Chapt3

chapt3-官能团的保护

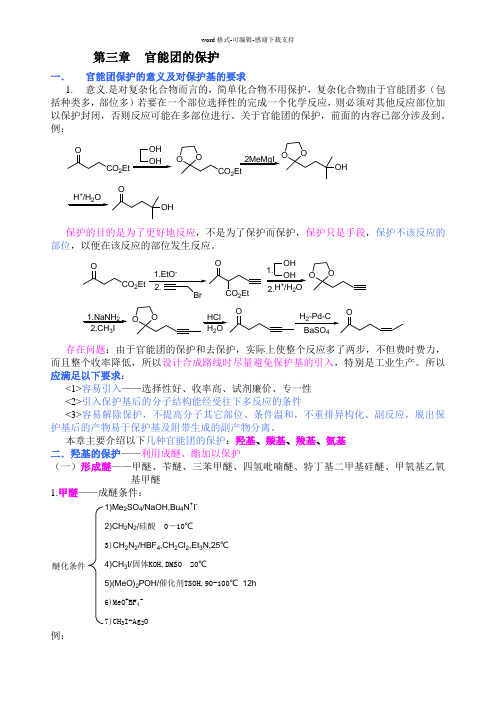

第三章 官能团的保护一. 官能团保护的意义及对保护基的要求1. 意义.是对复杂化合物而言的,简单化合物不用保护,复杂化合物由于官能团多(包括种类多,部位多)若要在一个部位选择性的完成一个化学反应,则必须对其他反应部位加以保护封闭,否则反应可能在多部位进行。

关于官能团的保护,前面的内容已部分涉及到。

例:CO 2EtOOH OHOOCO 2Et2MeMgI OOOH+2OOH保护的目的是为了更好地反应,不是为了保护而保护,保护只是手段,保护不该反应的部位,以便在该反应的部位发生反应。

CO 2EtOOH OH O O+2O-CO 2Et 1.2.1.NaNH 23OOHCl H 2O存在问题:由于官能团的保护和去保护,实际上使整个反应多了两步,不但费时费力,而且整个收率降低,所以设计合成路线时尽量避免保护基的引入,特别是工业生产。

所以应满足以下要求:<1>容易引入——选择性好、收率高、试剂廉价、专一性 <2>引入保护基后的分子结构能经受往下多反应的条件<3>容易解除保护,不提高分子其它部位、条件温和,不重排异构化、副反应,脱出保护基后的产物易于保护基及附带生成的副产物分离。

本章主要介绍以下几种官能团的保护:羟基、羰基、羧基、氨基 二.羟基的保护——利用成醚、酯加以保护(一)形成醚——甲醚、苄醚、三苯甲醚、四氢吡喃醚、特丁基二甲基硅醚、甲氧基乙氧基甲醚1.甲醚——成醚条件:1)Me 2SO 4/NaOH,Bu 4N +I -2)CH 2N 2/硅酸 0-10℃3)CH 2N 2/HBF 4,CH 2Cl 2,Et 3N,25℃4)CH 3I/固体KOH,DMSO 20℃5)(MeO)2POH/催化剂TSOH,90-100℃ 12h 6)MeO +BF 4-7)CH 3I-Ag 2O醚化条件例:OH+Me 2SO 4NaOHMeOSO 3Na+OCH3CH 2N 2+RCH 2OH RO -RCH 2OCH 3R 2CN 2ArOHR 2CHOAr CH2N 2ROHHBF 4ROCH 3+++N 2特别是酚羟基一般用MeO -醚保护,反应容易,解脱也容易,醇羟基形成甲醚较稳定,不易脱掉,故少用,在糖类化合物中羟基的保护勿用形成醚。

chap_3_4_2007

刀具磨损的测量位置

3

(2) 后刀面磨损 ) 后刀面磨损: 后刀面磨损:在后刀面上毗邻切削刃的地方被磨出后角 为零的小棱面。 为零的小棱面。 发生条件:在切削速度较低、切削厚度较小的情况下切削 发生条件:在切削速度较低、 塑性材料,或在加工脆性材料时,主要发生后刀面磨损。 塑性材料,或在加工脆性材料时,主要发生后刀面磨损。 磨损特征:后刀面磨损带往往是不均匀的,刀尖部分( 磨损特征:后刀面磨损带往往是不均匀的,刀尖部分(C 区)强度较低,散热条件又差,磨损比较严重,其最大值 强度较低,散热条件又差,磨损比较严重, 为VC。 。

8

在一定温度下, (4) 化学磨损 :在一定温度下, ) 刀具材料与某些周围介质( 刀具材料与某些周围介质(如空 气中的氧、 气中的氧、切削液中的极压添加 剂硫、氯等)起化学作用, 剂硫、氯等)起化学作用,在刀 具表面形成一层硬度较低的化合 物,如四氧化三钴、一氧化钴、 如四氧化三钴、一氧化钴、 三氧化钴和二氧化钛等, 三氧化钴和二氧化钛等,被切屑 或工件擦掉而形成磨损。 或工件擦掉而形成磨损。

1. 2. 3. 4. 硬质点磨损 粘结磨损 扩散磨损 化学磨损

9

3.4.3

刀具磨损过程及磨钝标准

(1) 刀具磨损过程 ) 1)初期磨损阶段 ) 2)正常磨损阶段 ) 3)急剧磨损阶段 )

10

(2) 刀具的磨钝标准:刀具磨损到一定限度就不能继续 ) 刀具的磨钝标准: 使用。这个磨损限度称为磨钝标准。 使用。这个磨损限度称为磨钝标准。 国际标准ISO推荐硬质合金外圆车刀耐用度的磨钝标 推荐硬质合金外圆车刀耐用度的磨钝标 国际标准 准,可以使下列任何一种: 可以使下列任何一种: 1)VB=0.3mm; ) = ; 2)如果主后面为无规则磨损,取VB max=0.6mm; )如果主后面为无规则磨损, ; 3)前面磨损量KT=0.06+0.3f(f为进给量)。 )前面磨损量 = 为进给量)。 ( 为进给量

Chapt3第四讲水岩反应水岩化学作用的影响因素

这说明:当溶液中有相同离子的易溶化合物时,难 溶化合物的溶解度降低 。

(三)盐效应

在难溶化合物溶液中,加入不含同离子的易溶化合物 时 , 则 难 溶 化 合 物 的 溶 解 度 会 增 大 。 例 如 , AgCl 在 KNO3溶液中要比在纯水中的溶解度大。这种现象称之 为盐效应。

若在此溶液中加入CO32-,使CO32- 的活度也为 1×10-2 mol,就会发生SrCO3的沉淀,同时SrSO4将 变得不稳定而发生溶解,直至溶液中SO42-、 CO32和Sr2+之间的活度积都满足其溶度积。

由SrSO4的溶度积和SrCO3的溶度积可知, 只有溶液中SO42-和CO32-的活度比为175时, 才将不再发生SrCO3和SrSO4的溶解。经计算, 上 述 溶 液 到 平 衡 时 , 其 中 Sr2+ 、 SO42- 和 CO32- 的 活 度 将 分 别 为 1.41×10-5 、 1.989×10-2和1.137×10-4。

CaF2溶解, Ca3(PO4)2沉淀。

又 如 : SrSO4 、 SrCO3 的 溶 度 积 分 别 为 : 2.8×10-7 和 1.6×10-9 。 设 溶 液 中 SO4 2- 活 度 为 1×10-2mol,其中已沉淀了SrSO4,此时溶液中Sr2+的 活度应为2.8×10-5 mol。

第三章 地 球 化 学 作 用和 元 素 迁 移

水-岩化学作用的控制因素 之

第二部分 水-岩化学作用的影响因素

第二部分 水-岩化学作用的影响因素

水-岩化学作用的影响因素分为: (1) 内因:与元素性质有关的因素

chapt3-4

第3章 保险合同 (上)[思考与练习]1. 保险合同与一般的合同相比有什么共性与特性?为什么保险合同会具有射幸性和个人性的特征?2. 试从主体、客体和内容三个方面分析保险合同的要件。

3. 继承人与保单受益人的区别是什么?4. 在人身保险中,“被保险人”与“保单所有人”各自角色的规定是什么?为什么需要有“保单所有人”这个角色?5. 以下哪些情况中,投保人对保险标的具有保险利益?(1)王先生因病去世,其家人要承受每年3万元的收入损失。

王先生的家人以王先生为被保险人投保终身寿险。

(2)与妻子离婚之后,在双方对子女监护权协商未果之时,王先生欲为其子女购买人身保险。

(3)A公司已为一批进口货物缴纳了预付款,货物在对方国家港口即将启运,提单尚未转手。

A公司就该批货物向保险公司投保货物运输保险。

6.在保险实践中,如果不遵循保险利益原则可能会出现什么样的后果?第4章 保险合同(下)[思考与练习]1. 保险合同从订立到生效需经过哪些阶段?2.投保人有哪些义务?规定投保人负有“危险增加”的通知义务对保险公司而言有什么好处?3.保险人有哪些义务?试说明规定除外风险的必要性。

对于被普通保险合同排除在外的风险,投保人可以采取什么措施来进行防范和补偿?4.周先生在为其房屋投保财产保险时,将门牌号“9”误写为“6”,并且向保险公司隐瞒了其房屋毗邻一家烟花爆竹厂的事实。

投保三个月以后,周先生的房屋失火,损毁了一些物件。

上述哪项事实会影响保险合同的效力?该事实又会对合同产生什么样的影响?5.王先生为一批货物投保了运输险。

载货车辆在运输途中发生车祸,因此导致货物损毁。

保险公司在实地勘察时发现此批货物属于走私物品。

保险公司是否可以据此宣告保险合同无效?6.保险合同在满足一定条件的情况下可以复效。

这一规定对保险公司和投保人而言各有什么好处?7.保险合同的解释原则是什么?为什么在当事人对合同条款有争议时,法院通常会做出对投保人有利的解释?2。

chapt3烯烃炔烃和二烯烃

• 烯烃 • 炔烃 • 二烯烃 • 三键和双键的性质比较 • 烯烃、炔烃和二烯烃的应用

01

烯烃

烯烃的定义和结构

01

烯烃是含有碳碳双键的碳氢化合 物,双键是烯烃的官能团。

02

烯烃的结构式通常表示为RCH=CH-R',其中R和R'是烷基或 芳基。

烯烃的命名

系统命名法

选择含有双键的最长碳链为主链,从靠近双键的一端开始编号,给双键的碳原子分别标上1号和2号,然后按照主 链上的碳原子数称为“某烯”,并在名称前面加上适当的数字。

农药和医药

二烯烃可以用于生产农药和医药,如杀虫剂、杀菌剂等。

THANKS

感谢观看

04

三键和双键的性质比较

电子云密度和键的性质

烯烃的碳碳双键

电子云密度较高,键能适中,容易发生加成反 应。

炔烃的碳碳三键

电子云密度较低,键能较高,较难发生加成反 应。

二烯烃的碳碳双键

电子云密度较高,键能适中,容易发生加成反应,但存在共轭效应。

反应活性和选择性

烯烃的加成反应

01

活性较高,选择性较好,主要生成顺式加成产物。

二烯烃的加成反应机理

通过共轭效应实现加成反应,常用二烯烃与卤素、氢卤酸等试剂进 行加成。

05

烯烃、炔烃和二烯烃的应用

烯烃的应用

01

02

03

塑料和合成橡胶

烯烃可以用于合成各种塑 料和合成橡胶,如聚乙烯、 聚丙烯等。

溶剂和清洁剂

烯烃可以用于生产溶剂和 清洁剂,如乙醇、异丙醇 等。

化学原料

烯烃可以作为化学原料, 用于生产各种化学品,如 醇、醚、酯等。

俗名

有些烯烃因为具有特殊的结构和性质,常根据其来源或用途采用俗名。

Chapt3-6-土的压缩性和地基沉降计算-地基的最终沉降量-分层总和法

例题…2

【解】(1)由L/B=10/5=2<10可知,属于空间问题,且为中心荷载,所

以基底压力/接触压力为

p

P

10000 200kPa

LB 10 5

基底净压力/附加压力为 p0 p d 200 20 1.5 170kPa

(2)因为是均质土,且地下水位在基底下列2.5m处,取分层厚度2.5m

p0 p d 94kPa

5.计算基础中点下地基中附加应力

用角点法计算,过基底中点将荷载面四等分,计算边长l=b=2m, σz=4Kcp0,Kc由表拟定

z(m) z/b Kc σz(kPa) σc(kPa) σz /σc

0

0 0.2500 94.0 16

zn (m)

1.2 0.6 0.2229 83.8 35.2

1.绘制基础中心点下地基中自重应力和附加应力分布曲 线

2.拟定地基沉降计算深度 3.拟定沉降计算深度范围内旳分层界面 4.计算各分层沉降量 5.计算基础最终沉降量

• 绘制基础中心点下地基中自 重应力和附加应力分布曲线 d

拟定基础沉降计算深度

一般取附加应力与自重应力

旳比值为20%处,即σz=0.2σc

计算成果偏大 两者在一定程度上相互抵消误差,但精确误差难以估计

2.分层总和法中附加应力计算应考虑土体在自重作用下旳 固结程度,未完全固结旳土应考虑因为固结引起旳沉降量

相邻荷载对沉降量有较大旳影响,在附加应力计算中应考 虑相邻荷载旳作用

3.当建筑物基础埋置较深时,应考虑开挖基坑时地基土旳 回弹,建筑物施工时又产生地基土再压缩旳情况

形,可采用侧限条件下旳压缩性指标 旳沉降代表基础

2.单一压缩土层旳沉降计算

旳平均沉降

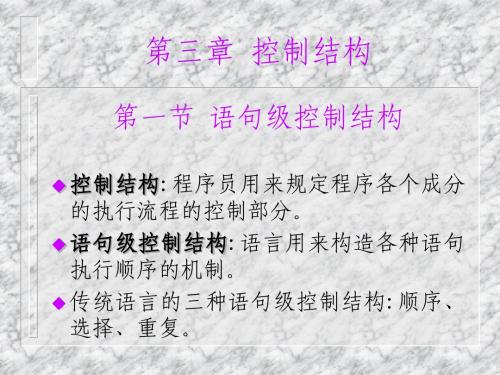

锁存器与触发器

Chapt3 锁存器与触发器

主 要 特 点 波 形 图

(1)锁存使能信号 E控制。在E=1期间接收输入信号, E=0时状态保持不变,与基本SR锁存器相比,对锁存 器状态的转变增加了时间控制。 (2)R、S之间有约束。不能允许出现R和S同时为1的 情况,否则会使触发器处于不确定的状态。

Chapt3 锁存器与触发器

E=0:

状态不变 Q4 = R

R G4 & Q4 G2 ≥1 Q

E=1: Q3 = S

状态发生变化。

S=0,R=0:Qn+1=Qn S=1,R=0:Qn+1=1 S=0,R=1:Qn+1=0 S=1,R=1:Qn+1= Ф

S G3 E ≥1 Q3 G1

&

Q

E=0时,R=S=0,锁存器保持原来状态不变。 E=1时,工作情况与基本SR锁存器相同。

Chapt3 锁存器与触发器

R=1 、 S=0

置0

无论初态Q n为0或1,锁存器的次态为0态。 信号消失后 新的状态将被记忆下来。

1

R G1 ≥1

1

Q

0

R

1

G1 ≥1 Q

0

0

G2 ≥1 S Q

S

G2 ≥1 Q

0

若初态 Q n = 11Βιβλιοθήκη 1 0 若初态 Q n = 0

1

浙江万里学院电子信息学院 2009.10

Q

≥1 R

浙江万里学院电子信息学院 2009.10

Q

Chapt3 锁存器与触发器

R S Qn

1 1

功 能 表

Q n 1

0 1 1 1 0 0 不定 不定

计算机网络教程自顶向下方法选择题及答案Chapt3TransportLayer-QUIZZ

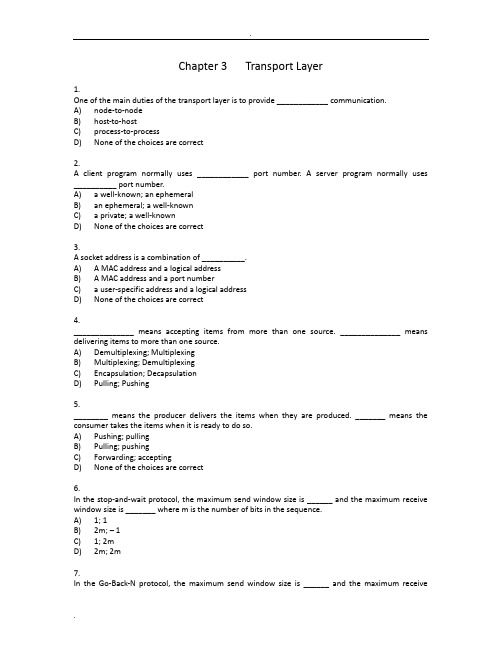

Chapter 3 Transport Layer1.One of the main duties of the transport layer is to provide ____________ communication.A) node-to-nodeB) host-to-hostC) process-to-processD) None of the choices are correct2.A client program normally uses ____________ port number. A server program normally uses __________ port number.A) a well-known; an ephemeralB) an ephemeral; a well-knownC) a private; a well-knownD) None of the choices are correct3.A socket address is a combination of __________.A) A MAC address and a logical addressB) A MAC address and a port numberC) a user-specific address and a logical addressD) None of the choices are correct4.______________ means accepting items from more than one source. ______________ means delivering items to more than one source.A) Demultiplexing; MultiplexingB) Multiplexing; DemultiplexingC) Encapsulation; DecapsulationD) Pulling; Pushing5.________ means the producer delivers the items when they are produced. _______ means the consumer takes the items when it is ready to do so.A) Pushing; pullingB) Pulling; pushingC) Forwarding; acceptingD) None of the choices are correct6.In the stop-and-wait protocol, the maximum send window size is ______ and the maximum receive window size is _______ where m is the number of bits in the sequence.A) 1; 1B) 2m; – 1C) 1; 2mD) 2m; 2m7.In the Go-Back-N protocol, the maximum send window size is ______ and the maximum receivewindow size is _______, where m is related to the number of bits in the sequence. number.A) 1; 1B) 1; 2mC) 2m – 1; 1D) 2m – 1; 2m – 18.In the selective-repeat protocol, the maximum send window size is ______ and the maximum receive window size is _______, where m is the number of bits in the sequence.A) 1; 1B) 1; 2m – 1C) 2m – 1; 1D) 2m – 1; 2m – 19.UDP is a ________________ transport protocol.A) connectionless, reliableB) connection-oriented, unreliableC) connectionless, unreliableD) None of the choices are correct10.UDP is an acronym for _______.A) User Delivery ProtocolB) User Datagram ProcedureC) User Datagram ProtocolD) None of the choices are correct11.At the transport layer, to define the processes, we need two identifiers called ____________.A) logical addressesB) physical addressesC) port addressesD) None of the choices are correct12.The ports ranging from 0 to 1,023 are called the ___________ ports. The ports ranging from 1,024 to 49,151 are called ___________ ports. The ports ranging from 49,152 to 65,535 are called the ___________ ports.A) well-known; registered; dynamic or privateB) registered; dynamic or private; well-knownC) private or dynamic; well-known; registeredD) private or dynamic; registered; well-known13.UDP and TCP are two protocols at the ___________ layer.A) data linkB) networkC) transportD) application14.Which of the following functions are performed by UDP?A) process-to-process communicationB) host-to-host communicationC) node-to-node communicationD) None of the choices are correct15.A port number is _______ bits long.A) 8B) 16C) 32D) 6416.Which of the following does UDP provide?A) flow controlB) connection-oriented deliveryC) error controlD) None of the choices are correct17.The source port number on the UDP user datagram header defines _______.A) the sending computerB) the receiving computerC) the process running on the sending computerD) None of the choices are correct18.To use the services of UDP, we need ________ socket addresses.A) fourB) twoC) threeD) None of the choices are correct19.UDP packets are called __________ .A) user datagramsB) segmentsC) framesD) None of the choices are correct20.UDP packets have a fixed-size header of _______ bytes.A) 16B) 8C) 40D) 3221.TCP is a __________ protocol.A) byte-orientedB) message-orientedC) block-orientedD) None of the choices are correct22.TCP groups a number of bytes together into a packet called a ___________.A) user datagramB) segmentC) datagramD) None of the choices are correct23.TCP is a(n) ___________ protocol.A) connection-orientedB) connectionlessC) both connection-oriented and connectionlessD) None of the choices are correct24.TCP is a(n) _______ transport protocol.A) unreliableB) best-effort deliveryC) reliableD) None of the choices are correct25.TCP uses _________________ to check the safe and sound arrival of data.A) an acknowledgment mechanismB) out-of-band signalingC) the services of another protocolD) None of the choices are correct26.The bytes of data being transferred in each connection are numbered by TCP. The numbering starts with a __________________.A) 0B) 1C) randomly generated numberD) None of the choices are correct27.In TCP, the sequence number for each segment is the number of the _______ byte (virtual byte) carried in that segment.A) firstB) lastC) middleD) None of the choices are correct28.Communication in TCP is ___________.A) simplexB) half-duplexC) full-duplexD) None of the choices are correct29.In TCP, the value of the acknowledgment field in a sent segment defines the sequence number related to the ______ byte a party expects to receive next.A) firstB) lastC) nextD) None of the choices are correct30.The inclusion of the checksum in the TCP segment is ________.A) optionalB) mandatoryC) depends on the type of dataD) None of the choices are correct31.In TCP, a SYN segment consumes _____ sequence number(s).A) noB) oneC) twoD) None of the choices are correct32.In TCP, a SYN + ACK segment consumes _____ sequence numbers.A) noB) threeC) twoD) one33.In TCP, an ACK segment, if carrying no data, consumes ______ sequence number(s).A) noB) oneC) twoD) None of the choices are correct34.The connection establishment procedure in TCP is susceptible to a serious security problem called the _________ attack.A) ACK floodingB) FIN floodingC) SYN floodingD) None of the choices are correct35.The SYN flooding attack belongs to a group of security attacks known as a _____ attack.A) denial of serviceB) replayC) man-in-the middleD) None of the choices are correct36.In TCP, a FIN segment consumes ____ sequence numbers if it does not carry data.A) twoB) threeC) noD) one37.In TCP, a FIN + ACK segment consumes _____ sequence number(s) if it does not carry data.A) twoB) threeC) oneD) no38.In TCP, one end can stop sending data while still receiving data. This is called a ______ termination.A) half-closeB) half-openC) full-closeD) None of the choices are correct39.TCP sliding windows are __________ oriented.A) packetB) segmentC) byteD) None of the choices are correct40.In TCP, the size of the send window is the ________ of rwnd and cwnd.A) maximumB) sum ofC) minimumD) None of the choices are correct41.In TCP, the window should not be _________.A) openedB) closedC) shrunkD) slide42.In TCP, the receiver can temporarily shut down the window; the sender, however, can always send a segment of _____ byte(s) after the window is shut down.A) tenB) zeroC) oneD) None of the choices are correct43.A serious problem can arise in the sliding window operation when either the sending application program creates data slowly or the receiving application program consumes data slowly, or both. This problem is called the ______.A) silly window syndromeB) unexpected syndromeC) window bugD) None of the choices are correct44.Nagle's algorithm can solve the silly window syndrome created by the _________.A) senderB) receiverC) both sender and receiverD) None of the choices are correct45.Clark's solution can solve the silly window syndrome created by the _________.A) senderB) receiverC) both sender and receiverD) None of the choices are correct46.Delayed acknowledgment can solve the silly window syndrome created by the _________.A) senderB) receiverC) both sender and receiverD) None of the choices are correct47.In TCP, an ACK segments that carry no data consumes _______ sequence number(s).A) noB) oneC) twoD) None of the choices are correct48.In modern implementations of TCP, a retransmission occurs if the retransmission timer expires or ________ duplicate ACK segments have arrived.A) oneB) twoC) threeD) None of the choices are correct49.In TCP, ________ retransmission timer is set for an ACK segment.A) oneB) a previousC) noD) None of the choices are correct50.In TCP, there can be ______ RTT measurement(s) in progress at any time.A) twoB) only oneC) severalD) None of the choices are correct51.We need to multiply the header length field by _______ to find the total number of bytes in the TCP header.A) 2B) 4C) 6D) None of the choices are correct52.In TCP, urgent data requires the urgent pointer field as well as the URG bit (to be set) in the _______ field.A) controlB) offsetC) sequence numberD) None of the choices are correct53.In TCP, if the ACK value is 200, then byte _______ has been received successfully.A) 199B) 200C) 201D) None of the choices are correct54.In TCP, the _______ timer prevents a long idle connection between two TCPs.A) retransmissionB) persistenceC) keepaliveD) None of the choices are correct55.In TCP, the _______ timer is needed to handle the zero window-size advertisement.A) retransmissionB) persistenceC) keepaliveD) None of the choices are correct56.In TCP, Karn's algorithm is used in calculations by the _______ timer.A) retransmissionB) persistenceC) keepaliveD) None of the choices are correct57.In TCP, a special segment called a probe is sent by a sending TCP when the _______ timer goes off.A) transmissionB) persistenceC) keepaliveD) None of the choices are correct58.__________ control refers to the mechanisms and techniques to keep the load below the capacity.A) flowB) errorC) congestionD) None of the choices are correct59.In TCP's ________ algorithm the size of the congestion window increases exponentially until it reaches a threshold.A) congestion avoidanceB) congestion detectionC) slow startD) None of the choices are correct60.In TCP's __________ algorithm the size of the congestion window increases additively until congestion is detected.A) congestion avoidanceB) congestion detectionC) slow startD) None of the choices are correct61.________ treats the two signs of congestion detections, timeout and three duplicate ACKs, in the same way.A) Taho TCPB) Reno TCPC) new Reno TCPD) None of the choices are correct62.In ______ TCP, when the connection is established, TCP starts the slow start algorithms and sets the ssthresh variable to a pre-agreed value (normally 64 or 128 kilobytes) and the cwnd variable to 1 MSS.A) Taho TCPB) Reno TCPC) new Reno TCPD) None of the choices are correct63.The ___________ added a new state to the congestion control FSM, called the fast recovery state.A) Taho TCPB) Reno TCPC) new Reno TCPD) None of the choices are correct64.The ___________ treated the two signals of congestion, timeout and arrival of three duplicate ACKs, differently.A) Taho TCPB) Reno TCPC) new Reno TCPD) None of the choices are correct65.The __________ state in Reno TCP is a state somehow between the slow start and the congestion avoidance states.A) congestion avoidanceB) congestion detectionC) slow recoveryD) None of the choices are correct66.In the Reno TCP, when TCP enters the fast recovery, if duplicate ACKs continue to come, TCP ____________________________________.A) stays in this state, but the cwnd grows additivelyB) stays in this state, but the cwnd grows exponentiallyC) moves to slow start stateD) moves to the congestion avoidance state but deflate the size of the cwnd to ssthresh value67.In the Reno TCP, when TCP enters the fast recovery, if a timeout occurs, TCP ____________________________________.A) stays in this state, but the cwnd grows additivelyB) stays in this state, but the cwnd grows exponentiallyC) moves to slow start stateD) moves to the congestion avoidance state but deflate the size of the cwnd to ssthresh value68.In the Reno TCP, when TCP enters the fast recovery, if a new (non duplicate) ACK arrives TCP.____________________________________.A) stays in this state, but the cwnd grows additivelyB) stays in this state, but the cwnd grows exponentiallyC) moves to slow start stateD) moves to the congestion avoidance state but deflate the size of the cwnd to ssthresh value69.A later version of TCP, called ______ TCP, made an extra optimization on the _______ TCP.A) New Reno; RenoB) New Taho; TahoC) New Reno; TahoD) New Taho; Reno70.In the slow start algorithm, the size of the congestion window grows ______________ until ___________________.A) exponentially; it reaches a thresholdB) exponentially; congestion is detectedC) additively; it reaches a thresholdD) additively; congestion is detected71.In the congestion avoidance algorithm, the size of the congestion window grows ______________ congestion is detected.A) exponentially; it reaches a thresholdB) exponentially; congestion is detectedC) additively; it reaches a thresholdD) additively; congestion is detected72.The congestion window size, after it passes the initial slow start state, follows a saw tooth pattern called _________________________________.A) exponential increase, additive decreaseB) additive increase, exponential decreaseC) multiplicative increase, additive decreaseD) additive increase, multiplicative decreaseCBDBA ACDCC CACAB DCBAB ABACA CACCB BDACA DCACC CCAAB BACCB BAACB ABCCA AABBD BCDAA DD.。

Chapt3高分子材料的断裂力学基础

主要内容

• 线弹性断裂及表征 • 非线性断裂及表征 • 断裂表面的形貌表征

断裂力学认为材料的破坏行为是由微观-细 观-宏观多层次下,多种破坏机制相耦合而发生 和发展的。 灾难性断裂行为是由微细观损伤发展为裂纹 并扩展至完全破坏的过程。 其基本研究内容是裂纹的引发和裂纹扩展的 条件和规律性。

1、J积分及应用

J积分是塑性断裂理论的核心,可解析裂纹端 部处于较大范围屈服状态时材料的断裂特征。 利用J积分表征增韧高分子材料的破坏行为比 较普遍。

J积分的概念及物理意义

如果把弹塑性变看作为理想化的非线弹性,其应变能 密度w可表述为:

w = ∫ 0 σ ij dε ij

w仅为应变ε的函数,与在应变空间中如何达到ε的路 径无关,且不发生卸载。

假定试样尺寸如下: 宽度为D 厚度为B 裂纹长度为a 产生的塑性区长度为l

屈服类型可分为: L<<a,l<<D, L<<B:塑性区可忽略,线弹性断裂

L<D-a:裂纹端部产生小范围屈服。对于硬质塑料来说, 多数属于该情况,线弹性断裂理论仍适用,但有时需要对 塑性区进行修整

L<D-a:裂纹端部产生较大范围屈服,属于非线性断裂理 论范畴。

⎢σ xx ⎥ ⎢ ⎥ KI τ xy ⎥ = ⎢ (2πr )1/ 2 ⎢σ ⎥ ⎣ yy ⎦

θ 3θ ⎤ ⎡ ⎢1 − sin 2 sin 2 ⎥ ⎢ ⎥ θ θ 3θ ⎥ cos ⎢sin sin ⎥ 2⎢ 2 2 ⎢ θ 3θ ⎥ ⎢1 + sin sin ⎥ ⎢ 2 2⎥ ⎣ ⎦

对于裂纹端部任一点P,其坐标r、θ是已知道 的,则该点应力的大小完全有KI决定,其值大裂纹端 部各点应力就大,因此称之为应力强度因子,下标 表示张开型裂纹,量纲为MPa*m1/2。 r 0 ,全部应力趋于无穷大,即裂纹尖端应力 场具有奇异性。

计算机编译chapt3

⑤注意:在访问共享资源前,不能忘记执

行一次P操作;释放资源时不要忽略执行一次 V操作

4. 管程

①管程描述并发环境中的抽象数据类型。

通过这个工具,自动保证操纵数据结构的

互斥操作。 ②在访问共享数据结构的合作操作中,必 须显式使用管程原语delay和continue来进 行编程。

type fifostorage= monitor var contents:array[1..n] of integer; tot:0..n; {缓冲区项目数} in:1..n; {移入定位} out:1..n; {移出定位} sender,receiver:queue; procedure entry append(var item:integer); begin if tot=n then delay(sender); contents[in]:=item; in:=(in mod n) + 1; tot:=tot+1; continue(receiver) end;

3. 玩牌游戏

begin boolean gameover; integer winner; class player(n,hand); integer n; integer array hand(1:13); begin ref(player) next; detach; while not gameover do begin 出牌; if gameover then winner:=n else resume(next) end end

③变参和全局变量表示同一数据对象时,也 会引起别名 procedure swap(var x:integer); /*a是全局变量*/ begin x:=x+a; a:=x-a; x:=x-a; end; 调用 swap(a); 将产生不正确的结果

Chapt3_词法分析

由于部分单分界符与双分界符或注释的首字符相同, 如>、<、=、*和/,所以这些单分界符要在双分界符或 注释中处理。

TEST语言的各条词法规则的状态图

a,b,…,Z,0,1,…,9

S

a,b,…,Z

identifier

0,1,…,9

S S

0,1,…,9

number

+、-、…、;

singleword =

V→Z0|0

画出该文法对应的状态图。

S

0

1

U

1 0

V

1 0

Z

3.3 正则文法及状态图

例3-1 设有正则文法G[Z]: Z→U0|V1 U→Z1|1 利用正则文法来分析符号 串。 例如:分析符号串1001是不 是文法G[Z]的合法句子? 用文法的产生式来推导:

: if、else、for、while、

注释符:用/*….*/括起

TEST语言的词法规则

<identifier>∷= <letter> | < identifier > <letter> | <identifier><digit> <number>∷= <digit> | <number> <digit> <letter>∷= a | b | … | z | A | B | … | Z <digit>∷= 1 | 2 | … | 9 | 0 <singleword>∷= + | - | * | / | = |(|)|{|}|:|,|;|<|>|! <doubleword>∷=>= |<= |!= |= = <commend_first>∷= /* <commend_last>∷= */

Chapt3_保险概述

案例分析:代理合同违约是否影响 保险合同效力?

春风客运公司一辆长途客车在长途客运中,因天雨路滑不幸 从山路上翻落崖下,车上共45名乘客,其中15名死亡,18名重伤, 12名轻伤。初步估算,处理善后费用约需20万元。事发后,伤亡 旅客及家属凭车票向某保险公司提出索赔(在旅客持有的车票上 印有“票价中含保险费2%”的字样),但保险公司拒赔。 经查:客运公司与保险公司之间订有代办保险业务的协议。由 保险公司委托客运公司代办公路旅客意外伤害保险业务的承保手 续,以持票乘车的旅客为被保险人,保险费按基本票价的2%计收, 包括于票价之内,由客运公司在售票时收取,车票为保险凭证, 客运公司应于每月5日之前按上月售票收入的2%向保险公司结转保 险费,保险公司按所收取的保险费的5%向客运公司支付代办手续 费。

二元说

否定人身保险说;择一说

损失说-损失赔偿说

该说认源于海上保险,认为保险是一种损失赔偿合同。代表人物有英 国的马歇尔(M.Marshall)和德国的马修斯(E.A.Masius)。

马歇尔:“保险是当事人一方收受商定的金额,对于对方所受的损失 或发生的危险予以补偿的合同”。

马修斯:“保险是约定的当事人一方,根据等价支付或商定,承保某 标的物发生的危险,当该项危险发生时,负责赔偿对方损失的合同”。 该学说从合同的角度给保险下定义:(1)保险与合同是两个不同的概 念,保险是经济范畴,经济范畴是经济关系在理论上的抽象;而合同 是法律行为,是经济关系赖以实现的形式。(2)该学说即使从合同角 度来解释保险的概念,也仅局限于合同保险,即私法上的合同概念, 而不能解释公法上强制成立的保险关系,如社会保险、存款保险等。

保险经营运用概率论原理,仅仅是解决保险的定价问题,用它 来解释保险的特性显然是文不对题。

QoS技术基础-chpt3

• A Single voice source is well-represented by a two-state process:

– An alternating sequence of active intervals (or talk spurts, typically averaging 0.4 – 1.2 seconds in length) followed by inactive intervals (silence, averaging 0.6 – 1.8 seconds).

Fluid Flow Model

• By assuming that the number of cells generated during a talk spurt is so large that it appears like a continuous flow of fluid, therefore the model.

N i d ep en d en t n vo i so u rces ce …… C ap aci = V C cel s/ ty l sec

N

C

1, where is called the utilization

Two-State Model (cont’d)

• How to model the composite source (the composite traffic model):

组合_chapt3_16鸽巢原理

Ramsey定理的证明(P48)

r(a,b)=r(b,a), r(a,2)=r(2,a)=a 性质: 当a,b2时, r(a,b)r(a-1,b)+r(a,b-1).

在r(a-1,b)+r(a,b-1)个人中任选一人A, 其他人分成两个集合Know, Unknow. |Know|+|Unknow|= r(a-1,b) + r(a,b-1) - 1 |Know|r(a-1,b) 或者 |Unknow|r(a,b-1) Kr(a-1,b)Ka-1, Kb A+Know有Ka或Kb. Kr(a,b-1)Ka, Kb-1 A+UnKnow have Ka or Kb.

射雕英雄传中的问题

黄蓉给瑛姑出题: 今有物不知其数, 三三数之剩二, 五五数之剩三, 七七数之剩二, 问物几何.

答案: 三人同行七十稀, 五树梅花廿一支, 七子团圆正半月, 除百零五便得知.

同余方程组 x a1 mod 3, x a2 mod 5, x a3 mod 7

的解是 x = 70a1 + 21a2 + 15a3 mod 105

设 r = m a + n b 且 r 不是 m 的因子, 则 m = q r + p, 其中 0 < p < r , 即 p = m (1 - q a) + n ( - q b ) pA 矛盾.

Euclid算法: 计算最大公约数d

定理: 设m,n为非负整数, 存在整数s,t使得 d:= gcd(m,n) = m s + n t .

Euclid方法(辗转相除法) gcd(56,12) = gcd(12,8) = gcd(8,4) = gcd(4,0) = 4 •Euclid算法(辗转相除法) 输入m,n, 输出d

chapt3一维定态问题

推论:一维束缚态的波函数必为实函数(当然

可保留一相位因子)。

证

(−

h2 2m

d2 dx2

+

V(x))un (x)

=

Enun (x)

令 un (x) = Rn (x) + iIn (x)( R n (x), In (x) 都是实函数) 则

x > 0 中。

定义: a. 反射份额 b. 透射份额

R=

jR ji

,现

R=1;

T = jT ji

,现

T=0。

T+R =1

3. 在区域 x > 0 ,概率密度为

ρ = uE(x) 2 = D 2 e−2Κx

在这一区域,经典粒子是不能到达的。这是量 子物理学的结论。它可能带来经典物理学认为 不可能出现的物理现象。

范围内有 n 个节点(即有 n 个 x 点使

un (xi ) = 0,不包括边界点或∞远)。

基态无节点(当然处处不为零的波函数没 有这性质,如 eimφ (它是简并的),同样, 多体波函数由于反对称性,而可能无这性质)

(4)在无穷大位势处的边条件:根据坐标空 间的自然条件,波函数应单值,连续,平方可积,

所以,

B→0

于是,当 V0 → ∞ , 方程有解

u(x)

=

⎧A ⎨ ⎩

sin 0

kx

x<0 x>0

这表明,在无穷大的位势处,波函数为0, 边界上要求波函数连续,但并不要求再计及导 数的连续性。当然,概率密度和概率通量矢总 是连续的。

§3.2 隧穿效应和扫描隧穿显微镜 (1)阶梯位势:讨论最简单的定态问题

固体物理教学课件:Chapt3-6

3、格律乃森方程:

由热力学定律可知:

∑ P =

−

∂F ∂V

T

∑ ( ) = − dU 0 −

dV

= − dU 0

∂kBT −

qs

ln(1 − e−ωs (q)/kBT )

dV

∂V

e−ωs (q)/kBT dωs q

1− e qs

−ωs (q)/kBT

dV

∑ = − dU 0 dV

−

qs

ωs (q) 1

∂U V (T ,V

∂T

)

V

= γ CV

CV : 晶体定容比热

=

−V

∂P ∂V

T

1 V

∂V ∂T

P

= κα

κ : 体积弹性模量

α : 热膨胀系数

考虑热力学关系:

∂P ∂V ∂T = −1 ∂V T ∂T P ∂P V

γ = καV 1-3之间

CV

关于热力学关系

∂P ∂V

π

−∞

a

1

∫ ∫ 分母 ≈

∞

e− fδ2

kBT (1 +

gδ3

)dδ

∞

= e− fδ2 kBT dδ

−∞

kBT

−∞

=

πkBT f

2

δ

3 4

g f2

kBT

> 0,

线膨胀系数=α

1= dδ a dT

3 gkB , 4 f 2a

更高次项展开,膨胀系数将依赖于温度

M2

V = Na

q = 2πh , Na

qa = 2π h ,与a无关

N

γ = − d ln ωs (q) = − 1 d ln ω2 (q)

概率论与统计学原理chapt3english

Solutions

Denote A: the customer uses mustard B: the customer uses ketchup P(A) = 0.75, P(B) = 0.80, P(A ∩ B) = 0.65. (a) P(A ∪ B) = P(A) + P(B) - P(A ∩ B) = 0.75 + 0.80 - 0.65 = 0.90. (b) D: the customer does not use any one of these two. D = (A ∪ B)C P(D) = 1 - P(A ∪ B) = 1 - 0.90 =0.10.

Probability rules for sample points

1. Probability of each sample point must lie between 0 and 1. 2. The probabilities of all the sample points within a sample space must sum to 1.

The additive rule and mutually exclusive events互斥事件

How to calculate the probability of A union B?

Additive rule of probability

Let A and B be two events in a sample space S. The probability of the union A and B is P(A ∪ B) = P(A) + P(B) - P(A ∩ B). 两个互斥事件的和的概率等于它们的概率之和

chapt3

清洁电器设备注意如果AUTOPULSE控制系统使用气启动的AUTOMAN II—C型释放装置,则AUTOPULSE控制盘在安素(ANSUL)AUTOMAN II—C释放装置复位到击发位置前,将处于故障状态。

如果使用热探头的安素(ANSUL) AUTOMAN II—C释放装置,则探头必须冷却至其设定温度,才能把释放复位。

检查电器和机械设备管道和喷嘴火灾情况下可能引起管网和喷嘴的损坏,也可能引起固定连接件的损坏。

请检查所有管道刚性固定点和所有的连接件。

把喷嘴从管网上卸下,检查其损坏、腐蚀或阻塞情况,清洗后再安装。

选择阀完成以下步骤把选择阀复位:1.推动绿色提升阀,(该绿色提升阀是安装在选择阀的电磁阀1/4英寸三通上)直至所有压力排放掉。

2. 拉动选择阀启动器上的滚花复位钮,确认复位钮处于拉出的位置上。

3. 如果必须的话,把选择阀顶部的拉杆启动器复位。

如需要则更换销子和用零件号为197的铅丝封住。

电探测系统安素(ANSUL)AUTOMAN II—C释放装置AUTOPULSE 控制系统压力开关完成以下步骤把压力开关复位:1.确认管道中作用于该开关上的压力已经完全排放。

2.推动压力开关活塞顶部的红色圆钮。

3.确认电器功能已正确地复位。

恢复系统功能-CV-90阀门的系统烟烙尽(INERGEN)钢瓶再充装注意如果再充装前对阀门进行保养的话,请在所有的O型圈上涂用Mobil 1(5w30). Mobil 1是仅有的可在烟烙尽(INERGEN)阀门上使用的润滑油。

当从系统上拆卸已排放的烟烙尽(INERGEN)钢瓶时,必须按照以下步骤:1.把烟烙尽(INERGEN)钢瓶出口上的软管卸下。

2.拆卸容器阀上所有的启动器。

当拆卸电磁阀时,首先从球型单向阀的弯头上拧开启动软管,见图1。

下一步卸下充装口上的电磁阀六角螺母,见图1。

最后把球型单向阀接口上的弯头和接头卸下。

注意当从球型单向阀上拆卸接头时,确认弹簧和球体仍在阀门上。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Fourier Transform: Mathematical Prism

Why exponential/sinusoidal signals?

No only because these signals occur frequently, but they also serve as basic building blocks from which we can construct many other signals.

Ch t 3. Chapter 3

The Discrete-Time Fourier Analysis y

Chunna Tian Ch i School of E.E., Xidian Univ.

chnatian@ /teach/matlabdsp/

上机安排

1. 3月27日 下午:14:00-18:00 2. 4月10日 下午:14:00-18:00 3 4月24日 下午: 3. 下午 14:00-18:00 14 00 18 00 地点 :E-205

Jean Baptiste Joseph Fourier

(21 March 1768 – 16 May 1830) was a French mathematician and physicist best known for initiating g the investigation g of Fourier series and their application to problems of heat transfer. The Fourier transform and Fourier's Law are also named in his honor. honor Fourier is also generally credited with the discovery of the greenhouse effect. g

Joseph Fourier French Mathematician

Fourier’s Contribution

Fourier Series states that any function that periodically repeats i lf can be itself b expressed d as the h sum of f sines i and/or d/ cosines i of f different frequencies, each multiplied by a different complex coefficient. Fourier Transform: Even functions that are not periodic can be expressed as the integral of sines and/or cosines multiplied a weighting function. Both Fourier Series and Fourier Transform can be reconstructed perfectly p y with via an inverse process. p

Im[ [ X (e

jw

)] Im[ [ X (e )] odd symmetry y y

jw

| X (e jw ) || X (e jw ) |

j j X (e jw )] X (e jw )

Matlab Implementation

If x(n) is of infinite duration, then Matlab can not be used directly to compute X from x(n). We can use it to evaluate the expression X over [0,pi] frequencies and then plot its magnitude and angle (or real and imaginary parts). For a finite duration, the DTFT can be implemented as a matrix-vector multiplication p operation. p

w: continuous--discrete T T T

X x exp j n k , k 0 : M M

Example

x(n)={1,2,3,4,5}

n=-1:3; ; x=1:5; ; K=0:500; w=(pi/500)*k; X=x*(exp(-j*pi/500) X=x (exp( j pi/500).^(n (n’*k); k); magX=abs(X); angX=angle(X); realX = real(X); imagX = imag(X); subplot(2,2,1); plot(k/500,magX); grid; xlabel(‘frequency in pi unit’); title(‘Magnitude Part’);

h(n) is called as the unit impulse response y(n)=x(n)*h(n): y(n) x(n) h(n): system response

The convolution representation is based on the fact that any signal can be represented by a linear combination of scaled and delayed unit samples. We can also represent any arbitrary discrete signal as a linear combination of basis signals introduced in Chapter 2.

Examples

3.1 Determine the discrete-time Fourier transform of

x(n) (0.5) n u (n)

Result visualization with Matlab

Complex function: magnitude and angle; real/imaginary part with respect to w The range of w: showing interval: [0,pi]

பைடு நூலகம்

Two important properties

Periodicity:

The h DTFT is i periodic i di in i w with i h period i d 2pi i

X (e jw ) X (e j[ w 2 ] )

Symmetry:

Implication: I li ti we need d only l one period i d for f analysis l i and d not the whole domain For real-valued x(n), X is conjugate symmetric.

Introduction (con’t)

Each basis signal set provides a new signal representation. Each representation has some advantages and disadvantages depending upon the type of system under consideration. When the system y is linear and time-invariant, only y one representation stands out as the most useful. It is based on the complex p exponential p signal g set e jn and is called the discrete-time Fourier Transform.

History Overview

DTFT(时间离散,频率 连续) DFT(时间和频率都离散, 可在计算机中处理) FFT(DFT的优化算法, 计算量减少)

Introduction

A linear and time-invariant system can be represented using i its it response to t the th unit it sample l sequence.

The discrete-time discrete time Fourier transform (DTFT)

DTFT: IDTFT:

X (e jw ) F [ x(n) )]

1 jw

n

jwn x ( n ) e

1 x(n) F [ X (e )] 2

Examples

Example3.5

Complex-valued signal The DTFT is periodic in w but it is not conjugatesymmetric. Real-valued signal Periodic in w and conjugate-symmetric Therefore for real sequence we will plot their Fourier transform magnitude and angle responses from 0 to pi.