第4章 缓冲区溢出

《缓冲区溢出概述》课件

格式化字符串漏洞利用

格式化字符串漏洞是指在使用格式化字符串函数时,由于对 输入的格式化字符串处理不当,导致可以控制格式化字符串 函数的行为,进而执行任意代码或执行其他恶意操作。

格式化字符串漏洞利用通常涉及到对格式化字符串函数的使 用不当,例如在C语言中,使用sprintf函数时如果未对输入 的格式化字符串进行验证和过滤,攻击者可以构造特定的格 式化字符串来执行任意代码。

全局缓冲区溢出

当程序的全局变量所在的缓冲区 溢出时,可能覆盖其他全局变量 或内存管理信息,导致程序崩溃 或被利用进行攻击。

02

缓冲区溢出的危害

系统崩溃

当缓冲区溢出发生时,如果溢出的数 据量过大或者数据被错误地写入到关 键的系统内存区域,可能会导致系统 崩溃或者蓝屏。

系统崩溃可能引发一系列的问题,例 如数据丢失、系统无法正常启动等。

堆溢出利用通常涉及到对堆内存分配、释放和使 用的漏洞,例如堆溢出漏洞可以利用指针操作错 误、空指针解引用等漏洞,通过构造特定的数据 结构来执行任意代码。

栈溢出利用

栈溢出利用是指利用栈内存管理中的漏洞,通过向栈内存中写入超出其分配大小的数据,导致栈内存 溢出,进而执行任意代码或执行其他恶意操作。

栈溢出利用通常涉及到对栈内存分配、存储和使用的漏洞,例如栈溢出漏洞可以利用函数调用中的参 数传递错误、局部变量未初始化等漏洞,通过构造特定的数据结构来执行任意代码。

个人电脑的安全风险

恶意软件感染

恶意软件可以通过网络下载、电子邮件附件等方式传播 ,一旦感染个人电脑,可能会窃取个人信息、破坏系统 文件等。

钓鱼网站攻击

钓鱼网站通过伪装成正规网站来诱导用户输入账号密码 等敏感信息,一旦用户上当受骗,可能会导致个人信息 泄露。

缓冲区溢出

22

非执行的缓冲区技术

所谓的非执行的缓冲区技术,也称为堆栈不可 执行,就是指通过使被攻击程序的数据段地址 空间不可执行,从而使得攻击者不可能执行被 植入被攻击程序输入缓冲区的代码。

4

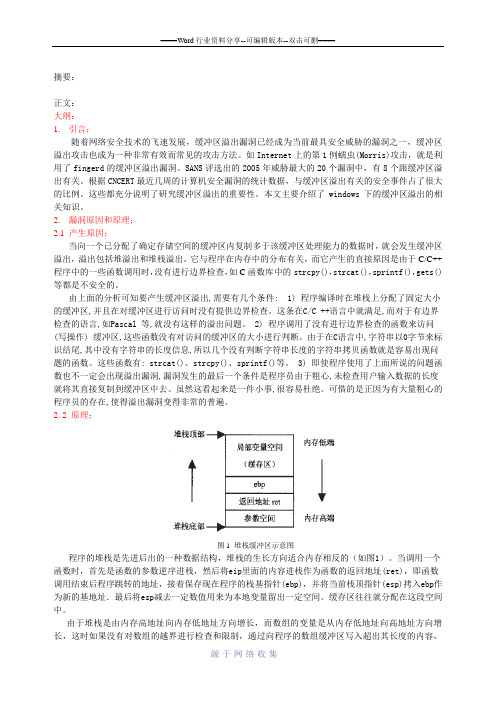

缓冲区溢出原理

内存低端 内 存 的 生 长 方 向

内存高端

局部变量字符数组buf EBP ret

函数参数

向局部变量数组buf中压入的字符过多, 则字符被写入EBP,ret所在的空间。

堆栈顶部

堆

栈

的

EBP是基址寄存器,它指

生

向当前堆栈储存区的底部

长

方

向

5

由于内存的生长方向与堆栈的生长方向 是相反的,堆栈是从内存的低端向内存 的高端生长

2

原因

造成缓冲区溢出的原因是程序中没有仔 细检查用户输入的参数。缓冲区溢出就 是将一个超过缓冲区长度的字符串置入 缓冲区的结果.

3

后果

向一个有限空间的缓冲区中置入过长的字 符串可能会带来两种后果

一是过长的字符串覆盖了相邻的存储单元,引 起程序运行失败,严重的可导致系统崩溃;

另一种后果是利用这种漏洞可以执行任意指令 ,甚至可以取得系统特权,由此而引发了许多 种攻击方法。

17

图6.4 RetinaMSGSVC.exe 扫描结果

18

然后,利用msgdos.exe对主机202.119.201.71 进行攻击,msgdos.exe是一个命令行工具,如 图6.5所示。

缓冲区溢出

缓冲区溢出分类

• 内存的概念

内存高址

Stack(栈) Heap(堆) Bss(非初始化文本区域) 初始化文本区域 Text(文本区)

内存低址

缓冲区溢出分类

• 基于栈的缓冲区溢出

桟是程序的临时变量的存储区域。一个简单的桟溢 出的例子:

int main(int argc, char **argv) { char buffer[16]; // 存储在Stack strcpy(buffer,argv[1]); //strcpy拷贝没有检测argv[1]参数的长度 //导致溢出 }

缓冲区溢出分类

• 基于栈的缓冲区溢出

程序执行流程: 压入当前的指令(寄存器(IP)作为函数返回的地址(ret) 压入当前的桟帧ebp寄存器 给局部变量分配空间(sub $0x10,%esp) [局部变量 16 字节][ebp 4字节][ret 4字节] |----填充大于16字节的数据导致溢出-----|

缓冲区溢出分类

• 格式化字符串溢出攻击

程序执行结果:

Before overwrite: retloc = 0x00000000 After overwrite: retloc = 0xffacffbe

程序执行分析:

printf("%.65470u%hn%65518c%hn", 'A', &retloc, 'B', (char*)(&retloc) + 2 ); |--ffbe--| |--ffac--|

缓冲区溢出分类

• 格式化字符串溢出攻击

格式化字符串:就是在*printf()系列函数中按照一 定的格式对数据进行输出,可以输出到标准输出,即 printf(),也可以输出到文件句柄,字符串等。 黑客可以利用的几个条件: (1)参数个数不固定造成访问越界数据 (2)利用%n/%hn格式符写入跳转地址 (3)利用附加格式符控制跳转地址的值

缓冲区溢出原理

缓冲区溢出原理缓冲区溢出是一种常见的安全漏洞,它利用了程序在处理数据时没有正确限制输入长度的特点。

当程序接收用户输入数据并存储在缓冲区中时,如果输入的数据超过了缓冲区所能容纳的大小,就会导致溢出。

这种溢出可能导致程序崩溃、系统崩溃,甚至是远程攻击者能够利用溢出来执行恶意代码。

缓冲区溢出的原理是利用了程序在内存中分配缓冲区时的特性。

通常,程序在内存中为缓冲区分配一块连续的内存空间,并将用户输入的数据存储在这个缓冲区中。

然而,程序并没有对用户输入的数据长度进行有效的检查和限制,导致用户可以输入超出缓冲区大小的数据。

当用户输入的数据超过缓冲区大小时,多余的数据会被存储在相邻的内存区域中。

攻击者可以利用这个特性,通过输入特定的数据,覆盖控制程序的返回地址或其他关键数据,从而控制程序的行为。

一旦攻击者成功利用缓冲区溢出漏洞,可能会导致以下问题:1. 执行任意代码:攻击者可以注入恶意代码,并使程序执行该代码,这可能导致系统被完全控制。

2. 提升权限:攻击者可以修改关键数据,包括用户权限、系统配置等,从而获得更高的权限。

3. 拒绝服务:攻击者可以通过溢出来破坏程序的正常运行,导致程序崩溃或系统崩溃,从而拒绝正常用户的服务。

为了防止缓冲区溢出,开发者应该采取以下措施:1. 输入验证:对用户输入进行有效验证和过滤,确保输入的数据长度不会超过缓冲区的大小。

2. 使用安全的库函数:使用具有长度检查的安全库函数替代容易造成溢出的不安全函数,例如使用strncpy替代strcpy。

3. 栈保护机制:启用操作系统提供的栈保护机制,如栈保护、地址空间布局随机化(ASLR)等,以减少攻击的可能性。

4. 定期修补和更新:及时安装系统和应用程序的安全补丁,以修复已知的缓冲区溢出漏洞。

通过采取上述措施,可以有效减少缓冲区溢出漏洞的风险,提高系统的安全性。

缓冲区溢出攻击的原理分析与防范

缓冲区溢出攻击的原理分析与防范原理分析:1.缓冲区的分配:当程序运行时,会为其分配一定大小的缓冲区(数组)来存储数据。

攻击者通过输入超过缓冲区大小的数据,覆盖相邻的内存区域。

2. 缓冲区溢出:攻击者构造特定的输入,超过缓冲区的边界,将溢出的数据覆盖到程序的其他内存空间,包括调用栈(stack)等。

3.返回地址覆盖:返回地址是指程序执行的下一条指令的地址,攻击者通过溢出缓冲区,将恶意代码的地址覆盖到返回地址上,使程序执行恶意代码。

4.执行恶意代码:当程序执行到返回地址时,由于返回地址被替换为恶意代码的地址,程序控制权转移到了恶意代码上,攻击者可以控制程序执行一系列恶意操作。

防范措施:1. 输入验证:在程序中对用户输入进行验证和过滤,确保输入的大小不会超出缓冲区的边界。

可以使用编程语言中的字符串处理函数,如strncpy(、snprintf(等,确保只将有效数据拷贝到缓冲区。

2. 使用编程语言和框架提供的安全API:使用编程语言提供的安全API,如Java中的StringBuilder类,C#中的StringBuilder类等,这些API在处理字符串时会进行边界检查,避免缓冲区溢出。

3. 栈保护技术:栈保护技术包括Stack Smashing Protector (SSP)和Control Flow Integrity (CFI)等。

SSP通过在栈上插入一个特殊的栈保护变量,监控缓冲区的溢出情况。

CFI通过在程序中插入额外的代码和元数据,来防止控制流的恶意改变。

4. 内存随机化:通过内存随机化技术,如ASLR(Address Space Layout Randomization),将程序的内存布局随机化,使攻击者难以预测恶意代码的位置。

5.使用静态和动态代码分析工具:使用静态和动态代码分析工具来检测和修复程序中的缓冲区溢出漏洞。

静态代码分析工具可以在编译时检测潜在的缓冲区溢出漏洞,而动态代码分析工具可以模拟攻击,并检测运行时的缓冲区溢出情况。

缓冲区溢出详解

缓冲区溢出详解缓冲区溢出(Buffer Overflow)是计算机安全领域内既经典⽽⼜古⽼的话题。

随着计算机系统安全性的加强,传统的缓冲区溢出攻击⽅式可能变得不再奏效,相应的介绍缓冲区溢出原理的资料也变得“⼤众化”起来。

其中看雪的《0day安全:软件漏洞分析技术》⼀书将缓冲区溢出攻击的原理阐述得简洁明了。

本⽂参考该书对缓冲区溢出原理的讲解,并结合实际的代码实例进⾏验证。

不过即便如此,完成⼀个简单的溢出代码也需要解决很多书中⽆法涉及的问题,尤其是⾯对较新的具有安全特性的编译器——⽐如MS的Visual Studio2010。

接下来,我们结合具体代码,按照对缓冲区溢出原理的循序渐进地理解⽅式去挖掘缓冲区溢出背后的底层机制。

⼀、代码 <=> 数据顾名思义,缓冲区溢出的含义是为缓冲区提供了多于其存储容量的数据,就像往杯⼦⾥倒⼊了过量的⽔⼀样。

通常情况下,缓冲区溢出的数据只会破坏程序数据,造成意外终⽌。

但是如果有⼈精⼼构造溢出数据的内容,那么就有可能获得系统的控制权!如果说⽤户(也可能是⿊客)提供了⽔——缓冲区溢出攻击的数据,那么系统提供了溢出的容器——缓冲区。

缓冲区在系统中的表现形式是多样的,⾼级语⾔定义的变量、数组、结构体等在运⾏时可以说都是保存在缓冲区内的,因此所谓缓冲区可以更抽象地理解为⼀段可读写的内存区域,缓冲区攻击的最终⽬的就是希望系统能执⾏这块可读写内存中已经被蓄意设定好的恶意代码。

按照冯·诺依曼存储程序原理,程序代码是作为⼆进制数据存储在内存的,同样程序的数据也在内存中,因此直接从内存的⼆进制形式上是⽆法区分哪些是数据哪些是代码的,这也为缓冲区溢出攻击提供了可能。

图1 进程地址空间分布图1是进程地址空间分布的简单表⽰。

代码存储了⽤户程序的所有可执⾏代码,在程序正常执⾏的情况下,程序计数器(PC指针)只会在代码段和操作系统地址空间(内核态)内寻址。

数据段内存储了⽤户程序的全局变量,⽂字池等。

计算机系统安全——缓冲区溢出

计算机系统安全——缓冲区溢出随着计算机及网络技术与应用的不断发展,伴随而来的计算机系统安全问题也越来越引起人们的关注。

计算机系统一旦遭受破坏,将会给使用单位造成重大损失,并严重影响正常工作的顺利开展。

加强计算机系统安全工作,已成为信息化建设工作的重要工作内容之一。

在对计算机系统安全的研究中,有一种系统安全漏洞早已引起了人们的关注。

一方面是由于这种安全漏洞的广泛性——几乎使所有的操作系统平台都受到影响。

另一方面,是人们为黑客基于此类安全漏洞所编写的攻击程序的隐蔽性和强大威力所震慑。

这就是缓冲区溢出技术。

在当前网络与分布式系统安全中,被广泛利用的50%以上都是缓冲区溢出,其中最著名的例子是1988年利用fingerd漏洞的蠕虫。

缓冲区溢出是一种非常普遍、非常危险的漏洞,在各种操作系统、应用软件中广泛存在。

利用缓冲区溢出攻击,可以导致程序运行失败、系统当机、重新启动等后果。

更为严重的是,可以利用它执行非授权指令,甚至可以取得系统特权,进而进行各种非法操作。

这个显而易见的漏洞不可避免地被有心人士大肆地加以利用,也就相继出现了许多威胁计算机系统安全的不良行为。

其中几次事件更是使得人们至今仍然记忆犹新。

其中,发生在二十年前的第一个缓冲区溢出攻击——Morris蠕虫,它曾造成了全世界6000多台网络服务器瘫痪。

再有,2001年8月,“红色代码”利用微软IIS漏洞产生缓冲区存溢出,成为攻击企业网络的“罪魁祸首”。

2003年1月,Slammer 蠕虫利用微软SQL漏洞产生缓冲区溢出对全球互联网产生冲击。

再有,在不久前,一种名为“冲击波”的蠕虫病毒利用微软RPC远程调用存在的缓冲区漏洞对Windows 2000/XP、Windows Server 2003进行攻击,波及全球网络系统,等等。

随着各种利用缓冲区溢出漏洞进行计算机系统攻击的行为的越发猖獗,了解缓冲区溢出原理和缓冲区溢出漏洞攻击方式来学习缓冲区溢出的保护,以达到有效实施缓冲区溢出保护的目的,是十分有必要的。

缓冲区溢出-原理和简单利用-概述说明以及解释

缓冲区溢出-原理和简单利用-概述说明以及解释1.引言概述部分是文章的开篇,旨在引入读者对于缓冲区溢出问题的背景和概念。

下面是概述部分的内容:1.1 概述在计算机科学和网络安全领域中,缓冲区溢出(Buffer Overflow)是一种常见的安全漏洞,它可能导致系统崩溃、数据泄露、远程命令执行等严重后果。

本文将介绍缓冲区溢出的原理和简单利用方法。

缓冲区溢出指的是当向一个缓冲区写入数据时,超出了该缓冲区所能容纳的大小,导致溢出的数据覆盖到相邻的内存区域。

这种溢出可能会覆盖控制流程信息,改变程序执行路径,从而使攻击者能够执行恶意代码。

缓冲区溢出是一种经典的安全漏洞,其发现最早可以追溯到20世纪70年代。

尽管多年来在软件和系统的开发过程中进行了一系列的改进和加固,但仍然存在很多软件和系统容易受到缓冲区溢出攻击的漏洞存在。

正因如此,了解缓冲区溢出的原理和简单利用方法对于计算机科学和网络安全从业人员来说是至关重要的。

本文的主要目的是帮助读者理解缓冲区溢出的原理,并介绍常见的利用方法。

在深入研究和了解缓冲区溢出的背景之后,读者将能够更好地理解和应对这种常见的安全威胁。

接下来的章节将分别介绍缓冲区溢出的原理,并提供一些简单的利用方法作为案例。

最后,我们将总结本文的内容,并进一步讨论缓冲区溢出的意义和应对措施。

通过阅读本文,我们希望读者能够加深对于缓冲区溢出问题的理解,提高对于软件和系统安全的意识,并能够采取相应的措施来预防和应对这种安全漏洞。

让我们一起深入探索缓冲区溢出的原理和简单利用方法吧!文章结构是指文章整体组织的安排和框架。

一个良好的文章结构可以帮助读者更好地理解和吸收文章内容。

本文主要讨论缓冲区溢出的原理和简单利用方法,因此文章结构如下:1. 引言1.1 概述引入缓冲区溢出的基本概念和定义,解释缓冲区溢出在计算机领域的重要性和普遍存在的问题。

1.2 文章结构介绍本文的文章结构以及各个部分的内容安排,方便读者了解整个文章的组织。

缓冲区溢出原理及防范

摘要:正文:大纲:1.引言;随着网络安全技术的飞速发展,缓冲区溢出漏洞已经成为当前最具安全威胁的漏洞之一,缓冲区溢出攻击也成为一种非常有效而常见的攻击方法。

如Internet上的第1例蠕虫(Morris)攻击,就是利用了fingerd的缓冲区溢出漏洞。

SANS评选出的2005年威胁最大的20个漏洞中,有8个跟缓冲区溢出有关。

根据CNCERT最近几周的计算机安全漏洞的统计数据,与缓冲区溢出有关的安全事件占了很大的比例。

这些都充分说明了研究缓冲区溢出的重要性。

本文主要介绍了windows下的缓冲区溢出的相关知识。

2.漏洞原因和原理;2.1 产生原因;当向一个已分配了确定存储空间的缓冲区内复制多于该缓冲区处理能力的数据时,就会发生缓冲区溢出,溢出包括堆溢出和堆栈溢出。

它与程序在内存中的分布有关,而它产生的直接原因是由于C/C++程序中的一些函数调用时,没有进行边界检查,如C函数库中的strcpy(),strcat(),sprintf(),gets()等都是不安全的。

由上面的分析可知要产生缓冲区溢出,需要有几个条件: 1) 程序编译时在堆栈上分配了固定大小的缓冲区,并且在对缓冲区进行访问时没有提供边界检查。

这条在C/C ++语言中就满足,而对于有边界检查的语言,如Pascal 等,就没有这样的溢出问题。

2) 程序调用了没有进行边界检查的函数来访问(写操作) 缓冲区,这些函数没有对访问的缓冲区的大小进行判断。

由于在C语言中,字符串以0字节来标识结尾,其中没有字符串的长度信息,所以几个没有判断字符串长度的字符串拷贝函数就是容易出现问题的函数。

这些函数有: strcat()、strcpy()、sprintf()等。

3) 即使程序使用了上面所说的问题函数也不一定会出现溢出漏洞,漏洞发生的最后一个条件是程序员由于粗心,未检查用户输入数据的长度就将其直接复制到缓冲区中去。

虽然这看起来是一件小事,很容易杜绝。

可惜的是正因为有大量粗心的程序员的存在,使得溢出漏洞变得非常的普遍。

缓冲区溢出(栈溢出)

缓冲区溢出(栈溢出)前⾔在现在的⽹络攻击中,缓冲区溢出⽅式的攻击占据了很⼤⼀部分,缓冲区溢出是⼀种⾮常普遍的漏洞,但同时,它也是⾮常危险的⼀种漏洞,轻则导致系统宕机,重则可导致攻击者获取系统权限,进⽽盗取数据,为所欲为。

其实缓冲区攻击说来也简单,请看下⾯⼀段代码:int main(int argc, char *argv[]) {char buffer[8];if(argc > 1) strcpy(buffer, argv[1]);return 0;}当我们在对argv[1]进⾏拷贝操作时,并没对其长度进⾏检查,这时候攻击者便可以通过拷贝⼀个长度⼤于8的字符串来覆盖程序的返回地址,让程序转⽽去执⾏攻击代码,进⽽使得系统被攻击。

本篇主要讲述缓冲区溢出攻击的基本原理,我会从程序是如何利⽤栈这种数据结构来进⾏运⾏的开始,试着编写⼀个shellcode,然后⽤该shellcode来溢出我们的程序来进⾏说明。

我们所要使⽤的系统环境为x86_64 Linux,我们还要⽤到gcc(v7.4.0)、gdb(v8.1.0)等⼯具,另外,我们还需要⼀点汇编语⾔的基础,并且我们使⽤AT&T格式的汇编。

进程在现代的操作系统中,进程是⼀个程序的运⾏实体,当在操作系统中运⾏⼀个程序时,操作系统会为我们的程序创建⼀个进程,并给我们的程序在内存中分配运⾏所需的空间,这些空间被称为进程空间。

进程空间主要有三部分组成:代码段,数据段和栈段。

如下图所⽰:栈栈是⼀种后⼊先出的数据结构,在现代的⼤多数编程语⾔中,都使⽤栈这种数据结构来管理过程之间的调⽤。

那什么⼜是过程之间的调⽤呢,说⽩了,⼀个函数或者⼀个⽅法便是⼀个过程,⽽在函数或⽅法内部调⽤另外的过程和⽅法便是过程间的调⽤。

我们知道,程序的代码是被加载到内存中,然后⼀条条(这⾥指汇编)来执⾏的,⽽且时不时的需要调⽤其他的函数。

当⼀个调⽤过程调⽤⼀个被调⽤过程时,所要执⾏的代码所在的内存地址是不同的,当被调⽤过程执⾏完后,⼜要回到调⽤过程继续执⾏。

缓冲区溢出攻击原理及防范_XXX

缓冲区溢出攻击原理及防范作者姓名:XXX 班级:计算机网络XXX学号:2200951XXX 指导教师:XXX教授摘要缓冲区简单来说是一块连续的计算机内存区域,可以保存相同数据类型的多个实例, 缓冲区溢出是指当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量溢出的数据覆盖在合法数据上,理想的情况是程序检查数据长度并不允许输入超过缓冲区长度的字符,但是绝大多数程序都会假设数据长度总是与所分配的储存空间相匹配,这就为缓冲区溢出埋下隐患.操作系统所使用的缓冲区又被称为"堆栈". 在各个操作进程之间,指令会被临时储存在"堆栈"当中,"堆栈"也会出现缓冲区溢出。

缓冲区溢出是最常见的安全漏洞,针对缓冲区溢出的漏洞进行攻击,是很常见的攻击手段,可以使本地用户获得超级用户权限,也可以使外部攻击者通过网络直接进入系统。

本文详细分析了缓冲区溢出的基本原理,描述了利用缓冲区溢出漏洞进行攻击的基本方式,并通过对一段实例程序的溢出和构建攻击语句直观的演示了缓冲区溢出的形成过程及其攻击原理,最后提出了防范缓冲区溢出的有效措施。

关键词:缓冲区溢出堆栈漏洞AbstractSimply ,buffer is a continuous computer memory area, can keep the same data types of multiple instances, buffer overflow is when computer to the buffer filled with data f igures within the capacity of the buffer itself more than the data covered in legal spill data, the ideal situation is not allowed to check the data length program more than the length of the input buffer characters, but most of the program will be always with the assumption that data length distribution of storage space match, this is the buffer overf low buried hidden trouble. Operating system used by buffer is known as the "stack". I n between each operation process, the instructions will be temporarily stored in the "st ack" of "stack" also can appear buffer overflow. Buffer overrun is the most common s ecurity flaws in the buffer overflow vulnerability to attack, it is very common attack method, can make local users get super user permissions, also can make the external a ttackers through the network directly into the system.This paper analyzes the basic principle of buffer overflow, describes the use of buf fer overrun vulnerabilities to attack the basic way of, and through the example of a pr ogram and the construction of overflow attack statement intuitive demonstrates buffer overflow the forming process and the principle of attack, finally puts forward the cou ntermeasures of buffer overflow effective measures.Keywords:buffer overflow Stack shellcod目录摘要 (1)Abstract (2)绪论 (1)第一章缓冲区溢出基本原理 (2)1.1 栈缓冲区溢出 (2)1.2 HEAP/BSS缓冲区溢出 (4)1.2.1重要性 (4)1.2.2相关概念介绍 (4)1.2.3Heap/BSS溢出攻击 (5)第二章缓冲区溢出攻击 (8)2.1 shellcode基础 (9)2.2 可注入shellcode的编写 (11)2.3 远程缓冲区溢出威胁 (15)第三章缓冲区溢出攻击防御 (17)3.1 给有漏洞的程序打补丁 (17)3.2 编写安全的代码 (17)3.3 静态分析 (17)3.4 动态测试 (17)3.5软件开发过程中的防范策略 (18)3.6 缓冲区溢出攻击的抵御 (23)第四章缓冲区溢出攻击与防御实例设计 (25)4.1 缓冲区溢出攻击实例 (25)总结与展望 (27)致谢 (28)参考文献 (29)绪论随着计算机技术、现代通信技术和网络技术的发展,尤其是Internet的广泛使用,计算机网络与人们的工作和生活的联系越来越密切、越来越深入,同时也使网络系统的安全问题日益复杂和突出。

缓冲区溢出的解决方法

缓冲区溢出的解决方法缓冲区溢出,这就像一个小杯子,你非要往里面倒很多很多水,水就会溢出来,弄得哪儿都是,在计算机里,这可是个大麻烦。

咱先得明白缓冲区是个啥。

就好比你有个小盒子,这个小盒子是用来放糖果的,规定只能放10颗。

这小盒子就是缓冲区,10颗糖果就是正常的数据量。

要是有人调皮,一下子往里面塞了15颗,那多出来的5颗没地方放,就溢出了。

在计算机里,数据就会跑到不该去的地方,可能把别的数据给覆盖了,这就乱套了。

那怎么解决这个事儿呢?一种办法就是把小盒子变大点,在计算机里就是合理地增大缓冲区的大小。

还是说那个放糖果的小盒子,咱知道有时候可能会收到12颗或者13颗糖果,那咱就把盒子设计成能放15颗的。

不过这可不能盲目地增大,得根据实际情况来。

就像你不能因为偶尔可能会多来几个客人,就把自己家房子盖得超级大,那多浪费啊。

在计算机里,要经过仔细的分析,预估可能出现的最大数据量,然后合理地增加缓冲区的容量。

再一个就是严格控制往缓冲区里放东西的量。

这就好比你请人往盒子里放糖果,你得盯着,告诉他最多就放10颗,不能多放。

在程序里,就要对输入的数据进行严格的校验。

比如说,如果一个程序只接受10个字符的输入,那就得设置好,一旦超过10个字符,就不让输入了,直接拒绝。

这就像门口的保安,不符合要求的就不让进。

还有啊,有的时候可以用一些特殊的技术手段。

这就像是给小盒子加个防护栏。

比如说在编程里使用一些安全的函数,这些函数就像是给缓冲区加了一层保护罩。

这些安全函数在处理数据的时候,会自动检查数据的大小是否合适,不合适就会采取措施,而不是像那些不安全的函数一样,任由数据乱塞,最后导致溢出。

咱也可以从程序设计的角度去考虑。

就好比盖房子,设计的时候就要考虑好布局。

在编写程序的时候,采用良好的编程规范。

比如说把不同功能的数据分开存放,就像家里把衣服和食物分开存放一样。

这样即使某个缓冲区有点小问题,也不容易影响到其他重要的数据和程序的运行。

缓冲区溢出

函数调用中栈的工作过程

main() AFunc(5,6);

push 6 push 5 call _AFunc add esp+8

EDI ESI EBX

48h 当前EBP 4(n=4) 3(m=3) EBP EIP 5 6

_AFunc

push ebp mov ebp,esp sub esp,48h //压入环境变量 //为局部变量分配空间

2016/12/18

Example (contd.)

void main (int argc, char **argv) 内存低端

ESP

i Large_string 上一个栈帧地址 返回地址 argc argv

main函数栈帧

2016/12/18

内存高端

缓冲溢出攻击的原理(续)

基于堆栈的缓冲区溢出

Shellcode

4(n=4) 3(m=3) EBP EIP 5 6

演示 如何利用栈溢出漏洞

UESTC

Shellcode

• Shell的定义: • Shellcode实际是一段代码,是用来在程序发 生溢出后,程序将要执行的代码。 • Shellcode的作用就是实现漏洞利用者想要达 到的目的,一般我们看到的Shellcode都是用 来安装木马或者提升权限的。

当前EBP

48h 4(n=4) 3(m=3) EBP EIP 5 6

语句执行前的ESP

语句执行前的EBP

演示 内存中栈的具体表现

UESTC

• 栈的操作 Intel x86上的栈被认为是反向的,即意味着栈向下 增长。当一个信息被压入栈,ESP减少,新元素被写 入目标地址。当一个信息被弹出时,则从ESP指针所 指向的地址中读出一个元素,ESP增加,移向上边的 边界并压缩栈。这样,当说一个元素被放置在栈的顶 端时,它实际上被写在所有先进入栈元素的下面。

缓冲区溢出原理和利用

缓冲区溢出原理和利用

缓冲区溢出是一种常见的程序缺陷,它发生时,数据被添加到分配给缓冲区的内存块之外,导致程序运行失败、系统宕机、重新启动等后果。

更为严重的是,可以利用它执行非授权指令,甚至可以取得系统特权,进而进行各种非法操作。

缓冲区是一块连续的计算机内存区域,可保存相同数据类型的多个实例。

缓冲区溢出原理基于程序设计缺陷,向程序输入缓冲区写入使之溢出的内容(通常是超过缓冲区能保存的最大数据量的数据),从而破坏程序运行、趁著中断之际并获取程序乃至系统的控制权。

在C/C++语言中,由于没有数组越界检查机制,当向局部数组缓冲区里写入的数据超过为其分配的大小时,就会发生缓冲区溢出。

攻击者可利用缓冲区溢出来窜改进程运行时栈,从而改变程序正常流向,轻则导致程序崩溃,重则系统特权被窃取。

以上内容仅供参考,更多关于缓冲区溢出的原理和利用方式,建议查阅计算机书籍或咨询计算机专业人士。

缓冲区溢出漏洞原理

缓冲区溢出是一种常见的安全漏洞,攻击者利用缓冲区溢出使程序崩溃或执行恶意代码。

以下是缓冲区溢出漏洞的原理和攻击步骤:1. 缓冲区溢出:缓冲区是一种存储数据的地方,当输入的数据长度超过缓冲区的长度时,就会发生缓冲区溢出。

攻击者通常会利用缓冲区溢出漏洞来向程序写入任意数据,包括恶意代码。

2. 栈溢出:栈溢出是缓冲区溢出的一个特殊情况,当程序在堆栈上分配内存时,如果输入的数据长度超过堆栈的大小,就会发生栈溢出。

栈溢出通常发生在函数调用或跳转时,当函数调用时,栈指针会指向函数的返回地址和参数列表,如果输入的数据长度超过堆栈的大小,就会覆盖函数的返回地址和参数列表,使程序崩溃或执行恶意代码。

3. 堆溢出:堆溢出是缓冲区溢出的另一个特殊情况,当程序在堆上分配内存时,如果输入的数据长度超过堆的大小,就会发生堆溢出。

堆溢出通常发生在动态分配内存时,当程序动态分配内存时,堆指针会指向一个空闲的内存块,如果输入的数据长度超过堆的大小,就会覆盖堆指针,使程序崩溃或执行恶意代码。

4. 溢出攻击:攻击者通常会利用缓冲区溢出漏洞来向程序写入任意数据,包括恶意代码。

攻击者可能会通过Web攻击、命令执行攻击、DLL注入攻击等手段来实现。

5. 命令执行攻击:命令执行攻击是攻击者利用缓冲区溢出漏洞来执行恶意命令的攻击。

攻击者通常会利用命令执行漏洞来向程序写入任意命令,包括系统命令和恶意代码。

6. 注入攻击:注入攻击是攻击者利用缓冲区溢出漏洞来注入恶意代码的攻击。

攻击者通常会利用SQL注入、XML注入等手段来实现。

7. 代码执行攻击:代码执行攻击是攻击者利用缓冲区溢出漏洞来执行恶意代码的攻击。

攻击者通常会利用Shellshock、Code Red等漏洞来实现。

总之,缓冲区溢出漏洞是一种常见的安全漏洞,攻击者可以利用它来执行恶意代码或使程序崩溃。

程序员应该加强代码的安全性,避免缓冲区溢出漏洞的发生。

02 缓冲区溢出原理

➢ 在Windows平台下,高级语言写出的程序经过编译链接,最终会变成第2章介 绍过的PE文件。当PE文件被装载运行后,就成了所谓的进程。

➢ PE文件代码段中包含的二进制级别的机器代码会被装入内存的代码区,处理 器将到内存的这个区域一条一条地取出指令和操作数,并送入算术逻辑单元 进行运算;如果代码中请求开辟动态内存,则会在内存的堆区分配一块大小 合适的区域返回给代码区的代码使用;当函数调用发生时,函数的调用关系 等信息会动态地保存在内存的栈区,以供处理器在执行完被调用函数的代码 时,返回母函数。这个协作过程如下图所示。

地址压入栈中,供函数返回时继续执行。 (3)代码区跳转:处理器从当前代码区跳转到被调用函数

的入口处。 (4)栈帧调整:具体包括。

保存当前栈帧状态值,已备后面恢复本栈帧时使用(EBP入栈)。 将当前栈帧切换到新栈帧(将ESP值装入EBP,更新栈帧底部)。 给新栈帧分配空间(把ESP减去所需空间的大小,抬高栈顶)。

} else {

printf("Congratulation! You have passed the

authenticated为int类型,在内存中占4个字节。所以, 如果能够让buffer数组越界,buffer[8]、buffer[9]、 buffer[10]、buffer[11]将写入相邻的变量authenticated

《代码安全机制与实现技术》

缓冲区溢出原理

教学课件:

ftp://218.193.154.238/public/姚砺/代码安全机制与实现技术

课程概述

第四章 栈溢出利用

缓冲区溢出:就是在大缓冲区中的数据向小缓冲区 复制的过程中,由于没有注意小缓冲区的边界, “撑爆”了较小的缓冲区,从而冲掉了和小缓冲区 相邻内存区域的其他数据而引起的内存问题。缓冲 溢出是最常见的内存错误之一,也是攻击者入侵系 统时所用到的最强大、最经典的一类漏洞利用方式。

名词解释 缓冲区溢出

名词解释缓冲区溢出

缓冲区溢出是一种常见的计算机安全漏洞,也是黑客攻击中最常用的手段之一。

缓冲区是指计算机内存中的一段区域,用于存放数据。

当程序在运行过程中向缓冲区写入数据时,如果写入的数据超出了缓冲区的容量,就会导致缓冲区溢出。

这种溢出现象可能会导致程序崩溃、数据损坏、系统崩溃等问题,更严重的情况下还可能被黑客利用,进行远程攻击、篡改数据等恶意行为。

缓冲区溢出的原理很简单,就是程序在执行过程中,没有对输入数据的长度进行严格的限制,导致输入数据超出了缓冲区的容量,从而覆盖了缓冲区之外的内存空间。

这种溢出现象可能会导致程序崩溃,或者执行错误的指令,从而导致系统出现异常。

缓冲区溢出的危害非常大,因为黑客可以通过利用缓冲区溢出漏洞来执行任意代码,从而控制整个系统。

这种攻击方式被称为“堆栈溢出攻击”,黑客利用这种攻击方式可以轻松地绕过系统的安全措施,获取系统的管理员权限,甚至篡改系统中的重要数据。

为了防止缓冲区溢出漏洞的出现,需要采取一些有效的措施。

首先,程序设计人员应该在编写程序时,对输入数据的长度进行严格的限制,避免输入数据超出缓冲区的容量。

其次,应该对程序进行严格的测试,发现和修复可能存在的缓冲区溢出漏洞。

最后,可以采用一些特殊的技术来防止缓冲区溢出漏洞的出现,例如使用堆栈保护技术、使用地址随机化技术等。

缓冲区溢出是一种常见的计算机安全漏洞,但是通过采取有效的

措施,可以有效地防止这种漏洞的出现。

程序设计人员应该加强对缓冲区溢出漏洞的认识,不断提高自己的安全意识,从而避免因为安全漏洞而导致的严重后果。

缓冲区溢出简要原理

缓冲区溢出缓冲区是内存中存放数据的地方。

在程序试图将数据放到计算机内存中的某一位置,但没有足够空间时会发生缓冲区溢出。

缓冲区是程序运行时计算机内存中的一个连续的块,它保存了给定类型的数据。

问题随着动态分配变量而出现。

为了不用太多的内存,一个有动态分配变量的程序在程序运行时才决定给他们分配多少内存。

如果程序在动态分配缓冲区放入太多的数据会有什么现象?它溢出了,漏到了别的地方。

一个缓冲区溢出应用程序使用这个溢出的数据将汇编语言代码放到计算机的内存中,通常是产生root权限的地方。

单单的缓冲区溢出,并不会产生安全问题。

只有将溢出送到能够以root权限运行命令的区域才行。

这样,一个缓冲区利用程序将能运行的指令放在了有root权限的内存中,从而一旦运行这些指令,就是以root权限控制了计算机。

总结一下上面的描述。

缓冲区溢出指的是一种系统攻击的手段,通过往程序的缓冲区写超出其长度的内容,造成缓冲区的溢出,从而破坏程序的堆栈,使程序转而执行其它指令,以达到攻击的目的。

据统计,通过缓冲区溢出进行的攻击占所有系统攻击总数的80%以上。

造成缓冲区溢出的原因是程序中没有仔细检查用户输入的参数。

例如下面程序:example0.c-----------------------------------------------------------void function(char *str) {char buffer[16];strcpy(buffer,str);}-----------------------------------------------------------上面的strcpy()将直接把str中的内容copy到buffer中。

这样只要str的长度大于16,就会造成buffer的溢出,使程序运行出错。

存在象strcpy这样的问题的标准函数还有strcat(),sprintf(),vsprintf(),gets(),scanf(),以及在循环内的getc(),fgetc(),getchar()等。

c语言缓冲区溢出原理

c语言缓冲区溢出原理摘要:1.缓冲区溢出概念2.C语言中可能导致缓冲区溢出的原因3.缓冲区溢出的防范方法4.总结正文:正文:缓冲区溢出是计算机科学中的一种常见错误,它在编程中可能导致严重的安全问题。

本文将解释缓冲区溢出的概念,探讨其原因、危害以及如何预防。

一、什么是缓冲区溢出缓冲区溢出是指程序中的缓冲区无法容纳输入的数据,从而覆盖了其他内存区域。

这种情况通常发生在程序没有正确处理输入数据长度的情况下,导致数据超过了缓冲区的容量。

二、缓冲区溢出的原因1.字符串操作函数:在C语言中,一些字符串操作函数(如gets、strcpy 等)没有对输入数据长度进行限制,可能导致缓冲区溢出。

2.动态内存分配:在使用动态内存分配函数(如malloc)分配内存时,如果未正确初始化或超量分配,可能导致缓冲区溢出。

3.函数调用:在调用函数时,如果传入的参数长度超过预期,可能导致缓冲区溢出。

三、缓冲区溢出的危害1.程序崩溃:缓冲区溢出可能导致程序崩溃,因为覆盖的内存区域可能包含程序的重要数据或代码。

2.数据损坏:缓冲区溢出可能导致数据损坏,因为覆盖的内存区域可能包含程序处理数据的正确结果。

3.安全漏洞:缓冲区溢出可能被恶意利用,攻击者可以通过注入恶意数据来覆盖内存中的安全关键数据,如密码、加密密钥等。

四、如何预防缓冲区溢出1.检查输入数据长度:在对输入数据进行处理之前,应检查数据长度,确保不会超过缓冲区容量。

2.使用安全的字符串操作函数:尽量使用带有长度限制的字符串处理函数,如strncpy、strncat等。

3.初始化缓冲区:在使用动态内存分配时,应初始化缓冲区,并确保分配的内存空间足够大。

4.使用边界检查:在编写程序时,对输入数据进行边界检查,确保数据长度符合预期。

缓冲区溢出原理

缓冲区溢出原理缓冲区溢出是指程序或者系统在处理数据时,向一个固定大小的缓冲区中输入数据,但由于输入的数据量超出了缓冲区的大小,导致数据溢出到了相邻的内存区域,从而破坏了原始数据和程序的完整性,使得程序变得不稳定或者容易受到攻击。

缓冲区溢出是一种常见的软件安全漏洞,通常出现在一些需要处理用户输入的程序中。

例如,一个文件传输程序可能会将收到的数据存储在一个固定大小的缓冲区中,当数据量超出缓冲区大小时,就会导致数据溢出。

攻击者可以通过构造特制的数据,让程序发生缓冲区溢出,从而篡改程序的执行流程,或者执行恶意代码,从而获取系统权限或者窃取重要数据。

缓冲区溢出的影响通常是严重的,特别是在程序处理用户输入时。

攻击者可以利用缓冲区溢出漏洞,将他们的命令注入到特定的脚本语言中,例如JavaScript,从而实现其控制现有的程序,使其执行恶意代码或执行不正常的指令。

为了避免缓冲区溢出,软件工程师和系统管理员需要在代码和系统设计时采取一些安全防范措施。

例如:1. 对用户输入数据进行严格的检查,确保其符合特定的格式和规范。

2. 编写高质量的代码,确保字符串截断和数量控制,以避免恶意代码注入。

3. 使用一些对缓冲区溢出进行检测和预防的工具,例如堆栈安全保护(stack canaries)、ASLR(Address Space Layout Randomization)和内存隔离(Memory Isolation)等。

4. 及时修复缓冲区溢出漏洞,避免攻击者利用漏洞进行攻击。

5. 学习和应用最新的安全技术,提高自身防火墙的能力和水平,及时发现和阻止各种新型的攻击。

缓冲区溢出是软件开发中常见的一种安全漏洞,也是黑客攻击系统和入侵系统的常见方式之一。

因此,软件工程师和系统管理员必须引起足够的重视,加强对缓冲区溢出漏洞的学习和研究,寻找有效的解决方法,以保证系统的安全性和正常运行。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

何路

计算机网络安全

函数调用中栈的工作过程

调用函数前

压入栈

上级函数传给A函数的参数 返回地址(EIP) 当前的EBP 函数的局部变量

调用函数后

恢复EBP 恢复EIP 局部变量不作处理

计算机网络安全

何路 计算机网络安全

缓冲区溢出的危害

应用程序异常

系统不稳定甚至崩溃 程序跳转到恶意代码,控制权被窃

何路

计算机网络安全

4.2 缓冲区溢出原理

预备知识

理解程序内存空间 理解堆栈 理解函数调用过程 理解缓冲区溢出的原理

何路

计算机网络安全

引子

1988 Morris蠕虫事件

CERT统计数据

何路

计算机网络安全

4.1 缓冲区溢出相关概念

缓冲区

从程序的角度,缓冲区就是应用程序用来保 存用户输入数据、程序临时数据的内存空间 缓冲区的本质

何路

计算机网络安全

栈溢出实例

int AFunc(int i,int j) { 用BFunc的地址替换正常 的AFunc返回地址,使程 int m = 3; 序运行至BFunc int n = 4; char szBuf[8] = {0}; *(int *)((int)szBuf+20) = BFunc; m = i; n = j; BFunc(m,n); return 8; }

何路

例子

int main() {AFunc(5,6); return 0;}

int AFunc(int i,int j) { int m = 3; int n = 4; m = i; n = j; BFunc(m,n); return 8; }

何路

int BFunc(int i,int j) { int m = 1; int n = 2; m = i; n = j; return m; }

Shellcode

Shellcode其实就是一段可以完成某种特定 功能的二进制代码

Shellcode的功能

基本功能

添加administrator or root组用户 远程可用shell 下载程序(Trojan or Rootkit)执行 抗NIDS检测 穿透防火墙

计算机网络安全

何路

计算机网络安全

归纳

溢出的共性

大object向小object复制数据(字符串或整型), 容纳不下造成溢出 溢出会覆盖一些关键性数据(返回地址、管 理数据、异常处理或文件指针等) 利用程序的后续流程,得到程序的控制权

何路

计算机网络安全

计算机网络安全

函数调用中栈的工作过程

AFunc(5,6);

push 6 push 5 call _AFunc add esp+8

EDI ESI EBX

48h 当前EBP 4(n=4) 3(m=3) EBP EIP 5 6

_AFunc

push ebp mov ebp,esp sub esp,48h //压入环境变量 //为局部变量分配空间

高级功能

何路

Shellcode不通用

Shellcode为什么不通用

不同硬件平台

IBM PC、Alpha,PowerPC Unix、Windows

不同系统平台

不同内核与补丁版本 不同漏洞对字符串限制不同

何路

计算机网络安全

第四章 缓冲区溢出

何路 helu@

本章内容

4.1 缓冲区溢出相关概念 4.2 缓冲区溢出原理 4.3 溢出保护技术 4.4 安全编程技术

何路

计算机网络安全

本章要求

了解缓冲区溢出的相关概念 明确缓冲区溢出的危害 理解栈溢出、堆溢出、整型溢出、格式化 字符串溢出及文件流溢出的原因 掌握安全编程技术

当前EBP

48h 4(n=4) 3(m=3) EBP EIP 5 6

语句执行前的ESP

何路

语句执行前的EBP 计算机网络安全

当缓冲区溢出发生时……

int AFunc(int i,int j) { int m = 3; int n = 4; char szBuf[8] = {0}; strcpy(szBuf, “This is a overflow buffer!”); m = i; n = j; BFunc(m,n); return 8; }

何路

计算机网络安全

运算溢出示例

void CopyIntArray(int *array,int len) { int* myarray,i; myarray = malloc(len*sizeof(int)); if(myarray == NULL) return; for(i=0;i<len;i++) myarray[i] = arrary[i]; }

何路

计算机网络安全

Windows环境下的堆栈

程序空间由何构成? 堆栈是什么? 堆栈里面放的都是什么信息? 程序使用超过了堆栈默认的大小怎么办? 在一次函数调用中,堆栈是如何工作的?

何路

计算机网络安全

何路 计算机网络安全

4.3 缓冲区溢出原理及其利用

缓冲区溢出种类

栈溢出 堆溢出 整型溢出 格式化字符串溢出 其他溢出

何路

计算机网络安全

栈溢出

特点

缓冲区在栈中分配 拷贝的数据过长 覆盖了函数的返回地址或其它一些重要数据 结构、函数指针

栈内容

函数的参数 函数返回地址 EBP的值 一些通用寄存器(EDI,ESI…)的值 当前正在执行的函数的局部变量

何路

计算机网络安全

三个重要的寄存器

SP(ESP)

即栈顶指针,随着数据入栈出栈而发生变化 即基地址指针,用于标识栈中一个相对稳定的位置。 通过BP,可以方便地引用函数参数以及局部变量 即指令寄存器,在将某个函数的栈帧压入栈中时, 其中就包含当前的IP值,即函数调用返回后下一个 执行语句的地址

缓冲区溢出的利用

char szBuf[8] = {0}; strcpy(szBuf,argv[2]);

szBuf EDI ESI EBX

argv[2]的内容:

对EIP的填充 Shellcode

Shellcode

4(n=4) 3(m=3) EBP EIP 5 6

何路

计算机网络安全

何路

计算机网络安全

符号溢出示例

void CopySomething(char *buf,int len) { char kbuf[800]; int size = sizeof(kbuf); if(len > size) return; memcpy(kbuf,buf,len); }

运算溢出(Arithmetic Overflow)

符号溢出(Signedness Bug)

何路

计算机网络安全

宽度溢出示例

void main(int argc,char* argv[]) { unsigned short s; int i; char buf[80]; i = atoi(argv[1]); s = i; if(s >= 80) return; memcpy(buf,argv[2],i); }

程序在内存中的映像

堆(Heap) 内存低地址

内 存 递 增 方 向 堆的增长方向

…… 堆栈段 数据段 栈(stack) 非初始化数据段(BSS) 初始化数据段

栈的增长方向

文本(代码)段 内存高地址

代码段 系统DLL PEB&TEB 内核数据代码 0x7FFFFFFF 0x80000000

何路

当前ESP 语句执行前的ESP

语句执行前的EBP 计算机网络安全

函数调用中栈的工作过程

AFunc(5,6);

…… call _AFunc add esp+8

当前ESP EDI ESI EBX

_AFunc {……return 0;}

pop edi pop esi pop ebx add esp,48h //栈校验 pop ebp ret

何路

计算机网络安全

栈

栈是一块连续的内存空间

先入后出 生长方向与内存的生长方向正好相反, 从高地址向低 地址生长 提供一个暂时存放数据的区域

每一个线程有自己的栈

使用POP/PUSH指令来对栈进行操作 使用ESP寄存器指向栈顶,EBP指向栈帧底

何路

计算机网络安全

何路 计算机网络安全

堆溢出

#define BUFLEN 32 内存的动态分配与 int main(int argc, char* argv[ ]) { 静态分配 char *buf1; buf1 = (char*)malloc(BUFLEN); 堆溢出特点 strcpy(buf1,argv[1]); 缓冲区在堆中分配 printf("%s\n",buf1);

简单溢出实例

#include <stdio.h> int main() { char name[8] = {0}; printf(“Your name:”); gets(name); printf(“Hello,%s!”,name); return 0; }