17-安全配置命令

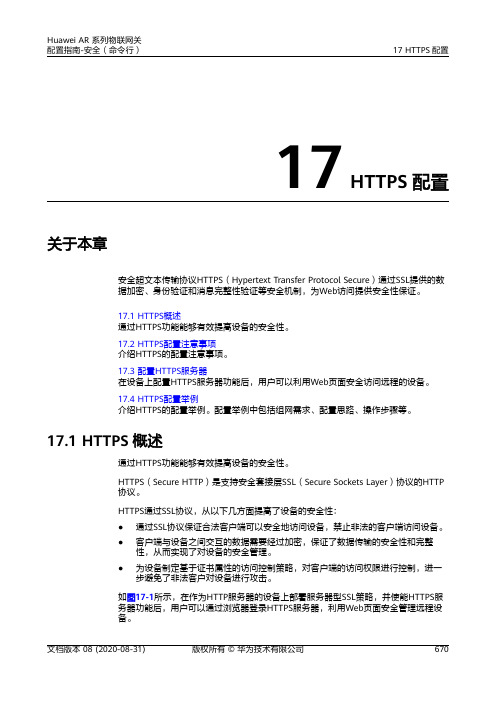

华为AR系列路由器 01-17 HTTPS配置

17.4 HTTPS 配置举例

介绍HTTPS的配置举例。配置举例中包括组网需求、配置思路、操作步骤等。

17.4.1 配置 HTTPS 服务器示例

组网需求

如图17-2所示,用户通过Web方式访问网关设备Router。

为了防止传输的数据不被窃听和篡改,实现对设备的安全管理,网络管理员要求用户 以HTTPS的方式安全访问设备。

----结束

Router的配置文件

# sysname Router # ssl policy userserver type server pki-realm default session cachesize 20 timeout 7200 # http secure-server ssl-policy userserver http secure-server enable http secure-server port 1278 # vlan batch 11 # interface Vlanif11 ip address 10.1.1.1 255.255.255.0 # interface Ethernet0/0/1 port link-type access port default vlan 11 # return

[Router] ssl policy userserver type server [Router-ssl-policy-userserver] pki-realm default

# 配置保存会话的最大数目和最大时长。

[Router-ssl-policy-userserver] session cachesize 20 timeout 7200 [Router-ssl-policy-userserver] quit

路由器配置中的三种模式

路由器配置中的三种模式路由器是计算机网络中非常重要的设备,用于将数据包转发到目标网络。

在配置路由器时,我们可以使用三种模式来完成配置工作,分别是用户模式、特权模式和全局配置模式。

本文将详细介绍这三种模式,并给出详细的配置步骤。

一、用户模式用户模式是路由器默认的模式,也是最基本的模式。

在用户模式下,我们只能查看路由器的状态,但不能进行任何配置操作。

要进入用户模式,我们只需登录到路由器,并输入正确的密码即可。

具体的配置步骤如下:1. 打开终端或命令提示符窗口。

2. 输入 telnet 路由器 IP 地址并按回车键。

例如:telnet 192.168.1.13. 输入用户名和密码,并按回车键登录路由器。

二、特权模式特权模式是用户模式的扩展,在特权模式下,用户可以进行更多的配置和管理操作。

要进入特权模式,我们需要在用户模式下输入特权模式的密码。

具体的配置步骤如下:1. 在用户模式下,输入 enable 命令并按回车键。

2. 输入特权模式的密码,并按回车键进入特权模式。

三、全局配置模式全局配置模式是进一步扩展了特权模式的功能,允许用户对路由器的全局配置进行修改。

在全局配置模式下,我们可以进行诸如接口配置、路由配置、防火墙配置等更高级的配置操作。

具体的配置步骤如下:1. 在特权模式下,输入 configure terminal 命令并按回车键。

2. 进入全局配置模式后,可以进行各种配置操作。

下面是几个常见的全局配置命令及其使用方法:1. interface 命令:用于进入接口配置模式,可以配置接口的 IP 地址、子网掩码等。

2. ip route 命令:用于配置路由表,设置路由器的转发规则。

3. access-list 命令:用于配置访问控制列表,控制流经路由器的数据包的流量。

4. firewall 命令:用于配置防火墙规则,保护网络安全。

总结:路由器配置中的三种模式分别是用户模式、特权模式和全局配置模式。

网络安全配置命令英语简称

网络安全配置命令英语简称1. ACL (Access Control List) - 访问控制列表2. ARP (Address Resolution Protocol) - 地址解析协议3. BGP (Border Gateway Protocol) - 边界网关协议4. DHCP (Dynamic Host Configuration Protocol) - 动态主机配置协议5. DNS (Domain Name System) - 域名系统6. FTP (File Transfer Protocol) - 文件传输协议7. HTTP (Hypertext Transfer Protocol) - 超文本传输协议8. HTTPS (Hypertext Transfer Protocol Secure) - 安全超文本传输协议9. ICMP (Internet Control Message Protocol) - 互联网控制消息协议10. IP (Internet Protocol) - 网际协议11. IPSec (Internet Protocol Security) - 网际协议安全性12. NAT (Network Address Translation) - 网络地址转换13. NTP (Network Time Protocol) - 网络时间协议14. OSPF (Open Shortest Path First) - 开放最短路径优先路由协议15. PPP (Point-to-Point Protocol) - 点对点协议16. RARP (Reverse Address Resolution Protocol) - 反向地址解析协议17. SMTP (Simple Mail Transfer Protocol) - 简单邮件传输协议18. SNMP (Simple Network Management Protocol) - 简单网络管理协议19. SSH (Secure Shell) - 安全外壳协议20. SSL (Secure Sockets Layer) - 安全套接层21. TCP (Transmission Control Protocol) - 传输控制协议22. Telnet (Telecommunication Network) - 远程登录服务23. TFTP (Trivial File Transfer Protocol) - 简单文件传输协议24. UDP (User Datagram Protocol) - 用户数据报协议25. VLAN (Virtual Local Area Network) - 虚拟局域网26. VPN (Virtual Private Network) - 虚拟私人网络27. VRRP (Virtual Router Redundancy Protocol) - 虚拟路由器冗余协议28. WEP (Wired Equivalent Privacy) - 有线等效保密29. WPA (Wi-Fi Protected Access) - Wi-Fi保护接入30. WPA2 (Wi-Fi Protected Access II) - Wi-Fi保护接入II。

华为交换机路由器常见开局配置指导

华为交换机路由器常见开局配置指导 5.3 配置网络互连互通 ..................................................... 51 5.3.1 通过快速向导配置实现上网 .......................................... 51 5.3.2 配置静态 IP 地址上网 .............................................. 56 5.3.3 配置 PPPoE 拨号上网 .............................................. 59 5.4 配置 DHCP 服务器 ..................................................... 61 5.5 映射内网服务器....................................................... 62 5.6 限速配置............................................................ 64 5.6.1 基于 IP 地址限速 ................................................. 65 5.6.2 基于内网用户限速................................................. 66 5.7 公网多出口配置....................................................... 69 5.7.1 基于源地址的多出口 ............................................... 69 5.7.2 基于目的地址的多出口 ............................................. 73 6 常见网络故障维护方法 ...................................................... 76 6.1 删除多余配置 ........................................................ 76 6.2 密码恢复............................................................ 77 6.2.1 Console 密码恢复 ................................................ 77 6.2.2 Telnet 密码恢复 ................................................. 77 6.2.3 Web 密码恢复.................................................... 77 6.3 信息采集............................................................ 77 6.4 本地端口镜像配置 ..................................................... 82 6.5 流量统计配置 ...................................................局配置指导

路由器安全配置基线-思科路由器安全配置基线

思科路由器安全配置基线(Version 1.0)2012年12月目录1 引言 (1)2 适用范围 (1)3 缩略语 (1)4 安全基线要求项命名规则 (1)5 文档使用说明 (2)6 注意事项 (3)7 安全配置要求 (3)7.1 账号管理 (3)7.1.1 运维账号共享管理 (3)7.1.2 删除与工作无关账号 (3)7.2 口令管理 (4)7.2.1 静态口令加密 (4)7.2.2 静态口令密文保存 (4)7.2.3 静态口令运维管理 (5)7.3 认证管理 (5)7.3.1 RADIUS认证(可选) (5)7.3.2 TACACS+认证(可选) (6)7.4 日志审计 (6)7.4.1 RADIUS记账(可选) (6)7.4.2 TACACS+记账(可选) (7)7.4.3 启用日志记录 (7)7.4.4 日志记录时间准确性 (8)7.5 协议安全 (8)7.5.1 BGP认证 (8)7.5.2 OSPF认证 (9)7.5.3 LDP认证(可选) (9)7.6 网络管理 (10)7.6.1 SNMP协议版本 (10)7.6.2 修改SNMP默认密码 (10)7.6.3 SNMP通信安全(可选) (11)7.7 设备管理 (11)7.7.1 路由器带内管理方式 (11)7.7.2 路由器带内管理通信 (12)7.7.3 路由器带内管理超时 (12)7.7.4 路由器带内管理验证 (12)7.7.5 路由器带外管理超时 (13)7.7.6 路由器带外管理验证 (13)7.8 系统服务 (14)7.8.1 禁用CDP (14)7.8.2 禁用TCP/UDP Small服务 (14)7.8.3 禁用HTTP SERVER (15)7.8.4 禁用BOOTP SERVER (15)7.8.5 禁用Finger服务(可选) (15)7.8.6 禁用DNS查询(可选) (16)7.8.7 禁用IP Source Routing(可选) (16)7.8.8 禁用IP Directed Broadcast(可选) (16)7.8.9 禁用PROXY ARP(可选) (17)7.9 其它 (17)7.9.1 路由器缺省BANNER管理 (17)7.9.2 路由器空闲端口管理 (18)附录A 安全基线配置项应用统计表 (19)附录B 安全基线配置项应用问题记录表 (21)附录C 中国石油NTP服务器列表 (22)1 引言本文档规定了中国石油使用的思科系列路由器应当遵循的路由器安全性设置标准,是中国石油安全基线文档之一。

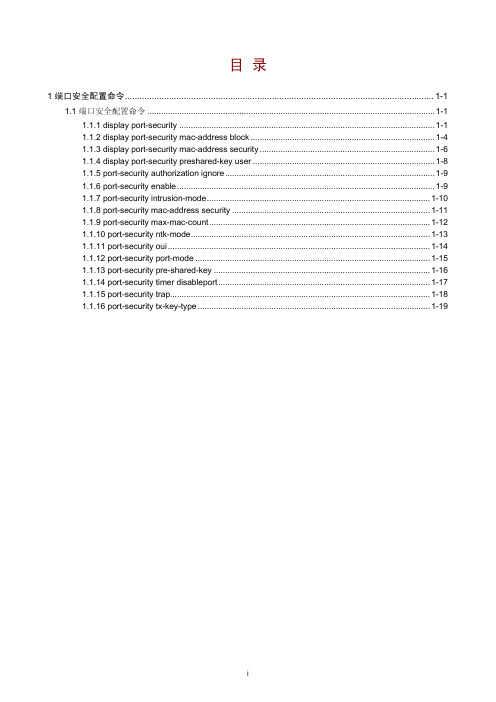

09-端口安全命令

目录1 端口安全配置命令..............................................................................................................................1-11.1 端口安全配置命令.............................................................................................................................1-11.1.1 display port-security...............................................................................................................1-11.1.2 display port-security mac-address block................................................................................1-41.1.3 display port-security mac-address security............................................................................1-61.1.4 display port-security preshared-key user...............................................................................1-81.1.5 port-security authorization ignore...........................................................................................1-91.1.6 port-security enable................................................................................................................1-91.1.7 port-security intrusion-mode.................................................................................................1-101.1.8 port-security mac-address security......................................................................................1-111.1.9 port-security max-mac-count................................................................................................1-121.1.10 port-security ntk-mode........................................................................................................1-131.1.11 port-security oui..................................................................................................................1-141.1.12 port-security port-mode......................................................................................................1-151.1.13 port-security pre-shared-key..............................................................................................1-161.1.14 port-security timer disableport............................................................................................1-171.1.15 port-security trap.................................................................................................................1-181.1.16 port-security tx-key-type.....................................................................................................1-19z H3C WX系列无线控制产品包含无线控制器、无线控制业务板和有线无线一体化交换机的无线控制引擎模块,无线控制产品对相关命令参数的支持情况、缺省值及取值范围的差异内容请参见本模块的命令手册。

操作系统安全配置

实验二、操作系统安全配置一.实验目的1.熟悉Windows NT/XP/2000系统的安全配置2. 理解可信计算机评价准则二.实验内容1.Windows系统注册表的配置点击“开始\运行”选项,键入“regedit”命令打开注册表编辑器,学习并修改有关网络及安全的一些表项2.Windows系统的安全服务a.打开“控制面板\管理工具\本地安全策略”,查阅并修改有效项目的设置。

b.打开“控制面板\管理工具\事件查看器”,查阅并理解系统日志,选几例,分析并说明不同类型的事件含义。

3. IE浏览器安全设置打开Internet Explorer菜单栏上的“工具\Internet选项”,调整或修改“安全”、“隐私”、“内容”等栏目的设置,分析、观察并验证你的修改。

4. Internet 信息服务安全设置打开“控制面板\管理工具\Internet 信息服务”,修改有关网络及安全的一些设置,并启动WWW或FTP服务器验证(最好与邻座同学配合)。

三.实验过程1. Windows系统注册表的配置点击“开始\运行”选项,键入“regedit”命令打开注册表编辑器,图如下:禁止修改显示属性HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System 在右边的窗口中创建一个DOWRD值:“NoDispCPL”,并将其值设为“1”。

没有成功,可能要重新启动后才能知道效果,但实验室的机子有还原卡,所以无法验证。

禁止使用鼠标右键在HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer 下在右边的窗口中新建一个二进制值“NoViewContextMenu”,并设值为“01 00 00 00”。

修改后需重新启动WINDOWS .可以立即实现,不用重新启动2.Windows系统的安全服务打开“控制面板\管理工具\本地安全策略”,查阅并修改有效项目的设置。

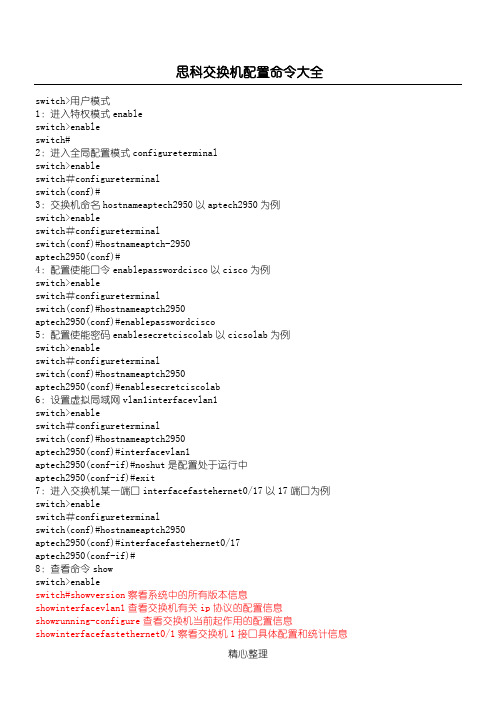

思科交换机配置命令大全

思科交换机配置命令大全switch>用户模式1:进入特权模式enableswitch>enableswitch#2:进入全局配置模式configureterminalswitch>enableswitch#configureterminal3switch4switch5switch6switch7switch#configureterminalswitch(conf)#hostnameaptch2950aptech2950(conf)#interfacefastehernet0/17aptech2950(conf-if)#8:查看命令showswitch>enableswitch#showversion察看系统中的所有版本信息showinterfacevlan1查看交换机有关ip协议的配置信息showrunning-configure查看交换机当前起作用的配置信息showinterfacefastethernet0/1察看交换机1接口具体配置和统计信息showmac-address-table查看mac地址表showmac-address-tableaging-time查看mac地址表自动老化时间9:交换机恢复出厂默认恢复命令switch>enableswitch#erasestartup-configureswitch#reload10:双工模式设置switch>enableswitch#configureterminalswitch2950(conf)#hostnameaptch-2950aptech2950(conf)#interfacefastehernet0/17以17端口为例11:cdp12:在查看把“执行把“把“”:13switchaptech2950(conf)#interfacefastethernet0/1以17端口为telnet远程登录端口aptech2950(conf-if)#noshutaptech2950(conf-if)#exitaptech2950(conf)linevty04设置0-4个用户可以telnet远程登陆aptech2950(conf-line)#loginaptech2950(conf-line)#passwordedge以edge为远程登录的用户密码主机设置:运行:进入telnet远程登录界面password:edgeaptech2950>enpassword:ciscoaptech#14:交换机配置的重新载入和保存设置完成交换机的配置后:aptech2950(conf)#reload是否保存(y/n)y:保存设置信息n:不保存设置信息1.在基于IOS的交换机上设置主机名/系统名:switch(config)#hostnamehostname在基于CLI的交换机上设置主机名/系统名:switch(enable)setsystemnamename-string2.在基于3.在基于4.在基于5.基于基于CLI的交换机的端口描述:switch(enable)setportnamemodule/numberdescription-string 6.在基于IOS的交换机上设置端口速度:switch(config-if)#speed{10|100|auto}在基于CLI的交换机上设置端口速度:switch(enable)setportspeedmoudle/number{10|100|auto} switch(enable)setportspeedmoudle/number{4|16|auto}7.在基于IOS的交换机上设置以太网的链路模式:switch(config-if)#duplex{auto|full|half}在基于CLI的交换机上设置以太网的链路模式:switch(enable)setportduplexmodule/number{full|half} 8.在基于IOS的交换机上配置静态VLAN:switch#vlandatabaseswitch(vlan)#vlanvlan-numnamevlaswitch(vlan)#exitswitch#configureteriminalswitch(config)#interfaceinterfacemodule/number switch(config-if)#switchportmodeaccessswitch(config-if)#switchportaccessvlanvlan-num switch(config-if)#end在基于CLI的交换机上配置静态VLAN:9.在基于10.在基于11.在基于ord]12.switch#vlandatabaseswitch(vlan)#vtpv2-mode在基于CLI的交换机上配置VTP版本:switch(enable)setvtpv2enable13.在基于IOS的交换机上启动VTP剪裁:switch#vlandatabaseswitch(vlan)#vtppruning在基于CLI的交换机上启动VTP剪裁:switch(enable)setvtppruningenable14.在基于IOS的交换机上配置以太信道:switch(config-if)#portgroupgroup-number[distribution{source|destination}]在基于CLI的交换机上配置以太信道:switch(enable)setportchannelmoudle/port-rangemode{on|off|desirable|auto}15.在基于IOS的交换机上调整根路径成本:switch(config-if)#spanning-tree[vlanvlan-list]costcost在基于CLI的交换机上调整根路径成本:switch(enable)setspantreeportcostmoudle/portcostswitch(enable)setspantreeportvlancostmoudle/port[costcost][vlan-list]16.在基于IOS的交换机上调整端口ID:switch(config-if)#spanning-tree[vlanvlan-list]port-priorityport-priority在基于CLI的交换机上调整端口ID:17.在基于18.在基于19.在基于|on]20.列命令21.22.用23.用24.在Catalyst交换机上定义TrBRF的命令如下:switch(enable)setvlanvlan-name[namename]typetrbrfbridgebridge-num[stp{ieee|ibm}] 25.在Catalyst交换机上定义TrCRF的命令如下:switch(enable)setvlanvlan-num[namename]typetrcrf{ringhex-ring-num|decringdecimal-ring-num}parentvlan-num26.在创建好TrBRFVLAN之后,就可以给它分配交换机端口.对于以太网交换,可以采用如下命令给VLAN分配端口:switch(enable)setvlanvlan-nummod-num/port-num27.命令showspantree显示一个交换机端口的STP状态.28.配置一个ELAN的LES和BUS,可以使用下列命令:ATM(config)#interfaceatmnumber.subintmultiointATM(config-subif)#laneserber-busethernetelan-name29.配置LECS:ATM(config)#lanedatabasedatabase-nameATM(lane-config-databade)#nameelan1-nameserver-atm-addressles1-nsap-address ATM(lane-config-databade)#nameelan2-nameserver-atm-addressles2-nsap-address ATM(lane-config-databade)#name…30.创建完数据库后,必须在主接口上启动LECS.命令如下:ATM(config)#interfaceatmnumberATM(config-if)#laneconfigdatabasedatabase-nameATM(config-if)#laneconfigauto-config-atm-address31.32.用33.用34.用35.用36.用37.38.39.用router(config-if)#laneclientethernetelan-numrouter(config-if)#interfaceatmmodule/port.subinterfacemultipointrouter(config-if)#ipaddressip-addresssubnet-namerouter(config-if)#laneclientethernetelan-namerouter(config-if)#…40.为了在路由处理器上进行动态路由配置,可以用下列IOS命令来进行:router(config)#iproutingrouter(config)#routerip-routing-protocolrouter(config-router)#networkip-network-numberrouter(config-router)#networkip-network-number41.配置默认路由:switch(enable)setiproutedefaultgateway42.为一个路由处理器分配VLANID,可在接口模式下使用下列命令:router(config)#interfaceinterfacenumberrouter(config-if)#mlsrpvlan-idvlan-id-num43.在路由处理器启用MLSP:router(config)#mlsrpip44.为了把一个外置的路由处理器接口和交换机安置在同一个VTP域中:router(config)#interfaceinterfacenumberrouter(config-if)#mlsrpvtp-domaindomain-name45.查看指定的VTP域的信息:46.47.48.49.50.为使51.52.53.54.55.显示56.57.58.router(config-if)#standygroup-numberpreempt59.访问时间和保持时间参数是可配置的:router(config-if)#standygroup-numbertimershellotimeholdtime60.配置HSRP跟踪:router(config-if)#standygroup-numbertracktype-numberinterface-priority 61.要显示HSRP路由器的状态:router#showstandbytype-numbergroupbrief62.用命令showipigmp确定当选的查询器。

网络存储技术应用项目17配置iSCSI传输的安全性

CHAP身份验证回应阶段

• 当Client收到server的挑战报文后,将从中提取出server所发送过来 的用户名,然后在后台数据库中去查找用户名为user1的记录,并获 取对应的密码,这里为passowrd。然后将用户名、密码、报文ID、和 随机报文用MD5加密算法进行加密,并获得密文的哈希值。最后把这 个哈希值放到CHAP回应报文中并发送给服务端。

IQN

• IQN: iSCSI Qualified Name,用于标识iSCSI客户端,格式如下:

– “iqn” +“.”+“年月”+“.”+“域名的倒序”+“:”+“设备名称”

• IQN采用了颠倒域名,这是为了避免可能的冲突,一般客户端软件都 会自动生成IQN,也可以自定义IQN,一个合法的IQN如下:

• 如果比对失败,表示验证失败,将返回Nak(验证失败)。

CHAP双向验证

• 一般情况下,启用CHAP时,服务端会向客户端发起CHAP验证。 • 如果启用CHAP双向验证,在服务端发起验证的同时,客户端也会发起 验证,形成双向验证。

项目背景

• 公司部署了iSCSI虚拟磁盘之后有效解决了公司业务服务器存储空间 的统一分配与管理问题,但是LUN卷和存储之间的连接没有配置身份 验证,存在安全隐患,为防止内部员工伪造公司服务器IP或IQN来连 接并使用LUN卷

• 因此,为提高iSCSI传输的安全性,本项目中将演示如何基于CHAP协 议来实现iSCSI传输的安全性,具体涉及以下工作任务:

– 任务1 在网络存储服务器和客户端上配置验证服务 – 任务2 在应用服务器上连接LUN磁盘

网络拓扑

项目分析

• 在IP SAN的连接中,可以有以下几种方式来提高服务端与客户端连接 的安全性:

服务器操作系统安装及安全配置

DELL 引导光盘安装

路漫漫其悠远

服务器操作系统安装及安全配置

DELL 引导光盘安装

• 稍等片刻,屏幕出现如下界面(不同版本的 DOSA光盘界面可能略有不同,但所有步骤一样)

路漫漫其悠远

服务器操作系统安装及安全配置

DELL 引导光盘安装

路漫漫其悠远

服务器操作系统安装及安全配置

DELL 引导光盘安装

路漫漫其悠远

服务器操作系统安装及安全配置

U盘加载驱动安装

3:制作驱动U盘的过程中,如果提示失败,建议检查 是否有其他程序使用U盘,可以尝试关闭全部其他 程序,重新插拔U盘,再开工具制作。 4:确认BIOS中, Integrated device 里面软驱设置 为OFF. 5:先插上U盘再开机 6:安装过程中F6加载,根据提示在选择"S"的地方, 需要按3次"S"和回车,来确认使用虚拟软盘中的驱 动.

路漫漫其悠远

服务器操作系统安装及安全配置

FTP服务器的端口过滤

在2003系统里,用TCP/IP筛选里的端口过滤功能,使用FTP服务器的时候, 只开放21端口,在进行FTP传输的时候,FTP 特有的Port模式和Passive模 式,在进行数据传输的时候,需要动态的打开高端口,所以在使用TCP/IP 过滤的情况下,经常会出现连接上后无法列出目录和数据传输的问题。所 以在2003系统上增加的Windows连接防火墙能很好的解决这个问题,不推

路漫漫其悠远

服务器操作系统安装及安全配置

配置安全审核策略

在运行中输入gpedit.msc回车,打开组策略编辑器,选择计算机配置Windows设置-安全设置-审核策略。

推荐的要审核的项目是: 登录事件 账户登录事件 系统事件 策略更改 对象访问 目录服务访问 特权使用

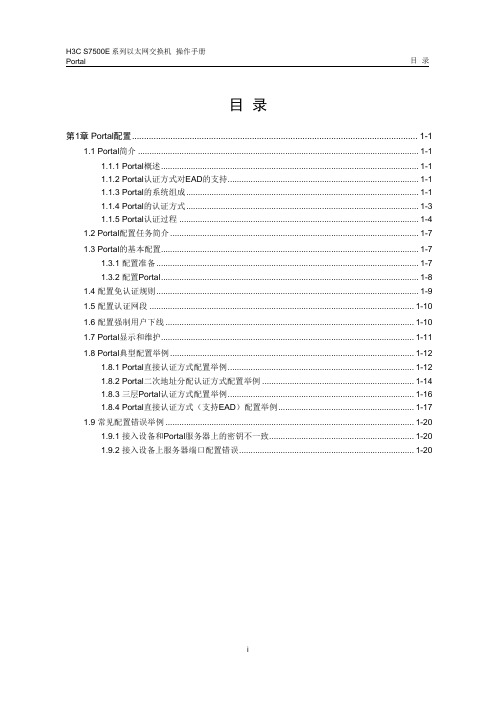

17-Portal操作

Portal 目录目录第1章 Portal配置 .................................................................................................................... 1-11.1 Portal简介.......................................................................................................................... 1-11.1.1 Portal概述............................................................................................................... 1-11.1.2 Portal认证方式对EAD的支持................................................................................ 1-11.1.3 Portal的系统组成.................................................................................................... 1-11.1.4 Portal的认证方式.................................................................................................... 1-31.1.5 Portal认证过程........................................................................................................ 1-41.2 Portal配置任务简介........................................................................................................... 1-71.3 Portal的基本配置............................................................................................................... 1-71.3.1 配置准备.................................................................................................................. 1-71.3.2 配置Portal ............................................................................................................... 1-81.4 配置免认证规则.................................................................................................................. 1-81.5 配置认证网段 ..................................................................................................................... 1-91.6 配置强制用户下线.............................................................................................................. 1-91.7 Portal显示和维护............................................................................................................. 1-101.8 Portal典型配置举例......................................................................................................... 1-101.8.1 Portal直接认证方式配置举例................................................................................ 1-101.8.2 Portal二次地址分配认证方式配置举例 ................................................................. 1-121.8.3 三层Portal认证方式配置举例............................................................................... 1-141.8.4 Portal直接认证方式(支持EAD)配置举例......................................................... 1-151.9 常见配置错误举例............................................................................................................ 1-181.9.1 接入设备和Portal服务器上的密钥不一致............................................................. 1-181.9.2 接入设备上服务器端口配置错误............................................................................ 1-18第1章 Portal配置1.1 Portal简介1.1.1 Portal概述Portal在英语中是入口的意思。

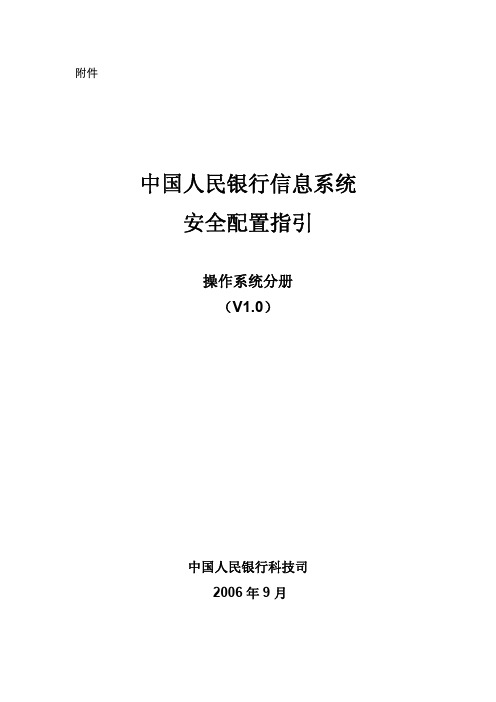

中国人民银行信息系统安全配置指引--操作系统分册

附件中国人民银行信息系统安全配置指引操作系统分册(V1.0)中国人民银行科技司2006年9月目 录一 前言 (6)1.适用范围 (6)2.使用方式 (6)3.验证说明 (6)4.差异性说明 (6)二 IBM AIX安全配置 (7)1. *用户安全 (7)2. *为root设定复杂的口令,删除临时用户和已经不用的用户帐号 (7)3. 设置默认的口令策略 (7)4. 加固系统TCP/IP配置 (7)5. 根据系统应用要求关闭不必要的服务 (9)6. 确保不存在默认的信任主机和用户关系 (11)7. 在/etc/profile中设定用户自动logoff的值 (11)8. 修改系统登录前的提示信息(banner) (12)9. 修改Crontab 文件属性 (12)10. *确保只有指定的用户可以使用xhost命令 (12)三 Linux 安全配置 (13)1.*帐户安全 (13)2.*强制定义密码长度 (13)3.检查服务是否启动 (13)4.修改部分执行文件的权限 (13)5.修改 /etc/securetty文件 (13)6.修改/etc/services文件权限 (13)7.删除登录信息 (14)8.避免显示信息和版本 (14)9.防止ip欺骗 (14)10. 防止FTP反弹攻击 (14)11.防止DoS攻击 (14)12.删除不必要的帐号和组 (14)13.设置/etc/rc.d/init.d目录下文件许可权 (15)14.限制修改用户相关文件 (15)15.文件完整性 (15)16.修改/proc/sys/net/ipv4/ip_default_ttl: (15)17.修改/proc/sys/net/ipv4/tcp_fin_timeout: (15)18.修改/proc/sys/net/ipv4/tcp_syn_retries: (16)19.修改/proc/sys/net/ipv4/tcp_window_scaling: (16)20.修改/proc/sys/net/ipv4/tcp_syncookies (16)21.确保路径环境变量中不包含当前目录(.) (16)四 SCO UNIX安全配置 (17)1.*口令保护的设置 (17)2.*Root帐号的安全性 (17)3.设置合理的系统安全级别 (17)4.合理设置用户 (17)5.检查所有开启的服务,关闭不需要的服务 (17)6.检查slip目录读写属性 (18)7.去除非root 用户读写SYSLOG和cron日志文件权限 (18)8.检查/dev目录下的设备权限 (18)9.限制用户不成功登录的次数 (18)10.检查/etc/default/login文件 (18)11.正确配置.profile文件: (18)12.查看软件管理器 (18)五 Windows2000安全配置 (19)1.*安装最新的操作系统补丁程序 (19)2.*使用NTFS格式分区 (19)3. *删除双、多操作系统: (19)4. 卸载不必要的Windows组件 (19)5.禁止光盘自动运行功能 (19)6.*Guest 帐号 (19)7.限制不必要的用户数量 (20)8.*创建2个管理员帐号 (20)9.*系统administrator帐号改名 (20)10.*创建一个陷阱帐号 (20)11.*设置屏幕保护密码 (20)12.不让系统显示上次登录的用户名 (20)13.共享文件的权限从”everyone”组改成“授权用户” (21)14.设置共享文件夹中的文件属性 (21)15.对执行文件的保护 (21)16.*把敏感文件存放在另外的文件服务器中 (21)17.关闭不必要的服务 (21)18.关闭不必要的端口 (22)19.解除NetBios与TCP/IP协议的绑定 (22)20.*打开安全策略 (22)21.*禁止建立空连接 (23)22.*关闭 DirectDraw (23)23.*删除默认共享 (24)24.禁止dump file的产生 (24)25.清除temp文件夹 (24)26.关机时清除页面文件 (24)27.考虑使用IPSec (25)28.删除IIS管理器中的无用映射 (25)29.定期清理垃圾文件和整理碎片。

fedora17安装教程

Fedora 17 正式发布的当天,无所事事的我突然之间想尝个鲜,既然要做就彻底一点,格掉Ubuntu安上最新的Fedora。

先断了自己的退路,往往就能把新的系统学好用好,这是我这些年来学习使用linux的经验总结。

一、了解Fedora 17先来了解一下Fedora吧。

它是由Red Hat赞助的一个全球性开源项目,秉承―自由‖、―友爱‖、―杰出‖、―前卫‖宗旨。

1、Fedora 17的主要系统改进内核:采用3.3.4内核。

安全:Fedora现在具备单独的可配置库libpwquality,来检查系统帐户新密码的质量;增加了一个新的SELinux 布尔值deny_ptrace,用以防止恶意进程使用如ptrace 和gdb 除错程序来读取其他程序的内存,甚至施行攻击;Kerberos 验证系统升级至 1.10。

文件系统:默认的文件系统(ext4)将支持大于16 TB 的文件系统。

虚拟化:开源计算机模拟器QEMU更新至 1.0 版;虚拟机管理器更新至0.9.1。

云:集成了最新版本的CloudStack、OpenNebula和OpenStack套件,以及一个基于软件的网络交换机Open vSwitch。

数据库:集成MySQL 5.5.20、PostgreSQL 9.1.2和SQLite 3.7.9。

启动:Fedora 17 支持在EFI 系统上原生引导。

2、针对桌面用户的改进(我们只是一般的用户,针对开发者的改进略过。

)集成了KDE 4.8桌面环境,在性能和稳定性上有了显著提升,其中包含KDE Plasma 工作空间。

集成了GNOME 3.4 桌面环境。

集成了Sugar 0.96 桌面环境。

首次提供了完全自动化的multi-seat 配置。

大量应用程序更新至最新版本。

3、官方下载地址:/zh_CN/get-fedora-options二、创建U盘启动盘受Ubuntu习惯影响,以为使用微软平台下的UltraISO或者Ubuntu平台下的启动盘创建器,就可以创建一个Fedora 17的U盘启动盘。

网络设备安全配置表

编号:****-ITIS-JS03-01

作业设备设备类型: 防火墙□路由器□虚拟机系统□其它设备作业类型: 新增□变更□撤除□其它

影响时间:2023年10月11日9时至2023年10月11日17时

影响范围:办公区域、外网用户

配置策

略描述(配置功能描述)防wannacry病毒策略;远程登录白名单配置;局域网白名单配置;关闭443、80、139等端口;启用端口白名单出入网策略。

作业记录

主管工程师部门经理

作业结果(配置参数)说明:

作业人员检测人员

作业时间2023-10-11 作业结果 成功□不成功

备注

编号:****-ISMS-JS03-02

作业设备设备类型:□防火墙 路由器□虚拟机系统□其它设备作业类型:□新增 变更□撤除□其它

影响时间:2024年1月15日9时至2023年1月15日17时

影响范围:办公区域、外网用户

配置策

略描述(配置功能描述)根据实际情况,为了保证办公内部业务系统外部可访问,特申请公网IP备案及内网端口映射访问,方便远程办公需要。

作业记录

主管工程师部门经理

作业结果(配置参数)说明:

作业人员检测人员

作业时间2024-1-15 作业结果 成功□不成功

备注。

网络交换机配置常见命令

网络交换机配置常见命令计算机网络的高速发展,网络应用需求量不断增加,基于TCP/IP的以太网交换机和路由器成为不可缺少的通信设备.下面是店铺跟大家分享的是网络交换机配置常见命令,欢迎大家来阅读学习。

网络交换机配置常见命令中国馆交换机安全审计规范11交换机配置的安全21.1口令的安全性21.2口令加密服务21.3权限分级策略31.4VTY的访问控制31.5配置端口的超时41.6VTP协议加密51.7路由协议加密51.8限制路由协议泛洪62交换机网络服务安全配置72.1CDP协议72.2HTTP服务72.3BOOTP服务82.4SNMP配置安全92.5Figner服务102.6IP源路由103日志及信息管理113.1启用日志服务器113.2Banner信息124交换机接口安全124.1Proxy ARP124.2IP Redirects134.3关闭IP Unreachable Messages144.4配置Portfast和BPDU Guard144.5配置端口安全154.6配置DHCP监听164.7配置ARP防护174.8配置IP Source Guard194.9关闭未使用接口205控制层面安全管理205.1COPP(Control Plane Protection)201 交换机配置的安全1.1 口令的安全性Ø 风险级别高Ø 风险描述攻击者可能利用暴力猜解口令登录交换机。

Ø 检查方法询问交换机管理人员口令长度与复杂度。

Ø 推荐值口令长度应大于8位,且应由数字、字母、符号,三者相混合。

Ø 加固方法在特权模式下使用enable secret命令更改口令。

Ø 注意事项无1.2 口令加密服务Ø 风险级别高Ø 风险描述未使用口令加密服务会对所有具有查看配置的用户暴露除secret 口令以外的任何口令。

Ø 检查方法使用show run命令查看配置文件,是否存在service password-encryption字段。

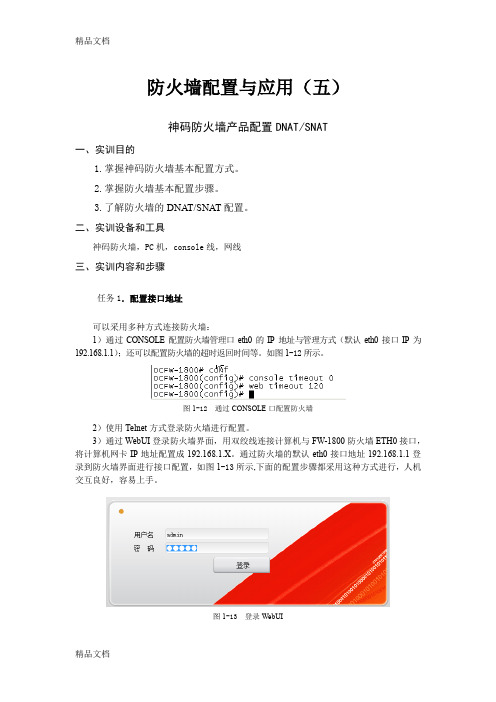

最新17实训指导(神码防火墙配置)资料

防火墙配置与应用(五)神码防火墙产品配置DNAT/SNAT一、实训目的1.掌握神码防火墙基本配置方式。

2.掌握防火墙基本配置步骤。

3.了解防火墙的DNAT/SNAT配置。

二、实训设备和工具神码防火墙,PC机,console线,网线三、实训内容和步骤任务1.配置接口地址可以采用多种方式连接防火墙:1)通过CONSOLE配置防火墙管理口eth0的IP地址与管理方式(默认eth0接口IP为192.168.1.1);还可以配置防火墙的超时返回时间等。

如图1-12所示。

图1-12通过CONSOLE口配置防火墙2)使用Telnet方式登录防火墙进行配置。

3)通过WebUI登录防火墙界面,用双绞线连接计算机与FW-1800防火墙ETH0接口,将计算机网卡IP地址配置成192.168.1.X。

通过防火墙的默认eth0接口地址192.168.1.1登录到防火墙界面进行接口配置,如图1-13所示,下面的配置步骤都采用这种方式进行,人机交互良好,容易上手。

图1-13登录WebUI输入默认的用户名:admin,密码:admin,单击“登录”按钮。

选择“网络连接”中的“接口视图”查看接口的状态,如图1-14所示图1-14 查看接口单击“网络连接”——选择eth1接口,双击“操作”配置外网接口地址。

本任务将eth1接口绑定为三层安全域,更改地址为202.20.2.67.23/27,所属安全域为untrust,如图1-15所示。

图1-16配置外网接口同样方法设置eth1接口地址和所属安全域,最终接口列表如图1-17所示图1-17 防火墙接口地址任务2.添加路由添加到外网的默认路由,依次执行“网络”——“路由”——“目的路由”——“新建”命令,新建路由条目,添加默认路由,指向外网接口或者下一跳地址。

如图1-18所示。

图1-18添加下一跳路由任务3.设置地址簿WebUI:选择右上角“对象用户”——“地址簿”——“新建”,将内网192.168.1.0网段命名为“lan-1”。

网络安全配置整理

第一章1 资产的概念:资产是组织内具备有形或无形价值的任何东西,它可以是资源,也可以是竞争优势。

组织必须保护他们的资产以求生存和发展2 威胁:威胁是指可能对资产带来危险的任何活动。

因为对资产带来危险的基本活动很少改变,威胁的变化性小于漏洞。

常见的威胁包括:1) 想方设法盗取、修改或破坏数据、系统或设备的人;2) 引起数据、系统或设备损坏的灾难漏洞:漏洞是可被威胁利用的安全性上的弱点。

出现漏洞的常见原因包括:1) 新开发的软件和实现的硬件时常会带来新的漏洞;2) 人在忙碌时难免犯错;3)许多组织是以被动的而非主动的方式应对网络安全问题攻击:攻击是指故意绕过计算机安全控制的尝试。

利用漏洞的新攻击不断出现,但是,当每种攻击方法公开后,防范这种攻击的对策通常也会随后公开3 常见的攻击者:术语“攻击者”指的是那些故意绕过安全控制以获得他人计算机或网络访问权限的人。

4 电子欺骗:伪装为其他人或其他事物;中间人:在通信双方未察觉的情况下拦截其传输数据;后门:允许攻击者绕过安全措施访问系统的软件;拒绝服务:造成某个资源无法访问;重放:捕获传输数据,然后再次使用;数据包嗅探:窃听网络通信;社交工程:诱使用户违反正确地安全程序。

5 CIA三角-安全管理人员必须决定机密性(confidentiality)、完整性(Integrity)、可用性(Availability)6 安全基线:为配置特定类型的计算机创建一套经过测试的标准。

为安全电子邮件服务器、web服务器、文件服务器和台式计算机等设备测试并应用不同的基线。

确保系统保持安全的配置。

安全策略:创建文档,以详细说明所有安全策略。

尽可能使用技术来确保安全策略的实施7 在Windows2000操作系统中主要提供了哪些网络身份验证方式?(A、B、C、D)A Kerberos V5B 公钥证书C 安全套接字层/传输层安全性(SSL/TLS)D 摘要和NTLM验证E 口令认证8.在Windows2000操作系统中主要提供了哪些安全策略来加强企业安全?(A、B、C、D、E)A 密码策略B 账户锁定策略C Kerberos 策略D 审核策略E 用户权利F 组织单位第二章9 用户账户的类型:本地账户、域账户本地账户可以存储在除域控制器外的任何一台Windows 计算机上域账户存储在域控制器的Active Directory中,所以在任何一台域成员计算机上都可以使用。

10-安全命令参考-Password_Control命令

display password-control 命令用来显示密码管理的配置信息。

【举例】

# 显示全局密码管理信息。

<Sysname> display password-control

Global password control configurations:

Password control:

Disabled

Enabled (90 days) Enabled (10 characters) Enabled (1 types, 1 characters per type)

表1-1 display password-control 命令显示信息描述表

字段

描述

Password control

Байду номын сангаас

密码管理功能

Password aging

Password aging:

Enabled (90 days)

Password length:

Enabled (10 characters)

Password composition:

Enabled (1 types, 1 characters per type)

Password history:

Enabled (max history records:4)

Minimum password update time:

24 hours

User account idle-time:

90 days

Login with aged password:

3 times in 30 days

Password complexity:

Disabled (username checking)

博达交换机常用配置命令手册

bdcom

显示VLAN表

Show vlan:显示交换机VLAN表;

Switch_config#show vlan VLAN Status Name Ports ---- ------- -------------------------------- --------------------------------1 Static Default F0/1, F0/5, F0/6, F0/7, F0/8 F0/9, F0/10, F0/11, F0/12, F0/13 F0/14, F0/15, F0/16, F0/17, F0/18 F0/19, F0/20, F0/21, F0/22, F0/23 F0/24 2 Static VLAN0002 F0/1, F0/2 3 Static VLAN0003 F0/1, F0/3 4 Static VLAN0004 F0/1, F0/4

bdcom

博达交换机基本操作命令介绍

Console配置

telnet远程管理

通过SNMP网管软件管理

交换机常用配置命令

bdcom

通过SNMP网管软件管理

网管软件通过SNMP网管协议可以管理到博达交 换机,博达路由器和交换机上的配置如下所示:

Switch_config#snmp-server community public RW

在特权态下,通过键入“?”键,你可以看到在特 权态下可以使用的配置命令。 在特权态下,键入“config”,可以进入配置态。 键入“quit”或“exit”可退到用户态。

bdcom

配置态

当出现类似“Switch_config#”的提示符时,说明 已进入配置态。 在配置态下,通过键入“?”键,你可以看到在配 置态下可以使用的配置命令。 键入“quit”或“exit”可退到管理态。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.1 AAA认证配置命令

本章描述了用来配置 AAA 认证方法的命令。认证在用户被允许访问网络和网络服务之前 对他们作出访问权利的鉴定。

如果想得到关于怎样用 AAA 的方法来配置认证的信息,请查阅“配置认证”。如果想查 阅使用本章中命令进行配置的例子,阅读“配置认证”文档最后的示例部分。

第 2 章 RADIUS 配置命令 ............................................................................................................................................ 14 2.1 RADIUS 配置命令 ............................................................................................................................................ 14 2.1.1 debug radius............................................................................................................................................ 14 2.1.2 ip radius source-interface........................................................................................................................ 16 2.1.3 radius-server challenge-noecho.............................................................................................................. 17 2.1.4 radius-server deadtime............................................................................................................................ 17 2.1.5 radius-server host.................................................................................................................................... 18 2.1.6 radius-server optional-passwords ........................................................................................................... 19 2.1.7 radius-server key..................................................................................................................................... 20 2.1.8 radius-server retransmit .......................................................................................................................... 21 2.1.9 radius-server timeout............................................................................................................................... 22 2.1.10 radius-server vsa send.......................................................................................................................... 23

安全配置命令

目录

目录

第 1 章 AAA 认证配置命令............................................................................................................................................ 1 1.1 AAA 认证配置命令 ............................................................................................................................................ 1 1.1.1 aaa authentication enable default ............................................................................................................. 1 1.1.2 aaa authentication login ............................................................................................................................ 3 1.1.3 aaa authentication password-prompt ........................................................................................................ 4 1.1.4 aaa authentication username-prompt........................................................................................................ 5 1.1.5 aaa group server ....................................................................................................................................... 6 1.1.6 debug aaa authentication.......................................................................................................................... 7 1.1.7 enable password ....................................................................................................................................... 8 1.1.8 server ...................................................................................................................................................... 10 1.1.9 service password-encryption................................................................................................................... 10 1.1.10 username .............................................................................................................................................. 11

第 3 章 用户密码属性配置命令................................................................................................................................. 25 3.1 用户密码属性配置命令 ............................................................................................................................... 25 3.1.1 password mode complex......................................................................................................................... 25 3.1.2 password length ...................................................................................................................................... 26 3.1.3 password expire-interval ......................................................................................................................... 26 3.1.4 password freeze-interval ......................................................................................................................... 27 3.1.5 password freeze-num.............................................................................................................................. 28