2.10 交换机端口安全配置

浅谈交换机安全配置

浅谈交换机安全配置随着网络安全问题的日益凸显,交换机作为网络设备中的重要组成部分,其安全配置显得尤为重要。

交换机是用来连接网络中各种终端设备的设备,它负责数据的传输和路由,因此交换机的安全性关乎整个网络的安全。

本文将浅谈交换机安全配置,希望对读者有所帮助。

一、交换机安全威胁首先我们需要了解交换机面临的安全威胁。

交换机可能会受到来自外部的攻击,比如黑客通过网络攻击来入侵交换机,获取网络数据或者干扰正常的网络通讯。

内部的员工也可能利用技术手段对交换机进行非法操作,比如窃取公司的敏感数据等。

交换机的安全配置必不可少。

二、交换机安全配置策略1.访问控制访问控制是保障交换机安全的重要手段之一。

通过访问控制列表(ACL)可以对交换机的流量进行控制和过滤,防止未经授权的用户对网络数据进行访问和操作。

管理员可以根据需要设置ACL,比如限制某些IP地址的访问,屏蔽特定的端口等,以达到控制流量的目的。

还可以通过VLAN和端口安全控制来对交换机的端口进行访问控制,保障网络的安全性。

2.端口安全交换机端口是连接终端设备的关键接口,因此需要对端口进行安全配置。

管理员可以通过设置端口安全策略来限制端口的访问权限,比如限制每个端口允许连接的MAC地址数量,当超出限制时自动关闭端口,防止未经授权的设备连接到网络上。

还可以配置端口安全的认证机制,比如802.1x认证,只有通过认证的设备才能接入网络,提高网络的安全性。

3.密钥管理交换机通过密钥来进行认证和加密,因此密钥管理是交换机安全配置中的关键步骤。

管理员需要对交换机的密钥进行合理的管理和保护,确保其不被泄露或被非法使用。

密钥的定期更新也是一项重要的措施,可以有效防止攻击者利用已知的密钥进行网络攻击。

4.端口镜像端口镜像是一种用于监测和审核交换机流量的技术手段,通过将特定端口的流量镜像到监控端口上,管理员可以实时监测和分析网络的流量情况,及时发现异常流量或攻击行为。

这对于保障网络的安全性和预防潜在的安全威胁非常重要。

宽带接入之交换机端口安全介绍

降低管理成本: 端口安全优化可 以简化网络管理, 降低管理成本。

满足合规要求: 端口安全优化可 以帮助企业满足 相关法规和标准 的要求,降低法 律风险。

端口安全优化的方法

01 端口安全策略:设置端口安全策 略,限制端口访问权限

02 端口访问控制:设置端口访问控 制,限制特定端口的访问

03 端口加密:使用加密技术,提高 端口数据的安全性

监控端口状态:实时 监控交换机端口的状 态,发现异常情况及

时处理

配置安全参数:设置 端口允许的最大MAC 地址数量、安全动作、

安全时间等参数

定期更新安全策略: 根据网络环境的变化, 定期更新端口安全策

略,确保网络安全

绑定MAC地址:将交 换机端口与特定的

MAC地址进行绑定, 防止非法设备接入

端口安全配置参数

端口安全模式:包括安全模 式和非安全模式,安全模式 可以限制端口的最大连接数, 非安全模式则没有限制。

端口安全动作:包括关闭端 口、限制连接数和限制流量 等,可以根据需要选择合适 的动作。

端口安全年龄:设置端口安 全年龄可以限制端口的最大 连接时间,超过设定时间后, 连接将被断开。

端口安全协议:可以设置端 口安全协议,如TCP、UDP 等,以限制端口的连接类型。

宽带接入之交换 机端口安全介绍

目录

01. 交换机端口安全概述 02. 交换机端口安全配置 03. 交换机端口安全策略 04. 交换机端口安全优化

1

交换机端口安全 概述

交换机端口安全的重要性

01

02

03

04

保护网络免受未 经授权的访问防止恶意软件和 病毒的传播

保障数据传输的 安全性和完整性

提高网络性能和 稳定性

82实验一:交换机端口聚合及端口安全配置

计算机网络工程实验

一、交换机端口聚合配置

技术原理

端口聚合(Aggregate-port)又称链路聚合,是指两台交

计 算 机 网 络 工 程

换机之间在物理上将多个端口连接起来,将多条链路聚 合成一条逻辑链路。从而增大链路带宽,解决交换网络 中因带宽引起的网络瓶颈问题。多条物理链路之间能够 相互冗余备份,其中任意一条链路断开,不会影响其他 链路的正常转发数据。 端口聚合遵循IEEE802.3ad协议的标准。

计算机网络工程实验

二、交换机端口安全配置

【背景描述】

你是一个公司的网络管理员,公司要求对网络进行严

计 算 机 网 络 工 程 【实验设备】

格控制。为了防止公司内部用户的IP地址冲突,防止 公司内部的网络攻击和破坏行为。为每一位员工分配 了固定的IP地址,并且限制只允许公司员工主机可以 使用网络,不得随意连接其他主机。例如:某员工分 配的IP地址是172.16.1.55/24,主机MAC地址是00-061B-DE-13-B4。该主机连接在1台2126G上。

计算机网络工程实验

二、交换机端口安全配置

注意事项 1. 交换机端口安全功能只能在ACCESS接口进行配 置 2. 交换机最大连接数限制取值范围是1~128,默认 是128. 3. 交换机最大连接数限制默认的处理方式是 protect。

计 算 机 网 络 工 程

计算机网络工程实验

思考题

1.用Cisco Packet Tracer配置交换机端口聚合

计算机网络工程实验

一、交换机端口聚合配置

【实验拓扑】

计 算 机 网 络 工 程

F0/23 F0/5 F0/24 NIC F0/23 F0/24 F0/5

(完整word版)实验2:交换机端口安全

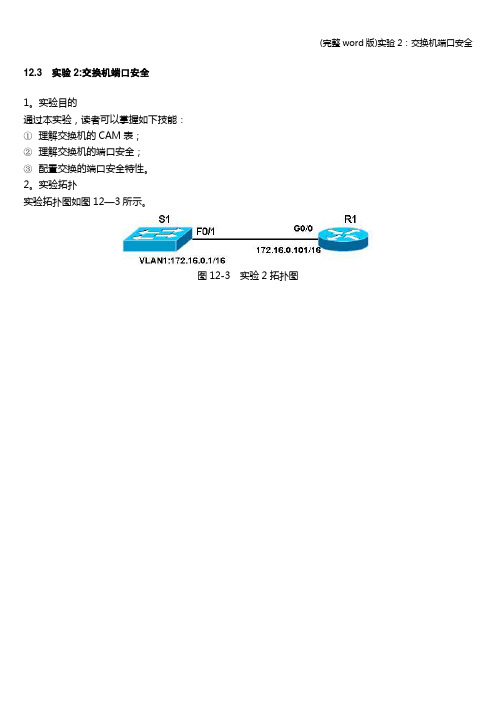

12.3 实验2:交换机端口安全1。

实验目的通过本实验,读者可以掌握如下技能:①理解交换机的CAM表;②理解交换机的端口安全;③配置交换的端口安全特性。

2。

实验拓扑实验拓扑图如图12—3所示。

图12-3 实验2拓扑图3。

实验步骤交换机端口安全特性可以让我们配置交换机端口,使得当具有非法MAC地址的设备接入时,交换机会自动关闭接口或者拒绝非法设备接入,也可以限制某个端口上最大的MAC地址数。

在这里限制f0/接口只允许R1接入。

(1)步骤1:检查R1的g0/0接口的MAC地址R1(config)#int g0/0R1(config-if)#no shutdownR1(config-if)#ip address 172.16.0。

101 255。

255。

0.0R1#show int g0/0GigabitEthernet0/0 is up ,line protocol is upHardware is MV96340 Ethernet,address is 0019.5535。

b828(bia 0019。

5535.b828)//这里可以看到g0/0接口的Mac地址,记下它Internet address is 172.16.0。

101/16MTU 1500 bytes,BW 100000 Kbit,DLY 100 usec,(此处省略)(2)步骤2:配置交换端口安全S1(config)#int f0/1S1(config—if)#shutdownS1(config—if)#switch mode access//以上命令把端口改为访问模式,即用来接入计算机,在下一章将详细介绍该命令的含义S1(config—if)#switch port—security//以上命令是打开交换机的端口安全功能S1(confg—if)#switch port—security maximum 1//以上命令只允许该端口下的MAC条目最大数量为1,即只允许一个设备接入S1(config-if)#switch port—security violation shutdown“switch port-security violation{protect|shutdown|restrict}" //命令含义如下:●protect;当新的计算机接入时,如果该接口的MAC条目超过最大数量,则这个新的计算机将无法接入,而原有的计算机不受影响;●shutdown;当新的计算机接入时,如果该接口的MAC条目超过最大数量,则该接口将会被关闭,则这个新的计算机和原有的计算机都无法接入,需要管理员使用”no shutdown”命令重新打开;●restrcit;当新的计算机接入时,如果该接口的MAC条目超过最大数量,则这个新的计算机可以接入,然而交换机将向发送警告信息.S1(config-if)#switchport port—security mac—address 0019.5535.b828//允许R1路由器从f0/1接口接入S1(confgi—if)#no shutdownS1(config)#int vlan1S1(config—if)#no shutdownS1(config—if)#ip address 172。

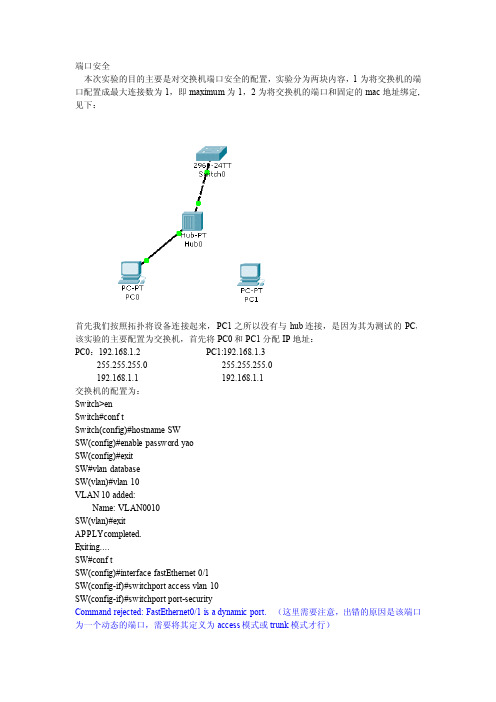

端口安全

端口安全本次实验的目的主要是对交换机端口安全的配置,实验分为两块内容,1为将交换机的端口配置成最大连接数为1,即maximum为1,2为将交换机的端口和固定的mac地址绑定,见下:首先我们按照拓扑将设备连接起来,PC1之所以没有与hub连接,是因为其为测试的PC,该实验的主要配置为交换机,首先将PC0和PC1分配IP地址:PC0:192.168.1.2PC1:192.168.1.3255.255.255.0255.255.255.0192.168.1.1192.168.1.1交换机的配置为:Switch>enSwitch#conf tSwitch(config)#hostname SWSW(config)#enable password yaoSW(config)#exitSW#vlan databaseSW(vlan)#vlan10VLAN10added:Name:VLAN0010SW(vlan)#exitAPPLYcompleted.Exiting....SW#conf tSW(config)#interface fastEthernet0/1SW(config-if)#switchport access vlan10SW(config-if)#switchport port-securityCommand rejected:FastEthernet0/1is a dynamic port.(这里需要注意,出错的原因是该端口为一个动态的端口,需要将其定义为access模式或trunk模式才行)SW(config-if)#switchport mode access(将端口定义为access模式)SW(config-if)#switchport port-security(开启端口安全)SW(config-if)#switchport port-security maximum1(允许最大的连接为1)SW(config-if)#switchport port-security violation shutdown(如果超过最大连接数为1,则该端口将自动关闭)配置完成后,将PC1与HUB连接,不同设备要用直连线。

交换机端口安全功能配置

172.16.1.55

!配置IP地址与 MAC地址的绑定

○ 验证测试:查看交换机安全绑定配置 ○ switch#show port-security address

步骤2.配置交换机端口的地址绑定

交换机端口安全配置注意事项

交换机端口安 全功能只能在 ACCESS接口 进行配置

交换机最大连 接数限制取值 范围是1~128, 默认是128.

交换机最大连 接数限制默认 的处理方式是 protect。

Protect 当安全地址个数满后,安全端口将丢弃未 知名地址的包

Restrict 当违例产生时,将发送一个Trap通知。

Shutdown 当违例产生时,将关闭端口并发送一 个 Tr a p 通 知 。 ○ 当端口因违例而被关闭后,在全局配置模式下使 用命令errdisable recovery来将接口从错误状 态恢复过来。

【实验设备】

S2126(1台)、直连线(1条)、PC(1 台)

交换机端口安全配置

01

01

01

交换机端口安全功能, 是指针对交换机的端口 进行安全属性的配置, 从而控制用户的安全接 入。交换机端口安全主 要有两种类型:一是限 制交换机端口的最大连 接数,二是针对交换机 端口进行MAC地址、 IP地址的绑定。

限制交换机端口的最大 连接数可以控制交换机 端口下连的主机数,并 防止用户进行恶意ARP 欺骗。

交换机端口的地址绑定, 可以针对IP地址、 MAC地址、IP+MAC 进行灵活的绑定。可以 实现对用户进行严格的 控制。保证用户的安全 接入和防止常见的内网 的网络攻击。

技术原理

交换机端 口安全配 置

配置了交换机的端口安全功能后,当实际应用超出 配置的要求,将产生一个安全违例,产生安全违例 的处理方式有3种:

实验七交换机端口设置

04

电源适配器: 若干

实验环境搭建

01

将交换机与电脑连接, 确保网线插接牢固。

02

为交换机提供稳定的电 源,并确保电源适配器 工作正常。

03

在电脑上安装交换机管理 软件,如Cisco Packet Tracer或Huawei VRP。

04

设置电脑网络参数,确 保与交换机处于同一网 段。

04 实验步骤与操作

02

交换机基于MAC地址表进行数据帧的转发,通过学习源MAC地

址并维护地址表,实现快速的数据交换。

交换机能够隔离冲突域,减少网络中冲突的发生,提高网络性

03

能。

交换机端口类型

01

02

03

接入端口

用于连接终端设备,如计 算机、打印机等。

汇聚端口

用于连接其他交换机或路 由器,实现多个接入端口 的汇聚。

实验七:交换机端口设置

目录

CONTENTS

• 实验简介 • 交换机基础知识 • 实验设备与环境准备 • 实验步骤与操作 • 实验结果与分析 • 实验总结与建议

01 实验简介

CHAPTER

实验目的

掌握交换机端口的配置方法

1

2

学习如何设置交换机的物理和逻辑端口参数

3

了解端口安全和端口镜像等高级功能的配置

实验背景

随着网络技术的发展,交换机 在局域网中的应用越来越广泛

Байду номын сангаас

正确配置交换机端口对于保障 网络安全和数据传输效率至关 重要

通过本实验,学生将了解交换 机的端口设置及其在网络中的 作用,为今后从事网络相关工 作打下基础。

02 交换机基础知识

CHAPTER

华为交换机端口安全详解--端口隔离、环路检测与端口安全

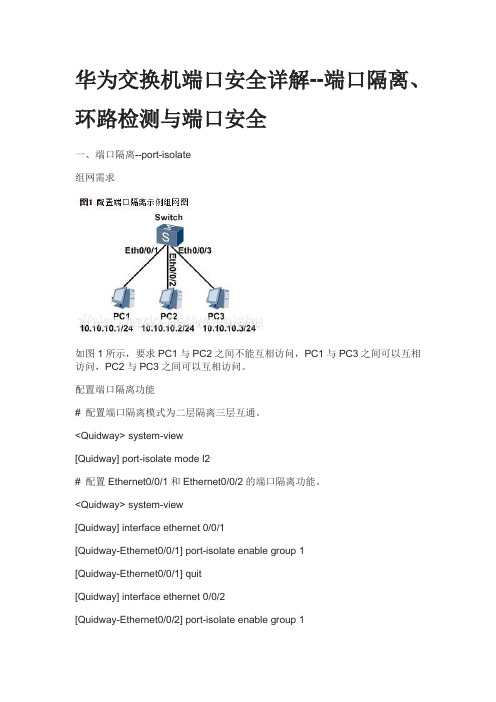

华为交换机端口安全详解--端口隔离、环路检测与端口安全一、端口隔离--port-isolate组网需求如图1所示,要求PC1与PC2之间不能互相访问,PC1与PC3之间可以互相访问,PC2与PC3之间可以互相访问。

配置端口隔离功能# 配置端口隔离模式为二层隔离三层互通。

<Quidway> system-view[Quidway] port-isolate mode l2# 配置Ethernet0/0/1和Ethernet0/0/2的端口隔离功能。

<Quidway> system-view[Quidway] interface ethernet 0/0/1[Quidway-Ethernet0/0/1] port-isolate enable group 1[Quidway-Ethernet0/0/1] quit[Quidway] interface ethernet 0/0/2[Quidway-Ethernet0/0/2] port-isolate enable group 1[Quidway-Ethernet0/0/2] quitethernet 0/0/3 无需加入端口隔离组,处于隔离组的各个端口间不能通信查看当前配置disp cur#sysname Quidway#interface Ethernet0/0/1port-isolate enable group 1#interface Ethernet0/0/2port-isolate enable group 1#interface Ethernet0/0/3#return验证配置结果:PC1和PC2不能互相ping通,PC1和PC3可以互相ping通,PC2和PC3可以互相ping通。

实现了需求。

二、端口防环--port-security适用与华为交换机,防止下级环路,自动shutdown下级有环路的端口。

<Huawei>system view#loopback-detect enable 全局模式下,启用环路检测功能# interface GigabitEthernet0/0/1loopback-detect action shutdown 如果下级有环路,shutdown本端口# interface GigabitEthernet0/0/2loopback-detect action shutdown# interface GigabitEthernet0/0/3loopback-detect action shutdown#……那如何检测与识别环路并定位呢?详见这个:https:///view/1599b6a22cc58bd63086bd5d.html三、端口安全--port-security在网络中MAC地址是设备中不变的物理地址,控制MAC地址接入就控制了交换机的端口接入,所以端口安全也是对MAC的的安全。

端口安全配置命令

实验拓扑

关键命令: Switch(config)#int vlan 1 Switch(config-if)#no shut Switch(config-if)#ip add 192.168.1.1 255.255.255.0 Switch(config)#ip default-gateway 192.168.1.254

交换机远程管理

1.远程管理的好处? • 不用到现场,无法直接接触设备等。 2.远程管理的基本条件? • 地址、联通、虚拟终端。

3.配置交换机的虚拟终端和特权口令,与路由 器一样。 4.配置交换机的管理地址 • 给交换机的管理vlan(默认是vlan1)配置 一个IP地址,配置方法与配置路由器接口IP 方法相同。 • 如果远程计算机与路由器的管理地址不在同 一网段内,需要给交换机设置默认网关,默 认网关与交换机管理IP在同一网段中。

动态地址粘贴或者手动设置静态MAC地址 • Switch(config-if)#switchport port-security mac-address sticky • 设置动态mac粘帖功能

设置端口和MAC地址绑定 • 在完成以上配置后在配置一句: • Switch(config-if)#switchport port-security mac-address mac地址

2.启用交换机端口安全 Switch(config)#int f0/1 Switch(config-if)#switchport mode access 设置为接入模式 Switch(config-if)#switchport port-security 开启安全性功能 Switch(config-if)#switchport port-security maximum 1 设置端口与mac地址个数的关系 Switch(config-if)#switchport port-security violation shutdown 设置违规之后的操作 ※注意:端口安全只能在二层接入端口上配置,启用端口安 全后,默认只学习一个MAC地,restrict

华为交换机端口安全怎么配置?华为交换机端口安全命令的用法

华为交换机端⼝安全怎么配置?华为交换机端⼝安全命令

的⽤法

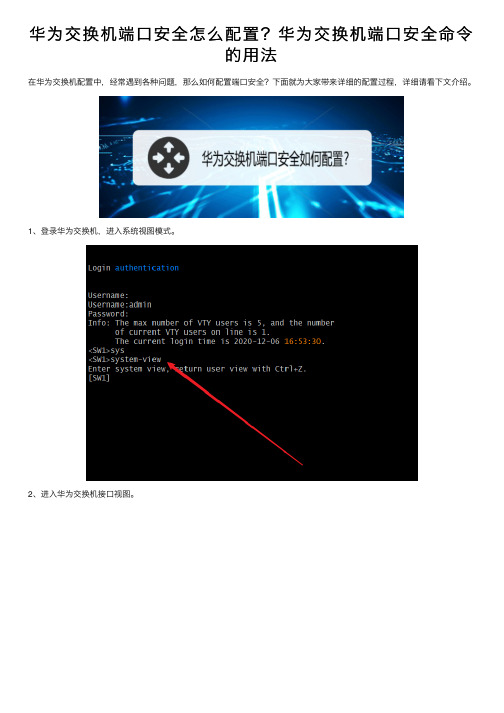

在华为交换机配置中,经常遇到各种问题,那么如何配置端⼝安全?下⾯就为⼤家带来详细的配置过程,详细请看下⽂介绍。

1、登录华为交换机,进⼊系统视图模式。

2、进⼊华为交换机接⼝视图。

3、在接⼝视图下开启端⼝安全功能。

命令:port-security enable

4、开启端⼝安全之后,使能接⼝Sticky MAC功能。

5、配置端⼝功能的保护动作。

命令:port-security protect-action protect

6、在接⼝下配置MAC地址学习限制数,设置⼀个表⽰只允许⼀台主机接⼊。

命令:port-security max-mac-num 1

以上就是华为交换机端⼝安全命令的⽤法,希望⼤家喜欢,请继续关注。

交换机端口的安全设置

攻击者可能会伪造MAC地址,绕过交换机的安全限制,从而非 法接入网络。

IP地址冲突

非法用户可能会盗用合法的IP地址,导致IP地址冲突,影响网络 的正常运行。

端口安全的基本原则

01

最小权限原则

只给需要的用户或设备分配必要 的网络权限,避免过度分配导致 安全漏洞。

加密传输

0203定期审计来自端口镜像技术01

端口镜像技术是指将一个端口 的流量复制到另一个端口进行 分析和监控。

02

通过端口镜像技术,可以将交 换机端口的入方向或出方向流 量复制到监控端口,供网络管 理员进行分析和故障排除。

03

端口镜像技术可以帮助管理员 实时监控网络流量,发现异常 行为和潜在的安全威胁。

04 交换机端口安全加固措施

对敏感数据进行加密传输,防止 数据在传输过程中被窃取或篡改。

定期对交换机的端口安全配置进 行审计,确保配置的正确性和有 效性。

02 交换机端口安全配置

CHAPTER

端口隔离

将交换机的物理端口划分为不同的逻 辑端口组,使同一组内的端口之间无 法直接通信,从而隔离不同用户之间 的网络。

端口隔离可以防止网络中的潜在威胁 和攻击,提高网络安全性和稳定性。

将同一VLAN内的端口进行 逻辑隔离,防止广播风暴 和恶意攻击。

通过绑定IP地址和MAC地 址,防止IP地址欺骗和 MAC地址泛洪攻击。

限制特定MAC地址的设备 连接,防止未经授权的设 备接入网络。

校园网中的交换机端口安全配置案例

01 校园网络架构

02 安全配置

03 • 划分VLAN

04

05

• 实施访问控制列 • 绑定IP地址和

交换机端口的安全设置

交换机 网络安全设置

交换机网络安全设置交换机是网络中的重要设备,它能够对网络进行连接和数据转发操作。

在网络中,交换机的安全设置非常重要,可以通过以下几个方面来提高交换机的网络安全性。

首先,可以设置访问控制列表(ACL)来限制网络流量。

ACL 是一种用于控制网络流量的过滤机制,可以通过配置规则来限制不同类型的流量或者限制特定IP地址的访问。

通过设置ACL,可以阻止未经授权的用户或者网络流量进入交换机。

其次,可以设置虚拟局域网(VLAN)来隔离不同的网络使用者。

VLAN是一种将不同用户分割到不同逻辑网络的技术,可以实现不同用户之间的隔离,从而提高网络的安全性。

通过设置VLAN,用户只能在自己所属的VLAN中进行通信,无法接触到其他VLAN中的设备。

另外,可以启用端口安全功能,限制交换机的接口访问。

端口安全功能可以根据MAC地址或者IP地址限制特定用户的接入,只允许授权用户连接到交换机。

通过设置端口安全功能,可以防止未经授权的用户接入网络。

此外,还可以启用交换机上的端口镜像功能来监控网络流量。

端口镜像功能可以将特定端口的数据镜像到指定的监控端口,从而可以实时监控网络流量是否存在异常。

通过监控网络流量,可以及时发现并应对网络状况。

最后,定期更新交换机的固件和密码。

固件是交换机的操作系统,通过定期更新可以修复已知的漏洞和提高交换机的安全性。

密码是保护交换机管理界面的重要措施,管理员应该定期更改交换机密码,并使用复杂的密码来保护交换机的安全。

综上所述,交换机的网络安全设置是网络管理的重要一环,通过设置访问控制列表、虚拟局域网、端口安全、端口镜像以及定期更新固件和密码等措施,可以提高交换机的网络安全性,保障网络的正常运行。

华为S2100S2300S2700二层交换机配置端口安全

华为S2100/S2300/S2700二层交换机配置端口安全公司为了提高信息安全,将Switch连接员工PC侧的接口使能了接口安全功能,并且设置了接口学习MAC地址数的上限为信任的设备总数,这样其他外来人员使用自己带来的PC无法访问公司的网络。

下面是店铺收集整理的华为S2100/S2300/S2700二层交换机配置端口安全,希望对大家有帮助~~华为S2100/S2300/S2700二层交换机配置端口安全工具/原料华为交换机方法/步骤1请自行准备好华为交换机和电脑并且让你的电脑和交换机连接上2采用如下的思路配置接口安全:创建VLAN,并配置接口的链路类型为Trunk。

使能接口安全功能。

使能接口Sticky MAC功能。

配置接口安全功能的保护动作。

配置接口MAC地址学习限制数。

3创建VLAN,并配置接口的链路类型:system-view[Quidway] vlan 10[Quidway-vlan10] quit[Quidway] interface ethernet 0/0/1[Quidway-Ethernet0/0/1] port link-type trunk[Quidway-Ethernet0/0/1] port trunk allow-pass vlan 10配置接口安全功能# 使能接口安全功能。

[Quidway-Ethernet0/0/1] port-security enable# 使能接口Sticky MAC功能。

[Quidway-Ethernet0/0/1] port-security mac-address sticky # 配置接口安全功能的保护动作。

[Quidway-Ethernet0/0/1] port-security protect-action protect# 配置接口MAC地址学习限制数。

[Quidway-Ethernet0/0/1] port-security max-mac-num 4其他接口如需使能接口安全功能,请重复上述配置。

交换机端口安全防护与配置方法技巧

交换机端口安全防护与配置方法技巧交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。

交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。

今天我们来介绍一下交换机端口安全的配置内容,主要防止公司内部的网络攻击和破坏行为,详细的教程,请看下文介绍,需要的朋友可以参考下方法步骤1、配置交换机端口的最大连接数限制。

Switch#configure terminalSwitch(config)#interface range fastethernet 0/3 进行0模块第3端口的配置模式Switch(config-if)#switchport port-security 开启交换机的端口安全功能Switch(config-if)#switchport port-secruity maximum 1 配置端口的最大连接数为1Switch(config-if)#switchport port-secruity violation shutdown 配置安全违例的处理方式为shutdown2、验证测试:查看交换机的端口安全配置。

Switch#show port-security3、配置交换机端口的地址绑定Switch#configure terminalSwitch(config)#interface f astethernet 0/3Switch(config-if)#switchport port-securitySwitch(config-if)#switchport port-security mac-address 00 06.1bde.13b4 ip-address 172.16.1.55 配置IP 地址和MAC 地址的绑定4、验证测试:查看地址安全绑定配置。

Switch#show port-security address5、查看主机的IP 和MAC 地址信息。

交换机端口的基本配置

display brief interface [ interface-type interface-number ]

interface-type:端口类型。

interface-number:端口编号。

display brief interface命令用来显示接口的简要配置信息,包括:接口类型、连接状态、连接速率、双工属性、链路类型、缺省VLAN ID、描述字符串。

交换机端口的 基本配置

2023

1、显示端口的配置信息

interface interface-type interface-number interface命令用来进入以太网端口视图。用户要配置以太网端口的相关参数,必须先使用该命令进入以太网端口视图。 interface-type:端口类型,取值可以为Aux、Ethernet、GigabitEthernet、LoopBack、NULL或Vlan-interface。 interface-number:端口编号,采用Unit ID/槽位编号/端口编号的格式,其中: Unit ID取值范围为1~8; 如果端口类型为Ethernet,则槽位编号为0; 如果端口类型为GigabitEthernet,则槽位思想的提炼,为了演示发布的良好效果,请言简意赅地阐述您的观点。您的内容已经简明扼要,字字珠玑,但信息却千丝万缕、错综复杂,需要用更多的文字来表述;但请您尽可能提炼思想的精髓,否则容易造成观者的阅读压力,适得其反。正如我们都希望改变世界,希望给别人带去光明,但更多时候我们只需要播下一颗种子,自然有微风吹拂,雨露滋养。恰如其分地表达观点,往往事半功倍。当您的内容到达这个限度时,或许已经不纯粹作用于演示,极大可能运用于阅读领域;无论是传播观点、知识分享还是汇报工作,内容的详尽固然重要,但请一定注意信息框架的清晰,这样才能使内容层次分明,页面简洁易读。如果您的内容确实非常重要又难以精简,也请使用分段处理,对内容进行简单的梳理和提炼,这样会使逻辑框架相对清晰。为了能让您有更直观的字数感受,并进一步方便使用,我们设置了文本的最大限度,当您输入的文字到这里时,已濒临页面容纳内容的上限,若还有更多内容,请酌情缩小字号,但我们不建议您的文本字号小于14磅,请您务必注意。单击此处添加正文,文字是您思想的提炼,为了演示发布的良好效果,请言简意赅地阐述您的观点。您的内容已经简明扼要,字字珠玑,但信息却千丝万缕、错综复杂,需要用更多的文字来表述;但请您尽可能提炼思想的精髓,否则容易造成观者的阅读压力,适得其反。正如我们都希望改变世界,希望给别人带去光明,但更多时候我们只需要播下一颗种子,自然有微风吹拂,雨露滋养。恰如其分地表达观点,往往事半功倍。当您的内容到达这个限度时,或许已经不纯粹作用于演示,极大可能运用于阅读领域;无论是传播观点、知识分享还是汇报工作,内容的详尽固然重要,但请一定注意信息框架的清晰,这样才能使内容层次分明,页面简洁易读。如果您的内容确实非常重要又难以精简,也请使用分段处理,对内容进行简单的梳理和提炼,这样会使逻辑框架相对清晰。

配置交换机端口安全

1.MAC地址与端口绑定,当发现主机的MAC地址与交换机上指定的MAC地址不同时,交换机相应的端口将down掉。

当给端口指定MAC地址时,端口模式必须为access或者Trunk状态。

3550-1#conf t3550-1(config)#int f0/13550-1(config-if)#switchport mode access /指定端口模式。

3550-1(config-if)#switchport port-security mac-address 00-90-F5-10-79-C1 /配置MAC地址。

3550-1(config-if)#switchport port-security maximum 1 /限制此端口允许通过的MAC 地址数为1。

3550-1(config-if)#switchport port-security violation shutdown /当发现与上述配置不符时,端口down掉。

2.通过MAC地址来限制端口流量,此配置允许一TRUNK口最多通过100个MAC地址,超过100时,但来自新的主机的数据帧将丢失。

3550-1#conf t3550-1(config)#int f0/13550-1(config-if)#switchport trunk encapsulation dot1q3550-1(config-if)#switchport mode trunk /配置端口模式为TRUNK。

3550-1(config-if)#switchport port-security maximum 100 /允许此端口通过的最大MAC地址数目为100。

3550-1(config-if)#switchport port-security violation protect /当主机MAC地址数目超过100时,交换机继续工作,但来自新的主机的数据帧将丢失。

上面的配置根据MAC地址来允许流量,下面的配置则是根据MAC地址来拒绝流量。

实训4-1:交换机的端口安全配置

SW(config)#inter f0/2 SW(config-if)#switchport port-security macaddress 000C.29FE.6CE5 ip-address 192.168.1.2 SW(config-if)#end SW#show port-security address Vlan Mac Address IP Address Type Port Remaining Age(mins) ---- -------------------------- -------------- ---------------

9.实训完成

9.实训完成

ห้องสมุดไป่ตู้

【注意事项】 交换机端口安全功能只能在ACCESS接口进行配置,不能

对于trunk接口进行配置。 交换机最大连接数限制取值范围是1~128,默认是128。 交换机最大连接数限制默认的处理方式是protect。

SW(config)

8.恢复关闭的端口

#Apr 23 18:12:35 %PORT_SECURITY-2PSECURE_VIOLATION: Security violation occurred, caused by MAC address 0021.977e.fdef on port FastEthernet 0/3.

5.在PC1、PC2上相互ping对方

6.在F0/3接口上做MAC地址绑定

6.在F0/3接口上做MAC地址绑定

SW(config)#inter f0/3 SW(config-if)#switchport port-security macaddress 0015.a66e.e5d7 SW(config-if)#

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2.10 交换机端口安全配置1预备知识:网络安全涉及到方方面面,从交换机来说,首选需要保证交换机端口的安全。

在不少公司或网络中,员工可以随意的使用集线器等工具将一个上网端口增至多个,或者说使用自己的笔记本电脑连接到网络中,类似的情况都会给企业的网络安全带来不利的影响。

交换机的端口安全特性可以让我们配置交换机端口,使得当网络上具有非法MAC地址的设备接入时,交换机会自动关闭或者拒绝非法设备接入,也可以限制某个端口上最大的MAC地址连接数。

配置端口安全时一般在接入层交换机上配置,使非法接入的设备挡在网络最低层,不会影响网络带宽。

交换机的端口安全能从限制接入端口的最大连接数和接入MAC地址来达到安全配置。

一、实训目的1、了解交换机端口安全的作用。

2、能读懂交换机MAC地址表。

3、掌握配置交换机端口安全的方法。

二、应用环境某企业一些办公室里出现了一些员工没经过网络中心允许私自带个人手提电脑连上公司局域网的情况,一些个人电脑中毒后在局域网内发送病毒,影响了公司的正常上网。

交换机端口安全特性可以让我们配置交换机端口,使得当具有非法MAC地址的设备接入时交换机会自动关闭接口或者拒绝非法设备接入,也可以限制某个端口上最大的MAC地址数。

三、实训要求1.设备要求:1)两台2950-24二层交换机、四台PC机。

2)一条交叉双绞线、四条直通双绞线。

2.实训拓扑图3.配置要求:设备IP地址/子网掩码接口连接PC1 192.168.1.1/24 见实训拓扑图PC2 192.168.1.2/24 PC3 192.168.1.3/24 PC4192.168.1.4/242)交换机配置要求:在交换机S1上的F0/24上启用端口安全、限制最大连接MAC 地址数为2并设置发生违例后丢弃新加入计算机发送的数据包并发送警告信息。

4. 实训效果:PC1、PC2、PC3之间能互联互通,P1、PC2机PING PC4不通,PC3与PC4互通。

四、实训步骤1、 添加设备并连接部分网络。

2、 进入F0/24启用端口安全配置。

3、 设置端口最大连接MAC 数限制。

4、 设置违例处理方式。

5、 测试效果。

五、详细步骤1、 按要求添加二台2950-24二层交换机和四台PC 机。

2、 按实训配置要求设置四台PC 机的IP 地址信息。

3、 按如下拓扑图连接设备,如下图所示。

4、 进入交换机S1的命令行配置窗口,在特权用户配置模式下使用show mac-address-table命令查看交换机MAC 地址表。

Switch#show mac-address-table //显示交换机MAC 地址表 Mac Address Table-------------------------------------------Vlan Mac Address Type Ports---- ----------- -------- -----1 0005.5e50.9967 DYNAMIC Fa0/2 1 00d0.ba3d.d800 DYNAMIC Fa0/1PC2 MAC 地址 PC1 MAC 地址Switch#注:查看PC机的MAC地址可通过点击PC机后选择“配置-FastEthernet-MAC地址”查看,如下图为PC1的MAC地址。

5、使用交叉双绞线连接S1和S2的F0/24接口,如下图所示。

6、在S1上再次查看交换机的MAC地址表,此时F0/24已学习到F0/24上连接的S2交换机的MAC地址。

Switch#show mac-address-table //显示交换机MAC地址表Mac Address Table-------------------------------------------Vlan Mac Address Type Ports---- ----------- -------- -----1 0005.5e50.9967 DYNAMIC Fa0/21 00d0.58ec.9a18 DYNAMIC Fa0/241 00d0.ba3d.d800 DYNAMIC Fa0/1Switch#7、使用直通双绞线连接PC3到交换机S2上的F0/1接口。

8、在交换机上S1上再次查看MAC地址表,交换机已学习到PC3的MAC地址。

Switch#show mac-address-table //显示交换机MAC地址表Mac Address Table-------------------------------------------Vlan Mac Address Type Ports---- ----------- -------- -----1 0005.5e50.9967 DYNAMIC Fa0/21 00d0.58ec.9a18 DYNAMIC Fa0/241 00d0.ba3d.d800 DYNAMIC Fa0/11 00d0.bccb.1725 DYNAMIC Fa0/24Switch#8、进入交换机S1,更改名称并进入F0/24口,启用该接口的安全配置并最大连接MAC地址数为2,发生违例后丢弃数据包信息。

Switch>en //进入特权用户配置模式Switch#conf t //进入全局配置模式Switch(config)#hostname S1 //更改交换机名称S1(config)#int f0/24 //进入F0/24接口配置模式S1(config-if)#switchport mode access //设置接口模式为accessS1(config-if)#switchport port-security //启用端口安全配置S1(config-if)#switchport port-security maximum 2 //设置端口最大MAC连接数为2交换机S2的MAC地址表PC3 MAC地址S1(config-if)#switchport port-security violation protect //设置端口违例处理方式为protectS1(config-if)#/*违例处理方式有protect、restrict、shutdown三种*/9、再次在交换机S1上查看地址表,发现没有PC4的MAC地址,端口限制已起作用。

S1#show mac-address-table //显示交换机MAC地址表Mac Address Table-------------------------------------------Vlan Mac Address Type Ports---- ----------- -------- -----1 0005.5e50.9967 DYNAMIC Fa0/21 00d0.58ec.9a18 STATIC Fa0/241 00d0.ba3d.d800 DYNAMIC Fa0/11 00d0.bccb.1725 STATIC Fa0/24S1#S1#show port-security address //显示端口安全地址Secure Mac Address Table-------------------------------------------------------------------------------Vlan Mac Address Type Ports Remaining Age(mins)---- ----------- ---- ----- -------------1 00D0.58EC.9A18 DynamicConfigured FastEthernet0/24 -1 00D0.BCCB.1725 DynamicConfigured FastEthernet0/24 -------------------------------------------------------------------------------Total Addresses in System (excluding one mac per port) : 1Max Addresses limit in System (excluding one mac per port) : 102412、在交换机S1上使用“show port-security interface f0/24”命令查看F0/24端口安全配置信息。

S1#show port-security interface f0/24 //查看F0/24端口安全配置信息Port Security : EnabledPort Status : Secure-upViolation Mode : ProtectAging Time : 0 minsAging Type : AbsoluteSecureStatic Address Aging : DisabledMaximum MAC Addresses : 2Total MAC Addresses : 2Configured MAC Addresses : 0Sticky MAC Addresses : 0Last Source Address:Vlan : 00D0.58EC.9A18:1Security Violation Count : 0S1#13、在步骤9中,由于交换机S1里的F0/24接口的MAC地址是动态生成的(哪台PC机的信息先通过F0/24就先绑定哪台PC机的MAC),如果交换机重启了,而交换机S2中又已经连接了PC3、PC4,可能会出现PC4能与PC1、PC2通信而PC3不能通信的情况。

14、为此,我们可以使用静态MAC地址表的方法,限制S1的F0/24接口只能有二个MAC 地址通过,一个为交换机,另一个为PC3,如下所示。

S1#conf t //进入全局配置模式S1(config)#int f0/24 //进入F0/24接口S1(config-if)#shutdown //关闭接口S1(config-if)#no switchport port-security mac-address 0001.9670.b365 //删除“0001.9670.b365”MAC安全地址S1(config-if)#switchport port-security mac-address 00D0.BCCB.1725//配置只有该“00D0.BCCB.1725”MAC地址的设备才能连接,同时该MAC地址的设备在S1交换机上也只能接入到该接口才能连接通信。

S1(config-if)# ^Z //退出到特权用户配置模式S1#write //保存交换机配置15、再次查看MAC地址表,如下所示。