利用ISA限制带宽(原创)

ISA Server 2006 性能最佳操作

ISA Server 2006 性能最佳操作Microsoft? Internet Security and Acceleration (ISA) Server 2006 提供网络之间受控的安全访问,并充当一个提供快速Web 响应和卸载功能以及用于远程访问的安全Web 发布的Web 缓存代理。

它的多层体系结构和高级策略引擎为您需要的安全级别和所要的资源之间的平衡提供了精确的控制。

在一台边缘服务器连接多个网络时,与组织中的其他服务器相比,ISA Server 要处理大量流量。

因此,ISA Server 是专为高性能而构建的。

本文为部署具有最佳性能和充足容量的ISA Server 提供指南(本文还包含指向英文网页的链接)。

摘要在大多数情况下,可用网络带宽(特别是Internet 链路带宽)可通过运行在可用的入门级硬件上的ISA Server 来保护。

对于各种Internet 链路,典型的保护超文本传输协议(HTTP) 流量的出站Web 访问的默认ISA Server 部署需要以下特定硬件配置。

下表列出了这些硬件配置(有关详细信息,请参阅本文档中的―Web 代理方案‖)。

使用传输层状态筛选而不是Web 代理筛选器,将同样流量模型的CPU 使用率提高了10 倍。

状态筛选和应用程序筛选可同时使用,以便对性能进行精确控制。

返回页首规划ISA Server 容量了解容量需求是确定ISA Server 部署所必需的资源的第一步。

对于大规模的部署,会有几种具体的部署情况。

一般情况下,您可能需要考虑下列衡量指标:•连接到ISA Server 计算机的每个网络上的可用和实际带宽。

•组织中的用户数量。

•应用层的各种衡量指标(例如,邮件服务器中的平均邮箱大小)。

对于ISA Server 容量的最重要的衡量指标是实际网络带宽,因为它们通常代表真实的容量需求。

在许多情况下,网络带宽(特别是Internet 链路的网络带宽)可以确定ISA Server 容量。

ISA-2008

ISA 优化配置学校校园网功能(2008-04-12 14:26:00)转载标签:分类:windows serveritMicrosoft Internet Security and Acceleration (ISA) Server是微软公司2001年发布的一款功能强大的高级应用程序层防火墙,虚拟专用网络 (VPN) 和 Web 缓存解决方案.目前,用的最多的版本是ISA Server 2004 ,许多学校都应用它建立了校园网的防火墙.不过,相当多的学校只是应用当初刚安装时所提供的一小部分功能,白白浪费掉了ISA其它方面的强大功能,为了更好的管理和安全,我们做了一些有益的探索,与大家共勉.为了更好的使ISA2004发挥更大作用,我选用了Windows 2003+Microsoft ISA 2004 Server,本文就学校日常常遇到的几个问题,谈谈ISA在学校应用中的几个功能,希望你能从中得到启发,把学校网络维护的更好.一 ,在ISA SERVER本机配置上网ISA SERVER2004安装后,默认不允许任何连接,可以通过5个预定义的网络模板向导快速进行配置,方法不再重复,但是对于HTTP访问,还有一个URL限制,默认情况下,ISA只允许*等三个网站才可以安全访问,若要进行其它站点的访问,必须手动添加新的URL站点,方法如下:1,选择"防火墙策略",在右侧工具箱选择网络对象,点击"新建"-"URL"集,名称任意取(本例假设取名为"permit all"),在URL集包含的URL中输入http://* ).2,选择"防火墙策略"右侧的任务,点击"编辑系统策略",在"不同的"组下面选择"允许的站点",右栏中选择"到",然后点击"填加",选择"URL"集中的"permit all",然后确定,如图所示.应用就可以上网了.3,许多时候,我们都用ISA 发布自己的WEB服务器,配置完成后,外部主机都可以访问,自己却不能访问,不是已经修改过"URL集"了吗为什么内部主机还是不能访问自己发布的WEB等服务,原因是ISA服务器上配置WEB服务器,内网对防火墙上WEB等服务的访问也受控于防火墙安全策略,标准模块创建的访问策略中只有内部到外部的安全策略允许,但"外部"定义中并不包括自己,因此,应该修改防火墙的出站策略,将"到"也运用到本机.如图所示.二,利用ISA,代理上网通常情况下,想做代理服务,需要有两个独立的网卡,而使用ISA,我们只要有一个INTERNET 出口的情况下,就可以为其做代理服务.1.在ISA Server2004的管理控制台中,鼠标右键单击"防火墙策略"-"新建"-"服务器发布规则",在向导对话框中输入"PROXY server"名称2.输入"服务器IP地址",这里我们输入内网的IP地址192.168.0.1,在选择协议页,选择"http,https",用户选择"所有用户".在IP地址页选中"外部(所有IP)".完成发布.3.选择"配置"-"网络",双击"内部",在"内部属性"页中进入"WEB代理",确保"启用WEB代理客户"和"启用HTTP"被选中,同时"HTTP端口"号为"8080",然后确定返回.4.在需要使用代理的客户机上,设置IE浏览器的"工具"-"INTERNET选项"-"连接"-"局域网设置",在"代理服务器"下的为LAN使用代理服务器,并且在地址字段后面输入"192.168.0.1"端口为"8080".三,控制师生员工上网权限大家都知道,除非是特殊行业,否则学校不会允许员工无限制,无限时的上网的,因此,我们需要分别对待:行政管理人员与计算机技术人员全天候上网部分老师只在特定的时间段上网其实要实现以上的功能,我们只需要用同样的方法建立几个不同的用户组即可.再分别根据不同的需要设置不同的访问规则.1,我们先来分别建立"行管和计算机组",在防火墙策略选项的右边工具栏中,选择用户对象,再在其下表中选择新建用户,在"用户集名称"中输入用户名,再分别根据需要选择相应的域帐号或组,即可完成帐号的建立.2,建立访问规则来控制师生上网权限,我们为防火墙策略新添加了名称为"教师限时上网"的规则,内容是这样的:所有内部的网络(安装ISA时设定的地址范围和本地主机)访问外部网络.用户只能选择"教师"组,在计划中我们选择"上班时间",如图所示,具体配置步骤略.3,同样的办法,设置"行管组和计算机专业人员"全部时间段访问策略.四,使用访问规则来禁止学生对某些网站的访问1, 我们来建立要禁止网站的域名集,在防火墙策略选项的右边工具栏中,选择网络对象,再在其下表中选择新建一个域名集.下来的工作就是把我们要禁止掉的一些网站的域名输入到这个集中.在实际的工作中,我们是不断的积累和完善这个集合,特别是在防止访问含有木马,病毒的网站中往往能及时的补救过来,把危险降低到最低程度.建立的集合如下图所示.2,我们为防火墙策略新添加了名称为禁止上某一网站的规则,内容是这样的:拒绝所有受保护的网络(安装ISA时设定的地址范围和本地主机)访问被我们禁止的网站.这些站点主要考虑不健康网站或可能带木马网页的网页,为了安全我们不让客户端访问.如图6所示,具体配置步骤略.五,禁止公用机房上外部网站,只上校园网比如说我们在学校机房上课的时候,或者学生在电子阅览室都只能访问校内资源等.这时都需要做这种设置,以节约和保护学校有限的网络带宽.现在我们在网络对象中新建一个URL 集,只要求我们客户端上校园网络,在这里我们的校园网址为:,在这里我们的URL集建立办法前面已经介绍过了.在建立访问网络规则前,我们还需定义一个公用机房的网络.这里我们以"STUDENT"为例来加以说明.在防火墙策略选项的右边工具栏中,选择网络对象,再在其下表中选择新建一个网络,在打开的向导对话框中先命名为"student",接下来输入公网的IP地址集合,这里我们输入我校机房学生IP地址:192.168.5.1-192.168.5.255和192.168.6.1-192.168.6.255.完成后属性如下图所示.下来我们还要建立一个名为访问校园网的规则:即只允许公用机房客户端student能通过出站通讯来访问我们的校园网内部资源.如果要访问外部资源,只必须要通过身份验证.具体步骤略.Win7中IIS7和ASP的安装配置和使用有些高端用户也许会用到IIS,Win7和Vista一样都内置了最新的IIS7,那么ISS7要如何安装配置和使用呢?在IIS7下ASP又该如何配置呢?本站整理了相关操作步骤,如下。

ISA操作指南

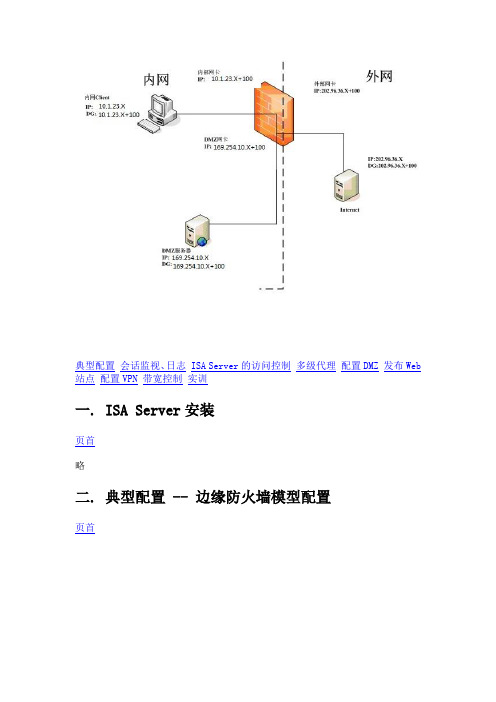

典型配置会话监视、日志ISA Server的访问控制多级代理配置DMZ发布Web 站点配置VPN带宽控制实训一. ISA Server安装页首略二. 典型配置 -- 边缘防火墙模型配置页首图2-1 边缘防火墙网络结构模拟图1. ISA服务端配置(1)配置网络模型(如上图)(2)在“内部”网络上配置代理(3)配置“访问规则”在ISA Server中有三种规则:网络规则、系统策略、防火墙策略,它们的应用顺序如下:图2-2 ISA Server中三种规则的应用顺序防火墙策略的定义顺序:服务器发布策略不需要用户认证的拒绝策略,不需要用户认证的允许策略需要用户认证的拒绝策略,需要用户认证的允许策略域名集、计算机集:FQDNs -- FQDN集URLs -- URL集IPs -- IP集用户集:所有用户经过认证用户系统和网络服务用户客户类型:有三种客户类型:Web代理客户、防火墙代理客户、SNAT客户防火墙客户端。

已经安装并启用防火墙客户端软件的计算机。

来自防火墙客户端的请求会定向到 ISA 服务器计算机上的防火墙服务,以确定是否允许访问。

此后,可以使用应用程序筛选器和其他插件对这些请求进行筛选。

防火墙服务还可以缓存所请求的对象,或者从 ISA 服务器缓存提供对象。

SecureNAT 客户端。

尚未安装防火墙客户端软件的计算机。

来自 SecureNAT 客户端的请求首先会定向到网络地址转换 (NAT) 驱动程序。

使用该驱动程序,可以用 Internet 上有效的全局 IP 地址替换 SecureNAT 客户端的内部 IP 地址。

然后,该客户端请求会定向到防火墙服务,以确定是否允许访问。

最后,可以使用应用程序筛选器和其他扩展组件对该请求进行筛选。

防火墙服务还可以缓存所请求的对象,或者从 ISA 服务器缓存提供对象。

Web 代理客户端。

与 CERN 兼容的 Web 应用程序。

来自 Web 代理客户端的请求会定向到 ISA 服务器计算机上的防火墙服务,以确定是否允许访问。

ISA

ISA一、ISA插槽是基于ISA总线(Industrial Standard Architecture,工业标准结构总线)的扩展插槽,其颜色一般为黑色,比PCI接口插槽要长些,位于主板的最下端。

其工作频率为8MHz左右,为16位插槽,最大传输率16MB/sec,可插接显卡,声卡,网卡已及所谓的多功能接口卡等扩展插卡。

其缺点是CPU资源占用太高,数据传输带宽太小,是已经被淘汰的插槽接口。

目前还能在许多老主板上看到ISA插槽,现在新出品的主板上已经几乎看不到ISA插槽的身影了,但也有例外,某些品牌的845E主板甚至875P主板上都还带有ISA插槽,估计是为了满足某些特殊用户的需求。

最早的PC总线是IBM公司1981年在PC/XT 电脑采用的系统总线,它基于8bit 的8088 处理器,被称为PC总线或者PC/XT总线。

在1984年的时候,IBM 推出基于16-bit Intel 80286处理器的PC/AT 电脑,系统总线也相应地扩展为16bit,并被称呼为PC/AT 总线。

而为了开发与IBM PC 兼容的外围设备,行业内便逐渐确立了以IBM PC 总线规范为基础的ISA(工业标准架构:Industry Standard Architecture )总线。

ISA 是8/16bit 的系统总线,最大传输速率仅为8MB/s ,但允许多个CPU 共享系统资源。

由于兼容性好,它在上个世纪80年代是最广泛采用的系统总线,不过它的弱点也是显而易见的,比如传输速率过低、CPU占用率高、占用硬件中断资源等。

后来在PC‘98 规范中,就开始放弃了ISA 总线,而Intel 从i810 芯片组开始,也不再提供对ISA 接口的支持。

使用286和386SX以下CPU的电脑似乎和8/16bit ISA 总线还能够相处融洽,但当出现了32-bit 外部总线的386DX处理器之后,总线的宽度就已经成为了严重的瓶颈,并影响到处理器性能的发挥。

ISA防火墙策略配置

简化防火墙规则、优化网络结构、使用更高级的防火墙技术和工具等。

问题二:防火墙性能瓶颈

总结词

防火墙性能瓶颈可能会限制网络的速度和可用性。

详细描述

防火墙在保护网络安全的同时,也可能成为网络性能的瓶颈。当数据流量过大或防火墙配 置不合理时,防火墙可能会成为网络中的瓶颈,导致网络速度变慢、连接不稳定等问题。

isa防火墙的安全挑战与机遇

安全挑战

随着技术的快速发展,ISA防火墙面临着不 断变化的网络威胁和攻击方式,如高级持久 性威胁(APT)和勒索软件攻击等。此外, 由于网络环境的复杂性,ISA防火墙的部署 和管理也面临着一定的挑战。

安全机遇

尽管ISA防火墙面临着诸多挑战,但同时也 存在着许多机遇。随着网络安全市场的不断 扩大,ISA防火墙厂商可以通过技术创新和 产品升级来提高其竞争力和市场份额。此外 ,随着企业对网络安全的需求增加,ISA防 火墙在未来的应用前景也将更加广阔。

技巧三:定期审查防火墙规则

• 总结词:定期审查防火墙规则是isa防火墙策略配置实践中的重要技巧之一。通过对防火墙规则的定期审查,能 够及时发现冗余或无效的规则,提高防火墙性能。

• 详细描述:在isa防火墙策略配置实践中,定期审查防火墙规则是确保网络安全和性能的关键步骤。随着网络环 境和业务需求的变化,原有的防火墙规则可能变得冗余或无效。通过对防火墙规则进行定期审查,可以及时发 现并更新这些规则,提高防火墙的性能和有效性。此外,对于审查过程中发现的问题或潜在风险,需要及时进 行处理或修复。例如,删除冗余的规则、更新过时的配置等。通过定期审查防火墙规则,不仅能够保障网络安 全,还能提高网络性能和用户体验。

• 可能存在漏洞:由于它是基于Windows操作系 统的防火墙,因此可能会存在一些漏洞和安全 问题。

了解计算机扩展槽的类型和用途

了解计算机扩展槽的类型和用途计算机扩展槽是计算机主板上的一个重要组成部分,它为计算机提供了扩展功能和升级硬件的能力。

在本文中,我们将详细介绍计算机扩展槽的类型和用途,以帮助读者更好地了解和应用计算机扩展槽。

一、ISA扩展槽ISA(Industry Standard Architecture)扩展槽是早期IBM PC兼容机广泛采用的一种扩展槽类型。

ISA扩展槽通常具有16位宽度,提供了传统的串行端口、并行端口、声卡、显卡等外设的接口。

ISA扩展槽的用途非常广泛。

首先,它可以用于添加各种不同类型的IO卡,如串口卡、并口卡、网卡等,以满足用户对于接口扩展的需求。

其次,ISA扩展槽可以用于添加显卡,提升计算机的图形处理能力。

此外,ISA扩展槽还支持声卡的添加,使计算机具备了音频输出功能。

然而,随着技术的进步和新一代计算机的发展,ISA扩展槽逐渐被PCI扩展槽所替代。

由于ISA扩展槽的数据传输速率较低,已经无法满足逐渐增长的计算机性能需求。

二、PCI扩展槽PCI(Peripheral Component Interconnect)扩展槽是一种高速、低成本、通用的扩展槽类型,成为计算机主板标配。

PCI扩展槽具有32位或64位宽度,传输速率高达133MB/s。

PCI扩展槽具有广泛的用途。

首先,它可以用于添加各种不同类型的IO卡,比如网卡、声卡、RAID卡等。

其次,PCI扩展槽还可以用于添加显卡,提升计算机的图形处理能力。

此外,PCI扩展槽还可以扩展存储控制器、视频采集卡等高性能外设。

需要注意的是,PCI扩展槽具有一定的兼容性。

PCI插槽支持PCI、PCI-X和PCI Express等多种规范的设备接口。

这使得用户可以兼容使用不同规范的PCI设备,实现更广泛的应用需求。

三、AGP扩展槽AGP(Accelerated Graphics Port)扩展槽是专为提升图形处理速度而设计的扩展槽类型。

AGP扩展槽通常具有32位宽度,传输速率高达266MB/s。

ISA网络安全解决与方案

ISA Server还支持创建企业级和本地阵列策略,用于集中实施或本地实施。ISA Server可作为独立服务器安装或作为阵列成员安装。为便于管理,各个阵列成员都使用相同的配置。对阵列配置进行修改时,阵列中的所有ISA Server计算机也都将得到修改,包括所有访问和缓存策略。

二、虚拟机上ISA的安装以及调试还有配置过程

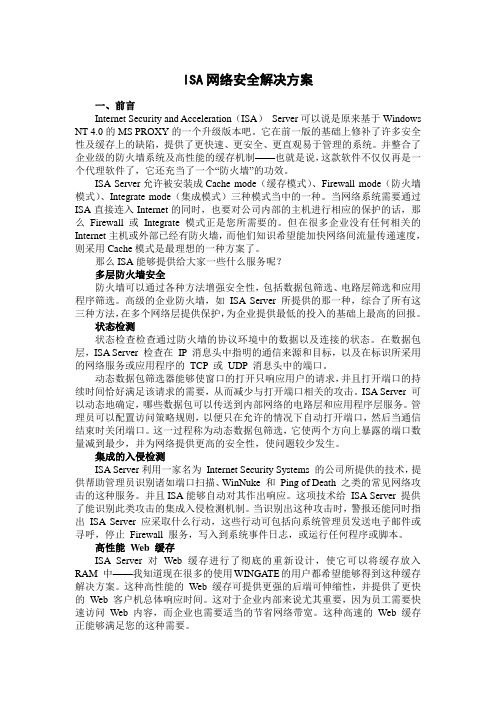

ISA网络安全解决方案

一、前言

Internet Security and Acceleration(ISA)Server可以说是原来基于Windows NT 4.0的MS PROXY的一个升级版本吧。它在前一版的基础上修补了许多安全性及缓存上的缺陷,提供了更快速、更安全、更直观易于管理的系统。并整合了企业级的防火墙系统及高性能的缓存机制——也就是说,这款软件不仅仅再是一个代理软件了,它还充当了一个“防火墙”的功效。

高性能Web缓存

ISA Server对Web缓存进行了彻底的重新设计,使它可以将缓存放入RAM中——我知道现在很多的使用WINGATE的用户都希望能够得到这种缓存解决方案。这种高性能的Web缓存可提供更强的后端可伸缩性,并提供了更快的Web客户机总体响应时间。这对于企业内部来说尤其重要,因为员工需要快速访问Web内容,而企业也需要适当的节省网络带宽。这种高速的Web缓存正能够满足您的这种需要。

缓存阵列路由协议

ISA Server使用了缓存阵列路由协议(Cache Array Routing Protocol,CARP)。因此您可以通过多台ISA Server计算机组成的阵列来提供无缝缩放和更高的效率。

活动缓存

通过一个叫做活动缓存的功能,可配置ISA Server使其自动更新缓存中的对象。使用这种功能,ISA Server可通过主动刷新内容来优化带宽的使用。通过活动缓存,经常被访问的对象在它们到期之前,在低网络流量时段自动更新。

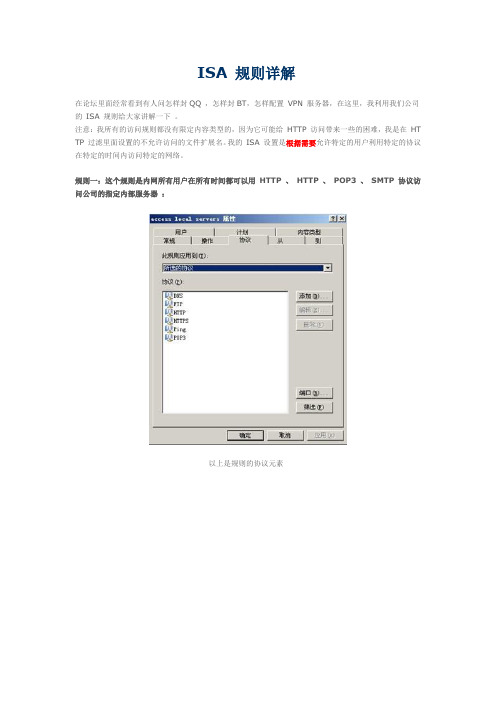

ISA规则详解

ISA 规则详解在论坛里面经常看到有人问怎样封QQ ,怎样封BT,怎样配置VPN 服务器,在这里,我利用我们公司的ISA 规则给大家讲解一下。

注意:我所有的访问规则都没有限定内容类型的,因为它可能给HTTP 访问带来一些的困难,我是在HT TP 过滤里面设置的不允许访问的文件扩展名。

我的ISA 设置是根据需要允许特定的用户利用特定的协议在特定的时间内访问特定的网络。

规则一:这个规则是内网所有用户在所有时间都可以用HTTP 、HTTP 、POP3 、SMTP 协议访问公司的指定内部服务器:以上是规则的协议元素以上是访问源,我是设定允许所有内部网用户以上是服务器地址以上是访问的内容类型。

规则二:特殊用户在特殊时间访问外网:公司的一个领导特殊时间要访问外网,这是为他建的规则,以上的允许的协议以上是访问源,我新建的计算机,然后输入他的IP 地址。

因为讨厌3721 ,所以把它封了,这个领导访问外部网的时候,有一个叫 3721 的URL 集例外,也可以把不允许访问的地址放在里面规则三:制定特殊的用户下载压缩文件:因为在HTTP 过虑里面禁止了下载,我专门为有下载需要的用户建了一个下载规则,你可能有疑问,为什么不在另外的规则里面允许下载,因为有的人下载可能是临时的,只要加入这个规则就可以了。

只允许特定的计算机用HTTP 访问外网,还限定了特定的时间。

如果允许下载的计算机不只是一个,可以建一个计算机集。

我只允许了下载 .rar 和 .ZIP 文件,这些都禁止了。

可能你会问到封QQ 的问题,因为QQ 使用的是443 端口和UDP 协议的端口,我只允许了HTTP 访问,不会登录QQ 的;还有B T 的问题,我还没有给公司的局域网封BT ,过两天再说吧,封BT 我认为只要禁止下载BT 的种子就行了,扩展名是 .torrent ,禁止下载这个文件就基本封掉BT 了,但可能别人利用QQ 等、下载压缩的种子文件也能使用BT ;还有一种办法,就是封掉BT 的请求URL:http://*.*.*/announce ,我发现相当大一部份的BT 客户端在下载文件的过程中都要请求这个地址,不知道封这个地址有没有效,有兴趣的朋友可以试试。

ISA在网络中的应用

浅谈ISA在网络中的应用摘要:网络已广泛的应用于我们的生活、工作当中,各大企业、机关、学校都建立了自己的局域网络,随着网络的发展,网络的管理日益重要。

通过isa程序,企事业单位可以用较低的成本完成局域网的管理工作。

关键词:局域网管理 isa 网络控制很多企业遇到过这样的情况:网络规模越来越大,速度越来越慢,多次增加wan带宽仍然无事于补;单位内有人使用bt下载、有人工作时间浏览无关网站、聊qq,管理人员无可奈何。

可能有人说,网络管理购买一套专业的流控设备就行了啊?查查价格,专业的流控设备少则十多万,多则上百万,并不是所有企业都负担的起的,而且专业流控设备使用复杂,没有专业的计算机管理员无法运用。

那么有什么便宜、简单、好用的替代方案呢?使用isa server可以满足我们的上述要求。

下面我以isa server 2006为例,介绍一下如何搭建isa网络服务器。

一、硬件环境安装isa server 2006首先需要一台性能稳定的计算机作为主机,最好品牌机,需要长时间不间断工作。

主机安装2张网卡,更改网卡标识,分别为wan和lan。

wan网卡ip地址、掩码、网关、dns 设置成isp提供给企业的公网地址,lan网卡设置为企业内网的网关地址。

二、软件安装软件安装的方法很简单,以域管理员身份登录到需要安装isa server 2006的主机(isa_server)上,单击【安装isa server 2006】,开始安装程序。

单击【下一步】按钮,出现【许可协议】对话框,选择【我接受许可协议中的条款】选项;单击【下一步】按钮,出现【客户信息】对话框,在【用户】、【单位】和【产品序列号】中输入相应信息。

单击【下一步】按钮,出现【安装方案】对话框,在该对话框中选择安装方案,在此选择【同时安装isa server服务和配置存储服务器】选项;单击【下一步】按钮;出现【组件选择】对话框,在此安装【isa服务器】、【isa服务器管理】和【配置存储服务器】组件。

如何使用Bandwidth Controller来实现带宽控制

如何使用Bandwidth Controller来实现带宽控制在ISA Server 2000中,带宽管理功能是通过设置优先级来实现,但是管理员更多的是希望限制用户可以使用的实时带宽,并且ISA Server 2000中的带宽管理功能难以理解和部署,所以在ISA Server 2004中,微软取消了带宽管理功能,如果你要限制用户使用的带宽,只能通过限制线程来实现。

目前ISA Server的插件中,还没有可以限制用户实时带宽的。

不过,已经有其他软件能够实现这一点:Bandwidth Controller和SoftPerfect Bandwidth Manager。

SoftPerfect Bandwidth Manager在How to :使用SoftPerfect Bandwidth Manager 来实现带宽控制一文中已经进行了介绍,在这篇文章中我给大家介绍Bandwidth Controller,在此文撰写时它的最新版本为0.31b,你可以在/info/info.php?sessid=&infoid=236下载30天的试用版。

和KNM(Kerio Network Monitor)一样,Bandwidth Controller是通过在所有网络适配器上加载专用驱动来实现对带宽的控制,不过它的驱动也没有通过微软的认证,在安装过程中会出现未通过Windows徽标测试的警告,忽略即可。

在我们的实际使用过程中,Bandwidth Controller还是比较稳定的;不过在高可靠性要求的环境,我还是建议你使用限制线程来限制用户的带宽,毕竟越少的服务意味着越高的稳定性。

Bandwidth Controller必须安装在网关上,否则不能实现其功能。

它的配置和ISA是完全独立的,你必须在ISA中部署防火墙策略允许内部用户访问外部网络,然后再在Bandwidth Controller中部署过滤规则来限制用户的实时带宽。

浅谈如何利用ISA Server实现机房网络管理

IA 的存 在 , 好 解 决 了 以 上 两 种 情 况 的 问题 。 在 机 房 S 正 中 只 需 给 每 台 装 有 IA 服 务 器 端 的 服 务 器 配 置 外 网 I S P地

址, 而每 台装有 IA客户端 的学生机 只需配置 内网 I 址 。 S P地

这 样 既 大 大 节 省 了外 网 I 址 ,避 免 了 I 址 的 浪 费 , P地 P地 又

浅 谈 如 何 利 用 IA S

f 南京财经 大学现代 [ 摘 要 ] 从 目前 高校机 房 网络 实际情 况 出发 ,

为 代 理 , 机 房 如 何 进 行 网 络 配 置 、 络 控 制 、 生 和 对 网 学

服务 于教 学 。 [ 关键 词] IA Sre ; S evr 机房 ; 管理

后 , 可使 用 IA 提供 的防 火墙 及 代理 功 能 。IA 客 户端 即 S S

立 的 外 网 I 址 , NS等 。 这 样 在 上 课 过 程 中 很 难 控 制 学 P地 D 生 的 上 网 以及 他 们 的 上 网 内 容 , 而 且 机 房 的 计 算 机 很 容 易

子 邮件 服务 器 防御 外来 攻击 ; 查传 入和 传 出 的网络 通讯 检

以确 保 安 全 性 。 () 拟 专 用 网 ( N) 3虚 vv 可 以 让 远 程 用 户 与 局 域 网 fA 之 间 , 者 是 分 别 位 L N) 或 于 两 地 的 局 域 网 之 间 , 通 过 因 特 网 来 建 立 一 个 安 全 的 通

作 为微 软 下 一 代应 用 程 序 层 防 火 墙 、 N 和 We VP b缓 存解 决方案 的 IA Sre 可提供 更 高水 平的 安全 性 ,更简 S ev r 化 的 管 理 模 式 和 更 佳 的 性 能 。它 尤 其 适 合 于 保 护 运 行

限制带宽设置

限制带宽设置网络限制带宽设置是管理和控制网络资源的重要方法之一。

限制带宽设置允许管理员限制某些用户的访问速度,以维护网络的平衡和稳定性。

在本文中,我们将探讨有关网络限制带宽设置的基本概念和方法。

一、什么是限制带宽网络带宽是一种互联网连接的速度,通常用兆比特/秒(Mbps)或千兆比特/秒(Gbps)表示。

限制带宽是指针对某些特定的流量或用户,对其使用的带宽进行限制,以保持网络流畅和快速。

网络限制带宽可以有多种应用场景,如在企业中限制员工使用某些网络应用程序的速度,以确保企业网络的正常运行;在公共场所如咖啡馆、图书馆等场所限制用户使用的带宽,以防止网络因过度使用而变慢等。

网络限制带宽在以下情况下非常必要:1、保证网络流畅:当网络拥塞时,会导致所有用户访问速度变慢。

通过限制某些用户的带宽,可以保证网络的流畅性。

2、维护网络安全:恶意软件、病毒、网络攻击等都会对网络带宽造成威胁。

限制用户使用的带宽可以减少网络攻击和其他威胁的影响。

3、优化网络资源的分配:通过限制带宽,管理员可以更好地分配网络资源。

这可以帮助企业或公共场所更好地管理其网络。

三、如何进行限制带宽1、使用路由器:如果需要更简单的方法来限制网络带宽,可以使用路由器级别的限制。

大多数路由器都具有内置带宽限制功能。

可以通过在路由器上配置限制策略来限制网络带宽。

2、使用流量控制软件:还可以使用流量控制软件来限制带宽。

这种软件有许多可选项,可以让管理员针对不同的用户或应用程序限制带宽。

3、使用专业的网络限制设备:如果需要更强大的网络带宽控制,可以使用专业的网络限制设备。

这些设备可以通过使用更高效的算法和硬件来提供更精细的带宽控制。

在选择限制带宽方案时,应该考虑以下因素:1、网络规模:如果网络较小,可以使用简单的路由器级别限制。

如果网络较大,也许需要使用专业的网络限制设备。

2、带宽需求:确定需要限制带宽的用户或应用程序的带宽需求是非常重要的。

这有助于确定所需的带宽限制,并为管理员提供更多可供选择的带宽限制方案。

如何限制网络带宽与连接数

如何限制网络带宽与连接数网络带宽和连接数的限制对于许多个人和组织来说都是一个重要的问题。

无论是为了确保网络安全、提高网络性能,还是为了合理分配资源,限制网络带宽与连接数都起着重要的作用。

本文将介绍一些常见的方法和策略,以帮助读者限制网络带宽与连接数。

1. 使用带宽管理工具带宽管理工具是一种能够监测和控制网络流量的软件或硬件设备。

通过使用带宽管理工具,可以实现对网络带宽的精确限制和调整。

这些工具可以按照应用程序、用户、协议等进行流量分类和优先级设置,从而实现对网络带宽的灵活控制。

2. 配置路由器路由器是网络中的重要设备,通过对路由器进行适当的配置,可以实现对网络带宽和连接数的限制。

例如,可以设置路由器的带宽限制策略,根据需求对不同的应用程序、用户或设备进行带宽分配。

3. 使用防火墙防火墙在网络安全中起着重要的作用,同时也可以用来限制带宽和连接数。

通过在防火墙上设置规则和策略,可以限制特定IP地址或特定协议的带宽使用和连接数。

4. 限制网络服务和应用程序有些网络服务和应用程序可能会占用大量的带宽和连接数,影响其他用户的网络体验。

通过限制这些服务和应用程序的带宽使用和连接数,可以平衡网络资源的分配。

例如,可以限制一些视频流媒体应用程序的带宽使用,或者限制P2P文件共享的连接数。

5. 实施时间限制某些情况下,可以根据网络使用的需求,在特定的时间段内限制网络带宽和连接数。

例如,在工作时间段内,可以提供更大的带宽和连接数,以满足员工的工作需求;而在非工作时间段内,可以降低带宽和连接数,以节省网络资源。

6. 优化网络设备和配置优化网络设备和配置也是限制网络带宽和连接数的一种重要方法。

例如,可以确保网络设备的正常运行,并根据实际需求进行适当的配置。

同时,还可以定期检查和更新网络设备的软件和驱动程序,以保证网络的高效运行。

7. 定期监测和评估限制网络带宽和连接数是一个动态的过程,需要定期监测和评估网络的使用情况。

isa总线标准定义

isa总线标准定义作者:佚名来源:不详点击数:1050 更新时间:2008年01月08日isa总线标准ISA 是Industry Standard Architecture 的缩写ISA插槽是基于ISA总线(Industrial Standard Architecture,工业标准结构总线)的扩展插槽,其颜色一般为黑色,比PCI接口插槽要长些,位于主板的最下端。

其工作频率为8MHz左右,为16位插槽,最大传输率16MB/sec,可插接显卡,声卡,网卡已及所谓的多功能接口卡等扩展插卡。

其缺点是CPU资源占用太高,数据传输带宽太小,是已经被淘汰的插槽接口。

ISA 是8/16bit 的系统总线,最大传输速率仅为8MB/s ,但允许多个CPU 共享系统资源。

由于兼容性好,它在上个世纪80年代是最广泛采用的系统总线,不过它的弱点也是显而易见的,比如传输速率过低、CP U占用率高、占用硬件中断资源等。

后来在PC‘98 规范中,就开始放弃了ISA 总线,而Intel 从i810 芯片组开始,也不再提供对ISA 接口的支持。

ISA总线扩展插槽由两部分组成,一部分有62引脚,其信号分布及名称与PC/XT总线的扩展槽基本相同,仅有很小的差异。

另一部分是AT机的添加部分,由36引脚组成。

这36引脚分成两列,分别称为C列和D列。

isa接口卡的外观isa插槽的外观ISA接口引脚定义引脚定义方向说明A1 /I/O CH CK I/O channel check; active low=parity errorA2 D7 Data bit 7A3 D6 Data bit 6A4 D5 Data bit 5A5 D4 Data bit 4A6 D3 Data bit 3A7 D2 Data bit 2A8 D1 Data bit 1A9 D0 Data bit 0A10 I/O CH RDY I/O Channel ready, pulled low to lengthen memory cycles A11 AEN Address enable; active high when DMA controls busA12 A19 Address bit 19A13 A18 Address bit 18A14 A17 Address bit 17A15 A16 Address bit 16A16 A15 Address bit 15A17 A14 Address bit 14。

ISA2006带宽和限制流量

ISA2006带宽和限制流量1、可以定制(分配或限制)内部网络中的单个用户和主机,或是用户组、主机组(AD环境中)对*****T连接和带宽2、可以启用通往*****T的流量(总量)限制3、实时监控连接状态以及流量使用情况ISA 2006带宽和限制流量带宽, ISA, 流量Bandwidth Splitter.v1.07ISA Server 2004_2006.rarBandwidth Splitter for ISA Server 2004/2006 v1.05”可用于ISA 2004和ISA 2006的版本中限制流量.说明如下:1、可以定制(分配或限制)内部网络中的单个用户和主机,或是用户组、主机组(AD环境中)对*****T连接和带宽2、可以启用通往*****T的流量(总量)限制3、实时监控连接状态以及流量使用情况它对硬件和系统的要求:A 550 MHz Pentium III patible processor256 Mbytes of RAMThe Windows 2000 Server (with the latest service pack) or WindowsServer 2003 Microsoft ISA Server 2004 Standard Edition or Enterprise Edition* with Service Pack2 (or later) installed一、安装后功能选项和配置设置(一些设置在安装时就可以做的)1 、安装后的界面如下图,选中“Bandwidth Splitter”,单击右键,可以看到一些常选项,像配置(全局)的导入、导出就可以在此完成。

(请注意:“shaping rules" 、"quota rules" "quota counters"、"monitoring"这四个选项是要重点介绍的)1、可以定制(分配或限制)内部网络中的单个用户和主机,或是用户组、主机组(AD环境中)对*****T连接和带宽2、可以启用通往*****T的流量(总量)限制3、实时监控连接状态以及流量使用情况2、在刚才的下拉窗口界面中,选中“属性”,在“ABOUT”选项看到版本信息。

限制可保留带宽

限制可保留带宽介绍在计算机网络中,带宽是网络传输速率的度量单位,表示在单位时间内传输的数据量。

为了更好地控制网络流量和资源分配,需要对可保留的带宽进行限制。

本文将讨论限制可保留带宽的方法和作用,以及如何在不同场景中应用这些方法。

为什么需要限制可保留带宽在网络中,带宽是一种宝贵的资源。

当多个用户同时使用网络时,如果没有限制带宽,可能会导致某些用户占用过多的带宽而影响其他用户的网络体验。

此外,一些应用程序可能会占用大量的带宽,影响其他应用程序的正常运行。

因此,限制可保留带宽是为了公平地分配网络资源,保障网络的稳定和高效运行。

限制可保留带宽的方法1. 通用的带宽控制策略通用的带宽控制策略可以基于流量的特征进行限制。

一种常见的方法是通过设置网络设备中的流量控制参数来限制可保留的带宽。

例如,可以使用网络交换机或路由器的流控制功能,设置每个端口的上行和下行带宽限制。

这样可以确保每个设备或用户只能使用其分配到的带宽,从而达到公平分配网络资源的目的。

2. 基于流量分类的带宽控制基于流量分类的带宽控制可以根据不同类型的流量对可保留带宽进行限制。

例如,可以根据应用程序的类型、协议或端口号,对不同应用程序的流量进行分类,并设置不同的带宽限制。

这样可以对重要的应用程序保留足够的带宽,同时限制不重要的应用程序的带宽消耗。

3. 基于策略控制的带宽限制基于策略控制的带宽限制可以根据特定的策略对可保留带宽进行限制。

例如,可以根据时间段、用户身份、地理位置等因素,设置不同的带宽限制。

这样可以根据实际需求对带宽进行动态调整,适应不同场景下的网络需求。

限制可保留带宽的作用限制可保留带宽的作用主要体现在以下几个方面:1. 公平分配网络资源限制可保留带宽可以确保网络资源被公平分配。

通过设置带宽限制,可以避免某些用户占用过多的带宽,从而影响其他用户的网络使用体验。

所有用户将能够按照其所需分配到合理的带宽,从而提高公平性和用户满意度。

2. 保障网络的稳定和高效运行限制可保留带宽可以保障网络的稳定和高效运行。

总线标准eisa

总线标准eisaEISA(Enhanced Industry Standard Architecture)是一种计算机总线标准,是ISA(Industry Standard Architecture)的扩展版,由Compaq、IBM、Hewlett-Packard、NeXT和微软等公司于1988年联合制定。

EISA兼容ISA,因此不会对原来的ISA卡产生任何影响。

EISA最大的特点在于采用了32位数据总线和33MHz的时钟频率。

这使得它具有了更高的带宽,从而实现了更高的数据传输速率。

下面是关于EISA的详细介绍。

EISA的特性1.使用32位数据总线,提高了数据传输速度,从而提高了系统性能。

2.使用高速缓存控制器,加速了CPU访问系统内存和主要I/O总线设备之间的数据传输。

3.支持专用总线和ISA总线上的设备,允许将ISA卡和EISA卡混合在同一系统中,提供了向后兼容性。

4.支持多个CPU,并提供了多个中断控制器。

5.使用可配置的I/O地址和中断。

6.具有自主插入式区域,用于安装和更换EISA卡。

7.使用增强的DMA负载控制器,支持DMA传输,从而减轻了主处理器的负担。

EISA的优势1.提高了系统性能,扩展了计算机系统的功能。

EISA架构引入了一种高速通讯机制,它使计算机硬件能够以更高的速度进行通讯,大大提高了计算机的性能。

由于EISA与ISA兼容,因此可以轻松地将新的EISA硬件与旧的ISA硬件组合在一起,用于实现各种用户需求。

2.提供了更大的I/O地址空间和更好的总线控制EISA架构可以控制更多的设备,并拥有更大的I/O地址空间,给用户更多的可用资源。

通过在EISA卡和ISA卡之间自动进行总线切换,提供了更好的总线控制。

3.向后兼容,使用户保留了原来的硬件EISA兼容ISA,这意味着,用户不必花费太多的费用就能将现有的ISA卡移植到EISA母板上,并且向后兼容使用户保留了所有的老硬件,从而节省更多的费用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

利用Bandwidth Splitter限制带宽

前面我们讲了ISA的一些应用技巧,今天我们来看一下利用ISA来控制局域网内的用户带宽吧,局域网内里的用户,利用上班之便利,肆意下载,自私的占用大量的带宽。

尤其现在的BT下载和吸血僵尸之称的迅雷。

严重影响大家的正常工作需要。

今天我们来讲一下,如何对这些行为作一些行之有效的控制吧。

其是ISA并不自带此功能,不过在ISA下有一个经典的插件 Bandwidth Splitter,可以在利用ISA内置灵活的层进行对网内用户灵活的控制。

类似的软件还有SoftPerfect Bandwidth Manager有时间我们加以介绍。

我们来说说Bandwidth Splitter吧。

它主要具有以下特性:

∙和ISA Server 紧密集成,并且支持远程管理;

∙支持实时带宽限制和流量总额限制;

∙支持针对IP 和用户账户进行限制;

∙支持限制分组总额或对分组中的单个IP/用户进行限制;

∙可以限制用户的并发连接请求数量,这个是对ISA Server 连接限制缺陷(只具有两种连接限制类别)的极好补充;

∙支持对Web 缓存访问不进行带宽限制;

∙可以实时监视每条规则运行的状态和细节;

∙性能极高,对系统性能影响极低;

∙对于最终用户是透明的,无需用户安装任何客户端软件;

∙支持HTTP 加速功能;

Bandwidth Splitter目前For ISA Server 2004/2006 的最新版本为1.04,大家可以在/download.aspx免费下载,免费版本的BS 支持管理10 个用户,如果要管理更多用户则需要购买用户授权,具体授权购买详情请参考/order.aspx。

BS 的硬件系统安装需求和ISA Server 基本一样,为:

∙CPU 550 MHz 以上;

∙内存256 MB 以上;

∙操作系统为Windows 2000 服务器系统(需要安装最新补丁)或者Windows Server 2003;

如果是针对ISA Server 2004 进行安装,则要求ISA Server 2004 必须具有SP2 更新,并且如果没有安装KB919621中所描述的更新,那么BS 只会处理HTTP 流量;如果是针对ISA Server 2006 进行安装,则没有其他要求。

安装过程比较简单,一路点击下一步即可,不过安装过程中需要重启ISA Server 防火墙服务,因此你最好选择一个适当的时机进行安装。

安装好,就来看一下吧,界面英文,不过通过上面我们对ISA的学习相信不难理解它,OK

安装好的界面

只有四个项目,我们在Bandwidth Splitter主菜单上右键“属性”看看

在数据库标签,你可以配置BS 所使用的存储数据库类型,默认为Access 数据库,数据库文件存放在BS 的安装目录中,你也可以配置为使用SQL Server 进行存储,配置完成后可以点击测试连接按钮测试数据库连接。

需要注意的是,在数据库标签中所做的任何修改只有在ISA Server 计算机重启之后才会生效。

在高级标签,你可以配置以下选项:

计算UDP 数据包的包头(启发式):默认情况下,在计算带宽和流量总额时,BS 只计算数据包的负载部分,不过如果启用此选项,则会计算UDP 数据包的包头长度。

启用HTTP 加速:HTTP 加速是BS 的一个创新的功能。

它支持让某个用户在停止活动一段时间后,在一定时间内以较高的速率来访问某些HTTP 内容。

如果启用此选项,则需要选择对应的HTTP 内容类型,默认是BS 创建的[BS] HTTP Boost,包含文本、图像、Flash 和Java 脚本。

在此只是一个全局选项,具体的配置需要在每个带宽控制规则进行,等下在后面为大家介绍。

将来自外部网络的连接作为接受/入站连接:如果启用此选项,从外部网络发起的连接将作为内部对应主机的带宽/流量进行计算,这主要是针对发布的各种服务。

在下部的当不存在匹配规则时所执行的操作选项框中,你可以选择当用户连接请求没有匹配的带宽控制或流量总额控制规则时,BS 所进行的操作,默认情况为不处理连接请求,你也可以选择为拒绝连接。

在修改这个选项时,请一定仔细考虑。

(上图打错字了,是10用户体验版)

接着我们来创建一个策略“我们想让每个内网用户最大只能占用50kb的带宽“

在弹出的欢迎使用新建带宽控制规则向导页,输入规则名字后点击下一步;

在应用到页,选择下面指定的IP 地址集,然后点击添加按钮选择刚才创建的计算机集;

注意:在此你也可以针对用户账户进行限制,但是在ISA Server 中必须要求用户进行了身份验证,否则带宽限制规则无效。

如果局域网先前是用AD进行管理的话,用用户进行管理就是太完美了。

我们用IP进行管理吧

这里我选择网页所有的内网IP用户,当然你也可以对部份内网用户进行限制,哪么之前你就得在ISA里先创建一个子集了。

下一步后

这里的操作和ISA的操作,是一样的,所以之前我说只要会使用ISA这个插件,应该来说看看不是什么大问题

完成后下一步

下一步

然后在带宽控制页,选择控制所有流量(入站和出站),然后输入带宽限制值为20(单位是 Kbits/s),然后选择不控制缓存Web 内容,这样不对用户访问缓存内容时的流量进行控制。

如果选择启用HTTP 加速,则需要配置下面的HTTP 加速限制值、HTTP 加速持续时间和用户停止活动周期。

它的含义是这样的:如果用户停止活动的时间超过了 %用户停止活动周期% ,那么当用户再进行访问时,BS 在 % HTTP 加速持续时间% 使用% HTTP加速限制值% 来限制用户的带宽,而不是使用上面的基准值;当超过 % HTTP 加速持续时间% 后BS 再使用上面的基准值来限制用户带宽,从而给用户访问Web 时带来更好的浏览特性。

因此,HTTP 加速限制值必须大于基准值。

在连接设置页,你可以选择是否限制此规则的并发连接数,需要注意的是,此并发连接数限制是针对此带宽控制规则所应用到的所有用户;由于ISA Server 的连接限制只能设置两种类型(标准和例外),因此你可以通过BS 的此选项对不同的用户实现更多类型的并发连接限制;

在带宽控制类型页,选择此规则分配带宽的方式:

∙如果选择将带宽单独分配给每个用户/地址,则这个规则中所设置的带宽将单独应用到每个用户/地址,即此规则应用到的每个用户/地址都具有

20 Kbps 的带宽限额;

∙如果选择将带宽分布到所有的用户/地址,则这个规则中所设置的带宽将应用到所有的用户/地址,即此规则应用到的所有用户/地址共享这20

Kbps 的带宽限额;

根据你的需要选择后点击下一步;

在额外参数页,你可以选择是否将此规则应用到的流量计入用户/地址的流量总额,这个选项在对用户访问部分地址时不需要计入流量总额时有用。

在此我接受默认的计入流量总额,点击下一步;

下一步完成后就OK了

二:创建流量总额限制规则

这个有点像移动的包月,有些意思,不过用处感觉不大,还是顺便说一下吧

现在我们来创建流量总额限制规则,在BS 管理控制台中右击 Quota Rules,指向新建,选择Rule..

我们来创建每个用户每月只能使用500M流量吧

下一步

这些就不用再重复了,下一步

在流量限额页,选择限制流量总额(入站和出站),然后输入流量总额为500(单位为MB),如果选择不计算缓存Web 内容则不将缓存的Web 内容计入流量总额,然后在复位周期栏选择流量限额复位周期,你可以选择从不、每天、每周和每月,其中每天的复位操作在0:00 进行,每周的复位操作在星期一的0:00 进行,每月的复位操作在每月第一天的0:00 进行。

配置完成后点击下一步

照上面设置好了就再下一步吧

如果选择将限额单独分配给每个用户/地址,则这个规则中所设置的流量总额限制将单独应用到每个用户/地址,即此规则应用到的每个用户/地址都具有100MB 的流量限额;

如果选择将限额分布到所有的用户/地址,则这个规则中所设置的流量总额限制将应用到所有的用户/地址,即此规则应用到的所有用户/地址共享这100MB 的流量限额;

到这里就成功了,你现在可以看看你的下载速度是不是降了很多很多?呵呵

有的人可以说还有二项没有讲解。

另外二个其实是监视项,在里面你可以看到一些关于客户机的一些信息,比方说它剩下多少流量啦,已用流量啦,甚至都可以看到它活动的端口(这个太有用了)包括它正在看的网页,都基本可以看出来

讲到这里大家可能明白了,能这样,干脆就不限制BT等等了,呵呵,这么龟速,看看网页新闻还差不多,下载?只要他有耐心。

转载请注明:原创文章,谢谢。