基于SNORT的IPv6入侵检测系统的研究与实现

基于Snort入侵检测系统关联规则挖掘的研究与实现的开题报告

基于Snort入侵检测系统关联规则挖掘的研究与实现的开题报告一、研究背景与意义随着互联网技术的发展,网络安全问题越来越成为人们关注的话题。

黑客攻击、病毒传播和恶意软件等各种安全威胁不断出现,给网络安全带来了巨大的挑战。

为了加强网络安全的保护,各种安全技术不断涌现,其中入侵检测系统(Intrusion Detection System,IDS)就是一种重要的安全技术。

IDS是一种实时监测网络中流经网卡的网络流量,并对其中的安全事件进行检测、报警和阻断的系统。

IDS与防火墙不同,防火墙主要是针对病毒、木马等已知攻击进行阻止,而IDS则可以实现对已知和未知攻击的检测和响应。

IDS采用的检测方法主要有基于签名的检测和基于统计的检测。

其中基于签名的检测方法根据攻击事件的特征制定对应规则,如果网络流量中出现与规则匹配的特征,则判定为攻击事件。

然而,IDS采用的基于签名的检测方法存在一些问题。

例如,如果攻击者改变攻击特征,那么对应的规则就不再适用;另外,IDS生成的警报可能存在误报和漏报的情况。

为了解决这些问题,研究者们提出了基于关联规则挖掘的IDS技术,即通过关联规则挖掘技术,发现不同攻击事件之间的关联关系,提高IDS的检测准确性和可靠性。

二、研究内容和技术路线本文将以Snort入侵检测系统为基础,针对IDS中存在的问题,设计并实现基于关联规则挖掘的IDS系统。

具体研究内容和技术路线如下:1. 分析Snort入侵检测系统,并研究其检测方法和存在的问题。

2. 研究关联规则挖掘技术,包括关联规则的定义、挖掘方法和算法,并对比分析不同的挖掘算法的优缺点。

3. 在Snort入侵检测系统中,利用挖掘出来的关联规则,建立关联规则库并实现规则的查询、匹配和检测。

4. 利用实验数据评估所设计实现的系统的检测准确性和可靠性,并与Snort入侵检测系统进行对比分析。

5. 总结分析实验结果,提出系统的优化方案,并展望未来的发展前景。

基于SNORT的入侵检测系统的研究与应用

摘要近年来,互联网的爆炸式发展,给人类社会、经济、文化等带来了无限的机遇,同时也给信息安伞带来严峻挑战。

人们采用反病毒,防火墙和入侵检测等技术手段来保i|F|)。

9络信息安全。

随着嘲络安全技术的1i断发展,入侵检测技术已经成为网络安全体系结构中不可或缺的一部分。

Snort入侵检测系统作为一种著名的开源网络入侵检测系统,能够有效保护系统信息安全,在业界得到了广泛研究和使用。

但随着网络带宽不断提高,以及网络攻击种类的急剧增加,致使Snort的检测任务越来越重,从而有可能漏掉一些造成严重后果的网络攻击行为。

因此,如何提高Snort的性能己成为入侵检测领域研究的一个热点。

本文以Snort系统为研究对象,分析Snort系统的基本架构,并探讨了Snort系统的具体应用。

论文工作主要包含以下三个方面:1、在介绍入侵检测系统的基础上,对Snort系统结构、主要模块功能、上作流程和规则结构进行细致剖析。

2、通过对Snort的深入分析,提出了改进Snort的四种方法:第一、采用内存映射技术和NAPI技术来改进Snort的包捕获性能。

第二、采用规则优化技术创建高效的规则集以提高规则匹配的速度。

第三、利用高速缓存策略提高检测效率。

第四、存预处理模块设定阈值忽略统计到的频繁连接的包。

3、分析Snort系统与防火墙技术配合使用的必要性,结合实际提出了一个Snort系统的典型应用方案。

关键词:入侵检测:检测性能:Snort应用AbstractRecent years,the internet has got explosive development,which bringsthe human society,economy,culture infinite opportunity,meanwhile,italso brings information security rigorous challenge.People adoptani—virus,firewall,intrusion detection technology etc to assure thenetwork security.With the development of network technology,theintrusion detection technology has become the necessary component ofnetwork security architecture.Snort intrusion detection system,as a famous open source NIDS,couldprotect system information security effectively,which gets vast researchand appl ication in industry.The Snort detect ion engine adopts the simplepattern matching strategy.Wi th the increase of net—band and rule—set,thedetection load of Snort iS becoming heavier:therefore,it iS possible thatSnort may neglect some severe attacks.So it is crucial to design highefficient pattern matching algorithm for intrusion detection system.The main works of this paper include the following three parts:1、Based on introducing Intrusion Detection System,the paper getthrough a deep research on Network Intrusion Detection System namedSnort.Through analyzing modules of the Snort’S architecture,workingflow and rules,the paper points out the performance bottleneck of theSnort2、Based on which the paper gives out the methods to improve snort’Sperformance:First,the technology of the improved packet capture,whi ch can improve the performance of packet capture by using Memorymapping,NAPI:Second,Third,the technology of optimization rules,whichcan improve the speed of matching rules by creating efficient rulesets:Third,a dynamiC Cache strategy iS put forward,in which the recentfrequentIy used rule node pointers ale stored in a Cache block:Fourth,Set threshold to i gnore the star i st i cal connect i on between the packet.3、Unified actually proposed a Snort system model application planKeyWords:Intrusion detection:Detection Performace:Application of Snort基于Snort的入侵检测系统的研究与应用第一章绪论1.1课题研究背景中国互联蚓络信息中心(CNNIC)报告了截至2008年12月31日的我国互联网络情况:我国网民数量规模达到2.98亿人,我同国际m口带宽总量640286.67M。

《基于Snort的工业控制系统入侵检测系统设计与实现》

《基于Snort的工业控制系统入侵检测系统设计与实现》一、引言随着工业自动化和信息技术的发展,工业控制系统(ICS)已成为现代工业生产的重要组成部分。

然而,随着ICS的广泛应用,其面临的安全威胁也日益严重。

为了保障工业控制系统的安全稳定运行,设计并实现一套高效、可靠的入侵检测系统(IDS)显得尤为重要。

本文将详细介绍基于Snort的工业控制系统入侵检测系统的设计与实现过程。

二、系统设计1. 设计目标本系统设计的主要目标是实现高效、准确的入侵检测,及时发现并阻断工业控制系统中的安全威胁,保障系统正常运行。

同时,系统应具备较低的误报率,以及友好的用户界面和可扩展性。

2. 系统架构本系统采用基于Snort的入侵检测架构,主要包括数据包捕获模块、预处理模块、规则引擎模块和报警输出模块。

数据包捕获模块负责捕获网络中的数据包,预处理模块对捕获的数据包进行解析和预处理,规则引擎模块根据预设的规则对数据包进行分析判断,最后报警输出模块将检测结果以报警信息的形式输出。

3. 关键技术(1)Snort规则定制:根据工业控制系统的特点和安全需求,定制适用于本系统的Snort规则。

(2)数据包解析与预处理:采用网络协议栈技术对捕获的数据包进行解析和预处理,提取出有用的信息以供后续分析。

(3)模式匹配算法:采用高效的模式匹配算法,如正则表达式匹配、布隆过滤器等,提高入侵检测的准确性和效率。

三、系统实现1. 数据包捕获与预处理(1)使用Snort的libpcap库实现数据包捕获功能,可设置过滤器以捕获特定类型的数据包。

(2)对捕获的数据包进行解析和预处理,提取出源/目的IP 地址、端口号、协议类型、负载内容等关键信息。

2. 规则引擎实现(1)根据工业控制系统的特点和安全需求,编写Snort规则,并加载到规则引擎中。

(2)规则引擎采用模式匹配算法对预处理后的数据包进行分析判断,判断是否为攻击行为。

3. 报警输出与响应(1)当检测到攻击行为时,系统将报警信息以日志、邮件或短信等形式输出。

基于Snort的入侵检测系统的设计和实现的开题报告

基于Snort的入侵检测系统的设计和实现的开题报告1. 研究背景和意义随着互联网的快速发展和普及,网络攻击活动也变得更加频繁和复杂。

为了保障信息系统的安全,入侵检测系统应运而生。

入侵检测系统是一种能够检测网络中的未授权访问、攻击和恶意行为的系统。

其主要目的是在网络攻击发生之前发现它们并采取适当的措施预防它们。

目前,入侵检测系统已经成为组织信息安全的重要部分。

Snort是一款流行的开源入侵检测系统,它是一种轻量级的、基于规则的系统。

Snort基于特定的规则检查数据包的有效负载,通过对已知的攻击的检测规则或基于感知的攻击方法进行识别。

然而,Snort的规则需要经过不断的更新以保持其有效性。

因此,本研究旨在基于Snort设计和实现一个高效、可靠的入侵检测系统,以便实时监测网络流量并及时发现入侵和攻击。

2. 研究内容本研究将从以下几个方面出发,设计和实现一个基于Snort的入侵检测系统:(1)系统架构设计。

选取适当的硬件和操作系统平台,考虑系统的可扩展性和高可用性,设计一种良好的系统架构。

(2)用户管理功能。

为入侵检测系统设计一种可靠的用户身份验证和授权模型,以确保系统的安全性和可靠性。

(3)规则管理功能。

设计一个可靠的规则管理系统,包括规则的添加、删除和更新,以及规则库的备份和恢复。

(4)流量监测和数据分析。

使用Snort对网络流量进行监测与分析,在数据可视化方面,将使用高效的可视化工具为用户提供丰富的数据展示效果。

3. 研究方法本研究将采用如下研究方法:(1)文献研究法。

通过查阅相关文献,了解入侵检测系统的发展历程和现状,以及Snort入侵检测系统的原理、特点和应用。

(2)实验研究法。

设计和实现基于Snort的入侵检测系统原型,并进行功能测试和性能评估。

收集测试数据并进行分析,对实验结果进行总结和分析。

(3)问卷调查法。

为了了解用户对入侵检测系统的需求和评价,通过设计问卷对潜在用户进行调查,收集用户对系统功能和性能的反馈意见和建议,优化系统设计和实现。

基于Snort的IPv6入侵检测技术

其他阔 络协议 JI D cdl e e ( o P

前 拦截 和 响 应入 侵 。 目前 ,基 于 Iv 的入 侵 检测 系 统 P6

( t s n eet nS s m,DS的研究正在进行 中。S ot I r i tc o yt I ) nuo D i e n r是

( mp trS h o, n z o a z iest, n z o 1 01 ) Co ue c o lHa g h uDin i Unv riy Ha g h u3 0 8

| src] ea s ef eNI nrd e o p oth nlss f a d S tninh ae v rtcltipp r ie slt n Abta t B c ueh e DSS ot o s tu prte a i oAH n Pe e s edrnI 6pooo,hs ae v s oui t r n s a y E x o i P g a o

第 3 卷 第 8 6 期

V1 o. 36

・

计

算

机

工

程

2 1 年 4月 00

Ap i 2 1 rl 0 0

No 8 .

Co mput rEng ne rng e i ei

安 全技术 ・

文章编号:1 0.4800 8_1 J0 文 0 -32( 10- 4_3 0_ 2 ) 0 4_ ov e nr s nd tcino n r pe o yt I e DS o e tdE Pt s let t i e t f c y t c mmu ia o v , n ie e r c s o ee p r n i O hi u o e o e d nc t ni I 6 a dgv sh o e s f h x e i t i nP t p t me

基于Snort的分布式网络入侵协同检测系统的研究及实现的开题报告

基于Snort的分布式网络入侵协同检测系统的研究及实现的开题报告一、研究背景随着计算机技术的不断发展,网络安全问题逐渐引起人们的关注。

网络入侵已经成为网络安全领域最重要和最严重的问题之一。

为解决网络入侵问题,人们开发了许多入侵检测系统,其中基于网络的入侵检测系统已经成为主流。

目前主流网络入侵检测系统是基于Snort的入侵检测系统。

但是,由于Snort单点检测能力有限,为了提高入侵检测的可靠性和准确性,需要建立分布式入侵检测系统。

分布式入侵检测系统可以汇聚全网信息,能够更加准确地分析和检测网络入侵。

因此,基于Snort的分布式网络入侵协同检测系统的研究具有重要的意义。

二、研究内容1.对现有网络入侵检测系统的总体架构进行分析和评估,特别是针对Snort的入侵检测系统。

2.研究分布式网络入侵检测系统的设计和实现方法,探索基于Snort 的分布式网络入侵协同检测系统的新型架构。

3.设计实现分布式Snort传感器,探究Snort在分布式环境下的协同检测方法。

4.利用分布式系统中的数据交换、负载均衡和数据处理等技术优化分布式Snort传感器的协同检测性能。

5.通过实验对分布式Snort系统的性能、安全性、可扩展性进行评估。

三、研究意义本研究将基于Snort的入侵检测系统进行改进和升级,开发出一套分布式网络入侵协同检测系统,提高了网络安全的防御能力和应对能力。

同时,本研究还将从数据交换、负载均衡和数据处理等方面对分布式入侵检测系统进行优化,提高系统的可靠性、实用性和效率。

四、研究方法本研究采用文献研究、实验研究、算法设计、软件设计等方法来完成。

1.通过系统地梳理相关文献,分析现有的入侵检测系统,比较分析不同系统的优缺点,准确把握分布式网络入侵协同检测系统的研究方向和发展方向。

2.设计分布式Snort系统的体系结构和算法,利用Java语言编写分布式Snort传感器,并进一步探究分布式Snort传感器在分布式环境下的协同检测方法。

基于Snort的入侵检测系统的研究与应用

( )根 据 系统 各 个模 块 运 行 的 分 布 方 式 分 为 集 中 式 入侵 4 检 测 系 统 和 分布 式入 侵 检 测 系 统 。

3 S o t系统 结 构 分 析 nr

So 是以开放源代码形式发 行 、基于 lpa nr t ic b p的跨平台 、

接 收 信 息 . 对 其 进 行 分 析 以判 定 是否 有 入 侵 行 为 发 生 ; 制 并 控

台以一种可视的的方式向用户提供收集到的各种数据及分析

结果。

2 入 侵检 测 系统 的分 类 . 3

对I DS的分 类 可 以 从 以 下 几个 方 面 进 行 : ( ) 据 目标 系 统 的 类 型可 以分 为 基 于 主 机 ( s B sd 1根 Hot a ) - e 的入 侵 检 测 系统 和 基 于 网 络 ( t r- a d 的 入 侵 检 测 系 Ne k B s ) wo e

1 引言

在 网 络 与 信 息技 术迅 猛 发 展 的今 天 ,安 全 问题 显得 尤 为

坏 . 无法 阻 止 有 权 限 的人 破 坏 , 无 法 阻 止 内 部 无 权 限 的 人 但 也 通 过 非 法 手 段 获 取 权 限 进 行 破 坏 ,漏 洞 扫 描 系 统 可 以 发 现 系 统 以 及 网 络 中 的漏 洞 , 无 法对 系统 进 行 实 时 扫描 [。 但 1 ] I DS的 主 要 作 用 : 控 、 析 用 户 和 系统 的 活 动 ; 计 系 监 分 审

维普资讯

络 技 术

~

堡 —

31S ot 系结构 【 . nr体 2 】

皇 塑堑 型 新 生 活

IPv6校园网入侵检测系统的研究与实现的开题报告

IPv6校园网入侵检测系统的研究与实现的开题报告一、选题背景及意义随着网络技术的不断发展,校园网络规模日益扩大,带宽和硬件设备也得到了很大程度的提升,但同时也带来了新的安全威胁和挑战。

为了保障校园网络的安全性和稳定性,需要开发一种可靠的网络入侵检测系统。

IPv6作为新一代互联网协议,为网络提供了更加丰富、更加灵活的地址空间,但其复杂性和新颖性也导致了许多安全问题的出现。

因此,研究IPv6校园网入侵检测系统,在提高校园网络安全性的同时,也能推动IPv6技术的应用和发展,具有重要的科研价值和实际意义。

二、研究内容和思路本文将从以下三个方面展开研究:(1)基于场景仿真的系统设计和实现设计并实现IPv6校园网入侵检测系统的模拟环境,模拟实际场景下的攻击并分析检测效果,优化检测算法和系统性能。

(2)开发基于数据挖掘的入侵检测技术考虑到传统的入侵检测技术在IPv6网络中存在很大的局限性,因此本研究将重点开发利用数据挖掘技术进行检测的方法。

根据IPv6网络的特点,利用数据挖掘技术分析IPv6网络数据包,提取其中的特征,并通过机器学习算法进行分类和识别。

(3)优化系统算法和提高检测效率基于数据挖掘技术进行入侵检测虽然能提高检测准确率和实现实时检测,但也会增加系统算法复杂度和消耗资源。

因此,本研究还将针对性地优化系统算法和提高检测效率,以保证系统的可用性和稳定性。

三、预期目标和成果本研究的主要目标为开发一种基于场景仿真和数据挖掘技术的IPv6校园网入侵检测系统,并针对性地优化系统算法和提高检测效率,取得如下成果:(1)实现IPv6校园网入侵检测系统的模拟环境和基础算法设计;(2)开发利用数据挖掘技术进行检测的方法,并进行算法实验和评估;(3)针对性地优化系统算法和提高检测效率,并进行系统实验和评估;(4)获得一种在真实场景中检测IPv6校园网入侵的可靠、高效的技术方案。

四、研究计划和进度安排本研究的进度安排如下:第一年1.1-1.6 研究文献,了解相关技术和理论,并确定研究内容和目标;1.7-3.3 搭建系统环境和开发数据获取、处理、分析的工具;3.4-6.30 开发基于数据挖掘的入侵检测技术,并完成算法实验和评估。

IPv6网络中的入侵检测系统研究与实现的开题报告

IPv6网络中的入侵检测系统研究与实现的开题报告一、研究背景及意义随着互联网的迅速发展,IPv4地址已经逐渐耗尽,而IPv6协议是解决IPv4短缺的最终方案。

IPv6地址空间比IPv4宽得多,可以满足更多的网络连接需求。

然而,IPv6网络也存在安全问题,例如由于地址空间大,地址扫描变得更加容易,暴力破解和拒绝服务攻击也更加容易实现。

因此,在IPv6网络中建立入侵检测系统(IDS)是十分必要的。

入侵检测系统是一种安全机制,它通过监测网络流量来寻找入侵行为。

IDS可以分为基于主机和基于网络两种类型。

基于网络的IDS可以直接监测网络流量并识别潜在的攻击行为,它通常比基于主机的IDS更早发现威胁。

二、研究内容本研究将研究和实现IPv6网络中的入侵检测系统。

具体内容如下:1. 研究IPv6网络入侵检测的相关技术和方法,包括网络流量分析、特征提取、威胁识别等。

2. 设计并实现IPv6网络的入侵检测系统。

系统应具有良好的稳定性和可扩展性,能对各种类型的攻击进行准确识别和响应。

3. 使用真实IPv6网络流量对系统进行测试和评估,验证其性能和准确性。

三、研究计划本研究计划为期一年,具体进度如下:第一季度(2021.5-2021.8):研究IPv6网络入侵检测技术和方法;设计并规划系统架构。

第二季度(2021.9-2021.12):实现IPv6网络入侵检测系统;进行初步的实验和测试。

第三季度(2022.1-2022.4):使用真实IPv6网络流量进行系统测试和评估,并对系统进行性能优化。

第四季度(2022.5-2022.8):撰写论文并进行答辩。

四、研究预期结果经过本研究,预计可以实现一个基于网络的IPv6入侵检测系统,它可以有效地监测网络流量和识别潜在的攻击。

系统应具有良好的稳定性和可扩展性,并能在真实IPv6网络环境中进行测试和评估。

《基于Snort的工业控制系统入侵检测系统设计与实现》

《基于Snort的工业控制系统入侵检测系统设计与实现》一、引言随着工业自动化和信息技术的发展,工业控制系统(ICS)已成为现代工业生产的重要组成部分。

然而,随着ICS的广泛应用,其面临的安全威胁也日益严重。

为了保障工业控制系统的安全稳定运行,设计并实现一套有效的入侵检测系统(IDS)显得尤为重要。

本文将介绍一种基于Snort的工业控制系统入侵检测系统的设计与实现。

二、系统设计1. 系统架构本系统采用分层架构设计,包括数据采集层、数据处理层、规则匹配层和告警输出层。

数据采集层负责收集工业控制系统的网络流量数据;数据处理层对收集到的数据进行预处理和特征提取;规则匹配层利用Snort的规则引擎进行入侵检测;告警输出层将检测到的入侵行为进行告警输出。

2. 数据采集数据采集是IDS的核心部分,通过部署在网络关键节点的探针或传感器,实时收集工业控制系统的网络流量数据。

为了保证数据的实时性和准确性,我们采用了高效的数据采集技术,包括流量镜像、网络抓包等。

3. 数据处理与特征提取数据处理层对收集到的网络流量数据进行预处理和特征提取。

预处理包括去除噪声、数据清洗等操作,以保证数据的可靠性。

特征提取则根据工业控制系统的特点,提取出与入侵行为相关的特征,如流量模式、协议特征等。

4. 规则匹配与告警输出规则匹配层利用Snort的规则引擎进行入侵检测。

Snort是一款开源的IDS系统,具有强大的规则匹配能力和灵活的配置选项。

通过配置Snort的规则库,实现对工业控制系统常见攻击的检测。

当检测到入侵行为时,系统将触发告警输出层,将告警信息发送给管理员或相关人员。

三、系统实现1. 开发环境与工具本系统采用C语言进行开发,使用Linux操作系统和Snort 作为核心组件。

开发过程中使用了Wireshark等网络分析工具进行数据包分析和调试。

同时,我们还使用了一些开源的库和框架,如OpenSSL等,以支持系统的功能实现。

2. 规则库构建与优化为了实现对工业控制系统常见攻击的检测,我们构建了一个包含多种规则的规则库。

基于Snort的IPv6网络入侵检测系统的设计与实现

2 1 年 第 1 期 00 3

C m u e D S f w r n p l c to s o p t r C o ta e a d A p ia in 工 程 技 术

( )变换域 算法 数字 作品版 权保 护 、篡 改提示 、 隐蔽通信 及 电子 商务等 领域 具有 变换 域水 印技 术是先对 原 图像进 行变 换 ,在变换 域 中按照 不 广阔 的应用 前景 。 同的方法 选择 系数 嵌入水 印 ,最后再 进行 相应 的逆变 换得 到含 水 参考 文献 : E 图像 。常用 的变换有 D T ( 散余弦 )变 换 ,D T ( I J C 离 W 离散小 波 ) 【] a . asr M . igtef ca c d owaemaki gs . 1B s Chsey Us atl o et tr r P J n h r mae 】 Pr e I o EEE n e a i na nfo ma e Pr c si g I P一9 ,1 9 ,1 I tr t n o lCo n I g o e s n ,CI 8 9 8 : 变 换 ,D T 离散 傅 立 叶) 换 , 分形 等 嵌 入 方法 。C x ( 9 6: F( 变 o 19 69 23 26 4 4 )等提 出 了一 种基 于 D T变换 的扩频 水 印技术 ,它 将满 足 4 -473. C 正态 分 布的伙 随机 序 列加入 到 图像 的 D T变换 后视 觉最重 要系 数 【] e d rW .e 1 C 2B n e ta .Teh iu sfrd t hdn 【 .I M ytms cnq e o aa iig 1 B S se ] 中,利 用了 S 序 列扩 频技术 )和 H S( 类视 觉特性 ) S( V 人 ,其优 点 J u a 1 9 , 53 ) 1 — 3 o r l 9 6 3 (&4: 3 3 6 n , 3 是相 对 于空域 图像水 印方法 在对 压缩 、滤 波等 常规信 号处 理上 具 [] x I ,Kl n K , L iho 3Co j ia i eg tn T,ea.Sc r sra p crm t ] eue ped set u 有更 强 的稳 健性 。R a a d 等人 最先将 水 印嵌 入在 D T域 中,指 wa mlrigo gs a doa dvd o U. rcI E Itrain l u n ia F t akn f ma e, u n ie 1 Po e i i EE ne t a n o 出相 位 调制可能 更适合 于鲁棒 水 印 ; u d r( 9 7 4 — 4 )等 Co fo ma ePr e sn I P一9 , 9 6, : 4 K n e 1 9 :5 4 5 7 n n I g oc s i g, CI 6 1 9 3 2 3—2 6 4. 人最 早提 出将水 印嵌 入到 D T域 。结合 目前基 于小 波变换 的 图像 【] u ud Haznk s A rb s igtl mae W 4K d r , t a o D i o ut d i i g wa mlrig a t akn e 压缩研 究方 法 ,X a( 9 7 4 — 5 )等 结合 S I T压缩 方法 和 meh d s g wa ee~ ae fs n 】 n rce ns fI E i 1 9 :5 8 5 1 PH to ui v l b sd ui U.i Po e d g o E E n t o i 多分 辩率 分析 ,提 出了多尺 度水 印技术 ,把 高斯 白噪 声加 入高 频 I P97, 997: 4-547. CI 1 54 系数 中 ;H u g J h W n o n — y a g结合 M W T C压 缩方法 ,将 水印算 法与 图 【lu t J J ra F 5P a , odn .Us g f c cmpes n sh me t mb d a e i aM o r i c e o e e n s o 像压 缩方法 集成 ,实现 数字 知识产 权 的保护 。 ii a i aue t n ma e dgt s n tr no a i g Ⅲ . Pp edn o te S I , l g i rcei g f h PE s 1 62 1 :0 99 , 9 5 1 8-1 8. 1 三 、数 字图像 水 印的应 用 最早提 出数 字水 印的概 念与 方法 是为 了进行 多媒 体数 据的版 []cy dlTi e, b me A i t tr r 】 I: rce ig 6Sh n e , r lQso . dga waemakl .n P o edn s k i l A 权保护 ,它 是通过 跟踪 多媒 体数据 中 的数字 水 印信息 来保 护其数 o teItrain l o frn e nI g rcsn c】Aut :E E fh e t a C nee c n n o o maePo es g【 . sn I E i i Pr s ,1 9 2: 6 9. e s 9 4. 8 -8 据版 权 ;数 字水 印技术 可用 于识 别文档 ( 印刷 品、 电子文 档等 ) 的真伪 ,如 鉴定 印章 ,护照 等等 ;数字 水 印技术 可用 于做 多媒 体 【] a 7Xi Xin e , B n e t C. Are G. . A mut eoui n ag n o cl G, e e R lrslt i o 数据 的访 问控 制和 复制 控制 ( D D防拷 贝系统 ) 从 而保 证消 费 wae ak or i a mae 【 】 I: P o edn Itrain l 如 V , tmar f d百t i g s C . n l rce ig ne t a s n o 耆的权 益 以及 有效 控制 商业 侵权行 为 ;数字 水 印技术 适用 于信 息 Co frn eo maePo es g( t . 7 nee c nI g rcsn Ca i No 9 CB3 1 4 IE mp t 6 )E E Co u 4 ocPa t1, L a iO , CA, A , 9 7, : 4 -5 1 osAlm t S US 19 158 5. 的安全 通信 ,通过 该技 术隐 藏在普 通 多媒体 数据 中的 信息不 容 易 S r 监控 ,隐蔽性 高 , 可以避开窃 听和 监控 ; 【 向德 生 , 格 兰, 8 】 杨 熊岳 山. 字水 印技 术研 究 明. 数 计算 机 工程 与 设 四、结语 计 ,0 52 () 2 — 2 0 ,62: 6 3 3

基于snort的网络入侵检测系统的设计与实现

摘要摘要伴随着社会信息化程度的不断深入以及计算机网络的普及和应用,通信技术与网络技术都得到了长足的发展。

在这种背景下,计算机被广泛的应用于各行各业,给人们的工作以及生活带来了重大的变化。

尤其是在互联网出现之后,政府、商业、教育等各个领域和行业都进行了计算机的使用,社会形态与人们的工作生活方式也开始受到巨大的影响。

目前,计算机网络已经发展成为社会进行信息交流的主要方式,国家的信息化水平的高低更是对一个国家进行综合实力衡量的重要标志。

与此同时,信息安全形势日趋严峻,信息网络的安全性也因此越来越受到人们的重视。

常见的各类信息安全防护措施中,防火墙应用了发展较早的入侵检测技术,但是,传统的防火墙只能够对网络外部的入侵进行抵抗,而当入侵来自于网络内部时,防火墙的防御和监测功能也就无法发挥效用了。

作为能够对来自于网络内部与外部的非法入侵行为进行检测、记录以及审计分析的安全防御手段,入侵检测系统应运而生。

本文以介绍Linux类型防火墙作为切入点,对目前主流的入侵检测相关技术进行了描述,引出了入侵检测系统的需求。

通过设立系统目标,对系统需要实现的功能进行了梳理和分析,使用流程图和用例图对系统功能性需求和非功能性需求进行了描述与设计,并依照设计使用ER图对数据库结构进行了规划说明。

在此基础上,对系统的模型架构和功能结构进行了设计,使用示意图和流程图对系统模块进行了设计,确立了捕获模块、管理控制模块、入侵检测模块、规则匹配模块、访问控制模块、告警管理模块等组成系统的主要模块,以实现入侵检测相关功能和流程;另外通过使用规则匹配等关键技术,结合关联规则算法对网络入侵检测系统业务处理的性能效率进行了必要的优化处理;通过相关技术手段,在应用Snort技术强化入侵检测处理能力的基础上,对系统的操作性与可视性进行了丰富和提升。

此外,依据相关测试技术标准,结合系统实际部署使用需求,针对系统各主要功能模块编制了测试用例并完成了相应的测试工作,并对测试结果进行了记录、分析与确认。

基于IPv6的入侵检测系统的研究与实现

树 ! 称之为分片分组树 " 的根节点 $

4" 当 包 捕 获 引 擎 捕 获 到 一 个 数 据 包 后 # 经 过

解码器 解码发送 给预处理器 模块时 # 包 重 组 预 处 理 器 根 据 !"#$ & 下 一 个 首 部 ’ 的 扩 展 头 字 段 判 断 收 到 的数 据包是否为 分片的分组 $ 若为 分 片 分 组 # 根 据 分组的源地址 ) 目的地址和标识在需重组的 !" 数据 报树中进行查找 $

>?>

入侵检测系统运行流程 入侵检测系 统可运行 在 ’ 种 模 式 下 # 数 据 包 嗅

探 - 数 据包记录和 网络入侵 检测 . 数 据 包 嗅 探 模 式 将网络上读取数据包作为连续不断的流显示在终 端上)数 据 包 记 录 模 式 通 过 指 定 日 志 目 录$把 数 据 包记录 到硬盘上 ) 网 络入侵检测 模 式 通 过 配 置 文 件 让入侵检测系统分析网络数据流以匹配用户定义 的一些规 则 $ 并根据检 测结果采 取 一 定 的 动 作 . 入 侵检测系统的运行流程图如图 W 所示 .

&* + !" ,--# ! ./0 &* + ,$" "

!"#$% $&’"&(()"&a输

!"! #$%& 分析检测模块 !"#$ 分 析 检 测 模 块 主 要 完 成 基 于 !"#$ 入 侵 攻

击事件的检测# 根据规则来检查数据包的各个方 面 $ 包 括 数 据 包 的 大 小 % 协 议 类 型 %!"%!&’"%(&" 选 项等 $ 以发 现入侵行为 # !"#$ 分析检测模 块是 基 于 规 则的$根 据 用 户 规 则 文 件 中 的 设 定 $对 数 据 包 调 用不同的处理检测模块进行分析检测 # 实 现 !"#$ 下 入 侵 事 件 的 检 测 $ 首 先 要 对 !"#$ 环境下的攻击事件特征行为进行提取 # )*+, 可用于 查看一个网络系统有哪些主机以及其上运行何种 服务 # )*+, 是目前已知的支持 !"#$ 地址的 端口扫 描工具 $ 因此为 !"#$ 入侵检测系统的入侵检测提供 入侵包支持 # 但是 $ 当今网络基于 !"#$ 的攻击事件 相对较少 $ 仅有的 )*+, 工具不能提供 详尽的 !"#$ 环境下的攻击特征 $ 需要结合已有的基于 !"#- 的攻 击特 征 $ 通过网络 探测收集和 自身研 究 相 结 合 的 方 法 $ 构建 !"#$ 下漏 洞攻击事件 特征库 $ 实现 !"#$ 的 规则检测引擎 # 同时 $ 根据已有的 !"#- 下的攻击方 法 开 发 基 于 !"#$ 环 境 下 的 攻 击 工 具 $ 对 已 构 建 的 信息 # !"#$ 下数据报输出部分主要包括数据链路层 的 数 据 报 头 输 出 $!"#$ 和 !&’"#$ 等 协 议 的 数 据 报 头 输 出 $ 以 及 !"#$ 扩 展 头 信 息 的 输 出 等 $ 使 之 具 有 处理 !"#$ 信息的输出能力 #

基于snort的入侵检测系统的研究

摘要随着网络技术的快速发展和网络应用环境的不断普及,网络安全问题日益突出。

入侵检测技术作为一种全新的安全手段,越来越显示出其重要性。

随着计算机应用技术和通信技术的发展,互联网已经成为信息传播的重要媒介。

计算机网络正在逐渐改变人们的工作和生活方式,对世界经济和文化的发展也产生了深远的影响。

然而,网络技术的快速发展以及广泛应用也给人们带来了一定问题。

其中尤为突出的就是网络信息安全问题,入侵检测系统正是在这种背景下产生和发展起来的。

通过对主机日志或者网络数据的分析,入侵检测系统能够及时的发现入侵行为并进行报警。

Snort 是目前最常用的一个强大的轻量级网络入侵检测系统。

首先,本文深入研究了入侵检测技术,概述了入侵检测系统的研究现状,探讨了入侵检测系统的概念、体系架构以及不同分类。

并简要描述了入侵检测系统的发展历程.而后着重研究了Snort轻量级入侵检测系统的关键技术,介绍了Snort系统的整体检测流程、插件机制和检测规则等,为项目的设计与开发做了必要的知识储备。

接下来明确指出了系统的设计目标和整体设计架构。

本文对Snort 进行了深入的研究,从它的特点、体系结构、工作原理等方面进行了分析。

实现了Snort 入侵检测系统在Windows 下的构建,利用MySQL 数据库和日志分析控制台ACID 来对报警信息进行图形化管理。

针对其中规则匹配算法BM 算法匹配速度比较慢、效率比较低的弱点,采用了一种改进的Sunday 算法来取代BM 算法,此算法结合了BM算法和Sunday算法的优点,使每一次匹配不成功后都能跳过尽可能多的字符以进行下一轮的匹配,且降低了匹配次数,并将该算法在snort系统中进行了实现。

关键词:入侵检测Snort Sunday 算法BM算法AbstractAlong with the fast development of the network technology and the universal application of the network environment, the security problem in network is increasingly outstanding. And as a new security means, intrusion detection techniques have displayed its important role.With the development of the computer application technology and communications technology, the Internet has become an important medium of information dissemination. Computer network is gradually changing the way people work and live. On the economic and cultural development of the world it also takes a profound impact. However, the rapid development of network technology and extensive application also gave a series of questions to people, which especially is the network information security. Intrusion detection system is in this context produced and developed. Through the analysis of the host log or network packet, intrusion detection system can prompt the discovery of intrusion and the alarm.First, this thesis deeply researches the technology of intrusion detection, and explores the concept of intrusion detection system. The thesis discusses the concept of intrusion detection systems, including system architecture and the different categories and a brief description of the development process of intrusion detection system. Then, focuses on key technology research of Snort, which is used as lightweight intrusion detection system, introduces the overall detection system proposes that the system design goals and overall design of the structure. this thesis deeply researches the snort from its characteristic, system structure and working principle.Implements the Snort intrusion detection system in the building under the Windows, use the MySQL database and log analysis console ACID to graphical alarm information management.For the rule matching algorithm BM algorithm matching speed is slow, low efficiency of the weaknesses,so proposed an improved algorithm of Sunday to replace the BM algorithm, this algorithm combines the advantages of BM algorithm and Sunday, so that each can be skipped after a match is not successful as many characters for the next round of matches, and reduces the number of matches, and the algorithm was realized in the snort system. KEYWORDS: Intrusion detection Snort Sunday algorithm BM algorithm目录1 课题研究背景与意义 (1)1.1课题研究的背景 (1)1.2课题研究的意义 (1)2 国内外研究现状 (3)3 入侵检测系统概述 (5)3.1入侵检测系统介绍 (5)3.1.1 入侵检测系统基本结构 (5)3.1.2 入侵检测系统工作流程 (6)3.1.3 入侵检测系统体系结构 (6)3.2入侵检测系统的相关技术 (7)3.2.1 snort简介 (7)3.2.2 snort体系结构及工作流程 (8)3.2.3 snort规则 (8)3.3 SNORT处理数据包的瓶颈 (9)4 基于改进匹配算法的SNORT的设计 (10)4.1 SNORT的匹配算法及缺陷 (10)4.1.1 BM 算法 (10)4.1.2 AC 算法 (11)4.1.3 Sunday 算法 (11)4.2匹配算法的优化 (12)4.2.1 确定首字符串 (13)4.2.2 模式匹配过程 (14)4.3改进匹配算法的SNORT实现 (15)5 实验结果及评估 (17)5.1系统平台 (17)5.2实验部署及流程 (17)5.2.1 实验部署 (17)5.2.2 实验流程 (18)5.3实验结果及分析 (20)6总结与展望 (22)6.1总结 (22)6.2展望 (22)致谢 (23)参考文献 (24)1 课题研究背景与意义1.1课题研究的背景随着计算机网络和信息化技术的发展,越来越多的电子商务系统、企业信息化平台建立在互联网上,人们在享受网络带来的资源共享及信息交流的同时,也不得不面对黑客和网络入侵者给网络安全带来的威胁。

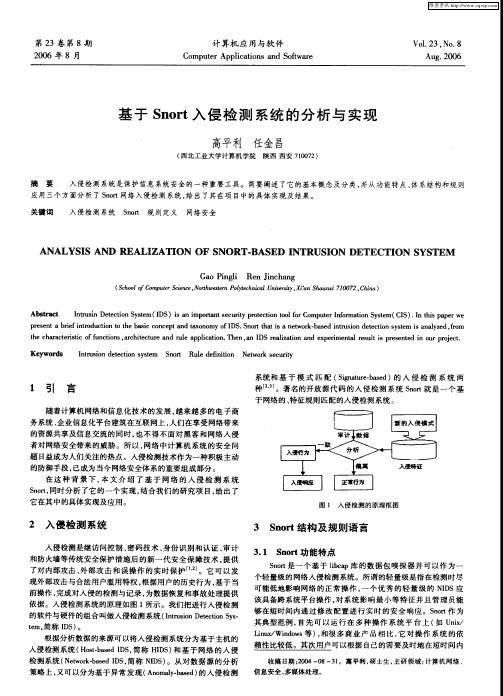

基于Snort入侵检测系统的分析与实现

应用三个方面分析 了 Sot nr 网络入侵检测 系统 , 出了其在项 目中的具体实现及结果。 给

关键 词 入侵检测系统 S ot 规 则 定 义 网络 安 全 nr

ANALYS S AND I REALI ZATI N o oF NoRT. S BAS ED NTRUS oN I I DETECTI N o SYSTEM

维普资讯

第2 3卷 第 8期

20 0 6年 8月

计 算机 应 用与软 件

Co u e pl ai n n o t r mp trAp i to sa d S fwa e c

Vo. 3, . 1 2 No 8 Au . 0 6 g20

1 引 言

随着计算机 网络和信息 化技术 的发展 , 越来越 多的 电子 商

务系统 、 企业信息化平 台建筑在互联 网上 , 人们在享 受网络带 来

种 。著名的开放源代 码 的入侵 检测 系统 S ot nr 就是 一个 基 于 网络的 、 特征规则匹配 的入侵检测系统 。

的资源共享及信息交流 的同时 , 不得不 面对黑客 和网络入 侵 也

,

pe e ta b e t d cin t h a i o c p n x n my o . n r t a e w r - a e tu in d tc in s s m s n lz d fo r s n r f n r u t ot e b sc c n e t d t o o f DS S o t h t s an t o k b s d i r so e e t y t i ay e r m i i o o a a I i n o e a

Ke wo d y rs I tu i n d t cin s se n r so ee t y t m S o t Ru e d f i o New r e u t o nr l e i t n ni tok sc r y i

基于SNORT和二维检测的入侵防御系统研究和实现的开题报告

基于SNORT和二维检测的入侵防御系统研究和实现的开题报告一、选题背景:随着网络技术的不断发展,互联网已经成为人们日常活动的一部分。

然而,网络犯罪已经成为现代社会的一大问题。

因此,建立一套有效的网络安全体系已经成为现代社会的必要需求。

目前,入侵检测系统(IDS)已经成为网络安全领域的重要研究方向之一。

二、选题意义:传统的IDS主要使用规则和基于特征的检测技术进行入侵检测,但是这种方法所依靠的特征往往会受到攻击者的规避和篡改,从而导致检测的失效。

因此,本课题借鉴二维特征检测技术,结合SNORT入侵检测系统,研究一种更加有效的入侵检测方法,对于提升网络安全保障具有重要的意义。

三、研究内容:1、建立基于二维特征检测的入侵检测模型,并进行模型优化。

2、在SNORT入侵检测系统中实现二维特征检测模型,并进行优化。

3、进行入侵检测实验,并对实验结果进行分析和评估。

四、研究方法:1、深入研究和掌握SNORT入侵检测系统的原理和实现方式。

2、系统学习二维特征检测方法。

3、设计实验,并使用实验数据对检测模型进行评估。

五、预期成果:1、建立一套基于二维特征检测的入侵检测模型。

2、实现基于SNORT的入侵检测系统,并集成二维特征检测模型。

3、通过实验对检测方法进行测试和优化,提高入侵检测的准确性和有效性。

六、研究难点:1、二维特征检测技术在实际应用中存在的挑战。

2、如何将二维特征检测技术与SNORT入侵检测系统进行有效融合。

七、预期工作计划:1、前期学习和调研工作:梳理和归纳二维特征检测技术和SNORT入侵检测系统的相关文献资料,深入掌握两者的理论和实现方法,了解该领域的研究现状和难点。

2、样本收集和预处理:收集入侵检测相关的数据集,预处理数据以满足实验需求。

3、模型建立和实现:基于二维特征检测技术,建立入侵检测模型,并实现到SNORT入侵检测系统中。

4、实验设计和实施:设计针对实验对象的实验方案,开展实验进行入侵检测。

基于Snort的分布式入侵检测系统研究与实现的开题报告

基于Snort的分布式入侵检测系统研究与实现的开题报告一、研究背景和意义网络安全问题已经成为一个全球性的难题,我们在使用网络的过程中,不可避免的需要与各种各样的风险和攻击作斗争。

其中入侵行为是最常见的一种攻击手段,在传统的入侵检测系统中,通过在单一主机上运行的中心化方式进行检测,但是在大型网络中,这种检测方法已经不能满足要求,因此需要采用分布式的方式进行检测。

Snort作为一款经典的入侵检测系统,已经被广泛应用于网络安全领域,基于Snort的分布式入侵检测系统在实现上具有多个优点,如提高了系统的可靠性和效率,缩短了检测和响应时间等。

二、研究内容和目标本文将围绕Snort入侵检测系统进行研究,主要内容包括:1. 介绍Snort入侵检测系统的基本原理和架构。

2. 分析Snort入侵检测系统的优缺点,探讨其应用场景和限制因素。

3. 分析分布式入侵检测系统的设计原则和实现方式,重点探讨基于P2P和基于Agent的两种设计思路。

4. 在分布式网络环境下设计、实现和测试一个基于Snort的入侵检测系统,比较不同设计思路的优缺点,评估系统可靠性和性能优化方案。

三、预期研究成果本文的预期研究成果如下:1. 研究基于Snort的入侵检测系统的基本原理和架构,并找出其优缺点。

2. 探究分布式入侵检测系统的设计思路和实现方式,比较不同设计思路的优缺点。

3. 设计、实现和测试基于Snort的入侵检测系统,验证其在分布式网络环境下的可行性和实用性。

4. 评估系统的性能和可靠性,提出优化方案并给出相应的实现措施。

四、研究方法和技术路线本文使用的研究方法主要包括文献分析、实验研究和性能测试。

文献分析主要是对Snort入侵检测系统的相关文献进行收集和分析,包括其原理、架构、特点、应用场景等;实验研究和性能测试主要是通过构建实验环境,在分布式网络和不同安全事件下对系统进行测试和优化。

具体技术路线如下:1. 收集和分析Snort入侵检测系统的相关文献。

基于Snort的IPv6协议分析技术的研究

基 于 S ot Iv nr的 P 6协议分析技术 的研 究

陈 征, 傅松 寅,龚松春

( 宁波大学 信息 科学与工程学院,浙江 宁波 3 5 1 ) 12 1

摘要 :在 讨论协 议 分析技 术的基 本原理 、数 据 包封 装与 分解 、 以太 网帧 结构和 Iv P 6数 据 包结构

的基 础上 , 一步 分析 了 Iv 进 P 6下协议 分析技 术 的变化,并 着重研 究 了 Iv 据 包解码 .结果表 P 6数 明:在 Sot nr 中添 加 Iv P 6解码模 块,使 S o 对 Iv nr t P 6协议具 有初 步的入侵 检测 功能 .

特征库进行模式 匹配,判断该数据包是否有入侵 企图, 最后 由事件响应模块对该数据包做 出相应 的响应 . 协议分析技术 主要利用网络通信协议特 有 的高度规则性 , 对各层协议的解析结果进行逐

层分 析 ,从而快 速探 测 攻击 的 存在 [,与传 统模 式 3 ] 匹配技 术相 比有更 多 的优势 .

型信息f 1 表 ) 来决定如何处理该帧.

表 1 以 太 网 帧 类 型 的标 识

进行封装, 然后再加上 I P协议头, 构成 I P数据包.

假 设 在 以太 网环 境 下 ,那 么 最 后 就被 封装 成 以太

上层 协议( 3层协议) 第 保留给 I E L /NA E EL CS P使用

收稿 日期 :20 .41 090 .0 宁 波大学 学报 ( 工版 )网址 :t :3 b b uc 理 ht / x u d . p/ n e n 基 金项 目:浙江 省教 育厅科 研项 目 ( 0 79 8) 20 07 第一作 者:陈 往 (16 一 ), , 95 男 浙江 宁波 人,高级 实验 师,主要研 究方 向:计算 机应 用和 网络安 全. — alcezeg b . u n Em i hnhn@n u d . : e c

面向IPv6网络的入侵检测系统的设计与实现

面向IPv6网络的入侵检测系统的设计与实现方世林;刘利强;方欣;李毅【摘要】为解决IPv6网络中网络入侵的安全问题,以Snort入侵检测系统为基础,引入了新应用程序接口(NAPI)技术与内存映射技术,同时提出了以用户行为模式为核心的主动防御策略.试验结果表明,该入侵检测系统能有效地提高数据包捕获效率,全面增强IPv6网络检测未知病毒的能力,是一种新型、高效、安全的IPv6网络入侵检测系统.%In order to protect IPv6 network from being intruded, based on Snort intrusion detection system, the technologies of new application programming interface( NAPI) and memory mapping are introduced. In addition, the active defense strategy with users' behavior pattern as the kernel is proposed. The experimental results indicate that this highly effective and safety intrusion detection system effectively enhances the efficiency of data packet capture and comprehensively intensifies the capability of IPv6 network to detect unknown viruses.【期刊名称】《自动化仪表》【年(卷),期】2012(033)002【总页数】5页(P32-35,40)【关键词】数据捕获;行为模式;主动防御;入侵检测;网络安全【作者】方世林;刘利强;方欣;李毅【作者单位】湖南理工学院计算机学院,湖南岳阳414006;湖南理工学院计算机学院,湖南岳阳414006;湖南理工学院计算机学院,湖南岳阳414006;湖南理工学院计算机学院,湖南岳阳414006【正文语种】中文【中图分类】TP3930 引言随着互联网的普及,IPv4网络存在的不足逐渐显露,其中最尖锐的问题是IPv4地址资源的逐渐枯竭和路由器中路由表过于庞大。

基于Snort的IPv6校园网入侵检测技术研究

基于Snort的IPv6校园网入侵检测技术研究王雪【摘要】IPv6协议为下一代互联网路由协议,在IPv6报头中同IPv4相比发生了许多变化.人们普遍认为IPv6协议比IPv4协议更加安全,但实际情况并非如此.入侵者针对IPv6网络的入侵也在日益加剧.检测入侵,在IPv6网络中成为研究热点.入侵检测是一种检测未经网络管理者授权就获得了网络资源的网络安全技术.现存的所有的入侵检测系统(IDS)都是支持IPv4的,但只有少数的提供对IPv6的支持.部署IPv6网络和小入侵检测使用Snort的IPv6网络已经完成.主要重点是在IPv6网络中的入侵检测.【期刊名称】《辽宁大学学报(自然科学版)》【年(卷),期】2016(043)001【总页数】4页(P12-15)【关键词】入侵检测;IPv6;Snort;IDS【作者】王雪【作者单位】辽宁大学信息化中心,辽宁沈阳110036【正文语种】中文【中图分类】TP393网络入侵检测是一种为计算机网络提供安全保障方法.网络入侵检测是基于相信攻击者行为将不同于网络的合法用户行为.近年来,IPv6网络特别是现有的校园网络需要有一种安全网络,在Ipv6网络中引入入侵检测系统是十分必要的.目前的IPv4网络在现阶段并没有完全消除,但众所周知,IPv4地址耗尽后IPv6地址将进入更为广泛的应用阶段.显然,在未来需要一种入侵检测技术以适应网络的需要.IPv6是一个全新的协议.它产生的主要目的是因为即将耗尽的IPv4地址.目前在IPv4网络中有许多工具和入侵检测防止入侵但在IPv6入侵检测工具很少.本文设计和实现基于IPv6协议的支持网络的入侵检测系统.入侵检测系统构建的重点,在于简单性和可扩展性.由于IPv6协议的快速发展,并在教育网内的迅速发展,与IPv6相适应的入侵检测技术也随之出现并表现出了快速增长的趋势.虽然有各种防火墙应用于IPv6的网络.但由于IPv6同IPv4的包头有着不同的结构.因此有很多种攻击方法,可以轻易地绕过防火墙.例如片段重叠(fragment overlapping)攻击方法([rfc5722]).在部署了IPv6网络的环境中,防火墙具有相当重要的作用.可以说防火墙必须被正确的配置在IPv6网络环境中[1].但仅仅依靠防火墙网络可能是蕴藏着巨大风险的网络.因此,最好有二种交替预防网络各种攻击方法.之前提到的IPv6的入侵检测系统与现有技术网络入侵检测系统不兼容的主要原因是,IPv6 与IPv4协议之间的不一致性.IPv6有一个新的报头格式,不同于IPv4报头格式.IDS中要必须要重新IPv6协议,必须认识到IPv6报头.而对于简化IPv6头还可以有延伸的扩展头信息.下一代报头格式还允许新类型.入侵检测系统必须实现所有这些不同类型报头的支持.已知有几个工具可以认识到IPv6新的头格式.其中之一是Snort入侵检测系统.入侵检测系统和入侵防御系统(IDS / IPS)是主要的功能是专注于识别可能的安全漏洞,记录关于安全漏洞信息,阻止非法入侵,并通报给网络管理员.主要的入侵检测系统是基于规则的.这组规则中通常包含已知安全漏洞的签名.本文设计和实现基于网络的入侵检测系统对IPv6协议的支持.介绍了入侵检测的基本尝试过程,在IPv6网络暴力获得未经授权的访问.IPv6网络已经部署使用两个虚拟机(由VMware创建)和Ubuntu的物理系统.Ubuntu作为路由器进行分组转发.一台虚拟机作为攻击者和另一台受害者.Snort的配置分组流从一个虚拟机到另一个虚拟机进行分组和入侵检测.入侵检测主要功能是获取网络流量数据并进行分析,从而找到网络可能存在的安全问题.入侵检测运用脆弱性评估技术,以及扫描手段评估计算机系统和计算机网络的安全性.入侵检测的主要功能包括:1) 监视与分析用户和系统的活动.2) 系统配置与系统脆弱性分析.3) 评估系统和文件完整性.4) 有识别攻击模式的能力.5) 分析异常活动模式.6) 跟踪用户异常操作策略.近年来,随着攻击手段和攻击方式的多样化,安全防护也变得更具挑战性.基于网络协议动态分析的入侵检测系统模型,可以通过扫描语义层找到更适用于攻击的系统漏洞,然后使用网络行为使异常检测保护整个网络的安全.传统的在IPv4网络环境下的的入侵检测系统在某种情形下能够在IPv6环境下运行,但由于IPv6协议的有着自身的特点传统的IDS 不能解决IPv6中的所有问题(如邻居发现协议NDP).一些典型的IPv6网络攻击[2]:1) 攻击者通过发一个数据包到多播地址手段虚假使用ICMPv6协议和组播协议,从而获得主机响应.2) 网络侦察攻击.同IPv4中的威胁相似,扫描有效的主机地址和相关服务.3) 碎片攻击.IPv6协议中的数据包会把小于1280字节的分组丢弃,攻击者可以利用丢弃的分组获得网络的状态.4) 瓶颈有效性.在IPv6协议字段中存在一个可以选择头部信息.头更换.这个可选的头信息可以指向另一个扩展头直到最终的头部.这种工作方式对入侵检测系统的处理工作影响很大.许多研究者认为通过Snort在入侵检测领域的研究工作,从而了解网络攻击方式是必要的.把IPv4网络完全变成IPv6网络是一个非常困难的过程而且要付出比较高额的成本.这一变化过程通常在校园网中可能使用过渡机制.而IPv6和IPv4的共存过渡阶段如何保证网络安全也是非常重要的研究课题.防火墙在网络安全保障体系中是非常重要的一环.但有时入侵者会设法绕过防火墙.而且对于校园网络的情况,内部的网络也不是一个安全的环境.因此,需要在防火墙的后面有另外一道墙,Snort是一个很好的开源的入侵检测系统.它包含有入侵检测和网络防范两种能力.Snort规则库中包含有大量的IPv4的入侵检测手段和已知IPv4的安全漏洞.但是,当涉及到IPv6入侵检测还是缺少良好的规则库.2.1 实验设置IPv6网络已经部署到测试的攻击场景.主机A使用FTP蛮力攻击.Snort服务器为Ubuntu系统,部署了Snort.节点B为(RedHat Linux AS4)在21端口开启了FTP 服务.2.2 实验设计结点A试图获得未经授权的访问FTP服务.Snort在网络中复制路由器相应端口获得所有的到节点B的流量数据.截获每一个从A发送到B的数据包,之后进行分析Snort找到匹配模式的依据规则.路由器配置为IPv6数据包转发.#net.ipv6.conf.all.forwarding=1Hydra tool[3]是用于FTP的蛮力攻击的工具.Wireshark[4]是用来分析网络流量.图2显示A节点和B节点之间的节点在IPv6网络中的流量信息.2.3 模式匹配Snort使用一个简单的,轻量级的规则描述语言是灵活的.Snort规则描述入侵者渗透网络的攻击模式.当Snort的发现一个匹配规则库时,自动生成警报信息通知管理员.下面是FTP暴力破解的规则攻击.alert tcp $HOME_NET 21-> $EXTERNAL_NETany(msg:“FTP Login Brute force”;content:“530”;pcre:“/^530\s+(Login)/smi”;detection_filter:track by_src,count 5,seconds 60;classtype:attempted-user; sid:1000008; rev:1; )其中,alert,表示警报系统管理员并记录系统登录日志.TCP为协议.HOME_NET和EXTERNAL_NET定义Snort的配置文件.通常可以使用内容规则选项模式,但该选项并不是精确匹配.PCRE(Perl Compatible regular expression)Perl正则表达式对于侦测攻击数据是一种比较好的规则表示方法.2.4 试验结果当发现数据与Snort的模式匹配时,会以插件形式输出显示简短的结果和发送详细的日志目录报告.u2spewfoo是查看详细的报表记录的工具.通过分析可能显示攻击源在最后一个端口号目标.Snort管理事件的细节非常精确,将生成警报.因此,管理员可以进一步的发现攻击过程.不断增长的网络规模会导致从IPv4到IPv6网络的过渡.在校园网的环境中这种现象非常普遍.因此,急需要一种有效的手段来保护IPv6网络的安全.蛮力攻击是被入侵者经常使用的一种频繁攻击方式.在本文中,通过一种测试方案显示出蛮力攻击过程.使用Snort的PCRE规则对网络进行有效保护.【相关文献】[1]Barrera D,Oorschot P C V.Security Visualization Tools and IPv6 Addresses 65[C].Visualizati on for Cyber Security,2009.VizSec 2009.6th International Workshop on.IEEE,2009:21-26. [2]Zeng Z.Intrusion Detection System of IPv6 Based on Protocol Analysis[J].International Con ference on Multimedia Technology,2010:1-4.[3]Dingle J,Gilmore S T,Knottenbelt W J.Extracting passage times from PEPA models with the HYDRA tool:A case study[J].University of Warwick,2003:9-10.[4]Orebaugh A,Ramirez G,Burke J,et al.Wireshark & ethereal network protocol analyzer toolki t[J].Jay Beales Open Source Security,2007.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

关键词

入侵检测系统 #!"#* #52913 # 过渡技术 # 快速匹配算法

! 引言

现在的互联网基于 !"#$ 技术 ! 其地址为 %& 位 ! 地址空间有 限 !并且其中 ’()分配给了美国 " !"#$ 即将耗尽的有限地址空间 和地址分配的严重不均匀 ! 越来越不能适应互联网的发展 " 以

支持 !"#$ $!"#* 和过渡技术的入侵检测系统 "

+J-

C@>,+PP-!QWMFBB 表示上层协议是 C@>F+PR-! 根据此字段调用不同的

解码函数可以实现对 C@>, 和 C@>F 的解析 # 在解析 C@>F 报头时 ! 需要注意三点 % 一 是 C@>F 地 址 是 PRM

##

专题!$%& 与 &’()

图 B <CDE9 规则结构

图 ! 解析模块结构

!"#* 为基础的下一代互联网 !以其 +&, 位的超长地址空间和增强

的安全性 !越来越得到人们的关注 " 美国国防部于 &((% 年 * 月已 经宣布其网络到 &((, 年要全部过渡到 !"#*-+.# 中国的 /01203& 主 干 网 是 目 前 世 界 上 规 模 最 大 的 纯 !"#* 网 络 ! 已 于 &(($ 年

对于应用层攻 击 ! 网 络 层 只 是 起 到 承 载 的 作 用 ! 因 此 C@>, 中存在的应用层攻击在 C@>F 中仍然会存在 ! 比如 "’D@ 攻击和

CTTT MQR)PP$&4U1: %<:5 $VBBC $"SC@ $@@@ 等 ! 这部分不用修 改 #

但目前的 "’$%& 在网络层只能解析 C@>, 数据包 ! 为支持 C@>F ! 必须对其进行扩展 # 以在数据链路层协议中占绝对优势的以太网为例 ! 在其帧 结构中用 3961 字段标明上层协议类型 !QWQMQQ 表示上层协议是

图!

"#$%& 工作原理

&463<4: 3211 :481’链表的指针 # C@>F 规则中的源和目的 C@>F 地址 也要放在 %&’ 中 !因此对 %&’ 结构进行了扩展 # $&’ 主要由规 则选项信息和 $&’ 处理函数链表组成 # 新添加的规则选项关键 字和相应的处理函数在系统初始化时加载到相应的 $&’ 中 #

-&.

52913 ?&@& 为基础 ! 通过扩展来实现的 " 52913 基本工作原理

如图 + 所示 " 初始化部分按照命令行或者配置文件的要求 ! 对系统进行 初始化 ! 包括规则文件的解析 $ 匹配算法的初始化和各种插件的 初始化等 " 捕获模块利用 :;<=7>= 库函数 ! 通过将网卡设为混杂 %=ABC;D7EBED & 模式 ! 使得入侵检测系统能够捕获被保护网段上 的所有数据包 " 解析模块根据捕获的数据包的类型将数据包解 码 ! 将其基于传输协议的数据结构转换成有利于进行检测匹配 的内部结构 ! 它包括数据链路层 解 码 $ 网 络 层 解 码 和 传 输 层 解 码 " 预处理模块的功能主要有三部分 ! 一是将捕获的数据包进行

通过构造 !Ŏ#* 分段重组 !

!"#* 快速检测算法 ! 以及对过渡技术 的 支 持 ! 实 现 了 一 套 同 时

36FG6H$I33" 等应用层解码 # 二是根据需要进行分段重组 $ 建立

K 国家网络与信息安全技术专项资助项目 %2BJ&(($L 研 +LM+’L/L(&& &

位 ! 不能像 "#$% 地址那样用一个长整型表示 ! 而不得不定义为 数组结构 " 二是 "#$& 报头采用简化的固定长度以加速路由器等 网络设备的处理速度 ! 与 "#$% 选项相应的部分在 "#$& 中通过 扩展头实现 " 三是 "’(#$& 在 "#$& 报头中用 #)*+, -*./*0123$ 标 识 ! 而 "’(#$% 在 "#$% 中用 %405,565718 & 标识 !"’(#$& 和 "’(#$% 有很多不同 ! 必须为它们分别编写解码函数 ’ 解析模块结构如 图 ! 所示 !粗线部分是针对 "#$& 进行的扩展 ’ 对传输层 (9’# ):;#* 的解析 "#$& 和 "#$% 没有差别 ’ 需要注 意 的 是 "#$% 报 头 中 的 405,5657 字 段 直 接 标 明 了 上 层 协 议 的 类 型 ! 而在 "#$& 中只有菊花链 扩 展 头 的 最 后 一 个 扩 展 头 的 )*+,

成 # 规则选项包括日志信息 &;75 ’$ 入侵特征字符串 &=4:31:3 ’$ 攻 击 类 型 &=0/773961 ’$ 攻 击 严 重 程 度 &62<42<39 ’$ 攻 击 编 号 &7<8 ’ 等 # 根据 "’$%& 规则 特 点 和 C@>E 协 议 规 范 ! 对 C@>F 入 侵 检 测 规

C@>E 进行路径 D&A & 最大传输单元 ’ 发现 +PQ- 时 H 如果收到过小的 D&A !比如小于 P RMQ L931 !则可能是黑客伪造的恶意包 ! 为了将

其检测出来 ! 加入了规则选项关键字 6;3O #

"’$%& 使用了一个非常复杂的链表结构来组织匹配规则 !

如图 R 所示 # 全局变量 %O01S<737 指向 %O01S<73’481 结构的链表 ! 将所有规则组织在一起 # "’$%& 规则头中每种响应类型对应一 个 S<73G1/8 结构 !%O01S<73’481 结构中的 %O01S<73 指针指向这些

块是 "’$%& 的核心模块 !"’$%&()* 中采用快速 匹 配 算 法 " "" 快速多模式查找算法 !将捕获的数据包的内部结构和匹配规则

+,-

进行匹配 !如果数据包的特征和某条规则相匹配 !则认为该包是 入侵包 !将该包送响应模块进行处理 !否则认为该包是网络上的 正常流量 !不做进一步的处理 # 响应模块对入侵包进行记录 ! 可 以记入日志或写入数据库 # 根据配置 !响应模块还可以对入侵做 出反应 !比如给网络管理员发送电子邮件 $ 对入侵进行阻断等 #

流状态等预处理 # 三是进行端口扫描检测和流量统计 " 检测模

-"

电信科学 !""! 年第 " 期

行邻居发现欺骗 &:1<5KL42 8<7=4>129 =K1/3<:5 ’+M-# 为检测这些可能 的攻击 ! 必须给 "’$%& 添加新的协议类型关键字 ! 并编写相应 的规则文件 # 为此 ! 本文 C@>F CB" 中添加了 CID@F$C@F 协议类 型关键字 # 为支持过渡技术 +N-! 添加了 3O::10 规则选项关键字 # 当

过渡技术主要可以分为三类 +双栈=>?)隧道=>?和地址协议翻译=8!?’ 单从捕获的数据包本身分析 @ 无法知道一个包是否来自双栈节 点 @ 或者是否经过了地址协议翻译 !只能把它当作普通的 "#$% 或 者 "#$& 数 据 包 进 行 处 理 ’ 隧 道 技 术 包 括 "#$& A) "#$% 隧 道 =>?)

+& 月 &4 日开通 ! 这些都表明 !"#* 已经由试验阶段走向实际应

用阶段 " 虽然 !"#* 利用 !"567 协议解决了数据加密及身份认证 问题 ! 保证数据在不安全的网络上进行安全传输 ! 但是 !"567 本 身无法有效防止针对协议本身的攻击 " 因此 ! 研究 !"#* 网络的 安全问题十分必要和迫切 " 入侵检测作为一种主动安全防护技术 ! 提供了对内部攻击 $ 外部攻击和误操作的实时保护 ! 可以在网络系统受到危害之前 拦截和响应入侵 " 目前 ! 基于 !"#$ 的入侵检测系统 %!85 & 已经比 较成熟并已广泛应用 ! 但是针对 !"#* 的入侵检测系统还处于研 究阶段 " 本文以著名的开源网络入侵检测系统 52913 为基础 !

#(* $%&’ 包的捕获

捕获 C@ 网络中的数据包根据目的不同可以采用第二层捕 获 $ 第三层捕获和应用层捕获等多种方式 # 第二层捕获是在数据 链路层直接进行包捕获 ! 能够获得包括数据链路层帧头在内的 完整数据包 ( 第三层捕获只捕获网络层以上的数据包内容 ! 不捕 获数据链路层的内容 ( 应用层捕获则根据需要只捕获关心的某 种应用数据 ! 不捕获底层包头 # 入侵检测系统需要得到包括数据链路层在内的完整数据包 信息 ! 所以必须采用第二层捕获方式 # "’$%& 正是利用 S<L6=/6 库函数在数据链路层实现了数据包的快速捕获 # C@>F 是网络层 协议 ! 不依赖于某种特定的数据链路层技术 ! 在数据链路层捕获 数据包就能够从中得到完整的 C@>F 信息 #