docguarder技术方案

华途加密系统(Docguarder)安装说明

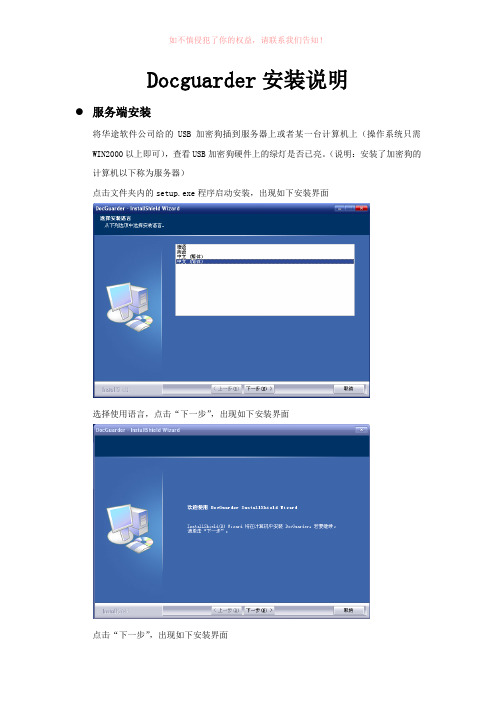

华途加密系统(Docguarder)安装说明Docguarder安装说明服务端安装将华途软件公司给的USB加密狗插到服务器上或者某一台计算机上(操作系统只需WIN2000以上即可),查看USB加密狗硬件上的绿灯是否已亮。

(说明:安装了加密狗的计算机以下称为服务器)点击文件夹内的setup.exe程序启动安装,出现如下安装界面选择使用语言,点击“下一步”,出现如下安装界面点击“下一步”,出现如下安装界面接受条款,点击“下一步”,出现如下安装界面选择相关安装类型,点击“下一步”,出现如下安装界面点击“安装”点击“完成”完成服务端安装,此时在桌面会出现“系统管理工具”图标管理端登陆点击桌面“系统管理工具”图标,出现如下登陆框输入用户名“sa”和用户密码“admin”点击“登陆”按钮登陆Docguarder管理端(说明:其他计算机的管理端安装,基本安装方式如上,只需在“连接设置”输入相应服务器IP 地址即可)客户端生成登陆Docguarder管理端后,出现如下界面勾选添1.应用配置:针对文件的加密只需配置相应的应用程序,如需控制WORD文件则选择配置选项中的Microsoft Office项,其他文件加密配置也如此。

2.服务器连接设置查看服务器名和更新服务器IP地址是否正确,相关端口号是否正确,其中服务器端口号为9444,更新服务器端口号为95553.初始化扫描配置名词解释初始化扫描:为实现客户端第一次安装时对以前没加密过的文件进行扫描加密,此功能设置后在第一次安装客户端时会运行dgclientscan.exe进程对本机磁盘全面扫描加密,在扫描时计算机可能会有些卡,具体时间视磁盘大小和加密文件多少决定具体设置:如需要对计算机内的WORD、EXCEL文件进行加密,则只需在空格框内填入*.doc;*.xls即可。

4.生成安装盘以上相应配置设置完成后点击“生成安装盘”选择相应目录点击“保存”,客户端安装程序生成完成。

DocViewer华途文档安全浏览系统产品解决方案

DocViewer华途文档安全浏览系统产品解决方案随着计算机技术的普遍使用,文档数据共享的安全性和便捷性以及泄密风险可控性已经越来越为人们所重视,也成为企业信息化建设过程中的必然需求。

I.需求分析1.企业应用需求传统的文件共享技术存在以下弊端:1)文件共享的可控权限有限,只能控制文件的只读、修改和删除对于文件的打印、复制粘贴、拖拽和截屏等无法控制。

2)文件访问没有记录无法追溯。

3)出于安全考虑文件服务器无法再外网直接访问,移动办公用户访问不便。

4)文件检索不便。

企业文件共享需求趋势:1)可控制权限更细致,防止文件被打印、拷贝等方式非法传播扩散泄密。

2)更安全和方便的访问方式,适应移动办公用户需求。

3)更便捷的文件检索。

4)可追溯的详细文件访问记录。

5)……2.预期目标对于企事业单位用户使用新一代的文件共享平台后,需要实现信息资产得到有效保护的目标,重要技术文档只能在授权许可范围之内使用,未经授权,无法使用。

文件在新的安全共享系统平台内始终处于安全防护状态,无法通过打印、拷贝、截屏、和下载等各种非法手段获取。

II.解决方案1.方案概述针对该类需求,DocViewer华途文档安全浏览系统能够全面解决该类信息资产安全问题。

DocViewer采用B/S架构;系统由Web服务器端、客户端、两部分组成。

适用于任何基于TCP/IP协议的网络体系(局域网或广域网)。

以下是方案部署拓扑图:企业内部网络企业数据中心机房2.方案效果运行效果如下:1)企业重要文件集中存放在Web服务器上,客户端可通过浏览器访问服务器上共享文件。

2) 受保护的电子文件只在Web服务器端浏览使用,文件未经授权无法下载和打印等操作。

3) DocViewer文档安全浏览系统能够全面监控和处理应用程序中的另存为、打印、拷贝粘贴、发送邮件等会引起泄密的操作。

5) DocViewer文档安全浏览系统服务器管理员在服务器上能够实时监控文件的使用情况,并且汇总、审计控制台上的操作日志,及时发现安全隐患。

andresguard原理

andresguard原理Andresguard是一种智能保险柜,旨在保护用户的贵重物品和重要文件。

它基于先进的科技和创新的设计,结合了物理和电子安全措施,为用户提供全面的安全保护。

以下将详细介绍Andresguard的原理。

1.物理安全原理:Andresguard采用了高强度的金属结构,以确保柜体的坚固性和耐久性,防止破坏和破坏行为。

它还配备了厚重的防火材料,以保护物品免受火灾和高温的损害。

Andresguard还采用了多重锁机制,包括数字密码锁、指纹识别锁和钥匙锁。

用户可以根据自己的需求选择一种或多种锁机制来确保安全性。

这些锁机制都经过严格测试,以防止撬锁和破解。

柜门的设计也是物理安全的关键。

Andresguard的柜门采用了防撬设计,配备了防撬铰链和多点锁系统,以强化安全。

柜门还可以设置报警装置,当有人非法入侵时,会触发警报并发送通知到用户的手机上。

2.电子安全原理:Andresguard还具备先进的电子安全措施,确保用户的物品受到全方位的保护。

它配备了高精度的温湿度传感器,可以监测环境条件,并在持续的高温或潮湿条件下发出警报,防止物品受损。

柜体内还设有视频监控系统,可以实时监控柜内的情况,并将录像存储在云端。

这使用户可以随时远程查看柜内情况,确保物品的安全。

Andresguard还支持与用户手机的连接,用户可以通过手机应用程序远程控制和管理保险柜。

用户可以设置报警功能,当保险柜受到干扰或移动时,会立即触发警报。

用户还可以通过手机上的应用程序查看保险柜的使用历史记录和日志,以确保物品的安全性。

3.网络安全原理:Andresguard在网络安全方面也进行了全面的考虑。

所有数据传输都采用了加密通信,确保用户数据的安全性和机密性。

除此之外,它还采用了多层身份验证和授权机制,确保只有经过授权的用户才能访问和管理保险柜。

Andresguard的云端服务器采用了高级的安全措施,包括防火墙、入侵检测系统和数据备份。

DocGuarder华途文档安全管理系统产品解决方案

8) DocGuarder 提供完善的外发系统,企业内部的文件外发时,需要经过严

格的内部审批流程。

合法离网正常使用

单位内部透明使用

非法离网打开为乱码

竞争对手窃密

合法离线脱机 明文外发

合法 出口

非法 出口

员工离职拷贝

内部有意无意 泄密

间谍、黑客 窃密

设备丢失

密文外发

3. 解决方案示意图

潜在泄密者

共享文件使用者

DocGuarder 华途文档安全管理系统产品解决方案

计算机的应用对于普通人员来说已成为一种必备的工作技能,随着计算机硬 件技术的完备,可进行存储数据文档的功能已经超过人们的想象,再加上网络技 术的普及,使人们在任何地点、任何时间均能以快捷的方式获取自己想得到的东 西。

计算机系统以及计算机网络,在提高了数据和设备的共享性的同时,也为非 法窃取国家机密或者企事业单位内部机密数据打开了绿灯。为了防止数据外泄, 企事业单位往往不惜成本,购入防火墙,入侵检测,防病毒,漏洞扫描等被动式 的网络安全产品。事实上信息的安全仅仅依靠上述的手段是远远不够的。

虽然对计算机数据外泄途径已非常清楚,企事业单位可以采取相应的技术措 施来防止数据的外泄,但这些技术措施和手段仅局限于在计算机操作系统、硬件 和网络技术上,且这些技术措施并不能从根本上完全解决问题,而引起的一些后 果却给企事业单位带来不良的影响,反而造成不必要的损失。

针对上述情况,华途软件推出了基于网络技术的、通用的 DocGuarder 文档 安全管理系统,协助企事业单位完善安全防范措施。

上汽集团

中远船务

扬子江药业

广电电气

DocGuarder 允许在发生网络连接意外(如交换机故障、服务器硬件故障或网 线连接故障等)时,利用故障保持功能保证客户机在故障期间的正常使用。同时, DocGuarder 允许当主服务器发生硬件或系统故障时,所有客户机自动连接至备 用服务器,从而保障工作的顺利进行。

【VIP专享】DocGuarder华途文档安全管理系统产品解决方案

机密信息可以通过各种手段轻易的从企事业单位拿走,这些包括网络共享, 光盘刻录,U 盘复制,打印,传真,邮件发送等。对于企事业单位来说,这样的 危险时刻随时存在。

DS_CDOCKER原理

培训内容

• DS中的分子对接简介 • DS CDOCKER概述

• DS单C击DO此CK处ER编原理辑简母介版标题样式

• DS CDOCKER参数设置技巧 • DS CD单O击CK此E处R编应辑用母实版例副标题样式 • DS CDOCKER hands-on练习 • Q&A

Copyright ©2010, Neotrident Technology Ltd. All rights reserved.

辅酶NAD+结合

Copyright ©2010, Neotrident Technology Ltd. All rights reserved.

应用实例——脱氢酶与底物及辅酶的结合作用(六)

分子对接研究底物、辅酶、Zn离子与受体的结合——结合模式(2D图) 底物(L-阿拉伯糖醇)、Zn离子结合

单击此处编辑母版标题样式

应用实例——脱氢酶与底物及辅酶的结合作用(二)

单击此处编辑母版标题样式

单击此处编辑母版副标题样式

Copyright ©2010, Neotrident Technology Ltd. All righ脱氢酶与底物及辅酶的结合作用(三)

构建脱氢酶同源模型

单击此处编辑母版标题样式

• DS单C击DO此CK处ER编原理辑简母介版标题样式

• DS CDOCKER参数设置技巧 • DS CD单O击CK此E处R编应辑用母实版例副标题样式 • DS CDOCKER hands-on练习 • Q&A

Copyright ©2010, Neotrident Technology Ltd. All rights reserved.

Copyright ©2010, Neotrident Technology Ltd. All rights reserved.

docguarder加密系统功能特色

华途DocGuarder加密系统功能特色⏹技术路线设计方式一般的加密系统采用了堵的方式,即保存在磁盘上的文件为明文,通过限制用户的行为来达到防止文件泄漏的目的,一旦防护出现缝隙,则明文都从此缝隙泄漏。

而DocGuarder文件加密系统采用了透明加密的方式,从文件生成源头对文件进行了加密,保存在磁盘上的文件为密文,当文件脱离加密的环境,则无法被应用程序识别,从而达到了防止文件泄漏的目的。

从设计上,后者明显较前者安全。

采用技术从技术上来说,DocGuarder采用了Windows API Hook 技术对一般的应用程序加解密;采用Microsoft Detours技术来控制DOS, Services程序的加解密;采用Native API Hook 技术进行防破解(Safe 360 所用的方法)。

此技术保障成熟,易于维护,对操作系统的兼容性好,工作于应用层,即使有BUG,也只影响单一应用程序,稳定性高,风险小。

加密算法加密算法上DocGuarder使用国家保密局认可的256位SSF33强加密算法,在此基础上,结合MD5算法对文件进行全文加密,且为一文一密;使用MD5算法对程序进行识别控制,有效防范改名、DLL 注入等破解技术。

算法强度高,难以破解。

⏹功能特点管理端DocGuarder采用了BS架构的管理端,管理员可远程管理用户的权限,当管理员出差也可以远程控制公司内各用户的权限。

界面上采用了向导式的人性化设计,人机交互界面友好、易用,便于管理员快速掌握软件的管理功能。

DocGuarder提供了分级授权管理的功能。

管理员可以将不同模块分别授权他人管理,也可以授权某人管理某个部门的权限。

通过管理授权,达到了权力制衡,也有效的解轻了IT的压力。

系统兼容与市场上主流的Windows(XP、2000、2003、Vista、7)系统兼容。

支持32位\64位XP、win2000、vista、Winodws7操作系统。

WatchGuard方案参考

Firebox拥有一套全面的统一威胁管理 (UTM) 解决方案,它可提供真正预防御功能,过滤间谍软件、病毒、特洛伊木马、垃圾邮件以及混合式威胁,确保您的数据安全。

而便于配置的VPN 通道实现了网络资源的加密远程接入,而其灵活的网络功能更便于对流量和带宽进行优先顺序设置,最大限度提高了效率和网络性能。

产品主要有如下特点:主动的真正预防御Firebox X Edge 所提供的强大网络防御是基于尖端的代理技术。

它们提供了内置的主动防御系统,可抵御多种类型的攻击,包括缓冲溢出、DNS 毒害、DoS 和 DDoS。

这种独特级别的真正预防御远远优于那些单独依赖数据包过滤和基于攻击特征技术来阻挡已知威胁的产品。

在您开启Firebox 的那一瞬间,您便拥有了强大的防御。

强大的综合安全功能通过在Firebox系列中添加强大的安全方案订购,可增强关键易受攻击领域的防御,它们与内置的防御系统完美配合,形成了全面的统一威胁管理解决方案:spamBlocker:有效实时过滤近 100% 的垃圾邮件和其携带的恶意软件而不受信息的内容、格式或语言所限。

WebBlocker:通过阻止 HTTP 和 HTTPS 访问恶意或不当网络内容,提高工作效率,并降低安全风险。

网关防病毒/入侵防御服务:基于攻击特征的强大的安全保护,在网关内阻止已知的间谍软件、木马、病毒及其它基于网络漏洞的攻击。

全面的网络功能为您提供可靠、灵活的网络选项,确保您的企业、远程办公室和分支办公室始终安全、连通。

为多个外部 IP 地址提供安全防御,支持 Dynamic NAT、1:1 NAT 和 PAT通过广域网容错至辅助端口或通过串口进行拨号连接,可最大限度减少网络中断时间完全的 VPN 容错,使连接性提升至最高可靠的可配置服务质量 (QoS) 机制设置动态分配带宽的优先顺序,使 VoIP 等关键任务和有时间敏感性的流量优先于次关键业务的流量安全的远程连接拥有了 Firebox X Peak,无论远程人员身处何处,均可轻松地得到保护。

Docguarder功能介绍

文档加密系统DocGuarder杭州华途软件有限公司功能特点目录1 设计理念 (1)2 系统简介 (1)3 设计目标 (1)4 运行效果 (2)5 系统特色 (2)5.1 零感觉客户端 (2)5.2 适用范围广 (2)5.3 自动加密控制 (2)5.4 永驻系统 (2)5.5 可靠安全性 (3)5.6 高效系统部署 (3)5.7 离线控制灵活 (3)5.8 自动加密扫描 (3)5.9 全面堵截漏洞 (3)5.10 严密的密级控制 (4)5.11 全面的日志审计 (4)5.12 广泛的兼容性 (4)5.13 超强可维护性 (4)5.14 多种交流手段 (4)5.15 强大的故障容错 (4)5.16 服务器分布布署 (5)6 系统功能 (5)6.1 文档加密 (5)6.1.1 实时加密 (5)6.1.2 扫描加密 (6)6.2 防止泄密 (6)6.2.1 防系统泄密 (6)6.2.2 防打印泄密 (7)6.2.3 防邮件泄密 (7)6.2.4 防U盘泄密 (8)6.3 防文件删除 (8)6.4 文档解密 (8)6.4.1 客户端权限解密 (8)6.4.2 安全邮箱解密 (9)6.4.3 审批流程解密 (9)6.5 权限等级设置 (12)6.6 离网策略 (14)6.6.1 硬授权设置 (14)6.6.2 软授权设置 (15)6.7 文件外发 (17)6.7.1 制作外发文件 (17)6.7.2使用外发文件 (19)6.8.1 扫描文件 (21)6.8.2 更新客户端 (22)6.8.3 卸载客户端 (22)6.9 开关客户端功能 (23)6.10 单文档授权 (23)6.11 故障保持功能 (24)6.12 加密网关功能 (24)6.13 邮件网关功能 (25)6.14 特殊功能 (26)6.14.1 大文件支持 (26)6.14.2 穿透压缩包加密 (26)6.14.3 打印快照 (26)6.14.4 监控指定目录 (26)6.15 文件配置 (27)6.16 客户端配置 (27)6.17 日志审计功能 (28)7 部分典型用户 (29)DocGuarder系统功能简介1 设计理念DocGuarder的设计理念:2 系统简介DocGuarder采用C/S+B/S架构。

dodaf架构设计案例

dodaf架构设计案例

DoDAF(The DepartmentofDefense Architecture Framework)是美国国防部提出的企业架构框架,旨在为美国国防机构提供一种全面、协调和可视化的方法,以说明和理解各种复杂的Defense系统。

DoDAF 架构设计案例可用于多种不同的应用场景,包括:

1. 系统工程

在系统工程过程中,DoDAF架构有助于捕获需求、分析差距、开发系统设计、评估替代方案和对已实施系统进行测试和验证。

2. 能力管理

DoDAF支持对现有和计划中的作战能力进行可视化和分析。

这可用于识别能力差距、优化投资并增强联合作战能力。

3. 过渡规划

基于DoDAF的架构描述,可以支持对现有能力向新兴能力的转换过程进行规划和管理。

4. 系统集成

DoDAF提供通用语言和模型,支持不同系统和组件之间的集成。

一个典型的DoDAF架构设计案例可能包括以下几个步骤:

1)界定架构目标、范围和背景

2)收集相关数据和构建架构产品

3)分析架构并识别差距和问题

4)提出架构改进建议

5)制定计划和相关路线图

通过遵循标准化的架构开发过程,DoDAF案例有助于国防部各机构之间实现互操作性、充分利用现有资源并支持未来能力的发展。

基于rhapsody的dodaf模型设计方法

基于rhapsody的dodaf模型设计方法Rhapsody是一种面向对象的软件开发工具,可以用于系统设计和模型驱动的开发。

而DoDAF(Department of Defense Architecture Framework)是一种用于设计和管理复杂系统的框架。

基于Rhapsody的DoDAF模型设计方法,可以按照以下步骤进行:1. 定义总体系统架构:首先,根据系统的需求和目标,确定总体的系统架构。

这可以包括主要的功能模块、系统组件、接口等。

2. 创建系统设计模型:使用Rhapsody工具创建系统的设计模型。

可以根据DoDAF的视图类型,如系统功能视图、系统数据视图、系统交互视图等分别创建相应的模型。

3. 分解子系统和模块:根据总体系统架构,将系统分解为更小的子系统和模块。

可以使用Rhapsody工具创建相应的子系统和模块模型,并定义它们的功能和接口。

4. 定义系统之间的连接和交互:在系统交互视图中,使用Rhapsody工具定义系统之间的连接和交互方式。

可以使用UML的序列图、活动图等来描述系统之间的通信和交互流程。

5. 验证和验证设计模型:使用Rhapsody工具对设计模型进行验证和验证。

可以执行模型的静态分析、模拟和测试来确保模型的正确性和可行性。

6. 生成代码和部署:最后,使用Rhapsody工具生成代码和部署模型。

可以将设计模型转换为目标平台上的可执行代码,并进行部署和集成测试。

这个基于Rhapsody的DoDAF模型设计方法可以帮助系统设计师在系统建模中提供支持,并提供对系统结构、功能和交互的全面理解和可视化。

华途文档加密解决方案

电脑离网 离网用户 用户离网后,可限 制离网电脑的使 用时间,并限制 权限。 加密用户

数据非法获取 非法用户 非法用户获取数 据后,无法使用 加密数据。

数据加密外发

外部用户

客户/供应商/合作伙伴 数据外发后可指定电脑使 用,或指定密码打开,进行 时间与(或)次数控制

数据解密外发

DocGuarder产品体系

安全保障手段失衡

大多数企业正在用90%以上的投入 解决20%的外部安全威胁问题 而面对高达80%的内部安全威胁 仅靠密码、制度、觉悟,投资几乎为0 !

现状

申请

登记

纸 质 信 息

纸质文件 指定人员

文件 保险柜

归还 借阅

复印

信息 产生

文件作成

文件存储

文件利用

文件废止

①

②

③

•蓄电池

超威电源有限公司 湖北骆驼蓄电池股份有限公司 天能电池(江苏)有限公司

•房地产行业

浙江建工房地产开发集团有限公司

•家具行业

东莞市天勤家具有限公司 中山市柏力家具有限公司 浙江福达门业有限公司 中泰家具实业有限公司 浙江年年红实业有限公司

•政府事业单位

江西省水利厅 廊坊市交通局 苏州高新人才网威海市公安局 山东省博物馆 上海市社会文化管理处

其他合作伙 伴

离职员工

DocGuarder产品体系

安全建设目标

要 件 实现目标说明 可设置多级管理员,部门文件未经授权禁止阅读 各部门、用户按实际需求,合理设置权限,管控谁能看,谁能印,防篡改等 对文档进高强度加密和对合法用户透明解密 实现与PDM、ERP、OA等系统无缝结合 结合业务实际情况对文档灵活管理 对离线文档的打开次数、时间、编辑、文档失效后延时授权等权限进行设置 保证外发文档可控,控制文档再次传播 对机密文档实现过程控制和期限外使用自动锁定 实现各分子公司、各部门用户权限集中管理 实现对身份、操作行为的完整记录、报表分析与查询,以便审计

加密软件使用说明

在不影响现有工作的前提下,采用一定的权限策略设置, 在不影响现有工作的前提下,采用一定的权限策略设置,保 护企业的核心电子数据; 护企业的核心电子数据;

Beijing Daheng Software Technology Co., Ltd

3

加密文档的范围

Word、Excel、PowerPoint、Visio、Project、txt 、 、 、 、 、 、 pdf、AutoCAD、 UG、Pro/E、OSD、Solid Works、 、 、 、 、 、 、 Ansys、Protel 、

Beijing Daheng Software Technology Co., Ltd

10

北京大恒软件技术有限公司

客户端安装

将客户端复制到本地后,直接运行setup.exe文件

Beijing Daheng Software Technology Co., Ltd

11

北京大恒软件技术有限公司

客户端登录

文件解密操作

选择“解密”,点击“应用”,选择“是”

Beijing Daheng Software Technology Co., Ltd

18

北京大恒软件技术有限公司

文件解密操作

需要输入本计算机认证密码,在没有进行“口令设置”前,可输入任意字符;

Beijing Daheng Software Technology Co., Ltd

5

北京大恒软件技术有限公司

密级调整

为方便公司内部文档和信息的传递, 为方便公司内部文档和信息的传递,减少文档传递 过程中过多的调整密级或解密等操作,将对现有不 过程中过多的调整密级或解密等操作, 同密级文件的访问策略进行简化处理: 同密级文件的访问策略进行简化处理:只要是加密

NVIDIA DOCA 防火墙应用指南说明书

Application GuideTable of ContentsChapter 1. Introduction (1)Chapter 2. System Design (2)Chapter 3. Application Architecture (4)3.1. Static Mode (4)3.2. Interactive Mode (5)Chapter 4. DOCA Libraries (9)Chapter 5. Configuration Flow (10)Chapter 6. Running Application (11)Chapter 7. Arg Parser DOCA Flags (13)Chapter 8. References (14)Chapter 1.IntroductionA firewall application is a network security application that leverages the DPU's hardware capability to monitor incoming and outgoing network traffic and allow or block packets based on a set of preconfigured rules.The firewall application is based on DOCA Flow gRPC, used for remote programming of the DPU's hardware.The firewall can operate in two modes:‣Static mode – the firmware application gets 5-tuple traffic from the user with a JSON file for packets to be dropped. The packets that do not match any of the 5-tuple are forwarded by a hairpin pipe.‣Interactive mode – the user can add rules from the command line in real time to execute different firewall rulesChapter 2.System DesignThe firewall application is designed to run on the host and to use DOCA Flow gRPC client to send instructions to a server that runs on the BlueField DPU instance. The DPU intercepts ingress traffic from the wire and either drops it or forwards it to the egress port using a hairpin. The decision is made using traffic classification.System DesignChapter 3.Application Architecture The firewall runs on top of DOCA Flow gRPC to classify packets.3.1. Static Mode1.The firewall application builds 3 pipes for each port (two drop pipes and a hairpin pipe).2.The drop pipes match only 5-tuple traffic with specific source and destination IPs andsource and destination ports. One of the drop pipes matches TCP traffic and the other matches UDP. The hairpin pipe matches every packet (no misses). The drop pipes serve as root pipes and the hairpin pipe serves as a forwarding miss component to the drop pipe. Therefore, every received packet is checked first against the drop pipes. If there is a match, then it is dropped, otherwise, it is forwarded to the hairpin pipe and is then matched.3.2. Interactive ModeRunning in interactive mode initializes 2 ports, and the user then configures the pipes and entries.‣When adding a pipe or an entry, one must run commands to create the relevant structs beforehand‣Optional parameters must be specified by the user in the command line. Otherwise, NULL is used.‣After a pipe or an entry is created successfully, the relevant ID is printed for future use Available commands:‣create pipe port_id=[port_id][,<optional_parameters>]‣Available optional parameters: name=<pipe-name>, root_enable=[1|0],monitor=[1|0], match_mask=[1|0], fwd=[1|0], fwd_miss=[1|0],type=[basic|control]‣add entrypipe_id=<pipe_id>,pipe_queue=<pipe_queue>[,<optional_parameters>]‣Available optional parameters: monitor=[1|0], fwd=[1|0]‣add control_pipe entrypriority=[priority],pipe_id=<pipe_id>,pipe_queue=<pipe_queue>[,<optional_parameters>]‣Available optional parameters: match_mask=[1|0], fwd=[1|0]‣destroy pipe port_id=[port_id],pipe_id=<pipe_id>‣rm entry pipe_queue=<pipe_queue>,entry_id=[entry_id]‣port pipes flush port_id=[port_id]‣port pipes dump port_id=[port_id],file=[file_name]‣query entry_id=[entry_id]‣create [struct] [field=value,…]‣Struct options: pipe_match, entry_match, match_mask, actions, monitor, fwd,fwd_miss‣Match struct fields:‣‣‣Monitor struct fields:‣flags‣id‣cir‣cbs‣agingThe following is an example for creating a pipe and adding an entry:create pipe_matchout_l4_type=udp,out_src_ip_type=ipv4,out_src_ip_addr=0xffffffff,out_dst_ip_type=ipv4,out_dst_ip_ad create fwd type=dropcreate fwd_miss type=pipe,next_pipe_id=1create pipe port_id=0,name=drop,root_enable=1,fwd=1,fwd_miss=1create pipe succeed with pipe id: 2create entry_matchout_src_ip_type=ipv4,out_src_ip_addr=10.1.20.208,out_dst_ip_type=ipv4,out_dst_ip_addr=10.1.3.216 add entry pipe_id=2,pipe_queue=0add entry succeed with entry id: 0Chapter 4.DOCA Libraries This application leverages the DOCA Flow library.Chapter 5.Configuration Flow1.Parse application argument.doca_argp_init();a).Initialize the arg parser resources.b).Register DOCA general flags.register_firewall_params();c).Register firewall application params.doca_argp_start();d).Parse application flags.2.Firewall initialization.firewall_ports_init();a).Create a new gRPC channel and initialize a stub.b).Initialize DOCA Flow and DOCA Flow ports.3.Configure firewall rules.url_filter_init();‣When opearting in static mode:a).Initialize drop packets array from the input JSON file.init_drop_packets();b).Create hairpin pipe for both ports. This pipe includes one entry that matches everytype of packet (no misses) which is then forwarded to the egress port through ahairpin.firewall_pipes_init();c).Creates TCP and UDP drop pipes that serve as root pipes for both ports. The builtpipes have a 5-tuple match and entries from the processed JSON file that aredropped. In addition, the hairpin pipe serves as forwarding if the drop entries do notmatch.‣When opearting in interactive mode:a).Initialize the firewall's interactive command line.interactive_cmdline();b).Free allocated resources.interactive_mode_cleanup();Chapter 6.Running Application1.Refer to the following documents:‣NVIDIA DOCA Installation Guide for details on how to install BlueField-related software.‣NVIDIA DOCA Troubleshooting Guide for any issue you may encounter with the installation, compilation, or execution of DOCA applications.2.The firewall example binary is located under /opt/mellanox/doca/applications/url_filter/bin/doca_url_filter.Note: Before building the application, make sure that gRPC support is enabled. Set theenable_grpc_support flag in /opt/mellanox/doca/applications/meson_option.txtto true.To build all the applications together, run:cd /opt/mellanox/doca/applications/meson buildninja -C build3.To build the firewall application only:a).Edit the following flags in /opt/mellanox/doca/applications/meson_option.txt:‣Set enable_all_applications to false‣Set enable_firewall to trueb).Run the commands in step 2.Application usage:Usage: doca_firewall [DOCA Flags] [Program Flags]DOCA Flags:-h, --help Print a help synopsis-v, --version Print program version information-l, --log-level Set the log level for the app <CRITICAL=0, DEBUG=4>--grpc-address ip_address[:port] Set the IP address for the grpc serverProgram Flags:-m, --mode Set running mode {static, interactive}-r, --firewall-rules <path> Path to the JSON file with 5-tuple rules when running with static modeNote: For additional information on the app use -h:/opt/mellanox/doca/applications/firewall/bin/doca_firewall -hRunning Application4.Running the application on the host:‣For instructions on running the DOCA Flow gRPC server on the BlueField, refer to NVIDIA DOCA gRPC Infrastructure User Guide.‣CLI example for running the app in interactive mode:/opt/mellanox/doca/applications/firewall/bin/doca_firewall --grpc-address192.168.101.2 -l 3 -m interactive‣CLI example for running the app in static mode:/opt/mellanox/doca/applications/firewall/bin/doca_firewall --grpc-address192.168.101.2 -l 3 -m static -d firewall_rules.json5.To run doca_firewall using a JSON file:doca_firewall --json [json_file]For example:cd /opt/mellanox/doca/applications/firewall/bin./doca_firewall --json firewall_params.jsonChapter 7.Arg Parser DOCA Flags Refer to NVIDIA DOCA Arg Parser User Guide for more information.Chapter 8.References‣/opt/mellanox/doca/applications/firewall/src/firewall.cNoticeThis document is provided for information purposes only and shall not be regarded as a warranty of a certain functionality, condition, or quality of a product. NVIDIA Corporation nor any of its direct or indirect subsidiaries and affiliates (collectively: “NVIDIA”) make no representations or warranties, expressed or implied, as to the accuracy or completeness of the information contained in this document and assume no responsibility for any errors contained herein. NVIDIA shall have no liability for the consequences or use of such information or for any infringement of patents or other rights of third parties that may result from its use. This document is not a commitment to develop, release, or deliver any Material (defined below), code, or functionality.NVIDIA reserves the right to make corrections, modifications, enhancements, improvements, and any other changes to this document, at any time without notice. Customer should obtain the latest relevant information before placing orders and should verify that such information is current and complete.NVIDIA products are sold subject to the NVIDIA standard terms and conditions of sale supplied at the time of order acknowledgement, unless otherwise agreed in an individual sales agreement signed by authorized representatives of NVIDIA and customer (“Terms of Sale”). NVIDIA hereby expressly objects to applying any customer general terms and conditions with regards to the purchase of the NVIDIA product referenced in this document. No contractual obligations are formed either directly or indirectly by this document.NVIDIA products are not designed, authorized, or warranted to be suitable for use in medical, military, aircraft, space, or life support equipment, nor in applications where failure or malfunction of the NVIDIA product can reasonably be expected to result in personal injury, death, or property or environmental damage. NVIDIA accepts no liability for inclusion and/or use of NVIDIA products in such equipment or applications and therefore such inclusion and/or use is at customer’s own risk. NVIDIA makes no representation or warranty that products based on this document will be suitable for any specified use. Testing of all parameters of each product is not necessarily performed by NVIDIA. It is customer’s sole responsibility to evaluate and determine the applicability of any information contained in this document, ensure the product is suitable and fit for the application planned by customer, and perform the necessary testing for the application in order to avoid a default of the application or the product. Weaknesses in customer’s product designs may affect the quality and reliability of the NVIDIA product and may result in additional or different conditions and/or requirements beyond those contained in this document. NVIDIA accepts no liability related to any default, damage, costs, or problem which may be based on or attributable to: (i) the use of the NVIDIA product in any manner that is contrary to this document or (ii) customer product designs.No license, either expressed or implied, is granted under any NVIDIA patent right, copyright, or other NVIDIA intellectual property right under this document. Information published by NVIDIA regarding third-party products or services does not constitute a license from NVIDIA to use such products or services or a warranty or endorsement thereof. Use of such information may require a license from a third party under the patents or other intellectual property rights of the third party, or a license from NVIDIA under the patents or other intellectual property rights of NVIDIA.Reproduction of information in this document is permissible only if approved in advance by NVIDIA in writing, reproduced without alteration and in full compliance with all applicable export laws and regulations, and accompanied by all associated conditions, limitations, and notices.THIS DOCUMENT AND ALL NVIDIA DESIGN SPECIFICATIONS, REFERENCE BOARDS, FILES, DRAWINGS, DIAGNOSTICS, LISTS, AND OTHER DOCUMENTS (TOGETHER AND SEPARATELY, “MATERIALS”) ARE BEING PROVIDED “AS IS.” NVIDIA MAKES NO WARRANTIES, EXPRESSED, IMPLIED, STATUTORY, OR OTHERWISE WITH RESPECT TO THE MATERIALS, AND EXPRESSLY DISCLAIMS ALL IMPLIED WARRANTIES OF NONINFRINGEMENT, MERCHANTABILITY, AND FITNESS FOR A PARTICULAR PURPOSE. TO THE EXTENT NOT PROHIBITED BY LAW, IN NO EVENT WILL NVIDIA BE LIABLE FOR ANY DAMAGES, INCLUDING WITHOUT LIMITATION ANY DIRECT, INDIRECT, SPECIAL, INCIDENTAL, PUNITIVE, OR CONSEQUENTIAL DAMAGES, HOWEVER CAUSED AND REGARDLESS OF THE THEORY OF LIABILITY, ARISING OUT OF ANY USE OF THIS DOCUMENT, EVEN IF NVIDIA HAS BEEN ADVISED OF THE POSSIBILITY OF SUCH DAMAGES. Notwithstanding any damages that customer might incur for any reason whatsoever, NVIDIA’s aggregate and cumulative liability towards customer for the products described herein shall be limited in accordance with the Terms of Sale for the product.TrademarksNVIDIA, the NVIDIA logo, and Mellanox are trademarks and/or registered trademarks of Mellanox Technologies Ltd. and/or NVIDIA Corporation in the U.S. and in other countries. The registered trademark Linux® is used pursuant to a sublicense from the Linux Foundation, the exclusive licensee of Linus Torvalds, owner of the mark on a world¬wide basis. Other company and product names may be trademarks of the respective companies with which they are associated.Copyright© 2022 NVIDIA Corporation & affiliates. All rights reserved.NVIDIA Corporation | 2788 San Tomas Expressway, Santa Clara, CA 95051。

DocMentor华途文档安全控制系统产品解决方案

DocMentor华途文档安全控制系统产品方案为了更好地发展自己的业务领域,企业往往投入大量的资源对企业业务经营、竞争优势、品牌塑造等方面加以提升。

这些资源的投入最终将转换成为企业的无形资产,所以需要得到严格的控制与保护。

随着企业信息化的加速,大量的电子文档作为承载信息的媒介,成为特殊的关键资产,而电子文档的易传播、易扩散性决定了它的不安全性。

I. 需求分析1. 企业应用需求1) 企业内部有众多部门,核心部门(如设计、财务、销售等)中的核心数据(知识产权、财务报表、客户资料、企业合同、核心技术文档等)都为保密信息,一旦泄露,可能对企业造成不可估量的损失。

日常业务中诸如出差申请单、办公用品申请单等电子信息文档,为非涉密文档,无需加密。

2) 不同部门间,敏感信息应相对保密,电子文档直接拷贝到其他地方无法使用。

限制内部电子文档的使用环境,脱离了限定的环境就无权使用。

3) 正在使用的文档,要控制其内容不会通过打印、复制粘贴、屏幕拷贝、拖拽等各种途径泄漏;4) 为了便于管理,企业都相继采用了OA、CRM、ERP等业务管理系统来支撑企业业务的运转,但缺乏有效的安全防护;5) 企业分支机构可能分布在国内外各个地区,需要实行统一制管理;6) 实际工作过程中,企业需要经常性地与合作伙伴共享和传递大量的机密数据,可能导致信息泄露;……2. 预期目标针对企业内部员工、部门差异化,及企业自主管理需求,对文件进行精确授权,根据岗位、人员不同决定使用信息的方式,什么岗位(人)能够使用,什么岗位(人)不能使用,以及以什么方式使用这些信息;1) 根据文档信息的性质,自主决定加密与否,非涉密文档明文流通,企业核心数据文档加密控制;2) 根据包含信息的敏感程度不同进行分类,不同级别的文件,其用户群不同。

规定电子文件的秘密等级,实施层次化管理。

3) 相同文档,不同部门,不同人员,对应使用权限也不相同。

通过部署严谨的权限控制体系、设计详细的权限级别(如可读、可编辑、解密权限、打印权限、完全控制等),来控制信息访问和处理过程中电子文档的安全性;不要或者尽量少的改变用户现有的工作习惯和业务流程,这样才不会引起企业管理成本的提高,以及最直接用户的抵触,从而影响文档安全系统的效力。

DocGuarder文档安全系统2

安全网关

非受控客户机

贴近需求的解决方案—邮件外发控制

走审批对沟 通及时性要 求无法满足

邮件外发

部分收件者 审批 可信任无泄

密风险

公司技术部

协作厂商

每次邮件外

发走审批过

于繁琐

如何处理

贴近需求的解决方案—邮件网关应用示意图

发

接

送

收

邮

邮

件

件

目录

第一部分 第二部分 第三部分

华途文档安全产品体系 华途DocGuarder解决方案 华途DocGuarder系统特性

解决与企业OA、ERP、PDM集成问题

贴近需求的解决方案—核心数据透明加密

合法离网正常使用

合法离线脱机 明文外发

合法 出口

密文外发

单位内部透明使用

非法离网表现为乱码

竞争对手窃密

非法 出口

员工离职拷贝

内部有意无意 泄密

间谍、黑客 窃密

设备丢失

非法脱机

贴近需求的解决方案—文档分级授权管理

已授权 未授权

完善的加密文档管理

高效的部署方案

华途DocGuarder个性功能

大文件支持——DocGuarder管理系统设置了“大文件支持”功能,客户端可实 现对2G以上文件的快速加解密 穿透压缩包——DocGuarder文档加密系统可实现对RAR、ZIP等压缩包内的文 件进行穿透加解密 打印快照——用户在打印过程中除了上传打印文档的信息(用户名、文件名称、 打印时间等信息),另外加密系统会抓取打印文件的内容,以JPG格式上传至 服务器上保存,起到事后追踪作用 目录监控——加密系统可监视指定目录,并将该目录下指定类型的文件格式自 动加密或自动解密。 禁止程序运行——为防止企业内部一些不必要的软件运行(如QQ、MSN、炒股 类软件)

DocGuarder总体架构

DocGuarder 总体架构

DocGuarder 邮件网关

DocGuarder 总体架构

DocGuarder 集团管控 逻辑模型

Thank You

解密文件

制定符合业务的流程

审批系统同时适用于解密审批、外 发审批、离网审批

发送给: 发送给: 流程发起者、 流程发起者、流程 指定者、 指定者、审批指定 者

DocGuarder 总体架构

DocGuarder 安全网关

涉密客户机 全数据加密 sniffer 防止截获

OA服务器, 明文数据

安全网关 非涉密客户机

DocGuarder 总体架构

DocGuarder 文档外发

密码认证 只读/印

授权码认证 文档外发 管理员 制作外发 文档

3次 次 1次 2次 次 次

机器码认证 时间/次数限制

DocGuarder 总体架构

DocGuarder 审批流程

审批理由

发起申请

审核1 审核 审核3 审核 审批过程

审核2 审核

DocGuarder 总体架构

DocGuarder 总体架构

企业信息共享模型

文档所有者或 管理者

潜在泄露者

服务器共享

共享文件使用者

DocGuarder 总体架构

DocGuarder 应用场景

DocGuarder 总体架构

DocGuarder 部署逻辑模型

安装IIS和Web站点管理 安装MS SQL SERVER 和DocGuarder数据库

外部系统

设备控 制

安全网 关 邮件网 关

DocGuarder 内部功能模块

OA 系统

打印 机 邮件 系统

PDM 系统

华途加密系统(Docguarder)安装说明共10页文档

Docguarder安装说明●服务端安装将华途软件公司给的USB加密狗插到服务器上或者某一台计算机上(操作系统只需WIN2000以上即可),查看USB加密狗硬件上的绿灯是否已亮。

(说明:安装了加密狗的计算机以下称为服务器)点击文件夹内的setup.exe程序启动安装,出现如下安装界面选择使用语言,点击“下一步”,出现如下安装界面点击“下一步”,出现如下安装界面接受条款,点击“下一步”,出现如下安装界面选择相关安装类型,点击“下一步”,出现如下安装界面点击“安装”点击“完成”完成服务端安装,此时在桌面会出现“系统管理工具”图标●管理端登陆点击桌面“系统管理工具”图标,出现如下登陆框输入用户名“sa”和用户密码“admin”点击“登陆”按钮登陆Docguarder 管理端(说明:其他计算机的管理端安装,基本安装方式如上,只需在“连接设置”输入相应服务器IP地址即可)●客户端生成登陆Docguarder管理端后,出现如下界面勾选添加1.应用配置:针对文件的加密只需配置相应的应用程序,如需控制WORD文件则选择配置选项中的Microsoft Office项,其他文件加密配置也如此。

2.服务器连接设置查看服务器名和更新服务器IP地址是否正确,相关端口号是否正确,其中服务器端口号为9444,更新服务器端口号为95553.初始化扫描配置名词解释初始化扫描:为实现客户端第一次安装时对以前没加密过的文件进行扫描加密,此功能设置后在第一次安装客户端时会运行dgclientscan.exe进程对本机磁盘全面扫描加密,在扫描时计算机可能会有些卡,具体时间视磁盘大小和加密文件多少决定具体设置:如需要对计算机内的WORD、EXCEL文件进行加密,则只需在空格框内填入*.doc;*.xls即可。

4.生成安装盘以上相应配置设置完成后点击“生成安装盘”选择相应目录点击“保存”,客户端安装程序生成完成。

用户添加点击Docguarder管理端界面的“用户管理”模块进行加密应用用户的添加。

华途加密系统(Docguarder)安装说明参考模板

Docguarder安装说明服务端安装将华途软件公司给的USB加密狗插到服务器上或者某一台计算机上(操作系统只需WIN2000以上即可),查看USB加密狗硬件上的绿灯是否已亮。

(说明:安装了加密狗的计算机以下称为服务器)点击文件夹内的setup.exe程序启动安装,出现如下安装界面选择使用语言,点击“下一步”,出现如下安装界面点击“下一步”,出现如下安装界面接受条款,点击“下一步”,出现如下安装界面选择相关安装类型,点击“下一步”,出现如下安装界面点击“安装”点击“完成”完成服务端安装,此时在桌面会出现“系统管理工具”图标 管理端登陆点击桌面“系统管理工具”图标,出现如下登陆框输入用户名“sa”和用户密码“admin”点击“登陆”按钮登陆Docguarder管理端(说明:其他计算机的管理端安装,基本安装方式如上,只需在“连接设置”输入相应服务器IP地址即可)客户端生成登陆Docguarder管理端后,出现如下界面勾选添加需要受控的程序1.应用配置:针对文件的加密只需配置相应的应用程序,如需控制WORD文件则选择配置选项中的Microsoft Office项,其他文件加密配置也如此。

2.服务器连接设置查看服务器名和更新服务器IP地址是否正确,相关端口号是否正确,其中服务器端口号为9444,更新服务器端口号为95553.初始化扫描配置名词解释初始化扫描:为实现客户端第一次安装时对以前没加密过的文件进行扫描加密,此功能设置后在第一次安装客户端时会运行dgclientscan.exe进程对本机磁盘全面扫描加密,在扫描时计算机可能会有些卡,具体时间视磁盘大小和加密文件多少决定具体设置:如需要对计算机内的WORD、EXCEL文件进行加密,则只需在空格框内填入*.doc;*.xls即可。

4.生成安装盘以上相应配置设置完成后点击“生成安装盘”选择相应目录点击“保存”,客户端安装程序生成完成。

用户添加点击Docguarder管理端界面的“用户管理”模块进行加密应用用户的添加。

紫色力腾文档安全系统用户手册 域防电子文档保密系统客户端使用说明

客户端使用安装客户端的主机系统需求如下所示:●本产品适合运行在Microsoft Windows 的各个版本下,包括Windows2003、Windows XP、Windows 7等平台●需要在. Net 环境下运行,在时会需要安装. Net framework 3.5●本系统提供的.net framework 3.5安装程序需要在有网络环境下,才能使用。

所以要求安装服务器端的主机系统能够正常联系到互联网上,不过也可以自己制作离线安装包。

客户端登陆成功之后会自动检测更新,如有新的版本会自动下载并安装后自动登陆客户端,客户端登陆成功之后,受控应用程序创建就会自动加密,在客户端运行的情况可以打开编辑,在无客户端情况下打开为乱码或者无法打开,请尽量没有在客户端运行的情况下不要打开加密文件。

1.1 登录界面如图1.1.1所示:图1.1.1 登录界面输入正确用户名、密码之后,点击登录按钮,即可登录。

若服务器工作正常,在登录为在线状态;若服务器出现假死,或工作异常,则提示用户重新登录。

若没有连接服务器,在会弹出脱机选项对话框,提示用户脱机。

如图1.1.2所示:图1.1.2 脱机询问若脱机失败,则提示用户离线登录。

1.2 主界面如图1.1.3所示,这是登录成功,并且在线状态下主界面。

界面左端是用户列表,蓝色表示此用户在线,黑色表示离线。

1.2.1收件箱用户列表右边是收件箱、发件箱、写信的控制切换页面。

图1.1.3显示的收件箱。

当点击一封邮件时,会在下方的显示框中显示此消息的具体内容。

点击“翻页”按钮,用户可以查询之前的邮件,每次显示7条。

选中一封邮件,点击“回复”按钮,切换到写信状态,并自动显示收件人;点击“删除”按钮,可以从收件箱删除此邮件。

图 1.3.3 主界面_收件箱1.2.2发件箱如图1.3.4所示,这是用户选中发件箱所显示的页面。

与收件箱类似,用户可以选中一封邮件并在下面的显示框,显示此邮件的具体内容。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

文档加密系统DocGuarder系统简介杭州华途软件有限公司目录1.设计理念 (1)2.系统简介 (1)3.系统特色 (2)4.系统组成 (3)5.系统功能 (4)5.1 文档加密 (4)5.1.1 实时加密 (4)5.1.2 扫描加密 (4)5.1.3 管理端加密 (4)5.2 防止泄密 (5)5.2.1 防系统泄密 (5)5.2.2 防打印泄密 (6)5.2.3 防邮件泄密 (7)5.2.4 防U盘泄密 (8)5.3 文件安全 (9)5.4 文档解密 (9)5.4.1 系统管理端解密 (9)5.4.2 客户端权限解密 (10)5.4.3 安全邮箱解密 (11)5.4.4 审批流程解密 (11)5.5 权限等级设置 (13)5.6 文档备份 (16)5.7 离网策略 (17)5.7.1 软授权设置 (17)5.7.2 硬授权设置 (18)5.8 文件外发 (19)5.9 文件配置 (24)5.10 特殊功能 (26)5.10.1 大文件支持 (26)5.10.2 穿透压缩包加密 (26)DocGuarder系统简介1.设计理念好的软件让企业从中受益,不好的软件让企业失去信心。

大多数加密软件在设计时考虑更多的可能是如何去实现加密,如何防止泄密,但俗语说世上没有不透风的墙,华途从另一角度出发,帮助企业在文件管理上实现集中化,在流动控制上实现有案可查。

对加密文件进行有效管理和做到有备无患,才是华途加密软件设计的最终目的。

华途加密软件DocGuarder(以下简称DocGuarder)采用的是不改变使用者原来的操作习惯和计算机操作方式,使文档于无形中被加密,同时对所有加密文档进行密级重组,使企业内部文档的流通是始终处于受控状态。

同时DocGuarder对于文件的打印和U盘的拷贝采用多种控制方式,企业完全可以根据自己的需要来实现文档外流的方式,实时的日志记录能有效的追溯所有解密、打印等敏感操作。

针对企业控制力较弱的环节,如设计人员外出或者招标文件的保密,甚至于对外发文件的控制,DocGuarder均提供一套完整的解决方案。

DocGuarder的目标是实现企业“管理先行,文档保密,事发追溯”。

2.系统简介DocGuarder采用C/S架构。

所有的客户端安装盘均在服务端按企业需求进行定制。

DocGuarder采用等级管理模式,系统管理员可以设定不同的子管理员(如:超级管理员、文件管理员、等级管理员等),客户端登录时,直接使用Windows当前登录的域用户帐号或者本机帐号作为DocGuarder加密系统的帐号进行校验。

可以针对对公司内部域管理模式设置系统的权限。

也可以根据公司架构设定多个子管理员进行管理。

DocGuarder采用128位高强度加密算法实时加密文件,在企业特定的环境内,所有的文档操作一切正常,但是文档一旦离开企业,文档就无法打开,可以帮助企业有效防止用户通过电子邮件、移动硬盘、优盘、USB接口等途径泄密企业图纸,财务数据,招投标文件等重要文档,力保企业知识财产的安全。

DocGuarder不会改变用户原来的任何习惯。

软件对于用户而言是透明的,是不存在的,但实际上为企业修建了一道严密的防御体系,时时刻刻守护着企业宝贵的知识财产。

3.系统特色适用范围广DocGuarder支持所有应用程序控制,如设计类的Solid Works、Pro/E、UG、CATIA、AUTOCAD等,办公类Office系列等,汇编类VC、VB系列等……可靠的安全性DocGuarder采用128位高强度加密算法,企业可自定义密钥,所有密钥都保存在硬件锁中。

客户端采取先进的运行保护措施。

零感觉的客户端DocGuarder支持无感觉安装,在不改变用户任何操作的前提下对企业重要文件实行加密,可按照用户需求区分加密文档和非加密文档图标类型。

便捷的管理方式DocGuarder支持远程自动部署,集成域管理模式,统一的网络加解密处理,完善的离线授权策略。

文档密级管理企业在DocGuarder中可以根据文件管理需要定义文档密级,控制内部文件的打开权限、打印权限、文件解密权限以及文件删除权限。

广泛兼容性DocGuarder完全兼容现有硬件系统,如路由器、网关及防火墙;也完全兼容已知的安全软件。

速度更快DocGuarder经测试对计算机运行速度无影响,在保证加密安全的基础上大力优化系统速度,避免对用户的正常使用有任何影响。

用户权限分级控制企业在DocGuarder中可以定义用户或组的权限级别,定义相应的使用权限,如打印、解密、离线等,实现不同密级文件之间的受控管理。

全面的日志监控DocGuarder提供完备的监控管理和日志管理,详细的日志查询功能。

确保文件操作可追溯性。

4.系统组成DocGuarder由系统管理工具、运行客户端、加密硬件锁三部分组成,支持备份服务器功能,5.系统功能5.1 文档加密5.1.1 实时加密通过系统管理端的“应用配置”选项可以选择需要受控制的程序,其程序产生的任何文件将会自动加密5.1.2 扫描加密通过系统管理端的“初始化扫描”选项实现在计算机第一次安装加密客户端时对计算机上的磁盘进行扫描加密,加密的文档类型在空格框内添加。

如需要扫描加密WORD文件和AUTOCAD文件则添加*.doc;*.dwg注:此功能有两个版本,一个是对所有文件类型扫描加密;二是对非只读文件类型扫描加密。

5.1.3 管理端加密通过系统的“加解密”模块可以对服务器本机或者网络内共享的文件进行远程解密。

同时可以过滤文件类型,设置文件内的文档加解密对象。

另外也可以通过服务器对网络内的文件进行加密等级修改。

如下图:5.2 防止泄密5.2.1 防系统泄密系统运行后针对系统的一些漏洞进行封堵,具体如下:• 文件复制把文件从受控制的程序中复制到不控制的程序中去。

• 屏幕截屏系统受控后防止个别人员采用键盘上的“PRINTSCRN ”键或是“CTRL+PRINTSCRN ”组合键,或者是采用一些抓屏软件将企业的重要文件通过图片的方式保存起来传出去。

• OLE 对象插入系统受控后防止个别人员使用一些软件中的OLE 对象插入功能将加密的文件通过此功能插入到还没有加密的文件中保存起来传出去。

• 对象拖放修改文件等级 设置文件过滤类型系统受控后防止个别人员在打开加密文档的时候,抓住一些重要内容直接拖出程序放到桌面上。

5.2.2 防打印泄密为有效控制企业文件打印节约企业耗材成本,防止企业人员将重要资料通过打印方式以纸质方式带出去。

Docguarder系统对系统使用用户进行了打印控制,需要打印的人员允许打印,对不需要打印的人员禁止打印,并且对所有能够打印的计算机和人员进行实时监控,详细记录了打印的用户名、计算机名、打印的文档名、IP地址及打印时间。

点击此按钮查看打印内容对于打印的内容我们也采用抓图的方法将打印的文档内容通过图片的格式上传到服务器上,所采用的图片格式为最小的JPG格式5.2.3 防邮件泄密为有效控制企业解密文件采用邮件的方式发送出去,Docguarder系统通过对用户进行“允许邮件”设置实现是否允许发送邮件。

另外对于企业认为可靠的接收邮箱采用安全邮箱的方式使企业内部发送过去的邮件附件自动解密。

并且对所有未发送成功或者已经发送成功的邮件进行自动抄送备份该邮件副本到指定的服务器邮箱上保存,确保企业发现邮件泄密后可以进行历史追踪,查看发送时间和发送的邮件内容及附件。

点击次按钮弹出对话框5.2.4 防U盘泄密为防止企业重要文档资料通过U盘拷贝的方式泄露出去,通过对用户进行“不控制U盘”设置实现是否允许U盘操作。

华途软件对U盘的控制方式分为三类:第一类直接禁止运行USB功能;第二类对USB端口进行监控,企业内部所有重要资料一旦通过USB端口进行拷贝等操作,系统将视其为泄密,所有文件都将被加密;第三类对所有插入USB端口的外设进行磁盘扫描处理,盘内所有文件都将被加密。

勾选该权限后,系统不对U盘的操作作任何处理。

5.3 文件安全为防止员工在离职前或其他特定场合恶意删除企业文档,Docguarder系统提供了防止删除文件功能。

只有具有删除文件权限的用户才能删除客户端上的本地文件。

系统管理端的“用户管理”模块中设置了“允许删除“按钮,没有选择该功能的用户,不能对操作系统内的任何文件进行删除操作。

5.4 文档解密5.4.1 系统管理端解密通过系统的“加解密”模块可以对服务器本机或者网络内共享的文件进行远程解密。

同时可以过滤文件类型,设置文件内的文档加解密对象。

另外也可以通过服务器对网络内的文件进行加密等级修改。

此等级修改具体能修改那些文件等级需要通过对当前登陆系统用户如“sa ”的等级调整权限来设置。

文件过滤举例说明:如对文件夹进行加解密时只需要对WORD 文件和AUTOCAD 文件进行加解密则在空格框内填入*.doc ;*.dwg 勾上“启用过滤设置”即可。

5.4.2 客户端权限解密计算机安装系统客户端后会在右键中出现如下选项:修改文件等级设置文件过滤类型选择文件处理,弹出如下对话框:输入具有文件加解密权限的用户如“sa ”,点击确定后弹出如下对话框:选择解密选项点击确定完成解密。

注:为了保护文档安全解密人员可设置解密口令以防止自己帐号密码泄露后被人利用进行文档解密。

5.4.3 安全邮箱解密通过受信任的安全邮箱发送邮件时,系统自动对邮件所附文件进行解密。

详情参阅5.2.3防邮件泄密。

5.4.4 审批流程解密提示:首先要确保企业bigant 系统已安装。

计算机安装系统客户端后会在右键中出现如下选项:选择解密审批,弹出如下对话框:选择解密人员,再点击确定,弹出如下对话框:输入解密理由填入解密审批理由,点击“发送”:则申请解密者的操作完成,下面讲述解密者的操作步骤:申请解密者点击“发送”后,在解密者右下会弹出如下对话框:点击此对话框,弹出如下对话框:此处查看解密理由需要查看一下相关文件内容则点击“查看文件”,认为可以解密则点击“同意”成解密操作。

注:如果系统安装完成后点击“解密审批”没有反应则查看右键功能中是否具有bigant快发项目,则需要注册。

注册方法:regsvr32 +AntSend.dll文件的安装目录和BigAnt.exe文件安装目录+(-regsererver)。

5.5 权限等级设置点击桌面“系统管理工具”图标,启动加密管理端输入帐号level_sa 密码level_sa。

登录后出现如下设置界面:勾选进入修改状态方可修改勾选“进入修改状态”后方可对企业文件等级进行设置,具体设置可根据企业的实际需求或根据企业的组织结构或根据企业的用户角色进行,以下就以企业的部门结构进行设置说明。

新建点击“新建”出现如下所示界面:输入等级名“海之帆”和等级号“1”(每个等级的等级号都为唯一)点击“确定”完成一个等级新建,其他组织添加也如此。