WIFI蓝牙 MAC地址使用登记表

SimpleWiFi手机考勤 MAC地址探针以及在定位设备中的应用

SimpleWiFi 在定位以及考勤设备中应用1前言现代生活中,手机成为人们不可或缺的随身物品。

而WiFi则是现代手机的标准配置之一。

我们可以利用手机WiFi的MAC地址进行相关的人员定位以及考勤应用。

下面就是我们描述的SimpleWiFi 模块在设备定位以及考勤中的应用。

本文档描述了MAC地址扫描版本所增加的内容,模块透传标准功能请参照模块用户手册。

2模块的功能描述SimpleWiFi模块具有2种工作模式,一:透明传输数据模式——该模式下模块将网络侧(手机或者远程后台服务器)的数据透明的传输到串口。

同时,串口的数据透明的传输给网络侧。

具体的使用请参照通用模块用户手册。

二、MAC地址扫描模式——该模式下,模块将监听环境中所有的支持2.4G的WiFi的所有的终端(包括AP和STA,无论是否已经联网)。

WiFi模块将自动的监听,WiFi终端的信号强度以及MAC地址。

监听后将根据协议从串口测发送监听结果。

3模块硬件说明模式切换:MAC地址扫描的控制引脚:Pin30脚(评估板中为S4按键)为MAC地址扫描的功能控制引脚。

低电平——模块将工作在透明数据模式,透明数据模式见模块用户手册。

高电平——模块处于MAC地址扫描的过程。

默认情况下pin30脚为高点平分别对应关系是:4MAC地址扫描结果上传协议:扫描后的MAC地址,根据特定的协议上传到后台服务器。

用户可以利用收到的数据进行相关的定位应用了。

详细的协议请找厂家索取。

5MAC地址扫描相关参数配置说明:请参照新版本说明文件.doc文件附录:CRC-8算法参考实现INT8U __crc8_tbl[256]={0x00,0x91,0xe3,0x72,0x07,0x96,0xe4,0x75,0x0e,0x9f,0xed,0x7c,0x09,0x98,0xea,0x7b,0x1c,0x8d,0xff,0x6e,0x1b,0x8a,0xf8,0x69,0x12,0x83,0xf1,0x60,0x15,0x84,0xf6,0x67,0x38,0xa9,0xdb,0x4a,0x3f,0xae,0xdc,0x4d,0x36,0xa7,0xd5,0x44,0x31,0xa0,0xd2,0x43,0x24,0xb5,0xc7,0x56,0x23,0xb2,0xc0,0x51,0x2a,0xbb,0xc9,0x58,0x2d,0xbc,0xce,0x5f,0x70,0xe1,0x93,0x02,0x77,0xe6,0x94,0x05,0x7e,0xef,0x9d,0x0c,0x79,0xe8,0x9a,0x0b,0x6c,0xfd,0x8f,0x1e,0x6b,0xfa,0x88,0x19,0x62,0xf3,0x81,0x10,0x65,0xf4,0x86,0x17,0x48,0xd9,0xab,0x3a,0x4f,0xde,0xac,0x3d,0x46,0xd7,0xa5,0x34,0x41,0xd0,0xa2,0x33,0x54,0xc5,0xb7,0x26,0x53,0xc2,0xb0,0x21,0x5a,0xcb,0xb9,0x28,0x5d,0xcc,0xbe,0x2f,0xe0,0x71,0x03,0x92,0xe7,0x76,0x04,0x95,0xee,0x7f,0x0d,0x9c,0xe9,0x78,0x0a,0x9b,0xfc,0x6d,0x1f,0x8e,0xfb,0x6a,0x18,0x89,0xf2,0x63,0x11,0x80,0xf5,0x64,0x16,0x87,0xd8,0x49,0x3b,0xaa,0xdf,0x4e,0x3c,0xad,0xd6,0x47,0x35,0xa4,0xd1,0x40,0x32,0xa3,0xc4,0x55,0x27,0xb6,0xc3,0x52,0x20,0xb1,0xca,0x5b,0x29,0xb8,0xcd,0x5c,0x2e,0xbf,0x90,0x01,0x73,0xe2,0x97,0x06,0x74,0xe5,0x9e,0x0f,0x7d,0xec,0x99,0x08,0x7a,0xeb,0x8c,0x1d,0x6f,0xfe,0x8b,0x1a,0x68,0xf9,0x82,0x13,0x61,0xf0,0x85,0x14,0x66,0xf7,0xa8,0x39,0x4b,0xda,0xaf,0x3e,0x4c,0xdd,0xa6,0x37,0x45,0xd4,0xa1,0x30,0x42,0xd3,0xb4,0x25,0x57,0xc6,0xb3,0x22,0x50,0xc1,0xba,0x2b,0x59,0xc8,0xbd,0x2c,0x5e,0xcf };INT32S ChkCrc8(INT8U *ptr, INT32U len){INT8U crc8,data;crc8=0;while(len--!=0){data = *ptr++;crc8=__crc8_tbl[crc8^data];}if(crc8==0x00)return 0;elsereturn -1;}INT8U GetCrc8(INT8U *ptr, INT32U len){INT8U crc8,data;crc8=0;while(len--!=0){data = *ptr++;crc8=__crc8_tbl[crc8^data];}return crc8; }。

MAC地址表

MAC 地址表项的生成方式有两种:自动生成、手工配置。 1. 自动生成 MAC 地址表项 一般情况下,MAC 地址表是设备通过源 MAC 地址学习过程而自动建立的。设备学习 MAC 地址 的方法如下:如果从某接口(假设为接口 A)收到一个数据帧,设备就会分析该数据帧的源 MAC 地址(假设为 MAC-SOURCE),并认为目的 MAC 地址为 MAC-SOURCE 的报文可以由接口 A 转发;如果 MAC 地址表中已经包含 MAC-SOURCE,设备将对该表项进行更新;如果 MAC 地址 表中尚未包含 MAC-SOURCE,设备则将这个新 MAC 地址以及该 MAC 地址对应的接口 A 作为 一个新的表项加入到 MAC 地址表中。 为适应网络的变化,MAC 地址表需要不断更新。MAC 地址表中自动生成的表项并非永远有效, 每一条表项都有一个生存周期,到达生存周期仍得不到刷新的表项将被删除,这个生存周期被称 作老化时间。如果在到达生存周期前纪录被刷新,则该表项的老化时间重新计算。 2. 手工配置 MAC 地址表项 设备通过源 MAC 地址学习自动建立 MAC 地址表时,无法区分合法用户和黑客用户的报文,带来 了安全隐患。如果黑客用户将攻击报文的源 MAC 地址伪装成合法用户的 MAC 地址,并从设备的 其它接口进入,设备就会学习到错误的 MAC 地址表项,于是就会将本应转发给合法用户的报文 转发给黑客用户。 为了提高接口安全性,网络管理员可手工在 MAC 地址表中加入特定 MAC 地址表项,将用户设备 与接口绑定,从而防止假冒身份的非法用户骗取数据。手工配置的 MAC 地址表项优先级高于自 动生成的表项。

表1-1 全局配置 MAC 地址表项

操作

命令

说明

进入系统视图

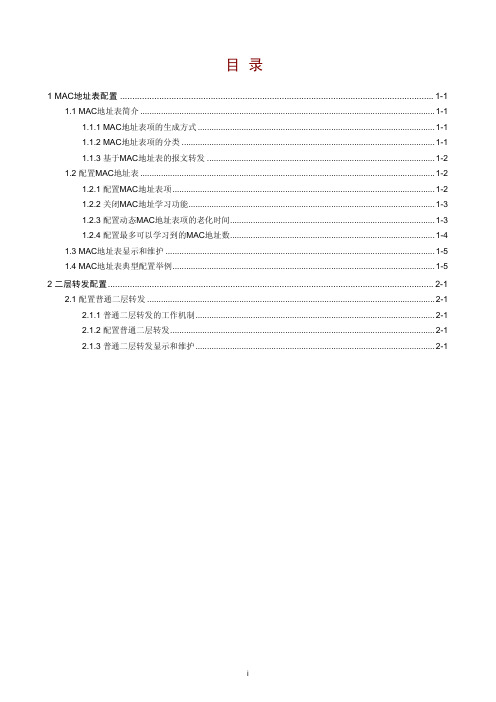

电 脑 MAC 码 采 集 表

电脑MAC 码采集表

工作中遇到技术问题,请和网监大队胡明星联系。

电脑MAC 码采集表

工作中遇到技术问题,请和网监大队胡明星联系。

电脑MAC 码采集表

工作中遇到技术问题,请和网监大队胡明星联系。

电脑MAC 码采集表

工作中遇到技术问题,请和网监大队胡明星联系。

电脑MAC 码采集表

工作中遇到技术问题,请和网监大队胡明星联系。

电脑MAC 码采集表

工作中遇到技术问题,请和网监大队胡明星联系。

电脑MAC 码采集表

工作中遇到技术问题,请和网监大队胡明星联系。

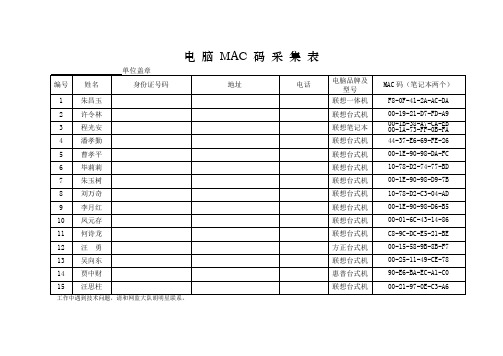

校园网入网登记表

4.对外合作项目须提供相关合作协议或立项审批报告复印件。

使用部门负责人意见:教育技术中心审核意见:

XXXX大学校园网入网登记表

使用部门

联系人(电话)

填表日期接入方式□有线□Fra bibliotek线用途

□办公□教学□校企合作

接入设备

数量

接入地点

IP地址

(由网管人员分配填写)

备注

填表说明(请勿删除):

1.“接入设备”注明“台式电脑”、“笔记本”或“服务器”等。

“接入地点”注明“校区”、“楼栋及房间号”等。

2.服务器接入须在“备注”中说明服务内容、服务范围、服务对象以及安全防范措施。

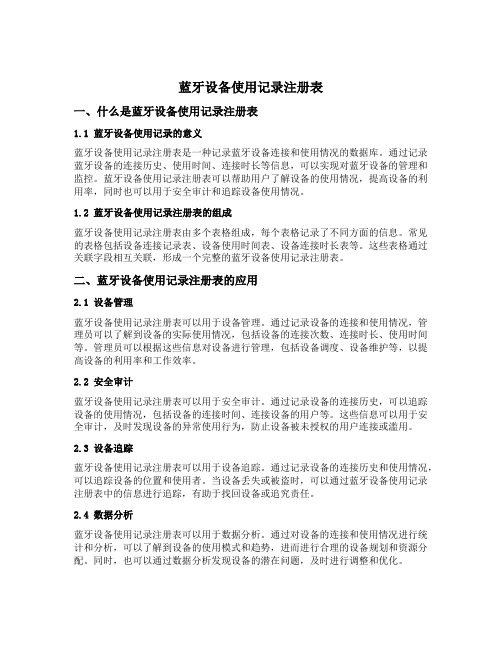

蓝牙设备使用记录注册表

蓝牙设备使用记录注册表一、什么是蓝牙设备使用记录注册表1.1 蓝牙设备使用记录的意义蓝牙设备使用记录注册表是一种记录蓝牙设备连接和使用情况的数据库。

通过记录蓝牙设备的连接历史、使用时间、连接时长等信息,可以实现对蓝牙设备的管理和监控。

蓝牙设备使用记录注册表可以帮助用户了解设备的使用情况,提高设备的利用率,同时也可以用于安全审计和追踪设备使用情况。

1.2 蓝牙设备使用记录注册表的组成蓝牙设备使用记录注册表由多个表格组成,每个表格记录了不同方面的信息。

常见的表格包括设备连接记录表、设备使用时间表、设备连接时长表等。

这些表格通过关联字段相互关联,形成一个完整的蓝牙设备使用记录注册表。

二、蓝牙设备使用记录注册表的应用2.1 设备管理蓝牙设备使用记录注册表可以用于设备管理。

通过记录设备的连接和使用情况,管理员可以了解到设备的实际使用情况,包括设备的连接次数、连接时长、使用时间等。

管理员可以根据这些信息对设备进行管理,包括设备调度、设备维护等,以提高设备的利用率和工作效率。

2.2 安全审计蓝牙设备使用记录注册表可以用于安全审计。

通过记录设备的连接历史,可以追踪设备的使用情况,包括设备的连接时间、连接设备的用户等。

这些信息可以用于安全审计,及时发现设备的异常使用行为,防止设备被未授权的用户连接或滥用。

2.3 设备追踪蓝牙设备使用记录注册表可以用于设备追踪。

通过记录设备的连接历史和使用情况,可以追踪设备的位置和使用者。

当设备丢失或被盗时,可以通过蓝牙设备使用记录注册表中的信息进行追踪,有助于找回设备或追究责任。

2.4 数据分析蓝牙设备使用记录注册表可以用于数据分析。

通过对设备的连接和使用情况进行统计和分析,可以了解到设备的使用模式和趋势,进而进行合理的设备规划和资源分配。

同时,也可以通过数据分析发现设备的潜在问题,及时进行调整和优化。

三、蓝牙设备使用记录注册表的设计与实现3.1 数据库结构设计蓝牙设备使用记录注册表的设计需要考虑到记录的粒度和关联关系。

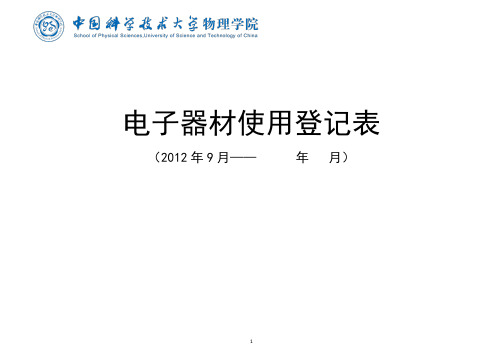

电子器材使用登记表

电子器材使用登记表(2012年9月——年月)物理学院电子器材使用登记表序号器材名称借用时间归还时间使用是由签字1 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________2 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________3 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________4 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________5 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________6 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________7 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________8 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________9 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________10 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________11 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________12 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________15 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________16 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________17 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________18 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________19 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________20 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________21 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________22 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________23 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________24 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________25 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________26 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________27 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________28 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________29 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________32 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________33 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________34 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________35 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________36 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________37 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________38 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________39 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________40 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________41 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________42 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________43 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________44 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________45 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________46 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________49 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________50 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________51 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________52 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________53 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________54 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________55 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________56 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________57 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________58 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________59 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________60 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________61 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________62 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________63 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________66 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________67 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________68 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________69 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________70 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________71 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________72 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________73 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________74 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________75 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________76 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________77 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________78 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________79 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________80 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________83 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________84 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________85 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________86 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________87 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________88 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________89 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________90 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________91 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________92 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________93 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________94 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________95 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________96 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________97 □单反相机□微单相机□DV □录音笔S □录音笔P □笔记本□笔记本(旧) □投影仪□其他________□单反相机□微单相机□DV □录音笔S □录音笔P 100□笔记本□笔记本(旧) □投影仪□其他________。

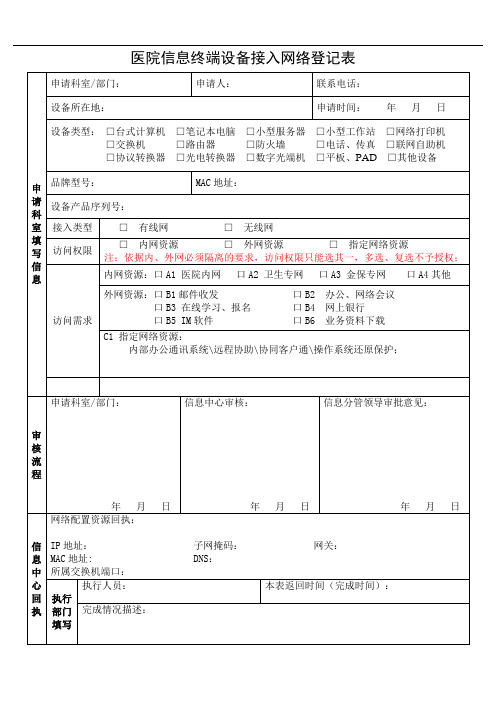

信息终端设备接入网络登记表

完成情况描述:

医院信息终端设备接入网络登记表

申请科室填写信息

申请科室/部门:

申请人:

联系电话:

设备所在地:

申请时间:年月日

设备类型:□台式计算机□笔记本电脑□小型服务器□小型工作站□网络打印机

□交换机□路由器□防火墙□电话、传真□联网自助机

□协议转换器□光电转换器□数字光端机□平板、PAD□其他设备

品牌型号:

MAC地址:

设备产品序列号:

接入类型

□有线网□无线网

访问权限

□内网资源□外网资源□指定网络资源

注:依据内、外网必须隔离的要求,访问权限只能选其一,多选、复选不予授权;

访问需求

内网资源:口A1医院内网口A2卫生专网口A3金保专网 口A4其他

外网资源:口B1邮件收发

口B3在线学习、报名

口B5IM软件

口B2办公、网络会议

口B4网上银行

口B6业务资料下载

C1 指定网络资源:

内部办公通讯系统\远程协助\协同客户通\操作系统还原保护;

审核流程

申请科室/部门:

年月日

信息中心审核:

年月日

信息分管领导审批意见:

年 月 日

信息中心回执

网络配置资源回执:IP地址:子网掩码:网来自:MAC地址:DNS:

所属交换机端口:

执行

部门

填写

执行人员:

15- mac地址表配置

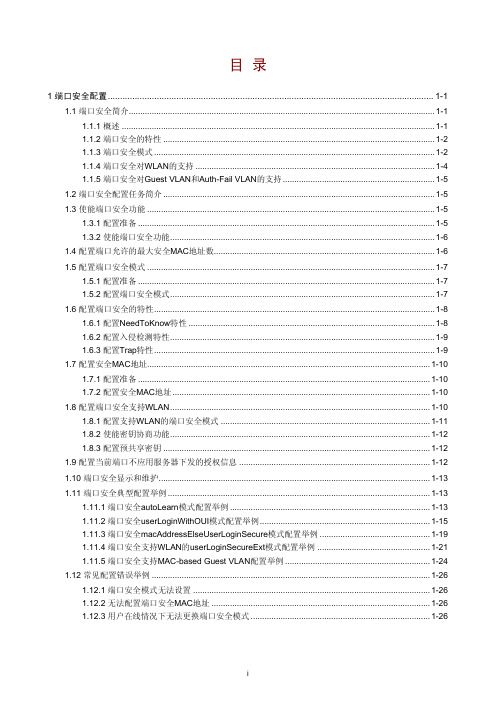

目录1 端口安全配置.....................................................................................................................................1-11.1 端口安全简介.....................................................................................................................................1-11.1.1 概述........................................................................................................................................1-11.1.2 端口安全的特性......................................................................................................................1-21.1.3 端口安全模式..........................................................................................................................1-21.1.4 端口安全对WLAN的支持........................................................................................................1-41.1.5 端口安全对Guest VLAN和Auth-Fail VLAN的支持..................................................................1-51.2 端口安全配置任务简介......................................................................................................................1-51.3 使能端口安全功能.............................................................................................................................1-51.3.1 配置准备.................................................................................................................................1-51.3.2 使能端口安全功能...................................................................................................................1-61.4 配置端口允许的最大安全MAC地址数................................................................................................1-61.5 配置端口安全模式.............................................................................................................................1-71.5.1 配置准备.................................................................................................................................1-71.5.2 配置端口安全模式...................................................................................................................1-71.6 配置端口安全的特性..........................................................................................................................1-81.6.1 配置NeedToKnow特性...........................................................................................................1-81.6.2 配置入侵检测特性...................................................................................................................1-91.6.3 配置Trap特性..........................................................................................................................1-91.7 配置安全MAC地址...........................................................................................................................1-101.7.1 配置准备...............................................................................................................................1-101.7.2 配置安全MAC地址................................................................................................................1-101.8 配置端口安全支持WLAN.................................................................................................................1-101.8.1 配置支持WLAN的端口安全模式...........................................................................................1-111.8.2 使能密钥协商功能.................................................................................................................1-121.8.3 配置预共享密钥....................................................................................................................1-121.9 配置当前端口不应用服务器下发的授权信息...................................................................................1-121.10 端口安全显示和维护......................................................................................................................1-131.11 端口安全典型配置举例..................................................................................................................1-131.11.1 端口安全autoLearn模式配置举例.......................................................................................1-131.11.2 端口安全userLoginWithOUI模式配置举例..........................................................................1-151.11.3 端口安全macAddressElseUserLoginSecure模式配置举例................................................1-191.11.4 端口安全支持WLAN的userLoginSecureExt模式配置举例.................................................1-211.11.5 端口安全支持MAC-based Guest VLAN配置举例...............................................................1-241.12 常见配置错误举例.........................................................................................................................1-261.12.1 端口安全模式无法设置.......................................................................................................1-261.12.2 无法配置端口安全MAC地址...............................................................................................1-261.12.3 用户在线情况下无法更换端口安全模式..............................................................................1-26本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节将对此进行说明。

Arista WiFi设备MAC地址隐私保护功能说明书

MAC Randomization: Behavior and ImpactIntroductionThe hardware MAC address of a WiFi device is exposed to sniffing devices in an RF environment. When the user of a mobile device uses that device to connect to a WiFi network at a public place such as a cafe or a shopping complex, the user can be tracked on the basis of the device MAC address. Along with the current location, the number of last visits, time spent at a particular location can also be derived easily.MAC randomization was introduced by OS vendors to address these privacy concerns. Randomizing MAC addressesin Probe Requests to SSIDs was introduced as a first step towards maintaining user privacy. An increased awarenessof mobile privacy concerns has encouraged the growth and adoption of randomized MACs. In recent times OS vendors have enhanced this feature further to randomize MAC addresses not only in the Probe Requests of a wireless connection but also for associated clients. While this makes tracking WiFi users much more difficult, it also impacts normal operations of a WiFi network where client MAC addresses are used for legitimate purposes such as access control, roaming, etc. This impact is not limited to a particular WiFi vendor and affects the WiFi industry in general.A MAC address can be either universally addressedor locally administered. A universally administeredMAC is globally unique in nature, assigned by thedevice manufacturer. A locally administered addressis assigned to a device by a network administrator,overriding the burned-in address for physical devices.The IEEE 802.1 bit 7 of a 48 bit MAC address is used todetermine if the MAC address is locally administered.A value of 1 indicates a locally generated MAC address,either by the device itself or by a local networkauthority and is not guaranteed to be unique.(By Inductiveload, modified/corrected by Kju - SVG drawing based on PNG uploaded byUser:Vtraveller. This can be found on Wikipedia here.MAC Randomization Support by OS VendorsOS vendors like Google, Microsoft have, over the past year, rolled out support for the use of a locally generated random MAC address each time a device communicates with a new WiFi network. A different random MAC is used for each wireless network (SSID). Apple recently announced support for random MAC addresses for associated clients with iOS 14, expected to release in September 2020. The implementation of MAC randomization behaviour in terms of the frequency of MAC generation, probing and association behaviour, default ON/OFF, etc. varies across OS vendors.Santa Clara—Corporate Headquarters5453 Great America Parkway,Santa Clara, CA 95054Phone: +1-408-547-5500Fax: +1-408-538-8920Email:***************Copyright © 2020 Arista Networks, Inc. All rights reserved. CloudVision, and EOS are registered trademarks and Arista Networksis a trademark of Arista Networks, Inc. All other company names are trademarks of their respective holders. Information in thisdocument is subject to change without notice. Certain features may not yet be available. Arista Networks, Inc. assumes noresponsibility for any errors that may appear in this document. September 21, 2020Ireland—International Headquarters 3130 Atlantic Avenue Westpark Business Campus Shannon, Co. Clare Ireland Vancouver—R&D Office 9200 Glenlyon Pkwy, Unit 300 Burnaby, British Columbia Canada V5J 5J8San Francisco—R&D and Sales Office 1390 Market Street, Suite 800 San Francisco, CA 94102India—R&D Office Global Tech Park, Tower A & B, 11th Floor Marathahalli Outer Ring Road Devarabeesanahalli Village, Varthur Hobli Bangalore, India 560103Singapore—APAC Administrative Office 9 Temasek Boulevard #29-01, Suntec Tower Two Singapore 038989Nashua—R&D Office 10 Tara Boulevard Nashua, NH 03062Impact and MitigationExcept for Windows where randomization is disabled by default, the current implementations of MAC randomization across OS vendors do not enable time based randomization. This means that a device uses the same local MAC address per WiFi network though a different one for each network.For Arista WiFi customers, MAC based features viz RADIUS MAC authentication, Google authentication and MAC based allow/block lists will be impacted. To continue supporting these features, a No MAC Randomization policy will need to be implemented at customer premises.On the first client connect after upgrading to iOS14, the timers configured for guest WiFi access ( login timeout and blackout time) will be reset. All guest users will be treated as new users irrespective of their earlier status. Guest users authenticating via any of the available methods.i.e social authentication or web forms, will need to re-login to the splash page after upgrading to iOS14.In conclusion, the approach towards handling MAC randomization in WiFi products will keep evolving as OS vendors change feature behaviors to satisfy an increasingly privacy conscious market.The Arista team is here to guide you through these changes and ensure minimal impact to WiFi services.Contact us at *********************** to discuss more.。

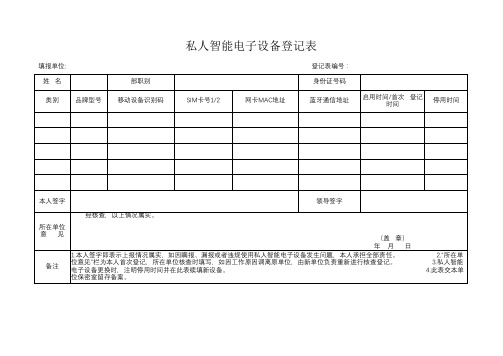

私人智能电子设备登记表

部职别 移动设备识别码

私人智能电子设备登记表

SIM卡号1/2

网卡MAC地址

登记表编号:

身份证号码

蓝牙通信地址

启用时间/首次 登记 时间

停用时间

本人签字

领导签字

经核查,以上情况属实。

所在单位 意见

备注

(盖 章) 年月 日

1.本人签字即表示上报情况属实,如因瞒报、漏报或者违规使用私人智能电子设备发生问题,本人承担全部责任。 位意见”栏为本人首次登记,所在单位核查时填写,如因工作原因调离原单位,由新单位负责重新进行核查登记。 电子设备更换时,注明停用时间并在此表续填新设备。 位保密室留存备案。

2.“所在单 3.私

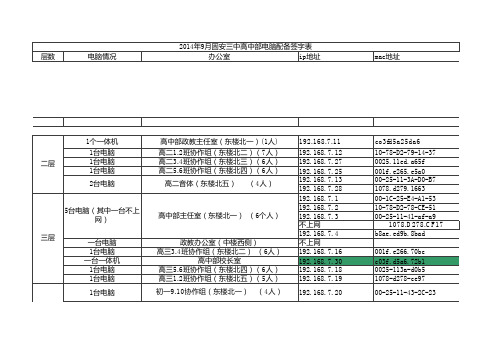

三中iPmac地址分配表2016-9-23

四层

1台电脑 四层 1台电脑 4一体机 0台电脑

初一11.12协作组(东楼北二) (4人) 初一生地(东楼北三)(6个人) 初中教研室

192.168.7.21 192.168.7.22

10-78-D2-78-CF-47 0025-113a-doa7

五层

3台式机

初三1.2.3.4协作组(东南角)(9个人)

5台电脑(其中一台不上 网) 三层 一台电脑 1台电脑 一台一体机 1台电脑 1台电脑 1台电脑

高中部主任室(东楼北一) (6个人)

政教办公室(中楼西侧) 高三3.4班协作组(东楼北二) (6人) 高中部校长室 高三5.6班协作组(东楼北四)(6人) 高三1.2班协作组(东楼北五)(5人) 初一9.10协作组(东楼北一) (4人)

192.168.7.11 192.168.7.12 192.168.7.27 192.168.7.25 192.168.7.13 192.168.7.28 192.168.7.1 192.168.7.2 192.168.7.3 不上网 192.168.7.4 不上网 192.168.7.16 192.168.7.30 192.168.7.18 192.168.7.19 192.168.7.20

192.168.7.29 192.168.7.31 192.168.7.32

1078.d278.d1de 0021.85d7.53e5 1078.d278.d248

备注

常学

电脑搬至一层18人办公室

co3fd5a25da6 10-78-D2-79-14-37 0025.11ed.a65f 001f.e265.e5a0 00-25-11-3A-D0-B7 1078.d279.1663 00-1C-25-E4-A1-53 10-78-D2-78-CE-51 00-25-11-41-af-a9 1078.D278.CF17 b8ae.ed9b.8bad 001f.e266.70bc c03f.d5a6.72b1 0025-113a-d0b5 1078-d278-ce97 00-25-11-43-2C-23

光猫领用登记表

光猫领用登记表摘要:一、光猫领用登记表的概念与作用1.光猫简介2.光猫领用登记表的定义3.光猫领用登记表的作用二、光猫领用登记表的内容与填写要求1.基本信息栏2.领用日期与归还日期3.领用人与归还人信息4.光猫编号与设备状态5.领用原因与用途6.注意事项与签名三、光猫领用登记表的填写规范与流程1.填写要求与规范2.领用流程3.归还流程四、光猫领用登记表的管理与归档1.管理人员职责2.数据整理与统计3.归档与保管4.保密与安全正文:光猫领用登记表是用于记录光猫设备领用与归还情况的表格,对于保障光猫设备的正常使用与安全具有重要意义。

本文将详细介绍光猫领用登记表的概念、作用、内容、填写要求、填写规范与流程以及管理与归档。

一、光猫领用登记表的概念与作用光猫,即光纤猫,是一种将光纤信号转换为电信号的网络设备,广泛应用于光纤到户的家庭和企业网络中。

光猫领用登记表是记录光猫设备领用与归还情况的表格,旨在确保光猫设备的安全使用与及时归还,同时便于管理人员进行数据统计与分析。

二、光猫领用登记表的内容与填写要求光猫领用登记表包括基本信息栏、领用日期与归还日期、领用人与归还人信息、光猫编号与设备状态、领用原因与用途以及注意事项与签名等栏目。

填写时要求信息准确、完整、清晰,以保证领用与归还流程的顺利进行。

三、光猫领用登记表的填写规范与流程在填写光猫领用登记表时,应严格按照表格要求进行,如领用日期与归还日期应明确填写,领用人与归还人信息应真实有效,光猫编号与设备状态应正确无误等。

领用流程为:申请人提出领用申请→管理人员审核→领用人在登记表上签字确认→领取光猫设备;归还流程为:归还人在登记表上签字确认→管理人员验收设备→设备归档。

四、光猫领用登记表的管理与归档管理人员应定期对光猫领用登记表进行数据整理与统计,确保数据的准确性和完整性。

同时,应将登记表归档保存,确保光猫设备领用与归还情况的长期保存。

在保管过程中,要严格遵守保密与安全规定,防止信息泄露。

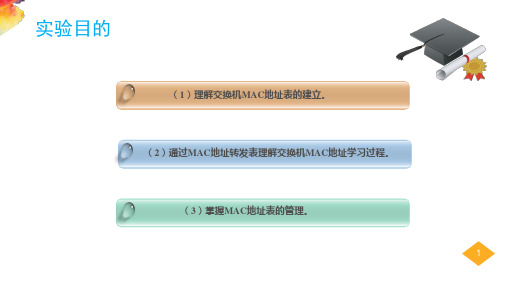

计算机网络技术基础实操(3)MAC地址表

具体操作

④ 分析ARP和ICMP协议报文。

➢ 第四个报文是ARP协议报文。交换机把PC3发出的ARP查询广播包从F0/1端口发往PC2,因 该ARP查询报文查找的是192.168.1.1的MAC地址,所以只能由PC2处理该数据帧。

➢ 第五个报文也是ARP协议报文,是PC2发出的ARP应答报文,是对PC3发出的ARP查询报文 进行应答,该报文是一个单播报文。交换机接收到PC2发过来的单播数据帧后,查找该帧的源 MAC地址,发现并不在交换机的MAC地址中,因此将PC2的MAC地址和对应的接收端口添加 到自己的MAC表中。

这里为了解释交换机如何建立MAC地址表, 假设A向C发了一个数据帧。实际情况并非如此, 并不是主机间必须进行通信交换机才能学习到 MAC地址。实际上是当网卡驱动加载之后交换 机就学习到了主机的MAC地址。读者如果仔细 观察就会发现,Windows系统启动过程还没完 成,交换机技术就学习到了主机的MAC地址。

24

24

理论补充——MAC地址转发表

举例说明交换机建立MAC地址表的过程

同理,当交换机收到主机B、C、D的数据后也会把他们的地址学习到,写入地址表中,并将相应 的端口和MAC地址对应起来。最终会把所有的主机地址都学习到,构建出完整的地址表。此时,若主 机A再向主机C发送一个数据帧,交换机将根据其MAC地址表中的地址对应关系,将此数据帧仅从E2端 口转发出去,从而仅使主机C接收到主机A发送给它的数据帧,不再影响其他端口。这样,当主机A和 主机C通信的同时,其他主机(如主机B和主机D)之间也可以通信。

3

3

实验内容与步骤

步骤 1 按图6-1所示连接好拓扑图。其中,PC2连接交换机的F0/1端口,PC3连接

交换机的F0/2端口;分别设置PC2和PC3的IP地址为192.168.1.1/24和