图解思科ASA防火墙K8升级至K9

cisco ASA升级key

输入你们的CCO帐号与密码登录进去。

如果没有的话,直接找我也行哈!我来帮你们弄!

因为我们这里没有PAK认证码,所以我们就只能点击“here for available licenses. ”

打开“Cisco ASA 3DES/AES License”进去。

输入我们ASA里面的序列号。

将“Click here if you accept the conditions of the End-User License Agreement”这个选中,然后就是下面的邮箱一定要填写正确,因为当你提交了以后,cisco公司会以邮件的方式发给你。

一定要注意上面的Email地址哦,输错了就发到别人邮箱里面去了哦!当我们点击提交以后,就会出现一个确认页面。

直接点提交就Ok了。

当我们点击“提交”以后,cisco公司就会给你发送邮件了!

这个页表说明的是请查看邮件。

这时候打开我们的邮箱,就可以看见cisco公司发来的邮件了,里面就是我们刚才申请的License了

从上面这个图我们可以看见VPN-DES与VPN-3DES-AES都是Enabled了。

在下面还有一个你机器的序列号后面对应的一串十六进制的数就是你的激活码。

WSS-10扩频微波产品说明书(8E1)

2.1 系统的组成 ..............................................................................................................Байду номын сангаас................... 5 2.2 设备接口 ...................................................................................................................................... 6 2.2.1 中频单元的前面板接口 ....................................................................................................... 6 2.2.2 中频单元的后面板接口 ....................................................................................................... 6 2.2.3 射频单元接口 ....................................................................................................................... 7 2.3 技术指标 ...................................................................................................................................... 7 2.3.1 2.4 G、5.8G 扩频通信产品 RF 单元技术指标 .................................................................. 7 2.3.2 WSS-10/8E1 中频单元技术指标 .......................................................................................... 8 第三章 使用说明................................................................................................................................. 9

Cisco UCS固件升级指南 2.1(3a)

开始 download Firmware 到设备上。

3|Page

可以在 General 页面查看进度。

重复以上步骤把 B 系列刀片的 firmware 包也 download 进去。如果你的环境中有 C 系列机架式服务器,那么 请把 C 系列的 firmware 包也 download 进去。 到 Firmware Management Package 页面来检查下是否 firmware 包都已经 download 进去了。

在将固件整合包(那 3 个从思科官网下载的 bin 文件)download 到设备以后,就可以开始升级了。升级的 过程分 3 步,第一步叫 Update Firmware(更新固件),将固件包里面的相关 firmware 释放出来并替换掉原 来的 Backup Version;第二步叫作 Activate Firmware (激活固件),就是将 Backup Version 和 Startup Version 对换;第三步就是重启。重启之后新的固件就被 load 到内存中成为当前的 Running Version 了。 理解了以上升级过程之后,后面的具体操作中为啥每次都需要先 Update,然后再 Activate,最后总要重启就 一目了然了。 升级本身没太多技巧,按照文档一步一步来即可,只是升级的顺序非常重要,必须按照以下顺序进行: UCSM Adapter IOM Fabric Interconnect CIMC BIOS 这其中服务器 CIMC 和 BIOS 的升级可以放在升级完 UCSM 之后的任何阶段,但是其他必须按照顺序进行。 还有一个非常关键的地方需要特别说明一下。IOM 必须先升级,再升级 Fabric Interconnects,升级完 IOM 一 定不要重启(不管是自动立刻重启还是手工重启),而是等待 Fabric Interconnect 升级完毕重启的时候,会 自动带起 IOM 的重启。这一条,官方文档中没有强调,只是写了不要去掉 Set Startup Version Only 前面的 勾。但是,如果升级完 IOM 立刻重启的话,IOM 会因为和 Fabric Interconnect 的固件版本不一致,不兼容而 引起无法正常连通,系统会报告各种错误,直到最后回滚到原来的版本。整个报错及回滚过程也很漫长, 大概会耗费 20 分钟左右。 在正式的生产环境中,升级应该额外小心,一台一台升级。VMware 的虚拟化环境可以 vMotion 来避免宕机 时间。升级 2 台 Fabric Interconnect 的正确的顺序是先升级从属的(Subordinate)那台,一般来说是 Fabric B。 然后将 Primary 切换到 Fabric B,再升级 Fabric A。最后把 Primary 切换回去到 Fabric A 的 FI。

思科_ASA K8、K9区别及license升级

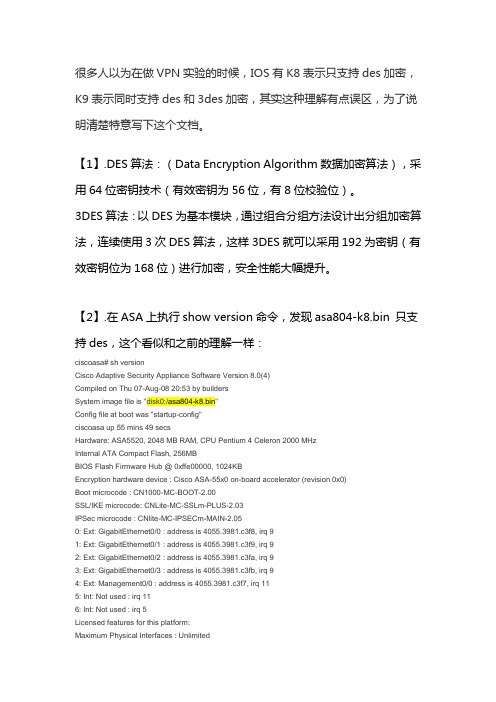

很多人以为在做VPN实验的时候,IOS有K8表示只支持des加密,K9表示同时支持des和3des加密,其实这种理解有点误区,为了说明清楚特意写下这个文档。

【1】.DES算法:(Data Encryption Algorithm数据加密算法),采用64位密钥技术(有效密钥为56位,有8位校验位)。

3DES算法:以DES为基本模块,通过组合分组方法设计出分组加密算法,连续使用3次DES算法,这样3DES就可以采用192为密钥(有效密钥位为168位)进行加密,安全性能大幅提升。

【2】.在ASA上执行show version命令,发现asa804-k8.bin 只支持des,这个看似和之前的理解一样:ciscoasa# sh versionCisco Adaptive Security Appliance Software Version 8.0(4)Compiled on Thu 07-Aug-08 20:53 by buildersSystem image file is "disk0:/asa804-k8.bin"Config file at boot was "startup-config"ciscoasa up 55 mins 49 secsHardware: ASA5520, 2048 MB RAM, CPU Pentium 4 Celeron 2000 MHzInternal ATA Compact Flash, 256MBBIOS Flash Firmware Hub @ 0xffe00000, 1024KBEncryption hardware device : Cisco ASA-55x0 on-board accelerator (revision 0x0)Boot microcode : CN1000-MC-BOOT-2.00SSL/IKE microcode: CNLite-MC-SSLm-PLUS-2.03IPSec microcode : CNlite-MC-IPSECm-MAIN-2.050: Ext: GigabitEthernet0/0 : address is 4055.3981.c3f8, irq 91: Ext: GigabitEthernet0/1 : address is 4055.3981.c3f9, irq 92: Ext: GigabitEthernet0/2 : address is 4055.3981.c3fa, irq 93: Ext: GigabitEthernet0/3 : address is 4055.3981.c3fb, irq 94: Ext: Management0/0 : address is 4055.3981.c3f7, irq 115: Int: Not used : irq 116: Int: Not used : irq 5Licensed features for this platform:Maximum Physical Interfaces : UnlimitedMaximum VLANs : 150Inside Hosts : UnlimitedFailover : Active/ActiveVPN-DES : EnabledVPN-3DES-AES : DisabledSecurity Contexts : 2GTP/GPRS : DisabledVPN Peers : 750WebVPN Peers : 2AnyConnect for Mobile : DisabledAnyConnect for Linksys phone : DisabledAdvanced Endpoint Assessment : DisabledUC Proxy Sessions : 2This platform has an ASA 5520 VPN Plus license.Serial Number: JMX1522L1NNRunning Activation Key: 0x85015755 0xa8d8edd8 0x1ce3d52c 0xb44c68b0 0x4d1f2db7 Configuration register is 0x2001Configuration has not been modified since last system restart.ciscoasa#再看另外一个项目中ASA5520的配置,发现asa803-k8.bin支持des和3des。

思科ASA系列防火墙NAT解析

思科ASA系列防火墙NAT解析网络地址转换(NAT, Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

防火墙都运行NAT,主要原因是:公网地址不够使用;隐藏内部IP 地址,增加安全性;允许外网主机访问DMZ。

动态NAT和PAT在图1中,内部主机访问外网和DMZ时,都需要转换源地址,配置方法如下:FW(config)# nat (inside) 1 10.0.1.0 255.255.255.0指定需要转换的源地址。

其NAT ID为1。

用于匹配global命令中的NAT ID。

FW(config)# global (outside) 1 61.136.150.10-61.136.150.20指定用于替代源地址的地址池。

其NAT ID为“1”,表明内口NAT ID为1的地址将被替换为地址池中的地址。

该方式即为动态NAT。

FW(config)# global (dmz) 1 10.0.2.20指定用于替代源地址的唯一地址。

其NAT ID为“1”,表明内口NAT ID为1的地址都将被替换为同一地址(10.0.2.20)。

该方式即为动态PAT。

收到来自内网的IP包后,防火墙首先根据路由表确定应将包发往哪个接口,然后执行地址转换。

静态NAT在图1中,为使外部用户可访问DMZ中的服务器,除适当应用ACL外,还需将服务器的IP地址(10.0.2.1)映射(静态转换)为公网地址(如61.136.151.1),静态转换命令如下:FW (config)# static (dmz,outside) 61.136.151.1 10.0.2.1 netmask255.255.255.255本例中子网掩码为255.255.255.255,表示只转换一个IP地址。

若参数形如“10.0.2.0 61.136.151.0 netmask 255.255.255.0”,则表示要完成一个子网到另一个子网的静态转换。

ASA防火墙K8与K9的区别

ASA防火墙K8与K9的区别1:K8与K9的区别Cisco ASA 5500防火墙,K8和K9,从硬件到IOS,都是完全一样的,价钱确相差较大,唯一的区别在于K8的VPN-3DES-AES:disable,K9的VPN-3DES-AES:enable。

也就是说K8只支持vpn使用DES加密,不支持3DES加密;K9可以同时支持VPN的DES、3DES 和AES加密方式。

具有更高的安全性能。

VPN(Virtual Private Network ,虚拟专用网),是通过一个公用网络(通常是因特网)建立一个临时的、安全的连接,是一条穿过混乱的公用网络的安全、稳定的隧道。

当数据离开发送者所在的局域网时,该数据首先被用户湍连接到互联网上的防火墙进行硬件加密,数据在互联网上是以加密的形式传送的,当达到目的LAN的路由器时,该路由器就会对数据进行解密,这样目的LAN中的用户就可以看到真正的信息了。

在这个加解密过程中,就产生了使用DES算法和3DES算法的区别。

DES算法:(Data Encryption Algorithm数据加密算法),采用64位密钥技术(有效密钥为56位,有8位校验位),1977年被美国政府正式采纳。

3DES算法:(即Triple DES)是DES的一个更安全的变形。

它以DES为基本模块,通过组合分组方法设计出分组加密算法,简单的说就是加密过程就对明文使用des执行加密→解密→再加密的过程,连续使用3次DES算法,这样3DES就可以采用192为密钥(有效密钥位为168位)进行加密,安全性能大幅提升。

AES:(Advanced Encryption Standard,),是美国政府采用的新的密码标准,采用对称分组密码体制,密钥长度的最少支持为128、192、256,分组长度128位。

相对DES具有更高的可靠性。

2:K8与K9区分方法由于K8与K9从硬件到软件版本完全相同,只能通过是否支持3DES和AES加密的方式来区分。

ASA AIP-SSM模块密码重置及软件升级全过程

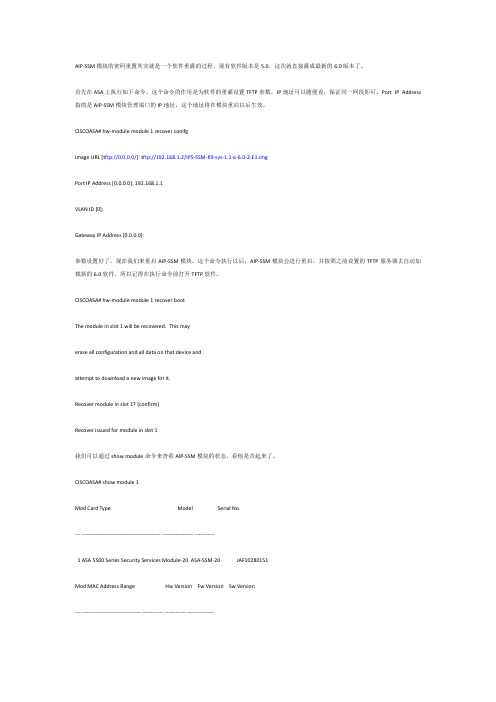

AIP-SSM模块的密码重置其实就是一个软件重灌的过程,现有软件版本是5.0,这次就直接灌成最新的6.0版本了。

首先在ASA上执行如下命令。

这个命令的作用是为软件的重灌设置TFTP参数,IP地址可以随便设,保证同一网段即可。

Port IP Address 指的是AIP-SSM模块管理端口的IP地址,这个地址将在模块重启以后生效。

CISCOASA# h w-module module 1 recover conifgImage URL [t ftp://0.0.0.0/]: t ftp://192.168.1.2/IPS-SSM-K9-sys-1.1-a-6.0-2-E1.imgPort IP Address [0.0.0.0]: 192.168.1.1VLAN ID [0]:Gateway IP Address [0.0.0.0]:参数设置好了,现在我们来重启AIP-SSM模块。

这个命令执行以后,AIP-SSM模块会进行重启,并按照之前设置的TFTP服务器去自动加载新的6.0软件,所以记得在执行命令前打开TFTP软件。

CISCOASA# h w-module module 1 recover bootThe module in slot 1 will b e recovered. This mayerase all configuration and all d ata on th at device andattempt to downlo ad a n ew image for it.Recover module in slot 1? [confirm]Recover issued for module in slot 1我们可以通过show module命令来查看AIP-SSM模块的状态,看他是否起来了。

CISCOASA# sho w module 1Mod Card Type Model Serial No.--- -------------------------------------------- ------------------ -----------1 ASA 5500 Series Security Servic es Module-20 ASA-SSM-20 JAF10280151Mod MAC Address Ran ge Hw Version Fw Version Sw Version--- --------------------------------- ------------ ------------ ---------------1 0018.1900.4b88 to 0018.1900.4b88 1.0 1.0(11)2 5.0(2)S152.0Mod SSM Application Name Status SSM Application Version--- ------------------------------ ---------------- --------------------------1 IPS Not Applicable 5.0(2)S152.0Mod Status Data Plane Status Comp atibility--- ------------------ --------------------- -------------1 Recover Not Applicable还是R ecover状态。

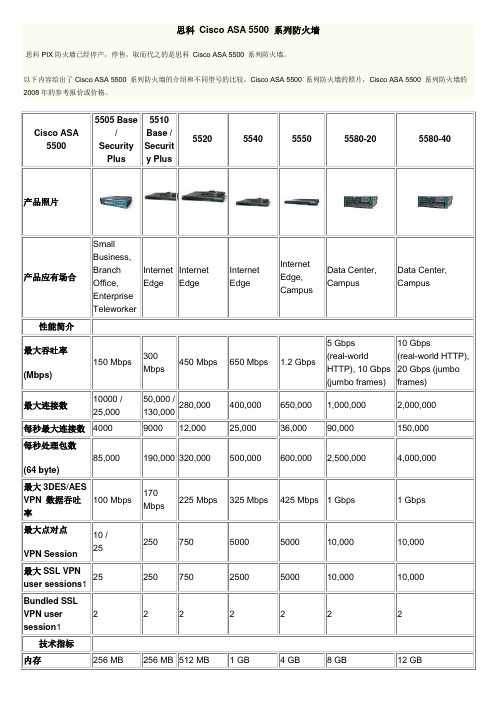

思科 Cisco ASA 5500 系列防火墙

Not available

Not available

内容安全

(防病毒,防木马,文件拦截)

Not available

Yes (with CSC SSM)

Yes (with CSC SSM)

Yes (with CSC SSM)

Not available

Not available

Not available

Not available

Yes

Yes

Yes

Yes

Yes

High availability support4

Not supported

Stateless A/S

Not supported

A/A and A/S

A/A and A/S

A/A and A/S

A/A and A/S

ASA5540-K8

ASA 5540 Appliance with SW, HA, 4GE+1FE, DES

参考价格(人民币:元):112,167

ASA5550-K8

ASA 5550 Appliance with SW, HA, 8GE+1FE, DES

参考价格(人民币:元):131,967

512 MB

1 GB

4 GB

8 GB

12 GB

最小系统闪存

64 MB

64 MB

64 MB

64 MB

64 MB

1 GB

1 GB

接口2

8 port 10/100 switch with 2 Power over Ethernet ports

5-10/100 /

2-10/100/1000, 3-10/100

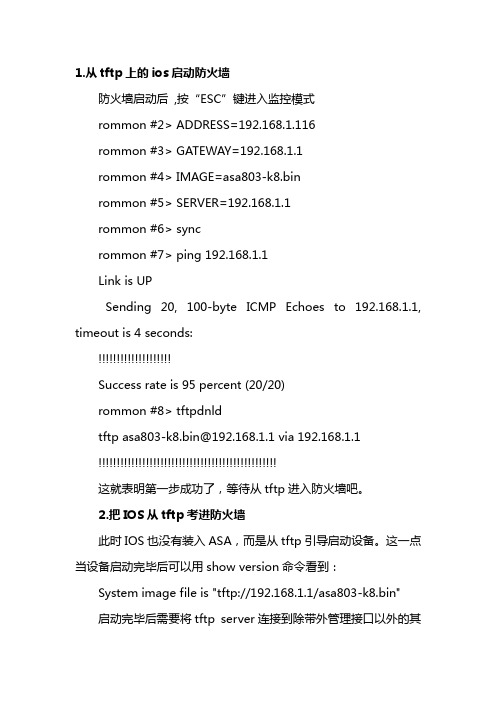

SCOASA防火墙IOS恢复与升级简明教程!

1.从tftp上的ios启动防火墙防火墙启动后,按“ESC”键进入监控模式rommon #2> ADDRESS=192.168.1.116rommon #3> GATEWAY=192.168.1.1rommon #4> IMAGE=asa803-k8.binrommon #5> SERVER=192.168.1.1rommon #6> syncrommon #7> ping 192.168.1.1Link is UPSending 20, 100-byte ICMP Echoes to 192.168.1.1, timeout is 4 seconds:!!!!!!!!!!!!!!!!!!!!Success rate is 95 percent (20/20)rommon #8> tftpdnldtftp asa803-k8.bin@192.168.1.1 via 192.168.1.1!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!这就表明第一步成功了,等待从tftp进入防火墙吧。

2.把IOS从tftp考进防火墙此时IOS也没有装入ASA,而是从tftp引导启动设备。

这一点当设备启动完毕后可以用show version命令看到:System image file is "tftp://192.168.1.1/asa803-k8.bin"启动完毕后需要将tftp server连接到除带外管理接口以外的其它接口,然后再升级IOS注意:配置IP地址。

命令很简单不用说了但就是这接口需要注意一下必须配置成inside口才能让你升级的,我在管理接口下折腾了半天都没搞好,换了口就OK了。

Asa#conf tAsa(config)#int e0/0Asa(config-if)#nameif insideAsa(config-if)#ip add 192.168.1.116 255.255.255.0Asa(config-if)#no shAsa#ping 192.168.1.1通后就可以升级ios了Asa5510#copy tftp:flash:Tftp server IP address:192.168.1.1Source file name:asa803-k8.binDestination file name:asa803-k8.binAsa5510#copy tftp:flash:Tftp server IP address:192.168.1.1Source file name:asdm-608.binDestination file name:asdm-608.bin到这一步并没有结束,此时还需要进行boot system的设置使用命令Asa(config)#boot system disk0:/asa808-k8.binAsa(config)#asdm image disk0:/asdm-608.binAsa(config)#wr然后reload一下就可以了重启之后在dir查看一下,基本上就大功告成了。

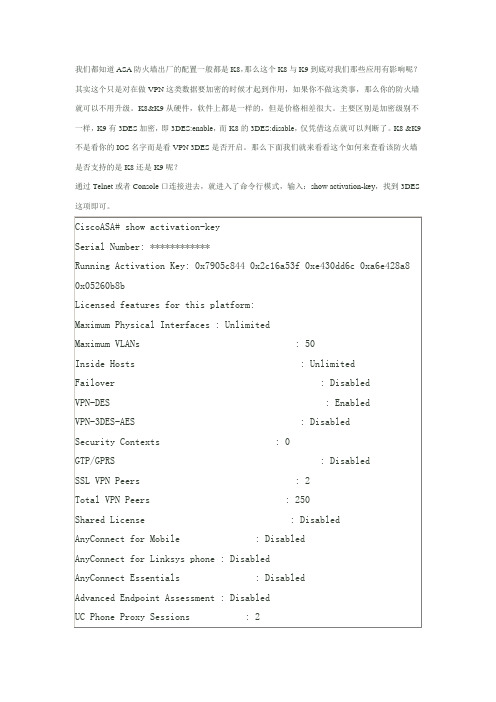

cisco license 激活

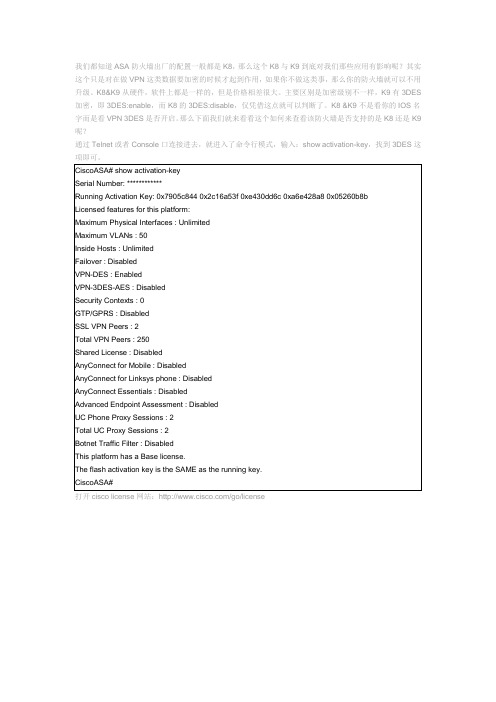

我们都知道ASA防火墙出厂的配置一般都是K8,那么这个K8与K9到底对我们那些应用有影响呢?其实这个只是对在做VPN这类数据要加密的时候才起到作用,如果你不做这类事,那么你的防火墙就可以不用升级。

K8&K9从硬件,软件上都是一样的,但是价格相差很大。

主要区别是加密级别不一样,K9有3DES加密,即3DES:enable,而K8的3DES:disable,仅凭借这点就可以判断了。

K8 &K9不是看你的IOS名字而是看VPN 3DES是否开启。

那么下面我们就来看看这个如何来查看该防火墙是否支持的是K8还是K9呢?通过Telnet或者Console口连接进去,就进入了命令行模式,输入:show activation-key,找到3DES 这项即可。

打开cisco license网站:/go/license输入你们的CCO帐号与密码登录进去。

如果没有的话,直接找我也行哈!我来帮你们弄!因为我们这里没有PAK认证码,所以我们就只能点击“here for available licenses.”打开“Cisco ASA 3DES/AES License”进去。

输入我们ASA里面的序列号。

将“Click here if you accept the condi tions of the End-User License Agreement”这个选中,然后就是下面的邮箱一定要填写正确,因为当你提交了以后,cisco公司会以邮件的方式发给你。

一定要注意上面的Email地址哦,输错了就发到别人邮箱里面去了哦!当我们点击提交以后,就会出现一个确认页面。

直接点提交就Ok了。

当我们点击“提交”以后,cisco公司就会给你发送邮件了!这个页表说明的是请查看邮件。

这时候打开我们的邮箱,就可以看见cisco公司发来的邮件了,里面就是我们刚才申请的License了从上面这个图我们可以看见VPN-DES与VPN-3DES-AES都是Enabled了。

CISCOASA防火墙IOS恢复与升级简明教程!

1.从tftp上的ios启动防火墙防火墙启动后 ,按“ESC”键进入监控模式rommon #2> ADDRESS=192.168.1.116rommon #3> GATEWAY=192.168.1.1rommon #4> IMAGE=asa803-k8.binrommon #5> SERVER=192.168.1.1rommon #6> syncrommon #7> ping 192.168.1.1Link is UPSending 20, 100-byte ICMP Echoes to 192.168.1.1, timeout is 4 seconds:!!!!!!!!!!!!!!!!!!!!Success rate is 95 percent (20/20)rommon #8> tftpdnldtftp asa803-k8.bin@192.168.1.1 via 192.168.1.1!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!这就表明第一步成功了,等待从tftp进入防火墙吧。

2.把IOS从tftp考进防火墙此时IOS也没有装入ASA,而是从tftp引导启动设备。

这一点当设备启动完毕后可以用show version命令看到:System image file is "tftp://192.168.1.1/asa803-k8.bin"启动完毕后需要将tftp server连接到除带外管理接口以外的其它接口,然后再升级IOS注意:配置IP地址。

命令很简单不用说了但就是这接口需要注意一下必须配置成 inside口才能让你升级的,我在管理接口下折腾了半天都没搞好,换了口就OK了。

Asa#conf tAsa(config)#int e0/0Asa(config-if)#nameif insideAsa(config-if)#ip add 192.168.1.116 255.255.255.0Asa(config-if)#no shAsa#ping 192.168.1.1通后就可以升级ios了Asa5510#copy tftp: flash:Tftp server IP address:192.168.1.1Source file name:asa803-k8.binDestination file name:asa803-k8.binAsa5510#copy tftp: flash:Tftp server IP address:192.168.1.1Source file name:asdm-608.binDestination file name:asdm-608.bin到这一步并没有结束,此时还需要进行boot system的设置使用命令Asa(config)#boot system disk0:/asa808-k8.binAsa(config)#asdm image disk0:/asdm-608.binAsa(config)#wr然后reload一下就可以了重启之后在dir查看一下,基本上就大功告成了。

思科IPS产品线安装部署指南V3

思科IPS 设备配置部署简述目录1 概述 (3)2 IPS 4200典型工作模式 (4)2.1 IPS 4200 IDS 工作模式部署步骤 (6)2.1.1 IDS 4200 IDS模式部署图例 (6)2.1.2 配置IPS初始化安装 (7)2.1.3 配置业务承载交换机 (7)2.1.4 配置IDM访问 (8)2.1.5 配置IPS 4200软件升级 (11)2.1.6 配置IPS 4200接口采集信息 (15)2.1.7 配置IPS 4200与网络设备联动 (16)2.1.8 配置IPS 4200与网络设备联动策略执行 (19)2.1.9 观察IPS 4200联动效果 (22)2.1.10 使用IEV管理IPS 4200 (22)2.2 IPS 4200 IPS 工作模式部署步骤 (25)2.2.1 Inline 工作模式结构图 (25)2.2.2 Inline模式配置步骤 (26)3 NM-CIDS IDS部署步骤 (29)3.1 NM-CIDS 模式部署图例 (31)3.2 安装NM-CIDS (31)3.3 初始化配置NM-CIDS (32)3.4 配置IDM访问 (33)3.5 配置NM-CIDS软件升级 (35)3.6 配置NM-CIDS接口采集信息 (38)3.7 配置NM-CIDS与网络设备联动 (39)3.8 观察NM-CIDS联动效果 (42)4 IOS IPS部署步骤 (43)4.1 ISR IOS IPS模式部署图例 (43)4.2 ISR IOS IPS部署概述 (43)4.2.1 配置ISR路由器更新软件 (43)4.2.2 配置ISR路由器SDF文件 (43)4.2.3 配置ISR路由器启用IPS功能 (44)4.2.4 检查配置 (46)4.3 ASA/PIX IOS IPS部署概述 (48)4.3.1 配置ASA/PIX防火墙启用IPS功能 (48)4.3.2 检查配置 (49)5 ASA AIP IPS部署步骤 (50)5.1 配置AIP-IPS初始化安装 (50)5.2 配置ASDM 访问IPS (51)5.3 配置ASA 重定向流量到IPS模块 (53)5.5 调整AIP-IPS 策略 (56)6 C6K IDSM部署步骤 (60)6.1 IDSM-2 Inline模式数据流图解 (60)6.2 确认IDSM-2 模块 (60)6.3 IDSM-2 模块和Catalyst 6500 关联配置 (62)6.4 IDSM-2 IPS 配置 (64)7 CSA 主机IPS/IDS部署步骤 (64)7.1 CSA 终端安全防护软件功能概述 (64)7.2 CSA 5.1 安装需求 (64)7.3 CSA 5.1 扩展功能总结 (65)7.3.1 禁止客户端卸载CSA、关闭CSA、停止CSA服务 (65)7.3.2 禁止客户端修改CSA安全级别 (69)7.3.3 管理可移动介质的使用:光驱、软驱、U盘 (71)8 IPS与MARS集成部署概要 (72)8.1 配置MARS 管理IPS 4200 (72)8.2 配置MARS IPS监控的网段 (73)8.3 检查配置结果 (74)8.4 观察网络结构图 (75)8.5 检测攻击拓扑 (76)9 IPS 6.0 新特性部署指南 (77)9.1 升级过程描述 (77)9.2 新增特性说明-虚拟Sensor (80)9.2.1 特性功能说明 (80)9.2.2 拓扑结构图 (81)9.2.3 实施部署说明 (82)9.3 新增特性说明-异常流量检测 (89)9.4 新增特性说明-与CSA MC联动 (93)9.5 新增特性说明-OS 系统识别 (95)1 概述很多人在使用和配置IPS系列产品中遇到很多问题,甚至怀疑系列产品的功能及作用,其实这个产品的功能及特性勿庸置疑!只是如何利用好这个强大的产品真正的帮助最终用户解决问题才是目前的重点, 特此撰写一篇关于IPS实施部署指南的文章,供大家参加。

asa k8-k9方法

4,最后通过Show version 命令确认升级成功.

VPN-DES : Enabled

VPN-3DES-AES : Enabled

1,首先你需要在 login 后,再打开那个连接!!!

2,推荐你把SN 发给我,我给你升级的KEY,现在光缆有问题你哪里比较慢。

ASA K8-->K9 升级授权连接:

https:///SWIFT/Li ... nServlet?FormId=139

VPN-DES : Enabled

VPN-3DES-AES : Disabled

Security Contexts : 10

GTP/GPRS : Enabled

VPN Peers : 750

WebVPN Peers : 750

This platform has an ASA 5520 VPN Plus license.

Boot microcode : CNlite-MC-Boot-Cisco-1.2

SSL/IKE microcode: CNlite-MC-IPSEC-Admin-3.03

IPSec microcode : CNlite-MC-IPSECm-MAIN-2.04

0: Ext: GigabitEthernet0/0 : address is 0012.808c.3510, irq 9

https:///cgi-bin/sw ... nServlet?FormId=119

ASA K8-->K9 升级授权连接:

https:///cgi-bin/sw ... nServlet?FormId=139

Cisco AnyConnect 安全移动客户端 4.1 版本说明说明书

Cisco AnyConnect 安全移动客户端 4.1 版本说明AnyConnect安全移动客户端4.04.1版本说明2下载AnyConnect的最新版本2AnyConnect4.1.08005的新功能3AnyConnect4.1.06020的新功能3AnyConnect4.1.06013的新功能3AnyConnect4.1.04011的新功能3AnyConnect4.1.02011的新功能4AnyConnect4.1.00028的新功能4重要互通性注意事项5系统要求5AnyConnect许可11AnyConnect安装概述12AnyConnect支持策略13准则和限制14AnyConnect警告25相关文档31Revised: August 22, 2016,AnyConnect 安全移动客户端4.04.1版本说明这些版本说明提供Windows 、Mac OS X 和Linux 平台上的AnyConnect安全移动的相关信息。

AnyConnect 版本4.1.08005是4.1的最新维护版本。

AnyConnect 4.1客户必须升级到AnyConnect 4.2,才能享受未来的缺陷修复服务。

在AnyConnect 4.1.x 中发现的所有缺陷将仅在AnyConnect 4.2.x 维护版本中修复。

AnyConnect 版本4.1.x 将成为所有4.x 漏洞的维护路径。

AnyConnect 4.0客户必须升级到AnyConnect 4.1.x ,才能享受未来的缺陷修复服务。

在AnyConnect 4.0.x 中发现的所有缺陷将仅在AnyConnect 4.1.x 维护版本中修复。

注释有关此AnyConnect 版本所支持的移动设备的信息,请参阅以下版本说明:•Android 版Cisco AnyConnect 安全移动客户端版本4.0用户指南下载 AnyConnect 的最新版本开始之前若要下载AnyConnect 的最新版本,您必须是 的注册用户。

防火墙实施策略--最高级防火墙

最高级防火墙(思科pix525防火墙)配置命令:PIX525有三个以太接口,分别接入内网,外网和中间区域。

设置:(pix515只有两个口而且固定的优先级)ePix525#conf tPix525(config)#nameif ethernet0 inside security100Pix525(config)#nameif ethernet1 dmz security50Pix525(config)#nameif ethernet2 outside security0设置接口工作方式:Pix525(config)#interface ethernet0 autoPix525(config)#interface ethernet1 autoPix525(config)#interface ethernet2 auto设置接口IP地址:Pix525(config)#ip address outside 10.1.1.1 255.255.255.240Pix525(config)#ip address inside 172.16.1.2 255.255.255.0Pix525(config)#ip address dmz 172.16.6.1 255.255.255.0设置时间:clock set 9:0:0 1 5 2010-5-21指定接口的安全级别:pix525(config)#nameif ethernet0 outside security0 # outside是指pix525(config)#nameif ethernet0 dmz security50 # outside是指外部接口外部接口pix525(config)#nameif ethernet1 inside security100 # inside是指内部接口路由:route inside 172.16.0.0 255.255.0.0 172.16.1.2 1route outside 10.1.0.0 255.255.0.0 10.1.1.1NAT地址转换:将三部门网络地址分别划成一组,并转换成外部地址nat (inside) 1 172.16.3.0 255.255.255.0nat (inside) 2 172.16.4.0 255.255.255.0nat (inside) 3 172.16.4.0 255.255.255.0global (outside) 1 10.1.1.1-10.1.1.41netmask 255.255.255.0global (outside) 2 10.1.1.5-10.1.1.8 netmask 255.255.255.0global (outside) 3 10.1.1.9-10.1.1.12 netmask 255.255.255.0设置内(telnet)外部(ssh)用户登录本地服务器或设备命令:telnet 172.16.13.110 255.255.255.0 insidepassword adminenable password adminssh 130.12.1.0 255.255.255.0 outsideusername miaosen password miaosenaaa authernacation ssh local /使用本地认证认证:config#ca zeroiseconfig#ca generateconfig#ca save包过滤型防火墙的访问控制表(ACL)配置其他部分访问财务部门策略:禁止www,ftp,smtp允许管理主机访问财务access-list 100 deny tcp 172.16.4.0 255.255.255.0 172.16.3.0255.255.255.0 eq ftpaccess-list 100 deny tcp 172.16.4.0 255.255.255.0 172.16.3.0 255.255.255.0 eq wwwaccess-list 100 deny tcp 172.16.4.0 255.255.255.0 172.16.3.0255.255.255.0 eq smtpaccess-list 100 deny tcp 172.16.5.0 255.255.255.0 172.16.3.0255.255.255.0 eq ftpaccess-list 100 denny tcp 172.16.5.0 255.255.255.0 172.16.3.0 255.255.255.0 eq wwwaccess-list 100 deny tcp 172.16.5.0 255.255.255.0 172.16.3.0255.255.255.0 eq smtpaccess-list 100 permit tcp 172.16.0.0//255.255.0.0 172.16.6.0 255.255.255.0 eq smtpaccess-list 100 permit tcp 172.16.0.0//255.255.0.0 172.16.6.0 255.255.255.0 eq wwwaccess-list 100 permit tcp 172.16.0.0//255.255.0.0 172.16.6.0 255.255.255.0 eq icmpaccess-list 100 permit tcp 172.16.3.5 any 255.255.255.0access-list 100 permit tcp 172.16.13.110 172.16.3.0 255.255.255.0access-list 100 permit tcp 172.16.3.5 any 255.255.255.0地址映射:static (inside, outside) 172.16.3.5 10.1.1.1 /重要的财务主机命令主机端口重定向:PIX525(config)#static (inside,outside) tcp172.16.6.0 255.255.255.0telnet 172.16.1.2telnet netmask 255.255.255.255 0 0PIX525(config)#static (inside,outside) ftp 172.16.6.0 255.255.255.0telnet 172.16.1.2 ftp netmask 255.255.255.255 0 0PIX525(config)#static (inside,outside) tcp172.16.6.0 255.255.255.0 www 172.16.1.2 www netmask 255.255.255.255 0 0/到服务器的端口转换配置允许低级向高级的数据流(config)#conduit deny tcp host 172.16.4.0 255.255.255.0 eq www any/办公部不可上网上面已经设置可访问服务器Pix525(config)#conduit permit tcp host 172.16.3.1 eq www any/财务的一台主机可上网Pix525(config)#conduit permit icmp any any/允许内外部的ICMP消息传送配置fixup协议Fixup protocol ftp 21Fixup protocol http 80fixup protocol h323 1720fixup protocol rsh 514fixup protocol smtp 25使能化攻击:执行命令firewall defend ip-spoofing enable,使能IP欺骗攻击防范功能。

防火墙升级方案

防火墙升级方案1.登录防火墙http://10.59.43.250:10000查看防火墙的当前系统版本M5.12.登录到深信服官方网站/下载升级客服端点击软件下载3.在软件下载里点击常用工具4.下载右面的SANGFOR UPDATER5.05.安装SANGFOR UPDATER5.06.点击SSL VPN7.下载SANGFOR SSL M5.2 , SANGFOR SSL M5.3 , SANGFOR SSL M5.35升级包8.为了不影响生产网络,一台一台升级,先升级第一台防火墙,第二台正常使用9.断开第一台防火墙的所有连线,用一根直连线,把防火墙ETH0口和电脑的网口相连10.打开刚才安装的升级客户端由M5.1升级至M5.211.点击升级包管理,选择加载升级包12.选择SSL5.2 built-up_DLAN4.32 (20111102)(1)打开13.点击系统,直接连接,输入10.59.43.250,密码dlanrecover14.点击升级,选择升级Firmware(W),等待15.升级完成16.继续升级由M5.2升级至M5.317.点击升级管理包,选择加载升级包18.选择SSL5.3 built-up_DLAN4.32 (20111202)打开19.点击系统,直接连接,输入10.59.43.250,密码dlanrecover20.点击升级,选择升级Firmware(W),等待21.升级完成22.继续升级由M5.3升级至M5.3523.点击升级管理包,选择加载升级包24.选择SSL5.35_built-up_DLAN4.32_(20120228)打开25.点击系统,直接连接,输入10.59.43.250,密码dlanrecover26.点击升级,选择升级Firmware(W),等待27.升级完成28.第二台防火墙升级同第一台一样29.在防火墙升级过程中出现部分人员上不了网的问题,是由于防火墙升级时跨级升级出错造成的系统不稳定(设备厂家说的)导致的,解决办法,由厂家配合恢复出厂设置,重新一级一级升级,就没问题了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

图解思科ASA防火墙K8升级至K9

2010-06-17 17:50:02| 分类:ios 升级方法汇总| 标签:|字号大中小订阅

< xmlnamespace prefix ="o" ns ="urn:schemas-microsoft-com:office:office" />

,找到3DES这项即可。

网站:/go/license

输入你们的CCO帐号与密码登录进去。

如果没有的话,直接找我也行哈!我来帮你们弄!

因为我们这里没有PAK认证码,所以我们就只能点击“here for available licenses. ”

打开“Cisco ASA 3DES/AES License”进去。

输入我们ASA里面的序列号。

将“Click here if you accept the conditions of the End-User License Agreement”这个选中,然后就是下面的邮箱一定要填写正确,因为当你提交了以后,cisco公司会以邮件的方式发给你。

一定要注意上面的Email地址哦,输错了就发到别人邮箱里面去了哦!当我们点击提交以后,就会出现一个确认页面。

直接点提交就Ok了。

当我们点击“提交”以后,cisco公司就会给你发送邮件了!

这个页表说明的是请查看邮件。

这时候打开我们的邮箱,就可以看见cisco公司发来的邮件了,里面就是我们刚才申请的License了

从上面这个图我们可以看见VPN-DES与VPN-3DES-AES都是Enabled了。

在下面还有一个你机器的序列号后面对应的一串十六进制的数就是你的激活码。

这一串激活码是与你设备的序列号一一对应的。

每一个设备的序列号产生出来的激活码都是完全不一样的。

这一串激活码的使用方法如下:

好了到此为止看看我们这个VPN-3DES-AES是不是已经Enabled了。

如果图片比较小的话,点击图片可以查看到原图,还是比较大的!。