Linux Traffic Generator (LTG)”, CoRiTeL

linux内核qos实现机制

linux内核qos实现机制Linux内核中的QoS实现机制在Linux内核中,Quality of Service(QoS)是一种网络管理机制,用于提供不同网络流量的不同服务质量。

QoS机制通过设置优先级和限制带宽来控制网络流量,以确保关键应用程序的性能和稳定性。

本文将介绍Linux内核中的QoS实现机制,以及它是如何工作的。

一、QoS的概念和作用QoS是一种网络管理技术,用于在网络上为不同类型的流量提供不同的服务质量。

它通过优先级和带宽限制来保证关键应用程序的性能和稳定性。

QoS可以确保实时应用程序,如语音和视频通话,在网络拥塞时仍能保持良好的用户体验。

同时,QoS还可以限制带宽消耗较大的应用程序,以保证其他应用程序的正常运行。

二、Linux内核中的QoS实现机制Linux内核中的QoS实现主要基于两个关键组件:Traffic Control (TC)和Class-based Queueing(CBQ)。

1. Traffic Control(TC):TC是Linux内核中用于实现QoS的主要工具。

它提供了一套灵活的机制,用于设置流量的优先级、限制带宽和进行流量分类。

通过使用TC,可以对流量进行过滤、重定向和限制,以实现不同应用程序的不同服务质量。

2. Class-based Queueing(CBQ):CBQ是TC中的一种队列调度算法,用于对流量进行分类和管理。

CBQ将流量分为不同的类别,并为每个类别分配带宽。

通过使用CBQ,可以根据应用程序的需求,为不同类型的流量分配不同的带宽,以实现更精确的QoS控制。

三、QoS实现的具体步骤在Linux内核中,实现QoS的具体步骤如下:1. 配置TC:首先,需要配置TC来启用QoS功能。

可以使用命令行工具tc来配置TC,例如:```tc qdisc add dev eth0 root handle 1: htb default 10```这个命令将在eth0接口上创建一个根队列,并使用Hierarchical Token Bucket(HTB)算法来进行队列调度。

Linux下的网络监控与流量分析工具推荐

Linux下的网络监控与流量分析工具推荐一、概述网络监控与流量分析是确保网络安全和优化网络性能的重要任务之一。

在Linux系统中,有许多强大的工具可以用于网络监控和流量分析。

本文将向您推荐几个在Linux下广泛使用的网络监控和流量分析工具,帮助您实现高效的网络管理。

二、网络监控工具推荐1. NagiosNagios是一款功能强大的开源网络监控工具。

它能够实时监测网络中的各类设备和服务状态,并通过邮件或短信等方式告警管理员。

Nagios提供了友好的Web界面,使得监控配置和管理变得更加简单和直观。

2. ZabbixZabbix是一款开源的企业级网络监控工具。

它支持多种监控方式,包括SNMP、ICMP和TCP等,能够监控网络设备、服务器以及各种应用程序。

Zabbix提供了强大的图形化报表和警报功能,可帮助管理员快速识别和解决网络问题。

3. CactiCacti是一款基于RRDTool的网络流量图监控工具。

它能够图形化展示网络设备的流量使用情况,如带宽利用率、流量趋势等。

Cacti提供了自定义图表和阈值警报功能,可根据需求灵活调整监控策略。

三、流量分析工具推荐1. WiresharkWireshark是一款知名的网络协议分析工具。

它能够捕获和分析网络数据包,帮助管理员深入了解网络通信协议和流量。

Wireshark提供了强大的过滤和统计功能,支持多种协议,并且具备用户友好的图形化界面。

2. ntopntop是一款实时流量分析工具,能够监控和分析网络流量的来源、目的和类型等信息。

ntop提供了先进的数据收集、存储和可视化处理能力,可以生成各种统计报表,帮助管理员更好地了解网络流量状况。

3. tcpdumptcpdump是一款命令行流量分析工具,在Linux系统中被广泛应用。

它能够捕获和显示网络数据包的详细信息,如源IP、目的IP、协议类型等。

tcpdump支持使用BPF过滤器,只捕获感兴趣的数据包,提高处理效率。

linux下的网络命令

LINUX网络性能之管理工具三剑客本文是介绍管理Linux系统网络性能技巧的文章,主要介绍了route、netstat、tcpdump三种网络管理测试工具的使用方法及其可实现的功能。

route在配置网络时,要为机器指定接收数据包时该包要经过的路径。

在Linux系统中,提供一个命令route,这个命令可以为ifconfig命令配置的网卡设置静态路由。

这种设置工作通常在/etc/rc.d/rc.inet1中引入,在系统引导时进行。

我们通过几个例子来说明如何使用route命令:route add -net 127.0.0.0这个命令将向路由表中添加一个指定地址或者网络的路由。

注意此时网络为A类地址,掩码被设置为255.0.0.0,这个新添加的条目被连接到lo设备上。

route add -net xxx.xxx.xxx.xxx netmask 255.255.255.0 dev eth0这个命令为IP地址为xxx.xxx.xxx.xxx的主机增加一个路由,它的网络掩码被设置为255.255.255.0。

route del -net xxx.xxx.xxx.xxx此命令将删除xxx.xxx.xxx.xxx这个网络的路由。

使用route命令还可以很方便地对整个网络的路由信息进行管理,其输出结果是网络的路由表。

如下所示:-----------------------------------------------------------------[root@lee /root]#routeKernel IP routing tableDestination Gateway Genmask Flags Metric Ref Use Iface10.10.8.224 * 255.255.255.255 UH 0 0 0 eth010.10.8.0 * 255.255.255.0 U 0 0 0 eth0127.0.0.0 * 255.0.0.0 U 0 0 0 lodefault 0.0.0.0 UG 0 0 0 eth0default 0.0.0.0 UG 1 0 0 eth0[root@lee /root]#-----------------------------------------------------------------输出结果中各个字段的含义是:·Destination表示路由的目标IP地址。

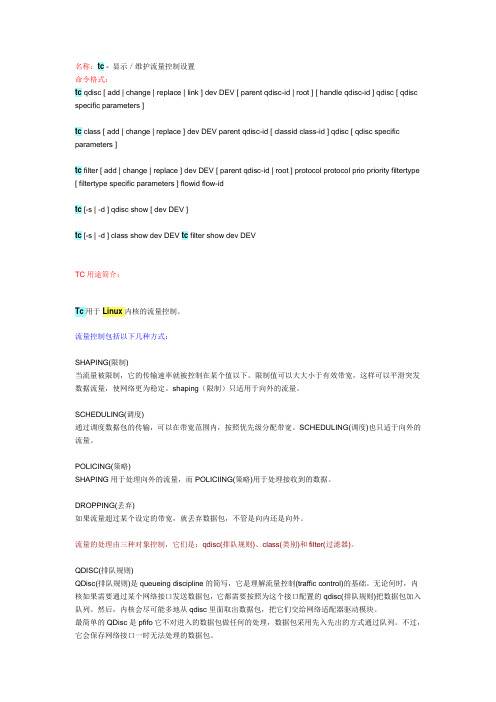

linux中tc的用法

linux中tc的用法一、简介tc(TrafficControl)是Linux中用于网络流量控制的工具,它可以对网络接口、流量门限、路由、QoS等参数进行配置和管理。

通过使用tc,可以实现对网络流量的灵活控制,提高网络性能和可靠性。

二、基本用法1.查看可用命令:在Linux中,可以使用以下命令查看可用的tc 命令:```shelltcqdiscshow```该命令将显示系统中可用的队列管理规则(QoS)。

2.设置流量门限:可以使用以下命令设置网络接口的流量门限:```shelltcqdiscadd<interface>rootnetemdelay<time>```其中,<interface>是要设置流量的网络接口,<time>是延迟时间(以秒为单位)。

该命令将为指定的网络接口添加一个netem队列管理规则,实现流量延迟的控制。

3.查看流量统计:可以使用以下命令查看网络接口的流量统计信息:```shelltcstatistics<interface>```该命令将显示指定网络接口的流量统计数据,包括输入、输出、错误等。

4.禁用流量控制:可以使用以下命令禁用网络接口的流量控制:```shelltcqdiscdel<interface>root```该命令将删除指定网络接口的rootqueue管理规则,取消流量控制。

三、高级用法1.使用class和filter:tc提供了class和filter机制,可以实现对网络流量的分类和过滤。

通过为每个class或filter分配不同的流量门限和QoS参数,可以实现更加精细的流量控制。

2.使用权重和偏移:可以使用权重和偏移来为不同的class或filter分配不同的带宽。

通过调整权重和偏移值,可以实现更加灵活的流量分配策略。

3.使用iptables结合tc:可以将iptables规则与tc命令结合使用,实现更加复杂的网络流量控制。

Linux上的自动化测试和持续集成工具

Linux上的自动化测试和持续集成工具自动化测试和持续集成是软件开发中非常重要的环节,能够提高代码质量和开发效率。

在Linux系统上,有一些强大的自动化测试和持续集成工具可供使用。

本文将介绍几种常用的Linux上的自动化测试和持续集成工具。

一、JenkinsJenkins是一个开源的自动化测试和持续集成工具,广泛应用于各种软件开发项目。

它提供了丰富的插件和可扩展性,能够支持各种项目类型和编程语言。

Jenkins能够自动构建、测试和部署代码,具有强大的报告和监控功能。

它的界面简洁直观,易于配置和使用。

二、Travis CITravis CI是一个针对GitHub项目的持续集成服务。

它提供了对各种编程语言和不同操作系统的支持,包括Linux。

Travis CI能够自动构建、测试和部署代码,并提供了实时的测试报告和邮件通知功能。

它与GitHub的集成非常紧密,能够自动触发构建和部署流程。

三、GitLab CI/CDGitLab CI/CD是GitLab提供的持续集成和持续交付解决方案。

它具有与GitLab的无缝集成,能够直接与代码仓库进行交互。

GitLabCI/CD提供了强大的自动化测试和部署功能,可以通过配置文件定义和管理各种构建和测试任务。

它支持多种编程语言和操作系统,包括Linux。

四、SeleniumSelenium是一个自动化测试框架,用于模拟用户在Web应用程序上的操作。

它支持多种编程语言和浏览器,可以在不同的平台上运行,包括Linux。

Selenium可以对Web应用的功能和性能进行全面的自动化测试,包括点击、输入、验证等操作。

它提供了丰富的API和工具,使得测试脚本编写和运行变得简单高效。

五、Robot FrameworkRobot Framework是一个通用的自动化测试框架,支持关键字驱动和数据驱动的测试方法。

它提供了简洁的语法和丰富的库,能够做到灵活、易扩展的测试方案。

Robot Framework可以与其他工具集成,如Selenium和Appium,实现更高级的自动化测试。

Linux磁盘容量告警脚本

Linux磁盘容量告警脚本在运行Linux服务器时,经常需要监控磁盘的使用情况,及时发现并处理磁盘容量不足的问题。

本文将介绍一种可以帮助监控并及时告警磁盘容量的Linux脚本。

脚本概述:本脚本通过使用Shell脚本语言编写,可以实现对Linux系统中磁盘容量进行监控,并在磁盘容量超过设定阈值时发送邮件进行告警。

脚本实现过程:1. 设置告警阈值:在脚本中可以根据实际需求设置磁盘空间的告警阈值,当磁盘使用空间超过阈值时触发告警。

2. 获取磁盘使用情况:通过使用Linux的命令行工具`df`,可以获取系统中各个磁盘的使用情况,包括已用空间和总空间。

3. 检查磁盘使用容量:脚本将获取到的磁盘使用情况与设定的告警阈值进行比较,判断是否触发告警。

4. 发送邮件告警:当磁盘使用空间超过告警阈值时,脚本将发送邮件通知管理员,提醒其及时处理。

脚本代码如下:```bash#!/bin/bash# 设置告警阈值(以百分比表示)THRESHOLD=90# 获取磁盘使用情况usage=$(df -h | awk 'NR>1 {print $5}')# 检查磁盘使用容量并发送邮件告警while read -r line; dousage_percentage=$(echo $line | cut -d'%' -f1)if ((usage_percentage >= THRESHOLD)); thendisk=$(echo $line | awk '{print $1}')email=$(whoami)@$(hostname)echo "磁盘 '$disk' 使用率已超过阈值 $THRESHOLD%" | mail -s "磁盘告警" $emailfidone <<< "$usage"```脚本解释:- 首先,我们设定了一个告警阈值(THRESHOLD),表示磁盘空间使用超过该值时触发告警。

Linux网络性能优化提高带宽和延迟的技巧

Linux网络性能优化提高带宽和延迟的技巧Linux是一种出色的操作系统,被广泛用于服务器环境中。

在网络通信中,性能优化对于提高带宽和降低延迟至关重要。

以下是一些在Linux系统上优化网络性能的技巧。

1. 使用适当的网络驱动程序网络驱动程序负责处理网络数据包的传输和接收。

选择适合硬件设备和操作系统的最新驱动程序,可以提高网络性能。

在Linux环境中,常见的网络驱动程序有e1000e、ixgbe和mlx4_en等。

2. 调整网络协议栈参数Linux的网络协议栈参数可以通过修改系统内核参数进行优化。

一些重要的参数包括TCP窗口大小、拥塞控制算法以及SYN队列大小等。

通过针对具体的网络需求进行调整,可以提高带宽和降低延迟。

3. 使用高效的网络服务软件选择高效的网络服务软件可以改善网络性能。

例如,Nginx作为一个轻量级的Web服务器,具有高性能和并发能力。

相比之下,Apache是一个功能较为丰富但相对较重的服务器软件。

4. 配置适当的网络缓冲区网络缓冲区的大小对于网络性能至关重要。

通过调整Linux系统中的网络缓冲区大小,可以提高网络吞吐量和降低延迟。

TCP栈和网络设备的缓冲区大小可以通过修改系统参数进行调整。

5. 启用网络流量控制和优先级Linux系统提供了一些机制来控制网络流量,以确保关键应用程序的优先级。

例如,使用Traffic Control来限制特定应用程序的带宽,或者通过Quality of Service(QoS)来为特定应用程序指定优先级。

6. 开启TCP快速打开握手TCP快速打开是一种优化技术,通过减少三次握手的次数来降低延迟。

在Linux系统上,可以通过修改内核参数来启用TCP快速打开握手功能。

这样可以加快连接的建立速度和降低延迟。

7. 使用断开连接的快速回收在网络通信中,及时回收断开的连接对于释放资源非常重要。

通过启用Linux系统的断开连接快速回收功能,可以在断开连接后立即释放相关资源,提高系统的处理能力和网络性能。

linux c timer使用方法

linux c timer使用方法摘要:1.Linux CTimer 简介2.Linux CTimer 安装与配置3.Linux CTimer 常用功能及示例4.Linux CTimer 高级用法5.Linux CTimer 的优缺点6.总结正文:**Linux CTimer 简介**Linux CTimer 是一款用于Linux 系统的定时器工具,它可以实现计划任务、定时执行等功能。

CTimer 遵循GNU 通用公共许可证(GPL),适用于各种Linux 发行版。

**Linux CTimer 安装与配置**要在Linux 系统中安装CTimer,请根据您的发行版选择相应的安装包。

对于Debian based 的系统,如Ubuntu,可以使用以下命令安装:```bashsudo apt-get install ctimer```安装完成后,启动CTimer 并配置相关参数。

您可以编辑`/etc/ctimer.conf` 文件来设置定时任务,具体配置如下:[ctimer]run=/usr/bin/your_commandinterval=your_intervaltimeout=your_timeout```其中,`run` 表示要执行的命令,`interval` 表示任务执行的间隔时间,`timeout` 表示任务执行的超时时间。

**Linux CTimer 常用功能及示例**1.简单计划任务:```[ctimer]run=/usr/bin/your_commandinterval=5```此配置表示每5 分钟执行一次`/usr/bin/your_command`。

2.定时执行任务:```[ctimer]run=/usr/bin/your_commandtime_start=09:00time_end=17:00此配置表示在每天的09:00 至17:00 之间执行`/usr/bin/your_command`。

Linux运维必备命令行工具!

Linux运维必备命令行工具!系统管理员(sysadmins)负责日常维护生产系统和服务。

其中一个关键任务就是保证功能性服务能24小时工作。

为了这个,他们得很小心地计划备份方式,灾难管理策略,定时维护,安全审查,等等。

和任意其他管理一样,系统管理员也有他们的必备工具。

在正确的时间正确的情况下使用合适的工具,可以帮助维护操作系统的健壮,达到最小的服务中断时间和最大的运行时间。

这篇文章会介绍一些系统管理员日常活动中最常用和有效的命令行工具。

如果你想推荐其他没在这里列出来的好用的工具,别忘了在评论区里分享一下。

网络工具ping:通过ICMP回应/回复报文来检查远端主机的端到端连接性(RTT延时,抖动,丢包)。

用来检查系统状态和可连接性很不错。

hping:网络扫描和检测工具,可以产生ICMP/TCP/UDP ping数据包。

常常用于高级端口扫描,防火墙测试,手动MTU路径发现和碎片测试。

traceroute:通过TTL限定的ICMP/UDP/TCP侦测包来发现从本地主机到远端目标主机之间的第三层转发路径。

用来调试网络连接性和路由问题。

mtr:traceroute的一个变种,能根据运行时统计数据整理出每一跳的包丢失/抖动。

用来评估路由路径延时很不错。

netcat/socat:TCP/IP网络里的瑞士军刀,可以读/写TCP/UDP 协议字节流。

用来调试防火墙策略和服务可用性很不错。

dig:DNS调试工具,可以生成正向查询,反向查询,搜索域名服务器,检查CNAME,MX和其他DNS记录。

可以在侦错的时候查询特定的DNS服务器。

nslookup:另外一个DNS检查/调试工具。

支持所有DNS查询和记录。

可以查询特定DNS 服务器。

dnsyo:一个DNS测试工具,通过对全世界1500个不同网络中的大量开放解析器执行DNS 查询来测试DNS传输。

Linux命令行中的网络流量分析和监控技巧与常用命令

Linux命令行中的网络流量分析和监控技巧与常用命令一、引言网络流量分析和监控是网络管理中重要的一环,通过对网络流量的分析和监控可以帮助我们理解网络的使用情况、定位网络问题、提高网络性能等。

在Linux命令行中,我们可以利用一些常用的命令来进行网络流量分析和监控。

本文将介绍一些常用的技巧和命令。

二、网络流量分析1. ifconfig命令ifconfig命令可以用来查看和配置网络接口的信息。

通过使用ifconfig命令,我们可以获取网络接口的IP地址、MAC地址、网络状态等相关信息。

例如,使用以下命令可以查看当前网络接口的信息:```ifconfig```2. ip命令ip命令是ifconfig命令的替代品,提供了更多的功能和选项。

除了可以查看网络接口的信息,还可以配置路由表、管理网络设备等。

使用ip命令,我们可以更加灵活地进行网络流量的分析。

例如,使用以下命令可以查看当前网络接口的信息:```ip addr show```3. netstat命令netstat命令可以用来查看网络连接、路由表、网络接口统计等信息。

通过使用netstat命令,我们可以查看当前系统的网络连接状态,了解哪些连接正在活动,哪些端口正在被监听。

例如,使用以下命令可以查看当前系统的网络连接信息:```netstat -a```4. tcpdump命令tcpdump命令是一个功能强大的网络流量分析工具,可以用来捕获和分析网络数据包。

通过使用tcpdump命令,我们可以获取网络流量的详细信息,如源IP地址、目的IP地址、协议类型、数据大小等。

例如,使用以下命令可以抓取指定网卡上的网络数据包:```tcpdump -i eth0```三、网络流量监控1. nload命令nload命令是一个简单易用的网络流量监控工具,可以实时显示网络接口的流量信息。

通过使用nload命令,我们可以了解网络接口的实时入口和出口流量,帮助我们监控网络使用情况。

Linux下使用tc(TrafficControl)流量控制命令模拟网络延迟和丢包

Linux下使⽤tc(TrafficControl)流量控制命令模拟⽹络延迟和丢包 Linux下使⽤tc(Traffic Control) 流量控制命令模拟⽹络延迟和丢包qdisc is short for 'queueing discipline'TC案例如何使⽤tc模拟⽹络延迟和丢包修改⽹络延时: sudo tc qdisc add dev eth0 root netem delay 1000ms查看流量管理:tc qdisc show删除策略:sudo tc qdisc del dev eth0 root netem delay 1000ms验证效果:ping 192.168.102.124 -c 20修改丢包率:sudo tc qdisc add dev eth0 root netem loss 10%删除策略:sudo tc qdisc del dev eth0 root netem loss 10%--------------------------------------------------------------------------------------------------------------------------------------------配置⽹络超时123 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24[root@dev-xx-xx ~]# tc qdisc del dev eth0 root netem delay 100msRTNETLINK answers: Invalid argument[root@dev-xx-xx ~]# tc qdisc showqdisc mq 0: dev eth0 rootqdisc pfifo_fast 0: dev eth0 parent :1 bands 3 priomap 1 2 2 2 1 2 0 0 1 1 1 1 1 1 1 1 qdisc pfifo_fast 0: dev eth0 parent :2 bands 3 priomap 1 2 2 2 1 2 0 0 1 1 1 1 1 1 1 1 qdisc pfifo_fast 0: dev eth0 parent :3 bands 3 priomap 1 2 2 2 1 2 0 0 1 1 1 1 1 1 1 1 qdisc pfifo_fast 0: dev eth0 parent :4 bands 3 priomap 1 2 2 2 1 2 0 0 1 1 1 1 1 1 1 1 [root@dev-xx-xx ~]# tc qdisc add dev eth0 root netem delay 100ms[root@dev-xx-xx ~]# ping 192.168.102.124PING 192.168.102.124 (192.168.102.124) 56(84) bytes of data.64 bytes from 192.168.102.124: icmp_seq=1 ttl=64 time=0.074 ms64 bytes from 192.168.102.124: icmp_seq=2 ttl=64 time=0.066 ms64 bytes from 192.168.102.124: icmp_seq=3 ttl=64 time=0.080 ms64 bytes from 192.168.102.124: icmp_seq=4 ttl=64 time=0.043 ms64 bytes from 192.168.102.124: icmp_seq=5 ttl=64 time=0.084 ms64 bytes from 192.168.102.124: icmp_seq=6 ttl=64 time=0.094 ms^C--- 192.168.102.124 ping statistics ---12 packets transmitted, 12 received, 0% packet loss, time11131msrtt min/avg/max/mdev= 0.043/0.081/0.107/0.018 ms[root@dev-xx-xx ~]# tc qdisc del dev eth0 root netem delay 100ms[root@dev-xx-xx ~]# tc qdisc del dev eth0 root netem delay 100msRTNETLINK answers: Invalid argument配置⽹络丢包率123456 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22[root@dev-xx-xx ~]# tc qdisc del dev eth0 root netem loss 10%RTNETLINK answers: Invalid argument[root@dev-xx-xx ~]# tc qdisc add dev eth0 root netem loss 10%[root@dev-xx-xx ~]# tc qdisc showqdisc netem 8005: dev eth0 root refcnt 5 limit 1000 loss 10% [root@dev-xx-xx ~]# ping 192.168.102.124 -n 20PING 20 (0.0.0.20) 56(124) bytes of data.^C--- 20 ping statistics ---21 packets transmitted, 0 received, 100% packet loss, time20650ms[root@dev-xx-xx ~]# ping 192.168.102.124 -c 20 PING 192.168.102.124 (192.168.102.124) 56(84) bytes of data. 64 bytes from 192.168.102.124: icmp_seq=1 ttl=64 time=0.101 ms 64 bytes from 192.168.102.124: icmp_seq=2 ttl=64 time=0.062 ms 64 bytes from 192.168.102.124: icmp_seq=3 ttl=64 time=0.098 ms 64 bytes from 192.168.102.124: icmp_seq=4 ttl=64 time=0.098 ms 64 bytes from 192.168.102.124: icmp_seq=5 ttl=64 time=0.062 ms 64 bytes from 192.168.102.124: icmp_seq=6 ttl=64 time=0.088 ms 64 bytes from 192.168.102.124: icmp_seq=7 ttl=64 time=0.045 ms 64 bytes from 192.168.102.124: icmp_seq=8 ttl=64 time=0.070 ms23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 6564 bytes from 192.168.102.124: icmp_seq=9 ttl=64 time=0.062 ms 64 bytes from 192.168.102.124: icmp_seq=10 ttl=64 time=0.066 ms 64 bytes from 192.168.102.124: icmp_seq=11 ttl=64 time=0.088 ms 64 bytes from 192.168.102.124: icmp_seq=12 ttl=64 time=0.070 ms 64 bytes from 192.168.102.124: icmp_seq=13 ttl=64 time=0.089 ms 64 bytes from 192.168.102.124: icmp_seq=14 ttl=64 time=0.087 ms 64 bytes from 192.168.102.124: icmp_seq=15 ttl=64 time=0.054 ms 64 bytes from 192.168.102.124: icmp_seq=16 ttl=64 time=0.085 ms 64 bytes from 192.168.102.124: icmp_seq=17 ttl=64 time=0.064 ms 64 bytes from 192.168.102.124: icmp_seq=18 ttl=64 time=0.124 ms 64 bytes from 192.168.102.124: icmp_seq=19 ttl=64 time=0.063 ms 64 bytes from 192.168.102.124: icmp_seq=20 ttl=64 time=0.108 ms--- 192.168.102.124 ping statistics ---20 packets transmitted, 20 received, 0% packet loss, time19000msrtt min/avg/max/mdev= 0.045/0.079/0.124/0.020 ms [root@dev-xx-xx ~]# tc qdisc del dev eth0 root netem loss 10% [root@dev-xx-xx ~]# ping 192.168.102.124 -c 20PING 192.168.102.124 (192.168.102.124) 56(84) bytes of data.64 bytes from 192.168.102.124: icmp_seq=1 ttl=64 time=0.041 ms 64 bytes from 192.168.102.124: icmp_seq=2 ttl=64 time=0.132 ms 64 bytes from 192.168.102.124: icmp_seq=3 ttl=64 time=0.344 ms 64 bytes from 192.168.102.124: icmp_seq=4 ttl=64 time=0.404 ms 64 bytes from 192.168.102.124: icmp_seq=5 ttl=64 time=0.086 ms 64 bytes from 192.168.102.124: icmp_seq=6 ttl=64 time=0.088 ms 64 bytes from 192.168.102.124: icmp_seq=7 ttl=64 time=0.063 ms 64 bytes from 192.168.102.124: icmp_seq=8 ttl=64 time=0.109 ms 64 bytes from 192.168.102.124: icmp_seq=9 ttl=64 time=0.064 ms 64 bytes from 192.168.102.124: icmp_seq=10 ttl=64 time=0.092 ms 64 bytes from 192.168.102.124: icmp_seq=11 ttl=64 time=0.044 ms 64 bytes from 192.168.102.124: icmp_seq=12 ttl=64 time=0.066 ms 64 bytes from 192.168.102.124: icmp_seq=13 ttl=64 time=0.094 ms 64 bytes from 192.168.102.124: icmp_seq=14 ttl=64 time=0.097 ms 64 bytes from 192.168.102.124: icmp_seq=15 ttl=64 time=0.108 ms 64 bytes from 192.168.102.124: icmp_seq=16 ttl=64 time=0.043 ms 64 bytes from 192.168.102.124: icmp_seq=17 ttl=64 time=0.093 ms 64 bytes from 192.168.102.124: icmp_seq=18 ttl=64 time=0.056 ms 64 bytes from 192.168.102.124: icmp_seq=19 ttl=64 time=0.093 ms 64 bytes from 192.168.102.124: icmp_seq=20 ttl=64 time=0.039 ms--- 192.168.102.124 ping statistics ---20 packets transmitted, 20 received, 0% packet loss, time18999msrtt min/avg/max/mdev= 0.039/0.107/0.404/0.093 ms[root@dev-xx-xx ~]#TC常⽤命令1)模拟延迟传输:# tc qdisc add dev eth0 root netem delay 100ms该命令将 eth0 ⽹卡的传输设置为延迟 100 毫秒发送,更真实的情况下,延迟值不会这么精确,会有⼀定的波动,后⾯⽤下⾯的情况来模拟出带有波动性的延迟值2)模拟延迟波动:# tc qdisc add dev eth0 root netem delay 100ms 10ms该命令将 eth0 ⽹卡的传输设置为延迟 100ms ± 10ms (90 ~ 110 ms 之间的任意值)发送。

Linux 的高级路由和流量控制 HOWTO 说明书

Martijn van Oosterhout (章节作者) kleptog@

Paul B Schroeder (章节作者) paulsch@

Jasper Spaans (章节作者) jasper@spaans.ds9a.nl

Pedro Larroy (章节作者) piotr%omega.resa.ed

104 106 107 108 109 109 109 109 110 110 112 112 113 113 115 117 119 120

8

第 1 章 贡献

本文档的成形得益于很多人的贡献,我希望能够回报他们。列出其中几个:

• • • •

Rusty Russell Alexey N. Kuznetsov 来自 Google 的一些好心人 Casema Internet 的工作人员

2.3. Linux 能为你做什么

一个小列表:

• • • • • • • • •

Linux 的高级路由和流量控制 HOWTO 中文版

1

Bert Hubert

Netherlabs BV bert.hubert@netherlabs.nl Gregory Maxwell (章节作者) remco%virtu.nl

Remco van Mook (章节作者) remco@virtu.nl

3.2 IPROUTE2 概览 3.3 先决条件 3.4 浏览你的当前配置 3.4.1. 让 ip 显示我们的链路 3.4.2. 让 ip 显示我们的 IP 地址 3.4.3. 让 ip 显示路由 3.5. ARP 第 4 章 规则——路由策略数据库 4.1. 简单的源策略路由 4.2. 多重上连 ISP 的路由 4.2.1. 流量分割 4.2.2. 负载均衡 第 5 章 GRE 和其他隧道 5.1. 关于隧道的几点注释 5.2. IP-IN-IP 隧道 5.3. GRE 隧道

linux trickle 用法-概述说明以及解释

linux trickle 用法-概述说明以及解释1.引言1.1 概述概述:Linux Trickle 是一个用于限制网络带宽的工具,它可以帮助用户控制应用程序的网络传输速度,从而有效地管理网络流量。

通过使用Trickle,用户可以限制特定应用程序的带宽使用,以避免网络拥塞和提高整体网络性能。

Trickle 的设计理念是在不需要修改应用程序源代码的情况下对网络流量进行限制,这使得它成为一种非常灵活和方便的网络调优工具。

无论是在服务器环境中对网络流量进行优化,还是在个人电脑上控制特定应用程序的带宽使用,Trickle 都能够提供有效的解决方案。

本文将介绍Linux Trickle 的基本原理、安装与配置方法以及使用方法,帮助读者更好地了解和使用这一工具。

1.2 文章结构:本文主要分为引言、正文和结论三个部分。

引言部分会对Linux Trickle进行一个整体概述,说明文章的目的和结构。

在正文部分中,会详细介绍Linux Trickle的简介、安装与配置方法以及使用方法。

结论部分将总结Linux Trickle的作用,并对其优缺点进行分析,最后展望未来的发展方向。

通过这种结构,读者可以清晰地了解到本文的主要内容和论述思路,帮助他们更好地理解Linux Trickle的用法和意义。

1.3 目的:本文旨在介绍Linux系统中一个有效的网络带宽限制工具——Trickle,并详细探讨其用法和功能。

通过对Linux Trickle的引言、安装配置和使用方法的介绍,读者将能够更好地了解如何利用Trickle来控制网络流量,提高系统性能和优化网络体验。

同时,本文将分析Linux Trickle的优缺点,展望其未来发展前景,为读者提供全面的认识和应用指导。

希望本文的内容能够帮助读者更好地理解和使用Linux Trickle,从而提升其在网络管理和优化方面的技能和应用能力。

2.正文2.1 Linux Trickle 简介Linux Trickle是一个用于限制网络带宽的工具,它可以帮助用户更有效地管理网络流量,控制网络速度,以及避免过度消耗带宽的问题。

Linux下TC(trafficcontrol)以及netem的使用

Linux下TC(trafficcontrol)以及netem的使⽤⼀:综述:linux系统中的流量控制器(TC)主要是在输出端⼝处建⽴⼀个队列进⾏流量控制。

TC是⼀个可以根据数据包的任何⼀个部分的特征对其进⾏分类的⼯具,并且可以为各类数据提供不同带宽,从⽽控制他们的传输速度。

TC是iproute2的⼀部分,集成在2.2.及以上版本的内核中,还可以与linux内核⾥的各种架构(如Netfilter netem)协同⼯作。

⼆:TC的组件TC主要由队列规定(qdisc),类(class)和过滤器(filter)这3个组件组成,绘图中⼀般⽤圆形表⽰队列规定,⽤矩形表⽰类:1:qdisc:TC的核⼼组件,也被称为队列,是管理⽹卡输⼊,输出数据的⼀个算法,⽤于确定数据包的发送⽅式。

队列规定可分为两类:(1)不分类的qdisc:内部不包含可配置的⼦类,对进⼊队列的数据包不进⾏区分对待,⽽只是对数据包进⾏重新编排,延迟发送或者丢弃,主要有:pfifo-fast.TBF.SFQ等(2)分类队列规定:内部可包含⼀个或多个⼦类,使⽤过滤器对数据包进⾏分类,然后交给相应的⼦类处理,分类队列规定有CBQ,HTB等2:类:就是数据的类别,各种数据通过过滤器进⾏分类,最后被放⼊类的队列规定⾥⾯进⾏排队。

如果⼀个类没有⼦类,那么这个类被称为叶⼦类,否则就被成为内部类。

1:1和1:12是内部类,其他均为叶⼦类,叶⼦类有⼀个负责为这个类发送数据的队列规定,⽽且这个qdisc可以是分类的,如1:10有⼀个分类的队列规定。

TC中通常把类的队列规定称为叶⼦qdisc(只有叶⼦类才有队列规定)3:过滤器就是⼀些规则,根据这些规则对数据包进⾏分类,过滤器可以属于队列规定,也可以属于内部类,若需要在叶⼦类上再实现分类,那就必须将过滤器与叶⼦类的分类队列规定关联起来,⽽不能与叶⼦类相关联。

最常⽤的是U32过滤器,由⼀个过滤器和⼀个动作组成,选择器⽤来对数据包进⾏匹配,⼀旦匹配成功就执⾏该动作。

linux下TC(traffic contrl)命令的介绍和用法

名称:tc - 显示/维护流量控制设置命令格式:tc qdisc [ add | change | replace | link ] dev DEV [ parent qdisc-id | root ] [ handle qdisc-id ] qdisc [ qdisc specific parameters ]tc class [ add | change | replace ] dev DEV parent qdisc-id [ classid class-id ] qdisc [ qdisc specific parameters ]tc filter [ add | change | replace ] dev DEV [ parent qdisc-id | root ] protocol protocol prio priority filtertype [ filtertype specific parameters ] flowid flow-idtc [-s | -d ] qdisc show [ dev DEV ]tc [-s | -d ] class show dev DEV tc filter show dev DEVTC用途简介:Tc用于Linux内核的流量控制。

流量控制包括以下几种方式:SHAPING(限制)当流量被限制,它的传输速率就被控制在某个值以下。

限制值可以大大小于有效带宽,这样可以平滑突发数据流量,使网络更为稳定。

shaping(限制)只适用于向外的流量。

SCHEDULING(调度)通过调度数据包的传输,可以在带宽范围内,按照优先级分配带宽。

SCHEDULING(调度)也只适于向外的流量。

POLICING(策略)SHAPING用于处理向外的流量,而POLICIING(策略)用于处理接收到的数据。

DROPPING(丢弃)如果流量超过某个设定的带宽,就丢弃数据包,不管是向内还是向外。

新手用linux做代理服务器三招搞定

新手用Linux做代理效劳器三招搞定如今用Linux做代理效劳的是越来越多,本人是小菜一个对这方面是一点都不懂想找人学。

可是,某此人以钱为主,本来出钱也无所谓了只要能学到东西,本领能学到手也行。

可有些人太黑,竟要我1000+RMB,我一小网管那来那么多钱,只能自己探究了。

在网上找了N多教程,照着做都不成功,可以是小弟太笨不能理解大师门的话没做好,自己又在网找了些关于iptables 资料,终于被我经弄出来了。

如今我把我的做法写出来跟大家分享。

呵呵!可能是最简单的方法,大家不要笑小弟哦。

如那位高手看了,请多多指点。

费话少说,如今进入正题。

Linux做代理效劳器最简单的做法,用RedHat9.0为例找一台能装上Linux的机器最少要有两块网卡1.安装Linux,不管是在图形,还是文体下都可以,选择最小安装,在安装的时候可以先配置一下外网的IP和DNS(不设也行),其它全部默认安装好后进入提示符2.进入提示符以后,首先配置下网卡:eth0 (外网网卡)配置文件路经为:/etc/sysconfig/network-scripts/ifcfg-eth0用 vi /etc/sysconfig/network-scripts/ifcfg-eth0 修改eth0的内容,假设安装得时候配好了就不用配了,检下看有错没就行了。

eth0的内容为:(注IP为假设IP,#为注释不用写)DEVICE=eth0 #硬件设备名BOOTPROTO=static #配置方式ONBOOT=yes #是否启用网卡(一般默认是开启的)eth1(内网网卡),配置文件路经为:/etc/sysconfig/network-scripts/ifcfg-eth1用 vi /etc/sysconfig/network-scripts/ifcfg-eth1 修改eth0的内容eth1的内容为:DEVICE=eth1 #硬件设备名BOOTPROTO=static #配置方式ONBOOT=yes #是否启用网卡(一般默认是开启的)网卡配置完了大家可以用ifconfig命检查下网卡有没配错3. 如今来设置外网网关,和ISP提供的DNS网关的配置文件途径是/etc/sysconfig/network 用vi 编辑假设在安装时已经设好这个不用改。

linux tc使用指南以及原理

linux tc使用指南以及原理Linux tc是一个用于配置网络流量控制的工具,它可以帮助我们实现带宽限制、延迟模拟和丢包模拟等功能。

本文将介绍Linux tc的使用指南和原理,帮助读者更好地理解和使用该工具。

一、tc的基本概念和原理1. tc的全名为Traffic Control,它是Linux系统中用于网络流量控制的一个子系统。

2. tc通过配置不同的队列和过滤器来对网络流量进行管理和控制。

3. tc主要通过三种方式来控制网络流量:限制带宽、延迟模拟和丢包模拟。

4. tc的核心概念包括:类别(class)、过滤器(filter)、队列(queue)和规则(rule)。

二、tc的使用指南1. 安装tc工具:在大多数Linux发行版中,tc工具已经默认安装,可以通过`tc qdisc show`命令来检查是否安装。

2. 查看当前网络流量控制配置:使用`tc qdisc show`命令可以查看当前系统的网络流量控制配置。

3. 创建一个队列:使用`tc qdisc add`命令可以创建一个队列,例如`tc qdisc add dev eth0 root handle 1: htb`。

4. 创建一个类别:使用`tc class add`命令可以创建一个类别,例如`tc class add dev eth0 parent 1: classid 1:1 htb rate1mbit ceil 2mbit`。

5. 创建一个过滤器:使用`tc filter add`命令可以创建一个过滤器,例如`tc filter add dev eth0 parent 1: protocol ip prio 1 u32 match ip dst 192.168.0.2 flowid 1:1`。

6. 设置带宽限制:使用`tc class change`命令可以设置一个类别的带宽限制,例如`tc class change dev eth0 parent 1: classid 1:1 htb rate 512kbit ceil 1mbit`。

linux tc模拟时延实现原理

linux tc模拟时延实现原理Linux tc是Linux操作系统中的一个网络流量管理工具,通过模拟时延来实现对网络传输的控制。

它的原理是基于Linux内核中的Traffic Control子系统,通过在网络协议栈中的不同层次上引入队列和过滤器来实现对网络流量的控制和调度。

通过使用tc命令来配置Traffic Control子系统,可以实现对网络传输的时延控制。

在Linux系统中,网络流量是通过网络接口进行传输的。

当网络接口接收到数据包时,数据包会被送往协议栈进行处理和转发。

Traffic Control子系统可以在协议栈的不同层次上对数据包进行处理,从而实现对网络流量的控制和调度。

其中,最常用的层次是网络接口层和队列层。

在网络接口层,Traffic Control子系统可以通过配置qdisc(队列调度器)来实现对网络流量的控制。

队列调度器可以将接收到的数据包放入不同的队列中,并按照一定的规则来调度队列中的数据包进行发送。

通过配置不同的队列调度器,可以实现对网络流量的不同调度策略,从而控制网络流量的时延。

在队列层,Traffic Control子系统可以通过配置class(类别)和filter(过滤器)来实现对网络流量的控制。

类别用于对网络流量进行分组,而过滤器用于根据一定的规则对分组进行过滤。

通过配置不同的类别和过滤器,可以实现对网络流量的分类和过滤,从而控制网络流量的时延。

通过使用tc命令来配置Traffic Control子系统,可以实现对网络传输的时延控制。

tc命令提供了一系列的选项和参数,用于配置队列调度器、类别和过滤器,从而实现对网络流量的控制。

例如,可以使用tc命令配置一个队列调度器,将接收到的数据包按照先进先出(FIFO)的顺序进行发送,从而实现对网络流量的时延控制。

除了配置队列调度器、类别和过滤器,tc命令还可以配置其他一些参数,用于进一步控制网络流量的时延。

例如,可以使用tc命令配置一个延迟模拟器,模拟网络传输中的时延。

linux tc原理

linux tc原理Linux tc原理Linux tc(Traffic Control)是Linux内核中的一种网络流量控制机制,用于管理和控制网络流量的传输速率、延迟、丢包等参数。

它可以在网络接口上实现带宽控制、流量限制和优先级管理等功能,为网络应用提供更好的服务质量。

Linux tc的原理是通过在数据包经过网络协议栈之前或之后,对数据包进行处理和调度,从而实现流量控制和管理。

它主要通过三个关键组件来实现:队列、过滤器和调度器。

队列是tc中的基本单位,用于存储和管理待传输的数据包。

在网络接口上,可以设置多个队列,每个队列可以配置不同的参数,如优先级、带宽等。

数据包进入队列后,根据配置的规则进行处理和调度。

过滤器用于根据规则匹配数据包,并对其进行过滤和分类。

过滤器可以根据数据包的源IP地址、目标IP地址、协议类型等条件来进行匹配,从而实现对不同流量的分流和控制。

调度器根据队列中数据包的特性和配置的策略,决定数据包的发送顺序和调度方式。

调度器可以根据带宽、延迟、丢包率等参数,采用不同的算法和策略来调度数据包,以满足不同应用的需求。

通过配置队列、过滤器和调度器,可以实现各种网络流量控制和管理策略。

例如,可以设置带宽限制,限制某个应用程序的网络传输速率,防止其占用过多带宽;还可以设置优先级管理,确保重要的数据包优先传输,提高网络服务质量。

除了基本的流量控制和管理功能,Linux tc还提供了一些高级功能,如拥塞控制、流量整形和流量分析等。

拥塞控制用于监测网络拥塞状态,并采取相应措施来避免拥塞的发生;流量整形可以对网络流量进行平滑处理,避免突发流量对网络性能的影响;流量分析可以对网络流量进行统计和分析,以便更好地了解网络状况和进行故障排除。

总结起来,Linux tc是一种强大而灵活的网络流量控制机制,通过队列、过滤器和调度器的协作,可以实现对网络流量的精细控制和管理。

它为网络应用提供了可靠的服务质量保障,使网络传输更加高效和可靠。

linux tc延迟命令原理

linux tc延迟命令原理Linux tc延迟命令原理一、引言在网络通信中,延迟是指数据包从发送端到达接收端所需的时间。

而Linux操作系统提供了tc(traffic control)命令来控制网络流量,包括延迟的设置。

本文将介绍Linux tc延迟命令的原理。

二、tc命令概述tc命令是Linux系统中的一个工具,用于配置网络流量控制策略。

它是Traffic Control的缩写,可以通过tc命令在Linux系统中创建和管理网络队列、过滤器和调度器等。

其中,延迟就是通过tc命令来实现的。

三、tc命令的基本用法tc命令的基本用法如下:```tc qdisc add dev eth0 root netem delay 100ms```上述命令中,eth0是网络接口名,netem是使用的网络队列调度器,delay 100ms表示设置延迟为100毫秒。

四、tc延迟命令的原理tc延迟命令的原理是通过在网络数据包的发送和接收过程中插入延迟来模拟真实网络环境中的延迟情况。

1. 网络队列调度器tc命令使用的网络队列调度器是netem。

网络队列调度器主要负责对数据包进行排队和调度,根据设定的延迟时间将数据包放入合适的队列中,以模拟真实网络环境中的延迟情况。

2. 数据包处理当数据包到达网络接口时,网络队列调度器会根据设定的延迟时间将数据包放入相应的队列中。

延迟时间可以通过tc命令中的delay 参数来设置,单位为毫秒。

延迟时间越长,数据包在队列中等待的时间就越长,从而增加了延迟。

3. 数据包发送在设定的延迟时间过去之后,数据包才会被发送出去。

延迟时间结束后,网络队列调度器会从队列中取出数据包,并将其发送到接收端。

因此,延迟时间的长短直接影响了数据包发送的延迟。

五、tc延迟命令的实例为了更好地理解tc延迟命令的原理,下面通过实例来说明。

假设有两台主机A和B,它们通过一个交换机连接在一起。

现在我们在主机A上设置延迟为100毫秒,并进行数据包发送测试。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Levels of design: from usability to experiencePatrizia MartiUniversity of SienaVia dei Termini 6, 53100 Italy marti@media.unisi.itAntonio RizzoUniversity of SienaVia dei Termini 6, 53100 Italyrizzo@unisi.itAbstractThe “user-centred design” paradigm often encompasses fundamentally different strategies and methodologies that share the common objective of generating design solutions centred on the users. In the paper we propose a framework, the “egg model”, that attempts to minimise the generality of current interaction design models and to define techniques that are most appropriate to different levels of design, from usability to interaction and experience design.1IntroductionOver the past thirty years the research in the domain of HCI has evolved from a narrow product orientated attribute, to encompass broader concerns with the experience of use. This evolution took place together with the trend of information and communication technology to move out of work situations towards everyday life activities, including learning, leisure and entertainment. In a broad spectrum of use of technology, the design of user experiences is set to be a major issue to face. Nowadays it seems evident that understanding user concerns and collecting their requirements may be not enough in case of new design challenges. The paper proposes a framework to orient the adoption and use of a set of techniques for interaction and experience design that can become as thorough as those that are currently applied to requirements engineering and usability testing. More in detail, the paper describes a model that represents three levels of design and illustrates the related methods and approaches. Moreover the model recognises the peculiarities of each level of design in relation to different contexts and objectives of interaction: the technical accomplishment of a task, the experience of being charmed and engaged with technology, the discovery of new and unexpected uses of artefacts not originally anticipated by the designer. It argues that it is possible and worth to interpret interaction design in terms of “potential of use” of an artefact rather than a mere “problem of use” to solve. The model presents an approach to interaction design that is not confined to search for solutions to usability problems, but it is open to the design for the “potentials” of the human activity, where visionary scenarios are elaborated with the aim of offering intellectually interesting solutions and stimulating creative and emerging behaviours.2The “egg model”The “egg model” is a model of design articulated on three levels, reactive, pro-active and emergent, each one consisting of a different combination of the main phases of the design process: activity analysis, concept design and evaluation (Figure1). These phases are represented by three different tones of colour. The two horizontal lines in the egg divide the model in three sections that emphasize the weight that each phase has at the single level. For example, one level can becharacterised mainly by evaluation of the interaction with an artefact, whilst another level can regard concept generation and activity analysis as the principal design activities (see below for details).The model guides the designer in understanding the context of intervention and selecting the methods that are more effective for addressing the requirements of the domain. The metaphor of the egg is functional to define the role that the fundamental phases of the design process (activity analysis, concept generation and evaluation) play in three different contexts of design, that we define reactive, pro-active and emergent levels.Figure 1: The “egg model”2.1Reactive levelThe reactive level (Figure 2) is that in which the HCI designer is called to solve problems of use of a system already existing and fully operational (for example an automatic ticketing system or a web site for on-line shopping). Her role is therefore that of redesigning and improving the existent rather that to develop a new system from scratch. The reactive level is characterized by those situations in which the artefact has been released either in final or ß version, and the user feedback should be collected to assess the system functionality. Therefore the HCI designer operates in a context where the human activity to support is well known, the user requirements have been collected and hopefully satisfied and the system has been released. Her role is therefore to assess usability and correct potential design defects. This is the reason why in the “egg model” a great emphasis is devoted to evaluation, while activity analysis (that at this level is fundamentally task analysis) and concept generation play a smaller role. The design here is intended mainly as evaluation and re-design of an existing system, typically resulting in intervention on the user interface.Figure 2: Reactive level2.2Proactive levelThe proactive level is that in which the designer is called to develop a new system to support a well known category of users and human activity (Figure 3). Take as an example the case of a new electronic tourist guide for visiting museums. During the visit, visitors need clear and complete descriptions about artworks and spatial orientation for moving in the museum without getting lost. However there is much more that the designer can offer to these visitors. Entertaining narrations, adapted contents to different typologies of visitors, situation-aware contents, environment sensitive user interface (Marti, 2001). The human activity of visiting a museum will not be dramatically modified by the new artefact. However the new system will ameliorate the activity empowering the user with new opportunities and experiences. The context of the pro-active level is different from the reactive one. The designer does not have to improve an existing system by envisaging solutions that can better satisfy user needs, but to offer new opportunities could not be express in form of requirements. The work of the interaction designer in this level is more balanced in three phases: it is necessary to proceed with a careful activity analysis that can inform concept design, that is in turn continually appraised through an intense phase of prototyping of solutions. We could say that the true problem of this level is the definition of user requirements, an activity that does not come fixed at the beginning of the design process, but remains open until concept design and prototyping do not supply all the elements and information to define the specifications of the final system. The new system, beyond to satisfy the user requirements, should offer new opportunity of use to complement what expressed in form of requirements. The pro-active level includes situations in which starting from a clear set of user requirements, the objective of design is to develop an innovative product able to satisfy those requirements, but also to go beyond them and to offer to the users new opportunities of use of the artefact.Figure 3: Proactive level2.3Emergent levelThe emergent level is that one often referred as “creative design” (Figure 4). In this context, design is viewed as completely unrelated to problem solving. It applies techniques to “envision”human activities that could not exist without the artefact or system being designed. The emergent level addresses uncertain situations but definitely the more charming and challenging for the designer. Take as an example the case of the development of a new learning environment that allows children to create stories by connecting physical and virtual worlds through the manipulation of different media (Rizzo et al. 2003). The environment is specifically devoted to sustain pedagogical objectives like the acquisition of emotional knowledge to express, represent and control emotions, the capability of meta-cognitive thinking, and the intersubjectivity to make models of external world and the others’ mind (Bruner, 1990, 1996). In this context the new system is designed almost from scratch, and the human activity and the role of intended users aredesigned together with the system. The objective here is to design for the “potentials” of the human activity to support and to transform it, to make it evolve, to offer opportunities and find new incentives in human practices for of the use of the system. This level of design cannot count on pre-defined user requirements. The observation of the user activity needs to be supported by a theoretical reflection on the nature of the human activity and the social and cultural values at stake. The activity analysis and theoretical reflection proceeds in parallel with a divergent phase of concept generation and with a preliminary analysis of enabling technology. The design process is co-evolutionary and converges on the definition of “concept scenarios”, that is with the envisioning of situations in which the designer defines the role of the users and the system in specific contexts of use. We could say that at this level the experience of use is designed rather than a system supporting a particular activity. This is the reason why in the “egg model” a large emphasis to this level comes from activity analysis intended as a theoretical reflection, the true inspiration of the design, and to concept generation. The evaluation will always play a fundamental role, but more oriented to assess high level design concepts (and not therefore specific modalities of interaction with the system).Figure 4: Emergent level3ConclusionsThe “egg model” is a framework to orient the adoption and use of a set of techniques for interaction and experience design suited to different design contexts. The model supports the designer in the definition of the context in which s/he operates and in the selection of the most suited techniques and design strategies to adopt in each particular case. The proposed framework is an original contribution with respect to other interaction design process models currently adopted. Indeed most of the available process models derive from the early work of the Xerox Star research group that proposed a user-centred view for the design of innovative products (Bewley et al. 1983, Smith et al 1982, Gould and Lewis, 1983). From that pioneering work, many other formulations of the original idea were proposed with the aim to consolidate design practices with a clear user orientation. However, all these models (Beyer and Holtzblatt, 1998, Lewis and Rieman, 1993, Preece at al. 1994, Shneiderman, 1992) do not take into account the different meanings that the “design for the users” approach assumes in different contexts. Take as an example the concept of “activity analysis”, a core concept of user-centred design. When analysing the human activity that the future system should support, a fundamental difference exists between the activity that is determined and consolidated (first and second level of design in the “egg model”) and the one that is being designed together with the system under development. In the first case it is possible to observe the activity and to evaluate, in great detail, any breakdown or interaction defect that canoccur during the use. In the second case, the observation of the activity in “similar” contexts is the only inspiration the designer can take from field studies. On the contrary, most of the insights for the design will come from theories of human cognition. It follows that whilst in the first and second design level it is possible to analyse the human activity through task analysis and ethnographic observations, in the third level, observations must necessarily be complemented by a theoretical reflection on human cognition and the main cognitive and socio-cultural processes that can inform interaction. The same difference in the interpretation of the meaning of design phases occurs in the performance of evaluation activities: at the first design level, usability evaluation techniques can be successfully applied for detecting interaction problems, at the second and third level these are inappropriate since the objective of evaluation is the appraisal of high level concepts. The “egg model” is an attempt to minimise the generality of current interaction design models and to define techniques that are most appropriate to each level of design, from usability to interaction and experience design.4ReferencesBeyer, H. Holtzblatt, K. (1998) Contextual Design. San Francisco: Morgan Kaufmann Publishers.Bewley W.L., Roberts T.L., Schroit D., Verplank W.L. (1983). Human factors testing in the design of Xerox's 8010 Star office workstation. Proceedings of CHI '83 Conference on Human Factors in Computing Systems, New York: ACM, pp.72-77.Bruner, J.S. (1990) Acts of meaning. Cambridge MA: Harvard University Press.Bruner, J.S. (1996) The culture of education. Cambridge MA: Harvard University Press.Gould J.D. and Lewis C., (1983). Designing for usability: Key principles and what designers think. Proceedings of the CHI'83 Conference on Human Factors in Computing Systems. New York:ACM, pp. 50-53.Lewis, C. & Rieman, J. (1993) Task-Centred User Interface Design: A Practical Introduction Boulder Colorado: University of Colorado. /pub/cs/distribs/clewis/HCI-Design-Book.Marti, P. (2001) Design for art and leisure. Proceedings of ICHIM 2001, Milan, Italy, pp 387-397.Preece, J. Rogers, J. Sharp, H. Benyon, D. Holland, H. Carey, T. (1994) Human-Computer Interaction. Reading, MA: Addison-Wesley.Rizzo A, Decortis, F., Marti P., Rutgers, J., Thursfield, P. (2003) Building narrative experiences for children through real time media manipulation. In Blythe, M., Monk,, A, Overbeeke, C. Wright, P. Funology: From Usability to Enjoyment, Kluwer, 2003, in press.Shneiderman B. (1992). Designing the User interface. Reading MA: Addison Wesley.Smith D.C., Irby R., Kimball W., Verplank, W.L. Harslem E. (1982). Designing the star user interface. Byte, 7, 242-282.。