实验七 入侵检测

入侵智能检测实验报告(3篇)

第1篇一、实验背景随着信息技术的飞速发展,网络安全问题日益凸显。

入侵检测技术作为网络安全的重要手段,能够实时监控网络系统的运行状态,及时发现并阻止非法入侵行为,保障网络系统的安全稳定运行。

本实验旨在通过构建一个入侵智能检测系统,验证其有效性,并分析其性能。

二、实验目的1. 理解入侵检测技术的基本原理和实现方法。

2. 掌握入侵检测系统的构建过程。

3. 评估入侵检测系统的性能,包括检测准确率、误报率和漏报率。

4. 分析实验结果,提出改进建议。

三、实验材料与工具1. 实验材料:KDD CUP 99入侵检测数据集。

2. 实验工具:Python编程语言、Scikit-learn库、Matplotlib库。

四、实验方法1. 数据预处理:对KDD CUP 99入侵检测数据集进行预处理,包括数据清洗、特征选择、归一化等操作。

2. 模型构建:选择合适的入侵检测模型,如支持向量机(SVM)、随机森林(Random Forest)等,进行训练和测试。

3. 性能评估:通过混淆矩阵、精确率、召回率等指标评估入侵检测系统的性能。

4. 实验结果分析:分析实验结果,总结经验教训,提出改进建议。

五、实验步骤1. 数据预处理(1)数据清洗:删除缺失值、异常值和重复数据。

(2)特征选择:根据相关性和重要性选择特征,如攻击类型、服务类型、协议类型等。

(3)归一化:将数据特征进行归一化处理,使其在相同的量级上。

2. 模型构建(1)选择模型:本实验选择SVM和Random Forest两种模型进行对比实验。

(2)模型训练:使用预处理后的数据对所选模型进行训练。

(3)模型测试:使用测试集对训练好的模型进行测试,评估其性能。

3. 性能评估(1)混淆矩阵:绘制混淆矩阵,分析模型的检测准确率、误报率和漏报率。

(2)精确率、召回率:计算模型的精确率和召回率,评估其性能。

4. 实验结果分析(1)对比SVM和Random Forest两种模型的性能,分析其优缺点。

入侵检测实验报告

入侵检测实验报告一实验环境搭建1安装winpcap按向导提示完成即可 (有时会提示重启计算机。

)使网卡处于混杂模式,能够抓取数据包。

2 安装snort采用默认安装完成即可安装完成使用下列命令行验证就是否成功C:\Snort\bin>snort、exe -W (也可以瞧到所有网卡得Interface列表)瞧到那个狂奔得小猪了吗?瞧到了,就表示snort安装成功。

3 安装与设置mysql设置数据库实例流程:建立snort 运行必须得snort库与snort_archive库C:\Program Files\MySQL\MySQL Server 5、0\bin>mysql -u root -pEnter password: (您安装时设定得密码,这里使用mysql这个密码) mysql>create database snort;mysql>create database snort_archive;使用C:\Snort\schemas目录下得create_mysql 脚本建立Snort 运行必须得数据表c:\mysql\bin\mysql -D snort-u root-p < c:\snort\schemas\create_mysqlc:\mysql\bin\mysql -D snort_archive -uroot -p <c:\snort\schemas\create_mysql附:使用mysql -D snort-uroot–p命令进入snort数据库后,使用show tables命令可以查瞧已创建得表。

建立acid 与snort 用户,在root用户下建立mysql> grant usage on *、* to "acid""localhost" identifi ed by "acidtest";mysql> grant usage on *、* to "snort""localhost" identifie dby "snorttest";为acid用户与snort 用户分配相关权限mysql> grant select,insert,update,delete,create,alter on snort 、* to"snort""localhost";mysql> grant select,insert,update,delete,create,alte ron snort 、*to"acid""localhost";mysql> grantselect,insert,update,delete,create,alt er on snort_archive 、*to "acid""localhost";mysql>grant select,insert,update,delete,create,al ter onsnort_archive 、*to "snort""localhost";4 测试snort启动snor tc:\snort\bin>snort -c "c:\snort\etc\snort、conf" -l "c:\snort\logs" -i 2 -d5 安装虚拟机安装成功如下设置虚拟机内IP为192、168、10、3主机IP为192、168、10、2Ping通表示虚拟机与主机能够正常通信。

入侵检测实验报告小结(3篇)

第1篇一、实验背景与目的随着信息技术的飞速发展,网络安全问题日益凸显。

为了保障网络系统的安全稳定运行,入侵检测技术应运而生。

本次实验旨在通过实际操作,深入了解入侵检测系统的原理、技术以及在实际应用中的效果,提高对网络安全防护的认识。

二、实验内容与步骤1. 实验环境搭建(1)硬件环境:一台装有Windows操作系统的计算机,用于安装入侵检测系统。

(2)软件环境:安装Snort入侵检测系统、WinPCAP抓包工具、Wireshark网络分析工具等。

2. 实验步骤(1)安装WinPCAP:按照向导提示完成安装,使网卡处于混杂模式,能够抓取数据包。

(2)安装Snort:采用默认安装方式,完成安装。

(3)配置Snort:编辑Snort配置文件,设置规则、端口、网络接口等信息。

(4)启动Snort:运行Snort服务,使其处于监听状态。

(5)抓取数据包:使用Wireshark抓取网络数据包,观察入侵检测系统的工作效果。

(6)分析数据包:对抓取到的数据包进行分析,验证入侵检测系统是否能够正确识别和报警。

三、实验结果与分析1. 实验结果(1)Snort入侵检测系统成功启动,并进入监听状态。

(2)通过Wireshark抓取到的数据包,入侵检测系统能够正确识别出攻击行为,并发出报警。

(3)分析数据包,发现入侵检测系统对多种攻击类型(如SQL注入、跨站脚本攻击等)具有较好的检测效果。

2. 实验分析(1)Snort入侵检测系统在实验过程中表现良好,能够有效地检测出网络攻击行为。

(2)通过实验,加深了对入侵检测原理和技术的理解,掌握了Snort的配置和使用方法。

(3)实验过程中,发现入侵检测系统对某些攻击类型的检测效果不够理想,如针对加密通信的攻击。

这提示我们在实际应用中,需要根据具体场景选择合适的入侵检测系统。

四、实验总结与展望1. 实验总结本次实验通过实际操作,使我们对入侵检测系统有了更加深入的了解。

实验结果表明,入侵检测技术在网络安全防护中具有重要作用。

入侵检测实验报告

入侵检测实验报告一实验环境搭建1安装winpcap按向导提示完成即可(有时会提示重启计算机。

)使网卡处于混杂模式,能够抓取数据包。

2安装snort采用默认安装完成即可安装完成使用下列命令行验证是否成功C:\Snort\bin>snort.exe -W (也可以看到所有网卡的Interface 列表)看到那个狂奔的小猪了吗?看到了,就表示snort 安装成功。

3安装和设置mysql设置数据库实例流程:建立snort 运行必须的snort 库和snort_archive 库C:\Program Files\MySQL\MySQL Server 5.0\bin>mysql -u root -pEnter password: (你安装时设定的密码,这里使用mysql 这个密码)mysql>create database snort;mysql>create database snort_archive;使用C:\Snort\schemas 目录下的create_mysql 脚本建立Snort 运行必须的数据表snort\schemas\create_mysqlc:\mysql\bin\mysql -D snort_archive -u root -psnort\schemas\create_mysql附:使用mysql -D snort -u root -p命令进入snort数据库后,使用show tables命令可以查看已创建的表。

建立acid和snort用户,在root用户下建立mysql> grant usage on *.* to "acid"@"localhost" identified by "acidtest"; mysql> grant usage on *.* to "snort"@"localhost" identified by "snorttest"; 为acid用户和snort用户分配相关权限mysql> grant select,insert,update,delete,create,alter on snort .* to"snort"@"localhost";mysql> grant select,insert,update,delete,create,alter on snort .* to"acid"@"localhost";mysql> grant select,insert,update,delete,create,alter on snort_archive "acid"@"localhost";mysql> grant select,insert,update,delete,create,alter on snort_archive "snort"@"localhost";4测试snort启动snor tc:\snort\bin>snort -c "c:\snort\etc\snort.conf" -l "c:\snort\logs" -i 2 -d5安装虚拟机安装成功如下Ping 通表示虚拟机和主机能够正常通信。

snort实验

实验7 基于snort的IDS配置实验1.实验目的通过配置和使用Snort,了解入侵检测的基本概念和方法,掌握入侵检测工具的使用方法,能够对其进行配置。

2.实验原理2.1 入侵检测基本概念入侵检测系统(Intrusion Detection System简称为IDS)工作在计算机网络系统中的关键节点上,通过实时地收集和分析计算机网络或系统中的信息,来检查是否出现违反安全策略的行为和是否存在入侵的迹象,进而达到提示入侵、预防攻击的目的。

入侵检测系统作为一种主动防护的网络安全技术,有效扩展了系统维护人员的安全管理能力,例如安全审计、监视、攻击识别和响应的能力。

通过利用入侵检测系统,可以有效地防止或减轻来自网络的威胁,它已经成为防火墙之后的又一道安全屏障,并在各种不同的环境中发挥关键作用。

1.入侵检测系统分类根据采集数据源的不同,IDS可分为基于网络的入侵检测系统(Network-based IDS,简称NIDS)和基于主机的入侵检测系统(Host-based IDS,简称HIDS)。

NIDS使用监听的方式,在网络通信的原始数据包中寻找符合网络入侵模版的数据包。

NIDS的网络分析引擎放置在需要保护的网段内,独立于被保护的机器之外,不会影响这些机器的CPU、I/O与磁盘等资源的使用,也不会影响业务系统的性能。

NIDS一般保护的是整个网段。

HIDS安装在被保护的机器上,在主机系统的审计日志或系统操作中查找信息源进行智能分析和判断,例如操作系统日志、系统进程、文件访问和注册表访问等信息。

由于HIDS 安装在需要保护的主机系统上,这将影响应用系统的运行效率。

HIDS对主机系统固有的日志与监视能力有很高的依赖性,它一般保护的是其所在的系统。

NIDS和HIDS各有优缺点,联合使用这两种方式可以实现更好的检测效果。

2.入侵检测系统的实现技术入侵检测系统的实现技术可以简单的分为两大类:基于特征的检测(Signature-based)和基于异常的检测(Anomaly-based)。

入侵检测系统实验报告

入侵检测系统实验报告

《入侵检测系统实验报告》

摘要:

入侵检测系统是网络安全领域中的重要工具,它能够及时发现并阻止网络中的

恶意行为。

本实验旨在测试不同类型的入侵检测系统在面对各种攻击时的表现,通过对比实验结果,评估其性能和可靠性。

实验设计:

本实验选取了常见的入侵检测系统,包括基于规则的入侵检测系统和基于机器

学习的入侵检测系统。

针对不同的攻击类型,比如DDoS攻击、SQL注入攻击、恶意软件传播等,设置了相应的实验场景和测试用例。

通过模拟攻击行为,收

集系统的响应数据,对系统的检测能力、误报率和漏报率进行评估。

实验结果:

实验结果表明,基于规则的入侵检测系统在对已知攻击行为的检测上表现较为

稳定,但对于未知攻击的识别能力有限。

而基于机器学习的入侵检测系统在处

理未知攻击方面表现更为优秀,但在面对复杂多变的攻击行为时,容易出现误

报和漏报。

综合考虑,不同类型的入侵检测系统各有优劣,可以根据具体的网

络环境和安全需求选择合适的方案。

结论:

入侵检测系统在网络安全中扮演着重要的角色,通过本实验的测试和评估,我

们可以更好地了解不同类型的入侵检测系统的特点和适用场景,为网络安全防

护提供参考和建议。

未来,我们将继续深入研究和实验,不断改进入侵检测系

统的性能和可靠性,为网络安全保驾护航。

入侵检测系统实验报告

入侵检测系统实验报告入侵检测系统实验报告1. 引言随着互联网的迅猛发展,网络安全问题也日益突出。

黑客攻击、病毒传播等威胁不断涌现,给个人和企业的信息安全带来了巨大的挑战。

为了保护网络安全,入侵检测系统(Intrusion Detection System,简称IDS)应运而生。

本实验旨在通过搭建入侵检测系统,探索其工作原理和应用。

2. 实验目的本实验的主要目的是:- 了解入侵检测系统的基本原理和分类;- 学习使用Snort等开源工具搭建IDS;- 分析和评估IDS的性能和效果。

3. 入侵检测系统的原理入侵检测系统是一种能够监测和识别网络中的恶意活动的安全工具。

它通过收集网络流量数据和系统日志,利用事先定义的规则和算法进行分析,以识别和报告潜在的入侵行为。

入侵检测系统主要分为两类:基于签名的入侵检测系统和基于异常行为的入侵检测系统。

4. 实验步骤4.1 环境搭建首先,我们需要搭建一个实验环境。

选择一台Linux服务器作为IDS主机,安装并配置Snort等开源工具。

同时,还需要准备一些模拟的攻击流量和恶意代码,用于测试IDS的检测能力。

4.2 规则定义IDS的核心是规则引擎,它定义了需要监测的恶意行为的特征。

在本实验中,我们可以利用Snort的规则语言来定义一些常见的攻击行为,如端口扫描、SQL 注入等。

通过编写规则,我们可以灵活地定义和更新IDS的检测能力。

4.3 流量监测和分析一旦IDS搭建完成并启动,它将开始监测网络流量。

IDS会对每个数据包进行深度分析,包括源IP地址、目标IP地址、协议类型等信息。

通过与规则库进行匹配,IDS可以判断是否存在恶意行为,并生成相应的警报。

4.4 警报处理当IDS检测到潜在的入侵行为时,它会生成警报并进行相应的处理。

警报可以通过邮件、短信等方式发送给系统管理员,以便及时采取措施进行应对。

同时,IDS还可以将警报信息记录到日志文件中,以供后续分析和调查。

5. 实验结果与分析通过对模拟攻击流量的检测和分析,我们可以评估IDS的性能和效果。

入侵检测技术实验报告

入侵检测技术实验报告实验目的:本实验旨在通过实践操作,使学生了解并掌握入侵检测技术(Intrusion Detection System, IDS)的基本原理和应用。

通过模拟网络环境,学生将学会如何部署和配置IDS,以及如何分析和响应检测到的入侵行为。

实验环境:- 操作系统:Linux Ubuntu 20.04 LTS- IDS软件:Snort- 网络模拟工具:GNS3- 其他工具:Wireshark, tcpdump实验步骤:1. 环境搭建:- 安装并配置Linux操作系统。

- 安装Snort IDS软件,并进行基本配置。

2. 网络模拟:- 使用GNS3创建模拟网络环境,包括攻击者、受害者和监控节点。

3. IDS部署:- 在监控节点上部署Snort,配置网络接口和规则集。

4. 规则集配置:- 根据实验需求,编写或选择适当的规则集,以检测不同类型的网络入侵行为。

5. 模拟攻击:- 在攻击者节点模拟常见的网络攻击,如端口扫描、拒绝服务攻击(DoS)等。

6. 数据捕获与分析:- 使用Wireshark捕获网络流量,使用tcpdump进行实时监控。

- 分析Snort生成的警报日志,识别攻击行为。

7. 响应措施:- 根据检测到的攻击类型,采取相应的响应措施,如阻断攻击源、调整防火墙规则等。

实验结果:- 成功搭建了模拟网络环境,并在监控节点上部署了Snort IDS。

- 编写并应用了规则集,能够检测到模拟的网络攻击行为。

- 通过Wireshark和tcpdump捕获了网络流量,并分析了Snort的警报日志,准确识别了攻击行为。

- 实施了响应措施,有效阻断了模拟的网络攻击。

实验总结:通过本次实验,学生不仅掌握了入侵检测技术的基本理论和应用,还通过实际操作加深了对网络攻击和防御策略的理解。

实验过程中,学生学会了如何配置和使用Snort IDS,以及如何分析网络流量和警报日志。

此外,学生还学习了如何根据检测到的攻击行为采取适当的响应措施,增强了网络安全意识和实践能力。

入侵检测实验报告(两篇)2024

引言概述:入侵检测是计算机安全领域的重要研究方向之一,目的是通过监控和分析网络流量以及系统日志等数据,从中识别出异常行为和潜在的安全威胁。

本文旨在介绍一个入侵检测实验的进展和结果,此为入侵检测实验报告的第二部分。

正文内容:一、实验背景1.实验目的详细阐述实验的目的,以及为什么需要进行入侵检测实验。

2.实验环境介绍实验所用的计算机网络环境,包括操作系统、网络拓扑等。

3.实验流程概述实验的整体流程,包括数据收集、数据预处理、特征提取等步骤。

4.实验数据集介绍实验中所使用的数据集,包括数据集来源、数据集规模等。

5.实验评估指标详细阐述如何评估入侵检测算法的性能,包括准确率、召回率、F1值等指标。

二、实验方法1.数据收集详细介绍如何收集入侵检测所需的数据,包括网络流量数据和系统日志数据。

2.数据预处理阐述如何对收集到的数据进行预处理,包括数据清洗、数据标准化等步骤。

3.特征提取介绍如何从预处理后的数据中提取有用的特征,以用于后续的入侵检测分析。

4.算法选择阐述实验中选择的入侵检测算法,包括传统机器学习算法和深度学习算法。

5.模型训练与测试详细描述实验中如何将预处理后的数据用于训练和测试入侵检测模型,包括数据划分和交叉验证等。

三、实验结果1.算法性能比较详细阐述不同算法在入侵检测任务上的性能比较,包括准确率、召回率等指标的对比分析。

2.异常检测介绍实验中检测到的具体异常行为,包括网络攻击、系统漏洞等。

3.误报率分析分析实验中算法的误报率,即将正常行为错误地标记为异常行为的情况。

4.可视化展示通过可视化的方式展示实验结果,包括异常行为的时间分布、网络流量的变化趋势等。

5.实验改进与优化针对实验中出现的问题和不足,给出实验改进与优化的建议,并展望未来的研究方向。

总结:通过本次入侵检测实验,我们探索了入侵检测的实践方法和技术,通过数据收集、预处理和特征提取等步骤,以及选择合适的算法进行训练和测试,成功地识别出网络中的异常行为和潜在的安全威胁。

入侵检测实验报告.doc

入侵检测实验报告.doc一、实验目的随着信息技术的迅速发展,网络安全问题日益凸显。

入侵检测作为网络安全防护的重要手段之一,能够及时发现并阻止潜在的入侵行为。

本次实验的目的在于深入了解入侵检测系统的工作原理和性能,通过实际操作和数据分析,评估不同入侵检测方法的有效性,并培养解决实际网络安全问题的能力。

二、实验环境1、操作系统:Windows 102、入侵检测软件:Snort3、网络拓扑:构建了一个简单的局域网环境,包括一台服务器、若干客户端和网络设备。

三、实验原理入侵检测系统(IDS)是一种对网络传输进行实时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。

它基于多种检测技术,如基于特征的检测、基于异常的检测等。

基于特征的检测通过匹配已知的攻击特征模式来识别入侵行为;基于异常的检测则通过建立正常行为模型,将偏离该模型的活动视为异常。

四、实验步骤1、安装和配置 Snort 入侵检测系统(1)下载 Snort 软件并进行安装。

(2)配置 Snort 的规则文件,导入常见的攻击特征规则。

2、构建测试环境(1)在局域网中模拟正常的网络流量,包括网页浏览、文件传输等。

(2)使用工具模拟常见的入侵行为,如端口扫描、SQL 注入等。

3、启动 Snort 进行监测(1)启动 Snort 服务,使其开始捕获网络数据包。

(2)观察 Snort 的日志输出,分析检测结果。

4、分析检测结果(1)对 Snort 检测到的入侵行为进行分类和统计。

(2)对比实际模拟的入侵行为和 Snort 的检测结果,评估检测的准确性。

五、实验结果与分析1、检测准确性在模拟的入侵行为中,Snort 成功检测到了大部分的端口扫描和SQL 注入攻击,但对于一些较为复杂和隐蔽的入侵手段,如 0day 漏洞利用,检测效果不够理想。

2、误报率Snort 出现了一定数量的误报,主要集中在一些正常的网络活动被误判为入侵行为。

这可能是由于规则设置过于严格或者网络环境的特殊性导致。

入侵检测实验报告

一、实验目的1. 理解入侵检测系统的基本原理和功能。

2. 掌握入侵检测系统的配置与使用方法。

3. 学会使用入侵检测工具进行网络监控和攻击检测。

4. 提高网络安全防护意识和技能。

二、实验环境1. 操作系统:Windows 102. 网络设备:路由器、交换机、PC机3. 软件工具:Snort、Wireshark、Nmap三、实验内容1. 入侵检测系统简介入侵检测系统(Intrusion Detection System,简称IDS)是一种用于实时监控网络流量,检测和防御网络攻击的网络安全设备。

IDS通过分析网络数据包,识别异常行为和潜在威胁,从而保障网络安全。

2. Snort配置与使用1. 安装Snort:下载Snort软件,按照提示完成安装。

2. 配置Snort:编辑Snort配置文件(通常是`snort.conf`),设置检测规则、日志路径、网络接口等信息。

3. 运行Snort:启动Snort服务,开始监控网络流量。

3. Wireshark捕获与分析1. 捕获数据包:使用Wireshark捕获Snort检测到的网络流量数据包。

2. 分析数据包:对捕获到的数据包进行分析,识别攻击类型、攻击目标、攻击者等信息。

4. Nmap扫描与检测1. 扫描目标主机:使用Nmap扫描目标主机的开放端口和系统信息。

2. 检测异常端口:分析扫描结果,识别异常开放的端口,可能存在入侵行为。

四、实验步骤1. 搭建实验环境- 配置网络拓扑,连接路由器、交换机和PC机。

- 在PC机上安装Snort、Wireshark和Nmap。

2. 配置Snort- 打开Snort配置文件(`snort.conf`),设置检测规则、日志路径、网络接口等信息。

- 保存配置文件,重启Snort服务。

3. 使用Wireshark捕获数据包- 打开Wireshark,选择Snort网络接口,开始捕获数据包。

- 观察捕获到的数据包,分析是否存在异常。

【5A版】入侵检测实验

实验七入侵检测实验一、实验目的通过本实验掌握入侵检测系统(IDS)的基本原理和应用,掌握Windows 系统进行日常安全检测的基本方法和操作技能。

二、实验要求1、实验前学生应具备以下知识:✓了解常见网络攻击技术的特点。

✓了解Windows系统用于安全审计的系统工具。

✓了解入侵检测系统(IDS)的基本概念。

2、实验内容可根据实验室的具体情况和课时安排的变化进行适当的调整实验过程中,部分实验内容需要与相邻的同学配合完成。

此外,学生需要将实验的结果记录下来,实验内容中的思考题以书面形式解答并附在实验报告的后面。

3、需要注意的是,学生在实验过程中要严格按实验指导书的操作步骤和要求操作,且小组成员应紧密配合,以保证实验过程能够顺利完成。

三、实验仪器设备和材料清单实验设备:1.WindowsGP,Windows20GG服务器;或VMWare,Windows20GG/GP虚拟机。

2.TCPView、360安全卫士。

3.Snort。

4.黑客工具包。

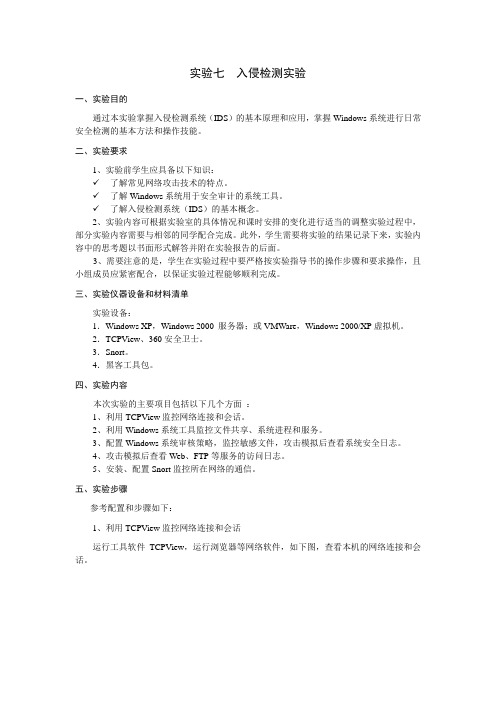

四、实验内容本次实验的主要项目包括以下几个方面:1、利用TCPView监控网络连接和会话。

2、利用Windows系统工具监控文件共享、系统进程和服务。

3、配置Windows系统审核策略,监控敏感文件,攻击模拟后查看系统安全日志。

4、攻击模拟后查看Web、FTP等服务的访问日志。

5、安装、配置Snort监控所在网络的通信。

五、实验步骤参考配置和步骤如下:1、利用TCPView监控网络连接和会话运行工具软件TCPView,运行浏览器等网络软件,如下图,查看本机的网络连接和会话。

2、利用360安全卫士进行安全检查360安全卫士是目前最为流行的桌面安全工具,在其“高级工具”中集成了多个检测工具,可以帮助我们发现恶意程序和黑客的入侵,并作出相应的修补。

类似TCPView的工具也可以在360安全卫士的高级工具中找到。

3、利用Windows系统工具监控文件共享、系统进程和服务运行“计算机管理”管理工具,打开“共享文件夹”,查看已经建立的会话和打开的文件。

入侵检测实验

入侵检测实验一、实验目的及要求:(1)理解入侵检测的作用和检测原理。

)理解入侵检测的作用和检测原理。

(2)理解误用检测和异常检测的区别。

)理解误用检测和异常检测的区别。

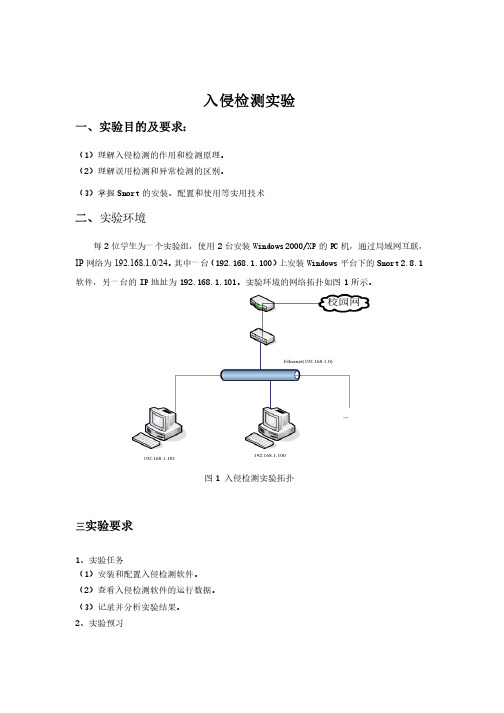

(3)掌握Snort的安装、配置和使用等实用技术的安装、配置和使用等实用技术二、实验环境每2位学生为一个实验组,使用2台安装Windows 2000/XP的PC机,通过局域网互联,IP网络为192.168.1.0/24。

其中一台(192.168.1.100192.168.1.100))上安装Windows平台下的Snort 2.8.1软件,另一台的IP地址为192.168.1.101192.168.1.101。

实验环境的网络拓扑如图。

实验环境的网络拓扑如图1所示。

所示。

192.168.1.101192.168.1.100校园网Ethernet(192.168.1.0)……图11 入侵检测实验拓扑入侵检测实验拓扑入侵检测实验拓扑三实验要求1、实验任务、实验任务(1)安装和配置入侵检测软件。

)安装和配置入侵检测软件。

(2)查看入侵检测软件的运行数据。

)查看入侵检测软件的运行数据。

(3)记录并分析实验结果。

)记录并分析实验结果。

2、实验预习、实验预习(1)预习本实验指导书,深入理解实验的目的与任务,熟悉实验步骤和基本环节。

)预习本实验指导书,深入理解实验的目的与任务,熟悉实验步骤和基本环节。

)复习有关入侵检测的基本知识。

(2)复习有关入侵检测的基本知识。

、实验报告3、实验报告(1)简要描述实验过程。

)简要描述实验过程。

)实验中遇到了什么问题,如何解决的。

(2)实验中遇到了什么问题,如何解决的。

)分析入侵检测系统在网络安全方面的作用。

(3)分析入侵检测系统在网络安全方面的作用。

)实验收获与体会。

(4)实验收获与体会。

四Windows下Snort的配置一.安装软件:一、安装WinPcap_3_1 二、安装Snort_2_4_5 五、实验内容或步骤:1 安装和配置轻量级IDS 软件Snort由于需要对网络底层进行操作,安装Snort 前需要预先安装WinpCap WinpCap((WIN32平台上网络分析和捕获数据包的链接库)。

实验七 入侵检测实验

实验七入侵检测实验一、实验目的通过本实验掌握入侵检测系统(IDS)的基本原理和应用,掌握Windows系统进行日常安全检测的基本方法和操作技能。

二、实验要求1、实验前学生应具备以下知识:✓了解常见网络攻击技术的特点。

✓了解Windows系统用于安全审计的系统工具。

✓了解入侵检测系统(IDS)的基本概念。

2、实验内容可根据实验室的具体情况和课时安排的变化进行适当的调整实验过程中,部分实验内容需要与相邻的同学配合完成。

此外,学生需要将实验的结果记录下来,实验内容中的思考题以书面形式解答并附在实验报告的后面。

3、需要注意的是,学生在实验过程中要严格按实验指导书的操作步骤和要求操作,且小组成员应紧密配合,以保证实验过程能够顺利完成。

三、实验仪器设备和材料清单实验设备:1.Windows XP,Windows 2000 服务器;或VMWare,Windows 2000/XP虚拟机。

2.TCPView、360安全卫士。

3.Snort。

4.黑客工具包。

四、实验内容本次实验的主要项目包括以下几个方面:1、利用TCPView监控网络连接和会话。

2、利用Windows系统工具监控文件共享、系统进程和服务。

3、配置Windows系统审核策略,监控敏感文件,攻击模拟后查看系统安全日志。

4、攻击模拟后查看Web、FTP等服务的访问日志。

5、安装、配置Snort监控所在网络的通信。

五、实验步骤参考配置和步骤如下:1、利用TCPView监控网络连接和会话运行工具软件TCPView,运行浏览器等网络软件,如下图,查看本机的网络连接和会话。

2、利用360安全卫士进行安全检查360安全卫士是目前最为流行的桌面安全工具,在其“高级工具”中集成了多个检测工具,可以帮助我们发现恶意程序和黑客的入侵,并作出相应的修补。

类似TCPView的工具也可以在360安全卫士的高级工具中找到。

3、利用Windows系统工具监控文件共享、系统进程和服务运行“计算机管理”管理工具,打开“共享文件夹”,查看已经建立的会话和打开的文件。

入侵检测实验

实验七入侵检测实验一、实验目的通过本实验掌握入侵检测系统(IDS)的基本原理和应用,掌握Win dows 系统进行日常安全检测的基本方法和操作技能。

二、实验要求1、实验前学生应具备以下知识:了解常见网络攻击技术的特点。

了解Win dows系统用于安全审计的系统工具。

了解入侵检测系统(IDS)的基本概念。

2、实验内容可根据实验室的具体情况和课时安排的变化进行适当的调整实验过程中,部分实验内容需要与相邻的同学配合完成。

此外,学生需要将实验的结果记录下来,实验内容中的思考题以书面形式解答并附在实验报告的后面。

3、需要注意的是,学生在实验过程中要严格按实验指导书的操作步骤和要求操作,且小组成员应紧密配合,以保证实验过程能够顺利完成。

三、实验仪器设备和材料清单实验设备:1 . WindowsGP ,Windows20GG 服务器;或VMWare ,Win dows20GG/GP 虚拟机。

2.TCPView、360 安全卫士。

3.Snort。

4 .黑客工具包。

四、实验内容本次实验的主要项目包括以下几个方面:1、 利用 TCPView 监控网络连接和会话。

利用 Windows 系统工具监控文件共享、系统进程和服务。

配置 Win dows 系统审核策略,监控敏感文件,攻击模拟后查看系统安全日志 攻击模拟后查看WW 4 0、 P 等服务的访问日志。

配置 Sno]rU 监控所在网络的通信TCP UDPUDF-CP LI DP IJDF Mpjiip_q3:-fl1biOG-S£n■<p:nEibio.=-ns o - ,丸尔::in'Q3也怕LIETTE MINn*丸xp:O 」ETENINC B JbO3kj£卫 士 /A置和步骤如下: 7MJ 耳封曲2 曰虽卫士 V、利用TCPView 监控网络连接和会话 _ A,-h UCP 192.1U 175 1 5 a.Q D.O 0和会话。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验七入侵检测系统设计

实验类型:设计性实验要求:必做学时:2

实验目的:

了解IDS系统的主要功能与主要产品性能,实现动态地针对计算机安全系统进行管理,基于入侵检测系统分析网络安全基本问题。

实验内容:

1、观察实验室IDS设备的主要功能,它们发展趋势,掌握IDS基本使用方

法和入侵监测技术数据分析。

2、入侵监测技术是防火墙技术合理而有效的补充,要求结合漏洞扫描器的使

用,通过端口的监测,收集关键信息,查看系统日志,分析其信息,检查系统中是否有违反安全策略的行为和遭到袭击的迹象。

主要仪器设备:P4以上个人计算机

由于实验室环境限制,本次实验使用Dynamips模拟Cisoc IOS IDS的使用与设计。

假设R1模拟内网路由器,R2模拟外部路由器,各设备端口IP及路由均已完成正确配置,现要求在R1路由器上启用IDS功能,实现对内部主机的保护。

请将R1配置成功的结果上传!(如果要自己配置,则还需要配置各端口的IP地址)

R1的IDS参考配置:

1在R1上初始化IDS

R1(config)#ip audit notify log

//配置事件通知的方法,可以发送到正规的SYSLOG服务器(log)或者发送到Cisco Secure IDS Director或Cisco Secure Policy Manager

R1(config)#ip audit po local

//配置本地邮局

R1(config)#ip audit po max-events 100

//配置放置在路由器事件提示里最大事件通知数目

R1(config)#ip audit protected 1.1.1.1 to 1.1.1.254

//配置被保护的网段

2在R1上配置和应用审计规则

R1(config)#ip audit signature 2004 disable

//全局禁用特征2004 (ICMP Echo Request)

R1(config)#ip audit info action alarm

//配置对信息特征的缺省动作为Alarm告警

R1(config)#ip audit attack action alarm drop reset

//配置对攻击特征的缺省动作发出警告、丢弃分组、重置TCP连接

R1(config)#ip audit name xgucs info

//为信息签名创建一个新的审查规则xgucs

R1(config)#ip audit name NORVEL attack

//为攻击签名创建一个新的审查规则xgucs

3在R1的F0/0接口上应用审计规则

R1(config)#int f0/1

R1(config-if)#ip audit xgucs in

R1(config-if)#end

4验证IDS的配置

R1#show ip audit configuration

//查看IDS配置

Event notification through syslog is enabled

Event notification through Net Director is disabled

Default action(s) for info signatures is alarm

Default action(s) for attack signatures is alarm drop reset

Default threshold of recipients for spam signature is 250

Signature 2004 disable

PostOffice:HostID:0 OrgID:0 Msg dropped:0

:Curr Event Buf Size:0 Configured:100

Post Office is not enabled - No connections are active

Audit Rule Configuration

Audit name xgucs

info actions alarm

attack actions alarm drop reset

R1#show ip audit interface

//查看IDS接口配置

Interface Configuration

Interface FastEthernet0/1

Inbound IDS audit rule is xgucs

info actions alarm

attack actions alarm drop reset

Outgoing IDS audit rule is not set

R1#show ip audit statistics

//查看IDS统计数据

Interfaces configured for audit 1

Session creations since subsystem startup or last reset 0

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [0:0:0]

Last session created never

Last statistic reset never

Post Office is not enabled - No connections are active

5在R2上进行IDS测试

R2#ping

Protocol [ip]:

Target IP address: 1.1.1.111

Repeat count [5]: 10

Datagram size [100]: 10000

Timeout in seconds [2]:

Extended commands [n]:

Sweep range of sizes [n]:

Type escape sequence to abort.

Sending 100, 2000-byte ICMP Echos to 1.1.1.11, timeout is 2 seconds:

....

//连续发送大量分段数据包被阻止

Success rate is 0 percent (0/10)

R2#

在R1的Console会显示

R1#

*Mar 1 00:07:49.679: %IDS-4-ICMP_FRAGMENT_SIG: Sig:2150:Fragmented ICMP Traffic - from 3.3.3.2 to 1.1.1.111

*Mar 1 00:08:23.235: %IDS-4-ICMP_FRAGMENT_SIG: Sig:2150:Fragmented ICMP Traffic - from 3.3.3.2 to 1.1.1.111

*Mar 1 00:08:53.735: %IDS-4-ICMP_FRAGMENT_SIG: Sig:2150:Fragmented ICMP Traffic - from 3.3.3.2 to 1.1.1.111

//在R1的Console上显示了logging信息,是IDS特征库中的2150(Fragmented ICMP Traffic)。