自动对付CC攻击

cloudflare防cc规则

cloudflare防cc规则Cloudflare防CC规则是指Cloudflare公司所提供的一种网络安全防护服务,用于防止恶意的CC攻击。

CC攻击是指针对网站的大量请求,旨在使网站服务不可用或降低其性能。

这种攻击通常由恶意的机器人或僵尸网络发起,使用大量的请求占用网站的资源。

Cloudflare防CC规则采用了多种技术和策略,以保护网站免受CC 攻击的影响。

其中包括以下几个方面的规则和措施。

Cloudflare防CC规则可以根据客户端的IP地址进行访问控制。

它可以设置一个阈值,当来自同一IP地址的请求超过这个阈值时,Cloudflare会自动将该IP地址列入黑名单,从而阻止进一步的请求。

这种IP黑名单机制可以有效地防止来自特定IP地址的大量请求。

Cloudflare防CC规则还可以根据请求的特征进行访问控制。

例如,它可以检测到某个请求是否具有异常的请求头或Cookie信息,或者是否在短时间内发送了大量的请求。

如果检测到这些异常行为,Cloudflare会自动将其列入黑名单,并拒绝进一步的请求。

Cloudflare防CC规则还可以对请求进行人机验证。

当Cloudflare检测到某个请求可能是由机器人发起时,它会要求用户进行人机验证,例如输入验证码或完成其他验证步骤。

这种人机验证可以有效地区分真实用户和机器人,并防止机器人发起的大量请求。

Cloudflare防CC规则还可以根据地理位置进行访问控制。

它可以设置一个白名单,只允许来自特定地理位置的请求访问网站。

这种地理位置过滤可以防止来自特定地区的大量请求,例如某个国家或地区的攻击。

总的来说,Cloudflare防CC规则是一种强大的网络安全防护服务,可以帮助网站防止CC攻击。

通过采用多种技术和策略,Cloudflare 可以有效地识别和阻止恶意的CC请求,保护网站的性能和可用性。

无论是对个人网站还是大型企业网站,Cloudflare防CC规则都是一种值得考虑的重要安全措施。

cc攻击防护方案

cc攻击防护方案随着互联网的发展,网络安全问题日益突出,特别是CC (Distributed Denial of Service)攻击威胁逐渐增大。

CC攻击是一种通过大量的请求或连接来占用目标网站资源的攻击手段,使得被攻击目标无法正常对外提供服务。

为了有效应对CC攻击,我们需要采取一系列的防护方案。

首先,建立一个强大的防火墙是很重要的。

防火墙是网络安全的第一道防线,其作用就是监控和控制网络流量。

通过设置规则,防火墙可以过滤掉一些明显的CC攻击流量,从而达到减少攻击影响的目的。

此外,防火墙还可以对来自可疑IP地址的连接进行监测和阻止,有效隔离CC攻击源。

其次,采用IP限流措施也是防范CC攻击的有效手段之一。

IP限流即对同一IP地址的访问请求进行限制,每个IP在单位时间内只能发送有限数量的请求。

通过设置合理的限流策略,可以有效防止CC攻击中的大量恶意请求,减轻服务器的负担。

此外,可以根据IP访问行为设定一个信任级别,高信任级别的IP可以享有更高的访问权限,从而减少误伤。

第三,采用验证码技术也是防范CC攻击的常用方法之一。

验证码是一种能够判断用户是否为机器的技术,通过要求用户输入图片或数字中的字符来验证用户的真实性。

通过引入验证码,可以有效防止自动化的恶意攻击,因为只有真正的用户才能够正确填写验证码。

不过,虽然验证码可以一定程度上减轻CC攻击的影响,但是也会给用户的便利性带来一定的损失。

另外,分布式缓存也可以作为防护CC攻击的重要手段。

分布式缓存能够将部分请求在分布式缓存系统中进行处理,而不需要占用主服务器的资源。

通过在分布式缓存层面对流量进行拦截和处理,可以降低CC攻击对真实业务的影响。

同时,分布式缓存还可以扩展系统的处理能力,提高系统的整体性能。

此外,流量清洗也是一种应对CC攻击的有效手段。

流量清洗是将流量引导到专门的流量清洗设备中进行处理,通过对流量进行过滤和分析,识别并清除恶意流量,从而保护真实业务的正常运行。

教你网站防CC攻击的几种方法

教你网站防CC攻击的几种方法(1)。

取消域名绑定一般cc攻击都是针对网站的域名进行攻击,比如网站域名是,那么攻击者就在DDoS攻击软件中设定攻击对象为该域名然后实施攻击。

对于这样的攻击我们的措施是在IIS上取消这个域名的绑定,让CC攻击失去目标。

具体操作步骤是:打开“IIS管理器”定位到具体站点右键“属性”打开该站点的属性面板,点击IP 地址右侧的“高级”按钮,选择该域名项进行编辑,将“主机头值”删除或者改为其它的值(域名)。

经过模拟测试,取消域名绑定后Web服务器的CPU马上恢复正常状态,通过IP进行访问连接一切正常。

但是不足之处也很明显,取消或者更改域名对于别人的访问带来了不变,另外,对于针对IP的CC攻击它是无效的,就算更换域名攻击者发现之后,他也会对新域名实施攻击。

(2)。

域名欺骗解析如果发现针对域名的CC攻击,我们可以把被攻击的域名解析到127。

0。

0。

1这个地址上。

我们知道127。

0。

0。

1是本地回环IP是用来进行网络测试的,如果把被攻击的域名解析到这个IP上,就可以实现攻击者自己攻击自己的目的,这样他再多的肉鸡或者代理也会宕机,让其自作自受。

另外,当我们的Web服务器遭受CC攻击时把被攻击的域名解析到国家有权威的GVM 网站或者是网警的网站,让其网警来收拾他们。

现在一般的Web站点都是利用类似“新网”这样的服务商提供的动态域名解析服务,大家可以登录进去之后进行设置。

(3)。

更改Web端口一般情况下Web服务器通过80端口对外提供服务,因此攻击者实施攻击就以默认的80端口进行攻击,所以,我们可以修改Web端口达到防CC攻击的目的。

运行IIS管理器,定位到相应站点,打开站点“属性”面板,在“网站标识”下有个TCP端口默认为80,我们修改为其他的端口就可以了。

(4)。

IIS屏蔽IP我们通过命令或在查看日志发现了CC攻击的源IP,就可以在IIS中设置屏蔽该IP对Web站点的访问,从而达到防范IIS攻击的目的。

cc攻击防护方案

cc攻击防护方案在当今互联网时代,网络攻击不仅屡见不鲜,而且日趋复杂化和隐蔽化。

其中一种比较常见的攻击方式就是CC攻击。

CC攻击指的是针对服务器的压力测试攻击,攻击者通过向目标服务器不断发送大量的请求,占用服务器资源,最终导致服务器瘫痪。

针对CC攻击,企业和个人一定要加强防范,并制定相应的防护方案。

以下是一些CC攻击防护方案:1. 限制连接数CC攻击最基本的原理就是占用服务器资源,因此限制连接数是最根本的防护措施。

具体来说,可以设置连接时间、连接频率、连接数等参数,限制每个IP地址、用户、会话等最大并发连接数。

2. 使用CDN加速CDN是一种分布式部署的互联网加速平台,通过部署在全球各地的服务器,将用户请求分配到离用户最近的服务器,提高用户访问网站的速度和性能。

当然,CDN还有一个很重要的功能,就是可以分担服务器的压力,缓解CC攻击的影响。

3. 防火墙策略防火墙可以限制不同类型的流量,可以设置针对TCP、UDP、ICMP和HTTP协议的连接限制策略,还可以利用黑白名单过滤来阻止恶意流量,保护服务器的安全。

4. 网站反向代理反向代理可以将HTTP请求转发给真实的服务器,同时过滤恶意请求,以便防止CC攻击。

反向代理还可以缓存网页,提高用户访问的速度和性能,从而更好地抵御CC攻击。

5. 防CC攻击软件防CC攻击软件是一种专门针对CC攻击的软件,可以有效地检测和抵御CC攻击。

这种防护软件采用不同的技术和算法,可以快速识别恶意请求和流量,保护服务器不受恶意攻击的侵害。

6. 集中流量管理系统集中流量管理系统可以监控和分析所有网络流量,及时发现和识别CC攻击,并且可以自动应对CC攻击。

这样的系统还可以提供各种实时报表和数据,以便管理员及时做出恰当的决策和应对措施。

CC攻击已经成为了当今互联网时代最为常见的网络攻击行为之一。

对于经常受到CC攻击的网站,必须采取相应的防范措施,从而保护自己的服务器和用户数据不受恶意攻击的侵害。

cc攻击 :对付CC攻击的办法

2007-08-22 06:05:28 218.18.42.231 1791 61.139.129.56 80 HTTP/1.1 GET /list.asp?ProdId=0961 503 30 ConnLimit pool21

overip=""

f_name=logfilepath

'指定日志文件

bitsCN_com

'程式功能:把logfiles中的IP提取成ipsec需要的过滤格式,导入ipsec中过滤。适合某个网站受大量CC攻击的情况。

' 2007-5-12

set fileobj88=CreateObject("Scripting.FileSystemObject")

程式主要是读取这个网站的iis日志,分析出其中的IP地址,用安全策略自动封闭。VBS代码如下:

'代码开始

Set fileobj=CreateObject("Scripting.filesystemobject")

logfilepath="E:\w3log\W3SVC237\ex070512old.log" '注意指定受攻击网站的日志路径。

中国网管联盟

ห้องสมุดไป่ตู้

因为CC攻击都是使用的肉机或代理来访问我们的服务器的,他跟synflood攻击不相同。synfoold一直是不断变化的虚假IP,而CC攻击的IP都是真实的IP而基本上不变化的,只要我们用安全策略把这些IP全部封掉就能了。

cc攻击防护方案

cc攻击防护方案CC攻击(即Distributed Denial of Service,缩写为DDoS)是一种常见的网络攻击方式,旨在通过超载目标服务器或网络以阻止正常的用户访问。

为了保护网络安全,防范CC攻击成为了一项重要的任务。

本文将探讨一些常用的CC攻击防护方案,并对其优缺点进行分析。

一、流量清洗技术流量清洗技术是一种常见的CC攻击防护方式。

它通过分析所有进入的网络流量,并将其中的异常流量进行过滤和清除。

这种技术可以识别并拦截威胁网络安全的流量,从而保护服务器正常运行。

虽然流量清洗技术可以有效地防御CC攻击,但其缺点是在分析和处理大量流量时会消耗大量的计算资源,从而可能导致性能下降。

二、IP封堵技术IP封堵技术是另一种常用的CC攻击防护方案。

它通过根据攻击流量中的IP地址进行封堵,将攻击源排除在网络外部。

这种技术可以迅速停止CC攻击,保护服务器免受威胁。

然而,这种防护方法的缺点是攻击者可以很容易地更换IP地址,绕过封堵,从而使防护措施失效。

三、行为分析技术行为分析技术是一种基于异常行为检测的CC攻击防护方法。

它通过监控网络流量、用户访问模式和行为特征等来检测异常访问请求。

例如,当同一IP地址在很短的时间内多次请求同一资源时,可能存在CC攻击的嫌疑。

行为分析技术可以实时分析和判断流量,及时发现和阻止攻击,但其准确性和误报率仍然需要进一步改进。

四、分布式防护网络(DDPN)分布式防护网络(DDPN)是一种新兴的CC攻击防护技术。

DDPN 联合多个节点,形成一个集群网络,共同防御CC攻击。

当攻击流量达到特定的阈值时,DDPN会自动将流量分发到不同的节点上进行处理,从而减轻服务器的负担。

DDPN的优点是它可以分散攻击流量,提高网络的抗攻击能力。

然而,DDPN的部署和配置需要一定的技术和成本支持,因此适用范围有限。

五、编码技术编码技术是一种常用的CC攻击防护手段之一。

它通过对数据流进行编码和解码,增加数据传输的复杂性,降低攻击者的攻击效果。

CC和DD攻击解决方案

CC和DD攻击解决方案CC攻击解决方案:1. 使用Cookie认证.这时候朋友说CC里面也允许Cookie,但是这里的Cookie是所有连接都使用的,所以启用IP+Cookie认证就可以了。

2. 利用Session.这个判断比Cookie更加方便,不光可以IP认证,还可以防刷新模式,在页面里判断刷新,是刷新就不让它访问,没有刷新符号给它刷新符号.给些示范代码吧,Session:程序代码:〈%if session(“refresh”)〈〉 1 thenSession(“refresh”)=session(“refresh”)+1Response.redirect “index.asp”End if%〉这样用户第一次访问会使得Refresh=1,第二次访问,正常,第三次,不让他访问了,认为是刷新,可以加上一个时间参数,让多少时间允许访问,这样就限制了耗时间的页面的访问,对正常客户几乎没有什么影响。

3. 通过代理发送的HTTP_X_FORWARDED_FOR变量来判断使用代理攻击机器的真实IP,这招完全可以找到发动攻击的人,当然,不是所有的代理服务器都发送,但是有很多代理都发送这个参数.详细代码:程序代码:〈%Dim fsoObjectDim tsObjectdim fileif Request.ServerVariables("HTTP_X_FORWARDED_FOR")=""thenresponse.write "无代理访问"response.endend ifSet fsoObject = Server.CreateObject("Scripting.FileSystemObject")file = server.mappath("CCLog.txt")if not fsoObject.fileexists(file) thenfsoObject.createtextfile file,true,falseend ifset tsObject = fsoObject.OpenT extFile(file,8)tsObject.WritelineRequest.ServerVariables("HTTP_X_FORWARDED_FOR") &"["Request.ServerVariables("REMOTE_ADDR")&"]"&now()Set fsoObject = NothingSet tsObject = Nothingresponse.write "有代理访问"%〉这样会生成CCLog.txt,它的记录格式是:真实IP [代理的IP] 时间,看看哪个真实IP出现的次数多,就知道是谁在攻击了.将这个代码做成Conn.asp文件,替代那些连接数据库的文件,这样所有的数据库请求就连接到这个文件上,然后马上就能发现攻击的人。

cc攻击防护方案

cc攻击防护方案针对CC攻击,我们可以采取以下防护方案:1. 增加带宽和服务器资源:在面临CC攻击时,增加服务器的带宽和资源可以增加服务器的容量,使其能够更好地应对大量请求。

这样可以确保服务器能够正常处理合法用户的请求,并抵御CC攻击造成的影响。

2. 使用防火墙和入侵检测系统:防火墙可以对进入网络的流量进行过滤和控制,可以设置规则来识别和阻止CC攻击的流量。

入侵检测系统可以监控网络流量,及时发现异常流量和攻击行为,并采取相应的防护措施。

3. 配置访问控制策略:通过配置访问控制策略,限制对服务器的访问。

可以设置IP白名单,只允许特定的IP地址访问服务器,从而屏蔽其他恶意请求。

4. 使用反向代理服务器:反向代理服务器可以作为缓冲区,分担服务器的负载。

通过将流量引导到反向代理服务器,可以减轻服务器的压力,提高服务器的抗CC攻击能力。

5. 配置请求频率限制:通过设置请求频率限制,限制来自同一IP地址的请求次数。

可以设置每个IP地址在特定时间内只能发送一定数量的请求,以减少CC攻击造成的影响。

6. 使用验证码和人机验证:在用户登录、注册或提交表单等关键操作时,可以使用验证码和人机验证来确保请求的合法性。

这样可以有效识别和阻止恶意请求,减少CC攻击的成功率。

7. 实时监控和日志分析:通过实时监控服务器状态和流量情况,及时发现CC攻击并采取相应的应对措施。

同时,通过对日志进行分析,可以了解攻击的特征和模式,为进一步的防护提供依据。

8. 灾备和冗余部署:在面临CC攻击时,可以采用灾备和冗余部署的方式,将服务器部署在不同的地理位置,确保在一台服务器受到攻击时,其他服务器可以正常提供服务。

针对CC攻击,我们可以采取多种防护方案,包括增加带宽和服务器资源、使用防火墙和入侵检测系统、配置访问控制策略、使用反向代理服务器、配置请求频率限制、使用验证码和人机验证、实时监控和日志分析以及灾备和冗余部署等措施。

通过综合应用这些方案,可以有效提升服务器的抗CC攻击能力,保障网络安全。

cc攻击防护方案

cc攻击防护方案随着互联网的快速发展,网络安全问题也日渐突出。

其中,CC (Challenge Collapsar)攻击是一种常见的网络安全威胁,它通过发送大量的请求来超载目标网站,导致其无法正常运作。

为了应对这一威胁,本文将介绍一种有效的CC攻击防护方案。

一、流量分析技术CC攻击通过大量伪造的请求,使目标网站的服务器负荷过重。

而利用流量分析技术,可以在短时间内迅速判断请求是否来自恶意攻击,从而做出相应的防护措施。

流量分析技术主要通过以下几种方式来判断请求的真伪:1. IP地址识别:通过对请求的IP地址进行分析,判断是否为重复或无效的地址,来过滤恶意攻击。

2. 访问频率分析:通过分析请求的发送频率,判断是否超出正常范围,从而识别恶意攻击。

3. 请求行为分析:通过对请求行为进行分析,判断是否有异常行为,如请求路径不合理、携带大量无效参数等,来排除恶意攻击。

基于流量分析技术,可以将来自恶意攻击的请求拦截或引导到临时页面,从而分散攻击的压力,保证网站的正常运行。

二、CAPTCHA验证除了流量分析技术,使用CAPTCHA(全自动图灵测试)验证也是一种常见的CC攻击防护方法。

CC攻击往往利用自动化程序发送大量请求,而CAPTCHA验证可以在用户访问时弹出人机验证要求,进一步确认请求的真实性。

CAPTCHA验证通常采用图像识别或问答验证的方式,通过要求用户进行人工操作,确认其为真实用户。

这种方法可以有效地过滤掉自动程序发送的恶意请求,提升网站的安全性。

三、IP封堵措施当流量分析和CAPTCHA验证等方法无法有效拦截CC攻击时,可以采取IP封堵的措施。

通过监测流量中的异常请求,可以判断出攻击者的IP地址并进行封堵,从而避免其进一步发起攻击。

IP封堵的方法包括单纯的屏蔽IP地址、限制访问速率或采用动态封堵等。

通过封堵攻击者的IP地址,可以有效减轻CC攻击对网站的影响,并提高防护的效果。

四、弹性扩容策略除了前面提到的技术手段外,采用弹性扩容策略也是一种应对CC 攻击的有效方法。

防cc 原理

防cc 原理

网络攻击中的CC攻击(即分布式拒绝服务攻击)是指利用多

台机器对目标服务器进行大量恶意请求的一种攻击方式。

为了防范CC攻击,常常需要了解其原理并采取相应的防护措施。

CC攻击的原理是利用分布式攻击来使目标服务器的资源耗尽。

攻击者会控制多台感染了恶意软件的主机(也称为"僵尸")来

协同发起请求,这样大量的请求会占据服务器的资源,导致正常用户无法访问该服务器或服务。

为了防御CC攻击,常见的防护措施包括:

1. 流量监测与过滤:通过监测服务器的流量并过滤掉异常的请求流量,可以减轻CC攻击对服务器的影响。

这可以通过使用

专门的防火墙设备、入侵检测系统(IDS)或入侵防御系统(IPS)来实现。

2. IP黑名单:将频繁发起恶意请求的IP地址加入黑名单,禁

止其进一步访问服务器。

这可以通过使用网络设备或服务端软件来实现。

3. 限制并发连接:限制每个IP地址的并发连接数,防止攻击

者利用大量的连接占用服务器资源。

这需要在服务器端进行相应的配置。

4. 验证和验证码:采用用户验证和验证码等方式,确保只有合法用户才能访问服务器。

这可以有效防止攻击者利用自动化程

序进行大规模的CC攻击。

5. CDN(内容分发网络):借助CDN的分布式节点,可以将网站内容分散到多个服务器上,从而减轻单一服务器承受CC 攻击的压力。

以上是常见的防止CC攻击的一些方法和原理。

综合运用这些防护策略,可以提高服务器的安全性,防止恶意攻击对正常业务的影响。

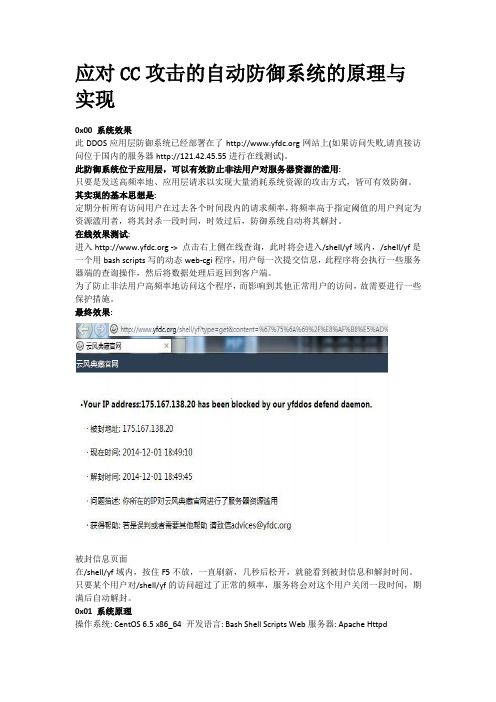

应对CC攻击的自动防御系统的原理与实现

应对CC攻击的自动防御系统的原理与实现0x00 系统效果此DDOS应用层防御系统已经部署在了网站上(如果访问失败,请直接访问位于国内的服务器http://121.42.45.55进行在线测试)。

此防御系统位于应用层,可以有效防止非法用户对服务器资源的滥用:只要是发送高频率地、应用层请求以实现大量消耗系统资源的攻击方式,皆可有效防御。

其实现的基本思想是:定期分析所有访问用户在过去各个时间段内的请求频率,将频率高于指定阈值的用户判定为资源滥用者,将其封杀一段时间,时效过后,防御系统自动将其解封。

在线效果测试:进入 -> 点击右上侧在线查询,此时将会进入/shell/yf域内,/shell/yf是一个用bash scripts写的动态web-cgi程序,用户每一次提交信息,此程序将会执行一些服务器端的查询操作,然后将数据处理后返回到客户端。

为了防止非法用户高频率地访问这个程序,而影响到其他正常用户的访问,故需要进行一些保护措施。

最终效果:被封信息页面在/shell/yf域内,按住F5不放,一直刷新,几秒后松开,就能看到被封信息和解封时间。

只要某个用户对/shell/yf的访问超过了正常的频率,服务将会对这个用户关闭一段时间,期满后自动解封。

0x01 系统原理操作系统: CentOS 6.5 x86_64 开发语言: Bash Shell Scripts Web服务器: Apache Httpd(此图为系统结构的鸟瞰图可存至本地后放大查看) 2.1 自定义日志:/etc/httpd/logs/yfddos_log(自定义日志文件的格式)在httpd.conf的日志参数中,加入如下两行:LogFormat "%a \"%U\" %{local}p %D %{%s}t " yfddosCustomLog logs/yfddos_log yfddos我们接下来重点分析日志文件/etc/httpd/logs/yfddos_log.LogFormat "%a \"%U\" %{local}p %D %{%s}t " yfddos解释:%a -> 用户的IP%U -> 请求的URL地址,但并不包含query string(The URL path requested, not including any query string.)%{local}p -> 用户请求的服务器端口(一般为80)%D -> 这个请求共消耗了服务器多少微秒(The time taken to serve the request, in microseconds.)%{%s}t -> 服务器收到这个请求时,时间戳的值(seconds since 1970-01-01 00:00:00 UTC)例子:192.168.31.1 "/shell/yf" 80 118231 1417164313译为:IP为192.168.31.1的主机,在时间戳为1417164313的时候,访问了/shell/yf,并由服务器的80端口向其提供服务,共耗时118231微秒或为:IP为192.168.31.1的主机,在2014-11-28 16:45:13的时候,访问了/shell/yf,并由服务器的80端口向其提供服务,共耗时0.118231秒至于为什么不使用httpd.conf中官方定义的日志,原因如下:- 用户访问日志的一条记录可大约控制在60Bytes以内,数据量小,便于后期分析,官方定义的日志太过臃肿,影响分析速度- 使用时间戳标志时间,便于后期分析,官方定义的日志时间参数为常规的表达方式,不便于直接进行处理- httpd的日志系统本身就是从旧到新进行排序记录的,所以/etc/httpd/logs/yfddos_log日志条目的时间戳,亦为从小到大进行排序的,数据记录更加鲜明2.2 yfddosd黑名单文件格式黑名单文件格式yfddosd黑名单文件/etc/yfddos/web-yf-search.b格式如下:# ip add-stamp rmv-stamp1.2.3.4 1416046335 14160463951.2.3.5 1416046336 14160463961.2.3.6 1416046339 1416046399每一行为一个黑名单条目,上面第一个条目的意义为:IP地址:1.2.3.4开始时间:时间戳1416046335,即2014-11-15 18:12:15终止时间:时间戳1416046395,即2014-11-15 18:13:15直观意义为:IP地址:1.2.3.4,从2014-11-15 18:12:15开始,被封杀1分钟,在2014-11-15 18:13:15时自动解封。

cc攻击防护方案

cc攻击防护方案CC攻击——即"HTTP Flood"攻击, 中文名为“协议洪水攻击”,这种攻击方式通过发送大量的HTTP(S)请求来占用被攻击网站的带宽或服务器资源,导致网站不正常的响应的情形而出现拒绝服务攻击(DDoS)现象。

其攻击形式一般包括流量攻击、连接攻击和代理攻击。

这种攻击方式可导致正常合法用户无法访问被攻击的网站,所以防范CC攻击是非常必要的一项保护措施。

本文将对CC攻击的危害及其防范方案做一个全面的讲解。

一、 CC攻击的危害随着互联网使用的不断增长,CC攻击逐渐成为热门的攻击手段之一,其主要危害表现在以下几个方面:1. 流量攻击:这种方式是通过大量并发的HTTP(S)请求,来占用被攻击网站的带宽,从而导致网站的响应变得迟缓,甚至瘫痪。

一些机器人发送的请求可以更轻松地完成每秒1000个以上的HTTP响应。

2. 连接攻击:这种方式是通过建立大量的TCP连接,来耗尽目标网站的服务器资源而达到攻击的目的,这种攻击方式有可能造成服务器的CPU占用率过高、网络IO负载过大等情况。

3. 代理攻击:攻击者通过大量代理服务器发起攻击,生成大量虚假流量,来隐藏自己的真实IP,从而增加攻击速度和抵抗力度。

4. 利用漏洞攻击:利用一些特定的漏洞可以使攻击的效果更好。

二、 CC攻击的防护方案2.1 采用CDN解决流量攻击问题CDN指的是内容分发网络,其主要工作原理就是通过分发内容到不同的服务器,使用户能在网站快速响应的同时,隔离了对源服务器的请求和访问。

当攻击者对源服务器进行流量攻击时,CDN可以过滤掉大量的恶意请求,从而保证网站正常运行,同时也解决了源站被攻击的问题。

2.2 使用WAF过滤器Web应用程序防火墙(WAF)是一种防护网络应用程序的解决方案,可以通过检测和阻止恶意请求来保护应用程序,扫描流量以检测许多攻击类型,并通过实时的Web应用程序流量分析来检测异常情况。

当攻击者试图通过某些异常的流量请求攻击目标站点时,WAF可以自动将其阻止。

cc攻击防护方案

cc攻击防护方案随着网络技术的发展和应用的普及,网络攻击也越来越多样化和复杂化。

其中,DDoS(分布式拒绝服务)攻击是其中一种常见的攻击类型。

而CC攻击(Challenge Collapsar攻击)则是DDoS攻击的一种变种,它通过模拟大量的用户请求,消耗服务器资源,导致正常用户无法访问服务。

为了有效应对CC攻击,保障网络安全稳定,我们需要制定完善的CC攻击防护方案。

以下是一套有效的CC攻击防护方案,旨在减轻攻击对网络服务造成的影响。

一、流量调度优化由于CC攻击以大流量、瞬时性攻击为主要特征,合理的流量调度可有效减轻攻击对服务器的压力。

这需要使用先进的流量分发设备,例如负载均衡器,将流量均匀分配到多个服务器上,提高服务器处理能力,避免过载导致服务崩溃。

二、黑白名单策略建立黑白名单策略,对CC攻击的IP地址进行识别和封锁是一种常见的防护方法。

可以通过监控网络流量,分析数据包源IP地址的访问频率和行为特征,将异常的IP地址加入黑名单,阻止其访问服务器,从而降低攻击效果。

同时,将正常用户的IP地址添加至白名单,确保他们的正常访问不受影响。

三、人机验证机制CC攻击多以机器人发起,为了阻止攻击者利用机器人发起攻击,可以引入人机验证机制。

常见的人机验证方式包括图形验证码、拖动条验证码等,通过要求用户在访问时输入验证码,可以有效防止机器人发起大规模的请求。

四、请求限制通过设置请求频率限制,可以有效减缓CC攻击对服务器的冲击。

可以对单个IP地址的请求数量进行限制,或者对访问特定URL的频次进行限制。

当请求达到一定阈值时,可以对请求进行限速,拒绝超出限制的无效请求。

这样可确保服务器的资源配额更合理,并降低攻击对服务稳定性的影响。

五、云防护服务借助云计算和大数据技术,使用云防护服务是另一种有效的CC攻击防护方案。

云防护服务提供商维护庞大的服务器群,能够对攻击流量进行实时识别和过滤,防止攻击流量进入本地网络。

这种服务模式降低了自建防护设备的成本和维护难度,提高了防护效果。

cc攻击防护方案

cc攻击防护方案CC 攻击防护方案随着互联网的快速发展,网络安全问题也日益突出。

其中,CC 攻击(即“拒绝服务攻击”)是一种常见的网络攻击方式,其目的是通过向目标网站发送大量请求,使服务无法正常响应。

为了有效应对CC 攻击,保障网络的正常运行,以下是一份针对CC攻击的防护方案。

一、攻击检测与识别1. 日志分析通过对网络访问日志进行实时监控和数据分析,及时发现并识别异常的大量访问请求。

2. 流量统计通过收集和统计网络流量数据,进一步分析出现异常流量峰值的请求来源和特征。

3. IP 黑名单建立 IP 黑名单库,将攻击来源 IP 地址纳入其中,实现自动拦截与阻止。

二、流量过滤与清洗1. 流量过滤对进入服务器的流量进行过滤,过滤掉明显异常的请求,减轻服务器压力。

2. 请求验证对访问请求进行验证,确保只有合法的请求才能进入服务器进行处理。

3. 验证码验证引入验证码机制,要求用户在访问前进行验证码验证,防止机器人攻击请求。

三、分布式系统1. 反向代理使用反向代理服务器作为入口,将客户端请求分发至多个后端服务器,减少单台服务器的负载压力。

2. CDN 加速通过 CDN 技术,将静态资源缓存到分布式节点上,减少对服务器的直接请求,提高网站访问速度。

3. 避免单点故障建立多台服务器,采用负载均衡机制,避免单台服务器出现故障导致整个网站无法正常访问。

四、响应与恢复1. 实时告警通过设置实时告警机制,及时发现并反馈异常请求,便于管理员及时采取应对措施。

2. 自动封禁对被识别为攻击源的 IP 地址,采取自动封禁策略,限制其对网站的访问权限。

3. DDOS 防护服务与专业的DDOS防护厂商合作,通过使用其DDOS防护设备和软件,保障系统的正常运行。

综上所述,CC 攻击防护方案能够有效检测、识别和应对网络拒绝服务攻击。

通过采取攻击检测与识别措施、流量过滤与清洗策略、建立分布式系统以及及时响应与恢复的措施,可以最大限度地保障网络的安全和正常运行。

怎么使用Nginx防御CC攻击

怎么使用Nginx防御CC攻击CC攻击针对的是服务器上面的内存和CPU资源,因此通常会找到一些比较高消耗的接口,例如search.php之类的需要大量sql查询的接口,下面是店铺整理的一些关于怎么使用Nginx防御CC攻击的相关资料,供你参考。

什么是nginx?Nginx ("engine x") 是一个高性能的HTTP和反向代理服务器,也是一个IMAP/POP3/SMTP服务器。

Nginx是由Igor Sysoev为俄罗斯访问量第二的Rambler.ru站点开发的,第一个公开版本0.1.0发布于2004年10月4日。

其将源代码以类BSD许可证的形式发布,因它的稳定性、丰富的功能集、示例配置文件和低系统资源的消耗而闻名。

2011年6月1日,nginx 1.0.4发布。

Nginx是一款轻量级的Web 服务器/反向代理服务器及电子邮件(IMAP/POP3)代理服务器,并在一个BSD-like 协议下发行。

由俄罗斯的程序设计师Igor Sysoev所开发,供俄国大型的入口网站及搜索引擎Rambler(俄文:Рамблер)使用。

其特点是占有内存少,并发能力强,事实上nginx的并发能力确实在同类型的网页服务器中表现较好,中国大陆使用nginx网站用户有:百度、新浪、网易、腾讯等。

Nginx 可以在大多数 Unix like OS 上编译运行,并有 Windows 移植版。

Nginx 的1.4.0稳定版已经于2013年4月24日发布,一般情况下,对于新建站点,建议使用最新稳定版作为生产版本,已有站点的升级急迫性不高。

Nginx 的源代码使用2-clause BSD-like license。

Nginx 是一个很强大的高性能Web和反向代理服务器,它具有很多非常优越的特性:在高连接并发的情况下,Nginx是Apache服务器不错的替代品:Nginx在美国是做虚拟主机生意的老板们经常选择的软件平台之一。

cc攻击防护方案

cc攻击防护方案在当今互联网时代,网络攻击已成为企业和个人面临的重要风险之一。

其中,CC(Client to Server Connection)攻击是一种常见的网络攻击手段,旨在通过大量的恶意请求占用服务器资源,使其无法正常响应合法用户的请求。

为了保障网络安全,采取科学有效的CC攻击防护方案势在必行。

一、攻击检测CC攻击防护的第一步是准确地检测攻击事件。

传统的基于规则的检测方法已难以适应攻击手段的快速变化,因此应采用基于行为分析的检测技术。

该技术通过对网络流量的实时监测和分析,识别异常的连接行为,如频繁的连接请求、短时间大量的请求等,从而判断是否存在CC攻击。

此外,结合机器学习和人工智能等技术,能够提高检测的准确性和智能化水平。

二、流量过滤与限制一旦检测到CC攻击,及时采取流量过滤和限制策略是至关重要的。

流量过滤可以通过配置网络设备或在防火墙上设置规则来实现,针对源IP、目的IP、协议等进行限制,减少恶意请求进入服务器。

同时,可以采用限速措施,限制单个IP的请求速率,避免单个IP占用过多的服务器资源。

通过流量过滤和限制,可以有效降低CC攻击对网络正常运行的影响。

三、CDN加速与负载均衡利用CDN(Content Delivery Network)加速和负载均衡技术,是提高CC攻击防护能力的重要手段之一。

CDN通过将内容分发到全球分布的边缘节点,能够减轻服务器的压力,并将用户请求导向离用户最近的节点,实现快速响应。

此外,负载均衡技术能够将请求合理地分配到不同的服务器上,使各服务器负载均衡,提高系统的整体性能和抗攻击能力。

四、人机验证与IP封禁为了防止恶意机器发起的自动化CC攻击,可以引入人机验证机制。

通过人机验证,要求用户在访问前进行简单的验证操作,如输入验证码、滑动拼图等,以确认用户的真实身份。

这种方式可以有效识别并阻断机器恶意请求,提高系统的安全性。

同时,对于发起CC攻击的恶意IP地址,可以采取封禁措施,将其列入黑名单,禁止其访问网络服务,进一步提高系统的安全性。

抵御CC攻击!

如何防御CC攻击

CC攻击(ChallengeCollapsar)是借助代理服务器生成指向受害主机的合法请求,实现DOS和伪装。

模拟多个用户不停的进行访问那些需要大量数据操作,大量CPU时间的页面,使得页面打开速度缓慢。

CC攻击防护基本原理是防止一个IP多次不断刷新而断开与该IP 得连接,防止服务器瘫痪,达到了防攻击目的。

在进行访问规则设置的时候,如果是新手,建议直接使用默认值。

同时该设置也支持自主设置,用户可根据实际情况设置参数,已达到最佳防护效果。

点击【流量保护】进入CC攻击防护界面,开启CC攻击防护功能(一般是默认开启),即可进行防护。

用户可以使用默认设置的参数。

在使用过程中,建议根据实际需求对防护规则进行优化,设置相应的CC攻击防护规则。

用户可以设置“访问规则”、“会话验证规则”、“代理规则”、“网站白名单"等。

如设置访问规则参数,可设置单个IP每10秒允许最大请求的数目为100次,超过此次数,该IP会被冻结即被限制访问5分钟或者超过这个次数,IP会被放行30分钟。

当对参数进行重新设置,或添加了网站白名单,记得要点击【保存】才能生效。

同时安全狗的另一款软件【服务器安全狗】的web防火墙的功能主要针对CC攻击的防护。

开启web防火墙,就能实现防御cc攻击的功能。

服务器安全狗web防火墙的各项参数主要针对CC攻击进行设置,用户可直接使用系统默认参数设置。

但在使用过程中,用户也可以根据情况随时修改各参数值。

和【网站安全狗】一样,当对参数进行重新设置后,记得要点击【保存】,这样才能生效。

cc攻击防护方案

cc攻击防护方案为确保网络安全和保护敏感信息,防止CC攻击对系统造成损害,一种有效的防护方案是必要的。

本文将介绍一种CC攻击防护方案,旨在帮助用户保护其网络系统免受CC攻击的伤害。

一、背景介绍CC攻击(CC Attack)是一种针对网站或网络服务器的攻击手段,攻击者通过向目标服务器发送大量的请求,从而消耗系统资源,使得正常用户无法访问网站或网络服务。

这种攻击方式常用于商业竞争对手之间,用于破坏对方的系统运行,获取竞争优势。

二、防护方案针对CC攻击,下面是一些防护策略和方案,旨在帮助用户应对和防止CC攻击。

1. 流量监控和分析通过流量监控和分析系统,可以实时监测系统流量,检测并分析异常流量。

当检测到异常流量时,可以采取相应的措施,如增加带宽、添加防火墙规则等。

2. IP黑名单维护一个IP黑名单,将已知的恶意IP地址列入黑名单。

当检测到黑名单中的IP地址发起请求时,可以直接拦截并阻止其访问系统。

3. 限制访问频率设置访问频率限制策略,限制每个IP地址的请求频率。

可以设置最大请求次数或单位时间内的最大请求数,并对超过限制的请求进行拦截处理。

4. 强化验证码机制在系统中引入验证码机制,要求用户在访问前进行验证码验证。

这可以有效地阻止自动化程序和恶意程序发起的请求。

5. CDN加速使用Content Delivery Network(内容分发网络)来加速网站的内容加载和分发,可以有效分散流量,减轻服务器负荷,并提高系统的鲁棒性。

6. 防火墙配置适当配置和优化防火墙规则,限制来自特定IP地址、特定端口或特定协议的请求。

同时,尽可能限制对系统敏感资源的访问,并仅允许授权用户进行访问。

7. 弹性扩容在面对大规模CC攻击时,用户可以考虑采用弹性扩容策略,即增加服务器或云计算资源来分散攻击流量,确保系统的正常运行。

8. 实时通知和报警设置实时通知和报警系统,当检测到异常流量或者攻击行为时,及时通知系统管理员或相关人员,以便他们能够采取适当的措施应对攻击。

服务器怎么防CC攻击

服务器怎么防CC攻击

1.定时扫描网络的主节点由于大多数网络恶意攻击都是对网络的主节点进行攻击,因此,服务商会定期扫描网络主节点,寻找可能存在的安全隐患去及时清理。

2. 主节点配置有防火墙配置防火墙在主要节点上,能够过滤掉网络恶意攻击,极大程度去提高网络安全而降低由于网络恶意攻击带来的风险。

目前,网时的高防服务器在骨干节点上采用了3D立体防御体系,能够无视CC攻击、防御DDOS攻击,基本上能够实现无视网络任意攻击。

3. 带宽冗余充足网络恶意攻击其中一个形式就有带宽消耗型攻击,我们常见的服务器带宽堵塞就是大量的攻击数据包堵塞导致的,这就需要高防服务器所在机房带宽冗余充足。

4. 过滤不必要IP和端口高防服务器可以在路由器上过滤掉假的IP,关闭其余端口只开放服务端口。

防CC攻击经验分享(三):通过Cloudflare防CC攻击

防CC攻击经验分享(三):通过Cloudflare防CC攻击这个是防 CC 攻击分享的最后一章了。

很感谢在上次被攻击中帮助我的80host的老板和kvmla的 k 总,他们积极分享这些防御经验,受益匪浅。

也很感谢所有在被攻击过程一直支持我的朋友门,在攻击停止后又快速回来继续支持我。

也希望这些经验能帮助到更多的人。

我战战兢兢的做站,也尽量不说任何人坏话,如果有什么伤害到你利益的事情也可以直接沟通,感谢。

CDN 并防不了 cc 攻击首先澄清一个误区。

其实 CDN 对防御 CC 基本没有任何作用,而且还会有很大的副作用。

因为CDN 一般只对静态文件进行缓存,PHP 等动态文件还是回源请求的,所以首先这个原因就基本对CC 没有任何帮助作用。

而且由于你用了CDN ,如果你没有对webserver 做特殊的设置,就会导致你的 web 日志收集到的都是 CDN 服务器的IP ,而不是真实的攻击来源 IP ,导致你收集不到真实的 IP 。

Cloudflare 的 Security LevelCloudflare 放CC 也主要靠一个功能,就是Firewall 里面,Security Level 的“ i am under attacks !”我并不确定其他 CDN 是否提供了这个功能。

如果其他 CDN 没有提供这个功能,那就是基本对 cc 防御没有任何帮助。

这个功能的主要作用是访问任何页面的时候强制在 CF 的认证页面停留 5 秒, 5 秒后才正式转入目标网页。

因为 cc 攻击一般都是用程序直接瞬时发起一个请求,并不会等5 秒,并且用的还不是正常的浏览器 , 所以能帮助过滤掉大量非正常访问的请求,达到防止 cc 攻击的作用。

但这个功能有一个非常大的问题,就是他强制了所有请求,包括API 的请求!所以那几天我开启了 CF 后,大家安装我的锐速安装包就出问题了,因为本来要下载一个匹配文件,结果下下来的都是 CF 的这个强制认证页面。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

CC攻击原理

CC主要是用来攻击页面的.大家都有这样的经历,就是在访问论坛时,如果这个论坛比较大,访问的人比较多,打开页面的速度会比较慢,对不?!一般来说,访问的人越多,论坛的页面越多,数据库就越大,被访问的频率也越高,占用的系统资源也就相当可观,目前知道为什么非常多空间服务商都说大家不要上传论坛,聊天室等东西了吧.

一个静态页面不必服务器多少资源,甚至能说直接从内存中读出来发给你就能了,不过论坛就不相同了,我看一个帖子,系统需要到数据库中判断我是否有读读帖子的权限,如果有,就读出帖子里面的内容,显示出来??这里至少访问了2次数据库,如果数据库的体积有200MB大小,系统非常可能就要在这200MB大小的数据空间搜索一遍,这需要多少的CPU资源和时间?如果我是查找一个关键字,那么时间更加可观,因为前面的搜索能限定在一个非常小的范围内,比如用户权限只查用户表,帖子内容只查帖子表,而且查到就能马上停止查询,而搜索肯定会对所有的数据进行一次判断,消耗的时间是相当的大.

CC就是充分利用了这个特点,模拟多个用户(多少线程就是多少用户)不停的进行访问(访问那些需要大量数据操作,就是需要大量CPU时间的页面).

攻击现象:

服务器的流量瞬间可达到几十M以上,网站打不开。

重启iis会发现流量马上就降下来。

查看IIS日志会发现非常多不同的IP都反复访问一个相同的文件。

查看C:\WINDOWS\system32\LogFiles\HTTPERR 会发现非常多出错的IIS日志,如下:

中国网管博客

2007-08-22 06:05:28 61.140.127.206 61905 61.139.129.56 80 HTTP/1.1 GET /list.asp?ProdId=0961 503 30 ConnLimit pool21

2007-08-22 06:05:28 221.8.137.99 3916 61.139.129.56 80 HTTP/1.1 GET /list.asp?ProdId=0961 503 30 ConnLimit pool21

2007-08-22 06:05:28 220.187.143.183 4059 61.139.129.56 80 HTTP/1.1 GET /list.asp?ProdId=0961 503 30 ConnLimit pool21

2007-08-22 06:05:28 218.18.42.231 1791 61.139.129.56 80 HTTP/1.1 GET /list.asp?ProdId=0961 503 30 ConnLimit pool21

2007-08-22 06:05:28 125.109.129.32 3030 61.139.129.56 80 HTTP/1.1 GET /list.asp?ProdId=0961 503 30 ConnLimit pool21

2007-08-22 06:05:28 58.216.2.232 1224 61.139.129.56 80 HTTP/1.1 GET /list.asp?ProdId=0961 503 30 ConnLimit pool21

...

能看出非常多不同的IP都在访问list.asp这个文件。

以上现象就是CC攻击的特征。

根据发动CC攻击所使用的肉机数量,小的攻击能导致网站非常慢或不稳定,大的攻击能让网站一直都无法打开。

因这类攻击,是模拟正常用户不断请求一个网页。

所以一般的防火墙非常难防御。

下面我们根据实际工作经验,讲一下怎么不用防火墙来解决这个攻击问题。

因为CC攻击都是使用的肉机或代理来访问我们的服务器的,他跟synflood攻击不相同。

synfoold一直是不断变化的虚假IP,而CC攻击的IP都是真实的IP而基本上不变化的,只要我们用安全策略把这些IP全部封掉就能了。

看过有网友介绍的方法,不过是手工一条一条地封,而攻击IP一般都是数千个不同的IP。

用手工封IP的办法太麻烦。

下面我们用程式来实现自动封这些IP!

程式主要是读取这个网站的iis日志,分析出其中的IP地址,用安全策略自动封闭。

VBS 代码如下:

'代码开始

Set fileobj=CreateObject("Scripting.filesystemobject")

logfilepath="E:\w3log\W3SVC237\ex070512old.log" '注意指定受攻击网站的日志路径。

'如果是虚拟主机,要查是哪个网站受攻击,能查看:C:\WINDOWS\system32\LogFiles \HTTPERR ,根据错误日志非常容易分析出来。

writelog "netsh ipsec static add policy name=XBLUE"

writelog "netsh ipsec static add filterlist name=denyip"

overip=""

f_name=logfilepath

'指定日志文件

bitsCN_com

'程式功能:把logfiles中的IP提取成ipsec需要的过滤格式,导入ipsec中过滤。

适合某个网站受大量CC攻击的情况。

' 2007-5-12

set fileobj88=CreateObject("Scripting.FileSystemObject")

Set MYFILE=fileobj88.OpenTextFile(f_name,1,false)

contentover=MYFILE.ReadAll()

contentip=lcase(contentover)

MYFILE.close

set fileobj88=nothing

on error resume next

myline=split(contentip,chr(13))

for i=0 to ubound(myline)-1

myline2=split(myline(i)," ")

newip=myline2(6)

'指定分离的标识字符串!

if instr(overip,newip)=0 then '去除重复的IP。

overip=overip&newip

dsafasf=split(newip,".")

if ubound(dsafasf)=3 then

writelog "netsh ipsec static add filter filterlist=denyip srcaddr="&newip&" dstaddr=Me dstport=80 protocol=TCP" 中国网管博客

end if

else

wscript.echo newip &" is exits!"

end if

next

writelog "netsh ipsec static add filteraction name=denyact action=block"

writelog "netsh ipsec static add rule name=kill3389 policy=XBLUE filterlist=denyip filteraction=denyact"

writelog "netsh ipsec static set policy name=XBLUE assign=y"

Sub writelog(errmes) '导出IPsec的策略文件为一个bat文件。

ipfilename="denyerrorip.bat"

Set logfile=fileobj.opentextfile(ipfilename,8,true)

logfile.writeline errmes

logfile.close

Set logfile=nothing

End Sub

'代码结束

把上述代码存为一个.vbs文件,设置好其中日志的路径。

双击运行即可,运行完毕后生成一个denyerrorip.bat文件,这个是ipsec所需要的策略文件,直接双击运行即可。

运行完毕即可解决CC攻击问题。