配置静态路由与VPN

配置静态路由与VPN

配置静态路由与VPN实验项⽬配置静态路由和VPN【实验⽬的】1.理解NAT的⼯作过程及其原理;2.学会安装NAT服务器;3.能够独⽴配置并管理⼀个NAT服务器。

路由部分按书上要求,配置实现第7章,图7-9所⽰的拓扑结构(⽤静态路由实现)。

VPN部分1、设置VPN服务器IP地址:192.168.XX.1(XX为学号后两位)。

2、设置VPN地址池为192.168.XX.20 ~ 192.168.XX.40。

3、验证VPN拨⼊实验。

【实验环境】1.装有Windows2003/XP操作系统的计算机;2.如果系统中没有安装远程访问及路由组件,需要有Windows2003/XP的安装盘或其安装⽂件包。

【重点和难点】重点:1.实现上图中的拓扑结构,实现跨越2个局域⽹的两台主机能够相互访问2.在实现拓扑结构的过程中,深⼊理解局域⽹之间以及局域⽹内部的路由访问难点:在实现上图拓扑结构的时候,会有各个主机之间⽆法相互访问的情况。

【实验内容及步骤】⼀.实现静态路由访问(如上图的拓扑结构):1.按照上图的拓扑结构,打开4台虚拟机,其中2台客户机,2台服务器,并标记为A(XP)、B(SERVER)、C(XP)、D(SERVER)2.配置A、D的IP地址分别为10.0.0.1、30.0.0.2将A的默认⽹关设置为10.0.0.2B 的默认⽹关设置为30.0.0.13.B、C服务器要求有2张⽹卡4.B的⼀张⽹卡配置IP地址为10.0.0.2另⼀张为20.0.0.1,,并且将其默认⽹关设置为20.0.0.2,C的⼀张⽹卡配置IP地址为20.0.0.2,并将其默认⽹关设置为:20.0.0.1另⼀张⽹卡配置为30.0.0.15.完成以上的基础设置后,然后按如下的操作设置服务器6.在服务器B中打开管理⼯具中的“路由和访问控制”7.⾸先关闭服务(等待关闭你完成,然后选择“配置并启⽤路由和远程访问”):8.右键选择“静态路由”:9.按照如下的内容填写配置:10.在服务器C上的配置与以上的步骤相同,只是在创建静态表的时候,按如下填写⼆、VPN的实现:1、打开管理⼯具,进⼊到“远程和路由访问”2、根据向导,安装远程访问和路由服务器3、在配置⼀项的时候,选择第⼀项:“远程访问”:4、勾选VPN5、为服务器指定⼀个地址范围6、按照如下的设置配置⼀个范围的地址7、右键选择“我的电脑”选择“本地⽤户和组”下⾯的⽤户,然后在右边新建⼀个⽤户,命名为VPNuser,并完成相关信息的设置8、右键选择新添加的⽤户“VPNuser”进⼊到它的属性9、在属性菜单下的“拨⼊”选项卡中,选中“允许访问”10、在客户机XP上打开⽹络连接,然后选择“创建⼀个新的连接”11、按照如下的提⽰完成操作。

华为路由器简单配置

华为路由器简单配置华为路由器简单配置1.概述路由器是一种网络设备,可以将数据包转发到目标网络,实现网络之间的连接和通信。

华为路由器是一款功能强大、易于使用的路由器产品,本文将介绍华为路由器的简单配置过程。

2.准备工作在开始配置之前,需要完成一些必要的准备工作: - 确保你拥有一台华为路由器,并获取路由器的管理员权限。

- 了解你的网络拓扑结构,包括你的网络设备和连接方式。

- 准备好所需的网络连接线缆。

3.登录路由器首先,通过以下步骤登录华为路由器的管理界面:1.打开你的Web浏览器,输入路由器的IP地质。

2.输入默认的用户名和密码,通常为admin/admin。

3.登录按钮,进入路由器的管理界面。

4.基本设置在登录成功后,你可以进行一些基本的路由器设置,包括: - 修改管理员密码:为了保证安全性,建议修改默认的管理员密码。

- 设置网络名称(SSID):用于标识你的无线网络。

- 配置无线加密方式和密码:保护你的无线网络免受未经授权的访问。

- 设置DHCP服务:用于自动分配IP地质给局域网中的设备。

- 配置DNS服务器:用于解析域名。

- 配置端口转发规则:允许外部网络访问你的内部网络设备。

5.高级设置在完成基本设置后,你可以进行一些高级的路由器配置,包括:- 配置静态路由:手动指定数据包的转发路径。

- 配置动态路由协议:使你的路由器与其他路由器自动学习和交换路由信息。

- 配置虚拟专用网络(VPN):建立加密的远程连接,实现安全的远程访问。

- 配置网络地质转换(NAT):允许多个内部设备共享一个公共IP地质。

- 设置防火墙规则:过滤和控制网络流量,增强网络安全性。

6.保存配置在完成所有的配置后,务必保存配置并重启路由器,以使配置生效。

本文档涉及附件:1.网络拓扑图.jpg(附加了对应的网络拓扑结构图)2.路由器配置示例.txt(包含了华为路由器的配置示例)法律名词及注释:- IP地质:Internet Protocol Address的缩写,用于标识计算机或其他网络设备在网络中的位置。

H3C华为-IPsecVPN配置教程

H3C华为-IPsecVPN配置教程H3C&华为-IPsecVPN配置教程第⼀篇:⽹关对⽹关IPSec-VPN⼀、H3C路由1、型号:MER5200;软件版本: version 7.1.064, Release 0809P07;固定外⽹IP;2、添加静态路由添加⾄对端公⽹和对端私⽹路由两条,如下图:3、创建IPsecVPN3.1 “虚拟专⽹”---“IPsecVPN”---新建-如下图:3.2 名称----⾃⾏编辑;接⼝---选择外⽹出⼝,组⽹⽅式---分⽀节点;对端⽹关---对端外⽹IP;认证⽅式---预共享密钥;预共享密钥要与对端路由⼀致;3.3 保护流配置H3C路由器下有个内⽹段需要与对端通信,就添加⼏个。

本例172.16.10.0/24与10.10.11.0/24为本地内⽹,172.24.0.0/24为对端内⽹。

注:H3C设备不需要单独再做NAT配置。

4、显⽰⾼级配置4.1 ike配置:主模式、本地外⽹、对端外⽹,关闭对等体检测,算法组推荐。

如下图:4.2 IPsec配置:按照默认配置即可。

5、监控信息待对端华为路由配置完成且正确后,监控会显⽰如下信息。

6、命令⾏检查[H3C]dis acl allDis ike saDis ipsec sa⼆、华为路由1、型号:AR1220-S,软件版本:[V200R007C00SPC900],固定外⽹IP。

2、添加静态路由添加⾄对端公⽹和对端私⽹路由两条,如下图:2、配置⾼级ACL2.1 新建“nonat”,添加⽬的地址10.10.11.0/24,172.16.10.0/24不做NAT转换两条,其他允许NAT转换;如下图2.2 新建“nj-g”,i添加本地内⽹172.24.0.0/24⾄⽬的内⽹10.10.11.0/24,172.16.10.0/24的acl,此路由⾛IPsec。

如下图2.3 创建“⽣效时间”3、NAT应⽤⾼级acl“ip业务”--“NAT”---“外⽹访问”---编辑----ACL名称选择“nonat”。

H3CER系列路由器IPSECVPN的典型配置

H3C-ER系列路由器IPSEC-VPN 的典型配置H3C ER系列路由器IPSEC VPN的典型配置ER系列路由器一端是静态IP,另一端是拨号方式获取IP时野蛮模式下的一对一IPSEC VPN 的典型配置一、组网需求:某公司存在分支机构A和分支机构B,两端的出口路由器都是ER5200,分别为Router A和Router B,Router A处为静态IP,Router B 处为拨号方式获取的IP。

现在客户想在两个分支之间建立VPN来实现互通。

二、组网图:三、配置步骤:当一边的都是静态IP(Router A),另外一边是拨号IP(Router B)时,可采用野蛮模式建立IPSEC VPN。

Router A设置:(1)设置虚接口:VPN→VPN设置→虚接口选择一个虚接口名称和与其相应的WAN1口绑定,单击<增加>按钮。

(2)设置IKE安全提议VPN→VPN设置→IKE安全提议输入安全提议名称,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

(3)设置IKE对等体VPN→VPN设置→IKE对等体输入对等体名称,选择对应的虚接口ipsec0。

在“对端”文本框中输入Router B的IP为全0,选择野蛮模式的NAME类型,分别填写两端的ID。

(4)设置IPSec安全提议VPN→VPN设置→IPSec安全提议输入安全提议名称,选择安全协议类型为ESP,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

(5)设置IPSec安全策略VPN→VPN设置→IPSec安全策略Router B设置:(1)设置虚接口、(2)设置IKE安全提议、(4)设置IPSEC安全提议、(5)设置IPSec安全策略,以上四步的设置与Router A对应的步骤设置一致。

(3)设置IKE对等体VPN→VPN设置→IKE对等体输入对等体名称,选择对应的虚接口ipsec0。

Juniper路由器配置命令介绍

Juniper路由器配置命令介绍本文档是关于Juniper路由器配置命令的介绍,旨在帮助用户快速了解和使用Juniper路由器的各种命令。

以下是文档的详细内容。

第一章:登录和基本配置1.登录Juniper路由器- 进入路由器的命令行界面- 输入用户名和密码进行登录2.基本配置命令- 配置路由器的主机名- 配置管理接口的IP地质- 设置路由器的时钟- 保存配置更改第二章:接口配置1.配置物理接口- 激活和禁用接口- 配置接口IP地质- 配置接口子网掩码- 配置接口速率和双工模式- 配置接口上的ACL(访问控制列表)2.配置逻辑接口- 配置VLAN接口- 配置子接口- 配置隧道接口第三章:路由配置1.配置静态路由- 添加静态路由- 删除静态路由- 配置默认路由- 查看路由表2.配置动态路由- 配置OSPF(开放最短路径优先)协议 - 配置BGP(边界网关协议)协议- 配置RIP(路由信息协议)协议第四章:安全配置1.配置防火墙规则- 添加入站规则- 添加出站规则- 配置地质转换(NAT)2.配置VPN- 配置IPSec VPN- 配置SSL VPN第五章:监控和故障排除1.监控命令- 查看接口状态- 查看路由器 CPU 和内存使用情况 - 查看硬盘使用情况2.故障排除命令- 执行连通性测试- 查看日志信息- 跟踪路由本文档涉及附件:附件1:Juniper路由器配置示例文件(示例配置文件,供参考使用)本文所涉及的法律名词及注释:1.ACL(访问控制列表):用于控制网络流量的一种机制,可以限制特定源IP地质或目的IP地质的访问权限。

2.OSPF(开放最短路径优先):一种用于动态路由选择的内部网关协议,使用最短路径优先算法确定最佳路由。

3.BGP(边界网关协议):一种用于在互联网自治系统之间交换路由信息的外部网关协议。

4.RIP(路由信息协议):一种用于在小型网络中交换路由信息的距离矢量路由协议。

非直连路由的配置方法

非直连路由的配置方法非直连路由是一种网络配置方法,它允许在不同的网络之间进行通信。

在网络环境中,直连路由是指两个网络直接相连,而非直连路由则是指两个网络之间通过一个或多个中间网络进行连接。

非直连路由的配置方法很多,以下是一些常用的方法:1. 静态路由配置:静态路由是一种手动配置路由表的方法。

在非直连路由的情况下,管理员可以手动添加路由表项,指定数据包应该通过哪条路由进行传递。

这种方法需要管理员具有一定的网络知识和经验,可以根据网络拓扑和需求来配置路由表。

2. 动态路由协议:动态路由协议是一种自动配置路由表的方法。

常见的动态路由协议包括RIP(Routing Information Protocol)、OSPF(Open Shortest Path First)、BGP(Border Gateway Protocol)等。

这些协议可以通过交换路由信息,自动确定最佳路径,并更新路由表。

动态路由协议具有自动化和灵活性的特点,适用于大规模网络。

3. VPN(Virtual Private Network):VPN是一种通过公共网络建立私密连接的技术。

在非直连路由的情况下,可以使用VPN来连接两个网络。

VPN利用加密和隧道技术,可以在不安全的公共网络上建立安全的连接。

管理员可以在两个网络上配置VPN设备,并通过VPN隧道进行通信。

这种方法尤其适用于远程办公、跨区域网络等场景。

4. 隧道协议:隧道协议是一种将一个网络的数据包封装在另一个网络的数据包中进行传输的协议。

在非直连路由的情况下,可以使用隧道协议来连接两个网络。

常见的隧道协议有GRE(Generic Routing Encapsulation)、IPsec(Internet Protocol Security)等。

隧道协议可以在不同的网络之间建立虚拟管道,将数据包进行封装和解封装,实现网络间的通信。

5. 虚拟化技术:虚拟化技术是一种将一个物理设备划分为多个虚拟设备的技术。

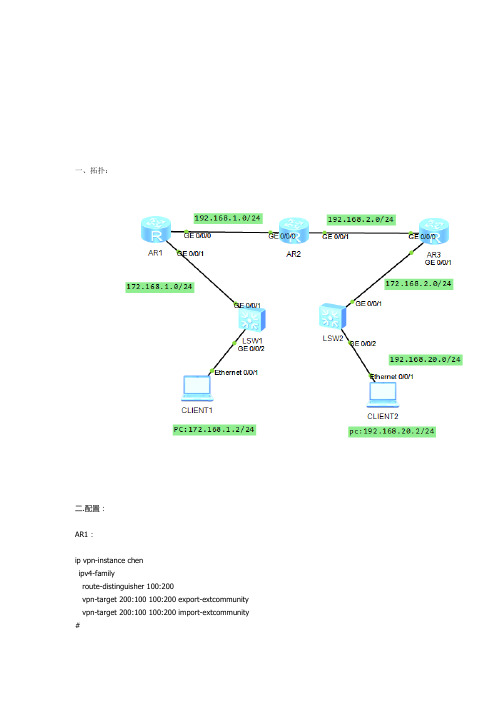

BGP+VPN静态路由

一、拓扑:二.配置:AR1:ip vpn-instance chenipv4-familyroute-distinguisher 100:200vpn-target 200:100 100:200 export-extcommunity vpn-target 200:100 100:200 import-extcommunity #mpls lsr-id 1.1.1.1mplslsp-trigger all#mpls ldp#interface GigabitEthernet0/0/0ip address 192.168.1.1 255.255.255.0 mplsmpls ldp##interface GigabitEthernet0/0/1.1974dot1q termination vid 1974ip binding vpn-instance chenip address 172.168.1.1 255.255.255.0 arp broadcast enable#interface NULL0#interface LoopBack0ip address 1.1.1.1 255.255.255.0#bgp 1peer 3.3.3.3 as-number 1peer 3.3.3.3 connect-interface LoopBack0 #ipv4-family unicastundo synchronizationnetwork 1.1.1.0 255.255.255.0peer 3.3.3.3 enable#ipv4-family vpnv4policy vpn-targetpeer 3.3.3.3 enable#ipv4-family vpn-instance chenimport-route direct#ospf 1area 0.0.0.0network 0.0.0.0 255.255.255.255AR2:mpls lsr-id 2.2.2.2mplslsp-trigger all#mpls ldp#interface GigabitEthernet0/0/0ip address 192.168.1.2 255.255.255.0 mplsmpls ldp#interface GigabitEthernet0/0/1ip address 192.168.2.1 255.255.255.0 mplsmpls ldp#interface LoopBack0ip address 2.2.2.2 255.255.255.0#ospf 1area 0.0.0.0network 0.0.0.0 255.255.255.255AR3:#ip vpn-instance chenipv4-familyroute-distinguisher 100:200vpn-target 100:200 export-extcommunity vpn-target 100:200 import-extcommunity #mpls lsr-id 3.3.3.3mplslsp-trigger all#mpls ldp#interface GigabitEthernet0/0/0ip address 192.168.2.2 255.255.255.0mplsmpls ldp#interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/1.100dot1q termination vid 100ip binding vpn-instance chenip address 172.168.2.1 255.255.255.0arp broadcast enable#interface NULL0#interface LoopBack0ip address 3.3.3.3 255.255.255.0#bgp 1peer 1.1.1.1 as-number 1peer 1.1.1.1 connect-interface LoopBack0#ipv4-family unicastundo synchronizationpeer 1.1.1.1 enable#ipv4-family vpnv4policy vpn-targetpeer 1.1.1.1 enable#ipv4-family vpn-instance chenimport-route directimport-route static#ospf 1area 0.0.0.0network 0.0.0.0 255.255.255.255#ip route-static vpn-instance chen 192.168.20.0 255.255.255.0 172.168.2.2SW1:VLAN 1974interface GigabitEthernet0/0/1port link-type trunkport trunk allow-pass vlan 2 to 4094#interface GigabitEthernet0/0/2port link-type accessport default vlan 1974SW2:VLAN 100VLAN 300#interface Vlanif100ip address 172.168.2.2 255.255.255.0 #interface Vlanif300ip address 192.168.20.1 255.255.255.0 #interface MEth0/0/1#interface GigabitEthernet0/0/1port link-type trunkport trunk allow-pass vlan 2 to 4094#interface GigabitEthernet0/0/2port link-type accessport default vlan 300#ip route-static 0.0.0.0 0.0.0.0 172.168.2.1三、路由:AR1:AR3:四、测试:AR1:AR3:。

MPLS vpn配置--私网静态路由

MPLS vpn配置--私网静态路由实验环境:如图,Internet运行OSPF协议使外网互通;两个私网,运行静态路由,与外网建立联系;R2、R4运行扩展IBGP,承载vpn-v4地址族。

配置解析:1、按IP地址配置各接口2、配置PE1-P-PE2 公网路由3、各设备启用ip cefRouter (config)#ip cef4、在PE1-P-PE2主干接口启用mplsPe1(config)#int fa0/1PE1(config-if)#mpls ip5、在PE上创建VRFPE1(config)#ip vrf vpnaPE1(config-vrf)#rd 100:1PE1(config-vrf)#route-target 100:16、将PE上与CE相连的接口加入到VRF中PE1(config)#int fa0/0PE1(CONFIG-IF)#ip vrf forwarding vpnaPE1(config-if)#ip add 192.168.1.1255.255.255.0PE1(config-if)#no shut7、在PE上配置VRF 静态路由PE1(config)#ip route vrf vpna 1.1.1.1 255.255.255.255 192.168.1.1 8、配置PE1、PE2 iBGPPE1(config)#router bgp 100PE1(config-router )#bgp router –id 2.2.2.2PE1(config-router)#nei 4.4.4.4remote-as 100PE1(config-router)#nei 4.4.4.4update lo0PE1(config-router)#no syPE1(config-router)#no auto9、在PE上启用address-familyVPNV4扩展团体属性PE1(config)#router bgp 100PE1(config-router)#address-family vpnv4PE1(config –router )#nei 4.4.4.4actiPE1(config –router )#nei 4.4.4.4send-community ex10、在PE上启用address-familyvrf ipv4 vpnaPE1(config)#router bgp 100PE1(config-router)#address-family ipv4 vrfvpnaPE1(config-router-af)#no syPE1(config-router-af)#no auto将静态路由重分布到address-familyipv4 vrf vpna中PE1(config-router-af)#redis static11、配置CE间的静态路由CE1(config)#ip route 5.5.5.5255.255.255.255 192.168.1.2配置步骤:R1#sh run!hostname R1!ip cef!interface Loopback0ip address 1.1.1.1 255.255.255.255!interface Ethernet0/0ip address 192.168.1.1 255.255.255.0!no ip http serverno ip http secure-serverip route 5.5.5.5 255.255.255.255 192.168.1.2R2#sh run!hostname R2!ip cef!ip vrf vpnard 100:1route-target export 100:1route-target import 100:1!interface Loopback0ip address 2.2.2.2 255.255.255.255!interface Ethernet0/0ip vrf forwarding vpnaip address 192.168.1.2 255.255.255.0!interface Ethernet0/1ip address 100.1.1.1 255.255.255.252mpls ip!router ospf 1network 2.2.2.2 0.0.0.0 area 0network 2.2.2.0 0.0.0.255 area 0network 100.1.1.0 0.0.0.3 area 0!router bgp 100no synchronizationbgp router-id 2.2.2.2neighbor 4.4.4.4 remote-as 100neighbor 4.4.4.4 update-source Loopback0 no auto-summary!address-family vpnv4neighbor 4.4.4.4 activateneighbor 4.4.4.4 send-community extended exit-address-family!address-family ipv4 vrf vpnaredistribute staticno synchronizationexit-address-family!ip route vrf vpna 1.1.1.1 255.255.255.255 192.168.1.1R3#sh run!hostname R3!ip cef!interface Loopback0ip address 3.3.3.3 255.255.255.255!interface Ethernet0/0ip address 100.1.1.5 255.255.255.252mpls ip!interface Ethernet0/1ip address 100.1.1.2 255.255.255.252mpls ip!router ospf 1network 3.3.3.3 0.0.0.0 area 0network 100.1.1.0 0.0.0.3 area 0network 100.1.1.4 0.0.0.3 area 0R4#sh run!hostname R4!ip cef!ip vrf vpnard 100:1route-target export 100:1route-target import 100:1!interface Loopback0ip address 4.4.4.4 255.255.255.255 !interface Ethernet0/0ip address 100.1.1.6 255.255.255.252mpls ip!interface Ethernet0/1ip vrf forwarding vpnaip address 192.168.2.4 255.255.255.0!router ospf 1network 4.4.4.4 0.0.0.0 area 0network 100.1.1.4 0.0.0.3 area 0!router bgp 100no synchronizationbgp router-id 4.4.4.4neighbor 2.2.2.2 remote-as 100neighbor 2.2.2.2 update-source Loopback0 no auto-summary!address-family vpnv4neighbor 2.2.2.2 activateneighbor 2.2.2.2 send-community extended exit-address-family!address-family ipv4 vrf vpnaredistribute staticno synchronizationexit-address-family!ip route vrf vpna 5.5.5.5 255.255.255.255 192.168.2.5R5#sh run!hostname R5!ip cef!interface Loopback0ip address 5.5.5.5 255.255.255.255!interface Ethernet0/1ip address 192.168.2.5 255.255.255.0!ip route 1.1.1.1 255.255.255.255 192.168.2.4测试:R1#sh ip rou1.0.0.0/32 is subnetted, 1 subnetsC 1.1.1.1 is directly connected, Loopback05.0.0.0/32 is subnetted, 1 subnetsS 5.5.5.5 [1/0] via 192.168.1.2C 192.168.1.0/24 is directly connected, Ethernet0/0R1# ping 5.5.5.5 source 1.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 5.5.5.5, timeout is 2 seconds:Packet sent with a source address of 1.1.1.1Success rate is 100 percent (5/5), round-trip min/avg/max = 80/99/124 msR1#tracerouteProtocol [ip]:Target IP address: 5.5.5.5Source address: 1.1.1.1Numeric display [n]:Timeout in seconds [3]:Probe count [3]:Minimum Time to Live [1]:Maximum Time to Live [30]:Port Number [33434]:Loose, Strict, Record, Timestamp, Verbose[none]:Type escape sequence to abort.Tracing the route to 5.5.5.51 192.168.1.2 44 msec 40 msec 32 msec2 100.1.1.2 [MPLS: Labels 17/19 Exp 0] 128 msec 92 msec 92 msec3 192.168.2.4 [MPLS: Label 19 Exp 0] 92 msec 64 msec 92 msec4 192.168.2.5 92 msec * 100 msec。

VPN中的IP地址转发和路由配置

VPN中的IP地址转发和路由配置在虚拟私人网络(VPN)中,IP地址转发和路由配置是关键的组成部分,它们通过将数据从一个网络发送到另一个网络来实现远程访问和通信。

本文将详细探讨VPN中的IP地址转发和路由配置的重要性以及如何进行正确的配置。

I. IP地址转发的概念和作用IP地址转发是指将数据包从一个网络转发到另一个网络的过程。

在VPN中,IP地址转发使用户能够通过公共网络(如互联网)安全地访问私有网络,同时确保数据的保密性和完整性。

IP地址转发的作用是将数据从源IP地址转发到目标IP地址,确保数据能够准确地传递到目标网络。

II. VPN中的IP地址转发实现方法1. 隧道协议在VPN中,隧道协议是实现IP地址转发的一种常用方法。

隧道协议将数据包封装在另一个网络协议的数据包中,使其能够通过公共网络传输。

常用的隧道协议包括IPSec和PPTP(点对点隧道协议)等,它们能够确保数据的安全传输。

2. VPN网关VPN网关是VPN连接的起点和终点,它负责将数据包转发到目标网络。

VPN网关通过配置转发规则和路由表,确定数据包的转发路径,将数据从源IP地址转发到目标IP地址。

III. 路由配置的重要性正确的路由配置是VPN中实现IP地址转发的关键。

路由配置确定了数据包在网络中的传输路径,确保数据能够准确地到达目标网络。

如果路由配置不正确,数据包可能会丢失或传输延迟增加,从而影响用户的体验和网络的效率。

IV. VPN中的路由配置方法1. 静态路由静态路由是一种手动配置的路由方式,管理员需要手动输入目标网络的IP地址和下一跳地址。

静态路由的配置相对简单,但对于大规模网络来说比较繁琐,需要管理员手动管理和更新。

2. 动态路由动态路由是一种自动配置的路由方式,它通过路由协议自动更新和维护路由表。

常用的动态路由协议有OSPF(开放最短路径优先)和BGP(边界网关协议)等,它们能够实现网络中路由信息的动态交换和更新,提高网络的可靠性和效率。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验项目配置静态路由和VPN

【实验目的】

1.理解NAT的工作过程及其原理;

2.学会安装NAT服务器;

3.能够独立配置并管理一个NAT服务器。

路由部分

按书上要求,配置实现第7章,图7-9所示的拓扑结构(用静态路由实现)。

VPN部分

1、设置VPN服务器IP地址:192.168.XX.1(XX为学号后两位)。

2、设置VPN地址池为192.168.XX.20 ~ 192.168.XX.40。

3、验证VPN拨入实验。

【实验环境】

1.装有Windows2003/XP操作系统的计算机;

2.如果系统中没有安装远程访问及路由组件,需要有Windows2003/XP的安装盘或其安装文件包。

【重点和难点】

重点:

1.实现上图中的拓扑结构,实现跨越2个局域网的两台主机能够相互访问

2.在实现拓扑结构的过程中,深入理解局域网之间以及局域网内部的路由访问

难点:

在实现上图拓扑结构的时候,会有各个主机之间无法相互访问的情况。

【实验内容及步骤】

一.实现静态路由访问(如上图的拓扑结构):

1.按照上图的拓扑结构,打开4台虚拟机,其中2台客户机,2台服务器,并标记为

A(XP)、B(SERVER)、C(XP)、D(SERVER)

2.配置A、D的IP地址分别为10.0.0.1、30.0.0.2将A的默认网关设置为10.0.0.2B

的默认网关设置为30.0.0.1

3.B、C服务器要求有2张网卡

4.B的一张网卡配置IP地址为10.0.0.2另一张为20.0.0.1,,并且将其默认网关设

置为20.0.0.2,C的一张网卡配置IP地址为20.0.0.2,并将其默认网关设置为:

20.0.0.1另一张网卡配置为30.0.0.1

5.完成以上的基础设置后,然后按如下的操作设置服务器

6.在服务器B中打开管理工具中的“路由和访问控制”

7.首先关闭服务(等待关闭你完成,然后选择“配置并启用路由和远程访问”):

8.右键选择“静态路由”:

9.按照如下的内容填写配置:

10.在服务器C上的配置与以上的步骤相同,只是在创建静态表的时候,按如下填写

二、VPN的实现:

1、打开管理工具,进入到“远程和路由访问”

2、根据向导,安装远程访问和路由服务器

3、在配置一项的时候,选择第一项:“远程访问”:

4、勾选VPN

5、为服务器指定一个地址范围

6、按照如下的设置配置一个范围的地址

7、右键选择“我的电脑”选择“本地用户和组”下面的用户,然后在右边新建一个用

户,命名为VPNuser,并完成相关信息的设置

8、右键选择新添加的用户“VPNuser”进入到它的属性

9、在属性菜单下的“拨入”选项卡中,选中“允许访问”

10、在客户机XP上打开网络连接,然后选择“创建一个新的连接”

11、按照如下的提示完成操作

12、选择虚拟专用网

13、输入你的VPN服务器的地址

14、最后点击这个连接,如果能完成拨号登录,就设置正确

【实验结论】

1、对于静态路由部分,实现了A到D的访问

2、对于VPN能够正确的登录到VPN服务器

3、

4、

5、

6、(注:可编辑下载,若有不当之处,请指正,谢谢!)

7、

8、

9、

10、

11、

12、。