LBS动态数据管理_吴中忠

大数据时代下的智慧旅游发展

大数据时代下的智慧旅游发展摘要:在科学技术的推动下,数据作为重要的生产要素,催生了信息生产力,全球开启数字经济新时代,推动全球数字经济快速发展。

以5G、云计算、大数据为代表的数字新基建不断筑牢数字经济底座,为传统产业的数字化转型提供了保障。

旅游行业借助大数据、云计算、物联网等技术实现旅游智能化、便捷化、高效化,为游客提供智慧服务,实现传统旅游向现代化智慧旅游的转变。

本文旨在探索大数据时代我国智慧旅游的发展状况,厘清大数据时代我国智慧旅游的发展对策,为将第四次科技革命成果及新一代信息技术应用于智慧旅游行业提供有效参考。

关键词:大数据;智慧旅游;信息化建设伴随着第四次科技革命和新一代信息技术的突破,社会发展进入“智慧”时代,智慧应用场景不断被挖掘,智慧旅游依托智慧城市、智慧交通等智慧转型先行行业逐步发展完善。

2021年,国家文旅部关于“十四五”文化和旅游发展的规划提出要积极发展智慧旅游,加强旅游信息基础设施建设,深化“互联网+旅游”,加快推进以数字化、网络化、智能化为特征的智慧旅游发展, 推进预约、错峰、限量常态化,建设景区监测设施和大数据平台,打造一批智慧旅游目的地1。

由此,利用大数据等新技术,推进现代文化旅游体系融合、提高文化和旅游发展科技支撑水平,成为旅游行业发展新方向。

一、概念所谓智慧旅游是指应用最新一代信息科学技术,如人工智能、大数据、物联网等“智慧”技术,以满足游客“食、住、行、游、购、娱”的基础服务需求以及个性化服务需求为基本出发点,以游客、政府主管部门、相关企业等参与方创造更大价值为根本任务的一种旅游运行新模式。

当前,我国大数据、人工智能、区块链、云计算等数字技术不断发展成熟,使“科技红利”、“数字红利”逐渐代替“人口红利”成为我国新的发展动能。

大数据方面,2020年我国4G用户数量已超过10亿,5G终端连接数也超过2亿,移动互联网用户接入流量由2015年底的41.9亿GB增长到2020年的1656亿GB2。

中国联通智慧物流解决方案

6

我国物流行业面临挑战与机遇

我国物流行业当前总体上呈现“一高一低”状态

总体成本高

09年我国社会物流总费用占GDP的比率 18.1%,2010年降低到17.8%,但仍远高 于发达国家(10%以下),亟待通过信息化 改进使企业降本增效

信息化程度低

信息技术在物流领域中应用程度普遍落后的 现实,造成车辆空载率高(平均为50%), 仓库周转率低,是导致我国物流行业成本长 期居高不下的主要因素

信息处理

流通 加工

配送

现代物流功能 需求

定位跟踪 信息共享

视频监控

环境监控

有线/无线 接入

即时通信

流程管理

移动办公

现代物流技术 要求

自动识别技术

GIS地理信息系统技术

互联网应用技术

移动网络应用技术

传感技术 GPS定位导航技术

5

国外物流信息化

欧美产业生态环境相对成熟,主要以政府推动为核心,产业链的主要推动 者欧美和日韩有差异

2011年6月8日国务院出台物流行业新国八条,明确指出要推进物流技术创新和应用。 加强物流新技术自主研发,加快先进物流设备研制,制定和推广物流标准,适时启动物联 网的应用示范。推进物流信息资源开放共享。

物流信息化:指在物流活动中全面运用传感技术、定位技术、视频 监控技术等现代信息和通信技术,充分利用信息流调控和主导物流, 有效配置物流资源。

• 无线通讯 • ……

21

1 物流信息化解读 2 中国联通与物流信息化应用 3 物流信息化思考

22

多方合力推进物流信息化应用

政府主导、协会推动、物流企业参与、运营商支撑、制造商等积极配合,合力促 进物流信息化水平的全面提高

统一开放标准

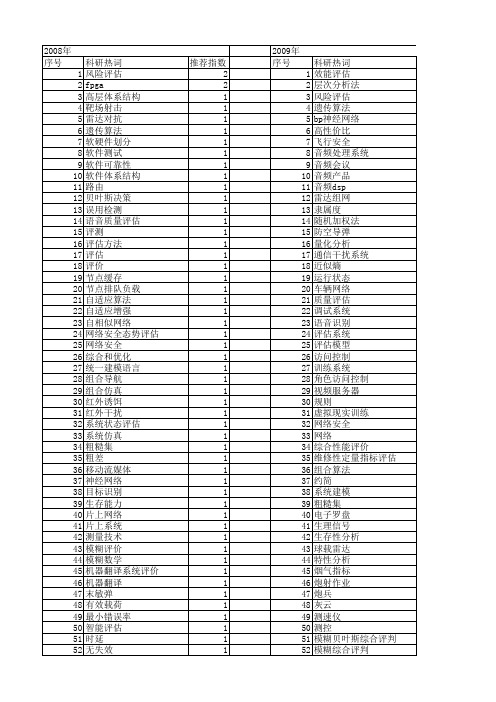

【国家社会科学基金】_学术信息_基金支持热词逐年推荐_【万方软件创新助手】_20140812

科研热词 开放存取 cssci 网络引文 机会主义行为 学科差异 国际化 动机 信息共享空间 信息不对称 信息 oa期刊 高等教育 高校教师 香港地区大学图书馆 风险分担 顾客满意度指数 音乐文化 青藏高原 阿玛比尔理论 链接分析 银行挤兑 都市工业园区 进入模式 运营模式 过程性 过程人员 软阈值算法 路径选择 超文本理念 质量 财务信息 负自信 课题服务 课程建设 话语理论 诗歌形式 设计研究 认知研究 认知 计算机信息 观念 衰退 行业结构 虚拟财产权 虚拟财产 虚拟激励 虚拟企业 范例研究 英语学习 节拍标志 节奏 考试制度

பைடு நூலகம்

教育 政府投资项目 政府信息资源 改革开放 改革 支付系统 扩散 执行理论 所有权 情景缓冲器 影响力 引文评价 开放存取论文 开放存取期刊 延伸责任 废弃产品问题 应急管理 应急救援 平衡 工作记忆模型 工作记忆 对话范式 对立统一 实现 学者评价 学科分布 学术期刊评价 学术出版 委托代理 女性研究 契约组织 天津市 大额支付系统lvps 大学与产业的联系 外贸英语 增广数据 增值服务 城际 城市应急 地区分布 国家社科基金项目 国家形象 国外 因子分析 哲学社会科学 合同计划 史学期刊评价 可视化 发展态势 协同 区域科技创新 北京奥运会 劳动供给 动宾结构

107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160

基于发布订阅系统的用户行为预测模型

第39卷第4期郑州大学学报(理学版)V ol139N o14 2007年12月J.of Zheng zhou U niv.(Nat.Sci.Ed.)Dec12007基于发布订阅系统的用户行为预测模型陆慧娟,陈科杰,王训斌(中国计量学院计算机系杭州310018)摘要:基于iLBS系统中SP服务器的发布/订阅(pub/sub)中间件技术,提出借助于贝叶斯网络来预测用户行为的一种新颖的pub/sub模型(U BPM).新模式不仅以用户目前所在位置作为通告的唯一标准,而且考虑了用户环境信息中前后台信息的同步,并使用贝叶斯网络对移动用户的行为做出预测.因此,有效地解决了传统pub/sub系统中病态和冗余消息通告的问题,并提高了消息的精确性.实验结果表明相对于现有预测模型,UBPM预测模型更加有效.关键词:发布/订阅;贝叶斯网络;用户行为预测模型;智能定位服务;移动计算中图分类号:T P311文章编号:1671-6841(2007)04-0130-040引言基于位置的服务(Location Based Serv ices,LBS)利用GIS技术、GPS技术和网络通信技术,为移动对象提供基于空间位置的信息服务.为了满足人们能在任意地点、任意时刻存取任意数据的需求,LBS需要进行动态数据管理[1].为此,基于Agent的智能LBS(intelligent LBS,iLBS)受到越来越多的关注并大量使用,iL-BS可以在网络上从一台主机移动到另一台主机,并代表用户完成指定的任务,如检索、过滤和收集信息,甚至可以代表用户进行商业活动[2].目前,几乎所有的iLBS系统都包含了一个空间发布/订阅(publish/subscribe,pub/sub)系统(装置)[3].在pub/sub方式下,信息提供者以/事件0的形式,将信息发布到pub/sub系统中;信息使用者定义一个订阅条件,表示对系统中的某一特定种类的事件感兴趣;而pub/sub系统保证将所发布的事件及时、可靠地传送到所有感兴趣的订阅者[4].兴趣区域(Zone Of Interest,ZOI)在pub/sub系统中是一个重要的概念,它表示用户所关心的区域.当用户进入一个ZOI或者离开一个ZOI时,发布系统要向用户发布一个事件.ZOI的定义必须精确,否则发布系统就会向用户发送错误或者冗余的事件.ZOI可以使用不同模型来表示,一个直观的ZOI模型即为限制圈模型CBM(Cir cle Band M odel).CBM是以某个兴趣点POI(Point Of Interest)为圆心,以某个长度为半径来定义的ZOI.限制圈模型的优点是简单,从而便于实现,并且可以满足一般的用户需要.但是它的缺点也很明显,即ZOI的定义过于粗糙,在很多情况下都不能满足用户的需求.ZOI的定义及实现与定位系统和GIS系统的精度密切相关.只有在定位系统和GIS系统的精度同时达到一定的指标(例如5m),ZOI才能很好地实现.但是,现在的大多数民用的定位系统和GIS系统往往不能达到如此的精度,甚至用户可能会收到许多无关或者多余的通知.因此,对移动用户前后背景信息(历史信息、当前信息等)的忽略是导致提示不正确的主要原因.为了解决这个问题,我们选择贝叶斯网络作为用户行为的推理工具.1pub/sub中间件1.1pub/sub中间件要素pub/sub系统是服务提供商(Service Provider s,简称SP)服务器的核心,而SP服务器在整个iLBS系统收稿日期:2007-05-08基金项目:国家自然科学基金资助项目,编号10602055;浙江省自然科学基金资助项目,编号Y105694;浙江省科技厅重点资助项目,编号2005C21028.作者简介:陆慧娟(1962-),女,教授,硕士,主要从事网络数据库技术、生物信息学和嵌入式系统研究,E-m ail:h jlu@.第4期陆慧娟等:基于发布订阅系统的用户行为预测模型中起着非常重要的作用.一个pub/sub 系统中,信息的生产者和消费者都为client,负责保存pub/sub 信息的服务器为server.消息生产者和消费者之间交互的信息称为事件(Event).生产者将需要公布于众的事件发送给pub/sub 中间件[5].消费者向pub/sub 中间件提交一个订阅条件(订阅条件通常以谓词的形式出现),表示消费者对系统中的哪些事件感兴趣.如果用户对某些事件不再感兴趣,也可以取消已有的订阅(un -subscribe).pub/sub 系统可以保证将生产者发布的事件及时可靠地发送给所有对其感兴趣的消费者.信息的生产者称为发布者(Publisher),信息的消费者称为订阅者(Subscriber ).在这个结构中核心为事件代理(Event Broker),它负责记录所有空间事件,并且协调系统各个组成部分之间的关系.匹配算法(M atcher )负责高效地找到与给定的事件相匹配的所有订阅条件;而路由算法(Router )则负责选出成本最低或时间最少的通信路径,将匹配事件发送到订阅者.如图1所示.图1 pub/sub 的基本模型Fig.1 Basic model o f pub/sub 在iLBS 的pub/sub 系统中,事件中包含的地理位置信息通常是三维的,这种事件被称为空间事件(Spa -tial Event,SE).在SE 包含有空间谓词(Spatial pr ed-icate),pub/sub 系统通过对空间谓词求值来决定是否向用户发送通知.一个空间事件用一组属性及取值来表示其特征.命令特征有三个:主机ID 、时间、兴趣区域.此外,几个可选择特征则用于特殊应用.1.2 贝叶斯网络及其推论贝叶斯网络模型是一种基于网络结构的有向非循环图,它是人工智能、概率理论、图论、决策理论相融合的产物.其主要特性是一种不确定性因果关联模型;具有强大的不确定性问题处理能力;能进行多源信息表达与融合.图2显示的是一个简单的贝叶斯网络.其边集为:E ={(B,A),(B,C)}.图2 一个简单的贝叶斯网络Fig.2 A sing le Ba yesian netw or k 图2中,有一个弧从B 节点到A 节点,即表示节点B 是节点A 的一个父节点.节点A 与节点C 是相互独立的.可以表示为:P(A |B ,C)=P (A |B),同理,可表示为P (C |A ,B )=P (C |B).在此例中,所有变量的联合概率分布被贝叶斯网络分解为:P(A ,B ,C)=P(A |B )#P (B)#P (C |B).一般来说,如果给定节点集X =X 1,X 2,,,X n ,则有P (X )=F n i=1P (X i |parents (X i )),其中,parent(X i )是X i 的父节点时,如果X i没有父节点,则parent(X i )为空.也就是说,所有变量的联合概率是每个变量父节点赋予概率的产物.2 用户行为预测模型及应用2.1 用户行为预测模型用户行为预测模型UBPM (U ser Behavior Pr ediction M odel)为根据移动用户的历史信息、当前信息和用户的当前行为构建的模型.该模型是为了预测用户的未来行为.UBPM 是一个八元组,BPM =(D,T ,CL,P,UH B,U CH ,UFH ,PT ),其中,D:当前日期;T :当前时间;CL:当前位置;P:外界激励;U H B:用户历史行为;UCH :用户当前行为;PT:概论分布表;PT 是一个七元组,元组中的元素为D,T ,CL,P,U H B,UCH ,U FH 的概率分布;U FH :用户未来行为.已有信息D,T ,CL,P,UH B,UCH ,UFH 为图中的节点,而信息之间的关联构成图的边集.每个节点都有一定的发生概率,上述这些元素共同构成了一张贝叶斯网络.2.2 UBPM 的实现图3为UBPM 的在pub/sub 系统中的位置.从图中可知,UBPM 位于Event Broker 和M atcher 之间.所有空间事件都要经过UBPM 进行预测后才会被转交给M atcher.131郑州大学学报(理学版)第39卷 UBPM 的内部结构如图4所示.从图中可知,UBPM 共有5个基本模块:事件代理接口模块(EBIM ),定位系统引擎(PSE),系统事件模块(STM ),数据仓库引擎(DWE)和贝叶斯推理计算器(BIC).其中BIC 位于整个子系统的核心;EBIM 负责将空间事件中的空间谓词交给BIC;PSE 负责从定位系统获得用户的当前位置;ST M 获得当前日期和时间,并且进行某些必需的时区转换;DWE 负责在数据仓库中检索移动用户的历史信息和用户偏好的信息,并且对数据进行分类;BIC 在从其他模块得到所需数据后,生成概率分布表,并且进行贝叶斯推理,从而得出最终的U FH 概率.如果UFH 的概率高于预先定义的阀值,pub/sub 系统便向用户发送一个通知;如果低于某个阀值,则丢弃当前的空间事件.3 实验结果分析3.1 概率测试结果如果事先设定好每个节点的概率分布,则可以使用贝叶斯网络计算软件BayesiaLab 计算出UFH 发生的概率,如表1所示.表1 BPM 测试结果Tab.1 BPM .s t est r esultDateT ime CL P U H B U CH U FH P U B W E10:00K FC 00A 0.926Enter W E10:00K FC 22A 0.817Enter W D22:00K FC 22A 0.214N E W D19:00K FC 21A 0.376N E W D 15:00K FC 21A 0.611NE图5 基于U BPM pub/sub 系统的性能Fig .5 U BPM pub/sub system 从表1可知:当移动用户当前位置相同时,如果用户的当前行为、历史行为、外界激励等不同的话,用户的未来行为会有很大的不同.3.2 UBPM 的性能测试我们又设计了另一个感应半径为150m (总关系区面积大于70000m 2)定位偏差为2的测试案例来检测UBPM 的性能.在案例中,样本通知数达到了360.使用传统pub/sub 系统的精确度平均为46.5%.而使用结合了U BPM 的pub/sub 系统精确度增加到76.2%,如图5所示.数据显示精确度大幅度的增加(大约30%).定位偏差以及其他一些系统偏差导致了通知精确度的摆动(大约5%).4 结论本文在iLBS 系统现有SP 服务器的pub/sub 中间件的基础上,提出了一个使用贝叶斯网络对用户行为进行预测的pub/sub 模型-U BPM.新的pub/sub 模型不再把用户当前位置作为是否进行通知的唯一标准,132第4期陆慧娟等:基于发布订阅系统的用户行为预测模型133而是综合考虑了用户的前后背景等环境信息,并且使用贝叶斯网络作为工具来预测用户的未来行为,可以有效解决传统pub/sub系统的异常通知和冗余通知等问题,进一步提高移动用户的通知精确度.参考文献:[1]Gaur av S.F ramew ork fo r locatio n based emerg ency ser vices in india[S].IEEE,20041[2]Dav id T,K alle L,R yan B.A framew or k fo r selecting a lo cation based ser vice(L BS)st rateg y and service por tfolio[C]//P roceeding s of the37th Haw aii Inter nat ional Co nfer ence on System Sciences1H aw aii,2004:30078b.1-30078b.101[3]刘柏.基于A gent的智能L BS解决方案[D].杭州:浙江大学计算机学院,20061[4]汪锦岭,金蓓弘,李京,等.基于本体的发布/订阅系统的数据模型和匹配算法[J].软件学报,2005,16(9):1625-16351[5]Chen Wenzhi,L iu Bai,F u Zhenzhu.Bayesian netw or k based behav io r predict ion model for intelligent lo cation based ser v-ices[C]//Pr oceeding s of the2nd I EEE/ASM E Internatianal Co nfer ences1Beijing,China,2006:1-61User Behavior Prediction Model Based on the Publish/Subscribe SystemLU H u-i juan,CH EN Ke-jie,Wang Xun-bin(Dep ar tment of Comp uter,China J iliang Univ ersity,H ang z hou310018,China) Abstract:Based o n the pub/sub middle w are of existing SP serv er in iLBS sy stem,a novel pub/ sub model is presented to pr edict user behavior using the Bay esian netw ork.The new pub/sub model not only takes users.current location as unique criterion o f the notification,but also con-siders users.environment infor matio n of fore/background synthetically,and uses Bayesian net-w o rk to predict the future behavior of m obile users,thereby solves abno rmity and redundancy no-tificatio n in tr aditional pub/sub system effectively and enhances the no tificatio ns.precisio n.The result of ex perimental testing show s that the predictio n m odel of UBPM is mo re efficient than ex-isting pr ediction mo dels.Key words:publish/subscribe;Bayesian netw ork;user behav ior prediction m odel;iLBS;mobile co mputing(上接第129页)An Approach for Semantics-based Web Services Behavior ModelingYU E Kun,LIU We-i yi,LI We-i hua,ZH OU Pe-i ji(School of I nf or mation Science and E ngineer ing,Yunnan University,K unm ing650091,China) Abstract:T his appr oach is based o n the histo rical inform ation of serv ices invocation.By means of the deductive and statistical m ethods,the dependencies among asso ciative Web services are de-r iv ed.Consequently,to describe these semantics,the directed-graph-based behavior model is constructed,in w hich nodes are r espective Web serv ices,and w eig hts o n arcs are the pro babilistic asso ciation deg rees betw een the2linked associative services.As the application of this model, the m ethod is pr esented to generate the guide fo r services com po sitio n.Ex perim ental results ver-i fy the feasibility and effectiveness o f our methods.Key words:Web service;behavior modeling;least fix ed point;associatio n degree。

基于Web GIS和LBS的移动设备定位跟踪系统研究与实现

文章编号 :1 0 -0 3 ( 0 2 0 ( -O l - 2 9 1 4 2 1 ) 5 下) O 0 0 9

0 引言

随 着 信 息 化 建 设 的 快 速 发 展 ,国 内许 多 业 务 部 门 建 立 了各 自的 应 用 系统 ,包 括 办 公 自动 化 系 统 、客 户 管理 系 统 和 人 力 资 源 管 理 系统 等 。 但 对

览器 监控 工作 人 员的实 时位置 。

式 实现 的 AP口,可 以让 开 发者 把 地 图嵌 入 到 自己 I 的 应 用 中 ,开 发 定 制 的 We I ,从 而 极 大 地 降 bG S 低 了开 发 GI 用 系统 或 网站 的 成 本 和 周 期 。本 S应 文实 现 的 系统 中主要 用 到二 维天 地 图 AP 。 I

收稿 日期 :2 1 - 1 2 0 I I- 3 作者简介 :李西平 (9 7 1 6 一),男 ,陕西蓝 田人 ,高工 ,本 科 ,研究方向为工程管理 。 第3 卷 4 第5 期 2 1 . ( ) [0 02 5下 11

I

础 图 层 ;并 添 加 绘 制 定 位 信 息 的 矢 量 图 层 ,关 键

代码 如下 :

l I 5

ge Sys e Se v c ( nt x . t tm r i e Co e tTELEPHONY—

S R C ) e vc l0; E VI E . t ied g De

于 某 些 特 殊 行 业 ,如烟 草 业 ,客 户既 是服 务 对 象 也 是 监 管 对 象 , 如何 利 用 信 息化 手段 更好 地 服 务 客 户 , 同时 又 实 现 对 客 户 的 行 政 监 管 ,对 于 充 分 发 挥 行 业 的职 能 至关 重 要 。对 于 这种 特 殊 的需 求 ,

面向LBS动态数据管理的Apriori算法研究

面向LBS动态数据管理的Apriori算法研究

程新文;吴中忠;陈秀万;张飞舟;吴才聪;陈军峰

【期刊名称】《测绘通报》

【年(卷),期】2004()11

【摘要】LBS(LocationBasedServices)动态数据管理面临的一个严峻的挑战是需要在一个有限带宽、移动的、不稳定的环境中为用户提供相对稳定的服务。

基于关联规则挖掘的思想,试图从业已形成的海量服务数据中发现潜在的规律,以指导服务器有效地完成数据分发工作。

但经典的Apriori算法并不适合时序数据的处理,而现有的时序关联规则挖掘算法又对服务的关联时间阈值考虑不够,故对经典的Apriori算法进行改进,使之适应动态数据管理的需要,从而为解决LBS动态数据管理问题提出新的解决思路。

【总页数】4页(P4-7)

【关键词】Apriori算法;动态数据;LBS;关联规则挖掘算法;时序数据;数据分发;服务器;管理问题;用户;解决思路

【作者】程新文;吴中忠;陈秀万;张飞舟;吴才聪;陈军峰

【作者单位】中国地质大学工程学院;北京大学遥感与地理信息系统研究所

【正文语种】中文

【中图分类】P208;TP311.13

【相关文献】

1.LBS动态数据管理 [J], 吴中忠

2.面向Cassandra数据库的高效动态数据管理机制 [J], 王博千;于齐;刘辛;沈立;王志英;陈微

3.面向XBRL的DC-Apriori挖掘算法研究 [J], 曾志勇;闫亚丽

4.关联规则挖掘在LBS动态数据管理的应用研究 [J], 吴中忠;程新文;陈秀万;张飞舟;吴才聪;陈军峰

5.面向未知环境的机器人动态路径规划算法研究 [J], 侯嘉瑞;万熠;梁西昌;焦绪丽因版权原因,仅展示原文概要,查看原文内容请购买。

【微计算机信息】_评估系统_期刊发文热词逐年推荐_20140724

科研热词 效能评估 模糊综合评判 信息系统 风险评估 通信分系统 贝叶斯网络 评估 评价指标 虚拟现实 粗糙集 可靠性评估 可靠性 分布式 入侵检测 信息融合 仿真 高校教学 高交互 验证 马尔可夫模型 飞行仿真系统 风能资源 频率复用 面向对象 雷达 锚固螺杆 配电系统 部署期 过程控制系统 轻轨 软件包 超声波 资源利用率 语义距离 试卷库 评教系统 评估软件 评估系统 评估方案 评估指标 评估体系 认证 计算机网络 视频处理器 视景仿真 观测评估系统 装甲装备体系 行为可信 行为分析 蜜罐 虚拟激励 虚拟植物

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106

科研热词 效能评估 层次分析法 风险评估 遗传算法 bp神经网络 高性价比 飞行安全 音频处理系统 音频会议 音频产品 音频dsp 雷达组网 隶属度 随机加权法 防空导弹 量化分析 通信干扰系统 近似熵 运行状态 车辆网络 质量评估 调试系统 语音识别 评估系统 评估模型 访问控制 训练系统 角色访问控制 视频服务器 规则 虚拟现实训练 网络安全 网络 综合性能评价 维修性定量指标评估 组合算法 约简 系统建模 粗糙集 电子罗盘 生理信号 生存性分析 球载雷达 特性分析 烟气指标 炮射作业 炮兵 灰云 测速仪 测控 模糊贝叶斯综合评判 模糊综合评判

浅析我国LBS位置服务应用及未来趋势研究

浅析我国LBS位置服务应用及未来趋势研究作者:柯敏毅郭静来源:《科教导刊·电子版》2018年第29期摘要随着移动互联网的飞速发展,LBS位置服务正在逐渐成为互联网应有的标准配置。

同时,LBS位置服务,让网络营销变得更加精准和有效,很大程度上强化了线上到线下的引流功能。

本文结合移动互联网、大数据兴起的大环境,深入浅出的剖析实际案例中LBS位置服务的应用,希望帮助读者从多个角度,更深入的了解LBS位置服务的动态和发展。

关键词位置服务移动互联移动地图生活服务中图分类号:TN929.5 文献标识码:A1 LBS位置服务概述LBS位置服务Location Based Service (LBS),是一种基于地理位置的服务,通过电信移动运营商的无线电通讯网络(如GSM网、CDMA网)或外部定位方式(如GPS)获取移动终端用户的位置信息(地理坐标,或大地坐标),在GIS地理信息系统(外语全称:Geographic Information System)平台的支持下,为用户提供相应服务的一种增值业务。

LBS包括两个含义,一个是确定移动设备或用户的位置,二是提供位置相关的信息服务。

简称为“定位服务”,或者叫MPS(Mobile Position Services),“移动定位服务系统”。

也就是,第一步找到用户现在的位置,第二,为用户提供周边企业、餐饮、停车、娱乐等位置信息服务。

2 LBS的应用范围和特点移动地图已经成为移动互联网的入门级应用,LBS的空间变得非常庞大,越来越多的移动应用与位置密切相关。

特别是用户对交通出行、定位、生活、移动电子商务等刚性的需求驱动下,LBS位置服务的应用范围包括:以实现智慧城市为目标的行业应用,为企业积累潜在用户的休闲娱乐,连接线上线下的商业应用、改变人们关系的SNS社交、便利人们的生活服务。

LBS拥有着比较明显的特点:(1)覆盖率高且广;因为LBS的用户大多处于室内,所以企业要求定位服务的覆盖范围一定要光,并且保证对室内的每个角落都完成覆盖。

实时数据库系统在福建三钢的应用

山 东 冶 金

tlu g S a d n M eal r y hn o g

V0 . 3 1 No 2 3 . Ap i 2 1 rl 01

实 时数 据 库 系统在 福 建 三钢 的应 用

黄 文 龙

( 福建省三钢 ( 集团 ) 限责任公 司, 有 福建 三 明 3 5 0 ) 6 0 0

关 系 型数 据 库 的数 据 采集 速度 、 储 量 的数百 倍 。 存 IS L扩展 了 S L nQ Q 语句 , 其具 有 了 时间特 性 。I— 使 n SL Q 在技 术上解 决 了钢 铁企业 实时 生产数 据集成 中

遇 到 的难 题 , 钢 铁 企 业 实 时数 据 管 理 与应 用 开 是 发、 集成 的可伸缩 的理想平 台。

实时数 据库 系 统工 程涉及 福 建 三钢焦 化 厂 、 烧

结厂、 炼铁 厂 、 钢 厂 、 材 厂 、 线厂 、 炼 棒 高 高线 二 厂 、

中板厂 8 主生产厂 , 条生产线 的基础 自动化 ( I 个 各 L/ L) 2 系统 前期 分 别 进 行 工业 以太 网改造 , 各生 产 将 线 的各 个 自动 控 制 系统 以工 业 以太 网方 式 连接 起 来 。生产控 制 自动化 ( 3 系统专 门构 建 ME 网 。确 L) S 保 实 时数 据 的实 时 、 可靠 采 集 , 证 工 业 以太 网和 保

通过 构建 专用 的数 据采 集 网 , 各生 产 线工业 将 以太 网接入 到专 用 的实时数 据采 集 网上 , 分专 用 划 VA L N将各 工 业 以太 网互 相 隔 离 , 据采 集 机 和后 数 台实 时数据 处理 服务 器则部 署 在专用 的数 据 V A LN 中 , 据采 集 网 与 ME 数 S网之 间 通 过 防 火 墙 进 行 隔 离 , 过在 数据 采集 交换 机 和防火 墙上 配 置严格 的 通 访 问控制 策略 , 保工 业 以太 网 、 确 数据 采集 网 、 S ME 网的安全 , 能获取所 需 的生 产数据和历史数据用专 门的文件保存 ; 数

物联网应用的LBS定位

–对于车辆防盗, 缺乏实时跟踪的手 段;

–传统GPS定位,目 标暴露,易破坏

–混合定位终端,自带电池, 可以待机6个月;

–小巧,便于隐藏在车内不 被发现,实现车辆跟踪

第21页/共30页

–高集成终端,实现GPS和 GSM集成;

–成本低; –携带方便;

–高集成终端,实现GPS和 GSM集成;

–成本低; –放置灵活,并不需要外接

括静态、动态数据及图像资料) 功能强大——操作系统、数据库和开发平台技术先进、功能强大,具有高效

率、多用户、分布式和网络化等特点

第16页/共30页

平台性能

开放API 设备接入能力 终端集成能力 多种定位终端 多种定位服务

通过开放API,融合用户自有业务系统和IT系统 单台服务支持10万个定位终端接入

其他服务

通过便携式 的定位终端 ,可以实现 更多的定位 服务,如小 孩看护、汽 车防盗等

第19页/共30页

营销重点

集团企业

营

物流企业,主要是实现对货物的跟踪;

销

拥有车辆企业,实现对车辆跟踪;

重 点

特殊行业,如电力、铁路对外勤人员监管;

个人用户

私家车主,实现对车辆防盗

第20页/共30页

用户需求分析

容

数据定位业务接入能力

语音定位业务接入/交互能力

定

运

位 业 务 内

数据定 位业务 逻辑处 理

数据定 位业务 逻辑处 理

GPS定位 业务数 据处理

GPS定位 业务数 据处理

营 接 入 功

容

能

接

数据定位业务逻辑处 语音定位业务逻辑处

入

理模块

理模块

功

能 移动定位业务核心逻辑处理层

车险通

报 案 手 机 位 置 定 位

短信报案

彩信报案

自动引导流程

非车主报案验证机制

以上全部信息采集、交互内容均可按客户需求订制

报案受理结果回传

车险通-机动车保险行业移动信息化服务平台

报案

客户快速报案模块

可根据客户实际业务需求定制专用功能

报案接收前后台部分功能

短信报案

彩信报案

自动引导流程

案件定损 手机移动远程定损模块

车险通-机动车保险行业移动信息化服务平台

案件定损 手机移动远程定损模块 仅用手机即可根据客户设定标准,远程移动快速完成涉案车辆的定 型、定损、核损等定损业务全流程。还可根据客户需求实现现场打 印确认单

车险通-机动车保险行业移动信息化服务平台

案件定损 手机移动远程定损模块

3G应用

移动远程视频查勘、定损模块

基于第三代(3G)移动通讯网络,以实用、高效、低成本实现全 业务流程前后台音视频实时同步为特点,全面实现查勘、定损业务 全流程音视频远程同步展现、实时同步互动

车险通-机动车保险行业移动信息化服务平台

3G应用

移动远程视频查勘、定损模块

主要功能 专用传输隧道、远程查勘定损现场与后台音视频同步 远程查勘定损业务全流程前后台同步、实时互动 远程查勘定损数据及照片采集前后台同步、实时互动 远程查勘定损现场及流程实时音视频同步监控 远程查勘定损人车实时定位、全程监控 远程数据、音视频全方位核查、核损

报案受理结果回传

车险通-机动车保险行业移动信息化服务平台

调度管控 手机移动调度管控模块

车险通-机动车保险行业移动信息化服务平台

调度管控 手机移动调度管控模块

动态、直观反映外勤工作人员所处位置、出勤状态、任务状态、工 作过程等信息;调度指令、任务信息直接接收;调度中心与外勤人 员间数据同步、双向沟通专用通道;仅需在本系统内即可实现直观 掌控、实时监督、动态调度等管控需求

LBS空间数据内容与管理方法

LBS空间数据内容与管理方法摘要:LBS空间数据的管理和数据库建立是LBS定位服务系统的核心。

本文在论述了LBS系统各个部分的构成的基础上,探讨了LBS空间数据库管理的具体内容,设计了基于Oracle Spatial对象关系型数据库的LBS空间数据存储与管理的方法,设计和开发了面向对象的空间数据引擎,研究了LBS数据通过空间数据引擎上传到Oracle Spatial的技术。

关键词:LBS 空间数据库空间数据引擎一、引言基于位置的服务(Location Based Services,LBS)是指采用无线定位、GIS、Internet、无线通讯、数据库等相关技术交叉融合的一种基于空间位置的移动信息服务,是通过获取移动用户的位置信息为用户提供包括交通引导、地点查询、位置查询、车辆跟踪、商务网点查询,儿童看护、紧急呼叫等众多服务的技术基础[1]~。

近年来,随着移动通信和移动地理信息技术的飞速发展,为地理空间信息的应用带来了新的机遇,使得LBS 的研究显得尤为重要。

目前,ESRI公司提出了ARC Location Service方案,MapInfo公司提供了无线空间信息服务解决方案MLS,Sun公司的Java Location Service平台等许多大公司从不同的行业角度提出了位置服务解决方案。

这些方案主要是从技术方面解决了位置服务的应用,而LBS空间数据的管理的内容、存储形式和存储方法是LBS应用的核心和重点。

本文在构建了LBS系统体系结构的基础上,研究了基于国家行业标准的LBS空间数据库内容及其分类,并探讨了利用Oracle Spatial存储LBS空间数据的形式和存储方法,以及设计了传统GIS数据上传LBS数据库的空间数据引擎。

二、LBS系统的构成LBS系统采用多层的分布式网络应用模型,按应用逻辑功能划分为表现层移动终端、中间层通信网络、应用服务层和数据层空间数据库。

各层的结构和功能是:①移动终端提供地理信息和属性数据的表示,以人机交互的方式接受用户请求和给用户提供GIS 功能的选择,可以是移动电话、个人数字助理(Personal Digital Assistant,PDA)、手持计算机(Pocket PC),也可以是通过Internet通讯的台式计算机(Desktop PC);②通信网络层通过服务器传递给LBS服务平台,主要包括WAP网关、WAP服务器(Wap Server)、WEB服务器(Web Server);③服务平台根据用户请求和用户当前位置通过空间数据引擎上载到数据层空间数据库,主要包括地图服务器(Map Server)以及服务中心等;④数据层负责空间数据库和数据文件的管理、维护和存储,根据请求的业务服务操作数据,主要是空间数据库以及数据文件等。

物联网课程 3 位置感知f

信息

Information (信息)

例3:你所在城市发布应急警报

例1:查询目前在你附近的朋 友。

例2:找到好看到電影,並引 導到電影院。

Entertainment (娱乐)

例4:玩location-based game, 而且你正在被攻击。

现在一般统称为LBS,其定义:

z为了提供使用者加值服务 z整合一个可以定位的移动装置 z然后以位置信息提供相关的服务

LBS的主要用途

追踪

z基于信标(Tag/Badge) z在移动网络中追踪目标(人或物)位置

定位

z通过无线电、红外光或超声波信息,感知目标 z并依据所收到的信息,计算出位置信息。 z最终确定出目标的位置。

集成双ARM7和802.11b/g射频模块

国内 9南京唐恩科技资讯有限公司代理美国的ubisense公司(iLocate UWB定位系统 )

9苏州优频科技有限公司(把美国技术引入到百万 国$内进行推广,未见公开专利与论文等技术细节,

且仅有WiFi方案)

800

我国LBS技术目前处在应用推广初 700

z 定位服务器 z 基于定位的应用

(Diagram courtesy of OMA.)

4. OpenLS架构

入口

MLP与OpenLS的关系

Gateway Mobile Location Center /Mobile Positioning Center

第三方內容 (Diagram courtesy of OGC.)

600

市场收入

期,市场前景广阔

500

400

轨迹隐私保护技术研究

第34卷 第10期2011年10月计 算 机 学 报CH INESE JOURNA L OF COM PU TERSV ol.34N o.10Oct.2011收稿日期:2011-07-30.最终修改稿收到日期:20011-09-15.本课题得到国家自然科学基金(60833005,61070055,91024032)、中国人民大学科学研究基金(10XNI018)、核高基重大专项(2010ZX01042-002-003)、高等学校博士学科点专项科研基金(200800020002)资助.霍 峥,女,1982年生,博士研究生,主要研究方向为轨迹隐私保护.E -mail:huozheng123@gm .孟小峰(通信作者),男,1964年生,教授,博士生导师,主要研究领域为Web 数据管理、移动数据管理、XM L 数据管理、云数据管理等.E -mail:xfmen g@.轨迹隐私保护技术研究霍 峥 孟小峰(中国人民大学信息学院 北京 100872)摘 要 随着移动设备和定位技术的发展,产生了大量的移动对象轨迹数据.轨迹数据含有丰富的时空信息,对其分析和挖掘可以支持多种与移动对象相关的应用.然而,针对轨迹数据的攻击性推理可能导致个人的兴趣爱好、行为模式、社会习惯等隐私信息暴露.另一方面,在基于位置的服务中,由于现有位置隐私保护技术并不能解决轨迹隐私泄露的问题,移动对象的个人隐私很可能通过实时运行轨迹而暴露.针对上述两种场景,轨迹隐私保护的研究提出了明确的要求:在轨迹数据发布中,隐私保护技术既要保护轨迹数据的隐私,又要保证数据有较高的可用性;在基于位置的服务中,隐私保护技术既要保护移动对象的实时轨迹隐私,又要保证用户获得较高的服务质量.该文针对上述两个问题分析了轨迹隐私保护中存在的挑战性问题,针对不同的隐私保护方法分析了现有的研究工作,介绍了当前该领域的研究热点,指明了未来的研究方向.关键词 数据库应用;隐私保护;轨迹数据;数据发布;基于位置的服务中图法分类号T P 311 DOI 号:10.3724/SP.J.1016.2011.01820A Survey of Trajectory Privacy -Preserving TechniquesH U O Zheng M ENG Xiao -Feng(S chool of In f ormation ,R enmin Univ ersity of China ,B eij ing 100872)Abstract As the hig h -up development of Location -Based Serv ice (LBS)and location -aw are de -v ices,the amo unt of locations and trajecto ries of m oving objects co llected by service providers iscontinuously increasing.T he collected trajecto ries w ith w ealth spatio -temporal information w ill be published for novel applications.H ow ever,directly publishing trajectories m ay present ser io us threats to individuals privacy ,since tr ajector ies enable intrusive inferences,w hich m ay reveal in -dividual s habits,behav io ral patterns,social custo ms,etc.On the o ther hand,individuals real tim e trajecto ries may be ex posed w hen they are r equiring for location -based serv ices ev en if their location privacy hav e been pr otected.M oreover,specific requirements for trajectory privacy -pre -ser ving m ethods are propo sed based on different application scenario s:In trajectory data publish -ing scenario,priv acy -preserving techniques m ust preserve data utility;in LBS scenario,privacy -preserv ing techniques m ust guar antee high quality of services that users acquired.All these re -quirements m ake trajectory pr iv acy -preserv ing mo re challeng ing.Acco rding to the abo ve prob -lems,the key challenges in trajectory privacy -preserving are analyzed;r ecent resear ch w o rks on bo th trajectory data publishing and trajectory pr iv acy in LBS are analyzed in this paper.At last,sugg estio ns for future research w orks are put for ward.Keywords database applications;pr iv acy -preserv ing;tr ajector y data;data publication;lo catio n -based serv ice1 引 言随着移动设备和定位技术的发展,近年来涌现出各种移动定位设备,如,车载导航仪、带有GPS功能的手机、PDA、平板电脑以及位置传感器等.移动定位设备的出现催生了多种基于位置数据的应用,这些应用大致可以分为两类:第1类是离线(off-line)应用.位置服务提供商或其它机构收集、分析移动对象的轨迹数据或发布给第三方使用.对轨迹的分析和挖掘可以支持多种与移动对象相关的应用,如,优化道路网络及交通管理策略、分析用户的行为模式以支持商业决策等.第2类是在线(online)应用,指通过移动对象的实时位置向其提供相应的服务.比如,基于位置的服务(LBS)、移动对象的实时监控、感知位置的营销等.在上述两类应用中,移动对象的位置及轨迹隐私保护是一个至关重要的问题.从2003年开始,研究者们对位置隐私保护技术展开了研究,并获得了丰富的研究成果[1-7].然而,近年来研究者们发现仅仅保护移动对象的位置隐私是不够的:一方面,位置隐私保护并不能解决离线应用中的轨迹隐私泄露问题;另一方面,保护了移动对象的位置隐私并不能保证移动对象的轨迹隐私不泄露.移动对象的原始轨迹暴露可能会导致个人的兴趣爱好、行为模式、生活习惯等隐私信息泄露.比如,通过对轨迹的分析,攻击者不仅能发现移动用户正在什么位置、过去访问过的位置,还可以分析出移动对象的家庭住址、工作地点,甚至可以从日常运行轨迹分析出该用户的行为模式和生活习惯等私密信息[8].在实际应用中,也出现了由于轨迹数据的暴露造成个人隐私泄露甚至人身安全受到威胁的例子.美国福克斯公司曾报道了有人利用GPS轨迹数据跟踪前女友以实施报复的案例.因此,轨迹隐私保护已经成为用户和研究者们迫切关注的问题.本文第2节介绍轨迹隐私保护的概念及需要解决的关键问题;第3节介绍轨迹隐私保护的系统结构;第4节到第6节分别介绍3种主流的轨迹隐私保护技术;第7节对现有方法进行了分析和对比,并对轨迹隐私保护的各类技术进行总结和分析,评估各类技术的性能;最后展望未来研究工作.2 轨迹隐私保护中的关键问题2 1 基本概念轨迹是指某个移动对象的位置信息按时间排序的序列.通常情况下,轨迹T可以表示为T={qi, (x1,y1,t1),(x2,y2,t2), ,(x n,y n,t n)}.其中,qi 表示该轨迹的标识符,它通常代表移动对象、个体或某种服务的用户.(x i,y i,t i)(1 i n)表示移动对象在t i时刻的位置为(x i,y i),也称为采样位置或采样点,t i则被称为采样时间.移动对象已经停止运行后,收集到的轨迹数据是静态数据;若移动对象在运行中,那么轨迹就是增量更新的动态数据.隐私是指个人、机构等实体不愿意被外部知晓的信息.比如,个人的行为模式、兴趣爱好、健康状况、公司的财务状况等.个人隐私即为数据所有者不愿意被披露的敏感信息,如个人的收入水平、健康状况、兴趣爱好等.由于人们对隐私的限定标准不同,对隐私的定义也有所差异.一般来说,任何可以确认特定个人的,但个人不愿意披露的信息都可以称为个人隐私.轨迹隐私是一种特殊的个人隐私,它是指个人运行轨迹本身含有的敏感信息(如访问过的敏感位置),或者由运行轨迹推导出的其它个人信息(如家庭住址、工作地点、生活习惯、健康状况等).因此,轨迹隐私保护即要保证轨迹本身的敏感信息不泄露,又要防止攻击者通过轨迹推导出其它的个人信息.2 2 轨迹隐私保护的场景目前,关于轨迹隐私保护的研究工作主要解决在下述两种应用中的隐私问题.2 2 1 数据发布中轨迹隐私保护轨迹数据本身蕴含了丰富的时空信息,对轨迹数的分析和挖掘可以支持多种移动应用,因此,许多政府及科研机构都加大了对轨迹数据的研究力度.例如,美国政府利用移动用户的GPS轨迹数据分析基础交通设施的建设情况,用以更新和优化交通设施[9];社会学的研究者们通过分析人们的日常轨迹研究人类的行为模式;某些公司通过分析雇员的上下班轨迹以提高雇员工作效率等.然而,假如恶意攻击者在未经授权的情况下,计算推理获取与轨迹相关的其它个人信息,用户的个人隐私通过其轨迹完全暴露.数据发布中的轨迹隐私泄露情况大致可分为两类:(1)由于轨迹上敏感或频繁访问位置的泄露而导致移动对象的隐私泄露.轨迹上的敏感或频繁访问的位置很可能暴露其个人兴趣爱好、健康状况、政治倾向等个人隐私,如,某人在某个时间段内频繁访问医院/诊所,攻击者可以推断出这个人近期患上了某种疾病;(2)由于移动对象的轨迹与外部知识的关联导182110期霍 峥等:轨迹隐私保护技术研究致的隐私泄露.比如,某人每天早上固定的时间从地点A出发到地点B,每天下午固定的时间段从地点B到地点A,通过挖掘分析,攻击者很容易做出判断:A是某人的家庭住址,B是其工作单位.通过查找A所在区域和B所在区域的邮编、电话簿等公开内容,很容易确定某人的身份、姓名、工作地点、家庭住址等信息,某人的个人隐私通过其运行轨迹完全泄露.在轨迹数据发布中,最简单的隐私保护方法是删除每条轨迹的准标识属性,即Q I(Quas-i identif-i er)属性.然而,单纯的将QI属性移除并不能保护移动对象的轨迹隐私 攻击者通过背景知识(如受攻击者的博客、谈话记录或其它外部信息)与特定用户相匹配,从而推导出个体的隐私信息.例如,在删除了QI属性的数据中,攻击者发现某个移动对象在某个时刻t i访问了地点L1和L2,在攻击者已知的背景知识中,小王曾在时刻t i左右分别访问过这两个位置,如果小王是在t i时刻唯一分别访问过L1和L2的移动对象,那么攻击者就可以断定该轨迹属于小王,继而从轨迹中发现小王访问过的其它位置.可见,简单的删除移动对象的QI属性并不能起到隐私保护的目的.2 2 2 LBS中的轨迹隐私保护用户在获取LBS服务时,需要提供自己的位置信息,为了保护移动对象的位置隐私,出现了位置隐私保护技术.然而,保护了移动对象的位置隐私并不一定能保护移动对象的实时运行轨迹的隐私,攻击者极有可能通过其它手段获得移动对象的实时运行轨迹.比如,利用位置k-匿名(Lo catio n k-anony m-i ty)模型对发出连续查询的用户进行位置隐私保护时,移动对象的匿名框(Clo aking regio n)位置和大小产生连续更新.如果将移动对象发出LBS请求时各个时刻的匿名框连接起来,就可以得到移动对象大致的运行路线[10].这是由于移动对象在查询过程中生成的匿名框包含了不同的移动对象所造成的,单纯的延长匿名框的有效时间会造成服务质量的下降.虽然,目前已有针对连续查询的位置隐私保护技术,然而,其查询有效期只有秒级,无法满足轨迹隐私保护的需求.因此,在LBS中也需要轨迹隐私保护技术.在上述两种场景中,轨迹隐私保护需要解决以下几个关键问题:(1)保护轨迹上的敏感/频繁访问位置信息不泄露;(2)保护个体和轨迹之间的关联关系不泄露,即,保证个体无法与某条轨迹相匹配.(3)防止由移动对象的相关参数限制(最大速度、路网等)而泄露移动对象轨迹隐私的问题.2 3 轨迹隐私保护技术分类与度量标准2 3 1 轨迹隐私保护技术的分类轨迹隐私保护技术大致可以分为以下3类:(1)基于假数据的轨迹隐私保护技术.它是指通过添加假轨迹对原始数据进行干扰,同时又要保证被干扰的轨迹数据的某些统计属性不发生严重失真[9].(2)基于泛化法的轨迹隐私保护技术.该技术是指将轨迹上所有的采样点都泛化为对应的匿名区域[10,12-19],以达到隐私保护的目的.(3)基于抑制法的轨迹隐私保护技术.它是指根据具体情况有条件的发布轨迹数据,不发布轨迹上的某些敏感位置或频繁访问的位置以实现隐私保护[20-22].假轨迹隐私保护方法简单、计算量小,但易造成假数据的存储量大及数据可用性降低等缺点;基于泛化法的轨迹隐私保护技术可以保证数据都是真实的,然而计算开销较大;基于抑制法的轨迹隐私保护技术限制发布某些敏感数据,实现简单,但信息丢失较大.目前,基于泛化法的轨迹k-匿名技术(T rajec-tory k-anony mity)在隐私保护度和数据可用性上取得了较好的平衡,是目前轨迹隐私保护的主流方法.2 3 2 轨迹隐私保护度量标准在轨迹数据发布中,由于发布后的数据要供第3方分析和使用,隐私保护技术要在保护轨迹隐私的同时有较高的数据可用性;在基于位置的服务中,隐私保护技术既要保护移动对象的轨迹隐私,又要保证移动用户获得较高的服务质量.综合起来,轨迹隐私保护技术的度量标准有以下两个方面:(1)隐私保护度.一般通过轨迹隐私的披露风险来反映,披露风险越小,隐私保护度越高.披露风险是指在一定情况下,轨迹隐私泄露的概率.披露风险与隐私保护算法的好坏和攻击者掌握的背景知识有很大的关联.攻击者掌握的背景知识越多,披露风险越高.在轨迹隐私保护中,攻击者掌握的背景知识可能是在空间中移动对象的分布情况、移动对象的运行速度、该区域的道路网络情况等.(2)数据质量/服务质量.在轨迹数据发布中,数据质量是指发布数据的可用性,数据的可用性越高,数据质量越好.一般采用信息丢失率(又称为信息扭曲度)来衡量数据质量的好坏.在基于位置的服1822计 算 机 学 报2011年务中,采用服务质量来衡量隐私保护算法的好坏,在相同的隐私保护度下,移动对象获得的服务质量越高则隐私保护技术越成熟.一般情况下,服务质量由响应时间、查询结果的准确性来衡量.3 轨迹隐私保护的系统架构在数据发布的轨迹隐私保护中,大多数系统结构基于 先收集、再匿名、后发布 的原则,即由一个数据收集服务器收集轨迹数据,并将原始数据存储到轨迹数据库中.然后由轨迹隐私保护服务器进行隐私保护处理,最后形成可发布的轨迹数据.轨迹隐私保护服务器中有3个主要模块:数据预处理模块、隐私保护模块和可用性衡量模块,如图1所示.数据预处理模块负责对收集到的轨迹数据进行等价类划分、轨迹同步等预处理操作;隐私保护模块负责对预处理后的数据进行隐私保护处理,最后由可用性衡量模块评估隐私处理后的数据可用性,最后将轨迹数据发布.图1 离线轨迹隐私保护体系结构另一种架构在收集数据时直接进行隐私保护处理,采用 先匿名、再收集、后发布 的原则,将隐私保护算法放在数据收集之前,收集到的数据可以直接发布.相比之下,采用前一种架构不要求较高的实时性,可以优先考虑算法的隐私保护度和数据的可用性,后者需要处理动态更新数据的隐私保护,难度更高.然而,后者可以防止数据收集服务器得到原始数据,用户体验更好.在基于位置的服务中,轨迹隐私保护系统结构有分布式点对点结构和中心服务器结构两种.分布式点对点结构由客户端和服务提供商两个部件组成,客户端之间通过P2P 协议通信,判断客户端之间的距离,通过彼此协作完成隐私保护过程.中心服务器结构由客户端、服务提供商和匿名服务器三部分组成,如图2所示.匿名服务器包含了隐私保护模块和结果处理模块.隐私保护模块负责收集客户端的位置、对客户端进行隐私保护处理;结果处理模块负责接受服务提供商发回的候选结果,对候选结果求精,并将最终结果返回给客户端.由于中心服务器结构具有容易实现、掌握全局数据等优点,已经成为目前最常用的系统结构.图2 在线轨迹隐私保护体系结构4 基于假数据的轨迹隐私保护技术在上述度量标准和系统架构的基础上,本节开始对几种主流的轨迹隐私保护技术进行介绍和分析.4 1 假轨迹方法概述在位置隐私保护技术中,假位置是经常使用的一种简单有效的技术.假位置即不发布真实位置,用假位置获得相应的服务[23].在轨迹数据隐私保护中,同样可以使用假轨迹方法.假轨迹方法通过为每条轨迹产生一些假轨迹来降低披露风险.例如,表1中存储了原始轨迹数据,移动对象O 1,O 2,O 3在t 1,t 2,t 3时刻的位置存储在数据库中,形成了3条轨迹.表1 原始数据M OB t 1t 2t 3O 1(1,2)(3,3)(5,3)O 2(2,3)(2,7)(3,8)O 3(1,4)(3,6)(5,8)表2是对原始数据进行假数据扰动后的结果.I 1,I 2,I 3分别是移动对象O 1,O 2,O 3的假名.I 4,I 5,I 6是生成的假轨迹的假名.经过假轨迹扰动后的数据库中含有6条假轨迹,每条真实轨迹的披露风险降为1/2.简单的说,产生的假轨迹越多,披露风险就越低.表2 用假数据法干扰后的轨迹数据库M OB t 1t 2t 3I 1(1,2)(3,3)(5,3)I 2(2,3)(2,7)(3,8)I 3(1,4)(3,6)(5,8)I 4(1,1)(2,2)(3,3)I 5(2,4)(2,6)(4,6)I 6(1,3)(2,5)(3,7)一般来说,假轨迹方法要考虑以下几个方面:(1)假轨迹的数量.假轨迹的数量越多,披露风险越低,但是同时对真实数据产生的影响也越大,因此,假轨迹的数量通常根据用户的隐私需求选择折衷数值;(2)轨迹的空间关系.从攻击者的角度看,从交叉点出发的轨迹易于混淆,因此,应尽可能产生相交182310期霍 峥等:轨迹隐私保护技术研究的轨迹以降低披露风险;(3)假轨迹的运行模式.假轨迹的运动模式要和真实轨迹的运动模式相近,不合常规的运行模式容易被攻击者识破.4 2 假轨迹方法的实现针对上述3种要求,出现了两种生成假轨迹的方法:随机模式生成法和旋转模式生成法.(1)随机生成法.随机生成一条连接起点到终点、连续运行且运行模式一致的假轨迹.(2)旋转模式生成法.以移动用户的真实轨迹为基础,以真实轨迹中的某些采样点为轴点进行旋转,旋转后的轨迹为生成的假轨迹.旋转点的选择和旋转角度的确定需要和信息扭曲度进行关联权衡.旋转模式生成法生成的假轨迹与真实用户的运动模式相同,并和真实轨迹有交点,难以被攻击者识破.5 基于泛化法的轨迹隐私保护技术在轨迹隐私保护中,最常用的方法是轨迹k-匿名技术.k-匿名模型最早是由文献[24]提出的,主要应用在关系数据库的隐私保护中.其核心思想是将QI属性泛化,使得单条记录无法和其它k-1条记录区分开来.M arco Gruteser最先将k-匿名技术应用到位置隐私保护中,产生了位置k-匿名模型:当移动对象在某一时刻的位置无法与其它k-1个用户的位置相区别时,称此位置满足位置k-匿名.随后,k-匿名模型应用到轨迹隐私保护技术中,产生了轨迹k-匿名,一般来说,k值越大则隐私保护效果越好,然而丢失的信息也越多.给定若干条轨迹,对于任意一条轨迹T i,当且仅当在任意采样时刻t i,至少有k-1条轨迹在相应的采样位置上与T i泛化为同一区域时,称这些轨迹满足轨迹k-匿名,满足轨迹k-匿名的轨迹被称为在同一个k-匿名集中.采样位置的泛化区域(又称匿名区域)可以是最小边界矩形(MBR),也可以是最小边界圆形(M BC),可以根据具体需求进行调整.下面的例子展示了轨迹k-匿名的概念.表3 轨迹3-匿名M OB t1t2t3I1[(1,2),(2,4)][(2,3),(3,7)][(3,5),(3,8)]I2[(1,2),(2,4)][(2,3),(3,7)][(3,5),(3,8)]I3[(1,2),(2,4)][(2,3),(3,7)][(3,5),(3,8)]表3是对表1中的原始数据进行轨迹3-匿名后的结果.表3中的I1,I2和I3分别是移动对象O1, O2,O3的假名.3个时刻的位置也泛化为3个移动对象的最小边界矩形.匿名区域采用左下坐标和右上坐标来表示.例如,[(1,2),(2,4)]表示左下角坐标为(1,2),右上角坐标为(2,4)的最小边界矩形.在数据发布中和基于位置的服务中均有关于轨迹k-匿名技术的研究,两种场景下对轨迹k-匿名的侧重点不同,下面分别介绍两个场景中的轨迹k-匿名方法.5 1 数据发布中的轨迹k-匿名在轨迹数据发布的隐私保护中,轨迹k-匿名要将静态的轨迹数据库D转换为D*,使得D*中的任意一条轨迹T*i都属于某个轨迹k-匿名集,且D*和D之间的信息扭曲度最小.在信息扭曲度最小的情况下达到轨迹k-匿名是NP-har d问题,其中有以下几个关键的研究问题.5 1 1 QI属性的识别QI属性又称为准标识符,它是指联合起来能唯一识别某个个体的多个属性的集合.比如,邮编、生日、性别等联合起来是准标识符.在关系数据隐私保护中,属性一般分为QI属性和敏感信息,隐私保护技术将QI属性泛化,使得发布的数据中每一条记录不能区分于其它k-1条记录.然而在轨迹数据中, QI属性与敏感信息很难界定,轨迹上任何位置或位置的集合都有可能成为区分于其它轨迹的QI属性.比如,在某个时刻,T i是唯一一个经过了位置L i和L j的轨迹,那么L i和L j就可以作为T i的QI属性.多数算法在保护轨迹数据隐私时,并不考虑QI 属性与其它属性的区别,而是将整条轨迹上的任何一个采样点均做泛化处理[12-13];也有的方法从动态QI属性的角度出发进行隐私保护[14].所谓动态QI 属性是指,某条轨迹的QI属性在不同的时刻t i由不同的位置组成.由于动态QI属性自身的特性,必须找到在所有时刻t1, ,t n上距离O的聚集距离最小的k-1个对象,并将这k个对象匿名到一个匿名区域中以达到轨迹k-匿名.5 1 2 轨迹k-匿名集的形成寻找轨迹k-匿名集的原则是使得D*与D的信息扭曲度尽可能小,因此,匿名集中的k条轨迹在 时空 上要尽可能地相近,即匿名集中的轨迹既要分布在相同的时间段内又要在空间距离上相近.为了能达到时间相近的目的,大多数算法都采用了预处理的方式,将分布在相同时间段内的轨迹放入同一个等价类中.然后,在同一个等价类中寻找空间距离相近的轨迹k-匿名集.寻找轨迹k-匿名集的方法有两大类,一类是通过整条轨迹聚类找到距离相近的轨迹形成k-匿名集[13];另一类是通过某条轨迹上最近邻采样点位置找到轨迹k-匿名集[12,14].不管用1824计 算 机 学 报2011年何种方式,为了到达较小的信息扭曲度,都必须遵循k条轨迹之间距离尽可能小的原则.5 1 3 轨迹距离的计算轨迹聚类或寻找最近邻采样点均需要计算轨迹或者采样位置之间的距离.目前,研究者们提出了多种轨迹距离的计算方法,比如欧几里德距离(Eu-clidean distance)、编辑距离(edit distance)、最长共同序列距离(long est comm on sequences distance)、对数距离(log co st metric)等.目前,大多数方法采用欧几里德距离计算轨迹或采样点之间的距离,也有方法采用对数距离计算轨迹之间的距离.选择何种距离计算函数和信息扭曲度的衡量函数有直接关系.例如,如果信息扭曲度由数据库D和D*之间的欧几里德距离衡量,那么,相应的轨迹距离也应采用欧式距离.5 2 LBS中的轨迹k-匿名基于位置的服务是指服务提供商根据移动用户的位置信息提供各种服务,比如,紧急救援服务、基于位置的娱乐信息服务、生活信息服务以及基于位置的广告服务等.由于LBS服务与用户提出请求的位置有关,因此,使用基于位置的服务最大的隐私威胁就是位置隐私的泄露[25],也就是说,暴露用户的位置以及获知位置后用户收到的与时空相关的推理攻击.比如,用户不想让别人知道目前所在的位置(如酒吧)以及将要去的位置(如查询最近的宾馆等).位置隐私保护技术的出现解决了这类问题,它可以保护移动用户在某个时刻的位置信息以及用户在发出连续查询时的位置信息.然而,更严重的问题是:保护了用户的位置隐私并不一定能保护用户的轨迹隐私.比如,通过位置隐私保护技术,移动对象在发出LBS请求的时刻均发布了一个匿名框,将这些匿名框连接起来,会暴露移动对象的大致轨迹.在基于位置的服务中,轨迹k-匿名与位置k-匿名不同,轨迹k-匿名要求任一条轨迹在起始点至终止点的所有采样位置都必须和相同的k-1条轨迹匿名.基于位置的服务中的轨迹k-匿名与数据发布中的轨迹k-匿名不同,待匿名的轨迹数据不是静态的,而是动态变化的.因此,如何从轨迹起始时就能确定轨迹k-匿名集是一个挑战性问题.在基于位置的服务中,轨迹k-匿名集的方法大致有以下几种.5 2 1 基于轨迹划分的轨迹k-匿名将轨迹分片,对每个片段与其它轨迹的片段进行匿名可以解决将整条轨迹匿名带来的不确定性问题,文献[26-27]提出了轨迹分片匿名的方法.分片方法的关键问题在于:如何确定轨迹片段的长度 轨迹片段太短,则无异于位置隐私保护,起不到轨迹隐私保护的作用;轨迹片段太长,则起不到划分的效果.文献[26]中的轨迹划分的方法是将二维空间划分为大小相等的正方形 格 ,根据用户的隐私需求可将一个或多个 格 定义为一个 划分 .假如一条轨迹穿过不同的 划分 , 划分 的边界将这条轨迹分成若干个轨迹片段,然后再分别对处于不同 划分 的轨迹片段进行匿名.在划分交界处的位置隐私保护也是需要关注的问题,文献[26]则采用了在边界位置延时发布匿名区域的策略.5 2 2 基于历史轨迹的k-匿名多数匿名方法都是和当前时间段内的移动对象匿名,匿名是否成功很大程度上依赖于路网的稠密度.如果路网过于稀疏,容易造成匿名框过大,从而影响服务质量;若在服务时间内达不到用户设定的隐私级别,则会造成匿名失败.基于上述问题,有的方法提出了用历史数据和用户的运行轨迹匿名的方法.历史数据匿名技术采用中心服务器模式,客户端和位置服务器之间有一个可信的匿名服务器,且匿名服务器中含有存储历史轨迹数据的数据库.移动对象增量地向匿名服务器发送运行轨迹T0={c1, c2, ,c n},匿名服务器需要为T0产生匿名区域的序列T={C1,C2, ,C n},使T完全覆盖T0,且包含k-1条历史轨迹.该方法通过为每一条历史轨迹建立基于格的索引来获取距离T0最近的历史轨迹.在基于格的索引中,先使用四分树将二维空间划分为大小不等的 格 ,为每个 格 维护一张表,表中存储了经过该 格 的轨迹id以及其它信息.通过该索引可以找到与T0经过相同 格 的轨迹,并将这些轨迹存入集合B中,如果B中的轨迹数据不足k-1个,则继续查找经过与T0相邻的格的轨迹放入B中,直至B中含有至少k-1条轨迹为止.由于B中的轨迹和T0经过相同或相邻的 格 ,距离T0较近.形成轨迹k-匿名的轨迹从集合B中选取.这样就完成了轨迹k-匿名.6 基于抑制法的轨迹隐私保护技术抑制法是指有选择地发布原始数据,抑制某些数据项,即不发布某些数据项.表4和表5展示了通过抑制法进行轨迹隐私保护的例子.表4中存储了坐标与语义位置之间的对应关系(该信息可以通过反向地址解析器和黄页相结合得到),假如攻击者获得该信息,就可以作为背景知识对发布的数据进行推理攻击.182510期霍 峥等:轨迹隐私保护技术研究。

LBS动态数据管理_吴中忠

LBS动态数据管理Ξ 吴中忠 (中国地质大学研究生院硕1200209班,武汉,430074)摘 要:为了满足人们能在任意地点、任意时刻存取任意数据的需求,基于位置的服务(LBS,Location Based Service)需要进行动态数据管理。

本文指出了LBS动态数据管理的目标,分析了当前存在的问题。

同时对LBS动态数据管理关键技术进行了深入的探讨,并结合数据挖掘技术提出了新的研究思路。

关键词:LBS;动态数据管理;数据挖掘1 引 言基于位置的服务(LBS)利用GIS技术、GPS技术和网络通信技术,为移动对象提供基于空间位置的信息服务,例如基于位置的交通信息、商场打折信息、酒店和餐厅信息以及紧急救助、区域广告和基于位置的游戏等服务。

为了满足人们能在任意地点、任意时刻存取任意数据的需求,LBS需要进行动态数据管理。

2 LBS动态数据管理[1][2]2.1 L BS动态数据管理的一般结构在传统的分布计算环境中总是假定各个节点通过固定网络连接并保持网络的持续连接性,而LBS动态数据管理则假设计算节点包括固定节点和移动节点,它使用户不必限于固定位置,而是可以携带移动终端自由移动,并在移动过程中通过移动通信网络与固定节点和其他移动节点连接和交换信息。

在LBS系统中,动态数据管理模型可以用图1来描述。

图1中动态数据管理模型主要由三种结点构成:固定主机(FH,Fixed Host Computer)或服务器(Server):没有无线通讯接口,安装有数据库管理系统和数据库,可以处理客户的联机请求,并可以保持所有请求的历史记录。

移动支持结点(MSS,Mobile Support Sta2 tion):具有无线接口,用于支持一个无线网络单元,该单元内的移动终端既可以通过无线链路与一个MSS通信,从而与整个固定网络连通,也可以接收由MSS发送的广播信息。

移动客户机(MC,Mobile Client):移动客户机,包括个人数字助理(PDA,Personal Digital As2 sistant)、笔记本电脑或手机。

LBS_p_一个支持在线地图服务的LBS支撑平台

*The National Natural Science Foundation of China under Grant No. 40730527 (国家自然科学基金); the National Grand Funda-mental Research 973 Program of China under Grant No. 2006CB701306 (国家重点基础研究发展规划(973)). Received 2009-10, Accepted 2009-12.ISSN 1673-9418 CODEN JKYTA8 E-mail:**************** Journal of Frontiers of Computer Science and Technology 1673-9418/2010/04(06)-0520-11 Tel: +86-10-51616056DOI: 10.3778/j.issn.1673-9418.2010.06.004LBS-p :一个支持在线地图服务的LBS 支撑平台*汪小林, 庞 潇, 罗英伟+北京大学 计算机科学技术系, 北京100871LBS-p: A LBS Platform Supporting Online Map Services *WANG Xiaolin, PANG Xiao, LUO Yingwei +Department of Computer Science and Technology, Peking University, Beijing 100871, China + Correspondingauthor:E-mail:***********.cnWANG Xiaolin, PANG Xiao, LUO Yingwei. LBS-p: A LBS platform supporting online map services. Journal of Frontiers of Computer Science and Technology, 2010, 4(6): 520-530.Abstract: With the development of 3G and LBS (location based service), it tends to provide online map services and other GIS (geographical information system) services, so as to allow users accessing them on demand. This pa-per presents LBS-p, a LBS supporting platform, which provides online map service with Byte-Map. Byte-Map is a lightweight binary vector mobile map format using one-byte coordinates. LBS-p consists of LBS-p mobile and LBS-p server. LBS-p mobile is a Java ME (massage service) application running on the mobile terminal, which dedicates to the request, management and display of mobile map data. LBS-p server consists of Byte-Map data pre-processing mechanism, Byte-Map data providing module and LBS-oriented GIS service module. Byte-Map data pre-processing mechanism processes the original map data (i.e. GML data) and produces Byte-Map data for LBS-p. Byte-Map data providing module provides Byte-Map data to the mobile client, and LBS-oriented GIS service mod-ule focuses on provision of additional GIS services needed by LBS.Key words: online map service; location based service (LBS); LBS supporting platform; LBS-p摘 要: 随着第三代通信技术(3G)和基于位置的服务(LBS)的发展, 如何满足LBS 用户随时随地的需要、以汪小林等:LBS-p:一个支持在线地图服务的LBS支撑平台在线模式提供地图服务等GIS服务, 成为一个重要的问题。

LBS动态数据管理

LBS动态数据管理

吴中忠

【期刊名称】《全球定位系统》

【年(卷),期】2004(029)005

【摘要】为了满足人们能在任意地点、任意时刻存取任意数据的需求,基于位置的服务(LBS,Location Based Service)需要进行动态数据管理.本文指出了LBS动态数据管理的目标,分析了当前存在的问题.同时对LBS动态数据管理关键技术进行了深入的探讨,并结合数据挖掘技术提出了新的研究思路.

【总页数】4页(P44-46,49)

【作者】吴中忠

【作者单位】中国地质大学,研究生院硕1200209班,武汉,430074

【正文语种】中文

【中图分类】TN91

【相关文献】

1.LBS中改进人工势场法的动态目标路径规划研究 [J], 陈倩;张奇松;侯丽

2.脆弱生态约束下基于LBS数据的城市动态结构研究探索——以黔西南州兴义市为例 [J], 张珣; 杨俊宴; Simon Marvin

3.关联规则挖掘在LBS动态数据管理的应用研究 [J], 吴中忠;程新文;陈秀万;张飞舟;吴才聪;陈军峰

4.改进的LB算法在动态手势识别中的应用 [J], 贺霄琛;韩燮;李顺增

5.面向LBS动态数据管理的Apriori算法研究 [J], 程新文;吴中忠;陈秀万;张飞舟;吴才聪;陈军峰

因版权原因,仅展示原文概要,查看原文内容请购买。

信息化动态

信息化动态

佚名

【期刊名称】《机械工业信息与网络》

【年(卷),期】2000(0)7

【总页数】5页(P35-39)

【正文语种】中文

【中图分类】TP317

【相关文献】

1.信息化城市管理平台基础数据动态更新系统探讨——基于信息化城市管理系统和多普达D600"城管通"手机 [J], 傅志杰;颜泽智

2.基于动态AHP的企业信息化水平评价——江苏沙钢集团信息化水平案例研究[J], 沈和

3.邂逅认知动态系统打造智能频谱管控领域实验基地——记工业和信息化部电磁频谱空间认知动态系统重点实验室 [J], 肖贞林

4.信息化、动态化条件下传统侦查措施与信息化侦查方法应用初探 [J], 高亚敏

5.信息不对称条件下农村信息化过程中信息化产品价格的动态博弈 [J], 马明远;秦向阳;赵春江;李健楠

因版权原因,仅展示原文概要,查看原文内容请购买。

浅谈LBS技术在ITS领域中的应用

三、结语 低孔低渗储层普遍存在于古生界、中 生界和新生界,成为当前国内油气勘探的 主要对象之一,在油气勘探和开发中所占 的比例越来越高,虽然石油工作者在低孔 低渗储层油气勘探和评价方面已做了大量 的工作,但勘探技术和评价水平与现实需 求还有一定的差距,对这类储层而言尚缺 少一套较为实用的新理论、新方法和新技 术,存在着一系列迫切需要解决的问题, 制约了低孔低渗储层测井评价工作的顺利 进行。所以如何有效寻找低孔低渗储层并 合理开发油藏,已成为石油工作者所面临 的急待解决的难题。

3.ITS背景 智能交通系统(Intelligent Trans -portation System)是利用最尖端的电 子信息技术,形成人员(包括驾驶员和管 理者)、公路和车辆三位一体的新公路交 通系统的总称。ITS能够利用现有的道路 设施,减少交通拥挤,加强对车辆的集中 管理和调度,为驾驶员提供足够的交通、 公安、娱乐等信息,实现人、车、路的密 切结合与和谐统一,这将极大地提高交通 运输效率,保障交通安全,增强行车的舒 适性,改善环保质量,提高能源的利用 率。为此ITS已引起各国的重视。北美和 欧洲以及亚洲的日本等经济发达、交通拥 挤的国家,都花巨资列入国家计划,以推 动ITS的发展。例如,日本在96-97年就 投入61亿元,并计划于2015年投入500亿美 元。美国、德国在该领域中的投入也颇具规 模。我国对ITS的研究尚处起步阶段,但像 北京、上海这样交通拥挤的大都市,已把 ITS的建设提到日程上来,并对城市未来 的ITS的功能和结构进行了构想,提出了 实现目标。 三、LBS如何为ITS服务 1.ITS的组成及各组成部分的功能 ITS主要由信息管理中心,路边系统, 车内系统,需求管理系统,交通管理控制 系统。 信息管理中心是ITS的核心,为ITS实 现交通信息的共享提供基础。路边系统的 任务是实时检测路况和行车情况,包括路 面参数和车离路面标志线的距离等。路边 系统包括测量车辆速度的雷达、交通路口 的信号灯和电子收费装置。车内系统包含 动态实时导航系统(含路网数据库、路径选 取算法、视音频输出和导航信息提示等)。 需求管理系统的作用是对有需求的用户进 行分析,以便管理控制系统制定高效的服 务策略,实时地提供给行使中和预定车辆 旅行的用户。交通管理控制系统是ITS的 决策中心,它利用应用软件分析整个交通 系统的有关信息,并得出控制和管理系统

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

LBS动态数据管理Ξ 吴中忠 (中国地质大学研究生院硕1200209班,武汉,430074)摘 要:为了满足人们能在任意地点、任意时刻存取任意数据的需求,基于位置的服务(LBS,Location Based Service)需要进行动态数据管理。

本文指出了LBS动态数据管理的目标,分析了当前存在的问题。

同时对LBS动态数据管理关键技术进行了深入的探讨,并结合数据挖掘技术提出了新的研究思路。

关键词:LBS;动态数据管理;数据挖掘1 引 言基于位置的服务(LBS)利用GIS技术、GPS技术和网络通信技术,为移动对象提供基于空间位置的信息服务,例如基于位置的交通信息、商场打折信息、酒店和餐厅信息以及紧急救助、区域广告和基于位置的游戏等服务。

为了满足人们能在任意地点、任意时刻存取任意数据的需求,LBS需要进行动态数据管理。

2 LBS动态数据管理[1][2]2.1 L BS动态数据管理的一般结构在传统的分布计算环境中总是假定各个节点通过固定网络连接并保持网络的持续连接性,而LBS动态数据管理则假设计算节点包括固定节点和移动节点,它使用户不必限于固定位置,而是可以携带移动终端自由移动,并在移动过程中通过移动通信网络与固定节点和其他移动节点连接和交换信息。

在LBS系统中,动态数据管理模型可以用图1来描述。

图1中动态数据管理模型主要由三种结点构成:固定主机(FH,Fixed Host Computer)或服务器(Server):没有无线通讯接口,安装有数据库管理系统和数据库,可以处理客户的联机请求,并可以保持所有请求的历史记录。

移动支持结点(MSS,Mobile Support Sta2 tion):具有无线接口,用于支持一个无线网络单元,该单元内的移动终端既可以通过无线链路与一个MSS通信,从而与整个固定网络连通,也可以接收由MSS发送的广播信息。

移动客户机(MC,Mobile Client):移动客户机,包括个人数字助理(PDA,Personal Digital As2 sistant)、笔记本电脑或手机。

MC的处理能力与存储能力相对于服务器来说非常有限,且具有移动性,经常与服务器断接。

即使在与服务器保持连接时,由于MC所处的网络环境多变,MC与服务器之间的网络带宽相差很大,且可靠性较低,网络延迟较大。

Ξ收稿日期:2004204206图1 LBS动态数据管理模型2.2 L BS动态数据管理的目标理想的LBS动态数据管理能够实现以下的目标:可用性与可伸缩性:在避免系统不稳定性的同时,提供高可用性和可伸缩性;移动性:允许MC在和网络断接的情况下访问或更新数据库;串行性:支持满足可串行的并发事务执行;收敛性:使系统总能收敛于一致状态,从而避免出现混乱。

2.3 当前L BS动态数据管理所面临的问题当今LBS由于其自身工作环境、软硬件条件限制,在动态数据管理中存在着以下问题:频繁断接性:由于受电源、无线通信费用、网络条件等因素的限制,MC一般不会采用持续连网的工作方式,而是主动或被动地间连、断接。

网络条件多样性:MC在移动过程中所使用的网络一般是变化的,这些网络既可以是高带宽的固定网络,也可以是低带宽的无线广域网(CDPD, Cellular Digital Packet Data)),甚至处于断接状态。

网络通信的非对称性:一般固定服务器节点具有强大的发送设备,MC的发送能力较弱。

因此,下行链路和上行链路的通信带宽和代价相差较大。

MC的资源有限:MC的电源通常只能维持几个小时;此外,MC还受通讯带宽、存储容量、处理能力的限制。

动态数据管理必须充分考虑这些限制,在查询优化、事务处理、存储管理等诸环节提高资源的利用效率。

可靠性低:这与无线网络本身的可靠性及移动计算环境的易受干扰和不安全等因素有关。

3 LBS动态数据管理的关键技术3.1 数据广播技术在一个无线单元以内,从服务器到MC的下行通信带宽一般要远大于从MC到服务器的上行通信带宽,而且MC从服务器接收数据的开销也远小于发送开销;在极端的情况下,即使是处于断接状态(即无法向服务器发送信息)的MC也可以选择接收从服务器发送的下行广播信息。

于是服务器可以利用这种网络的非对称性,把大多数MC用户频繁访问的数据(即热点数据)组织起来,以周期性的广播形式提供给MC访问。

这就是LBS动态数据管理中的数据广播技术[3]。

与传统的服务器/客户机联机数据请求方式相比,这种数据广播技术具有以下优点:(1)很好的可伸缩性:因为服务器广播数据的开销与接收广播的MC个数是无关的,因此它可以以很小的代价支持大量的MC同时访问数据;(2)MC可以不需要数据缓存,因此不再需要预测未来的数据请求;(3)即使在断接时,也允许MC访问到最新数据;(4)节约有限带宽:MC从数据广播中获取数据,可以避免或减少与服务器间的上行网络通信;(5)便于发送新数据:服务器可以利用数据广播,将新产生的数据发送给MC,即使MC事先不知道这些数据的存在。

数据广播技术中的一个首要问题是如何调度待广播的数据,优化数据广播的访问时间与调谐时间。

访问时间代表了MC访问广播数据的等待时间,而调谐时间则反映了MC为接收指定数据而保持接听数据广播的总时间。

目前,这方面的研究还处于初步阶段。

而数据广播的核心问题则是如何发现热点数据,由于LBS所服务的对象千差万别,用户所需要的数据以及服务,也各不相同,这就对如何确定热点数据提出了严峻的考验。

但是在这纷繁复杂的数据之后,隐藏着很多潜在的规律,如果能够从正在形成的海量LBS事务数据中提取出这些潜在、有用的规律,将能够对热点数据进行很好的预测。

数据挖掘技术就是这样一个能从海量数据中发现潜在、有用规律的学科。

将数据挖掘技术用于发现热点数据,是一个全新的尝试。

笔者将数据挖掘中的Apriori算法用于热点数据的发现,已取得了一定的成果。

3.2 复制与缓存技术复制是指在多个结点上维护数据的备份,包括基结点(即服务器)之间的复制和移动结点上保存数据库的复制。

一般前者称为复制,后者称为缓存[4]。

复制的主要目的是提高分布式数据库系统的可用性、可靠性或访问性能,首要问题是如何维护多个复制结点上数据状态的一致性。

目前,针对动态数据管理的特点,人们已开始对复制和缓存技术展开了研究。

其中具有代表性的研究成果有J.Gray的两级复制技术,卡耐基・梅隆大学开发的Coda分布式文件系统以及缓存失效广播技术等。

两级复制机制采用主拷贝更新复制协议为基础,将LBS的节点分为两类:基结点和移动结点。

在基结点之间建立第一级复制,移动结点之间建立第二级复制。

该方法可以完成在断接情况下MC中数据暂时更新,一旦重新建立连接可以完成永久更新以保持系统状态一致性。

3.3 查询优化[5]LBS动态数据管理需要使用多种方法,消除带宽多样性、断接等因素产生的影响,使查询引擎能够根据当前可用网络条件采取适当的优化策略。

通讯代价、通讯时间、电源消耗等因素均是查询优化的考虑因素。

3.4 事务处理LBS中的移动事务通常属于长事务,而且在事务的执行过程中,MC的移动会导致事务及相应资源的移动;此外,移动事务执行时更容易出错,且要访问更加复杂的数据资源,因此需要研究适应于LBS动态数据管理的新的事务模型[6]。

移动事务处理中的过区切换问题以及数据一致性问题也是LBS动态数据管理需要着重解决的问题。

3.5 安全技术[7]从本质上讲,无线连接的网络远没有固定网络安全,这是由于无论从何地都可以轻而易举地侦听和发射无线电波,且很难发觉。

因此,数据的无线传输比固定线路传输更易受到盗用或欺骗,所带来的问题是:一台计算机容易冒充另一台计算机的身份,怎样才能防止这种非法数据访问?其次,MC 携带方便,但也容易失窃,如何避免在MC失窃后对接收或发送数据的盗用?还有,LBS使用户可以连入任意网络,如何防止这些移动用户的泛滥可能对被访问网络环境造成的偶然甚至恶意的破坏?这些都是LBS动态数据管理中的安全技术问题。

目前,安全技术的主要措施是:第一,对MC进行认证,防止非注册MC的欺骗性接入;第二,对无线路径加密,以防止第三方盗用;第三,对LBS用户提供身份保护,防止用户位置泄密或被跟踪。

4 总结当前,LBS动态数据管理还处于起步阶段,很多基本问题没有得到很好的解决,但是其具有广泛的应用范围,光明的发展前景。

我们只有在关键技术上取得突破,才能使LBS动态数据管理成为现实。

将数据挖掘技术与数据广播技术结合起来,是取得关键技术突破的有益尝试。

参考文献[1] Shiow-yang Wu,Kun-Ta Wu,Dynamic Data Man2agement for Location Based Services in Mobile Environ2ments[C].Proc.Of Seventh International DatabasesEngineering and Applications Symposium.J uly,2003. [2] Daniel Barbara.Mobile Computing and Databases---A Survey[J].IEEE Transactions on Knowledge andData Engineering.1999,11(1):108~117[3] Swarup Acharya,Rafael Alonso,Michael Franklin,et.al.Broadcast Disks:Data Management for AsymmetricCommunication Environments[C].Proc.ACM SIG2MOD SanJose CA,1995[4] Boris Y.Chan,Antonio Si and Hong V.Leong.Cache(下转第49页)特殊的情形,条件r ic ・r 轴=cosθ=常数适合于在圆锥柱面上的所有卫星。

因为r j c -r i c +εj k -εi k ・r 轴=εi k -ηj k ・r 轴=Obρik (6)所以(5)式的结果是0・(b/ρik )级的微小量。

基线越短,点积的结果就越小。

(6)式的结果可以应用于每个双差观测值。

从上面的分析可以看出,此时得到的基线双差观测值设计矩阵的列是近相关的,所以,我们正在处理一个近奇异性的基线解。

显然,测定的基线越短,其双差观测值设计矩阵的列就越接近奇异性,求出的基线解的结果就会越来越差。

由于卫星危险图形出现的时间非常短暂,所以它对观测时段要求较长的静态基线定位不会产生影响,但对快速定位和实时动态定位会产生影响,使定位结果变坏。

4 结束语从前面的讨论可以得出以下结论:1)卫星危险图形的出现与卫星高度角无关。