Windows下PHP+MySQL+IIS安全平台(1)-设置权限

win2003 下IIS配置PHP+mysql环境

优化过程10(PASS10) 512

以何种方式开启优化过程是通过这些数字代码(值)相加所得的和作为此参数的参数值来控制的。如我的配置文件中zend_optimizer.optimization_level = 1023 ,这里的1023是优化过程1到优化过程10全部数字代码(值)相加得到的和,表示开启全部10个优化过程。刚才所提到的Zend公司定义的High模式值为15,15表示同时开启优化过程1-4。

B:在“默认Web站点属性”窗口上点取“ISAPI筛选器”标签如果看到 PHP 的箭头绿色且向上 证明 PHP 已经被 IIS 6.0 顺利加载起来了

五、测试

配置完成后 如果想测试 PHP 是否已经安装成功可以在空间里根目录下建立一个文件 如 info.php 然后写入下面的语句

<?

phpinfo();

这个参数的值只有两个 0 关闭, 1 开启。默认为1,推荐设置为0。

模块定位 zend_extension_ts 、zend_extension_manager.optimizer_ts无需解释,这些参数就是Zend Optimizer相关模块在硬盘上的安装路径。

6、如何获知Zend Optimizer是否在运行?

win2003 下IIS配置PHP+mysql环境

如果只安装PHP环境,那么红色部分就不用操作了

一、先下载我们所需要的东东。

1、php-5.2.0-Win32.zip

下载地址 /downloads.php

注意我下的是installer.exe的php有zip的。zip的扩展性能好一点。

不使用 0 <= 如果这样不如不装,还能节约点内存说!

IIS配置网站访问权限和安全

IIS配置网站访问权限和安全网站需要IIS配置的地方有很多,比如IIS配置端口、域名、主目录、默认文档等。

今天小编要跟大家分享的是IIS配置网站访问权限和安全。

默认状态下,允许所有的用户匿名连接 IIS 网站,即访问时不需要使用用户名和密码登录。

不过,如果对网站的安全性要求高,或网站中有机密信息,需要对用户限制,禁止匿名访问,而只允许特殊的用户账户才能进行访问。

1.IIS配置禁用匿名访问第一步,在 IIS 管理器中,选择欲设置身份验证的 Web 站点,如图8-18 所示。

第二步,在站点主页窗口中,选择“身份验证”,双击,显示“身份验证”窗口。

默认情况下,“匿名身份验证”为“启用”状态,如图 8-19 所示。

第三步,右击“匿名身份验证”,单击快捷菜单中的“禁用”命令,即可禁用匿名用户访问。

2.IIS配置使用身份验证在IIS 7.0 的身份验证方式中,还提供基本验证、Windows 身份验证和摘要身份验证。

需要注意的是,一般在禁止匿名访问时,才使用其他验证方法。

不过,在默认安装方式下,这些身份验证方法并没有安装。

可在安装过程中或者安装完成后手动选择。

第一步,在“服务器管理器”窗口中,展开“角色”节点,选择“Web 服务器(IIS)”,单击“添加角色服务”,显示如图8-20 所示的“选择角色服务”窗口。

在“安全性”选项区域中,可选择欲安装的身份验证方式。

第二步,安装完成后,打开 IIS 管理器,再打开“身份验证”窗口,所经安装的身份验证方式显示在列表中,并且默认均为禁用状态,如图 8-21 所示。

可安装的身份验证方式共有三种,区别如下。

①基本身份验证:该验证会“模仿”为一个本地用户(即实际登录到服务器的用户),在访问 Web 服务器时登录。

因此,若欲以基本验证方式确认用户身份,用于基本验证的Windows 用户必须具有“本地登录”用户权限。

默认情况下,Windows 主域控制器(PDC)中的用户账户不授予“本地登录”用户的权限。

win旗舰版位系统配置PHP环境IIS和mysql

win7旗舰版64位系统配置PHP环境、IIS和mysql本人电脑win7和Linux双系统,最近在学着用做网站,于是就琢磨着用自己地电脑做服务器,想要在自己地本本上配置PHP环境,但是自己本来就刚接触Linux不久,刚刚入门,又是刚刚接触PHP,在Linux环境下配置php和mysql难度就更大了•于是果断选择了在win7 系统下配置•由于是64位地系统,网上地教程也很少,其中还有一些是其他系统地,根本就不适用于win7 x64 !综合了各种办法折腾了将近七八个小时,终于找到了一个简单地方法吧•在这里和大家分享下,希望能帮到更多地人•这里只用了一个软件:WampServer.WampServer 是集成了Apache 环境mySql数据库,安装了它可以方便地在图形界面上操作•网上地教程说还要下载php-516-win32 文件包,但是我发现最新版地WampServer安装好后,在安装目录里就可以找到PHP类库根本没有必要再去另外下载.b5E2RGbCAP最新版地64位系统用地wampserver2.2d-x64.exe 下载地址:F面开始进入配置环节:、安装IIS1、首先通过"控制面板---程序和功能---打开或关闭windows功能”►担制面板*所有揑制面披项►程序細S能特喇面馬+而vnrw: kanntiv^tng. com 控制面7 、卸载或更改程序茸要郢载程序「请从列義口1於打幵或芫瓦Windows功能,安装IIS2、按照下图勾选,确定,安装完成后重启电脑-B Internet信慝缶务i V] FTP蚤务弱■*Web管理工具.3 万难网展务+i J 妄葩T1 J常见HTTP功能3 y 性ss功能刁J应用鲂开塩右能0 -NET扩展性P:ASPW WSftfJiSiniiayEin^. cumH r CG[1/ I5API英选器P 菠薯器岳包含a ■).运行帰兄和逮新Mi HTTP日瓷I I ODBC日志记录I 爾Ml fl器□.日击工辰U 吕走义H志+ 1-1 Mitrosoft -NET Framework 3-5,1至此,IIS安装完成.、安装 WampServer,配置 mysql1、安装下载好地wampserver2.2d-x64.exe, 这里假设安装到默认目录" C:\wamp ”plEanqFDPw2、在安装目录"C:\wamp\bin\php\php5.3.10 ”中复制"php.ini ” 到"C:\windows目录下.这里不用修改php.ini,文件默认已经是配置好地了.DXDiTa9E3d 3、打开php.ini,可以找到下图地语句.如图中,每一行前面没有分号地,就是要复制到“C:\Windows\System32 ”地dll 文件.分别是php_mbstring.dll 、php_gd2.dllphp_mysql.dll 、php_mysqli.dll 、php_pdo_mysql.dll 、php_pdo_sqlite.dll, 在"C:\wamp\bin\php\php5.3.10\ext ” 找到这 6 个文件,复制到"C:\Windows\System32 ” .RTCrpUDGiT,el? t ensi orL=(^](p_bz2・dl1 ,estEnEian.=E^_curl1.dll _ ex t e-nsi a ti=[>hp^db a^^dl 1e si i€n^l Ort=pl^-_d:.S(I s1dll,ext ensi’亡孟tunwi|昭隔口订亡icfa dlle3teneian-t>h(E:_Ed2B dill te s t tnsi atL=t Jip_(e rtest. di1 ,exteriiion^pj^F^gnp.dill .cutcnsiori=php_i ntLdll ,e K ttnsiati=pha>_imat',dll .e s t tnsi an.=phi-_interbase, dll .extensleitiF囱p_ldap. dl1 .estHision=pha>_ming, dl 1 ,亡孟t ETisi 口沪曲[55呂ql, dl 1亡itensidll ejctmsi口“=|^.呷吕qli. dll i亡* *t en・i 口2間卩_口匚:乂-恋丄丄■饰tenwicjn二php_gi.&_llE dll上讥打旧]口11=孑> 口dn gi52a]-dl]L e K Taisi on-phFj'do.fnysql,dll .e s t ensi on=p-hp_j:idci_oc 1. dl 1 _ se3ttnsiati=t>ho>_j«da_c>dbc..'ill ,便量t曰号i :曲匸'」:4口」:g E:q 1 - dlle:K itesi on=ptip_pdd_sql it e. dl 1 ~ ,extensionTthF'-J'SS'll•dll .e istensiaa=pha?_phar udll .est^nsianFpht-jspelLdll .eat tn 弓iciti=pt^_mhmap. dl1 .cstmsian^p4>_5rw- dl1 ,es tension.=php_soap,dll ,exteneiati^t>ha>_Bacl£etE・dll .exttnsian.=pt^…sqlite.dll S E x t enai an=j^hp_sql itiS. dl 1 .cn t cnsion.=php_sybasc_ct r dll ,亡話tensi on=t>hp_t i dy a dl1 .estfnsian=r>hi)_imlrtH:・dll s ext cnsion.=pJh^^isl. dl1 .ext ensi ar^p^ip_zi p- dl1注意:由于iis和WampServer地默认端口都是80,两者不能同时正常运行,所以要把其中一个程序地端口改成其他地.推荐修改iis地网站地端口,比较方便,下面会讲至U .5PCzVD7HxA接下来以配置一个discuz站点为例,配置IIS7完成所有配置,也检验配置环境是否正常.三、配置discuz站点,配置IIS.1、下载PHP版本地discuz,并解压到本地文件夹内,下载地址2、打开控制面板---管理工具---Internet 信息服务(IIS>管理器右键点击“网站”里地“Default Web Site ” ---编辑绑定,将端口80改为其他地端口.点击左下角地WampServer图标,若刚开始安装完后,没有正常启动,图标为黄色,左键点击图标,选择重新启动所有服务即可,正常运行时,图标为绿色.jLBHrnAlLg3、In ternet信息服务(IIS>管理器中,右键点击“应用程序池”4、右键点击“网站”,添加网站,如图,应用程序池选择刚才创建地口!,添加应用程序池,如下图配PHP,别忘了修改80端置,确定.XHAQX74J0X5、选中刚才创建地discuz网站,双击主页窗口中地“ ASP”,启用父路径地值改为true,应用.6、添加ISAPI筛选器,所需地PHP类库文件在wampsever安装目录“C:\wamp\bin\php\php5.3.10 ” ,如图LDAYtRyKfE7、添加脚本映射点击“处理程序映射”图标后进行脚本映射配置8、添加默认文档in dex.php❾默认文档使用此朝檢走当客户甘请求特定文牡名时返回的默认文件.按优先级顺序设i 容称 index. Defau Defau index, index* iisstar defau9、打开discuz 网站,如下图,mysql调用正确.接下来进行网站安装,完成后,就说明系统地所有环境配置正常了 Zzz6ZB2Ltk处理程序映射窖称BMCnFinrhl A.I-J Ht n iNlqn r l虫月此妙溺走赴理转走诸茨类亞若咦应旳資洱.如OLL 印托分组依蛊:狀恋 已启用ASPClasstc AXD-1SAP1-2.0 AXD-ISAPI-2-0-HEtpRematingbHttpR^iTiotingbHttpReniotingl-HttpRematingl-OPTIONSVerblmysq|_connect()#支持无f5ockopen()*支持无gethostbyma me()无file_get_contents()*盍持无xml jpar&@r_create()*支特无上一步二潘"1uvu; kannayang. com好了,win7 x64 旗舰版配置IIS+PHP+MYSQL 终于完成了,以后在弄php网站,按照上面类似地方法就行了.接下来自己慢慢研究吧...dvzfvkwMIl本文部分内容来源于百度文库:。

Win7下配置IIS+php+mysql操作环境(综合教程)

关于Win7的安装过程请查看小炉子网站的《Win7 IIS7.0 ASP+Access配置》:lulijuan#com(此处把#换成点.)一、安装IIS7.0 ,安装方法在此处不做重复,参见小炉子个人网站的《Win7 IIS7.0 ASP+Access 配置》二、测试IIS7.0是否成功安装。

在浏览器输入:http://localhost/ 如出现下图,则表示安装成功在Internet信息管理(IIS)管理器中,新建网站命名为PHP,端口设置为8080,访问网站如:http://localhost:8080/ (此处是为了能和ASP网站区分开来,asp默认安装端口是80)如下图设置三、配置PHP环境采用php v5.2.5(单击下载)下载后解压到D:\php5 . 在IIS中如下操作:添加ISAPI筛选器:添加脚本映射:添加应用程序池:修改D:/PHP5/php.ini-list 文件名为php.ini,复制到C:/windows/,修改php.ini:使之支持GD,mysql等修改extension_dir目录:复制libmcrypt.dll,libmysql.dll,php5ts.dll三个文件到C:/windows/System32下在默认目录wwwroot新建一个index.php在浏览器输入http://localhost:8080/index.php 校验是否成功安装php :四添加Mysql数据库[单击此处下载mysql server] 安装mysql等待安装完后,设置mysql安装设置完毕后,用phpmyadmin测试数据库的链接【下载phpMyadmin】五Zend Optimizer 【单击此处下载Zend Optimizer】如下图,一直安装下去,注意选对路径最后,所有的关于IIS7 mysql php已经安装完毕,亲自测试过,在win7 32bit系统上完全没有任何问题。

Windows系统如何设置文件和文件夹的安全权限

Windows系统如何设置文件和文件夹的安全权限Windows系统是目前最广泛使用的操作系统之一,它提供了强大的功能来保护计算机中的文件和文件夹。

设置文件和文件夹的安全权限是保护数据安全和隐私的重要步骤之一。

本文将介绍如何在Windows系统中设置文件和文件夹的安全权限,以确保您的数据得到有效的保护。

一、了解文件和文件夹的安全权限在开始设置安全权限之前,我们首先需要了解基本的概念。

在Windows系统中,每个文件和文件夹都有各自的安全权限,用于控制对其的访问、修改和删除等操作。

这些权限分为两类:有效权限和继承权限。

有效权限是直接应用于文件或文件夹的权限,它决定了当前用户或用户组可以对文件或文件夹执行哪些操作。

有效权限可以是完全控制、读取、写入、修改或删除等。

继承权限是自上而下传递的权限,它允许文件夹中的子文件和子文件夹继承父文件夹的权限设置。

默认情况下,新创建的文件和文件夹将继承其父文件夹的权限。

现在,让我们来看看如何设置文件和文件夹的安全权限。

二、设置文件和文件夹的安全权限步骤以下是在Windows系统中设置文件和文件夹的安全权限的步骤:1. 右键单击要设置权限的文件或文件夹,然后选择“属性”选项。

2. 在“属性”对话框中,切换到“安全”选项卡。

3. 在“安全”选项卡中,您将看到当前用户或用户组的权限列表。

如果要修改权限,请点击“编辑”按钮。

4. 在“编辑”对话框中,您可以选择用户或用户组,并为其设置相应的权限。

常见的权限包括完全控制、读取、写入、修改和删除等。

5. 若要添加新的用户或用户组,请点击“添加”按钮,在“选择用户或用户组”对话框中输入用户或用户组的名称,然后点击“检查名称”按钮。

确认无误后,点击“确定”按钮。

6. 根据需要为新用户或用户组设置权限。

在“类型”列下拉菜单中,选择“允许”或“拒绝”,并选择相应的权限。

7. 确认设置后,点击“应用”按钮应用更改。

三、设置继承权限如前所述,继承权限是自上而下传递的权限设置。

Windows用户安全权限设置详解

Windows下安全权限设置详解随着动网论坛的广泛应用和动网上传漏洞的被发现以及SQL注入式攻击越来越多的被使用,WEBSHELL让防火墙形同虚设,一台即使打了所有微软补丁、只让80端口对外开放的WEB 服务器也逃不过被黑的命运。

难道我们真的无能为力了吗?其实,只要你弄明白了NTFS系统下的权限设置问题,我们可以对crackers们说:NO!Windows NT里,用户被分成许多组,组和组之间都有不同的权限,当然,一个组的用户和用户之间也可以有不同的权限。

下面我们来谈谈NT中常见的用户组。

Administrators,管理员组,默认情况下,Administrators中的用户对计算机/域有不受限制的完全访问权。

分配给该组的默认权限允许对整个系统进行完全控制。

所以,只有受信任的人员才可成为该组的成员。

Power Users,高级用户组,Power Users 可以执行除了为 Administrators 组保留的任务外的其他任何操作系统任务。

分配给 Power Users 组的默认权限允许 Power Users 组的成员修改整个计算机的设置。

但Power Users 不具有将自己添加到 Administrators 组的权限。

在权限设置中,这个组的权限是仅次于Administrators的。

Users:普通用户组,这个组的用户无法进行有意或无意的改动。

因此,用户可以运行经过验证的应用程序,但不可以运行大多数旧版应用程序。

Users 组是最安全的组,因为分配给该组的默认权限不允许成员修改操作系统的设置或用户资料。

Users 组提供了一个最安全的程序运行环境。

在经过 NTFS 格式化的卷上,默认安全设置旨在禁止该组的成员危及操作系统和已安装程序的完整性。

用户不能修改系统注册表设置、操作系统文件或程序文件。

Users 可以关闭工作站,但不能关闭服务器。

Users 可以创建本地组,但只能修改自己创建的本地组。

windows+php+mysql配置

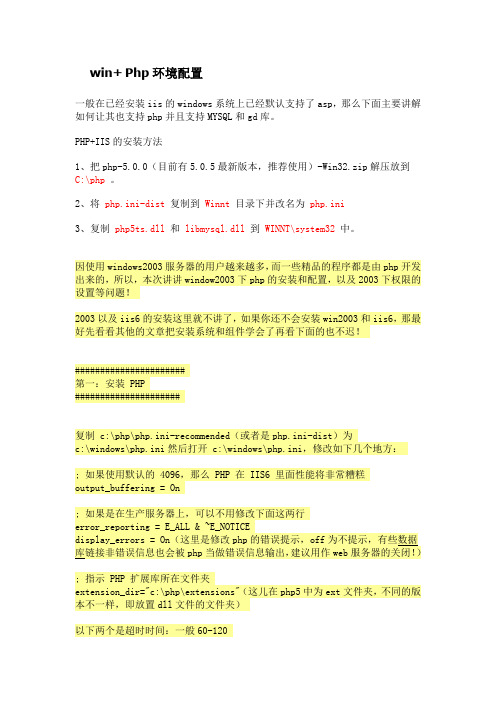

win+Php环境配置一般在已经安装iis的windows系统上已经默认支持了asp,那么下面主要讲解如何让其也支持php并且支持MYSQL和gd库。

PHP+IIS的安装方法1、把php-5.0.0(目前有5.0.5最新版本,推荐使用)-Win32.zip解压放到C:\php。

2、将php.ini-dist复制到Winnt目录下并改名为php.ini3、复制php5ts.dll和libmysql.dll到WINNT\system32中。

因使用windows2003服务器的用户越来越多,而一些精品的程序都是由php开发出来的,所以,本次讲讲window2003下php的安装和配置,以及2003下权限的设置等问题!2003以及iis6的安装这里就不讲了,如果你还不会安装win2003和iis6,那最好先看看其他的文章把安装系统和组件学会了再看下面的也不迟!######################第一:安装 PHP#####################复制 c:\php\php.ini-recommended(或者是php.ini-dist)为c:\windows\php.ini然后打开 c:\windows\php.ini,修改如下几个地方:; 如果使用默认的 4096,那么 PHP 在 IIS6 里面性能将非常糟糕output_buffering = On; 如果是在生产服务器上,可以不用修改下面这两行error_reporting = E_ALL & ~E_NOTICEdisplay_errors = On(这里是修改php的错误提示,off为不提示,有些数据库链接非错误信息也会被php当做错误信息输出,建议用作web服务器的关闭!); 指示 PHP 扩展库所在文件夹extension_dir="c:\php\extensions"(这儿在php5中为ext文件夹,不同的版本不一样,即放置dll文件的文件夹)以下两个是超时时间:一般60-120max_execution_time = 90max_input_time = 90post_max_size = 8M(6-10M最佳)upload_max_filesize = 8M(上传附件大小最大)default_socket_timeout = 90(端口时间60-120)session.gc_maxlifetime = 3600(session默认存活时间,秒)session.save_path = "C:\PHP\sessiondata"(此处修改session的存储目录,如果您不需要session功能,也可不修改,注意该目录一定要存在,不存在则建立)其他设置就根据自己的需要来修改了。

实战Windows下PHP+MySQL+IIS安全平台搭建 --- 济南网络公司

第一部分基本环境配置一、简单介绍随着网络营销的普及和流行,尤其通过网络给企业带来的效益和利润,让越来越多的人意识到除了传统的销售和宣传模式外,如果利用网络资源为企业带来利润已经成为企业急需解决的问题,为此很多企业和个人现在都架设起了属于自己的服务器。

而现在的服务器市场分成几个体系,第一个是Windows平台,第二个是Linux平台,剩下的主要以BSD平台为主。

先介绍一下各种平台的优点和缺点:Windows平台优点是搭建比较容易,可维护性高,通过很短时间内的培训就能很好的搭建出自己所需的各种服务。

缺点是Windows安全漏洞比较多,如果没有任何安全意识的管理员来维护服务器的话,很快就可能被入侵,而且服务器的稳定性实在不敢恭维。

Linux和BSD平台优点是权限划分细致,服务器的稳定性是众所周知的。

所以很多大型企业首选Linux和BSD平台。

但是缺点是维护难度比较大,不适合中小型公司。

因为培训一个全能的Linux和BSD的系统管理员需要花费大量的金钱和时间。

二、实战Windows下PHP+MySQL+IIS安全平台搭建(一)安装IIS1.安装IIS当我们完成了系统的安装以后,我们可能默认没有安装IIS,所以我们需要进行安装IIS。

首先把系统盘放入到光驱中,然后我们点“开始”菜单-“所有程序”-“管理工具”-“管理您的服务器”。

2.添加角色在“管理您的服务器”窗口可以看到有“添加和删除角色”、“管理文件服务器”和“添加共享的文件夹”三大主要实用功能模块,如图1所示,单击“添加和删除角色”开始配置和管理服务器。

图1使用添加和删除角色管理服务器3.配置服务器角色在弹出的对话框中点“下一步”,配置向导开始查找您本机的一些已经安装的环境,如图2所示,可以配置文件服务器、打印服务器、应用服务器、邮件服务器、终端服务器、VPN 服务器、DHCP服务器、流式媒体服务器以及WINS服务器,总之微软Windows2003Server 比Windows2000Server管理方面有很大提高,使配置更加简单。

Windows下安全权限设置详解

Windows下安全权限设置详解-Windows XP 中可以被禁止的服务对照服务其实是Win 2000/XP/2003中一种特殊的应用程序类型,不过它是在后台运行,所以我们在任务管理器看不到它。

安装Win XP后,通常系统会默认启动许多服务,其中有些服务是普通用户根本用不到的,不但占用系统资源,还有可能被黑客所利用。

查看正在启用的服务项目以Win XP为例,首先你要使用系统管理员账户或以拥有Administrator权限的用户身份登录,然后在―运行‖中输入―cmd.exe‖打开命令行窗口,再输入―net start‖回车后,就会显示出系统正在运行的服务为了更详细地查看各项服务的信息,我们可以在―开始→控制面板→管理工具‖中双击―服务‖,或者直接在―运行‖中输入―Services.msc‖打开服务设置窗口关闭、禁止与重新启用服务服务分为三种启动类型:1.自动:如果一些无用服务被设置为自动,它就会随机器一起启动,这样会延长系统启动时间。

通常与系统有紧密关联的服务才必须设置为自动。

2.手动:只有在需要它的时候,才会被启动。

3.已禁用:表示这种服务将不再启动,即使是在需要它时,也不会被启动,除非修改为上面两种类型。

如果我们要关闭正在运行的服务,只要选中它,然后在右键菜单中选择―停止‖即可。

但是下次启动机器时,它还可能自动或手动运行。

如果服务项目确实无用,可以选择禁止服务。

在右键菜单中选择―属性‖,然后在―常规→启动类型‖列表中选择―已禁用‖,这项服务就会被彻底禁用。

如果以后需要重新起用它,只要在此选择―自动‖或―手动‖即可;也可以通过命令行―net st art 服务名 ‖来启动,比如―net start Clipbook‖。

必须禁止的服务Meeting Remote Desktop Sharing:允许受权的用户通过NetMeeting在网络上互相访问对方。

这项服务对大多数个人用户并没有多大用处,况且服务的开启还会带来安全问题,因为上网时该服务会把用户名以明文形式发送到连接它的客户端,黑客的嗅探程序很容易就能探测到这些账户信息。

win7旗舰版64位系统配置PHP环境、IIS和mysql

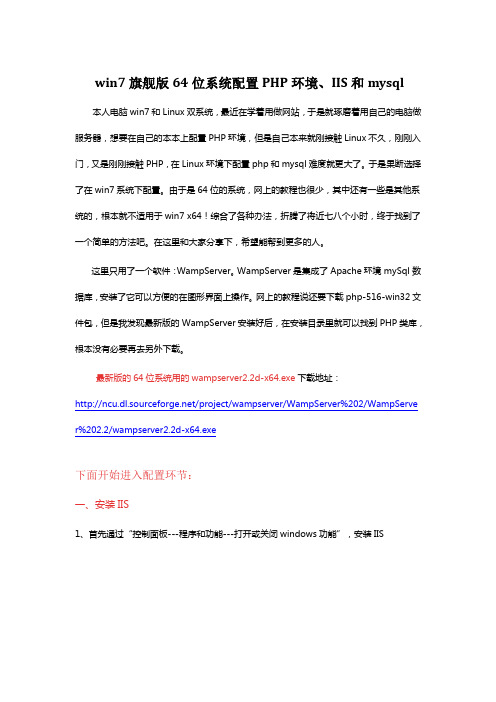

win7旗舰版64位系统配置PHP环境、IIS和mysql本人电脑win7和Linux双系统,最近在学着用做网站,于是就琢磨着用自己的电脑做服务器,想要在自己的本本上配置PHP环境,但是自己本来就刚接触Linux不久,刚刚入门,又是刚刚接触PHP,在Linux环境下配置php和mysql难度就更大了。

于是果断选择了在win7系统下配置。

由于是64位的系统,网上的教程也很少,其中还有一些是其他系统的,根本就不适用于win7 x64!综合了各种办法,折腾了将近七八个小时,终于找到了一个简单的方法吧。

在这里和大家分享下,希望能帮到更多的人。

这里只用了一个软件:WampServer。

WampServer是集成了Apache环境 mySql 数据库,安装了它可以方便的在图形界面上操作。

网上的教程说还要下载php-516-win32文件包,但是我发现最新版的WampServer安装好后,在安装目录里就可以找到PHP类库,根本没有必要再去另外下载。

最新版的64位系统用的wampserver2.2d-x64.exe下载地址:/project/wampserver/WampServer%202/WampServe r%202.2/wampserver2.2d-x64.exe下面开始进入配置环节:一、安装IIS1、首先通过“控制面板---程序和功能---打开或关闭windows功能”,安装IIS2、按照下图勾选,确定,安装完成后重启电脑。

至此,IIS安装完成。

二、安装WampServer,配置mysql1、安装下载好的wampserver2.2d-x64.exe,这里假设安装到默认目录“C:\wamp”2、在安装目录“C:\wamp\bin\php\php5.3.10”中复制“php.ini”到“C:\windows”目录下。

这里不用修改php.ini,文件默认已经是配置好的了。

3、打开php.ini,可以找到下图的语句。

Windows下设置MySQL安全权限数据库教程-电脑资料

Windows下设置MySQL安全权限数据库教程-电脑资料

注意:本文的内容涉及到修改NTFS磁盘权限和设置安全策略,请务必在确认您了解操作可能的后果之后再动手进行任何的修改,。

注意:本文的内容涉及到修改NTFS磁盘权限和设置安全策略,请务必在确认您了解操作可能的后果之后再动手进行任何的修改。

文中提及的权限都是在原有权限上附加的权限。

[修改步骤]

1.创建用户

创建一个名为mysqlusr的用户,设置一个随机密码,密码的长度最好

不要少于20位。

2.设置用户的身份

将mysqlusr用户加入Guests组,并去掉其它任何的组。

3.设置磁盘权限

假设MySQL安装在如下目录中

D:\hosting\system\mysql\

假设MySQL的数据库存放在如下目录中

D:\hosting\MySQLDB\

假设MySQL的服务运行者修改为mysqlusr

目录权限设置如下

D:\hosting\system\mysql\

mysqlusr

读取和运行

列出文件夹目录

读取

D:\hosting\system\mysql\tmpdir

mysqlusr

修改

读取和运行

列出文件夹目录

读取

写入

D:\hosting\MySQLDB\

mysqlusr

修改

读取和运行

列出文件夹目录

读取

写入

4.修改MySQL的相应配置

修改MySQL目录下的my.ini

在其中增加一行,内容如下

tmpdir=D:/hosting/system/MySQL/tmpdir。

Windows下PHP+MySQL+IIS安全试验平台的搭建(2)

Windows下PHP+MySQL+IIS安全试验平台的搭建(2)我们今天继续来详细讨论Windows安全和php+iis+mysql的整体安全。

我们学习本文的目的是达到万网、新网等专业级个人或者是企业服务器级别安全,这里面有非常非常多的小技巧,希望大家能够吸收。

环境的搭建请参考本文的第一部分。

废话不多话,开始进入我们今天让黑客见了都头疼的windows变态安全配置。

一、NTFS权限的简单介绍1.NTFS介绍我为什么会把NTFS作为第一部分讲解是有原因的,主要是因为Windows的文件或者目录权限都是利用NTFS的功能来实现访问规则等。

首先我们来简单介绍一下NTFS,NTFS (New Technology File System)是Windows NT 操作环境和 Windows NT 高级服务器网络操作系统环境的文件系统。

NTFS 的目标是提供:可靠性,通过可恢复能力(事件跟踪)和热定位的容错特征实现;增加功能性的一个平台;对POSIX 需求的支持;消除FAT 和HPFS 文件系统中的限制。

NTFS 提供长文件名、数据保护和恢复,并通过目录和文件许可实现安全性。

NTFS 支持大硬盘和在多个硬盘上存储文件(称为跨越分区)。

例如,一个大公司的数据库可能大得必须跨越不同的硬盘。

NTFS 提供内置安全性特征,它控制文件的隶属关系和访问。

从 DOS 或其他操作系统上不能直接访问NTFS 分区上的文件。

如果要在DOS下读写NTFS分区文件的话可以借助第三方软件;现如今,Linux 系统上已可以使用NTFS-3G 进行对NTFS 分区的完美读写,不必担心数据丢失。

这是Windows NT 安全性系统的一部分,但是,只有在使用NTFS 时才是这样。

2.使用Convert转换Fat32分区为NTFS分区如果您的服务器是使用的FAT32的话,那我强烈建议你修改成NTFS的。

如果您把系统安装在了C盘并且是FAT32的话,那么默认这台服务器上所有的用户都具有修改权限,说白了也就是说任何人都能把你C盘重要的文件删除或者修改。

打造windows下php+mysql+iis安全平台

打造windows下php+mysql+iis安全平台我们最终的目标是Web站点只运行php,不支持asp不支持,让特定的目录或者子网站不能执行php脚本,例如图片目录,我们对它设置成不能运行php,这样就算您的网站被“黑客”登录了后台,能上传文件。

但是最终他也不能执行webshell。

就算拿到了webshell,他也不能读目录或者文件,不能执行命令。

换句大话就是说强大的webshell在黑客手上没有任何的利用价值,让黑客最终直接抓狂而死。

呵呵!其实做到这一点不是非常的难,跟随我的脚步来吧。

学完本文章你就能独立的完成这样的变态的服务器配置了。

一、php.ini文件变态配置我们为什么把php.ini放在最前面写呢,因为我们的Web网站是php的,所以很多默认的选项是不安全的。

给黑客留下了非常多的可利用机会,所以第一步我们必须要把php.ini设置的变态些,这样就能阻止一般脚本黑客的攻击了。

我们首先来了解一些php.ini的基本概念性。

空白字符和以分号开始的行被简单地忽略。

设置指令的格式如下:directive = value 指令名(directive)是大小写敏感的!所以"foo=bar"不同于"FOO=bar"。

值(value)可以是:1. 用引号界定的字符串(如:"foo")2. 一个数字(整数或浮点数,如:0,1,34,-1,33.55)3. 一个PHP常量(如:E_ALL,M_PI)4. 一个INI常量(On,Off,none)5. 一个表达式(如:E_ALL & ~E_NOTICE)还有另外一个是设置布尔值,1为On就是开启,0为Off就是关闭。

php.ini分了很多部分,例如:模块部分,php全局配置,数据库配置,等等。

如图1所示是一个基本的php.ini的例子。

了解了基本的概念以后我们就可以开始变态配置之旅。

图1第一个重要的参数是register_globals. 这个配置影响到php如何接收传递过来的参数,说白了register_globals的意思就是注册为全局变量,所以当该参数为值On的时候,传递过来的值会被直接的注册为全局变量直接使用,而当该参数值为Off的时候,我们需要到从特定的数组里去得到它。

Windows下权限设置方法详解

Windows下权限设置方法详解随着动网论坛的广泛应用和动网上传漏洞的被发现以及SQL注入式攻击越来越多的被使用,WEBSHELL让防火墙形同虚设,一台即使打了所有微软补丁、只让80端口对外开放的WEB服务器也逃不过被黑的命运。

随着动网论坛的广泛应用和动网上传漏洞的被发现以及SQL注入式攻击越来越多的被使用,WEBSHELL让防火墙形同虚设,一台即使打了所有微软补丁、只让80端口对外开放的WEB服务器也逃不过被黑的命运。

难道我们真的无能为力了吗?其实,只要你弄明白了NTFS 系统下的权限设置问题,我们可以对crackers们说:NO!要打造一台安全的WEB服务器,那么这台服务器就一定要使用NTFS和Windows NT/2000/2003。

众所周知,Windows是一个支持多用户、多任务的操作系统,这是权限设置的基础,一切权限设置都是基于用户和进程而言的,不同的用户在访问这台计算机时,将会有不同的权限。

DOS是个单任务、单用户的操作系统。

但是我们能说DOS没有权限吗?不能!当我们打开一台装有DOS操作系统的计算机的时候,我们就拥有了这个操作系统的管理员权限,而且,这个权限无处不在。

所以,我们只能说DOS不支持权限的设置,不能说它没有权限。

随着人们安全意识的提高,权限设置随着NTFS的发布诞生了。

Windows NT里,用户被分成许多组,组和组之间都有不同的权限,当然,一个组的用户和用户之间也可以有不同的权限。

下面我们来谈谈NT中常见的用户组。

Administrators,管理员组,默认情况下,Administrators中的用户对计算机/域有不受限制的完全访问权。

分配给该组的默认权限允许对整个系统进行完全控制。

所以,只有受信任的人员才可成为该组的成员。

Power Users,高级用户组,Power Users 可以执行除了为Administrators 组保留的任务外的其他任何操作系统任务。

分配给Power Users 组的默认权限允许 Power Users 组的成员修改整个计算机的设置。

[摘抄]有关IIS和有关用户权限设置问题

![[摘抄]有关IIS和有关用户权限设置问题](https://img.taocdn.com/s3/m/0f335cf7f61fb7360b4c65f3.png)

有关IIS和有关用户权限设置问题有关IIS和有关用户权限设置问题 1目录 31. IIS设置: 52. 解决"您不具备高度调试此应用程序的权限"问题 73. 免费代理上网使用方法 12IIS设置:点击开始—>所有程序—>管理工具—>Internet信息服务,在Internet 信息服务窗口中找到Internet信息服务—>本地计算机—>网站—>默认网站,右键选择属性,在主目录选项卡中找到本地路径,输入主目录的本地地址(推荐使用非系统分区上的文件夹,以免在重装系统后影响工作)1.解决"您不具备高度调试此应用程序的权限"问题打开IE浏览器,单击工具—>Internet选项—>安全—>Internet—>自定义级别,在设置中将用户验证选项设置为自动使用当前用户名和秘密登陆,将重置自定义设置的下拉选单中选择"中",确定控制面板--管理工具--计算机管理--本地用户和组--用户,双击ASPNET 用户,为其隶属于添加Administrators用户点击确定。

为程序所在文件夹添加用户权限,例如,程序所在文件夹为D:\LangzhiPM\LangzhiPM,为该文件夹添加一下用户:Everyone,User,ASPNET,NETWORK SERVICE,VS DEVELOPERS,将所有权限授予它们勾选所有权限,确定。

2.免费代理上网使用方法打开IE浏览器,单击工具—>Internet选项—>连接—>局域网设置,勾选为LAN使用代理服务其器和跳过本地地址的服务器,单击高级选项,在例外情况中输入不使用代理的网址,这样可以在例外情况是仍使用校内网络,而在其他情况下使用网关代理。

如图,当使用校内网站或者登陆http://172.25.18.88:6969时,仍然使用校内网登陆,其他情况(外网)使用代理服务器。

IIS权限设置的安全相关设置

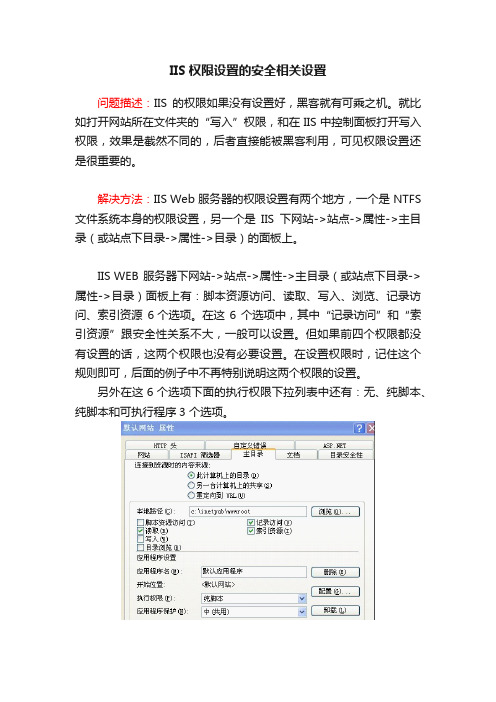

IIS权限设置的安全相关设置问题描述:IIS的权限如果没有设置好,黑客就有可乘之机。

就比如打开网站所在文件夹的“写入”权限,和在IIS中控制面板打开写入权限,效果是截然不同的,后者直接能被黑客利用,可见权限设置还是很重要的。

解决方法:IIS Web服务器的权限设置有两个地方,一个是NTFS 文件系统本身的权限设置,另一个是IIS下网站->站点->属性->主目录(或站点下目录->属性->目录)的面板上。

IIS WEB服务器下网站->站点->属性->主目录(或站点下目录->属性->目录)面板上有:脚本资源访问、读取、写入、浏览、记录访问、索引资源6 个选项。

在这6个选项中,其中“记录访问”和“索引资源”跟安全性关系不大,一般可以设置。

但如果前四个权限都没有设置的话,这两个权限也没有必要设置。

在设置权限时,记住这个规则即可,后面的例子中不再特别说明这两个权限的设置。

另外在这 6 个选项下面的执行权限下拉列表中还有:无、纯脚本、纯脚本和可执行程序3 个选项。

现在的网站目录大多是在NTFS分区,这样还需要对NTFS 分区上的这个目录的文件夹设置相应权限,许多地方都介绍设置使用everyone的权限来达到控制访问权限,实际上这是不好的。

其实只要设置好Internet来宾帐号(IUSR_xxxxxxx)或IIS_WPG 组的帐号权限就可以了。

如果是设置 ASP、PHP 程序的目录权限,那么只需要设置Internet 来宾帐号的权限,而对于 程序,则需要设置 IIS_WPG 组的帐号权限。

有些人在XP系统下可能会发现没有“安全”设置选项,你只需要打开我的电脑-工具-文件夹选项-查看,将“使用简单文件共享(推荐)”这个选项的勾去掉,就可以了。

ASP、PHP、 程序所在目录的权限设置:如果程序是要执行的,那么需要设置“读取”权限,并且设置下面的执行权限为“纯脚本”。

服务器安全设置之--网站权限设置

这里着重谈需要的权限,也就是最终文件夹或硬盘需要的权限,可以防御各种木马入侵,提权攻击,跨站攻击等。

本实例经过多次试验,安全性能很好,服务器基本没有被木马威胁的担忧了。

硬盘或文件夹: C:\ D:\ E:\ F:\ 类推主要权限部分:其他权限部分:Administrators 完全控制无如果安装了其他运行环境,比如PHP等,则根据PHP的环境功能要求来设置硬盘权限,一般是安装目录加上users读取运行权限就足够了,比如c:\php的话,就在根目录权限继承的情况下加上users读取运行权限,需要写入数据的比如tmp文件夹,则把users的写删权限加上,运行权限不要,然后把虚拟主机用户的读权限拒绝即可。

如果是mysql的话,用一个独立用户运行MYSQL会更安全,下面会有介绍。

如果是winwebmail,则最好建立独立的应用程序池和独立IIS用户,然后整个安装目录有users用户的读/运行/写/权限,IIS用户则相同,这个IIS用户就只用在winwebmail的WEB访问中,其他IIS站点切勿使用,安装了winwebmail的服务器硬盘权限设置后面举例该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Inetpub\主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<继承于c:\>CREATOR OWNER 完全控制只有子文件夹及文件<继承于c:\>SYSTEM 完全控制该文件夹,子文件夹及文件<继承于c:\>硬盘或文件夹: C:\Inetpub\AdminScripts主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Inetpub\wwwroot主要权限部分:其他权限部分:Administrators 完全控制 IIS_WPG 读取运行/列出文件夹目录/读取该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>SYSTEM 完全控制 Users 读取运行/列出文件夹目录/读取该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>这里可以把虚拟主机用户组加上同Internet 来宾帐户一样的权限拒绝权限 Internet 来宾帐户创建文件/写入数据/:拒绝创建文件夹/附加数据/:拒绝写入属性/:拒绝写入扩展属性/:拒绝删除子文件夹及文件/:拒绝删除/:拒绝该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Inetpub\wwwroot\aspnet_client主要权限部分:其他权限部分:Administrators 完全控制 Users 读取该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Documents and Settings主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users主要权限部分:其他权限部分:Administrators 完全控制 Users 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>SYSTEM 完全控制 USERS组的权限仅仅限制于读取和运行,绝对不能加上写入权限该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\「开始」菜单主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\Application Data主要权限部分:其他权限部分:Administrators 完全控制 Users 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>CREATOR OWNER 完全控制 Users 写入只有子文件夹及文件该文件夹,子文件夹<不是继承的> <不是继承的>SYSTEM 完全控制两个并列权限同用户组需要分开列权限该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft主要权限部分:其他权限部分:Administrators 完全控制 Users 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>SYSTEM 完全控制此文件夹包含 Microsoft 应用程序状态数据该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\ApplicationData\Microsoft\Crypto\RSA\MachineKeys主要权限部分:其他权限部分:Administrators 完全控制 Everyone 列出文件夹、读取属性、读取扩展属性、创建文件、创建文件夹、写入属性、写入扩展属性、读取权限只有该文件夹 Everyone这里只有读写权限,不能加运行和删除权限,仅限该文件夹只有该文件夹<不是继承的> <不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\ApplicationData\Microsoft\Crypto\DSS\MachineKeys主要权限部分:其他权限部分:Administrators 完全控制 Everyone 列出文件夹、读取属性、读取扩展属性、创建文件、创建文件夹、写入属性、写入扩展属性、读取权限只有该文件夹 Everyone这里只有读写权限,不能加运行和删除权限,仅限该文件夹只有该文件夹<不是继承的> <不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\HTML Help主要权限部分:其他权限部分:Administrators 完全控制 Users 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\ApplicationData\Microsoft\Network\Connections\Cm主要权限部分:其他权限部分:Administrators 完全控制 Everyone 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>SYSTEM 完全控制 Everyone这里只有读和运行权限该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\Network\Downloader 主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\Media Index主要权限部分:其他权限部分:Administrators 完全控制 Users 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <继承于上一级文件夹>SYSTEM 完全控制 Users 创建文件/写入数据创建文件夹/附加数据写入属性写入扩展属性读取权限该文件夹,子文件夹及文件只有该文件夹<不是继承的> <不是继承的>Users 创建文件/写入数据创建文件夹/附加数据写入属性写入扩展属性只有该子文件夹和文件<不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\DRM主要权限部分:其他权限部分:这里需要把GUEST用户组和IIS访问用户组全部禁止Everyone的权限比较特殊,默认安装后已经带了主要是要把IIS访问的用户组加上所有权限都禁止 Users 读取和运行该文件夹,子文件夹及文件<不是继承的>Guests 拒绝所有该文件夹,子文件夹及文件<不是继承的>Guest 拒绝所有该文件夹,子文件夹及文件<不是继承的>IUSR_XXX或某个虚拟主机用户组拒绝所有该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Documents and Settings\All Users\Documents (共享文档)主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files主要权限部分:其他权限部分:Administrators 完全控制 IIS_WPG 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>CREATOR OWNER 完全控制 IUSR_XXX或某个虚拟主机用户组列出文件夹/读取数据:拒绝只有子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>SYSTEM 完全控制 IIS虚拟主机用户组禁止列目录,可有效防止FSO类木马如果安装了aspjepg和aspupload该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\Common Files主要权限部分:其他权限部分:Administrators 完全控制 IIS_WPG 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <继承于上级目录>CREATOR OWNER 完全控制 Users 读取和运行只有子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>SYSTEM 完全控制复合权限,为IIS提供快速安全的运行环境该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\Common Files\Microsoft Shared\web server extensions 主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\Microsoft SQL Server\MSSQL (程序部分默认装在C:盘)主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: E:\Program Files\Microsoft SQL Server (数据库部分装在E:盘的情况)主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: E:\Program Files\Microsoft SQL Server\MSSQL (数据库部分装在E:盘的情况)主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\Internet Explorer\iexplore.exe主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\Outlook Express主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\PowerEasy5 (如果装了动易组件的话)主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\Radmin (如果装了Radmin远程控制的话)主要权限部分:其他权限部分:Administrators 完全控制无对应的c:\windows\system32里面有两个文件r_server.exe和AdmDll.dll要把Users读取运行权限去掉默认权限只要administrators和system全部权限该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\Serv-U (如果装了Serv-U服务器的话)主要权限部分:其他权限部分:Administrators 完全控制无这里常是提权入侵的一个比较大的漏洞点一定要按这个方法设置目录名字根据Serv-U版本也可能是C:\Program Files\\Serv-U该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\Windows Media Player 主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\Windows NT\Accessories 主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\Program Files\WindowsUpdate主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\WINDOWS主要权限部分:其他权限部分:Administrators 完全控制 Users 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\WINDOWS\repair主要权限部分:其他权限部分:Administrators 完全控制 IUSR_XXX或某个虚拟主机用户组列出文件夹/读取数据:拒绝该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>CREATOR OWNER 完全控制虚拟主机用户访问组拒绝读取,有助于保护系统数据这里保护的是系统级数据SAM只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\WINDOWS\system32主要权限部分:其他权限部分:Administrators 完全控制 Users 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>CREATOR OWNER 完全控制 IUSR_XXX或某个虚拟主机用户组列出文件夹/读取数据:拒绝只有子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>SYSTEM 完全控制虚拟主机用户访问组拒绝读取,有助于保护系统数据该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\WINDOWS\system32\config主要权限部分:其他权限部分:Administrators 完全控制 Users 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>CREATOR OWNER 完全控制 IUSR_XXX或某个虚拟主机用户组列出文件夹/读取数据:拒绝只有子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <继承于上一级目录>SYSTEM 完全控制虚拟主机用户访问组拒绝读取,有助于保护系统数据该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\WINDOWS\system32\inetsrv\主要权限部分:其他权限部分:Administrators 完全控制 Users 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>CREATOR OWNER 完全控制 IUSR_XXX或某个虚拟主机用户组列出文件夹/读取数据:拒绝只有子文件夹及文件只有该文件夹<不是继承的> <继承于上一级目录>SYSTEM 完全控制虚拟主机用户访问组拒绝读取,有助于保护系统数据该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\WINDOWS\system32\inetsrv\ASP Compiled Templates主要权限部分:其他权限部分:Administrators 完全控制 IIS_WPG 完全控制该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>IUSR_XXX或某个虚拟主机用户组列出文件夹/读取数据:拒绝该文件夹,子文件夹及文件<继承于上一级目录>虚拟主机用户访问组拒绝读取,有助于保护系统数据硬盘或文件夹: C:\WINDOWS\system32\inetsrv\iisadmpwd主要权限部分:其他权限部分:Administrators 完全控制无该文件夹,子文件夹及文件<不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>硬盘或文件夹: C:\WINDOWS\system32\inetsrv\MetaBack主要权限部分:其他权限部分:Administrators 完全控制 Users 读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>CREATOR OWNER 完全控制 IUSR_XXX或某个虚拟主机用户组列出文件夹/读取数据:拒绝只有子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <继承于上一级目录>SYSTEM 完全控制虚拟主机用户访问组拒绝读取,有助于保护系统数据该文件夹,子文件夹及文件<不是继承的>Winwebmail 电子邮局安装后权限举例:目录E:\主要权限部分:其他权限部分:Administrators 完全控制 IUSR_XXXXXX这个用户是WINWEBMAIL访问WEB站点专用帐户读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<不是继承的> <不是继承的>CREATOR OWNER 完全控制只有子文件夹及文件<不是继承的>SYSTEM 完全控制该文件夹,子文件夹及文件<不是继承的>Winwebmail 电子邮局安装后权限举例:目录E:\WinWebMail主要权限部分:其他权限部分:Administrators 完全控制 IUSR_XXXXXXWINWEBMAIL访问WEB站点专用帐户读取和运行该文件夹,子文件夹及文件该文件夹,子文件夹及文件<继承于E:\> <继承于E:\>CREATOR OWNER 完全控制 Users 修改/读取运行/列出文件目录/读取/写入只有子文件夹及文件该文件夹,子文件夹及文件<继承于E:\> <不是继承的>SYSTEM 完全控制 IUSR_XXXXXXWINWEBMAIL访问WEB站点专用帐户修改/读取运行/列出文件目录/读取/写入该文件夹,子文件夹及文件该文件夹,子文件夹及文件<继承于E:\> <不是继承的>IUSR_XXXXXX和IWAM_XXXXXX是winwebmail专用的IIS用户和应用程序池用户单独使用,安全性能高 IWAM_XXXXXXWINWEBMAIL应用程序池专用帐户修改/读取运行/列出文件目录/读取/写入该文件夹,子文件夹及文件<不是继承的>。

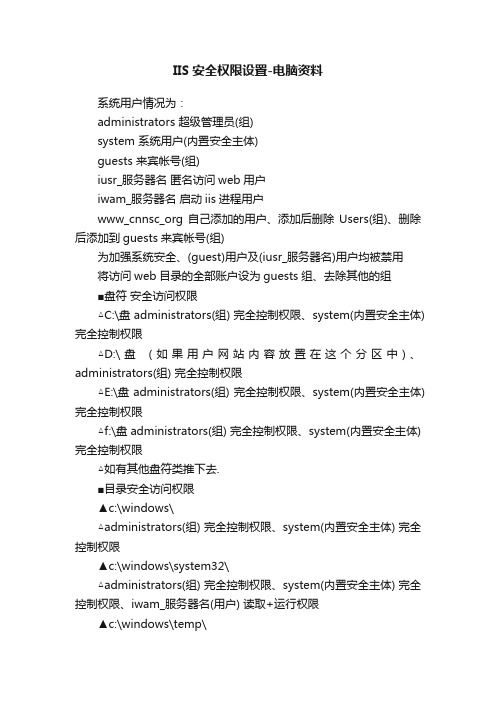

IIS安全权限设置-电脑资料

IIS安全权限设置-电脑资料系统用户情况为:administrators 超级管理员(组)system 系统用户(内置安全主体)guests 来宾帐号(组)iusr_服务器名匿名访问web用户iwam_服务器名启动iis进程用户www_cnnsc_org 自己添加的用户、添加后删除Users(组)、删除后添加到guests来宾帐号(组)为加强系统安全、(guest)用户及(iusr_服务器名)用户均被禁用将访问web目录的全部账户设为guests组、去除其他的组■盘符安全访问权限△C:\盘 administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限△D:\盘(如果用户网站内容放置在这个分区中)、administrators(组) 完全控制权限△E:\盘 administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限△f:\盘 administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限△如有其他盘符类推下去.■目录安全访问权限▲c:\windows\△administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限▲c:\windows\system32\△administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限、iwam_服务器名(用户) 读取+运行权限▲c:\windows\temp\△administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限、guests(组) 完全控制权限▲C:\WINDOWS\system32\config\△administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限▲c:\Program Files\△administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限▲C:\Program Files\Common Files\△administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限、guests(组) 读取+运行权限▲c:\Documents and Settings\△administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限▲C:\Documents and Settings\All Users\△administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限▲C:\Documents and Settings\All Users\Application Data\△administrator s(组) 完全控制权限、system(内置安全主体) 完全控制权限▲C:\Documents and Settings\All Users\Application Data\Microsoft\△administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限▲C:\Documents and Settings\All Users\Application Data\Microsoft\HTML Help\△administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限■禁止系统盘下的EXE文件:net.exe、cmd.exe、tftp.exe、netstat.exe、regedit.exe、regedt32.exe、at.exe、attrib.exe、cacls.exe△些文件都设置成 administrators 完全控制权限■新建WWW(网站)根目录【administrators(组) 完全控制权限、system(内置安全主体) 完全控制权限】▲根目录里新建wwwroot目录▲网站根目录、网页请上传到这个目录△administrators(组) 完全控制权限△www_cnnsc_org(用户)完全控制权限▲根目录里新建logfiles目录▲网站访问日志文件、本目录不占用您的空间△administrators(组) 完全控制权限▲根目录里新建database目录▲数据库目录、用来存放ACCESS数据库△administrators(组) 完全控制权限▲根目录里新建others目录▲用于存放您的其它文件、该类文件不会出现在网站上△administrators(组) 完全控制权限△www_cnn sc_org(用户)完全控制权限▲在FTP(登陆消息文件里填)IIS日志说明:〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓欢迎您使用本虚拟主机.请使用CUTEFTP或者LEAFTP等软件上传您的网页.注意、如果上传不了、请把FTP软件的PASV模式关掉再试.您登陆进去的根目录为FTP根目录\--wwwroot网站根目录、网页请上传到这个目录.\--logfiles 网站访问日志文件、本目录不占用您的空间.\--database 数据库目录、用来存放ACCESS数据库.\--others 用于存放您的其它文件,该类文件不会出现在网站上.为了保证服务器高速稳定运行、请勿上传江湖游戏、广告交换、类网站、大型论坛、软件下载等耗费系统资源的程序.IIS日志说明\--Date 动作发生时的日期\--Time 动作发生时的时间\--s-sitename 客户所访问的Internet服务于以及实例号\--s-computername 产生日志条目的服务器的名字\--s-ip 产生日志条目的服务器的IP地址\--cs-method客户端企图执行的动作(例如GET方法)\--cs-uri-stem被访问的资源、例如Default.asp\--cs-uri-query 客户所执行的查询\--s-port 客户端连接的端口号\--cs-username通过身份验证访问服务器的用户名、不包括匿名用户\--c-ip 访问服务器的客户端IP地址\--cs(User-Agent) 客户所用的浏览器\--sc-status用HTTP或者FTP术语所描述的动作状态\--sc-win32-status用Microsoft Windows的术语所描述的动作状态〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓■禁止下载Access数据库△Internet 信息服务(IIS)管理器→网站→属性→主目录→配置→添加△可执行文件:C:\WINDOWS\twain_32.dll△扩展名:.mdb▲如果你还想禁止下载其它的东东△Internet 信息服务(IIS)管理器→网站→属性→主目录→配置→添加△可执行文件:C:\WINDOWS\twain_32.dll△扩展名:.(改成你要禁止的文件名)▲然后删除扩展名:shtml stm shtm cdx idc cer■防止列出用户组和系统进程:△开始→程序→管理工具→服务△找到 Workstation 停止它、禁用它■卸载最不安全的组件:△开始→运行→cmd→回车键▲cmd里输入:△regsvr32/u C:\WINDOWS\system32\wshom.ocx△del C:\WINDOWS\system32\wshom.ocx△regsvr32/u C:\WINDOWS\system32\shell32.dll△del C:\WINDOWS\system32\shell32.dll△也可以设置为禁止guests用户组访问■解除FSO上传程序小于200k限制:△在服务里关闭IIS admin service服务△打开 C:\WINDOWS\system32\inetsrv\MetaBase.xml△找到ASPMaxRequestEntityAllowed△将其修改为需要的值、默认为204800、即200K、把它修改为51200000(50M)、然后重启IIS admin service服务■禁用IPC连接△开始→运行→regedit△找到如下组建(HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Ls a)中的(restrictanonymous)子键△将其值改为1即■清空远程可访问的注册表路径:△开始→运行→gpedit.msc△依次展开“计算机配置→Windows 设置→安全设置→本地策略→安全选项”△在右侧窗口中找到“网络访问:可远程访问的注册表路径”△然后在打开的窗口中、将可远程访问的注册表路径和子路径内容全部设置为空即■关闭不必要的服务△开始→程序→管理工具→服务△Telnet、TCP\IP NetBIOS Helper■解决终端服务许可证过期的办法△如果你服务器上已经开着终端服务、那就在添加删除程序里删除终端服务和终端授权服务△我的电脑--右键属性--远程---远程桌面、打勾、应用△重启服务器、OK了、再也不会提示过期了■取消关机原因提示△开始→运行→gpedit.msc△打开组策略编辑器、依次展开△计算机配置→管理模板→系统△双击右侧窗口出现的(显示“关闭事件跟踪程序”)△将(未配置)改为(已禁用)即可。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Windows下PHP+MySQL+IIS安全平台:设置权限一、NTFS权限的简单介绍1.NTFS介绍我为什么会把NTFS作为第一部分讲解是有原因的,主要是因为Windows的文件或者目录权限都是利用NTF S的功能来实现访问规则等。

首先我们来简单介绍一下NTFS, NTFS (New Technology File System)是 Windows NT 操作环境和 Windo ws NT 高级服务器网络操作系统环境的文件系统。

NTFS 的目标是提供:可靠性,通过可恢复能力(事件跟踪)和热定位的容错特征实现;增加功能性的一个平台;对 POSIX 需求的支持;消除 FAT 和 HPFS 文件系统中的限制。

NTFS 提供长文件名、数据保护和恢复,并通过目录和文件许可实现安全性。

NTFS 支持大硬盘和在多个硬盘上存储文件(称为跨越分区)。

例如,一个大公司的数据库可能大得必须跨越不同的硬盘。

NTFS 提供内置安全性特征,它控制文件的隶属关系和访问。

从 DOS 或其他操作系统上不能直接访问 NTFS 分区上的文件。

如果要在dos下读写NTFS分区文件的话可以借助第三方软件;现如今,Linux 系统上已可以使用 NTFS-3 G 进行对 NTFS 分区的完美读写,不必担心数据丢失。

这是Windows NT 安全性系统的一部分,但是,只有在使用 NTFS 时才是这样。

2.使用Convert转换Fat32分区为NTFS分区如果您的服务器是使用的FAT32的话,那我强烈建议你修改成NTFS的。

如果您把系统安装在了C盘并且是FAT32的话,那么默认这台服务器上所有的用户都具有修改权限,说白了也就是说任何人都能把你C盘重要的文件删除或者修改。

这样的情况大家当然是不希望看到了。

所以我们这里需要把fat32修改成NTFS的磁盘格式。

我们这里使用的命令是convert如图1。

这里是它的基本语法,很好理解。

我们这里把C盘的Fat32分区修改成NTFS。

如图2这里输入Y就开始自动转换了。

这里提示一下,windows 2003开始安装的时候最好用NTFS快速格式化,不要使用FAT32。

避免麻烦。

二、NTFS详解之磁盘配额1.NTFS磁盘配额介绍首先我们看一下NTFS比Fat32多的功能,如图3和4。

我们可以看到明显的区别,NTFS添加了非常多的功能。

主要功能有安全,磁盘配额等。

这里我们重点讲解的是安全和磁盘配额。

我们还是先简单介绍一下磁盘配额,我们把安全最为重点放到后面再谈。

先来了解一下磁盘配额的基本含义,想象一下,如果任何人都可以随意占用服务器的硬盘空间,您的服务器硬盘能支撑多久?所以,限制和管理用户使用的硬盘空间是非常重要的,无论是文件服务、FTP服务还是E-mail服务,都要求对用户使用的磁盘容量进行有限地控制,以避免对资源的滥用。

Windows 2003中的磁盘配额(Disk Quotas)能够简单高效地实现这个功能,相比其他配额软件它具有“原装”的优势。

所谓磁盘配额就是管理员可以对本域中的每个用户所能使用的磁盘空间进行配额限制,即每个用户只能使用最大配额范围内的磁盘空间。

磁盘配额监视个人用户卷的使用情况,因此,每个用户对磁盘空间的利用都不会影响同一卷上其他用户的磁盘配额。

2.启用磁盘配额默认情况下磁盘配额是关闭的,我们需要对磁盘配额开启和相关的配置。

如图5所示。

我们来简单介绍一下我们一般选将磁盘空间限制为您自己希望提供给普通客户或者是网站的大小,例如你想提供100M的空间,但是你又允许他超过20M的空间。

这里你就可以设置成如图5这样的情况。

警告等级其实就是你网站的容量如果超过了100M的话,你最大可以达到的最大数为120M。

下面的2个选项就比较简单了,主要是日志记录功能了,如果您的网站是虚拟机的话这个功能比较有用。

3.使用磁盘配额阻止黑客入侵下面我讲一个重点的而且非常实用的方法来阻止黑客把木马程序或者后门程序传到服务器上。

当然这个是有前提的,如果您公司的网站是企业网站,也就是说更新不频繁的情况下,可以使用这个绝对好的方法来阻止黑客上传文件等。

首先大家回头看图5中的划红线的部分“拒绝将磁盘空间给超过配额限制的用户”这个选项,同时把将磁盘空间限制为1kb,同时设置将警告空间限制为1kb,然后把最下面的用户超出配额限制时记录事件和用户超过警告时记录事件这两个选项。

这样如果系统中有其他用户超出了分区的警告等级和配额限制,系统将把这些事件自动记录到系统日志当中,非常有利于管理员对系统分区空间的监控。

如图6,图7所示,我们可以看到没有启用限额的和启用磁盘配额以后的区别,启用磁盘配额以后我们的硬盘这时用户已经无法向这个分区中写入大于配额的文件。

并且这个配置对于系统中所有的用户生效,包括Administrators组中的用户。

如图8我们可以看到administrator也不能写入文件了。

我们不是启动日志记录功能了嘛?我们这里来看看一下警告,我们右键单击我的电脑,从弹出的对话框中选择管理,然后依次展开“系统工具” -> “事件查看器” -> “系统”,查看日志记录如图9所示。

技巧:(1)当然这里也有个小技巧,我们知道启动IIS需要的帐号是IUSR_计算机名,如果我们建立网站的话对应的访问者应该也是这个帐号,所以这里我们可以设置成IUSR_计算机名这个用户不能写入文件,但是其他用户能够写入文件。

(2)这里的技巧是,我们开启ftp服务,然后给ftp一个普通的帐号和密码,然后我们把web服务器的对应的目录的读写权限给这个普通用户,然后我们利用磁盘配额的功能让这个用户可以写入。

这样就达到了一个非常高的安全性了。

怎么做呢,跟我来其实很简单,如图10我们选择配额项,再配额项中我们选择配额 -> 新建配额项然后弹出用户选择窗口,我们选择我们的ftp用户ftpuser然后把磁盘空间限制设置成100MB,如图11所示。

然后同理选择IUSR_计算机这个帐号,把磁盘限额的空间设置成1kb。

到这里,我们一个非常变态的设置就算基本上完成了。

我们再来说一下这样做的目的,我们利用IIS提供的WEB服务器的启动权限是IUSR_计算机这个用户,也就是普通用户访问的话就是利用这个帐号来访问的。

同时我们不希望访问用户利用黑客手段对我的服务器进行文件的上传等操作,这个时候我就利用磁盘配额的功能,添加了一个ftpuser的帐号,这个帐号对web目录可以利用ftp的软件来进行自己服务器的维护工作。

这样就达到了非常高的安全标准。

三、NTFS详解之windows权限1.NTFS访问规则控制NTFS的另外一个非常重要的功能是对磁盘或者文件和文件夹的访问规则控制,也即windows的权限。

Wind ows的权限大体上可以分为完全控制,修改,读取和运行,列出文件夹目录,读取,写入,特别的权限。

同时权限又有4个特性,继承性、累加性、优先性、交叉性。

我们首先来了解一下基本的概念,然后下面我们就开始配置Windows的变态权限配置了。

2.NTFS的七种中权限(1)完全控制权限“完全控制”就是对目录拥有不受限制的完全访问。

地位就像Administrators在所有组中的地位一样。

选中了“完全控制”,下面的五项属性将被自动被选中。

(2)修改权限“修改“则像Power users,选中了“修改”,下面的四项属性将被自动被选中。

下面的任何一项没有被选中时,“修改”条件将不再成立。

(3)读取和运行权限“读取和运行”就是允许读取和运行在目录下的任何文件,“列出文件夹目录”和“读取”是“读取和运行”的必要条件。

(4)列出文件夹目录权限“列出文件夹目录”是指只能浏览该卷或目录下的子目录,不能读取,也不能运行。

(5)读取权限“读取”是能够读取该卷或目录下的数据。

(6)写入权限“写入”就是能往该卷或目录下写入数据。

(7)特别的权限“特别的权限“则是对以上的六种权限进行了细分。

3.NTFS的特性(1)权限具有继承性权限的继承性就是下级文件夹的权限设置在未重设之前是继承其上一级文件的权限设置的,更明确地说就是如果一个用户对某一文件夹具有“读取”的权限,那这个用户对这个文件夹的下级文件夹同样具有“读取”的权限,除非打断这种继承关系,重新设置。

但要注意的是这仅是对静态的文件权限来讲,对于文件或文件夹的移动或复制,其权限的继承性依照如下原则进行。

① 在同一NTFS分区间复制或移动在同一NTFS分区间复制到不同文件夹时,它的访问权限是和原文件或文件夹的访问权限不一样。

但在同一NTFS分区间移动一个文件或文件夹其访问权限保持不变,继承原先未移动前的访问的权限。

② 在不同NTFS分区间复制或移动在不同NTFS分区间复制文件或文件夹访问权限会随之改变,复制的文件不是继承原权限,而是继承目标(新)文件夹的访问权限。

同样如果是在不同NTFS分区间移动文件或文件夹则访问权限随着移动而改变,也继承移动后所在文件夹的权限。

③ 从NTFS分区复制或移动到FAT格式分区因为FAT格式的文件或文件夹根本没有权限设置项,所以原来文件或文件夹也就不再有访问权限配置了。

(2)权限具有累加性NTFS文件或文件夹的权限的累加性具体表现在以下几个方面。

① 工作组权限由组中各用户权限累加决定如一个组Group1中有两个用户User1、User2,他们同时对某文件或文件夹的访问权限分别为“只读”型的和“写入”型的,那么组Group1对该文件或文件夹的访问权限就为User1和User2的访问权限之和,实际上是取其最大的那个,即“只读”+“写入”=“写入”。

② 用户权限由所属组权限的累加决定如一个用户User1同属于组Group1和Group2,而Group1对某一文件或文件夹的访问权限为“只读”型的,而Group2对这一文件或文件夹的访问权限为“完全控制”型的,则用户User1对该文件或文件夹的访问权限为两个组权限累加所得,即“只读”+“完全控制”=“完全控制”。

(3)权限的优先性权限的这一特性又包含两种子特性,其一是文件的访问权限优先文件夹的权限,也就是说文件权限可以越过文件夹的权限,不顾上一级文件夹的设置。

另一特性就是“拒绝”权限优先其他权限,也就是说“拒绝”权限可以越过所有其他权限,一旦选择了“拒绝”权限,则其他权限也就不能起任何作用,相当于没有设置,下面就具体讲一下这两种子特性。

① 文件权限优先文件夹权限如果一用户USER1对文件夹Folder A的访问权限为只读类型的,在这个文件夹下面有一个File1文件,可以对这个文件File1设置权限为“完全控制”型,而不顾它的上一级文件Folder A的权限设置情况。

② “拒绝”权限优先其他权限如果一个用户User1同属于组Group1和组Group2,其中组Group1对一个文件File1(或文件夹)的访问权限为“完全控制”,而用户Group2对这个文件File1的访问权限设置为“拒绝访问”,根据这个特性U ser1对文件File1的访问权限为“拒绝访问”类型,而不管工作组Group1对这个文件设置什么权限。