数据加密算法探讨与汇编语言实现

C语言实现数据加密算法

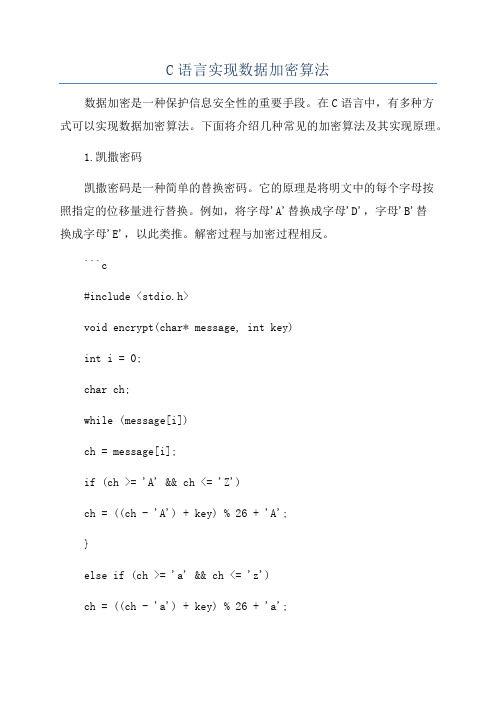

C语言实现数据加密算法数据加密是一种保护信息安全性的重要手段。

在C语言中,有多种方式可以实现数据加密算法。

下面将介绍几种常见的加密算法及其实现原理。

1.凯撒密码凯撒密码是一种简单的替换密码。

它的原理是将明文中的每个字母按照指定的位移量进行替换。

例如,将字母'A'替换成字母'D',字母'B'替换成字母'E',以此类推。

解密过程与加密过程相反。

```c#include <stdio.h>void encrypt(char* message, int key)int i = 0;char ch;while (message[i])ch = message[i];if (ch >= 'A' && ch <= 'Z')ch = ((ch - 'A') + key) % 26 + 'A';}else if (ch >= 'a' && ch <= 'z')ch = ((ch - 'a') + key) % 26 + 'a';}message[i] = ch;i++;}void decrypt(char* message, int key)int i = 0;char ch;while (message[i])ch = message[i];if (ch >= 'A' && ch <= 'Z')ch = ((ch - 'A') - key + 26) % 26 + 'A'; }else if (ch >= 'a' && ch <= 'z')ch = ((ch - 'a') - key + 26) % 26 + 'a'; }message[i] = ch;i++;}int maichar message[100];int key;printf("Enter message: ");fgets(message, sizeof(message), stdin);printf("Enter key: ");scanf("%d", &key);encrypt(message, key);printf("Encrypted message: %s\n", message);decrypt(message, key);printf("Decrypted message: %s\n", message);return 0;```2.DES(数据加密标准)DES是一种对称密钥的分组密码算法。

数据加密算法的原理和应用

数据加密算法的原理和应用1. 引言数据加密算法是为了保护数据的机密性而设计的一种技术手段。

在信息安全领域,数据加密是一项非常重要的工作,它可以有效地防止未经授权的用户访问、修改和传播敏感信息。

本文将介绍数据加密算法的原理和应用。

2. 数据加密算法的原理数据加密算法是基于数学和密码学原理的技术,通过对明文数据进行一系列的转换和运算,生成密文数据。

只有拥有密钥的用户可以将密文还原成明文。

以下是几种常见的数据加密算法原理:2.1 对称加密算法对称加密算法使用相同的密钥对数据进行加密和解密。

加密和解密过程使用相同的算法和密钥,因此速度较快,但密钥传输和管理较为复杂。

2.2 非对称加密算法非对称加密算法使用一对密钥进行加密和解密,其中一个密钥为公钥,用于加密数据,另一个密钥为私钥,用于解密数据。

非对称加密算法安全性较高,但速度较慢。

2.3 哈希函数哈希函数是一种将任意长度的数据映射为固定长度的消息摘要的算法。

具有无法逆向解密、抗碰撞等特性,常用于验证数据完整性和密码校验。

3. 数据加密算法的应用数据加密算法在实际应用中被广泛使用,以下是几个常见的应用场景:3.1 网络安全在网络通讯过程中,数据加密可以保护数据的机密性,防止黑客攻击和数据泄漏。

例如,HTTPS协议使用加密算法对网站和用户之间的通信进行加密,保护用户隐私。

3.2 数据存储在数据存储过程中,加密算法可以保护数据的安全性,防止数据被非法访问。

例如,数据库可以使用加密算法对敏感数据进行加密存储,只有授权用户才能解密和访问。

3.3 数字签名数字签名是一种用于验证数据完整性和身份认证的方法。

加密算法的应用可以确保数据的真实性和完整性。

例如,电子商务中的数字签名可以保证交易的可信性。

3.4 软件授权加密算法可以用于软件授权,防止盗版和非法复制。

只有获得授权的用户才能正确解密和使用软件。

这种应用可以有效保护软件的商业利益。

4. 数据加密算法的发展趋势随着数据和网络的快速发展,数据加密算法也在不断演进,迎合新的需求和挑战。

数据库中数据加密与解密的实现方法

数据库中数据加密与解密的实现方法在当今信息时代,数据的安全性愈发突显重要。

尤其是数据库中存储的大量敏感数据,如用户个人信息、企业机密等,必须得到有效的保护,以防止恶意访问和滥用。

加密与解密是一种常用的数据保护措施,通过对数据进行加密处理,即使数据库遭到非法访问,也能有效防止数据泄露。

本文将介绍数据库中数据加密与解密的实现方法。

一、对称加密算法对称加密算法是一种常用的加密方法,也称为私钥加密算法。

该算法使用相同的密钥进行加密和解密操作,因此在应用中密钥的保护措施至关重要。

对称加密算法的优点是加密解密速度快,适合对大量数据进行加密。

常见的对称加密算法有DES(Data Encryption Standard)、AES(Advanced Encryption Standard)等。

在数据库中使用对称加密算法进行数据加密,需要进行以下步骤:1. 选择合适的加密算法和密钥长度。

根据实际需求和数据敏感程度,选择适当的对称加密算法和密钥长度。

2. 生成密钥并妥善保存。

为了保证数据的安全性,密钥的生成和妥善保存非常重要。

可以使用专门的密钥管理系统来生成和管理密钥。

3. 对数据进行加密处理。

对于需要加密的数据,在数据库中创建相应的字段,并通过对称加密算法使用密钥对数据进行加密处理。

4. 存储密文。

将加密后的数据存储在数据库中。

为了提高安全性,最好将密钥和密文分别存储在不同的位置,以免数据泄露导致密钥被获取。

5. 解密数据。

在需要访问加密数据的时候,通过密钥使用相同的对称加密算法进行解密处理,得到明文数据。

二、非对称加密算法非对称加密算法也称为公钥加密算法,相对于对称加密算法,它使用一对不同的密钥进行加密和解密操作,一把密钥是公开的,称为公钥,而另一把密钥是私密的,称为私钥。

公钥用于加密数据,只有持有相应私钥的人才能解密数据。

非对称加密算法的优点是密钥的传输相对安全,不会被中间人窃取。

常见的非对称加密算法有RSA、DSA、ECC等。

VBA实现数据加密与解密的方法与示例

VBA实现数据加密与解密的方法与示例引言:在当今信息时代,数据安全是任何组织或个人都必须重视的重要问题之一。

为了确保敏感数据的保密性和完整性,加密和解密技术被广泛应用于各个领域。

VBA(Visual Basic for Applications)是一种用于宏编程的编程语言,可以在Microsoft Office套件中使用。

本文将介绍如何使用VBA实现数据加密与解密的方法,并提供一些示例供读者参考。

一、VBA数据加密基础数据加密是将原始数据转换为看起来无意义的字符序列以确保其安全性。

在VBA中,可以使用各种加密算法来实现数据加密。

下面是一些常见的VBA加密方法:1. Caesar密码:Caesar密码是一种简单的替代密码方法,通过将字符向后或向前移动固定的位数来加密数据。

例如,将字符'A'移动3位将得到字符'D',将字符'B'移动3位将得到字符'E,依此类推。

解密则是将字符向前移动相同位数。

2. base64编码:base64编码是一种将二进制数据转换为可打印ASCII字符的方法。

它将原始数据分割成固定大小的块,并将每个块转换为对应的ASCII字符。

base64编码通常用于在网络上传输或存储二进制数据。

3. AES加密:高级加密标准(AES)是一种对称加密算法,被广泛用于数据加密和保护。

以128位、192位或256位的密钥来加密和解密数据。

二、VBA实现数据加密示例下面是使用VBA编写的数据加密示例:1. Caesar密码加密实现:```Function CaesarEncrypt(text As String, shift As Integer) As StringDim result As StringDim i As IntegerFor i = 1 To Len(text)result = result & Chr(Asc(Mid(text, i, 1)) + shift)Next iCaesarEncrypt = resultEnd Function```2. base64编码实现:```Function Base64Encode(text As String) As StringDim arrData() As BytearrData = StrConv(text, vbFromUnicode)Dim objXML As ObjectSet objXML = CreateObject("MSXML2.DOMDocument") Dim objNode As ObjectSet objNode = objXML.createElement("b64")objNode.dataType = "bin.base64"objNode.nodeTypedValue = arrDataBase64Encode = objNode.TextSet objNode = NothingSet objXML = NothingEnd Function```3. AES加密实现:```Function AESEncrypt(text As String, key As String) As String Dim cryptoServiceProvider As ObjectSet cryptoServiceProvider =CreateObject("System.Security.Cryptography.RijndaelManaged") cryptoServiceProvider.Key = StrConv(key, vbFromUnicode) cryptoServiceProvider.Mode = 1 ' ECB modecryptoServiceProvider.Padding = 2 ' PKCS7 paddingDim textBytes() As BytetextBytes = StrConv(text, vbFromUnicode)Dim encryptor As ObjectSet encryptor = cryptoServiceProvider.CreateEncryptorDim resultBytes() As ByteresultBytes = encryptor.TransformFinalBlock(textBytes, 0, UBound(textBytes) + 1)AESEncrypt = StrConv(resultBytes, vbUnicode)Set cryptoServiceProvider = NothingSet encryptor = NothingEnd Function```三、VBA数据解密基础数据解密是将加密的数据还原为其原始形式的过程。

C#编程总结(七)数据加密——附源码

概述数据加密的基本过程就是对原来为明文的文件或数据按某种算法进行处理,使其成为不可读的一段代码,通常称为“密文”,使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径来达到保护数据不被非法人窃取、阅读的目的。

该过程的逆过程为解密,即将该编码信息转化为其原来数据的过程。

加密建立在对信息进行数学编码和解码的基础上。

加密类型分为两种,对称加密与非对称加密,对称加密双方采用共同密钥。

非对称加密,这种加密方式存在两个密钥,一个是公共密钥(对外公开),一种是私人密钥(对外保密)。

一、摘要算法数据摘要算法是密码学算法中非常重要的一个分支,它通过对所有数据提取指纹信息以实现数据签名、数据完整性校验等功能,由于其不可逆性,有时候会被用做敏感信息的加密。

数据摘要算法也被称为哈希(Hash)算法或散列算法。

从严格意义上讲,摘要算法不是加密算法,但在具体应用中类似于加密算法使用,或者与加密算法一起使用,这里也拿来介绍下。

应用范围:密码加密、数据完整性校验、数字签名等这里介绍常用的两种摘要算法,MD5与SHA1。

提示:当前MD5已经被破解,推荐使用SHA11、MD5哈希函数将任意长度的二进制字符串映射为固定长度的小型二进制字符串。

加密哈希函数有这样一个属性:在计算上不大可能找到散列为相同的值的两个不同的输入;也就是说,两组数据的哈希值仅在对应的数据也匹配时才会匹配。

数据的少量更改会在哈希值中产生不可预知的大量更改。

MD5 算法的哈希值大小为128 位。

MD5 类的ComputeHash 方法将哈希作为16 字节的数组返回。

请注意,某些MD5 实现会生成32 字符的十六进制格式哈希。

若要与此类实现进行互操作,请将ComputeHash 方法的返回值格式化为十六进制值。

MD5加密:///<summary>/// MD5加密为32字符长度的16进制字符串///</summary>///<param name="input"></param>///<returns></returns>public static string EncryptByMD5(string input){MD5 md5Hasher = MD5.Create();byte[] data = puteHash(Encoding.UTF8.GetBytes(input));StringBuilder sBuilder = new StringBuilder();//将每个字节转为16进制for (int i = 0; i < data.Length; i++){ sBuilder.Append(data[i].ToString("x2"));}return sBuilder.ToString();}2、SHA1计算输入数据的SHA1 哈希值。

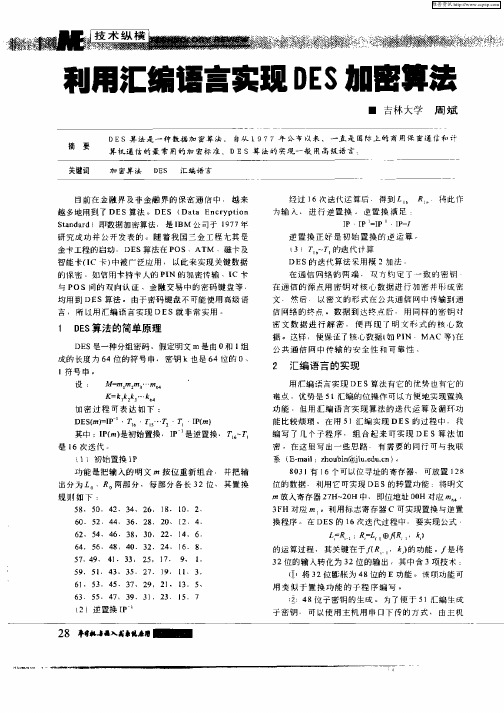

利用汇编语言实现DES加密算法

其 中 : P m 是 初始 置换 , I 是逆 置换 , r ~ . I( ) P

是1 6次 迭 代 l 1)初 始 置 换 I P

功 能 是 把 输 入 的 明 文 按 位 重 新 组 台 . 井 把 输 出分为 L 、R 两部 分 , 每 部 分 各 长 3 。 , 其 置换 2位

加密过 程 可表 达 如 下 :

DESm)I ( P ’

能 比较 烦 琐 在 用 51 编 实 现 DE 汇 S的 过 程 中 . 我 编 写 了 几 个 子 程 序 . 组 台 起 来 可 实 现 DES算 法 加 密 。在 这 里 写 出一 些 思 路 . 有 需 要 的 同行 可 与 我 联

逆 置换 正 好是初 始 置换 的逆 运算 c

Sa d r tn ad)即数 据 加 密算法 , 是 I M 公 司于 17 年 B 97 研 究 成 功 并 公 开 发 表 的 随 着 我 国 三 金 工程 尤 其 是 叠 卡 工程 的 启动 , D S算 法在 P E OS、AT 、磁 卡 及 M 智 能 卡 (c 卡 ) 被 广 泛 应 用 , 以比 来 实 现 关 键 数 据 I 中 的 保 密 如信 用卡 持 卡 人 的 P N 的 加 密 传输 、I 卡 I c 与P OS间的 双 向认 证 、 金 融 交 易 中 的 密 码 键 盘 等 , 均用 到 DE S算 法 。 由于 密 码 键 盘 不 可 能使 用 高级 语 言 ,所 以 用 汇 编 语 言 实现 DES就 非 常 实 用

1 D S算法的简单原理 E

D S是一种 分 组 密码 假定 明文 m 是 由 0 1 E 和 组 戚 的 长度 为 6 4位 的 符 号 串 , 密 钥 k也 是 6 4位 的 0、 I符 号 串

如何进行编程技术中的数据加密与解密

如何进行编程技术中的数据加密与解密在当今数字化时代,数据安全成为了一个极其重要的问题。

无论是个人隐私还是商业机密,都需要进行保护,以免被不法分子窃取或滥用。

编程技术中的数据加密与解密就是一种重要的手段,它可以保护数据的机密性和完整性。

本文将介绍一些常见的数据加密与解密方法,以及它们在编程中的应用。

一、对称加密算法对称加密算法是一种最常见的加密方法,它使用同一个密钥对数据进行加密和解密。

其中最著名的算法是DES(Data Encryption Standard)和AES(Advanced Encryption Standard)。

这些算法使用的密钥长度通常为128位、192位或256位,密钥越长,加密强度越高。

在编程中,我们可以使用各种编程语言提供的加密库来实现对称加密算法。

例如,在Python中,我们可以使用PyCrypto库来进行AES加密和解密。

首先,我们需要生成一个密钥,然后使用该密钥对数据进行加密和解密。

这样,只有持有密钥的人才能够解密数据,确保了数据的安全性。

二、非对称加密算法非对称加密算法使用一对密钥,分别为公钥和私钥。

公钥可以公开给任何人使用,而私钥则只有密钥的持有者才能够访问。

最常见的非对称加密算法是RSA (Rivest-Shamir-Adleman),它使用了大素数的乘法和取模运算。

在编程中,我们可以使用OpenSSL库来实现非对称加密算法。

首先,我们需要生成一对密钥,然后使用公钥对数据进行加密,使用私钥对数据进行解密。

这样,即使公钥被泄露,也无法解密数据,确保了数据的安全性。

三、哈希算法哈希算法是一种将任意长度的数据映射为固定长度的数据的算法。

最常见的哈希算法是MD5(Message Digest Algorithm 5)和SHA(Secure Hash Algorithm)系列。

哈希算法具有不可逆性和唯一性的特点,即不同的输入会产生不同的输出,并且无法根据输出反推出输入。

网络安全技术中的数据加密与解密算法研究

网络安全技术中的数据加密与解密算法研究数据加密与解密算法在网络安全技术中起着重要作用,它们能够保护网络中的数据传输与存储,防止数据泄漏和篡改。

随着网络安全威胁的不断增加,研究和优化数据加密与解密算法也变得愈发重要。

本文将探讨数据加密与解密算法的研究现状和未来发展方向。

1.数据加密算法的研究数据加密算法是将原始数据转化为密文,使其对未经授权的人不可读。

传统的数据加密算法包括对称加密算法和非对称加密算法。

对称加密算法使用相同的密钥来进行加密和解密,加密和解密的过程速度快,但密钥的安全传输成为一个问题。

目前最常用的对称加密算法是高级加密标准(AES),它被广泛应用于网络安全领域,并且具有高度的保密性、速度快、资源消耗少等优点。

非对称加密算法使用一对密钥(公钥和私钥)来进行加密和解密,公钥用于加密,私钥用于解密。

非对称加密算法安全性高,而且不存在密钥传输的问题,但加解密过程相对较慢。

目前最常用的非对称加密算法是RSA算法和椭圆曲线密码算法(ECC),它们在安全性和效率之间取得了平衡。

除了传统的对称加密和非对称加密算法,还有一些新兴的数据加密算法需要进一步研究和探索。

如基于身份的加密算法(IBE)和全同态加密算法(FHE),它们在保护数据隐私和实现安全计算方面有着广阔的应用前景。

2.数据解密算法的研究数据解密算法是将密文转化为原始数据,使其可读。

解密算法是加密算法的逆过程,它需要与相应的加密算法配对使用。

对称解密算法和非对称解密算法与其对应的加密算法是一致的。

对称解密算法使用相同的密钥进行解密,而非对称解密算法使用私钥进行解密。

数据解密算法的研究主要集中在提高解密速度和保护解密密钥的安全性。

对于对称解密算法,研究者关注如何优化解密过程的性能,包括使用硬件加速和并行计算技术来提高解密速度。

对于非对称解密算法,研究者主要关注如何保护私钥的安全性,包括使用物理隔离技术和密钥管理机制来防止私钥泄漏。

3.未来发展方向随着计算能力的不断提高和量子计算机的发展,传统的数据加密与解密算法可能变得不再安全。

数据库中数据加密与解密的方法分析

数据库中数据加密与解密的方法分析数据加密与解密是数据库管理中关键的安全措施之一。

在当今信息技术高度发达的背景下,各种形式的数据泄露事件频繁发生。

因此,对数据库中的敏感数据进行有效的加密成为了必要的步骤,以保护数据的机密性和完整性。

本文将对数据库中数据加密与解密的方法进行分析,探讨其原理和应用。

一、对称加密算法对称加密算法是最早和最经典的一种数据加密方法。

它使用相同的密钥进行数据的加密和解密。

常见的对称加密算法有DES、3DES、AES等。

这些算法通过将明文数据和密钥进行特定的运算,生成密文数据,确保敏感数据在传输和存储过程中的安全性。

对称加密算法具有高效性和易实施的特点,在处理大量数据时表现出良好的效果。

然而,由于密钥的共享和管理困难,对称加密算法的安全性存在一定风险。

若密钥泄露,所有加密的数据将完全暴露。

因此,对称加密算法主要适用于单一场景下的加密需求。

二、非对称加密算法针对对称加密算法的密钥管理问题,出现了非对称加密算法。

非对称加密算法使用一对密钥,分别是公钥和私钥。

公钥可被分享给任何人,而私钥则保密。

公钥用于加密数据,而私钥用于解密数据。

RSA是最常用的非对称加密算法之一。

非对称加密算法解决了密钥管理和分发的问题,但由于其运算过程相对复杂,处理大量数据时性能不高。

因此,常常将对称和非对称加密算法结合使用,即首先使用非对称加密算法加密对称加密算法所需的密钥,然后再使用对称加密算法进行数据的加密与解密。

三、哈希加密算法哈希加密算法是一种将任意长度的数据通过特定的计算方式,得到一个固定长度的哈希值的算法。

该算法的特点是不可逆,同一明文得到的哈希值固定。

常用的哈希加密算法有MD5、SHA-1和SHA-256等。

哈希加密算法广泛应用于验证数据的完整性和唯一性。

在数据库管理中,使用哈希值进行数据校验是十分常见的操作,以确保数据在存储和传输过程中的完整性。

四、加密和解密的层次选择在数据库管理中,为了提高数据的安全性,通常会使用多层次的加密和解密方式。

毕业设计-md5算法的研究与实现数据存储加密—论文[管理资料]

![毕业设计-md5算法的研究与实现数据存储加密—论文[管理资料]](https://img.taocdn.com/s3/m/00fc1d98011ca300a7c390bb.png)

毕业设计(论文)MD5算法的研究与实现------数据存储加密论文作者姓名:申请学位专业:申请学位类别:指导教师姓名(职称):论文提交日期:MD5算法的研究与实现------数据存储加密摘要随着网络技术的广泛应用,网络信息安全越来越引起人们的重视。

针对数据在存储的时候存在大量的安全问题,目前通常将需要存储的数据进行加密然后再存储,应用MD5算法是一个不错的选择。

MD5算法的全称是Message-Digest algorithm 5,是一种用于产生数字签名的单项散列算法。

它的作用是让大容量信息在用数字签名软件签署私人密钥前被“压缩”成一种保密的格式,即将一个任意长度的“字节串”通过一个不可逆的字符串变换算法变换成一个128bit的串。

该毕业设计是运用microsoft visual c++ ,主要是通过算法实现数据的加密存储。

文章分成五部分。

第一,二部分描述了MD5的目前现状和相关理论知识,也让我们了解MD5的定义。

重点是MD5的流程实现和封装DLL。

在MD5算法的DLL 封装这章,主要是描述我们为什么要选用封装DLL的原因,以及封装的好处。

设计流程这一部分里包含读取,修改,插入,删除这几个功能的实现情况,并用流程图的方式来分别描述了这四大功能模块的实现过程。

最后一部分显示了系统测试的内容和系统主要功能运行界面图。

关键词:信息安全;MD5;加密;封装The Research and Implementation for MD5 Algorithm-------- Data Storage and EncryptionAbstractWith the wide application of the network technology, the information of the network safety causes people's attention more and more. A large number of security questions appear while storing data, the data that usually store needing at present are encrypted then stored, it is a good choice to use MD5 algorithm. The full name of MD5 algorithm is Message-Digest algorithm 5, is that a kind of individual event used for producing figures and signed breaks up and arranges algorithms. Its function is to let large capacity information " compress " and become a kind of secret form before signing the private key with the digital signature software, vary " byte bunch " of a wanton length into a great integer of one 128bit through an irreversible one bunch of algorithms of varying of character .Used Microsoft Visual C++ software and developed in this graduation project, is mainly to realize through the algorithm that the encryption of the data is stored. The article is divided into five parts. The first and second parts are describing the current situation and relevant theory knowledge at present of MD5, let us understand the definition of MD5. The focal point is the procedure of MD5 is realized and encapsulation to Dynamic Link Library. In this chapter of encapsulation MD5 class library to Dynamic Link Library, mainly describe why we will select encapsulation Dynamic Link Library for use , and the advantage of encapsulation . Design this of procedure and include reading in the part , revise , insert, delete the realization situations of these functions, and has described the realization course of this four major functions module respectively in way of the flow chart . The last part has shown that the content of system testing and main function of system operate the interface picture .Key words: information security; MD5; encrypt; Packaging目录论文总页数:23页1 引言 (1)研究现状 (1)选题意义 (2)选题背景 (2)2 相关理论基础 (3)单向散列函数 (3)单向散列函数的基本原理 (3)散列值的长度 (4)MD5算法的基本原理 (4)MD5的应用 (12)3 需求分析及设计方案 (14)主要功能模块 (14)数据加密 (14)数据存储 (14)数据库设计 (14)主要流程图 (15)4 MD5算法的DLL封装 (15)加载时动态链接 (16)运行时动态链接 (16)DLL封装情况 (16)5 具体设计流程及实现 (17)读取的设计和实现 (17)插入的设计和实现 (18)修改的设计和实现 (18)删除的设计和实现 (19)6 调试与分析 (19)概述 (19)测试分析报告 (20)结论 (20)参考文献 (21)致谢 (22)声明 (23)1引言随着网络通信技术和Internet的联系日益增强,出现了一系列与网络安全相关的问题:如对主机的攻击,网络上传输的信息被截取、篡改、重发等,由此,它对网络应用的进一步推广构成了巨大威胁,因此密码体制[1]就在这种背景下应运而生了。

数据库加密技术研究与实现

数据库加密技术研究与实现随着互联网时代的到来,人们的隐私安全问题越来越受到关注。

数据库是存储大量数据的重要工具,对数据库的加密技术的研究与实现就显得尤为重要。

数据库加密技术是一种将关键信息以加密方式存储在数据库中的方法,能够保护数据的安全性和私密性,是一项非常重要的技术。

一、数据库加密技术的原理数据库加密技术主要通过加密算法对数据库中的数据进行加密处理,从而保证数据的安全性和私密性。

这里主要介绍两种加密方式,分别是对称加密和非对称加密。

1. 对称加密对称加密是指加密和解密采用相同的密钥。

对称加密算法有DES、3DES、AES等。

对称加密算法的优点是简单易行,速度快,但其密钥管理比较困难,因为每个用户都需要知道加密密钥,一旦加密密钥外泄,数据的安全就无法得到保障。

2. 非对称加密非对称加密的加密和解密采用两把不同的密钥。

非对称加密算法有RSA、ECC 等。

非对称加密算法的优点是安全性高,因为私钥是由用户自己保管的,只有用户自己拥有,加密密文才能被解密,但其计算速度比对称加密算法慢。

二、数据库加密技术的应用数据库加密技术的应用范围非常广泛,主要包括以下几个方面。

1. 数据库的备份在进行数据库备份的时候,可以采用数据库加密技术对备份数据进行加密处理,从而保证备份数据的安全性和私密性。

2. 数据库的迁移在进行数据库迁移的时候,可以采用数据库加密技术对需要迁移的数据进行加密处理,从而保证数据的安全性和私密性。

3. 数据库的访问控制数据库加密技术可以对用户访问控制进行加密处理,只有授权访问的用户才可以访问数据,从而保证数据的安全性和私密性。

4. 数据库的安全性数据库加密技术可以对数据库中的数据进行加密处理,从而保证数据的安全性和私密性。

一旦密钥被泄漏,也不会影响数据库中的其它数据,维护数据库的整体安全性。

三、数据库加密技术的实现数据库加密技术的实现需要采用一些具体的技术方法和工具。

下面主要介绍两种方法,分别是透明加密和非透明加密。

编程中的密码学与加密算法

编程中的密码学与加密算法在现代社会中,信息安全是一项至关重要的任务。

为了保护我们的个人信息和机密数据,密码学和加密算法扮演着至关重要的角色。

编程中的密码学与加密算法不仅可以帮助我们对敏感数据进行加密,还可以确保数据的完整性与机密性。

本文将探讨编程中的密码学与加密算法。

一、密码学基础密码学是研究通信安全和数据保密技术的学科。

它涉及加密算法、解密算法、密钥管理和安全协议等内容。

在编程中使用密码学可以保护数据的安全性,防止非授权方获取或篡改数据。

1.1 对称加密算法对称加密算法是一种使用相同密钥进行加密和解密的算法。

它具有加密速度快、计算成本低的优点。

在编程中,常用的对称加密算法有DES、3DES、AES等。

这些算法通过将数据和密钥进行运算转换,使得非授权方无法获取明文数据。

1.2 非对称加密算法非对称加密算法使用一对密钥,包括公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

非对称加密算法具有安全性高的特点,但加密解密速度较慢。

常用的非对称加密算法有RSA、DSA等。

在编程中,非对称加密算法通常用于密钥的交换和数字签名。

1.3 哈希算法哈希算法是一种不可逆的加密算法,它将任意长度的数据映射为固定长度的哈希值。

在编程中,哈希算法常被用于验证数据的完整性,一旦数据发生改变,其哈希值也会发生变化。

常见的哈希算法有MD5、SHA系列算法。

二、编程中的密码学应用2.1 数据传输加密数据传输过程中可能会面临数据被窃听、篡改的风险。

为了确保数据传输的安全性,编程中的密码学常用于对数据进行加密。

发送方利用密钥对数据进行加密,只有接收方拥有相应的密钥才能解密。

这样可以有效保护数据的机密性。

2.2 密码存储与身份验证在编程中,我们通常需要对用户的密码进行存储和验证。

直接存储用户的明文密码是不安全的,因此需要将密码进行加密后再存储到数据库中。

当用户登录时,再通过加密算法对用户输入的密码进行验证。

这样即保证了数据的安全性,又确保了用户的身份认证。

数据加密技术解析

数据加密技术解析在当今数字化时代,数据安全性成为了各个领域中不可忽视的问题。

为了确保数据传输和存储的安全性,数据加密技术应运而生。

本文将对数据加密技术进行详细解析。

一、概述数据加密技术是通过对数据进行加密转换,使得未经授权的用户无法直接访问或解读数据内容。

通过这种方式,数据的安全性得到了极大的提升,可以有效地保护隐私和防范信息泄露的风险。

二、加密算法的分类1.对称加密算法对称加密算法是最常用的一种加密算法,其特点是加解密使用相同的密钥。

在加密过程中,明文数据会经过一系列的数学运算,从而产生密文。

在解密过程中,使用相同的密钥对密文进行逆向的数学运算,得到原始明文数据。

2.非对称加密算法非对称加密算法使用两个不同的密钥,一个用于加密,称为公钥,另一个用于解密,称为私钥。

在加密过程中,使用公钥对明文数据进行加密,得到密文。

而在解密过程中,使用私钥对密文进行解密,还原出原始的明文数据。

3.哈希算法哈希算法是一种单向函数,它将输入数据转换为固定长度的输出,该输出称为哈希值。

哈希算法具有不可逆的特性,即无法根据哈希值还原出原始数据。

通过比较两个哈希值是否相同,可以验证数据的完整性和真实性。

三、应用场景1.网站安全在网站中,用户的个人信息和密码等重要数据需要进行加密存储。

通过使用数据加密技术,减少用户的隐私泄露风险,确保用户数据的安全性。

2.电子支付在电子支付过程中,支付信息和交易数据需要进行加密传输,以避免信息被黑客窃取。

数据加密技术在这一领域扮演着重要角色,保护用户的支付安全。

3.云存储云存储服务使得用户可以将数据存储在云端,但也带来了数据安全的隐患。

数据加密技术可以保证云端数据的安全性,防止未授权用户访问数据。

四、数据加密技术的发展趋势1.量子加密技术随着量子计算的发展,传统的加密算法可能无法抵挡量子计算的攻击。

因此,量子加密技术应运而生,通过利用量子的性质实现更高强度的加密保护。

2.多因素认证传统的单一密钥认证方式存在安全风险,多因素认证技术将多个因素结合起来进行验证,提升了密码系统的安全性。

数据加密算法实现原理

数据加密算法实现原理数据在现代社会中扮演着重要的角色,保护数据的安全性成为一项重要任务。

数据加密算法是一种常用的手段,通过对数据进行加密,使得未经授权的用户无法读取或修改数据,从而保护数据的机密性和完整性。

本文将介绍数据加密算法的实现原理。

一、对称加密算法对称加密算法也称为私钥加密算法,它使用相同的密钥对数据进行加解密。

常见的对称加密算法有DES、AES等。

1. DES加密算法DES(Data Encryption Standard)是一种对称加密算法,广泛应用于信息安全领域。

DES算法的原理是将明文分成64位的数据块,利用密钥进行一系列的置换、替换和移位操作,最终得到密文。

解密时,使用相同的密钥将密文重新逆向操作,得到原始的明文。

2. AES加密算法AES(Advanced Encryption Standard)是一种高级加密标准,也是目前最常用的对称加密算法。

AES算法使用128位、192位或256位的密钥,并对明文进行分块加密。

在加密过程中,使用密钥对明文的分块进行一系列的代换、置换和混淆操作,最终得到密文。

解密时,使用相同的密钥,将密文的分块逆向操作,得到原始的明文。

二、非对称加密算法非对称加密算法也称为公钥加密算法,它需要一对相关联的密钥:公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

常见的非对称加密算法有RSA、ECC等。

1. RSA加密算法RSA算法是一种非对称加密算法,它的安全性基于大素数分解的困难性。

RSA算法使用两个大素数生成公钥和私钥。

在加密过程中,使用公钥对明文进行加密,得到密文。

解密时,使用私钥对密文进行解密,得到原始的明文。

2. ECC加密算法ECC(Elliptic Curve Cryptography)是一种基于椭圆曲线的非对称加密算法。

ECC算法使用椭圆曲线上的点运算来实现加密和解密操作。

相比于RSA算法,ECC算法在相同的加密强度下,所需的密钥长度更短,计算量更小。

数据加密方法的研究与实现

1 绪论从第一台计算机诞生起,经过几十年的高速发展,信息技术已经进入到我们的生活的方方面面,不断改变着我们的生活。

我们已经进入了信息化时代。

信息化时代是一个信息爆炸的时代,大量的信息依靠传统的方式难以实现有效的储存和传输,因而以计算机技术和网络技术为基础的信息技术的发展显得尤为重要。

1.1 密码技术的研究意义在中国,网民的人数已经达到了3亿。

每天人们都要通过计算机和网络进行生活、工作、学习、娱乐等活动。

这些活动都需要依靠信息在网络中的传输来完成。

其中包括了一些十分敏感的个人信息,如银行卡账户信息,公民个人身份信息等。

这些信息都是和人民的切身利益紧密相关。

如果信息被盗,那将会为人民带来巨大的损失。

近年来,以淘宝,阿里巴巴等为代表的电子商务蓬勃发展。

2008年,中国的电子商务交易总额已经突破了3万亿人民币大关,达到了GDP总量的10%,年增长率也达到了50%[1]。

电子商务已经成为我国经济发展的强大的助推力。

不仅仅是电子商务,其他计算机和网络相关的信息产业在中国也得到了大力的发展。

它们所创造的经济效益也在逐年快速增长,已经成为中国经济发展不可或缺的部分和强大动力。

电子政务也是近年来的信息化建设的重点。

电子政务是指政府机构运用现代化的网络通讯技术和计算机技术,把政府管理和服务职能通过简单、优化、整合、重组后到网上实现,打破时间、空间以及条块的制约,为社会公众以及自身提供一体化的高效、优质廉洁的管理和服务[2]。

它不仅能提高政府的工作效率和工作透明度,也使人民群众更好的实行监督的权利。

因此,电子政务的建设受到了政府的极大的关注和投入。

政府部门经常通过网络进行传输一些文件资料。

有些文件包含了涉及国家安全的机密资料,一旦泄露,将为我国国家安全和社会安定带来巨大威胁。

我们需要对这些资料进行保护,保证其安全的传输和储存。

办公自动化是现在企业信息化建设的重要步骤。

企业把信息资源和重要文件都以电子文档的形式存放在服务器上,以方便各部门、各公司之间的文档调用,这样能很大程度上提高工作效率。

数据加密算法探讨与汇编语言实现

数据加密算法探讨与汇编语言实现

石星

【期刊名称】《科技信息》

【年(卷),期】2012(000)001

【摘要】本文首先对传统加密方法,对称密钥和非对称密钥加密方法进行了探讨和比较,指出各自的优缺点.在此基础上提出并实现了一种简单易行的加密方法,即采用异或运算对字符编码进行加密.把原文的二进制码与密钥的二进制码进行异或运算,可以得到密码文的二进制码;解密时,再将密码文的二进制码与密钥的二进制码进行异或运算即可恢复原文.

【总页数】2页(P204-205)

【作者】石星

【作者单位】同济大学中国上海200092

【正文语种】中文

【相关文献】

1.基于C语言的DES与RSA数据加密算法实现与分析

2.数据加密算法探讨与汇编语言实现

3.关于汇编语言大数的四则运算实现探讨

4.关于汇编语言大数的四则运算实现探讨

5.MCS-51汇编语言实现数字PID控制算法的探讨

因版权原因,仅展示原文概要,查看原文内容请购买。

数据加密方法的研究与实现[开题报告]

![数据加密方法的研究与实现[开题报告]](https://img.taocdn.com/s3/m/df597d418bd63186bdebbc24.png)

(2011届)本科毕业论文(设计)开题报告题目:数据加密方法的研究与实现学院:专业:信息管理与信息系统班级:学号:姓名:指导教师:开题日期:教务处制一、选题的背景和意义当今社会是一个高速发展的信息化社会,互联网的发展及计算机的普及不仅为我们的生活带来了许多的便利,也为这个社会的发展带来了巨大的动力。

在中国,互联网成为了推动中国经济发展的重要引擎。

过去16年,中国信息产业增加值年均超过26.6%,占国内生产总值的比重由不足1%增加到10%左右。

互联网与实体经济不断融合,利用互联网改造和提升传统产业,带动了传统产业结构调整和经济发展方式的转变。

互联网还带来了新的商业形式的发展,不如淘宝,阿里巴巴等为代表的电子商务。

中国网络购物用户已超过1亿人。

2009年,中国电子商务交易额超过3.6万亿元人民币。

中国政府还积极推行电子政务来提高政府机构的工作效率。

在电子商务和电子政务的运行过程中,经常要通过网络来传输一些敏感信息。

不如用户的银行账号和密码,公民的身份信息,政府的机密数据等。

这些信息是需要保密的,不能被其他没有被授权的人访问。

这就需要人们去保证信息在储存和通过网络传输时的安全。

目前,网络安全却不容乐观。

2009年,52%的网民曾遭遇过网络安全事件,网民处理安全事件所支出的相关服务费用共计153亿元人民币。

网络安全问题对网民造成的损失主要是时间成本,其次才是经济方面的损失。

77.3%的网民反映要付出大量的时间成本,平均每人需要花费约10个小时处理安全事故。

值得关注的是,虚拟财产已经成为网民网络生活中的重要工具。

报告显示,目前46.6%的网民持有虚拟货币、网络游戏装备、点卡等虚拟财产,2009年,14.6%拥有虚拟财产的网民曾因网络游戏、即时通信聊天工具等账号被盗造成的虚拟财产损失。

除了上述的这些损失外,一个不安全的互联网环境也将会对互联网的经济市场的快速健康发展带来极大的影响。

而电子政务中机密消息的泄露,将会使国家的安全面临巨大的威胁。

利用汇编语言实现DES加密算法

利用汇编语言实现 DES 加密算法摘要:DES 算法是一种数据加密算法。

自从1977 年公布以来,一直是国际上的商用保密通信和计算机通信的最常用的加密标准。

DES 算法的实现一般用高级语言。

关键词:加密算法 DES 汇编语言目前在金融界及非金融界的保密通信中,越来越多地用到了DES 算法。

DES(Data Encryption Standard)即数据加密算法,是IBM 公司于 1977 年研究成功并公开发表的。

随着我国三金工程尤其是金卡工程的启动,DES 算法在POS 、ATM、磁卡及智能卡(IC 卡)中被广泛应用,以此来实现关键数据的保密。

如信用卡持卡人的 PIN 的加密传输、IC 卡与POS 间的双向认证、金融交易中的密码键盘等,均用到DES 算法。

由于密码键盘不可能使用高级语言,所以用汇编语言实现 DES 就非常实用。

1 DES 算法的简单原理DES 是一种分组密码。

假定明文m 是由0 和1 组成的长度为64 位的符号串,密钥k 也是64 位的0、1 符号串。

设:M=m1m2m3…m64K=k1k2k3…k64加密过程可表达如下:DES(m)=IP-1·T16·T15…T2·T1·IP(m)其中:IP(m)是初始置换,IP-1 是逆置换,T16~T1 是16 次迭代。

(1)初始置换IP功能是把输入的明文 m 按位重新组合,并把输出分为 L0、R0 两部分,每部分各长 32 位,其置换规则如下:58,50,42,34,26,18,10,2,60,52,44,36,28,20,12 ,4,62,54,46,38,30,22,14,6,64,56,48,40,32,24,16,8,57,49,41 ,33,25,17,9 ,1,59,51,43,35,27,19,11,3,61,53,45,37,29,21,13 ,5,63,55,47,39,31,23,15,7 (2)逆置换 IP-1经过16 次迭代运算后,得到L16、R16,将此作为输入,进行逆置换。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

种 简单易行的加 密方 法, 即采 用异或运算对字符编码进行加密。 把原文的二进制码与 密钥的二进制码进行异 或运 算 . 可以得 到密码 文的二进制 码 ; 密时 , 解 再将 密码 文的二进 制码 与密钥的二进制码进行异或运算即可恢复原文。

【 关键 词 】 密算 法; 或运算 ; 加 异 汇编语言

0 引 言

数据保密变换 , 或密码技 术, 是对计算机信息 进行 保护 的最实用 和 最可靠 的方 法。 现阶段计算机硬盘 以及其 他大容 量存储 介质代替了纸 张成 为信息存储 的主要 方式, 了保护 软件研制者 的权益 以及 防止 。为 些 重要信息的泄密, 常常需要对磁 盘文件进行加密 。本文 即通过对 于不 同数据加密 方法 的探 讨和 比较 , 实现一个 切实可行 . 简单实用 的 加密方法 。

展 的需 要 , 随 之 产 生 的 现 代 密 码 技 术 为 创 造 高 效 的 密 码 系 统 提供 了 而 坚实 的基 础。与计算机发展关系最密切 的密码体 制主要有两种 : 是 一

美 国标 准局 公布的数据加密标准 D S 另一个是 公开密钥 的密码 系统 E:

RSA。

评 价密码体 制好坏 的标 准是 : 码的安全 性和保密性要 强 : 密 密 加 和解 密过程简便 : 加密 和解密处理效 率高 : 密钥 的生成 和管理要简 易

211 首先基于计算机 中任何文 件都是 以 0 1 .. 、 代码存储 于磁盘上 的. 通过二进制文件存取技术 ,可 以打开所 有的文件并读取 其中的信息 因此 。 方面存储 在磁盘上 的或在 网络 上的传输 文件 . 一 很容 易被他人 拷贝或截获 。 从而造成信息 的丢失 。 而另一方面 . 二进制文件允许程序 员读取或修改文件 中的任意字节 . 它给加密文件提供 了非常广阔 的空 间。只要能对文件 中的每个字节进 行适 当 的加密 , 能让 那些非法获 就 取文件 的人不知文 中所云 . 从而达到保 密的 目的 21 异或运算使得加密 、 .2 . 解密过程容易实现 。 若明文为 0l 01 01 . 密钥为 1 , 1010 则加密 过程 为: 0 明文 : ; 钥 : 010 10 密 文 : 0 1 101密 0 1 : 1111l1 因为使用异或运算 , 因此加密和解密过程互逆 。 对于密文 . 如果再 和密钥异或一次 , 就会得到原来 的明文 : 密文 : 1 11 密钥 : 01 0 明文 : 0 1 1 1 ; 1 1 O1 ; 01 0 1 使用 这种方法 加密简单易行 . 特别适 合计算机字 节处理 . 而且计 算机 的各种算法语言都配有 “ 或” 异 功能 . 实现 。 方便 22 算法步骤 . 2 . 定义长 度为 1 的字符数组 cd 用于存储输入 的密钥 . d 每 .1 2 6 oe c e o 个元素初始值都为 “” a. 2 . 读文件时每次读取 1 个字节 . .2 2 6 存入 b f中. 入的字节长度为 u f 读 i ln . fee对h 若文件最后的长度不足 1 l 6字节时 ,llnt< 6 i feegh 1 ; 223 以 fee ̄h为循环次数 . b f的第 i ≤i feegh个字节 .- i Lnt l 将 uf ( <i l t) 1  ̄ l n 和 cd 0e的第 mlln t+ —1 字节进行 异或运算 . ee gh l i 个 即得 到密码 文 的二 进制码 . 存入原文件 。即完成加 密过程 。 224 同样 的. .. 解密时 只需直接将 密码文 的二进制码 与密钥的二进制 码进行异或运算 即可恢复原 文 23 算法实现 . 在 IM P B C机 上 用 汇 编语 言 编 写 了实 现 上 述 算 法 的 源 程 序 C D AS O E. M 使用未来汇编软件对程序进行调试运行 。该程序对记 录 在磁盘上 的文件进行加密 . 文件 的长度和 内容不受 限制。 以下为对程 序 运 行 过 程 的说 明 。 231 请求用户输入被处理 的文件 名 。 .. 将输 入的文件名存 入 fe i 。 l 232 请求用户输入密码 . .. 密码应为小 于 1 6个字 符的字符串。在接受 密码时显示 “ . 以免 密码被 窥见 . 入的密码存人 cd 。 将输 oe 233 两次打开 同一文件 . 到两个文件号 , .. 得 一个 用于读数据 , 一个 另 用于 写数据 . 别存入 fe u 。 ln m+ 分 i n I feu 2的内存 空 间 , l ni 以免 重复修 改 文 件 的读 写 指 如 果 文 件 不 存 在 。 显 示 “a o p nfe , 退 回 则 cnnt e l!” 并 o i

21 0 2年

第 1 期

S IN E&T C N OG F MA I CE C E T论坛 。

科技信息

数据加密算法探讨与汇编语言实现

石 星

f 同济大 学

【 摘

中国 上海

2 09 ) 0 0 2

要】 本文首先对传统加 密方法 , 对称密钥和非对称密钥加密方法进行 了探讨和 比较 , 出各 自的优缺 点。 指 在此基础上提 出并实现 了一

等。

( ) 加密 、 1从 解密的处理效率看 , 常规 密码 体制优越 。由于它的加 密 、 密是 比较简单的位处理的组合形式 . 以 . 解 所 容易实现处理 的硬 件 化 。而公开密钥 密码体 制 R A需要 2 0 S 0 位以上整数 的乘幂 以及求余 数运算 , 在实 际应用 时将 碰到许 多难 题 . 对计算 机 的性 能有很高 的要 求 。另外 . E D S算法的分组加密长度是固定 的 6 4位 . R A算 法多达 而 S 几百位 , 且长度是 可变的 因此 . 在发送很短的信息时 . R A算法加 用 S 密的密文将增加好几倍 长度 . 效率 很低 () 2 在密钥 的分配 和管理 方面 , 开密钥 密码体制 比较优越。 公 常规 密码体制必须在通信前对 密钥进行秘 密分配 . 而且密钥 的定期更换也 很困难 。 然而 . 公开密钥密码体制可采用公开 的形式分配加 密密钥 , 并 方便更换 。 就用户管理密钥而言 。 在常规密码体制 中, 必须按通信 的对 象保管不 同的密钥 . 而公开 密钥体 制只对 自己的用 于解密的密钥进行 保 密管理就行 了。 实际 中人们常将 上述两种算 法结合使 用 .正好 可以相互 弥补缺 点 即 D S 于明文加 密 . S E 用 R A用 于 D S E 密钥 的加密。 由于 D S E 加密 速 度快 . 适合 加密较 长的报 文 , R A可解决 DE 而 S S密钥分 配问题 , 这

一

1 数 据 加 密 方 法 的 比较

数 据加密 的基本 过程就 是对原来 为明文 的文件或数据按 某种算 法进行处理 , 使其成 为不可读的一段代码 。 常称 为“ 通 密文” 使其 只能 . 在输入相应 的密钥 之后 才能显示 出本来 内容 . 通过这样 的途径来 达到 保护数据不 被非法 人窃取 、 阅读的 目的 。 过程的逆 过程为解密 , 该 即将 该编码信息 转化 为其原来数据的过程 传 统加密方 法即使用古 典加密算 法进行加 密 .其 中包 括代替 密 码 、 密码 和代数密码等 。 移位 传统 的加 密算法具有设计 简单 的特点 . 曾 经得 到大量 的使 用。 它们 的主要弱点是算法与密钥 密切相 关 攻击 者 可 以根据 字母 的统计和语言学知识 。 很容 易地破译 密文 尤其在计算 机技术 高度发展 的今天 . 可以充分利 用计算机 进行密文分 析 . 以传 所 统的加密算 法安全 性不 高 . 需要改进 随着科学技 术的发展 . 特别是 电子计算机 的使用 . 密文技术在 不 断创 新。早 期的密码体制在计算机面前非 常脆 弱 . 已不适应现代化 发