基于网络数据包的HTTP网页信息还原存储系统的实现

如何进行网站的备份和恢复(一)

如何进行网站的备份和恢复随着互联网的普及和发展,网站已经成为企业和个人展示自己的重要平台。

然而,网站在运行过程中会遇到各种意外情况,如黑客攻击、服务器故障等,这可能导致网站的数据丢失或瘫痪。

因此,进行网站备份和恢复显得尤为重要。

本文将探讨如何进行网站的备份和恢复,以确保网站的运行和数据的安全。

1.选择适当的备份方法首先,我们需要选择适当的备份方法。

目前,常见的网站备份方法有三种:手动备份、自动备份和云备份。

手动备份是指手动将网站文件和数据库下载到本地保存。

这种方法简单易行,但需要手动操作且容易出错。

自动备份是一种通过脚本或插件自动进行备份的方法,可以设定备份的频率和保存的位置。

云备份是将网站数据上传到云端存储,提供了更高的安全性和可靠性。

根据实际情况选择合适的备份方法。

2.备份网站文件备份网站文件是网站备份的重要步骤之一。

网站文件包括网站程序文件(如PHP、HTML等文件)、图片、样式表、JavaScript等。

备份网站文件的方法有多种,可以使用FTP软件将文件下载到本地,也可以使用压缩软件将文件打包后下载。

无论使用何种方法,都应确保备份的完整性和准确性。

此外,注意保存备份文件的命名和位置,建议使用日期和网站名称来命名备份文件,以便管理和查找。

3.备份网站数据库网站数据库是存储网站内容和数据的核心部分,备份数据库是网站备份的另一个重要步骤。

备份数据库的方法因数据库类型而异。

对于MySQL数据库,可以使用phpMyAdmin等数据库管理工具来备份和恢复数据库。

打开数据库管理工具,选择要备份的数据库,再选择导出功能,即可将数据导出为SQL文件。

对于其他类型的数据库,可以参考相应的文档和工具来进行备份。

4.定期备份网站对于网站来说,备份一次是远远不够的。

为了确保网站的数据安全,建议定期备份网站。

备份的频率可以根据网站更新的频率和数据重要性来确定。

如果网站是动态更新的,备份的频率可以选择每天或每周备份,以保证数据的实时性。

网络安全方案

目录网络安全问题 (2)设计的安全性 (2)网络拓扑结构图 (3)设备选型 (3)安全隔离与信息交换系统 (4)应急指挥调度系统 (6)网络安全审计系统 (7)服务器群组防护系统 (8)数据库审计系统 (8)总结 (10)网络安全问题随着国内计算机和网络技术的迅猛发展和广泛普及,企业经营活动的各种业务系统都立足于Internet/Intranet环境中.但随之而来的安全问题也在困扰着用户。

Internet所具有的开放性、国际性和自由性在增加应用自由度的同时,对安全提出了更高的要求.一旦网络系统安全受到严重威胁,甚至处于瘫痪状态,将会给企业、社会、乃至整个国家带来巨大的经济损失。

应此如何使企业信息网络系统免受黑客和病毒的入侵,已成为信息事业健康发展所要考虑的重要事情之一。

一般企业网络的应用系统,主要有WEB、E-mail、OA、MIS、财务系统、人事系统等.而且随着企业的发展,网络体系结构也会变得越来越复杂,应用系统也会越来越多。

但从整个网络系统的管理上来看,通常包括内部用户,也有外部用户,以及内外网之间。

因此,一般整个企业的网络系统存在三个方面的安全问题:(1)Internet的安全性:随着互联网的发展,网络安全事件层出不穷.近年来,计算机病毒传播、蠕虫攻击、垃圾邮件泛滥、敏感信息泄露等已成为影响最为广泛的安全威胁。

对于企业级用户,每当遭遇这些威胁时,往往会造成数据破坏、系统异常、网络瘫痪、信息失窃,工作效率下降,直接或间接的经济损失也很大。

(2)企业内网的安全性:最新调查显示,在受调查的企业中60%以上的员工利用网络处理私人事务.对网络的不正当使用,降低了生产率、阻碍电脑网络、消耗企业网络资源、并引入病毒和间谍,或者使得不法员工可以通过网络泄漏企业机密,从而导致企业数千万美金的损失。

所以企业内部的网络安全同样需要重视,存在的安全隐患主要有未授权访问、破坏数据完整性、拒绝服务攻击、计算机病毒传播、缺乏完整的安全策略、缺乏监控和防范技术手段、缺乏有效的手段来评估网络系统和操作系统的安全性、缺乏自动化的集中数据备份及灾难恢复措施等.(3)内部网络之间、内外网络之间的连接安全:随着企业的发展壮大及移动办公的普及,逐渐形成了企业总部、各地分支机构、移动办公人员这样的新型互动运营模式.怎么处理总部与分支机构、移动办公人员的信息共享安全,既要保证信息的及时共享,又要防止机密的泄漏已经成为企业成长过程中不得不考虑的问题。

【HTTP】一、HTTP协议简介及其工作流程

【HTTP】⼀、HTTP协议简介及其⼯作流程 协议是指计算机通信⽹络中两台计算机之间进⾏通信所必须共同遵守的规定或规则,超⽂本传输协议(HTTP)是⼀种通信协议,它允许将超⽂本标记语⾔(HTML)⽂档从Web服务器传送到客户端的浏览器。

(⼀)HTTP协议简介 HTTP(超⽂本传输协议)是⼀个应⽤层协议,它是互联⽹的⼀个基础协议,它规定了浏览器如何向万维⽹服务器请求万维⽹⽂档、服务器如何把⽂档传给浏览器。

HTTP是⾯向事务的应⽤层协议,它是万维⽹可以进⾏可靠⽂件交换的重要基础。

对于技术岗位的程序员来说理解掌握HTTP协议是必须的。

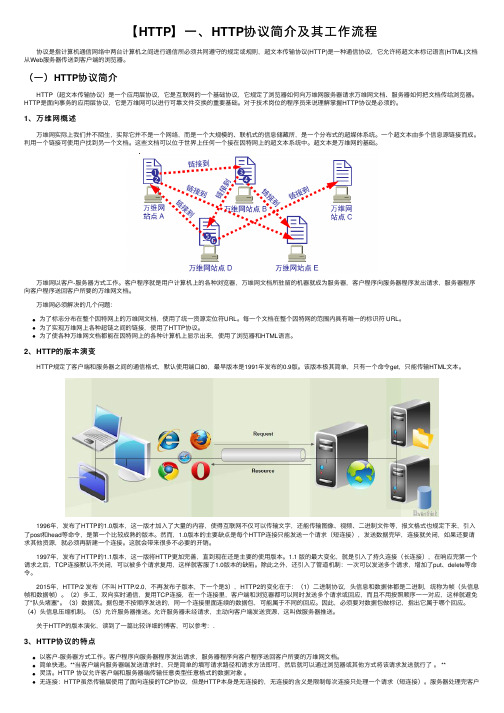

1、万维⽹概述 万维⽹实际上我们并不陌⽣,实际它并不是⼀个⽹络,⽽是⼀个⼤规模的、联机式的信息储藏所,是⼀个分布式的超媒体系统。

⼀个超⽂本由多个信息源链接⽽成。

利⽤⼀个链接可使⽤户找到另⼀个⽂档。

这些⽂档可以位于世界上任何⼀个接在因特⽹上的超⽂本系统中。

超⽂本是万维⽹的基础。

万维⽹以客户-服务器⽅式⼯作。

客户程序就是⽤户计算机上的各种浏览器,万维⽹⽂档所驻留的机器就成为服务器,客户程序向服务器程序发出请求,服务器程序向客户程序送回客户所要的万维⽹⽂档。

万维⽹必须解决的⼏个问题:为了标志分布在整个因特⽹上的万维⽹⽂档,使⽤了统⼀资源定位符URL。

每⼀个⽂档在整个因特⽹的范围内具有唯⼀的标识符 URL。

为了实现万维⽹上各种超链之间的链接,使⽤了HTTP协议。

为了使各种万维⽹⽂档都能在因特⽹上的各种计算机上显⽰出来,使⽤了浏览器和HTML语⾔。

2、HTTP的版本演变 HTTP规定了客户端和服务器之间的通信格式,默认使⽤端⼝80,最早版本是1991年发布的0.9版。

该版本极其简单,只有⼀个命令get,只能传输HTML⽂本。

1996年,发布了HTTP的1.0版本,这⼀版才加⼊了⼤量的内容,使得互联⽹不仅可以传输⽂字,还能传输图像、视频、⼆进制⽂件等,报⽂格式也规定下来,引⼊了post和head等命令,是第⼀个⽐较成熟的版本。

题库——精选推荐

题库江汉油⽥信息技术安全竞赛试题库(V1.00)⽹络安全============================================================================== ⽹络技术基础1.HTTP是建⽴在TCP连接上的,⼯作在(D)层的协议。

A.⽹络接⼝层B.⽹络层C.传输层D.应⽤层2.⼯作在TCP/IP协议模型中应⽤层的为(D)A.HTTP、SNMP、FTP、UDP、DNSB.DNS、TCP、IP、Telnet、SSLC.ICMP、SMTP、POP3、TFTP、SSLD.SNMP、DNS、FTP、POP3、Telnet3.当⼀台计算机发送邮件信息给另⼀台计算机时,下列的哪⼀个过程正确的描述了数据打包的5个转换步骤(A)A.数据、数据段、数据包、数据帧、⽐特B.⽐特、数据帧、数据包、数据段、数据C.数据包、数据段、数据、⽐特、数据帧D.数据段、数据包、数据帧、⽐特、数据4.路由器的功能包括(ABC)A.⽹络互连B.数据处理C.路由D.协议转换5.VLAN的主要作⽤包括?(ABCD)A. 控制⽹络的⼴播风暴。

B. 确保⽹络的安全性。

C. 增强⽹络管理。

D. VLAN能减少因⽹络成员变化所带来的开销。

6.关于⼦⽹掩码的说法,以下正确的是(AB)A.定义了⼦⽹中⽹络号的位数B.⼦⽹掩码可以把⼀个⽹络进⼀步划分为⼏个规模相同的⼦⽹1.下⾯描述的内容属于性能管理的是(C)A.监控⽹络和系统的配置信息B.跟踪和管理不同版本的硬件和软件对⽹络的影响C.收集⽹络管理员指定的性能变量数据D.防⽌⾮授权⽤户访问机密信息2.以下有关⽹络管理需求描述中不正确的是(C)A.⽹络应⽤越来越普遍B.计算机⽹络的组成正⽇益复杂C.个⼈计算机技术的快速发展D.⼿⼯⽹络管理有其局限性和不⾜3.现代计算机⽹络管理系统主要由四个要素组成,它们包括(ABCD)A.被管的代理B.⽹络管理器C.公共⽹络管理协议D.管理信息库4.⽹络管理应⽤对出现的事件可能采取的动作应当在相应的配置⽂件中定义,这些动作主要有(ABD)A.调⽤操作系统命令B.发出电⼦邮件C.重新扫描⽹络拓扑D.通知维护⼈员⽹络架构安全与安全域划分1.在⽹络安全中,截取是指未授权的实体得到了资源的访问权,这是对(C)A.可⽤性的攻击B.完整性的攻击C.保密性的攻击D.真实性的攻击2.所谓加密是指将⼀个信息经过(A)及加密函数转换,变成⽆意义的密⽂,⽽接受⽅则将此密⽂经过解密函数(A)还原成明⽂。

大学信息技术基础第四章考试题库1

信息技术第四章练习满分:150分姓名:________1、单项选择题(本题共计80分)1、在浏览器的地址栏输入想要浏览的网页URL时,不能缺省的输入是_______。

( )A、执行的传输协议B、网页所在的Web服务器的域名或IP地址C、端口号D、网页的文件名和查找路径2、ADSL中的不对称指的是_______ ( )A、上行数据流的传输速率大于下行数据流的传输速率。

B、下行数据流的传输速率大于上行数据流的传输速率。

C、传送上行数据的同时不可以打电话而传送下行数据流时则可以。

D、传送下行数据的同时不可以打电话而传送上行数据流时则可以。

3、在域名中,"yahoo"指的是代表_______的名字。

( )A、主机B、网络C、机构类型D、国家4、Internet中的域名服务器负责实现_______的转换( )A、域名到IP地址B、IP地址到MA C地址C、域名到MAC地址D、MA C地址到域名5、接入互联网的每台计算机的IP地址_______ ( )A、由用户设定B、由网络管理员分配C、由该计算机所插网卡的生产厂家设定D、由与该计算机直接连接的交换机及其端口决定6、局域网中的每台主机的MAC地址_______ ( )A、由用户设定B、由网络管理员设定C、由该计算机所插网卡的生产厂家设定D、由该计算机中芯片的生产厂家设定7、一般来说,对接入计算机的数量有限制的网络是_______ ( )A、局域网B、广域网C、城域网D、互联网8、在Internet网中IP地址由___________位二进制数组成。

( )A、16B、24C、32D、649、下面IP中属于C类地址的是___________。

( )A、125.54.21.3B、193.66.31.4C、129.57.57.96D、240.37.59.6210、在浏览网页时,若超链接以文字方式表示时,文字上通常带有___________。

( )A、引号B、括号C、下划线D、方框11、匿名FTP服务的含义是___________。

网络安全管理员模拟练习题含参考答案

网络安全管理员模拟练习题含参考答案一、单选题(共70题,每题1分,共70分)1、数字签名要预先使用单向Hash函数进行处理的原因是(____)。

A、多一道加密工序使密文更难破译B、保证密文能正确还原成明文C、提高密文的计算速D、缩小签名密文的长度,加快数字签名和验证签名的运算速度正确答案:D2、信息系统的过期账号及其权限应及时注销或(____)。

A、更新B、删除C、调整D、变更正确答案:C3、追踪黑客踪迹.分析黑客攻击手段的最佳方案是(____)。

A、反木马.反病毒软件B、安全审计系统C、入侵检测系统D、蜜罐/蜜网正确答案:D4、下列(____)是预防CC攻击的有效手段。

A、删除可能存在CC攻击的页面B、提高服务器性能C、限制单个IP地址每秒访问服务器的次数D、使用IDS设备正确答案:C5、文件型病毒传染的对象主要是哪类文件(____)。

A、EXE和.WPSB、COM和.EXEC、WPSD、DBF正确答案:B6、在信息系统安全中,风险由以下(____)因素共同构成的。

A、威胁和破坏B、威胁和攻击C、威胁和脆弱性D、攻击和脆弱性正确答案:C7、思科防火墙开启console本地验证的方式是(____)。

A、aaa enable ssh localB、aaa authentication enable ssh localC、aaa authentication enable console localD、aaa enable console local正确答案:C8、下列措施中,(____)能有效地防止没有限制的URL访问安全漏洞。

A、使用一次Token令牌B、针对每个功能页面明确授予特定的用户和角色允许访问C、使用参数化查询D、使用高强度的加密算法正确答案:B9、语义攻击利用的是(____)。

A、病毒对软件攻击B、黑客对系统攻击C、黑客和病毒的攻击D、信息内容的含义正确答案:D10、病毒预防范阶段的主要措施是(____)。

信息安全(填空)

第一章1、信息安全受到的威胁有人为因素的威胁和非人为因素的威胁,非人为因素的威胁包括自然灾害、系统故障、技术缺陷。

2、广义的信息安全是指网络系统的硬件、软件及其系统中的信息受到保护。

它包括系统连续、可靠、正常地运行,网络服务不中断,系统的信息不因偶然的或恶意的原因而遭到破坏、更改、和泄露。

3、导致网络不安全的根本原因是系统漏洞、协议的无效性和人为因素。

4、OSI安全体系结构中,五大类安全服务是指认证、访问控制、数据保密、数据完整性服务和抗否认性服务。

5、网络通信中,防御信息被窃取的安全措施是加密技术;防御传输消息被篡改的安全措施是完整性技术;防御信息被假冒的安全措施是认证技术;防御信息被抵赖的安全措施是数字签名技术。

6、信息安全保障体系架构由管理体系、组织结构体系和技术体系。

第二章1、密码学是一门关于信息加密和密文破译的科学,包括密码编码学和密码分析学两门分支。

2、对于一个密码体制而言,如果加密密钥和解密密钥相同,则称为对称密码体制;否则,称为非对称密码体制。

前者也称为单密钥体制,后者也称为双密钥体制。

3、柯克霍夫原则是指原密码系统的安全性取决于密钥,而不是密码算法。

这是荷兰密码学家kerckhoff在其名著《军事密码学》中提出的基本假设。

遵循这个假设的好处是,它是评估算法安全性的唯一可用的方式、防止算法设计者在算法中隐藏后门、有助于推广使用。

4、分组密码的应用模式分为电子密码本、密文链接模式、密文反馈模式、输出反馈模式。

5、加密的方式有节点加密、链路加密、端到端加密。

6、DES分组长度是64位,密钥长度是64位,实际密码长度是54位。

第三章1、信息隐藏技术的4个主要分支是信息隐写术、隐通道、匿名通信、版权标识。

2、信息隐藏的特性指安全性、鲁棒性、不可检测性、透明性和自恢复性。

3、数字水印技术是利用人类视觉和听觉的冗余特性,在数字产品中添加某些数字信息,以起到版权保护的作用。

4、通用的数字水印算法包括水印生成算法、水印嵌入和提取检测三个方面。

网络数据包还原和内容分析系统的设计与实现

网络数据包还原和内容分析系统的设计与实现

秦倩;谢宝娣;顾兆军;王超;黄宇宫

【期刊名称】《中国民航大学学报》

【年(卷),期】2011(029)003

【摘要】设计并实现了面向内容安全的局域网监控系统.该系统包括网络数据内容还原和内容分析与过滤两大模块,采用旁听模式捕获网络数据包,利用协议分析和会话还原技术实现了应用数据还原:通过文本分析和过滤技术对还原后的应用数据进行安全性检验.该系统能够进行网络信息实时监控,有效地实现了局域网的信息内容监管.

【总页数】4页(P24-27)

【作者】秦倩;谢宝娣;顾兆军;王超;黄宇宫

【作者单位】北京博维航空设施管理有限公司,北京100000;北京理工大学计算机学院,北京100000:;中国民航大学计算机学院,天津300300;中国民航大学计算机学院,天津300300;中国民航大学计算机学院,天津300300

【正文语种】中文

【中图分类】TP393

【相关文献】

1.基于WinPcap的网络数据包捕获系统设计与实现 [J], 黄培花;宋科

2.一种网络数据包捕获系统的设计与实现 [J], 王晓冰

3.基于HTIP的网络数据包还原技术研究 [J], 谭敏生;汤亮

4.智能视频内容分析系统设计与实现 [J], 盛仲飙

5.基于网络数据包的即时通信协议信息还原技术的研究 [J], 余飞;吴鑫

因版权原因,仅展示原文概要,查看原文内容请购买。

HTTP协议工作原理工作过程

HTTP协议工作原理工作过程HTTP(Hypertext Transfer Protocol)是一种用于在网络中传输超文本的协议,它是互联网的基础,承载着网页、图片、视频等各种资源的传输和交互。

本文将介绍HTTP协议的工作原理和工作过程。

一、HTTP协议的工作原理HTTP协议是基于客户端-服务器模型的,客户端发送请求,服务器返回响应。

客户端可以是浏览器、手机APP等,服务器可以是网站服务器、API服务器等。

HTTP协议使用TCP/IP作为传输协议,通过建立可靠的TCP连接来传输数据。

TCP是一种面向连接的协议,保证数据的可靠传输。

HTTP协议采用请求-响应模型。

客户端发送HTTP请求,服务器接收并处理请求后返回HTTP响应。

HTTP请求由请求行、请求头、请求体组成,HTTP响应由响应行、响应头、响应体组成。

二、HTTP协议的工作过程1. 建立TCP连接:客户端发起连接请求,与服务器建立TCP连接。

TCP连接建立后可以进行可靠的数据传输。

2. 发送HTTP请求:客户端向服务器发送HTTP请求。

请求由请求行、请求头、请求体组成。

请求行包括请求方法(GET、POST等)、请求URL和协议版本。

请求头包含一些额外的信息,如请求的主机、请求的浏览器等。

请求体包含一些可选的数据,如表单数据、JSON数据等。

3. 服务器处理请求:服务器接收到客户端的请求后,根据请求方法和URL等信息进行处理。

服务器可能从数据库、文件系统等获取资源数据,并进行处理。

4. 返回HTTP响应:服务器将处理结果封装成HTTP响应发送给客户端。

响应由响应行、响应头、响应体组成。

响应行包括响应状态码和状态描述。

响应头包含一些额外的信息,如响应的类型、响应的长度等。

响应体包含实际的响应数据,如网页内容、图片等。

5. 关闭TCP连接:客户端接收到HTTP响应后,会检查响应状态码等信息。

如果需要继续请求其他资源,客户端可以选择保持TCP连接,继续发送HTTP请求。

网络设备备份与配置恢复实践

网络设备备份与配置恢复实践在现代社会中,网络设备备份与配置恢复变得尤为重要。

无论是个人用户还是企业组织,都依赖于网络设备进行信息交流和数据存储。

然而,网络设备也会面临各种意外情况,如硬件故障、人为误操作等,这就需要进行设备备份和配置恢复。

本文将介绍网络设备备份的方法和配置恢复实践,帮助读者有效保护网络设备的数据和配置。

一、网络设备备份方法1. 备份文件网络设备备份通常通过创建备份文件的方式进行。

备份文件是网络设备当前配置和数据的复制品,可以在需要时进行恢复。

常见的备份文件格式有:- 文本文件:使用文本编辑器保存网络设备的配置信息。

例如,将路由器的配置信息保存为以".txt"为后缀的文本文件。

- 二进制文件:使用备份软件或网络设备厂商提供的工具来获取设备的完整备份。

这种备份文件通常是压缩的二进制文件,可以直接还原网络设备的配置和数据。

2. 自动备份为了方便快捷地实现设备备份,可以设置自动备份功能。

自动备份可以根据预定时间间隔定期执行,确保备份的及时性和全面性。

一些网络设备管理系统提供了自动备份功能,用户可以根据自己的需求进行配置。

3. 分级备份对于企业组织而言,网络设备往往包含多个部门和多个关键业务的配置信息。

为了更好地管理备份文件,可以采用分级备份的策略。

通过将不同业务的备份文件进行分类存储,可以提高备份的可读性和检索性。

二、配置恢复实践1. 确定恢复点在配置恢复前,首先应该确定一个合适的恢复点。

恢复点是指网络设备在配置完好的状态,通常是设备最后一次正常运行的状态。

可以通过手动记录或定期备份设备配置来得到恢复点。

2. 恢复流程网络设备的配置恢复通常包括以下步骤:- 步骤一:进入设备控制台或管理界面,登录管理员账户。

- 步骤二:选择相应的恢复选项,如从备份文件中恢复或恢复到出厂设置。

- 步骤三:按照系统提示进行操作,等待设备重新启动。

- 步骤四:验证恢复结果,确保设备配置和数据的完整性。

1+X网络安全模考试题(附答案)

1+X网络安全模考试题(附答案)一、单选题(共80题,每题1分,共80分)1、下列说法正确的是( )?A、Nginx是一种语言B、Nginx只有解析漏洞和目录遍历两个漏洞C、Nginx是一种中间件D、Nginx只支持php正确答案:C2、Weevely是一个Kali中集成的webshell工具,它支持的语言有( )。

A、JSPB、PHPC、ASPD、C/C++正确答案:B3、TCP的端口号最大为65535,为什么( )?A、因为TCP协议头部只允许了16位空间作为端口号B、因为TCP/IP协议栈规定不能超过65535C、因为TCP协议头部设计时在端口号为65536时会发生严重的溢出的漏洞D、因为IP协议头部只允许了16位空间作为端口号正确答案:A4、测试JAVA反序列化漏洞,有时需要提供一个二进制文件,测试过程中我们应该怎么生成这个文件( )?A、编写POC,先序列化要传入的对象B、使用网络上现有的工具C、使用网络上的二进制文件D、直接修改二级制文件正确答案:A5、Cookie没有以下哪个作用( )?A、身份认证B、储存信息C、维持用户会话D、执行代码正确答案:D6、TCP/IP模型分几层( )?A、5B、7C、6D、4正确答案:D7、使用下面哪个函数过滤xss是最好的( )?A、preg_replace()B、str_replace()C、addslashes()D、htmlspecialchars()正确答案:D8、在使用Linux的VIM编辑器的命令模式中,我们使用什么进行按键进行粘贴( )A、VB、PC、ZD、C正确答案:B9、固定会话攻击中,最关键的步骤是( )?A、攻击者记录SessionB、攻击者修改目标用户SessionC、用户点击链接D、用户成功登陆正确答案:B10、IEEE 802.1x 协议主要用来( )?A、生成树管理B、网络访问控制C、流量优先级控制D、虚拟局域网管理正确答案:B11、IPSec VPN安全技术没有用到( )。

如何进行网站的备份和恢复(六)

网站的备份和恢复是网站运营中非常重要的一项工作。

无论是个人博客还是大型电商网站,都需要定期备份网站数据,以防止数据丢失或遭受黑客攻击。

在本文中,我将介绍一些备份和恢复网站的方法和技巧。

第一部分:备份网站数据1. 数据备份的重要性在介绍备份方法之前,我们首先要明确备份网站数据的重要性。

网站中的数据包括用户信息、文章内容、图片和视频等。

一旦出现数据丢失的情况,不仅会给用户带来不便,也会给网站所有者带来严重的损失。

因此,备份数据对于网站的稳定运营至关重要。

2. 操作系统级备份操作系统级备份是指直接备份整个服务器的操作系统和数据。

这种备份方法适用于对整个系统进行恢复的情况,比如服务器遭受严重的破坏或数据丢失的情况。

常见的操作系统级备份工具有rsync、tar 和dd等。

使用这些工具可以将数据备份为压缩文件或镜像文件,便于以后的恢复。

3. 网站数据库备份对于大多数网站来说,数据库是最重要的组成部分。

因此,备份网站数据库是非常关键的一步。

常见的数据库备份工具有mysqldump 和pg_dump等。

使用这些工具可以将数据库备份为SQL文件,便于以后的恢复。

除了数据库备份外,还需要备份网站的静态文件,例如HTML、CSS、JavaScript和上传的图片和视频等。

可以使用FTP或者文件同步工具将这些文件备份到本地或者远程服务器。

第二部分:恢复网站数据1. 恢复操作系统级备份如果整个服务器的操作系统和数据遭受严重的破坏或丢失,可以使用操作系统级备份来恢复。

根据备份的方式和工具的不同,恢复操作也有所差异。

一般来说,需要将备份文件上传到服务器,然后使用相应的工具进行恢复。

2. 恢复数据库备份恢复数据库备份需要先创建一个新的数据库,然后将备份文件恢复到这个新数据库中。

具体的恢复步骤可以根据数据库备份工具提供的文档进行操作。

在恢复数据库备份之前,最好备份当前的数据库,以免发生意外。

3. 恢复文件备份恢复文件备份比较简单,只需要将备份的文件上传到服务器指定的位置即可。

信息安全(填空)

第一章1、信息安全受到的威胁有人为因素的威胁和非人为因素的威胁,非人为因素的威胁包括自然灾害、系统故障、技术缺陷。

2、广义的信息安全是指网络系统的硬件、软件及其系统中的信息受到保护。

它包括系统连续、可靠、正常地运行,网络服务不中断,系统的信息不因偶然的或恶意的原因而遭到破坏、更改、和泄露。

3、导致网络不安全的根本原因是系统漏洞、协议的无效性和人为因素。

4、OSI安全体系结构中,五大类安全服务是指认证、访问控制、数据保密、数据完整性服务和抗否认性服务。

5、网络通信中,防御信息被窃取的安全措施是加密技术;防御传输消息被篡改的安全措施是完整性技术;防御信息被假冒的安全措施是认证技术;防御信息被抵赖的安全措施是数字签名技术。

6、信息安全保障体系架构由管理体系、组织结构体系和技术体系。

第二章1、密码学是一门关于信息加密和密文破译的科学,包括密码编码学和密码分析学两门分支。

2、对于一个密码体制而言,如果加密密钥和解密密钥相同,则称为对称密码体制;否则,称为非对称密码体制。

前者也称为单密钥体制,后者也称为双密钥体制。

3、柯克霍夫原则是指原密码系统的安全性取决于密钥,而不是密码算法。

这是荷兰密码学家kerckhoff在其名著《军事密码学》中提出的基本假设。

遵循这个假设的好处是,它是评估算法安全性的唯一可用的方式、防止算法设计者在算法中隐藏后门、有助于推广使用。

4、分组密码的应用模式分为电子密码本、密文链接模式、密文反馈模式、输出反馈模式。

5、加密的方式有节点加密、链路加密、端到端加密。

6、DES分组长度是64位,密钥长度是64位,实际密码长度是54位。

第三章1、信息隐藏技术的4个主要分支是信息隐写术、隐通道、匿名通信、版权标识。

2、信息隐藏的特性指安全性、鲁棒性、不可检测性、透明性和自恢复性。

3、数字水印技术是利用人类视觉和听觉的冗余特性,在数字产品中添加某些数字信息,以起到版权保护的作用。

4、通用的数字水印算法包括水印生成算法、水印嵌入和提取检测三个方面。

网页篡改防护解决方案

网页篡改防护解决方案目录网页篡改防护解决方案............................................................................................- 1 -1应用背景.............................................................................................................- 3 -2需求分析.............................................................................................................- 3 -3网页篡改防护解决方案.....................................................................................- 4 -3.1方案概述 ..................................................................................................- 4 -3.2解决方案 ..................................................................................................- 5 -3.2.1网关型的网页防篡改,对服务器零消耗、零影响....................- 5 -3.2.2深度内容检测技术,可解析网站交互流量中隐藏的威胁........- 5 -3.2.3典型的Web攻击防护,防止Owasp十大web安全威胁 ........- 6 -3.2.4基于应用的漏洞防御,有效防止服务器漏洞利用攻击............- 6 -3.2.5多种匹配方式,灵活适合动静态网页篡改防护........................- 6 -3.2.6网站防护深度自定义,适应各行业网站特点............................- 7 -3.2.7丰富的篡改类型识别,可防护黑客的任意篡改形式................- 7 -3.2.8独立的网站更新通道,实现安全管理与业务更新两权分立....- 8 -3.2.9网站更新通道短信认证,提升网站更新通道的安全性............- 8 -3.2.10多种方式的篡改快照,可清晰界定网页内容合法性...............- 8 -3.2.11多种篡改应急处理机制,确保用户访问网站连续性...............- 8 -3.2.12快速及时的报警方式,便于应急响应并及时修复...................- 9 -1应用背景近年来,网站安全事件数量不断攀升,网站成为了主要目标,国家互联网应急中心(CNCERT/CC)《2011年我国互联网网络安全态势综述》显示“网站安全类事件占到61.7%;境内被篡改网站数量为36612个,较2010年增加5.1%;4月-12月被植入网站后门的境内网站为12513个。

操作系统中的网络通信

操作系统中的网络通信操作系统中的网络通信是指计算机操作系统通过网络进行数据传输和通信的过程。

在当今信息时代,网络通信已经成为我们生活和工作中不可或缺的一部分。

本文将深入探讨操作系统中的网络通信原理和技术,并介绍相关的应用和发展趋势。

一、网络通信的原理网络通信是指两台或多台计算机通过网络互相传递数据和信息的过程。

在操作系统中,网络通信的实现需要通过以下几个基本原理:1. 网络协议:网络协议是两台计算机在网络中进行通信时所遵循的规则和约定。

常见的网络协议有TCP/IP协议、HTTP协议等。

操作系统中需要实现这些协议,以确保网络通信的稳定和可靠性。

2. 数据封装和解封装:数据封装是指将要传输的数据按照一定的格式组装成数据包,以便在网络中进行传输。

而解封装则是将接收到的数据包解析并还原成原始数据。

操作系统需要实现这两个过程,以实现数据在网络中的传输。

3. 路由选择:在网络中,数据包需要通过多个中间节点进行传输。

路由选择的功能是根据不同的网络拓扑和路由算法,确定数据包的传输路径。

操作系统需要实现合适的路由选择算法,并通过路由表来存储和管理路由信息。

二、网络通信的技术操作系统中的网络通信技术多种多样,下面介绍几种常见的技术:1. 套接字:套接字是操作系统中实现网络通信的核心概念之一。

它是一种抽象的网络通信接口,提供了可靠的数据传输和通信服务。

通过套接字,应用程序可以方便地使用网络进行数据传输和通信。

2. 网络编程:网络编程是指利用编程语言和相关的网络库,对操作系统中的网络通信进行开发和应用。

常见的网络编程技术有使用C语言的Socket编程、使用Java语言的Socket和RMI等。

3. 分布式计算:分布式计算是指将计算任务分布到多台计算机上进行并行计算的技术。

在操作系统中,网络通信起到了关键作用,使得各个计算节点能够相互通信和协同工作,提高计算效率。

4. 虚拟化技术:虚拟化技术是指将物理资源抽象为虚拟资源,使得多个操作系统或应用程序可以共享同一物理资源的技术。

辽宁省沈阳市成考专升本2021-2022学年计算机基础自考测试卷(含答案)

辽宁省沈阳市成考专升本2021-2022学年计算机基础自考测试卷(含答案) 学校:________ 班级:________ 姓名:________ 考号:________一、单选题(40题)1.在WINDOWS中不能从____中启动应用程序。

A.我的电脑B.资源管理器C.开始菜单D.任务栏2.直接运行在裸机上的最基本的系统软件,负责对各类资源进行统一控制、管理、调度和监督。

它是____。

A.操作系统B.语言处理程序C.数据库管理系统D.工具软件3.用计算机进行资料检索工作,是属于计算机应用中的____。

A.科学计算B.数据处理C.实时控制D.人工智能4.网页文件实际上是一种_______。

A.声音文件B.图形文件C.图像文件D.文本文件5. 在PowerPoint2000中,有关幻灯片母版中的页眉和页脚,下列说法错误的是_______。

A.在打印演示文稿的幻灯片时,页眉和页脚的内容也可以打印出来B.典型的页眉和页脚内容是日期、时间以及幻灯片编号C.不能设置页眉和页脚的文本格式D.页眉和页脚是加在演示文稿中的注释性内容6.Windows中的回收站,存放的是____。

A.硬盘上被删除的文件或文件夹B.软盘上被删除的文件或文件夹C.网上邻居上被删除的文件或文件夹D.所有外存储器中被删除的文件或文件夹7.在WindowsXP回收站中的文件或文件夹,不能..进行的操作是A.复制B.还原C.剪切D.删除8.CPU是计算机的“脑”,它是由____组成的。

A.线路和程序B.固化软件的芯片C.运算器、控制器和一些寄存器D.线络控制器9.完整的冯·诺依曼结构的计算机,其硬件系统包括____A.CPU、内存、键盘、显示器B.运算器、控制器、键盘、显示器C.CPU、存储器、输出设备、输入设备D.CPU、存储器、键盘、鼠标器、显示器10.常用键盘上的Shift为______。

A.功能键B.换档键C.编辑键D.返回键11.请选择接收E-mail 所用的网络协议()。

福建省国网----2024年《信息安规》科目 单选题+多选题+判断题+简答题真题拔高卷下半年A卷

福建省国网----2024年《信息安规》科目单选题+多选题+判断题+简答题真题拔高卷下半年A卷一、【单选题】1. 《国家电网公司电力安全工作规程(信息部分)》一般安全要求中规定:信息系统检修宜通过具备()功能的设备开展。

A、统计分析B、回放检索C、日志查看D、运维审计2. TP/IP协议体系结构中,IP层对应OSI模型的哪一层?()A、网络层B、会话层C、数据链路层D、传输层3. 在不间断电源上工作,新增前,应核查电源负载能力()A、出线B、负载C、电池D、母排4. 因故间断信息工作()者,应重新学习《国家电网公司电力安全工作规程(信息部分)》,并经考试合格后,方可恢复工作。

A、连续六个月以上B、连续五个月以上C、连续四个月以上D、连续三个月以上5. 下面不是保护数据库安全涉及到的任务是()。

A、确保数据不能被未经过授权的用户执行存取操作B、防止未经过授权的人员删除和修改数据C、向数据库系统开发商索要源代码,做代码级检查D、监视对数据的访问和更改等使用情况6. 在蓄电池上工作,()或熔断器未断开前,不得断开蓄电池之间的链接。

A、直流开关B、交流开关C、负载开关D、监控线7. 以下哪项工作不能使用工作任务单?A、地市供电公司级以上单位信息网络的汇聚层网络设备的投运、检修工作B、地市供电公司级以上单位信息网络的核心层网络设备、上联网络设备和安全设备的投运、检修工作C、县供电公司级单位核心层网络设备、上联网络设备和安全设备的投运、检修工作D、县供电公司级信息机房不间断电源的检修工作8. 工作负责人的安全责任之一是:确定需监护的作业内容,并()工作班成员认真执行。

A、监护B、负责C、关注D、监管9. 下列情形属于几级信息事件?安全生产管理业务应用服务中断,影响时间超过48小时;或财务(资金)管理、门户网站、协同办公、人力资源、物资管理、项目管理、综合管理业务应用服务中断,影响时间超过3个工作日;或全部信息系统与总部纵向贯通中断,影响时间超过24小时。

华为认证ICT工程师HCIA考试(习题卷21)

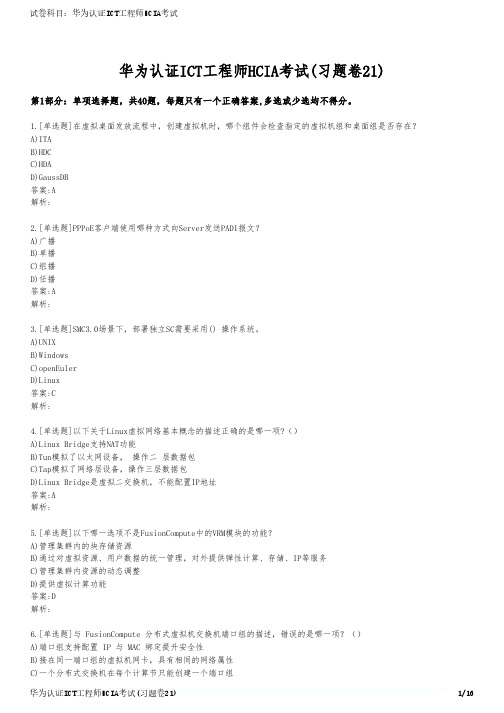

华为认证ICT工程师HCIA考试(习题卷21)第1部分:单项选择题,共40题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]在虚拟桌面发放流程中,创建虚拟机时,哪个组件会检查指定的虚拟机组和桌面组是否存在?A)ITAB)HDCC)HDAD)GaussDB答案:A解析:2.[单选题]PPPoE客户端使用哪种方式向Server发送PADI报文?A)广播B)单播C)组播D)任播答案:A解析:3.[单选题]SMC3.0场景下,部署独立SC需要采用() 操作系统。

A)UNIXB)WindowsC)openEulerD)Linux答案:C解析:4.[单选题]以下关于Linux虚拟网络基本概念的描述正确的是哪一项?()A)Linux Bridge支持NAT功能B)Tun模拟了以太网设备, 操作二 层数据包C)Tap模拟了网络层设备,操作三层数据包D)Linux Bridge是虚拟二交换机,不能配置IP地址答案:A解析:5.[单选题]以下哪一选项不是FusionCompute中的VRM模块的功能?A)管理集群内的块存储资源B)通过对虚拟资源、用户数据的统一管理,对外提供弹性计算、存储、IP等服务C)管理集群内资源的动态调整D)提供虚拟计算功能答案:D解析:6.[单选题]与 FusionCompute 分布式虚拟机交换机端口组的描述,错误的是哪一项?()A)端口组支持配置 IP 与 MAC 绑定提升安全性B)接在同一端口组的虚拟机网卡,具有相同的网络属性D)端口组是一种策略设置机制,这些策略用于管理与端口组相连的网络答案:C解析:7.[单选题]还原系统盘后,链接克隆虚拟机只保留什么数据?A)数据盘数据B)收藏夹数据C)系统盘数据D)桌面数据答案:A解析:还原系统盘后,链接克隆虚拟机的只保留数据盘的数据,系统盘的数据(如桌面,收藏夹等)会丢失,如果需要这些数据,请提前通知用户备份。

8.[单选题]下列关于HBase的BloomFilter特性理解不正确的是?A)用来过滤数据B)用来优化随机读取的性能C)会増加存储的消耗D)可以准确判断某条数据不存在答案:A解析:9.[单选题]IPv4最后一个选项字段(option)是可变长的可选信息,该字段最大长度为?A)40BB)20BC)60BD)10B答案:A解析:10.[单选题]在华为桌面云中,DHCP的作用是?A)为桌面云的基础架构虚拟机分配IP地址、网关、DNS。

国电系统--宁夏--2024年《信息安规》科目 单选题+多选题+判断题+简答题真题冲刺卷3月份B卷

国电系统--宁夏--2024年《信息安规》科目单选题+多选题+判断题+简答题真题冲刺卷3月份B卷一、【单选题】1. 在ISO/OSI定义的安全体系结构中,没有规定()。

A、对象认证服务B、数据保密性安全服务C、访问控制安全服务D、数据完整性安全服务E、数据可用性安全服务2. 下列哪一项不是工作负责人的安全责任()A、正确组织工作B、检查工作票所列安全措施是否正确完备,是否符合现场实际条件,必要时予以补充完善C、确认工作必要性和安全性D、组织执行工作票所列由其负责的安全措施3. 身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是()。

A、身份鉴别是授权控制的基础B、身份鉴别一般不用提供双向的认证C、目前一般采用基于对称密钥加密或公开密钥加密的方法D、数字签名机制是实现身份鉴别的重要机制4. 禁止泄露、篡改、恶意损毁用户()A、密码B、账号C、数据D、信息5. 基于网络的入侵检测系统的信息源是()。

A、系统的审计日志B、事件分析器C、应用程序的事务日志文件D、网络中的数据包6. 某公司的工作时间是上午8点半至12点,下午1点至5点半,每次系统备份需要一个半小时,下列适合作为系统数据备份的时间是()。

A、上午8点B、中午12点C、下午3点D、凌晨1点7. 汇聚层网络设备的特点是()。

A、网络拓扑结构中承受所有流量最终汇聚的网络设备B、为接入层提供数据的汇聚、传输、管理和分发等处理功能的网络设备C、允许终端用户连接到网络的设备D、网络中直接面向用户连接或访问的部分8. 以下关于DOS攻击的描述,哪句话是正确的?()A、导致目标系统无法处理正常用户的请求B、不需要侵入受攻击的系统C、以窃取目标系统上的机密信息为目的D、如果目标系统没有漏洞,远程攻击就不可能成功9. A、级信息机房的信息内网出口链路应不少于()条,链路间互为备用。

A、一B、二C、三D、四10. 一张信息工作票中,不得互相兼任()A、工作许可人与工作负责人B、工作票签发人与工作许可人C、工作负责人与工作票签发人D、工作许可人与工作监护人11. 卸载或禁用计算机防病毒、桌面管理等安全防护软件,拆卸、更换终端设备软件,应经()批准。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

学校代码:10491 研究生学号:120080939中国地质大学硕士学位论文基于网络数据包的HTTP网页信息还原存储系统的实现硕士生:何伟学科专业:计算机软件与理论指导教师:孙斌二○一一年六月A Dissertation Submitted to China UniversityOf Geosciences for the Master Degree of EngineeringThe implementation of http web page info restoring system which based on the network data packetMaster Candidate:he weiMajor:Computer Software and TheorySupervisor:Prof sun binChina University of GeosciencesWuhan 430074 P. R. China中国地质大学(武汉)研究生学位论文原创性声明本人郑重声明:本人所呈交的硕士学位论文《XXXXX》,是本人在导师的指导下,在中国地质大学(武汉)攻读硕士学位期间独立进行研究工作所取得的成果。

论文中除已注明部分外不包含他人已发表或撰写过的研究成果,对论文的完成提供过帮助的有关人员已在文中说明并致以谢意。

本人所呈交的硕士学位论文没有违反学术道德和学术规范,没有侵权行为,并愿意承担由此而产生的法律责任和法律后果。

学位论文作者(签字):日期:年月日作者简介何伟,男,2007年12月毕业于合肥工业大学,本科专业是计算机科学与技术。

2008年9月考取中国地质大学(武汉)信息工程学院计算机软件与理论系的硕士研究生。

在攻读硕士期间,完成了专业规定的硕士英语(口语、阅读、听力、写作)、自然辩证法、高级操作系统,算法设计与分析、计算几何及现代图形学等共计12门学位课程,同时学习了青年心理学、科学方法论、空间数据库、管理经济学等共计5门选修课程,修满30.5个学分,成绩优秀,学位课平均分81.9,选修课平均分83.2。

本人于2009年12月进入上海白虹软件公司实习。

参加了上海公安局基于基于网络数据包的HTTP网页信息还原存储系统的实现的研发工作。

基于网络数据包的HTTP网页信息还原存储系统的实现硕士生:何伟导师:孙斌摘要随着通讯技术和计算机网络的发展,网络已日益成为人们生活中不可或缺的工具,在给用户带来方便的同时,也使得网络安全变得越来越困难。

为了网络安全各种技术被提出。

网络监听成为安全领域的重要技术之一。

首先,在网络监控中,网络数据包的捕获成了最重要的一部分,但由于CPU的性能、不同操作系统的处理机制不同等原因,传统的数据包抓捕方式己经不能再适用于千兆网络,尤其是在网络流量超大时,系统将会出现大量的丢包现象,形成了系统级的瓶颈。

NAPI,deviee polling,零拷贝等技术被提出来用来解决这个问题,零拷贝技术己经被成熟的应用于路由器、防火墙等硬件的设计中,它可以通过修改网卡驱动程序使应用程序直接访问网卡在内核中的内存,但是其移植性和通用性都比较不方便。

所以LucaDeri在零拷贝的基础上提出了一种新的解决方案:PFRNG机制。

PF_RING机制则不必修改网卡驱动。

在内核中,它以一种带缓存的协议簇PF_RING为依托,结合NAPI技术,改善网卡中断响应频率:在用户空间,应用程序可以通过mmap手段,将网络数据包直接传送给应用层的用户程序。

PF_RING是一种面向普通PC普通网卡的、接口丰富的、性能表现优异的软件解决方案。

其次,本文在分析TCP/IP报文结构的基础上介绍了协议分析技术。

协议分析是网络监听程序的重要功能之一,通过对网络数据流的实时或事后的解码分析,可以了解到网络上运行的协议和服务、数据帧的源地址和目的地址、数据帧的格式等。

成功的解决了POST 请求消息体的提取和解码问题,并且成功的实现了HTML网页还原。

最后对本文作内容作了总结,并对下一步工作提出了展望。

关键词:数据包捕获数据包过滤数据包重组HTTP数据还原PF_ring套接字The implementation of http web page info restoring system which based on thenetwork data packetMaster Candidate:hewei Supervisor:sunbinWith the development of communication technology and computer network,the network has already become a tool which indispensable in the day life of people.It makes the guarantee of the network security become more difficult than before.To maintain the network security,various kinds of technology are work network monitor work sniffing is like one double-edged sword.It makes the network administrator convenience,but it also offers the hacker a tool to steal network information.In network monitoring,network packet caputre has become the most important part.Nowadays,many application layer services,whick overload the internet.Traditional packet capture architecture is no longer efficient in Gigabit Network,it lost most of the packets when flooded by high speed data transfer.There are various reasons for this,CPU frequency and the packet handling mechanism in Operating System are thought to be the most important problem.Based on zero-copy,Luca Deri brough out a new architecture named “PF_RING”.In this new architecture,NIC driver modifying is no longer needed. In kernel space,ally with NAPI,a newly designed packet buffer is deployed,and the NIC interrupt response is improved too.While in user space,packets received from the NIC are directly transferred too.While in user space,packets received from the NIC are directly transferred to application processes by memory re-mapping(“mmap”).”PF_RING” is designed for PC,it is a high performance solution for high speed packet capture.It has various interfaces,and it can be sued in various systems without much rework..secondly,this paper has study the protocol analysis based on TCP/IP protocol.Protocol analysis is one of the important functions of network sniffing.By thereal-time decoding or analysis data file,sniffer can get the source and destinationaddress,the format of data frame and so on Successfully solved the POST request message body of the extraction and decoding issues,and the successful realization of the HTML page restore..Atl ast,this Paper draws a conclusion and make a view of the prospect.Keywords: data packet capture packet filtering of data packets re-socket HTTP data reassembling PF_RING目录第一章绪论 (1)§1.1.选题的来源、目的和意义 (1)1.1.1课题来源: (1)1.1.2目的和意义: (1)§1.2课题研究的任务和目标 (2)§1.3论文结构 (4)第二章TCP/IP协议及其重组 (5)§2.1 TCP/IP协议 (5)2.1.1 TCP/IP协议原理 (5)2.1.2 IP协议 (6)2.1.3 TCP/IP整体构架概述 (7)§2.2传输层的协议 (9)2.2.1 TCP协议 (9)2.2.2 UDP协议 (9)§2.3 协议中相关数据结构 (10)2.3.1 Ethemet帧格式及结构 (11)2.3.2 IP首部 (11)2.3.3TCP首部 (11)2.3.3 UDP首部 (12)§2.4 数据包重组技术 (13)§2.5 本章小结 (13)第三章网络数据包监听的相关理论基础 (14)§3.1数据包捕获机制 (14)§3.2数据包捕捉技术的理论基础 (15)§3.3 Libpa cap函数库 (16)3.3.1 Libpcap概述 (16)3.3.2存在的问题 (18)§3.4 PF_RING套接字 (19)3.4.1零拷贝技术 (19)3.4.2 PF_RING套接字 (20)§3.5模块的加载与卸载 (24)§3.6 PF_RING的过滤器 (25)§3.7 本章小结 (27)第四章基于HTTP协议的网页数据还原技术 (28)§4.1 HTTP协议结构 (29)4.1.1请求报头 (29)4.1.2 响应格式 (31)4.1.3 服务器返回状态码 (31)4.1.4 请求报头和响应报头示例 (32)§4.2 主体程序设计 (33)§4.3 POST数据包的还原和重要数据的提取 (34)4.3.1 POST数据包的重组 (34)4.3.2 POST数据包中请求消息体的中文信息 (38)4.3.3 POST数据包中请求消息体的中文解码 (41)4.3.4 POST数据包中请求消息体的文件传送 (42)§4.4基于HTTP协议的 HTML网页 (45)4.4.1 HTML简介 (45)4.4.2 MIME 格式 (50)4.4.3 重组HTML网页 (51)§4.5 本章小结 (57)第五章结束语 (58)5.1论文工作总结 (58)5.2问题与展望 (58)致谢 (60)参考文献 (61)第一章绪论§1.1.选题的来源、目的和意义1.1.1课题来源因特网在给用户带来便捷的同时,也带来了众多网络安全的问题,尤其是随着全球信息化在人类经济建设中起着越来越大的作用,计算机网络技术的应用也越来越广泛,现阶段,我国网络的安全存大着很多的问题,因此,对于分析、诊断、监控网络的需要求工具不断增加,这些工具需要获得网络传输的数据并在网络工作时捕获它,实现对网络数据的实时监控,而在网络数据报传输中,其中HTTP流量:据国外媒体报道,最近发布的一个研究报告指出,随着YouTube等视频共享网站的拉动,传统的HTTP协议的网络流量在过去四年里首次超过了P2P应用的流量。