第06章 数据库保护2

Springboot+SpringCloud实战(微课版)06-第六章

Springboot整合JPA

② 在application.yml文件中配置数据源信息和JPA信息,其中JPA配置中的hibernate配置 ddl-auto: update表示会根据@Entity实体类自动更新数据库表的结构,如程序清单6-21所 示。

① 在pom.xml文件中添加Druid依赖。 ② 在application.yml文件中通过type属性配置使用的数据源为DruidDataSource

SpringBoot整合数据源

SpringBoot整合数据源

③ 创建一个配置类DataSourceConfig并添加@Configuration注解,使用@Bean注解在Spring容 器中创建一个DataSource Bean 进行管理,如程序清单6-10所示。

SpringBoot整合数据源

2.添加配置 数据源相关配置可以在核心配置文件application.properties中配置(如程序清单6-2所示),也可以 在application.yml文件中配置(如程序清单6-3所示)。

SpringBoot整合数据源

补充说明:数据源的driverClassName 会根据mysql-connector-java依赖的版本而变化,在mysqlconnector-java 5中driverClassName 为com.mysql.jdbc.Driver,而在mysql-connectorjava 6及以上版本中driverClassName 为com.mysql.cj.jdbc.Driver,并且要求在url中需要配置 serverTimezone(时区信息),serverTimezone可配置UTC、Asia/Shanghai等。配置完以上信息 之后,我们就可以在代码中使用默认的数据源进行数据库的相关操作。

公共数据管理办法

公共数据管理办法第一章总则第一条为了加强公共数据管理,推动公共数据共享、开放和开发利用,提高数字政府建设、社会治理和公共服务水平,推动数字经济发展,根据《中华人民共和国数据安全法》《山东省大数据发展促进条例》等法律、法规,结合本市实际,制定本办法。

第二条本市行政区域内的公共数据收集、汇聚、共享、开放、开发、安全及其监督管理活动,适用本办法;涉及国家秘密的,按照有关法律、法规的规定执行。

第三条本办法所称公共数据,是指本市公共管理和服务机构在依法履行公共管理职责、提供公共服务过程中,收集和产生的各类数据。

本办法所称公共管理和服务机构,是指国家机关,法律法规授权的具有管理公共事务职能的组织,具有公共服务职能的企业事业单位,人民团体等。

第四条公共数据管理应当遵循统筹规划、依法收集、按需共享、有序开放、合规应用、安全可控的原则。

第五条市、县(市、区)人民政府应当加强对公共数据管理工作的领导,建立健全工作协调机制,统筹解决公共数据管理重大事项和重大问题,编制公共数据发展专项规划,制定公共数据政策,将公共数据管理所需经费纳入财政预算。

第六条市、县(市、区)人民政府大数据工作主管部门负责统筹本行政区域内公共数据管理工作,组织编制、维护本级公共数据资源目录,建立公共数据资源清单管理机制;指导监督公共管理和服务机构执行公共数据标准和技术规范,开展公共数据管理工作;对公共管理和服务机构的公共数据管理工作进行监督评估,并向本级人民政府报告。

第七条公共管理和服务机构负责确定本机构公共数据管理机构和人员,编制本机构公共数据目录,校核、更新、提供本机构公共数据,推进本机构公共数据的共享、开放和开发利用以及安全管理有关工作。

第八条市人民政府大数据工作主管部门负责建设市大数据管理服务平台(以下简称市大数据平台)。

公共管理和服务机构应当依托市大数据平台开展公共数据共享、开放和开发利用工作。

根据法律、行政法规的规定,不能通过市大数据平台共享、开放公共数据的,相关公共管理和服务机构应当告知本级人民政府大数据工作主管部门。

《数据库原理》教案

《数据库原理》教案•课程介绍与目标•数据库基本概念•数据模型与数据库设计目录•SQL语言基础与应用•数据库安全性与完整性保护•数据库恢复与并发控制•数据库新技术与发展趋势01课程介绍与目标数据库原理课程概述数据库原理是计算机科学中的一门重要课程,它涵盖了数据库设计、实现、管理和优化等方面的知识。

本课程将介绍数据库的基本概念、数据模型、关系数据库、数据库设计、数据库管理系统(DBMS)以及数据库应用等方面的内容。

通过本课程的学习,学生将掌握数据库的基本原理和核心技术,具备设计和开发数据库应用系统的能力。

教学目标与要求教学目标培养学生掌握数据库的基本原理和核心技术,具备设计和开发数据库应用系统的能力,以及解决数据库相关领域实际问题的能力。

教学要求学生需要掌握数据库的基本概念、数据模型、关系数据库、数据库设计、DBMS等方面的知识,并能够运用所学知识解决实际问题。

课程安排与时间课程安排本课程共分为XX个章节,每个章节包含若干小节,每个小节涵盖一个特定的主题或知识点。

课程时间本课程共计XX学时,每周安排XX学时,共计XX周完成。

具体上课时间根据学校教学安排而定。

02数据库基本概念1 2 3对客观事物的符号表示,是计算机可以识别的输入。

数据可以是数字、文字、图像、声音等。

数据经过加工处理并对人类客观行为产生影响的数据。

信息具有时效性、共享性和价值性。

信息对信息的进一步加工和应用,是人类智慧的结晶。

知识可以表现为经验、规则、模型等。

知识数据、信息与知识用户使用数据库应用系统的各类人员,包括终端用户和开发人员。

基于数据库开发的各种应用系统,如企业管理系统、电子商务系统等。

数据库管理员负责数据库的建立、维护和管理工作的专业人员。

数据库长期存储在计算机内、有组织的、可共享的大量数据的集合。

数据库管理系统用于建立、使用和维护数据库的软件系统,是数据库系统的核心。

数据库系统组成0102数据定义功能提供数据定义语言(DDL),用于定义数据库的三级模式结构、两级映像以及完整性约束和保密限制等约束。

06第六章 Internet上网安全

•

中

•

•

高

•

信息安全个人防护 主讲:梁晓琦

安全工具

• 360卫士

• 漏洞修复 • 清除流行木马 • 清理恶评插件

信息安全个人防护 主讲:梁晓琦

网络浏览

• • • Web脚本

• 网站的重定向,即攻击者使用户正在访问的正常的站点重定向到一个非法的恶意站点, 并且从此恶意站点下载病毒木马或者流氓软件到用户的机器里。 不可信任的ActiveX控件被恶意攻击者执行,那么恶意攻击者可以在用户的机器里执 行任何操作。 被保存的信息可能是用户计算机上最常规的信息,例如IP 地址、用户常常连接的域 名(edu、com、net等)或者用户使用的浏览器的类型;被保存的信息也可能是非常 具体的信息,例如用户最后一次访问的站点是什么,用户在该站点上都有哪些行为等 等。 Cookies 可以有不同的保存时间:

Windowsxp的防火墙

• 常规

• 启用

• 例外

• 可以添加程序和端口例外,以允许特 定类型的传入通信

• 高级

• 为每个网络接口应用特定于连接的规 则,这样就可以为不同的网络制定不 同的访问规则; • 安全日志记录,将成功的连接写入日 志。 • 应用于 ICMP 通信的全局 Internet 控制消息协议 (ICMP) 规则(此通信 用于错误和状态信息的传递。) • 默认设定

信息安全个人防护 主讲:梁晓琦

IE浏览器

• Internet Explorer 7.0 在安全方面增加了多项功能特性,其中包括

1.加载项管理

•

用户可以查看并管理IE 中已经安装的各种加载项。 在老版本IE 中,要删除历史记录、Cookie 以及IE 缓存内容,用户必须在不同的选 项下操作,不仅麻烦,而且容易造成遗漏。在IE7 中有一个专门的选项,可以让用 户选择性删除某些或者全部隐私数据。 当你浏览的页面有模仿被信任站点的嫌疑时,Phishing Filter 功能将首先核实网 页地址,并和微软官方数据库进行对照,如果该站点出现于微软的Phishing 站点数 据库,IE 会向用户做出警告。 很多网站(尤其是涉及金融等服务的网站)为了保护访客的私人信息,往往会使用 SSL技术对网络通讯进行加密。然而加密所用的证书是可能被仿造的,为了防范这种 问题,IE7中包含了一个安全证书识别功能。

DB习题集答案

第一章一、选择题:1、C2、C3、C4、B5、C6、D7、B8、A9、C 10、B 11、D 12、B二、填空题:1、(略)2、①人工管理②文件系统③数据库系统3、①数据库②数据库管理系统③应用系统④数据库管理员⑤用户4、①用户②操作系统5、①数据的整体结构化6、①数据定义②数据操纵③数据库的运行管理④数据库的建立和维护7、①抽象、表示和处理现实世界的数据和信息②能比较真实模拟现实世界③易于为人理解④便于在计算机上实现8、①数据结构②数据操作③数据的约束条件9、①信息模型②按用户观点对数据和信息建模③数据库设计④无关10、①按计算机观点对数据建模②DBMS的实现11、①用户应用程序和存储在存储器中的数据库的数据是相互独立的②数据逻辑独立性③数据物理独立性12、①数据结构②数据操作13、①数据库管理员②系统分析员和数据库设计人员③应用程序员④偶然用户⑤简单用户⑥复杂用户14、①DBMS ②OS ③具有与数据库接口的高级语言及其编译系统,便于开发应用程序④以DBMS为核心的应用开发工具⑤为特定应用环境开发的数据库应用系统三、简答题:1-7 (略)*8、为了把现实世界中的具体事物抽象、组织为某一DBMS支持的数据模型,人们常常首先将现实世界抽象为信息世界,然后将信息世界转换为机器世界。

也就是说,首先把现实世界中的客观对象抽象为某一种信息结构,这种信息结构并不依赖于具体的计算机系统,不是某一个DBMS支持的数据模型,而是概念级的模型;然后再把概念模型转换为计算机上某一DBMS支持的数据模型。

第二章一、选择题1、D2、 C3、 D4、A5、C6、B7、C8、A9、A 10、B 11、C 12、A 13、A 14、D二、填空题1、关系的数据结构关系操作集合关系的完整性约束2、实体完整性参照完整性用户定义完整性3、并差笛卡儿积投影选择4、等值连接自然连接5、φ 1 ∨φ 2 →φ16、关系代数运算元组演算域演算等价的相互转换7、集合8、属性名9、能惟一标识实体的属性或属性组10、①属性个数 ②相对应的属性值11、①系编号 ②无 ③学号 ④系编号三、简答题1、答:关系代数的五个基本操作为:并 差 笛卡儿积 投影 选择。

《数据库系统概论》(王珊)第五版课后习题答案

第二章关系数据库1 .试述关系模型的三个组成部分。

答:关系模型由关系数据结构、关系操作集合和关系完整性约束三部分组成。

2 .试述关系数据语言的特点和分类。

答:关系数据语言可以分为三类:关系代数语言。

关系演算语言:元组关系演算语言和域关系演算语言。

SQL:具有关系代数和关系演算双重特点的语言。

这些关系数据语言的共同特点是,语言具有完备的表达能力,是非过程化的集合操作语言,功能强,能够嵌入高级语言中使用。

3 (略)4 .5 . 述关系模型的完整性规则。

在参照完整性中,为什么外部码属性的值也可以为空?什么情况下才可以为空?答:实体完整性规则是指若属性 A 是基本关系R 的主属性,则属性 A 不能取空值。

若属性(或属性组)F 是基本关系R 的外码,它与基本关系S 的主码Ks 相对应( 基本关系R 和S 不一定是不同的关系),则对于R 中每个元组在 F 上的值必须为:或者取空值(F 的每个属性值均为空值);或者等于S 中某个元组的主码值。

即属性 F 本身不是主属性,则可以取空值,否则不能取空值。

6.设有一个SPJ 数据库,包括S,P,J,SPJ 四个关系模式:1)求供应工程J1 零件的供应商号码SNO:πSno(σJno=‘J1’(SPJ))2)求供应工程J1 零件P1 的供应商号码SNO:πSno(σJno=‘J1’∧Pno=‘P1‘(SPJ))3)求供应工程J1 零件为红色的供应商号码SNO :πSno(πSno,,Pno(σJno=‘J1‘ (SPJ))∞πPno(σCOLOR= ’红‘(P)))4)求没有使用天津供应商生产的红色零件的工程号JNO :πJno(SPJ)- πJNO(σcity=‘天津’∧Color= ‘红‘(S∞ SPJ∞ P)5)求至少用了供应商S1 所供应的全部零件的工程号JNO:πJno,Pno(SPJ)÷πPno(σSno=‘S1‘(SPJ)7.试述等值连接与自然连接的区别和联系。

Access 2019数据库开发实例教程 配套课件

1.1.2 数据库的概念

在计算机中,为了存储和处理事物,需要用属性抽象描述这些事物的特 征。数据库就是存储在一起的相互有联系的数据集合。

1.1.3 数据的处理

数据处理就是将数据转换为信息的过程,它包括对数据库中的数据进 行收集、存储、传播、检索、分类、加工或计算、打印和输出等操作。

。

启动Access 2019 退出Access 2019

2.1.1 启动Access 2019

启动Access 2019的方法很多,最常用的方法有以下几种。

2.1.2 退出Access 2019

使用Access 2019处理完数据后,当用户不再使用Access 2019时,应将其 退出。退出Access 2019常用的方法主要有以下几种。

数据库设计原则和步骤 数据库设计范式

1.6.1 数据库设计原则和步骤

为了合理组织数据,应遵循以下的基本设计原则。考虑数据库及其应用 系统开发的全过程,可以将数据库设计过程分为以下6个阶段。

1.6.2 数据库设计范式

为了建立冗余较小、结构合理的数据库,设计数据库时必须遵循一定的 规则。在关系型数据库中这种规则就称为范式。范式是符合某一种设计要求 的总结。要想设计一个结构合理的关系型数据库,必须满足一定的范式。

1.2 数据库系统

数据库系统,从根本上说是计算机化的记录保持系统,它的目的是存 储和产生所需要的有用信息。这些有用的信息可以是使用该系统的个人或组 织的有意义的任何事情,是对某个人或组织辅助决策过程中不可少的事情 。

数据库系统的概念 数据库系统的特点 数据库系统的分类 数据库系统的体系结构 数据库系统的发展

《数据库原理与应用》课后习题参考答案

《数据库原理与应用》课后习题参考答案第一章作业参考答案1. 单项选择题C C D B C2. 判断题对错错错对3填空题网状模型用户商业智能数据挖掘系统设计4简答题1)数据模型是指描述事物对象的数据组成、数据关系、数据约束的抽象结构及其说明。

数据模型是指描述事物对象的数据组成、数据关系、数据约束的抽象结构及其说明。

数据模型是指描述事物对象的数据组成、数据关系、数据约束的抽象结构及其说明。

3〕数据约束:用于描述数据结构中数据之间的语义联系、数据之间的制约和依存关系,以及数据动态变化的规则。

主流数据库采用关系图模型。

数据库典型数据模型:层次数据模型网状数据模型关系数据模型其它数据模型〔如对象数据模型、键值对数据模型、列式数据模型。

〕2)数据库——是一种依照特定数据模型组织、存储和管理数据的文件,数据库文件一般存放在辅助存储器以便长久保存。

数据库具有如下特点:数据不重复存放;提供应多种应用程序访问;数据结构独立于使用它的应用程序;对数据增、删、改、检索由统一软件进行管理和控制。

3)数据库(Database)是一种依照特定模型组织、存储和管理数据的数据结构。

在数据库中,不仅存放了数据,而且还存放了数据与数据之间的关系。

数据库内部元素:用户表:用户在数据库中创建的数据库表;系统表:数据库中系统自带的数据库表;视图:数据库中用于对数据进行查询的虚拟表;索引:数据库中用于加快数据查询的索引项;约束:数据库中对数据、数据关系施加的规则;存储过程:数据库内部完成特定功能处理的程序;触发器:数据库内部因数据变化自动执行的一类存储过程等等4)数据库系统包括:用户、数据库应用程序、数据库管理系统和数据库四个组成要素。

5)数据库管理系统〔Database Manage System,DBMS 〕——是一种专门用来创建数据库、管理数据库、维护数据库,并提供对数据库访问的系统软件。

数据库管理系统〔DBMS〕主要功能:创建数据库和表; 创建支持结构,如索引等; 读取数据库数据; 修改数据库数据; 维护数据库结构; 执行规则; 并发控制; 提供安全性; 执行备份和恢复等等第二章作业参考答案1 单项选择题C B D A A2. 判断题对对错对错3填空题全外连接数据约束候选键用户定义完整性4简答题外码键1)在关系模型中,使用“关系”来存储“实体”中的数据。

江苏省计算机等级考试一级历年真题(06-12)第六章信息系统与数据库附答案

第六章信息系统与数据库本章知识点与学习要求I.了解信息系统的结构、分类和发展趋势。

2.了解业务信息处理系统、信息检索系统和信息分析系统的区别和特点。

3.区分数据库、数据库管理系统、数据库系统的不同概念和内容.4.描述数据模型、掌握数据库系统和应用的相关知识。

5.了解并初步掌握信息系统的开发的过程、方法和技术。

6.了解信息系统运行和维护的内容和方法。

7.了解典型信息系统的应用。

8.解释什么是信息化。

信息化建设包括哪些主要内容。

一、判断题1. 信息系统有各种类型,某企业内部用于进行日常业务处理的系统称为信息检索系统。

2.DBMS是DBS的核心软件。

3.DBS是帮助用户建立、使用和管理数据库的一种计算机软件。

4. SQL有两种使用方式,既可以将SQL语句作为命令以交互方式使用.也可以将它嵌入到某高级语言源程序中。

5.SOL语言是为关系数据库配备的过程化语言。

6.SQL语言是一种面向数据库系统的结构化查询语言。

7.从数据管理技术来看,数据库系统与文件系统的重要区别之一是数据无冗余。

8. 对数据库设计的评价、调整等维护工作应由数据库管理员(DBA)来完成。

9.关系模式的主键是该模式的某个属性组,它能惟一确定二维表中的一个元组。

10. 关系模式用R(AI,A2,…,Am)表示,仅仅说明该关系的语法,并不是合乎该语法的每个元组都能成为关系R中的一个元组。

11. 关系模型的逻辑数据结构是二维表关系模式是二维表的结构的描述。

关系是二维表的内容。

12.关系模型中的模式对应于文件系统中的记录。

13.关系数据库系统中的关系模式是静态的,而关系是动态的。

14. 关系数据模型的存取路径对用户透明,可以简化程序员的编程工作,数据独立性好。

15. 关系数据模型的存取路径对用户透明,其意是指用户编程时不用考虑数据的存取路径。

16. 关系数据模型概念单一,E-R图中的实体集、联系和属性都可用关系(即二维表)表示。

17. 关系数据模型是以概率论中的相关概念为基础发展起来的数据模型。

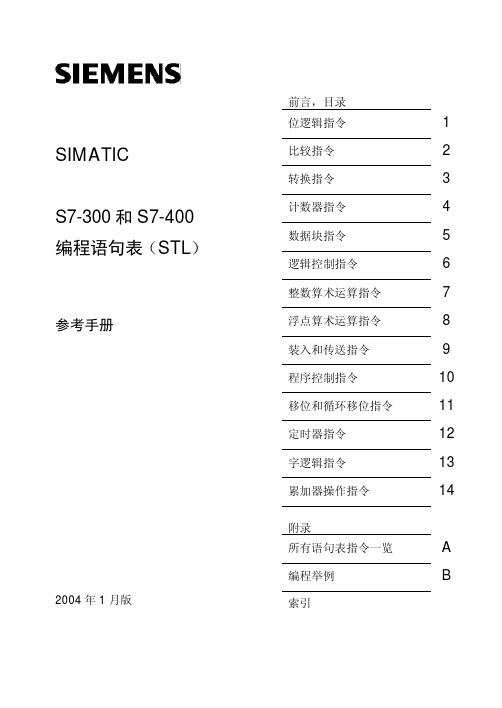

S7-300 S7-400语句表(STL)编程手册1-50

1.6

X “异或” ........................................................................................... 1-7

1.7

XN “异或非”........................................................................................ 1-8

传真:+1 (0) 770 740 3699

E-Mail: adsupport@

E-Mail:isd-callcenter@sea.

GMT: +1:00

GMT: -5:00

SIMATIC 热线和授权热线的使用语言一般为德语和英语。

亚洲/澳大利亚(北京) 技术支持和授权

订货号 为 STEP 7 标准软件包 的一部分

为 STEP 7 标准软件包 的一部分

iv

前言

在线帮助

集成在软件中的在线帮助是本手册的补充。

在线帮助的目的是为你提供详细的软件使用帮助。

帮助系统通过多个界面集成在软件中:

• 上下文相关帮助可以提供关于当前的文本信息,例如,一个打开的对话框或 一个激活的窗口。你可以按动 F1 或使用工具栏中的“?”,通过菜单命令 Help > Context-Sensitive Help,打开文本相关的帮助。

14

附录

所有语句表指令一览

A

编程举例

B

索引

安全指南

本手册包括应该遵守的注意事项,以保证人身安全,保护产品和所连接的设备免受损坏。 这些注意事项都使用符号明显警示,并根据严重程度使用下述文字分别说明: 危险 表示若不采取适当的预防措施,将造成死亡、严重的人身伤害或重大的财产损失。

操作系统文件管理OS第六章PPT课件

树形结构目录

以根目录为起点,形成多级子目录结构,便于分 类管理和查找。

图形结构目录

任意两个文件之间都可能有联系,结构灵活,但 实现复杂。

2024/1/27

12

目录操作与实现方法

删除目录

删除空目录或非空目录及其下 所有文件和子目录,释放存储 空间。

关闭目录

将目录从内存调出到外存,释 放内存空间。

创建目录

数据恢复策略

根据备份数据进行恢复,包括完全恢复、部分恢复等,以确保数据的可用性。

2024/1/27

30

THANK YOU

2024/1/27

31

记录文件的访问历史和操作记录,以 便在发生安全事件时进行追溯和分析 。

22

06

文件操作与I/O设备管 理

2024/1/27

23

文件基本操作功能介绍

创建文件

在文件系统中为新文 件分配存储空间,并 建立相应的文件目录 项。

打开文件

将文件的目录项复制 到内存中的打开文件 表,以便后续对文件 的读写操作。

数据缓冲与传输

对于需要大量数据传输的设备,驱动程序应提供 数据缓冲机制,以减少CPU的等待时间并提高数 据传输效率。同时,驱动程序还应实现数据的可 靠传输,确保数据的完整性和准确性。

2024/1/27

设备控制与处理

设备驱动程序应能够实现对设备的控制,包括设 备的启动、停止、暂停等操作,并能够处理设备 的中断请求和错误状态。

逻辑结构

文件中的记录通过索引表进行组织和访问,索引表包含记录的键值和物理地址。

物理结构

文件在磁盘上可以非连续存放,记录之间可以存在间隙。

优点

支持随机访问,插入、删除操作效率高。

数据库软件基础入门

数据库软件基础入门第一章:数据库基础概念与原理数据库是指按照一定的数据模型组织、存储和管理数据的仓库。

它是计算机存储和管理数据的基础工具。

数据库软件则是用于管理数据库的计算机程序。

在学习数据库软件之前,我们需要先了解一些关键的基础概念和原理。

首先是数据模型,它是对数据和数据之间关系的抽象表示。

常见的数据模型有关系模型、层次模型和网状模型等。

其中,关系模型是最为广泛应用的数据模型,它使用表格来表示数据和数据之间的关联。

通过学习数据库基础概念,我们可以了解到数据库的主要特性,包括数据的独立性、数据的共享性、数据的冗余性控制等。

此外,还需了解一些数据库的基本操作,如数据的插入、查询、更新和删除等。

第二章:常见数据库软件介绍与比较目前市场上存在许多不同的数据库软件,它们都有各自的特点和适用场景。

在这一章中,我们将介绍几种常见的数据库软件,并进行比较。

1. MySQL:MySQL是一款开源的关系型数据库软件,被广泛应用于各种Web应用和中小型系统。

它具有稳定、高性能和可靠性的特点。

2. Oracle:Oracle是商业化的关系型数据库软件,被广泛应用于大型企业级系统。

它具备强大的扩展性和高可用性。

3. SQL Server:SQL Server是由微软公司开发的关系型数据库软件,适用于Windows平台。

它在企业级数据库领域有着广泛的应用。

4. PostgreSQL:PostgreSQL是一款开源的关系型数据库软件,具有高度的可扩展性和稳定性。

通过对这些数据库软件的介绍和比较,我们可以根据实际需求选择合适的数据库软件。

第三章:数据库建模与设计数据库建模是指通过合适的方式将现实世界的数据转化成计算机可以处理的形式,并建立相应的数据库结构。

在这一章节中,我们将学习数据库建模的一些基本原则和方法。

首先是实体关系模型,它将现实世界中的实体、属性和关系映射到数据库中的表、列和外键上。

通过对实体关系模型的设计,可以明确数据之间的关系,进而建立数据库的结构。

2024版计算机等级考试三级网络教程第6章网络安全技术

计算机等级考试三级网络教程第6章网络安全技术•网络安全概述•网络安全技术基础•网络攻击与防范策略目录•操作系统与数据库安全•应用软件与数据安全•身份认证与访问控制•无线网络安全技术01网络安全概述网络安全定义与重要性网络安全定义网络安全是指通过技术、管理和法律等手段,保护计算机网络系统及其中的数据、应用和服务免受未经授权的访问、攻击、破坏或篡改,确保网络系统的机密性、完整性和可用性。

网络安全重要性随着互联网的普及和信息技术的发展,网络安全问题日益突出。

网络安全不仅关系到个人隐私和财产安全,还涉及到国家安全、社会稳定和经济发展等方面。

因此,加强网络安全防护和管理至关重要。

网络安全威胁网络安全威胁是指可能对网络系统造成危害的各种潜在因素,包括病毒、蠕虫、木马、恶意软件、钓鱼网站、垃圾邮件等。

攻击手段网络攻击手段多种多样,常见的包括口令猜测、缓冲区溢出、拒绝服务攻击、SQL注入、跨站脚本攻击等。

这些攻击手段可能导致数据泄露、系统瘫痪等严重后果。

法律法规为了保障网络安全,各国政府纷纷出台相关法律法规,如中国的《网络安全法》、美国的《计算机欺诈和滥用法》等。

这些法律法规规定了网络安全的基本要求和违法行为的处罚措施。

安全标准国际组织和专业机构也制定了一系列网络安全标准,如ISO 27001信息安全管理体系标准、PCI DSS支付卡行业数据安全标准等。

这些标准为组织和企业提供了网络安全管理的最佳实践和指南。

02网络安全技术基础混合加密技术介绍混合加密技术的原理和应用,结合对称和非对称加密技术的优点,实现在保证安全性的同时提高加密效率。

加密技术概述介绍加密技术的基本概念、原理和作用,以及常见的加密算法和协议。

对称加密技术详细阐述对称加密技术的原理、特点和优缺点,包括DES 、AES 等典型算法的实现和应用。

非对称加密技术深入讲解非对称加密技术的原理、特点和优缺点,包括RSA 、ECC 等典型算法的实现和应用,以及在数字签名、密钥协商等方面的应用。

《电子商务法律法规》-中职技工院校课程标准

《电子商务法律法规》课程标准(本课程采用案例法、讨论法教学模式)一、课程性质和任务本课程是电子商务专业必修课程,以电子商务就业岗位为导向,针对电子商务从业岗位所需要的知识体系和素质能力进行设置,学生在学习专业知识的同时,也学习国家法律规范对行业发展的要求和规定,突出实用性和可操作性。

二、课程教学目标通过本课程的学习使学生比较系统的了解电子商务涉及的法律领域,掌握电子商务法的调整对象、电子商务经营主体法律法规、电子商务商业行为法律规范和有关电子商务法律基本原理、知识和应用技能,理解电子商务法律在电子商务交易当中的重要性,全面了解电子商务法律发展的趋势,培养学生的电子商务和信息政策法律意识,提高学生学生运用电子商务法律分析并解决电子商务实践中各种问题的能力。

三、课程内容和要求第一章电子商务法基本理论【教学目标】通过本章的学习,了解国内外电子商务立法现状,理解我国电子商法的立法范围,掌握我国电子商务立法的基本问题,对我国电子商务法律体系有较清晰的认识。

【重点难点】重点:我国电子商务立法现状,电子商务法的立法范围难点:国外电子商务立法【教学内容】第一节电子商务的内涵和立法范围1.电子商务的定义2.电子商务法的立法范围第二节电子商务立法1.国外电子商务立法2.我国电子商务立法现状3.电子商务立法的基本问题4.电子商务立法的对策建议【教学方法与设计】本章运用案例教学方法,利用多媒体和PPT教学课件做为教学手段,通过案例对本章节的重难点来进行讲解,在案例的选取上,以学生能理解和趣味性的做为选,并对本课程所后续课程涉及的内容进行简短介绍。

第二章电子商务经营者的法律问题【教学目标】通过本章的学习,了解我国对电子商务经营者的管理现状,理解我国对电信市场的管理情况和我国对电子商务经营者的管理情况,掌握电子商务相关经营者的法律责任,并在实际交易中进行操作。

【重点难点】难点:ISP和ICP的责任,电子商务企业的责任【教学内容】第一节我国电子商务经营者现状1.电子商务经营者的含义2.电子商务经营者的法律地位概述3.我国电子商务经营者的分类及现状第二节我国电子商务经营者的管理问题1.我国对电信市场的管理2.我国对电子商务经营者的管理第三节电子商务相关经营者的责任1.ISP和ICP的责任2.电子商务企业的责任【教学方法与设计】本章运用案例教学方法,利用多媒体和PPT教学课件做为教学手段,通过案例对本章节的重难点来进行讲解。

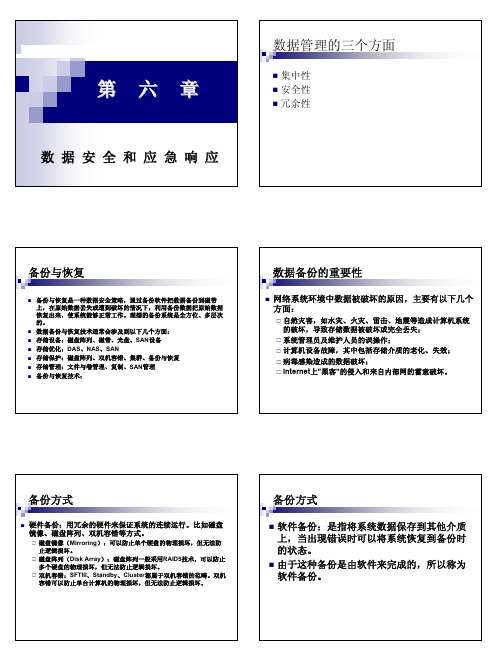

第06章(数据安全和应急响应)

备份和恢复

在何时备份(When) 在什么时候执行备份是一个难以回答的问题。通常的回答是

按需要而做。视数据的重要性而定。 实际上,多数用户都不能承受丢失多于一天的数据,因此备

份按每天的基准执行。 使用cron预定备份脚本晚上运行(下班时间);如果用户有比

在线驱动器容量更多的数据要备份的话,请使用增量备份。例 如,用户有5GB的数据要备份到一个最多只能接受4GB数据(压缩 后)的DAT驱动器。每周执行一次完全备份,用户仅仅需要每周换 磁带一次。对于完全备份,用户需要两盒磁带。在这周剩余的时 间里,用户可以用一盒磁带来存储只是从最后一次完全备份后的 变化。增量备份可以晚间运行,用户要做的就是每天早上工作时 更换备份磁带。不要始终备份到同一盒磁带!

AMANDA

AMANDA(Advanced Maryland Automatic Network Disk Archiver 高级马里 兰自动网络磁盘归档工具)是一个备份系统,它允许局域网的管理员用一个主备 份服务器将多台主机的内容备份到一个大容量磁带驱动器上。AMANDA使用本地 dump和/或GNU的tar工具并能备份大量的多种版本的UNIX工作站。最新的版本还 能使用SAMBA来备份微软的Windows 95/NT主机。

应该意识到Linux的备份是非安全的,它没有访问控制, 包含保密或敏感的数据的备份要保存在带锁的地方

备份和恢复

备份什么(What) 不要每次都备份整个系统。只在每天的基准上备份那些改变了的文件。 用户仍然有必要做一个完整的系统备份,特别是在系统升级之前和在

维护或改变硬件之前。 在用户备份数据库系统的时候,要小心。多数数据库通常涉及好几个

备份术语

归档 这是一个完整的离线备份。

映象备份 这是一个磁盘或分区的整个(逐字的)拷贝。

2024版课件第06章Witness仿真系统

定义与发展历程定义Witness仿真系统是一种基于计算机技术的模拟软件,用于对现实世界中的复杂系统进行建模、分析和优化。

发展历程Witness仿真系统起源于20世纪80年代,随着计算机技术的进步和仿真理论的发展,逐渐在各个领域得到广泛应用。

应用领域及价值应用领域Witness仿真系统可应用于制造业、物流业、医疗卫生、城市规划、交通运输等多个领域。

价值通过Witness仿真系统,可以对复杂系统进行全面的分析和评估,帮助决策者制定科学合理的方案,提高系统运行效率和质量。

系统架构与组成系统架构Witness仿真系统采用模块化设计,包括建模模块、仿真模块、分析模块和优化模块等。

组成Witness仿真系统主要由用户界面、仿真引擎、数据库和模型库等部分组成。

其中,用户界面提供友好的操作环境,仿真引擎负责模型的运行和数据的处理,数据库用于存储仿真数据和结果,模型库则提供丰富的预设模型和案例供用户参考和使用。

01支持多种建模方式提供图形化建模、文本建模等多种方式,满足用户不同需求。

02丰富的模型库内置大量常用模型,方便用户快速构建仿真系统。

03高精度仿真算法采用先进的仿真算法,确保仿真结果的准确性和可靠性。

建模与仿真03提供多种数据分析工具,支持对仿真数据进行深入挖掘和分析。

强大的数据分析功能内置多种优化算法,可帮助用户找到系统性能瓶颈并进行优化。

优化算法集成支持对模型参数进行灵敏度分析,帮助用户理解参数变化对系统性能的影响。

灵敏度分析数据分析与优化丰富的可视化效果提供多种可视化展示方式,如2D/3D 图形、动画等,使仿真结果更加直观易懂。

交互式操作界面支持用户对仿真系统进行交互式操作,如调整参数、改变模型结构等。

实时数据更新在仿真过程中,支持实时更新数据和可视化效果,方便用户观察系统状态变化。

可视化展示与交互03020101提供丰富的API 接口,支持用户进行二次开发和自定义扩展。

开放的API 接口02支持多种编程语言接口,方便用户根据自身需求选择合适的开发语言。

信息安全 06访问控制

第六章 访问控制

主体(subject):访问的发起者 发起者是试图访问某个目标的用户或者是用 户行为的代理。必须控制它对客体的访问。 主体通常为进程,程序或用户。

敏感标签 sensitivity label 表示客体安全级别并描述客体数据敏感性的 一组信息,TCSEC中把敏感标记作为强制访 问控制决策的依据。

11

第六章 访问控制

访问控制的种类 1、入网访问控制

控制哪些用户能登录到服务器并获取网络资源, 控制用户入网时间,在哪台工作站入网。

用户的入网访问控制可分为三个步骤:用户名 的识别与验证、用户口令的识别与验证、用户 帐号的缺省限制检查。

缺省限制检查。如网络应能控制用户登录入网 的站点、限制用户入网的时间、限制用户入网 12 的工作站数量。

用户

引用监 控器

目 目 标目 标目 标目 标 标

访问控制

身份鉴别

审 计

7

第六章 访问控制

访问控制:主体对客体的访问受到控制,是 一种加强授权的方法。

授权:资源所有者对他人使用资源的许可。

资源:信息、处理、通信、物理资源四种。

访问一种资源就是从这个资源中获得信息、 修改资源或利用它完成某种功能。 客体(目标): 可供访问的各种软硬件资源。 权威机构:目标的拥有者或控制者。

第六章 访问控制

1

安全服务

安全服务(Security

Services): 计算机通信网络中,主要的安全保护措施 被称作安全服务。 根据ISO7498-2, 安全服务包括: 1.鉴别( Authentication) 2.访问控制(Access Control) 3.数据机密性(Data Confidentiality) 4.数据完整性(Data Integrity) 5.抗抵赖(Non-repudiation)

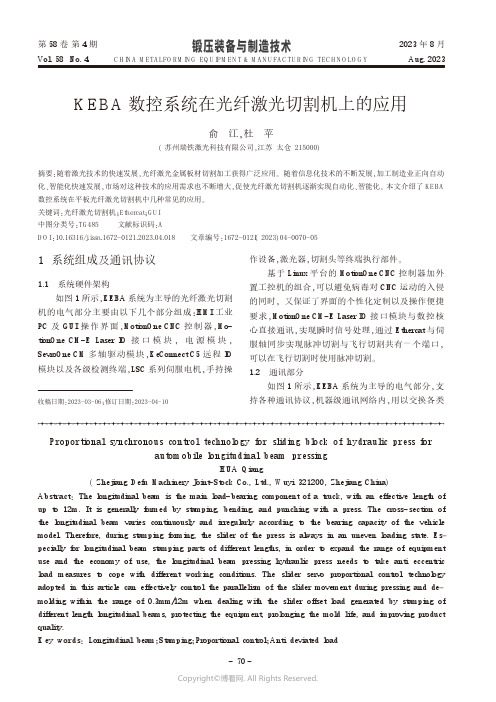

KEBA数控系统在光纤激光切割机上的应用

第58卷1系统组成及通讯协议1.1系统硬件架构如图1所示,K EBA 系统为主导的光纤激光切割机的电气部分主要由以下几个部分组成:H M I 工业PC 及G U I 操作界面,M ot i onO ne CN C 控制器,M o-t i onO ne CM -E Laser I O 接口模块,电源模块,Sevr oO ne CM 多轴驱动模块,K eConnectC5远程I O 模块以及各级检测终端,LSC 系列伺服电机,手持操作设备,激光器,切割头等终端执行部件。

基于Li nux 平台的M ot i onO ne CN C 控制器加外置工控机的组合,可以避免病毒对CN C 运动的入侵的同时,又保证了界面的个性化定制以及操作便捷要求,M ot i onO ne CM -E Las er I O 接口模块与数控核心直接通讯,实现瞬时信号处理,通过Et her cat与伺服轴同步实现脉冲切割与飞行切割共有一个端口,可以在飞行切割时使用脉冲切割。

1.2通讯部分如图1所示,K EBA 系统为主导的电气部分,支持各种通讯协议,机器级通讯网络内,用以交换各类收稿日期:2023-03-06;修订日期:2023-04-10K E B A 数控系统在光纤激光切割机上的应用俞江,杜苹(苏州瑞铁激光科技有限公司,江苏太仓215000)摘要:随着激光技术的快速发展,光纤激光金属板材切割加工获得广泛应用。

随着信息化技术的不断发展,加工制造业正向自动化、智能化快速发展,市场对这种技术的应用需求也不断增大,促使光纤激光切割机逐渐实现自动化、智能化。

本文介绍了K EBA 数控系统在平板光纤激光切割机中几种常见的应用。

关键词:光纤激光切割机;Et her cat ;G U I 中图分类号:TG 485文献标识码:AD O I :10.16316/j .i s sn.1672-0121.2023.04.018文章编号:1672-0121(2023)04-0070-05第58卷第4期V ol .58No.4C H I N A M ETA LFO R M I N G EQ U I PM EN T &M A N U FA C TU R I N G TEC H N O LO G Y2023年8月A ug.2023Proport i onal s ynchronous cont rol t echnol ogy f or s l i di ng bl ock of hydraul i c pres s f oraut om obi l e l ongi t udi nal beam pres s i ngH U A Q i ang(Zhej i ang D ef u M achi ner y Joi nt -St ock Co.,Lt d.,W uyi 321200,Zhej i ang Chi na )A bs t ract :The l ongi t udi nal beam i s t he m ai n l oad-bear i ng com ponent of a t r uck,wi t h an ef f ect i ve l engt h ofup t o 12m.I t i s gener al l y f or m ed by st am pi ng,bendi ng,and punchi ng wi t h a pr es s .The cr os s-s ect i on of t he l ongi t udi nal beam var i es cont i nuous l y and i r r egul ar l y accor di ng t o t he bear i ng capaci t y of t he vehi cl e m odel .Ther ef or e,dur i ng s t am pi ng f or m i ng,t he s l i der of t he pr es s i s al ways i n an uneven l oadi ng s t at e.Es -peci al l y f or l ongi t udi nal beam s t am pi ng par t s of di f f er ent l engt hs,i n or der t o expand t he r ange of equi pm ent us e and t he econom y of us e,t he l ongi t udi nal beam pr es s i ng hydr aul i c pr ess needs t o t ake ant i eccent r i c l oad m eas ur es t o cope wi t h di f f er ent wor ki ng condi t i ons .The s l i der s er vo pr opor t i onal cont r ol t echnol ogy adopt ed i n t hi s ar t i cl e can ef f ect i vel y cont r ol t he par al l el i s m of t he s l i der m ovem ent dur i ng pr es s i ng and de -m ol di ng wi t hi n t he r ange of 0.3m m /12m when deal i ng wi t h t he sl i der of f s et l oad gener at ed by s t am pi ng of di f f er ent l engt h l ongi t udi nal beam s ,pr ot ect i ng t he equi pm ent ,pr ol ongi ng t he m ol d l i f e,and i m pr ovi ng pr oduct qual i t y.K ey w ords :Longi t udi nal beam ;St am pi ng ;Pr opor t i onal cont r ol ;A nt i devi at ed l oad第4期控制数据,反馈数据,状态信息,报警处理指令,逻辑指令信息的Et her cat协议。

2022年CMA P1串讲06讲

中文P1 第六章会计信息系统•会计信息系统是指,收集、记录、储存和处理数据并为决策者提供信息的系统。

•6个要素和3大功能会计信息系统循环-收入循环•收入循环是指,一整套重复的业务活动及其相关的数据处理流程;这些活动和流程涉及向客户提供商品和服务及其收取这些销售的现金货款。

a)获取订单b)交付订单和装运正确的商品c)向客户寄送账单d) 从客户处收取货款会计信息系统循环-收入循环会计信息系统循环-开支循环•开支循环是指,一整套重复的业务活动及其相关的数据处理流程;这些活动和流程涉及采购商品和服务及其支付相应的货款。

a)订购存货、物料或服务b)验收并存储订购的物品c)审批用于付款的供应商发票d)向供应商付款会计信息系统循环-开支循环会计信息系统循环-生产循环•生产循环是指,一整套重复的业务活动及其相关的数据处理流程;这些活动和流程涉及产品生产。

a)产品设计b)计划与排产c)产品的实际生产d)成本会计(为控制、决策和财务报告提供信息)会计信息系统循环-生产循环会计信息系统循环-人力资源管理/薪酬循环•人力资源管理/薪酬循环是指,一整套重复的业务活动及其相关的数据处理流程;这些活动和流程涉及有效的员工管理。

a)更新工资主数据库b)确认每个员工的工作时间和出勤数据c)准备工资单d)将薪酬支票实际发放给员工 e)计算所得税和员工福利并支付会计信息系统循环-人力资源管理/薪酬循环会计信息系统循环-财务循环•财务循环是指,一整套重复的业务活动及其相关的数据处理流程;这些活动和流程涉及资源的获取和使用。

•目标:有效的管理现金、资本成本最小化、进行回报最大的投资和预测现金流。

会计信息系统循环-固定资产循环•固定资产循环是指,一整套重复的业务活动及其相关的数据处理流程;这些活动和流程涉及企业的固定资产。

•目标:购置、维护、计量和处置固定资产。

总账与报告系统•总账与报告系统汇总了一家企业所有的活动。

a)更新总账b)登账c)编制财务报表。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

隐式方式

当用户没有显式地定义事务时,DBMS按缺省规定自 动划分事务。当首次执行create, insert, alter, delete等语句时,自动启动一个事务。

结束事务

成功结束事务的命令是COMMIT TRANSACTION,它的作用是提交或确认事务 已经完成,所以该命令也称作事务提交。

当需要对一个记录或一组记录进行更新时(只 是修改,不包括插入和删除)使用更新封锁。 该封锁的目的是防止其他用户在同一时刻修改 同一记录。 已经实施更新封锁的记录,拒绝来自其他用户 的任何X封锁,但不拒绝一般的查询操作。

使用封锁机制解决丢失更新问题

T1 T2 没有丢失修改 Xlock A ③ A←A-1 等待

致性和数据库的一致性

6.3.1 干扰问题

丢失更新问题 未提交依赖问题 不一致分析问题 幻象读问题

丢失更新问题

例:

旅客A来到A售票处,要买一张15日北京到上海的13次直达快速列 车的软卧车票,售票员A(下称用户A)在终端A查看剩余票信息 (16); 几乎在同时,旅客B来到B售票处,也要买一张15日北京到上海的 13次直达快速列车的软卧车票,售票员B(下称用户B)从终端B 总的效果:15日13次7车厢5号下铺的软卧票 查到了同样的剩余票信息(16) ; 卖了两次。其原因是:允许了用户B在过时 旅客A买了一张15日13次7车厢5号下铺的软卧票,用户A更新剩余 票信息并将它存入数据库(15); 的信息基础上去更新数据库,而没有迫使他 这时用户B不知道用户A已经将15日13次7车厢5号下铺的软卧票卖 去看最新的信息。 出,使旅客B也买了一张15日13次7车厢5号下铺的软卧票,用户B 更新剩余票信息并将它存入数据库(重复了用户A已经做过的更 新)(15)。

SAVE TRANSACTION after_delete

IF (@@error=0 or @@rowcount=0)

-设置保存点

UPDATE 职工 SET 仓库号=‘WH2’ WHERE 仓库号=‘WH1’

BEGIN

ROLLBACK TRANSACTION after_delete COMMIT TRANSACTION my_transaction_delete

丢失更新问题(写-写冲突)

16 16

A:=16-1 A:=16-1

未提交依赖问题(写-读操作)

未提交依赖问题也称 为读“脏”(Dirty

16

Read)数据问题,

查询一个已经被其他

A:=16-3 13 16

事务更新、但尚未提

交的元组,将会引起 未提交依赖问题。

不一致分析问题 (读-写操作)

不一致分析问题也称为不可重 复读问题,很多应用可能需要 校验功能,这时往往需要连续 两次或多次读数据进行校验和 分析,结果由于其他事务的干 扰,使得前后结果不一致,从 而产生校验错误(即不一致的 分析)。

DELETE FROM 仓库 WHERE 仓库号=‘WH1’

DELETE FROM 职工 WHERE 仓库号=‘WH1’ COMMIT TRANSACTION tran_delete

举例:

使用事务回滚

BEGIN TRANSACTION UPDATE 仓库 SET 面积=面积+100 WHERE 仓库号 =‘WH1’

幻象读问题

幻象读问题与不一致分析问题有关,当事务A

读数据时,事务B在对同一个关系进行插入或

删除操作,这时事务A再读同一条件的元组时,

会发现神秘地多出了一些元组或丢失了一些元

组,把这种现象称作幻象读。

小结:

并发所引起的问题是来自对同一对象的“写”操作上。

并发控制机制的任务

对并发操作进行正确调度,避免访问冲突引起的数据不一致。 保证事务的隔离性,使一个用户事务的执行不受其他事务的 干扰, 保证数据库的一致性 有封锁(Locking) 时间戳(Timestamp) 乐观控制法

撤消事务的命令是ROLLBACK TRANSACTION, 即撤消在该事务中对数据库所做的更新操作,使 数据库回退到事务的起始点。

事务保存点

在事务的过程中插入若干标记,这样当发现事务 中有操作错误时,可以不撤消整个事务,只撤消 部分事务,即将事务回退到某个事务保存点。

设置保存点的命令 撤消部分事务或回退到事务保存点的命令

W(A)=15

Commit Unlock A ④

等待

等待 等待 获得Xlock A R(A)=15 A←A-1

⑤

W(A)=14 Commit Unlock A

使用封锁机制解决不一致分析问题

T1 ① Slock A T2

Slock B

R(A)=50 R(B)=100 求和=150 ② Xlock B 等待 等待 ③ R(A)=50 R(B)=100 求和=150 等待 等待 等待

① Xlock A

② R(A)=16

事务T1在读A进行修改 之前先对A加X锁 当T2再请求对A加X锁 时被拒绝 T2只能等待T1释放A上 的锁后T2获得对A的X 锁 这时T2读到的A已经是 T1更新过的值15 T2按此新的A值进行运 算,并将结果值A=14送 回到磁盘。避免了丢失 T1的更新。

ELSE

COMMIT TRANSACTION my_transaction_d6.3.1 干扰问题

6.3.2 解决干扰——封锁

6.3.3 封锁不当——死锁

6.3.4 封锁与隔离级别

6.3.1 干扰问题

事务并发执行带来的问题

会产生多个事务同时存取同一数据的情况 可能会存取和存储不正确的数据,破坏事务一

事务是一个逻辑工作单元

事务是用户定义的一个数据库操作序列(一个整体),

这些操作要么全做要么全不做,是一个不可分割的工作 单位。

6.2.2 为什么需要事务呢?

恢复的需要 并发操作的需要

6.2.3 事务的性质

原子性(Atomicity):事务是一个整体,拒绝未知。 — 由DBMS的事务管理子系统完成。 一致性(Consistency) :事务执行前后保证数据库都是 一致的,拒绝不一致。 —由DBMS的完整子系统完成。 隔离性(Isolation) :多个事务并发执行也要能保持原子 性和一致性。 —由DBMS的并发控制子系统完成。 持久性(Durability) :一旦事务成功完成,该事务对数 据库所施加的所有更新都是永久的。 —由DBMS的恢复管 理子系统完成。

TABLOCK:对表施行共享封锁,在读完数据后立刻释放封锁, 此类封锁可以避免读“脏”数据,但不具有可重复读的特性。

HOLDLOCK:与TABLOCK一起使用,可将共享锁保留到事务 完成,而不是在读完数据后立即释放锁,这样可以保证数据的可 重复独特性。 NOLOCK:不进行封锁,此关键词仅应用于SELECT语句,这样 可能会读取未提交事务的数据,即有可能发生“脏”读。 TABLOCKX:对表实施独占封锁。 UPDLOCK:对表中的指定元组实施更新封锁;这时其他事务可 以对同一表中的其他元组也实施更新封锁,但是不允许对表实施 共享封锁和独占封锁。

共享封锁是为读操作设置的一种封锁,所以也 称作读封锁,或简称S锁; 目的是想读到一组不变的数据,也就是在读数 据的过程中,不允许其他用户对该数据进行任 何修改操作; 这种封锁可以保证最大的并发性,任何数量的 用户都可以同时对同样的数据施加这种共享锁。 已经实施共享锁的表拒绝来自其他事务的独占 封锁和更新封锁。

并发控制的主要技术

商用的DBMS一般都采用封锁方法

6.3.2 封锁

封锁的基本技术

封锁机制

SQL Server中与封锁有关的命令

封锁粒度

意向锁

封锁的基本技术

基本思想:

当需要查询或更新数据时,先对数据进行封锁, 以避免来自其他事务的干扰。

加锁后事务就对该数据对象有了一定的控制,在 事务释放它的锁之前,其它的事务不能更新此数 据对象。

针对不同的干扰问题可以有不同的封锁机制。

封锁的基本技术

实施封锁以后的时间序列

封锁机制

共享封锁

独占封锁

更新封锁

有些封锁在执行完相应操作后就自动释放封 锁,有些封锁则保持到事务结束(提交或撤消) 时才释放(无论如何,所有的封锁都会在事务结 束时自动释放)。

共享封锁(Shared Lock)

R(C)=100 C←C*2

W(C)=200

② ③ ROLLBACK (C恢复为100) Unlock C

加了X锁,T2只能等待

T1因某种原因被撤销,C恢复为原值 100

④

⑤

获得Slock C

R(C)=100 Commit C Unlock C

T1释放C上的X锁后T2获得C上的S锁,

读C=100。避免了T2读“脏”数据

SAVE TRANSACTION savepoint_name

ROLLBACK TRANSACTION savepoint_name

举例:

建立一个显式命名事务以删除仓库表的WH1

DECLARE @transaction_name varchar(32 ) SELECT @transaction_name =‘tran_delete’ BEGIN TRANSACTION @transaction_name