H3C S9500交换机Firewall之路由模式的配置

H3C路由器配置

H3C路由器配置一、硬件准备1·准备一台 H3C 路由器设备2·确保路由器与 PC 或其他设备之间的连接线正常二、路由器基本配置1·连接路由器与 PC,使用默认用户名和密码登录路由器管理界面2·进行路由器的基本设置,包括配置管理员密码、设置主机名和域名三、接口配置1·配置路由器的各个接口,包括 LAN 口和 WAN 口的 IP 地质、子网掩码和网关2·配置 VLAN 及其接口四、IP 协议配置1·配置静态 IP 或动态获取 IP 的方式2·配置路由器的默认路由3·配置 OSPF 或 RIP 协议4·配置 NAT,实现内网与外网的互通五、安全配置1·配置防火墙规则,限制进出流量2·配置访问控制列表,限制特定 IP 或端口的访问3·配置 VPN 服务,建立安全的远程访问通道六、服务配置1·配置 DHCP 服务,为内网设备提供动态 IP 地质2·配置 DNS 服务,解析域名与 IP 地质的对应关系3·配置 IPsec VPN,建立安全的站点到站点连接七、其他配置1·配置时间和日期2·配置系统日志和警报3·配置 SNMP,实现网络设备的监控和管理4·进行备份和恢复配置八、Dox阅览和审批1·确认文档内容没有遗漏和错误2·进行内部审批流程,确保文档符合要求3·配置和测试文档的实施计划九、附件1·附件A:路由器配置备份文件法律名词及注释:1·路由器:一种网络设备,用于转发数据包,使得不同网络之间可以相互通信。

2·IP 地质:Internet Protocol Address 的缩写,用于标识网络上的主机或设备。

3·子网掩码:用于确定 IP 地质的网络部分和主机部分,用于划分网络。

H3C S9500交换机VRRP+MSTP配置举例

1 特性简介VRRP(Virtual Router Redundancy Protocol,虚拟路由冗余协议)是一种容错协议。

如下图所示,通常一个网络内的所有主机都设置一条缺省路由(图中的缺省路由下一跳地址为10.100.10.1),主机发往外部网络的报文将通过缺省路由发往三层交换机Switch,从而实现了主机与外部网络的通信。

当交换机Switch发生故障时,本网段内所有以Switch为缺省路由下一跳的主机将断掉与外部的通信。

VRRP就是为解决上述问题而提出的,它为具有多播或广播能力的局域网(如以太网)设计。

VRRP将局域网的一组交换机(包括一个Master即主交换机和若干个Backup即备份交换机)组织成一个虚拟路由器,这组交换机被称为一个备份组。

虚拟的交换机拥有自己的IP地址10.100.10.1(这个IP地址可以和备份组内的某个交换机的接口地址相同),备份组内的交换机也有自己的IP地址(如Master的IP地址为10.100.10.2,Backup 的IP地址为10.100.10.3)。

局域网内的主机仅仅知道这个虚拟路由器的IP地址10.100.10.1(通常被称为备份组的虚拟IP地址),而不知道具体的Master交换机的IP地址10.100.10.2以及Backup交换机的IP地址10.100.10.3。

局域网内的主机将自己的缺省路由下一跳设置为该虚拟路由器的IP地址10.100.10.1。

于是,网络内的主机就通过这个虚拟的交换机与其它网络进行通信。

当备份组内的Master 交换机不能正常工作时,备份组内的其它Backup交换机将接替不能正常工作的Master交换机成为新的Master交换机,继续向网络内的主机提供路由服务,从而实现网络内的主机不间断地与外部网络进行通信。

2 适用版本软件版本:S9500-CMW310-R1628版本及以后升级版本(R2126及以上版本不支持)硬件版本:S9500交换机全系列硬件版本3 注意事项同一VRRP备份组多个备份的路由器之间,VRRP组握手时间必须一致,否则VRRP组状态会异常;同一VRRP备份组之间VRRP的工作方式必须相同,都为抢占模式,或者都为非抢占模式;必须在配置VRRP组之前启用vrrp ping-enable功能,否则无法ping通VRRP虚地址;VRRP监控端口只能监控VLAN接口地址,无法监控某个具体的端口;VRRP组的hello时间一般不建议修改;如果VRRP组数较多,可以考虑把各组的hello时间分别设置成2、3、5、7等互质数,减少VRRP hello报文对CPU的冲击。

h3c路由器防火墙怎么样设置

h3c路由器防火墙怎么样设置h3c路由器防火墙设置一:打开ie浏览器,在ie地址栏中输入192.168.0.1(不同品牌路由器可能登录的网关地址会有不同比如有的是192.168.1.1的网关,路由器底面的贴条上一般都注明,包括用户名和密码)。

,然后回车,出来一个用户名密码的登录小页面,初始用户名和密码默认都是admin,输入之后,点”确定“进入路由器设置界面。

在路由器设置界面左面菜单栏里有一项“快速设置”选项,点击该项,然后出来一个页面让选择上网方式(若联通或者电信,给的是账号密码就选择pppoe方式,若给的是一组ip地址,选择静态ip方式,静态ip方式下,填写上网宽带信息的时候,记得填上当地的dns)。

然后点击下一步,填写无线网账号和密码,点击保存,在路由器菜单栏最下面“系统工具”中有“重启路由器”选项,点击重启后就可以上网了。

h3c路由器防火墙设置二:内部电脑,是通过防火墙的端口进行nat转换上网的。

端口是可以全堵上,但是,你会发现好多东西用不了了。

上网行为我知道的有百络网警,但是用硬件比较好。

管理也方便。

如果人数多。

最好是架设一台专门的服务器,用域控来管理,再装上isa 的代理防火墙。

控制效果好。

硬件上网行为管理有多。

h3c路由器防火墙设置三:初始化配置〈h3c〉system-view开启防火墙功能,并默认允许所有数据包通过[h3c]firewall packet-filter enable[h3c]firewall packet-filter default permit分配端口区域(untrust外网,trust内网;端口号请参照实际情况)[h3c] firewall zone untrust[h3c-zone-untrust] add interface ethernet0/0[h3c] firewall zone trust[h3c-zone-trust] add interface ethernet0/1工作模式,默认为路由模式[h3c] firewall mode route开启所有防范功能[h3c] firewall defend all配置内网lan口ip(内网ip地址请参考实际情况)[h3c] interface ethernet0/1[h3c-interface] ip address 192.168.1.1 255.255.255.0 配置外网ip(也就是电信给你们的ip和子网掩码)[h3c] interface ethernet0/0[h3c-interface] ip address x.x.x.x x.x.x.x.x配置nat地址池(填写电信给你们的ip地址,填写两次)[h3c]nat address-group 1 x.x.x.x x.x.x.x.x配置默认路由(出外网的路由,字母代表的是电信分配你们的外网网关地址,不知道就问电信)[h3c]ip route-static 0.0.0.0 0.0.0.0 y.y.y.y preference 60配置访问控制列表(上网必须配置)[h3c]acl number 2001[h3c-acl]rule 1 permit source 192.168.1.0 0.0.0.255 应用访问控制列表到端口,并开启nat上网功能[h3c]interface ethernet1/0[h3c-interface]nat outbound 2001 address-group 1配置dhcp[h3c] dhcp enable[h3c-dhcp] dhcp server ip-pool 0[h3c-dhcp] network 192.1681.0 mask 255.255.255.0[h3c-dhcp] gateway-list 192.168.1.1[h3c-dhcp] dns-list x.x.x.x(配置你们这里的dns服务器地址)其它配置:允许网页配置[h3c] undo ip http shutdown添加web用户[h3c] local-user admin[h3c-luser-admin] password simple admin[h3c-luser-admin] service-type telnet[h3c-luser-admin] level 3配置telnet远程登录[h3c-vty] user-interface vty 0 4[h3c-vty] authentication-mode schem/password[h3c-vty] user privilage 3完成某项配置之后要回到[h3c] 提示符下面请按q再回车看了“h3c路由器防火墙怎么样设置”文章的。

防火墙路由设置方法

防火墙路由设置方法防火墙是保护计算机网络安全的重要设备,防火墙可以过滤和监控网络传输,阻挡非法入侵和攻击,并提供网络安全策略。

防火墙的路由设置是对网络流量进行管理和控制的重要步骤,下面我将详细介绍防火墙路由设置的方法。

一、了解网络拓扑结构在进行防火墙路由设置之前,我们首先要了解网络的拓扑结构。

网络拓扑结构是指网络中各设备之间的连接方式,如星型、总线型、环型等。

只有了解网络的拓扑结构,才能有效地设置防火墙的路由。

二、选择合适的防火墙设备根据网络规模和需求,选择合适的防火墙设备。

防火墙设备有硬件和软件两种形式,硬件防火墙常用于大型企业和数据中心,软件防火墙适用于小型网络和家庭用户。

选择防火墙时需要考虑设备的性能、功能和价格等因素。

三、连接防火墙设备将防火墙设备与网络中的各个设备进行连接。

通常情况下,防火墙应位于网络和外网之间,起到隔离和保护的作用。

将网络中的主机、交换机、路由器等设备与防火墙进行连接,构建一个完整的网络拓扑。

四、配置防火墙路由1. 登录防火墙管理界面:使用浏览器访问防火墙的管理地址,输入用户名和密码登录防火墙管理界面。

2. 创建防火墙策略:在管理界面中,选择“策略管理”或类似的选项,在防火墙上创建策略。

根据网络规模和需求,设置防火墙的入站和出站规则。

3. 设置路由:在管理界面中,选择“路由管理”或类似的选项,设置防火墙的路由。

根据网络拓扑结构和需求,配置合适的路由规则。

4. 配置地址转换:在管理界面中,选择“地址转换”或类似的选项,配置防火墙的地址转换。

地址转换可以隐藏内部网络的真实IP地址,增加安全性。

5. 保存配置并生效:在完成以上步骤后,保存配置并使其生效。

防火墙会根据设置的策略和路由规则进行流量过滤和管理。

五、测试与优化完成防火墙路由设置后,进行测试和优化。

测试防火墙的连接和传输速度,检查网络是否正常。

根据测试结果进行优化,如调整策略规则、修改路由配置等。

六、经常更新和维护防火墙路由设置完成后,需要进行定期的更新和维护。

h3c防火墙配置教程

h3c防火墙配置教程H3C防火墙是一种常见的网络安全设备,用于保护企业网络免受恶意攻击和未经授权的访问。

通过配置H3C防火墙,可以实现对网络流量进行监控和管理,提高网络的安全性和稳定性。

下面将为您介绍H3C防火墙的配置教程。

首先,我们需要连接到H3C防火墙的管理界面。

可以通过网线将计算机连接到防火墙的管理口上。

然后,打开浏览器,输入防火墙的管理IP地址,登录到防火墙的管理界面。

登录成功后,我们可以开始配置防火墙的策略。

首先,配置入方向和出方向的安全策略。

点击“策略”选项卡,然后选择“安全策略”。

接下来,我们需要配置访问规则。

点击“访问规则”选项卡,然后选择“新增规则”。

在规则配置页面,我们可以设置源地址、目的地址、服务类型等规则条件。

除了访问规则,我们还可以配置NAT规则。

点击“NAT规则”选项卡,然后选择“新增规则”。

在规则配置页面,我们可以设置源地址、目的地址、服务类型等规则条件,并设置相应的转换规则。

配置完访问规则和NAT规则后,我们还可以进行其他配置,如VPN配置、远程管理配置等。

点击对应的选项卡,然后根据实际需求进行配置。

配置完成后,我们需要保存配置并生效。

点击界面上的“保存”按钮,然后点击“应用”按钮。

防火墙将会重新加载配置,并生效。

最后,我们需要进行测试,确保防火墙的配置可以实现预期的效果。

可以通过给防火墙配置规则的源地址发送网络流量进行测试,然后查看防火墙是否根据配置对流量进行了相应的处理。

总结起来,配置H3C防火墙需要连接到防火墙的管理界面,配置安全策略、访问规则、NAT规则等,保存配置并生效,最后进行测试。

通过这些步骤,可以配置H3C防火墙以提高网络的安全性和稳定性。

希望以上的H3C防火墙配置教程对您有所帮助。

如果还有其他问题,可以随时向我提问。

H3C路由器交换机配置命令

H3C路由器交换机配置命令H3C路由器交换机配置命令大全H3C路由器交换机怎么配置?配置命令有哪些?下面一起来看看最新H3C路由器交换机配置命令详解吧!交换机命令[Quidway]super password ;修改特权用户密码[Quidway]sysname ;交换机命名[Quidway]interface ethernet 0/1 ;进入接口视图[Quidway]interface vlan x ;进入接口视图[Quidway-Vlan-interfacex]ip address 10.65.1.1 255.255.0.0 ;配置VLAN的IP地址[Quidway]ip route-static 0.0.0.0 0.0.0.0 10.65.1.2 ;静态路由=网关[Quidway]user-interface vty 0 4 ;进入虚拟终端[S3026-ui-vty0-4]authentication-mode password ;设置口令模式[S3026-ui-vty0-4]set authentication-mode password simple 222 ;设置口令[S3026-ui-vty0-4]user privilege level 3 ;用户级别[Quidway-Ethernet0/1]duplex {half|full|auto} ;配置端口工作状态[Quidway-Ethernet0/1]speed {10|100|auto} ;配置端口工作速率[Quidway-Ethernet0/1]flow-control ;配置端口流控[Quidway-Ethernet0/1]mdi {across|auto|normal} ;配置端口平接扭接[Quidway-Ethernet0/1]port link-type {trunk|access|hybrid} ;设置端口工作模式[Quidway-Ethernet0/1]undo shutdown ;激活端口[Quidway-Ethernet0/2]quit ;退出系统视图[Quidway]vlan 3 ;创建VLAN[Quidway-vlan3]port ethernet 0/1 to ethernet 0/4 ;在VLAN中增加端口[Quidway-Ethernet0/2]port access vlan 3 ;当前端口加入到VLAN[Quidway-Ethernet0/2]port trunk permit vlan {ID|All} ;设trunk允许的VLAN[Quidway-Ethernet0/2]port trunk pvid vlan 3 ;设置trunk端口的PVID[Quidway]monitor-port ;指定镜像端口[Quidway]port mirror ;指定被镜像端口[Quidway]port mirror int_list observing-port int_type int_num ;指定镜像和被镜像[Quidway]description string ;指定VLAN描述字符[Quidway]description ;删除VLAN描述字符[Quidway]display vlan [vlan_id] ;查看VLAN设置[Quidway]stp {enable|disable} ;设置生成树,默认关闭[Quidway]stp priority 4096 ;设置交换机的优先级[Quidway]stp root {primary|secondary} ;设置为根或根的备份[Quidway-Ethernet0/1]stp cost 200 ;设置交换机端口的花费[SwitchA-vlanx]isolate-user-vlan enable ;设置主vlan[SwitchA]Isolate-user-vlan secondary ;设置主vlan 包括的'子vlan[Quidway-Ethernet0/2]port hybrid pvid vlan ;设置vlan的pvid[Quidway-Ethernet0/2]port hybrid pvid ;删除vlan的pvid[Quidway-Ethernet0/2]port hybrid vlan vlan_id_list untagged ;设置无标识的vlan如果包的vlan id与PVId一致,则去掉vlan信息. 默认PVID=1。

华三交换机-路由器配置命令

华三交换机-路由器配置命令华三交换机-路由器配置命令第一章:登录华三交换机-路由器1. 使用浏览器登录:a. 打开浏览器;b. 在地址栏中输入交换机-路由器的IP地址;c. 输入正确的用户名和密码;d. 单击登录按钮。

2. 使用命令行登录:a. 打开命令提示符或终端窗口;b. 输入telnet或ssh命令,后跟交换机-路由器的IP地址;c. 输入正确的用户名和密码;d. 按下回车键登录。

第二章:基本配置1. 设置主机名:hostname [主机名]2. 设置登录密码:enable password [密码]3. 配置管理接口:interface [接口]ip address [IP地址] [子网掩码] 4. 配置默认网关:ip default-gateway [默认网关]第三章:VLAN(虚拟局域网)配置1. 创建VLAN:vlan [VLAN号]name [VLAN名称]2. 配置端口―VLAN关联:interface [端口]switchport mode accessswitchport access vlan [VLAN号] 3. 配置交换机端口为Trunk口:interface [端口]switchport mode trunk第四章:路由配置1. 静态路由配置:ip route [目标网络] [目标子网掩码] [下一跳IP地址] 2. OSPF(开放最短路径优先)配置:router ospf [进程号]network [网络地址] [通配符] area [区域号]3. BGP(边界网关协议)配置:router bgp [自治系统号]neighbor [对等体IP地址] remote-as [对等体自治系统号]第五章:安全配置1. 配置SSH(安全外壳协议):crypto key generate rsaip ssh server enable2. 配置访问控制列表(ACL):ip access-list [ACL名称]permit/deny [源IP地址] [目标IP地址] [协议]第六章:性能优化配置1. 配置端口速率限制:interface [端口]bandwidth [带宽]2. 配置端口链路聚合(LACP):interface port-channel [聚合组号]channel-group [组号] mode active3. 配置端口流量控制:interface [端口]storm-control [选项]附件:本文档涉及的附件可在[link]。

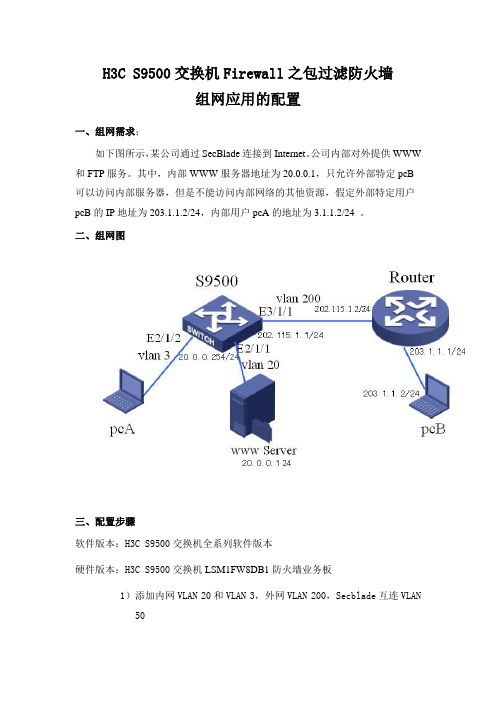

H3C S9500交换机Firewall之包过滤防火墙组网应用的配置

H3C S9500交换机Firewall之包过滤防火墙组网应用的配置一、组网需求:如下图所示,某公司通过SecBlade连接到Internet。

公司内部对外提供WWW 和FTP服务。

其中,内部WWW服务器地址为20.0.0.1,只允许外部特定pcB可以访问内部服务器,但是不能访问内部网络的其他资源,假定外部特定用户pcB的IP地址为203.1.1.2/24,内部用户pcA的地址为3.1.1.2/24 。

二、组网图三、配置步骤软件版本:H3C S9500交换机全系列软件版本硬件版本:H3C S9500交换机LSM1FW8DB1防火墙业务板1)添加内网VLAN 20和VLAN 3,外网VLAN 200,Secblade互连VLAN50[S9500] vlan 20[S9500-vlan20]port E2/1/1[S9500] vlan 3[S9500-vlan3]port E2/1/2[S9500] vlan 200[S9500-vlan200] port E3/1/1[S9500] vlan 502)配置内网VLAN接口IP地址[S9500] interface vlan-interface 20[S9500-Vlan-interface20] ip address20.0.0.254 24[S9500] interface vlan-interface 3[S9500-Vlan-interface3] ip address 3.1.1.1 24[S9500] interface vlan-interface 50[S9500-Vlan-interface50] ip address50.1.1.1 243)配置路由,发往外网的报文下一跳为SecBlade防火墙[S9500] ip route-static 0.0.0.0 0 50.1.1.24)配置SecBlade module,设置VLAN200为security-vlan [S9500]secblade module test[S9500-secblade-test] secblade-interface vlan-interface 50 [S9500-secblade-test] security-vlan 200[S9500-secblade-test] map to slot 25)进入SecBlade视图<S9500> secblade slot 2 (缺省用户名和密码为SecBlade,区分大小写)user:SecBladepassword:SecBlade6)配置子接口,Secblade互连子接口VLAN 50,外网子接口VLAN 200。

h3c Firewall黑名单配置举例

ip address 30.0.0.1 24 # interface Ethernet2/1/2

port access vlan 10 # interface Ethernet3/1/1

Copyright © 2007 杭州华三通信技术有限公司

Copyright © 2007 杭州华三通信技术有限公司

Firewall黑名单配置举例

Firewall 黑名单配置举例

1 特性简介

黑名单,指根据报文的源IP地址进行过滤的一种方式。黑名单进行匹配的域非常简 单,可以以很高的速度实现报文的过滤,从而有效地将特定IP地址发送来的报文屏 蔽。黑 名单 最主要 的一 个特色 是可 以由SecBlade动 态地 进 行添加 或删 除,当 SecBlade中根据报文的行为特征察觉到特定IP地址的攻击企图之后,通过主动修 改黑名单列表从而将该IP地址发送的报文过滤掉。

# 进入 SecBlade 视图,配置 SecBlade 互连子接口和外网子接口(缺省用户名和 密码为 SecBlade,区分大小写)。

Copyright © 2007 杭州华三通信技术有限公司

第2页, 共5页

Firewall黑名单配置举例

<S9500> secblade slot 4 user:SecBlade password:SecBlade <SecBlade_FW> system-view [SecBlade_FW] interface GigabitEthernet 0/0.50 [SecBlade_FW-GigabitEthernet0/0.50] vlan-type dot1q vid 50 [SecBlade_FW-GigabitEthernet0/0.50] ip address 50.0.0.254 24 [SecBlade_FW] interface g0/0.30 [SecBlade_FW-GigabitEthernet0/0.30] vlan-type dot1q vid 30 [SecBlade_FW-GigabitEthernet0/0.30] ip address 30.0.0.254 24

IGMP配置

IGMP 目录目录第1章 IGMP配置...................................................................................................................1-11.1 IGMP简介...........................................................................................................................1-11.2 IGMP Proxy........................................................................................................................1-21.2.1 IGMP Proxy简介......................................................................................................1-21.2.2 IGMP Proxy配置......................................................................................................1-41.3 IGMP配置...........................................................................................................................1-41.3.1 IGMP的基本配置.....................................................................................................1-51.3.2 IGMP高级配置.........................................................................................................1-51.4 IGMP显示和调试..............................................................................................................1-121.5 IGMP典型配置举例..........................................................................................................1-13第1章 IGMP配置下表列出了本章所包含的内容。

H3CS9500交换机QoS报文重定向功能的配置

H3CS9500交换机QoS报⽂重定向功能的配置H3C S9500交换机QoS报⽂重定向功能的配置⼀、组⽹需求:报⽂重定向就是改变转发的报⽂的输出⽅向,将其输出到CPU、其他端⼝、其他IP地址或其他单板。

S9500通过流分类重定向到IP下⼀跳实现了策略路由,可以根据报⽂头的其他信息进⾏路由。

由于策略路由的配置是静态的,所以,当配置中的下⼀跳不可⽤时,报⽂将被丢弃。

S9500⽀持配置两个下⼀跳。

以下组⽹图中,公司交换机通过S9500连接到服务提供商设备,⼀条是千兆链路,⽹关为20.20.20.1;另外⼀条是百兆链路,⽹关为20.20.30.1。

公司要求千兆链路只传送IP优先级为4、5、6、7的⾼优先级报⽂,⽽其它低优先级报⽂则使⽤百兆链路连接到服务提供商。

⼆、组⽹图:报⽂重定向典型组⽹图三、配置步骤:软件版本:S9500交换机全系列软件版本硬件版本:S9500交换机全系列硬件版本1)配置VLAN20、VLAN30及虚接⼝地址,使S9500能ping通服务提供商的⽹关,并把相应端⼝加⼊VLAN中[S9500]vlan 20[S9500-vlan20]port GigabitEthernet 9/2/1[S9500]interface Vlan-interface 20[S9500-Vlan-interface20]ip address 20.20.20.2 255.255.255.0[S9500]vlan 30[S9500-vlan30]port Ethernet 3/1/17[S9500]interface Vlan-interface 30[S9500-Vlan-interface30]ip address 20.20.30.2 255.255.255.02)配置匹配IP优先级的流模板并应⽤在端⼝上[S9500]flow-template user-defined slot 9 ip-precedence[S9500]interface GigabitEthernet 9/1/1[S9500-GigabitEthernet9/1/1]flow-template user-defined3)配置ACL规则3000和3100[S9500]acl number 3000[S9500-acl-adv-3000]rule 0 permit ip precedence 7[S9500-acl-adv-3000]rule 1 permit ip precedence 6[S9500-acl-adv-3000]rule 2 permit ip precedence 5[S9500-acl-adv-3000]rule 3 permit ip precedence 4[S9500]acl number 3100[S9500-acl-adv-3100]rule 0 permit ip precedence 3[S9500-acl-adv-3100]rule 1 permit ip precedence 2[S9500-acl-adv-3100]rule 2 permit ip precedence 1[S9500-acl-adv-3100]rule 3 permit ip precedence 04)在端⼝下应⽤规则[S9500]interface GigabitEthernet 9/1/1[S9500-GigabitEthernet9/1/1]traffic-redirect inbound ip-group 3000 next-hop 20.20.20.1[S9500-GigabitEthernet9/1/1]traffic-redirect inbound ip-group 3100 next-hop 20.20.30.1四、配置关键点:1)可以配置两个下⼀跳,当第⼀跳不⽣效后,经过⼤约20秒后切换到第⼆跳,当第⼀跳恢复后再切换回来;2)B类、C类、CA类业务板不⽀持重定向到nested-vlan、modified-vlan;3)CA类单板不⽀持重定向到NAT业务板;4)重定向配置仅对访问列表中动作为permit的规则有效;5)当报⽂被重定向到CPU后,将不再正常转发。

H3C防火墙配置说明

H3C防火墙配置说明杭州华三通信技术有限公司版权所有侵权必究All rights reserved相关配置方法:配置OSPF验证从安全性角度来考虑,为了避免路由信息外泄或者对OSPF路由器进行恶意攻击,OSPF提供报文验证功能。

OSPF路由器建立邻居关系时,在发送的报文中会携带配置好的口令,接收报文时进行密码验证,只有通过验证的报文才能接收,否则将不会接收报文,不能正常建立邻居。

要配置OSPF报文验证,同一个区域的所有路由器上都需要配置区域验证模式,且配置的验证模式必须相同,同一个网段内的路由器需要配置相同的接口验证模式与口令。

表1-29 配置OSPF验证提高IS-IS网络的安全性在安全性要求较高的网络中,可以通过配置IS-IS验证来提高IS-IS网络的安全性。

IS-IS验证特性分为邻居关系的验证与区域或路由域的验证。

配置准备在配置IS-IS验证功能之前,需完成以下任务:•配置接口的网络层地址,使相邻节点网络层可达•使能IS-IS功能配置邻居关系验证配置邻居关系验证后,验证密码将会按照设定的方式封装到Hello报文中,并对接收到的Hello报文进行验证密码的检查,通过检查才会形成邻居关系,否则将不会形成邻居关系,用以确认邻居的正确性与有效性,防止与无法信任的路由器形成邻居。

两台路由器要形成邻居关系必须配置相同的验证方式与验证密码。

表1-37 配置邻居关系验证操作命令说明进入系统视图system-view-进入接口视图interface interface-type interface-number-配置邻居关系验证方式与验证密码isis authentication-mode{ md5 | simple}[ cipher ] password [ level-1 | level-2 ] [ ip |osi ]必选缺省情况下,接口没有配置邻居关系验证,既不会验证收到的Hello报文,也不会把验证密码插入到Hello报文中参数level-1与level-2的支持情况与产品相关,具体请以设备的实际情况为准必须先使用isis enable命令使能该接口才能进行参数level-1与level-2的配置。

H3C S9500交换机VRRP+MSTP配置举例

1 特性简介VRRP(Virtual Router Redundancy Protocol,虚拟路由冗余协议)是一种容错协议。

如下图所示,通常一个网络内的所有主机都设置一条缺省路由(图中的缺省路由下一跳地址为10.100.10.1),主机发往外部网络的报文将通过缺省路由发往三层交换机Switch,从而实现了主机与外部网络的通信。

当交换机Switch发生故障时,本网段内所有以Switch为缺省路由下一跳的主机将断掉与外部的通信。

VRRP就是为解决上述问题而提出的,它为具有多播或广播能力的局域网(如以太网)设计。

VRRP将局域网的一组交换机(包括一个Master即主交换机和若干个Backup即备份交换机)组织成一个虚拟路由器,这组交换机被称为一个备份组。

虚拟的交换机拥有自己的IP地址10.100.10.1(这个IP地址可以和备份组内的某个交换机的接口地址相同),备份组内的交换机也有自己的IP地址(如Master的IP地址为10.100.10.2,Backup的IP地址为10.100.10.3)。

局域网内的主机仅仅知道这个虚拟路由器的IP地址10.100.10.1(通常被称为备份组的虚拟IP地址),而不知道具体的Master 交换机的IP地址10.100.10.2以及Backup交换机的IP地址10.100.10.3。

局域网内的主机将自己的缺省路由下一跳设置为该虚拟路由器的IP地址10.100.10.1。

于是,网络内的主机就通过这个虚拟的交换机与其它网络进行通信。

当备份组内的Master交换机不能正常工作时,备份组内的其它Backup交换机将接替不能正常工作的Master交换机成为新的Master交换机,继续向网络内的主机提供路由服务,从而实现网络内的主机不间断地与外部网络进行通信。

2 适用版本软件版本:S9500-CMW310-R1628版本及以后升级版本(R2126及以上版本不支持)硬件版本:S9500交换机全系列硬件版本3 注意事项同一VRRP备份组多个备份的路由器之间,VRRP组握手时间必须一致,否则VRRP组状态会异常;同一VRRP备份组之间VRRP的工作方式必须相同,都为抢占模式,或者都为非抢占模式;必须在配置VRRP组之前启用vrrp ping-enable功能,否则无法ping通VRRP虚地址;VRRP监控端口只能监控VLAN接口地址,无法监控某个具体的端口;VRRP组的hello时间一般不建议修改;如果VRRP组数较多,可以考虑把各组的hello 时间分别设置成2、3、5、7等互质数,减少VRRP hello报文对CPU的冲击。

H3C路由器简单配置流程

H3C路由器简单配置流程H3C路由器简单配置流程一、前言H3C路由器是一款功能强大且易于配置的网络设备,本文将介绍H3C路由器的简单配置流程,帮助用户快速上手。

二、准备工作1·确认已获得H3C路由器的管理员权限。

2·准备一台连接H3C路由器的电脑。

3·获得H3C路由器的默认IP地质、用户名和密码。

4·确认所需配置信息,例如IP地质、子网掩码、网关等。

三、登录路由器1·打开电脑的浏览器,输入H3C路由器的默认IP地质。

2·输入管理员用户名和密码,登录。

四、基本配置1·“基本配置”,选择“系统配置”,进入系统配置界面。

2·在系统配置界面中,设置路由器的主机名和域名。

3·设置路由器的时钟。

4·设置路由器的管理IP地质、子网掩码和默认网关。

五、接口配置1·“接口配置”,选择“接口”。

2·选择需要配置的接口,“编辑”,进入接口配置界面。

3·在接口配置界面中,设置接口的IP地质、子网掩码、启动协议等。

4·根据需求设置其他接口配置,如VLAN、端口绑定等。

六、路由配置1·“路由配置”,选择“静态路由”。

2·“添加”,进入静态路由配置界面。

3·在静态路由配置界面中,设置目标网络、下一跳和出接口。

4·根据需求配置其他路由选项,如默认路由、策略路由等。

七、安全配置1·“安全配置”,选择“ACL”。

2·“添加”,进入ACL配置界面。

3·根据需求设置ACL规则,如允许或禁止特定IP地质或端口访问。

4·根据需求配置其他安全选项,如防火墙、VPN等。

八、保存配置1·在配置完成后,页面上的“保存”按钮,保存配置。

2·确认保存配置内容并重启路由器,使配置生效。

附件:本文档涉及附件,请参阅附件文件。

H3C配置经典全面教程(

H3C配置经典全面教程(H3C路由器是一款功能强大且性能稳定的网络设备,经常被用作企业级网络中的核心设备。

本文将为您介绍H3C路由器的经典配置教程,帮助您更好地理解和使用这一设备。

1.连接到H3C路由器首先,您需要通过网线将电脑与H3C路由器连接起来。

确保网线连接正常,然后打开电脑上的终端仿真软件,如SecureCRT或PuTTY。

在软件中选择正确的串口号和波特率,点击连接按钮,即可与路由器建立连接。

2.进入路由器的命令行界面成功连接到路由器后,会出现一个登录提示符。

输入用户名和密码,按回车键确认。

默认情况下,H3C路由器的用户名和密码均为admin。

3.查看和修改路由器的基本配置在进入命令行界面后,可以输入一系列命令来查看和修改路由器的基本配置。

以下是一些常用的命令:- 查看路由器的配置信息:display current-configuration- 查看和修改路由器的主机名:display current-configuration ,include hostname / sysname [hostname]- 查看和配置路由器的IP地址:display current-configuration ,include interface [interface-name] / ip address [ip-address] [subnet-mask]- 查看和配置路由器的静态路由:display current-configuration ,include ip route-static [destination-network-address] [subnet-mask] [next-hop-ip-address]4.配置和管理VLANVLAN是虚拟局域网的缩写,用于将物理网络划分为逻辑上独立的多个虚拟网络。

以下是配置和管理VLAN的一些常用命令:- 创建VLAN:vlan [vlan-id]- 删除VLAN:undo vlan [vlan-id]- 查看VLAN信息:display vlan- 将端口加入VLAN:interface [interface-name] / port link-type access / port-link-type hybrid / port hybrid pvid vlan[vlan-id] / port hybrid untagged vlan [vlan-id]5.配置和管理静态路由静态路由是手动配置的路由项,用于指定数据包从一个网络到另一个网络的路径。

H3CS9500交换机RPR三层组网功能的配置

H3CS9500交换机RPR三层组网功能的配置H3C S9500交换机RPR(Route Protocol Readiest)三层组网功能是在交换机上配置路由协议,使其能够实现三层(网络层)的功能,如路由转发、路由表管理、子网划分等。

以下是H3C S9500交换机RPR三层组网功能的详细配置步骤。

1.配置三层组网基本设置:(1)设置交换机主机名:sysname SwitchA(2)配置管理地址:interface Vlan-interface 1ip address 192.168.1.1 255.255.255.0quit(3)开启SSH或Telnet远程登录:ssh server enabletelnet server enable2.配置路由协议:(1)配置静态路由:ip route-static 0.0.0.0 0.0.0.0 192.168.1.254(2)配置动态路由:ripnetwork 10.0.0.0quitOSPF协议配置:ospfarea 0.0.0.0network 10.0.0.0 0.0.0.255quit3.配置接口:(1)配置物理接口:interface GigabitEthernet1/0/1port link-type accessport default vlan 10quit(2)配置虚接口:interface Vlan-interface 10ip address 10.0.0.1 255.255.255.0quit(1)创建VLAN:vlan 10vlan 20quit(2)配置接口VLAN绑定:interface GigabitEthernet1/0/1port link-type hybridport hybrid vlan 10 untaggedquit(3)配置虚接口VLAN绑定:interface Vlan-interface 10vlan-type dot1q 10quit5.配置ACL(访问控制列表):(1)创建ACL:acl number 2000rule permit ip source 10.0.0.0 0.0.0.255 destination 192.168.1.0 0.0.0.255quit(2)应用ACL:interface GigabitEthernet1/0/1traffic-filter inbound acl 2000quit6.配置DHCP(动态主机配置协议):(1)启用DHCP服务:dhcp enable(2)配置DHCP池:interface GigabitEthernet1/0/1dhcp server ip-pool Pool1quit(3)配置DHCP地址池:ip pool Pool1network 192.168.1.0 mask 255.255.255.0 gateway-list 192.168.1.1quit以上是H3CS9500交换机RPR三层组网功能的基本配置步骤。

H3C交换机配置静态路由的方法

H3C交换机配置静态路由的方法H3C交换机配置静态路由的方法其实关于配置静态路由的方法有很多,下面YJBYS店铺为大家整理了关于H3C交换机配置静态路由的方法,希望对你有所帮助。

一、组网需求:如下图所示,在三台Switch上通过配置静态路由,使得三台在不同网段的`PC之间可以相互通迅。

二、组网图:配置静态路由典型应用组网图三、配置步骤:软件版本:S9500交换机全系列软件版本硬件版本:S9500交换机全系列硬件版本如上图所示,三、配置步骤:软件版本:S9500交换机全系列软件版本;硬件版本:S9500交换机全系列硬件版本;如上图所示,所有IP地址的掩码均为255.255.255.0。

1)配置交换机SwitchA的配置静态路由[SwitchA]iproute-static1.1.3.0255.255.255.01.1.2.2[SwitchA]iproute-static1.1.4.0255.255.255.01.1.2.2[SwitchA]iproute-static1.1.5.0255.255.255.01.1.2.22)设置交换机SwitchB的配置静态路由。

[SwitchB]iproute-static1.1.2.0255.255.255.01.1.3.1[SwitchB]iproute-static1.1.5.0255.255.255.01.1.3.1[SwitchB]iproute-static1.1.1.0255.255.255.01.1.3.13)设置交换机SwitchC的配置静态路由。

[SwitchC]iproute-static1.1.1.0255.255.255.01.1.2.1[SwitchC]iproute-static1.1.4.0255.255.255.01.1.3.24)在主机A上配缺省网关为1.1.5.2,主机B上配缺省网关为1.1.4.1,主机C上配缺省网关为1.1.1.2。

h3c Firewall黑名单配置举例

Copyright © 2007 杭州华三通信技术有限公司

第4页, 共5页

# 配置路由。

ip route-static 0.0.0.0 0 50.0.0.1 ip route-static 10.0.0.0 24 30.0.0.1

# 配置客户机地址到黑名单表项中。

firewall blacklist 202.0.0.1 timeout 100

# 使能黑名单功能。

firewall blacklist enable

4 配置举例

4.1 组网需求

如图4-1所示,假设Firewall单板位于S9500的4号槽,内网和外网主机分别位于防 火墙Trust区域和Untrust区域中,现要在100分钟内过滤掉外网主机发送的所有报 文。外网主机的IP地址为202.0.0.1。

Copyright © 2007 杭州华三通信技术有限公司

# 配置路由,外网报文下一跳为SecBlade防火墙。

[S9500] ip route-static 0.0.0.0 0 30.0.0.254

# 配置SecBlade模块,设置VLAN 50为security-vlan。

[S9500] secblade module test [S9500-secblade-test] secblade-interface vlan-interface 30 [S9500-secblade-test] security-vlan 50 [S9500-secblade-test] map to slot 4

第3页, 共5页

Firewall黑名单配置举例

port access vlan 50 #

ip route-static 0.0.0.0 0 30.0.0.254 preference 60 # secblade module test secblade-interface vlan-interface 30 security-vlan 50 map to slot 4

H3C基本配置(默认路由)

H3C基本配置# 进入系统视图<H3C>sys#配置设备名[H3C]sysname RouterA# 设置super(明文)密码[RouterA]super password simple quidway#设置super(密文)密码[RouterA]super password cipher quidway#启用telnet 管理功能[RouterA]user-interface vty 0 4[RouterA-ui—vty0-4]authentication—mode password [RouterA-ui-vty0—4]set authentication password quidway [RouterA—ui—vty0—4]user privilege level 3[RouterA-ui—vty0—4]quit[RouterA]telnet server enable#配置端口IP 地址[RouterA]int e 0[RouterA—Ethernet0]ip add 192.168.1.1 24# 启动端口[RouterA-Ethernet0]undo shutdown [RouterA—Ethernet0]quit#保存,在任何视图下〈RouterA〉save# 查看当前设备配置信息[RouterA]display current-configuration#查看Flash 中的配置(相当于CISCO start-config) [RouterA]display saved—configuration#删除FLASH 中的配置信息(重置设备配置)[RouterA]reset saved-configuration#重新启动设备〈RouterA>reboot# 显示系统软件版本[RouterA]display version# 访问TFTP 服务器<H3C>tftp 服务器IP {put|get}源文件名目的文件名〈H3C〉tftp 192。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C S9500交换机Firewall之路由模式的配置一、组网需求:

防火墙工作在路由模式下,内网主机的网关全部都在FW上,外网主机网关也在防火墙上,在这种方式下,9500可以不配置任何三层接口,当作纯粹的二层设备来用,所有的三层转发都交由FW来完成。

二、组网图

三、配置步骤

软件版本:H3C S9500交换机B1325及之后软件版本

硬件版本:H3C S9500交换机LSM1FW8DB1单板

1)添加内网VLAN50和外网VLAN60

[S9500] vlan 50

[S9500-vlan50] port E2/1/2

[S9500] vlan 60

[S9500-vlan60] port E3/1/3

2)设置SecBlade模块,配置内网VLAN 50和外网VLAN60为安全VLAN

[S9500]secblade module test

[S9500-secblade-test] security-vlan 50 60

[S9500-secblade-test] map to slot 2

3)进入SecBlade视图,配置子接口,并且把子接口加入相应的区域(缺省用户名和密码为SecBlade,区分大小写)

<S9500> secblade slot 2

user:SecBlade

password:SecBlade

<SecBlade_FW> system

5)SecBlade视图下配置防火墙工作模式为路由模式,把接口配置相应的IP地址并加入相应的区域

[SecBlade_FW] firewall mode route

[SecBlade_FW] interface g0/0.50

[SecBlade_FW -GigabitEthernet0/0.50] ip address 50.0.0.254 24 [SecBlade_FW -GigabitEthernet0/0.50] vlan-type dot1q vid 50 [SecBlade_FW] interface GigabitEthernet 0/0.60

[SecBlade_FW -GigabitEthernet0/0.60] ip address 60.0.0.254 24 [SecBlade_FW -GigabitEthernet0/0.60] vlan-type dot1q vid 60 [SecBlade_FW] firewall zone trust

[SecBlade_FW -zone-trust] add interface GigabitEthernet 0/0.50 [SecBlade_FW] firewall zone untrust

[SecBlade_FW -zone-untrust] add interface GigabitEthernet 0/0.60

四、配置关键点:

1)Firewall在缺省默认情况下不转发任何报文,需要执行命令

firewall packet-filter default permit使其默认转发;

2)FW转发报文前,请确认扣板上的主接口是up的。