木马检测免疫算法研究

网络入侵中的免疫遗传算法及神经网络的应用--梅健

网络入侵中的免疫遗传算法及神经网络的应用04820053 梅健网络安全从其本质上来讲就是网络上的信息安全。

从广义来说,凡是涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全的研究领域。

确保网络系统的信息安全是网络安全的目标,信息安全包括两个方面:信息的存储安全和信息的传输安全。

信息的存储安全是指信息在静态存放状态下的安全,如是否会被非授权调用等。

信息的传输安全是指信息在动态传输过程中安全。

对于一般的常用入侵方法主要有: 口令入侵特洛伊木马术监听法E-mail技术病毒技术网络环境下的入侵检测系统根据采用检测技术的不同可分为2类: 基于异常的入侵检测系统和基于特征的入侵检测系统。

基于异常的入侵检测,简称异常检测。

它的基本假设是入侵活动具有不同于正常用户活动的特征,即入侵活动表现为异常.首先根据主体的历史活动记录,为每个主体建立正常活动的“活动简档”;将当前的主体活动与“活动简档”进行比较,如果差异大于某个预定义的值,就认为这是一次入侵.目前异常检测的研究主要采用统计学方法,如Dening等人最早使用统计方法检测异常情况,以后的众多学者在此基础上进行了研究和实践,取得了一定的成果.Crossbie等人则尝试用遗传算法描述复杂的正常用户使用情况,并将其用于主机日志的审计工作中.基于特征的入侵检测,简称特征检测。

它是将已知的每种入侵方法都表示成一条入侵规则,将当前发生的活动与入侵规则集进行匹配,如果当前的活动与某条入侵规则匹配就认为是采用该种入侵方法发起的一次攻击. 该入侵检测系统能够确定具体的入侵类型,有利于网络管理人员采取有效措施阻止攻击,同时具有误报率低的特点,更易被应用. 缺点:需要专家根据具体网络结构和状态手工建立入侵规则,而且不能保证实时更新,这使得建立和维护有效的入侵检测系统成为复杂庞大的知识工程,阻碍了IDS的进一步商用。

入侵规则的知识表示方法:If 条件部分Then 结论部分If (hot=3) and (compromised=2) and (root=l) Then buffer_overflow1.免疫算法在入侵检测中的运用1.1 一种基于免疫原理的NIDS系统模型依据生物免疫的基本思想,将正常的网络访问当成是自己的正常行为,将异常访问当成异己行为,区别自己和异己从而判别出入侵行为。

免疫算法资料

免疫算法免疫算法(Immune Algorithm)是一种基于人类免疫系统工作原理的启发式算法,通过模拟人体免疫系统的机理来解决优化问题。

人体免疫系统作为生物体内的防御系统,可以识别并消灭入侵的病原体,同时保护自身免受损害。

免疫算法借鉴了人体免疫系统的自我适应、学习和记忆等特点,将这些特点引入算法设计中,实现了一种高效的优化方法。

算法原理免疫算法中最核心的概念是抗体和抗原,抗体可以看作是搜索空间中的一个解,而抗原则是代表问题的目标函数值。

算法通过不断更新和优化抗体集合,寻找最优解。

免疫算法的工作原理主要包括以下几个步骤:1.初始化种群:随机生成一组初始解作为抗体集合。

2.选择和克隆:根据适应度值选择一部分优秀的抗体,将其进行克隆,数量与适应度成正比。

3.变异和超克隆:对克隆的抗体进行变异操作,引入随机扰动,形成新的候选解。

超克隆即通过一定规则保留部分克隆体,并淘汰弱势克隆体。

4.选择替换:根据新生成解的适应度与原有解的适应度进行比较,更新抗体集合。

应用领域免疫算法由于其模拟人体免疫系统的独特性,被广泛应用于复杂优化问题的求解,如工程优化、图像处理、模式识别、数据挖掘等领域。

免疫算法在这些领域中具有很强的适用性和可扩展性,能够有效地解决局部最优和高维空间搜索问题。

在工程优化方面,免疫算法可以用来解决设计问题、调度问题、控制问题等,提高系统的性能和效率;在图像处理领域,免疫算法可以用来实现图像分割、特征提取、目标识别等任务,有效处理大规模图像数据;在数据挖掘领域,免疫算法可以发现数据之间的潜在关联和规律,帮助用户做出决策。

发展趋势随着人工智能技术的快速发展,免疫算法在解决复杂问题中的优势逐渐凸显。

未来,免疫算法将继续深化与其他优化算法和机器学习领域的整合,发展出更加高效和智能的算法模型。

同时,随着计算机性能的提升和算法理论的不断完善,免疫算法在实际应用中将展现出更广阔的应用前景。

综上所述,免疫算法作为一种启发式优化算法,在工程优化、图像处理、数据挖掘等领域具有广泛的应用前景。

人工免疫木马检测中动态克隆选择算法的改进

被 检 测 为 非 自体

未 激 活 年 龄 过 大 死

亡

细胞 、 记忆细胞 ) 重新做了定义 , 将随机生成 的检

测器 自我 耐受后 再 与 已有 合格 检 测 器 匹 配 , 与 对 已有 合格 检测 器 匹 配 的检 测器 进 行 限次 变 异 , 以 消 除检测 器冗 余 ; 检 测 到 自我 抗 原或 年 龄 过 大 对

统, 用来模仿生物免疫系统的能力 , 保护计算机免 受计 算 机 病毒 和其 他 因素 的破 坏 ;99年, 19

收稿 日期 :2 1 0 0 1— 4—2 8

r m, S 和动 态 克 隆选 择 算 法 ( ya i i C A) h t D nm c

C o a S lc o loi m, C A) 。 ln e t nA g r l ei h t D S

本文 对 以上 问题 的 改进 : 整最 初 成熟 检 测 调 器 生成 步骤 , 图 2所 示 。将 随机 生成 的检 测 器 如

与 自身 匹配 的检 测器 , 不具 备检 测能 力 ; 熟检 测 成 器是 未成 熟检测 器 经 过 自我 耐受 成 功 , 会 对 自 不 我进 行免 疫 , 是也 未必 具有 检测能 力 ; 忆检 测 但 记

测器 、 成熟 检 测器 和 记 忆 检测 器 。三种 检 测 器 之 间相 互协 调 以实现算 法 的适 应性 。

未成 熟检测 器是 系统 最初 随机生 成 的且没 有

立行使功能, 检测器与检测器之间不存在交流、 协 调, 这样检测器之间可能会存在很大的相同部分 ,

对于系统来说, 存在检测器的冗余 , 增加了产生检测 器的时间耗费 , 了检测空间 , 较少 相反增大了黑洞 。

1 动态克隆选择算法

基于免疫算法的入侵检测方法的研究的开题报告

基于免疫算法的入侵检测方法的研究的开题报告1. 研究背景和意义随着计算机技术的快速发展,网络安全问题越来越受到人们的关注。

入侵检测技术作为网络安全领域中的重要技术之一,已经广泛应用于网络安全保护中。

在传统入侵检测方法中,基于规则的和基于统计的方法往往需要大量的先验知识和数据预处理,且容易受到攻击者的规避。

因此,越来越多的研究者开始采用免疫算法来解决入侵检测问题。

免疫算法来源于生物免疫系统,具有自适应学习、快速适应、自我修复等特点,在信息安全领域中的应用也越来越广泛。

免疫算法具有较强的容错性和自适应性,在入侵检测领域中也表现出较好的效果,并且具有较强的抗攻击性能。

2. 研究内容和方法本研究将采用免疫算法来实现入侵检测,主要研究内容和方法如下:(1)设计免疫算法模型,实现对入侵检测数据的学习和分类。

(2)基于CICIDS2017数据集开展实验,对比分析免疫算法和传统入侵检测方法的效果。

(3)探究优化免疫算法的方法,提高免疫算法在入侵检测中的性能表现。

3. 研究计划和进度本研究计划分以下几个阶段进行:(1)文献调研,对免疫算法和入侵检测领域的相关研究进行深入了解与分析,制定研究计划和方案。

预计时间:2周。

(2)设计并实现基于免疫算法的入侵检测模型,并进行实验验证。

预计时间:8周。

(3)开展优化免疫算法的研究,探索提高免疫算法在入侵检测中的性能表现的途径。

预计时间:4周。

(4)撰写论文及答辩准备。

预计时间:4周。

4. 研究预期结果通过本研究,预计能够设计出具有较高准确性和较好抗攻击性能的入侵检测模型,探究免疫算法在入侵检测领域的应用,对提高网络安全防护能力具有较大的意义。

研究计算机木马应对技术

研究计算机木马应对技术计算机木马是一种病毒程序,通常伪装成合法程序,并在未经用户许可的情况下向系统中植入恶意程序,以实现攻击者的不诚实行为。

由于计算机系统的复杂性不断增加,计算机木马的数量也在增加,因此研究计算机木马应对技术是非常重要的。

近年来,许多研究人员致力于研究计算机木马应对技术,旨在寻找更有效的方法来检测和清除这些病毒程序。

以下是几种有效的技术。

1. 静态分析技术静态分析是一种在未执行代码的情况下分析代码结构和功能的技术。

这种技术适用于研究计算机木马的应对技术,因为这些程序通常包含特定的代码结构和函数,被称为“病毒特征码”,便于静态分析技术来检测这些木马程序。

通过分析木马的特征码,可以建立一个包含已知木马程序的数据库,并将该数据库与计算机系统进行比对,以确定系统中是否存在木马程序。

通过这种方法,可以有效降低木马的入侵成功率,保护计算机系统的安全。

2. 动态分析技术动态分析是一种检测木马程序的方法,它允许研究人员观察木马程序在代码执行时的行为。

动态分析可以检测木马程序的隐藏或加密特性,并提供用于分析和修复中重要数据的实时数据。

通过动态分析技术,研究人员可以确定木马程序的行为,从而清除和阻止木马程序的入侵。

3. 虚拟机技术虚拟机是一种计算机程序,可以模拟运行另一个操作系统或应用程序。

虚拟机技术可用于研究计算机木马的应对技术,并在隔离的环境中分析、测试木马程序。

通过使用虚拟机技术,研究人员可以在安全的环境下测试和分析木马程序的行为,避免真实系统受到木马程序的损坏。

在这种情况下,研究人员可以确定木马程序的特征和行为,并开发相应的应对措施。

4. 威胁情报共享威胁情报共享是一个基于网络的平台,允许安全研究人员共享他们的研究,包括木马程序的检测和清除技术。

该平台提供一种有效的方式,让研究人员能够收集有关计算机木马的最新信息,并分享他们的知识和技术。

通过共享情报,研究人员可以加快对木马程序的检测、清除和阻止的响应时间,从而更好地保护计算机系统的安全。

任务2 木马免杀

第二章任务2 木马免杀2.1 木马免杀概述免杀,也就是反病毒(AntiVirus)与反间谍(AntiSpyware)的对立面,英文为Anti-AntiVirus(简写Virus AV),逐字翻译为“反-反病毒”,我们可以翻译为“反杀毒技术”。

木马免杀可以将其看为一种能使木马避免被杀毒软件查杀的技术。

木马免杀技术的涉猎面非常广,涉及反汇编、逆向工程甚至系统漏洞的发掘等其他顶级黑客技术。

2.2 木马免杀原理(1) 杀毒原理当前杀毒软件对病毒的查杀主要有特征代码法和行为监测法两种。

特征码就是能识别一个程序是病毒的一段不大于64字节的特征串。

特征码定位法分为文件查杀和内存查杀,杀毒软件公司拿到病毒的样本以后,定义一段病毒特征码到病毒库中,然后与扫描的文件比对,如果一致则认为是病毒。

内存查杀则是载入内存后再比对。

行为检测法是新出现的一种定义病毒的方法,它利用的原理是某些特定的病毒会有某些特定的行为来做出是否为病毒的判断。

(2) 木马免杀原理免杀在某种程度上可以说是杀毒软件的对立面。

杀毒软件通过特征码查杀病毒,相应的,通过修改特征码的方法来实现木马免杀。

特征码修改方法:方法一:直接修改特征码的十六进制法●修改方法:把特征码所对应的十六进制改成数字差1或差不多的十六进制。

●适用范围:一定要精确定位特征码所对应的十六进制,修改后一定要测试一下文件能否正常使用。

方法二:修改字符串大小写法●修改方法:如果特征码所对应的内容是字符串,只要把大小字互换一下就可以了。

●适用范围:特征码所对应的内容必须是字符串,否则不能成功。

方法三:等价替换法●修改方法:把特征码所对应的汇编指令,替换成功能类似的指令。

●适用范围:特征码中必须有可以替换的汇编指令,比如JE,JNE 换成JMP等。

方法四:指令顺序调换法●修改方法:把具有特征码的代码顺序互换一下。

●适用范围:具有一定的局限性,代码互换后必须不能影响程序的正常执行。

方法五:通用跳转法●修改方法:把特征码移到零区域(指代码的空隙处)执行后,使用JMP指令无条件调回原代码处继续执行下一条指令。

木马实验的实验总结

木马实验的实验总结木马实验是计算机安全领域中经常进行的一种实验,通过模拟木马攻击来测试系统的安全性和对抗能力。

本文将对木马实验进行总结和分析,以便更好地理解木马攻击的原理和防范措施。

木马实验是一种模拟攻击的实验方法,旨在测试系统的安全性。

通过模拟真实的木马攻击行为,可以评估系统的抵抗能力和安全性水平。

实验过程中,攻击者会利用木马程序来入侵目标系统,获取敏感信息或者控制系统。

而被攻击的系统则需要及时发现并阻止这种入侵行为,保障系统的安全。

木马实验的目的是为了测试系统的防御能力。

通过模拟木马攻击,可以检验系统的反病毒、入侵检测和安全防护等功能是否有效。

实验者可以利用各种类型的木马程序,观察系统的反应和应对措施,从而评估系统的安全性能。

如果系统能够及时发现并阻止木马攻击,那么说明系统的安全防护措施是有效的。

木马实验中,攻击者会选择合适的木马程序进行攻击。

木马程序通常隐藏在合法的程序中,具有潜伏性和隐蔽性。

攻击者通过各种途径将木马程序传播到目标系统中,例如通过网络传输、邮件附件或者可移动存储介质等。

一旦木马程序成功运行并取得系统的控制权,攻击者就可以进行各种恶意操作,如窃取个人信息、破坏系统文件或者进行远程控制等。

针对木马攻击,系统需要采取一系列的防范措施。

首先,及时更新操作系统和应用程序的补丁,以修复已知漏洞。

其次,安装可靠的防病毒软件,并定期更新病毒库。

第三,限制系统的访问权限,避免非授权人员对系统进行操作。

第四,加强网络安全防护,设置防火墙、入侵检测系统等。

此外,还可以对系统进行加固,如禁用不必要的服务、设置强密码、定期备份数据等。

在木马实验过程中,需要注意保护系统和数据的安全。

实验者在进行木马攻击时,应确保攻击范围仅限于实验环境,避免对其他系统造成损害。

同时,实验者需要遵守相关法律法规,不得利用木马攻击进行非法活动。

另外,实验完成后,应及时清除木马程序和相关痕迹,以免留下安全隐患。

木马实验是一种测试系统安全性的重要方法。

基亏并行计算的木马免疫算法研究

值 进 行 匹 配确 认 。 验证 明 改进 的 阴性 选择 算 法在 匹 配位 数 和 随机 字符 串住 数 增 加 时 , 选检 测 器增 加 速 度 较 平 缓 , 实 候 系统 负担 增 加 较 缓 慢 . 此 具有 较 好 的检 测 效 率 。 因

d t co a a n r a e s e d,t e b r e fs s m lo h s a so ic e s p e .T e eo e h d lh s g o e e tr h s a f ti c e s p e i h u d n o y t a s a lw n ra e s e d h r fr ,t e mo e a o d e

( 商丘 职 业 技 术 学 院 计 算 机 系 ,河 南 商 丘 4 6 0 ) 7 0 0 摘 要 : 统 的 木 马检 测 技 术 在检 测 正 确 率 、 报 率 和 漏 报 率 上 都 有 不 足 , 对 传 统 阴 性 选 择 算 法 在检 测 效 率上 的 不 传 误 针 足 . 出一 种 基 于 并行 计 算 的 多特 征 区域 匹 配 算 法 。 个 算 法 首 先 把 随 机 字 符 串分 为 多个特 征 区域 , 个 特 征 区 域 内 提 这 每

关键 词 :并 行 计 算 ; 马 检 测 ; 疫 ;算 法 木 免

中图 分 类 号 :T 3 16 P 0 . 文 献 标 识 码 :A 文章 编 号 :1 7 — 2 6(01 1 — 0 5 0 6 4 6 3 2 2)6 0 4 — 3

基于网络行为分析的木马病毒检测算法

è

Dv ø

(1)

programsꎬand the detection indicators are better than the cur ̄rent detection methods.

Key words: trojan virus detectionꎻ N ̄Gram featureꎻ information gainꎻ support vector machine

detection. Finallyꎬa Trojan virus detection classifier based on support vector machine is constructed. The

simulation results show that the proposed detection method can effec ̄tively detect all kinds of Trojan virus

length N ̄Gram feature is extracted as a Trojan behavior feature. Thenꎬbased on the redun ̄dancy problem

of N ̄Gram featuresꎬthe information gain is used to filter and improve the pertinence of features on Trojan

关键词: 木马病毒检测ꎻ N ̄Gram 特征ꎻ 信息增益ꎻ 支持向量机

中图分类号: TP393 文献标识码: A

Trojan virus detection algorithm based on network behavior analysis

基于内存完整性的木马检测技术研究(可编辑)

基于内存完整性的木马检测技术研究华中科技大学硕士学位论文基于内存完整性的木马检测技术研究姓名:齐琪申请学位级别:硕士专业:计算机系统结构指导教师:周敬利20060510摘要随着黑客技术的不断发展,Windows木马以其攻击范围广,隐蔽性强,危害大等特点成为常见的网络危害之一。

基于对近年来流行的Windows木马挂钩隐藏方式的分析,改进了基于内存完整性的检测方法,以有效地检测利用各种挂钩技术的Windows木马,同时也介绍了Windows 内核级木马的各种重要检测技术。

内存完整性的检测方法,就是在程序运行过程中,通过对内存各个重要区域进行完整性检测,查出可能存在的异常现象,从而判断系统中是否存在木马的方法。

现有的内存检测方法中,多是通过检测代码区块的完整性来判断木马的存在,它无法检测到改变内存其它区域的木马。

根据内存检测原理,设计一个检测程序,它通过四个检测模块对内存进行完整性检测,它们分别是输入地址表检测,系统服务地址表检测,系统服务描述表检测和活动进程链表完整性检测。

输入地址表的检测方式是基于PEPortable Executable文件格式的检测方式。

在输入地址表的检测方式中,通过比较输入地址表和输入函数表中的函数地址,来判断是否存在木马挂钩函数。

系统服务地址表检测是基于内存与文件中内容是否一致的检测,系统服务表装载入内存以后与文件中的内容只相差了一个偏移,通过对偏移量的计算,便可达到最后比较的目的。

在程序中,对于这两种方法进行了具体的可行性检测和实验,并检测出基于挂钩函数的木马病毒He4HOOK,可以弥补现今内核级木马检测工具如icesword的不足。

关键词:Windows 木马,检测技术,内存完整性,输入地址表IIAbstractWith the rapid popularization of the Internet and the constantdevelopment of itsapplication, various kinds of Internet attack methods have also appeared. These attackshave seriously damaged the interests of the Internet users. Based on the influent hook trojanhidden method, the detectioner advanced the detection method about Memory integrality inorder to detect more trojans which use the hook technology andintroduce the variousdetection technologiesThe detection method of memory integrity, is to find possible abnormal phenomena bymake integrity test of every important area of memory while program is running, so tojudge the existance of Trojan in the system. However, most of present methods of memoryintegrity judge the existance of Trojan through testing the integrity of code area, which cannot detect some special Trojan which can change other area in the memory. Thus, adetection procedure is designed according to memory detection principle which includefour detection modules: import address table detection module, systemservice address tabledetection module, system service description table detection module and active processeslink table detection module The method of import address table detection is based on the detection method of PEPortable Executable file format. By comparing function addresses of import address tablewith those of import function table, we can find out whether it exists Trojan hook functionin address table. System service address table detection is based on whether memory isconsistent with file. After the system service table is loaded into memory, operation systemwill add a address offset to file content in memory. So, by figuring out the offset, we canfind out where is different between memory and file In practical, this system has find out Trojan virus--He4Hook based on hook function, which can make up the shortage of present Trojan detection tools based on kernelKey words:Windows Trojan,Detection technology,Memory integrality,Import Address TableIII独创性声明本人声明所呈交的学位论文是我个人在导师指导下进行的研究工作及取得的研究成果。

一种新的Windows木马检测方法研究

一种新的Windows木马检测方法研究随着计算机技术的普及,Windows木马病毒也越来越多地出现在互联网上。

Windows木马病毒是一种非常有害的软件,能够将计算机上的重要信息盗走、关键系统文件被破坏或者删除,甚至在计算机与网络间建立一个远程连接。

因此,检测和防范Windows木马病毒就变得尤为重要。

本文将介绍一种新的Windows木马检测方法。

该方法的主要思想是基于机器学习技术,借助计算机的强大计算资源和高速处理能力,自动学习和识别Windows木马病毒,并快速迭代优化,不断提高检测效率和准确率。

以下是该方法的具体流程:1、数据收集:从已知的Windows木马样本中,采集大量的木马病毒文件,并对这些文件进行标记,标记一个文件是否是Windows木马病毒。

2、特征提取:对于每个木马病毒文件,利用特征提取算法从中提取关键的特征信息,如文件大小、文件类型、文件名称、文件属性和二进制码等。

这些信息将作为它的特征向量。

3、特征选择:在提取到的特征中,需要选择一些最为重要、最具区分性的特征。

在这个过程中,我们可以利用一些统计、数学和机器学习方法,比如信息增益、PCA、LDA等。

4、模型构建:采用机器学习方法,基于已标记的木马病毒文件,构建Windows木马检测模型,如支持向量机(SVM)分类器、神经网络(NN)、朴素贝叶斯(NB)分类器等。

5、模型评估:利用标准的评价指标来评估所构建的Windows 木马检测模型的性能,如分类准确率、误判率、召回率、精确率等。

6、模型部署:将构建的Windows木马检测模型应用到实际的检测任务中去,及时发现和处理Windows木马病毒。

该方法的优点是:1、自动化:利用机器学习方法可以自动地学习和识别Windows木马病毒,无需人为干预,具有自动化、高效性、可重复性和可扩展性。

2、高准确率:采用机器学习的方法,对多种特征进行提取,可以准确地对Windows木马病毒进行检测,并且误判率低。

基于机器学习的木马病毒检测与防御机制研究

基于机器学习的木马病毒检测与防御机制研究随着信息技术的迅猛发展,网络安全问题日益突出。

木马病毒作为一种常见的网络安全威胁,对个人用户和企业机构造成了严重的危害。

传统的防御手段难以满足日益复杂的木马病毒攻击,因此,基于机器学习的木马病毒检测与防御机制成为研究的热点。

1. 引言木马病毒是一种隐藏在正常程序背后的恶意代码,通过监视用户行为、窃取敏感信息、拦截数据传输等方式实现攻击目标。

传统的防病毒软件依赖病毒库的更新,无法及时应对新型木马病毒的威胁。

而基于机器学习的木马病毒检测与防御机制可以通过分析大量的样本数据,自动学习并识别未知的木马病毒,提高检测的准确率和实时性。

2. 木马病毒检测方法(1)静态特征分析:基于静态特征的木马病毒检测方法侧重于分析二进制文件的结构和属性,如API调用序列、控制流图。

利用机器学习算法,可以通过训练二进制文件的特征向量,构建分类器进行木马病毒检测。

其中,常用的机器学习算法包括支持向量机(SVM)、决策树等。

(2)动态行为分析:与静态特征分析相比,动态行为分析关注的是程序运行时的行为特征。

通过监控程序的系统调用、网络通信等行为,可以检测木马病毒的活动。

机器学习算法可以通过训练正常程序和木马病毒的行为数据,构建分类器进行动态行为分析。

3. 机器学习算法在木马病毒检测中的应用(1)监督学习:监督学习算法通过已标记的样本数据进行训练,可以构建准确的分类模型,常用的算法有决策树、支持向量机、随机森林等。

这些算法可以根据已有的标记数据,学习到木马病毒的特征,并对未知的样本进行检测。

(2)无监督学习:无监督学习算法不依赖于已标记的样本数据,通过聚类或异常检测等方式,发现数据中的模式和异常。

例如,K-means聚类算法可以将样本数据划分为不同的组,从而检测出木马病毒的异常行为。

4. 机器学习算法在木马病毒防御中的应用(1)实时检测与防御:基于机器学习的木马病毒检测与防御系统可以实时监控网络流量和文件传输,对潜在的木马病毒进行检测和拦截。

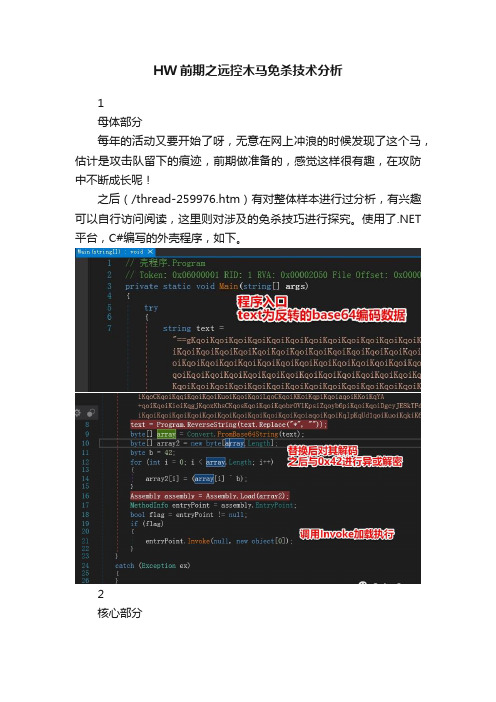

HW前期之远控木马免杀技术分析

HW前期之远控木马免杀技术分析

1

母体部分

每年的活动又要开始了呀,无意在网上冲浪的时候发现了这个马,估计是攻击队留下的痕迹,前期做准备的,感觉这样很有趣,在攻防中不断成长呢!

之后(/thread-259976.htm)有对整体样本进行过分析,有兴趣可以自行访问阅读,这里则对涉及的免杀技巧进行探究。

使用了.NET 平台,C#编写的外壳程序,如下。

2

核心部分

text解密出的内容实质还是一个PE文件,也是基于.NET平台的。

分配一段可执行内存,新建线程执行该段内容。

3

探究部分

array字节数组实质内容为meterpreter后门生成的内容或者是Cobalt Strike(果然CS是人手一份),经过作者实现的加密(异或),全程通信采用HTTPS,类似Reverse HTTPS后门,采用类似模板生成的方式,因为payload内容是可变的,而母体部分仅仅是加载器。

刚开始免杀效果还可以,如下。

微软对C#恶意文件检测是很深入的,毕竟是自家产品,嘿嘿,要免杀还需下些功夫。

静态查杀检测率并不高,如下。

基于免疫算法的自动化网络入侵检测

基于免疫算法的自动化网络入侵检测在当今数字化的时代,网络安全已成为至关重要的问题。

随着网络技术的飞速发展,网络攻击的手段也日益复杂多样,传统的网络安全防护手段逐渐显得力不从心。

为了有效应对日益严峻的网络安全威胁,基于免疫算法的自动化网络入侵检测技术应运而生。

网络入侵是指未经授权的个人或组织试图访问、篡改或破坏网络系统中的数据和资源。

这些入侵行为可能导致严重的信息泄露、系统瘫痪以及经济损失。

为了及时发现和阻止这些入侵行为,网络入侵检测系统发挥着关键作用。

免疫算法是一种受生物免疫系统启发而产生的智能算法。

生物免疫系统能够识别和抵御各种病原体的入侵,其具有高度的自适应、自学习和分布式处理能力。

免疫算法借鉴了生物免疫系统的这些特性,通过模拟免疫系统中的抗原识别、抗体生成、免疫记忆等机制,来解决复杂的优化和检测问题。

在网络入侵检测中,免疫算法具有诸多优势。

首先,它具有较强的自适应能力。

能够根据网络环境的变化和新出现的入侵模式,自动调整检测策略,从而提高检测的准确性和效率。

其次,免疫算法具有良好的分布式处理能力。

可以在大规模的网络环境中并行处理数据,快速检测出潜在的入侵行为。

此外,免疫算法还具有较强的鲁棒性,能够在存在噪声和干扰的情况下,依然保持较好的检测性能。

基于免疫算法的网络入侵检测系统通常包括以下几个主要步骤:数据采集:首先需要从网络中采集各种数据,包括网络流量、系统日志、用户行为等。

这些数据是后续检测分析的基础。

特征提取:对采集到的数据进行特征提取,将其转化为适合免疫算法处理的形式。

特征的选择和提取直接影响到检测的准确性和效率。

抗体生成:根据提取的特征,利用免疫算法生成相应的抗体。

抗体可以看作是对正常网络行为和入侵行为的模式描述。

抗原识别:将网络中的新数据作为抗原输入到系统中,与已生成的抗体进行匹配和识别。

如果抗原与抗体的匹配度较高,则认为是正常网络行为;如果匹配度较低,则可能是入侵行为。

免疫记忆:对于检测到的入侵行为,系统会将其相关特征存储在免疫记忆中,以便在后续的检测中能够更快地识别类似的入侵模式。

一种新的Windows木马检测方法研究

2010 年 12 月 第 12 期 V o l 31 N o . 12 2010

一种新的 W i ndow s木马检测方法研究

潘家晔, 庄 毅, 许 斌

( 南京航空航天大 信息科学与技术学院 , 江苏 南京 210016) E m ai: l pan jiaye@ live. cn

摘 要 : 针对目前木马病毒种类多 、 检测难度大 、 隐蔽功能强等难点 , 在研究 W indow s系统 下木马程序 特点以及生 物免疫机 制 的基础上 , 考虑到人体免疫机制与木马检测机制的相似性 , 提出一种基于免 疫的木马 检测方法 , 设计了 基于免疫的 木马检测 模 型 , 提出了改进的否定选择算法中的检测器 产生 算法 EV D e tec to r , 并将 其用于 木马 检测 . 实 验结果 表明 , 相 比同类 方法 , 基 于 EV D e tecto r的否定选择算法 EVD N SA 在检测木马方面有着较高的检测率与较低的误报 率 , 能够 有效地检 测出 W indow s系 统 下新颖未知木马程序 . 关 键 词 : 信息安全 ; 人工免疫 ; 木马检测 ; 否定选择算法 中图分类号 : T P399 文 献标识码 : A 文 章 编 号 : 1000 1220( 2010) 12 2442 06

[ 1]

绝大多数可 能对 系统 产生 危害 的 A P I函 数调 用都 会 经 过内核 SSD T 表的分发 , 比 如进 程创建 ( N t C rea teProce ss) , 驱 动加载 ( N t L o adD river ) 等 . 我们 可 通过 捕获 SSD T 表的 服 务 函数的调用来采集当 前进程 的行为 , 以进 程 N ativ e A P I调 用 序列作为抗原序列 . 根据以往的实际经验 , 木马程序总是会 与 D LL 文件连接在 一起 , 主 要原因 是隐 蔽性能 比较 好 , DL L 被 加载在某个进程当中 , 通过任务管理器无法直接查 看到 , D LL 文件容易通过系统启动 时启动 加载到 进程空间 中 . 木马也 可 以替换或者感染某个正常的系统 D LL 文件 , 即使 内核级的 木 马也需要一个用户模式 下的模 块来进 行通信 , 便于 进行用 户 私密信息的窃取 , D LL 就是 这样 最好 的一 个模 块 . 木 马为 了 隐藏自身 , 偏 爱 于 将 DL L 文 件 加 载 到 系 统 进 程 中 , 比 如 : lsass . ex e 、csrss . ex e 、 w inlog on. exe 、explo rer . ex e等 . 3 . 2 木马检测模型 通过对 W indow s中核心系统进 程的研究 发现 , 系统核 心 进程加载的 模块 一般 都是 固定 的 , 而 exp lo rer . exe 进程 加 载 的模块容易受到用户常用的一些应 用程序的 影响 . 虽 然 W in dow s系统是抢占式多线程的系统 , 但 是在操作系 统的正常 使 用过程中 , 未染毒 系统的核心进 程的 A P I调 用序列 基本上 是 保持稳定的 . 而感 染木马程序进 程的 A P I调 用序列 实际反 应 了木马程序的动态行为 , 因此 可以通 过大量 采集正 常的系 统 中核心进程的 A P I调用序列作 为正常 的自体库 , 利 用免疫 否 定选择算法产生检测器 去检测 异常的 调用序列 , 并 且根据 出 现的异常 A P I调用 , 获 取调 用线 程的 原始 地址 , 根据 原始 地 址得到对应的 D LL 模块 , 识别木马 , 并且可以检测出其变种 . 为了能够有效的检测木马 , 我们作了如下的假设 : 系统 中 各种函数挂钩以及内核模式下 的 Ho ok 行为 是容易 采用一 些 工具检测并恢复的 . 以独立进 程形式 存在的 木马程 序在任 务 管理器中容易被检测出 来 . 系 统中存 在而未 运行情 况下的 木 马程序的威胁较小 . 人体免疫系统的一个主要功能就是保护机体免 受外来病 菌微生物的入侵感染 , 根据免疫否定选择的思想 , 我们提出 了 一个 W indow s系统中木马检测模 型 , 检测 模型的整 体架构 如 下页图 1 所示 . 整个模型分为用户模 式和内核模式两个部分 . 用户模式部分由系统管理、 实时检测、 抗体进化、 抗体产生、 抗 体耐受以及日志等模块构成 , 而内核模式部分包括抗原提呈、 免疫应答、 免疫调 节等模块 . 抗原提呈主要是对系统调用进 行 监控并进行提取 . 免疫应答主 要是根 据检测 结果对 木马进 行 清除操作 . 免疫调 节主要负责对误操作进行修正 . 抗体进化 模 块主要是对检测的抗原数超过一定阈值的检测器进 行变异增 殖操作 , 并移动到 耐受模块进行耐受操作 , 以扩展检测器的 检 测范围 , 检测新颖未知的木 马程序 . 另外 , 对 于在一定 周期 内 没有匹配抗原的检测 , 将予 以清除 . 检测 器数量 不足时 , 将 重 新生成检测器 . 整 个模型的核心部分为抗体产生、 抗体耐受 以 及抗体进化部分 , 其中抗体产生模块中运用了 EV D e tector 算 法 . 而耐 受模块运用了 EVD N SA 算法 .

本科毕业设计__木马程序的工作机理及防卫措施的研究病毒论文

木马程序的工作机理的研究11 引言随着计算机和网络技术的迅猛发展和广泛应用,Intemet深入到社会的每个角落,人们充分享受到了其给工作和生活带来的巨大便利,人类社会对计算机系统和信息网络的依赖性也越来越大。

但是从另一方面,由于计算机系统和信息网络系统本身固有的脆弱性。

越来越多的网络安全问题开始困扰着我们,入侵者入侵和病毒蔓延的趋势有增无减,社会、企业和个人也因此蒙受了越来越大的损失。

特别是在此基础上发展起来的“信息战”,通过计算机攻击工具(如计算机病毒、木马等计算机程序)对敌方的计算机系统和网络设施发动袭击,造成敌方的信息通信的中断和指挥控制系统的瘫痪,从而达到“不战而屈人之兵”的目的。

显然,计算机攻击和防御工具也将成为国家之间、企业之间一种重要的攻击和防御手段。

因此,计算机和信息安全问题正日益得到人们的重视,并成为国内外的学者和专家研究的热点。

在早期的计算机安全防御中,由于网络并不流行,反病毒软件发挥着主要的作用,通过对输入设备的监控,有效地阻止了恶意程序对每台独立的计算机的危害。

随着网络的应用,绝大部分计算机连入互连网,威胁变为主要来自网络,网络入侵工具(如蠕虫、木马等)在这时不断涌现。

防火墙在这种情况下应运而生,它通过禁止非法的网络请求来防御来自网络的攻击。

随着计算机攻击技术的发展,病毒、蠕虫和木马等攻击工具在功能上相互吸收和借鉴,攻击方式和手段也层出不穷,促使计算机安全也向着不断细化的方向发展,即针对不同的攻击方式采用不同的对策,从而形成了比较完善的防御体系。

2 木马的功能和特征木马程序的危害是十分大的,它能使远程用户获得本地计算机的最高操作权限,通过网络对本地计算机进行任意的操作,比如删添程序、锁定注册表、获取用户保密信息、远程关机等。

木马使用户的电脑完全暴露在网络环境之中,成为别人操纵的对象。

就目前出现的木马来看,大致具有以下功能:1.自动搜索已中木马的计算机。

2.对对方资源进行管理,复制文件、删除文件、查看文件内容、上传文件、下载文件等。

未知木马检测免疫算法的r值分析

未知木马检测免疫算法的r值分析

王倩云;罗玉漂;陈云芳

【期刊名称】《计算机技术与发展》

【年(卷),期】2012(22)12

【摘要】免疫算法具备的轻量级、分布式和自我进化等特性能够有效解决信息安全领域中的未知木马的检测问题,弥补传统木马技术上的缺陷。

文中详细阐述了未知木马检测免疫算法及详细的检测流程,从检测器的生成及检测过程两个角度总结了检测中存在的问题,并给出了抗原检测方向的一个分析图。

根据人工免疫原理,采用阴性选择算法和r连续位匹配算法,对人工免疫未知木马检测系统中的一个重要参数r值进行了仔细的分析与测试。

实验测试结果表明检测器集越大,系统检测性能越好,系统的检测性能与检测参数r值是紧密相关的。

【总页数】5页(P175-178,182)

【作者】王倩云;罗玉漂;陈云芳

【作者单位】南京邮电大学理学院,江苏南京210003;南京邮电大学理学院,江苏南京210003;南京邮电大学计算机学院,江苏南京210003

【正文语种】中文

【中图分类】TP309

【相关文献】

1.木马检测免疫算法研究 [J], 王健;魏衍君

2.基于特征分析和行为监控的未知木马检测系统研究与实现 [J], 郝增帅;郭荣华;文

伟平;孟正

3.人工免疫在未知木马检测中的应用研究 [J], 张红梅;范明钰

4.基于改进免疫算法的BP神经网络在木马检测中的应用* [J], 包晖

5.人工免疫木马检测中动态克隆选择算法的改进 [J], 王焕玲;张国栋

因版权原因,仅展示原文概要,查看原文内容请购买。

特种木马防御与检测技术研究

感谢观看

目录分析

1

1.1背景及意 义

2

1.2木马的检 测与防护

3

1.3国内外研 究情况

4

1.4主流木马 检测技术

5

1.5本章小结

2.2 DLL型摆渡木 马的设计原理

2.1 U盘摆渡木马 特征分析

2.3 DLL木马生命 周期简介

2.4仿真实验分 析

2.5本章小结

3.2 PE病毒原理研 究

3.1 PE文件结构

7.5行为规则库

8.1功能描述

8.2系统操作描 述

作者介绍

这是《特种木马防御与检测技术研究》的读书笔记模板,暂无该书作者的介绍。

读书笔记

这是《特种木马防御与检测技术研究》的读书笔记模板,可以替换为自己的心得。

精彩摘录

这是《特种木马防御与检测技术研究》的读书笔记模板,可以替换为自己的精彩内容摘录。

3

5.3文件扫描 与检测技术

4

5.4文件隔离 与删除技术

5 5.5恶意文档

检测与删除技 术

6.1功能描述 6.2逻辑流程

6.3动态防御注册表 驱动过滤

6.4动态防御文件驱 动过滤

6.5动态防御络 协议驱动过滤

6.6动态防御进 程驱动过滤

7.2特征库组成

7.1模块描述

7.3特征库加载

7.4自定义特征 库

特种木马防御与检测技术研究

读书笔记模板

01 思维导图

03 目录分析 05 读书笔记

目录

02 内容摘要 04 作者介绍 06 精彩摘录

思维导图

本书关键字分析思维导图

技术

关键

木马

技术 木马

设计

木马

技术

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配。

检测 器规模 N H 和检测 器规模 N 的只有 匹配 概率 P 。当 P 增大 , N H 和 N 呈指数形式增加 , 这将导致检测 时间大幅增加 。而 N 决定 着系统的 整体运 行时 间 , N 决定着 系统所 占用 的空 间 , 因此 P M 的选 择范 围对 整 个系统性能起着决定性作 用。传统阴性选择算法采用 随机 生成字符串 的形式 , 匹配概率 P M 的值就 由两个字符 串间的匹配规则 、 匹配位数来决 定 。 表1 给出 了阴性选择算法中主要参数的计算公式 。

表1

பைடு நூலகம்

参数

意义

公式

N s

自体规 模

具体问题确定

N H 候 选 检 测 器 规 模

N R 检测器规模

N H = 一 l n P s / P M × ( 1 - P M )

NR 一 I n P f | P M

P M

R

匹 配 概 率

失败概率

= m 【 ( 1 一 r ) 一 1 ) / m + 1 ]

科技信息

木 马 楦 测 免 疫 管 法酮 究

河南省 商丘供 电公 司 王 健 商丘职 业技 术 学院计 算机 系 魏 衍君

[ 摘 要] 传 统的木马检测技 术在检测正确 率、 误报率和 漏报 率上都有 不足 , 本文针 对传统 阴性选择算 法在检 测效率上 的不足 , 提出 种基 于并行计 算的多特征 区域 匹配算法。这 个算法首先把 随机 字符 串分为 多个特 征 区域 , 每 个特征 区域 内对应 一个检 测器 集合 进行 匹配 , 而特征区域之间采用 r 连续位 匹配方式再 次匹配 , 同时采用并行计算 。 设置 匹配阈值进行 匹配确认。 实验证明改进 的阴性

一

选择算法在 匹配位数和 随机 字符 串 位数 增加 时 , 候 选检 测器增加速度较平缓 , 系统 负担增加较缓慢 , 因此具有较好 的检测效率 。 [ 关键词 ] 木马 检测 免疫 算法

1 . 引言

免 疫算 法是 借鉴 生物免 疫系统 中抗 体识别 抗原 的原理 发展 起来 的, 是人 工智 能的一 个新 的研究领 域 , 也 是 目前 国内外研究 的一 大热 点, 许多研究 学者都针 对这一领域 开展 了深入 、 富有成效 的研究 工作 。 免疫 算法 主要模 拟生物 免疫系统 中抗原处理 的核心原 理 , 运用免 疫算 法求解 问题 , 本质上是抗体识别抗原 的过程 , 而抗体 ( 检测器 ) 的产 生是 非常关键 的一个步骤 , 关 系到整个免疫检测系统的运行效率 。 常见免疫 算法主要有 阴性选择算 法和克隆选择算法等 。阴性 选择 算法 由F o r r e s t 等人提出 , 该算法步骤 简单 , 实用有效 , 阴性选择算 法以 r 连续位 匹配规 则为基础 , 实现局部 匹配 , 算法 效率较高 。但也存在 一些 不足 , 就是 当待检测 字符长度 增加或者匹 配位数 r 增加时 , 检测效率 大 大降低 , 系统开销大大增加u 。 本文提 出一种 改进的 阴性选择算法 , 把总长度为 L 的字符 串分成 n 个特征区域 , 每一段 特征区域产生一系列相应 的检 测器子集合 , 然后采 用并行计算 的匹配方式 , 对于整体 则采用 r 连续位 匹配规则进 行匹配 。 设 定 匹配 阈值 , 如果匹配 度高 于该 阈值则两 个字符 串匹 配 , 否则 不 匹

训 练集

如果采 用完全匹配规则 ( r = L ) , 则当且仅 当两个 随机字符 串相应位 置 的每一位 字符均相 同时 , 则两个 字符 串匹配 , 其 匹 配 概 率 为 P M=1 / 2 ; 如 果 采用 部 分 匹 配规 则 , 即r < L时, 则 匹 配 概 率

P M m l ( z — r ) 一 1 ) / m+ 1 l 。当在试验中字符串采用二进制码 , 即

m = 2 时, 匹配概率公式则变为P M 2 - r I ( z — r ) / 2 + 1 I 。

候选 检测器 N 的数量将 随着 “ 自我 ” 集 合 中二 进制 编码长度 的增 加成指数 级增长 , 经 阴性选择 的检测器没 有经过冗余 检查就直接 将其 作为成熟 检测器 中的一个元素进 入下一个环 节 , 这可 能导致成熟 检测 器集合 R中的数据冗余 。尽管在 F o r r e s t 之后也 提出 了一 些改进方 法 , 如线性算法 、 贪婪算法 、 二进制模 块算法 , 但都 没有很好 地解决上述 问

P , :f 1 一 P M ) 帆

2 . 阴性选择 算法 在免疫 系统 中 , 按 照机体 内外 可 以把 整个 机体分 为“ 自我” 和“ 非 我” 。将 所要维护 的正常模式行 为或者系统 的静态行为定 义成 “ 自我” , 将异 常行为模 式定义 为“ 非我 ” 。阴性选择算 法是个 否定选择过 程 , 目 的在 于 区分 “ 自我 ” 和“ 非我 ” 。设免疫 系统整个 空间为 u, “ 自我 ” 为s , “ 非 我” 为N , 它们满足关 系式 : U=S U N , sn N: 。阴性选择 算法 以r 连续位 匹配 规则为基础 , r 代表一个阈值 , 是衡量单个检 测器能匹配 字符 串子集 大小的指标 。 图l 给 出了采用 阴性选 择算法产生检测器的流程 。