2010下半年网络工程师上午试题

2010年下半年软考网络工程师考试试题及答案

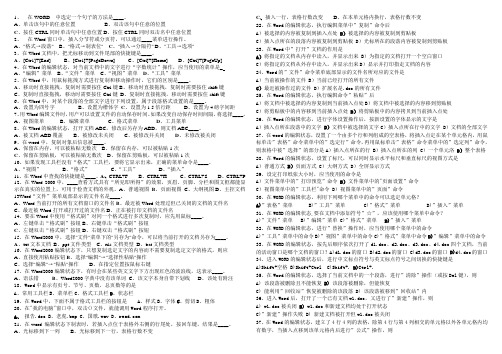

1、在WORD中选定一个句子的方法是____。

A、单击该句中的任意位置B、双击该句中任意的位置C、按住CTRL同时单击句中任意位置D、按住CTRL同时双击名中任意位置2、在Word窗口中,插入分节符或分页符,可以通过____菜单进行操作。

A、"格式→段落"B、"格式→制表位"C、"插入→分隔符"D、"工具→选项"3、在Word文档中,把光标移动到文件尾部的快捷键是____。

A、[Ctr1]+[End]B、[Ctr1]+[PageDown]C、[Ctrl]+[Home]D、[Ctrl]+[PageUp]4、在Word的编辑状态,对当前文档中的文字进行“字数统计”操作,应当使用的菜单是_A、“编辑”菜单B、“文件”菜单C、“视图”菜单D、“工具”菜单5、在Word中,用鼠标拖拽方式进行复制和移动操作时,它们的区别是____。

A、移动时直接拖拽,复制时需要按住Ctrl键B、移动时直接拖拽,复制时需要按住shift键C、复制时直接拖拽,移动时需要按住Ctrl键D、复制时直接拖拽,移动时需要按住shift键6、在Word中,对某个段落的全部文字进行下列设置,属于段落格式设置的是____。

A、设置为四号字B、设置为楷体字C、设置为1.5倍行距D、设置为4磅字间距7、用Word编辑文件时,用户可以设置文件的自动保存时间。

如果改变自动保存时间间隔,将选择____。

A、视图菜单B、编辑菜单C、格式菜单D、工具菜单8、在Word的编辑状态,打开文档ABC,修改后另存为ABD,则文档ABC____。

A、被文档ABD覆盖B、被修改未关闭C、被修改并关闭D、未修改被关闭9、在word中,复制对象后信息被____。

A、保留在内存,可以被粘贴无数次B、保留在内存,可以被粘贴1次C、保留在剪贴板,可以被粘贴无数次D、保留在剪贴板,可以被粘贴1次10、如果发现工具栏没有“格式”工具栏,要将它显示出来,正确的菜单命令是____。

2010年9月计算机四级网络工程师笔试真题及答案解析

2010年9月全国计算机等级考试四级网络工程师笔试真题及答案解析(文字版)一、选择题 (每小题1分,共40分)下列各题A)、B)、C)、D)四个选项中,只有一个选项是正确的,请将正确选项涂写在答题卡相应位置上,答在试卷上不得分。

1: 下列关于RPR技术的描述中,错误的是A:RPR与FDDI一样使用双环结构B:在RPR环中,源节点向目的节点成功发出的数据帧要由源节点从环中收回C:RPR环中每一个节点都执行SRP公平算法D:RPR能够在50ms内隔离出现故障的节点和光纤段参考答案:B参考解析:RPR环限制数据帧只在源节点与目的节点之间的光纤段上传输,当源节点成功的发送一个数据帧之后,这个数据帧要由目的节点从环中收回,所以B选项描述错误。

2: 试题内容:下列不属于无线接入技术是A:APONB:Ad hocC:WiMAXD:WiFi参考答案:A参考解析:APON是ATM PON的简称。

PON即无源光网络(无源的光接入网),其光配线网(ODN)上的器件全部由无源器件组成,不包含任何有源节点。

在PON中采用ATM信元的形式来传输信息的,称为APON。

APON不是无线接入技术,故选A。

3: 按照ITU标准,传输速率为622.080Mbps的标准是A:OC-3B:OC-12C:OC-48D:OC-192参考答案:B参考解析:无源光纤网PON是ITU的SG15研究组在G.983建议“基于无源光纤网的高速光纤接入系统”进行标准化的,该建议分为两个部分:①OC-3,155.520Mbps的对称业务;②上行OC-3,155.020Mbps,下行OC-12,622.080Mbps的不对称业务,故此题选B。

4: 下列关于光纤同轴电缆混合网HFC的描述中,错误的是A:HFC是一个双向传输系统B:Cable Modem利用频分多路复用方法将信道分为上行信道与下行信道C:Cable Modem传输方式分为对称式和非对称式两类D:HFC通过Cable Modem将光缆与同轴电缆连接起来参考答案:D参考解析:Cable Modem是一种专门为利用有线电视网进行数据传输而设计的,在发送端,它将数据进行调制,然后利用有线电视网同轴电缆允许的频率发送出去;在接受端,把调制后的信号进行解调,还原出数据。

2010年下半年软考网络工程师考试试题及答案

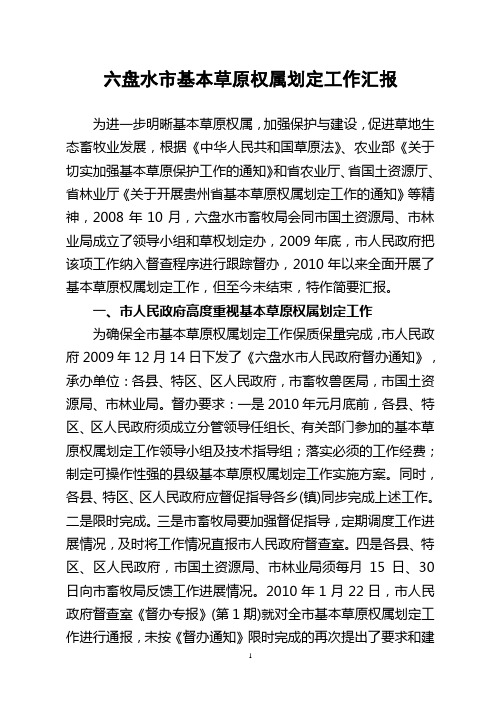

六盘水市基本草原权属划定工作汇报为进一步明晰基本草原权属,加强保护与建设,促进草地生态畜牧业发展,根据《中华人民共和国草原法》、农业部《关于切实加强基本草原保护工作的通知》和省农业厅、省国土资源厅、省林业厅《关于开展贵州省基本草原权属划定工作的通知》等精神,2008年10月,六盘水市畜牧局会同市国土资源局、市林业局成立了领导小组和草权划定办,2009年底,市人民政府把该项工作纳入督查程序进行跟踪督办,2010年以来全面开展了基本草原权属划定工作,但至今未结束,特作简要汇报。

一、市人民政府高度重视基本草原权属划定工作为确保全市基本草原权属划定工作保质保量完成,市人民政府2009年12月14日下发了《六盘水市人民政府督办通知》,承办单位:各县、特区、区人民政府,市畜牧兽医局,市国土资源局、市林业局。

督办要求:一是2010年元月底前,各县、特区、区人民政府须成立分管领导任组长、有关部门参加的基本草原权属划定工作领导小组及技术指导组;落实必须的工作经费;制定可操作性强的县级基本草原权属划定工作实施方案。

同时,各县、特区、区人民政府应督促指导各乡(镇)同步完成上述工作。

二是限时完成。

三是市畜牧局要加强督促指导,定期调度工作进展情况,及时将工作情况直报市人民政府督查室。

四是各县、特区、区人民政府,市国土资源局、市林业局须每月15日、30日向市畜牧局反馈工作进展情况。

2010年1月22日,市人民政府督查室《督办专报》(第1期)就对全市基本草原权属划定工作进行通报,未按《督办通知》限时完成的再次提出了要求和建议。

二、主管部门把基本草原权属划定列为重要工作来抓《督办专报》下发后, 市畜牧兽医局、市基本草原权属划定办于2010年2月8日召开了全市基本草原权属划定工作会议。

参加会议的有市畜牧局党组书记、局长、市基本草原权属划定工作领导小组组长,市畜牧局分管局长、市草权划定办主任和副主任,市国土资源局、市林业局相关科室负责人,各县、特区、区畜牧(农业)局分管局长、草地站长以及主抓基本草原权属划定工作负责人参加的全市基本草原权属划定工作会议。

2010福建省软考网络工程师理论考试试题及答案

1、Solaris系统使用什么命令查看已有补丁列表?(C)A、uname –anB、showrevC、oslevel –rD、swlist –l product ‘PH??’2、Windows 2000目录服务的基本管理单位是(D)。

A、用户B、计算机C、用户组D、域3、以下人员中,谁负有决定信息分类级别的责任?(B)A、用户B、数据所有者C、审计员D、安全官4、目前我国颁布实施的信息安全相关标准中,以下哪一个标准属于强制执行的标准?(B)A、GB/T 18336-2001 信息技术安全性评估准则B、GB 17859-1999 计算机信息系统安全保护等级划分准则C、GB/T 9387.2-1995 信息处理系统开放系统互联安全体系结构D、GA/T 391-2002 计算机信息系统安全等级保护管理要求5、项目管理是信息安全工程师基本理论,以下哪项对项目管理的理解是正确的?(A)A、项目管理的基本要素是质量,进度和成本B、项目管理的基本要素是范围,人力和沟通C、项目管理是从项目的执行开始到项目结束的全过程进行计划、组织D、项目管理是项目的管理者,在有限的资源约束下,运用系统的观点,方法和理论,对项目涉及的技术工作进行有效地管理6、信息网络安全的第三个时代是(A)A、主机时代,专网时代,多网合一时代B、主机时代,PC时代,网络时代C、PC时代,网络时代,信息时代D、2001年,2002年,2003年7、以下哪种安全模型未使用针对主客体的访问控制机制?(C)A、基于角色模型B、自主访问控制模型C、信息流模型D、强制访问控制模型8、目前我国颁布实施的信息安全相关标准中,以下哪一个标准属于强制执行的标准?(B)A、GB/T 18336-2001 信息技术安全性评估准则B、GB 17859-1999 计算机信息系统安全保护等级划分准则C、GB/T 9387.2-1995 信息处理系统开放系统互联安全体系结构D、GA/T 391-2002 计算机信息系统安全等级保护管理要求9、系统管理员属于(C)。

2010年下半年软考网络工程师考试试题及答案

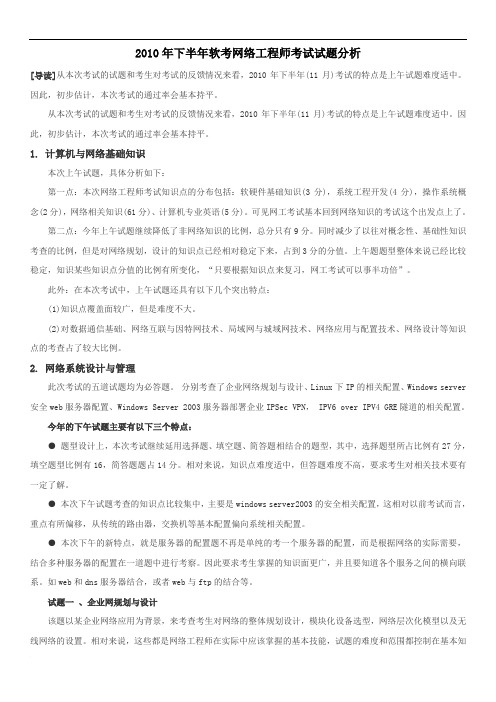

[导读]从本次考试的试题和考生对考试的反馈情况来看,2010 年下半年(11 月)考试的特点是上午试题难度适中。 因此,初步估计,本次考试的通过率会基本持平。

从本次考试的试题和考生对考试的反馈情况来看,2010 年下半年(11 月)考试的特点是上午试题难度适中。因 此,初步估计,本次考试的通过率会基本持平。

全面落实企业主体责任;持续强化“两重点一大”、地区和特殊作等环节监管,遏制较以上事故保总量继下降推动个行领域安生产形势稳定好转。manipulat or control mode and pr ogrammable controll ers introduction 2.1 Sele ct di scussi on wit h manipulator contr ol 2.1 .1 cla ssification of control relay s and dis crete ele ctroni c cir cuit ca n control old i ndustrial equipme nt, but also mor e common. Mai nly the se two relatively chea p and you can mee t the old -fashi one d, simpl e (or simple) industrial equi pment. S o he can s ee them now, however thes e two control m ode s (relay and di screte ele ctronic circuit s) are these fatal flaws: (1) cannot ada pt to the compl ex logic contr ol, (2) only for the curre nt proje ct, the la ck of compati bility and (3) not reforming the system with e qui pment improveme nts. S pring for the development of China' s moder n industri al automati on technology the substantial i ncrea se in t he level of industria l automation, complete d the perfect relay of the comp uter too much. In terms of controll ing the computer s howe d his two great adva ntages: (1) each of the har dware can be installe d on one or more micr opr oces sors ; (2) the official de signer of the software writi ng content control i s all about. Now i n several w ays i n the context of industria l automati on ca n often be see n in t hree ways: (1) Programmable Logi cal Controller (referred to as I PC); (2) Distributed Contr ol System (DCS for short), and (3) the Programmabl e Logical Contr oller (PLC for short). 2.1.2 PLC a nd t he IPC and DCS contrast contrast 1 , each of the thre e technol ogies of origins a nd development re quirement s for fast data processi ng makes it invente d the computer. T he men br oug ht in terms of har dware there, usi ng a hi gh level of standardizati on, can use more compati bility tools, is a ri ch software resource s, es pecia lly the ne ed for immedia cy in operational systems. S o the computer can effectively control is used to control and meet its s peed, on t he virtual model, real -time and in computational re quireme nts. Di stribute d system started with a control system for industrial a utomatic i nstrume nt use d to control , wherea s now it is s uccessfully developed i nto industrial control computer use d as a central colle ction a nd distri bution system and transiti on of distributed contr ol system in analog ue ha ndli ng, l oop contr ol, has begun to reflect the us e of a huge a dvantage. T hough distributed system has great advantage s in loop reg ulation, but only a s a means of conti nuous proces s control. Optimization of PLC is t he c orresponding relay needs was born, its mai n us e in the w ork or der control, e arly primary is r eplace d relay this hulki ng system, foc use d on t he swit ch controlling the r unning order of functions. M arked by the microprocessor in the e arly 1970 of the 20th century emerge d, micro-ele ctronics te chnol ogy has develope d rapidly, people s oon microele ctronics process ing technology wil l be used i n the Pr ogramm able Logica l Controller (that is

2010山西省软考网络工程师试题及答案

1、小强在公司要查询这个DNS名称对应的IP地址时,其正确的查询过程是:______。

(A)①.查询公司默认的DNS服务器②.查询ROOT DNS服务器③.查询.CN 域的DNS服务器④.查询 域的DNS服务器⑤.查询 域的DNS服务器A.①②③④⑤ B.①③④⑤② C.①⑤ D.⑤④③②①2、将200.200.201.0这个网络进行子网的划分,要求尽可能划分出最多的网段,但每个网段不能少于5台计算机,该子网的子网掩码是_______。

(C)A.255.255.255.240 B.255.255.255.252 C.255.255.255.248 D.255.255.255.03、以下哪个命令可以保存路由器RAM中的配置文件到NVRAM中________。

(C)A.copy running-config tftp B.copy startup-config tftpC.copy running-config startup-config D.copy startup-config running-config4、当普通用户被root授予某些管理命令的使用权时,问,普通用户使用命令sudo的哪个选项可以查看他可以执行的命令_______?(A)A.-l B.-a C.-m D.-s5、Windows 2000下诊断DNS故障时,最常用的命令是:______。

(B)A.NETSTAT B.NSLOOKUP C.ROUTE D.NBTSTAT6、以下哪个路由表项需要由网络管理员手动配置________。

(A )A.静态路由B.直接路由C.动态路由D.以上说法都不正确7、Windows 2003操作系统有多少个版本_______。

(C)A.2 B.3 C.4 D.58、在Windows Server 2003服务器上配置DHCP服务时,IP地址租约默认是:________。

(B)A.4天 B.8天 C.16天 D.20天9、目前网络传输介质中传输安全性最高的是______。

2010年网络工程师上半年和下半年试题及答案

2010 年上半年软考网络工程师上午试题与解析●计算机指令一般包括操作码和地址码两部分,为分析执行一条指令,其(1)。

(1)A.操作码应存入指令寄存器(IR),地址码应存入程序计数器(PC)。

B.操作码应存入程序计数器(PC),地址码应存入指令寄存器(IR)。

C.操作码和地址码都应存入指令寄存器。

D.操作码和地址码都应存入程序计数器。

试题解析:指令寄存器(IR)用来保存当前正在执行的一条指令。

当执行一条指令时,先把它从内存取到数据寄存器(DR)中,然后再传送至IR。

指令划分为操作码和地址码字段,由二进制数字组成。

为了执行任何给定的指令,必须对操作码进行测试,以便识别所要求的操作。

指令译码器就是做这项工作的。

指令寄存器中操作码字段的输出就是指令译码器的输入。

操作码一经译码后,即可向操作控制器发出具体操作的特定信号。

答案:(1)C●进度安排的常用图形描述方法有GANTT 图和PERT 图。

GANTT 图不能清晰地描述(2);PERT 图可以给出哪些任务完成后才能开始另一些任务。

下图所示的PERT 图中,事件6 的最晚开始时刻是(3)。

(图略,后补)(2)A.每个任务从何时开始B.每个任务到何时结束C.每个任务的进展情况D.各任务之间的依赖关系(3)A.0 B.1 C.10 D.11试题解析:甘特图的优点是直观表明各个任务的计划进度和当前进度,能动态地反映软件开发进展的情况,是小型项目中常用的工具。

缺点是不能显式地描绘各个任务间的依赖关系,关键任务也不明确。

PERT 图中的关键路径是1→2→5→7→9,总共15 天。

在不影响关键路径,并考虑到5→8 这个任务的前提下,事件6 的最晚开始事件是第10 天。

答案:(2)D,(3)C●使用白盒测试方法时,确定测试用例应根据(4)和指定的覆盖标准。

(4)A.程序的内部逻辑B.程序结构的复杂性C.使用说明书D.程序的功能试题解析:白盒法全面了解程序内部逻辑结构、对所有逻辑路径进行测试。

软考网络工程师(06~10下)答案

网络工程师历年试题答案2006 年上半年网络工程师上午试卷(1)D (2)D(3)B(4)B(5)C(6)D(7)A (8)B(9)A(10)D(11)A(12)B(13)A(14)B(15)B(16)B(17)C(18)B(19)C(20)B(21)C(22)B(23)A(24)B(25)D(26)B(27)C(28)C(29)A(30)D(31)C(33)B(34)C (35)A(36)B(37)D(38)D(39)C(40)C(41) B (42)C(43)B(44)C(45)C(46)C(47)C(48)C (49)D(50)A(51)A(52) B(53)B(54)D(55)B(56)B(57)B(58) D(59) A(60)C(61)A (62)B (63)C(64)A(65)C(66)B (67)C (68)A (69)D (70)B(71)A (72)C (73)B (74)A (75)D2006 年上半年网络工程师下午试卷试题一(15 分)【问题1】(1)ECBAD【问题2】(2)以太网交换机(3)CMTS (4)光收发器(5)光电转换节点(6)Cable Modem 【问题3】(7)光纤(8)CATV 电缆(或回答同轴电缆)【问题4】(9)A (10)B【问题5】上行信道试题二(15 分)【1】D【2】A【3】B【4】D【5】A【6】B【问7】B【8】B试题三(15 分)【问题1】(1)192.168.0.2~192.168.0.254 (2)255.255.255.0(3)192.168.0.1 (4)202.117.12.35~202.117.12.38(5)255.255.255.148 (6)202.117.12.33【问题2】路由器(或答防火墙)【问题3】区域(A)【问题4】(7)202.117.12.34 (8)202.117.12.36【问题5】应将其接入区域(B)【问题6】把区域(B)去掉(或者答代理服务器与Internet 直接连接)试题四(15 分)【问题1】(1)C (2)B (3)F (4)E【问题2】(5)、(6)回答B、E 或E、B 均可【问题3】(7)A (8)B【问题4】选中对话框下方的“对所有有待发邮件中添加数字签名”选项,单击确定按钮。

软件水平考试中级网络工程师上午基础知识(网络安全)历年真题试卷精选2

软件水平考试中级网络工程师上午基础知识(网络安全)历年真题试卷精选2(总分:62.00,做题时间:90分钟)一、选择题(总题数:26,分数:62.00)1.选择题()下列各题A、B、C、D四个选项中,只有一个选项是正确的,请将此选项涂写在答题卡相应位置上,答在试卷上不得分。

__________________________________________________________________________________________ 解析:2.网络的可用性是指__________。

(2012年上半年试题)(分数:2.00)A.网络通信能力的大小B.用户用于网络维修的时间C.网络的可靠性D.用户可利用网络时间的百分比√解析:解析:网络的可用性是指可利用时间与总时间的百分比。

3.下列不属于主动攻击形式的是__________。

(分数:2.00)A.假冒B.欺骗C.消息篡改D.窃听√解析:4.安全审计是保障计算机系统安全的重要手段,其作用不包括__________。

(2009年上半年试题)(分数:2.00)A.重现入侵者的操作过程B.发现计算机系统的滥用情况C.根据系统运行的日志,发现潜在的安全漏洞D.保证可信计算机系统内部信息不外泄√解析:5.利用三重DES进行加密,以下说法正确的是__________。

(2013年上半年试题)(分数:2.00)A.三重DES的密钥长度是56位B.三重DES使用三个不同的密钥进行加密C.三重DES的安全性高于DES √D.三重DES的加密速度比DES快解析:解析:DES是一个分组加密算法,它以64位为分组对数据加密。

它的密钥长度是64位,但实际有效的密钥只是56位。

3DES是DES算法扩展其密钥长度的一种方法,它使用两把密钥对报文执行三次常规的DES加密,在第1层、第3层中使用相同的密钥。

6.在Wi-Fi安全协议中,WPA与WEP相比,采用了__________。

2010下半年网络规划设计师考试真题加答案(三)

2010下半年网络规划设计师考试真题加答案(三)对于准备参加网络规划设计师考试的同学来说,历年软考真题是备战软考不可缺少的资料之一。

希赛软考学院为广大考生提供了2010下半年网络规划设计师考试真题上午卷,希望对大家备考有所帮助。

试题●主动防御是新型的杀病毒技术,其原理是(46)。

(46)A.根据特定的指令串识别病毒程序并阻止其运行B.根据特定的标志识别病毒程序并阻止其运行C.根据特定的行为识别病毒程序并阻止其运行D.根据特定的程序结构识别病毒程序并阻止其运行●一些病毒程序如CIH声称能破坏计算机的硬件,使得计算机彻底瘫痪。

其原理是(47)。

(47)A.生成高电压烧坏器件B.生成大电流烧坏器件C.毁坏ROMBIOS程序D.毁坏CMOS中的内容●IDS是一类重要的安全技术,其基本思想是(48),与其它网络安全技术相比,IDS 的最大特点是(49)。

(48)A.过滤特定来源的数据包B.过滤发往特定对象的数据包C.利用网闸等隔离措施D.通过网络行为判断是否安全(49)A.准确度高B.防木马效果最好C.能发现内部误操作D.能实现访问控制●很多系统在登录时都要求用户输入以图片形式显示的一个字符串,其作用是(50)。

(50)A.阻止没有键盘的用户登录B.欺骗非法用户C.防止用户利用程序自动登录D.限制登录次数参考答案46-50 CDDCC●椭圆曲线密码(ECC)是一种公开密钥加密算法体制,其密码由六元组T=<p,a,b,G,n,h>表示。

用户的私钥d的取值为(51),公钥Q的取值为(52)。

利用ECC实现数字签名与利用RSA实现数字签名的主要区别是(53)。

(51)A.0~n-1间的随机数B.0~n-1间的一个素数C.0~p-1间的随机数D.0~p-1间的一个素数(52)A.Q=dGB.Q=phC.Q=abGD.Q=hnG(53)A.ECC签名后的内容中没有原文,而RSA签名后的内容中包含原文B.ECC签名后的内容中包含原文,而RSA签名后的内容中没有原文C.ECC签名需要使用自己的公钥,而RSA签名需要使用对方的公钥D.ECC验证签名需要使用自己的私钥,而RSA验证签名需要使用对方的公钥●用于保护通信过程的初级密钥在分配和传输过程中,通常的形式是(54),利用其加密或解密时,应实施的操作是(55)。

下半年软考网络工程师上午试题及答案(精)精编版

2010年11月软考网络工程师考试上午试题●在输入输出控制方法中,采用(1可以使得设备与主存间的数据块传送无需CPU干预。

(1A.程序控制输入输出 B.中断 C.DMA D.总线控制●若计算机采用8位整数补码表示数据,则(2运算将产生溢出。

(2A.-127+1 B.-127-1 C.127+1 D.127-1●编写汇编语言程序时,下列寄存器中,程序员可访问的是(3。

(3A.程序计数器(PCB.指令寄存器(IRC.存储器数据寄存器(MDRD.存储器地址寄存器(MAR●使用PERT图进行进度安排,不能清晰地描述(4,但可以给出哪些任务完成后才能开始另一些任务。

下面PERT图所示工程从A到K的关键路径是(5,(图中省略了任务的开始和结束时刻。

(4A.每个任务从何时开始B.每个任务到何时结束C.各任务之间的并行情况D.各任务之间的依赖关系(5A.ABEGHIK B.ABEGHJK C.ACEGHIK D.ACEGHJK●某项目组拟开发一个大规模系统,且具备了相关领域及类似规模系统的开发经验。

下列过程模型中,(6最合适开发此项目。

(6A.原型模型 B.瀑布模型 C.V模型 D.螺旋模型●软件复杂性度量的参数不包括(7。

(7A.软件的规模 B.开发小组的规模 C.软件的难度 D.软件的结构●在操作系统文件管理中,通常采用(8来组织和管理外存中的信息。

(8A.字处理程序 B.设备驱动程序 C.文件目录 D.语言翻译程序●假设系统中进程的三态模型如下图所示,图中的a、b和c的状态分别为(9。

(9A.就绪、运行、阻塞B.运行、阻塞、就绪C.就绪、阻塞、运行D.阻塞、就绪、运行●利用(10可以对软件的技术信息、经营信息提供保护。

(10A.著作权 B.专利权 C.商业秘密权 D.商标权●光纤分为单模光纤和多模光纤,这两种光纤的区别是(11。

(11A.单模光纤的数据速率比多模光纤低B.多模光纤比单模光纤传输距离更远C.单模光纤比多模光纤的价格更便宜D.多模光纤比单模光纤的纤芯直径粗●下面关于交换机的说法中,正确的是(12。

2010下半年网络规划设计师考试真题加答案(二)

2010下半年网络规划设计师考试真题加答案(二)对于准备参加网络规划设计师考试的同学来说,历年软考真题是备战软考不可缺少的资料之一。

希赛软考学院为广大考生提供了2010下半年网络规划设计师考试真题上午卷,希望对大家备考有所帮助。

试题●DNS通常会为域名设定一个有效期(时间长度)。

如果要使域名永久有效,则有效期的值应设为(21)。

(21)A.0B.65535C.86400D.4294967295(即232-1)●使用SMTP协议发送邮件时,当发送程序(用户代理)报告发送成功时,表明邮件已经被发送到(22)。

(22)A.发送服务器上B.接收服务器上C.接收者主机上D.接收服务器和接收者主机上●MIB中的信息用TLV形式表示,二进制位串‘110’用TLV形式表示时,实际占用的字节数是(23)。

TLV形式的数据被SNMP协议传输时,被封装成(24)进行传输。

(23)A.1B.2C.3D.4(24)A.UDP报文B.TCP报文C.SMTP报文D.FTP报文●IntServ是Internet实现QoS的一种方式,它主要依靠(25),其实现资源预留的是(26)。

(25)A.SLAB.RSVPC.RTPD.MPLS(26)A.接纳控制器B.调度器C.分类器D.路由选择协议●某大学拟建设无线校园网,委托甲公司承建。

甲公司的张工程师带队去进行需求调研,获得的主要信息有:校园面积约4km2,要求室外绝大部分区域、主要建筑物内实现覆盖,允许同时上网用户数量为5000以上,非本校师生不允许自由接入,主要业务网络包括上网浏览、电子邮件、FTP、QQ等,后端与现有校园网相连,网络建设周期为六个月。

张工据此撰写了需求分析报告,其中最关键的部分应是(27)。

为此,张工在需求报告中将会详细地给出(28)。

张工随后提交了逻辑网络设计方案,其核心内容包括:①网络拓扑设计②无线网络设计③安全接入方案设计④地址分配方案设计⑤应用功能配置方案设计针对无线网络的选型,最可能的方案是(29)。

2010网络规划师下半年上午题

A A C或D●TDM和FDM是实现多路复用的基本技术,以下关于两种技术的论述,正确的是(1)。

(1)A.TDM和FDM都既可用于数字传输,也可用于模拟传输B.TDM只能用于模拟传输,FDM只能用于数字传输C.TDM更浪费介质带宽,FDM可更有效利用介质带宽D.TDM可增大通信容量,FDM不能增大通信容量●带宽为3KHz的信道,在无噪声条件下传输二进制信号的极限数据率和在信噪比为30dB条件下的极限数据率分别为(2),这说明(3)。

(2)A.6Kbps,30Kbps B.30Kbps,6Kbps C.3Kbps,30Kbps D.3Kbps,3Kbps (3)A.有无噪声不影响结果B.有噪声时结果更好C.无噪声时结果更好D.条件不同,无可比性●传输介质越长,传播延迟越大,由此导致的延迟失真越大。

受传输距离的影响,(4)延迟失真最大。

(4)A.低速、数字信号 B.高速、数字信号 C.低速、模拟信号 D.高速、模拟信号●当千兆以太网使用UTP作为传输介质时,限制单根电缆的长度不超过(5)米,其原因是千兆以太网(6)。

(5)A.100 B.925 C.2500 D.40000(6)A.信号衰减严重 B.编码方式限制 C.与百兆以太网兼容 D.采用了CSMA/CD●对无线局域网,可显著提高数据率的技术是(7)。

现有802.11n的WLAN,速率为300Mbps,包括2台计算机,1个AP, 2台计算机数据传输的概率相同,则每台计算机实际传送用户数据的最大理论速度最接近(8)MB/s。

(7)A.CSMA/CA B.CSMA/CD C.CDMA D.MIMO(8)A.1.4 B.6.7 C.9.3 D.18.7●阻塞包算法(反馈抑制法)是一类典型的基于闭环控制原理的拥塞控制方法,其主要缺点之一是(9)。

(9)A.显著降低通信效率 B.可能导致不公平 C.不能真正控制拥塞 D.降低网络可用性●距离向量路由算法要求每个节点保存一张距离向量表(即路由表),其中最关键的路由信息是(10)。

2010年下半年软考网络工程师考试试题及答案

2010年下半年软考网络工程师考试试题及答案课程代码:02321一、单项选择题(本大题共20小题,每小题1分,共20分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.如某存储器分段时,一个段最多允许16K个字节单元,那么表示一个段内偏移地址的二进制位数至少是( ) A.14位B.15位C.16位D.17位2.设SS=2050H,SP=0140H,则栈顶存贮单元的物理地址是( )A.20640H B.2063EHC.2063FH D.21900H3.使用DOS功能调用时,子程序编号应放在( )A.AL B.AHC.AX D.任意指定4.指令语句中标号的错.误.定义是( )A.在代码段中的名字项后面紧跟冒号定义B.用EQU伪指令定义C.用LABEL伪指令定义D.由“JMP标号”指令定义5.BUFl DB 3 DUP(0,2DUP(1,2),3)COUNT EQU $ -BUFl符号COUNT等价的值是( )A.6 B.8C.16 D.186.变量具有类型属性,错误..的类型是( )A.字节型B.字型C.字符型D.双字型7.下列指令中有语法错误的是( )A.ADD AX,12H B.SUB [BX],CXC.MOV 20H [BX],[SI] D.INC PTR BYTE [BP]8.没有..语法错误的输出指令是( )A.OUT AX,30H B.OUT DX,ALC.OUT AL,DX D.OUT 30H,AH9.用MOV指令将十进制数89以非压缩BCD码格式送入AX,可使用的指令是( )A.MOV AX,89 B.MOV AX,0809HC.MOV AX,89H D.MOV AX,080910.下面有语法错误的语句是( )A.MOV AX,[BX][SI] B.MOV AX,-2[BX][DI]C.MOV AX,[BX][BP] D.MOV AX,-1[BX][SI]11.设AX=8765H,DX=4321H,执行CWD指令后,DX中的内容是( )A.4321H B.0FFFFHC.8000H D.0001H12.设CL=05H,要获得CL=0AH,可选用的指令是( )A.XOR CL,0FH B.NOT CLC.OR CL,0AH D.AND CL,0FH13.DAl DW 2A05HDA2 DB 0FAHMOV AL,BYTE PTR DAlSUB DA2,AL上述指令执行后,DA2中的内容是( )A.0DAH B.0FAHC.0F5H D.0D0H14.假设执行ADD指令后AX=6EH,再执行AAA指令,AX中的值是( )A.14H B.0104HC.74H D.04H15.MOV AL,79ADD AL,0B1H上面指令执行后,设置的标志位CF和OF的值是( )A.CF=0,OF=1 B.CF=l,OF=1C.CF=0,OF=0 D.CF=1,OF=016.DB1 DB 8DUP(2 DUP(3),3DUP(2))MOV AX,WORD PTR DBl [04H]上面指令执行后,AX的内容是( )A.0302H B.0203HC.0202H D.0303H17.重复前缀指令REPNE/REPNZ重复执行串操作的条件是( )A.CX≠0 AND ZF=0 B.CX≠0 AND ZF=1C.CX=0 AND ZF=0 D.CX=0 AND ZF=118.当执行条件转移指令JNS OPR时,如条件成立,相对于转移指令的转移距离是( )A.-128——+127字节B.-126——+129字节C.-128——+129字节D.-126——+127字节19.TEST DL,55HJE NEXTNEXT:………上述程序段,执行JE指令时能产生转移的情况是( )A.DL>55H B.DL<55HC.DL=55H D.DL中第0、2、4、6位均为020.寄存器BX和DX中存放有32位二进制数,其中BX中放高16位,下列程序段完成对这32位数扩大四倍的功能;那么该程序段中方框里应填的语句是( )MOV CX,2LOP:SHL DX,1A.ROL BX,1 B.ROR BX,1C.RCL BX,1 D.RCR BX,l二、填空题(本大题共6空,每空1分,共6分)请在每小题的空格中填上正确答案。

2010年下半年软考网络工程师考试试题及答案

截至2012年1月31日,全市备案网点876个,销售额1555677236.9元,已兑现资金149958662.7元,补贴率为92%。

共销售家电下乡产品652983台,其中:冰箱214012台,彩电131593台,手机1435台,洗衣机75979台、计算机28677台,空调88709台,热水器106601台,微波炉4978台,电磁炉471台,电动自行车528辆。

满意答案1、二元化市场结构造成供给相对过剩我国农村地区的经济发展水平远远落后于城市,而且城乡收入差距还有日益扩大的趋势,这在客观上造成了中国市场特有的二元化市场结构。

一方面城市市场主要家电产品容量普遍接近饱和,另一方面广大农村地区却始终保持着较低的家电保有水平,家电产品的边际需求也长期得不到提高。

在农民购买力严重不足的条件制约下,家电生产企业只能将精力集中于竞争已非常激烈的城市市场,结果便造成了城市市场供给相对过剩的现象,价格大战、概念炒作、囤积居奇等现象成了家电行业特有的风景。

从家电产品的保有水平来看,我国家电行业未来的主战场毫无疑问在农村地区,农村市场蕴含的巨大潜力足以使家电行业再获得一次高速成长的机会。

但基于农民收入在短期内仍无法迅速提升的现实,预计今后相当长的一段时间内我国家电市场仍将维持已有的二元化市场格局,品牌竞争也有进一步加剧的趋势。

2、家电生产企业经营状况出现明显分化在家电业蓬勃发展的20世纪80年代中后期和20世纪90年代前期,家电企业几乎都在巨额利润的推动下迅速实现了规模扩张。

但从20世纪90年代中后期开始,由于城市市场趋于饱和,家电产品供大于求的矛盾日益突出,特别是最近几年,随着家电市场竞争日趋白热化,多数企业的产品价格都有较大幅度的下降,企业利润水平也逐年降低,最终导致家电生产企业利润持续下滑,有的甚至已经出现了巨额亏损。

事实上,家电业从1998年开始就出现了行业萎缩的现象。

而到了2000年,则更有厦华、厦新等一大批亏损企业浮出水面。

201003全国计算机等级考试四级网络工程师试题及答案

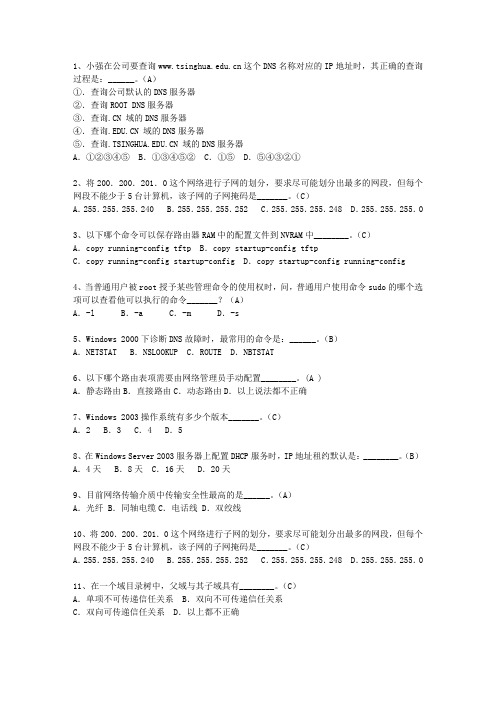

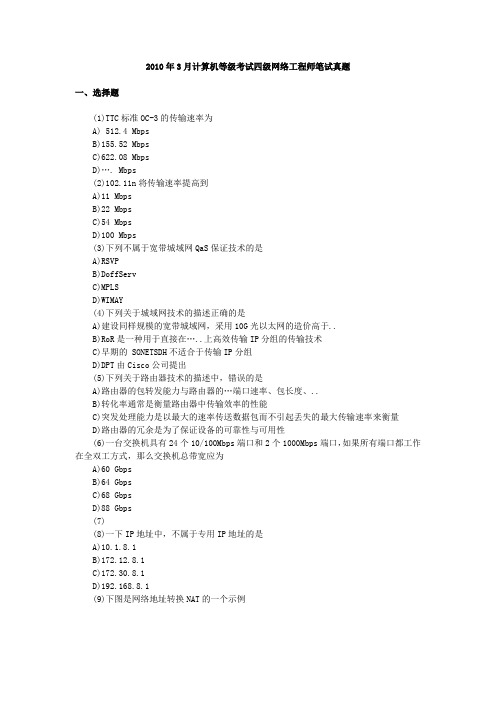

2010年3月计算机等级考试四级网络工程师笔试真题一、选择题(1)TTC标准OC-3的传输速率为A) 512.4 MbpsB)155.52 MbpsC)622.08 MbpsD)…. Mbps(2)102.11n将传输速率提高到A)11 MbpsB)22 MbpsC)54 MbpsD)100 Mbps(3)下列不属于宽带城域网QaS保证技术的是A)RSVPB)DoffServC)MPLSD)WIMAY(4)下列关于城域网技术的描述正确的是A)建设同样规模的宽带城域网,采用10G光以太网的造价高于..B)RoR是一种用于直接在…..上高效传输IP分组的传输技术C)早期的 SONETSDH不适合于传输IP分组D)DPT由Cisco公司提出(5)下列关于路由器技术的描述中,错误的是A)路由器的包转发能力与路由器的…端口速率、包长度、..B)转化率通常是衡量路由器中传输效率的性能C)突发处理能力是以最大的速率传送数据包而不引起丢失的最大传输速率来衡量D)路由器的冗余是为了保证设备的可靠性与可用性(6)一台交换机具有24个10/100Mbps端口和2个1000Mbps端口,如果所有端口都工作在全双工方式,那么交换机总带宽应为A)60 GbpsB)64 GbpsC)68 GbpsD)88 Gbps(7)(8)一下IP地址中,不属于专用IP地址的是A)10.1.8.1B)172.12.8.1C)172.30.8.1D)192.168.8.1(9)下图是网络地址转换NAT的一个示例根据图中信息。

标号为②的方格中的内容为A)S=59.171.1,1234D=133.2.1.1,80B)S=59.67.1.1,1234D=10.0.1.1,80C)S=135.2.1.1,80D=10.0.1.1,1435D)S=10.0.1.1,1406D=59.67.1.1,1234(10)某公司拥有IP地址块202.113.77.0/24。

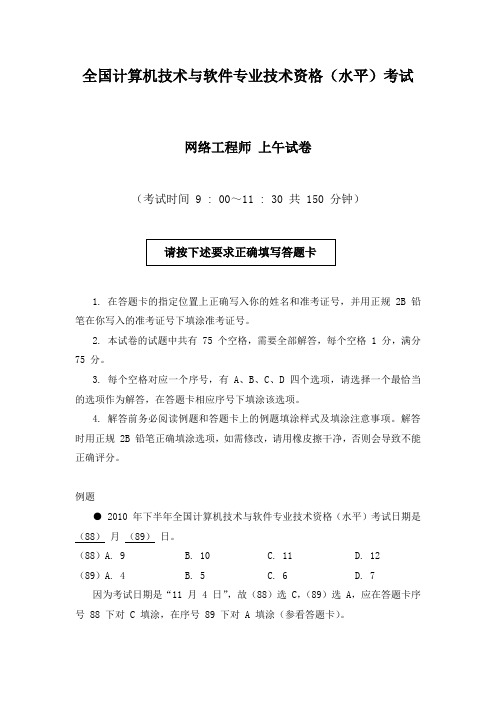

【推荐】2010年下半年 网络工程师 基础知识试卷

全国计算机技术与软件专业技术资格(水平)考试网络工程师上午试卷(考试时间 9 : 00~11 : 30 共 150 分钟)1. 在答题卡的指定位置上正确写入你的姓名和准考证号,并用正规 2B 铅笔在你写入的准考证号下填涂准考证号。

2. 本试卷的试题中共有 75 个空格,需要全部解答,每个空格 1 分,满分75 分。

3. 每个空格对应一个序号,有 A、B、C、D 四个选项,请选择一个最恰当的选项作为解答,在答题卡相应序号下填涂该选项。

4. 解答前务必阅读例题和答题卡上的例题填涂样式及填涂注意事项。

解答时用正规 2B 铅笔正确填涂选项,如需修改,请用橡皮擦干净,否则会导致不能正确评分。

例题● 2010 年下半年全国计算机技术与软件专业技术资格(水平)考试日期是(88)月(89)日。

(88)A. 9 B. 10 C. 11 D. 12(89)A. 4 B. 5 C. 6 D. 7 因为考试日期是“11 月 4 日”,故(88)选 C,(89)选 A,应在答题卡序号 88 下对 C 填涂,在序号 89 下对 A 填涂(参看答题卡)。

●在输入输出控制方法中,采用(1) 可以使得设备与主存间的数据块传送无需CPU 干预。

(1)A.程序控制输入输出 B.中断 C.DMA D.总线控制●若某计算机采用8位整数补码表示数据,则运算(2)将产生溢出。

(2)A.-127+1 B.-127-1 C.127+1 D.127-1●编写汇编语言程序时,下列寄存器中程序员可访问的是(3)。

(3)A.程序计数器(PC) B.指令寄存器(IR)C.存储器数据寄存器(MDR)D.存储器地址寄存器(MAR)●使用PERT图进行进度安排,不能清晰地描述(4),但可以给出哪些任务完成后才能开始另一些任务。

下面的PERT图所示工程从A到K的关键路径是(5)(图中省略了任务的开始和结束时细)。

(4)A.每个任务从何时开始 B.每个任务到何时结束C.各任务之间的并行情况D.各任务之间的依赖关系(5)A.ABEGHIK B.ABEGHJK C.ACEGHIK D.ACEGHJK●某项目组拟开发一个大规模系统,且具备了相关领域及类似规模系统的开发经验。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2010年下半年网络工程师上午试题●在输入输出控制方法中,采用(1)可以使得设备与主存间的数据块传送无需CPU干预。

(1)A.程序控制输入输出 B.中断 C.DMA D.总线控制●若计算机采用8位整数补码表示数据,则(2)运算将产生溢出。

(2)A.-127+1 B.-127-1 C.127+1 D.127-1●编写汇编语言程序时,下列寄存器中,程序员可访问的是(3)。

(3)A.程序计数器(PC) B.指令寄存器(IR)C.存储器数据寄存器(MDR)D.存储器地址寄存器(MAR)●使用PERT图进行进度安排,不能清晰地描述(4),但可以给出哪些任务完成后才能开始另一些任务。

下面PERT图所示工程从A到K的关键路径是(5),(图中省略了任务的开始和结束时刻)。

(4)A.每个任务从何时开始 B.每个任务到何时结束C.各任务之间的并行情况D.各任务之间的依赖关系(5)A.ABEGHIK B.ABEGHJK C.ACEGHIK D.ACEGHJK●某项目组拟开发一个大规模系统,且具备了相关领域及类似规模系统的开发经验。

下列过程模型中,(6)最合适开发此项目。

(6)A.原型模型 B.瀑布模型 C.V模型 D.螺旋模型●软件复杂性度量的参数不包括(7)。

(7)A.软件的规模 B.开发小组的规模 C.软件的难度 D.软件的结构●在操作系统文件管理中,通常采用(8)来组织和管理外存中的信息。

(8)A.字处理程序 B.设备驱动程序 C.文件目录 D.语言翻译程序●假设系统中进程的三态模型如下图所示,图中的a、b和c的状态分别为(9)。

(9)A.就绪、运行、阻塞 B.运行、阻塞、就绪C.就绪、阻塞、运行D.阻塞、就绪、运行●利用(10)可以对软件的技术信息、经营信息提供保护。

(10)A.著作权 B.专利权 C.商业秘密权 D.商标权●光纤分为单模光纤和多模光纤,这两种光纤的区别是(11)。

(11)A.单模光纤的数据速率比多模光纤低 B.多模光纤比单模光纤传输距离更远C.单模光纤比多模光纤的价格更便宜D.多模光纤比单模光纤的纤芯直径粗●下面关于交换机的说法中,正确的是(12)。

(12)A.以太网交换机可以连接运行不同网络层协议的网络B.从工作原理上讲,以太网交换机是一种多端口网桥C.集线器是一种特殊的交换机D.通过交换机连接的一组工作站形成一个冲突域●路由器通过光纤连接广域网的是(13)。

(13)A.SFP端口 B.同步串行口 C.Console端口 D.AUX端口●下面关于Manchester编码的叙述中,错误的是(14)。

(14)A.Manchester编码是一种双相码 B.Manchester编码提供了比特同步信息C.Manchester编码的效率为50%D.Manchester编码应用在高速以太网中●设信道采用2DPSK调制,码元速率为300波特,则最大数据速率为(15)b/s。

(15)A.300 B.600 C.900 D.1200●假设模拟信号的最高频率为6MHz,采样频率必须大于(16)时,才能使得到的样本信号不失真。

(16)A.6MHz B.12MHz C.18MHz D.20MHz●在异步通信中,每个字符包含1位起始位、7位数据位、1位奇偶位和2位终止位,每秒钟传送100个字符,则有效数据速率为(17)。

(17)A.500b/s B.700b/s C.770b/s D.1100b/s通过ADSL访问Internet,在用户端通过(18)和ADSL Modem连接PC机,在ISP 端通过(19)设备连接因特网。

(18)A.分离器 B.电话交换机 C.DSLAM D.IP路由器(19)A.分离器 B.电话交换机 C.DSLAM D.IP路由器●IPv4协议头中标识符字段的作用是(20)。

(20)A.指明封装的上层协议 B.表示松散源路由C.用于分段和重装配D.表示提供的服务类型●当TCP实体要建立连接时,其段头中的(21)标志置1。

(21)A.SYN B.FIN C.RST D.URG●UDP协议在IP层之上提供了(22)能力。

(22)A.连接管理 B.差错校验和重传 C.流量控制 D.端口寻址●网络由6个路由器互连而成,路由器之间的链路费用如下图所示,从PC机到服务器的最短路径是(23),通路费用是(24)。

(23)A.1→3→6 B.1→4→5→6 C.1→4→3-→6 D.1→2→4→5→6(24)A.4 B.5 C.2 D.6●RIPvl不支持CIDR,对于运行RIPvl协议的路由器,不能设置的网络地址是(25)。

(25)A.10.16.0.0/8 B.172.16.0.0/16 C.172.22.0.0/18D.192.168.1.0/24●RIPv2相对RIPvl主要有三方面的改进,其中不包括(26)。

(26)A.使用组播来传播路由更新报文 B.采用了分层的网络结构C.采用了触发更新机制来加速路由收敛D.支持可变长子网掩码和路由汇聚●IGRP和EIGRP是Cisco公司开发的路由协议,它们采用的路由度量方法是(27)。

(27)A.以跳步计数表示通路费用 B.链路费用与带宽成反比C.根据链路负载动态计算通路费用D.根据带宽、延迟等多种因素来计算通路费用●在进行域名解析过程中,由(28)获取的解析结果耗时最短。

(28)A.主域名服务器 B.辅域名服务器 C.缓存域名服务器 D.转发域名服务器●ftp命令中用来设置客户端当前工作目录的命令是(29)。

(29)A.get B.list C.lcd D.!list●HTTP协议中,用于读取一个网页的操作方法为(30)。

(30)A.READ B.GET C.HEAD D.POST●在Linux系统中可用is -al命令列出文件列表,(31)列出的是一个符号连接文件。

(31)A.drwxr-xr-x 2 root root 220 2009-04-14 17:30 doeB.-rw-r--r-- 1 root root 1050 2009-04-14 17:30 doc1C.lrwxrwxrwx 1 root root 4096 2009-04-14 17:30 profileD.drwxrwxrwx 4 root root 4096 2009-04-14 17:30 protocols●Linux系统中,下列关于文件管理命令cp与mv说法正确的是(32)。

(32)A.没有区别 B.mv操作不增加文件个数C.cp操作不增加文件个数D.mv操作不删除原有文件●Linux系统中,默认安装DHCP服务的配置文件为(33)。

(33)A./etc/dhcpd.conf B./etc/dhcp.confC./etc/dhcpd.configD./etc/dhcp.config●默认情况下,远程桌面用户组(Remote Desktop Users)成员对终端服务器(34)。

(34)A.具有完全控制权 B.具有用户访问权和来宾访问权C.仅具有来宾访问权D.仅具有用户访问权●Windows Server 2003采用了活动目录(Active Directory)对网络资源进行管理,活动目录需安装在(35)分区。

(35)A.FAT 16 B.FAT32 C.ext2 D.NTFS●Linux系统中,(36)服务的作用与Windows的共享文件服务作用相似,提供基于网络的共享文件/打印服务。

(36)A.Samba B.Ftp C.SMTP D.Telnet●以下关于DHCP协议的描述中,错误的是(37)。

(37)A.DHCP客户机可以从外网段获取IP地址B.DHCP客户机只能收到一个dhcpofferC.DHCP不会同时租借相同的IP地址给两台主机D.DHCP分配的IP地址默认租约期为8天●在某台PC上运行ipconfig /all命令后得到如下结果,下列说法中错误的是(38)。

(38)A.该PC机IP地址的租约期为8小时B.该PC访问Web网站时最先查询的DNS服务器为8.8.8.8C.接口215.155.3.190和152.50.255.1之间使用了DHCP中继代理D.DHCP服务器152.50.255.1可供分配的IP地址数只能为61●在Windows系统中需要重新从DHCP服务器获取IP地址时,可以使用(39)命令。

(39)A.ifconfig –a B.ipconfig C.ipconfig/allD.ipconfig/renew●IIS 6.0将多个协议结合起来组成一个组件,其中不包括(40)。

(40)A.POP3 B.SMTP C.FTP D.DNS●按照RSA算法,若选两奇数p=5,q=3,公钥e=7,则私钥d为(41)。

(41)A.6 B.7 C.8 D.9●在SNMP中,管理进程查询代理中一个或多个变量的值所用报文名称为(42),该报文的缺省目标端口是(43)。

(42)A.get-request B.set-request C.get-response D.trap (43)A.160 B.161 C.162 D.163●Windows系统中,路由跟踪命令是(44)。

(44)A.tracert B.traceroute C.routetrace D.trace●报文摘要算法MD5的输出是(45)位,SHA-1的输出是(46)位。

(45)A.56 B.128 C.160 D.168(46)A.56 B.128 C.160 D.168●下列隧道协议中工作在网络层的是(47)。

(47)A.SSL B.L2TP C.IPSec D.PPTP●IEEE 802.11i所采用的加密算法为(48)。

(48)A.DES B.3DES C.IDEA D.AES●公钥体系中,私钥用于(49),公钥用于(50)。

(49)A.解密和签名 B.加密和签名 C.解密和认证 D.加密和认证(50)A.解密和签名 B.加密和签名 C.解密和认证 D.加密和认证●网络172.21.136.0/24和172.21.143.0/24汇聚后的地址是(51)。

(51)A.172.21.136.0/21 B.172.21.136.0/20C.172.21.136.0/22D.172.21.128.0/21●如果子网172.6.32.0/20再划分为172.6.32.0/26,则下面的结论中正确的是(52)。

(52)A.划分为1024个子网 B.每个子网有64台主机C.每个子网有62台主机D.划分为2044个子网●下面给出的网络地址中,属于私网地址的是(53)(53)A.119.12.73.214 B.192.32.146.23C.172.34.221.18D.10.215.34.124●IP地址172.17.16.255/23是一个(54)(54)A.网络地址 B.主机地址 C.定向广播地址 D.不定向广播地址●给定一个C类网络192.168.1.0/24,要在其中划分出3个60台主机的网段和2个30台主机的网段,则采用的子网掩码应该分别为(55)。