锐捷S2126系列交换机配置安全ACLs

锐捷交换机路由器配置教程

锐捷交换机路由器配置教程配置锐捷交换机路由器教程本文档将详细介绍如何配置锐捷交换机路由器。

在开始配置之前,请确保已经正确连接硬件设备,例如交换机、路由器、电脑等。

⒈设备连接与基础设置⑴硬件连接在开始配置之前,请确保正确连接各个设备,并确认网络线缆接口连接正常。

⑵基础设置在初始设置之前,请确保你已经获取了以下信息:主机IP地质、子网掩码、默认网关和DNS服务器地质。

在进一步配置之前,你还需要了解设备的管理接口和登录方法。

⒉登录设备⑴使用Web界面登录通过你的Web浏览器访问设备的管理界面,输入正确的IP地质和端口号,并输入管理员账号和密码以登录设备。

⑵使用命令行界面登录在命令行界面中,通过串口或SSH连接到设备,并输入正确的管理员账号和密码以登录设备。

⒊设备基本配置⑴设备命名给设备起一个有意义的名称,以便于识别和管理。

⑵设置设备时钟配置设备的系统时间和时区设置,确保时间同步和准确性。

⑶设备安全设置配置设备的管理员账号和密码,并设置合适的权限和访问控制策略。

⑷设备网络设置配置设备的IP地质、子网掩码、默认网关和DNS服务器地质等网络参数。

⑸设备SNMP设置配置设备的SNMP参数,以实现网络管理和监控。

⒋VLAN配置⑴ VLAN基本概念了解VLAN的基本概念和原理,以及VLAN的分类和使用场景。

⑵ VLAN创建与配置创建VLAN并配置其相关参数,如VLAN ID、VLAN名称、端口成员关系等。

⑶ VLAN间互联配置不同VLAN之间的互联,以实现跨VLAN通信。

⒌静态路由配置⑴静态路由基本概念了解静态路由的基本概念和原理,以及静态路由的使用场景和优缺点。

⑵配置静态路由根据网络拓扑和路由需求,配置静态路由表以实现网络的转发和路由。

⒍动态路由配置⑴动态路由协议了解动态路由协议的基本概念和原理,以及常见的动态路由协议类型。

⑵配置动态路由协议根据网络需求选择合适的动态路由协议,并配置相关参数以实现路由的动态学习和适应性。

锐捷网络交换机常用命令

锐捷网络交换机常用操作命令手册目录一、交换机配置模式介绍3二、交换机基本配置32.1 接口介质类型配置42.2 接口速度/双工配置52.3 VLAN配置62.4 端口镜像92.5 端口聚合102.6 交换机堆叠112.7 ACL配置122.8 端口安全142.9 交换机防攻击配置162.10 DHCP配置212.11 三层交换机配置22三、交换机常用查看命令24一、交换机配置模式介绍交换机配置模式主要有:? 用户模式:此模式只可以简单的查看一些交换机的配置和一些简单的修改。

Switch>? 特权模式:此模式可以查看一些交换机的配置,后面讲述的很多show命令便是在此模式下进行的,还可以对一些简单的设置配置,例如时间。

Switch> enable //在用户模式下输入enable将进入配置模式Switch#? 全局配置模式:此模式下可以进行对交换机的配置,例如:命名、配置密码、设路由等。

Switch#configure erminal //特权模式下可以通过config terminal 命令进入配置模式Switch(config)#? 端口配置模式:此模式下对端口进行配置,如配置端口ip等。

Switch(config)#interface gigabitEthernet 1/1 //配置模式下输入interface gigabitEthernet 1/ 1进入到端口g 1/1接口模式。

二、交换机基本配置? 交换机命名:在项目实施的时候,建议为处于不同位置的交换机命名,便于记忆,可提高后期管理效率。

switch(config)#hostname ruijie //ruijie为该交换机的名字? 交换机配置管理密码:配置密码可以提高交换机的安全性,另外,telnet登录交换机的时候,必须要求有telnet管理密码。

switch (config)#enable secret level 1 0 rg //配置telnet管理密码为rg,其中1表示telnet密码,0表示密码不加密switch (config)#enable secret level 15 0 rg //配置特权模式下的管理密码rg,其中15表示为特权密码? 交换机配置管理IPswitch (config)#interface vlan 1 //假设管理VLAN为VLAN 1switch (config-if)#ip address 192.168.1.1 255.255.255.0 //给管理VLAN配置管理IP地址switch (config-if)#no shutdown //激活管理IP,养成习惯,无论配置什么设备,都使用一下这个命令? 交换机配置网关:switch(config)#ip default-gateway 192.168.1.254 //假设网关地址为192.168.1.254,此命令用户二层设备。

实验 交换机的基本配置

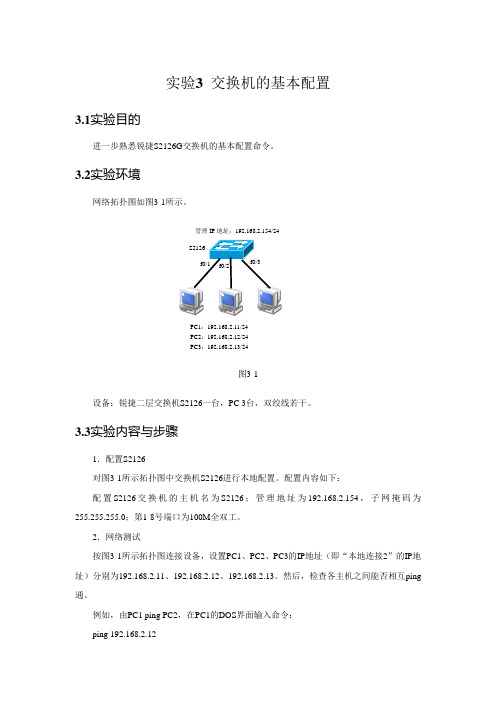

实验3 交换机的基本配置3.1实验目的进一步熟悉锐捷S2126G交换机的基本配置命令。

3.2实验环境网络拓扑图如图3-1所示。

管理IP地址:192.168.2.154/24PC1:192.168.2.11/24PC2:192.168.2.12/24PC3:192.168.2.13/24图3-1设备:锐捷二层交换机S2126一台,PC 3台,双绞线若干。

3.3实验内容与步骤1.配置S2126对图3-1所示拓扑图中交换机S2126进行本地配置。

配置内容如下:配置S2126交换机的主机名为S2126;管理地址为192.168.2.154,子网掩码为255.255.255.0;第1-8号端口为100M全双工。

2.网络测试按图3-1所示拓扑图连接设备,设置PC1、PC2、PC3的IP地址(即“本地连接2”的IP地址)分别为192.168.2.11、192.168.2.12、192.168.2.13。

然后,检查各主机之间能否相互ping 通。

例如,由PC1 ping PC2,在PC1的DOS界面输入命令:ping 192.168.2.123.远程管理交换机(1)查看本机MAC地址。

分别在PC1、PC2上进入MS-DOS方式,执行ipconfig/all命令,查看PC1、PC2主机的MAC地址并做记录以备后用。

(2)远程管理S2126交换机。

在任意一台PC上,进入MS-DOS方式,键入命令:telnet 192.168.2.154远程管理S2126交换机。

(3)完成以下基本命令操作●显示Flash中的文件:dir●显示交换机版本信息:show version●显示配置信息:show config●显示当前正在运行的配置:show run●显示端口信息:show interface f 0/n●查看MAC地址表:show mac-address-table●显示从特定端口学习到的MAC地址:show mac-address-table int f 0/n●显示与某个MAC地址相关联的端口:show mac-address-table address XXXX.XXXX.XXXX●显示MAC地址表项老化时间:show mac-address-table aging-time。

锐捷交换机防止ARP欺骗配置

锐捷低端交换机防止ARP欺骗配置2008/09/24交换机型号:S3550,S2150,S2126,电脑IP地址为静态地址。

1.交换机地址绑定(address-bind)功能S2126#confS2126(config)# address-bind 172.16.40.101 0016.d390.6cc5----绑定ip地址为172.16.40.101 MAC地址为0016.d390.6cc5的主机让其使用网络S2126(config)#end ----退回特权模式S2126# wr ----保存配置(1. 如果修改ip或是MAC地址该主机则无法使用网络,可以按照此命令添加多条,添加的条数跟交换机的硬件资源有关(2. S21交换机的address-bind功能是防止Ip冲突,只有在交换机上绑定的才进行ip和MAC 的匹配,如果下边用户设置的ip地址在交换机中没绑定,交换机不对该数据包做控制,直接转发。

(3.交换机对已经绑定的IP进行MAC检查,如果不相同,丢弃该帧;对没有绑定的不检查,并照样转发该报文,建议在核心层层使用.2. 交换机防主机欺骗用功能S2126#confS2126(config)# int g0/23----进入第23接口,准备在该接口绑定用户的MAC和ip地址S2126(config-if)#switchport port-security maximum 1设置最大mac地址绑定数量,适合该口下只接一台电脑.S2126(config-if)# switchport port-security mac-address 0016.d390.6cc5 ip-address 172.16.40.101 ----在23端口下绑定ip地址是172.16.40.101 MAC地址是0016.d390.6cc5的主机,确保该主机可以正常使用网络,如果该主机修改ip或者MAC地址则无法使用网络,可以添加多条来实现对接入主机的控制S2126(config-if)# switchport port-security ----开启端口安全功能S2126(config)#end ----退会特权模式S2126# wr ----保存配置注释:可以通过在接口下设置最大的安全地址个数从而来控制控制该接口下可使用的主机数,安全地址的个数跟交换机的硬件资源有关,建议在接入层上使用该项.3 防网关欺骗.S2126#confS2126(config)# int ran fa 0/1-24S2126(config)# anti-arp-spoofing ip 172.16.40.254 ------设置为网关IP地址. 过滤掉所有自称是该IP的ARP报文.4.过滤发伪造ARP包的某个MAC地址.S2126#confS2126(config-if)# mac-address-table filtering 0014.2a6e.7ff7 vlan 35.防止客户机改IP地址.S2126#confS2126(config-if)#arp 172.16.40.101 0016.d390.6cc5 arpa gi0/1------将IP地址与MAC地址绑定,生成静态ARP地址表.S2126(config-if)#exitS2126#sh arp172.16.40.101 - 0016.d390.6cc5 arpa VL2--------arp地址表显示为静态绑定.。

锐捷S2126系列交换机配置接口

配置接口本章描述锐捷交换机的接口类型以及如何配置接口,本章主要包括以下几个部分:z概述z配置接口z显示接口状态概述本章主要对锐捷交换机的接口类型进行划分,并对每种接口类型进行详细定义。

锐捷交换机的接口类型可分为以下两大类:z2层接口(L2 interface)z3层接口(L3 interface)2层接口(L2 interface)本节主要描述2层接口的类型及相关的定义,可分为以下几种类型z Switch Portz L2 Aggregate PortSwitch Port由交换机上的单个物理端口构成,只有2层交换功能。

分为Access Port和Trunk Port。

Access Port 和Trunk Port的配置必须通过手动配置。

通过switchport 接口配置命令可对switch port进行配置,有关Access Port和Trunk Port的详细配置过程可参照“第八章配置VLAN”。

Access Port每个access port只能属于一个VLAN, Access port只传输属于这个VLAN的帧。

Access port只接收以下三种帧:untagged 帧;vid为0的tagged帧;vid为access port所属VLAN的帧。

只发送untagged 帧。

Trunk PortTrunk port传输属于多个VLAN的帧,缺省情况下Trunk port将传输所有VLAN的帧,可通过设置VLAN许可列表来限制trunk port传输哪些VLAN的帧。

每个接口都属于一个native VLAN,所谓native VLAN,就是指在这个接口上收发的UNTAG报文,都被认为是属于这个VLAN的。

Trunk port可接收tagged 和untagged帧,若Trunk port接收到的帧不带IEEE802.1Q tag,那么帧将在这个接口的native vlan中传输,每个trunk port的native vlan都可设置。

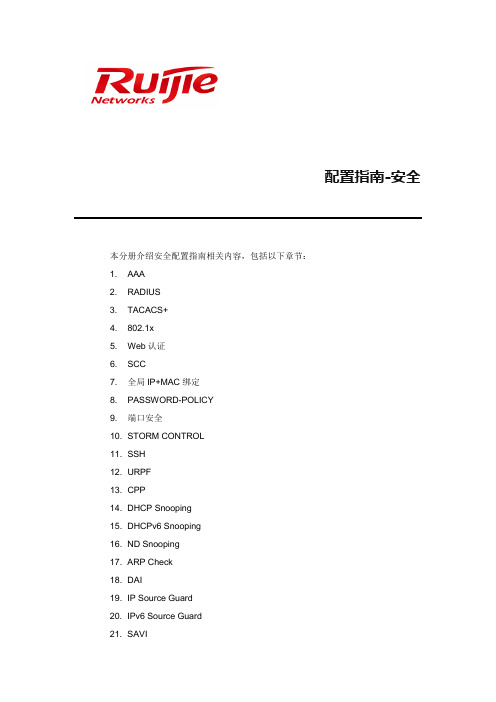

锐捷交换机配置指南-安全说明书

配置指南-安全本分册介绍安全配置指南相关内容,包括以下章节:1. AAA2. RADIUS3. TACACS+4. 802.1x5. Web认证6. SCC7. 全局IP+MAC绑定8. PASSWORD-POLICY9. 端口安全10. STORM CONTROL11. SSH12. URPF13. CPP14. DHCP Snooping15. DHCPv6 Snooping16. ND Snooping17. ARP Check18. DAI19. IP Source Guard20. IPv6 Source Guard21. SAVI22. 防网关ARP欺骗23. NFPP24. DoS保护25. Snooping跨设备同步1 AAA1.1 概述AAA是Authentication Authorization and Accounting(认证、授权和记账)的简称,它提供了对认证、授权和记账功能进行配置的一致性框架,锐捷网络设备产品支持使用AAA。

AAA以模块方式提供以下服务:认证:验证用户是否可获得访问权,可选择使用RADIUS协议、TACACS+协议或Local(本地)等。

身份认证是在允许用户访问网络和网络服务之前对其身份进行识别的一种方法。

授权:授权用户可使用哪些服务。

AAA授权通过定义一系列的属性对来实现,这些属性对描述了用户被授权执行的操作。

这些属性对可以存放在网络设备上,也可以远程存放在安全服务器上。

记账:记录用户使用网络资源的情况。

当AAA记账被启用时,网络设备便开始以统计记录的方式向安全服务器发送用户使用网络资源的情况。

每个记账记录都是以属性对的方式组成,并存放在安全服务器上,这些记录可以通过专门软件进行读取分析,从而实现对用户使用网络资源的情况进行记账、统计、跟踪。

尽管AAA是最主要的访问控制方法,锐捷产品同时也提供了在AAA范围之外的简单控制访问,如本地用户名身份认证、线路密码身份认证等。

锐捷配置

多生成树协议MSTP【实现功能】在实现网络冗余和可靠性的同时实现负载均衡(分担)。

【实验拓扑】【实验设备】接入层交换机S2126G (2台)、分布层交换机S3550-24(2台)【实验步骤】第一步:配置接入层交换机S2126-AS2126-A (config)#spanning-tree !开启生成树S2126-A (config)#spanning-tree mode mstp !配置生成树模式为MSTPS2126-A(config)#vlan 10 !创建Vlan 10S2126-A(config)#vlan 20 !创建Vlan 20S2126-A(config)#vlan 40 !创建Vlan 40S2126-A(config)#interface fastethernet 0/1S2126-A(config-if)#switchport access vlan 10 !分配端口F0/1给Vlan 10 S2126-A(config)#interface fastethernet 0/2S2126-A(config-if)#switchport access vlan 20 !分配端口F0/2给Vlan 20 S2126-A(config)#interface fastethernet 0/23S2126-A(config-if)#switchport mode trunk !定义F0/23为trunk端口S2126-A(config)#interface fastethernet 0/24S2126-A(config-if)#switchport mode trunk !定义F0/24为trunk端口S2126-A(config)#spanning-tree mst configuration ! 进入MSTP配置模式S2126-A(config-mst)#instance 1 vlan 1,10 !配置instance 1(实例1)并关联Vlan 1和10S2126-A(config-mst)#instance 2 vlan 20,40 !配置实例2并关联Vlan 20和40S2126-A(config-mst)#name region1 !配置域名称S2126-A(config-mst)#revision 1 !配置版本(修订号)验证测试:验证MSTP配置S2126-A#show spanning-tree mst configuration !显示MSTP全局配置Multi spanning tree protocol : EnabledName : region1Revision : 1Instance Vlans Mapped--------------------------------------------------------------------0 2-9,11-19,21- 39,41- 40941 1,102 20,40第二步:配置接入层交换机S2126-BS2126-B (config)#spanning-tree !开启生成树S2126-B (config)#spanning-tree mode mstp !采用MSTP生成树模式S2126-B(config)#vlan 10 !创建Vlan 10S2126-B(config)#vlan 20 !创建Vlan 20S2126-B(config)#vlan 40 !创建Vlan 40S2126-B(config)#interface fastethernet 0/1S2126-B(config-if)#switchport access vlan 10 !分配端口F0/1给Vlan 10 S2126-B(config)#interface fastethernet 0/2S2126-B(config-if)#switchport access vlan 40 !分配端口F0/2给Vlan 40 S2126-B(config)#interface fastethernet 0/23S2126-B(config-if)#switchport mode trunk !定义F0/23为trunk端口S2126-B(config)#interface fastethernet 0/24S2126-B(config-if)#switchport mode trunk !定义F0/24为trunk端口S2126-B(config)#spanning-tree mst configuration ! 进入MSTP配置模式S2126-B(config-mst)#instance 1 vlan 1,10 !配置instance 1(实例1)并关联Vlan 1和10S2126-B(config-mst)#instance 2 vlan 20,40 !配置实例2并关联Vlan 20和40S2126-B(config-mst)#name region1 !配置域名称S2126-B(config-mst)#revision 1 !配置版本(修订号)验证测试:验证MSTP配置S2126-B#show spanning-tree mst configurationMulti spanning tree protocol : EnabledName : region1Revision : 1Instance Vlans Mapped--------------------------------------------------------------------0 2-9,11-19,21-39,41-40941 1,102 20,40第三步:配置分布层交换机S3550-AS3550-A(config)#spanning-tree !开启生成树S3550-A (config)#spanning-tree mode mstp !采用MSTP生成树模式S3550-A(config)#vlan 10S3550-A(config)#vlan 20S3550-A(config)#vlan 40S3550-A(config)#interface fastethernet 0/1S3550-A(config-if)#switchport mode trunk !定义F0/1为trunk端口S3550-A(config)#interface fastethernet 0/23S3550-A(config-if)#switchport mode trunk !定义F0/23为trunk端口S3550-A(config)#interface fastethernet 0/24S3550-A(config-if)#switchport mode trunk !定义F0/24为trunk端口S3550-A (config)#spanning-tree mst 1 priority 4096 !配置交换机S3550-A 在instance 1中的优先级为4096 ,缺省是32768,值越小越优先成为该instance中的root switchS3550-A (config)#spanning-tree mst configuration ! 进入MSTP配置模式S3550-A (config-mst)#instance 1 vlan 1,10 ! 配置实例1并关联Vlan 1和10S3550-A (config-mst)#instance 2 vlan 20,40 ! 配置实例2并关联Vlan 20和40S3550-A (config-mst)#name region1 ! 配置域名为region1S3550-A (config-mst)#revision 1 ! 配置版本(修订号)验证测试:验证MSTP配置S3550-A#show spanning-tree mst configurationMulti spanning tree protocol : EnabledName : region1Revision : 1Instance Vlans Mapped--------------------------------------------------------------------0 2-9,11-19,21-39,41-40941 1,102 20,40第四步:配置分布层交换机S3550-BS3550-B(config)#spanning-tree !开启生成树S3550-B (config)#spanning-tree mode mstp !采用MSTP生成树模式S3550-B(config)#vlan 10S3550-B(config)#vlan 20S3550-B(config)#vlan 40S3550-B(config)#interface fastethernet 0/1S3550-B(config-if)#switchport mode trunk ! 定义F0/1为trunk端口S3550-B(config)#interface fastethernet 0/23S3550-B(config-if)#switchport mode trunk ! 定义F0/23为trunk端口S3550-B(config)#interface fastethernet 0/24S3550-B(config-if)#switchport mode trunk ! 定义F0/24为trunk端口S3550-B (config)#spanning-tree mst 2 priority 4096 !配置交换机S3550-B 在instance 2(实例2)中的优先级为4096 ,缺省是32768,值越小越优先成为该region (域)中的root switchS3550-B (config)#spanning-tree mst configuration ! 进入MSTP配置模式S3550-B (config-mst)#instance 1 vlan 1,10 ! 配置实例1并关联Vlan 1和10S3550-B (config-mst)#instance 2 vlan 20,40 ! 配置实例2并关联Vlan 20和40S3550-B (config-mst)#name region1 ! 配置域名为region1S3550-B (config-mst)#revision 1 ! 配置版本(修订号)验证测试:验证MSTP配置S3550-B#show spanning-tree mst configurationMulti spanning tree protocol : EnabledName : region1Revision : 1Instance Vlans Mapped--------------------------------------------------------------------0 2-9,11-19,21-39,41-40941 1,102 20,40第五步:验证交换机配置S3550-A#show spanning-tree mst 1 !显示交换机S3550-A上实例1的特性###### MST 1 vlans mapped : 1,10BridgeAddr : 00d0.f8ff.4e3f !交换机S3550-A的MAC地址Priority : 4096 ! 优先级TimeSinceTopologyChange : 0d:7h:21m:17sTopologyChanges : 0DesignatedRoot : 100100D0F8FF4E3F !后12位是MAC地址,此处显示是S3550-A自身的MAC,这说明S3550-A是实例1 (instance1)的生成树的根交换机RootCost : 0RootPort : 0S3550-B#show spanning-tree mst 2 !显示交换机S3550-B上实例2的特性###### MST 2 vlans mapped : 20,40BridgeAddr : 00d0.f8ff.4662Priority : 4096TimeSinceTopologyChange : 0d:7h:31m:0sTopologyChanges : 0DesignatedRoot : 100200D0F8FF4662 ! S3550-B是实例2 (instance 2)的生成树的根交换机RootCost : 0RootPort : 0S2126-A#show spanning-tree mst 1 !显示交换机S2126-A上实例1的特性###### MST 1 vlans mapped : 1,10BridgeAddr : 00d0.f8fe.1e49Priority : 32768TimeSinceTopologyChange : 7d:3h:19m:31sTopologyChanges : 0DesignatedRoot : 100100D0F8FF4E3F ! 实例1的生成树的根交换机是S3550-ARootCost : 200000RootPort : Fa0/23 !对实例1而言,S2126-A的根端口是Fa0/23S2126-A#show spanning-tree mst 2 !显示交换机S2126-A上实例2的特性###### MST 2 vlans mapped : 20,40BridgeAddr : 00d0.f8fe.1e49Priority : 32768TimeSinceTopologyChange : 7d:3h:19m:31sTopologyChanges : 0DesignatedRoot : 100200D0F8FF4662 ! 实例2的生成树的根交换机是S3550-BRootCost : 200000RootPort : Fa0/24 !对实例2而言,S2126-A的根端口是Fa0/24类似可以验证其它交换机上的配置。

锐捷S2126系列交换机交换机管理

步骤3 end 步骤4 show running-config 步骤5 copy 保存配置。 running-config startup-config

如果将一条命令的权限授予某个级别,则该命令的所有参数和子命令都同时被授予该级别,除非该 授权被收回。

要恢复一条已知的命令授权,可以在全局配置模式下使用no privilege mode level level command命令。

level -用户级别(可选),其范围从0到15。level 1是普通用户级别,如果不指明用户的级别则缺省为15级(最高授权 级别)。 password -用户级别的口令,明文输入的口令的最大长度为25个字符(包括 数字字符)。口令中不能有空格(单词的分隔符)、不能有问号或 其他不可显示字符。 encryption-type -加密类型,0 表示不加密,目前只有 5 ,即实达私有的加密算法。如果选择了加密类型,则必须输入加 密后的密文形式的口令,密文固定长度为32个字符。 回到特权模式。 验证你的配置。 保存配置(可选)。

步骤 3 services web host host-ip [mask]

步骤 4 end 步骤 5 show running-config 步骤 6 copy running-config startup-config

你可以使用 no services telnet host host-ip [mask]和 no services web host host-ip[mask]来删除已配置的 合法访问 IP。使用 no services telnet all 和 no services web all 来删除所有的 IP。 下面的例子说明如何只允许 IP 地址为 192.168.12.54 和 192.168.12.55 的用户、 以及 192.168.5.*网段的 用户通过 Telnet 方式管理交换机:

锐捷S2126系列交换机配置集群

命令 configure terminal cluster discovery hop-count number end show cluster copy running-config startup-config

含义 进入全局配置模式 number:设置发现跳数,范围是1-7,缺省值为3。

回到特权模式。 验证你的配置。 保存配置(可ቤተ መጻሕፍቲ ባይዱ)。

下面的例子建立一个集群,名称为clus0,命令交换机的序号为3:

Switch(config)#cluster enable clus0 3

配置集群发现跳数

发现跳数决定了命令交换机所能发现的候选交换机的范围,其缺省值为3。在特权模式下,可以通 过以下步骤来配置发现跳数:

步骤1 步骤2

步骤3 步骤4 步骤5

若要恢复为缺省值,可以在全局配置模式下执行命令no cluster timer。 该命令只能在命令交换机上执行。

下面的例子设置集群timer值为5:

Switch(config)#cluster timer 5

配置集群 holdtime

命令交换机所收集到的拓扑连接信息以及所发现的候选交换机信息将会被保存一段时间,该时间即 为集群holdtime值,缺省情况下为120秒。在特权模式下,可以通过以下步骤来配置集群holdtime:

步骤1 步骤2 步骤3 步骤4 步骤5

命令 configure terminal cluster timer interval-in-secs end show cluster copy running-config startup-config

含义 进入全局配置模式 interval-in-secs:设置时间间隔,范围是1-300,缺省值为12秒。 回到特权模式。 验证你的配置。 保存配置(可选)。

RGS2126S-千兆智能交换机产品介绍

Java-based Web管理方式,实现对交换机的可视化图形界面管理,快速和高效地配置设备。

4

技术参数

参数描述

产品型号

RG-S2126S

固定端口

24端口10/100自适应

模块插槽

2个扩展插槽

可用模块

单口1000BASE-SX模块

单口1000BASE-LX模块

单口1000BASE-TX模块(支持10/100/1000M自适应)

管理协议

SNMPv1/v2C/v3、Web(JAVA)、CLI(Telnet/Console)、RMON(1,2,3,9)、集群、SSH、Syslog

L2协议

IEEE802.3、IEEE802.3u、IEEE802.3z、IEEE802.3x、IEEE802.3ad、IEEE802.1p、IEEE802.1x、IEEE802.3ab、IEEE802.1Q(GVRP)、IEEEE802.1d、IEEE802.1w、IEEE802.1s、IGMP Snoopingv1/v2/v3

RG-S2126S千兆智能交换机

产品介绍

福建星网锐捷网络有限公司

版权所有侵权必究

1

图1-1RG-S2126S

2

RG-S2126S是一款全线速可堆叠千兆智能交换机,提供智能的流分类和完善的服务质量(QoS)以及组播管理特性,并可以实施灵活多样的ACL访问控制。可通过SNMP、Telnet、Web和Console口等多种方式提供丰富的管理。S2126S以极高的性价比为各类型网络提供完善的端到端的服务质量、灵活丰富的安全设置和基于策略的网管,最大化满足高速、安全、智能的企业网新需求。

极灵活的带宽控制能力,可以基于交换机端口、MAC地址、IP地址、协议、应用组合进行带宽限速,限速粒度精细:1Mbps(128KB)粒度/百兆端口、8Mbps(1024KB)粒度/千兆端口,可根据网络安全需求,设定不同业务应用的带宽流量,满足按需所用。

锐捷真实设配配置dhcp acl服务

rule permit tcp source 10.10.10.0 0.0.0.255 destination 30.30.30.0 0.0.0.255 time-range offtime destination-port eq www

excluded-ip-address 20.20.20.32 20.20.20.253

dns-list 61.128.128.68 61.128.252.11

q

ip pool vlan30

gateway-list 30.30.30.254

network 30.30.30.0 mask 24

port default vlan 30

int g0/0/3

port link-type access

port default vlan 40

int g0/0/1

port link-type trunk

port trunk allow-pass vlan all

q

ip route-static 0.0.0.0 0.0.0.0 192.168.1.1

network 40.40.40.0 mask 24

excluded-ip-address 40.40.40uded-ip-address 40.40.40.32 40.40.40.253

dns-list 61.128.128.68 61.128.252.11

锐捷S2126系列交换机配置igmp snooping

Membership Query

Version 3 Membership Report

其中Membership Query分为三种:

General Query:

用于查询接口下所有多播成员信息;

Group-Specific Query:

用于查询接口下指定组的成员信息;

Group-and-Source-Specific Query:

该类型为IGMPv3中新增加的,用于查询接口下是否有成员需要接收指定源列表中的源所发出的 特定组的多播流。

IGMP Version3的过程同IGMP Version2类似。IGMP Version3能够向下兼容IGMP Version1和IGMP Version2。

IGMPv1中,主机向路由器发224.1.1.1的IGMP report报文要求加入该组中。路由器收到该请求后,把该主机加为组224.1.1.1的成员。路由器定时发 送224.0.0.1(所有主机)的IGMP Query报文,若主机要继续接收该组报文,则应回应IGMP Report报文,若路由器收不到任何主机的IGMP Report报文,将把该组注销。

个Multicast VLAN,在该VLAN收到的组播数据流可以向跨VLAN的其他主机转发。如下图所示:

只要组播数据流的VID是Multicast VLAN的(或者UNTAG的数据流,接收端口的native vlan为 Multicast VLAN),都将转发给该组播地址的成员端口,无论该成员端口是不是这个VLAN内的。所 形成的组播转发表的VID将是Multicast VLAN的。在SVGL模式下,除了路由连接口,其它端口只有 有处于Multicast VLAN中,其发送的多播在才会VLAN中转发。

锐捷S2126交换机端口限速

锐捷S2126交换机端⼝限速⼀、对于S21的进⼊(上⾏)的数据的限速,可以⽤Qos做到。

ip access-list extended acl_1 配置ACLpermit ip 172.16.41.0 0.0.0.255 any 进⼊端⼝源地址为172.16.41.0的数据流deny ip any any!class-map class_1 设置分类映射图match access-group acl_1 匹配ACLpolicy-map 1m 设置策略映射图class class_1 匹配分类映射图police 1000000 65536 设置限制带宽1Mbps,猝发流量65536byteInterface Fastethernet 0/24 进⼊F 0/24Switch mode TRUNK 配置端⼝模式为TRUNKmls qos trust cos 启⽤QoSservice-policy input 1m 对输⼊带宽⽣效说明:1.QOS的实现也是由ASIC芯⽚实现的,不会对CPU造成什么影响。

2.S2126只有input模式。

⼆、对于S21的出⼊(下⾏)的数据的限速,可以⽤qos或 rate-control命令实现。

1.Qos:ip access-list extended acl_1 配置ACLpermit ip any 172.16.41.0 0.0.0.255 进⼊端⼝⽬的地址为172.16.41.0的数据流deny ip any any!class-map class_1 设置分类映射图match access-group acl_1 匹配ACLpolicy-map 1m 设置策略映射图class class_1 匹配分类映射图police 1000000 65536 设置限制带宽1Mbps,猝发流量65536byteInterface Fastethernet 0/2 进⼊F 0/2,交换机的上⾏端⼝(出⼝)Switch mode TRUNK 配置端⼝模式为TRUNKmls qos trust cos 启⽤QoSservice-policy input 1m 对输⼊带宽⽣效2.rate-control:Interface Fastethernet 0/2 进⼊F 0/2rate-control 1 tx 对输出做1M带宽限速。

实验一.S2126G交换机的基本配置

实验一S2126G交换机的基本配置1.基本配置:1.配置交换机主机名Red-Giant>enable(注:从用户模式进入特权模式)Red-Giant#configure terminal(注:从特权模式进入全局配置模式)Red-Giant(config)#hostname S2126G(注:将主机名配置为“S2126G”)S2126G(config)#2.配置交换机远程登陆密码S2126G(config)#enable secret level 1 0 star (注:将交换机远程登陆密码配置为“star”)3.配置交换机特权模式口令S2126G(config)#enable secret level 15 0 star(注:将交换机特权模式口令配置为“star”)4.为交换机分配管理IP地址S2126G(config)#interface vlan 1S2126G(config-if)#ip address 10.1.1.1 255.255.255.0注:为VLAN 1的管理接口分配IP地址(表示通过VLAN 1来管理交换机),设置交换机的IP地址为10.1.1.1,对应的子网掩码为255.255.255.02.MAC地址老化时间功能测试网络拓扑STAR-S2126G实验项目MAC地址老化时间功能测试实验环境将STAR-S2126G的其中一以太网口连至PC的以太网口实验配置S2126G#configure terminalS2126G(config)#mac-address-table aging-time 10注:将交换机MAC地址老化时间设置为10秒S2126G(config)#end注:从交换机全局配置模式返回至特权模式S2126G#show mac-address-table注:显示交换机MAC地址表的记录实验过程1.配置上述命令前,请用Setup 命令将交换机原有配置清除,使交换机的所有端口划分到在一个VLAN 中。

锐捷交换机交换机配置安全ACL

锐捷交换机交换机配置安全ACL1.配置ACLs 的步骤l 通过申明一个ACL 的名字及为该ACL 创建ACEs(每条ACE 均由匹配条件和行为构成)来创建一条ACL。

l 将该ACL 应用于某一个交换机接口。

2.Standard (标准) 或Extended(扩展)IP ACLs步骤1 configure terminal进入全局配置模式。

步骤2 ip access-list standard { name}用数字或名字来定义一条StandardIP ACL 并进入access-list 配置模式。

步骤3 deny {source source-wildcard|host source|any}orpermit {source source-wildcard|host source|any}[time-range time-range-name]在特权配置模式,您可以通过如下步骤来创建一条Standard IP ACL在access-list 配置模式,申明一个或多个的允许通过(permit)或丢弃(deny)的条件以用于交换机决定报文是转发或还是丢弃。

host source 代表一台源主机,其source-wildcard 为0.0.0.0。

any 代表任意主机,即source为0.0.0.0,source-wild 为255.255.255.255。

time-range-name(可选)指明关联的time-range 的名称步骤4 end退回到特权模式。

步骤5 show access-lists [name]显示该接入控制列表,如果您不指定access-list 及name 参数,则显示所有接入控制列表。

步骤6 copy running-config startup-config保存配置例:创建一条IP Standard Access-list(标准访问列表)该ACL 名字deny-host192.168.l2.x:包含两条ACE:第一条ACE 拒绝来自192.168.12.0 网段的任一主机,第二条ACE 允许其它任意主机。

锐捷访问控制列表配置(ACL)

锐捷访问控制列表配置(ACL)4.1 标准ACL 配置提问:如何只允许端口下的用户只能访问特定的服务器网段?回答:步骤一:定义ACLS5750#conf t ----进入全局配置模式S5750(config)#ip access-list standard 1 ----定义标准ACLS5750(config-std-nacl)#permit 192.168.1.0 0.0.0.255----允许访问服务器资源S5750(config-std-nacl)#deny any ----拒绝访问其他任何资源锐捷RGNOS CookBook13S5750(config-std-nacl)#exit ----退出标准ACL 配置模式步骤二:将ACL 应用到接口上S5750(config)#interface GigabitEthernet 0/1 ----进入所需应用的端口S5750(config-if)#ip access-group 1 in ----将标准ACL 应用到端口in 方向注释:1. S1900 系列、S20 系列交换机不支持基于硬件的ACL。

2. 实际配置时需注意,在交换机每个ACL 末尾都隐含着一条“拒绝所有数据流”的语句。

3. 以上所有配置,均以锐捷网络S5750-24GT/12SFP 软件版本10.2(2)为例。

其他说明,其详见各产品的配置手册《访问控制列表配置》一节。

———————————————————————————————————————4.2 扩展ACL 配置提问:如何禁止用户访问单个网页服务器?回答:步骤一:定义ACLS5750#conf t ----进入全局配置模式S5750(config)#ip access-list extended 100 ----创建扩展ACL S5750(config-ext-nacl)#deny tcp any host 192.168.1.254 eq www ----禁止访问web 服务器S5750(config-ext-nacl)#deny tcp any any eq 135 ----预防冲击波病毒S5750(config-ext-nacl)#deny tcp any any eq 445 ----预防震荡波病毒S5750(config-ext-nacl)#permit ip any any ----允许访问其他任何资源S5750(config-ext-nacl)#exit ----退出ACL配置模式步骤二:将ACL 应用到接口上S5750(config)#interface GigabitEthernet 0/1 ----进入所需应用的端口S5750(config-if)#ip access-group 100 in ----将扩展ACL 应用到端口下———————————————————————————————————————4.3 VLAN 之间的ACL 配置提问:如何禁止VLAN 间互相访问?回答:步骤一:创建vlan10、vlan20、vlan30锐捷RGNOS CookBook14S5750#conf ----进入全局配置模式S5750(config)#vlan 10 ----创建VLAN10S5750(config-vlan)#exit ----退出VLAN 配置模式S5750(config)#vlan 20 ----创建VLAN20S5750(config-vlan)#exit ----退出VLAN 配置模式S5750(config)#vlan 30 ----创建VLAN30S5750(config-vlan)#exit ----退出VLAN 配置模式步骤二:将端口加入各自vlanS5750(config)# interface range gigabitEthernet 0/1-5----进入gigabitEthernet 0/1-5 号端口S5750(config-if-range)#switchport access vlan 10----将端口加划分进vlan10S5750(config-if-range)#exit ----退出端口配置模式S5750(config)# interface range gigabitEthernet 0/6-10----进入gigabitEthernet 0/6-10 号端口S5750(config-if-range)#switchport access vlan 20----将端口加划分进vlan20S5750(config-if-range)#exit ----退出端口配置模式S5750(config)# interface range gigabitEthernet 0/11-15----进入gigabitEthernet 0/11-15 号端口S5750(config-if-range)#switchport access vlan 30----将端口加划分进vlan30S5750(config-if-range)#exit ----退出端口配置模式步骤三:配置vlan10、vlan20、vlan30 的网关IP 地址S5750(config)#interface vlan 10 ----创建vlan10 的SVI 接口S5750(config-if)#ip address 192.168.10.1 255.255.255.0 ----配置VLAN10 的网关S5750(config-if)#exit ----退出端口配置模式S5750(config)#interface vlan 20 ----创建vlan10 的SVI 接口S5750(config-if)#ip address 192.168.20.1 255.255.255.0 锐捷RGNOS CookBook15----配置VLAN10 的网关S5750(config-if)#exit ----退出端口配置模式S5750(config)#interface vlan 30 ----创建vlan10 的SVI 接口S5750(config-if)#ip address 192.168.30.1 255.255.255.0----配置VLAN10 的网关S5750(config-if)#exit ----退出端口配置模式步骤四:创建ACL,使vlan20 能访问vlan10,而vlan30 不能访问vlan10S5750(config)#ip access-list extended deny30 ----定义扩展ACLS5750(config-ext-nacl)#deny ip 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255----拒绝vlan30 的用户访问vlan10 资源S5750(config-ext-nacl)#permit ip any any----允许vlan30 的用户访问其他任何资源S5750(config-ext-nacl)#exit ----退出扩展ACL配置模式步骤五:将ACL 应用到vlan30 的SVI 口in 方向S5750(config)#interface vlan 30 ----创建vlan30 的SVI 接口S5750(config-if)#ip access-group deny30 in----将扩展ACL 应用到vlan30 的SVI 接口下———————————————————————————————————————4.4 单向ACL 的配置提问:如何实现主机A 可以访问主机B 的FTP 资源,但主机B 无法访问主机A 的FTP 资源??回答:步骤一:定义ACLS5750#conf t ----进入全局配置模式S5750(config)#ip access-list extended 100 ----定义扩展ACL S5750(config-ext-nacl)#deny tcp any host 192.168.1.254 match-all syn----禁止主动向A 主机发起TCP 连接S5750(config-ext-nacl)#permit ip any any ----允许访问其他任何资源S5750(config-ext-nacl)#exit ----退出扩展ACL配置模式锐捷RGNOS CookBook16步骤二:将ACL 应用到接口上S5750(config)#interface GigabitEthernet 0/1 ----进入连接B 主机的端口S5750(config-if)#ip access-group 100 in ----将扩展ACL 应用到端口下S5750(config-if)#end ----退回特权模式S5750#wr ----保存注释:单向ACL 只能对应于TCP 协议,使用PING 无法对该功能进行检测。

锐捷S2126系列交换机配置STP、RSTP和MSTP

图 R1w-3-1 而如果这三台 Switch 都打开了 Spanning Tree 协议,它们通过交换 BPDU 选出根桥(root bridge)为 Switch A。 Switch B 发现有两个端口都连在 Switch A 上,它就选出优先级最高的端口为 root port,另一个端口就被选为 Alternate port。而 Switch C 发现它既可以通过 B 到 A,也可以直接到 A,但由于交换机通过计算发现:就算通过 B 到 A 的 链路花费(path cost)也比直接到 A 的低(各种链路对应的链路花费请查表***),于是 Switch C 就选择了与 B 相连 的端口为 Root port,与 A 相连的端口为 Alternate port。都选择好端口角色(port role)了,就进入各个端口相应的 状态了,于是就生成了相应的图 R1w-3-2。

Priority value

System ID

Bit 位 16

15

14 13 12 11 10 9 8 7 6 5 4 3 2 1

值

32768 16384 8192 4096 2048 1024 512 256 128 64 32 16 8 4 2 1

Spanning-Tree Timers(生成树的定时器)

Port Roles and Port States

每个端口都在网络中有扮演一个角色(Port Role),用来体现在网络拓朴中的不同作用。 z Root port:提供最短路径到根桥(Root Bridge)的端口。 z Designated port:每个 LAN 的通过该口连接到根桥。 z Alternate port:根口的替换口,一旦根口失效,该口就立该变为根口。 z Backup port:Designated port 的备份口,当一个网桥有两个端口都连在一个 LAN 上,那么高优先级的端

锐捷S2126系列交换机系统日志配置

录系统发生的事件是一件非常必需的事情;当问题出现时,通过读取记录事件来分析系统中可能发

生的事情,快速准确定位问题源,及时解决问题。

系统由很多子系统组成,包括网络、文件访问、内存管理等。子系统需要给用户传送一些消息,

这些消息内容包括消息的来源及其重要性等。所有的子系统都要把消息送到一个可以维护的公用消

等级 0 1 2 3 4 5 6 7

描述 紧急情况 应该被立即改正的问题 重要情况 错误 警告 不是错误情况,但是可能需要处理 普通信息 调试信息

支持的日志信息类别:

下面是本交换机支持的日志信息类别: 日志信息:@5-COLDSTART: System coldstart. 描述:系统冷启动

日志信息:@5-WARMSTART: System warmstart. 描述:系统热启动

步骤 1 步骤 2

命令 configure terminal logging buffered [severity – level number]

含义 进入全局配置模式 将日志信息记录到内部缓冲。

(可选)severity-level-number:

只有小于等于 severity-level-number 级别的日志信息才能够被发送。

日志信息:

@4-HWCHANGE: Module [chars] has been plugged into slot [chars] @4-HWCHANGE: Module [chars] in slot [chars] has been pulled out. 描述:系统的硬件发生变化,模块插入/移除。

配置 SYSLOG

理解 SYSLOG 缺省的 Syslog 配置 配置 Syslog Server 地址 配置 Syslog Relay 配置严重性阀值

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置安全ACLs本章介绍如何通过接入控制列表(ACLs)在您的交换机上配置网络安全属性。

通过ACLs,您可以对进入到锐捷网络公司S2126G,S2150G交换机的输入数据流或者输出数据流进行过滤。

输入数据流的定义可以基于网络地址、TCP/UDP的应用等。

您可以选择对于符合过滤标准的流是丢弃还是转发,因此您必须知道您的网络是如何设计的,以及交换机接口是如何在您的过滤设备上使用的。

要通过ACLs 配置网络安全属性,您只有通过CLI命令(可以通过串口、Telnet或Web)来完成您的配置。

您无法通过SNMP来完成这些设置。

本章内容包括:概述配置安全ACLs显示ACLs配置概述ACLs、安全ACLs、Qos ACLs及ACEACLs的全称为接入控制列表(Access Control Lists),按照其使用的范围,可以分为安全ACLs和QoS ACLs。

对数据流进行过滤可以限制网络中的通讯数据类型及限制网络的使用者或使用设备。

安全ACLs在数据流通过交换机时对其进行分类过滤,并对从指定接口输入的数据流进行检查,根据匹配条件(conditions)决定是允许其通过(permit)还是丢弃(deny)。

在安全ACLs允许数据流通过之后,您还可以通过QoS 策略对符合QoS ACLs匹配条件的数据流进行优先级策略处理(更具体的介绍,详见“配置QoS”)。

总的来说,安全ACLs用于控制哪些数据流允许从交换机通过,QoS策略在这些允许通过的数据流中再根据QoS ACLs进行优先级分类和处理。

ACLs由一系列的表项组成,我们称之为接入控制列表表项(Access Control Entry:ACE)。

每个接入控制列表表项都申明了满中该表项的匹配条件及行为。

下面我们举例说明交换机、交换机接口、ACL和ACE的关系,由于该例子比较典型,因此将在本章中全文引用:有一个国家,A国,与B国、C国、D国和E国相邻。

如图17-1:图17-1:A 国与B 、C 、D 、E 国相邻假设A 国的邻国人员要出国,必须经由A 国海关过境。

即B、C、D、E 任一国家要到另一个国家,必须经由与A 国与本国的直通海关入境后,经A 国其它海关出境到达目的地。

A 国对经由本国海关过境人员有严格的身份检查限制,其入境时的过境检查规则如图17-2:携带危险物品者->拒绝过境B 国持旅游护照到D 国人员->允许过境C 国持留学护照到E 国留学人员->允许过境 其它所有人员->拒绝过境图17-2:A 国的海关过境规则A 国的每个海关均有四个出关通道,每个出关通道每天均有出关人数限制。

因此A 国在入境时还根据不同人员的身份进行分类,以便出关时给予不同的待遇。

如图17-3:B 国持旅游护照的老年人 B 国持旅游护照妇女 C 国路经本国到D 国留学人员 其它人员图17-3:A 国的入境身份识别规则在上面所举的例子中:A 国就相当于交换机,其四个海关相当于交换机的四个接口,该国的<海关入境规则>就是安全ACL,其<入境身份识别规则>就是QoS ACL。

<海关入境规则>的每一条细则就是ACE,而每一条细则的身份识别条件就是ACE 的匹配条件,拒绝过境和允许过境两种待遇就相当于ACE 的行为:permit、deny。

在图一中:<海关入境规则>的第一条细则为:携带危险物品者->拒绝过境。

这里“携带危险物品者”就相当于ACE 的匹配条件,而“拒绝过境”就是行为(deny),相应的,第二条细则的“B 国持旅游护照到D 国人员”是匹配条件,“允许入境”为行为(permit)。

同理,图二的<入境身份识别规则>也是ACL,其每一条细则也是ACE,由于是对已入境人员的限制,因此其每一条细则隐含的待遇均是:允许过境,相应的QoS ACL也要求其ACE的行为为permit。

在S2126G,S2150G交换机中,您不能在QoS ACL中定义一个行为为deny的ACE。

在上面的所举的例子中,A国还可以根据邻国的友好程度制定不同的海关过境规则分别适用于不同的海关。

如,A国与E国为兄弟国家,特为其制定<针对兄弟国家E的海关过境规则>。

,这样<海关过境规则>只适用于海关1-3,而<针对兄弟国家E的海关过境规则>只适用于海关4。

同理,对于您也可以针对不同的接口,定义不同的ACL。

理解输入ACL、输出ACL在上面所举的例子中,A国的<海关过境规则>只在入关时检查入关人员的身份,而A国如果想加强其海关安全,则A国还可以在所有人员出关时检查出关人员的身份。

或者A国在入关时不检查入关人员的身份,但在出关时检查出关人员的身份。

输入ACL,类似于在入关时检查的<海关过境规则>,它在交换机接口接收到报文时,检查报文是否与该接口输入ACL的的某一条ACE相匹配,而输出ACL类似于在出关时检查的<海关过境规则>,它在交换机准备从某一个接口输出报文时,检查报文是否与该接口输出ACL的某一条ACE相匹配。

理解过滤域模板(masks)和规则(rules)为了理解过滤域模板,我们还是以上面所举的例子来说明如下:A国的<海关过境规则>在制定时是按照如下入关人员的信息来标识入关人员身份的: 1.国籍2.所在省份3.目的国家4.目的国城市5.职业6.年龄7.所持护照8.携带物品在制定不同的过境细则时,以上8条准则可能同时被应用,也可能只应用其中几条。

如,细则第一条:携带危险物品者Æ拒绝过境。

这里的携带危险物品者,就是只根据入境人员所携带物品来识别的,不分国家、不分其所往目的国及年龄、所持护照等,只要是携带危险物品者就符合该细则的条件。

相应的,ACL的ACE也是根据以太网报文的某些字段来标识以太网报文的,这些字段包括:z二层字段(Layer 2 fields):48位的源MAC地址(必须申明所有48位)48位的目的MAC地址(必须申明所有48位)z三层字段(Layer 3 fields):源IP地址字段(可以申明全部32位源IP地址值,或申明您所定义的子网来定义一类流) 目的IP地址字段(可以申明全部32位源IP地址值,或申明您所定义的子网来定义一类流)z这两条在这条源源IP TCP 图17-4在2.目前您只能将ACL应用于如下接口:a)二层接口Switch Portsb)二层接口Aggregate Portc)三层接口Routed Portd)三层接口L3 Aggregate Porte)交换机虚拟接口 SVI(Switch virtual interface)3.目前除SVI接口允许同时关联一个输出ACL外,其他接口只允许关联一个输入ACL。

注意:如果您对SVI对应VLAN的成员端口发生变化,那么需要删除原有关联的输出或者输入ACL,然后再重新应用。

4.当您在S21系列交换机上配置ACL时有如下限制:a) 过滤域模板个数限制:每8个静态模块上的百兆接口(fastethernet0/1-8为一组,fastethernet 0/9-16为一组,以此类推)最多支持11个过滤域模板,每个动态模块上的接口最多支持11个过滤域模板。

注意类似如下情况的发生:i.接口1应用了acl1,acl1共有6个不同模板的ACE。

ii.现在,您想将acl2应用到接口2上以适应新的网络情况,acl2有6个模板,此时您如果直接将acl2与接口2关联将不能成功,原因是因为,在您关联新的acl2至接口2时,接口1上关联的acl1还存在,而接口1至8最多只能关联11个模板。

因此您在关联新的acl2至接口2上时,最好先解除接口1上所关联的acl1。

在这个例子中,相关接口为接口1 和接口2。

iii.如果配置了交换机IP和MAC的绑定限制,每8个静态模块上的百兆接口,ACL可使用的过滤域模板将从11个减少到9个.b) ACE个数限制:在S21系列交换机上,每8个静态模块上的百兆接口最多支持224个ACE,一个动态模块上的接口最多支持110个ACE。

由于ACE所占用的硬件资源与系统中其它功能实现共享,因此您所能配置的ACE个数将可能与最大个数有所不同。

系统中如下功能实现与ACE硬件资源共享:i.在端口安全功能设置中,如果您在设置安全地址时,选择了IP选项,限制指定MAC地址和IP地址的主机的交换。

则每一个申明IP地址的主机地址都占用一条硬件表项资源。

ii.如果您使能了端口的Protected Port功能,则每个端口的Protected Port将占用最多达24条硬件表项资源(如果整台交换机只有一个非Protected Port)。

计算公式如下:对于S2126G一个Protected Port占用的硬件表项资源=整台交换机所有Protected Port个数-1;对于S2150G一个Protected Port占用的硬件表项资源=该Protected Port所在交换区间(关于交换区间的解释,请参见“配置基于端口的流控制”的“Protected Port”一节)的所有Protected Port个数-1。

iii.如果您使能了802.1x认证,并且所配置的IP授权模式为非DISABLE,那么一个已认证用户将占用一条硬件表项资源。

iv.如果您添加了一条交换机级的IP和MAC绑定限制将占用两条的硬件表项资源。

v.如果打开IGMP Snooping,设置了路由口,则打开源端口检查功能将占用两条的硬件表项资源。

5.ACL的ACE是按照您生成ACE的顺序从第一条开始往后添加的,您不能有选择地某一条ACE 添加到某一个ACL的某一个指定位置。

但您可以通过no 命令来删除某一条ACE。

如果一条ACL已经被关联到某一个接口上,则您对该ACL所作的修改会被重新应用到该接口上。

但由于硬件资源表项的限制,重新应用可能导致资源不足而失败。

6.如果您将一条没有任何ACE的ACL应用到某一个接口上,则意味着您允许所有报文通过,即permit any any。

7.ARP协议为系统保留协议,即使您将一条deny any any的ACL关联到某个接口上,交换机也将允许该类型报文的交换。

但您可以通过设置某些端口为Protected Port达到禁止这些端口之间所有报文的交换,包括ARP报文。

8.当一个报文在一个接口上被接收到时,交换机将报文中的相关字段与应用于该接口上的ACL 进行比较,验证该报文是否满足该ACL的所有ACE的转发条件。

交换机对该ACL的所有ACE 进行逐条比较,当第一个匹配的条件找到时(该报文与某一条ACE的匹配条件完全匹配)决定对该报文是接收(accepts)还是拒绝(rejects)之。