第17章 netfilter框架内报文处理

Netfilter框架结构分析

_

_

一

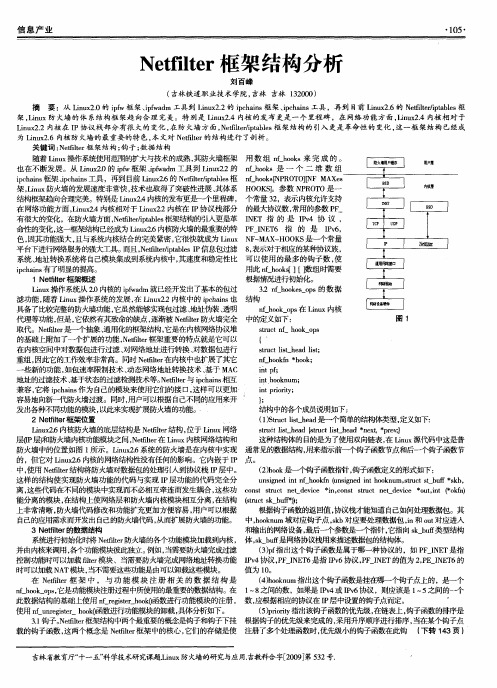

2 N tl r 架位置 ef e 框 i t

Ln x. iu2 6内核防火墙的底层结构是 N thr e i 结构 , fe 位于 Ln x网络 iu 层 层 防火墙内核功能模块之间,e h r Ln x内核 网络结构和 N t e在 iu i f 防火墙中的位置如图 l 所示 。Ln x ̄系统 的防火墙是在 内核中实现 iu2 的 ,但它对 Ln x ̄内核的网络结构性没有任何 的影响。它 内嵌于 I iu 2 P 中, 使用 N th r e ie结构将防火墙对数据包的处理引入到协议栈 I f P层中。 这样的结构使实现防火墙功能 的代码与实现 I P层功能的代码完全分 离, 这些代码在不 同的模块 中实现而不必相互牵连而发生耦合, 这些功 能分离的模块 , 在结构上使 网络层和防火墙 内核模块相互分离 , 在结构 上非常清晰 , 防火墙代码修改和功能扩充更加方便容易 , 用户可以根据 自己的应用需求而开发出 自己的防火墙代码 , 从而扩展防火墙的功能。

摘

要: 公共 档案馆 脱胎于传统的综合档案馆 , 强调 其公共性并不意味着标新 立异地全 盘否定档案馆 固有 的本 质属 性与基本职能 。

对 公 共 档 案馆 信 息 能 力 建设 进 行 了探 讨 。 关键 词 : 公共档案馆 ; 息服务 ; 信 能力建设

完善档案信息服务体系 的发展需要 。必须 围绕构建社会主义 构建社会 主义 和谐社会 的伟 大实践 , 要求各级政府部 门强化社 案馆 、 保障社会信息需求与信息公平的现实要求 , 加大投入 , 改 会管理 和公共服务职 能。 这是在新 的历史条件下各级政府 部门所 面 和谐社会 、 临的一项 战略任务 。 认真履行公共服务职能 , 深化档案信息服务 , 进公 共档案馆管理机制 、 对 改善档 案信 息服务设施条件 、 完善档 案信 于全 面贯彻科学发展观 , 加快 档案馆由“ 国家模式 ” 社会模式” 向“ 的 息 服务 体系 ,使公共档案 馆尽快地真正 了解社会各 方面 的信 息需 转变进程 , 建设公共档案馆 、 提高公共 档案馆的信息服务能力 、 为建 求 。 尽可能多地建立服务窗 口, 利用一切有效方式 , 面向社会公众开 设 和谐社会提供档案信息服务支撑具有重要意义。 展更加集 中、 范、 规 系统 、 、 的档 案信 息服务 , 权威 有效 充分发挥公共 公共 档案馆肩 负着 为党 和政府 的决策服务 、 为社会经济发 展服 档案馆对社会协调发展的积极促进作用 。 务、 为社会公众服务 的多重职能 , 具有得 天独厚的档案信 息服务优 3创新公共档案馆信息服务管理与信息服务方式 ,在服务 中实 势。 而 , 然 受传统档案馆管理与服务模式 的影 响, 公共档案馆的信息 施 管理 、 在管理 中体现服务 。 这是公 共档案馆建设的关键环节 服务工作 受制 因素较 多, 这种现实状况决定 了公共档案馆建设 必须 建设公共 档案 馆要 以提 高档 案信 息服务效益和质量为 中心 , 适 紧紧围绕 构建 和谐社会 的伟大实践这一时代主题开展 : 应社 会公众 的信息需求 , 断丰富档案信息资源 , 不 拓宽收集档 案资 1以促进社会发展和解 决民生问题为重点 , 逐步形成 惠及 全民 源 的渠道 , 夯实参 与社会管理与开展档案信 息服务 的基础。 为此 , 公 的档案信 息服务体 系 。 这是公共档案馆建设 的基本任务 共 档案馆不仅要注意优化 以管理公共事务 为职 能的 国家机关 宏观 公共 档案 馆履行 职能的基本要求 在于其 公共性 、 普惠性 和社会 层 面的国家档案资源 , 更要关注与社会公众生活息息相关的微观层 公平 。 公共档案馆 开展信 息服务 的量多面广 , 是构建和谐社会 、 促进 面的社会档案资源。通过丰富与整合各类相关 的档案 资源 , 完善公 经济社会 发展 、 解决 民生问题 等不 可或 缺的内容和手段 。 因此 , 在公 共档案馆档案信息服务决 策机 制、 创新公共档案馆档案信息服务管 共档 案馆 建设 过程 中 , 要适应时代发展需要 , 改变 自我封闭 、 过分强 理 与档案信息服务方式 , 力求 以最低 廉的“ 成本 ” 向社会公众 提供 , 调 政治性与保 密性 、 忽视社会公众档 案信息需求 的思 维定式 , 奉行 更多优质高效 、 方便快捷 的档案信息服务 , 实现在服务 中实施管理 、 以人为本 、 贴近社会 公众需求 的公共 服务理念 , 关注社会 发展 和解 在管理 中体现服务的 目标 。 决 民生 问题 , 通过 网络化 、 息化和数字化平 台 , 展以人性化 、 信 开 个 参考文献 性 化为主要特 征的档案信息服 务 , 步形 成具有公共 性 、 逐 普惠性 和 []刘金 树 .关于公 共 档案馆 服 务方 向的思 考 f.中 国档案 报, 1 1 J 】 20 7, , . 0 11 1 社会公平特点 的公共档案馆信息服务体系 。 2加强和 改进公共 档案馆 的管理机 制 。完善档 案信息 服务体 [】张锐 .构建和谐社 会视野 下的档案信 息服 务 『.档案 学研 究, 2 J 1 2 0 ,. 0 56 系, 促进社会协调发展 。 这是公共档案馆建设的重要 目标 公共 档案馆脱胎 于传 统档案馆 , 面临着管 理设施简 陋 、 工作环 [  ̄爱萍. 3, l、 l 非国有档案信息资源管理研 究f. J档案学通讯, 0, ] 2 51 0 . 境窘 迫 、 服务手段落后 等诸多困难 , 已不能很 好地适应建设 公共档 【]- c 公民利 用档案 的权利研究『. 4. i娇.  ̄q - J档案学通讯,0 63 ] 2 0 ,.

Netfilter框架的设计与实现

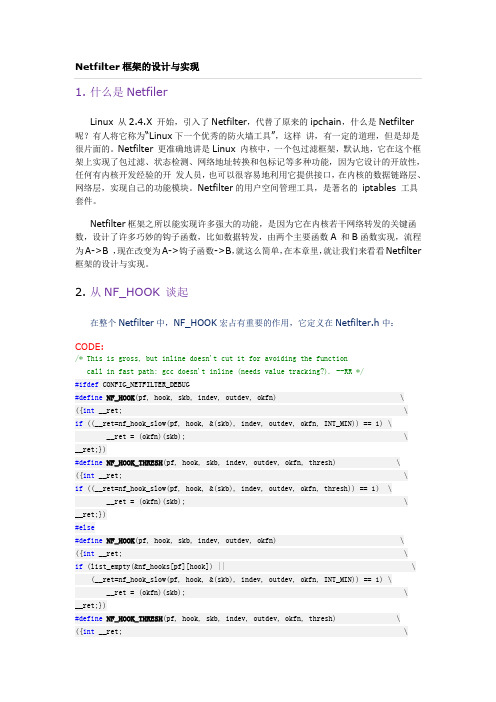

Netfilter框架的设计与实现1.什么是NetfilerLinux 从2.4.X 开始,引入了Netfilter,代替了原来的ipchain,什么是Netfilter 呢?有人将它称为“Linux下一个优秀的防火墙工具”,这样讲,有一定的道理,但是却是很片面的。

Netfilter 更准确地讲是Linux 内核中,一个包过滤框架,默认地,它在这个框架上实现了包过滤、状态检测、网络地址转换和包标记等多种功能,因为它设计的开放性,任何有内核开发经验的开发人员,也可以很容易地利用它提供接口,在内核的数据链路层、网络层,实现自己的功能模块。

Netfilter的用户空间管理工具,是著名的iptables 工具套件。

Netfilter框架之所以能实现许多强大的功能,是因为它在内核若干网络转发的关键函数,设计了许多巧妙的钩子函数,比如数据转发,由两个主要函数A 和B函数实现,流程为A->B ,现在改变为A->钩子函数->B,就这么简单,在本章里,就让我们来看看Netfilter 框架的设计与实现。

2.从NF_HOOK 谈起在整个Netfilter中,NF_HOOK宏占有重要的作用,它定义在Netfilter.h中:CODE:/* This is gross, but inline doesn't cut it for avoiding the functioncall in fast path: gcc doesn't inline (needs value tracking?). --RR */#ifdef CONFIG_NETFILTER_DEBUG#define NF_HOOK(pf, hook, skb, indev, outdev, okfn) \ ({int __ret; \if ((__ret=nf_hook_slow(pf, hook, &(skb), indev, outdev, okfn, INT_MIN)) == 1) \__ret = (okfn)(skb); \__ret;})#define NF_HOOK_THRESH(pf, hook, skb, indev, outdev, okfn, thresh) \ ({int __ret; \if ((__ret=nf_hook_slow(pf, hook, &(skb), indev, outdev, okfn, thresh)) == 1) \__ret = (okfn)(skb); \__ret;})#else#define NF_HOOK(pf, hook, skb, indev, outdev, okfn) \ ({int __ret; \if (list_empty(&nf_hooks[pf][hook]) || \ (__ret=nf_hook_slow(pf, hook, &(skb), indev, outdev, okfn, INT_MIN)) == 1) \__ret = (okfn)(skb); \__ret;})#define NF_HOOK_THRESH(pf, hook, skb, indev, outdev, okfn, thresh) \ ({int __ret; \if (list_empty(&nf_hooks[pf][hook]) || \ (__ret=nf_hook_slow(pf, hook, &(skb), indev, outdev, okfn, thresh)) == 1) \__ret = (okfn)(skb); \__ret;})#endif一开始就摆出这么长一个宏出来,这个宏稍长了一点,缩短来看:CODE:#ifdef CONFIG_NETFILTER_DEBUG……#else……#endif我们暂且忽略用于调试作用的语句,把#else中NF_HOOK的定义提取出来:CODE:#define NF_HOOK(pf, hook, skb, indev, outdev,okfn) \({int __ret; \if (list_empty(&nf_hooks[pf][hook]) || \ (__ret=nf_hook_slow(pf, hook, &(skb), indev, outdev, okfn, INT_MIN)) == 1) \__ret = (okfn)(skb); \__ret;})首先来看这个宏里边的二维数组nf_hooks[pf][hook] ,其中pf对应协议簇,hook对应了某个hook点,比如ipv4 协议簇(PF_INET)下有一个钩子NF_IP_PRE_ROUTING(路由查找之前),那么这个Hook点对应的这个二维数组中的元素就是nf_hooks[PF_INET][ NF_IP_PRE_ROUTING]。

Netfilter框架

Netfilter框架Netfilter是linux2.4内核实现数据包过滤/数据包处理/NAT等的功能框架。

该文讨论了linux 2.4内核的netfilter功能框架,还对基于netfilter 框架上的包过滤,NAT和数据包处理(packet mangling)进行了讨论。

阅读本文需要了解2.2内核中ipchains的原理和使用方法作为预备知识,若你没有这方面的知识,请阅读IPCHAINS-HOWTO。

第一部分:Netfilter基础和概念一、什么是NetfilterNetfilter比以前任何一版Linux内核的防火墙子系统都要完善强大。

Netfilter提供了一个抽象、通用化的框架,该框架定义的一个子功能的实现就是包过滤子系统。

因此不要在2.4中期望讨论诸如"如何在2.4中架设一个防火墙或者伪装网关"这样的话题,这些只是Netfilter功能的一部分。

Netfilter框架包含以下三部分:1 为每种网络协议(IPv4、IPv6等)定义一套钩子函数(IPv4定义了5个钩子函数),这些钩子函数在数据报流过协议栈的几个关键点被调用。

在这几个点中,协议栈将把数据报及钩子函数标号作为参数调用netfilter框架。

2 内核的任何模块可以对每种协议的一个或多个钩子进行注册,实现挂接,这样当某个数据包被传递给netfilter框架时,内核能检测是否有任何模块对该协议和钩子函数进行了注册。

若注册了,则调用该模块的注册时使用的回调函数,这样这些模块就有机会检查(可能还会修改)该数据包、丢弃该数据包及指示netfilter将该数据包传入用户空间的队列。

3 那些排队的数据包是被传递给用户空间的异步地进行处理。

一个用户进程能检查数据包,修改数据包,甚至可以重新将该数据包通过离开内核的同一个钩子函数中注入到内核中。

所有的包过滤/NAT等等都基于该框架。

内核网络代码中不再有到处都是的、混乱的修改数据包的代码了。

Linux内核之Netfilter

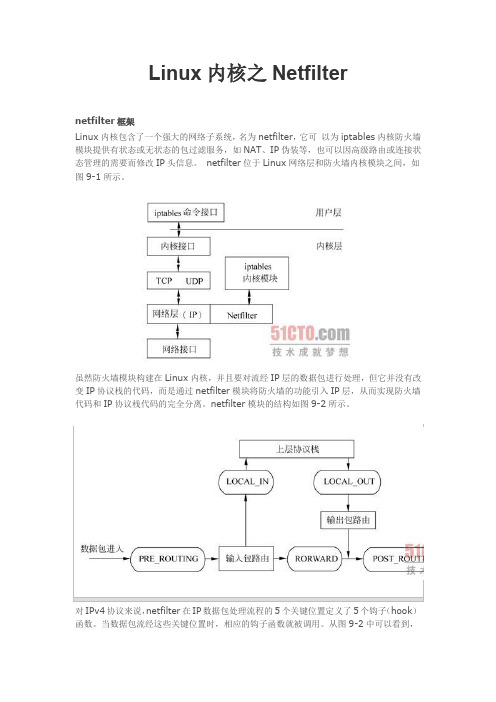

Linux内核之Netfilternetfilter框架Linux内核包含了一个强大的网络子系统,名为netfilter,它可以为iptables内核防火墙模块提供有状态或无状态的包过滤服务,如NAT、IP伪装等,也可以因高级路由或连接状态管理的需要而修改IP头信息。

netfilter位于Linux网络层和防火墙内核模块之间,如图9-1所示。

虽然防火墙模块构建在Linux内核,并且要对流经IP层的数据包进行处理,但它并没有改变IP协议栈的代码,而是通过netfilter模块将防火墙的功能引入IP层,从而实现防火墙代码和IP协议栈代码的完全分离。

netfilter模块的结构如图9-2所示。

对IPv4协议来说,netfilter在IP数据包处理流程的5个关键位置定义了5个钩子(hook)函数。

当数据包流经这些关键位置时,相应的钩子函数就被调用。

从图9-2中可以看到,数据包从左边进入IP协议栈,进行IP校验以后,数据包被第一个钩子函数PRE_ROUTING 处理,然后就进入路由模块,由其决定该数据包是转发出去还是送给本机。

若该数据包是送给本机的,则要经过钩子函数LOCAL_IN处理后传递给本机的上层协议;若该数据包应该被转发,则它将被钩子函数FORWARD处理,然后还要经钩子函数POST_ROUTING处理后才能传输到网络。

本机进程产生的数据包要先经过钩子函数LOCAL_OUT处理后,再进行路由选择处理,然后经过钩子函数POST_ROUTING处理后再发送到网络。

说明:内核模块可以将自己的函数注册到钩子函数中,每当有数据包经过该钩子点时,钩子函数就会按照优先级依次调用这些注册的函数,从而可以使其他内核模块参与对数据包的处理。

这些处理可以是包过滤、NAT以及用户自定义的一些功能.iptables防火墙内核模块netfilter框架为内核模块参与IP层数据包处理提供了很大的方便,内核的防火墙模块正是通过把自己的函数注册到netfilter的钩子函数这种方式介入了对数据包的处理。

Linux内核之Netfilter

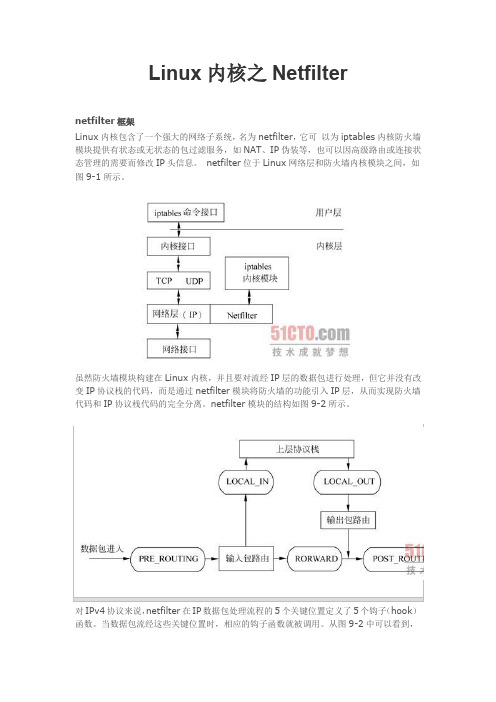

Linux内核之Netfilternetfilter框架Linux内核包含了一个强大的网络子系统,名为netfilter,它可以为iptables内核防火墙模块提供有状态或无状态的包过滤服务,如NAT、IP伪装等,也可以因高级路由或连接状态管理的需要而修改IP头信息。

netfilter位于Linux网络层和防火墙内核模块之间,如图9-1所示。

虽然防火墙模块构建在Linux内核,并且要对流经IP层的数据包进行处理,但它并没有改变IP协议栈的代码,而是通过netfilter模块将防火墙的功能引入IP层,从而实现防火墙代码和IP协议栈代码的完全分离。

netfilter模块的结构如图9-2所示。

对IPv4协议来说,netfilter在IP数据包处理流程的5个关键位置定义了5个钩子(hook)函数。

当数据包流经这些关键位置时,相应的钩子函数就被调用。

从图9-2中可以看到,数据包从左边进入IP协议栈,进行IP校验以后,数据包被第一个钩子函数PRE_ROUTING 处理,然后就进入路由模块,由其决定该数据包是转发出去还是送给本机。

若该数据包是送给本机的,则要经过钩子函数LOCAL_IN处理后传递给本机的上层协议;若该数据包应该被转发,则它将被钩子函数FORWARD处理,然后还要经钩子函数POST_ROUTING处理后才能传输到网络。

本机进程产生的数据包要先经过钩子函数LOCAL_OUT处理后,再进行路由选择处理,然后经过钩子函数POST_ROUTING处理后再发送到网络。

说明:内核模块可以将自己的函数注册到钩子函数中,每当有数据包经过该钩子点时,钩子函数就会按照优先级依次调用这些注册的函数,从而可以使其他内核模块参与对数据包的处理。

这些处理可以是包过滤、NAT以及用户自定义的一些功能.iptables防火墙内核模块netfilter框架为内核模块参与IP层数据包处理提供了很大的方便,内核的防火墙模块正是通过把自己的函数注册到netfilter的钩子函数这种方式介入了对数据包的处理。

netfilter框架及基本原理介绍

一、Netfilter/IPTables框架简介Netfilter/IPTables是继2.0.x的IPfwadm、2.2.x的IPchains之后,新一代的Linux防火墙。

Netfilter采用模块化设计,具有良好的可扩展性,其重要工具模块IPTables连接到Netfilter 的架构中,并允许使用者对数据报进行过滤、地址转换等处理操作。

Netfilter提供了一个框架,将对网络的直接干涉降到最低,并允许规定接口将其它包处理代码以模块的形式添加到内核中,具有极强的灵活性。

二、Netfilter总体架构Netfilter主要通过表、链实现规则,可以这么说,Netfilter是表的容器,表是链的容器,链是规则的容器,最终形成对数据报处理规则的实现。

Netfilter的通用框架不依赖于具体的协议,而是为每种网络协议定义一套HOOK函数,这些HOOK函数在数据报经过协议栈的几个关键点时被调用,这样这些模块就有机会检查、修改、丢弃该数据报及指示Netfilter将该数据报传入用户空间的队列。

Netfilter定义了五大HOOK,分别是:NF_IP_PRE_ROUTING、NF_IP_LOCAL_IN、NF_IP_FORWARD、NF_IP_LOCAL_OUT、NF_IP_POST_ROUTING.,每个HOOK对应一个操作链,分别是:PREROUTING 、INPUT 、FORWARD 、OUTPUT 、POSTROUTING。

数据报在进入系统,进行IP校验以后,首先经过第一个HOOK函数NF_IP_PRE_ROUTING时行处理;然后就进入路由代码,其决定该数据报需要转发还是发给本机;若数据报是发给本机,则该数据经过HOOK函数NF_IP_LOCAL_IN处理以后传递给上层协议; 若该数据报应该被转发则它被NF_IP_FORWARD处理;经过转发的数据报经过最后一个HOOK函数NF_IP_POST_ROUTING.处理以后,再传输到网络上。

netfilter编程

netfilter编程Netfilter 是Linux 内核中的一个框架,用于实现包过滤和网络地址转换(NAT)等功能。

Netfilter 提供了一种在内核空间中拦截、修改和处理网络数据包的机制。

你可以通过使用Netfilter 提供的API 进行编程,实现自定义的网络包处理逻辑。

以下是一个简单的基于Netfilter 的例子,使用C 语言编写:1. 编写Netfilter 模块:```c#include <linux/kernel.h>#include <linux/module.h>#include <linux/netfilter.h>#include <linux/netfilter_ipv4.h>#include <linux/ip.h>static struct nf_hook_ops nfho;// Netfilter 处理函数static unsigned int my_hook_function(void *priv, struct sk_buff *skb, const struct nf_hook_state *state) {struct iphdr *ip_header;// 获取IP 头ip_header = ip_hdr(skb);// 在此处添加你的自定义逻辑,例如修改IP 地址、丢弃包等// 打印原始IP 地址pr_info("Original Source IP: %pI4\n", &ip_header->saddr);return NF_ACCEPT; // 允许数据包通过}// 模块初始化函数static int __init my_netfilter_init(void) {pr_info("My Netfilter Module Loaded\n");// 初始化Netfilter 钩子nfho.hook = my_hook_function;nfho.pf = PF_INET;nfho.hooknum = NF_INET_PRE_ROUTING;nfho.priority = NF_IP_PRI_FIRST;nf_register_hook(&nfho);return 0;}// 模块退出函数static void __exit my_netfilter_exit(void) {pr_info("My Netfilter Module Unloaded\n");// 注销Netfilter 钩子nf_unregister_hook(&nfho);}module_init(my_netfilter_init);module_exit(my_netfilter_exit);MODULE_LICENSE("GPL");MODULE_AUTHOR("Your Name");MODULE_DESCRIPTION("Netfilter Module");```在这个例子中,我们创建了一个简单的Netfilter 模块,它注册了一个钩子函数`my_hook_function`,用于处理IPv4 数据包。

netfilter 机制

netfilter 机制netfilter 是Linux 操作系统中用于实现网络数据包过滤和修改的核心机制。

本文将介绍netfilter 机制的基本原理和功能,以及它在网络安全和网络管理中的应用。

netfilter 是Linux 内核中的一个网络数据包处理框架,它允许用户空间程序通过注册钩子函数来拦截、过滤和修改网络数据包。

netfilter 的核心组件是iptables,它是一个用户空间的命令行工具,用于配置netfilter 规则。

iptables 可以根据网络数据包的源IP地址、目标IP地址、协议类型、端口等信息来过滤和处理数据包。

netfilter 的工作原理是将网络数据包交给注册的钩子函数进行处理。

钩子函数根据预先设定的规则来判断数据包的命运,可以选择将数据包丢弃、修改数据包的目标地址或端口,或者将数据包传递给下一个钩子函数。

钩子函数的执行顺序由netfilter 链决定,每个链都包含多个钩子函数,钩子函数按照预定的顺序执行。

netfilter 提供了多个预定义的链,包括INPUT、FORWARD 和OUTPUT 等链。

INPUT 链用于处理目标地址是本机的数据包,FORWARD 链用于处理转发的数据包,OUTPUT 链用于处理源地址是本机的数据包。

用户可以在这些链上注册自定义的钩子函数,实现特定的数据包处理逻辑。

netfilter 还支持使用扩展模块来增加更多的功能。

扩展模块可以提供额外的匹配条件和动作,使用户能够更灵活地配置netfilter 规则。

常用的扩展模块包括 conntrack、nat 和 mangle 等。

netfilter 在网络安全中扮演着重要的角色。

通过配置适当的规则,可以实现防火墙功能,对不符合规则的数据包进行过滤,从而保护网络安全。

例如,可以配置规则来禁止特定的IP地址访问某个端口,或者限制某个服务的连接数。

netfilter 还可以用于网络管理。

通过配置规则,可以实现网络地址转换(NAT)功能,将内部网络的私有IP地址映射为公共IP地址,从而实现内网和外网的通信。

netfilter架构分析

netfilter架构分析Netfilter 架构分析--基于Linux 3.2.0一、全局图在文件net/netfilter/core.c中定义了一全局变量nf_hooks,用于记录钩子点。

nf_hooks第一维代表协议数,第二维代表钩子数。

struct list_head nf_hooks[NFPROTO_NUMPROTO][NF_MAX_HOOKS]__read_mostly;二、钩子函数(hook)与过滤规则表(xt_table)前面已经提到,钩子函数与过滤规则的管理是通过全局变量nf_hooks来实现的,那么,什么时候会调用钩子函数呢?钩子函数又是如何利用已经注册好的过滤规则的呢?在Linux内核中定义了网络数据包的流动方向,数据包被网卡捕获后,它在内核网络子系统里的传输路径是:pre-routing→route(in or forward)→(out)→post-routing。

在netfilter上注册的钩子函数如下所示(这些钩子函数按它们被调用的顺序排列):--->PRE------>[ROUTE]--->FWD---------->POST------>Conntrack | Mangle ^ MangleMangle | Filter | NAT (Src)NAT (Dst) | | Conntrack(QDisc) | [ROUTE]v |IN Filter OUT Conntrack| Conntrack ^ Mangle| Mangle | NAT (Dst)v | Filter共有五个位置设置了钩子点,PRE、IN、FWD、OUT、POST。

钩子函数被注册到相应位置之后,它们就会那里等待数据包的到来,在接收数据包的地方,钩子函数被调用,数据包先由钩子函数捕获,进行处理,然后再转发或者丢弃。

钩子函数的声明:include/linux/netfilter.htypedef unsigned int nf_hookfn(unsigned int hooknum,struct sk_buff *skb,const struct net_device *in,const struct net_device *out,int (*okfn)(struct sk_buff *));从上面已经知道了过滤规则的使用是由钩子函数来实现的,那么,什么时候、在什三、规则的管理一条规则由三个结构体管理:i pt_entry、ipt_entry_match(其中的xt_match)、ipt_entry_target(其中的xt_target)。

基于linux防火墙netfilter的配电终端通信报文预处理hook模块设计与实现

_

} / / 判断主站进程端 口号是否为5 3 8 ( 4 )判断数据包是 否需要 处理

p a y l o a d= ( v o i d ) s k b 一 > d a t a+

…

…

…

…

…

…

…

…

…

…

一

应 一 J

基 于l i n u x 防火 墙 n e t f i l t e r 的 配 电终 端 通信 报 文 预 处理h o o k 模块 设 计 与 实现

国电南瑞科技 股份有 限公 司 王文轩

文数字签名 的功能,为配网 自动化的二次安防提供帮助 ,同时为其他通信应用 中修 改t 印包数据提供借鉴参考。 【 关键词 】Ne t i f l t e r :h o o k 模块 ;m a n g t e  ̄数;报文处理

8£

I芏

t §f ∞ n n 0 c

£ n8 c {

乱士 0 c

t{ j妊 , c ti a ̄ o);

5 #r ct a f 驰 自 蛊

n &t 丑a t

nf ec n t “ 托 };

f 细 f c i 0 co nfi

d t ct ”

一

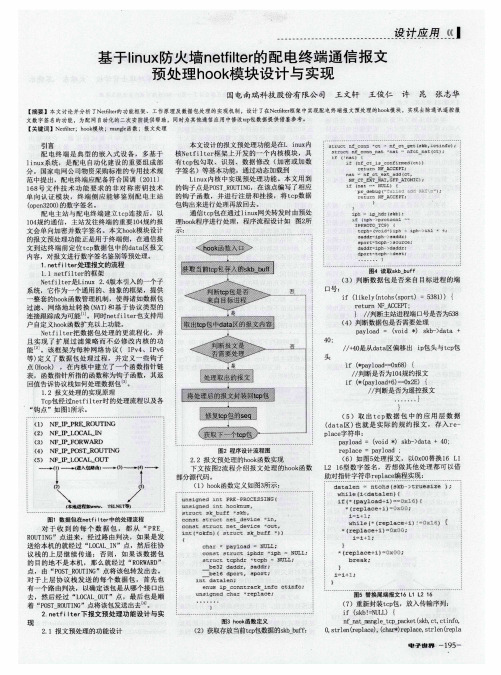

本 文设计的报文预处理功 能是在L i n u x 内 核N e t f i l t e r 框架 上开 发的一个 内核模块 ,具 有t c p 包 勾取 、识别 、数据 修改 ( 加 密或加 数 字签名 )等基本功 能,通过动态加载到 L i n u x 内核 中实现 预处理功 能 。本文用 到 的钩子 点是P O S T — R O U T I N G ,在 该点编写 了相 应 的钩 子 函数 ,并进行 注册 和挂接 ,将 t c p 数 据 包钩 出来进 行处 理再放回去 。 通信 t c p 包在通过 l i n u x 网关转发时 由预处 理h o o k 程序进行 处理 ,程序流程 设计如 图2 所

netfilter介绍

Netfilter介绍一、概述Netfilter是2.4.x内核引入的,提供了对2.0.x内核中的ipfw以及2.2.x内核中的ipchains的兼容和改进,工作在内核空间中,通常结合ip_table内核模块一起使用以构造linux下的防火墙。

Linux 内核中,netfilter是一个包过滤框架,默认地,它在这个框架上实现了包过滤、状态检测、网络地址转换和包标记等多种功能,因为它设计的开放性,任何有内核开发经验的开发人员,也可以很容易地利用它提供接口,在内核的数据链路层、网络层,实现自己的功能模块。

Netfilter的整体思想为:嵌入到内核IP协议栈的一系列调用入口,通过挂钩,将钩子函数设置在报文处理的路径上,以达到控制数据包流通的作用,这些路径可以分为三类:流入的、流经的和流出的,具体为PRE-ROUTING,INPUT,FORWARD,OUT,POST-ROUTING。

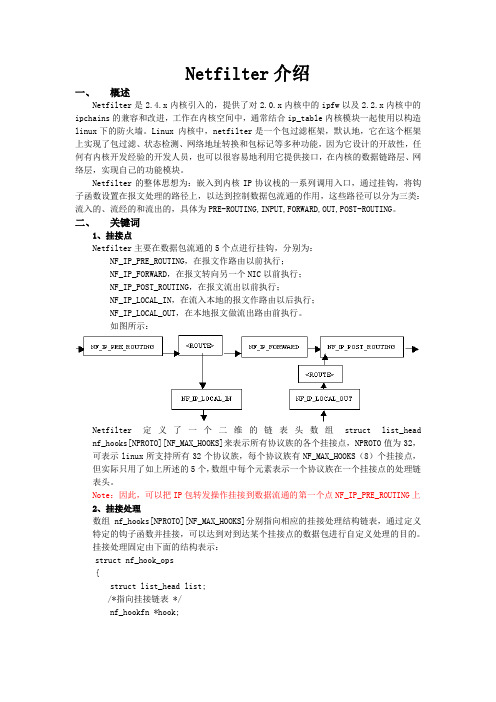

二、关键词1、挂接点Netfilter主要在数据包流通的5个点进行挂钩,分别为:NF_IP_PRE_ROUTING,在报文作路由以前执行;NF_IP_FORWARD,在报文转向另一个NIC以前执行;NF_IP_POST_ROUTING,在报文流出以前执行;NF_IP_LOCAL_IN,在流入本地的报文作路由以后执行;NF_IP_LOCAL_OUT,在本地报文做流出路由前执行。

如图所示:Netfilter定义了一个二维的链表头数组struct list_head nf_hooks[NPROTO][NF_MAX_HOOKS]来表示所有协议族的各个挂接点,NPROTO值为32,可表示linux所支持所有32个协议族,每个协议族有NF_MAX_HOOKS(8)个挂接点,但实际只用了如上所述的5个,数组中每个元素表示一个协议族在一个挂接点的处理链表头。

Note:因此,可以把IP包转发操作挂接到数据流通的第一个点NF_IP_PRE_ROUTING上2、挂接处理数组nf_hooks[NPROTO][NF_MAX_HOOKS]分别指向相应的挂接处理结构链表,通过定义特定的钩子函数并挂接,可以达到对到达某个挂接点的数据包进行自定义处理的目的。

Netfilter 分析

Netfilter 分析一概述1 Netfilter/IPTables框架简介Netfilter/IPTables是继2.0.x的IPfwadm、2.2.x的IPchains之后,新一代的Linux防火墙机制。

Netfilter采用模块化设计,具有良好的可扩充性。

其重要工具模块IPTables连接到Netfilter 的架构中,并允许使用者对数据报进行过滤、地址转换、处理等操作。

本文简要介绍Netfilter在linux kernel中的IPv4协议栈中的实现。

Netfilter 主文件:net/core/netfilter.c 头文件include/linux/netfilter.hIPv4协议栈中与数据包传送相关的部分:ip_input.c ip_forward.c ip_output.c ip_fragment.c等二Netfilter/IPTables - IPv4总体架构Netfilter是表的容器,表是链的容器,链是规则的容器,最终形成对数据报处理规则的实现。

IPv4协议栈为了实现对netfilter架构的支持,在IP包的游历路线之中,仔细选择了五个参考点。

这五个参考点被分别命名为PREROUTING,LOCAL-IN,FORWARD,LOCAL-OUT 和POSTROUTING(定义在文件include/linux/netfilter_ipv4.h)。

在这五个参考点上各引入了一行对NF_HOOK() 宏函数(定义在include/linux/netfilter.h里面)的一个相应的调用。

#define NF_HOOK(pf, hook, skb, indev, outdev, okfn) \(list_empty(&nf_hooks[(pf)][(hook)]) \? (okfn)(skb) \: nf_hook_slow((pf), (hook), (skb), (indev), (outdev), (okfn)))宏NF_HOOK实现对HOOK的调用。

Netfilter架构

包过滤机制

10

INPUT链过滤从内网或外网发往防火墙本身的数据包;OUTPUT链过 滤从防火墙本身发往内网或外网的数据包;FORWARD链过滤内外网 之间通过防火墙主机转发的数据包。

传入包

路由选择

INPUT链

FORWARD链

传出包

本地处理进程

OUTPUT链

包通信方向

11

应正确理解每个接口上数据通信的方向

Netfilter架构

6

规则

• 每一条链中可以有一条或多条规则 • 每条规则定义所要检查的数据包的特征或条件,如源地址、目的地

址、传输协议等,以及处理匹配条件的包的方法,如允许、拒绝等 • 当一个数据包到达一个链时,iptables从链中第1条规则开始检查,

判断该数据包是否满足规则所定义的条件,如果满足就按照所定义 的方法处理该数据包;否则继续检查下一条规则,如果不符合链中 任何规则,iptables根据该链预定义的默认策略来处理数据包。

nat表内置链

• 有3个,分别是PREROUTING(包含路由前的规则,转换需要转发数据包的目 的地址)、POSTROUTTNG(包含路由后的规则,转换需要转发数据包的源地 址)和OUTPUT(转换本地数据包的目的地址)

mangle表内置链

• 包括5个链,分别是INPUT、OUTPUT、FORWARD、PRFROUTTNG和 POSTROUTTNG

转发

本地处理进程

mangle表 FORWARD链

filter表 FORWARD链

路由

mangle表 OUTPUT链

nat表 OUTPUT链

filter表 OUTPUT链

mangle表 POSTROUTING链

netfilter 编程

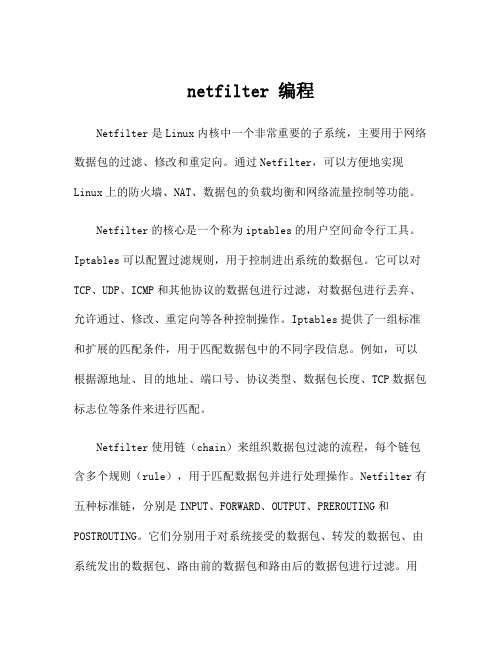

netfilter 编程Netfilter是Linux内核中一个非常重要的子系统,主要用于网络数据包的过滤、修改和重定向。

通过Netfilter,可以方便地实现Linux上的防火墙、NAT、数据包的负载均衡和网络流量控制等功能。

Netfilter的核心是一个称为iptables的用户空间命令行工具。

Iptables可以配置过滤规则,用于控制进出系统的数据包。

它可以对TCP、UDP、ICMP和其他协议的数据包进行过滤,对数据包进行丢弃、允许通过、修改、重定向等各种控制操作。

Iptables提供了一组标准和扩展的匹配条件,用于匹配数据包中的不同字段信息。

例如,可以根据源地址、目的地址、端口号、协议类型、数据包长度、TCP数据包标志位等条件来进行匹配。

Netfilter使用链(chain)来组织数据包过滤的流程,每个链包含多个规则(rule),用于匹配数据包并进行处理操作。

Netfilter有五种标准链,分别是INPUT、FORWARD、OUTPUT、PREROUTING和POSTROUTING。

它们分别用于对系统接受的数据包、转发的数据包、由系统发出的数据包、路由前的数据包和路由后的数据包进行过滤。

用户可以创建自己的自定义链,并将其插入到标准链中,以满足特定的数据包过滤需求。

Netfilter的处理过程分为三个阶段:匹配阶段、处理阶段和决策阶段。

匹配阶段根据规则和匹配条件判断数据包是否符合要求;处理阶段对符合条件的数据包进行修改或重定向等操作;决策阶段根据处理结果决定是否允许数据包通过。

Netfilter的编程接口是由内核提供的,它允许用户通过编写内核模块来扩展Netfilter自定义功能。

在模块加载时,可以注册一个或多个Netfilter钩子函数,用于拦截各个阶段的处理过程,并进行用户定义的操作。

钩子函数的参数包括数据包、匹配规则、钩子点等信息,可以通过这些信息来实现各种自定义功能,例如数据包过滤、修改、重定向等操作。

Netfilter详解

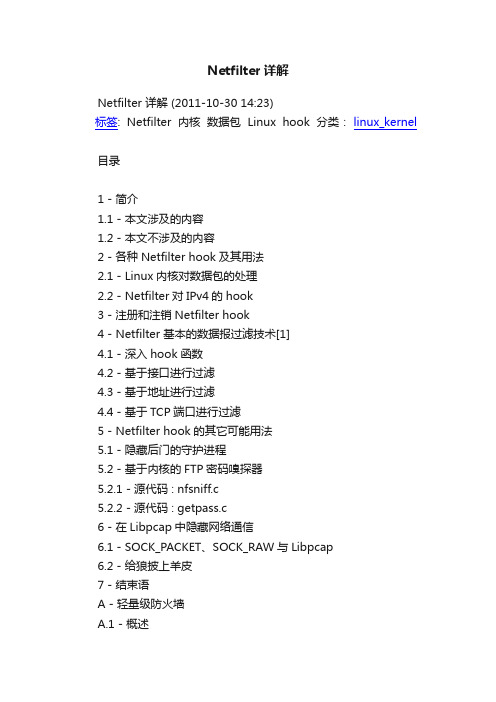

Netfilter详解Netfilter 详解 (2011-10-30 14:23)标签: Netfilter 内核数据包 Linux hook 分类:linux_kernel 目录1 - 简介1.1 - 本文涉及的内容1.2 - 本文不涉及的内容2 - 各种Netfilter hook及其用法2.1 - Linux内核对数据包的处理2.2 - Netfilter对IPv4的hook3 - 注册和注销Netfilter hook4 - Netfilter 基本的数据报过滤技术[1]4.1 - 深入hook函数4.2 - 基于接口进行过滤4.3 - 基于地址进行过滤4.4 - 基于TCP端口进行过滤5 - Netfilter hook的其它可能用法5.1 - 隐藏后门的守护进程5.2 - 基于内核的FTP密码嗅探器5.2.1 - 源代码 : nfsniff.c5.2.2 - 源代码 : getpass.c6 - 在Libpcap中隐藏网络通信6.1 - SOCK_PACKET、SOCK_RAW与Libpcap6.2 - 给狼披上羊皮7 - 结束语A - 轻量级防火墙A.1 - 概述A.2 - 源代码 : lwfw.cA.3 - 头文件 : lwfw.hB - 第6节中的源代码--[ 1 - 简介本文将向你展示,Linux的网络堆栈的一些怪异行为(并不一定是弱点)如何被用于邪恶的或者是其它形形色色的目的。

在这里将要讨论的是将表面上看起来合法的Netfilter hook用于后门的通信,以及一种使特定的网络通信在运行于本机的基于Libpcap的嗅探器中消声匿迹的技术。

Netfilter是Linux 2.4内核的一个子系统,Netfiler使得诸如数据包过滤、网络地址转换(NAT)以及网络连接跟踪等技巧成为可能,这些功能仅通过使用内核网络代码提供的各式各样的hook既可以完成。

这些hook位于内核代码中,要么是静态链接的,要么是以动态加载的模块的形式存在。

Netfilter框架完全解析

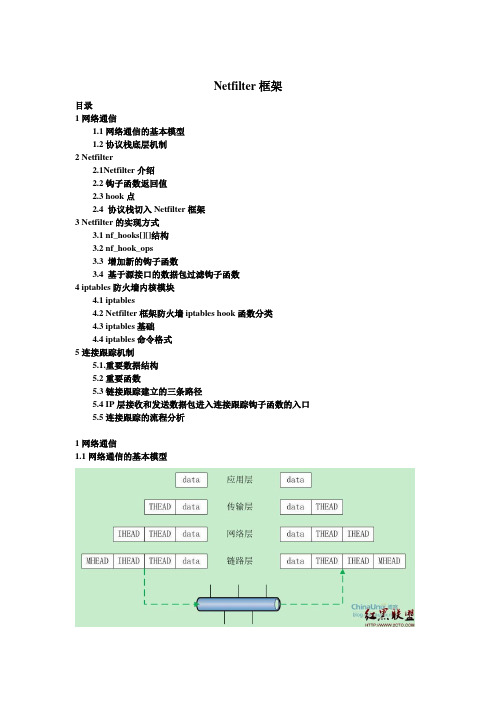

Netfilter框架目录1网络通信1.1网络通信的基本模型1.2协议栈底层机制2 Netfilter2.1Netfilter介绍2.2钩子函数返回值2.3 hook点2.4 协议栈切入Netfilter框架3 Netfilter的实现方式3.1 nf_hooks[][]结构3.2 nf_hook_ops3.3 增加新的钩子函数3.4 基于源接口的数据包过滤钩子函数4 iptables防火墙内核模块4.1 iptables4.2 Netfilter框架防火墙iptables hook函数分类4.3 iptables基础4.4 iptables命令格式5连接跟踪机制5.1.重要数据结构5.2重要函数5.3链接跟踪建立的三条路径5.4 IP层接收和发送数据包进入连接跟踪钩子函数的入口5.5连接跟踪的流程分析1网络通信1.1网络通信的基本模型在数据的发送过程中,从上至下依次是“加头”的过程,每到达一层数据就被会加上该层的头部;与此同时,接受数据方就是个“剥头”的过程,从网卡收上包来之后,在往协议栈的上层传递过程中依次剥去每层的头部,最终到达用户那儿的就是裸数据了。

1.2协议栈底层机制“栈”模式底层机制基本就是像下面这个样子:对于收到的每个数据包,都从“A”点进来,经过路由判决,如果是发送给本机的就经过“B”点,然后往协议栈的上层继续传递;否则,如果该数据包的目的地是不本机,那么就经过“C”点,然后顺着“E”点将该包转发出去。

对于发送的每个数据包,首先也有一个路由判决,以确定该包是从哪个接口出去,然后经过“D”点,最后也是顺着“E”点将该包发送出去。

协议栈五个关键点A,B,C,D和E就是我们Netfilter大展拳脚的地方了。

2 Netfilter2.1 Netfilter介绍Netfilter是Linux 2.4.x引入的一个子系统,它作为一个通用的、抽象的框架,提供一整套的hook函数的管理机制,使得诸如数据包过滤、网络地址转换(NAT)和基于协议类型的连接跟踪成为了可能。

第17章 netfilter框架内报文处理

17.1.2

netfilter框架

netfilter在Linux内核中的IPv4、IPv6和DECnet等网 络协议栈中都有相应的实现。本书将只介绍其中最让大多数 读者朋友们感兴趣的IPv4协议栈上的netfilter的实现。 IPv4协议栈为了实现对netfilter架构的支持,在IP包在 IPv4协议栈上的传递过程之中,选择了五个检查点。在这五 个检查点上,各引入了一行对NF_HOOK()宏函数的一个相 应的调用。这五个参考点被分别命名为PREROUTING, LOCAL-IN,FORWARD,LOCAL-OUT和POSTROUTING 。关于这五个检查点的含义,在Iptables的使用说明中有准 确的叙述。

17.5.1

结构nf_hook_ops

结构nf_hook_ops是netfilter架构中的常用结构,定义 如下: struct nf_hook_ops { struct list_head list; nf_hookfn *hook; struct module *owner; int pf; int hooknum; int priority; };

insmod 用 户 空 间

init_module

sys_init_module capable

内 核

load_module

空 间

module_init

17.3.4

内核模块初始化和清理函数

内核模块的初始化函数主要进行初始化工作,例如一 些内核模块正常运行所需资源(内存、中断等)的申请。模 块的初始化采用类似如下代码的形式: static int __init initialize(void) { /* 内核初始化代码 */ return 0; } module_init(initialize);

Linux的Netfilter功能框架

文章编号:1005-3751(2002)02-0022-04 Linux的N etf ilter功能框架N etf ilter Function Frame of Linux厉海燕,李新明(装备指挥技术学院,北京怀柔101416)L I Hai2yan,L I Xin2ming(Inst.of Equipment Command and Technology,Huairou Bejing101416,China)摘 要:Netfilter是Linux2.4内核实现数据包过滤、数据包处理、NAT等的功能框架。

文章通过和ipchains进行比较分析了netfilter功能框架,并介绍了其配置工具iptable的用法。

关键词:Linux;Netfilter;防火墙;数据包ABSTRACT:Netfilter is a function frame for Linux2.4kernel to realize netfilter、packet mangling and NAT etc.This paper ana2 lyzes netfilter function frame conpared with ipchains and de2 scribes the usage of it’s configuration tool-iptable. KEYWOR DS:Linux;Netfilter;Firewall;Datagram中图分类号:TP312;TP393.08 文献标识码:A1 前 言在ipchains防火墙的使用过程中,人们越来越觉得它的使用方法应该简单些,核心代码中数据包的处理过程应该进行简化。

因此,一个既简洁又灵活的框架产生了,它就是netfilter。

netfilter是Linux2.4内核实现数据包过滤、数据包处理、NA T等的功能框架,它比以前任何一版Linux内核的防火墙子系统都要完善强大,它提供了一个抽象、通用化的框架。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

注册/注销钩子

上节介绍了netfilter的5个钩子,可以在5个钩子处注册 钩子函数,对网络数据插入自己的处理。本节介绍netfilter 的注册和注销钩子函数的接口,主要有nf_register_hook、 nf_unregister_hook、nf_register_sockopt及 nf_unregister_sockopt等。

网络数据 NF_IP_PRE_ROUTING 路由 NF_IP_FORWARD NF_IP_POST_ROUTING

路由 NF_IP_LOCAL_IN

NF_IP_LOCAL_OUT

本地网络数据

17.4.2

NF_HOOK宏

netfilter的框架是在协议栈处理过程中调用函数宏 NF_HOOK(),插入处理过程来实现的。NF_HOOK()函数宏 ,定义在Linux-2.6.26.3/include/Linux/netfilter.h里面,实 现代码如下: #ifdef CONFIG_NETFILTER #define NF_HOOK(pf, hook, skb, indev, outdev, okfn) \ nf_hook_slow((pf), (hook), (skb), (indev), (outdev), (okfn))) #else #define NF_HOOK(pf, hook, skb, indev, outdev, okfn) (okfn)(skb) #endif /*CONFIG_NETFILTER*/

17.5.1

结构nf_hook_ops

结构nf_hook_ops是netfilter架构中的常用结构,定义 如下: struct nf_hook_ops { struct list_head list; nf_hookfn *hook; struct module *owner; int pf; int hooknum; int priority; };

17.2.2

iptables的表和链

iptables的主要构成是表,iptables的操作是对iptables 上的表的操作。iptables内置了三个表:NAT、MANGLE和 FILTER。默认情况下是指对FILTER表的操作。 1.NAT表 2.mangle表 3.filter表

杀死包 丢弃/ 拒绝 INPUT链 FORWARD链 OUTPUT链

insmod 用 户 空 间

init_module

sys_init_module capable

内 核

load_module

空 间

module_init

17.3.4

内核模块初始化和清理函数

内核模块的初始化函数主要进行初始化工作,例如一 些内核模块正常运行所需资源(内存、中断等)的申请。模 块的初始化采用类似如下代码的形式: static int __init initialize(void) { /* 内核初始化代码 */ return 0; } module_init(initialize);

17.3.6

ห้องสมุดไป่ตู้

内核模块编译所需的Makefile

编译内核的Makefile有如下特殊的地方: 指定内核模块的编译文件和头文件路径 指定编译模块的名称 给出当前模块的路径

17.4

5个钩子点

在16章中已经简单的提到了netfilter的5个钩子,本节 对5个钩子挂接点进行详细的介绍。对netfilter中5个钩子的 挂接架构、含义和使用方法进行比较系统的了解之后,读者 可以根据自己的需求在合适的钩子点进行网路数据的监视和 控制,实现特定的目的。

Linux防火墙

进入包 转发包 接受 接受

INPUT链

接受

网络协议栈

FORWARD链 发送包

处理过程

OUTPUT链

17.2.3

使用iptables设置过滤规则

通过向防火墙提供有关对来自某个源、到某个目的地 或具有特定协议类型的信息包要做些什么的指令、对信息包 进行过滤。通过使用netfilter/iptables系统提供的特殊命令 iptables,建立这些规则,并将规则加到内核空间内特定信 息包的过滤表内的链上。关于添加、删除、编辑的命令的一 般语法如下: $ iptables [-t table] command [match] [target] 命令格式由表、命令、匹配和目标组成。 1.表(table) 2.命令(command) 3.匹配(match) 4.目标(target)

17.5.2

注册钩子

为了方便其他的内核模块可以方便的操作网络数据, netfilter提供了注册钩子的函数,其原型在netfilter.h中声 明,具体实现在文件netfilter.c中: int nf_register_hook(struct nf_hook_ops *reg);

17.4.1

netfilter的5个钩子点

在Linux 2.6的内核中,netfilter中共有5个钩子,分别是 PREROUTING、POSTROUTING、INPUT、FORWARD和 OUTPUT。与之前的2.2版本的ipchains相比,多了 PRTEROUTING和POSTROUTING,它们是因为支持NAT而 新增加的。

17.3

内核模块编程

netfilter框架程序的编写是在内核层进行的,在内核层 编写程序和应用层编写程序有很大的区别。典型的应用程序 有一个main程序,而内核模块则需要一个初始化函数和清 理函数,在向内核中插入模块时调用初始化函数,卸载内核 模块时调用清理函数。Linux的内核编程通常采用可加载模 块的方式,与直接编进内核相比较,可加载内核模块有很大 的方便性: 不用重新编译内核。 可以动态加载和卸载,调试使用方便。

17.1.3

netfilter检查时的表格

netfilter在检查点进行检查,先查看回调函数的合法性 ,然后根据协议方式决定是否调用。当满足条件时,调用用 户挂接的回调函数。

list name

valid_hooks lock private me af

17.1.4

netfilter的规则

netfilter的规则用结构struct ipt_entry来表示。

ip nfcache

target offset comefrom counters elems

17.2

iptables和netfilter

在netfilter的基础上,Linux内核中内置了一个防火墙 的架构iptables。应用层通过工具iptables与内核通信,构 建网络数据在netfilter上的处理规则。

17.1.2

netfilter框架

netfilter在Linux内核中的IPv4、IPv6和DECnet等网 络协议栈中都有相应的实现。本书将只介绍其中最让大多数 读者朋友们感兴趣的IPv4协议栈上的netfilter的实现。 IPv4协议栈为了实现对netfilter架构的支持,在IP包在 IPv4协议栈上的传递过程之中,选择了五个检查点。在这五 个检查点上,各引入了一行对NF_HOOK()宏函数的一个相 应的调用。这五个参考点被分别命名为PREROUTING, LOCAL-IN,FORWARD,LOCAL-OUT和POSTROUTING 。关于这五个检查点的含义,在Iptables的使用说明中有准 确的叙述。

17.3.1

内核“Hello,World!”程序

本小节通过一个“Hello,World”例子对内核模块程序 设计进行介绍。 1.内核的“Hello,World”例子 2.内核模块和应用程序的调试和函数的不同

17.3.2

内核模块的基本架构

17.3.1小节的程序展示了内核模块的基本架构。 1.模块初始化函数 2.模块清除函数 3.模块许可证声明、作者、模块描述信息等声明 4.模块可导出符号表 5.模块加载参数

初始化函数 清除函数 描述信息声明 可导出符号表 加载参数

17.3.3

内核模块加载和卸载过程

内核模块的加载过程分为用户空间动作和内核空间动作: 用户空间负责内核模块加载准备;内核空间负责复制、检查和 内核模块初始化等工作。内核加载时,用户输入命令insmod 后,会调用init_module()。其系统调用sys_init_module()会 进行以下工作:

17.3.5

内核模块初始化和清理过程的容错处 理

小节17.1.4中介绍内核初始化和清理函数时提到,在初 始化过程和清理过程中会有出错的情况,如果不做容错处理 ,会产生灾难性的后果:经常的现象是系统当掉。Linux内 核代码编写对于容错的要求是在初始化发现错误时立即停止 之后的操作进行回覆:释放之前的资源、重置状态参数等。 Linux内核中经常采用的一种错误处理的框架是采用 goto语句构建倒置的容错,虽然goto语句备受批评,但是 用在这里不论从代码结构还是程序效率考虑都是最佳的选择 之一。

17.1.1

netfilter简介

Linux环境下的防火墙技术从2.0的内核版本到目前的 2.6版本经历了若干的技术革新,逐步发展起来。2.0版本内 核中的ipfwadm是Alan Cox完成的,其代码来自FreeBSD 的内核。2.2版本内核中的ipchains较之前的版本有了很大 的改进。ipchains维护者之一Paul Russell针对其缺点在 Linux kernel 2.3系列的开发过程中形成的目前netfilter的 主要架构。用户空间的防火墙管理工具,也相应的发展为 iptables。 读者可以访问netfilter的网站/ ,获得netfilter/Iptables的代码和相关文档。在netfilter的 网站上,还可以看到netfilter的一个子项目patch-o-matic ,其中收录了大量的各种定制kernel modules,这些 modules给读者朋友们开发自己的kernel modules,提供 了非常多的、很好的例子。