网络嗅探器Snort的中文手册

sniffer嗅探器基本知识

sniffer嗅探器基本知识嗅探器嗅探器保护⽹络嗅探器是⼀种监视⽹络数据运⾏的软件设备,协议分析器既能⽤于合法⽹络管理也能⽤于窃取⽹络信息。

⽹络运作和维护都可以采⽤协议分析器:如监视⽹络流量、分析数据包、监视⽹络资源利⽤、执⾏⽹络安全操作规则、鉴定分析⽹络数据以及诊断并修复⽹络问题等等。

⾮法嗅探器严重威胁⽹络安全性,这是因为它实质上不能进⾏探测⾏为且容易随处插⼊,所以⽹络⿊客常将它作为攻击武器。

⽬录编辑本段简介嗅探器最初由 Network General 推出,由 Network Associates 所有。

最近,Network Associates 决定另开辟⼀个嗅探器产品单元,该单元组成⼀家私有企业并重新命名为 Network General,如今嗅探器已成为 Network General 公司的⼀种特征产品商标,由于专业⼈⼠的普遍使⽤,嗅探器⼴泛应⽤于所有能够捕获和分析⽹络流量的产品。

编辑本段⽹络技术与设备简介在讲述Sniffer的概念之前,⾸先需要讲述局域⽹设备的⼀些基本概念。

数据在⽹络上是以很⼩的称为帧(Frame)的单位传输的,帧由⼏部分组成,不同的部分执⾏不同的功能。

帧通过特定的称为⽹络驱动程序的软件进⾏成型,然后通过⽹卡发送到⽹线上,通过⽹线到达它们的⽬的机器,在⽬的机器的⼀端执⾏相反的过程。

接收端机器的以太⽹卡捕获到这些帧,并告诉操作系统帧已到达,然后对其进⾏存储。

就是在这个传输和接收的过程中,存在安全⽅⾯的问题。

每⼀个在局域⽹(LAN)上的⼯作站都有其硬件地址,这些地址惟⼀地表⽰了⽹络上的机器(这⼀点与Internet地址系统⽐较相似)。

当⽤户发送⼀个数据包时,这些数据包就会发送到LAN上所有可⽤的机器。

在⼀般情况下,⽹络上所有的机器都可以“听”到通过的流量,但对不属于⾃⼰的数据包则不予响应(换句话说,⼯作站A不会捕获属于⼯作站B 的数据,⽽是简单地忽略这些数据)。

如果某个⼯作站的⽹络接⼝处于混杂模式(关于混杂模式的概念会在后⾯解释),那么它就可以捕获⽹络上所有的数据包和帧。

Snort的安装和使用介绍

安装方法:如果你安装好了libpcap后,对snort安装将是很简单,关于libpcap的安装说明,你可以看看blackfire(/~bobdai/的一些文章,关于WINDOWS下的winpcap你可以看我站上的SNIFFER FOR NT上的安装说明。

装好libpcap后,你可以使用通常的命令:1.) ./configure 2.) make3.) make install 装好后你可以使用make clean清除一些安装时候产生的文件。

(有些系统如freebsd已经支持了libpcap,所以很轻松,不用再装了)。

而WINDOWS更简单,只要解包出来就可以了;参数介绍:命令行是snort -[options] <filters>选项:-A <alert> 设置<alert>的模式是full,fast,还是none full模式是记录标准的alert模式到alert文件中;Fast模式只写入时间戳,messages, IPs,ports到文件中,None模式关闭报警。

-a 是显示ARP包;-b 是把LOG的信息包记录为TCPDUMP格式,所有信息包都被记录为两进制形式,名字如snort-0612@1385.log,这个选项对于FAST 记录模式比较好,因为它不需要花费包的信息转化为文本的时间。

Snort在100Mbps网络中使用"-b"比较好。

-c <cf> 使用配置文件<cf>,这个规则文件是告诉系统什么样的信息要LOG,或者要报警,或者通过。

-C 在信息包信息使用ASCII码来显示,而不是hexdump,-d 解码应用层。

-D 把snort以守护进程的方法来运行,默认情况下ALERT记录发送到/var/log/snort.alert文件中去。

-e 显示并记录2个信息包头的数据。

-F <bpf>从<bpf>文件中读BPF过滤器(filters),这里的filters是标准的BPF格式过滤器,你可以在TCPDump里看到,你可以查看TCPDump 的man页怎样使用这个过滤器。

Snort简明使用手册

Snort简明使用手册2007-03-22 22:28Snort2.6——USAGE(中文)1.0 开始使用snortSnort不是很难使用,但是也存在着很多的命令行选项需要掌握,并且它们中许多很多时候并不能一起使用。

这个文件的目的就是使新人能够更简单的使用snort。

在我们进行下一步之前,有一些关于snort的基本概念需要了解。

snort能够配置成三种模式运行:嗅探器(sniffer),包记录器(packet logger)和网络入侵检测系统(NIDS)。

嗅探模式(sniffer mode)简单的读取网络中的数据包,并以连续的数据流显示在控制台上。

包记录模式(packet logger mode)把捕获的数据包记录在磁盘上。

网络入侵检测模式(NIDS mode)是最复杂的、有机的配置,在这个模式下,snort分析网络中的数据,并通过使用用户自定义的规则集进行模式匹配,并根据匹配的结果执行多种操作。

2.0 嗅探模式(sniffer mode)首先,让我们从基础开始。

如果你只是想要在屏幕上打印出TCP/IP的包头信息(嗅探模式),使用下面的命令:./snort –v使用这个命令运行snort,将只显示IP和TCP/UDP/ICMP头信息,而不显示任何其它信息。

如果你想要查看传输的有效负载信息,可以使用如下命令:./snort –vd这条命令在打印协议头信息的同时也打印相应的包数据。

如果你想要一个更详细的现实,可以使用下面的命令来打印出数据链路层头信息:./snort –vde(注:这些选项参数能够分开或者拆散成任和结合的方式。

比如上一个命令也可以写做这种方式:./snort -d -v –e来达到同样的效果)3.0 包记录模式(PACKET LOGGER MODE)好的,上面的命令运行的都相当的好。

但是如果你想要记录包到磁盘上,你需要指定一个记录目录,然后snort将自动的进入包记录模式:./snort -dev -l ./log当然,这里假设你在当前目录下有一个叫做―log‖的目录。

snort介绍

snort介绍Snort是被设计用来填补昂贵的、探测繁重的网络侵入情况的系统留下的空缺。

Snort 是一个免费的、跨平台的软件包,用作监视小型TCP/IP网的嗅探器、日志记录、侵入探测器。

它可以运行在linux/UNIX和Win32系统上,你只需要几分钟就可以安装好并可以开始使用它。

Snort的一些功能:- 实时通讯分析和信息包记录- 包装有效载荷检查- 协议分析和内容查询匹配- 探测缓冲溢出、秘密端口扫描、CGI攻击、SMB探测、操作系统侵入尝试- 对系统日志、指定文件、Unix socket或通过Samba的WinPopus 进行实时报警Snort有三种主要模式:信息包嗅探器、信息包记录器或成熟的侵入探测系统。

遵循开发/自由软件最重要的惯例,Snort支持各种形式的插件、扩充和定制,包括数据库或是XML记录、小帧探测和统计的异常探测等。

信息包有效载荷探测是Snort最有用的一个特点,这就意味着很多额外种类的敌对行为可以被探测到。

二、所需软件包的安装以及安装下在所需要的软件包1.libcap/security/packet-capture/libpcap/libpcap-0.8.3.tar.gz2.snort/dl/snort-2.2.0.tar.gz3.snort trules/dl/rules/snortrules-snapshot-2_2.tar.gz4.openssl/source/openssl-0.9.7d.tar.gz5.acid基于Web的入侵事件数据库分析控制台6.gd/gd/7.adodb为ACID提供便捷的数据库接口;/ADODB8.phplot ACID所依赖的制图库;/9.apache10.mysql11.php(v>4.2)开始安装:1.安装MySQL,#addgroup mysql#adduser mysql然后,以mysql身份登录,执行下列命令:$gzip -d -c mysql-3.23.49.tar.gz | tar xvf -$cd mysql-3.23.49$./configure$make$make install2.安装openssl#tar zxvf openssl*#cd openssl#./configure#make#make test#make install3.安装libpcap#tar zxvf libpcap*#cd libpcap-0.8.3#./configure如果出现:configure: warning: cannot determine packet capture interfaceconfigure: warning: (see INSTALL for more info)说明需要编译系统内核,使其对CONFIG_PACKET支持#make#make install4.安装snort#tar zxvf snort*#cd snort-2.2.0#./configure --enable-flexresp --with-mysql=/usr/local/mysql --with-openssl=/usr/local/ssl支持mysql,持openssl 还有更多的一些选项,可以参见tarball文档如果出现:ERROR! Libpcre header not found, go get it from请下载lib库安装即可。

实训-Snort安装与配置

Snort安装与配置Snort是免费NIPS及NIDS软件,具有对数据流量分析和对网络数据包进行协议分析处理的能力,通过灵活可定制的规则库(Rules),可对处理的报文内容进行搜索和匹配,能够检测出各种攻击,并进行实时预警。

Snort支持三种工作模式:嗅探器、数据包记录器、网络入侵检测系统,支持多种操作系统,如Fedora、Centos、FreeBSD、Windows等,本次实训使用Centos 7,安装Snort 2.9.11.1。

实训任务在Centos 7系统上安装Snort 3并配置规则。

实训目的1.掌握在Centos 7系统上安装Snort 3的方法;2.深刻理解入侵检测系统的作用和用法;3.明白入侵检测规则的配置。

实训步骤1.安装Centos 7 Minimal系统安装过程不做过多叙述,这里配置2GB内存,20GB硬盘。

2.基础环境配置根据实际网络连接情况配置网卡信息,使虚拟机能够连接网络。

# vi /etc/sysconfig/network-scripts/ifcfg-eno16777736TYPE="Ethernet"BOOTPROTO="static"DEFROUTE="yes"IPV4_FAILURE_FATAL="no"NAME="eno16777736"UUID="51b90454-dc80-46ee-93a0-22608569f413"DEVICE="eno16777736"ONBOOT="yes"IPADDR="192.168.88.222"PREFIX="24"GATEWAY="192.168.88.2"DNS1=114.114.114.114~安装wget,准备使用网络下载资源:# yum install wget –y将文件CentOS-Base.repo备份为CentOS-Base.repo.backup,然后使用wget下载阿里yum 源文件Centos-7.repo:# mv /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.backup#wget –O /etc/yum.repos.d/CentOS-Base.repo /repo/Centos-7.repo更新yum源,并缓存:# yum clean all# yum makecache# yum -y update3.安装Snort安装epel源:# yum install -y epel-release安装依赖:经过前面的设置阿里源、源更升级后,将能够很顺利的安装完依赖。

实验八 入侵检测系统snort的使用

实验八入侵检测系统snort的使用【实验目的】1) 理解入侵检测的作用和检测原理。

2) 掌握Snort的安装、配置和使用等实用技术。

【实验环境】Windows系统、snort软件、nmap软件【实验重点及难点】重点:入侵检测的工作原理。

难点:snort的配置文件的修改及规则的书写。

【Snort简介】Snort是一套开放源代码的网络入侵预防软件与网络入侵检测软件。

Snort使用了以侦测签章(signature-based)与通讯协定的侦测方法。

截至目前为止,Snort的被下载次数已达到数百万次。

Snort被认为是全世界最广泛使用的入侵预防与侦测软件。

【实验步骤】1、从ftp上下载所需要的软包,winpcap,snort,nmap。

安装软件前请阅读readme文件。

2、注意安装提示的每一项,在选择日志文件存放方式时,请选择“不需要数据库支持或者snort默认的MySQL和ODBC数据库支持的方式”选项。

3、将snort.exe加入path变量中(该步骤可选,否则要切换到安装路径下执行命令)。

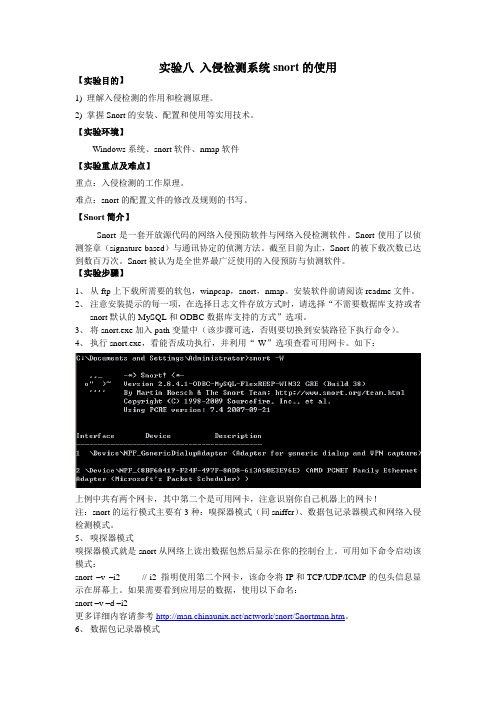

4、执行snort.exe,看能否成功执行,并利用“-W”选项查看可用网卡。

如下:上例中共有两个网卡,其中第二个是可用网卡,注意识别你自己机器上的网卡!注:snort的运行模式主要有3种:嗅探器模式(同sniffer)、数据包记录器模式和网络入侵检测模式。

5、嗅探器模式嗅探器模式就是snort从网络上读出数据包然后显示在你的控制台上。

可用如下命令启动该模式:snort –v –i2 //-i2 指明使用第二个网卡,该命令将IP和TCP/UDP/ICMP的包头信息显示在屏幕上。

如果需要看到应用层的数据,使用以下命名:snort –v –d –i2更多详细内容请参考/network/snort/Snortman.htm。

6、数据包记录器模式该模式将在屏幕上的输出记录在LOG文件中(需要事先建立一个log目录)。

命令格式如下:snort –vd –i2 –l d:\log //将数据记录在d盘下的log目录下,-l选项指定记录的目录运行该模式后,到log目录下查看记录的日志的内容。

snort 的具体使用

[pre]Snort不是很难使用,但是也存在着很多的命令行选项需要掌握,并且它们中许多很多时候并不能一起使用。这个文件的目的就是使新人能够更简单的使用snort。在我们进行下一步之前,有一些关于snort的基本概念需要了解。snort能够配置成三种模式运行:嗅探器(sniffer),包记录器(packet logger)和网络入侵检测系统(NIDS)。嗅探模式(sniffer mode)简单的读取网络中的数据包,并以连续的数据流显示在控制台上。包记录模式(packet logger mode)把捕获的数据包记录在磁盘上。网络入侵检测模式(NIDS mode)是最复杂的、有机的配置,在这个模式下,snort分析网络中的数据,并通过使用用户自定义的规则集进行模式匹配,并根据匹配的结果执行多种操作。2.0 嗅探模式(sniffer mode)首先,让我们从基础开始。如果你只是想要在屏幕上打印出TCP/IP的包头信息(嗅探模式),使用下面的命令: ./snort –v使用这个命令运行snort,将只显示IP和TCP/UDP/ICMP头信息,而不显示任何其它信息。如果你想要查看传输的有效负载信息,可以使用如下命令: ./snort –vd这条命令在打印协议头信息的同时也打印相应的包数据。如果你想要一个更详细的现实,可以使用下面的命令来打印出数据链路层头信息: ./snort –vde(注:这些选项参数能够分开或者拆散成任和结合的方式。比如上一个命令也可以写做这种方式: ./snort -d -v –e来达到同样的效果)3.0 包记录模式(PACKET LOGGER MODE)好的,上面的命令运行的都相当的好。但是如果你想要记录包到磁盘上,你需要指定一个记录目录,然后snort将自动的进入包记录模式: ./snort -dev -l ./log当然,这里假设你在当前目录下有一

Snort 使用手册2

Snort 使用手册,安装与配置在Linux 上通过RPM 安装SnortRPM 表示RPM Package Manager。

(没错,这个缩写实际上是循环的。

并不是很有意义,但符合事实。

)RPM on Linux 是可以轻松安装的软件包,因为RPM 支持是市面上所有Linux 发布版的核心。

从Snort Web 站点下载了一个RPM 之后,只需将您下载的文件名作为参数运行rpm 命令即可,如清单6 所示。

清单 6. 在Snort RPM 上调用rpm[bdm0509@pegasus]# rpm -ivh snort-2.8.0.2-1.RH5.i386.rpmPreparing... ################################################ [100%] 1:snort ################################################ [100%]与通过源代码安装Snort 类似,您可能需要作为root 用户登录来运行此命令,或使用sudo 命令来作为超级用户安装RPM。

Snort 希望其二进制文件能够置于受保护的目录中,如/usr/bin、/usr/local/bin,因此标准系统上的安装需要高于大多数普通用户账户的权限。

测试安装在完成安装之后,您需要采取几个步骤,确保Snort 可在系统上正常运行。

一切都很简单,但在每次安装新版本的Snort 或在新机器上安装Snort 时都需要执行这些步骤。

运行Snort 二进制文件可以执行的最简单的测试就是运行snort 命令。

要开始测试,请切换到机器上的任意随机目录。

但为了安全起见,请不要在Snort 安装目录中执行此命令。

您应得到类似于清单7 所示的输出结果。

清单7. 测试Snort 二进制文件[bdm0509:~] snort,,_ -*> Snort! <*-o" )~ Version 2.8.0.2 (Build 75)'''' By Martin Roesch & The Snort Team: /team.html(C) Copyright 1998-2007 Sourcefire Inc., et al.Using PCRE version: 7.6 2008-01-28USAGE: snort [-options] <filter options>Options:-A Set alert mode: fast, full, console, test or none (alert file alerts only)"unsock" enables UNIX socket logging (experimental).-b Log packets in tcpdump format (much faster!)-B <mask> Obfuscated IP addresses in alerts and packet dumps using CIDR mask-c <rules> Use Rules File <rules>-C Print out payloads with character data only (no hex)-d Dump the Application Layer-D Run Snort in background (daemon) mode-e Display the second layer header info-f Turn off fflush() calls after binary log writes-F <bpf> Read BPF filters from file <bpf>-g <gname> Run snort gid as <gname> group (or gid) after initialization-G <0xid> Log Identifier (to uniquely id events for multiple snorts)-h <hn> Home network = <hn>-H Make hash tables deterministic.-i <if> Listen on interface <if>-I Add Interface name to alert output-k <mode> Checksum mode (all,noip,notcp,noudp,noicmp,none)-K <mode> Logging mode (pcap[default],ascii,none)-l <ld> Log to directory <ld>-L <file> Log to this tcpdump file-M Log messages to syslog (not alerts)-m <umask> Set umask = <umask>-n <cnt> Exit after receiving <cnt> packets-N Turn off logging (alerts still work)-o Change the rule testing order to Pass|Alert|Log-O Obfuscate the logged IP addresses-p Disable promiscuous mode sniffing-P <snap> Set explicit snaplen of packet (default: 1514)-q Quiet. Don't show banner and status report-r <tf> Read and process tcpdump file <tf>-R <id> Include 'id' in snort_intf<id>.pid file name-s Log alert messages to syslog-S <n=v> Set rules file variable n equal to value v-t <dir> Chroots process to <dir> after initialization-T Test and report on the current Snort configuration-u <uname> Run snort uid as <uname> user (or uid) after initialization-U Use UTC for timestamps-v Be verbose-V Show version number-w Dump 802.11 management and control frames-X Dump the raw packet data starting at the link layer-y Include year in timestamp in the alert and log files-Z <file> Set the performonitor preprocessor file path and name-? Show this information<Filter Options> are standard BPF options, as seen in TCPDumpLongname options and their corresponding single char version--logid <0xid> Same as -G--perfmon-file <file> Same as -Z--pid-path <path> Specify the path for the Snort PID file--snaplen <snap> Same as -P--help Same as -?--version Same as -V--alert-before-pass Process alert, drop, sdrop, or reject before pass,default is pass before alert, drop,...--treat-drop-as-alert Converts drop, sdrop, and reject rules into alertrules during startup--process-all-events Process all queued events (drop, alert,...),default stops after 1st action group--dynamic-engine-lib <file> Load a dynamic detection engine--dynamic-engine-lib-dir <path> Load all dynamic engines from directory--dynamic-detection-lib <file> Load a dynamic rules library--dynamic-detection-lib-dir <path> Load all dynamic rules libraries fromdirectory--dump-dynamic-rules <path> Creates stub rule files of all loaded rules libraries--dynamic-preprocessor-lib <file> Load a dynamic preprocessor library--dynamic-preprocessor-lib-dir <path> Load all dynamic preprocessor libraries fromdirectory--dump-dynamic-preproc-genmsg <path> Creates gen-msg.map files of all loadedpreprocessor libraries--create-pidfile Create PID file, even when not in Daemon mode--nolock-pidfile Do not try to lock Snort PID file--disable-inline-initialization Do not perform the IPTables initialization in inlinemode.--loop <count> In combination with the -r <tf> option,this will read the tcpdump file continuouslyfor <count> times. A value of 0 will read the pcapuntil Snort is killed.ERROR:Uh, you need to tell me to do something...Fatal Error, Quitting..最后出现了错误,但在这个过程中完成了一些重要的事情:1它确认了Snort 二进制文件已正确安装到了您的路径中。

snort安装使用手册

通过 Windows 二进制安装程序安装 Snort您下载的 Windows 安装程序的名字应类似于 Snort_2_8_0_2_Installer.exe。

运行安装程序,在 Windows 提示时确认您信任该应用程序,接受 Snort 许可协议。

选择数据库支持您的第一个决定就是希望提供哪种类型的数据库支持。

图 1 展示的屏幕允许您在默认设置(即支持 SQL Server 的配置)与支持 Oracle 的配置之间做出选择。

图 1. 选择所需的数据库登录支持此屏幕上的选项均应用于登录:Snort 在嗅探包时可以登录数据库。

(如果您对此感到迷惑,在下文中将得到解释。

)如果您不希望登录到数据库,而是希望仅登录到文件,或者希望登录到 MySQL 数据库以及 Microsoft Access 等 ODBC 可访问的数据库,则应选择第一个选项。

否则选择用于 SQL Server 或 Oracle 的选项。

选择要安装的组件接下来是选择要包含在安装之中的组件(参见图 2)。

图 2. 指出您希望安装哪些 Snort 组件这里有四个选项:Snort 本身、动态模块、文档和模式。

没有理由不全部安装,完全安装只需要大约 24 MB 的空间,因此应选中所有组件继续操作。

选择安装目录默认情况下,Snort 将安装在 C:\Snort 中,如图 3 所示。

图 3. 选择 Snort 安装目录这个默认目录是理想的首选目录。

因为 Snort 并没有过多的 GUI 组件,它实际上不属于典型的 Windows 应用程序,安装目录也不在 C:\Program Files 之下。

除非您能够为 Snort 这样的程序选择标准安装目录,否则应使用默认设置。

安装和关闭奇怪的是,Snort 并未提供非常有用的“安装完成”屏幕。

与之不同,您将看到一个已经完成的状态条和一个 Close 按钮(如图 4 所示)。

图 4. 安装在此时已经完成单击Close按钮,您就会看到弹出窗口,表明 Snort(几乎)已经为运行做好了准备(如图 5 所示)。

sniffer功能和使用详解

Sniffer功能和使用详解一Sniffer介绍Sniffer,中文翻译为嗅探器,是一种基于被动侦听原理的网络分析方式。

使用这种技术方式,可以监视网络的状态、数据流动情况以及网络上传输的信息。

当信息以明文的形式在网络上传输时,便可以使用网络监听的方式来进行攻击。

将网络接口设置在监听模式,便可以将网上传输的源源不断的信息截获。

Sniffer技术常常被黑客们用来截获用户的口令,据说某个骨干网络的路由器网段曾经被黑客攻入,并嗅探到大量的用户口令。

但实际上Sniffer技术被广泛地应用于网络故障诊断、协议分析、应用性能分析和网络Sniffer的分类如果Sniffer运行在路由器上或有路由功能的主机上,就能对大量的数据进行监控,因为所有进出网络的数据包都要经过路由器。

二sniffer proSniffer软件是NAI公司推出的功能强大的协议分析软件。

Sniffer Pro - 功能●捕获网络流量进行详细分析●利用专家分析系统诊断问题●实时监控网络活动●收集网络利用率和错误等使用Sniffer捕获数据时,由于网络中传输的数据量特别大,如果安装Sniffer的计算机内存太小,会导致系统交换到磁盘,从而使性能下降。

如果系统没有足够的物理内存来执行捕获功能,就很容易造成Sniffer系统死机或者崩溃。

因此,网络中捕获的流量越多,建议Sniffer系统应该有一个速度尽可能快的计算机。

1. Sniffer Pro计算机的连接要使Sniffer能够正常捕获到网络中的数据,安装Sniffer的连接位置非常重要,必须将它安装在网络中合适的位置,才能捕获到内、外部网络之间数据的传输。

如果随意安装在网络中的任何一个地址段,Sniffer就不能正确抓取数据,而且有可能丢失重要的通信内容。

一般来说,Sniffer应该安装在内部网络与外部网络通信的中间位置,如代理服务器上,也可以安装在笔记本电脑上。

当哪个网段出现问题时,直接带着该笔记本电脑连接到交换机或者路由器上,就可以检测到网络故障,非常方便。

Snort中文手册

S n o r t用户手册S n a i l.W 第一章s n o r t简介snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。

嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。

数据包记录器模式把数据包记录到硬盘上。

网路入侵检测模式是最复杂的,而且是可配置的。

我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。

嗅探器所谓的嗅探器模式就是snort从网络上读出数据包然后显示在你的控制台上。

首先,我们从最基本的用法入手。

如果你只要把TCP/IP包头信息打印在屏幕上,只需要输入下面的命令:./s n o r t-v 使用这个命令将使snort只输出IP和TCP/UDP/ICMP的包头信息。

如果你要看到应用层的数据,可以使用:./s n o r t-v d 这条命令使snort在输出包头信息的同时显示包的数据信息。

如果你还要显示数据链路层的信息,就使用下面的命令:./s n o r t-v d e 注意这些选项开关还可以分开写或者任意结合在一块。

例如:下面的命令就和上面最后的一条命令等价:./s n o r t-d-v– e数据包记录器如果要把所有的包记录到硬盘上,你需要指定一个日志目录,snort就会自动记录数据包:./s n o r t-d e v-l./l o g 当然,./log目录必须存在,否则snort就会报告错误信息并退出。

当snort在这种模式下运行,它会记录所有看到的包将其放到一个目录中,这个目录以数据包目的主机的IP 地址命名,例如:192.168.10. 1 如果你只指定了-l命令开关,而没有设置目录名,snort有时会使用远程主机的IP地址作为目录,有时会使用本地主机IP地址作为目录名。

为了只对本地网络进行日志,你需要给出本地网络:./s n o r t-d e v-l./l o g-h192.168.1.0/24 这个命令告诉snort把进入C类网络192.168.1的所有包的数据链路、TCP/IP以及应用层的数据记录到目录./l o g中。

网络嗅探器Snort的中文手册

网络嗅探器Snort的中文手册网络嗅探器Snort的中文手册Snort是在Linux下十分好用的抓包工具,如果再配合chroot的话,甚至要吧对黑客如何攻击自己的机器都可以一清二楚!同时也可以做一个简单的IDS。

下面是Snort的中文手册,希望能对Snort感兴趣的朋友有所帮助!总之这是一篇非常好的介绍Snort的文章,详细的介绍了Snort的使用方法和诸多重要信息,是学习使用SNort的好资料.转载自LinuxAid.摘要snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。

嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。

数据包记录器模式把数据包记录到硬盘上。

网路入侵检测模式是最复杂的,而且是可配置的。

我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。

(2003-12-11 16:39:12) By snailSnort 用户手册Snail.W第一章snort简介snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。

嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。

数据包记录器模式把数据包记录到硬盘上。

网路入侵检测模式是最复杂的,而且是可配置的。

我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。

嗅探器所谓的嗅探器模式就是snort从网络上读出数据包然后显示在你的控制台上。

首先,我们从最基本的用法入手。

如果你只要把TCP/IP 包头信息打印在屏幕上,只需要输入下面的命令:代码:./snort -v使用这个命令将使snort只输出IP和TCP/UDP/ICMP的包头信息。

如果你要看到应用层的数据,可以使用:代码:./snort -vd这条命令使snort在输出包头信息的同时显示包的数据信息。

如果你还要显示数据链路层的信息,就使用下面的命令:代码:./snort -vde注意这些选项开关还可以分开写或者任意结合在一块。

网络嗅探与协议分析-Snort

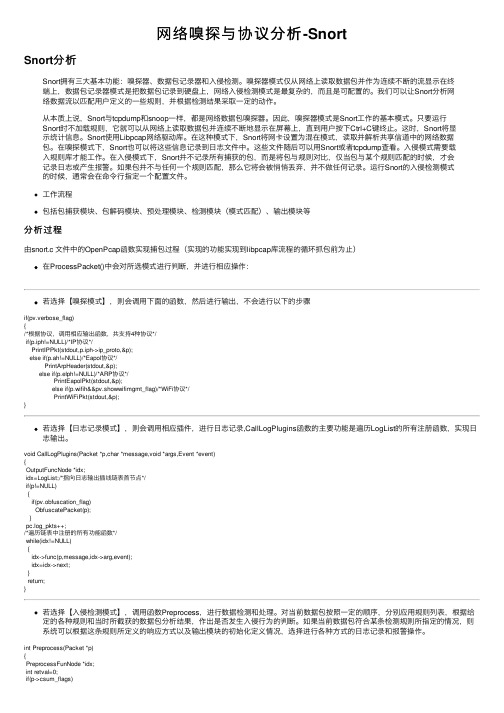

⽹络嗅探与协议分析-SnortSnort分析Snort拥有三⼤基本功能:嗅探器、数据包记录器和⼊侵检测。

嗅探器模式仅从⽹络上读取数据包并作为连续不断的流显⽰在终端上,数据包记录器模式是把数据包记录到硬盘上,⽹络⼊侵检测模式是最复杂的,⽽且是可配置的。

我们可以让Snort分析⽹络数据流以匹配⽤户定义的⼀些规则,并根据检测结果采取⼀定的动作。

从本质上说,Snort与tcpdump和snoop⼀样,都是⽹络数据包嗅探器。

因此,嗅探器模式是Snort⼯作的基本模式。

只要运⾏Snort时不加载规则,它就可以从⽹络上读取数据包并连续不断地显⽰在屏幕上,直到⽤户按下Ctrl+C键终⽌。

这时,Snort将显⽰统计信息。

Snort使⽤Libpcap⽹络驱动库。

在这种模式下,Snort将⽹卡设置为混在模式,读取并解析共享信道中的⽹络数据包。

在嗅探模式下,Snort也可以将这些信息记录到⽇志⽂件中。

这些⽂件随后可以⽤Snort或者tcpdump查看。

⼊侵模式需要载⼊规则库才能⼯作。

在⼊侵模式下,Snort并不记录所有捕获的包,⽽是将包与规则对⽐,仅当包与某个规则匹配的时候,才会记录⽇志或产⽣报警。

如果包并不与任何⼀个规则匹配,那么它将会被悄悄丢弃,并不做任何记录。

运⾏Snort的⼊侵检测模式的时候,通常会在命令⾏指定⼀个配置⽂件。

⼯作流程包括包捕获模块、包解码模块、预处理模块、检测模块(模式匹配)、输出模块等分析过程由snort.c ⽂件中的OpenPcap函数实现捕包过程(实现的功能实现到libpcap库流程的循环抓包前为⽌)在ProcessPacket()中会对所选模式进⾏判断,并进⾏相应操作:若选择【嗅探模式】,则会调⽤下⾯的函数,然后进⾏输出,不会进⾏以下的步骤if(pv.verbose_flag){/*根据协议,调⽤相应输出函数,共⽀持4种协议*/if(p.iph!=NULL)/*IP协议*/PrintIPPkt(stdout,p.iph->ip_proto,&p);else if(p.ah!=NULL)/*Eapol协议*/PrintArpHeader(stdout,&p);else if(p.elph!=NULL)/*ARP协议*/PrintEapolPkt(stdout,&p);else if(p.wifih&&pv.showwifimgmt_flag)/*WiFi协议*/PrintWiFiPkt(stdout,&p);}若选择【⽇志记录模式】,则会调⽤相应插件,进⾏⽇志记录,CallLogPlugins函数的主要功能是遍历LogList的所有注册函数,实现⽇志输出。

Snort的配置与使用

第7章 Snort的配置与使用

include classification.config修改为:include c:\snort\ etc\classification.config;

include reference.config修改为:include c:\Snort\etc\ reference.config

第7章 Snort的配置与使用 图7.17 第四步:安装完成和关闭

第7章 Snort的配置与使用

7.1.4 配置Snort 第一步:添加c:\snort\bin到系统环境变量PATH(见

图7.9),为了使添加的系统环境变量生效,重启计算机。 第二步:默认安装WinPcap。选择最稳定版本3.2alpha1

第7章 Snort的配置与使用

第7章 Snort的配置与使用

第7章 Snort的配置与使用

第7章 Snort的配置与使用

第7章 Snort的配置与使用

第7章 Snort的配置与使用 图7.14 第一步:为Snort选择数据库支持

第7章 Snort的配置与使用 第二步:选择要安装的组件。如图7.15所示,默认选择

图7.6 第五步:点击“next”默认配置MySQL

第7章 Snort的配置与使用 第六步:设置root用户密码(如:123,注意为了方便

Snort的配置与使用

网络入侵检测系统——网络入侵检测模式是最复杂的, 而且是可配置的。用户可以让Snort分析网络数据流 以匹配用户定义的一些规则,并根据检测结果采取一 定的动作。

./snot –dev –l ./log –c snort.conf

Acid(Analysis Console for Intrusion Databases )

基于PHP的入侵检测数据库分析控制台

ADOdb(ADOdb Database Abstraction Library)

Adodb库为PHP提供了统一的数据库连接函数

Apache

Windows版本的Apache Web 服务器

<C:\snort\contrib\create_mysql

为用户分配权限

(mysql>)grant usage on *.* to acid@loacalhost identified by “acidPwd”;

(mysql>)grant select,insert,update,delete,create,alter on snort.* to acid@localhost;

数据包

数据包 解码器

检测引擎

日志 报警

2. Snort的工作模式(3种)

嗅探器 数据包记录器 网络入侵检测系统

4. Snort的工作模式(3种)

嗅探器——嗅探器模式仅仅是从网络上读取数据 包并作为连续不断的流显示在终端上。 ./snort –v ./snort –vd ./snort –vde

include $RULE_PATH/local.rules

snort使用

Apache + PHP套件安裝

Apache + PHP

Fedora 8所提供的Apache版本為2.2.8,PHP則是5.2.4 版,又由於BASE會使用PHP與MySQL連線,所以 相關的套件也須一併安裝: yum –y install php httpd php-mysql php-pdo php-pear php-gd chkconfig httpd on /etc/init.d/httpd start

BASE、ADOdb與其他額外套件安裝(續) 安裝ADOdb資料庫存取介面模組:

cd /usr/local/src wget /sourceforge/ad odb/adodb504a.tgz tar zxvf adodb504a.tgz rm adodb504a.tgz mv adodb5 /var/www/

Snort套件安裝(續)

為snort增加執行屬性: chmod +x snort 設定Snort服務在開機時啟動: chkconfig –add snort 設定資料庫,並新建snort資料庫及配置使用者權限。以資料庫的root帳 號登入,預設沒有密碼: mysql -u root 登入後會出現mysql>,後續操作如下: mysql> use mysql; mysql> set password for root@localhost=password("更改root密碼"); mysql> create database snort; mysql> grant ALL on snort.* to snort@localhost identified by "設定snort 密碼"; mysql> exit

Sniffer使用说明

bar chart 显示最繁忙的主机节点:

主机表 - Pie Chart View pie chart 用负载百分比的形式显示最繁忙的主机节点

Matrix - Traffic Map

• Matrix采集网络节点之间的实时通信统计 • 你可以用Traffic图,表,或柱状图,饼图的方式显示 Matrix数据

– – – –

Outline table Detail table Bar chart Pie chart

主机表-工具栏

Outline table view Detail table view Bar chart view Pie chart view Capture data Define filter Pause screen updates Refresh display Restart data collection Properties Export data to spreadsheet (table views only) Display stats for selected station

支持接口 • • • • • • • • • Ethernet 10/100 Token Ring 4/16 FDDI HSSI Full Duplex (supported with a pod) ATM WAN Gigabit Ethernet 802.11b Wireless LAN

启动界面

Display Tabs Expert Analysis Decode Host Table Matrix Protocol Distribution Statistics

Application Response Time

Protocol Distribution

Snort命令参数详解

Snort命令参数详解用法:snort -[options]选项:-A 设置报警模式,alert = full/fast/none/unsock,详解上一篇snort简介。

-b 用二进制文件保存网络数据包,以应付高吞吐量的网络。

-B 将IP地址信息抹掉,去隐私化。

-c 使用配置文件,这会使得snort进入IDS模式,并从中读取运行的配置信息。

-d 显示包的应用层数据。

-D 以后台进程运行snort。

如无指定,Alerts将写到/var/log/snort/alert。

-e 显示数据链路层的信息。

-E 保存报警日志为windows事件日志。

-f 激活PCAP行缓冲(line buffering)。

-F 指定BPF过滤器。

-g 初始化Snort后以组ID(group ID)运行。

-G 为事件生成设置一个基础事件id值。

-h 设置本地网络为hn,如192.168.1.0/24。

-i 设置网络接口为。

可以用-W选项查询网络接口列表,然后用接口序号index指定接口。

如-i 2-I 报警时附加上接口信息。

-J 当以in-line模式运行时,这个选项将只捕获端口的报文。

-k 为all,noip,notcp,noudp,noicmp,or none设置校验和模式。

-K 设置保存文件的格式:pcap,ascii,none。

pcap是默认格式,同于-b选项的格式。

ascii是老的模式格式。

none则关闭数据包记录。

-l 设置数据包文件存放目录。

默认目录是/var/log/snort.-L 设置二进制输出文件的文件名为。

-M 当以非后台模式daemon运行时,保存信息到syslog。

-m 设置snort输出文件的权限位。

-n 出来个报文后终止程序。

-N 关闭保存日志包功能。

-o 改变应用规则的顺序。

从Alert-->Pass-->Log顺序改为Pass-->Alert-->Log,避免了设置大量BPF命令行参数来过滤alert规则。

snort 参数

snort 参数Snort参数是一组配置项,用于控制Snort IDS(入侵检测系统)的行为。

Snort是一款开源入侵检测系统,它使用关键字、正则表达式和其他技术来识别具有攻击性的网络流量并将其记录在日志中,从而帮助网络安全人员识别可能存在的安全风险。

Snort参数通过配置文件指定Snort IDS的行为,以实现客户端要求的安全性和性能目标。

Snort参数可以分为四类:系统参数、检测参数、警报参数和输出参数。

一、系统参数:系统参数用于控制Snort IDS的内部性能和行为,其中包括: 1. 优先级:优先级参数指定Snort IDS处理网络流量的优先级,可以让Snort IDS优先处理某个IP地址的流量,或者忽略某IP地址的流量。

2. 连接超时:连接超时参数指定Snort IDS从连接开始到超时连接的时间,可以避免Snort IDS长期监听一个连接。

3. 日志缓冲区:日志缓冲区参数指定Snort IDS可以存储的日志数量,以及保存的日志的最大大小,以及是否在缓冲区满后清空日志。

二、检测参数:检测参数用于控制Snort IDS如何检测可疑的网络流量,其中包括: 1. 引擎:引擎参数指定Snort IDS使用的网络检测引擎,可以使用基于应用程序的检测引擎,或者使用基于流量的检测引擎。

2. 探测模式:探测模式参数指定Snort IDS使用的探测模式,可以使用规则和签名检测,或者使用端口扫描检测。

3. 规则跟踪:规则跟踪参数指定Snort IDS是否跟踪规则的变化,以及是否忽略某些特定的规则。

三、警报参数:警报参数用于控制Snort IDS如何处理发现的可疑网络流量,其中包括: 1. 警报优先级:警报优先级参数指定Snort IDS报告发现的可疑网络流量的优先级,可以让Snort IDS优先报告某些特定的流量。

2. 警报记录:警报记录参数指定Snort IDS是否在警报中记录流量的原始数据,以及警报中记录的数据的最大大小。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网络嗅探器Snort的中文手册Snort是在Linux下十分好用的抓包工具,如果再配合chroot的话,甚至要吧对黑客如何攻击自己的机器都可以一清二楚!同时也可以做一个简单的IDS。

下面是Snort的中文手册,希望能对Snort感兴趣的朋友有所帮助!总之这是一篇非常好的介绍Snort的文章,详细的介绍了Snort的使用方法和诸多重要信息,是学习使用SNort的好资料.转载自LinuxAid.摘要snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。

嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。

数据包记录器模式把数据包记录到硬盘上。

网路入侵检测模式是最复杂的,而且是可配置的。

我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。

(2003-12-11 16:39:12) By snailSnort 用户手册Snail.W第一章snort简介snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。

嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。

数据包记录器模式把数据包记录到硬盘上。

网路入侵检测模式是最复杂的,而且是可配置的。

我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。

嗅探器所谓的嗅探器模式就是snort从网络上读出数据包然后显示在你的控制台上。

首先,我们从最基本的用法入手。

如果你只要把TCP/IP包头信息打印在屏幕上,只需要输入下面的命令:代码:./snort -v使用这个命令将使snort只输出IP和TCP/UDP/ICMP的包头信息。

如果你要看到应用层的数据,可以使用:代码:./snort -vd这条命令使snort在输出包头信息的同时显示包的数据信息。

如果你还要显示数据链路层的信息,就使用下面的命令:代码:./snort -vde注意这些选项开关还可以分开写或者任意结合在一块。

例如:下面的命令就和上面最后的一条命令等价:代码:./snort -d -v –e数据包记录器如果要把所有的包记录到硬盘上,你需要指定一个日志目录,snort就会自动记录数据包:代码:./snort -dev -l ./log当然,./log目录必须存在,否则snort就会报告错误信息并退出。

当snort在这种模式下运行,它会记录所有看到的包将其放到一个目录中,这个目录以数据包目的主机的IP地址命名,例如:192.168.10.1如果你只指定了-l命令开关,而没有设置目录名,snort有时会使用远程主机的IP地址作为目录,有时会使用本地主机IP地址作为目录名。

为了只对本地网络进行日志,你需要给出本地网络:代码:./snort -dev -l ./log -h 192.168.1.0/24这个命令告诉snort把进入C类网络192.168.1的所有包的数据链路、TCP/IP以及应用层的数据记录到目录./log中。

如果你的网络速度很快,或者你想使日志更加紧凑以便以后的分析,那么应该使用二进制的日志文件格式。

所谓的二进制日志文件格式就是tcpdump程序使用的格式。

使用下面的命令可以把所有的包记录到一个单一的二进制文件中:代码:./snort -l ./log -b注意此处的命令行和上面的有很大的不同。

我们勿需指定本地网络,因为所有的东西都被记录到一个单一的文件。

你也不必冗余模式或者使用-d、-e功能选项,因为数据包中的所有内容都会被记录到日志文件中。

你可以使用任何支持tcpdump二进制格式的嗅探器程序从这个文件中读出数据包,例如:tcpdump或者Ethereal。

使用-r功能开关,也能使snort读出包的数据。

snort在所有运行模式下都能够处理tcpdump 格式的文件。

例如:如果你想在嗅探器模式下把一个tcpdump格式的二进制文件中的包打印到屏幕上,可以输入下面的命令:代码:./snort -dv -r packet.log在日志包和入侵检测模式下,通过BPF(BSD Packet Filter)接口,你可以使用许多方式维护日志文件中的数据。

例如,你只想从日志文件中提取ICMP包,只需要输入下面的命令行:代码:./snort -dvr packet.log icmp网络入侵检测系统snort最重要的用途还是作为网络入侵检测系统(NIDS),使用下面命令行可以启动这种模式:代码:./snort -dev -l ./log -h 192.168.1.0/24 -c snort.confsnort.conf是规则集文件。

snort会对每个包和规则集进行匹配,发现这样的包就采取相应的行动。

如果你不指定输出目录,snort就输出到/var/log/snort目录。

注意:如果你想长期使用snort作为自己的入侵检测系统,最好不要使用-v选项。

因为使用这个选项,使snort向屏幕上输出一些信息,会大大降低snort的处理速度,从而在向显示器输出的过程中丢弃一些包。

此外,在绝大多数情况下,也没有必要记录数据链路层的包头,所以-e选项也可以不用:代码:./snort -d -h 192.168.1.0/24 -l ./log -c snort.conf这是使用snort作为网络入侵检测系统最基本的形式,日志符合规则的包,以ASCII形式保存在有层次的目录结构中。

网络入侵检测模式下的输出选项在NIDS模式下,有很多的方式来配置snort的输出。

在默认情况下,snort以ASCII格式记录日志,使用full报警机制。

如果使用full报警机制,snort会在包头之后打印报警消息。

如果你不需要日志包,可以使用-N选项。

snort有6种报警机制:full、fast、socket、syslog、smb(winpopup)和none。

其中有4个可以在命令行状态下使用-A选项设置。

这4个是:代码:-A fast:报警信息包括:一个时间戳(timestamp)、报警消息、源/目的IP地址和端口。

-A full:是默认的报警模式。

-A unsock:把报警发送到一个UNIX套接字,需要有一个程序进行监听,这样可以实现实时报警。

-A none:关闭报警机制。

使用-s选项可以使snort把报警消息发送到syslog,默认的设备是LOG_AUTHPRIV和LOG_ALERT。

可以修改snort.conf文件修改其配置。

snort还可以使用SMB报警机制,通过SAMBA把报警消息发送到Windows主机。

为了使用这个报警机制,在运行./configure脚本时,必须使用--enable-smbalerts选项。

下面是一些输出配置的例子:使用默认的日志方式(以解码的ASCII格式)并且把报警发给syslog:./snort -c snort.conf -l ./log -s -h 192.168.1.0/24使用二进制日志格式和SMB报警机制:代码:./snort -c snort.conf -b -M WORKSTATIONS第二章编写snort 规则基础snort使用一种简单的,轻量级的规则描述语言,这种语言灵活而强大。

在开发snort规则时要记住几个简单的原则。

第一,大多数snort规则都写在一个单行上,或者在多行之间的行尾用/分隔。

Snort规则被分成两个逻辑部分:规则头和规则选项。

规则头包含规则的动作,协议,源和目标ip地址与网络掩码,以及源和目标端口信息;规则选项部分包含报警消息内容和要检查的包的具体部分。

下面是一个规则范例:代码:alert tcp any any -> 192.168.1.0/24 111 (content:"|00 01 86 a5|"; msg: "mountd access";)第一个括号前的部分是规则头(rule header),包含的括号内的部分是规则选项(rule options)。

规则选项部分中冒号前的单词称为选项关键字(option keywords)。

注意,不是所有规则都必须包含规则选项部分,选项部分只是为了使对要收集或报警,或丢弃的包的定义更加严格。

组成一个规则的所有元素对于指定的要采取的行动都必须是真的。

当多个元素放在一起时,可以认为它们组成了一个逻辑与(AND)语句。

同时,snort规则库文件中的不同规则可以认为组成了一个大的逻辑或(OR)语句。

规则高级概念include允许由命令行指定的规则文件包含其他的规则文件。

格式:include:注意在该行结尾处没有分号。

被包含的文件会把任何预先定义的变量值替换为自己的变量引用。

参见变量(Variables)一节以获取关于在SNORT规则文件中定义和使用变量的更多信息。

Variables :变量可能在snort中定义。

格式:var:例子:var MY_NET 192.168.1.0/24alert tcp any any -> $MY_NET any (flags: S; msg: "SYN packet";)规则变量名可以用多种方法修改。

可以在"$"操作符之后定义变量。

"?" 和"-"可用于变量修改操作符。

$var - 定义变量。

$(var) - 用变量"var"的值替换。

$(var:-default) - 用变量"var"的值替换,如果"var"没有定义用"default"替换。

$(var:?message) - 用变量"var"的值替换或打印出错误消息"message"然后退出。

例子:var MY_NET $(MY_NET:-192.168.1.0/24)log tcp any any -> $(MY_NET:?MY_NET is undefined!) 23ConfigSnort的很多配置和命令行选项都可以在配置文件中设置。

格式:config [: ]Directives* order 改变规则的顺序( snort -o )* alertfile 设置报警输出文件,例如:config alertfile: alerts* classification 创建规则分类。

* decode_arp 开启arp解码功能。

(snort -a)* dump_chars_only 开启字符倾卸功能。

(snort -C)* dump_payload 倾卸应用层数据。

(snort -d)* decode_data_link 解码第二层数据包头。