用Linux防火墙构建软路由

Linux下的网络防火墙配置方法

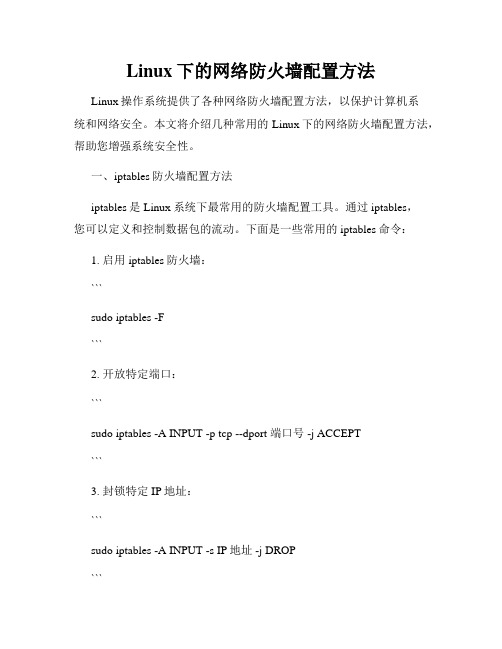

Linux下的网络防火墙配置方法Linux操作系统提供了各种网络防火墙配置方法,以保护计算机系统和网络安全。

本文将介绍几种常用的Linux下的网络防火墙配置方法,帮助您增强系统安全性。

一、iptables防火墙配置方法iptables是Linux系统下最常用的防火墙配置工具。

通过iptables,您可以定义和控制数据包的流动。

下面是一些常用的iptables命令:1. 启用iptables防火墙:```sudo iptables -F```2. 开放特定端口:```sudo iptables -A INPUT -p tcp --dport 端口号 -j ACCEPT```3. 封锁特定IP地址:```sudo iptables -A INPUT -s IP地址 -j DROP```二、ufw防火墙配置方法ufw是Linux系统下的一种简化防火墙配置的工具。

它基于iptables,在易用性方面进行了改进。

下面是一些常用的ufw命令:1. 启用ufw防火墙:```sudo ufw enable```2. 开放特定端口:```sudo ufw allow 端口号```3. 封锁特定IP地址:```sudo ufw deny from IP地址```三、firewalld防火墙配置方法firewalld是CentOS 7及以上版本中默认的防火墙配置工具,可以方便地管理网络规则。

下面是一些常用的firewalld命令:1. 启用firewalld防火墙:```sudo systemctl start firewalld```2. 开放特定端口:```sudo firewall-cmd --add-port=端口号/tcp --permanentsudo firewall-cmd --reload```3. 封锁特定IP地址:```sudo firewall-cmd --add-rich-rule='rule family="ipv4" source address="IP地址" reject'sudo firewall-cmd --reload```除了以上列出的配置方法,还有其他更高级的方法可以根据需要进行配置。

用Linux操作系统实现软“路由”功能

用Linux操作系统实现软“路由”功能作者:陈华彭亚发来源:《中小企业管理与科技·下旬刊》2011年第02期摘要:讨论通过对Linux操作系统进行设置,来提供软件路由器的功能,并以实例加以说明。

关键词:操作系统路由器我们知道不同网络之间的计算机要通过路由器才能通信,路由器分为硬件路由器和软件路由器。

我们可以利用硬件路由器连接不同的网络,例如Cisco路由器。

或利用某种操作系统来扮演软件路由器的角色,例如Windows Server 2003可以通过“路由和远程访问”服务来提供软件路由器的功能。

作为以服务器为主LINUX操作系统,它也具有很强的路由器功能,只要经过非常少的几步设置,就会使用LINUX系统成为一台出色的路由,运用好LINUX操作系统的这一特点,对于中小型企业来说,是非常有用的。

下面以图1为例,来说明如何将图中的Server1(Red Hat Enterprise Linux 4.0)设置成路由器,将两个网段连接在一起。

1 配置前的准备工作1.1 在要配置为路由器的计算机中(图1中的Server1)中安装RHEL4(略)。

1.2 在1.1中的计算机上安装两个网卡(需要连接几个网段就安装几个网卡),连局域网1用eth0网卡,连局域网2用eth1网卡。

然后配置网卡的 ip地址和默认网关。

具体配置如下:第一种配置(手工设置):选择屏幕左上角的【应用程序】——【系统设置】——【网络】命令,打开【网络配置】窗口,选择【新建】——【以太网连接】——点击【前进】——选择网卡(eth0还是eth1)——输入IP、掩码和网关——点击【前进】——点击【应用】——选择【激活】第二种配置(命令方式):方法一,右击“桌面空白位置”——选择“打开终端”,输入以下命令# ifconfig eth0 192.168.0.1 netmask 255.255.255.0 up# route add default gw 192.168.0.254# ifconfig eth1 192.168.1.1 netmask 255.255.255.0 up# route add default gw 192.168.1.254注意:这种配置是不写入系统脚本的(可通过查看脚本文件得到 /etc/sysconfig/network-scripts/ifcfg-eth0),如果系统关机,那刚刚配置的IP和网关就会丢失。

防火墙软路由设置

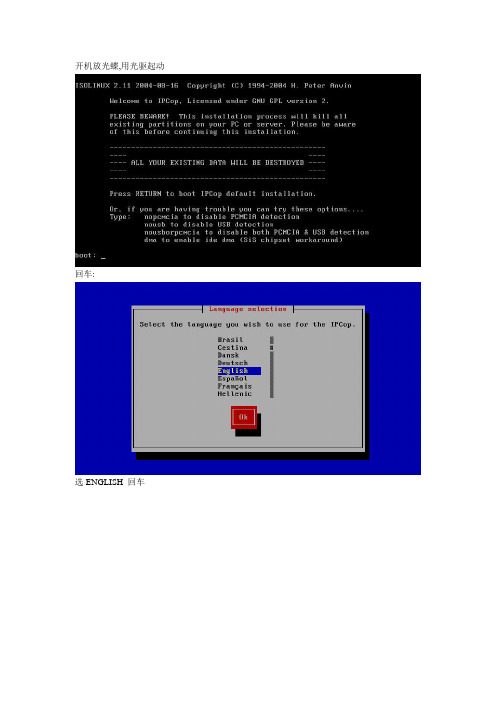

开机放光蝶,用光驱起动

回车:

选ENGLISH 回车

选OK

选CDROM启动

确认从CDROM

自动分区安装

备份到软驱选SKIP跳过

寻找网卡第一个是自动寻找选第一个回车后 OK

选完按OK 再OK

选US 回车

选时区选ASIA/SHANHAI OK

随便就行

和上面一样

选DISABLE ISDH

第一项是设置上网类型

第二项是寻找网卡

第三项是设置IP (RED是外网 GREEN是内网)

第四项是DNS 和默认的网关(电信局给的那个)

首先选第一个选择RED+GREEN ok

OK后设置第二项寻找网卡找到后会显示RED找不到请换网卡OK后选第三项

选第一个是设置内网IP 选第二个是外网IP

内外IP在刚才已经设置所以这里只要设置一下外网IP就行了

上面第一个是光纤上网

设置完OK

再选 DONE

选DONE

选成后设置第四项设置DNS和网关

设置完后选DONE 来到

选OK完成后

来到设置密码

第一次设置密码是ROOT用户的

第二次设置是 admin用户的

ROOT用户是系统用户

ADMIN是登陆网页用户

设置完密码系统自己重启

重启后你就可以用ROOT用户登陆系统了

输入ROOT用户和密码

输入SETUP可以重新设置前面的那些选项

选NETWORKING重新设置上网类型、寻找网卡、设置IP和DNS

到这里就完成的IPCOP

你也可以到网页上看看一般都是

http:://你设置内网的IP:81

如

http://192.168.0.1:81

登陆网页请用ADMIN用户登陆。

软件路由器coyotelinux安装使用指南

软件路由器coyotelinux安装使用指南Coyote Linux是一款基于Linux的软件路由器,它提供了一种简单、稳定和安全的方式来搭建和管理路由器。

本文将为您提供Coyote Linux的安装和使用指南。

一、安装Coyote Linux2. 将安装镜像文件写入可启动的USB闪存驱动器或光盘。

您可以使用专业的镜像写入工具,如Rufus或Etcher,将镜像文件写入USB驱动器或光盘。

3. 将USB驱动器或光盘插入您要安装Coyote Linux的计算机,并启动计算机。

4.在开机过程中,按照屏幕上的提示进入引导菜单,并选择从USB驱动器或光盘启动。

5. 根据屏幕上的提示,选择安装Coyote Linux到硬盘或运行它作为临时操作系统。

二、配置Coyote Linux1. 启动Coyote Linux后,您将看到一个命令行界面。

输入“setup”命令开始配置Coyote Linux。

2. 按照屏幕上的提示,配置网络接口。

您需要指定每个接口的IP地址、子网掩码和网关。

如果您只是想使用Coyote Linux进行简单的家庭网络共享,您只需配置一个接口即可。

3. 配置DNS服务器。

您可以使用您的ISP提供的DNS服务器,或者使用公共的DNS服务器,如Google DNS(8.8.8.8和8.8.4.4)。

4. 配置DHCP服务器(可选)。

如果您希望Coyote Linux充当DHCP 服务器,并为连接到它的设备分配IP地址,请按照屏幕上的提示进行配置。

5. 配置NAT(网络地址转换)。

如果您希望将Coyote Linux用作家庭网络的路由器,并实现多个设备共享一个公共IP地址,请按照屏幕上的提示配置NAT。

6. 配置防火墙规则。

Coyote Linux默认提供了一组基本的防火墙规则,但您可以根据需要进行修改或添加其他规则。

三、使用Coyote Linux1. 在Coyote Linux中,您可以使用命令行界面进行各种管理任务。

废掉硬路由!组建软路由的详细教程

废掉硬路由!组建软路由的详细教程软路由是指通过软件实现路由器功能的设备,相比硬路由器更加灵活和可进行定制化操作。

在组建软路由之前,首先需要准备以下材料和工具:一台可供安装软路由系统的x86架构计算机、一个可启动的U盘、软路由系统镜像文件(如PFSense、OPNsense、DD-WRT等)。

下面是软路由的详细组建教程:2.准备U盘:使用格式化工具将U盘格式化为FAT32格式,并确保U盘的容量足够存储软路由系统镜像文件。

3. 制作启动盘:使用启动盘制作工具,如Rufus等,将软路由系统镜像文件写入U盘中,使之成为可启动的软路由安装盘。

4.安装软路由系统:将准备好的U盘插入目标计算机,并设置从U盘启动。

启动顺序的设置方法因计算机品牌不同而有所差异,在计算机开机过程中按下相应的按键进入BIOS设置界面,将U盘设置为第一启动项。

保存设置并重启计算机。

5.进入软路由系统安装界面:计算机从U盘启动后,将会进入软路由系统的安装界面,根据提示选择安装选项。

通常需要对硬盘进行分区、格式化,并选择安装目标。

也可以选择安装到U盘或内存卡上,以便使计算机成为移动软路由设备。

6.进行系统设置:安装完成后,重新启动计算机,并根据提示进入软路由系统。

首次进入系统时,需要进行系统设置,包括网络接口配置、DHCP服务器设置、防火墙规则配置等。

根据实际需求进行相关设置。

7.配置网络连接:连接上外部网络,并配置相关的网络参数,如IP 地址、子网掩码、网关和DNS等。

8.设置路由功能:根据网络拓扑和需求,配置软路由的各项功能,如静态路由、动态路由、端口转发等。

根据实际需求进行相关设置。

9.更新和定制化配置:定期更新软路由系统以获得最新的功能和安全更新,并根据需求进行相关配置的定制化,如VPN配置、防火墙规则配置等。

10.确保安全:为了保证软路由的安全性,建议采取一些安全措施,如修改默认管理员密码、启用防火墙、禁用不必要的服务等。

Linux系统的防火墙配置和管理方法

Linux系统的防火墙配置和管理方法在现代计算机网络环境中,防火墙是保护系统安全的关键组件之一。

Linux操作系统作为一种广泛应用的开源操作系统,拥有灵活的防火墙配置和管理方法,本文将探讨Linux系统的防火墙配置和管理方法,以帮助读者更好地保护系统安全。

一、了解Linux防火墙在开始配置和管理Linux防火墙之前,理解Linux防火墙的基本概念是非常重要的。

Linux防火墙主要通过控制网络数据流,阻止恶意访问和攻击,从而保护系统免受威胁。

Linux系统通常使用Netfilter作为内核级防火墙,而iptables则是用户空间工具,用于配置和管理Netfilter。

二、配置Linux防火墙1. 查看防火墙状态在开始配置之前,首先要查看当前防火墙的状态,以确定是否已经配置了某些规则。

可以使用以下命令来查看:```sudo iptables -L```该命令将显示当前的iptables规则列表。

2. 添加规则要添加规则,可以使用以下命令:```sudo iptables -A <chain> -p <protocol> --dport <port> -j <action>```其中,`<chain>`表示规则链,可以是INPUT、OUTPUT或FORWARD;`<protocol>`表示要处理的协议,如TCP、UDP等;`<port>`表示要允许或拒绝的端口号;`<action>`表示要执行的操作,如ACCEPT(允许)、DROP(拒绝)等。

例如,要允许SSH访问(端口号22),可以使用以下命令:```sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT```3. 设置默认策略默认策略决定了未匹配任何规则的数据包应如何处理。

可以使用以下命令设置默认策略:```sudo iptables -P <chain> <action>```其中,`<chain>`表示规则链,可以是INPUT、OUTPUT或FORWARD;`<action>`表示要执行的操作,如ACCEPT(允许)、DROP(拒绝)等。

制作linux软路由

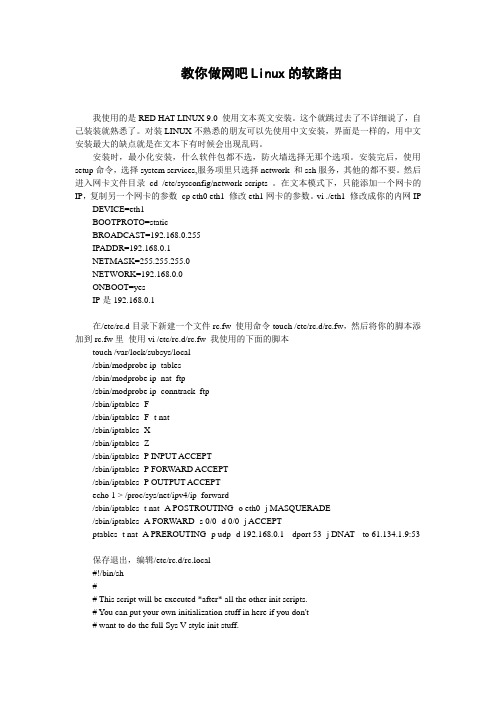

教你做网吧Linux的软路由我使用的是RED HA T LINUX 9.0 使用文本英文安装。

这个就跳过去了不详细说了,自己装装就熟悉了。

对装LINUX不熟悉的朋友可以先使用中文安装,界面是一样的,用中文安装最大的缺点就是在文本下有时候会出现乱码。

安装时,最小化安装,什么软件包都不选,防火墙选择无那个选项。

安装完后,使用setup命令,选择system services,服务项里只选择network 和ssh服务,其他的都不要。

然后进入网卡文件目录cd /etc/sysconfig/network-scripts 。

在文本模式下,只能添加一个网卡的IP,复制另一个网卡的参数cp eth0 eth1 修改eth1网卡的参数。

vi ./eth1 修改成你的内网IP DEVICE=eth1BOOTPROTO=staticBROADCAST=192.168.0.255IPADDR=192.168.0.1NETMASK=255.255.255.0NETWORK=192.168.0.0ONBOOT=yesIP是192.168.0.1在/etc/rc.d目录下新建一个文件rc.fw 使用命令touch /etc/rc.d/rc.fw,然后将你的脚本添加到rc.fw里使用vi /etc/rc.d/rc.fw 我使用的下面的脚本touch /var/lock/subsys/local/sbin/modprobe ip_tables/sbin/modprobe ip_nat_ftp/sbin/modprobe ip_conntrack_ftp/sbin/iptables -F/sbin/iptables -F -t nat/sbin/iptables -X/sbin/iptables -Z/sbin/iptables -P INPUT ACCEPT/sbin/iptables -P FORWARD ACCEPT/sbin/iptables -P OUTPUT ACCEPTecho 1 > /proc/sys/net/ipv4/ip_forward/sbin/iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE/sbin/iptables -A FORWARD -s 0/0 -d 0/0 -j ACCEPTptables -t nat -A PREROUTING -p udp -d 192.168.0.1 --dport 53 -j DNA T --to 61.134.1.9:53保存退出,编辑/etc/rc.d/rc.local#!/bin/sh## This script will be executed *after* all the other init scripts.# Y ou can put your own initialization stuff in here if you don't# want to do the full Sys V style init stuff.touch /var/lock/subsys/local/etc/rc.d/rc.fw &重启后,一个网关服务器就做好了。

基于Linux的路由器和防火墙配置

## Start the Routed server

if[-f ${NET}/routed];then

echo -n"routed"

${NET}/routed -g -s

/*启动程序*/

fi

4.在"/etc/lilo.conf"文件中增加一行,使其在启动时识别第二块网卡。

IP:firewall packet logging[y/n/N]?

/*是否在防火墙上登记数据包*/

……

IP:accounting[y/n/N]?

/*是否对数据包计帐*/

IP:optimize as router not host[y/n/N]?

/*是否将主机设置为路由器*/

/sbin/route add-net ${NETWORK} netmask${NETMASK} eth0

/sbin/route add-net ${NETWORK1} netmask ${NETMASK} eth1

3.修改"/etc/rc.d/rc.inet2"文件,打开关于"Routed Server"的注释,使其可以与其它路由器交换路由信息,并转发IP数据包。

TCP/IP networking[n/y/Y]?

/*主机是否连接TCP/IP网络*/

IP: forwarding/gatewaying [n/y/Y]?

/*主机是否转发数据库或作为网关*/

……

IP:firewalling[y/n/N]?

/*是否在TCP/IP网络内设置防火墙*/

/*开始编译内核并命名编译后的内核文件名为zlmage*/

在Linux终端中进行网络安全和防火墙配置的命令

在Linux终端中进行网络安全和防火墙配置的命令网络安全和防火墙配置在Linux系统中起着至关重要的作用。

通过正确设置和配置,可以保护系统免受各种网络威胁和攻击。

本文将介绍在Linux终端中进行网络安全和防火墙配置的命令,帮助您加强系统的安全性。

一、查看网络信息命令1. ifconfig:用于查看和配置网络接口信息,包括IP地址、子网掩码、网关等。

示例:```ifconfig eth0```2. ip addr:可以显示网络接口的详细信息,包括IP地址、MAC地址、状态等。

示例:```ip addr show eth0```3. netstat:用于查看网络连接状态,可以显示当前打开的网络连接和监听端口。

示例:```netstat -an```二、防火墙配置命令1. iptables:是Linux系统中功能强大的防火墙配置工具,用于配置数据包过滤规则、端口转发等。

示例:```iptables -A INPUT -p tcp --dport 22 -j ACCEPT```2. ufw:是一个简化的防火墙配置工具,基于iptables,使用更加方便。

示例:```ufw enableufw allow 80/tcp```三、网络安全命令1. nmap:是一款开源的网络扫描工具,用于检测和探测网络主机。

示例:```nmap -sP 192.168.1.0/24```2. ssh:用于远程登录服务器的安全协议,可通过密钥验证或密码登录。

示例:```***************.1.10```3. ping:用于测试网络连接和延迟,常用于检查主机是否可达。

示例:```ping 8.8.8.8```四、日志查看命令1. dmesg:查看内核日志,可以了解到系统启动信息、硬件故障等。

示例:```dmesg | tail```2. tail:用于查看和监视文件的末尾内容,通常用于查看日志。

示例:```tail -f /var/log/auth.log```五、系统安全命令1. passwd:用于更改用户密码,包括root用户和其他用户。

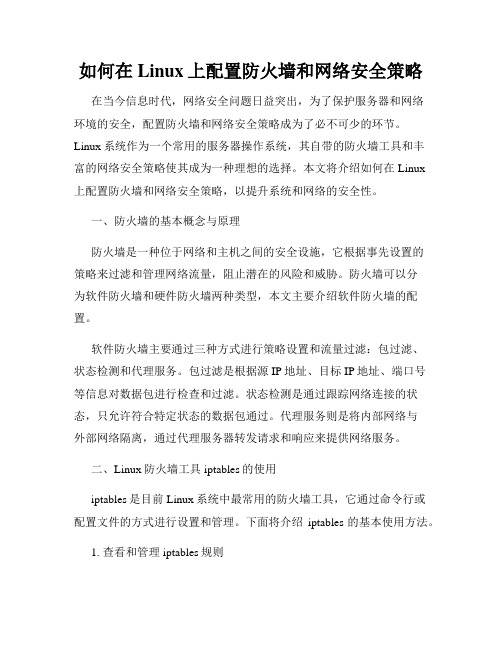

如何在Linux上配置防火墙和网络安全策略

如何在Linux上配置防火墙和网络安全策略在当今信息时代,网络安全问题日益突出,为了保护服务器和网络环境的安全,配置防火墙和网络安全策略成为了必不可少的环节。

Linux系统作为一个常用的服务器操作系统,其自带的防火墙工具和丰富的网络安全策略使其成为一种理想的选择。

本文将介绍如何在Linux上配置防火墙和网络安全策略,以提升系统和网络的安全性。

一、防火墙的基本概念与原理防火墙是一种位于网络和主机之间的安全设施,它根据事先设置的策略来过滤和管理网络流量,阻止潜在的风险和威胁。

防火墙可以分为软件防火墙和硬件防火墙两种类型,本文主要介绍软件防火墙的配置。

软件防火墙主要通过三种方式进行策略设置和流量过滤:包过滤、状态检测和代理服务。

包过滤是根据源IP地址、目标IP地址、端口号等信息对数据包进行检查和过滤。

状态检测是通过跟踪网络连接的状态,只允许符合特定状态的数据包通过。

代理服务则是将内部网络与外部网络隔离,通过代理服务器转发请求和响应来提供网络服务。

二、Linux防火墙工具iptables的使用iptables是目前Linux系统中最常用的防火墙工具,它通过命令行或配置文件的方式进行设置和管理。

下面将介绍iptables的基本使用方法。

1. 查看和管理iptables规则要查看当前的iptables规则,可以使用以下命令:```sudo iptables -L```这将显示当前的防火墙规则,包括过滤规则和网络地址转换(NAT)规则。

要添加、修改或删除规则,可以使用不同的参数和选项组合,具体可以通过man手册来查看。

2. 设置允许或拒绝特定端口的访问iptables可以通过设置不同的策略来控制特定端口的访问。

例如,要允许SSH(端口22)的访问,可以使用以下命令:```sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT```该命令将添加一个规则,允许TCP协议的22端口的访问通过输入链。

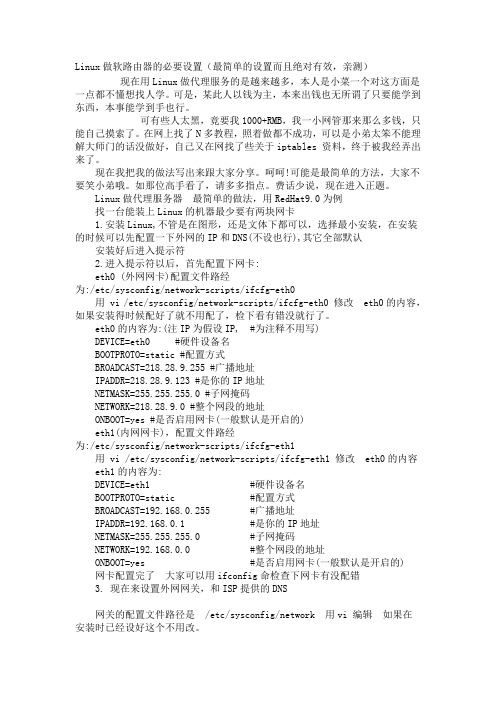

最好的linux做软路由方法(亲测可用)

Linux做软路由器的必要设置(最简单的设置而且绝对有效,亲测)现在用Linux做代理服务的是越来越多,本人是小菜一个对这方面是一点都不懂想找人学。

可是,某此人以钱为主,本来出钱也无所谓了只要能学到东西,本事能学到手也行。

可有些人太黑,竟要我1000+RMB,我一小网管那来那么多钱,只能自己摸索了。

在网上找了N多教程,照着做都不成功,可以是小弟太笨不能理解大师门的话没做好,自己又在网找了些关于iptables 资料,终于被我经弄出来了。

现在我把我的做法写出来跟大家分享。

呵呵!可能是最简单的方法,大家不要笑小弟哦。

如那位高手看了,请多多指点。

费话少说,现在进入正题。

Linux做代理服务器最简单的做法,用RedHat9.0为例找一台能装上Linux的机器最少要有两块网卡1.安装Linux,不管是在图形,还是文体下都可以,选择最小安装,在安装的时候可以先配置一下外网的IP和DNS(不设也行),其它全部默认安装好后进入提示符2.进入提示符以后,首先配置下网卡:eth0 (外网网卡)配置文件路经为:/etc/sysconfig/network-scripts/ifcfg-eth0用 vi /etc/sysconfig/network-scripts/ifcfg-eth0 修改eth0的内容,如果安装得时候配好了就不用配了,检下看有错没就行了。

eth0的内容为:(注IP为假设IP, #为注释不用写)DEVICE=eth0 #硬件设备名BOOTPROTO=static #配置方式BROADCAST=218.28.9.255 #广播地址IPADDR=218.28.9.123 #是你的IP地址NETMASK=255.255.255.0 #子网掩码NETWORK=218.28.9.0 #整个网段的地址ONBOOT=yes #是否启用网卡(一般默认是开启的)eth1(内网网卡),配置文件路经为:/etc/sysconfig/network-scripts/ifcfg-eth1用 vi /etc/sysconfig/network-scripts/ifcfg-eth1 修改eth0的内容eth1的内容为:DEVICE=eth1 #硬件设备名BOOTPROTO=static #配置方式BROADCAST=192.168.0.255 #广播地址IPADDR=192.168.0.1 #是你的IP地址NETMASK=255.255.255.0 #子网掩码NETWORK=192.168.0.0 #整个网段的地址ONBOOT=yes #是否启用网卡(一般默认是开启的) 网卡配置完了大家可以用ifconfig命检查下网卡有没配错3. 现在来设置外网网关,和ISP提供的DNS网关的配置文件路径是/etc/sysconfig/network 用vi 编辑如果在安装时已经设好这个不用改。

Linux中增加软路由的方法是什么

Linux中增加软路由的方法是什么Linux中增加软路由的方法是什么大家知道Linux中增加软路由的方法有哪些吗!这里是我们给大家整理出来的精彩内容。

店铺相信,这些问题也肯定是很多朋友在关心的',所以店铺就给大家谈谈这个!Linux中增加软路由的方法一:route add -net 172.16.6.0 netmask 255.255.255.0 gw 172.16.2.254 dev eth0/*增加一条网络172.16.6.0/24 经过172.16.2.254 eth0 *//* -net 增加网络 -host增加主机、netmask 子网掩码、gw 网关、dev 装置,设备,这里是你的网卡名*/route del gw 172.16.2.254 /* 删除默认网关172.16.2.254 */route del -net 172.16.86.0/24 /* 删除默认网络172.16.86.0 */route /* 显示当前路由表*/常用的是这种方式,但有时你在删除或一条软路由时会不起作用,会有什么提示:SIOCADDRT: 无法接触网路,所以这时用如下的这种方法就可以了。

Linux中增加软路由的方法二:实现的功能和上面的一样ip route add 172.16.6.0/24 via 172.16.2.254 dev eth0 ip route del gw 172.16.2.254 ip route del 172.16.6.0/24 dev eth0ip route 删除的方法:添加路由:以下是代码片段:route add -net 10.0.0.0 netmask 255.0.0.0 dev eth0删除路由:以下是代码片段:route del -net 10.0.0.0 netmask 255.0.0.0 dev eth0添加默认路由:以下是代码片段route add default gw 10.0.0.1删除默认路由:以下是代码片段:route del default gw 10.0.0.1或者以下是代码片段:route del defaultlinux下添加路由的方法:使用 route 命令添加使用route 命令添加的路由,机器重启或者网卡重启后路由就失效了,方法:以下是代码片段://添加到主机的路由# route add –host 192.168.168.110 dev eth0# route add –host 192.168.168.119 gw 192.168.168.1//添加到网络的路由# route add –net IP netmask MASK eth0# route add –net IP netmask MASK gw IP# route add –net IP/24 eth1//添加默认网关# route add default gw IP//删除路由# route del –host 192.168.168.110 dev eth0在linux下设置永久路由的方法:1.在/etc/rc.local里添加以下是代码片段:route add -net 192.168.3.0/24 dev eth0 route add -net 192.168.2.0/24 gw 192.168.3.2542.在/etc/sysconfig/network里添加到末尾方法:GATEWAY=gw-ip 或者 GATEWAY=gw-dev3./etc/sysconfig/static-router :以下是代码片段:any net x.x.x.x/24 gw y.y.y.y。

构建Linux下的软路由

k o k Rou er t OS 。 “ et M i r Ti / C/

s sd 2 文 件 删 除 。 a lb ”

户 验 证 的 ,用 户 一 般 希 望 将 用

例 如 , DA P服 务 器 中 存 L

“u i d = t t ,

ቤተ መጻሕፍቲ ባይዱ

简介

M i r Ti k o k Rou er S 是 一 t O

o r d5 c = t ” 而 这 个 条 目 , n au h ,

个 用 户 的 密 码 。 但 此 用 户 的 等 设 置 的效 果 也 不 理想 。 经 过 反 复 查 找 对 比 ,笔 者 终 于 找 到 了 一款 廉 价 、高 可 靠

在 LDAP 服 务 器 中 实 际 是 不 密 码 需 要 以 PL I A NTEXT 的 存 在的 。 方 式保存在 L DAP 服 务 器 上 ,

I oS的 升 级 , 望 高 版 本 的 I 希 oS

提 供 高 可 靠 的 QoS保 证 , 由 可

( 接 第 7 上 O页 )

到

“u id = g U 0 jin g ,

于 Cic 6 1 可 扩 展 能 力 无 s o2 2 的 法 升 级 到更 高 的版 本 ,并 且配

不 能 使 用 M 或 SHA 的 格 性 、 易 管 理 、 高 性 能 的 、 号 称 D5

O eL A p n D P配 置 技 巧

L DAP 通 常 是 用 来 进 行 用

式 。 一 旦 决 定 用 这 种 方 式 进 行 验 证 ,就 应 该 将

电 信 级 的 软 路 由 软 件 ——

PC 变 成 专 用 的 路 由 器 , 而 不

openBSD4.8 Linux系统做路由及防火墙

openBSD4.8 Linux操作系统做网关服务及配置防火墙一、openBSD4.8做路由及防火墙1、openBSD4.8系统的安装2、硬件要求:旧电脑一台、网卡两张、MODEL一台3、安装openBSD4.8系统成功后,进入/etc目录下,配置以下文件4、#vi /etc/hostname.rl0(连接内网的网卡,也称为网关)inet 192.168.0.1 255.255.255.0 NONE:wq#注意,此网卡本身为网关地址,因此不需要配置网关地址。

将系统默认的网关地址删除#rm /etc/mygate5、#vi /etc/hostname.rl1(连接外网的网卡)updescription “ADSL Port”:wq#此网卡设置为拨号网卡6、#vi /etc/hostname.pppoe0inet 0.0.0.0 255.255.255.255 NONE pppoedev rl1 authproto pap authname…拨号用户名‟authkey …拨号密码‟up!/sbin/route add default –ifp pppoe0 0.0.0.1:wq#新建拨号文件,并设置拨号信息7、#vi /etc/sysctl.confnet.inet.ip.forwarding=1 #1=Permit forwarding (routing) of IPv4 packetsnet.inet.ip.mforwarding=1 #1=Permit forwarding (routing) of IPv4 multicast packetsnet.inet.gre.allow=1net.inet.gre.wccp=1:wq#去掉前面的“#”,开启路由转发功能(NA T)8、#vi /etc/resolv.confLookup file bindnameserver 202.96.134.133nameserver 202.96.128.86:wq#配置DNS服务器9、#vi /etc/dhcpd.conf此文件为配置DHCP服务器文件,将此文件里面的IP改为内网IP段192.168.0.0/2410、#vi /etc/rc.confpf=YESpf_rules=/etc/pf.conf#加载系统开机运行文件,开启防火墙11、防火墙的配置(pf.conf文件)#vi /etc/pf.conf###marcos:STARTWAN=”pppoe0”LAN=”rl0”###marcos:END###Options: tune the behavior of pf, default values are given.set limit { states 100000, frags 50000}set skip on lo0set skip on gre0###Tables:STARTtable <ALLOW_REMOTE_DOMAIN> persist file “/etc/pf/ALLOW_REMOTE_DOMAIN”table <ALLOW_REMOTE_HOST> persist file “/etc/pf/ALLOW_REMOTE_HOST”table <BADLIST_HOST> persist file “/etc/pf/BADLIST_HOST”table <BADLIST_USER> persist file “/etc/pf/BADLIST_USER”table <BADLIST_DOMAIN> persist file “/etc/pf/BADLIST_DOMAIN”table <PROXY_USER> persist file “/etc/pf/PROXY_USER”table <HK_USER> persist file “/etc/pf/HK_USER”table <ERP_USER> persist file “/etc/pf/ERP_USER”table <MSN_USER> persist file “/etc/pf/MSN_USER”table <QQ_USER> persist file “/etc/pf/QQ_USER”table <TCP_USER> persist file “/etc/pf/TCP_USER”table <UDP_USER> persist file “/etc/pf/UDP_USER”table <MSN_SRV> persist file “/etc/pf/MSN_SRV”table <tax_website> persist file “/etc/pf/tax_websiste”table <direct_website> persist file “/etc/pf/direct_website”###Tables:END###NAT:STARTmatch out on $WAN inet from 192.168.0.0/24 to any nat-to ($WAN)###NAT:END###RULES:START## start system default rulesblock in allpass quick on {gif0,gif1,tun0} inet allpass out quick inet keep state#WAN interfacepass in quick on $W AN inet proto ipencap from any to ($WAN) keep statepass in quick on $W AN inet proto esp from any to ($WAN) keep statepass in quick on $W AN inet proto tcp from any to ($W AN) port {80,822,443} flags S/SA keep statepass in quick on $W AN inet proto icmp from any to ($WAN) keep statepass in quick on $W AN inet proto udp from any to ($WAN) port {1194} keep state##LANpass in quick on $LAN inet proto tcp from any to <direct_website>pass in quick on $LAN inet proto tcp from any to <MSN_SRV>pass in quick on $LAN inet proto tcp from any to 202.67.155.136## for Accountingpass in quick on $LAN inet proto tcp from 192.168.0.165 to <tax_website> keep state pass in quick on $LAN inet proto tcp from 192.168.0.3 to <tax_website> keep state pass in quick on $LAN inet proto tcp from 192.168.0.3 to any port 80 keep statepass in quick on $LAN inet from 192.168.0.3 to any keep statepass in quick on $LAN inet proto tcp from 192.168.0.3 to any port {82,7001,7002,5678,8001} keep state##MSNpass in quick on $LAN inet proto tcp from 192.168.0.0/24 to <MSN_SRV> keep state pass in quick on $LAN inet proto tcp from 192.168.0.0/24 to any port {https} keep state pass in quick on $LAN inet proto tcp from 192.168.0.0/24 to any port {1863} keep state ##Secure WEB-stiepass in quick on $LAN inet proto tcp from <TCP_USER> to any keep statepass in quick on $LAN inet proto udp from <TCP_USER> to any port {8000,8001} keep statepass in quick on $LAN inet proto udp from <QQ_USER> to any port {8000,8001} keep state##TO HK Print SERVERpass in quick on $LAN inet from 192.168.0.0/24 to 192.168.1.223 keep statepass in quick on $LAN inet proto tcp from 192.168.0.147 to any port {7001,5678} keep state##for accountingpass in quick on $LAN inet from 192.168.0.165 to any keep state##TO mail.saihe.cmpass in quick on $LAN inet proto tcp from 192.168.0.0/24 to 202.82.144.87 port {25,110,443,465,995} keep state#RULES:END#sh /etc/netstart #启动网络接口#ifconfig rl0 up #打开rl0网卡#pfctl –f /etc/pf.conf #重新加载防火墙配置#pfctl –e #开启防火墙#pfctl –d #关闭防火墙安装及配置防火墙一、操作系统:openBSD4.8二、硬件要求:DELL电脑一台、网卡两张三、安装系统及配置防火墙1、OpenBSD4.8操作系统的安装(此省略);2、配置第一张网卡(hostname.rl0)此网卡做内网网关。

配置Linux下的防火墙、路由器和代理服务器

实验十九实验二十配置Linux下的防火墙、路由器和代理服务器实验二十一一.一.实验目的:掌握在Linux系统平台下架设路由器和用ipchains配置防火墙、透明代理、以及NAT的方法。

二.二.实验内容:1.1.配置静态路由器;2.2.配置防火墙;3.3.配置NAT;1.1.配置透明代理;2.2.配置Squid代理服务器。

三.三.实验环境:1.1.网络中包括两个子网A和B。

子网A的网络地址为192.168.1.0/24,网关为hostA。

HostA有两个接口,eth0和eth1。

Eth0连接子网A,IP地址为192.168.1.1。

eth1连接外部网络,Ip地址为10.0.0.11。

子网B的网络地址为192.168.10.0/24,网关为hostB。

HostB 有两个网络接口,eth0和eth1。

eth0连接子网B,IP地址为192.168.10.1。

eth1连接外部网络,IP地址为10.0.0.101。

hostA和HostB构成子网C,网络地址是10.0.0.0/24,通过集线器连接到hostC,然后通过hostC连接Internet。

HostC的内部网络接口为eth0,IP地址为10.0.0.1。

2.2.在hostA、hostB和hostC上都已经安装好Linux系统,并且在hostC上已经设置好了Squid代理服务器。

四.四.实验练习:任务一配置路由器实验要求:在hostA、hostB和hostC上配置路由器,使子网A和B之间能够互相通信,同时子网A和B内的主机也能够和hostC相互通信。

实验内容:配置路由器,实现各子网和主机间的通信,检测配置。

实验步骤:◆◆配置hostA1. 1.给两个网络接口设置IP地址,启动网络接口:ifconfig eth1 192.168.1.1 netmask 255.255.255.0 upifconfig eth1 10.0.0.11 netmask 255.255.255.0 up2. 2.检查网络接口启动状况:ifconfig3. 3.启动路由功能:echo 1>/proc/proc/sys/net/ipv4/ip_forward4. 4.配置默认网关为hostC:route add –net 192.168.1.0 netmask 255.255.255.0 dev eth05. 5.配置到本子网的路由:route add –net 192.168.1.0 netmask 255.255.255.0 dev eth16. 6.配置到子网B的路由: route add –net 192.168.10.0 netmask 255.255.255.0 gw10.0.0.101 dev eth17.7.检查核心路由表:route。

linux软路由

静态路由器配置第一步:添加网卡第二步,设置网卡#Cd /etc/sysconfig/network-scripts/ 切入目录#Cp ifcfg-eth0 ifcfg-eth1 复制网卡配置文件#cp ifcfg-eth0 ifcfg-eth2#Vi ifcfg-eth0 修改IP配置文件为所需要的IP地址.另外两个文件如上同样修改为对应的IP.保存#Service network restart 重新启动网卡.#Echo 1> /proc/sys/net/ipv4/ip_forward 写入文件(完成后成为静态路由器配置)#Cat /proc/sys/net/ipv4/ip_forward查看结果1为开启,0为关闭#Echo “echo 1 > /proc/sys/net/ipv4/ip_forward” > /etc/rc.d/rc.local 把所有配置写入文件并保存,下次重新启动系统将会自动执行配置(写入并保存在rc.local文件夹内,每次启动系统将自动加载rc.local内容.)如何用Redhat做路由器作者:佚名点击数:7449 更新:2007-2-11 2:58:59 热荐★★★★收藏到QQ书签记得很早以前,我就用的是RED HAT 7.0(以下简称RH)做软路由了!(因为当时只会REDHAT做路由!)现在论坛里好多都在问怎么用RH做路由呢?[也就是大家问的哪个问题(用一个一般的LINUX系统做路由)]感觉好无奈,因为用RH做路由真的好简单!挺好多网友说用RH做路由的时候总是NAT不成功,个人认为有三点1.可能是iptables没写好(大部分的网友都是iptables的问题)2.配置的不对(比如说修改网卡的IP地址)3.从来没做过,想学又无从下手好了不说了现在大家就开始跟着我开始做RED HAT的路由吧首先,我们用一台机器安装好RED HAT(版本无所谓)。

然后我们要修改八个文件。

如何实现Linux下的路由器和防火墙配置

如何实现Linux下的路由器和防火墙配置

王斌

【期刊名称】《网管员世界》

【年(卷),期】2002(000)011

【摘要】要想使一台装有Linux的Pc具有路由器的功能,首先要进行硬件配置。

Pc上要求装有两块网卡,每块网卡连接一个不同的网段,该Pc作为路由器在两个网段间转发IP数据包。

为了防止两块网卡的中断发生冲突,需要将中断分别设为不同值。

笔者在实践时将其中断号和I/O地址分别设置为3,Ox300H和4,Ox320H。

【总页数】2页(P80,82)

【作者】王斌

【作者单位】无

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.IPv6及在Linux下实现IPv6路由器的一种实现方案 [J], 王更生;梁伟

2.Linux环境下软路由器的设计与实现 [J], 梁华

3.Linux下IPv6高级路由器的实现 [J], 胡文江;薛花

4.Linux下实现MIPv6 AAA系统的接入路由器 [J], 冯红梅;郭巧;刘雅静;廖斌

5.嵌入式Linux环境下路由器和 Web服务器的实现 [J], 唐颖倩;董小国;熊华

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

用Linux防火墙构建软路由, 〃将Linux 配置为代理防火墙. 〃Linux 组网:如何用老式奔腾机和Linux 构, 〃构筑Linux防火墙之个人用户设置防火墙. 〃Linux防火墙之IPtables概念与用法(图), 〃用Linux防火墙构建DMZ. 〃linux防火墙实现技术比较/network/200606/27430.html本文主要介绍利用Linux自带的Firewall软件包来构建软路由的一种方法,此方法为内部网与外部网的互连提供了一种简单、安全的实现途径。

Linux自带的Firewall构建软路由,主要是通过IP地址来控制访问权限,较一般的代理服务软件有更方便之处。

一、防火墙防火墙一词用在计算机网络中是指用于保护内部网不受外部网的非法入侵的设备,它是利用网络层的IP包过滤程序以及一些规则来保护内部网的一种策略,有硬件实现的,也有软件实现的。

运行防火墙的计算机(以下称防火墙)既连接外部网,又连接内部网。

一般情况下,内部网的用户不能直接访问外部网,反之亦然。

如果内部网用户要访问外部网,必须先登录到防火墙,由防火墙进行IP地址转换后,再由防火墙发送给外部网,即当内部网机器通过防火墙时,源IP地址均被设置(或称伪装,或称欺骗)成外部网合法的IP地址。

经伪装以后,在外部网看来,内部网的机器是一个具有合法的IP地址的机器,因而可进行通信。

外部网用户要访问内部网用户时,也要先登录到防火墙,经过滤后,仅通过允许的服务。

由此可见,防火墙在内部网与外部网之间起到了两个作用:(1)IP包过滤——保护作用;(2)路由——网络互连作用。

二、防火墙的安装1.硬件安装运行Linux防火墙的计算机上必须安装有两块网卡或一块网卡、一块Modem卡。

本文以两块网卡为例。

安装网卡,正确设置中断号及端口号,并为各网卡分配合适的IP地址。

配置以后的防火墙模型。

2.安装网关安装网关的方法有两种:一种是运行linuxconf,进入ROUTINGANDGATEWAYS选项,配置网关;另一种是修改rc.inet1文件。

下面介绍修改rc.inet1文件的方法安装网关。

进入/etc/rc.d/目录,键入virc.inet1回车,参照下面内容修改:IPADDR="202.114.194.130"#第一块卡的外部网IP地址NETMASK="255.255.255.128"#第一块卡的外部网子网掩码NETWORK="202.114.194.0"#第一块卡的外部网网段BROADCAST="202.114.194.255"#第一块卡的外部网广播地址GATEWAY="202.114.194.129"#第一块卡的外部网网关,也是默认网关IPADDR1="192.168.0.1"#第二块卡的内部网IP地址NETMASK1="255.255.255.0"#第二块卡的内部网子网掩码NETWORK1="192.168.0.0"#第二块卡的内部网网段BROADCAST1="192.168.0.255"#第二块卡的内部网广播地址/sbin/ifconfigeth0${IPADDR}broadcast${BROADCAST}metmask${NETMASK}#设置第一块卡/sbin/ifconfigeth1${IPADDR1}broadcast${BROADCAST1}metmask${NETMASK1}#设置第二块卡/sbin/routeadd-net${NETWORK}netmask${NETMASK}/sbin/routeadddefaultgw${GATEWAY}metric1/sbin/routeadd-net${NETWORK1}netmask${NETMASK1}要测试网关设置情况,可以用“ifconfig”命令测试,运行该命令后,会显示出eth0和eth1及上面我们修改的相关内容,如果没有显示这些相关信息,说明设置不正确,还要重新再来一次。

三、构建软路由1.IP地址转换IP地址转换也称为IP地址伪装或IP地址欺骗,也就是指当内部网机器登录到防火墙上时,防火墙将内部网IP(不合法的外部网IP地址)伪装成合法的外部网IP地址,再与外部网通信。

IP地址伪装的命令格式如下:ipfwadm-F-amasquerade-D0.0.0.0/0-Weth0其中“-D0.0.0.0/0”表示允许对所有内部网IP地址进行转换,“-Weth0”表示内部网IP地址是通过网卡1进行转换的。

IP地址伪装设置完毕后,就可以在内部网机器上ping一下外部网的机器,如果防火墙上的forwarding没有被关闭的话,就可以ping通了,说明配置一切正确。

2.设定访问外部网的权限为了加强对网络的管理,有时要对内部网访问外部网进行一定的限制,这种限制包括:(1)允许哪些机器可以上网;(2)允许访问哪些站点。

限制上网机器可以参照以下脚本:ipfwadm-F-pdeny#全部拒绝内部网机器上网ipfwadm-F-am-S192.168.0.5/32-d0.0.0.0/0#允许192.168.0.5机器对外部网的访问限制访问站点,可以这样设置:ipfwadm-O-ireject-D0.0.0.0/0#对外部网的所有站点加以拒绝ipfwadm-O-iaccept-D202.114.0.0/16#允许访问202.114.0.0~202.114.255.255内的所有站点上述设置中,“0.0.0.0/0”表示全部网址,“202.114.0.0/16”表示202.114.0.0至202.114.255.255的所有站点。

3.统计IP包流量IP包流量记账的设置如下:ipfwadm-A-f/sbin/ipfwadm-A-f/sbin/ipfwadm-Aout-I-S192.168.0.0/32-D0.0.0.0/0#对所有流出包统计/sbin/ipfwadm-Ain-I-S192.168.0.0/32-D0.0.0.0/0#对所有流入包统计所在记账的统计都存放于/proc/net/ip_acct文件中,其所有IP地址均为16进制表示。

以上所有脚本,既可放置在/etc/rc.d文件中,也可单独设立shell脚本,用命令sh执行。

以上设置均在RedHat5.1上运行通过。

防火墙作为一种网络或系统之间强制实行访问控制的机制,是确保网络安全的重要手段。

针对不同的需求和应用环境,可以量身定制出不同的防火墙系统。

防火墙大到可由若干路由器和堡垒主机构成,也可小到仅仅是网络操作系统上一个防火墙软件包所提供的包过滤功能。

在众多网络防火墙产品中,Linux操作系统上的防火墙软件特点显著。

首先是Linux操作系统作为一个类Unix网络操作系统,在系统的稳定性、健壮性及价格的低廉性方面都独具优势。

更为重要的是,Linux不但本身的源代码完全开放,而且系统包含了建立Internet网络环境所需要的所有服务软件包,如Apache Web服务器、DNS服务器、Mail服务器、Database服务器等。

同样,基于Linux的防火墙软件不但具有强大的功能,而且大部分都是开放软件。

随着Internet的飞速发展,安全问题越来越重要。

利用Linux构建企业网深受中小企业的青睐,而利用Linux构建企业网的防火墙系统也成为众多中小企业的理想选择。

Linux内核从1.1版本开始,就已经具备包过滤功能。

在2.0内核中,开始采用Ipfwadm来操作内核的包过滤规则。

到2.2版本时,Linux内核采用了Ipchains来控制内核的包过滤规则。

发展到2.4.x时,Ipchains被一个全新的包过滤管理工具Iptables所替代。

新发布的 2.6版内核也在安全方面进行了改进。

因此,无论拥有哪个版本的Linux内核,无论选择哪个版本的Linux来构建自己的企业网,都可以利用现有的系统构建出一个理想实用的防火墙。

防火墙系统可分为包过滤型、应用级网关(也叫代理服务器型防火墙)和电路级网关三种基本类型。

Linux提供的防火墙软件包内置于Linux 内核中,是一种基于包过滤型的防火墙实现技术。

其中心思想是根据网络层IP包头中的源地址、目的地址及包类型等信息来控制包的流向。

更彻底的过滤则是检查包中的源端口、目的端口以及连接状态等信息。

本文主要介绍Linux提供的IPFW、Ipchains、Iptables这三种非常实用的防火墙和具体实现。

IPFW防火墙IPFW是比较老的Linux内核版本提供的防火墙软件包。

该软件包的全称是Ipfwadm。

Ipfwadm程序包提供了建立规则的能力,根据这些规则来确定允许什么样的包进出本网络。

简单说来,防火墙就是一对开关,一个开关允许包通过,另一个开关禁止包通过。

现代防火墙系统一般都会附加审计跟踪、加密认证、地址伪装和VPN等多种功能。

作为一个安全开关,防火墙可定义的安全策略有两个:(1)一切未被允许的都被禁止;(2)一切未被禁止的都被允许。

显然,策略1的安全性明显高于策略2,但它是以牺牲灵活性和可访问资源为代价来提高安全性的。

Ipfwadm系统同样提供IP封装,它允许用户使用Internet上的一个公共IP地址空间。

下面以Red Hat系统为例,说明Linux系统上IPFW防火墙的实现。

在Red Hat系统上(在其它系统上一样)安装Ipfwadm防火墙,需要以root用户登录,然后执行如下命令:#rpm -ivh /mnt/cdrom/RedHat/RPMS/ Ipfwadm-2.3.0-5.i386.rpm在安装好Ipfwadm后,就可以交互方式指定Ipfwadm的包过滤规则。

过滤规则对每一个进入系统的IP包进行检查,从而决定哪些包允许通过防火墙,哪些包则禁止通过。

Ipfwadm命令的一般格式为:/sbin/ ipfwadm category commands parameters [options]Ipchains(IP链)和IP伪装在更新版本的Linux内核中,Ipchains替代Ipfwadm,提供了更为严格的包过滤控制机制。

Ipchains提供完整的防火墙功能,包括包过滤、地址伪装、透明代理。

Linux 2.2内核中提供的Ipchains,通过四类防火墙规则列表来提供防火墙规则控制,这些列表称为防火墙链。

它们分别是IP input链(IP输入链)、IP output链(IP输出链)、IP forward链(IP转发链)和user defined链(用户定义链)。

一个链实际上就是一个规则表。