2.1.5 节点防火墙和SELinux配置.

selinux详解及配置文件

selinux详解及配置⽂件selinux详解selinux 的全称是Security Enhance Linux,就是安全加强的Linux。

在Selinux之前root账号能够任意的访问所有⽂档和服务;如果某个⽂件设为777,那么任何⽤户都可以访问甚⾄删除。

这种⽅式称为DAC(主动访问机制),很不安全。

DAC⾃主访问控制:⽤户根据⾃⼰的⽂件权限来决定对⽂件的操作,也就是依据⽂件的own,group,other/r,w,x 权限进⾏限制。

Root有最⾼权限⽆法限制。

r,w,x权限划分太粗糙。

⽆法针对不同的进程实现限制。

Selinux则是基于MAC(强制访问机制),简单的说,就是程序和访问对象上都有⼀个安全标签(即selinux上下⽂)进⾏区分,只有对应的标签才能允许访问,否则即使权限是777,也是不能访问的。

在selinux中,访问控制属性叫做安全上下⽂,所有客体(⽂件、进程间通讯通道、套接字、⽹络主机等)和主体(进程)都有与其关联的安全上下⽂,⼀个安全上下⽂由三部分组成:⽤户(u)、⾓⾊(r)、和类型(t)标识符。

但我们最关注的是第三部分当程序访问资源时,主体程序必须要通过selinux策略内的规则放⾏后,就可以与⽬标资源进⾏安全上下⽂的⽐对,若⽐对失败则⽆法存取⽬标,若⽐对成功则可以开始存取⽬标,最终能否存取⽬标还要与⽂件系统的rwx权限的设定有关,所以启⽤了selinux后出现权限不符的情况时,你就得⼀步⼀步分析可能出现的问题了。

1.selinux状态查看与配置:selinux的配置⽂件位置:/etc/selinux/config,它还有个链接在/etc/sysconfig/selinux.使⽤config⽂件来配置selinux(通过配置⽂件修改selinux的状态属于永久修改,要重启系统才⽣效)[root@localhost ~]# ls /etc/sysconfig/selinux -llrwxrwxrwx. 1 root root 17 Jan 10 19:48 /etc/sysconfig/selinux -> ../selinux/config(1)配置⽂件[root@make_blog ~]# cat /etc/sysconfig/selinux# This file controls the state of SELinux on the system.# SELINUX= can take one of these three values:# enforcing - SELinux security policy is enforced.# permissive - SELinux prints warnings instead of enforcing.# disabled - No SELinux policy is loaded.SELINUX=disabled# SELINUXTYPE= can take one of three two values:# targeted - Targeted processes are protected,# minimum - Modification of targeted policy. Only selected processes are protected.# mls - Multi Level Security protection.SELINUXTYPE=targetedselinux=enforcing#此项定义selinux状态#enforcing-是强制模式系统,它受selinux保护。

Linux防火墙的配置与管理:防火墙的包过滤功能设置

Linux防火墙的配置与管理为了保护校园网的安全,需要使用防火墙。

防火墙位于网络边界,用于保护局域网(LAN)内网和DMZ区,免受来自因特网(WAN)的攻击。

防火墙的工作实质是报文过滤。

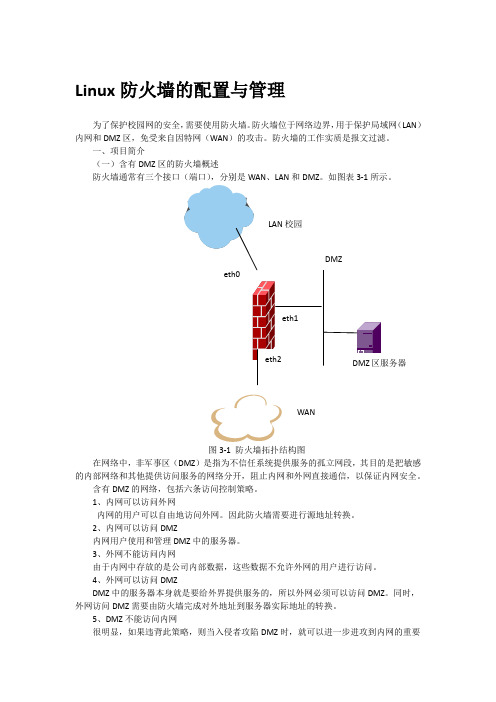

一、项目简介(一)含有DMZ区的防火墙概述防火墙通常有三个接口(端口),分别是WAN、LAN和DMZ。

如图表3-1所示。

图3-1 防火墙拓扑结构图在网络中,非军事区(DMZ)是指为不信任系统提供服务的孤立网段,其目的是把敏感的内部网络和其他提供访问服务的网络分开,阻止内网和外网直接通信,以保证内网安全。

含有DMZ的网络,包括六条访问控制策略。

1、内网可以访问外网内网的用户可以自由地访问外网。

因此防火墙需要进行源地址转换。

2、内网可以访问DMZ内网用户使用和管理DMZ中的服务器。

3、外网不能访问内网由于内网中存放的是公司内部数据,这些数据不允许外网的用户进行访问。

4、外网可以访问DMZDMZ中的服务器本身就是要给外界提供服务的,所以外网必须可以访问DMZ。

同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。

5、DMZ不能访问内网很明显,如果违背此策略,则当入侵者攻陷DMZ时,就可以进一步进攻到内网的重要数据。

6、DMZ不能访问外网此条策略也有例外,比如DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。

(二)Linux防火墙简介Linux下的防火墙是iptables/netfilter。

iptables是一个用来指定netfilter规则和管理内核包过滤的工具,它为用户配置防火墙规则提供了方便。

与大多数的Linux软件一样,这个包过滤防火墙是免费的,它可代替昂贵的商业防火墙解决方案,完成封包过滤、封包重定向和网络地址转换NAT等功能。

1、netfilter的组成netfilter主要包括三个表(table):filter、nat和mangle,分别用于实现报文过滤、网络地址转换和报文重构。

selinux 规则

selinux 规则Selinux规则是Linux操作系统中的一种安全模块,用于控制和限制进程的访问和操作。

它提供了一套规则和策略,以确保系统安全,防止未经授权的访问和操作。

Selinux规则的设计和实现基于强制访问控制(MAC)的概念,与传统的Linux权限模型(基于用户和组的访问控制)有所不同。

Selinux规则定义了每个进程可以访问和操作的对象,以及允许或禁止的操作类型。

这些规则是在系统级别定义的,而不是在用户级别定义的,因此对于所有用户和进程都是适用的。

Selinux规则由一个策略文件定义,这个文件包含了一系列规则和策略,用于描述系统中的对象和操作。

这些规则可以通过命令行工具或图形界面工具进行管理和配置。

在配置过程中,管理员可以根据实际需求定义自己的规则,以满足特定的安全需求。

Selinux规则可以细粒度地控制进程的访问权限,从而提高系统的安全性。

例如,可以限制某个进程只能访问特定的文件或目录,禁止其对其他文件或目录的访问。

同时,Selinux规则还可以控制进程的操作类型,如读取、写入、执行等,从而保护系统免受恶意程序和攻击的威胁。

Selinux规则的设计和实现基于策略语言,这是一种专门用于描述和定义安全策略的语言。

通过这种语言,管理员可以定义对象、操作和访问规则,以及对象之间的关系。

Selinux规则基于这些定义,对进程的访问和操作进行控制和限制。

Selinux规则的优势在于其高度可定制性和灵活性。

管理员可以根据实际需求定义自己的规则,以满足特定的安全需求。

同时,Selinux规则还可以与其他安全机制和工具配合使用,如防火墙、入侵检测系统等,进一步提高系统的安全性。

然而,Selinux规则的配置和管理也需要一定的技术和经验。

由于规则的定义和配置比较复杂,容易出现错误和歧义。

因此,在配置和管理Selinux规则时,管理员需要仔细审查和测试规则,确保其能够正确地应用于系统。

Selinux规则是Linux操作系统中的一种重要的安全机制,通过控制和限制进程的访问和操作,提高系统的安全性。

LINUX操作系统配置规范

LINUX操作系统配置规范Linux操作系统是一种开放源代码的操作系统,相对于其他操作系统,Linux具有较大的灵活性和可定制性。

在实际应用中,为了保证Linux系统的性能和安全性,需要按照一定的规范进行配置。

下面将介绍一些常见的Linux操作系统配置规范。

1.安全性配置:- 禁止使用root账户远程登录,使用普通用户登录系统。

-设置复杂的用户密码,定期修改用户密码。

-安装并启用防火墙,限制网络访问权限。

-安装常用的安全软件,如杀毒软件和入侵检测系统。

-定期更新操作系统和软件包,修复安全漏洞。

2.网络配置:-配置正确的IP地址、子网掩码和网关。

- 禁止使用未加密的传输协议,如Telnet,使用SSH进行远程登录。

- 使用iptables配置防火墙规则,限制网络访问权限。

-配置DNS服务器,加速域名解析。

3.磁盘和文件系统配置:- 对磁盘进行分区,并将关键目录(如/, /usr, /var等)挂载到单独的分区上,以提高系统性能和安全性。

-使用LVM(逻辑卷管理器)对磁盘进行管理,方便动态扩展和迁移。

4.内核参数配置:-调整文件描述符限制,避免文件打开过多导致系统崩溃。

-调整内核参数,优化系统性能,如内存管理、磁盘I/O等参数。

-禁用不必要的内核模块,减少潜在的安全隐患。

5.日志监控与管理:-配置系统日志,记录关键操作和事件。

-定期检查日志文件,及时发现异常情况。

-使用日志分析工具,对日志文件进行分析,提取有用信息。

6.服务配置:-禁止不必要的服务和进程,减少安全风险。

-配置开机自启动的服务,确保系统正常运行。

-设置服务的资源限制,避免资源占用过多导致系统宕机。

7.软件包管理:-使用包管理器安装软件包,避免从源代码编译安装。

-定期更新软件包,修复漏洞和提升性能。

-删除不必要的软件包,减少系统资源占用。

8.工作目录和文件权限:-限制普通用户对系统核心文件的访问权限。

-设置用户家目录的权限,确保用户的私密数据不会被其他用户读取。

2019年山东省职业院校技能大赛高职组“云计算技术与应用”赛项任务书真题试题

2019年山东省职业院校技能大赛(高职组)“云计算技术与应用”A卷场景描述一、需求说明某企业计划搭建私有云平台,以实现资源的池化弹性管理、企业应用的集中管理、统一安全认证和授权管理。

按照给出的云平台架构进行IaaS、PaaS、大数据系统部署及运维管理,并进行大数据分析应用开发和微信小程序开发,最后提交工程文档。

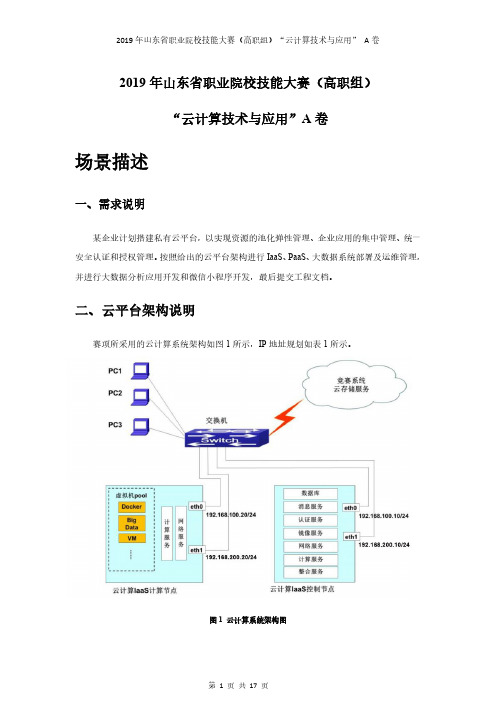

二、云平台架构说明赛项所采用的云计算系统架构如图1所示,IP地址规划如表1所示。

图1 云计算系统架构图表1 IP地址规划表注:表中的x为考位号;根据以上信息,检查硬件连线及网络设备配置,确保网络连接正常。

第一部分:IaaS云计算基础架构平台(共15分)任务一、IaaS云平台搭建(15分)修改云平台IaaS各节点的系统配置,按云平台搭建步骤逐步安装,并完成相应的答题。

1.操作系统环境配置(1分)按以下要求设置主机名、防火墙及SELinux:(1)设置控制节点主机名为controller,计算节点主机名为compute;(2)关闭控制节点和计算节点的防火墙,设置开机不启动;(3)设置控制节点和计算节点的SELinux为Permissive模式;(4)退出SecureCRT,重新通过ssh连接各节点服务器;使用命令查询控制节点和计算节点的主机名、防火墙是否处于关闭状态及SELinux的状态。

以文本形式依次将命令行及查询信息提交到答题框。

2.上传镜像源并挂载(1分)通过SecureFX上传两个镜像文件CentOS-7-x86_64-DVD-1511.iso和XianDian-IaaS-v2.2.iso到控制节点的opt目录下;在opt目录下创建两个子目录centos和iaas,并将镜像文件对应挂载到上述两个目录下;使用df命令查看挂载的信息(需显示挂载的文件系统类型)。

依次将操作命令及执行结果以文本形式提交到答题框。

3.配置本地以及远程yum源(1分)配置控制节点本地yum源文件local.repo,搭建ftp服务并配置根目录为指向存放yum 源的路径;配置计算节点yum源文件ftp.repo,使用控制节点ftp服务作为yum源,其中节点的地址以主机名表示;使用cat命令查看控制节点和计算节点的yum源全路径配置文件。

linux操作系统安全配置内容

linux操作系统安全配置内容

1. 更新操作系统:确保在系统中安装了最新的安全补丁和更新,以修复已知的漏洞和弱点。

2. 强密码策略:设置密码策略,要求用户使用强密码,包括至少8个字符,包含字母、数字和

特殊字符,并定期更改密码。

3. 用户权限管理:为每个用户分配适当的权限,并限制对敏感文件和系统配置的访问权限。

避

免使用管理员权限进行常规操作。

4. 防火墙设置:配置防火墙以限制网络流量,并只允许必要的端口和服务通过。

拒绝来自未知

来源或可疑IP地址的连接。

5. 安全审计:启用并配置安全审计工具,以跟踪对系统和文件的访问、登录尝试和其他安全事件。

6. 文件和目录权限:设置适当的文件和目录权限,以防止未经授权的用户访问和修改敏感文件。

7. 禁用不必要的服务和端口:禁用不必要的服务和端口,以减少攻击面。

8. 加密通信:对重要的网络通信采取加密措施,如使用SSL/TLS进行安全的远程登录、传输

和数据传输。

9. 安全日志管理:配置日志记录和监控系统,以及定期检查日志以发现潜在的安全问题。

10. 定期备份:定期备份系统和重要数据,以防止数据丢失和恶意破坏。

11. 安全性测试和漏洞扫描:进行定期的安全性测试和漏洞扫描,以发现并修复系统中的安全

漏洞。

12. 非必要软件和服务的删除:删除不必要的软件和服务,减少系统的攻击面。

13. 安全培训和意识提升:为用户提供安全培训和意识提升,教育他们遵循最佳的安全实践,

如不点击垃圾邮件的链接或下载未知来源的文件。

Linux防火墙配置(iptables,firewalld)

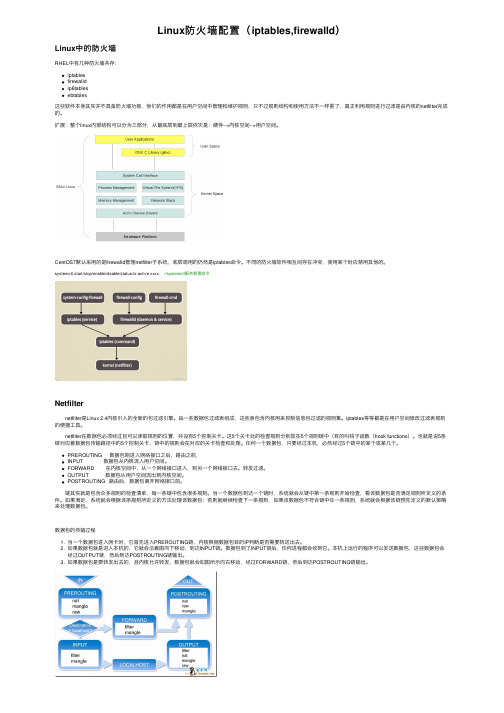

Linux防⽕墙配置(iptables,firewalld)Linux中的防⽕墙RHEL中有⼏种防⽕墙共存:iptablesfirewalldip6tablesebtables这些软件本⾝其实并不具备防⽕墙功能,他们的作⽤都是在⽤户空间中管理和维护规则,只不过规则结构和使⽤⽅法不⼀样罢了,真正利⽤规则进⾏过滤是由内核的netfilter完成的。

扩展:整个linux内部结构可以分为三部分,从最底层到最上层依次是:硬件-->内核空间-->⽤户空间。

CentOS7默认采⽤的是firewalld管理netfilter⼦系统,底层调⽤的仍然是iptables命令。

不同的防⽕墙软件相互间存在冲突,使⽤某个时应禁⽤其他的。

systemctl start/stop/enable/disable/status/is-active xxxx //systemctl服务管理命令Netfilter netfilter是Linux 2.4内核引⼊的全新的包过滤引擎。

由⼀些数据包过滤表组成,这些表包含内核⽤来控制信息包过滤的规则集。

iptables等等都是在⽤户空间修改过滤表规则的便捷⼯具。

netfilter在数据包必须经过且可以读取规则的位置,共设有5个控制关卡。

这5个关卡处的检查规则分别放在5个规则链中(有的叫钩⼦函数(hook functions)。

也就是说5条链对应着数据包传输路径中的5个控制关卡,链中的规则会在对应的关卡检查和处理。

任何⼀个数据包,只要经过本机,必然经过5个链中的某个或某⼏个。

PREROUTING 数据包刚进⼊⽹络接⼝之后,路由之前,INPUT 数据包从内核流⼊⽤户空间。

FORWARD 在内核空间中,从⼀个⽹络接⼝进⼊,到另⼀个⽹络接⼝去。

转发过滤。

OUTPUT 数据包从⽤户空间流出到内核空间。

POSTROUTING 路由后,数据包离开⽹络接⼝前。

链其实就是包含众多规则的检查清单,每⼀条链中包含很多规则。

Selinux配置详解(格式改进版)

Selinu x配置详解1.背景SELinu x是「Securi ty-Enhanc ed Linux」的简称,是美国国家安全局「NSA=The Nation al Securi ty Agency」和SCC(Secure Comput ing Corpor ation)开发的 Linux的一个扩张强制访问控制安全模块。

原先是在Fl uke上开发的,2000年以GNU GPL 发布。

现在以Lin ux作为因特网服务器是越来越普遍的事了。

在我这几年作过的项目里,WEB的开发基本都是基于Linu x的,这里有给大公司做的,也给政府部门做的,当然更多的是中小企业做的。

这其中给政府做的,我们把SEL inux作为一个卖点,接受了不少项目。

2.我们需要安全操作系统的理由现在不论是政府还是民间企业,大家对信息安全问题是越来越关心了,因为企业的业务平台的服务器上存储着大量的商务机密,个人资料,个人资料它直接关系到个人的隐私问题。

特别是我们政府的网站,作为信息公开的平台,它的安全就更显得重要了。

这些连到互联网的服务器,不可避免的要受到来自世界各地的各种威胁。

最坏的时候我们的服务器被入侵,主页文件被替换,机密文件被盗走。

除了来自外部的威胁外,内部人员的不法访问,攻击也是不可忽视的。

对于这些攻击或者说是威胁,当然有很多的办法,有防火墙,入侵检测系统,打补丁等等。

因为Linu x也和其他的商用UN IX一样,不断有各类的安全漏洞被发现。

我们对付这些漏洞不得不花很多的人力来堵住它。

在这些手段之中,提高OS 系统自身的牢固性就显得非常的重要。

2.1传统的Li nux OS的不足之处虽然Linu x 比起Window s 来说,它的可靠性,稳定定要好得多,但是他也是和其他的UN IX 一样,有以下这些不足之处。

Linux服务器管理与网络配置教程

Linux服务器管理与网络配置教程第一章:Linux服务器管理基础Linux 服务器管理是使用 Linux 操作系统来管理和维护服务器的过程。

本章将介绍如何使用一些基础的 Linux 命令和工具来管理服务器,包括登录服务器、创建用户账户、修改文件权限等。

1.1 登录服务器要管理 Linux 服务器,首先需要登录服务器。

常用的远程登录工具有 SSH(Secure Shell)和 PuTTY。

本节将详细介绍如何使用SSH 和 PuTTY 远程登录服务器,并提供一些常用的登录命令示例。

1.2 创建用户账户为了管理服务器,需要创建一个具有管理员权限的用户账户。

本节将介绍如何使用命令行和图形界面工具来创建用户账户,并授予相应的权限。

1.3 修改文件权限为了保护服务器的安全性和文件的完整性,需要正确设置文件权限。

本节将介绍如何使用命令行和图形界面工具来修改文件和目录的权限,并阐述权限的含义和作用。

第二章:Linux 服务器网络配置本章将介绍如何配置 Linux 服务器的网络设置,包括 IP 地址、子网掩码、网关和 DNS 配置等。

还将介绍如何进行网络故障排除和常见网络问题的解决方法。

2.1 配置静态 IP 地址静态IP 地址是指服务器在启动过程中不会改变的固定IP 地址。

本节将介绍如何使用命令行和图形界面工具来配置静态 IP 地址。

2.2 配置子网掩码和网关子网掩码和网关是用于确定服务器与其他网络设备之间的连接的重要参数。

本节将介绍如何设置子网掩码和网关,并解释其原理。

2.3 配置 DNSDNS(Domain Name System)用于将域名转换为 IP 地址。

本节将介绍如何配置 DNS 服务器的设置,包括使用本地 DNS 服务器和公共 DNS 服务器。

2.4 网络故障排除网络故障是服务器管理中常见的问题。

本节将介绍一些常用的网络故障排除方法,例如检查网络连接、排查网络配置问题等。

第三章:Linux 服务器服务管理本章将介绍如何管理 Linux 服务器中的服务,包括启动和停止服务、设置开机自启动等。

最新整理安全防护软件Selinux使用详解

安全防护软件S e l i n u x使用详解网络安全是目前互联网的热门话题之一,作为个人用户的我们同样需要关注,做好防护。

S E L i n u x(S e c u r i t y-E n h a n c e d L i n u x)是美国国家安全局(N S A)对于强制访问控制的实现,是 L i n u x上最杰出的新安全子系统。

今天小编要为大家带来的就是C e n t O S 上的安全防护软件S e l i n u x详解,希望对大家会有帮助,有需要的朋友一起去看看吧具体介绍S E L i n u x(S e c u r i t y-E n h a n c e d L i n u x)是美国国家安全局(N S A)对于强制访问控制的实现,是 L i n u x历史上最杰出的新安全子系统。

N S A是在L i n u x社区的帮助下开发了一种访问控制体系,在这种访问控制体系的限制下,进程只能访问那些在他的任务中所需要文件。

S E L i n u x默认安装在 F e d o r a和 R e d H a t E n t e r p r i s eL i n u x上,也可以作为其他发行版上容易安装的包得到,20**以G N U G P L发布,L i n u x内核 2.6版本后集成在内核中D A C:D i s c r e t i o n a r y A c c e s s C o n t r o l自由访问控制 M A C:M a n d a t o r y A c c e s s C o n t r o l强制访问控制D A C环境下进程是无束缚的M A C环境下策略的规则决定控制的严格程度M A C环境下进程可以被限制的策略被用来定义被限制的进程能够使用那些资源(文件和端口)默认情况下,没有被明确允许的行为将被拒绝s e l i n u x的工作类型s e l i n u x一共有四种工作类型s t r i c t:每个进程都受到s e l i n u x的控制t a r g e t e d:用来保护常见的网络服务,仅有限进程受到s e l i n u x控制,系统当中默认设置类型m i n i m u m:这个模式在c e n t o s7上,是t a r g e t e d的修改版,只对选择的网络服务,仅对选中的进程生效m l s:提供m l s机制的安全性,国防级别的s e l i n u x安全上下文传统的l i n u x,一切皆文件,由用户、组、权限来进行访问控制,这当中有很多的缺陷在s e l i n u x中,一切皆对象(进程),有存放在i n o d e 的扩展属性域的安全元素所控制其访问所有文件和端口资源和进程都具备安全标签,这就是安全上下文安全上下文有五个元素组成s y s t e m_u:o b j e c t_r:a d m i n_h o m e_t:s0u s e r:r o l e:t y p e:s e n s i t i v i t y:c a t e g o r yu s e r:指示登录系统的用户类型,如r o o t,u s e r_u,s y s t e m_u,多数本地进程都属于自由进程r o l e:定义文件,进程和用户的用途,文件:o b j e c t_r,进程和用户:s y s t e m_rt y p e:指定数据类型,规则重定义何种进程类型访问何种文件,t a r g e t策略基于t y p e实现,多服务功用,p u b l i c_c o n t e n t_ts e n s i t i v i t y:限制访问的需要,由组织定义的分层安全级别,如u n c l a s s i f i e d,s e c r e t,t o p,一个对象有且只有一个s e n s i t i v i t y,分0-15个级别,s0最低,t a r g e t策略默认使用是s0c a t e g o r y:对于特定组织划分不分层的分类,如F B I s e c r e t,N S A s e c r e t,一个对象可以有多个c a t e g o r y,c0-c1023共1024个分类,t a r g e t策略不适用c a t e g o r y 查看安全上下文l s Z;p s-Z期望(默认)上下文:存放在二进制的s e l i n u x策略库中s e m a n a g e f c o n t e x t l查看系统中的默认安全上下文@f o n t-f a c e{f o n t-f a m i l y:宋体;}@f o n t-f a c e{f o n t-f a m i l y:C a m b r i a M a t h;}@f o n t-f a c e{f o n t-f a m i l y:C a l i b r i;}@f o n t-f a c e{f o n t-f a m i l y:@宋体;}p.M s o N o r m a l,l i.M s o N o r m a l,d i v.M s o N o r m a l{m a r g i n:0c m0c m0.0001p t;t e x t-a l i g n:j u s t i f y;f o n t-s i z e:10.5p t;f o n t-f a m i l y:C a l i b r i,s a n s-s e r i f; }.M s o C h pD e f a u l t { f o n t-f a m i l y: C a l i b r i,s a n s-s e r i f;}d i v.W o r d S e c t i o n1{}s e l i n u x策略对象(o b j e c t):所有可以读取的对象,包括文件、目录和进程,端口等主体:进程称为主题(s u b j e c t)s e l i n u x中对所有的文件都赋予一个t y p e的文件类型标签,对于所有的进程也赋予各自的一个d o m a i n标签。

SELinux之一:SELinux基本概念及基本配置

SELinux从出现至今,已经走过将近13年历史,然而在Linux相关QQ技术群或者Linux相关论坛,经常有人遇到问题问题都归咎与SELinux,如httpd各项配置都正常,但客户就是无法访问;又比如vsftpd配置均正常,但客户端访问提示无法转换家目录。

于是乎很多人都对SELinux有了极大的偏见,认为SELinux带来的似乎只有麻烦,于是很多人选择在安装系统第一件事就是将SELinux设置为禁用。

不过随着日益增长的0-day安全漏洞,SELinux在很多时候给了我们关键的保障。

什么是SELinux?SELinux全称SecurityEnhancedLinux(安全强化Linux),是美国国家安全局2000年以GNUGPL发布,是MAC(MandatoryAccessControl,强制访问控制系统)的一个实现,目的在于明确的指明某个进程可以访问哪些资源(文件、网络端口等)。

强制访问控制系统的用途在于增强系统抵御0-Day攻击(利用尚未公开的漏洞实现的攻击行为)的能力。

所以它不是网络防火墙或ACL的替代品,在用途上也不重复。

在目前的大多数发行版中,已经默认在内核集成了SELinux。

举例来说,系统上的Apache被发现存在一个漏洞,使得某远程用户可以访问系统上的敏感文件(比如/etc/passwd来获得系统已存在用户),而修复该安全漏洞的Apache更新补丁尚未释出。

此时SELinux可以起到弥补该漏洞的缓和方案。

因为/etc/passwd不具有Apache的访问标签,所以Apache对于/etc/passwd的访问会被SELinux阻止。

相比其他强制性访问控制系统,SELinux有如下优势:•控制策略是可查询而非程序不可见的。

•可以热更改策略而无需重启或者停止服务。

•可以从进程初始化、继承和程序执行三个方面通过策略进行控制。

•控制范围覆盖文件系统、目录、文件、文件启动描述符、端口、消息接口和网络接口。

Linux安全中阶教程之SElinux(适合有一定水平的管理员) ...

Linux安全中阶教程之SEIinux(适合有一定水平的管理员)一:SElinux(安全增强linux 简介)1:使用SElinux可以将进程放入在特定的SElinux域,同时赋予系统上的资源(如文件,网络套接字,系统调用等)SElinux上下文。

装入SElinux的策略(通常作为系统启动过程的一部分),然后决定哪个进程域可以访问哪些资源上下文。

2:在红帽企业版linux5中,有关SElinux的选择有下面几种:(1)我是否需要启用SElinux(2)一旦启用,我需要SElinux处于允许(permissive)还是强制(enforcing)状态。

(3)我需要在文件上赋予什么样的SElinux上下文。

3:在实际工作中,红帽企业版linux5支持一种SElinux策略,叫目标策略(targeted).这个策略在大多数应用之中。

在目标策略之中,只有目标进程受到SElinux的影响。

而其他进程运行在非限制模式下。

目标策略只影响常用的网络应用程序。

受到限制的服务在200个以上,有增加的趋势。

SElinux限制的典型应用程序如下:(1)dhcp(2)httpd(3)mysqld(4)named(5)nscd()(6)ntpd()(7)portmap(8)postgres()(9)snmpd()(10)squid(11)syslogd4:启用SElinux/etc/sysconfig/selinuxsetenforcegetenforce/etc/sysconfig/selinux⑴强制(enforcing):任何违法SElinux的操作都被禁止。

⑵允许(permissive):任何违反SElinux的操作都会受到一个警告信息。

但是行动可以继续。

⑶停用(disabled):不启用SElinux策略。

Setenforce和getenforce命令Setenforce0/10表示允许;1表示强制Getenforce查看当前SElinux的状态。

Linux2 设置SELinux安全

Linux2 设置SELinux安全

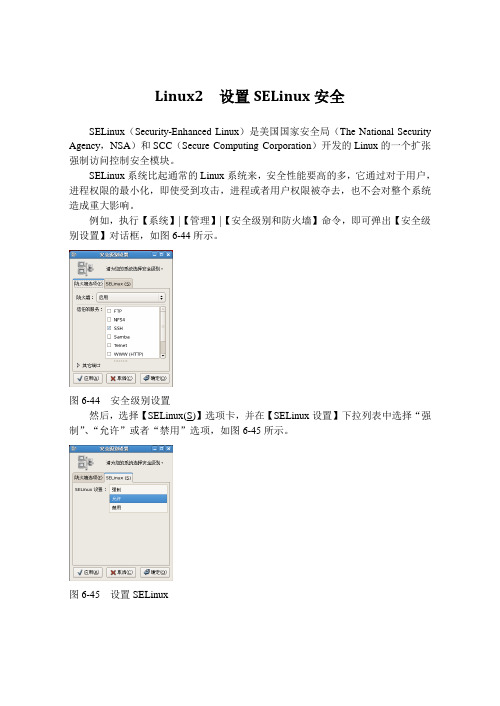

SELinux(Security-Enhanced Linux)是美国国家安全局(The National Security Agency,NSA)和SCC(Secure Computing Corporation)开发的Linux的一个扩张强制访问控制安全模块。

SELinux系统比起通常的Linux系统来,安全性能要高的多,它通过对于用户,进程权限的最小化,即使受到攻击,进程或者用户权限被夺去,也不会对整个系统造成重大影响。

例如,执行【系统】|【管理】|【安全级别和防火墙】命令,即可弹出【安全级别设置】对话框,如图6-44所示。

图6-44 安全级别设置

然后,选择【SELinux(S)】选项卡,并在【SELinux设置】下拉列表中选择“强制”、“允许”或者“禁用”选项,如图6-45所示。

图6-45 设置SELinux

对于刚使用Redhat Enterprise Linux 或Fedora Core以上的用户,一定会为Apache Array

经常无法正常运转,报以“Permission denied”等错误而不解。

其实这是因为这些系统里激活了SELinux,而用户的apache配置与SELinux的配置策略有抵触产生的,

只有通过适当调整,使apache的配置和访问符合策略才能正常使用。

Linux系统防火墙配置脚本

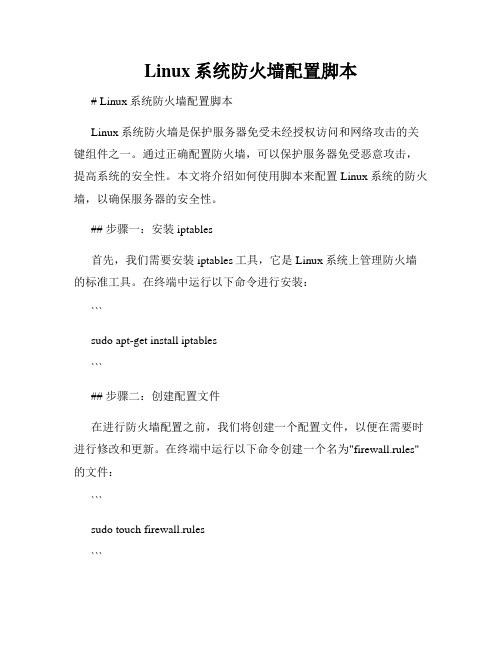

Linux系统防火墙配置脚本# Linux系统防火墙配置脚本Linux系统防火墙是保护服务器免受未经授权访问和网络攻击的关键组件之一。

通过正确配置防火墙,可以保护服务器免受恶意攻击,提高系统的安全性。

本文将介绍如何使用脚本来配置Linux系统的防火墙,以确保服务器的安全性。

## 步骤一:安装iptables首先,我们需要安装iptables工具,它是Linux系统上管理防火墙的标准工具。

在终端中运行以下命令进行安装:```sudo apt-get install iptables```## 步骤二:创建配置文件在进行防火墙配置之前,我们将创建一个配置文件,以便在需要时进行修改和更新。

在终端中运行以下命令创建一个名为"firewall.rules"的文件:```sudo touch firewall.rules```## 步骤三:配置防火墙规则通过编辑"firewall.rules"文件,我们可以定义防火墙的规则。

以下是一个基本的防火墙配置示例:```# 允许所有对外部的连接iptables -P INPUT ACCEPTiptables -P OUTPUT ACCEPTiptables -P FORWARD ACCEPT# 允许已建立的和相关联的连接iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT# 允许SSH连接iptables -A INPUT -p tcp --dport 22 -j ACCEPT# 允许HTTP连接iptables -A INPUT -p tcp --dport 80 -j ACCEPT# 允许HTTPS连接iptables -A INPUT -p tcp --dport 443 -j ACCEPT# 其他输入连接全部拒绝iptables -A INPUT -j DROP以上配置示例中,我们允许所有对外部的连接,包括已建立的和相关联的连接。

linux常用命令和关闭防火墙

linux常用命令和关闭防火墙linux常用命令和关闭防火墙linux常用命令和关闭防火墙1. linux常用命令Mkdir 创建Rm -rf 删除Chmod -R 777 权限Mysql -uroot -rquit退出find / -name svn 查找位置2. 关闭防火墙和selinuxRedhat使用了SELinux来增强安全,关闭的办法为:1. 永久有效修改/etc/selinux/config 文件中的SELINUX="" 为disabled ,然后重启。

2. 即时生效setenforce 0关闭防火墙的方法为:1. 永久性生效开启:chkconfig iptables on关闭:chkconfig iptables off2. 即时生效,重启后失效开启:service iptables start关闭:service iptables stop需要说明的是对于 Linux 下的其它服务都可以用以上命令执行开启和关闭操作补充:a. 防火墙还需要关闭ipv6的防火墙:chkconfig ip6tables off并且可以通过如下命令查看状态:chkconfig --list iptablesb. selinux状态可以通过以下命令查看:Sestatus===============# uname -a # 查看内核/操作系统/CPU信息# head -n 1 /etc/issue # 查看操作系统版本# cat /proc/cpuinfo # 查看CPU信息# hostname # 查看计算机名# lspci -tv # 列出所有PCI设备# lsusb -tv # 列出所有USB设备# lsmod # 列出加载的内核模块# env # 查看环境变量资源# free -m # 查看内存使用量和交换区使用量# df -h # 查看各分区使用情况# du -sh # 查看指定目录的大小# grep MemTotal /proc/meminfo # 查看内存总量# grep MemFree /proc/meminfo # 查看空闲内存量# uptime # 查看系统运行时间、用户数、负载# cat /proc/loadavg # 查看系统负载磁盘和分区# mount | column -t # 查看挂接的分区状态# fdisk -l # 查看所有分区# swapon -s # 查看所有交换分区# hdparm -i /dev/hda # 查看磁盘参数(仅适用于IDE设备) # dmesg | grep IDE # 查看启动时IDE设备检测状况网络# ifconfig # 查看所有网络接口的属性# iptables -L # 查看防火墙设置# route -n # 查看路由表# netstat -lntp # 查看所有监听端口# netstat -antp # 查看所有已经建立的连接# netstat -s # 查看网络统计信息进程# ps -ef # 查看所有进程# top # 实时显示进程状态用户# w # 查看活动用户# id # 查看指定用户信息# last # 查看用户登录日志# cut -d: -f1 /etc/passwd # 查看系统所有用户# cut -d: -f1 /etc/group # 查看系统所有组# crontab -l # 查看当前用户的计划任务服务# chkconfig –list # 列出所有系统服务# chkconfig –list | grep on # 列出所有启动的系统服务程序# rpm -qa # 查看所有安装的软件包。

linux配置防火墙详细步骤(iptables命令使用方法)

linux配置防⽕墙详细步骤(iptables命令使⽤⽅法)通过本教程操作,请确认您能使⽤linux本机。

如果您使⽤的是ssh远程,⽽⼜不能直接操作本机,那么建议您慎重,慎重,再慎重!通过iptables我们可以为我们的Linux服务器配置有动态的防⽕墙,能够指定并记住为发送或接收信息包所建⽴的连接的状态,是⼀套⽤来设置、维护和检查Linux内核的IP包过滤规则的命令包。

iptables定义规则的⽅式⽐较复杂,本⽂对Linux防⽕墙Iptables规则写法进⾏详细介绍:⑴、Iptables规则写法的基本格式是: Iptables [-ttable] COMMAND chain CRETIRIA -j ACTION⑵、Iptables规则相关参数说明: -t table:3个filter nat mangle :定义如何对规则进⾏管理 chain:指定你接下来的规则到底是在哪个链上操作的,当定义策略的时候,是可以省略的; CRETIRIA:指定匹配标准; -j ACTION:指定如何进⾏处理;⑶、Iptables规则其他写法及说明: Iptables -L -n -v #查看定义规则的详细信息 Iptables是Linux服务器上防⽕墙配置必备的设置⼯具,是我们在做好服务器安全及部署⼤型⽹络时,常会⽤到的重要⼯具,很好的掌握iptables,可以让我们对Linux服务器整个⽹络的结构有⼀个⽐较透彻的了解,更能够很好的掌握Linux服务器的安全配置技巧。

我们来配置⼀个filter表的防⽕墙.(1)查看本机关于IPTABLES的设置情况复制代码代码如下:[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destination</p> <p>Chain FORWARD (policy ACCEPT)target prot opt source destination</p> <p>Chain OUTPUT (policy ACCEPT)target prot opt source destination</p> <p>Chain RH-Firewall-1-INPUT (0 references)target prot opt source destinationACCEPT all -- 0.0.0.0/0 0.0.0.0/0ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0 icmp type 255ACCEPT esp -- 0.0.0.0/0 0.0.0.0/0ACCEPTah--0.0.0.0/00.0.0.0/0ACCEPTudp--0.0.0.0/0224.0.0.251udpdpt:5353ACCEPTtcp--0.0.0.0/00.0.0.0/0stateNEWtcpdpt:80ACCEPTtcp--0.0.0.0/00.0.0.0/0stateNEWtcpdpt:25REJECTall--0.0.0.0/00.0.0.0/0reject-withicmp-host-prohibited可以看出我在安装linux时,选择了有防⽕墙,并且开放了22,80,25端⼝.如果你在安装linux时没有选择启动防⽕墙,是这样的复制代码代码如下:[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destination </p> <p>Chain FORWARD (policy ACCEPT)target prot opt source destination </p> <p>Chain OUTPUT (policy ACCEPT)target prot opt source destination什么规则都没有.(2)清除原有规则.不管你在安装linux时是否启动了防⽕墙,如果你想配置属于⾃⼰的防⽕墙,那就清除现在filter的所有规则.复制代码代码如下:[root@tp ~]# iptables -F 清除预设表filter中的所有规则链的规则[root@tp ~]# iptables -X 清除预设表filter中使⽤者⾃定链中的规则我们在来看⼀下复制代码代码如下:[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destination </p> <p>Chain FORWARD (policy ACCEPT)target prot opt source destination </p> <p>Chain OUTPUT (policy ACCEPT)target prot opt source destination什么都没有了吧,和我们在安装linux时没有启动防⽕墙是⼀样的.(提前说⼀句,这些配置就像⽤命令配置IP⼀样,重起就会失去作⽤),怎么保存.复制代码代码如下:[root@tp ~]# /etc/rc.d/init.d/iptables save复制代码代码如下:[root@tp ~]# service iptables restart现在IPTABLES配置表⾥什么配置都没有了,那我们开始我们的配置吧(3)设定预设规则复制代码代码如下:[root@tp ~]# iptables -P INPUT DROP[root@tp ~]# iptables -P OUTPUT ACCEPT[root@tp ~]# iptables -P FORWARD DROP上⾯的意思是,当超出了IPTABLES⾥filter表⾥的两个链规则(INPUT,FORWARD)时,不在这两个规则⾥的数据包怎么处理呢,那就是DROP(放弃).应该说这样配置是很安全的.我们要控制流⼊数据包⽽对于OUTPUT链,也就是流出的包我们不⽤做太多限制,⽽是采取ACCEPT,也就是说,不在着个规则⾥的包怎么办呢,那就是通过.可以看出INPUT,FORWARD两个链采⽤的是允许什么包通过,⽽OUTPUT链采⽤的是不允许什么包通过.这样设置还是挺合理的,当然你也可以三个链都DROP,但这样做我认为是没有必要的,⽽且要写的规则就会增加.但如果你只想要有限的⼏个规则是,如只做WEB服务器.还是推荐三个链都是DROP.注:如果你是远程SSH登陆的话,当你输⼊第⼀个命令回车的时候就应该掉了.因为你没有设置任何规则.怎么办,去本机操作呗!(4)添加规则.⾸先添加INPUT链,INPUT链的默认规则是DROP,所以我们就写需要ACCETP(通过)的链为了能采⽤远程SSH登陆,我们要开启22端⼝.复制代码代码如下:[root@tp ~]# iptables -A INPUT -p tcp --dport 22 -j ACCEPT[root@tp ~]# iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT(注:这个规则,如果你把OUTPUT 设置成DROP的就要写上这⼀部,好多⼈都是望了写这⼀部规则导致,始终⽆法SSH.在远程⼀下,是不是好了.其他的端⼝也⼀样,如果开启了web服务器,OUTPUT设置成DROP的话,同样也要添加⼀条链:复制代码代码如下:[root@tp ~]# iptables -A OUTPUT -p tcp --sport 80 -j ACCEPT如果做了WEB服务器,开启80端⼝.复制代码代码如下:[root@tp ~]# iptables -A INPUT -p tcp --dport 80 -j ACCEPT如果做了邮件服务器,开启25,110端⼝.复制代码代码如下:[root@tp ~]# iptables -A INPUT -p tcp --dport 110 -j ACCEPT[root@tp ~]# iptables -A INPUT -p tcp --dport 25 -j ACCEPT如果做了FTP服务器,开启21端⼝复制代码代码如下:[root@tp ~]# iptables -A INPUT -p tcp --dport 21 -j ACCEPT[root@tp ~]# iptables -A INPUT -p tcp --dport 21 -j ACCEPT如果做了DNS服务器,开启53端⼝复制代码代码如下:[root@tp ~]# iptables -A INPUT -p tcp --dport 53 -j ACCEPT如果你还做了其他的服务器,需要开启哪个端⼝,照写就⾏了.上⾯主要写的都是INPUT链,凡是不在上⾯的规则⾥的,都DROP允许icmp包通过,也就是允许ping,复制代码代码如下:[root@tp ~]# iptables -A OUTPUT -p icmp -j ACCEPT (OUTPUT设置成DROP的话) [root@tp ~]# iptables -A INPUT -p icmp -j ACCEPT (INPUT设置成DROP的话)允许loopback!(不然会导致DNS⽆法正常关闭等问题)IPTABLES -A INPUT -i lo -p all -j ACCEPT (如果是INPUT DROP)IPTABLES -A OUTPUT -o lo -p all -j ACCEPT(如果是OUTPUT DROP)下⾯写OUTPUT链,OUTPUT链默认规则是ACCEPT,所以我们就写需要DROP(放弃)的链.减少不安全的端⼝连接复制代码代码如下:[root@tp ~]# iptables -A OUTPUT -p tcp --sport 31337 -j DROP[root@tp ~]# iptables -A OUTPUT -p tcp --dport 31337 -j DROP有些些特洛伊⽊马会扫描端⼝31337到31340(即⿊客语⾔中的 elite 端⼝)上的服务。

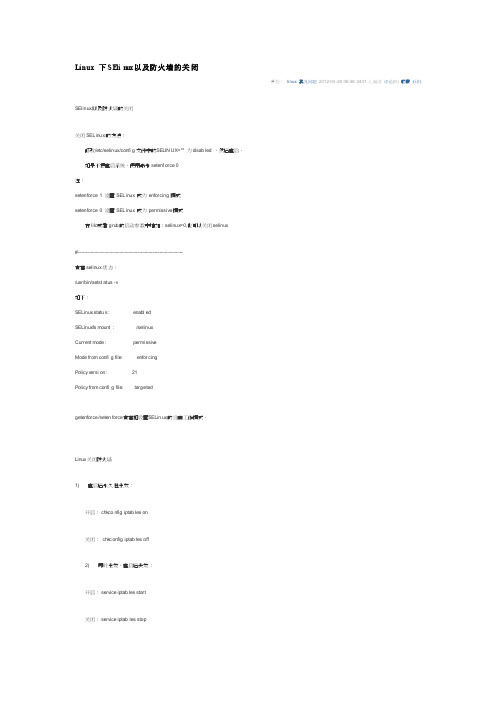

Linux下SElinux以及防火墙的关闭

Linux下SE lin u x以及防火墙的关闭分类:linux常见问题2012-04-20 06:46 2431人阅读评论(0) 收藏举报SElinux以及防火墙的关闭关闭SELinux的方法:修改/etc/selinu x/config文件中的S ELINUX="" 为 disabled ,然后重启。

如果不想重启系统,使用命令se tenforce 0注:setenf orce 1 设置SELinux成为enfo rcing模式setenf orce 0 设置SELinux成为perm issiv e模式在lilo或者grub的启动参数中增加:selinu x=0,也可以关闭s elinux#---------------------------------------------------------------查看seli nux状态:/usr/bin/setstatus -v如下:SELinux status: enabledSELinux fs mount: /selinuxCurren t mode: permis siv eMode from config file: enforcingPolicy v ersio n: 21Policy from config file: targetedgetenf orce/setenf orce查看和设置S ELinux的当前工作模式。

Linux关闭防火墙1) 重启后永久性生效:开启: chk config iptables on关闭:chk c on fig iptables off2) 即时生效,重启后失效:开启: serv ic e iptabl es start关闭: serv ic e iptables stop需要说明的是对于Lin ux下的其它服务都可以用以上命令执行开启和关闭操作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2.1.5 节点防火墙和SELinux配置

1.防火墙设置

在控制和计算节点上分别执行以下操作进行防火墙设置。

(1)停止iptables服务。

[root@controller ~]# service iptables stop

iptables: Setting chains to policy ACCEPT: filter [ OK ] iptables: Flushing firewall rules: [ OK ] iptables: Unloading modules: [ OK ]

(2)将iptables服务配置为开机不自动启动。

[root@controller ~]# chkconfig iptables off

2.SELinux设置

在控制和计算节点上分别执行以下操作进行SELinux设置。

(1)编辑SELinux的配置文件。

[root@controller ~]# vi /etc/sysconfig/selinux

# This file controls the state of SELinux on the system.

# SELINUX= can take one of these three values:

# enforcing - SELinux security policy is enforced.

# permissive - SELinux prints warnings instead of enforcing.

# disabled - No SELinux policy is loaded.

SELINUX=permissive # 将SELinux配置为允许模式

# SELINUXTYPE= can take one of these two values:

# targeted - Targeted processes are protected,

# mls - Multi Level Security protection.

SELINUXTYPE=targeted

配置完成后,重新启动控制节点和计算节点。