系统加固答案(改)

Server系统安全加固

为安装Windows server操作系统的服务器进行系统安全加固操作系统基本安全加固补丁安装使用Windows update安装最新补丁或者使用第三方软件安装补丁,如360安全卫士系统帐户、密码策略1.帐户密码策略修改“本地计算机”策→计算机配置→windows设置→安全设置→密码策略密码长度最小值7 字符密码最长存留期90 天密码最短存留期30 天密码必须符合复杂性要求启用保障帐号以及口令的安全,但是设置帐号策略后可能导致不符合帐号策略的帐号无法登录,需修改不符合帐号策略的密码(注:管理员不受帐号策略限制,但管理员密码应复杂以避免被暴力猜测导致安全风险)2.帐户锁定策略账户锁定时间30 分钟账户锁定阈值5 次无效登录复位账户锁定计数器30 分钟有效的防止攻击者猜出您账户的密码3.更改默认管理员用户名“本地计算机”策→计算机配置→windows设置→安全设置→本地策略→安全选项帐户: 重命名管理员帐户默认管理员帐号可能被攻击者用来进行密码暴力猜测,可能由于太多的错误密码尝试导致该帐户被锁定。

建议修改默认管理员用户名4.系统默认账户安全Guest 帐户必须禁用;如有特殊需要保留也一定要重命名TSInternetUser 此帐户是为了“Terminal Services Internet Connector License”使用而存在的,故帐户必须禁用,不会对于正常的Terminal Services的功能有影响SUPPORT_388945a0 此帐户是为了IT帮助和支持服务,此帐户必须禁用IUSR_{system} 必须只能是Guest组的成员,此帐户为IIS(Internet Information Server)服务建立IWAM_{system} 必须只能是Guest组的成员,此帐户为IIS(Internet Information Server)服务建立日志审核策略“本地计算机”策→计算机配置→windows设置→安全设置→本地策略→审核策略审核策略更改成功审核登录事件无审核审核对象访问成功, 失败审核过程追踪无审核审核目录服务访问无审核审核特权使用无审核审核系统事件成功, 失败审核帐户登录事件成功, 失败审核帐户管理成功, 失败对系统事件进行审核,在日后出现故障时用于排查故障修改日志的大小与上限开始→控制面板→管理工具→事件察看器安全策略文件修改下述值:日志类型大小覆盖方式应用日志16382K 覆盖早于30 天的事件安全日志16384K 覆盖早于30 天的事件系统日志16384K 覆盖早于30 天的事件网络与服务安全暂停或禁用不需要的后台服务开始→运行→输入“services.msc”将下面服务的启动类型设置为手动并停止上述服务已启动且需要停止的服务包括:Alerter 服务Computer Browser 服务IPSEC Policy Agent 服务Messenger 服务Microsoft Search 服务Print Spooler 服务RunAs Service 服务Remote Registry Service 服务Security Accounts Manager 服务Task Scheduler 服务TCP/IP NetBIOS Helper Service 服务注册表安全性1.禁止匿名用户连接(空连接)注册表如下键值:HKLM\SYSTEM\CurrentControlSet\Control\Lsa“restrictanonymous”的原值为0将该值修改为“1”可以禁止匿名用户列举主机上所有用户、组、共享资源2.删除主机默认共享注册表键值HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters名称:Autoshareserver类型:REG_DOWN值:1 删除主机因为管理而开放的共享注意:这里可能有部分备份软件使用到系统默认共享3.限制远程注册表远程访问权限注册表如下键值:HKLM\SYSTEM\CurrentControlSet\Control\SecurePipeServers\winreg 名称:Description类型:REG_SZ值:Registry Server4.阻止远程访问系统日志HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\Application“本地计算机”策→计算机配置→windows设置→安全设置→本地策略→安全选项网络访问: 可匿名访问的共享网络访问: 可匿名访问的命名管道网络访问: 可远程访问的注册表路径网络访问: 可远程访问的注册表路径和子路径网络访问: 限制对命名管道和共享的匿名访问5.禁用自动运行功能HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer名称:NoDriveTypeAutoRun类型:REG_DWORD值:0xFF文件系统加固注意:文件的权限修改使用cmd命令行下面cacls命令修改,不要直接使用图像界面修改%SystemDrive%\Boot.ini Administrators:完全控制System:完全控制%SystemDrive%\ Administrators:完全控制System:完全控制%SystemDrive%\Ntldr Administrators:完全控制System:完全控制%SystemDrive%\Io.sys Administrators:完全控制System:完全控制%SystemDrive%\Autoexec.bat Administrators:完全控制System:完全控制Authenticated Users:读取和执行、列出文件夹内容、读取%systemdir%\config Administrators:完全控制System:完全控制Authenticated Users:读取和执行、列出文件夹内容、读取%SystemRoot%\Downloaded Program Files Administrators:完全控制System:完全控制Everyone:读取%SystemRoot%\ Fonts Administrators:完全控制System:完全控制Everyone:读取%SystemRoot%\Tasks Administrators:完全控制System:完全控制%SystemRoot%\system32\Append.exe Administrators:完全控制%SystemRoot%\system32\Arp.exe Administrators:完全控制%SystemRoot%\system32\At.exe Administrators:完全控制%SystemRoot%\system32\Attrib.exe Administrators:完全控制%SystemRoot%\system32\Cacls.exe Administrators:完全控制%SystemRoot%\system32\Change.exe Administrators:完全控制%SystemRoot%\system32\ Administrators:完全控制%SystemRoot%\system32\Chglogon.exe Administrators:完全控制%SystemRoot%\system32\Chgport.exe Administrators:完全控制%SystemRoot%\system32\Chguser.exe Administrators:完全控制%SystemRoot%\system32\Chkdsk.exe Administrators:完全控制%SystemRoot%\system32\Chkntfs.exe Administrators:完全控制%SystemRoot%\system32\Cipher.exe Administrators:完全控制%SystemRoot%\system32\Cluster.exe Administrators:完全控制%SystemRoot%\system32\Cmd.exe Administrators:完全控制%SystemRoot%\system32\Compact.exe Administrators:完全控制%SystemRoot%\system32\ Administrators:完全控制%SystemRoot%\system32\Convert.exe Administrators:完全控制%SystemRoot%\system32\Cscript.exe Administrators:完全控制%SystemRoot%\system32\Debug.exe Administrators:完全控制%SystemRoot%\system32\ Administrators:完全控制%SystemRoot%\system32\ Administrators:完全控制%SystemRoot%\system32\Doskey.exe Administrators:完全控制%SystemRoot%\system32\Edlin.exe Administrators:完全控制%SystemRoot%\system32\Exe2bin.exe Administrators:完全控制%SystemRoot%\system32\Expand.exe Administrators:完全控制%SystemRoot%\system32\Fc.exe Administrators:完全控制%SystemRoot%\system32\Find.exe Administrators:完全控制%SystemRoot%\system32\Findstr.exe Administrators:完全控制%SystemRoot%\system32\Finger.exe Administrators:完全控制%SystemRoot%\system32\Forcedos.exe Administrators:完全控制%SystemRoot%\system32\ Administrators:完全控制%SystemRoot%\system32\Ftp.exe Administrators:完全控制%SystemRoot%\system32\Hostname.exe Administrators:完全控制%SystemRoot%\system32\Iisreset.exe Administrators:完全控制%SystemRoot%\system32\Ipconfig.exe Administrators:完全控制%SystemRoot%\system32\Ipxroute.exe Administrators:完全控制%SystemRoot%\system32\Label.exe Administrators:完全控制%SystemRoot%\system32\Logoff.exe Administrators:完全控制%SystemRoot%\system32\Lpq.exe Administrators:完全控制%SystemRoot%\system32\Lpr.exe Administrators:完全控制%SystemRoot%\system32\Makecab.exe Administrators:完全控制%SystemRoot%\system32\Mem.exe Administrators:完全控制%SystemRoot%\system32\Mmc.exe Administrators:完全控制%SystemRoot%\system32\ Administrators:完全控制%SystemRoot%\system32\ Administrators:完全控制%SystemRoot%\system32\Mountvol.exe Administrators:完全控制%SystemRoot%\system32\Msg.exe Administrators:完全控制%SystemRoot%\system32\Nbtstat.exe Administrators:完全控制%SystemRoot%\system32\Net.exe Administrators:完全控制%SystemRoot%\system32\Net1.exe Administrators:完全控制%SystemRoot%\system32\Netsh.exe Administrators:完全控制%SystemRoot%\system32\Netstat.exe Administrators:完全控制%SystemRoot%\system32\Nslookup.exe Administrators:完全控制%SystemRoot%\system32\Ntbackup.exe Administrators:完全控制%SystemRoot%\system32\Ntsd.exe Administrators:完全控制%SystemRoot%\system32\Pathping.exe Administrators:完全控制%SystemRoot%\system32\Ping.exe Administrators:完全控制%SystemRoot%\system32\Print.exe Administrators:完全控制%SystemRoot%\system32\Query.exe Administrators:完全控制%SystemRoot%\system32\Rasdial.exe Administrators:完全控制%SystemRoot%\system32\Rcp.exe Administrators:完全控制%SystemRoot%\system32\Recover.exe Administrators:完全控制%SystemRoot%\system32\Regedt32.exe Administrators:完全控制%SystemRoot%\system32\Regini.exe Administrators:完全控制%SystemRoot%\system32\Register.exe Administrators:完全控制%SystemRoot%\system32\Regsvr32.exe Administrators:完全控制%SystemRoot%\system32\Replace.exe Administrators:完全控制%SystemRoot%\system32\Reset.exe Administrators:完全控制%SystemRoot%\system32\Rexec.exe Administrators:完全控制%SystemRoot%\system32\Route.exe Administrators:完全控制%SystemRoot%\system32\Routemon.exe Administrators:完全控制%SystemRoot%\system32\Router.exe Administrators:完全控制%SystemRoot%\system32\Rsh.exe Administrators:完全控制%SystemRoot%\system32\Runas.exe Administrators:完全控制%SystemRoot%\system32\Runonce.exe Administrators:完全控制%SystemRoot%\system32\Secedit.exe Administrators:完全控制%SystemRoot%\system32\Setpwd.exe Administrators:完全控制%SystemRoot%\system32\Shadow.exe Administrators:完全控制%SystemRoot%\system32\Share.exe Administrators:完全控制%SystemRoot%\system32\Snmp.exe Administrators:完全控制%SystemRoot%\system32\Snmptrap.exe Administrators:完全控制%SystemRoot%\system32\Subst.exe Administrators:完全控制%SystemRoot%\system32\Telnet.exe Administrators:完全控制%SystemRoot%\system32\Termsrv.exe Administrators:完全控制%SystemRoot%\system32\Tftp.exe Administrators:完全控制%SystemRoot%\system32\Tlntadmin.exe Administrators:完全控制%SystemRoot%\system32\Tlntsess.exe Administrators:完全控制%SystemRoot%\system32\Tlntsvr.exe Administrators:完全控制%SystemRoot%\system32\Tracert.exe Administrators:完全控制%SystemRoot%\system32\ Administrators:完全控制%SystemRoot%\system32\Tsadmin.exe Administrators:完全控制%SystemRoot%\system32\Tscon.exe Administrators:完全控制%SystemRoot%\system32\Tsdiscon.exe Administrators:完全控制%SystemRoot%\system32\Tskill.exe Administrators:完全控制%SystemRoot%\system32\Tsprof.exe Administrators:完全控制%SystemRoot%\system32\Tsshutdn.exe Administrators:完全控制%SystemRoot%\system32\ Administrators:完全控制%SystemRoot%\system32\Wscript.exe Administrators:完全控制%SystemRoot%\system32\Xcopy.exe Administrators:完全控制对特定文件权限进行限制,禁止Guests 用户组意外访问这些文件网络安全访问关闭闲置和有潜在危险的端口,将除了用户需要用到的正常计算机端口之外的其他端口都关闭掉屏蔽端口系统防火墙第三方防火墙使用“IP安全策略”控制端口访问开始→设置→控制面板→管理工具→本地安全策略在“IP安全策略,在本地计算机”右键“创建IP安全策略”在点击下一步后会弹出一个警告窗口,按确定就可以点击添加。

系统加固

1系统加固概述系统加固和优化服务是实现客户信息系统安全的关键环节。

通过使用该项服务,将在客户信息系统的网络层、主机层和应用层等层次建立符合客户安全需求的安全状态,并以此作为保证客户信息系统安全的起点。

1.1系统加固的对象安全隐患1.安装、配置不符合安全需求;2.参数配置错误;3.使用、维护不符合安全需求;4.系统完整性被破坏;5.被注入木马程序;6.帐户/口令问题;7.安全漏洞没有及时修补;8.应用服务和应用程序滥用;9.应用程序开发存在安全问题等。

1.2系统加固和优化服务的目的系统加固和优化服务的目的是通过对主机和网络设备所存在安全问题执行以下操作:1.正确的安装;2.安装最新和全部OS和应用软件的安全补丁;3.操作系统和应用软件的安全配置;4.系统安全风险防范;5.提供系统使用和维护建议;6.系统功能测试;7.系统安全风险测试;8.系统完整性备份;9.必要时重建系统等。

1.3系统加固的准备工作系统加固和优化是一项十分复杂的工作,要经历几个过程的反复,为保证系统加固和化能够顺利进行并圆满完成,必须做好以下准备工作:1.明确系统加固目标;2.明确系统运行状况;3.明确加固风险4.做好系统备份以规避加固风险;上述工作的结果决定了系统加固和优化的流程、实施的内容、步骤和复杂程度。

具体说,则可以归纳为:1.明确加固目标也就确定系统在做过加固和优化后,达到的安全级别,通常不同环境下的系统对安全级别的要求不同,由此采用的加固方案也不同. 明确加固目标的结果必须能够明确做加固和优化的系统如何在功能性与安全性之间寻求平衡,即加固后能达到的安全程度可以满足用户需求2.明确系统运行状况的内容包括:●系统的具体用途,即明确系统在工作环境下所必需开放的端口和服务等。

●系统上运行的应用系统及其正常所必需的服务。

3.明确加固风险:系统加固是有一定风险的,一般可能的风险包括停机、应用程序不能正常使用、最严重的情况是系统被破坏无法使用。

2023上半年 国产操作系统(麒麟)安全管理师(初级)考前冲刺题A1卷

2023上半年国产操作系统(麒麟)安全管理师(初级)考前冲刺题A1卷1.【单选题】哈希也称“散列”函数或“杂凑”函数,它是一个( )。

A:可逆函数B:可逆映射C:不可逆的单向映射D:双向映射正确答案:C答案解析:哈希也称“散列”函数或“杂凑”函数,它是一个不可逆的单向映射2.【单选题】双体系架构包括( )。

A:通用计算体系和专用计算体系B:TPM和TPCMC:TPM和TCMD:通用计算体系和可信计算体系正确答案:D答案解析:双体系架构包括通用计算体系和可信计算体系。

3.【单选题】可信根由( )组成。

A:TPM和TPCMB:TPCM和TCMC:TPM和TCMD:TPCM正确答案:B答案解析:可信根由TCM和TPCM组成4.【单选题】将一个用户的( )则此用户就拥有了root权限。

A:UID改为0B:UID改为1C:UID改为1000D:UID改为1001正确答案:A答案解析:系统通过UID标识用户,0是root用户的UID5.【单选题】PAM模块配置文件保存在( )中。

A:/etc/profile.dB:/etc/pam.confC:/etc/pam.dD:/etc/profile.conf正确答案:C答案解析:PAM配置文件保存在/etc/pam.d目录中,且以程序的名称为文件名。

用以控制每个程序的登录验证。

6.【单选题】银河麒麟操作系统通过( )进行指纹认证。

A:pam_unix.so模块B:pam_biometric.soC:access.confD:pam_env.conf正确答案:B答案解析:pam_unix.so模块用于密码口令认证,pam_biometric.so用于指纹等生物特征识别认证7.【单选题】( )是指对某个客体具有拥有权的主体能够将对该客体的访问权自主地授予其它主体,并在随后的任何时刻将这些权限回收。

A:DACB:ACLC:MACD:RBAC正确答案:A答案解析:自主访问控制(DAC,Discretionary Access Control)是指对某个客体具有拥有权的主体能够将对该客体的访问权自主地授予其它主体,并在随后的任何时刻将这些权限回收。

(完整版)信息安全防护1.1_主机安全_WindowxXP加固_试题及答案

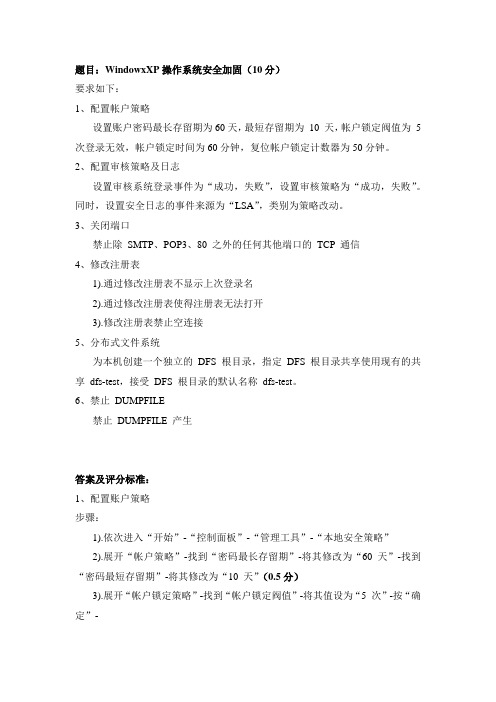

题目:WindowxXP操作系统安全加固(10分)要求如下:1、配置帐户策略设置账户密码最长存留期为60天,最短存留期为10 天,帐户锁定阀值为 5 次登录无效,帐户锁定时间为60分钟,复位帐户锁定计数器为50分钟。

2、配置审核策略及日志设置审核系统登录事件为“成功,失败”,设置审核策略为“成功,失败”。

同时,设置安全日志的事件来源为“LSA”,类别为策略改动。

3、关闭端口禁止除SMTP、POP3、80 之外的任何其他端口的TCP 通信4、修改注册表1).通过修改注册表不显示上次登录名2).通过修改注册表使得注册表无法打开3).修改注册表禁止空连接5、分布式文件系统为本机创建一个独立的DFS 根目录,指定DFS 根目录共享使用现有的共享dfs-test,接受DFS 根目录的默认名称dfs-test。

6、禁止DUMPFILE禁止DUMPFILE 产生答案及评分标准:1、配置账户策略步骤:1).依次进入“开始”-“控制面板”-“管理工具”-“本地安全策略”2).展开“帐户策略”-找到“密码最长存留期”-将其修改为“60 天”-找到“密码最短存留期”-将其修改为“10 天”(0.5分)3).展开“帐户锁定策略”-找到“帐户锁定阀值”-将其值设为“5 次”-按“确定”-修改“帐户锁定时间”的值为“60 分钟”-修改“复位帐户锁定计数器”的值为“50分钟”(0.5分)2、配置审核策略及日志步骤:1).依次进入“开始”-“控制面板”-“管理工具”-“本地安全策略”2).展开“本地策略”-“审核策略”-找到“审核登录事件”-将其值改为“成功,失败”-找到“审核策略更改”-将其值改为“成功,失败”(1分)3).依次进入“开始”-“控制面板”-“管理工具”-“事件查看器”-右击“安全日志”-选择“属性”-选择“筛选器”-将“事件来源”改为“LSA”-将“类别”改为“策略改动”(不要关闭窗口)(1分)3、关闭端口步骤:1).右击“网络邻居”-“属性”-“本地连接”-“属性”-选择“Internet 协议(Tcp/ip)”-点击“属性”-选择“高级”-“选项”-“TCP/IP 筛选”-“属性”2).在“TCP 端口”一栏中选择“只允许”项-点击“添加”-依次添加“25”、“110”、“80”端口-点击“确定”(1分)4、修改注册表步骤:1).不显示上次登录用户名:(1分)HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciess ystemdontdisplaylastusername,把REG_DWORD 值改为1(或者使用组策略配置:GPEDIT.MSC->在“计算机配置”->“Windows 设置”->“安全设置”->“本地策略”->“安全选项”->“不显示上次的用户名”改为已启用。

系统安全加固

- 28 -

02 Windows

系统安全加固

2.11 修补操作系统漏洞

Windows系统漏洞其实是指windows操作系统本身所存在的技术缺陷。系统漏洞 往往会被病毒利用侵入并攻击用户计算机。 微软会定期对已知的系统漏洞发布补丁程序,用户只要定期下载并安装补丁程序, 可以保证计算机不会轻易被病毒入侵。 所以我们一般都应该对windows提示的系统漏洞进行下载更新(也就是我们俗称 的打补丁),以此保护我们的计算机系统。

- 26 -

02 Windows

系统安全加固

2.9 关闭系统默认共享

关闭默认共享方法三:注册表编辑法

1、打开注册表编辑器

2、找到路径: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\ parameters 3、将AutoShareServer项的键值由1改为0,这样就能关闭硬盘分区的默认 共享;

02 Windows

系统安全加固

2.9 关闭系统默认共享

关闭默认共享方法一:打开【控制面板】-->【管理工具】-->【计算机管理】-->

【共享文件夹】-->【共享】,在相应的共享文件夹上右击停止共享。

注意:此种方法关闭共享后,如果计算机重启,默认共享又会开启。

- 25 -

02 Windows

系统安全加固

1、利用快捷键Win+R打开运行框,输入 cmd,打开命令提示符窗口; 2、再窗口中输入命令net share回车。如下 图所示。C$,D$,E$,F$默认共享,以及 IPC$远程IPC,ADMIN$远程管理; 3、print$为打印机共享,一般办公室中一台 电脑上安装打印机,然后把打印机共享。

操作系统安全加固与漏洞修复

操作系统安全加固与漏洞修复操作系统安全是当前信息时代中至关重要的一个方面。

随着越来越多的业务和数据都依赖于计算机系统,操作系统的安全性就显得尤为重要。

不仅仅是个人用户,企业、政府机构和各种组织也都需要保证操作系统的安全性。

本文将讨论操作系统安全加固与漏洞修复的方法和技巧。

一、了解操作系统的漏洞在进行操作系统的安全加固与漏洞修复之前,我们首先需要了解操作系统中可能存在的漏洞。

这些漏洞来源于操作系统本身的设计问题、软件程序的设计问题、或者是未及时打补丁的安全漏洞。

通过了解这些漏洞的来源和特点,我们可以更好地制定相应的加固和修复策略。

二、操作系统安全加固策略1. 及时安装操作系统的安全更新与补丁操作系统的开发商会不定期地发布安全更新与补丁,用于修复已知漏洞。

在部署操作系统时,我们应该及时安装这些安全更新与补丁,以免成为黑客攻击的目标。

2. 强化操作系统的访问控制操作系统的访问控制是保证系统安全的基础。

我们可以通过配置用户权限、设置访问策略和使用强密码等方式来加固操作系统的访问控制,确保只有授权用户才能访问系统。

3. 加密敏感数据和通信对于存储在操作系统中的敏感数据,我们可以使用加密算法进行保护,以防止未经授权的访问。

此外,在数据传输和通信过程中,也应该使用加密技术,以防止数据在传输中被截获篡改。

4. 定期备份和恢复操作系统定期备份操作系统的配置和数据是一种重要的安全措施。

当操作系统发生故障或受到攻击时,我们可以通过备份文件进行恢复,减少数据丢失和系统宕机带来的影响。

三、漏洞修复策略1. 漏洞扫描和评估定期进行漏洞扫描和评估是及时发现和修复系统漏洞的重要手段。

通过使用专业的漏洞扫描工具,我们可以全面地检测操作系统中的漏洞,并评估其对系统安全的威胁程度。

2. 及时修复漏洞一旦发现操作系统中存在漏洞,我们应该立即采取措施进行修复。

修复措施包括应用官方发布的补丁、更新相关软件程序以及修改系统配置等。

及时修复漏洞可以有效避免黑客利用漏洞入侵系统。

2023上半年 国产操作系统(麒麟)安全管理师(初级)考前冲刺题A2卷

2023上半年国产操作系统(麒麟)安全管理师(初级)考前冲刺题A2卷1.【单选题】不以root身份运行任何服务、及时修补系统和应用漏洞都是( )的方法。

A:防御文件提权攻击B:漏洞检测C:访问控制D:防御网络攻击正确答案:A答案解析:不以root身份运行任何服务、及时修补系统和应用漏洞都是防御文件提权攻击的方法。

2.【单选题】KYSEC可信执行标记包括执行控制标记、文件保护标记、( )。

A:访问控制标记B:属主身份标记C:文件属性标记D:可信根正确答案:B答案解析:KYSEC可信执行标记包括执行控制标记、文件保护标记、属主身份标记3.【单选题】可以通过targeted安全策略对( )进行类型强制访问控制保护。

A:应用程序B:系统进程C:网络服务D:域正确答案:C答案解析:该策略管控对象主要为网络服务4.【单选题】在应用Apparmor时,能否通过修改文件名绕过该机制( )。

A:不可以B:可以C:有的可以有的不行D:不一定正确答案:B答案解析:Apparmor使用文件名(路径名)做安全标签,可被通过修改文件名而绕过。

5.【单选题】应用程序auditctl用来设置审计消息过滤规则、查询内核审计系统状态等,它通过( )与内核审计系统的so cket线程进行双向通信。

A:hook机制B:selinux机制C:netlink机制D:kysec机制正确答案:C答案解析:应用程序auditctl用来设置审计消息过滤规则、查询内核审计系统状态等,它通过netlink机制与内核审计系统的so cket线程进行双向通信。

6.【单选题】内核审计API在处理调用时会将( )都记录入队列。

A:内核报警信息B:符合审计过滤规则的信息C:不符合审计规则的信息D:所有传递的审计信息正确答案:B答案解析:内核审计API在处理调用时并非将所有传递的审计信息都记录入队列,而是在此之前,先查询审计过滤规则队列。

只有符合审计过滤规则的信息才记录入内核审计消息队列。

2023年中级软考《网络工程师》考试全真模拟易错、难点汇编贰(答案参考)试卷号:40

2023年中级软考《网络工程师》考试全真模拟易错、难点汇编贰(答案参考)(图片大小可自由调整)一.全考点综合测验(共50题)1.【单选题】一个数据包过滤系统被设计成只允许你要求服务的数据包进入,而过滤掉不必要的服务。

这属于什么基本原则?()A.最小特权B.阻塞点C.失效保护状态D.防御多样化正确答案:2.【判断题】HP-UX系统加固中在设置通用用户环境变量不能有相对路径设置。

正确答案:正确3.【单选题】以下有有关路由表的说法中,错误的是()A.路由表可以分为静态路由表和动态路由表。

B.静态路由表由人工方式建立,网络结构变化时,无法自动更新C.动态路由表由系统自动运行动态路由选择协议,可以自动更新结构D.静态路由表很少用到,已经被动态路由表取代。

正确答案:D4.【单选题】使用TCP79端口的服务是:()。

A.telnetB.SSHC.WebD.Finger正确答案:5.【判断题】现代加密算法可以分为对称加密算法和非对称加密。

() 正确答案:6.【多选题】网络面临的典型威胁包括()。

A.未经授权的访问B.信息在传送过程中被截获.篡改C.黑客攻击D.滥用和误用正确答案:ABCD7.【判断题】计算机系统接地包括:直流地.交流工作地.安全保护地.电源零线和防雷保护地。

正确答案:错误8.【单选题】一个主机的IP 地址是202.112.14.137 ,掩码是255.255.255.224 。

该主机所在网络的网络地址是() 。

A.202.112.14.128B.202.112.14.159C.255.255.255.137D.202.112.14.254正确答案:A9.【多选题】下面什么协议有MD5认证:A.BGPB.OSPFC.EIGERD.RIPversion1正确答案:ABC10.【判断题】为防止信息非法泄露,需要销毁存储介质时,应该批准后自行销毁。

()正确答案:11.【判断题】古典加密主要是对加密算法的保密,现代加密算法是公开的,主要是针对秘钥进行保密。

CentOS6.5安全系统加固及性能优化

CentOS 6.5 安全加固及性能优化通过修改CentOS 6.5 的系统默认设置,对系统进行安全加固,进行系统的性能优化。

环境:系统硬件:vmware vsphere (CPU:2*4核,内存2G)系统版本:Centos-6.5-x86_64(最小化安装)步骤:1.关闭SELinux[root@centos ~]# vim /etc/selinux/config打开文件,修改并保存SELINUX=disabled #禁止如果需要生效,需要设置为EnforcingSELINUX=Enforcing #生效[root@centos ~]# getenforce #查看selinux状态2.清空防火墙并设置规则2.1清除及查看#清空前,先允许所有连接[root@centos ~]#/sbin/iptables -P INPUT ACCEPT #清空所有规则前把policy DROP该为INPUT,防止悲剧发生,没法远程连接#清空规则[root@centos ~]#/sbin/iptables -F #清空所有规则[root@centos ~]#/sbin/iptables -X #清空所有规则[root@centos ~]#/sbin/iptables -Z #计数器置0[root@centos ~]##/etc/init.d/iptables status #查看防火墙信息2.2设置规则,根据需求开启相应端口[root@centos ~]# iptables -A INPUT -i lo -j ACCEPT #允许来自于lo接口的数据包,如果没有此规则,你将不能通过127.0.0.1访问本地服务[root@centos ~]# iptables -A INPUT -p tcp --dport 22 -j ACCEPT # TCP 22=远程登录协议端口[root@centos ~]# iptables -A INPUT -p tcp --dport 80 -j ACCEPT #TCP 80=超文本服务器(Http),Executor,RingZero端口[root@centos ~]# iptables -A INPUT -p tcp -s 10.122.78.75 -j ACCEPT #接受所有来自内网IP,10.241.121.15的TCP请求[root@centos ~]# iptables -A INPUT -p icmp -m icmp --icmp-type 8 -j ACCEPT #接受ping[root@centos ~]# iptables -A INPUT -m state --state ESTABLISHED -j ACCEPT #确保正常和外部通信#其它规则,根据需求设定[root@centos ~]# iptables -A INPUT -p tcp --dport 53 -j ACCEPT #TCP 53=DNS,Bonk (DOS Exploit) 端口[root@centos ~]# iptables -A INPUT -p udp --dport 53 -j ACCEPT #TCP 53=DNS,Bonk (DOS Exploit) 端口[root@centos ~]# iptables -A INPUT -p udp --dport 123 -j ACCEPT #UDP 123=网络时间协议(NTP),Net Controller 端口[root@centos ~]# iptables -A INPUT -p icmp -j ACCEPT#屏蔽[root@centos ~]# iptables -P INPUT DROP #屏蔽上述规则以为的所有请求2.3保存设置[root@centos ~]# /etc/init.d/iptables save2.4重启服务[root@centos ~]# /etc/init.d/iptables restart2.5查看状态[root@centos ~]# /etc/init.d/iptables status3.添加普通用户并进行sudo授权管理[root@centos ~]# useradd user[root@centos ~]# echo "123456" | passwd --stdin user #设置密码[root@centos ~]# vim /etc/sudoers #或visudo打开,添加user用户所有权限root ALL=(ALL) ALLuser ALL=(ALL) ALL4.禁用root远程登录[root@centos ~]# vim /etc/ssh/sshd_configPermitRootLoginno PermitEmptyPasswords no #禁止空密码登录UseDNSno #关闭DNS查询5.关闭不必要开机自启动服务6.删除不必要的系统用户7.关闭重启ctl-alt-delete组合键[root@centos ~]# vim /etc/init/control-alt-delete.conf#exec /sbin/shutdown -r now "Control-Alt-Deletepressed" #注释掉8.调整文件描述符大小[root@centos ~]# ulimit –n #默认是10241024[root@centos ~]# echo "ulimit -SHn 102400">> /etc/rc.local #设置开机自动生效9.去除系统相关信息[root@centos ~]# echo "Welcome to Server" >/etc/issue[root@centos ~]# echo "Welcome to Server" >/etc/redhat-release10.修改history记录[root@centos ~]# vim /etc/profile #修改记录10个HISTSIZE=1011.同步系统时间[root@centos ~]# cp /usr/share/zoneinfo/Asia/Shanghai/etc/localtime #设置Shanghai时区[root@centos ~]# ntpdate ;hwclock–w #同步时间并写入blos 硬件时间[root@centos ~]# crontab –e #设置任务计划每天零点同步一次0 * * * * /usr/sbin/ntpdate ; hwclock -w12.内核参数优化[root@centos ~]# vim /etc/sysctl.conf #末尾添加如下参数net.ipv4.tcp_syncookies = 1 #1是开启SYN Cookies,当出现SYN等待队列溢出时,启用Cookies来处,理,可防范少量SYN攻击,默认是0关闭net.ipv4.tcp_tw_reuse = 1 #1是开启重用,允许讲TIME_AIT sockets重新用于新的TCP连接,默认是0关闭net.ipv4.tcp_tw_recycle = 1 #TCP失败重传次数,默认是15,减少次数可释放内核资源net.ipv4.ip_local_port_range = 4096 65000 #应用程序可使用的端口范围net.ipv4.tcp_max_tw_buckets = 5000 #系统同时保持TIME_WAIT套接字的最大数量,如果超出这个数字,TIME_WATI套接字将立刻被清除并打印警告信息,默认180000net.ipv4.tcp_max_syn_backlog = 4096 #进入SYN宝的最大请求队列,默认是1024dev_max_backlog = 10240 #允许送到队列的数据包最大设备队列,默认300net.core.somaxconn = 2048 #listen挂起请求的最大数量,默认128net.core.wmem_default = 8388608 #发送缓存区大小的缺省值net.core.rmem_default = 8388608 #接受套接字缓冲区大小的缺省值(以字节为单位)net.core.rmem_max = 16777216 #最大接收缓冲区大小的最大值net.core.wmem_max = 16777216 #发送缓冲区大小的最大值net.ipv4.tcp_synack_retries = 2 #SYN-ACK握手状态重试次数,默认5net.ipv4.tcp_syn_retries = 2 #向外SYN握手重试次数,默认4net.ipv4.tcp_tw_recycle = 1 #开启TCP连接中TIME_WAIT sockets的快速回收,默认是0关闭net.ipv4.tcp_max_orphans = 3276800 #系统中最多有多少个TCP套接字不被关联到任何一个用户文件句柄上,如果超出这个数字,孤儿连接将立即复位并打印警告信息net.ipv4.tcp_mem = 94500000 915000000 927000000net.ipv4.tcp_mem[0]:低于此值,TCP没有内存压力;net.ipv4.tcp_mem[1]:在此值下,进入内存压力阶段;net.ipv4.tcp_mem[2]:高于此值,TCP拒绝分配socket。

项目4 操作系统安全加固

4.1.3 操作系统的安全机制

4.最小特权管理技术 超级用户/进程拥有所有权限,便于系统的维护和配置,却在一定程度上降低了

系统的安全性。最小特权的管理思想是系统不应给用户/管理员超过执行任务所需特 权以外的特权。例如,在系统中定义多个特权管理职责,任何一个都不能够获取足 够的权利对系统造成破坏。

为了保障系统的安全性,可以设置如下管理员,并赋予相应职责。如果有需要, 可以进行改变和增加,但必须考虑改变带来的安全性变动。

1.操作系统脆弱性

由于操作系统的差异性,不同操作系统的脆弱性偏重点是不同的,结合操作系统 安全的划分,共同的脆弱性主要表现在以下几个方面。

4.1.1 操作系统面临的安全问题

(1)操作系统自身脆弱性

操作系统自身脆弱性主要指系统设计中本身所存在的问题,如技术错误、人为设 计等。技术错误体现在代码编写时出现错误,导致无法弥补的缺陷;人为设计体现 在操作系统设计过程中,在实现及时修补操作系统缺陷的前提下,设计能够绕过安 全性控制而获取对操作系统访问权的方法。同时,底层协议安全问题也是共性问题。

数据保密性则是指数据信息只能被数据拥有者授权的用户获取,其他用户以及服 务的提供者都无权获取数据信息。

4.1.2 操作系统安全控制

3.内存管理安全 传统的操作系统用户进程空间管理将进程的代码与数据进行统一存放,因此,恶

意攻击者可以利用程序中的缓冲区溢出漏洞,在数据中注入恶意代码,通过恶意代 码的执行获取对系统的访问权限。针对缓冲区溢出攻击,很多技术在经典内存管理 的基础上进行安全增强,通过对进程空间堆栈的保护来打破缓冲区溢出攻击成功的 条件,起到防范攻击的作用。

(2)强制访问控制 强制访问控制(Mandatory Access Control,MAC),是一种不允许主体干涉 的访问控制类型。在此机制下,系统中的每个进程、文件、IPC客体(消息队列、 信号量集合和共享存储区)都被赋予了相应的安全属性,它由管理部门(如安全管 理员)或由操作系统自动地按照严格的规定来设置,不能直接或间接地修改。它是 基于安全标识和信息分级等信息敏感性的访问控制,通过比较资源的敏感性与主体

利用Windows CMD进行系统安全性检测和加固

利用Windows CMD进行系统安全性检测和加固随着科技的不断发展,计算机已经成为了我们日常生活中不可或缺的一部分。

然而,随之而来的是网络安全问题的不断增加。

为了保护我们的计算机系统免受恶意软件和黑客的攻击,我们需要进行系统安全性检测和加固。

在Windows操作系统中,CMD命令行工具是一个强大且常用的工具,可以帮助我们进行系统安全性检测和加固。

首先,我们可以使用CMD命令行工具来检测系统中是否存在潜在的安全漏洞。

一个常见的安全漏洞是未及时安装操作系统和应用程序的更新补丁。

通过运行命令"wmic qfe list",我们可以列出系统中已安装的所有补丁,然后与官方发布的更新列表进行比对,以确保系统已安装最新的补丁。

此外,我们还可以使用命令"netstat -ano"来检查当前系统的网络连接情况,以及哪些进程正在监听网络端口。

如果发现有可疑的网络连接或未知的进程监听端口,那么很可能存在恶意软件或黑客的入侵。

其次,CMD命令行工具还可以帮助我们加固系统的安全性。

一个简单而有效的方法是更改默认的管理员账户名称和密码。

我们可以使用命令"net user administrator"来修改管理员账户的名称,然后使用命令"net user administrator *"来修改管理员账户的密码。

此外,我们还可以使用命令"gpedit.msc"来打开本地组策略编辑器,然后通过修改策略来加强系统的安全性。

例如,我们可以禁用自动运行功能,以防止恶意软件通过自动运行的方式传播。

我们还可以启用用户账户控制(UAC)功能,以提高系统的安全性。

除了以上的方法,CMD命令行工具还可以帮助我们进行系统文件的完整性检查。

我们可以使用命令"sfc /scannow"来扫描系统文件,并修复任何损坏或被篡改的文件。

通用应用系统安全加固方法

通用应用系统安全加固方法目录1安全加固的目的 ........................................................................................................................... - 3 -2系统加固的基本原则 ................................................................................................................... - 3 -3系统加固流程................................................................................................................................ - 3 -3.1确定加固范围.................................................................................................................... - 4 -3.2采集系统状况.................................................................................................................... - 4 -3.3系统状况评估.................................................................................................................... - 4 -3.4给出加固建议.................................................................................................................... - 4 -3.5加固建议实施.................................................................................................................... - 4 -4安全加固风险规避措施............................................................................................................... - 5 -5 Windows 2000操作系统安全加固实践 ................................................................................... -6 -6 Solaris操作系统安全加固实践................................................................................................. - 22 -7 Oracle数据库系统安全加固实践 ............................................................................................ - 31 -1安全加固的目的对系统进行安全加固的目的是通过深入了解系统的设计模型、当前的安全运行状况、曾经发生的安全事件、系统使用的安全策略,提出能够提高系统安全防御水平的加固建议。

系统整改加固合同6篇

系统整改加固合同6篇篇1甲方(委托方):____________________乙方(受托方):____________________鉴于甲方存在系统安全需求,需要进行系统整改加固工作,故甲乙双方经过友好协商,达成如下协议:一、合同目的本合同旨在明确甲、乙双方在系统整改加固工作中的职责和义务,确保系统安全、稳定运行,保障甲方信息安全。

二、工作内容1. 系统评估:乙方应对甲方现有系统进行全面评估,确定整改加固的重点和难点。

2. 整改方案制定:根据评估结果,乙方应制定详细的整改方案,并报甲方确认。

3. 加固实施:乙方应按照整改方案对甲方系统进行加固,包括系统设置、安全防护、漏洞修复等方面。

4. 系统测试:加固完成后,乙方应对系统进行全面测试,确保系统安全稳定运行。

5. 培训与指导:乙方应向甲方提供系统安全培训和指导,提高甲方人员的安全意识及操作技能。

三、工作时间和地点1. 工作时间:自合同签订之日起至工作完成之日止。

2. 地点:甲方现场。

四、费用及支付方式1. 费用:本合同涉及的总费用为人民币________元。

2. 支付方式:甲方应按照合同约定支付费用,具体支付时间和金额如下:(1)合同签订后5个工作日内支付总费用的XX%;(2)系统整改加固工作完成后,经双方确认无误后,支付剩余款项。

1. 甲乙双方应对本合同内容以及在进行系统整改加固工作中接触到的对方商业秘密、技术秘密等信息予以保密。

2. 未经对方书面同意,任何一方不得向第三方泄露本合同内容以及保密信息。

六、违约责任1. 若因乙方原因未能按时完成系统整改加固工作,乙方应承担违约责任,并支付因此给甲方造成的损失。

2. 若因甲方原因未能按照合同约定支付费用,甲方应承担违约责任。

3. 若一方违反本合同其他条款,对方有权要求违约方承担相应责任。

七、争议解决本合同在履行过程中发生的争议,由甲乙双方协商解决。

协商不成的,任何一方均有权向合同签订地人民法院提起诉讼。

(答案纠正后的)加固参考复习

复习资料--桥梁检测与加固(jiā ɡù)技术一、单项选择题1.根据检查的重要性及时间间隔,桥梁(qiáoliáng)检查可分为:( D )A.动态(dòngtài)检查与静态检查 B.接触(jiēchù)检查和不接触检查C.上部结构(jiégòu)检查、下部结构检查 D.经常性检查、定期检查、特殊检查2.关于采用增加主筋,外包混凝土的加固做法,以下说法错误的是:( D )A.提高主梁的承载力 B.提高主梁的强度C.减少主梁的拉应力 D.增加主梁受压能力3.在静载试验中,下列哪种测试工况是最常见的?( A )A.简支梁桥跨中最大正弯矩工况 B.连续梁桥支点最大正弯矩工况C.悬臂梁桥主跨中最大剪力工况 D.无铰拱桥拱脚最大正弯矩工况4.正确的化学灌浆施工工序从左至右依次为( A )A.裂缝检查及清理、钻眼埋嘴、嵌缝止浆、压水或压气试验、灌浆、收尾处理B.裂缝检查及清理、钻眼埋嘴、压水或压气试验、灌浆、嵌缝止浆、收尾处理C.钻眼埋嘴、裂缝检查及清理、灌浆、嵌缝止浆、压水或压气试验、收尾处理D、钻眼埋嘴、裂缝检查及清理、压水或压气试验、灌浆、嵌缝止浆、收尾处理5.当超重车辆(chēliàng)需要过桥时,以下哪种说法是正确的?( C )A.对桥梁(qiáoliáng)技术状况较好的桥梁,可以直接批准重车过桥B.要求超重车从其他道路通过(tōngguò),不许其通过本桥C.需对桥梁进行结构检算,并对重车过桥(ɡuò qiáo)进行现场管理D.超重车可以任意(rènyì)改变车速和车道,不会影响桥梁的安全6.以下加固方法中,哪种做法未涉及结构体系的改变?( C )A.梁下部增设八字支撑 B.拱式结构改为梁式结构C.增大主梁或主拱圈的截面面积 D.简支梁改为连续梁7.板式橡胶支座发生了过大的剪切变形,应对其进行( B )A.更换新支座 B.调整上部主梁的位置,使支座复位C.垫入钢板帮助受力 D.增加支座高度8.桥梁检查主要项目包括上部结构检查、下部结构检查、地基检查和材质检查和( D )A.经常性检查 B.定期检查 C.特殊检查D.关键部位检查9.桥梁技术状况评定等级中,把桥梁分为( C )A.三类 B.四类 C.五类 D.六类10.根据裂缝的危害性,裂缝可分为:深层裂缝、表面裂和( B )A.受拉裂缝(liè fèng)B.贯穿(guànchuān)裂缝 C.纵向(zònɡ xiànɡ)裂缝 D.龟纹状裂缝(liè fèng)11.关于采用增加主筋,外包混凝土的加固做法(zuòfǎ),以下说法错误的是( A )A.减少主梁的自重 B.提高主梁的强度C.提高主梁的承载力 D.增加主梁受压能力12.当主拱圈出现抗弯强度不足时,裂缝主要发生在( A )A.拱顶区段的下缘 B.拱顶区段的上缘C.拱脚区段的下缘 D.1/4截面的上缘13.下列材料中,不可以用于内部裂缝压力灌浆的材料是( C )A.浸渍树脂 B.水泥浆 C.水泥砂浆 D.环氧树脂浆液14.静载试验中,试验效率η取值范围通常是( A )A.0.8≤η≤1.05 B.1≤η C.η≤0.6 D.0≤η且越小越好15.当铸钢支座的固定销栓出现剪断时,应对该支座进行( B )A.整修B.更换 C.上油 D.焊接16.某风景区桥梁,经检查需要对其进行加固补强处理,下列哪种方法可能最合适?( B )A.挂网喷浆B.粘贴碳纤维布 C.施加体外预应力 D.改变其结构体系二、多项选择题1.粘贴钢板加固技术(jìshù),施工方法可以用 ACA.涂抹(túmǒ)法B.锚固法C.灌浆(guàng〃jiāng)法D.预制(yù zhì)安装法E.钻孔(zuàn kǒnɡ)法2.基础裂缝处理常用的方法有 ABCDA.填缝B.压力灌注化学浆液C.表面抹灰D.表面粘贴玻璃纤维布E.人工地基3.桥梁动载试验,可以测量结构的 ADA.动力特性B.承载能力C.自重应力D.动力响应E.自重挠度4.抗震加固中,防止横向落梁的措施有 ADA.边主梁外侧设置挡板B.梁端设置钢夹板将两组梁固定在墩上C.两支座用钢筋纵向连接D.边主梁外侧设置档杆E.提高主梁强度5.梁桥采用体外预应力加固法时,拉杆体系有 ACDA.水平预应力补强拉杆加固B.竖向式预应力补强拉杆加固C.下撑式预应力拉杆加固D.组合式预应力补强拉杆加固E. 横向预应力拉杆加固6.桥梁动载试验时,可以采用下列哪些方法使结构产生一定的振动? ACDA.自振法B.人工(réngōng)加载法C.脉动(màidòng)法D.共振(gòngzhèn)法 E.人造(rénzào)地震7.基础加固常用(chánɡ yònɡ)的方法有 AB DA.扩大基础加固法B.增补桩基加固法C.钢筋混凝土套箍加固法D.人工地基加固法E.粘贴碳纤维加固法8.抗震加固中,防止纵向落梁的措施有 BCA.边主梁外侧设置挡板B.梁端设置钢夹板将两组梁固定在墩上C.两支座用钢筋纵向连接D.边主梁外侧设置档杆E.增加桥墩的横向宽度三、名词解释1. 增大截面加固法:在构件表面增大混凝土尺寸,增加受力钢筋,使其与原结构形成整体,从而增大构件有效高度和受力钢筋面积,增加构件的刚度,提高构件承载力。

Aix系统加固

AIX系统加固一、系统保护升级加固1.下载系统推荐保护包在AIX操作系统中,补丁修正软件包分为维护包和推荐维护包:维护包(Maintenance Levels,简称ML) 由从AIX 的基准文件集更新后的一系列文件集组成。

每个文件集的更新都是累计的,即它包含了AIX 发布以来的所有那个文件集的补丁,并替换了所有以前的更新。

维护包(ML)的命名规则是4位的 VRMF:V-操作系统版本号versionR-发行版号releaseM-改进版号modificationF-修正版号fix可以用oslevel来判定当前系统中的维护包版本。

可以通过安装ML来升级操作系统的改进版号modification,例如,从4.3.0.0升级到。

推荐维护包(Recommended Maintenance,简称RM)是由一系列适用于最新的ML的文件集组成的软件包,它由一系列经过教多实测过的更新的文件集组成。

通过安装RM,可以使你的系统拥有较新的文件集,但它不能升级系统版本。

推荐保护包(RM)的命名规那么是4位的 VRMF,在加两位数字后缀:V-操作系统版本号versionR-发行版号releaseM-改进版号modificationF-修正版号fixRM-推荐维护包Recommended Maintenance如 4330-01 是 4330 的第1个推荐维护包(RM)。

可以用以下的命令来判定是否4330-01已经安装在系统里,oslevel将仍然显示表示系统的ML仍是4330:instfix -ik 4330-01_AIX_ML我们可以通过该网站(2.解紧缩推荐保护包我们建议将推荐维护包解压缩至/usr/sys/cd /tmp/mlgzip -d *.cd /usr/sys/find /tmp/ml -name \*.tar -exec tar -xvf {} \;rm –rf /tmp/ml3.用df检查系统硬盘空间大小,确保/,/usr,/var,/tmp等目录有足够的空间4.用如下指令检查当前已安装的程序和升级:lppchk –vlppchk -c5.若是有可能,从头成立新的启动引导镜像,并从头启动系统hosboot –ad /dev/ipldeviceshutdown –r6.依照一下步骤确信安装空间以root身份运行smitty update_all在“INPUT device / directory for software”中输入ML升级包的具体位置设定“Preview only?”选项为“yes”设定“COMMIT software updates?”选项为“no”设定“SAVE replaced files?”选项为“yes”预览安装结束后查阅smit的输出纪录7.安装推荐补丁包以root身份运行smitty update_all在“INPUT device / directory for software”中输入ML升级包的具体位置设定“COMMIT software updates?”选项为“no”设定“SAVE replaced files?”选项为“yes”安装结束后查阅smit的输出纪录8.从头启动系统shutdown -r注:目前最新推荐维护包是4330-09_AIX_ML二、安装系统安全补丁加固查询APAR Database数据库( ) 来取得必要的系统平安补丁信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.要求设置交互式登陆不需要按CTRL+ALT+DEL(10%)

截图说明:

2.要求用户设置安全策略,不允许SAM帐户的匿名枚举(10%)

截图说明:

3.要求用户设置安全策略,不允许SAM帐户的和共享的Байду номын сангаас名枚举(10%)

截图说明:

4.停止并禁用Remote Registry服务(10%)

截图说明:

截图说明:

5.停止并禁用Print spooler服务(10%)

截图说明:

6.开启审核对象访问,成功与失败(10%)

截图说明:

7.开启审核目录服务访问,成功与失败(10%)

截图说明:

8.开启审核特权使用,成功与失败(10%)

截图说明:

9.开启审核系统事件,成功与失败(10%)

截图说明:

10优化网站根目录的访问权限,设置正确的IIS_IUSRS账户权限(10%)