SRX基本配置

Juniper SRX路由器命令配置手册

Juniper SRX配置手册目录一、JUNOS操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS配置管理 (3)1.3 SRX主要配置内容 (4)二、SRX防火墙配置对照说明 (5)2.1 初始安装 (5)2.1.1 登陆 (5)2.1.2 设置root用户口令 (5)2.1.3 设置远程登陆管理用户 (5)2.1.4 远程管理SRX相关配置 (6)2.2 Policy (6)2.3 NAT (7)2.3.1 Interface based NAT (7)2.3.2 Pool based Source NAT (8)2.3.3 Pool base destination NAT (9)2.3.4 Pool base Static NAT (10)2.4 IPSEC VPN (10)2.5 Application and ALG (12)2.6 JSRP (12)三、SRX防火墙常规操作与维护 (14)3.1 设备关机 (14)3.2 设备重启 (15)3.3 操作系统升级 (15)3.4 密码恢复 (15)3.5 常用监控维护命令 (16)Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

凯迪拉克全新一代SRX技术参数及产品配置表110516

项目All New SRX Performance全新SRX豪华版All New SRX Luxury全新SRX旗舰版动力总成发动机描述发动机描述变速箱最大功率[kw(hp)/rpm]最大扭距(Nm/rpm)加速0-100km/h(s)最高时速(km/h)尺寸总长(mm)总宽(mm)总高(mm)1663 mm (18"轮胎)1667(20"轮胎)轴距(mm)整车质量(kg)离地间隙200 mm(18"轮胎)203 mm (20"轮胎)接近角11.56 (18"轮胎)11.29 (20"轮胎)离去角20.51°(18"轮胎 & 不带拖钩)20.26° (20"轮胎 & 不带拖钩)行李箱容积(litres)油箱容积(litres)底盘与悬挂驱动类型转向系统刹车悬挂系统FE2舒适运动悬挂系统FE3豪华运动悬挂系统前悬后悬轮胎及轮辋轮胎尺寸P235/65R18P235/55R20轮辋尺寸/类型18英寸铝合金镜面抛光20英寸铝合金镀铬备胎安全4轮独立防抱死制动系统(ABS)S S TCS防滑平衡控制系统S S StabiliTrak动态车身稳定系统S S 前后泊车辅助系统S S 胎压监测系统(TPM)S S e-LSD电子后差数器S S 电子实时阻尼悬挂(RTD)-S 防侧翻系统S S 两段式前排安全气囊,胸部保护侧气囊和前后安全气帘S S 前排乘客乘坐侦测系统 (PODS)-S 中控台儿童锁止装置S S 倒车影像系统S S 安吉星Onstar汽车守护系统(车载信息通信服务系统)S S 外饰双层电动全景天窗/带电动遮阳帘S S HID氙气主动转向大灯 (AFL)-S 电动外后视镜(带电加热,电动折叠功能,驾驶座防炫目)S S 雨量感应式雨刮器S S 镀铬行李架S S 电动高度可调举升门S S LED中置高位刹车灯S S 内饰豪华三幅真皮木饰方向盘S S 后座影音系统&后座空调调节面板S S 全自动空气循环及监测系统S S 电子防炫目内后视镜-S 后排座椅60/40可折叠功能S S 驾驶员座椅大腿支撑可调S S 便捷&豪华配备发动机一键式启动和远程启动(RES)S S 无钥匙进入系统S S 方向管柱四向调节和脚踏板电动调节-S 全液晶真彩色驾驶员信息中心S S 豪华环境氛围灯光S S 双区独立控制自动空调S S 三区独立控制自动空调S S 定速巡航系统S -前排座椅8向电动调节,带2向电动腰撑调节-S 前排座椅电加热S S 前排座椅电动通风和后排座椅电加热S S 驾驶员环境记忆系统(2种设置)S S 中文语音控制系统-S "U-RAIL"储物空间设计-S 信息娱乐系统蓝牙系统,AUX插座,USB,iPod接口,S S AM/FM收音机,高级内置单碟CD播放系统S -40G车载硬盘信息娱乐系统-S 8英寸可升降液晶触摸显示屏-S Bose数字环绕音响系统S -Bose® 5.1座舱数字环绕音响系统-S 无线耳机和遥控器-S GPS中文智能语音导航系统-S 后座双DVD信息娱乐系统-S"S"--- 标准装备 "-" --- 无凯迪拉克全新SRX 技术参数及配置表48511910速度感应式液压助力转向系统25208.7s e-AWD智能全驱系统11L 198 (269) / 69502807827(第二排座椅后方空间)79.5紧凑型3.0升 V6 SIDI 全铝智能直喷发动机6T70 Hydra-Matic 全电子6速自动变速箱(手自一体)302/5100210 km/hH型摆臂,中空横向稳定杆;实时控制减震系统四轮带ABS及ESC的盘式助力制动系统;前后通风式制动盘;前后铝质制动钳独立悬架,特殊调教的螺旋弹簧,中空直接作用式横向稳定杆;液压乘坐舒适衬套。

Juniper_SRX中文配置手册簿及现用图解

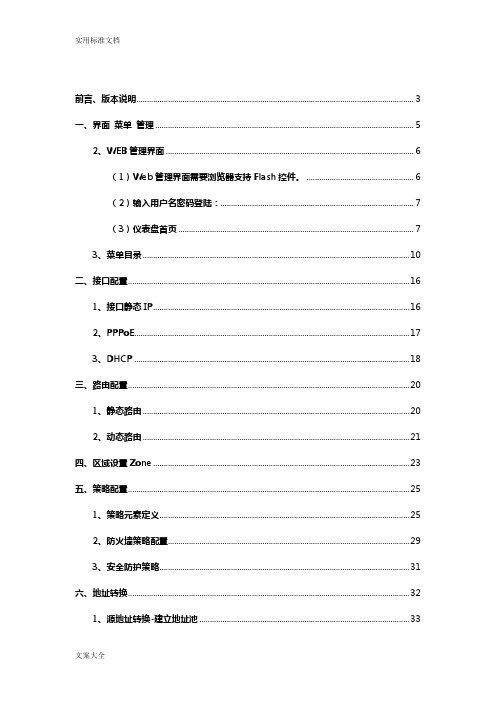

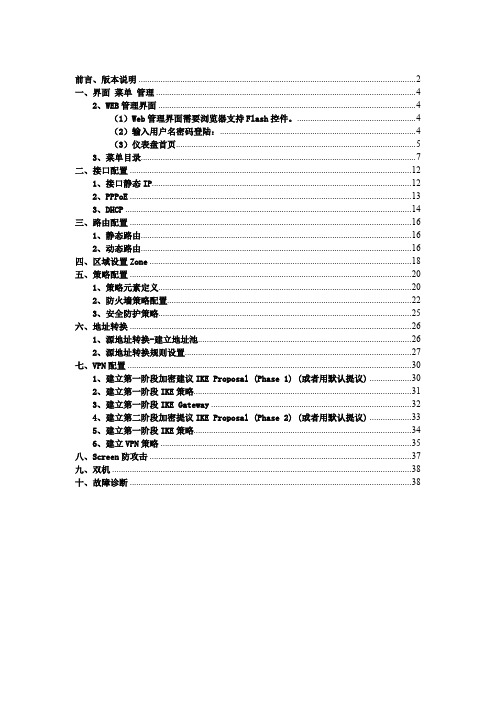

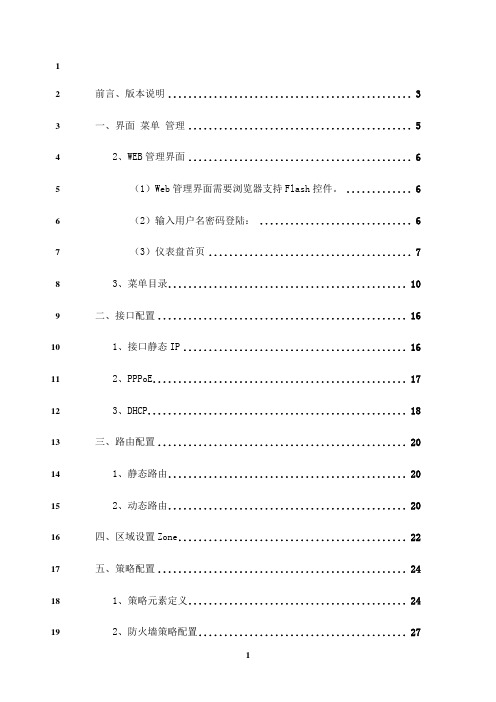

前言、版本说明 (3)一、界面菜单管理 (5)2、WEB管理界面 (6)(1)Web管理界面需要浏览器支持Flash控件。

(6)(2)输入用户名密码登陆: (7)(3)仪表盘首页 (7)3、菜单目录 (10)二、接口配置 (16)1、接口静态IP (16)2、PPPoE (17)3、DHCP (18)三、路由配置 (20)1、静态路由 (20)2、动态路由 (21)四、区域设置Zone (23)五、策略配置 (25)1、策略元素定义 (25)2、防火墙策略配置 (29)3、安全防护策略 (31)六、地址转换 (32)1、源地址转换-建立地址池 (33)2、源地址转换规则设置 (35)七、VPN配置 (37)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (38)2、建立第一阶段IKE策略 (39)3、建立第一阶段IKE Gateway (40)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (41)5、建立第一阶段IKE策略 (42)6、建立VPN策略 (43)八、Screen防攻击 (46)九、双机 (48)十、故障诊断 (49)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:rootsrx240-1%输入cli命令进入JUNOS访问模式:rootsrx240-1% clirootsrx240-1>输入configure进入JUNOS配置模式:rootsrx240-1% clirootsrx240-1> configureEntering configuration mode[edit]rootsrx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

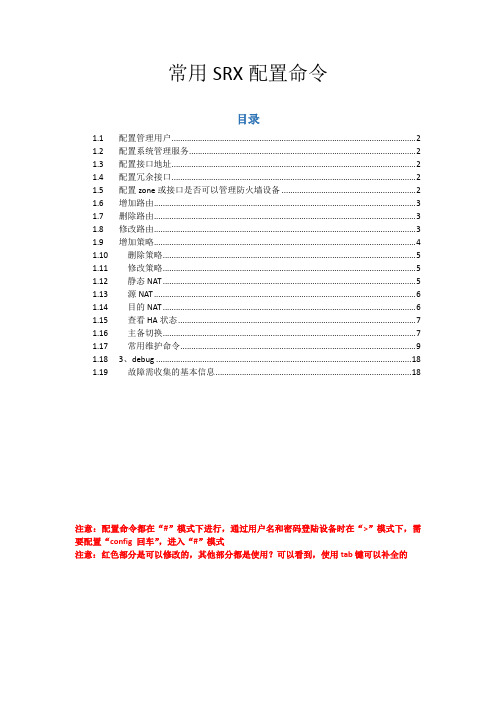

常用SRX配置和维护命令

常用SRX配置命令目录1.1 配置管理用户 (2)1.2 配置系统管理服务 (2)1.3 配置接口地址 (2)1.4 配置冗余接口 (2)1.5 配置zone或接口是否可以管理防火墙设备 (2)1.6 增加路由 (3)1.7 删除路由 (3)1.8 修改路由 (3)1.9 增加策略 (4)1.10 删除策略 (5)1.11 修改策略 (5)1.12 静态NAT (5)1.13 源NAT (6)1.14 目的NAT (6)1.15 查看HA状态 (7)1.16 主备切换 (7)1.17 常用维护命令 (9)1.18 3、debug (18)1.19 故障需收集的基本信息 (18)注意:配置命令都在“#”模式下进行,通过用户名和密码登陆设备时在“>”模式下,需要配置“config 回车”,进入“#”模式注意:红色部分是可以修改的,其他部分都是使用?可以看到,使用tab键可以补全的基础配置1.1 配置管理用户配置比如配置lab用户set system login user lab class super-userset system login user lab authentication plain-text-password###回车后需要两次输入密码1.2 配置系统管理服务配置ssh、telnet、http、https登陆设备set system services sshset system services telnetset system services web-management http interface ge-0/0/0.0(可以进行的管理接口)set system services web-management http interface allset system services web-management https system-generated-certificateset system services web-management https interface all1.3 配置接口地址reth接口是防火墙HA后的冗余接口,这个接口包含配置在主设备和备设备的两条链路set interfaces ge-0/0/0 unit 0 family inet address 10.1.10.1/24set interfaces reth5 unit 0 family inet address 1.1.70.5/241.4 配置冗余接口把主设备的g-0/0/6接口,备设备的ge-9/0/6接口(物理接口位置与主设备相同)捆绑到冗余接口reth5中set interface ge-0/0/6 gigether-options redundant-parent reth5set interface ge-9/0/6 gigether-options redundant-parent reth5set interface reth5 redundant-ether-options redundancy-group 11.5 配置zone或接口是否可以管理防火墙设备A、配置zone trust,并且可以管理防火墙,分配接口ge-0/0/0.0接口到trust区域set security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust interfaces ge-0/0/0.0B、配置zone untrust可以管理防火墙,但其中的ge-0/0/8.0只能用telnet和http管理,其他的不允许:set security zones security-zone untrust interfaces ge-0/0/8.0 host-inbound-trafficsystem-services httpsset security zones security-zone untrust interfaces ge-0/0/8.0 host-inbound-trafficsystem-services ssh路由配置1.6 增加路由A、配置静态路由,目标地址段是61.189.2.0/24 下一跳地址2.1.1.1set routing-options static route 61.189.2.0/24 next-hop 2.1.1.1B、缺省路由下一跳地址是2.1.1.1set routing-options static route 0.0.0.0/0 next-hop 2.1.1.1C、OSPF路由,ge-0/0/3.0接口在area 0中set protocols ospf area 0 interface ge-0/0/3.01.7 删除路由A、删除静态路由delete routing-options static route 61.189.2.0/24 next-hop 2.1.1.1B、删除缺省路由delete routing-options static route 0.0.0.0/0 next-hop 2.1.1.1C、删除OSPF路由delete protocols ospf area 0 interface ge-0/0/3.01.8 修改路由修改61.189.2.0/24的下一跳为3.1.1.1delete routing-options static route 61.189.2.0/24 next-hop 2.1.1.1set routing-options static route 61.189.2.0/24 next-hop 3.1.1.1策略配置A、从trust区域到untrust区域全部允许set security policies from-zone trust to-zone untrust policy trust2un match source-address anyset security policies from-zone trust to-zone untrust policy trust2un matchdestination-address anyset security policies from-zone trust to-zone untrust policy trust2un match application any set security policies from-zone trust to-zone untrust policy trust2un then permitB、从trust访问untrust的部分网段192.168.1.0/24的http,ftp服务定义untrust区域地址池,地址池名字192.168.1.0/24,地址192.168.1.0/24set security zones security-zone untrust address-book address 192.168.1.0/24192.168.1.0/24set security policies from-zone trust to-zone untrust policy trust2un match source-address anyset security policies from-zone trust to-zone untrust policy trust2un matchdestination-address 192.168.1.0/24set security policies from-zone trust to-zone untrust policy trust2un match application junos-httpset security policies from-zone trust to-zone untrust policy trust2un match application junos-ftpset security policies from-zone trust to-zone untrust policy trust2un then permitC、从trust访问untrust的部分网段192.168.1.0/24的自定义服务TCP 3389端口定义untrust区域地址池,地址池名字192.168.1.0/24,地址192.168.1.0/24set security zones security-zone untrust address-book address 192.168.1.0/24192.168.1.0/24定义tcp 3389服务,定义服务名称TCP3389set applications application TCP3389 protocol tcp destination-port 3389set security policies from-zone trust to-zone untrust policy trust2un match source-address anyset security policies from-zone trust to-zone untrust policy trust2un matchdestination-address 192.168.1.0/24set security policies from-zone trust to-zone untrust policy trust2un match application TCP3389set security policies from-zone trust to-zone untrust policy trust2un then permitdelete security policies from-zone trust to-zone untrust policy trust2un1.11 修改策略A、增加目的地址set security zones security-zone untrust address-book address 192.168.2.0/24192.168.2.0/24set security policies from-zone trust to-zone untrust policy trust2un match destination-address 192.168.2.0/24B、增加443端口应用set applications application TCP443 protocol tcp destination-port 443set security policies from-zone trust to-zone untrust policy trust2un match application TCP443C、去掉443端口应用delete security policies from-zone trust to-zone untrust policy trust2un match application TCP443NAT部分1.12 静态NAT外网untrust区域2.1.1.11与内网的trust区域192.168.20.1做静态NAT。

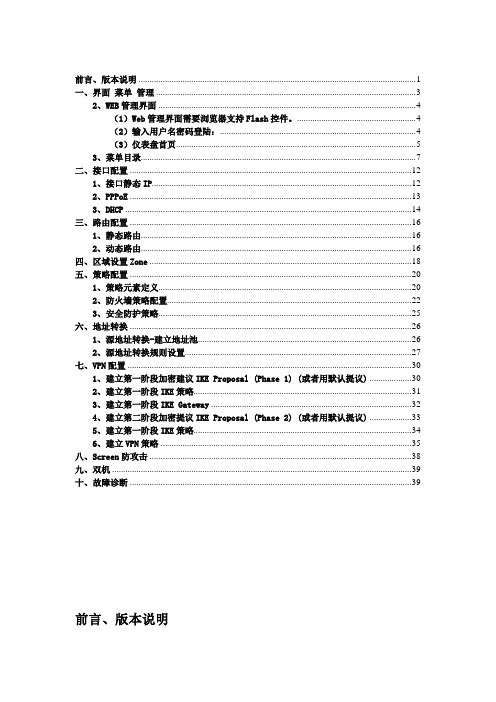

JuniperSRX中文配置手册及图解

前言、版本说明 (1)一、界面菜单管理 (3)2、WEB管理界面 (4)(1)Web管理界面需要浏览器支持Flash控件。

(4)(2)输入用户名密码登陆: (4)(3)仪表盘首页 (5)3、菜单目录 (7)二、接口配置 (12)1、接口静态IP (12)2、PPPoE (13)3、DHCP (14)三、路由配置 (16)1、静态路由 (16)2、动态路由 (16)四、区域设置Zone (18)五、策略配置 (20)1、策略元素定义 (20)2、防火墙策略配置 (22)3、安全防护策略 (25)六、地址转换 (26)1、源地址转换-建立地址池 (26)2、源地址转换规则设置 (27)七、VPN配置 (30)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30)2、建立第一阶段IKE策略 (31)3、建立第一阶段IKE Gateway (32)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33)5、建立第一阶段IKE策略 (34)6、建立VPN策略 (35)八、Screen防攻击 (38)九、双机 (39)十、故障诊断 (39)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:root@srx240-1%输入cli命令进入JUNOS访问模式:root@srx240-1% cliroot@srx240-1>输入configure进入JUNOS配置模式:root@srx240-1% cliroot@srx240-1> configureEntering configuration mode[edit]root@srx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet帐户,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

JuniperSRX高端防火墙简明配置手册

Juniper SRX防火墙简明配置手册目录一、 JUNOS 操作系统介绍 (3)1.1层次化配置结构 (3)1.2 JunOS 配置管理 (4)1.3 SRX 主要配置内容 (4)二、 SRX 防火墙配置说明 (5)2.1初始安装 (5)2.1.1登陆 (5)2.1.2设置 root 用户口令 (9)2.1.3JSRP 初始化配置 (9)2.1.4设置远程登陆管理用户 (14)2.1.5远程管理 SRX相关配置 (15)2.1.6ZONE 及相关接口的配置 (15)2.2 Policy (16)2.3 NAT (17)2.3.1Interface based NAT (18)2.3.2Pool based Source NAT (18)2.3.3Pool base destination NAT (19)2.3.4Pool base Static NAT (20)2.4 IPSEC VPN (21)2.5 Application and ALG (22)三、 SRX 防火墙常规操作与维护 (22)3.1单机设备关机 (22)3.2单机设备重启 (23)3.3单机操作系统升级 (23)3.4双机模式下主备 SRX 关机 (23)3.5双机模式下主备设备重启 (24)3.6双机模式下操作系统升级 (24)3.7双机转发平面主备切换及切换后恢复 (25)3.8双机控制平面主备切换及切换后恢复 (25)3.9双机模式下更换备SRX (25)3.10双机模式下更换主SRX (26)3.11双机模式更换电源 (27)3.12双机模式更换故障板卡 (27)3.13配置备份及还原方法 (27)3.14密码修改方法 (28)3.15磁盘文件清理方法 (28)3.16密码恢复 (28)3.17常用监控维护命令 (29)四、 SRX 防火墙介绍 (31)Juniper SRX防火墙简明配置手册SRX系列防火墙是 Juniper 公司基于 JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

Juniper SRX配置手册

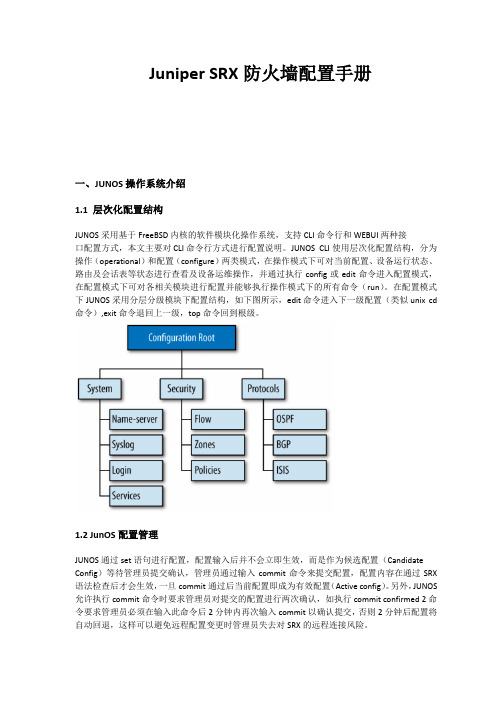

Juniper SRX防火墙配置手册一、JUNOS操作系统介绍1.1 层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明。

JUNOS CLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。

在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置(类似unix cd 命令),exit命令退回上一级,top命令回到根级。

1.2 JunOS配置管理JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置(Candidate Config)等待管理员提交确认,管理员通过输入commit命令来提交配置,配置内容在通过SRX 语法检查后才会生效,一旦commit通过后当前配置即成为有效配置(Active config)。

另外,JUNOS 允许执行commit命令时要求管理员对提交的配置进行两次确认,如执行commit confirmed 2命令要求管理员必须在输入此命令后2分钟内再次输入commit以确认提交,否则2分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对SRX的远程连接风险。

在执行commit命令前可通过配置模式下show命令查看当前候选配置(Candidate Config),在执行commit后配置模式下可通过run show config命令查看当前有效配置(Active config)。

此外可通过执行show | compare比对候选配置和有效配置的差异。

SRX上由于配备大容量硬盘存储器,缺省按先后commit顺序自动保存50份有效配置,并可通过执行rolback和commit命令返回到以前配置(如rollback 0/commit可返回到前一commit配置);也可以直接通过执行save configname.conf手动保存当前配置,并执行load override configname.conf / commit调用前期手动保存的配置。

SRX配置

第一节系统配置1.1、设备初始化1.1.1登陆首次登录需要使用Console口连接SRX,root用户登陆,密码为空login: root Password: --- JUNOS 9.5R1.8 built 2009-07-16 15:04:30 UTC root% cli /***进入操作模式***/ root>root> configureEntering configuration mode /***进入配置模式***/ [edit] Root#1.1.2设置root用户口令(必须配置root帐号密码,否则后续所有配置及修改都无法提交)root# set system root-authentication plain-text-password root# new password : root123root# retype new password: root123 密码将以密文方式显示root# show system root-authenticationencrypted-password "$1$xavDeUe6$fNM6olGU.8.M7B62u05D6."; # SECRET-DATA注意:强烈建议不要使用其它加密选项来加密root和其它user口令(如encrypted-password 加密方式),此配置参数要求输入的口令应是经加密算法加密后的字符串,采用这种加密方式手工输入时存在密码无法通过验证风险。

注:root用户仅用于console连接本地管理SRX,不能通过远程登陆管理SRX,必须成功设置root口令后,才能执行commit提交后续配置命令。

1.1.3设置远程登陆管理用户root# set system login user lab class super-user authentication plain-text-password root# new password : juniperroot# retype new password: srx123注:此juniper用户拥有超级管理员权限,可用于console和远程管理访问,另也可自行灵活定义其它不同管理权限用户。

(完整word版)Juniper_SRX中文配置手册及图解

前言、版本说明 (2)一、界面菜单管理 (4)2、WEB管理界面 (4)(1)Web管理界面需要浏览器支持Flash控件。

(4)(2)输入用户名密码登陆: (4)(3)仪表盘首页 (5)3、菜单目录 (7)二、接口配置 (12)1、接口静态IP (12)2、PPPoE (13)3、DHCP (14)三、路由配置 (16)1、静态路由 (16)2、动态路由 (16)四、区域设置Zone (18)五、策略配置 (20)1、策略元素定义 (20)2、防火墙策略配置 (22)3、安全防护策略 (25)六、地址转换 (26)1、源地址转换-建立地址池 (26)2、源地址转换规则设置 (27)七、VPN配置 (30)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30)2、建立第一阶段IKE策略 (31)3、建立第一阶段IKE Gateway (32)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33)5、建立第一阶段IKE策略 (34)6、建立VPN策略 (35)八、Screen防攻击 (37)九、双机 (38)十、故障诊断 (38)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:root@srx240-1%输入cli命令进入JUNOS访问模式:root@srx240-1% cliroot@srx240-1>输入configure进入JUNOS配置模式:root@srx240-1% cliroot@srx240-1> configureEntering configuration mode[edit]root@srx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet帐户,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

Juniper SRX配置手册

Juniper SRX防火墙配置手册一、JUNOS操作系统介绍层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明。

JUNOS CLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。

在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置(类似unix cd命令),exit命令退回上一级,top命令回到根级。

JunOS配置管理JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置(Candidate Config)等待管理员提交确认,管理员通过输入commit命令来提交配置,配置内容在通过SRX 语法检查后才会生效,一旦commit通过后当前配置即成为有效配置(Active config)。

另外,JUNOS允许执行commit命令时要求管理员对提交的配置进行两次确认,如执行commit confirmed 2命令要求管理员必须在输入此命令后2分钟内再次输入commit以确认提交,否则2分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对SRX的远程连接风险。

在执行commit命令前可通过配置模式下show命令查看当前候选配置(Candidate Config),在执行commit后配置模式下可通过run show config命令查看当前有效配置(Active config)。

此外可通过执行show | compare比对候选配置和有效配置的差异。

SRX上由于配备大容量硬盘存储器,缺省按先后commit顺序自动保存50份有效配置,并可通过执行rolback和commit命令返回到以前配置(如rollback 0/commit可返回到前一commit 配置);也可以直接通过执行save 手动保存当前配置,并执行load override / commit调用前期手动保存的配置。

最新Juniper_SRX中文配置手册及图解

1前言、版本说明 (3)2一、界面菜单管理 (5)32、WEB管理界面 (6)4(1)Web管理界面需要浏览器支持Flash控件。

(6)5(2)输入用户名密码登陆: (6)6(3)仪表盘首页 (7)73、菜单目录 (10)8二、接口配置 (16)91、接口静态IP (16)102、PPPoE (17)113、DHCP (18)12三、路由配置 (20)131、静态路由 (20)142、动态路由 (20)15四、区域设置Zone (22)16五、策略配置 (24)171、策略元素定义 (24)182、防火墙策略配置 (27)193、安全防护策略 (29)20六、地址转换 (30)211、源地址转换-建立地址池 (31)222、源地址转换规则设置 (33)23七、VPN配置 (35)241、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) 25 (36)262、建立第一阶段IKE策略 (36)273、建立第一阶段IKE Gateway (37)284、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) 29 (38)305、建立第一阶段IKE策略 (39)316、建立VPN策略 (40)32八、Screen防攻击 (43)33九、双机 (45)34十、故障诊断 (46)353637383940414243444546前言、版本说明4748产品:Juniper SRX240 SH49版本:JUNOS Software Release [9.6R1.13]5051注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并52且CPU占用率明显下降很多。

53549.5R2.7版本(CPU持续保持在60%以上,甚至90%)55569.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)57585960616263646566676869707172737475767778798081828384858687一、界面菜单管理881、管理方式89JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,90所有接口都已开启Web管理,但无接口地址。

凯迪拉克2013款全新SRX参数及配置表

200 mm (18"轮胎) 11.56°(18"轮胎) 20.51°(18"轮胎 & 不带拖钩)

4851 1910

2807

1038 1006

6.1 1627 1623 827(第二排座椅后方空间) 79.5

1667(20"轮胎)

2100 2520

203 mm (20"轮胎) 11.3°(20'轮胎)

-

-

-

-

S

S

S

S

S

S

S

S

S

-

S

S

S

S

S

-

S

S

S

S

S

S

-

-

-

-

-

-

S

S

S

S

SSຫໍສະໝຸດ SSSS

S

S

-

-

-

-

-

-

S

S

S

S

S

-

S

S

S

S

S

S

-

-

-

-

-

S

S

S

S

S

S

S

S

S

S

S

S

-

-

-

-

S

S

S

-

-

-

-

-

-

S

S

S

S

S

-

S

S

S

S

S

-

S

S

S

S

S

-

S

S

S

S

S

1.SRX 系统演变 基本配置

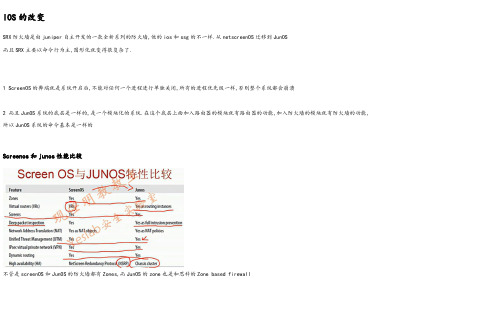

IOS的改变SRX防火墙是由juniper自主开发的一款全新系列的防火墙,他的ios和ssg的不一样.从netscreenOS迁移到JunOS而且SRX主要以命令行为主,图形化就变得很复杂了.1 ScreenOS的弊端就是系统开启后,不能对任何一个进程进行单独关闭,所有的进程优先级一样,否则整个系统都会崩溃2 而且JunOS系统的底层是一样的,是一个模块化的系统.在这个底层上面加入路由器的模块就有路由器的功能,加入防火墙的模块就有防火墙的功能, 所以JunOS系统的命令基本是一样的Screenos和junos性能比较不管是screenOS和JunOS的防火墙都有Zones,而JunOS的zone也是和思科的Zone based firewallScreenos有虚拟路由器,Junos也有,不过叫做路由实例Screens功能更两者都有深度包检测在junos就是ips的功能了都有nat vpn 动态路由协议 utm(就是防御病毒,防御垃圾邮件的功能)SRX防火墙的管理方式有命令行和网页管理SRX产品线第一种是分支SRX系列的,这个产品线主要是中小型企业用的,像路由器,防火墙,交换机等等第二种是数据中心的SRX系列的,这款系列就是主要针对大型企业的,像吞吐量达到10G的数据中心和IPS两个系列的features其实是有共同的,但是都有自己特别的feature的就是了Branch SRX系列Branch SRX系列特性介绍中小型企业的srx系列设备能够支持病毒检测,垃圾邮件过滤,url过滤,而数据中心是不支持的Ips的能力比数据中心的要弱.而这次分支srx多了一个动态vpn的客户端的功能,它能够让客户直接打开网页,下载客户端输入密码就能够连上vpn,好方便.咋这是数据中心不支持的有3G和wifi有mpls能够支持广域网接口,像帧中继,adsl这些Branch SRX Series授权这个系列的SRX的授权几乎都要买的,除了BGP是永久的.其他都是要购买.这的conbined set是一个集合,是防病毒,防御垃圾邮件,url过滤的一个集合,而动态vpn客户端一般来说只能并发连接时2-3个,但是要到5个或者更多的话就必须买授权系列型号这款SRX100的最大吞吐量是650Mbps,而且也是有两个选择,一个是512MB的内存,一个是1G内存功能也是差老远.如果你是买了512内存的SRX100,那么你只有基本的防火墙功能和vpn功能,对应用层的过滤你是办不到的就算买了授权也不能对病毒,垃圾邮件和url过滤,必须得将内存升级到1GB,然后再买授权才能用.SRX100是不支持广域网模块的SRX200这个产品和SRX100几乎差不多(就是功能上),性能还是比srx100好的.,而且多了一个广域网接口,红色框住的地方SRX600就是一个很大的跨度了.最大吞吐量也达到了7Gbps,而却ips的吞吐量也有1.5Gpbs,很牛逼的性能DATA Center SRX数据中心的SRX防火墙主要是高性能,高稳定,但并不是feature多JunOS的基本操作(命令)操作模式介绍在一个新的设备上面,在login的界面上直接输入root就能登录,并不需要密码,而且必须要敲cli才能进入命令行界面admin@% cliadmin>这个”admin>”的模式是操作模式,这个模式下面可以实现show \clear\ monitor这三个操作,相当于思科的”#”模式Show interfaces就能看到这个设备所有接口的状态信息然后如果要进入配置模式必须敲configure,这样就能进入配置模式Junos的配置模式是#号的,这个模式可以进行configure\save\set\delet\load\show命令而且这个模式也可以show interfaces,不过这个模式下面show interfaces是查看所有接口的配置简单命令介绍查看接口命令第一句命令root>show interfaces terse是很简略的,相当于show ip int bri,能看见接口的up/down状态,地址,第二句命令root>show interfaces brief就比第一条命令查看的内容详细root>show interfaces detail更加详细,能够看到接口的速率,包的数目最后一个是最详细的,root>show interfaces extensive,这里就不显示了。

SRX基本配置

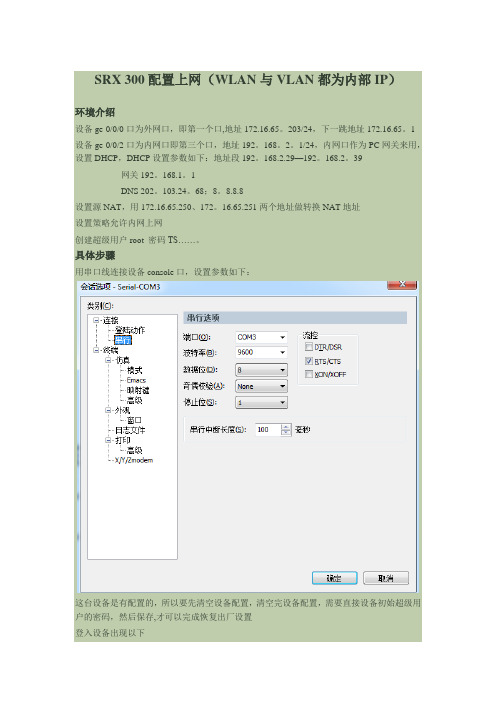

SRX 300配置上网(WLAN与VLAN都为内部IP)环境介绍设备ge-0/0/0口为外网口,即第一个口,地址172.16.65。

203/24,下一跳地址172.16.65。

1 设备ge-0/0/2口为内网口即第三个口,地址192。

168。

2。

1/24,内网口作为PC网关来用,设置DHCP,DHCP设置参数如下:地址段 192。

168.2.29—192。

168.2。

39网关 192。

168.1。

1DNS 202。

103.24。

68;8。

8.8.8设置源NAT,用172.16.65.250、172。

16.65.251两个地址做转换NAT地址设置策略允许内网上网创建超级用户root 密码TS……。

具体步骤用串口线连接设备console口,设置参数如下:这台设备是有配置的,所以要先清空设备配置,清空完设备配置,需要直接设备初始超级用户的密码,然后保存,才可以完成恢复出厂设置登入设备出现以下root@root〉root@root>configure 进入配置模式Entering configuration mode[edit]root@root# load factory-default 恢复出厂设备warning:activating factory configuration[edit]root@root# set system root-authentication plain—text-password 设置超级用户密码New password:Retype new password:[edit]root@root# commitcommit complete[edit] 此时回复出厂设置完成,下一步开始配置login: root 输入默认用户名rootPassword: 输入重置设备前输入的密码root@root%cli 敲入cli进入执行模式root@root> configure 敲入configure进入配置模式,执行模式代表符号“〉”Entering configuration mode[edit]root@root# 配置模式“#”root@root# set system login user lvlin class super—user authentication plain-text—password 建立用户名为“wangjian”的超级用户New password:为用户“root"设置密码Retype new password: 重复输入密码[edit]root@root#delete interfaces ge—0/0/0。

Juniper SRX防火墙配置手册-命令行模式

Juniper SRX防火墙简明配置手册目录一、JUNOS操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS配置管理 (4)1.3 SRX主要配置内容 (5)二、SRX防火墙配置对照说明 (6)2.1 初始安装 (6)2.1.1 登陆 (6)2.1.2 设置root用户口令 (6)2.1.3 设置远程登陆管理用户 (7)2.1.4 远程管理SRX相关配置 (7)2.2 Policy (8)2.3 NAT (8)2.3.1 Interface based NAT (9)2.3.2 Pool based Source NAT (10)2.3.3 Pool base destination NAT (11)2.3.4 Pool base Static NAT (12)2.4 IPSEC VPN (13)2.5 Application and ALG (15)2.6 JSRP (15)三、SRX防火墙常规操作与维护 (19)3.1 设备关机 (19)3.2设备重启 (20)3.3操作系统升级 (20)3.4密码恢复 (21)3.5常用监控维护命令 (22)Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

junipersrx防火墙配置管理手册

Juniper SRX系列防火墙配置管理手册目录一、JUNOS操作系统介绍 (3)层次化配置结构 (3)JunOS配置管理 (4)SRX主要配置内容 (4)二、SRX防火墙配置操作举例说明 (5)初始安装 (5)设备登陆 (5)设备恢复出厂介绍 (5)设置root用户口令 (5)设置远程登陆管理用户 (6)远程管理SRX相关配置 (6)配置操作实验拓扑 (7)策略相关配置说明 (7)策略地址对象定义 (8)策略服务对象定义 (8)策略时间调度对象定义 (8)添加策略配置举例 (9)策略删除 (10)调整策略顺序 (10)策略失效与激活 (10)地址转换 (10)Interface based NAT 基于接口的源地址转换 (11)Pool based Source NAT基于地址池的源地址转换 (12)Pool base destination NAT基于地址池的目标地址转换 (12)Pool base Static NAT基于地址池的静态地址转换 (13)路由协议配置 (14)静态路由配置 (14)OSPF配置 (15)交换机Firewall限制功能 (22)限制IP地 (22)限制MAC地址 (22)三、SRX防火墙常规操作与维护 (23)设备关机 (23)设备重启 (23)操作系统升级 (24)密码恢复 (24)常用监控维护命令 (25)Juniper SRX Branch系列防火墙配置管理手册说明SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

Juniper SRX防火墙简明配置手册

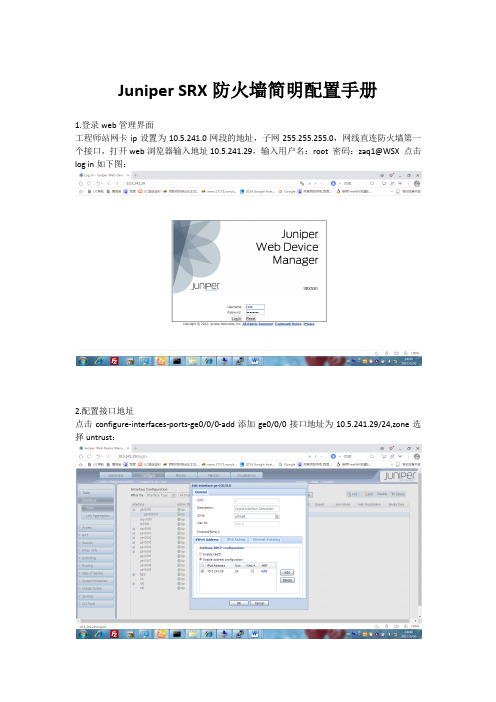

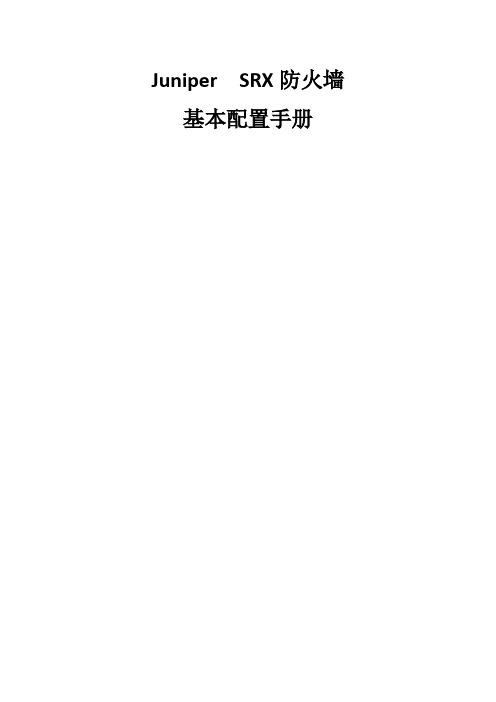

Juniper SRX防火墙简明配置手册1.登录web管理界面工程师站网卡ip设置为10.5.241.0网段的地址,子网255.255.255.0,网线直连防火墙第一个接口,打开web浏览器输入地址10.5.241.29,输入用户名:root 密码:zaq1@WSX 点击log in如下图:2.配置接口地址点击configure-interfaces-ports-ge0/0/0-add添加ge0/0/0接口地址为10.5.241.29/24,zone选择untrust:点击configure-interfaces-ports-ge0/0/1-add添加ge0/0/1接口地址为10.56.21.29/24,zone选择trust:3.配置静态nat点击nat-staticnat-add 配置rule名称,from选择untrust,rules点击add添加静态路由,如下图:4.配置proxy点击nat-proxy-add,interface选择ge0/0/0,将映射的外网ip地址添加进来,如下图:5.配置静态路由点击Routing-StaticRouting-Add,route配置为0.0.0.0,next-hop配置为10.5.241.1(外网网关地址)6.配置zone策略点击security-zones/screens-add配置zone name为untrust,binding screen选择untrust-screen,interface in the zone选择接口ge0/0/0.0,host inbound traffic-zone里配置好允许访问的服务端口。

点击security-zones/screens-add配置zone name为trust,interface in the zone选择接口ge0/0/1.0,host inbound traffic-zone里配置好允许访问的服务端口。

Juniper SRX基本配置手册

Juniper SRX防火墙基本配置手册1SRX防火墙的PPPoE拔号配置Juniper SRX防火墙支持PPPoE拔号,这样防火墙能够连接ADSL链路,提供给内网用户访问网络的需求。

配置拓扑如下所示:Ge-0/0/4 via PPPoE to obtian IP addressJuniper SRX240防火墙在Juniper SRX防火墙上面设置ADSL PPPoE拔号,可以在WEB界面或者命令行下面查看PPPoE拔号接口pp0,在命令行下面的查看命令如下所示:juniper@HaoPeng# run show interfaces terse | match ppInterface Admin Link Proto Local Remotepp0 up up在WEB界面下,也能够看到PPPoE的拔号接口pp0配置步聚如下所示:第一步:选择接口ge-0/0/4作为PPPoE拔号接口的物理接口,将接口封装成PPPoETo configure PPPoE encapsulation on an Ethernet interface:juniper@HaoPeng# set interfaces ge-0/0/4 unit 0 encapsulation ppp-over-ether第二步:配置PPPoE接口PP0.0的参数To create a PPPoE interface and configure PPPoE options:user@host# set interfaces pp0 unit 0 pppoe-options underlying-interfacege-0/0/4.0 auto-reconnect 100 idle-timeout 100 client第三步:配置PPPoE接口的MTU值To configure the maximum transmission unit (MTU) of the IPv4 family:user@host# set interfaces pp0 unit 0 family inet mtu 1492第四步:配置PPPoE接口的地址为negotiate-addressTo configure the PPPoE interface address:user@host# set interfaces pp0 unit 0 family inet negotiate-address第五步:配置PPPoE接口的PAP认证set int pp0 unit 0 ppp-options pap default password 88888878 local-name ****************local-password88888878 passive注意:default password和local password都必须设置成ADSL拔号时所用的密码,local name 必须是ADSL拔号时所用的用户名。

Juniper_SRX中文配置手册及图解

前言、版本说明 (2)一、界面菜单管理 (4)2、WEB管理界面 (4)(1)Web管理界面需要浏览器支持Flash控件。

(4)(2)输入用户名密码登陆: (4)(3)仪表盘首页 (5)3、菜单目录 (7)二、接口配置 (12)1、接口静态IP (12)2、PPPoE (13)3、DHCP (14)三、路由配置 (16)1、静态路由 (16)2、动态路由 (16)四、区域设置Zone (18)五、策略配置 (20)1、策略元素定义 (20)2、防火墙策略配置 (22)3、安全防护策略 (25)六、地址转换 (26)1、源地址转换-建立地址池 (26)2、源地址转换规则设置 (27)七、VPN配置 (30)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30)2、建立第一阶段IKE策略 (31)3、建立第一阶段IKE Gateway (32)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33)5、建立第一阶段IKE策略 (34)6、建立VPN策略 (35)八、Screen防攻击 (37)九、双机 (38)十、故障诊断 (38)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:root@srx240-1%输入cli命令进入JUNOS访问模式:root@srx240-1% cliroot@srx240-1>输入configure进入JUNOS配置模式:root@srx240-1% cliroot@srx240-1> configureEntering configuration mode[edit]root@srx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet帐户,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

JuniperSRX详细配置手册(含注释)

JuniperSRX详细配置手册(含注释)Juniper SRX标准配置第一节系统配置 (3)1.1、设备初始化 (3)1.1.1登陆 (3)1.1.2设置root用户口令 (3)1.1.3设置远程登陆管理用户 (3)2、系统管理 (4)1.2.1 选择时区 (4)1.2.2 系统时间 (4)1.2.3 DNS服务器 (5)1.2.4系统重启 (5)1.2.5 Alarm告警处理 (5)1.2.6 Root密码重置 (6)第二节网络设置 (7)2.1、Interface (7)2.1.1 PPPOE (7)2.1.2 Manual (8)2.1.3 DHCP (8)2.2、Routing (9)Static Route (9)2.3、SNMP (9)第三节高级设置 (9)3.1.1 修改服务端口 (9)3.1.2 检查硬件序列号 (9)3.1.3 内外网接口启用端口服务 (10)3.1.4 创建端口服务 (10)3.1.5 VIP端口映射 (10)3.1.6 MIP映射 (11)3.1.7禁用console口 (12)3.1.8 Juniper SRX带源ping外网默认不通,需要做源地址NAT (12)3.1.9 设置SRX管理IP (12)3.2.0 配置回退 (13)3.2.1 UTM调用 (13)3.2.2 网络访问缓慢解决 (13)第四节VPN设置 (14)4.1、点对点IPSec VPN (14)4.1.1 Route Basiced (14)4.1.2 Policy Basiced (17)4.2、Remote VPN (19)4.2.1 SRX端配置 (19)4.2.2 客户端配置 (20)第一节系统配置1.1、设备初始化1.1.1登陆首次登录需要使用Console口连接SRX,root用户登陆,密码为空login: rootPassword:--- JUNOS 9.5R1.8 built 2009-07-16 15:04:30 UTCroot% cli /***进入操作模式***/root>root> configureEntering configuration mode /***进入配置模式***/[edit]Root#1.1.2设置root用户口令(必须配置root帐号密码,否则后续所有配置及修改都无法提交)root# set system root-authentication plain-text-passwordroot# new password : root123root# retype new password: root123密码将以密文方式显示root# show system root-authenticationencrypted-password"$1$xavDeUe6$fNM6olGU.8.M7B62u05D6."; # SECRET-DATA 注意:强烈建议不要使用其它加密选项来加密root和其它user口令(如encrypted-password 加密方式),此配置参数要求输入的口令应是经加密算法加密后的字符串,采用这种加密方式手工输入时存在密码无法通过验证风险。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SRX 300配置上网(WLAN与VLAN都为内部IP)环境介绍设备ge-0/0/0口为外网口,即第一个口,地址172.16.65.203/24,下一跳地址172.16.65.1设备ge-0/0/2口为内网口即第三个口,地址192.168.2.1/24,内网口作为PC网关来用,设置DHCP,DHCP设置参数如下:地址段 192.168.2.29-192.168.2.39网关 192.168.1.1DNS 202.103.24.68;8.8.8.8设置源NAT,用172.16.65.250、172.16.65.251两个地址做转换NAT地址设置策略允许内网上网创建超级用户root 密码TS…….具体步骤用串口线连接设备console口,设置参数如下:这台设备是有配置的,所以要先清空设备配置,清空完设备配置,需要直接设备初始超级用户的密码,然后保存,才可以完成恢复出厂设置登入设备出现以下root@root>root@root>configure 进入配置模式Entering configuration mode[edit]root@root# load factory-default 恢复出厂设备warning: activating factory configuration[edit]root@root# set system root-authentication plain-text-password 设置超级用户密码New password:Retype new password:[edit]root@root# commitcommit complete[edit] 此时回复出厂设置完成,下一步开始配置login: root 输入默认用户名rootPassword: 输入重置设备前输入的密码root@root% cli 敲入cli进入执行模式root@root> configure 敲入configure进入配置模式,执行模式代表符号“>”Entering configuration mode[edit]root@root# 配置模式“#”root@root# set system login user lvlin class super-user authentication plain-text-password 建立用户名为“wangjian”的超级用户New password: 为用户“root”设置密码Retype new password: 重复输入密码[edit]root@root# delete interfaces ge-0/0/0.0 删除接口相关配置,接口默认处于交换[edit] 模式Ethernet-switching模式下,要想设置成三层必须先把这个属root@root# delete interfaces fe-0/0/2 unit 0 性删除,“.0”和unit0在意义上一样[edit]wangjian# set interfaces ge-0/0/0.0 family inet address 192.168.201.239/24[edit] 设置ge-0/0/0.0为三层接口地址192.168.201.239set interfaces ge-0/0/0.0 family inet address 172.16.65.203/24wangjian# set interfaces fe-0/0/2.0 family inet address 192.168.1.1/24[edit] 设置Ge-0/0/2.0为三层接口地址192.168.2.1wangjian# set routing-options static route 0.0.0.0/0 next-hop 192.168.201.250set routing-options static route 0.0.0.0/0 next-hop 172.16.65.1[edit] 设置默认路由wangjian# set security zones security-zone untrust interfaces ge-0/0/0.0[edit] 设置ge-0/0/0.0口为untrust安全域接口wangjian# set security zones security-zone trust interfaces ge-0/0/2.0[edit] 设置fe-0/0/2.0口为trust安全域接口wangjian# delete security nat source rule-set trust-to-untrust[edit] 删除系统自带的源nat规则wangjian# set security nat source pool wangjian address 192.168.201.59 to 192.168.201.60 设置源nat地址池set security nat source pool wangjian address 172.16.65.250 to 172.16.65.251[edit]wangjian# set security nat source rule-set wangjiannat from zone trust[edit] 设置nat源安全域wangjian# set security nat source rule-set wangjiannat to zone untrust[edit] 设置nat目的安全域wangjian# set security nat source rule-set wangjiannat rule wangjiannat1 match source-address 0.0.0.0/0 设置nat源地址[edit]wangjian# set security nat source rule-set wangjiannat rule wangjiannat1 then source-nat pool wangjian 设置nat关联地址池[edit]wangjian# set security zones security-zone untrust interface ge-0/0/0.0 host-inbound-traffic system-services http[edit] 打开接口http管理wangjian# set system services web-management http[edit] 打开http全局开关wangjian# delete security policies from-zone trust to-zone untrust policy trust-to untrust 删除系统自带策略delete security policies from-zone trust to-zone untrust policy trust-to untrust[edit]wangjian# set security policies from-zone trust to-zone untrust policy wangjian match source-address any[edit] 配置策略源地址wangjian# set security policies from-zone trust to-zone untrust policy wangjian match destination-address any 配置策略目的地址[edit]wangjian# set security policies from-zone trust to-zone untrust policy wangjian match application any 配置策略应用[edit]wangjian# set security policies from-zone trust to-zone untrust policy wangjian thenpermit 配置策略动作[edit]wangjian# set security policies from-zone trust to-zone untrust policy wangjian then log session-init 开启策略日志—会话开始[edit]wangjian# set security policies from-zone trust to-zone untrust policy wangjian then log session-close 开启策略日志—会话结束[edit]wangjian# delete system services dhcp[edit] 删除系统默认dhcpwangjian# set system services dhcp router 192.168.1.1[edit] DHCP参数默认网关wangjian# set system services dhcp pool 192.168.2.0/24 address-range low 192.168.2.29 DHCP 参数地址池开始地址[edit]wangjian# set system services dhcp pool 192.168.2.0/24 address-range high 192.168.2.39 DHCP 参数地址池结束地址[edit]wangjian# set system services dhcp maximum-lease-time 4294967295[edit] DHCP参数分配地址租约时间wangjian# set system services dhcp name-server 202.106.0.20[edit] DHCP参数DNS服务器wangjian# set system services dhcp name-server 8.8.8.8[edit] DHCP参数DNS服务器wangjian# set system services dhcp propagate-settings ge-0/0/2.0[edit] 设置DHCP信号发散端口wangjian# delete interfaces ge-0/0/2.0[edit] 删除接口fe-0/0/2.0所有属性wangjian# set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic system-services all[edit] 设置接口ge-0/0/2.0接口为trust安全域wangjian# set security nat proxy-arp interface ge-0/0/0 address 192.168.201.59 to192.168.201.60 nat地址池地址在外网接口上做arp代理set security nat proxy-arp interface ge-0/0/0 address 172.16.65.250 to 172.16.65.251[edit]wangjian# delete interfaces vlan[edit] 删除vlan接口wangjian# delete interfaces ge-0/0/3[edit] 删除物理接口属性wangjian# delete interfaces fe-0/0/4[edit]wangjian# delete interfaces fe-0/0/5[edit]wangjian# delete interfaces fe-0/0/6[edit]wangjian# delete interfaces fe-0/0/7[edit]wangjian# delete interfaces ge-0/0/1[edit]wangjian# delete vlans[edit] 删除vlan这样就可以了,DHCP获取到地址Ping外网附加show命令wangjian# run show interfaces terse 查看物理接口属性Interface Admin Link Proto Local Remotege-0/0/0 up upge-0/0/0.0 up up inet 192.168.201.239/24gr-0/0/0 up upip-0/0/0 up uplsq-0/0/0 up uplt-0/0/0 up upmt-0/0/0 up upsp-0/0/0 up upsp-0/0/0.0 up up inetsp-0/0/0.16383 up up inet 10.0.0.1 --> 10.0.0.16 10.0.0.6 --> 0/0128.0.0.1 --> 128.0.1.16128.0.0.6 --> 0/0ge-0/0/1 up downfe-0/0/2 up upfe-0/0/2.0 up up inet 192.168.1.1/24fe-0/0/3 up downfe-0/0/4 up downfe-0/0/5 up downfe-0/0/6 up downfe-0/0/7 up downfxp2 up upfxp2.0 up up tnp 0x1gre up upipip up upirb up uplo0 up uplo0.16384 up up inet 127.0.0.1 --> 0/0lo0.16385 up up inet 10.0.0.1 --> 0/010.0.0.16 --> 0/0128.0.0.1 --> 0/0128.0.0.4 --> 0/0128.0.1.16 --> 0/0lo0.32768 up uplsi up upmtun up uppimd up uppime up uppp0 up upppd0 up upppe0 up upst0 up uptap up upvlan up up[edit]wangjian# show | compare 跟上次commit前对比敲过的命令[edit security zones security-zone untrust interfaces]ge-0/0/0.0 { ... }+ ge-0/0/1.0;[edit]wangjian# rollback 0 返回上次commit时的配置load complete[edit]。