ssl握手协议报文头

SSLTSL原理(握手原理和传输原理)

SSLTSL原理(握⼿原理和传输原理)本⽂参考《计算机⽹络⾃顶向下⽅法》⽬录背景通信的保障可以在⽹络的每⼀层上⾯做,⽐如应⽤层的有安全邮件协议(PGP pretty good privacy),传输层的有ssl,⽹络层的有IPsec。

在越底层做⽹络安全保障,成本就越⾼。

通信的4要素1. 机密性(confidentiality):仅有发送⽅和希望的接收⽅能够理解传输报⽂的内容。

做法:....2. 报⽂完整性(message integrity):确保通讯过程中报⽂内容没有被改动。

做法....3. 端点鉴别(end-point authentication):发送⽅与接收⽅都应该能证实通讯过程涉及的另⼀⽅。

做法。

4. 运⾏安全性(operational security):客户端和服务端运⾏的主机是安全的。

SSL/TLS in Deta ilSSL协议包括两个⼦协议:SSL记录协议和SSL握⼿协议,两个协议都处于TCP之上。

SSL握⼿协议准许服务器端与客户端在开始传输数据前能够通过特定的加密算法相互鉴别。

SSL记录协议主要完成分组和组合, 压缩和解压缩以及消息认证和加密等功能。

SSL握⼿协议描述安全连接建⽴的过程, 在客户和服务器传送应⽤层数据之前, 完成加密算法、密钥加密密钥算法的确定以及交换预主密钥, 最后产⽣相应的客户和服务器MAC秘密、会话加密密钥等功能。

参考通讯保证SSL/TSL能保证通讯的3要素,机密性、报⽂完整性、端点鉴别。

⽤到公开密钥密码、公开密钥密码、散列函数、数字签名。

想看公开密钥、数字签名等原理,建议读者看《计算机⽹络⾃动向下⽅法》或者其它⽂章。

MS: master secret,⽤于对称加密MAC : message authentication key ,⽤于鉴别报⽂完整性。

注意与链路层的MAC区别(媒体访问控制)T he Hand s hake Pr otocol1. 1. Initial Client Message to Server Initial Client Message to ServerClient Hello.1. Version Number. 2 for SSL2.0 ; 3 for SSL3.0 ;3.1 for TLS.2. Randomly Generated Data. 随机码,⽤于⽣成MS (master secret )和MAC 密钥3. Session Identification (if any). 有或者⽆,有则客户端传上⼀次session 的id 可以恢复session4. Cipher Suite. 客户端⽀持的密码算法列表,供服务器选择5. Compression Algorithm. 客户端⽀持的压缩算法列表,供服务器选择Client ServerClientHello -------->ServerHelloCertificate*ServerKeyExchange*CertificateRequest*<-------- ServerHelloDoneCertificate*ClientKeyExchangeCertificateVerify*[ChangeCipherSpec]Finished -------->[ChangeCipherSpec]<-------- FinishedApplication Data <-------> Application Data例⼦:2. Server Response to Client1. Server Hello.1. Version Number. 服务器选择的版本2. Randomly Generated Data. 随机码,⽤于⽣成MS (master secret )和MAC 鉴别码。

安全套接字层(SSL)协议简析

安全套接字层(SSL)协议简析安全套接字层(Secure Sockets Layer,简称SSL)协议是一种常用的加密通信协议,用于在计算机网络上保障数据传输安全。

本文将对SSL协议进行简要分析,介绍其原理、功能和应用领域。

一、SSL协议的原理SSL协议的核心原理是通过加密和身份认证来确保通信双方之间的数据传输安全。

在建立SSL连接之前,客户端与服务器会进行握手过程,双方交换证书并验证对方的身份。

握手成功后,SSL会为双方生成一个共享的对称密钥,该密钥用于加密数据的传输。

二、SSL协议的功能1. 数据加密:SSL使用对称密钥加密算法对数据进行加密处理,确保传输的数据在传播过程中不被窃取或篡改。

2. 握手协议:SSL通过握手协议进行身份认证,确保通信双方的身份合法可信。

3. 证书验证:SSL协议使用数字证书来验证服务器和客户端的身份,保证通信的安全性。

4. 报文完整性保护:SSL通过消息摘要算法对报文进行完整性校验,防止报文在传输过程中被篡改。

三、SSL协议的应用领域SSL协议广泛应用于网络安全领域,尤其在互联网上常见的安全传输方式HTTPS中得到了广泛应用。

具体应用领域包括但不限于以下几个方面:1. 网络通信安全保护:SSL协议被广泛应用于各种网络通信中,包括电子邮件、文件传输、即时通讯等,确保通信过程中数据的安全性。

2. 网上支付系统:SSL协议被应用在网上支付系统中,保障用户在支付过程中的隐私和资金安全。

3. 虚拟私人网络(VPN):SSL通过建立安全加密的通道,使得远程用户可以安全地访问公司内部资源,保护网络通信的安全性。

4. 网络服务器安全:SSL协议在各种网络服务器中得到应用,如Web服务器、邮件服务器等,提供安全的服务。

总结通过对SSL协议的简要分析,我们了解到SSL协议通过加密和身份认证等手段,保障了数据传输的安全性。

它在网络通信、支付系统、VPN以及服务器安全等领域得到了广泛应用。

SSLTLS协议中的握手过程详解

SSLTLS协议中的握手过程详解SSL/TLS协议中的握手过程详解SSL/TLS(安全套接层/传输层安全)协议是一种用于保护网络通信安全的加密协议。

在网络传输中,客户端和服务器之间的握手过程是建立安全通信的基础。

本文将详细解释SSL/TLS协议中的握手过程,以帮助读者更好地理解和应用该协议。

1. 握手协议介绍握手协议是SSL/TLS协议的重要组成部分,用于验证服务器的身份,并协商加密算法和密钥。

握手协议的主要目的是建立安全通道,确保通信的保密性、完整性和可信性。

2. 握手过程概述SSL/TLS握手过程包括以下步骤:2.1 客户端发送ClientHello在握手开始时,客户端向服务器发送ClientHello消息,包含了支持的SSL/TLS版本、加密算法和压缩方法等信息。

此消息允许服务器选择合适的参数进行后续握手协商。

2.2 服务器发送ServerHello服务器收到ClientHello消息后,选择合适的加密算法和相关参数,并向客户端发送ServerHello消息。

ServerHello消息包含服务器选择的SSL/TLS版本、加密算法和密钥等信息。

2.3 服务器发送Certificate服务器发送Certificate消息,将服务器的公钥证书发送给客户端。

客户端可以使用该证书验证服务器的身份,并获取服务器的公钥用于后续的密钥协商。

2.4 服务器发送ServerKeyExchange(可选)在某些情况下,服务器可能会发送ServerKeyExchange消息,用于向客户端发送临时公钥或其他参数,以供密钥协商使用。

这一步骤并非必需,只有在服务器需要向客户端提供额外信息时才会发送。

2.5 服务器发送ServerHelloDone服务器发送ServerHelloDone消息,通知客户端握手过程的结束。

客户端接收到该消息后,即可开始验证服务器的证书和进行密钥协商。

2.6 客户端发送ClientKeyExchange客户端生成一个随机的PreMaster Secret,并使用服务器的公钥加密,并将其发送给服务器,即ClientKeyExchange消息。

tls的certificate 报文-概述说明以及解释

tls的certificate 报文-概述说明以及解释1.引言1.1 概述在TLS(Transport Layer Security)协议中,证书扮演着非常重要的角色。

证书是一种数字证明,用于验证某个实体的身份和公钥。

在TLS握手过程中,服务器和客户端会交换证书来建立安全信任通道,确保通信的安全性和可靠性。

证书报文是TLS协议中的一个重要部分,它包含了各种信息,如证书的签发者、有效期、公钥等。

本文将重点讨论证书报文的结构和内容,探讨其在TLS协议中的作用和重要性。

通过对证书报文的深入理解,我们可以更好地理解TLS协议的工作原理,提高通信的安全性和可靠性。

1.2文章结构文章结构部分主要介绍了整篇文章的组织框架,帮助读者更好地了解文章内容和流程。

在本文中,文章结构分为三个主要部分,包括引言、正文和结论。

引言部分旨在引导读者对文章的主题有一个初步认识,包括对TLS的certificate报文的基本概念和重要性进行概述,以及展示文章的目的和结构。

通过引言部分可以让读者迅速掌握文章的主题和核心内容。

正文部分是整篇文章的重点,主要介绍了TLS的基本概念、证书的作用和原理,以及证书报文的结构和内容。

在这一部分中,会详细解释什么是TLS,证书在网络安全中的作用,以及证书报文的具体构成和含义。

通过正文部分的讲解,读者可以深入了解TLS证书报文的相关知识和技术。

结论部分是对整篇文章进行总结和反思,包括证书报文的重要性、安全性与有效性的讨论,以及对未来发展的展望。

通过结论部分的总结,读者可以从全局的角度看待TLS证书报文在网络安全中的作用和影响,同时也可以对未来的发展方向有一个初步的了解。

通过以上三个部分的分析,读者可以清晰地了解整篇文章的结构和内容安排,有助于他们更好地理解和消化文章中涉及的知识和信息。

1.3 目的本文的主要目的是介绍TLS的certificate报文的相关知识,包括证书的作用和原理、证书报文的结构和内容等内容。

sslhandshakeexception read error -回复

sslhandshakeexception read error -回复SSLHandshakeException是一种常见的异常错误,通常在进行SSL (Secure Socket Layer安全套接层)握手过程中发生。

这个错误的提示信息“read error”说明在读取SSL通信时发生错误。

在本文中,我们将深入了解SSL握手过程,以及可能导致SSLHandshakeException的一些常见问题和解决方案。

首先,让我们了解一下SSL握手过程。

SSL握手是建立安全通信的过程,用于确保用户与服务器之间的数据传输是加密和完整的。

在这个过程中,客户端和服务器之间交换证书以验证对方的身份,并建立一个共享的加密算法。

SSL握手可以分为以下几个步骤:1.客户端向服务器发送SSL握手请求。

2.服务器回应请求,并向客户端发送其SSL证书。

3.客户端验证服务器的证书,确保其有效和可信。

4.客户端生成一个随机数,并使用服务器的公钥加密这个随机数,发送给服务器。

5.服务器使用私钥解密客户端发送的随机数。

6.客户端和服务器使用两个随机数生成一个对称密钥,用于后续的加密和解密过程。

7.握手完成后,双方可以开始进行加密通信。

然而,在执行这个复杂的握手过程时,可能会遇到各种问题,导致SSLHandshakeException错误的出现。

下面让我们逐步回答一些常见问题。

1.为什么会出现SSLHandshakeException错误?SSLHandshakeException错误可能是由以下几个原因引起的:- 服务器证书无效或过期。

- 客户端和服务器之间的协议不匹配。

- 客户端和服务器之间的加密算法不匹配。

- 客户端和服务器之间的时间偏差太大。

- 服务器负载过高,无法处理SSL握手请求。

2.如何解决SSLHandshakeException错误?解决SSLHandshakeException错误的方法取决于具体的原因,下面是一些常见的解决方案:- 检查服务器证书的有效性和过期日期。

ssl握手失败的解决方法

ssl握手失败的解决方法怎么解决SSL握手失败的问题随着互联网的发展,保护网络连接的安全性变得越来越重要。

SSL (Secure Sockets Layer) 协议作为一种加密通信协议,广泛用于保护网络通信的机密性和完整性。

然而,在实际应用中,我们可能会遇到SSL握手失败的问题。

在本文中,我们将一步一步地讨论如何解决SSL握手失败的问题。

首先,让我们了解一下SSL握手的过程。

当客户端与服务器建立SSL连接时,它们将通过一个握手过程进行相互认证并协商加密参数。

这个过程可以分为以下几个步骤:1. 客户端将能够支持的SSL/TLS版本和加密套件列表发送给服务器。

2. 服务器选择SSL/TLS版本和加密套件,并发送数字证书给客户端。

3. 客户端验证服务器的数字证书,包括验证证书的颁发机构和有效性。

4. 客户端生成一个随机数,并使用服务器的公钥对该随机数进行加密。

然后将加密后的随机数发送给服务器。

5. 服务器使用私钥解密客户端发送的加密随机数,并生成会话密钥。

6. 双方使用会话密钥对后续的通信进行加密和解密。

如果在这个握手过程中任何一步出现错误或失败,SSL握手将无法成功,从而导致连接失败。

接下来,让我们讨论一些常见的SSL握手失败原因及其解决方法。

1. 证书错误:- 问题:客户端无法验证服务器的数字证书,可能是由于证书过期、颁发机构不受信任或证书与访问的域名不匹配等原因。

- 解决方法:- 检查证书的过期日期,确保证书尚未过期。

- 验证证书的颁发机构是否在客户端的受信任列表中。

如果不在列表中,可以尝试将证书导入到客户端的受信任证书存储中。

- 确认证书是否针对正确的域名。

如果证书的域名与正在访问的域名不匹配,可以尝试重新发行证书或更新域名绑定。

2. 密钥不匹配:- 问题:服务器无法解密客户端发送的加密随机数,或客户端无法使用服务器的公钥进行加密。

- 解决方法:- 确认服务器是否使用正确的私钥。

如果私钥丢失或过期,可以使用备份私钥或重新生成私钥。

ssl协议的组成

ssl协议的组成

SSL协议由两个层次协议组成:SSL数据包协议和SSL握手协议。

1.SSL握手协议:该协议在SSL记录层协议的上面。

服务器与客户端

使用SSL握手协议相互鉴别对方身份、协商加密算法与MAC算法,及在SSL记录层协议中加密数据的加密密钥与初始向量。

这些过程在握手协议中进行。

握手协议是建立SSL连接,先应进行的协议,须在传输所有数据前完成。

2.SSL数据包协议:该协议的内容有数据压缩/解压、加密/解密、改

变加密约定协议、警报协议、出错处理等。

所做的主要工作是用商定的加密和报文鉴别算法保护发送数据包。

只要握手协议完成,客户端与服务器商定主密钥、加密和签名算法,加密签名函数把数据转换成保密文本格式,即SSL数据包。

解密函数则逆向执行这一过程,把数据还原。

SSL是一个中间层协议,在开放式互联参考模型中,SSL介于传输层和应用层之间,属于Socket层的实现,与应用层协议无关,可以透明的建立在应用层协议之上。

SSL是一个分层协议,由记录层和握手层组成。

其中,握手层包含SSL握手协议,SSL修改密码规范协议,SSL 告警协议,记录层包括SSL记录协议。

tls协议报文格式

tls协议报文格式

TLS(Transport Layer Security)协议是一种用于保护网络通

信安全的加密协议,它的报文格式包括握手协议、记录协议和改变

密码协议。

首先,让我们来看一下TLS握手协议的报文格式。

TLS握手协

议包括客户端和服务器之间的通信,以确保双方能够协商加密算法、建立会话密钥等。

握手协议的报文格式包括ClientHello、ServerHello、Certificate、ServerKeyExchange、CertificateRequest、ServerHelloDone、CertificateVerify、ClientKeyExchange和Finished等消息类型,这些消息类型按照一

定的顺序来完成握手过程。

其次,TLS记录协议的报文格式用于在已经建立的安全通道上

传输数据。

记录协议的报文格式包括记录头和记录数据两部分,记

录头包括内容类型、协议版本、记录长度等字段,而记录数据则是

经过加密和认证的应用数据。

最后,TLS改变密码协议的报文格式用于在通信过程中改变密

码规范。

改变密码协议的报文格式包括ChangeCipherSpec消息,用

于通知对方从现在开始采用新的加密规范。

总的来说,TLS协议的报文格式包括握手协议、记录协议和改变密码协议,这些不同类型的协议共同构成了TLS协议的完整报文格式,保障了网络通信的安全性和可靠性。

TLS协议的报文格式设计合理,能够有效地保护通信内容的机密性和完整性,为网络通信提供了强大的安全保障。

ssl握手协议

ssl握手协议SSL握手协议。

SSL握手协议是建立在传输层安全协议(TLS)之上的一种安全协议,用于在客户端和服务器之间建立安全连接。

在SSL握手过程中,客户端和服务器之间会进行一系列的通信和验证,以确保双方能够安全地交换数据。

本文将对SSL握手协议的过程和相关内容进行详细介绍。

首先,SSL握手协议的过程可以分为以下几个步骤,客户端发送握手请求、服务器回应握手请求、双方协商加密算法和密钥、双方验证证书、客户端和服务器生成会话密钥。

在这个过程中,客户端和服务器会进行一系列的加密和解密操作,以确保通信过程中的数据安全性。

在SSL握手协议中,客户端和服务器之间的通信是基于非对称加密算法的。

客户端首先向服务器发送一个握手请求,请求建立安全连接。

服务器在收到握手请求后,会回应一个握手确认,表明服务器愿意与客户端建立安全连接。

然后,双方会协商使用的加密算法和密钥,以确保数据在传输过程中不会被窃取或篡改。

在SSL握手协议中,双方还会进行证书的验证。

服务器会向客户端发送自己的数字证书,客户端会对服务器的证书进行验证,以确保服务器的身份是合法的。

同时,客户端也会向服务器发送自己的数字证书,服务器也会对客户端的证书进行验证。

通过证书的验证,双方可以确保彼此的身份是合法的,从而建立起安全的通信连接。

最后,在SSL握手协议的最后阶段,客户端和服务器会生成会话密钥,用于后续通信过程中的数据加密和解密。

会话密钥是在握手过程中协商生成的,只有客户端和服务器知道,用于保护通信过程中的数据安全性。

总的来说,SSL握手协议是建立在TLS之上的一种安全协议,用于在客户端和服务器之间建立安全连接。

在握手过程中,客户端和服务器会进行一系列的通信和验证,以确保双方能够安全地交换数据。

通过SSL握手协议,可以保证通信过程中的数据安全性,防止数据被窃取或篡改。

SSL握手协议在网络安全领域起着非常重要的作用,是保障网络通信安全的重要手段之一。

SSL协议(HTTPS)握手、工作流程详解(双向HTTPS流程)

SSL协议(HTTPS)握⼿、⼯作流程详解(双向HTTPS流程)SSL协议的⼯作流程:服务器认证阶段:1)客户端向服务器发送⼀个开始信息“Hello”以便开始⼀个新的会话连接;2)服务器根据客户的信息确定是否需要⽣成新的主密钥,如需要则服务器在响应客户的“Hello”信息时将包含⽣成主密钥所需的信息;3)客户根据收到的服务器响应信息,产⽣⼀个主密钥,并⽤服务器的公开密钥加密后传给服务器;4)服务器恢复该主密钥,并返回给客户⼀个⽤主密钥认证的信息,以此让客户认证服务器。

⽤户认证阶段:在此之前,服务器已经通过了客户认证,这⼀阶段主要完成对客户的认证。

经认证的服务器发送⼀个提问给客户,客户则返回(数字)签名后的提问和其公开密钥,从⽽向服务器提供认证。

从SSL 协议所提供的服务及其⼯作流程可以看出,SSL协议运⾏的基础是商家对消费者信息保密的承诺,这就有利于商家⽽不利于消费者。

在电⼦商务初级阶段,由于运作电⼦商务的企业⼤多是信誉较⾼的⼤公司,因此这问题还没有充分暴露出来。

但随着电⼦商务的发展,各中⼩型公司也参与进来,这样在电⼦⽀付过程中的单⼀认证问题就越来越突出。

虽然在SSL3.0中通过数字签名和数字证书可实现浏览器和Web服务器双⽅的⾝份验证,但是SSL协议仍存在⼀些问题,⽐如,只能提供交易中客户与服务器间的双⽅认证,在涉及多⽅的电⼦交易中,SSL协议并不能协调各⽅间的安全传输和信任关系。

在这种情况下,Visa和 MasterCard两⼤信⽤卡公组织制定了SET协议,为⽹上信⽤卡⽀付提供了全球性的标准。

SSL协议的握⼿过程 为了便于更好的认识和理解 SSL 协议,这⾥着重介绍 SSL 协议的握⼿协议。

SSL 协议既⽤到了公钥加密技术(⾮对称加密)⼜⽤到了对称加密技术,SSL对传输内容的加密是采⽤的对称加密,然后对对称加密的密钥使⽤公钥进⾏⾮对称加密。

这样做的好处是,对称加密技术⽐公钥加密技术的速度快,可⽤来加密较⼤的传输内容,公钥加密技术相对较慢,提供了更好的⾝份认证技术,可⽤来加密对称加密过程使⽤的密钥。

ssl协议的组成

ssl协议的组成

SSL协议(Secure Socket Layer,安全套接层)由以下组成部分:

1. 握手协议(Handshake Protocol):客户端和服务器之间进行身份验证、密钥交换以及协商加密算法等操作的过程。

2. 记录协议(Record Protocol):用于对传输的数据进行加密、认证和完整性保护,以确保数据在传输过程中的安全性。

3. 警报协议(Alert Protocol):用于传输错误和警告消息,可以指示连接关闭、重新握手等情况。

4. 握手协议消息(Handshake Protocol Messages):包括客户端Hello、服务器Hello、证书、密钥交换、服务器Hello Done、客户端Key Exchange、证书验证、变更密码规范、完成协议等消息,用于完成握手过程。

5. 记录协议消息(Record Protocol Messages):包括Change Cipher Spec、Alert和Application Data等消息,用于对传输的数据进行分片、加密、认证和完整性保护。

总的来说,SSL协议通过握手协议进行身份验证和密钥交换,然后通过记录协议对数据进行加密和认证,并使用警报协议传输错误和警告消息。

ssl协议报文

竭诚为您提供优质文档/双击可除ssl协议报文篇一:ssl原理详解ssl工作原理第一章概要一、什么是ssl?ssl采用tcp作为传输协议提供数据的可靠传送和接收。

ssl工作在socket层上,因此独立于更高层应用,可为更高层协议,如telnet、Ftp和http提供安全业务。

ssl提供的安全业务和tcp层一样,采用了公开密钥和私人密钥两种加密体制对web服务器和客户机(选项)的通信提供保密性、数据完整性和认证。

在建立连接过程中采用公开密钥,在会话过程中使用私人密钥。

加密的类型和强度则在两端之间建立连接的过程中判断决定。

在所有情况下,服务器通过以下方法向客户机证实自身:给出包含公开密钥的、可验证的证明;演示它能对用此公开密钥加密的报文进行解密。

为了支持客户机,每个客户机都要拥有一对密钥,这要求在internet上通过netscape分配。

由于internet中的服务器数远少于客户机数,因此能否处理签字及密钥管理的业务量是很重要的,并且与客户联系比给商家以同样保证更重要。

二、ssl提供的服务ssl协议提供的服务可以归纳为如下3个方面。

(1)用户和服务器的合法性认证使得用户和服务器能够确信数据将被发送到正确的客户机和服务器上。

客户机和服务器都有各自的识别号,由公开密钥编排。

为了验证用户,安全套接层协议要求在握手交换数据中做数字认证,以此来确保用户的合法性。

(2)加密数据以隐藏被传送的数据安全套接层协议采用的加密技术既有对称密钥,也有公开密钥。

具体来说,就是客户机与服务器交换数据之前,先交换ssl初始握手信息。

在ssl握手信息中采用了各种加密技术,以保证其机密性和数据的完整性,并且经数字证书鉴别,这样就可以防止非法用户破译。

(3)维护数据的完整性安全套接层协议采用密码杂凑函数和机密共享的方法,提供完整信息性的服务,来建立客户机与服务器之间的安全通道,使所有经过安全套接层协议处理的业务,在传输过程中都能完整、准确无误地到达目的地。

tls协议报文格式

tls协议报文格式TLS(Transport Layer Security)协议是一种用于保护网络通信安全的协议。

它的报文格式是指在TLS协议中数据传输的格式和结构。

本文将详细介绍TLS协议报文的格式和相关要点。

在TLS协议中,数据传输分为两个阶段:握手阶段和数据传输阶段。

握手阶段是在客户端和服务器之间建立安全连接的过程,而数据传输阶段是在建立安全连接之后进行实际数据传输的阶段。

在握手阶段中,TLS协议的报文格式包括以下几个部分:1. TLS协议版本:描述TLS协议的版本号,如TLS 1.2。

2. 随机数:包括客户端和服务器生成的随机数,用于生成会话密钥。

3. 加密套件列表:包含客户端和服务器支持的加密套件(即加密和哈希算法的组合),用于协商通信时所使用的加密套件。

4. 客户端证书类型:指示客户端的证书类型。

5. 客户端证书列表:包含客户端的证书,用于服务器端进行身份认证。

6. 客户端密钥交换参数:包含用于密钥交换的相关参数。

7. 服务器证书类型:指示服务器端的证书类型。

8. 服务器证书列表:包含服务器端的证书,用于客户端进行服务器端身份认证。

9. 服务器密钥交换参数:包含用于密钥交换的相关参数。

10. 随机数和加密套件的Hash:该字段用于生成和验证握手消息的完整性。

在数据传输阶段,TLS协议的报文格式包括以下几个部分:1. 标识字段:用于标识报文的类型,包括握手消息、警告消息和应用数据。

2. TLS记录协议头:包含数据记录的版本号、加密套件和加密算法等信息。

3. 数据长度字段:指示数据部分的长度。

4. 压缩算法字段:用于指定压缩算法(若使用压缩)。

5. 数据部分:实际的数据内容,可以是TLS握手消息、应用层数据或者加密后的数据。

TLS协议报文格式的设计使得数据传输过程中的安全和完整得以保证。

通过握手阶段的互相验证和密钥交换,TLS协议确保了通信双方的身份认证和会话密钥的生成。

在数据传输阶段,使用加密算法和完整性校验码(MAC)对数据进行加密和验证,从而保证数据的保密性和完整性。

SSLTLS协议加密传输通信的协议

SSLTLS协议加密传输通信的协议SSL/TLS协议加密传输通信的协议SSL(Secure Sockets Layer)和TLS(Transport Layer Security)是一种加密传输协议,用于保护网络通信的安全性。

它们旨在通过建立加密连接来确保数据传输的机密性和完整性。

本文将介绍SSL/TLS协议的原理、应用场景以及其加密传输通信的重要性。

一、SSL/TLS协议的原理SSL/TLS协议基于公钥加密系统,使用了对称密钥与非对称密钥结合的方式来保障通信的安全性。

1. 握手阶段:加密通信的建立通过握手阶段实现,主要包括以下步骤:a. 客户端向服务器发起握手请求,发送一个随机数以及支持的加密算法列表等信息。

b. 服务器返回包含其证书、一个随机数以及选择的加密算法等信息。

c. 客户端验证服务器证书的合法性,并生成一个随机数以及用于对称加密的密钥。

d. 服务器使用私钥解密客户端发送的消息,并生成一个用于对称加密的密钥。

e. 客户端和服务器协商选择一个对称加密算法,并使用之前生成的对称密钥进行通信。

2. 加密阶段:握手成功后,客户端与服务器之间建立了一个安全的加密隧道。

数据在传输过程中使用对称密钥进行加密和解密,确保传输的机密性和完整性。

二、SSL/TLS协议的应用场景SSL/TLS协议广泛应用于保护网络通信的安全性,以下是一些常见的应用场景:1. 网络浏览器:HTTPS协议使用SSL/TLS来加密网页的传输,确保用户的个人信息和敏感数据在传输过程中不被窃取或篡改。

2. 邮件服务器:SMTP、POP3和IMAP等协议可以通过SSL/TLS进行加密传输,保护邮件内容的安全性。

3. 虚拟私有网络:VPN可以使用SSL/TLS协议来提供远程访问和安全通信,使得远程办公等操作更加安全可靠。

4. 在线支付:SSL/TLS协议可以保护用户的支付信息,确保在线支付过程中的数据安全。

5. 移动应用:SSL/TLS协议可以用于移动应用中的数据传输,保护用户的个人隐私。

SSL的三次握手协议数据包剖析①

SSL的三次握手协议数据包剖析①作者:元文浩贺思德来源:《科技创新导报》2012年第22期SSL(Secure Sockets Layer)安全套接层协议由Netscape公司设计开发,SSL安全协议是对Internet上计算机之间对话进行加密的协议,相当于在消费者和商家之间建立一条保密通道以传递金融信息,SSL安全协议同时使用公共密钥和私有密钥加密技术。

1 SSL的握手过程分析SSL协议在握手阶段协商加密算法,验证服务器并建立用于数据加密和MAC的密钥。

通过wireshark软件捕获淘宝网的电子交易数据,并通过wireshark软件中的过滤器工具栏过滤出SSL 协议的相关数据,过滤结果如(图1)所示。

从过滤的结果中可以看出,得到了需要的SSL通信数据。

SSL的握手过程是由180号数据包、184号数据包、185号数据包和188号数据包构成。

1.1 180号数据包(Client Hello)该数据包是客户机发给服务器第一个数据包,用来发起SSL连接。

Handshake Protocol展开可以看到Client Hello包含7个字段,分别为:Handshake Type(握手报文类型)字段、Length(握手报文长度)字段、Handshake Type(握手报文类型)字段、Version(版本)字段、Random(随机数)字段、Cipher Suites(密码套件)字段、Compression Methods(压缩方法)字段、Extensions(扩展)字段。

1.2 184号“Server hello”包184号包是服务器对客户机的响应,若客户端同意握手就返回“Server Hello”消息,否则返回握手失败报警消息。

该数据包由Server Hello、Certificate、Server Hello Done三部分内容组成,因此这是一个多握手消息数据包。

1.3 185号“Client Key Exchange,Change Cipher Spec,Encrypted Handshake Message”包该包是由客户机发至服务器的,长为380个字节。

SSL握手协议详解

SSL握⼿协议详解这⾥重点介绍⼀下服务端的验证和密钥交换。

这个阶段的前⾯的(a)证书和(b)服务器密钥交换是基于密钥交换⽅法的。

⽽在SSL中密钥交换算法有6种:⽆效(没有密钥交换)、RSA、匿名Diffie-Hellman、暂时Diffie-Hellman、固定Diffie-Hellman、Fortezza。

在阶段1过程客户端与服务端协商的过程中已经确定使哪种密钥交换算法。

如果协商过程中确定使⽤RSA交换密钥,那么过程如下图: 在开始SSl介绍之前,先给⼤家介绍⼏个密码学的概念和相关的知识。

1、密码学的相关概念密码学(cryptography):⽬的是通过将信息编码使其不可读,从⽽达到安全性。

明⽂(plain text):发送⼈、接受⼈和任何访问消息的⼈都能理解的消息。

密⽂(cipher text):明⽂消息经过某种编码后,得到密⽂消息。

加密(encryption):将明⽂消息变成密⽂消息。

解密(decryption):将密⽂消息变成明⽂消息。

算法:取⼀个输⼊⽂本,产⽣⼀个输出⽂本。

加密算法:发送⽅进⾏加密的算法。

解密算法:接收⽅进⾏解密的算法。

密钥(key):只有发送⽅和接收⽅理解的消息对称密钥加密(Symmetric Key Cryptography):加密与解密使⽤相同密钥。

⾮对称密钥加密(Asymmetric Key Cryptography):加密与解密使⽤不同密钥。

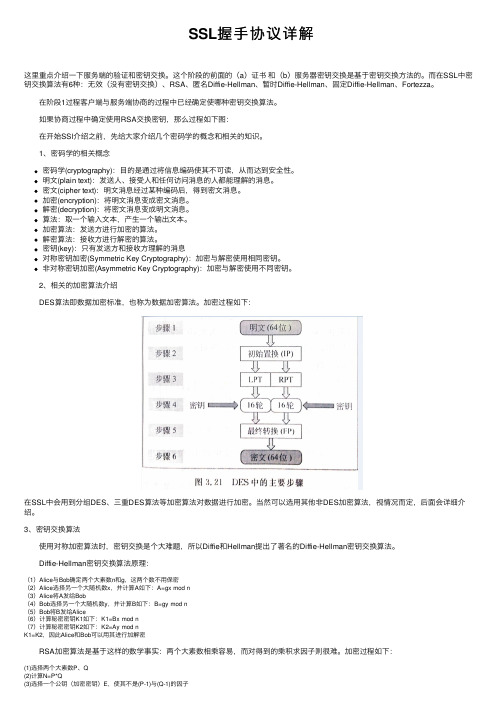

2、相关的加密算法介绍 DES算法即数据加密标准,也称为数据加密算法。

加密过程如下:在SSL中会⽤到分组DES、三重DES算法等加密算法对数据进⾏加密。

当然可以选⽤其他⾮DES加密算法,视情况⽽定,后⾯会详细介绍。

3、密钥交换算法 使⽤对称加密算法时,密钥交换是个⼤难题,所以Diffie和Hellman提出了著名的Diffie-Hellman密钥交换算法。

Diffie-Hellman密钥交换算法原理:(1)Alice与Bob确定两个⼤素数n和g,这两个数不⽤保密(2)Alice选择另⼀个⼤随机数x,并计算A如下:A=gx mod n(3)Alice将A发给Bob(4)Bob选择另⼀个⼤随机数y,并计算B如下:B=gy mod n(5)Bob将B发给Alice(6)计算秘密密钥K1如下:K1=Bx mod n(7)计算秘密密钥K2如下:K2=Ay mod nK1=K2,因此Alice和Bob可以⽤其进⾏加解密 RSA加密算法是基于这样的数学事实:两个⼤素数相乘容易,⽽对得到的乘积求因⼦则很难。

SSLTLS握手过程

SSLTLS握手过程SSL/TLS握手过程SSL/TLS(Secure Sockets Layer/Transport Layer Security)是一种常用的加密传输协议,它在网络通信中起到了保护数据安全的重要作用。

而SSL/TLS握手过程是建立SSL/TLS连接时必经的步骤,本文将详细介绍该过程的各个阶段。

1. 客户端发送ClientHello消息:在SSL/TLS握手的第一步,客户端首先向服务器发送一个ClientHello消息,该消息包含了客户端支持的密码套件、SSL/TLS协议版本以及其他一些相关信息。

客户端会生成一个随机数作为该消息的一部分,用于后续的密钥交换。

2. 服务器回复ServerHello消息:接收到客户端的ClientHello消息之后,服务器会选择一个与客户端支持的密码套件匹配的密码套件,并生成一个随机数。

然后,服务器会向客户端发送一个ServerHello消息,该消息包含了服务器选择的密码套件、SSL/TLS协议版本以及服务器生成的随机数。

3. 服务器发送证书:在完成ServerHello消息的发送后,服务器会将自己的证书发送给客户端。

该证书包含了服务器的公钥以及其他相关信息。

客户端在收到证书后,会对证书进行验证,以确保该证书是由受信任的证书颁发机构签发的,并且服务器的域名与证书中的域名匹配。

4. 客户端生成密钥和随机数:在验证服务器的证书后,客户端会生成一个随机数。

同时,客户端还会根据之前收到的服务器公钥,生成一个用于加密通信的会话密钥,并使用服务器公钥对该会话密钥进行加密。

该加密后的会话密钥将在后续的通信中被用来对数据进行加密和解密。

5. 客户端发送密钥交换消息:客户端在生成好会话密钥之后,会将该会话密钥通过一个密钥交换消息发送给服务器。

客户端还会附加一些其他的信息,用以进行密钥协商。

6. 服务器解密会话密钥:服务器在接收到密钥交换消息后,会使用自己的私钥对加密的会话密钥进行解密,从而得到客户端生成的会话密钥。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

编号:_______________本资料为word版本,可以直接编辑和打印,感谢您的下载

ssl握手协议报文头

甲方:___________________

乙方:___________________

日期:___________________

ssl 握手协议报文头

篇一:ssl 握手协议 篇二:第二章.对ssl 握手协议的研究

第六章.对ssl

的安全性分析

第七章.举例一种将usbkey 融入javajsse 框架的解决

方案client 处理和回应serverhello 阶段

客户端收到服务器发过来的那些消息,要做的是验证服

务器证书,发送自己的证书(如果双向认证)

,发送计算出 的预主密码,

发送证书验证消息。

收至V serverhello

在serverhello 阶段连续的发了多个消息,最先发出的 是serverhello , client 收到后将ssl 会话id ,服务器端的 一个随机数,协商出的 ssl 协议版本号以及密钥套件放到会 话缓存中。

收至V servercertificates

接下来收到的应该是 server 端的证书消息了,取出所 有的消息,最头上的是 server 证书,最末端的 ca 根证书。

在sunjdkjsse 中实现的ssl 是这样处理的:

第一章.对ssl 的基本概念和框架的介绍 第二章.对ssl 握手协议的研究(part-1 ) 第三章.对ssl 握手协议的研究(part-2) 第四章.对ssl

握手协议细节和实现的介绍 第五章.对ssl 记录协议细节和实现的介绍

从sslcontex 中取出trustmanager ,如果用过javassl 编程的同学应该知道,可以自己实现x509trustmanager和

x509keymanager两个接口来定制对证书的验证,sunjdk中

就是调用这个trustmanager的验证方法来验证证书(在解决浏览器检测到证书是自签名的时候跳出警告框的问题就是可以自己实现这个trustmanager来让浏览器不跳出警告框)。

jdk当然也有默认的证书验证实现,就是验证签名有效性,验证证书是否过期等。

证书签名的有效性验证是在取证书链中某证书中的公钥验证前一个证书的签名,这样第一个证书就是用第二个证书的公钥来验证,那有人可能会问最后的根ca的证书谁来验证?根ca的证书是自签名的,就是自己给自己签名,没人管的了,jdk中某个文件中有存储一堆

可信任的证书发行机构的证书列表,如果你的根ca在那个列表中并对比后确实是那个根ca的证书那就ok,验证通过,

这个可信任的机构也可以自己实现那个trustmanager来添加设置。

收至V serverkeyexchange 消息

Rsa方式密钥交换消息则把消息中的加密用公钥放入会活缓存中,作为客户端这边握手阶段的写密钥而不是用服务器证书中的公钥。

dh方式的消息就把消息中的p,g,ys三个参数记录下来,

有这些client 端就可以计算出pre-master 了,只要回头再把自己这边的yc参数发过去,server端就也能计算出相同的pre-maseter 了。

收至V servercerttificatsRequest 消息

将消息中的证书类型列表和可信任证书发行机构列表

保存下来,可在后面发送客户端证书时候拿来筛选证书用。

收至V serverhellodone 消息

收到这个消息后client 端开始向server发消息了

发送clientcertificates 消息

如果是server端要求客户端认证就会发这个消息,否

则不发。

客户端可能会有多个证书,在jsse里头多个客户端证书存储在keystore里头,选哪个发过去呢?这时候要用到server端之前发的certrequest

消息中的支持的证书

类型列表和信任的根ca列表,满足这个两个条件的第一个证书链(ssl握手协议报文头)就会被选中作为客户端证书。

发送clientkeyexchange 消息

若是Rsa方式密钥交换,则产生一个48位随机数作为

pre-master并用服务器公钥加密后发出去

若是dh方式的密钥交换,则根据sever的g,p,ys ,产

生xa和yc, xa和ys能计算出pre-master ,把产生的yc放

入消息中发给

server,这样server用它的xb和yc也能计算出

pre-master 了。

计算出预主密码后就顺便把主密码(mastersecret) 给

算出来了。

算出主密码就把对称密钥产生出来了。

发送certificateverify 消息

这个消息是可选的,只有在客户端发送了自己证书到服

务器端,这个消息才需要发送。

发这个消息的目的是让服务

器验证发消息的客户端和客户端证书的真实所有者。

这个消

息中要包含一个签名,签名里头内容就是从clienthello 开

始到目前为止所有握手消息(不包括本消息)的摘要,主密

码,若是Rsa方式则要把这些内容分别用md5和sha1计算

一遍,两种摘要算法算得的摘要拼接起来用客户端证书中公

钥对应的私钥加密就获得了签名。

到时候服务器端会用收到

的证书中的公钥来验证签名。

发送changecipherspec 消息

发送这个消息,然后把session的写密钥设置成计算得

到得对称密钥,从此消息之后再发送消息就会用这个写密钥来加密消息。

发送clientFinished 消息

client 端的Finished消息一般都是紧随

changecipherspec 消息发送出去,标志着本方的ssl协商成

功结束。

消息中包含两个个摘要,是分别用md5和sha算法

计算当前收到所有握手消息和主密码的摘要,不包括本消息和changecipherspec(因为不属于握手消息)。

该消息是ssl握手中的最后要互传的消息,包含一个所

有握手消息的摘要值,这是为了防止中间人将强度较大的

ciphersuite 在clienthello 消息中删除,使得server不得

不选择强度较小的ciphersuite ,然而这非client 所愿。

问

题是这个摘要不可以被中间人更改吗?想象一下这时共享

对称密钥已经协商好了,changecipherspec 已经经过,所以

这些消息本身是加过密的。

server处理和回应cleintFinished 阶段

server收到client 的证书链后验证证书,并验证

certificatieverify 中的签名,验证通过了也就确认了

client 的身份,如假包换。

收到clientkeyexchange 消息从

中拿出pre-master计算出master ,生成对称密钥。

收到client的changecertspec 后将会话的读密钥设置为刚产生的对称密钥。

处理完这些server 会发送自己的changecipherspec 消息并把会话的写密

钥设置为生成的对称密钥,最后发送

serverFinished 消息,client 端收至Ll server 端的

changecipherspec消息将会话的读密钥设置为生成的对称

密钥。

到此握手过程圆满结束,接下来的应用消息将使用设

置好的读写密钥对数据加解密。

篇三:ssl的三次握手协议数据包剖析

ssl的三次握手协议数据包剖析

摘要:随着电子商务的发展,网络信息安全变的越发重

要,ssl协议就是为了保证端到端的信息安全传递而提出的,

该协议基于是公开密钥技术,保证了通信的保密性和真实性。

通过wireshark软件捕获ssl三次握手协议数据包分析,深

入了解三次握手过程。

关键词:sslwireshark 软件三次握手

ssl(securesocketslayer) 安全套接层协议由netscape

公司设计开发,ssl安全协议是对internet 上计算机之间对

话进行加密的协议,相当于在消费者和商家之间建立一条保

密通道以传递金融信息,ssl安全协议同时使用公共密钥和

私有密钥加密技术。

1ssl的握手过程分析

ssl协议在握手阶段协商加密算法,验证服务器并建立

用于数据加密和mac的密钥。

通过wireshark软件捕获淘宝

网的电子交易数据,并通过wireshark软件中的过滤器工具

栏过滤出ssl协议的相关数据,过滤结果如(图1)所示。

从过滤的结果中可以看出,得到了需要的ssl通信数据。

ssl的握手过程是由180号数据包、184号数据包、185号数据包和188号数据包构成。

1.1180 号数据包(clienthello)。