一种针对祖冲之算法的猜测决定攻击

一种针对祖冲之算法的猜测决定攻击

一种针对祖冲之算法的猜测决定攻击赵跃华;刘文山;韩牟【摘要】为了分析ZUC算法在抵御猜测决定攻击方面的安全性,针对ZUC算法在比特重组以及非线性函数中独特的16比特半字的运算,提出基于16比特半字的猜测决定攻击.该攻击方法首先将ZUC中的状态转换运算变换为半位的运算,将线性反馈移位寄存器中的每个状态分为上下半位,然后通过使用Viterbi-like算法计算出猜测决定攻击的基本点,根据已知的基本点状态和变换后的半位运算,决定出其他未知的状态,从而实现对内部状态的恢复.结果表明,这种猜测决定攻击计算复杂度为2398,所需数据量为6个32比特密钥字,该结果优于已有的针对ZUC的猜测决定攻击.【期刊名称】《江苏大学学报(自然科学版)》【年(卷),期】2015(036)005【总页数】5页(P578-582)【关键词】3GPP;ZUC;猜测决定攻击;密码分析;流密码;Viterbi-like算法【作者】赵跃华;刘文山;韩牟【作者单位】江苏大学计算机科学与通信工程学院,江苏镇江212013;江苏大学计算机科学与通信工程学院,江苏镇江212013;江苏大学计算机科学与通信工程学院,江苏镇江212013【正文语种】中文【中图分类】TP309ZUC算法即祖冲之算法[1],是3GPP(3rd generation partnership project,第3代合作伙伴计划)机密性算法EEA3和完整性算法EIA3的核心[2],是中国自主设计的加密算法,目前已成为国内TD-LTE(time-division long term evolution,分时长期演进)行业标准,主要用于移动通信系统空中传输信道的信息加密和身份认证,以确保用户通信安全.如适用于车载网的通信[3],实现车载通信的隐私保护等.ZUC算法于2011年9月正式被3GPPSA全会通过,成为继SNOW 3G和AES(advanced encryption standard,高级加密标准)之后的3GPP LTE第3套加密标准核心算法.算法标准组ETSI SAGE和2个专业团队分别对ZUC进行了内部和外部评估,认为ZUC算法健壮.随后中国科学院数据保护与通信安全研究中心(date assurance and communication security research center,DACAS)公开ZUC v1.4,算法进入公开评估阶段.Wu Hongjun等[4]发现ZUC v1.4安全漏洞,DACAS发布新的ZUC v1.5.目前,针对ZUC v1.5安全分析的成果较少,其中周春芳等针对其构造了一条24轮的选择IV差分传递链[5].丁林等基于求解特征非线性方程,提出对ZUC的猜测决定攻击,计算复杂度为2403,所需密钥为9个比特字[5].杜红红等[6]针对初始化2轮的ZUC v1.5算法进行猜测决定攻击,证明了初始化33轮的必要性.文中利用猜测决定攻击的方法对ZUC算法进行分析,攻击的基本思路是,针对ZUC独特的16比特半字的运算,将基于32比特的非线性函数转化为基于16比特半字的非线性函数,利用一种对流密码通用的猜测攻击方法进行猜测攻击.ZUC是一个同步流密码算法,密钥规模为128比特.ZUC逻辑上采用3层结构,即线性反馈移位寄存器(linear feedback shift register,LFSR)、比特重组(bit Reorganization,BR)和非线性函数F,其整体结构如图1所示[7].1.1 线性反馈移位寄存器(LFSR)LFSR由16个31位的寄存器(s0,s1,…,s15)组成,每一个都是定义在素域GF(231-1)上.其中寄存器内部状态更新方式如下:1)st+16=215st+15+217st+13+221st+10+220st+4+(1+28)stmod (231-1).2)如果st+16=0,设定st+16=231-1.3)(s1,s2,…,s15,s16)→(s0,s1,…,s14,s15).1.2 比特重组(BR)比特重组是一个过渡层,其主要从LFSR中抽取128比特内容组成4个32比特的字X0,X1,X2,X3,以供下层非线性函数F和密钥输出使用,重组方式如下:其中SH,SL分别表示S的高16位和低16位.1.3 非线性函数F非线性函数F有2个32位的存储单元R1,R2,输入为X0,X1,X2,输出为32位的W.F的更新方式如下:其中,S表示S盒变换,且有1.4 密钥产生经过33轮的初始化过程后,进入密钥流生成过程,每个时刻产生一个密钥字Z,产生方式如下:比特重组生成X0,X1,X2,X3猜测决定攻击(guess and determine attack)是针对流密码的一类攻击方法[8].猜测决定攻击的基本思想是攻击者可以通过猜测流密码算法中部分记忆单元的数值,然后利用该部分记忆单元的数值和得到的密钥流以较少的复杂度计算出流密码算法中其他记忆单元的值.攻击者往往会运行算法一定拍数,将算法输出和已知的真实密钥流进行对比,以检验猜测部分的正确性.如果不正确,则重复上面猜测确定过程,直到正确恢复出算法的内部状态.自从Hawkes和Rose提出针对SNOW1.0的猜测决定攻击后,猜测决定攻击逐渐成为一种针对面向字的流密码的有效攻击方法.近期出现了一些具有代表性的研究成果,如对Loiss,SOSEMUNK,SNOW 3G的猜测决定攻击[9-11].文中利用ZUC算法的独特结构,提出一种半比特字节的猜测决定攻击方法,进而恢复出ZUC算法的内部状态.根据ZUC独特的半比特位的重组运算,对内部状态更新的公式进行变换,具体如下.1)LFSR内部状态更新.变换后:其中c1t表示1比特进位,满足如下关系:2)非线性函数F内部状态更新.变换后:其中c2t表示1比特进位,满足如下关系:变换后:3)内部状态的状态更新.4)密钥流生成变换.变换后:其中c3t表示1比特进位,满足如下关系:针对ZUC算法的猜测决定攻击的过程如下.1)根据Viterbi-like算法,将公式2),(3),(5),(6),(8),(9)作为基本式,找到猜测的基本点,即内部状态st,H,st+1,H,st+2,st+3,L,st+4,st+6,L,st+15,st+16,st+17,H,st+18,L,st+19,H,R1t,R1t+1,R1t+2,R1t+4,然后猜测c10,c11,c15,c20,c21,c23.2)根据已猜测的内部状态,决定st,st+1,st+2,…,st+15,R1t,R2t,决定过程见表1.至此,得到连续的ZUC的内部状态(s0,s1,s2,…,s15,),R10,R20.本次对ZUC的猜测决定攻击中猜测的内部状态有s0,H,s1,H,s2,s3,L,s4,s6,L,s14,s15,s16,s17,H,s18,L,s19,H,R10,R11,R12,R14,c10,c11,c15,c20,c21,c23(共401比特),此时的猜测量为2401.通过验证步骤7得到的s6,H的最低比特与步骤8猜测的s6,L最高比特是否相等.对于正确的猜测,该验证式一定相等,对于错误的猜测,相等的可能性为0.5,所以猜测量可以降低一半,为2400;同理,步骤4的S11,L与步骤18的s11,H,步骤17的s20,L与步骤21的s20,H也存在这样的关系,所以猜测量可以降为2398.因此,该攻击的计算复杂度为2398,攻击所需的数据量Z0,Z1,Z2,Z4,Z5,Z6共6个32比特字节.目前针对ZUC的分析结果主要是猜测决定攻击和选择IV差分攻击,下面就文中的分析结果与已有的分析结果进行比较,见表2.从表2可以看出,文中的猜测结果优于目前已有的猜测决定攻击.文中利用猜测决定攻击方法对ZUC算法进行了分析,在分析过程中,利用ZUC独特的算法结构,提出半比特字节的猜测决定攻击,根据Viterbi-like算法,找出猜测的基本点,进而恢复全部的内部状态.分析得最终结果:计算复杂度为2398,所需数据量为6个32比特密钥字.[1]冯秀涛.3GPP LTE国际加密标准ZUC算法[J].信息安全与通信保密,2011,19(12):45-46. Feng Xiutao.ZUC algorithm:3GPP LTE international encryption standard[J].Information Security and Communications Privacy,2011,19(12):45-46.(in Chinese)[2]ETSI/SAGE TS 35.223-2011.Specification of the 3GPP confidentiality and integrity algorithms 128-EEA3 &128-EIA3;document3:implementors′test data[S].[3]马世典,江浩斌,韩牟,等.车载网环境下车载电控系统信息安全综述[J].江苏大学学报:自然科学版,2014,35(6):635-643. Ma Shidian,Jiang Haobin,Han Mu,et al.Survey of information security research for vehicle electronic control system in vehicle Internet environment[J].Journal of Jiangsu University:Natural Science Edition,2014,35(6):635-643.(in Chinese)[4]Wu Hongjun,Huang Tao,Nguyen Phuong Ha,et al. Differential attacks against stream cipher ZUC[C]∥Proceeding of 18th International Conference on the Theory and Application of Cryptology and Information Security.Beijing:Springer Verlag,2012:262-277.[5]Zhou Chunfang,Feng Xiutao,Lin Dongdai.The initialization stage analysis of ZUC v1.5[C]∥Proceeding of the 10th International Conference on Cryptography and Network Security.Sanya:Springer Verlag,2011:40-53.[6]杜红红,张文英.祖冲之算法的安全分析[J].计算机技术与发展,2012,22(6):151-155. Du Honghong,Zhang Wenying.Security analysis onZUC stream cipher[J].Computer Technology and Development,2012,22(6):151-155.(in Chinese)[7]Orhanou G,EIHajji S,Lakbabi A,et al.Analytical evaluation of the stream cipher ZUC[C]∥Proceedings of2012 International Conference on Multimedia Computing and Systems.Tangiers:IEEE Computer Society,2012:927-930.[8]关杰,丁林,刘树凯.SNOW3G与ZUC流密码的猜测决定攻击[J].软件学报,2013,24(6):1324-1333. Guan Jie,Ding Lin,Liu Shukai.Guess and determine attack on SNOW3G and ZUC[J].Journal of Software,2013,24(6):1324-1333.(in Chinese)[9]Feng Xiutao,Liu Jun,Zhou Zhaocun,et al.A bytebased guess and determine attack on SOSEMANUK[C]∥Proceeding of the16th International Conference on the Theory and Application of Cryptology and Information Security.Singapore:Springer Verlag,2010:146-157. [10]Nia M SN,Eghlidos T.Improved Heuristic guess and determine attack on SNOW 3G stream cipher[C]∥Proceeding of the 7th International Symposium on Telecommunications.Tehran:IEEE Computer Society,2014:972-976.[11]周照存,刘骏,冯登国.对Loiss算法的猜测确定分析[J].中国科学院研究生院学报,2012,29(1):125-130. Zhou Zhaocun,Liu Jun,Feng Dengguo.Guess-and-determine attacks on Loiss[J].Journal of Graduate University of Chinese Academy of Sciences,2012,29(1):125-130.(in Chinese)。

国密算法国家商用密码算法简介)

国家商用密码算法简介密码学是研究编制密码和破译密码的技术科学,起源于隐秘消息传输,在编码和破译中逐渐发展起来。

密码学是一个综合性的技术科学,与语言学、数学、电子学、声学、信息论、计算机科学等有着广泛而密切的联系。

密码学的基本思想是对敏感消息的保护,主要包括机密性,鉴别,消息完整性和不可否认性,从而涉及加密,杂凑函数,数字签名,消息认证码等。

一.密码学简介密码学中应用最为广泛的的三类算法包括对称算法、非对称算法、杂凑算法。

1.1 对称密码对称密码学主要是分组密码和流密码及其应用。

分组密码中将明文消息进行分块加密输出密文区块,而流密码中使用密钥生成密钥流对明文消息进行加密。

世界上应用较为广泛的包括DES、3DES、AES,此外还有Serpent,Twofish,MARS和RC6等算法。

对称加密的工作模式包括电码本模式(ECB 模式),密码反馈模式(CFB 模式),密码分组链接模式(CBC 模式),输入反馈模式(OFB 模式)等。

1.2 非对称密码公钥密码体制由Diffie和Hellman所提出。

1978年Rivest,Shamir和Adleman提出RAS密码体制,基于大素数分解问题。

基于有限域上的离散对数问题产生了ElGamal密码体制,而基于椭圆曲线上的离散对数问题产生了椭圆曲线密码密码体制。

此外出现了其他公钥密码体制,这些密码体制同样基于困难问题。

目前应用较多的包括RSA、DSA、DH、ECC等。

1.3杂凑算法杂凑算法又称hash函数,就是把任意长的输入消息串变化成固定长的输出串的一种函数。

这个输出串称为该消息的杂凑值。

一个安全的杂凑函数应该至少满足以下几个条件。

1)输入长度是任意的;2)输出长度是固定的,根据目前的计算技术应至少取128bits长,以便抵抗生日攻击;3)对每一个给定的输入,计算输出即杂凑值是很容易的;4)给定杂凑函数的描述,找到两个不同的输入消息杂凑到同一个值是计算上不可行的,或给定杂凑函数的描述和一个随机选择的消息,找到另一个与该消息不同的消息使得它们杂凑到同一个值是计算上不可行的。

祖冲之算法在数字图像加密中的应用与实现

祖冲之算法在数字图像加密中的应用与实现任高峰;乔树山;黑勇【摘要】Varieties of existing digital image encryption algorithms have been analyzed to seek a kind of digital image encryption algorithm with high security and low complexity of software/hardware implementation.ZUC algorithm is a stream cipher technique with high security for its three logic layers structure of linear feedback shift register (LFSR) , bit reorganization (BR) and nonlinear function (F).ZUC stream cipher allows a low power and low complexity of hardware implementation.What' s more, ZUC stream cipher is suitable for the encryption of digital image for its high speed of key stream generation.Finally, the ZUC stream cipher is implemented to encrypt the digital image.The encryption result shows that the ZUC stream cipher is effective for the digital image encryption.%分析了多种现有的数字图像加密算法,以寻求一种安全性高、软硬件实现简单的数字图像加密算法.祖冲之(ZUC)算法因其采用了线性反馈移位寄存器(LFSR),比特重组(BR)和非线性函数F的三层结构设计,极大地增强了该算法的安全性.而且,ZUC算法在设计时充分考虑了软硬件实现的复杂度,所以ZUC算法的软硬件实现开销较小,硬件实现功耗小.此外,由于ZUC 算法流式产生密钥的快速实时性,非常适合用于数字图像的加解密.最后,将ZUC算法实现,并对数字图像进行加解密,取得了很好的加密效果.【期刊名称】《科学技术与工程》【年(卷),期】2013(013)003【总页数】5页(P766-770)【关键词】数字图像加密;祖冲之算法;线性反馈移位寄存器;比特重组;非线性函数【作者】任高峰;乔树山;黑勇【作者单位】中国科学院微电子研究所,北京100029;中国科学院微电子研究所,北京100029;中国科学院微电子研究所,北京100029【正文语种】中文【中图分类】TP309.7由于军事通信安全以及网络完全的需要,对通信传输的数字图像进行加密显得尤为重要。

密码学-ZUC算法介绍

ZUC算法介绍摘要:ZUC算法是一种流密码算法,中文称作祖冲之算法,其以中国古代著名数学家祖冲之的拼音(ZU Chongzhi)首字母命名。

是移动通信 3GPP加密算法128-EEA3和完整性算法128-EIA3的核心,也是中国自主设计的加密算法。

本文介绍了ZUC算法及其结构、原理以及安全性。

关键词:ZUC,流密码,加密算法,安全性2009年5月,ZUC算法获得了3GPP安全算法组SA立项,正式申请参加3GPP-LTE第三套机密性和完整性算法标准的竞选工作[1]。

经历了两年多的时间,ZUC 算法经3个阶段的安全评估工作后,于2011年9月正式被通过,成为第三套3GPP-LTE加密标准核心算法。

ZUC算法设计具有高安全、高效率以及新颖性等特点。

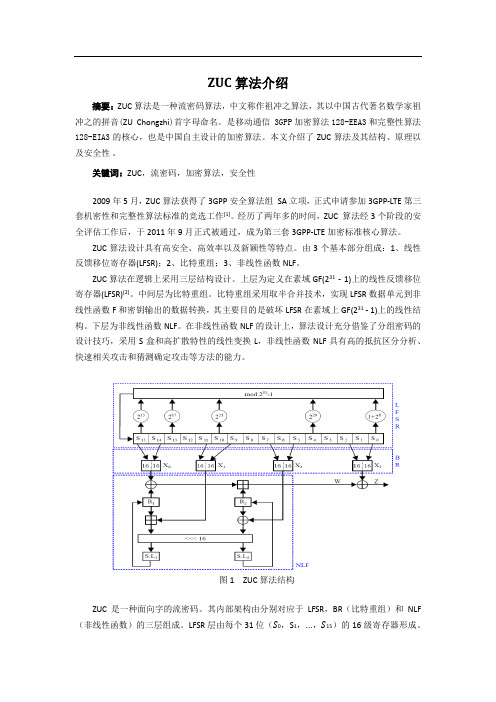

由3个基本部分组成:1、线性反馈移位寄存器(LFSR);2、比特重组;3、非线性函数NLF。

ZUC算法在逻辑上采用三层结构设计。

上层为定义在素域GF(231- 1)上的线性反馈移位寄存器(LFSR)[2]。

中间层为比特重组。

比特重组采用取半合并技术,实现LFSR数据单元到非线性函数F和密钥输出的数据转换,其主要目的是破坏LFSR在素域上GF(231 - 1)上的线性结构。

下层为非线性函数NLF。

在非线性函数NLF的设计上,算法设计充分借鉴了分组密码的设计技巧,采用S盒和高扩散特性的线性变换L,非线性函数NLF具有高的抵抗区分分析、快速相关攻击和猜测确定攻击等方法的能力。

图1 ZUC算法结构ZUC是一种面向字的流密码。

其内部架构由分别对应于LFSR,BR(比特重组)和NLF (非线性函数)的三层组成。

LFSR层由每个31位(S0,S1,...,S15)的16级寄存器形成。

BR层由LFSR层的8个级寄存器(S15,S14,S11,S9,S7,S5,S2,S0)填充的四个32位寄存器(X0,X1,X2,X3)形成。

除了两个各自为31位的内部寄存器(R1,R2)之外,BR输出还用作NLF层的输入[3]。

zuc算法原理

zuc算法原理

ZUC(祖冲之算法)是一种加密算法,主要用于无线通信和网络安全领域。

它是由我国科学家研发的一种对称加密算法,其命名来源于中国古代数学家祖冲之。

ZUC算法的原理主要包括以下几个方面:

1.分组:ZUC算法采用64位分组大小,将明文或密文分成若干个64位分组。

2.初始化:在加密和解密过程中,需要使用一个初始化向量(IV)。

IV的作用是确保每个加密过程都是唯一的,从而提高安全性。

3.循环移位:ZUC算法采用一种循环移位操作,对64位分组进行处理。

循环移位次数根据密钥长度来确定。

4.混淆:ZUC算法利用多个混淆函数,将原始分组与循环移位后的分组进行混合,从而实现加密效果。

5.扩散:在混淆过程中,ZUC算法通过特定的扩散操作,将明文或密文的特征扩散到整个加密过程中,提高加密强度。

6.输出:经过上述步骤后,加密器将输出加密后的密文。

同样,解密器根据相同的算法和密钥还原原始明文。

ZUC算法在无线通信和网络安全领域具有广泛应用,因其具有较高的安全性和效率。

它已成为我国无线通信标准的一部分,并在国内外得到广泛认可。

《商用密码算法原理》第二章 祖冲之序列密码

2021/1/1

商用密码算法原理与C语言实现

27

安全性分析

➢ 在猜测过程中,猜测的位置是t=0时刻的S90 ,S50 的高8位, 共16比特;t=1时刻的S91 ,S51 的高8位,共16比特,t=2时刻 的S02 ,S52 ,S92 ,S102 ,S132 的高8位和S152的低15位,共55比 特;t=3时刻共31比特,t=4时刻共8比特。因此总共猜测

ZUC算法在初始执行过程中,需用到的参数为一个 128位的初始密钥k和128位的初始向量iv。 (1)密钥装入

初始密钥和初始向量按照如下方法装入到LFSR的寄

存器单元(s0,s1,…,s15)中,每个单si(0≤i≤15)仅在有限

域GF(232 –1)中取值。密钥装入过程将128比特的初始 密钥k和128比特的初始向量iv扩展为16个31比特加载

➢ 由此类推,在t=3 、t=4、t=5 时刻时均用此分析方法,在 t=5 时刻,由(S14,S24,…,S154,S164)→(S05,S15,…,S145,S155) 可知该时刻的已知量为S05, S15, S25, S35, S45, S55, S65, S75, S85, S95, S105, S115, S125, S135, S145, S155,此外还有 R15和R25 。因此t=5时刻的全部内部单元均已找到。之后即 可用所求内部单元生成密钥来检测与原密钥是否相同。

2021/1/1

商用密码算法原理与C语言实现

14

2021/1/1

商用密码算法原理与C语言实现

15

2021/1/1

商用密码算法原理与C语言实现

16

2021/1/1

商用密码算法原理与C语言实现

17

(3)线性变换L1和L2 L1和L2都是32位到32位的线性变换,其定义如下:

祖冲之算法原理

祖冲之算法原理

祖冲之算法,也叫“祖氏算法”,是中国古代数学家祖冲之发明的一种算法。

该算法是一种适用于整数除法的算法,能够用简单的手算方法快速地进行高精度除法运算,尤其适用于计算机科学中大数的除法运算。

祖冲之算法的原理是基于两个原理,即倍增原理和减半原理。

1. 倍增原理

倍增原理是指在进行除法运算时,将被除数左移一位(相当于乘以2),直到它小于或等于除数。

这样可以快速地将被除数缩小到最接近除数的两倍的范围内,从而减少了计算次数。

例如,假设要将39除以5,首先将5乘以2,得到10,然后将10乘以2,得到20,再将20乘以2,得到40,因为40大于39,所以再将40减去被除数5的一倍(即10),得到30,然后再将30减去被除数的一倍,得到25,即39减去5的7倍。

因此,商为7,余数为4。

2. 减半原理

综上所述,祖冲之算法通过倍增和减半原理,可以使用简单的手算方法快速地进行高精度除法运算,减少了计算次数,并且具有通用性和高效性,适用于计算机科学中大数的除法运算。

南朝数学家祖冲之传

南朝数学家祖冲之传南朝数学家祖冲之传家世与生平祖冲之(429—500),是南北朝时期杰出的数学家、天文学家和机械发明家。

字文远,范阳郡遒县(今河北涞源)人,刘宋元嘉六年(429)生于建康(今江苏南京)。

曾祖父祖台之,东晋时曾任侍中、光禄大夫等要职。

祖父祖昌任刘宋大匠卿,是主管土木工程的官员。

父亲祖朔之为奉朝请,学识渊博,很受时人敬重。

祖氏家庭的历代成员有较高的科学素养,大都对数学和天文历法有所研究。

祖冲之自幼受到科学气氛的薰陶和良好的家庭教育,青年时代曾到华林学省专门从事学术研究。

后来步入仕途,先后在刘宋朝和南齐朝担任南徐州(今江苏镇江)从事史、公府参军、娄县(今江苏昆山)令、谒者仆射、长水校尉等官职。

任职期间,曾写过《安边论》等讨论屯田、垦殖等方面应采取的政策的政论性文章。

晚年,齐明帝曾令他巡行四方,兴造大业,以利百姓,但因发生战争而作罢。

这时他已是风烛残年,老死将至,不久后即于南齐永元二年(500)逝世,享年七十二岁。

祖冲之从很小的时候起便对数学和天文学产生了浓厚的兴趣。

他“专功数术,搜炼古今”,广泛收集从上古时代起直到 6 世纪他生活的时代止的各种文献资料,进行了认真的考察。

他还“亲量圭尺,躬察仪漏,目尽毫厘,心穷筹策”,在公余之暇坚持进行天文观测和数学计算,积累了大量的新资料。

经过深入研究,他终于在数学、天文学和机械制造、交通工具等领域,获得许多极有价值的新成果,攀登上了他生活时代的科学技术高峰。

关于圆周率的计算祖冲之在数学方面的突出贡献是关于圆周率的计算,确定了相当精确的圆周率值。

中国古代最初采用的圆周率是“周三径一”,也就是说,π=3。

这个数值与当时文化发达的其他国家所用的圆周率相同。

但这个数值非常粗疏,用它计算会造成很大的误差。

随着生产和科学的发展,π=3 就越来越不能满足精确计算的要求。

因此,中外数学家都开始探索圆周率的算法和推求比较精确的圆周率值。

在中国,据公元 1 世纪初制造的新莽嘉量斛(亦称律嘉量斛,王莽铜斛,是一种圆柱形标准量器,现存)推算,它所取的圆周率是。

祖冲之算法国际标准

祖冲之算法国际标准

祖冲之算法是中国古代算学的杰出成果之一,也是世界数学史上的重要遗产。

它的国际标准被称为“Wolstenholme's theorem”,由英国数学家Wolstenholme于1862年提出。

祖冲之算法是一种计算二项式系数的方法。

二项式系数是数学中的一个重要概念,表示在组合问题中从n个元素中选择k个元素的组合数目。

祖冲之算法基于一种特殊的数学恒等式,通过对这个恒等式进行变形和推导,可以求解任意一个二项式系数的值。

祖冲之算法的重要性在于它的高效性和精确性。

在中国古代,二项式系数的计算是一项繁琐而费时的工作。

祖冲之算法的推导过程虽然复杂,但实际应用时却可以大大减少计算量。

此外,祖冲之算法还可以被用来证明一些数学恒等式和定理,例如贝努利定理。

祖冲之算法的国际标准“Wolstenholme's theorem”得名于19世纪英国数学家Wolstenholme,后来这个定理被广泛应用于数论和概率统计中。

虽然祖冲之算法已经有了几十年的历史,但其在当今数学和计算机科学领域仍被广泛使用,成为了数学界的一项宝贵遗产。

祖冲之的圆周率算法的一种猜测

祖冲之的圆周率算法的一种猜测作者:吴朝阳来源:《中国科技教育》2015年第05期众所周知,祖冲之(公元429—500)是一位古代大数学家,科技史界对他非常重视自不用说,甚至文史界对他也会有特别的关注。

例如在1933年北京大学的入学语文试卷中,文史大家陈寅恪就以“祖冲之”为答案,拟出一道以“孙行者”为上联求对下联的试题。

有趣的是,有些学生以当时的北大校长“胡适之”作答,也获得了阅卷者的首肯。

祖冲之所撰的数学著作名为《缀术》,《隋书》说《缀术》共有6卷,“学官莫能究其深奥,是故废而不理”。

唐朝时《缀术》只有5卷流传,从一个侧面证明《隋书》所说不错,《缀术》有些内容连其他学者都读不懂,所以在唐朝就已经有1卷失传。

从记载看,《缀术》大约在唐朝末期完全失传,因而祖冲之到底有多少了不起的数学成就,后人再也无从知晓。

但据《隋书·律历志》记载,我们确知祖冲之通过他的计算得出了圆周率在3.1415926与3.1415927之间的结果。

这个结果是古代圆周率计算中最杰出的成绩,仅凭这个结果,祖冲之就有资格进入伟大的古代数学家的名单。

可惜的是,我们已经不可能确切地知道祖冲之得到这个结果的数学方法。

对于祖冲之如何得到上述结果这个问题,现代数学史专家已经作出了很多种推测。

但是,我觉得我所见到的几种推测都不是很合理,因此我将在本文中给出自己的推测。

首先,刘徽所注的《九章算术》是其后所有中国古代数学家最重要的参考著作,因此我们可以肯定祖冲之计算圆周率时必然会参考刘徽的“割圆术”。

刘徽利用圆的内接正6·2″边形的边长和面积来估算圆周率的近似值,在计算到圆内接正192边形时,通过插值估计,得到圆周率的近似值为3.1416。

然后,刘徽又用圆内接正3072边形的面积验算,得到相同的结果。

很容易想到,一种改进的做法是在考虑圆的内接正6·2″边形的同时,也考虑其外切正6·2″边形。

计算可知,同时应用内接与外切正多边形,在计算到正3072边形时,可以得知圆周率值介于3.1415921与3.1415937之间。

祖冲之加密算法的matlab代码

祖冲之加密算法是一种基于祖冲之早期工作的加密算法,它结合了数字和几何的原理,能够在信息安全领域发挥重要作用。

本文将从深度和广度的角度,对祖冲之加密算法进行全面评估,并据此撰写一篇高质量、有价值的文章。

1. 祖冲之加密算法概述祖冲之加密算法来源于我国古代的数学经典著作《海岱算法》,是一种基于数学原理的加密方法。

它采用了几何运算、数字计算和置换等方式,来实现信息的加密和解密过程。

相比现代加密算法,祖冲之加密算法更注重数字与几何结合的原理,具有独特的特点和优势。

2. 祖冲之加密算法的原理和流程祖冲之加密算法主要包括密钥生成、加密和解密三个步骤。

密钥生成阶段通过数学计算和几何运算产生密钥,加密阶段采用密钥对信息进行加密,而解密阶段则利用密钥对加密后的信息进行解密。

整个流程中,几何原理和数字计算相结合,使得信息的安全性得到更好的保障。

3. 祖冲之加密算法在信息安全中的应用祖冲之加密算法在信息安全领域有着广泛的应用前景。

它不仅可以用于网络通信中的数据加密和解密,还可以应用于金融、医疗等领域的信息保护。

由于其独特的原理和流程,祖冲之加密算法能够有效地抵御各种攻击手段,为信息安全提供更为可靠的保障。

4. 祖冲之加密算法的matlab代码实现祖冲之加密算法的matlab代码实现相对复杂,需要充分理解算法原理和数学计算。

通过结合几何图形的生成和数字运算的逻辑,可以编写出高效且安全的matlab代码。

在实际应用中,这样的matlab代码可以为各类信息保护提供强大支持,确保信息的安全传输和存储。

总结回顾祖冲之加密算法作为一种结合了数字和几何原理的加密方法,具有独特的优势和潜力。

通过深入理解其原理和流程,以及matlab代码的实现方式,我们能够更好地应用和推广这一加密算法,为信息安全提供更可靠的保障。

个人观点和理解在我看来,祖冲之加密算法的研究和应用前景十分广阔。

其独特的加密原理和matlab代码实现方式,为信息安全领域的发展带来了新的可能性和机遇。

商用密码应用安全性评估试题

商用密码应用安全性评估试题一、选择题(本题共有20题。

每题只有一个正确答案,请将正确答案的字母填在相应的括号内,每小题2分共40分)1.《中华人民共和国密码法》于2021年()通过,自2021年1月1日起施行。

A.10月1日B.10月25日C.10月26日D.11月27日2.XXX于2021年发布了“无线局域网产品须使用的系列密码算法”,其中规定密钥协商算法应使用的是()A。

DHB.ECDSAC.ECDHD.CPK3.()不属于对称加密算法A。

IDEAB.DESC.RC4D.RSA4.数字签名最常见的完成方法是建立在()的组合根蒂根基之上A、公钥密码体制和对称密码体制B、对称密码体制和MD5摘要算法C、公钥密码体制和单向平安散列函数算法D、公证系统和MD4摘要算法5.以下关于数字证书的叙述中,错误的是()A、证书通常有CA安全认证中心发放B、证书携带持有者的公开密钥C、证书的有效性可以通过验证持有者的签名D、证书平日携带CA的公开密钥6.信息通过网络进行传输的过程中,存在着被篡改的风险,为了解决这一安全问题,通常采用的安全防护技术是(A、加密技术B、匿名技术C、消息认证手艺D、数据备份技术7.在PKI中,不属于CA的任务是()A、证书的办法B、证书的审改C、证书的备份)D、证书的加密8.SSL协议是对称密码和公钥密码技术相结合的协议,该协议不能提供的安全服务是()A.保密性B.可用性C.完全性D.可认证性9.密码分析的目的是()A.发现加密算法B.发现密钥或者密文对应的明文C.发现解密算法D.发现攻击者10.X.509数字证书的内容不包括()A、版本号B、签名算法标识C、加密算法标识D、主体的公开密钥信息11.1949年,()发表了题为《保密系统的通讯实际》的文章,为密码手艺的研究奠定了实际根蒂根基,由此密码学成了一门科学。

A.XXXB.DiffieC.XXXD.Shamir12.一个密码系统如果用E表示加密运算,D表小解密运算,M表示明文,C表示密文,则下面描述必然成立的是()。

zuc算法草案

zuc算法草案

ZUC算法,也称为祖冲之算法,是中国国家密码管理局推出的一种流密码算法,它是3GPP 的LTE加密算法之一,被广泛应用于移动通信领域中的数据加密和认证。

ZUC算法基于128位的密钥,它使用了状态机和非线性移位寄存器技术,通过多轮的置换和替代运算实现加密。

与其他流密码算法相比,ZUC算法具有以下优点:- 安全性高:ZUC算法采用了状态机和非线性移位寄存器技术,这使得它具有很高的安全性,难以受到攻击。

- 加密效率高:ZUC算法的加密效率非常高,可以满足移动通信领域的数据加密和认证需求。

- 算法轻量化:ZUC算法采用了较为轻量化的算法设计,这使得它能够在移动设备上快速运行,不占用过多的计算资源。

ZUC算法可以使用在以下场景下:

- 移动通信领域:作为3GPP的LTE加密算法之一,被广泛应用于移动通信领域中的数据加密和认证。

- 无线局域网领域:可以应用于无线局域网领域,在保证安全性的同时,提高无线局域网的数据传输速度和效率。

- 互联网领域:可以应用于互联网领域的数据加密,尤其是在大数据场景下,能够提高数据传输的效率。

ZUC算法的缺点在于可能受到类似于彩虹表等攻击方法的影响,这将对其安全性带来一定的挑战。

此外,ZUC算法目前只在中国国家密码管理局中得到广泛应用,因此在国际范围内的应用将会受到限制。

祖冲之序列密码的线性区分攻击分析

祖冲之序列密码的线性区分攻击分析汤永利;韩娣;闫玺玺;叶青;李子臣【摘要】为了探讨祖冲之算法( ZUC)的安全性,该文对ZUC算法进行了线性区分攻击分析。

文中对ZUC算法中两轮非线性函数F最优化线性逼近,得到线性逼近方程式,计算线性逼近的偏差为2-22.6。

利用线性逼近方程式构造仅包含输出密钥流的区分器,并寻找最优掩码使区分器的偏差最大,在最优线性掩码的基础上计算得到区分器的区分偏差为2-65.5。

该攻击需要约O(2131比特)密钥流,就能把随机序列与密钥流序列区分开,从理论上证明了ZUC算法的安全性。

最后通过与已有的安全性分析结果对比发现,该文的线性区分攻击结果有一定的优越性。

%In order to probe into the security of the ZUC algorithm,linear distinguishing attack on the ZUC algorithm is proposed. In this paper, we first consider the linear approximation of 2-round nonlinear function F and get linear approximation equation,and the best advantage of the linear ap-proximation equation is 2-22. 6 . By combining those linear approximations,we establish a distinguisher only depending on the keystream. In order to get the best advantage of distinguisher,we search the best linear masking and the best advantage of the distinguisher is about 2-65. 5 . The result shows that the key stream generated by ZUC is distinguishable from a random sequence after observing approximatelyO(2131 ) bits,and it proves that the ZUC algorithm is safe. By comparison,the result of the linear distinguishing attack is superior to other attacks.【期刊名称】《南京理工大学学报(自然科学版)》【年(卷),期】2016(040)004【总页数】5页(P450-454)【关键词】祖冲之算法;线性区分攻击;线性逼近;区分器;线性掩码【作者】汤永利;韩娣;闫玺玺;叶青;李子臣【作者单位】河南理工大学计算机科学与技术学院,河南焦作454003;河南理工大学计算机科学与技术学院,河南焦作454003;河南理工大学计算机科学与技术学院,河南焦作454003;河南理工大学计算机科学与技术学院,河南焦作454003;北京印刷学院信息工程学院,北京102600【正文语种】中文【中图分类】TP309.7ZUC算法[1]是由中国科学院数据保护与通信安全研究教育中心(Date assurance and communication security research center,DACAS)设计的流密码算法,是加密算法128-EEA3和完整性算法128-EIA3的核心,并于2011年9月份被第三代合作伙伴计划(The 3rd generation partnership project,3GPP)确定为新一代无线移动通信系统(Long term evolution,LTE)国际标准。

祖冲之序列密码算法(ZUC算法)

祖冲之序列密码算法(ZUC算法)祖冲之序列密码算法第1部分:算法描述1范围本部分描述了祖冲之序列密码算法,可⽤于指导祖冲之算法相关产品的研制、检测和使⽤。

2术语和约定以下术语和约定适⽤于本部分。

2.1⽐特bit⼆进制字符0和1称之为⽐特。

2.2字节byte由8个⽐特组成的⽐特串称之为字节。

2.3字word由2个以上(包含2个)⽐特组成的⽐特串称之为字。

本部分主要使⽤31⽐特字和32⽐特字。

2.4字表⽰word representation本部分字默认采⽤⼗进制表⽰。

当字采⽤其它进制表⽰时,总是在字的表⽰之前或之后添加指⽰符。

例如,前缀0x指⽰该字采⽤⼗六进制表⽰,后缀下⾓标2指⽰该字采⽤⼆进制表⽰。

2.5⾼低位顺序bit ordering本部分规定字的最⾼位总是位于字表⽰中的最左边,最低位总是位于字表⽰中的最右边。

3符号和缩略语3.1运算符+ 算术加法运算mod 整数取余运算按⽐特位逐位异或运算模232加法运算‖字符串连接符H取字的最⾼16⽐特L取字的最低16⽐特<<>>k32⽐特字右移k位a b向量a赋值给向量b,即按分量逐分量赋值3.2符号下列符号适⽤于本部分:s0,s1,s2,…,s15 线性反馈移位寄存器的16个31⽐特寄存器单元变量X0,X1,X2,X3⽐特重组输出的4个32⽐特字R1, R2⾮线性函数F的2个32⽐特记忆单元变量W⾮线性函数F输出的32⽐特字Z 算法每拍输出的32⽐特密钥字k初始种⼦密钥iv 初始向量D ⽤于算法初始化的字符串常量3.3缩略语下列缩略语适⽤于本部分:ZUC祖冲之序列密码算法或祖冲之算法LFSR 线性反馈移位寄存器BR ⽐特重组F ⾮线性函数4算法描述4.1算法整体结构祖冲之算法逻辑上分为上中下三层,见图1。

上层是16级线性反馈移位寄存器(LFSR);中层是⽐特重组(BR);下层是⾮线性函数F。

图1祖冲之算法结构图4.2线性反馈移位寄存器LFSR4.2.1概述LFSR包括16个31⽐特寄存器单元变量s0, s1, …, s15。

祖冲之算法的安全分析

祖冲之算法的安全分析杜红红;张文英【期刊名称】《计算机技术与发展》【年(卷),期】2012(022)006【摘要】ZUC is a word-oriented stream cipher. It uses a 128-bit initial key and a 128-bit initial vector to produce a keystream of 32-bit words named by ancient mathematician Zu Chongzhi. ZUC consists of a linear feedback shift register! LFSR), bit -reorganization (BR) and a nonlinear function F. In this paper it first guesses some of the internal states and deducees the others. The time complexity is O(126) .which is far from O(2128) ,the complexity of the exhaustive key search. The first 32 steps of ZUC is the initialization stage and it doesn' t produce keystream. And the step 33 discards its result. But this work lets it initial 2 steps and produce keystream from the step three. So it proves the security of the algorithm and avoids the attack of this type.%分析了面向字序列的流密码体制祖冲之算法(ZUC)的安全性.ZUC算法使用128比特的初始密钥和128比特的初始向量,生成32比特的密钥字序列.其整体结构由线性反馈移位寄存器(LFSR)、比特重组(BR)和非线性函数F组成.文中先猜一部分内部单元,然后去推导剩余的,从而得知密钥生成所用的全部内部单元.其穷尽搜索复杂度为O(2128),文中所讲述的方法复杂度为O(2126).因此减少了搜索复杂度.实际应用的ZUC算法中前32步只用来初始化,没有生成密钥,而且丢弃第33步的结果.而文中是让算法初始化两步,从第三步开始进行密钥流的输出,进而说明ZUC算法的安全性,这也说明ZUC在前33步不输出密钥的初衷是为了增进安全性,避免受到此类攻击.【总页数】5页(P151-155)【作者】杜红红;张文英【作者单位】山东师范大学信息科学与工程学院,山东济南250014;山东师范大学信息科学与工程学院,山东济南250014;中国科学院研究生院信息安全国家重点实验室,北京100049;山东分布式软件新技术重点实验室,山东济南250014【正文语种】中文【中图分类】TP309【相关文献】1.铁路信号安全通信协议中消息验证码算法的安全性分析和改进 [J], 张淼;耿宏亮2.祖冲之算法分析及其硬件实现 [J], 任高峰;乔树山;黑勇3.IPv6安全机制及其密码算法的安全性分析 [J], 刘年生;郭东辉;吴伯僖4.MD5算法在数据安全中的应用及安全性分析 [J], 孙维国;李浩然5.基于混沌的双模块Feistel结构高安全性高速分组密码算法安全性分析 [J], 杜小妮;段娥娥;王天心因版权原因,仅展示原文概要,查看原文内容请购买。

祖冲之密码算法

祖冲之密码算法

祖冲之密码算法是中国古代的一种双行密码算法,由中国数学家祖冲

之在公元5世纪时发明。

该算法采用异或操作来加密明文,同时利用

一个固定长度的密钥进行运算,从而实现消息的加密和解密。

该算法的安全性相对较高,主要因为其使用了双行异或和随机密钥的

组合。

在祖冲之密码算法中,密钥长度可以被选定为任意一个整数,

并且可以根据需要在加密和解密过程中动态改变密钥,增强密码算法

的安全性。

使用祖冲之密码算法加密和解密数据的流程如下:

1. 定义明文和密文的字符集,并将明文转换为该字符集的二进制码。

2. 选择一个固定长度的密钥,通常在8位到128位之间。

3. 对明文的每个字符按照二进制码进行异或操作,使用密钥进行运算。

4. 将异或后的结果作为密文输出。

5. 在解密过程中,使用相同的密钥进行异或运算,还原出明文。

祖冲之密码算法的优点在于其加密和解密速度快,且可以灵活调整密

钥长度,增强密码的安全性。

同时,该算法可以用于保护各种类型的

数据,包括文本、图像、视频和音频等。

但是,该算法存在一些安全漏洞,如密钥的泄露、密码的强度不足等,需要采取一定的措施进行加固。

此外,在实际应用中,可以通过结合

祖冲之密码算法和其他加密技术,提高加密方案的安全性。

总之,祖冲之密码算法是一种重要的古代加密技术,具有广泛的应用

前景。

随着信息安全技术的不断发展和完善,该算法将继续为各行各

业的数据安全保护提供有力支持。

zuc密码算法

zuc密码算法

ZUC密码算法是一种流密码算法,也称为祖冲之算法。

它是我国自主研发的一种国家商用密码算法,被广泛应用于移动通信、互联网及其它领域的信息安全保护中。

ZUC密码算法由两个部分组成:密钥初始化算法和密钥流生成算法。

密钥初始化算法通过输入密钥和初始化向量,生成内部状态和密钥流初始值。

密钥流生成算法则基于内部状态和密钥流初始值,生成密钥流,用于加密和解密数据。

ZUC密码算法具有以下优点:首先,它具有很高的安全性,能够抵御各种攻击手段,如穷举攻击、差分攻击等。

其次,它具有很高的效率,能够在不影响通信速度的情况下完成加密和解密操作。

最后,它具有很强的灵活性,能够适应不同的应用场景和需求。

总之,ZUC密码算法是一种安全可靠、高效灵活的密码算法,对于保护信息安全具有重要的意义。

- 1 -。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

关键词: 3 G P P ; Z U C ; 猜测决定攻击; 密码分析 ; 流密码 ; V i t e r b i — l i k e 算法

中图分 类号 : T P 3 0 9

引文格式 :赵跃华 , 刘文山 , 韩

5 8 2

文献 标 志码 :A

文章 编号 : 1 6 7 1 — 7 7 7 5 ( 2 0 1 5 ) 0 5— 0 5 7 8— 0 5

I _ 江

d o i :1 0 . 3 9 6 9 / j . i s s n . 1 6 7 1— 7 7 7 5 . 2 0 1 5 . 0 5 . 0 1 5

一

. 一 3 6 N o . 5 1 ■

种 针 对祖 冲之 算 法 的猜 测 决 定 攻击

赵跃 华 , 刘文 山, 韩 牟

然后通过使用 V i t e r b i — l i k e 算法计算 出猜测决定攻击的基本点, 根据 已知的基本点状 态和变换后 的

半位 运算 , 决 定 出其他 未知 的状 态 , 从 而 实现 对 内部状 态的恢 复. 结果表 明 , 这 种猜测 决 定攻击计 算 复杂度 为 2 , 所 需数据 量 为 6个 3 2比特 密钥 字 , 该 结果优 于 已有的针 对 Z U C的猜 测决定 攻 击.

( 江苏大学 计算机科学与通信工程学 院 , 江苏 镇江 2 1 2 0 1 3 )

摘 要 :为 了分析 Z U C算 法在抵御 猜 测决 定攻 击方 面的安 全性 , 针对 Z U C算法在 比特 重组 以及非 线 性 函数 中独 特的 1 6比特 半 字的 运 算 , 提 出基 于 1 6比特 半 字 的猜 测 决 定攻 击 . 该 攻 击 方 法 首先 将 Z U C中的状 态转换 运算 变换 为半位 的运 算 , 将 线性 反 馈 移位 寄存 器 中的每 个 状 态分 为上 下 半位 ,

d e t e r mi n e a t t a c k wa s p r o p o s e d b a s e d o n u n i q ue 1 6 b i t e h a l f wo r d f or Z UC a l g o r i t hm i n h a l f wo r d o pe r a t i o n.Th e o p e r a t i o n o f s t a t e t r a ns i t i o n wa s t r a n s f o r me d t o t he h a l f wo r d o p e r a t i o n,a n d e v e r y s t a t e i n L FS R wa s d i v i de d i n t o u p a n d do wn h a l f wo r d. Th e ba s i c po i n t o f t h e g u e s s a n d d e t e r mi n e a t t a c k wa s

牟.一种针 对祖 冲之算 法的猜测 决定攻击 [ J ] 江苏大学学报 : 自然科 学版 , 2 0 1 5, 3 6( 5) : 5 7 8—

A g u e s s a n d d e t e r mi n e a t t a c k o n ZUC a l g o r i t h m

Abs t r ac t:To a n a l y z e t h e s e c u r i t y o f ZUC a l g o r i t hm f o r r e s i s t i ng g u e s s a n d d e t e r mi ne a t t a c k,a g u e s s a n d

c o mpu t e d o u t b y Vi t e r b i — l i ke a l g o r i t h m . Th e o t h e r u nk n o wn s t a t e s we r e d e t e r mi n e d a c c o r d i n g t o t h e k n o wn s t a t e o f b a s i c p o i n t s a n d t h e o p e r a t i o n o f h a l f wo r d t o r e c o v e r a l l i n t e r n a l s t a t e s . Th e r e s u l t s s h o w t h a t t h e p r o p o s e d a t t a c k o n ZUC h a s a c o mp u t a t i o n a l c o mp l e x i t y o f 2挪 a n d r e q u i r e s 6 k e y s t r e a m wo r ds wh i c h i s b e t t e r t h a n t h e pr e v i o us g u e s s a n d de t e r mi n e a t t a c k o n ZUC.

Zh a o Y u e hu a ,Li u We n s ha n,Ha n Mu

( S c h o o l o f C o mp u t e r S c i e n c e a n d C o mm u n i c a t i o n E n g i n e e r i n g , J i a n g s u U n i v e r s i t y , Z h e n j i a n g , J i a n g s u 2 1 2 0 1 3 , C h i n a )