网神防火墙配置DHCP-服务器

网神SecGate 3600安全网关WEB界面手册[V9.7.1]

![网神SecGate 3600安全网关WEB界面手册[V9.7.1]](https://img.taocdn.com/s3/m/f253863d31126edb6f1a106e.png)

声明服务修订:●本公司保留不预先通知客户而修改本文档所含内容的权利,如果配置截图与实际产品界面有差异,以实际产品配置界面为准。

有限责任:●本公司仅就产品信息预先说明的范围承担责任,除此以外,无论明示或默示,不作其它任何担保,包括(但不限于)本手册中推荐使用产品的适用性和安全性、产品的适销性和适合某特定用途的担保。

●本公司对于您的使用或不能使用本产品而发生的任何损害不负任何赔偿责任,包括(但不限于)直接的、间接的、附加的个人损害或商业损失或任何其它损失。

版权信息:●任何组织和个人对本公司产品的拥有、使用以及复制都必须经过本公司书面的有效授权。

网神信息技术(北京)股份有限公司网神信息技术(北京)股份有限公司目录1导言 (13)1.1.本书适用对象 (13)1.2.手册章节组织 (13)1.3.相关参考手册 (15)2登录安全网关WEB界面 (16)2.1管理员必读 (16)2.1.2.管理员电子钥匙 (16)2.1.2.管理员证书 (17)2.1.3.管理员配置管理 (17)2.2.管理员首次登录 (18)2.2.1. 登录WEB界面 (19)2.3.管理员再次登录 (21)3首页 (22)4系统配置 (25)4.1.系统配置>>系统时钟 (25)4.2.管理配置>>管理方式 (27)4.3.管理配置>>管理主机 (28)4.4.管理配置>>管理员帐号 (29)4.5.管理配置>>管理员证书 (33)网神信息技术(北京)股份有限公司4.6.管理配置>>集中管理 (35)4.7.系统配置>>导入导出 (39)4.8.系统配置>>升级许可 (42)4.9.系统配置>>日志服务器 (45)4.10.系统配置>>域名服务器 (46)4.11.系统配置>>报警邮箱 (47)5网络配置 (49)5.1.网络配置>> 网络接口 (49)5.1.1网络接口>>基本配置 (49)5.1.2网络接口>>接口IP (52)5.1.3.网络接口>>子接口 (55)5.1.4.网络接口>>桥接口 (57)5.1.5.网络接口>>channel (60)5.1.6.网络接口>>Vlan配置 (63)5.2.网络配置>>静态路由 (64)5.2.1.静态路由>>目的路由 (64)5.2.2.静态路由>>智能选路 (65)5.3 网络配置>>动态路由 (68)5.3.1 动态路由>>RIP设置 (69)5.3.2 动态路由>>OSPF设置 (73)5.3.3 动态路由>>BGP设置 (77)5.3.4 动态路由>>DEBUG设置 (79)5.4 网络配置>>多播路由 (80)5.4.1 多播路由>>多播配置 (80)网神信息技术(北京)股份有限公司5.4.2 多播路由>>多播监控 (82)5.4.3 多播路由>>PIM信息 (82)5.5网络配置>>DHCP配置 (83)5.5.1DHCP配置>>DHCP服务器 (83)5.5.2DHCP配置>>DHCP中继 (87)5.5.3 DHCP配置>>DHCP客户端 (88)5.6网络配置>>虚拟系统 (89)5.6.1虚拟系统>>虚拟系统管理 (90)5.6.2虚拟系统>>虚拟系统切换 (93)5.7网络配置>>ADSL拨号 (93)5.8网络配置>>DNS中继 (95)5.9网络配置>>WIRELESS_3G配置 (96)5.10网络配置>>链路探测 (98)5.11网络配置>>网口联动 (99)5.12网络配置>>静态ARP (100)5.13 网络配置>>静态桥转发表 (101)5.14 网络配置>>端口镜像 (103)6对象定义 (104)6.1对象定义通用功能介绍 (104)6.1.1分页显示 (105)6.1.2 查找 (106)6.1.3排序 (106)6.1.4添加 (107)61.5编辑(修改) (108)网神信息技术(北京)股份有限公司6.1.6删除 (109)6.1.7名称和备注 (110)6.2地址 (111)6.2.1地址>>地址列表 (111)6.2.2地址>>地址组 (113)6.2.3地址>>服务器地址 (114)6.2.4地址>>虚拟服务器地址 (117)6.2.5地址>>NAT地址池 (120)6.2.6地址>>域名列表 (121)6.2.7地址>>isp地址表 (122)6.3服务 (124)6.3.1服务>>服务列表 (124)6.3.2服务>>服务组 (136)6.4时间 (138)6.4.1时间>>时间列表 (138)6.4.2 时间>>时间组 (140)6.5保护内容列表 (141)6.6连接限制配置 (144)7防火墙 (145)7.1 安全规则 (145)7.1.1 包过滤规则 (155)7.1.2NAT规则 (159)7.1.3IP/端口映射规则 (163)7.2抗攻击 (167)网神信息技术(北京)股份有限公司7.3IDS联动 (175)7.4 IP/MAC绑定 (177)7.5 URL重定向 (184)8Ipv6 配置......................................................................................... 错误!未定义书签。

网神应用配置手册

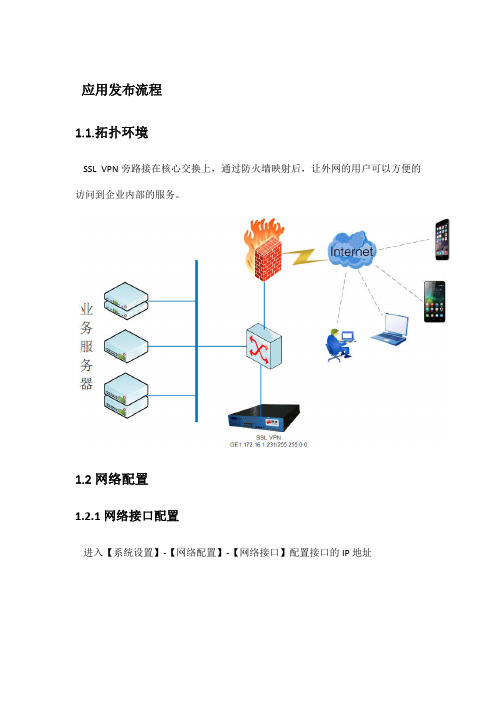

应用发布流程1.1.拓扑环境SSL VPN旁路接在核心交换上,通过防火墙映射后,让外网的用户可以方便的访问到企业内部的服务。

1.2网络配置1.2.1网络接口配置进入【系统设置】-【网络配置】-【网络接口】配置接口的IP地址1.2.2域名解析进入【系统设置】-【网络配置】-【域名解析】配置主、次DNS的IP地址1.2.3NAT设置进入【系统设置】-【网络配置】-【NAT】配置NAT的转发规则1.2.4配置PPTP进入【系统设置】-【网络配置】-【PPTP服务器】配置PPTP服务1.3建立用户账号和用户组进入【SSL VPN】-【用户管理】-【用户和组】在用户列表中添加用户进入【SSL VPN】-【用户管理】-【用户和组】在用户组列表中添加用户组。

将用户加入用户组。

1.4建立应用组和应用1.4.1新建代理应用进入【SSL VPN】-【应用设置】-【应用和组】在应用列表中添加代理应用1.4.2新建NC应用进入【SSL VPN】-【应用设置】-【应用和组】在应用列表中添加NC应用1.4.3NC配置1.配置NC地址池进入【SSL VPN】-【应用设置】-【NC管理】配置IP地址池2.勾选ARP代理进入【SSL VPN】-【应用设置】-【NC管理】配置NC配置3.NC设置进入【SSL VPN】-【应用设置】-【NC管理】配置NC设置:将nc授权给用户组。

1.4.4新建WSDP应用进入【SSL VPN】-【应用设置】-【应用和组】在应用列表中添加WSDP应用1.5添加策略进行授权进入【SSL VPN】-【策略设置】-【服务控制策略】添加服务控制策略,给用户组授权访问的应用。

以上配置完成,用户登陆客户端,就可以访问到授权的应用。

ios&Android应用封装随着4G网络的发展,很多企业客户都在智能手机上使用APP移动办公,但是直接使用互联网来接入企业内网,数据传输没有进行过加密,很容易被黑客监听导致传输的数据泄漏,终端设备及服务端也可能不安全。

网络防火墙配置指南:详细步骤解析(一)

网络防火墙配置指南:详细步骤解析随着互联网的快速发展,网络安全问题变得越来越重要。

为了保护企业和个人用户的网络安全,配置防火墙已经成为必不可少的一环。

那么,如何进行网络防火墙的配置?下面将详细解析网络防火墙配置的步骤。

第一步:了解防火墙的基本概念在配置防火墙之前,我们首先要了解防火墙的基本概念。

防火墙是一种网络安全设备,主要通过控制网络通信流量来保护内部网络免受外部攻击。

防火墙根据预设的安全策略进行过滤和监控,从而实现网络的安全性。

第二步:选择合适的防火墙设备在配置防火墙之前,我们需要选择合适的防火墙设备。

市面上有许多不同型号和品牌的防火墙设备可供选择,如思科、迈普等。

在选择时,我们需要根据实际需求和预算来确定合适的设备,同时也要考虑设备的性能和扩展性。

第三步:定义网络安全策略在配置防火墙之前,我们需要定义网络安全策略。

网络安全策略是一组规则和约束条件,用于指导防火墙的过滤和监控行为。

根据实际需求,我们可以定义不同的安全策略,如允许或禁止某些特定的网络通信流量、限制某些网络服务的访问等。

第四步:配置网络安全策略在配置防火墙之前,我们需要根据定义的网络安全策略来配置防火墙。

具体配置步骤根据不同的防火墙设备会有所差异,但通常包括以下几个方面:1. 确认防火墙的管理接口和IP地址;2. 设置管理员账户和密码,用于登录和管理防火墙;3. 配置网络接口,指定网络接口的IP地址、子网掩码等信息;4. 创建访问控制列表(ACL),定义允许或禁止的网络流量;5. 配置NAT(网络地址转换)规则,实现内部私有IP地址和外部公共IP地址的映射;6. 配置VPN(虚拟专用网络)隧道,实现远程访问和安全通信;7. 设置日志和报警机制,以便及时发现和应对安全事件。

第五步:测试防火墙配置的有效性在完成防火墙的配置后,我们需要进行测试,以验证配置的有效性。

测试可以包括以下几个方面:1. 尝试访问被禁止的网络服务或网站,验证是否被防火墙拦截;2. 尝试从外部网络访问内部网络资源,验证是否需要通过VPN隧道;3. 模拟一些常见的攻击行为,如端口扫描、ARP欺骗等,验证防火墙的安全性。

网络防火墙配置指南:详细步骤解析(十)

网络防火墙配置指南:详细步骤解析随着互联网的普及和快速发展,网络安全问题变得日益突出。

在我们日常生活中,互联网是我们获取信息和进行交流的重要途径,但同时也给我们的个人和机构带来了安全的挑战。

一种常见的网络安全措施是通过配置网络防火墙来保护我们的网络免受恶意攻击和未经授权的访问。

在本文中,我们将详细解析网络防火墙的配置步骤,以便读者能够更好地理解和应用这一重要安全措施。

首先,我们需要明确什么是网络防火墙。

简单而言,网络防火墙是一种位于网络和外部互联网之间的安全设备,它通过监测和控制网络流量,允许合法的数据包进入网络,同时阻止恶意的数据包进一步传入。

1. 硬件或软件选择:在配置网络防火墙之前,我们需要选择适合自己需求的硬件或软件。

可以选择商业防火墙设备,也可以选择基于开源软件的解决方案。

无论选择哪种方式,都需要确保设备或软件能够支持您的网络规模和特定需求。

2. 制定安全策略:在配置网络防火墙之前,我们需要制定一套详细的安全策略。

这个策略将决定哪些流量被允许进入网络,哪些流量被拒绝,以及对于不同类型的数据包的处理方式。

安全策略应该根据实际需求进行制定,确保网络安全和便利性之间的平衡。

3. 配置入站和出站规则:在防火墙中,入站规则控制着外部流量进入网络的方式,而出站规则控制着网络内部流量离开网络的方式。

入站规则通常包括端口过滤、IP过滤、MAC地址过滤等,而出站规则则可以根据需要进行更加细致的设置,例如应用层代理、数据包检测等。

4. 配置安全策略并测试:一旦配置了入站和出站规则,我们需要在防火墙中配置相应的安全策略并进行测试。

这包括设置访问控制列表(ACL)、进入和离开接口的访问规则等。

测试是非常关键的步骤,通过模拟和检测可能发生的攻击,以确保防火墙能够正确地工作并保护网络的安全性。

5. 定期更新和维护:配置完成后,我们不能忽视定期更新和维护的重要性。

网络威胁和攻击方式在不断演变,防火墙需要及时更新以保持与最新威胁的抗争能力。

服务器防火墙配置指南保护系统免受网络攻击

服务器防火墙配置指南保护系统免受网络攻击服务器防火墙配置指南,保护系统免受网络攻击在当今网络时代,服务器的安全性变得越来越重要。

为了保护服务器免受网络攻击的威胁,并确保系统正常运行,配置一个有效的防火墙至关重要。

本篇文章将为您提供一份服务器防火墙配置指南,以帮助保障您的服务器安全。

一、防火墙的作用和重要性防火墙是一种位于服务器和外部网络之间的安全壁垒。

它能够监控和控制进出服务器的网络流量,以防止恶意攻击和未经授权的访问。

防火墙的作用主要包括以下几点:1. 识别和过滤恶意流量:防火墙可以通过检测和分析进入服务器的流量,过滤掉潜在的网络攻击,如病毒、木马和恶意软件等。

2. 控制和限制访问权限:防火墙可以设置访问规则,控制外部网络对服务器的访问,并限制非授权用户的权限,确保服务器只接受合法和可信的连接。

3. 监控和记录网络活动:防火墙可以记录和监控服务器的网络活动,包括连接请求、数据传输和网络事件等,用于事后的审计和分析。

二、防火墙的配置要点要配置一个有效的防火墙,有几个关键的要点需要考虑:1. 确定访问策略:在配置防火墙之前,您需要明确服务器的访问策略。

这包括确定哪些服务应该对外开放,以及哪些服务应该限制或关闭。

只开放必要的服务,并根据实际需求限制访问权限。

2. 设置规则和过滤器:根据服务器的访问策略,设置相应的规则和过滤器。

这些规则可以基于IP地址、端口、协议等进行配置,以过滤掉不符合规则的流量。

同时,您还可以利用防火墙的预设过滤器,如黑名单和白名单,加强对恶意流量的过滤。

3. 更新和升级防火墙软件:为了保持防火墙的有效性,定期更新和升级防火墙软件是必要的。

这样可以确保您的防火墙能够及时识别和过滤最新的网络攻击。

4. 监控和日志记录:配置防火墙后,您应该定期监控和检查防火墙的日志,以便及时发现异常活动和潜在的安全威胁。

防火墙的日志记录可以提供有关网络事件和攻击的详细信息,帮助您进行事后的审计和分析。

juniper防火墙DHCP服务器的配置

gateway:一般是接口的地址,但根据具体情况而定。

netmask:和接口地址的掩码一样,

DNS#1:根据网络中的实际DNS地址填写。

Lease:地址租期,你也可以选择unlimited不受限制,也可以在下面自己设置。

J

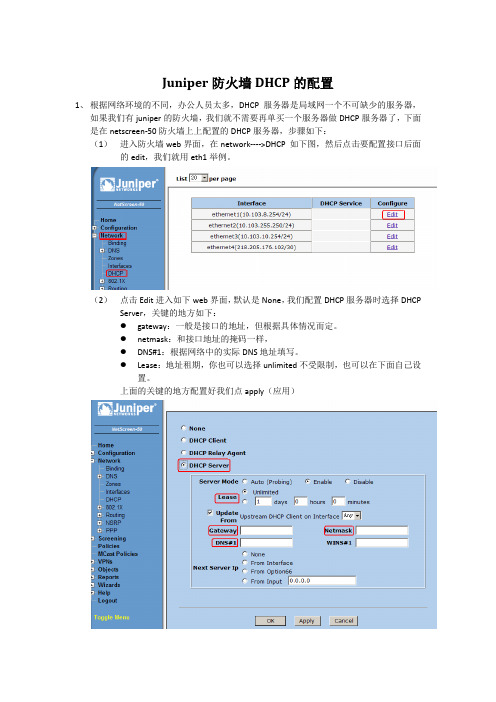

1、根据网络环境的不同,办公人员太多,DHCP服务器是局域网一个不可缺少的服务器,如果我们有juniper的防火墙,我们就不需要再单买一个服务器做DHCP服务器了,下面是在netscreen-50防火墙上上配置的DHCP服务器,步骤如下:

(1)进入防火墙web界面,在network-it,我们就用eth1举例。

图1

图2

图3

图4

图5

上面是我个人工作中总结的一点知识,希望对有这方面需求的知识爱好者能有所帮助

QQ:357748519欢迎大家加我QQ一起讨论,共同进步。

上面的关键的地方配置好我们点apply(应用)

(3)在上面点击完Apply以后,会出现如下图1的web界面,关键是Addresses选项,点击会进入图2的web界面,点击NEW,新建一个DHCP的地址池,如图3的web界面,在dynamic下面输入DHCP要分配的IP地址,起始和结束地址,如图所示,点击OK,web界面如图4所示,然后我们点击networkDHCP以后,会出现如图5的界面,这样基本就配置完了,在接口下的PC就可以直接获得IP地址了。(在图1的advanced options选项里面可以配置DNS2,还有其他的)

网神防火墙(配图)配置说明

网神配置说明技术部2010 年 4 月 1 日1. 文档说明本文档由圣博润技术部编写,主要解决网络接入认证与网神防火墙EPS功能模块结合后的配置问题,可以作为重要的参考性文件。

实现目标:通过认证的合法主机可以访问内网,未通过认证的非法主机禁止访问内网,并将非法主机重定向到指定页面。

2. 网络环境办公M图一(混合模式)3. 防火墙配置1)预先导入管理证书(登入设备时需要该证书访问)SecGateAdmi n.p12, 导入时所有步骤都是默认,私钥密码为:123456。

2) 在IE 地址栏中敲入:https://10.50.10.45:8889 进行登入,默认密码为:firewall (IP 地址为设备出厂默认地址)。

3) 选择系统配置一升级许可,观察网神防火墙版本及许可文件最后终止时间,5)点击网络配置一选择网络接口一将内网口FE3外网口 FE2设置为混合模式, 如下图:如下图:如果发现许可证失效,请及时申请 lice4)点击管理配置-添加管理主机(只允许此 IP 地址管理防火墙),如下图:T^K& 淖a ■ ■目 •上一5 * T-S ■置貝它8!王!11帶灿.1-臥监 96)选择接口IP,将FE3 口IP地址为192.168.0.228,并允许所有主机PING,如下图:7)选择对象定义一选择地址列表,,设定需要对哪些网段或IP地址进行认证(未定义的地址,将不受网关的影响)如图一;在“地址组”中,可以将多个网段地址进行归类,如图二。

册棚魚I ■応阴 弱 L [«£ O .D .0 a o Q .CLO 71) 2 Tn 叭 0.0.0 a Q.a.Dia j 阳“科i. o.c.o a o a.D o z 育a Uiirsil 3" 0 4 』1口 ii£ iE3 1 11 J fill JU B f 0 5 出i 昭 1® IM 1 ED E55 2W ;S5 Z55 苗ES S bdfai Z IJE IE3 1 ZT I 1 S3 Z3S 2S& zn 0 t u I ■■園 ■ ±-H * T-El ・| PEC 图一8)选择对象定义-选择服务列表,将 UDP55555端口,添加至此列表并命名为 Ian secs,女口下图:或Ian secs ,如下图:“ URL 重定向”,对指定的IP/网段进行认证过滤,未认证的将被重新定向到指定的地址。

网神-h3c-ipsec

网御神州防火墙和H3C ipsec互联简要配置文档

第一步:网络配置

配置防火墙IP地址和网关

红线标注的是公网地址,是用来进行VPN互联的

网关

第二步:IPSEC配置

启用IPSEC功能

配置VPN端点

本例中,ike算法组件是des+sha1+dh1 生存期是86400秒,各种参数需要两边vpn设备严格一致才能建立成功

VPN隧道配置

本地网关地址选择配置在防火墙上的公网IP;VPN端点选择上图中配置好的“cnpc”,ipsec的各个算法组件,保护子网等参数必须和对端设备严格对应。

第三步添加安全规则

首先必须添加一条服务是ike的规则,放在第一条

添加允许两边保护子网互通的规则

网神的安全规则有方向性,如下图:下图中的规则只能允许10.0.0.0/8主动访问10.92.30.244/28,如果想要10.92.30.244/28也能主动访问10.0.0.0/8,需要添加一条反方向的规则

允许10.92.30.244/28主动访问10.0.0.0/8的安全规则

查看VPN日志

标注部分显示隧道已经建立成功。

网神SecGate 3600 防火墙用户手册簿

声明服务修订:●本公司保留不预先通知客户而修改本文档所含内容的权利。

有限责任:●本公司仅就产品信息预先说明的范围承担责任,除此以外,无论明示或默示,不作其它任何担保,包括(但不限于)本手册中推荐使用产品的适用性和安全性、产品的适销性和适合某特定用途的担保。

●本公司对于您的使用或不能使用本产品而发生的任何损害不负任何赔偿责任,包括(但不限于)直接的、间接的、附加的个人损害或商业损失或任何其它损失。

版权信息:●任何组织和个人对本公司产品的拥有、使用以及复制都必须经过本公司书面的有效授权。

网神信息技术(北京)股份有限公司目录导言、概述 (13)第一章、基于web管理界面 (14)1.web管理界面页面 (15)2.Web管理界面主菜单 (17)3.使用web管理界面列表 (18)4.在web管理界面列表中增加过滤器 (19)4.1 包含数字栏的滤波器 (21)4.2 包含文本串的滤波器 (21)5.在web管理界面列表中使用页面控制 (22)5.1 使用栏设置来控制显示栏 (24)5.2 使用带有栏设置的过滤器 (25)6.常用web管理界面任务 (25)6.1 连接到web管理界面 (26)6.2 连接到web管理界面 (27)7.修改当前设定 (28)7.1 修改您SecGate管理员密码 (29)7.2 改变web管理界面语言 (29)7.3 改变您SecGate设备管理路径 (30)7.4 改变web管理界面空闲运行时间 (31)7.5 切换VDOMs (31)8.联系客户支持 (31)9.退出 (32)第二章、系统管理 (32)1. 系统仪表板 (32)1.1 仪表板概述 (34)1.2 添加仪表板 (34)1.3 系统信息 (37)1.4 设备操作 (45)1.5 系统资源 (47)1.6 最多的会话 (49)1.7 固件管理条例 (53)1.8 备份您的配置 (54)1.9 在升级前测试固件 (57)1.10 升级您的SecGate设备 (61)1.11 恢复到以前的固件镜像 (65)1.12 存储您的配置 (71)使用虚拟域 (74)2. 系统网络 (80)2.1 配置接口 (83)2.2 配置区域 (95)2.3 配置网络选项 (97)2.4 配置SecGateDNS服务 (99)2.5 配置显式网络代理 (107)3. 系统动态主机设置协议服务器(DHCP) (117)3.1 SecGate DHCP服务器和中继 (118)3.2 配置DHCP服务 (119)3.3查看地址租借 (125)4.系统配置 (126)4.1 HA (127)4.2 简单网络管理协议(SNMP) (141)4.3 替换信息 (157)4.4 操作模式和虚拟域管理入口 (166)5.系统管理 (170)5.1 管理员 (171)5.2 管理资料 (189)5.3 设置 (194)5.4 SecGateIPv6支持 (199)6. 系统认证 (207)6.1 本地证书 (208)6.2 CA证书 (217)第三章、路由 (219)1. 路由静态 (219)1.1 路由概念 (221)1.2 如何建立路由表 (221)1.3 如何做出路由判定 (222)1.4 多路径路由以及决定最佳路线 (223)1.5 路线优先 (225)1.6 黑洞路由 (226)2. 静态路由 (227)2.1 使用静态路由 (227)2.2 默认路由和默认网关 (232)2.3 添加静态路由至路由表 (235)3. 等值多路径路由协议(ECMP)路由失败备援及负载均衡 (237)3.1 ECMP路由同步会话至相同目标IP地址 (240)3.2 配置溢出或基于使用ECMP (241)3.3 从CLI中添加权重至静态路由 (251)4. 策略路由 (254)5. 路由信息协议(RIP) (262)5.1 RIP页面 (262)5.2 RIP网页网络部分 (263)5.3 RIP网页的接口部分 (264)5.4 高级RIP选项 (265)5.5 RIP-启用接口 (268)6. 开放式最短路径优先(OSPF) (270)6.1 定义OSPF自主系统—概览 (271)6.2 基本OSPF设置 (272)6.3 OSPF页面 (272)6.4 OSPF页面的区域部分 (273)6.5 OSPF页面网络部分 (274)6.6 OSPF页面的接口部分 (275)6.7 高级OSPF选项 (276)6.8 OSPF页面高级选项 (276)6.9 定义OSPF区域 (278)6.10 OSPF网络 (281)6.11 OSPF接口的运行参数 (282)7. 边界网关协议(BGP) (286)7.1 BGP页面 (287)7.2 BGP页面领域部分 (288)7.3 BGP页面网络部分 (289)8. 多路广播 (289)8.1 覆盖接口多路广播设置 (292)8.2 多路广播目标NAT (294)9. 双向转发检测(BFD) (295)9.1 配置BFD (296)10. 路由器监控 (300)10.1 查看路由信息 (301)10.2 查找SecGate路由表 (305)第四章、防火墙 (306)1. 策略 (307)1.1 身份识别防火墙策略 (323)1.2 中心网络地址转换(NAT)表 (334)1.3 互联网协议第六版(IPv6)策略 (336)1.4 拒绝服务(DoS)策略 (336)2. 地址 (341)2.1 地址列表 (341)2.2 地址组 (344)3. 服务 (348)3.1 预定义服务器列表 (348)3.2 定制服务 (359)3.3 定制化服务组 (361)4. 时间表 (363)4.1 循环时间表列表 (364)4.2 一次性时间表列表 (366)4.3 时间表组 (368)5. 流量整形器 (370)5.1 共享流量整形器 (371)5.2 Per-IP模式流量整形 (374)6. 虚拟IP地址 (376)6.1 虚拟IP、负载均衡虚拟服务器和负载均衡有效服务器限制 (376)6.2 虚拟IP地址 (377)6.3 虚拟域IP地址(VIP)组 (382)6.4 IP地址池 (384)7. 负载均衡功能 (386)7.1 虚拟服务器 (387)7.2 有效服务器 (397)7.3 健康检查监控器 (399)7.4 监控服务器 (402)第五章、UTM (403)1.拒绝服务(DoS)感应器 (404)2.SYN代理 (408)3.SYN界限(使用一个DoS感应器防止SYN泛滥) (409)4.了解异常状况 (409)第六章、虚拟专用网(IPsec VPN) (411)1.IPSec VPN概述 (412)2.策略性对路由型虚拟专用网络(VPN) (415)3.自动交换密钥(IKE) (418)3.1 第一阶段配置 (419)3.2 第一阶段高级配置设定 (426)3.3 第二阶段配置 (433)3.4 第二阶段高级配置设定 (434)4.人工密钥 (440)4.1 新人工密钥配置 (441)5.集中器 (447)6.监控虚拟专用网络(VPN) (449)7.安全套接层虚拟专用网络(SSL VPN) (452)7.1 安全套接层虚拟专用网络(SSL VPN)概述 (453)7.2 基本配置步骤 (455)7.3 配置(Config) (457)7.4 界面 (460)7.5 界面设定 (464)7.6 界面小部件 (465)7.7 安全套接层虚拟专用网络(SSL VPN)监控器列表 (467)第七章、用户 (468)1.用户 (469)1.1 本地用户账户 (469)1.2 身份认证设置 (472)2.用户组 (475)2.1 防火墙型用户组 (478)2.2 安全套接层虚拟专用网络(SSL VPN)型用户组 (479)3.远程 (481)3.1 RADIUS (482)3.2 轻量级目录访问协议(LDAP) (486)3.3 TACACS+ (491)4.监控 (493)4.1 防火墙用户监控表 (494)第八章、日志与报告 (498)1.日志与报告概述 (499)2.什么是日志? (500)2.1 日志类型和分类型 (501)3.示例 (505)日志信息 (505)4.SecGate如何储存日志 (506)4.1 远程存储到系统日志服务器 (507)4.2 本地存储到内存 (510)4.3 本地存储到硬盘 (511)5.事件日志 (512)5.1 告警电子邮件 (514)6.接入并查看日志信息 (517)导言、概述SecGate 3600防火墙缺省支持两种管理方式:(1)通过CONSOLE口的命令行管理方式(2)通过网口的WEB(https)管理方式CONSOLE口的命令行管理方式适用于对防火墙操作命令比较熟悉的用户。

防火墙配置指南

防火墙配置指南1.Juniper防火墙配置基本信息1.1、Juniper防火墙配置概述Juniper防火墙作为专业的网络安全设备,可以支持各种复杂网络环境中的网络安全应用需求;但是由于部署模式及功能的多样性使得Juniper防火墙在实际部署时具有一定的复杂性。

在配置Juniper防火墙之前我们通常需要先了解用户现有网络的规划情况和用户对防火墙配置及实现功能的诸多要求,建议参照以下思路和步骤对Juniper防火墙进行配置和管理。

基本配置:1. 确认防火墙的部署模式:NAT模式、路由模式、或者透明模式;2. 为防火墙的端口配置IP地址(包括防火墙的管理IP地址),配置路由信息;3. 配置访问控制策略,完成基本配置。

其它配置:1. 配置基于端口和基于地址的映射;2. 配置基于策略的VPN;3. 修改防火墙默认的用户名、密码以及管理端口。

1.2、Juniper防火墙管理配置的基本信息Juniper防火墙常用管理方式:①通过Web浏览器方式管理。

推荐使用IE浏览器进行登录管理,需要知道防火墙对应端口的管理IP地址;②命令行方式。

支持通过Console端口超级终端连接和Telnet防火墙管理IP地址连接两种命令行登录管理模式。

Juniper防火墙缺省管理端口和IP地址:① Juniper防火墙出厂时可通过缺省设置的IP地址使用Telnet或者Web方式管理。

缺省IP地址为:192.168.1.1/255.255.255.0;②缺省IP地址通常设置在防火墙的Trust端口上(NS-5GT)、最小端口编号的物理端口上(NS-25/50/204/208/SSG系列)、或者专用的管理端口上(ISG-1000/2000,NS-5200/5400)。

Juniper防火墙缺省登录管理账号:①用户名:netscreen;②密码:netscreen。

1.3、Juniper防火墙的常用功能在一般情况下,防火墙设备的常用功能包括:透明模式的部署、NAT/路由模式的部署、NAT 的应用、MIP的应用、DIP的应用、VIP 的应用、基于策略VPN的应用。

netscreen防火墙的配置说明书

NETSCREEN防火墙的配置说明书第一部分服务器网络设备配置公司服务器使用联通公司光纤宽带,带宽2M;硬件防火墙采用netsreen 5GT防火墙,其应用软件为全英文;交换机有固网和阿尔卡特两个(其中一个备用);服务器采用DELL 服务器。

服务器网络设置为:宽带光纤→信号转换器→netcreen防火墙→交换机→服务器。

网络结构为:固定IP设置到防火墙上,服务器是内网IP,因此,外网如果要访问服务器,必须经过地址映射才能访问到服务器。

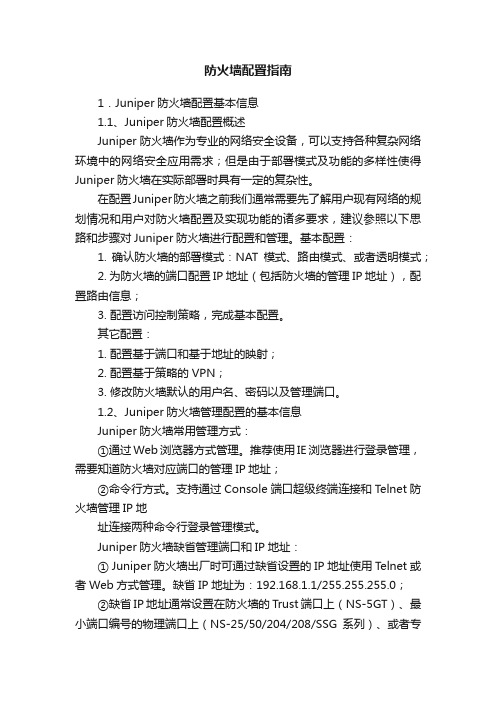

一、防火墙的基本设置1、防火墙程序的重装如果防火墙出现故障,需要重装程序或重新配置,可以采用超级终端,先清空程序,再进行安装。

具体操作为:第一步:用9针数据线(防火墙有带)连接防火墙和电脑(下图画红线端口),打开电源。

第二步:打开程序—附件—通讯—超级终端(下图),第四步:打开超级终端出现下图,随便填写连接名称,按确定,第五步:确定后出现下图,“连接使用”选择COM1,其它不填第六步:再确定后出现下图,第七步:再按确定,就出现名为“1111”的超级终端第八步:当防火墙接上电脑后,超级终端就会出现login: ,如果要重装软件,就输入防火墙产品背面的序列号,本公司使用的产品序列号为0064092004011007,再按回车,出现password: ,再输入序列号,回车,就出现重启画面。

下图红线部分是询问是否重启y/n,键盘输入y,回车,自动重启,防火墙恢复到出厂设置,web入口为192.168.1.1:第九步:把防火墙拆下,通过网络线放入到服务器端(或者用网络线与任意一机器相连都行,但机器的本地连接要与防火墙同一网段,即网关设为192.168.1.1),接上电源,然后打开IE,输入http://192.168.1.1,就可登录防火墙首页,然后进行防火墙的基本程序重装。

2、防火墙程序重装第一步:打开IE,输入http://192.168.1.1,可见下图第二步:直接按“下一步”,出现下图第三步:再按next ,出现下图。

网神安全网关配置方法

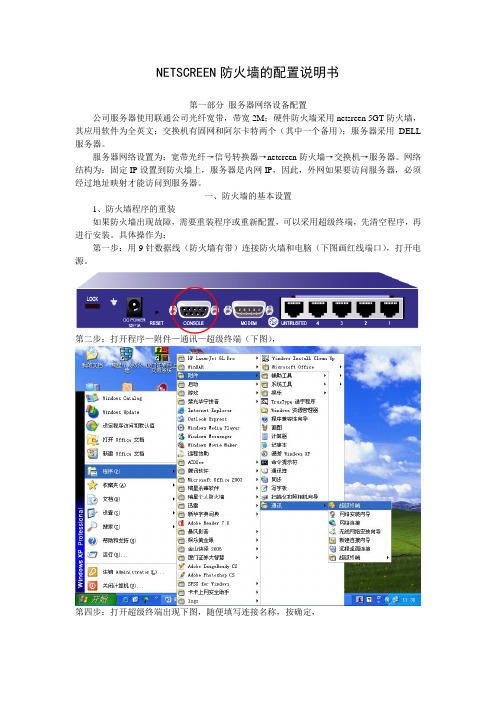

1. 将计算机IP地址设置为10.50.10.44,掩码255.255.255.0,网关10.50.10.45,连接在VPN网关的FE1口。

2. 打开VPN网关配套光盘中的Admin Cert目录,双击证书文件SecGateAdmin.p12,弹出如下窗口。

按提示进行安装,密码为“123456”,其它按默认即可安装成功。

3. 在IE浏览器中输入:https://10.50.10.45:8889,密码为firewall进入VPN网关管理界面。

4. 进入VPN网关管理界面。

5. 选择系统配置——》导入导出。

点击“浏览”,选择配置文件fwconfig.txt。

fwconfig.txt 如下:# hardware version: SecGate 3600-F3(SJW79)A# software version: 3.6.4.26# hostname: SecGate# serial number: f6f335072669bb05defaddr delalladdrdefaddr add DMZ 0.0.0.0/0.0.0.0 comment "DMZ"defaddr add Trust 0.0.0.0/0.0.0.0 comment "Trust"defaddr add Untrust 0.0.0.0/0.0.0.0 comment "Untrust"vpn set default prekey PleaseInputPrekey ikelifetime 28800 ipseclifetime 3600 vpnstatus on vpnbak offvpn onvpn add remote static main psk name xian addr 222.91.74.218 prekey PleaseInputPrekey ike 3des-sha1-dh5,aes-sha1-dh5 initiate on obey off nat_t on ikelifetime 28800 dpddelay 0 dpdtimeout 0vpn add tunnel name xian_qianxian local 61.185.40.23 remote xian auth esp ipsec aes128-md5,3des-sha1 pfs on dh_group 5 ipseclifetime 3600 proxy_localip 0.0.0.0 proxy_localmask 0.0.0.0 proxy_remoteip 0.0.0.0 proxy_remotemask 0.0.0.0anti synflood fe1 200anti icmpflood fe1 1000anti pingofdeath fe1 800anti udpflood fe1 1000anti pingsweep fe1 10anti tcpportscan fe1 10anti udpportscan fe1 10anti synflood fe2 200anti icmpflood fe2 1000anti pingofdeath fe2 800anti udpflood fe2 1000anti pingsweep fe2 10anti tcpportscan fe2 10anti udpportscan fe2 10anti synflood fe3 200anti icmpflood fe3 1000anti pingofdeath fe3 800anti udpflood fe3 1000anti pingsweep fe3 10anti tcpportscan fe3 10anti udpportscan fe3 10anti synflood fe4 200anti icmpflood fe4 1000anti pingofdeath fe4 800anti udpflood fe4 1000anti pingsweep fe4 10anti tcpportscan fe4 10anti udpportscan fe4 10sysif set fe1 speed auto mtu 1500 ipmac off macpolicy permit mode route sroute off log off anti off nonip deny idsblock off vlan offsysif set fe2 speed auto mtu 1500 ipmac off macpolicy permit mode route sroute off log off anti off nonip deny idsblock off vlan offsysif set fe3 speed auto mtu 1500 ipmac off macpolicy permit mode route sroute off log off anti off nonip deny idsblock off vlan offsysif set fe4 speed auto mtu 1500 ipmac off macpolicy permit mode route sroute off log off anti off nonip deny idsblock off vlan offsysip add fe1 10.50.10.45 255.255.255.0 ping off admin on adminping on traceroute onsysip add fe4 61.185.40.23 255.255.255.128 ping on admin on adminping off traceroute offsysip add fe3 172.24.40.100 255.255.255.0 ping on admin on adminping off traceroute offvrrpbunch delay 10route add droute any 61.185.40.1mngglobal set cpu 80 mem 80 fs 80 rcomm "public" wcomm "private" trapc "public" username "snmpuser" level "AuthnoPriv" authpass "12345678"crypt "MD5"mngglobal add snmpip 222.91.74.218mngglobal onlogsrv set 222.91.74.218 514 udpmngacct set admin password "firewall"mngacct multi onmngacct failtime 5 blocktime 30 period 120dns set sysname SecGateipcftcheck offlongconn set 1800statetable udp 20 icmp 5statetable overtime establish 1800 syn 120dnsrelay set autordweb srcaddr any dstaddr anyrdweb dstport 80vpn set dhcp active off dhcpserver 127.0.0.1 interface lotimeout set web 600bandwidth add p2p_band priority 3 minbw 60 maxbw 160 comment "建议仅用于P2P带宽限制"ftpactive port20 keep offtcpmss set 1460defsvc set ftp ftp 21defsvc set h323 h323 1720defsvc set sqlnet sqlnet 1521defsvc set sip sip 5060defsvc set rtsp rtsp 554defsvc set mms mms 1755defsvc set pptp pptp 1723defsvc set gk gk 1719defsvc set tftp tftp 69defsvc set ftp comment "文件传输协议"defsvc set h323 comment "Netmeeting服务"defsvc set sqlnet comment "oracle数据库网络连接"defsvc set sip comment "基于sip协议的动态服务"defsvc set rtsp comment "RTSP服务"defsvc set mms comment "MMS服务"defsvc set pptp comment "点到点隧道协议的动态服务"defsvc set gk comment "H.323网守服务"defsvc set tftp comment "TFTP协议"defsvc set icmp icmp comment "ICMP服务"defsvc set ping icmp type 8 comment "PING请求"defsvc set pong icmp type 0 comment "PING回应"defsvc set tcp proto tcp any any comment "tcp协议的所有服务"defsvc set udp proto udp any any comment "udp协议的所有服务"defsvc set gre proto 47 comment "封装协议"defsvc set esp proto 50 comment "VPN加密认证协议"defsvc set ah proto 51 comment "加密协议"defsvc set vrrp proto 112 comment "HA负载均衡协议"defsvc set ssh proto tcp any 22 comment "远程加密登录"defsvc set telnet proto tcp any 23 comment "远程登录协议"defsvc set smtp proto tcp any 25 comment "邮件发送服务"defsvc set http proto tcp any 80 comment "www服务"defsvc set pop3 proto tcp any 110 comment "邮件接收服务"defsvc set ntp proto tcp any 123 comment "时间服务器服务"defsvc set netbios proto tcp any 137 proto tcp any 139 proto udp any 137 proto udp any 138 comment "windows文件共享"defsvc set dhcp proto udp any 67:68 proto tcp any 67:68 comment "dhcp & bootp"defsvc set https proto tcp any 443 comment "https服务"defsvc set pptp_server proto tcp any 1723 proto 47 comment "点到点隧道协议(用于防火墙作为PPTP服务器)"defsvc set dns proto tcp any 53 proto udp any 53 comment "域名解析服务"defsvc set snmp proto udp any 161 comment "简单网络管理协议"defsvc set snmptrap proto udp any 162 comment "snmp trap发送服务" defsvc set syslog proto udp any 514 comment "日志传输协议"defsvc set oicqc proto udp any 4000 comment "QQ客户端打开端口"defsvc set oicqs proto udp any 8000 comment "QQ服务器打开端口"defsvc set secgate_auth proto tcp any 9998 proto udp any 9998 comment "SecGate安全网关用户认证"defsvc set secgate_global proto tcp any 161 proto udp any 161 comment "SecGate安全网关集中管理"defsvc set secgate_https proto tcp any 8889 proto tcp any 8888 comment "SecGate安全网关WEB管理"defsvc set secgate_ha_conf proto tcp any 9223 proto udp any 9455 comment "SecGate安全网关HA功能配置同步服务"defsvc set virus_blaster proto tcp any 135:139 proto udp any 135:139 proto tcp any 4444 proto udp any 69 comment "冲击波影响端口"defsvc set virus_sasser proto tcp any 445 proto tcp any 1025 proto tcp any 1068 proto tcp any 5554 proto tcp any 9995:9996 proto udp any 9995:9996 comment "震荡波影响端口"defsvc set virus_sqlworm proto udp any 1434 comment "SQL蠕虫影响端口" defsvc set pcanywhere proto tcp any 5631:5632 proto udp any 5631:5632 comment "pcanywhere"defsvc set lotusnote proto tcp any 1352 proto udp any 1352 comment "lotus notes"defsvc set ike proto udp any 500 proto udp any 4500 comment "Internet 密钥交换协议"defsvc set l2tp proto udp any 1701 comment "第二层隧道协议"defsvc set thunder proto tcp any 3075:3079 proto tcp 3075:3079 any comment "迅雷端口"defproxy set http port 80 java permit javascript permit activex permit defproxy set ftp port 21 get permit put permit multi permitdefproxy set telnet port 23defproxy set smtp port 25 domain server maildomain mailserver 1.1.1.1 maxlength 5120 maxreceiver 5 sendinterval 10 sendamount 100defproxy set pop3 port 110 maxlength 5120ips atkresp onlogips backdoor onlogips info onlogips multimedia onlogips p2p onlogips porn onlogips scan onlogips virus onlogips webcf onlogips webcgi onlogips webclient onlogips webfp onlogips webiis onlogips webmisc onlogips webphp onloglimitp2p set apple denylimitp2p set ares denylimitp2p set bt denylimitp2p set dc denylimitp2p set edonkey denylimitp2p set gnu denylimitp2p set kazaa denylimitp2p set msn denylimitp2p set qq denylimitp2p set skype denylimitp2p set soul denylimitp2p set winmx denydefdomain detect offpolicy add permit id 1 name p1 in any out any service ike time none log on active onpolicy add permit id 2 name 集中管理主机 from222.91.74.218/255.255.255.255 to 219.145.109.30/255.255.255.255 in any out any service secgate_global time none log on active onpolicy add permit id 3 name p2 from 172.24.40.0/255.255.255.0 to 192.168.5.0/255.255.255.0 in any out any time none log on tunnelxian_qianxian active onpolicy add permit id 4 name p3 from 192.168.5.0/255.255.255.0 to 172.24.40.0/255.255.255.0 in any out any time none log on tunnelxian_qianxian active onpolicy add nat id 5 name p5 from 172.24.40.0/255.255.255.0 sat61.185.40.23 in any out any time none active onwormfilter set sobig ignorewormfilter set ramen ignorewormfilter set welchia ignorewormfilter set agobot ignorewormfilter set opaserv ignorewormfilter set blaster ignorewormfilter set sadmind ignorewormfilter set slapper ignorewormfilter set novarg ignorewormfilter set slammer ignorewormfilter set zafi ignorewormfilter set bofra ignorewormfilter set dipnet ignorewormfilter offdefantivirus set smtp discard on alarm ondefantivirus set smtpfile filenum 500 filesize 10 dirnum 8 defantivirus set pop3file filenum 500 filesize 10 dirnum 8 defantivirus set ftp discard ondefantivirus set ftpfile filenum 500 filesize 10 dirnum 8 defantivirus set http discard ondefantivirus set httpfile filesize 10 check htmldefantivirus update offpolicy stateless offmnghost add 10.50.10.44 "出厂默认管理主机"mnghost add 117.32.132.10mnghost add 222.91.74.218mnghost add 172.24.40.10mnghost limitless onauthsrv local 9998 9998authsrv radius 1.1.1.1 1812 1813 123456authsrv on localsyncfg set if none state backup backupif offstp set priority 32768stp startrouter rip interface fe1 auth offrouter rip interface fe2 auth offrouter rip interface fe3 auth offrouter rip interface fe4 auth offrouter rip set version 2 metric 16 update 30 garbage 120 timeout 180router ospf interface fe1 auth off mode text passwd none cost 10 router ospf interface fe2 auth off mode text passwd none cost 10 router ospf interface fe3 auth off mode text passwd none cost 10 router ospf interface fe4 auth off mode text passwd none cost 10router ospf set routerid 1 rfc1583 on以上另存为 TXT 文本即可这时会出现提示“重启安全网关”,点击即可。

配置防火墙与代理服务器

选择合适的防火墙设备

根据组织的需求和预算,选择合适的防火墙设备,包括性 能、功能、安全性等方面。

测试并监控防火墙

配置完成后,需要对防火墙进行测试,以确保其正常工作 。同时还需要定期监控防火墙的活动和日志,以便及时发 现并应对潜在的安全威胁。

02

代理服务器配置

代理服务器的概念与作用

代理服务器的概念

默认拒绝原则

在未明确允许的情况下,默认拒绝所有访 问请求。

加密通信原则

对于敏感数据和通信,使用加密技术来保 护数据和通信内容。

安全策略的配置步骤

确定安全需求

明确需要保护的数据、系统、应用程序等 ,并确定相应的安全需求。

定期审计与更新

定期对安全策略进行审计和评估,确保其 有效性,并根据需要及时更新安全策略。

防火墙与代理服务器的综合应用案例

企业网络安全

在企业环境中,防火墙和代理服务器通常一起使用来保护内部网络资源。防火墙 可以阻止未经授权的网络访问,而代理服务器可以帮助管理和控制对互联网的访 问。

云服务提供商

云服务提供商通常会使用防火墙和代理服务器来保护其基础设施和客户的数据。 这些服务可以帮助阻止恶意攻击和未经授权的访问,同时为客户提供更高级别的 安全保障。

配置防火墙与代理服务器

2023-11-07

目 录

• 防火墙配置 • 代理服务器配置 • 安全策略配置 • 监控与日志配置 • 防火墙与代理服务器的比较和选择 • 防火墙与代理服务器的最佳实践

01

防火墙配置

防火墙的基本概念

01

防火墙定义

防火墙是一种将内部网络与外部网络隔离开来的设备,它只允许经过

授权的数据流量通过,从而保护内部网络的安全。

网络防火墙配置要求指南

网络防火墙配置要求指南在如今日益依赖互联网的时代,保障网络安全已经成为企业和个人的重要任务。

网络防火墙作为一种常见的网络安全设备,可以有效地保护网络免受恶意攻击和未授权访问。

本文将为您提供一份网络防火墙配置要求指南,帮助您确保网络的安全性。

1. 网络拓扑图和访问控制策略在配置网络防火墙之前,首先需要绘制网络拓扑图,清晰地展示网络中各设备的布局和连接方式。

此外,根据网络的实际需求,制定访问控制策略,明确规定允许和禁止的网络流量。

2. 防火墙性能需求根据网络的规模和需求,确保所选防火墙设备具备足够的吞吐量和处理能力。

考虑到网络的未来发展,建议选择具备可升级性的设备。

3. 配置访问规则通过配置访问规则,限制外部流量进入内部网络,并防止内部网络中的敏感数据泄露。

根据实际情况,对不同类型的流量(如HTTP、FTP、SSH等)进行细粒度的控制,确保只有经过授权的流量能够通过防火墙。

4. 加密和隧道配置为了保护数据的机密性,应使用加密协议(如IPSec)配置VPN隧道,确保在公共网络中传输的数据得到保护。

此外,应定期更换加密密钥,增加破解的难度。

5. 安全审计和日志记录配置防火墙设备以进行安全审计和日志记录是非常重要的。

通过分析和监视防火墙日志,可以及时发现异常活动并采取相应措施。

同时,可以在必要时提供详细的网络访问日志以进行调查和取证。

6. 更新和维护定期更新防火墙设备的固件和软件以及相关的安全补丁。

同时,定期审查和优化已配置的访问规则和安全策略,确保网络安全的持续性。

7. 应急响应计划制定网络安全的应急响应计划,并将防火墙设备纳入其中。

在发生安全事件时,能够及时采取措施以最小化损失并进行恢复。

8. 培训和意识提升定期为网络管理员和其他相关人员提供网络安全培训,提高他们的安全意识和技能,确保他们能够正确地配置和管理防火墙设备。

总结:网络防火墙配置是保障网络安全的重要一环。

本指南介绍了网络防火墙配置的关键要求,包括网络拓扑图和访问控制策略、防火墙性能需求、访问规则配置、加密和隧道配置、安全审计和日志记录、更新和维护、应急响应计划以及培训和意识提升。

网络防火墙的基础设置与配置步骤(八)

网络防火墙的基础设置与配置步骤随着互联网的普及和发展,网络安全问题日益凸显。

为了保护网络免受黑客和恶意软件的侵袭,设置和配置网络防火墙是至关重要的。

在本文中,将介绍网络防火墙的基础设置与配置步骤,帮助读者提升网络安全保护措施。

一、了解网络防火墙的基本概念在开始配置网络防火墙之前,我们首先需要了解网络防火墙的基本概念。

网络防火墙是一种位于网络边界的安全设备,用于监控网络流量并根据事先设定的规则允许或拒绝数据包的传输。

它可以阻止未经授权的远程访问和恶意软件的传播,提供网络安全的第一道防线。

二、选择合适的网络防火墙设备选择合适的网络防火墙设备是配置网络防火墙的首要任务。

市面上有各种各样的网络防火墙设备可供选择,如硬件防火墙和软件防火墙。

硬件防火墙是一种独立设备,有自己的操作系统和处理能力,可以提供更高的安全性和性能。

而软件防火墙则是运行在主机或服务器上的程序,其安全性和性能取决于主机或服务器的硬件条件。

根据实际需求和预算,选择适合自己网络环境的网络防火墙设备是至关重要的。

一般来说,中小型企业可以选择较为经济实惠的软件防火墙,而大型企业或金融机构则更适合选择性能较高的硬件防火墙。

三、规划网络防火墙的配置策略在进行网络防火墙的配置之前,我们需要规划网络防火墙的配置策略。

首先,需要确定访问控制规则,即允许哪些网络流量通过防火墙。

一般来说,合理的访问控制策略应该允许必要的网络服务和通信,同时拒绝一切不必要的或潜在威胁的网络流量。

其次,需要制定适当的网络地址规划策略。

网络地址规划是指为网络中的每个设备分配唯一的IP地址,并将网络划分为不同的子网。

通过合理规划和配置IP地址,可以增强网络的安全性和管理能力。

最后,还需要设置网络防火墙的日志记录和警报策略。

网络防火墙应具备记录网络流量和事件的功能,以便及时发现异常行为和安全漏洞。

设置警报策略可以及时通知管理员有关网络攻击和异常活动的信息,帮助其做出相应的应对。

四、进行网络防火墙的具体配置当规划好网络防火墙的配置策略后,就可以进行具体的配置工作了。

hillstone防火墙如何设置

hillstone防火墙如何设置hillstone防火墙如何设置hillstone防火墙设置怎么样设置才最好呢?能起到最大的作用!下面由店铺给你做出详细的hillstone防火墙设置方法介绍!希望对你有帮助!hillstone防火墙设置方法一:Hillstone路由器自带了邮件相关的端口协议服务组,可以登录路由器找到,对象-- 服务里面点击自定义,添加设置。

把需要映射的端口,SMTP POP IMAP 等端口加到协议组里面设置端口映射选择需要映射的公网接口设置好需要映射的协议组,然后选择启用。

即可hillstone防火墙设置方法二:口令丢失情况下的处理如果口令丢失,用户无法登录安全路由器进行配置,请在安全路由器刚启动时按住 CLR 按键大约 5 秒,使设备恢复到出厂配置。

此时用户可以使用默认管理员“hillstone”登录重新配置。

操作步骤如下:1.关闭安全路由器电源。

2.用针状物按住 CLR 按键的同时打开安全路由器电源。

3.保持按住状态直到指示灯 STA 和 ALM 均变为红色常亮,释放 CLR 按键。

此时系统开始恢复出厂配置。

4.出厂配置恢复完毕,系统将会自动重新启动。

默认IP : 192.168.1.1默认用户名: hillstone默认密码:hillstone请注意把PC的IP改为和路由器同一网段(比如:192.168.1.2)后访问hillstone防火墙设置方法三:CMD,端口需开启telent,命令行模式配置。

以下是命令:confhost-blacklist mac *.*.*(*.*.*=需要禁止的MAC地址)save。

配置防火墙作为DHCP中继

如何用SonicWALL防火墙配置DHCP中继配置手册版本1.0.0跨网分配IP地址的原理我们首先可以根据需要在防火墙中划分好不同的虚拟子网,然后为防火墙中的每一个虚拟子网通信接口分别启用好DHCP中继功能,那样一来每一个虚拟子网中的PC向DHCP 服务器发出地址申请请求时,会首先在本地虚拟子网中寻找目标DHCP服务器,要是在本地虚拟子网中找不到时,PC就会自动将地址申请请求信息提交给本地子网的对外通信接口,然后再通过该通信接口的DHCP中继功能将地址申请信息转发给局域网中的目标DHCP服务器,目标DHCP服务器一旦接收到地址请求信息后就会自动进行处理,并将处理完毕的信息再通过DHCP中继功能返回给目标虚拟子网中的特定PC,这样一来特定PC就能自动获得IP地址了。

实例本实例中,使用windows server2003作为DHCP服务器,SonicWALL NSA 2400作为DH CP中继,windows XP作为DHCP客户端。

服务器与客户端处于不同的子网中,服务器位于1 92.168.168.0网段,客户端位于192.168.167.0网段。

配置步骤:1.安装DHCP服务器第1步在“控制面板”中双击“添加或删除程序”图标,在打开的窗口左侧单击“添加/删除Windows组件”按钮,打开“Windows组件向导”对话框。

第2步在“组件”列表中找到并勾选“网络服务”复选框,然后单击“详细信息”按钮,打开“网络服务”对话框。

接着在“网络服务的子组件”列表中勾选“动态主机配置协议(DHCP)”复选框,依次单击“确定→下一步”按钮开始配置和安装DHCP服务。

最后单击“完成”按钮完成安装。

2.创建IP作用域第1步依次单击“开始→管理工具→DHCP”,打开“DHCP”控制台窗口。

在左窗格中右击DHCP服务器名称,执行“新建作用域”命令。

第2步在打开的“新建作用域向导”对话框中单击“下一步”按钮,打开“作用域名”向导页。

网络防火墙的基础设置与配置步骤(三)

网络防火墙的基础设置与配置步骤在当今信息高速发展的社会中,网络安全问题日益凸显。

作为保护企业网络安全的关键措施之一,网络防火墙的设置和配置至关重要。

本文将详细介绍网络防火墙的基础设置与配置步骤,以帮助用户建立健全的网络安全体系。

1. 定义网络安全策略网络安全策略是网络防火墙设置的基础,它决定了防火墙所要实现的安全目标和规则。

首先,企业需要明确网络中重要资源的位置和敏感数据的特点,确定需要保护的主机、服务和应用。

然后,根据企业的安全需求,制定相应的网络安全策略,如限制外部访问、防止病毒和恶意软件入侵、保护内部通信等。

2. 选择合适的防火墙设备在选择防火墙设备时,需要根据企业网络规模和安全需求来确定。

一般有硬件防火墙和软件防火墙两种类型可供选择。

硬件防火墙具有高性能和强大的安全功能,适用于大型企业或需要处理大量网络流量的场景。

而软件防火墙则适用于小型企业或个人用户,可以在常规操作系统上运行。

3. 配置网络拓扑网络拓扑的配置对于防火墙起着至关重要的作用。

通常,企业采用边界防火墙和内部防火墙的结构进行网络防护。

边界防火墙位于企业网络与外部网络之间,主要用于阻止未经授权的外部访问。

而内部防火墙则用于分隔企业内部网络,保护不同安全级别的资源和数据。

4. 设置访问控制策略访问控制策略是防火墙设置中的核心部分,用于控制网络流量和数据传输。

其主要包括入站规则和出站规则。

入站规则用于限制外部到内部网络的访问,可以限制来源IP地址、端口号和协议类型等。

出站规则则用于限制内部网络到外部网络的访问,可以限制目的IP地址、端口号和协议类型等。

设置访问控制规则时,需要根据网络安全策略进行合理配置,确保网络安全性和可用性的平衡。

5. 启用网络地址转换(NAT)功能网络地址转换(NAT)功能允许将内部网络的IP地址与外部网络的IP地址进行映射,保护内部网络结构和实际IP地址不被外部网络访问。

在防火墙设置中,启用NAT功能有助于增加网络的灵活性和安全性。