企业网组建与vlan划分配置_大学论文

公司搭建VLAN网络要如何规划设置呢?

公司搭建VLAN网络要如何规划设置呢?

首先梳理一下题注的问题,两个独立的厂区合并,一个厂区200台电脑,使用192.168.1.0的网段;另一个厂区170台电脑,使用192.168.2.0的网段,在不改变现有IP的情况下,如何组网。

为了尽量减少操作,不影响现有的业务,建议通过划分VLAN的方式组网。

厂区一,200多台终端,使用192.168.1.0的网段,化为VLAN 100,子网掩码255.255.255.0,网关地址(同样也是VLANIF 100接口地址)192.168.1.1。

厂区二,170多台终端,使用192.168.2.0的网段,划分VLAN 200,子网掩码255.255.255.0,网关地址(VLANIF 200的接口地址),192.168.2.1。

不同VLAN之间互通最好使用三层交换机,数据交换效果比较高。

如果使用路由器,需要划分子接口,将VLAN的接口地址(不同网段的网关地址)配置到子接口,通过单臂路由的方式,实现不同VLAN之间的互通。

总之,通过VLAN组建企业网,通常根据不同部门或者地域划分不同的VLAN,方便同一部门或者同一区域的传输文件。

不同VLAN 之间的互通最好使用三层交换机,如果使用路由器需要通过单臂路由的方式。

在划分VLAN时,VLAN与地址段一一对应,统筹考虑。

计网二班-企业局域网组建-毕业论文设计

毕业设计论文企业局域网组建学生姓名:李佳彤学号: G130101054系部:电子信息工程系专业:计算机网络技术指导教师:任靖二零一五年一月摘要信息话浪潮风起云涌的今天,企业内部网络的的建设已经成为提升企业核心竞争力的关键因素。

企业网已经越来越多的被人们提到,利用网络技术,现代企业可以在供应商、合作伙伴、员工之间实现优化的信息沟通。

这直接关系到企业能否获得关键竞争优势。

近年来越来越多的企业都在加快建设自身信息网络,而其中绝大多数都是中小型企业。

目前我国企业尤其是中小型网络建设正如火如荼的进行着,本方案以中小型企业内部局域网的组件需求、实际管理为出发点,从中小型企业局域网的管理需求和传统局域网技术入手,研究了局域网技术在企业管理中的应用。

关键词:网络技术企业局域网企业内部网络目录摘要 (1)1.绪论 (3)2.组网方案 (5)3.可行性研究和需求分析 (7)3.1技术可行性 (7)3.1.1NAT技术 (7)3.1.2 VLAN技术 (8)3.2需求分析 (8)3.2.1带宽性能需求 (8)3.2.2网络安全需求 (9)3.2.3应用服务需求 (9)3.3设计所需环境 (9)3.3.1硬件要求 (9)3.3.2软件要求 (9)4.交换模块与接入模块 (10)4.1核心层交换机配置 (10)4.1.1设置核心交换机名称 (10)4.1.2启动三层交换机的路由功能 (10)4.1.3核心交换机接口设置 (10)4.2汇聚层交换机配置 (11)4.2.1设置交换机名称 (11)4.2.2配置G0/1接口 (11)4.2.3默认路由设置 (11)4.3路由器基本参数配置 (11)4.4设置路由器R-2811-A各接口参数 (13)4.5NAT设置 (13)4.5.1设置路由器NA T (14)4.5.2定义内部外接口 (14)4.6路由器的安全问题 (15)4.61对外禁用telnet协议 (15)4.6.2针对DoS攻击的设计 (15)5.配置过程与VPN测试 (16)5.1配置过程 (16)5.2VPN访问连接测试 (16)6.总结 (18)参考文献 (19)致谢 (20)1.绪论1.1课题的背景随着近年来企业信息化建设的不断深入,企业的运作越来越融入计算机网络,企业的沟通、应用、财务、决策、会议等数据流都在企业网络上传输,全球的企业都在快速的进入一个崭新的网络信息时代,企业信息化建设已经成为衡量一个企业实力的重要标志。

中小型企业网络搭建毕业论文

中小型企业网络搭建毕业论文引言随着计算机网络技术和网络通信技术的飞速发展和普及,使网络在各个行业中的应用越来越广泛,最为突出的是企业的生产,管理对网络依赖性的快速增加,这就使网络在带给企业巨大利益的同时也带来了更多的风险。

一旦网络出现问题,企业的正常生产办公将会受到很大影响,更严重的将会使企业遭受重大的经济损失,所以,如何提高网络的安全性,让网络更好地为企业的发展保驾护航也越来越受到大家的重视。

中小型企业计算机网络组建技术已成为计算机网络专业的一门必须掌握的技术。

如何科学地组建一个中小型企业网络,使其具有便利、快捷的可维护性是组建网络的重点。

1、企业背景和需求1.1企业的需求某公司计划建设自己的网络,希望通过这个新建的网络,提供一个安全、可靠、可扩展、高效的网络环境。

使公司能够方便快捷的实现网络资源共享、全网接入Internet等目标。

1.2该公司的具体环境如下1、公司有2个部门,财务部、市场部,还有经理办公室;2、为了确保财务部电脑的安全,不允许市场部访问财务部主机;3、财务部不能访问外网;4、公司只申请到了两个公网IP地址(202.100.103.2/29、202.100.103.3/29),供企业网接入使用,其中一个公网地址分配给公司服务器使用,另一个公网地址分给公司员工上网使用。

5、公司部使用私网地址172.16.0.0/16,其中三层交换机SW1为财务部、市场部的DHCP服务器,自动为两部门电脑分配IP地址。

6、公司路由器R4和三层交换机SW1上运行RIP路由协议,并SW1上做默认路由指向R4,在R4上做默认路由指向外网;7、允许外网用户访问公司www、DNS服务器,但不允许访问网和FTP服务器;8、配置公司DNS服务器,实现域名和IP地址的转换;9、确保网络防攻击能力,最大限度的保证网和服务器的安全。

10、确保公司全天候运作正常。

2、网络系统设计(如下图所示)图12.1公司网络地址规划(如下表所示)广域网规划如下:表13、网络系统实施人员具体分工*****----公司布线系统建设;公司局域网建设;*****----公司与广域网互联建设;公司服务器建设;广域网建设;*****----补丁自动更新软件安装*****----软件防火墙与防木马软件的安装*****----硬件防火墙的搭建4、网络系统集成实施的详细步骤4.1试验设备4.2本工程项目主要建设容1、公司布线系统建设2、公司局域网建设3、公司与广域网互联建设4、公司服务器建设5、广域网建设6、硬件防火墙的搭建7、软件防火墙与防木马软件的安装8、补丁自动更新软件安装4.3工程建设详细步骤第一,局域网建设。

企业网构架vlan_net_2013_05_19

又要到写日志的时候了。

这篇文章,弄了好久,学艺不精呀,才会造成顾此失彼,多做、多想、多练、就这样了。

这次写的是cisco实验,说下网络环境。

网络环境:有4个分部,(每个分部有4个部门),一个服务器组。

网络要求:1.每个部门只可访问与自己相同属性的机器,即财务只可访问自己及其他的财务部门,不可访问其他的部门2. 但信息部可访问除服务器外所有部门,别的部门不可以访问信息部,但信息部可访问它们(此实验是禁掉了ping)。

3.可以正常获取IP地址,前三个部门从dhcp服务器,第4个部门有路由器分配。

可以正常解析域名,可以正常访问网站,但不可ping通服务器的地址,但服务器可以ping 通所有部门。

4.只有“信息主管网管机(网管机)”才可以访问路由器与三层交换机,而且连接超时时间为5分钟。

5.任何部门不可ping通服务器组,但可以正常获取IP地址,DNS解析,访问网页。

好了、就这些。

我们来看下拓扑图,双击打开下图。

vlan_net_yuan.pkt看时间是弄了4个半小时,我前前后后弄了3天,图书馆星期5、星期6、8点半就让你走人,哎、、、这副拓扑图中,dhcp有12个IP地址池,分别是11,12,13,14,21,22,23,24,31,31,33,34,至于41,42,43,44 就由路由器6来分配了。

信息主管网管机(网管机) 它的IP地址是固定的192.168.14.10,其实,路由器与三层交换机就是靠这个IP才让允许登入的。

三个服务器的地址:DHCP—10.10.10.11 WWW—10.10.10.12 DNS—10.10.10.13。

好了,复制命令吧、路由器0enconf tline vty 0 4password telnetexec-timeout 0 300loginline console 0password consoleexec-timeout 0 300loginenable secret quanjuaccess-list 10 permit 192.168.14.10line vty 0 4access-class 10 inexitint f0/1ip add 172.16.1.1 255.255.0.0no shutexitint f0/0no ip addno shutint f0/0.11encapsulation dot1Q 11ip add 192.168.11.1 255.255.255.0ip helper 10.10.10.11int f0/0.12encapsulation dot1Q 12ip add 192.168.12.1 255.255.255.0ip helper 10.10.10.11int f0/0.13encapsulation dot1Q 13ip add 192.168.13.1 255.255.255.0ip helper 10.10.10.11int f0/0.14encapsulation dot1Q 14ip add 192.168.14.1 255.255.255.0ip helper 10.10.10.11exitip access-list extended permit11deny ip 192.168.11.0 0.0.0.255 192.168.12.0 0.0.0.255 deny ip 192.168.11.0 0.0.0.255 192.168.13.0 0.0.0.255 deny ip 192.168.11.0 0.0.0.255 192.168.22.0 0.0.0.255 deny ip 192.168.11.0 0.0.0.255 192.168.23.0 0.0.0.255 deny ip 192.168.11.0 0.0.0.255 192.168.32.0 0.0.0.255 deny ip 192.168.11.0 0.0.0.255 192.168.33.0 0.0.0.255 deny ip 192.168.11.0 0.0.0.255 192.168.42.0 0.0.0.255 deny ip 192.168.11.0 0.0.0.255 192.168.43.0 0.0.0.255 permit ip any anyip access-list extended permit12deny ip 192.168.12.0 0.0.0.255 192.168.11.0 0.0.0.255 deny ip 192.168.12.0 0.0.0.255 192.168.13.0 0.0.0.255 deny ip 192.168.12.0 0.0.0.255 192.168.21.0 0.0.0.255 deny ip 192.168.12.0 0.0.0.255 192.168.23.0 0.0.0.255 deny ip 192.168.12.0 0.0.0.255 192.168.31.0 0.0.0.255 deny ip 192.168.12.0 0.0.0.255 192.168.33.0 0.0.0.255 deny ip 192.168.12.0 0.0.0.255 192.168.41.0 0.0.0.255 deny ip 192.168.12.0 0.0.0.255 192.168.43.0 0.0.0.255 permit ip any anyip access-list extended permit13deny ip 192.168.13.0 0.0.0.255 192.168.12.0 0.0.0.255 deny ip 192.168.13.0 0.0.0.255 192.168.11.0 0.0.0.255 deny ip 192.168.13.0 0.0.0.255 192.168.22.0 0.0.0.255 deny ip 192.168.13.0 0.0.0.255 192.168.21.0 0.0.0.255 deny ip 192.168.13.0 0.0.0.255 192.168.32.0 0.0.0.255 deny ip 192.168.13.0 0.0.0.255 192.168.31.0 0.0.0.255 deny ip 192.168.13.0 0.0.0.255 192.168.42.0 0.0.0.255 deny ip 192.168.13.0 0.0.0.255 192.168.41.0 0.0.0.255 permit ip any anyip access-list extended xinxiip access-list extended xinxipermit icmp any 10.10.10.0 0.255.255.255permit icmp any 192.168.24.0 0.0.0.255permit icmp any 192.168.34.0 0.0.0.255permit icmp any 192.168.44.0 0.0.0.255deny icmp 192.168.14.0 0.0.0.255 any 0permit ip any anyexitinterface f0/0.11ip access-group permit11 in interface f0/0.12ip access-group permit12 in interface f0/0.13ip access-group permit13 in interface f0/0.14ip access-group xinxi inrouter ospf 10netw 192.168.0.0 0.0.255.255 area 10 netw 171.16.0.0 0.255.255.255 area 10 netw 172.16.0.0 0.255.255.255 area 10 netw 10.10.10.0 0.255.255.255 area 10 netw 173.16.0.0 0.255.255.255 area 10 netw 174.16.0.0 0.255.255.255 area 10Multilayerenvlan databasevtp domain Department2vtp servervlan 21 name caiwuvlan 22 name renlivlan 23 name shichangvlan 24 name xinxivlan 101 name Department1vlan 102 name fuwuqiexitconf tline vty 0 4password telnetexec-timeout 0 300loginline console 0password consoleexec-timeout 0 300loginenable secret quanjuaccess-list 10 permit 192.168.14.10line vty 0 4access-class 10 inexitint vlan 21ip add 192.168.21.1 255.255.255.0ip helper 10.10.10.11int vlan 22ip add 192.168.22.1 255.255.255.0ip helper 10.10.10.11int vlan 23ip add 192.168.23.1 255.255.255.0ip helper 10.10.10.11int vlan 24ip add 192.168.24.1 255.255.255.0ip helper 10.10.10.11int vlan 101ip add 172.16.1.2 255.255.0.0int vlan 102ip add 173.16.1.1 255.255.0.0int g0/1switchport access vlan 101int g0/2switchport access vlan 102int f0/23switchport mode trunkint f0/24switchport mode trunkexitip access-list extended permit21deny ip 192.168.21.0 0.0.0.255 192.168.12.0 0.0.0.255 deny ip 192.168.21.0 0.0.0.255 192.168.13.0 0.0.0.255 deny ip 192.168.21.0 0.0.0.255 192.168.22.0 0.0.0.255 deny ip 192.168.21.0 0.0.0.255 192.168.23.0 0.0.0.255 deny ip 192.168.21.0 0.0.0.255 192.168.32.0 0.0.0.255 deny ip 192.168.21.0 0.0.0.255 192.168.33.0 0.0.0.255 deny ip 192.168.21.0 0.0.0.255 192.168.42.0 0.0.0.255 deny ip 192.168.21.0 0.0.0.255 192.168.43.0 0.0.0.255 permit ip any anyip access-list extended permit22deny ip 192.168.22.0 0.0.0.255 192.168.11.0 0.0.0.255 deny ip 192.168.22.0 0.0.0.255 192.168.13.0 0.0.0.255 deny ip 192.168.22.0 0.0.0.255 192.168.21.0 0.0.0.255deny ip 192.168.22.0 0.0.0.255 192.168.23.0 0.0.0.255 deny ip 192.168.22.0 0.0.0.255 192.168.31.0 0.0.0.255 deny ip 192.168.22.0 0.0.0.255 192.168.33.0 0.0.0.255 deny ip 192.168.22.0 0.0.0.255 192.168.41.0 0.0.0.255 deny ip 192.168.22.0 0.0.0.255 192.168.43.0 0.0.0.255 permit ip any anyip access-list extended permit23deny ip 192.168.23.0 0.0.0.255 192.168.12.0 0.0.0.255 deny ip 192.168.23.0 0.0.0.255 192.168.11.0 0.0.0.255 deny ip 192.168.23.0 0.0.0.255 192.168.22.0 0.0.0.255 deny ip 192.168.23.0 0.0.0.255 192.168.21.0 0.0.0.255 deny ip 192.168.23.0 0.0.0.255 192.168.32.0 0.0.0.255 deny ip 192.168.23.0 0.0.0.255 192.168.31.0 0.0.0.255 deny ip 192.168.23.0 0.0.0.255 192.168.42.0 0.0.0.255 deny ip 192.168.23.0 0.0.0.255 192.168.41.0 0.0.0.255 permit ip any anyip access-list extended xinxipermit icmp any 10.10.10.0 0.255.255.255permit icmp any 192.168.14.0 0.0.0.255permit icmp any 192.168.34.0 0.0.0.255permit icmp any 192.168.44.0 0.0.0.255deny icmp 192.168.24.0 0.0.0.255 any 0permit ip any anyexitinterface vlan21ip access-group permit21 ininterface vlan22ip access-group permit22 ininterface vlan23ip access-group permit23 ininterface vlan24ip access-group xinxi inexitip routingrouter ospf 10netw 192.168.0.0 0.0.255.255 area 10netw 171.16.0.0 0.255.255.255 area 10netw 172.16.0.0 0.255.255.255 area 10netw 10.10.10.0 0.255.255.255 area 10netw 173.16.0.0 0.255.255.255 area 10netw 174.16.0.0 0.255.255.255 area 10路由器1enconf tline vty 0 4password telnetexec-timeout 0 300loginline console 0password consoleexec-timeout 0 300loginenable secret quanjuaccess-list 10 permit 192.168.14.10line vty 0 4access-class 10 inint f0/0ip add 173.16.1.2 255.255.0.0no shutint f0/1ip add 10.10.10.1 255.0.0.0no shutint s1/0ip add 174.16.1.1 255.255.0.0clock rate 64000no shutint s1/1ip add 192.168.1.1 255.255.255.0clock rate 64000no shutexitaccess-list 101 permit udp any 10.10.10.0 0.255.255.255 eq 67 access-list 101 permit udp any 10.10.10.0 0.255.255.255 eq 68 access-list 101 permit udp any 10.10.10.0 0.255.255.255 eq 53 access-list 101 permit tcp any 10.10.10.0 0.255.255.255 eq 80 access-list 101 permit icmp any 10.10.10.0 0.255.255.255 echo-reply access-list 101 deny icmp 10.10.10.0 0.255.255.255 any 0access-list 101 permit tcp any anyaccess-list 101 permit udp any anyint f0/1ip access-group 101 outexitrouter ospf 10netw 192.168.0.0 0.0.255.255 area 10 netw 171.16.0.0 0.255.255.255 area 10 netw 172.16.0.0 0.255.255.255 area 10 netw 10.10.10.0 0.255.255.255 area 10 netw 173.16.0.0 0.255.255.255 area 10 netw 174.16.0.0 0.255.255.255 area 10路由器6enconf tline vty 0 4password telnetexec-timeout 0 300loginline console 0password consoleexec-timeout 0 300loginenable secret quanjuaccess-list 10 permit 192.168.14.10 line vty 0 4access-class 10 inexitint s1/1ip add 192.168.1.2 255.255.255.0 clock rate 64000no shutexitint f0/0no ip addno shutint f0/0.41encapsulation dot1Q 41ip add 192.168.41.1 255.255.255.0 exitint f0/0.42encapsulation dot1Q 42ip add 192.168.42.1 255.255.255.0exitint f0/0.43encapsulation dot1Q 43ip add 192.168.43.1 255.255.255.0exitint f0/0.44encapsulation dot1Q 44ip add 192.168.44.1 255.255.255.0exitip dhcp pool vlan41network 192.168.41.0 255.255.255.0dns 10.10.10.13default-router 192.168.41.1ip dhcp pool vlan42network 192.168.42.0 255.255.255.0dns 10.10.10.13default-router 192.168.42.1ip dhcp pool vlan43network 192.168.43.0 255.255.255.0dns 10.10.10.13default-router 192.168.43.1ip dhcp pool vlan44network 192.168.44.0 255.255.255.0dns 10.10.10.13default-router 192.168.44.1ip dhcp excluded-address 192.168.41.1 192.168.41.10 ip dhcp excluded-address 192.168.42.1 192.168.42.10 ip dhcp excluded-address 192.168.43.1 192.168.43.10 ip dhcp excluded-address 192.168.44.1 192.168.44.10ip access-list extended permit41deny ip 192.168.41.0 0.0.0.255 192.168.12.0 0.0.0.255 deny ip 192.168.41.0 0.0.0.255 192.168.13.0 0.0.0.255 deny ip 192.168.41.0 0.0.0.255 192.168.22.0 0.0.0.255 deny ip 192.168.41.0 0.0.0.255 192.168.23.0 0.0.0.255 deny ip 192.168.41.0 0.0.0.255 192.168.32.0 0.0.0.255 deny ip 192.168.41.0 0.0.0.255 192.168.33.0 0.0.0.255 deny ip 192.168.41.0 0.0.0.255 192.168.42.0 0.0.0.255 deny ip 192.168.41.0 0.0.0.255 192.168.43.0 0.0.0.255 permit ip any anyip access-list extended permit42deny ip 192.168.42.0 0.0.0.255 192.168.11.0 0.0.0.255deny ip 192.168.42.0 0.0.0.255 192.168.13.0 0.0.0.255 deny ip 192.168.42.0 0.0.0.255 192.168.21.0 0.0.0.255 deny ip 192.168.42.0 0.0.0.255 192.168.23.0 0.0.0.255 deny ip 192.168.42.0 0.0.0.255 192.168.31.0 0.0.0.255 deny ip 192.168.42.0 0.0.0.255 192.168.33.0 0.0.0.255 deny ip 192.168.42.0 0.0.0.255 192.168.41.0 0.0.0.255 deny ip 192.168.42.0 0.0.0.255 192.168.43.0 0.0.0.255 permit ip any anyip access-list extended permit43deny ip 192.168.43.0 0.0.0.255 192.168.12.0 0.0.0.255 deny ip 192.168.43.0 0.0.0.255 192.168.11.0 0.0.0.255 deny ip 192.168.43.0 0.0.0.255 192.168.22.0 0.0.0.255 deny ip 192.168.43.0 0.0.0.255 192.168.21.0 0.0.0.255 deny ip 192.168.43.0 0.0.0.255 192.168.32.0 0.0.0.255 deny ip 192.168.43.0 0.0.0.255 192.168.31.0 0.0.0.255 deny ip 192.168.43.0 0.0.0.255 192.168.42.0 0.0.0.255 deny ip 192.168.43.0 0.0.0.255 192.168.41.0 0.0.0.255 permit ip any anyip access-list extended xinxipermit icmp any 10.10.10.0 0.255.255.255permit icmp any 192.168.14.0 0.0.0.255permit icmp any 192.168.24.0 0.0.0.255permit icmp any 192.168.34.0 0.0.0.255deny icmp 192.168.24.0 0.0.0.255 any 0permit ip any anyexitinterface f0/0.41ip access-group permit41 ininterface f0/0.42ip access-group permit42 ininterface f0/0.43ip access-group permit43 inint f0/0.44ip access-group xinxi inrouter ospf 10netw 192.168.0.0 0.0.255.255 area 10netw 171.16.0.0 0.255.255.255 area 10netw 172.16.0.0 0.255.255.255 area 10netw 10.10.10.0 0.255.255.255 area 10netw 173.16.0.0 0.255.255.255 area 10netw 174.16.0.0 0.255.255.255 area 10交换机6envlan databasevtp domain Department4vtp servervlan 41 name caiwuvlan 42 name renlivlan 43 name shichangvlan 44 name xinxiexitconf tint range f0/1-5switchport access vlan 41int range f0/6-10switchport access vlan 42int range f0/11-15switchport access vlan 43int range f0/16-20switchport access vlan 44int g1/1switchport mode trunk路由器2enconf tline vty 0 4password telnetexec-timeout 0 300loginline console 0password consoleexec-timeout 0 300loginenable secret quanjuaccess-list 10 permit 192.168.14.10line vty 0 4access-class 10 inexitip access-list extended permit31deny ip 192.168.31.0 0.0.0.255 192.168.12.0 0.0.0.255 deny ip 192.168.31.0 0.0.0.255 192.168.13.0 0.0.0.255 deny ip 192.168.31.0 0.0.0.255 192.168.22.0 0.0.0.255 deny ip 192.168.31.0 0.0.0.255 192.168.23.0 0.0.0.255 deny ip 192.168.31.0 0.0.0.255 192.168.32.0 0.0.0.255 deny ip 192.168.31.0 0.0.0.255 192.168.33.0 0.0.0.255 deny ip 192.168.31.0 0.0.0.255 192.168.42.0 0.0.0.255 deny ip 192.168.31.0 0.0.0.255 192.168.43.0 0.0.0.255 permit ip any anyip access-list extended permit32deny ip 192.168.32.0 0.0.0.255 192.168.11.0 0.0.0.255 deny ip 192.168.32.0 0.0.0.255 192.168.13.0 0.0.0.255 deny ip 192.168.32.0 0.0.0.255 192.168.21.0 0.0.0.255 deny ip 192.168.32.0 0.0.0.255 192.168.23.0 0.0.0.255 deny ip 192.168.32.0 0.0.0.255 192.168.31.0 0.0.0.255 deny ip 192.168.32.0 0.0.0.255 192.168.33.0 0.0.0.255 deny ip 192.168.32.0 0.0.0.255 192.168.41.0 0.0.0.255 deny ip 192.168.32.0 0.0.0.255 192.168.43.0 0.0.0.255 permit ip any anyip access-list extended permit33deny ip 192.168.33.0 0.0.0.255 192.168.12.0 0.0.0.255 deny ip 192.168.33.0 0.0.0.255 192.168.11.0 0.0.0.255 deny ip 192.168.33.0 0.0.0.255 192.168.22.0 0.0.0.255 deny ip 192.168.33.0 0.0.0.255 192.168.21.0 0.0.0.255 deny ip 192.168.33.0 0.0.0.255 192.168.32.0 0.0.0.255 deny ip 192.168.33.0 0.0.0.255 192.168.31.0 0.0.0.255 deny ip 192.168.33.0 0.0.0.255 192.168.42.0 0.0.0.255 deny ip 192.168.33.0 0.0.0.255 192.168.41.0 0.0.0.255 permit ip any anyip access-list extended xinxipermit icmp any 10.10.10.0 0.255.255.255permit icmp any 192.168.14.0 0.0.0.255permit icmp any 192.168.24.0 0.0.0.255permit icmp any 192.168.44.0 0.0.0.255deny icmp 192.168.24.0 0.0.0.255 any 0permit ip any anyexitinterface f0/0ip access-group permit31 ininterface f0/1.32ip access-group permit32 in interface f0/1.33ip access-group permit33 in interface f0/1.34ip access-group xinxi inexitint s1/0ip add 174.16.1.2 255.255.0.0clock rate 64000no shutint f0/0ip add 192.168.31.1 255.255.255.0ip helper-address 10.10.10.11no shutint f0/1no ip addno shutint f0/1.32encapsulation dot1Q 32ip add 192.168.32.1 255.255.255.0ip helper-address 10.10.10.11exitint f0/1.33encapsulation dot1Q 33ip add 192.168.33.1 255.255.255.0ip helper-address 10.10.10.11exitint f0/1.34encapsulation dot1Q 34ip add 192.168.34.1 255.255.255.0ip helper-address 10.10.10.11exitrouter ospf 10netw 192.168.0.0 0.0.255.255 area 10 netw 172.16.0.0 0.255.255.255 area 10 netw 10.10.10.0 0.255.255.255 area 10 netw 173.16.0.0 0.255.255.255 area 10 netw 174.16.0.0 0.255.255.255 area 10交换机4envlan databasevtp domain Department1 vtp servervlan 11 name caiwu vlan 12 name renlivlan 13 name shichang vlan 14 name xinxiexitconf tint range f0/1-10 switchport access vlan 11 int range f0/11-20 switchport access vlan 12 int f0/24switchport mode trunk交换机5envlan databasevtp domain Department1 vtp clientvlan 11 name caiwu vlan 12 name renlivlan 13 name shichang vlan 14 name xinxiexitconf tint range f0/1-10 switchport access vlan 13 int range f0/11-20 switchport access vlan 14 int f0/24switchport mode trunk交换机0envlan databasevtp domain Department2 vtp clientvlan 21 name caiwu vlan 22 name renlivlan 23 name shichang vlan 24 name xinxiexitconf tint range f0/1-10 switchport access vlan 21 int range f0/11-20 switchport access vlan 22 int g1/1switchport mode trunk交换机1envlan databasevtp domain Department2 vtp clientvlan 21 name caiwu vlan 22 name renlivlan 23 name shichang vlan 24 name xinxiexitconf tint range f0/1-10 switchport access vlan 23 int range f0/11-20 switchport access vlan 24 int g1/1switchport mode trunk交换机1envlan databasevtp domain Department3vtp servervlan 31 name caiwuvlan 32 name renlivlan 33 name shichangvlan 34 name xinxiexitconf tint range f0/1-5switchport access vlan 32int range f0/6-10switchport access vlan 33int range f0/11-15switchport access vlan 34int f0/24switchport mode trunkexit好了、以上就是全部命令了,其中还有不少是废话,但可以给别的acl列表提供一些思路。

论公司网构建及vlan划分系统

♦ பைடு நூலகம்晓萍

― 、公司网构建

( 一 )T D -LT E 室 分 与 W LAN系统干扰 因 为 虚 拟 局 域 网 隶 属 逻 辑 子 网 ,所以虚拟局域网需建立 于 物 理 Network的 基 础 上 ,换 而 言 之 ,组 建 虚 拟 局 域 网 需 要 有 支 持 虚 拟 局 域 网 技 术 的 Network设 备 才 可 行 ,而这其中最 为 主 要 的 为 WLAN。 当 Network中 的 不 同 虚 拟 局 域 网 间 进 行 信 息 互 相 传 输 时 则 需 要 Route的 支 持 ,若传输 的 信 息 量 大 则 需 要 适 当 地 加 设 Route设 备 。 由于公司中虚拟局域网在一定 程 度 上 要 与 W LAN相 互 作 用 ,所以在公司网构建的过程中要 同 时 探 究 T D -L T E 室 分 与 W LAN系 统 干 扰 ,这 对公司网的 构 建具有深远的意义及价值。 首 先 为 互 调 干 扰 (IMD) 。 分 时 长 期 演 进 与 无 线 局 域 网 系 统 间 基 本 不 存 在 IM D 的 影 响 ,S E 与 B J 对 系 统 的 影 响 要 远 超 过 IMD。 而 通 常 常 规 的 普 通 合 路 装 置 丨 MD抑 制 数 值 都 可 以 达 到 使 用 标 准 ,所 以 IMD在 一 定 程 度 上 可 以 被 忽 略 , 进 而 无 需 将 其 因 素 纳 人 其 中 ,拟定长期演进技术工作频段 为 〔1 , 广 域 网 的 工 作 频 段 为 £ 2 , 那 么 系 统 间 的 IM D如 下 所 述 : ( 1 ) 二 阶 IMD: 因为分时长期演进和广域网的工作频段较为 接 近 ,那 么 f l +f 2 亦 或 f l -G 的 计 算 结 果 ,距离系统工作频段较 远 ,因 此 能 够 忽 略 二 阶 IMD对系统的影响。 (2 ) 三 阶 IMD: 2 fl+2 亦 或 f l +2<2 的 计 算 结 果 ,距离系统工作频段存在一定的 空间距离,那么影响甚微;2fl- 1 2 的 区 间 为 2216.5-2340兆 赫 , 和 f l 频段相距空间距离较远,那么影响甚微;2f2-f l 的区间为 2430-2617兆 赫 ,和 f l 的 频 段 具 有 一 定 的 空 间 距 离 ,所以影 响 甚 微 。根 据 上 述 分 析 计 算 获 取 在 室 外 环 境 中 ,三 阶 IMD与 工 作 频 段 具 有 一 定 的 距 离 ,因 此 影 响 甚 微 。 其 次 ,杂 散 干 扰 (S E ) 。S E 即 超 出 系 统 频 段 的 杂 散 辐 射 渗 透 至 另 外 一 个 系 统 的 接 收 频 段 所 生 成 的 干 扰 模 式 。若发 生 干 扰 基 站 没 有 提 供 相 应 的 带 外 衰 减 ,或站间未实施有效 地 隔 离 ,即 可 影 响 接 收 装 置 灵 敏 系 数 ,直接 造 成 性 能 收 到 影 响 或 增 加 接 收 设 备 噪 声 门 限 。在 分 析 S E 的 过 程 中 ,要 侧 重 于 分析本系统带宽内的空间噪声功率和外部系统的带外杂散渗 透 至 该 系 统 带 宽 中 的 功 率 ,空间热噪声功率 和 杂 散 功 率 越 近 , 那么对系统灵敏度的影响就会越强烈。 最 后 为 阻 塞 干 扰 (B〗 )。任意一台接收设备都具有一 个 特 定 的 接 收 区 间 ,在 接 收 功 率 大 于 接 收 设 备 极 值 的 状 态 下 , 那么接收设备就会出现饱和阻塞。B J就是在强干扰信号和 有 用 信 号 同 时 加 人 接 收 设 备 时 ,强干 扰 会导致接收设备链 路

单位vlan划分 方案

单位vlan划分方案

对于单位vlan划分,可以采取以下方案:

1. 功能划分:根据不同的功能需求将网络划分为多个VLAN。

例如,可以划分出一个管理VLAN,用于管理和监控网络设备;划分一个数据VLAN,用于传输普通用户的数据流量;划分一个语音VLAN,用于传输IP电话的语音流量等。

2. 部门划分:根据不同部门或业务单位的需求,将网络划分为多个VLAN。

例如,可以划分一个销售部门VLAN,用于销售人员的数据流量;划分一个研发部门VLAN,用于研发人员的数据流量等。

这样可以更好地隔离各个部门之间的网络流量,提高网络安全性和性能。

3. 安全划分:根据安全级别的要求,将网络划分为多个VLAN。

例如,可以划分一个DMZ(Demilitarized Zone)VLAN,用于放置公网访问的服务器;划分一个内部信任VLAN,用于放置内部应用和数据;划分一个受限访问VLAN,用于放置敏感数据等。

这样可以更好地控制不同安全级别之间的访问和通信。

4. 地理位置划分:根据网络设备的地理位置将网络划分为多个VLAN。

例如,可以划分一个楼层VLAN,用于不同楼层的用户和设备;划分一个机房VLAN,用于机房内的服务器和网络设备等。

这样可以更好地管理和维护网络设备,并提供更高的可用性和可靠性。

以上是一些常见的单位VLAN划分方案,具体的划分方案需要根据单位的实际需求和网络拓扑来确定。

中小型企业网络搭建分析毕业论文

中小型企业网络搭建分析毕业论文XXXXXXXXXXXXXXXXX学院XXXXXXXX届高职毕业作业中小型企业网络搭建分析指导老师:XXXXXX职称:XXXX学生姓名:XXXXXX学生学号:XXXXXXXXXXXXXXXX年级:XXXX级专业:计算机网络技术时间:XXXX年XX月XX日毕业设计任务书目录摘要 (3)前言 (4)第一章中小企业网络需求分析 (5)第二章典型中小企业组网实例 (5)第三章网络布线和综合布线 (15)第四章局域网的安全控制和病毒防治 (20)致谢 (26)摘要信息化浪潮风起云涌的今天,企业内部网络的建设已经成为提升企业核心竞争力的关键因素。

企业网已经越来越多地被人们提到,利用网络技术,现代企业可以在供应商、客户、合作伙伴、员工之间实现优化的信息沟通。

这直接关系到企业能否获得关键的竞争优势。

近年来越来越多的企业都在加快构建自身的信息网络,而其中绝大多数都是中小企业。

目前我国企业尤其是中小型企业网络建设正在如火如荼的进行着,本文以中小型企业内部局域网的组建需求、实际管理为出发点,从中小型企业局域网的管理需求和传统局域网技术入手,研究了局域网技术在企业管理中的应用。

关键词:中小企业;局域网;组网案例;网络布局;网络安全;前言随着计算机及局域网络应用的不断深入,特别是各种计算机应用系统被相继应用在实际工作中,各企业、各单位同外界信息媒体之间的相互交换和共享的要求日益增加。

需要使各单位相互间真正做到高效的信息交换、资源的共享,为各单位人员提供准确、可靠、快捷的各种生产数据和信息,充分发挥各单位现有的计算机设备的功能。

为加强各公司内各分区的业务和技术联系,提高工作效率,实现资源共享,降低运作及管理成本,公司有必要建立企业内部局域网。

局域网要求建设基于TCP/IP协议和WWW技术规范的企业内部非公开的信息管理和交换平台,该平台以WEB为核心,集成WEB、文件共享、信息资源管理等服务功能,实现公司员工在不同地域对内部网的访问。

毕业论文-中小型企业网络的构建-【范本模板】

目录摘要 (3)目录 (1)第一章需求分析 (4)1。

1网络平台实现的功能 (4)1.2网络平台的特点 (4)第二章网络系统设计 (6)2。

1网络设计原则 (6)2。

2网络设计模型 (6)2.2。

1................................................................................ 核心层 72.2.2分布层 (8)2.2.3接入层 (8)2。

3系统组成与拓扑结构 (8)2.4网络详细设计及配置实现 (9)2。

5交换模块设计 (10)2.5.1接入层交换服务的实现-配置接入层交换机 (10)2.5.2分布层交换服务的实现-配置分布层交换机 (15)2。

5.3核心层交换服务的实现-配置核心层交换机172。

6广域网接入模块设计 (22)2.6。

1配置接入路由器R0的基本参数222。

6。

2配置接入路由器R0的各接口参数232.6。

3配置接入路由器R0的路由功能232。

6.4配置接入路由器R0上的NAT映射242.7服务器模块设计 (24)2.8远程路由器R1的相关配置 (25)2.9系统总结 (25)参考文献 (27)致谢.........................................................................错误!未定义书签。

摘要随着现代科技的发展及计算机技术与通讯技术的结合,计算机成了每个企业的必备设备,超过一半的企业拥有自己的网络.企业网络不仅可以提供给我们一个现代化的高效、快捷、安全的办公环境,还可以进行高速的数据传输和实现生产自动化。

本文根据网络构建的原则,从技术基础、方案选择、构建方法等方面对组建一个中小型企业网络进行了分析,在此基础上构建了网络的拓扑结构,并进行了详细的设计及配置,为一些类似的企业公司的网络建设提供了一个可供参考的模板。

最后文章对网络建设过程中的一些实践经验进行了总结和讨论。

vlan的划分方法及配置

vlan的划分方法及配置VLAN(虚拟局域网)的划分方法和配置如下:1. 静态VLAN划分方法:静态VLAN是管理员手动定义和配置的VLAN。

划分步骤如下:a. 确定需要划分的子网数量;b. 为每个子网分配一个唯一的VLAN ID;c. 将不同VLAN ID对应的端口划分到不同的VLAN中;d. 配置交换机或路由器上的端口,将其与正确的VLAN关联。

配置示例:(config)# interface gigabitethernet 1/0/1(config-if)# switchport mode access(config-if)# switchport access vlan <VLAN_ID>2. 动态VLAN划分方法:动态VLAN是根据网络上主机的MAC地址、IP地址或者其他特征自动划分的VLAN。

划分步骤如下:a. 配置交换机支持动态VLAN划分(如VTP、GVRP等);b. 激活动态VLAN功能,使交换机能够自动学习和划分VLAN;c. 配置主机的特征,如MAC绑定、802.1X认证等,以便交换机可以识别并将其分配到对应的VLAN上。

3. VLAN间的通信方法配置:a. 为VLAN之间的通信选择一种方式,如路由器或三层交换机;b. 配置设备上的虚拟接口(SVI),将其与相应的VLAN关联;c. 配置VLAN间的路由或三层交换,使得不同VLAN的主机可以进行互通。

配置示例:(config)# interface vlan <VLAN_ID>(config-if)# ip address <IP_ADDRESS> <SUBNET_MASK>需要注意的是,具体的配置方法可能会因厂商和设备型号的不同而有所差异。

请根据实际情况和设备的用户手册进行配置。

企业LAN的IP规划与VLAN子网划分

企业LAN的IP规划与VLAN子网划分最近单位的局域网出现ip地址冲突,之后变无法上网,路由器是华为R2621,核心交换机是S3526,在win2000/xp下使用命令ipconfig /renew 出现An error occurred whilere newing interface unable to contact you dhcp server request has time out 的情况,或 98下用WINIPCFG 命令,更新出现DHCP 无法更新的错误或长时间无响应。

各位大虾能告诉我是什么情况,和解决方案吗?简要分析:ipconfig 命令用在服务器版操作系统下,用这个ipconfig /renew(更新)是为全部适配器重新分配IP地址,而之前应先用ipconfig /release(释放)命令释放DHCP分配的IP。

从这行出错的英文信息,显然主机没法与DHCP服务器通信。

出现上述问题,小酷初步的分析有两种可能:1.局域网内是否还有其他的DHCP服务器,由于多个DHCP Server存在而产生的IP地址冲突,如果有,应关掉它。

2.由于DHCP服务器是向客户机提供网络访问的关键资源,它们可能成为DoS攻击的主要目标。

如果一台DHCP服务器遭受攻击并且不能再处理DHCP请求,DHCP客户机将无法获得租约,这些客户机将丢失它们现有的IP租约并且将无法访问网络资源。

DoS攻击不仅会耗尽可用的IP地址池,还可能导致恶意用户在其管理的计算机网络适配器上配置所有的DHCP IP地址,致使DHCP服务器在其提供的地址范围检测到IP地址冲突,因此而拒绝继续分配DHCP租约。

这是来自微软网站披露的一种新的DoS攻击方法。

DHCP的优点是客户端网络配置简单,没有管理员干预。

但是,因为IP地址是动态分配的,网管员无法对IP进行管理,无法有效控制客户端。

使用DHCP虽然能得到一时的方便,但是网管可能会有无尽的烦恼在后头,而认为使用了DHCP就能解决IP冲突是非常错误的。

vlan的划分方法及配置

vlan的划分方法及配置VLAN的划分方法及配置。

VLAN(Virtual Local Area Network)是一种虚拟局域网技术,通过将网络设备划分成多个逻辑上的局域网,实现不同用户或设备之间的隔离和通信。

VLAN的划分方法及配置对于网络管理和优化至关重要。

本文将介绍VLAN的划分方法及配置,帮助读者更好地理解和应用这一技术。

1. VLAN的划分方法。

VLAN的划分方法主要有基于端口、基于MAC地址和基于协议。

基于端口的划分方法是将交换机的端口划分到不同的VLAN中,实现不同VLAN之间的隔离。

基于MAC地址的划分方法是根据设备的MAC地址将其划分到不同的VLAN中,实现设备级别的隔离。

基于协议的划分方法是根据网络协议将不同类型的流量划分到不同的VLAN中,实现流量级别的隔离。

2. VLAN的配置。

VLAN的配置主要包括VLAN的创建、VLAN的划分和VLAN的配置。

首先,需要在交换机上创建VLAN,并为每个VLAN分配一个唯一的VLAN ID。

然后,将端口划分到相应的VLAN中,实现不同VLAN之间的隔离。

最后,对VLAN进行相应的配置,如VLAN间的路由配置、VLAN的名称和描述配置等。

3. VLAN的划分方法及配置实例。

假设有一个企业网络,需要将不同部门的员工划分到不同的VLAN中,并实现不同VLAN之间的隔离。

首先,可以根据部门的不同创建不同的VLAN,如销售部门、研发部门和市场部门。

然后,将交换机的端口划分到相应的VLAN中,如将销售部门的端口划分到销售部门的VLAN中。

最后,对每个VLAN进行相应的配置,如配置VLAN间的路由、配置VLAN的名称和描述等。

4. 总结。

VLAN的划分方法及配置是企业网络管理中非常重要的一部分,通过合理的划分和配置,可以实现不同用户或设备之间的隔离和通信,提高网络的安全性和可管理性。

在实际应用中,需要根据实际情况选择合适的划分方法,并进行相应的配置,以实现网络的优化和管理。

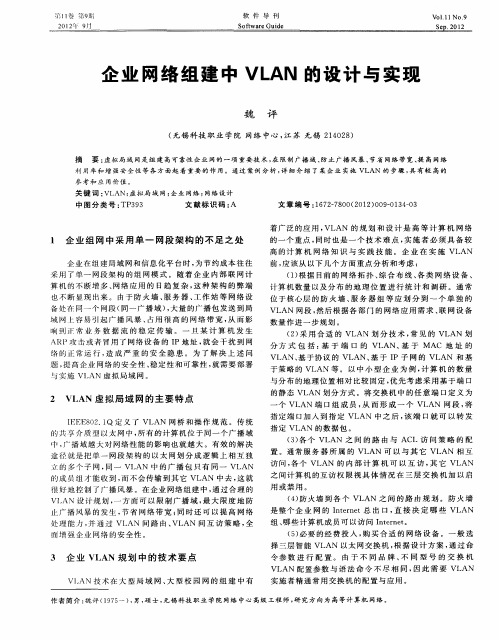

企业网络组建中VLAN的设计与实现

企业网络组建中VLAN的设计与实现作者:魏评来源:《软件导刊》2012年第09期摘要:虚拟局域网是组建高可靠性企业网的一项重要技术,在限制广播域、防止广播风暴、节省网络带宽、提高网络利用率和增强安全性等各方面起着重要的作用。

通过案例分析,详细介绍了某企业实施VLAN的步骤,具有较高的参考和应用价值。

关键词:VLAN;虚拟局域网;企业网络;网络设计中图分类号:TP393文献标识码:A文章编号:16727800(2012)0090134031企业组网中采用单一网段架构的不足之处企业在组建局域网和信息化平台时,为节约成本往往采用了单一网段架构的组网模式。

随着企业内部联网计算机的不断增多、网络应用的日趋复杂,这种架构的弊端也不断显现出来。

由于防火墙、服务器、工作站等网络设备处在同一个网段(同一广播域),大量的广播包发送到局域网上容易引起广播风暴、占用很高的网络带宽,从而影响到正常业务数据流的稳定传输。

一旦某计算机发生ARP攻击或者冒用了网络设备的IP地址,就会干扰到网络的正常运行,造成严重的安全隐患。

为了解决上述问题,提高企业网络的安全性、稳定性和可靠性,就需要部署与实施VLAN虚拟局域网。

2VLAN虚拟局域网的主要特点IEEE802.1Q定义了VLAN网桥和操作规范。

传统的共享介质型以太网中,所有的计算机位于同一个广播域中,广播域越大对网络性能的影响也就越大。

有效的解决途径就是把单一网段架构的以太网划分成逻辑上相互独立的多个子网,同一VLAN中的广播包只有同一VLAN 的成员组才能收到,而不会传输到其它VLAN中去,这就很好地控制了广播风暴。

在企业网络组建中,通过合理的VLAN设计规划,一方面可以限制广播域,最大限度地防止广播风暴的发生,节省网络带宽;同时还可以提高网络处理能力,并通过VLAN间路由、VLAN间互访策略,全面增强企业网络的安全性。

3企业VLAN规划中的技术要点VLAN技术在大型局域网、大型校园网的组建中有着广泛的应用,VLAN的规划和设计是高等计算机网络的一个重点,同时也是一个技术难点,实施者必须具备较高的计算机网络知识与实践技能。

公司无线局域网组建毕业论文

公司无线局域网组建毕业论文摘要本文主要讨论了无线局域网(Wireless Local Area Network,简称 WLAN)在公司中的组建过程和实施方式。

首先介绍了 WLAN的基本概念和优势,然后探讨了组建无线局域网的步骤和需求分析,包括网络拓扑设计、设备选型和安全性考虑。

接下来,介绍了无线访问点的配置和部署,以及与有线网络的集成和管理。

最后,对无线局域网的运维和问题解决进行了讨论,并提出了相应的解决策略。

引言随着信息技术的发展以及移动设备的广泛应用,无线局域网在企业和组织中变得越来越重要。

公司无线局域网的组建可以提供更灵活、更便捷的网络访问方式,提高员工的工作效率和满意度。

本文旨在为公司无线局域网的组建提供一些指导和建议,帮助公司实现无线办公环境的顺利过渡。

无线局域网的基本概念和优势无线局域网是一种无需使用传统有线连接的局域网技术。

它通过无线信号传输数据,可让用户在无需受限于有线连接的情况下进行网络访问。

与有线局域网相比,无线局域网具有以下优势:- 灵活性:无线局域网可以随时随地提供网络访问,不受地理位置限制。

- 移动性:用户可以在办公室内自由移动,并保持网络连接。

- 扩展性:无线局域网可以轻松扩展到新的区域或办公楼层。

- 简化布线:无线局域网不需要铺设复杂的有线网络,降低了环境布线的成本和复杂性。

组建无线局域网的步骤和需求分析组建无线局域网需要经过以下步骤:1. 需求分析:明确公司的网络需求和目标,包括用户数量、覆盖范围和网络带宽要求。

2. 网络拓扑设计:确定无线访问点的布置位置和数量,保证覆盖范围和网络性能。

3. 设备选型:选择适合公司需求的无线访问点、路由器、交换机等设备。

4. 安全性考虑:制定安全策略,包括网络访问认证、数据加密和防护措施。

无线访问点的配置和部署无线访问点是无线局域网的关键设备,它们负责将有线网络信号转换为无线信号并提供网络连接。

在配置和部署无线访问点时,应注意以下事项:- 选择适当的信道和频率,避免干扰和冲突。

企业网络设计(毕业论文)(Word最新版)

企业网络设计(毕业论文)通过整理的企业网络设计(毕业论文)相关文档,渴望对大家有所扶植,感谢观看!企业网络设计(毕业论文) 摘要随着Internet的逐步普及,企业网络的建设是企业向信息化发展的必定选择。

随着计算机不断地发展,网络技术的不断提高,很多企业的网络性能已经更不上现代信息的变更了,对于很多企业来说升级现有网络是必不行少的方法,企业对新建的网络的向后的兼容性的要求也越来越高。

企业网网络系统是一个特殊浩大而困难的系统,它不仅为现代化发展、综合信息管理和办公自动化等一系列应用供应基本操作平台,而且能供应多种应用服务,使信息能刚好、精确地传送给各个系统。

在企业网络方案设计的过程中,服务器和网络设备的选择确定要充分考虑企业的需求、扩展性以及向后的兼容性。

在配置网络设备和服务器的时候确定要依据用户的要求和技术支持文档。

而企业网工程建设中主要应用了网络技术中的重要分支局域网技术来建设与管理的,因此本毕业设计课题将主要以企业网络规划建设过程可能用到的各种技术及实施方案为设计方向,为企业网的建设供应理论依据和实践指导。

关键词:局域网;Internet;企业网络;网络技术。

目录绪论 1 第一章企业网络概述 2 1.1公司简介以及网络系统建设目标2 1.2用户需求2 1.2.1企业网应供应以下功能2 1.2.2企业对主机系统的主要要求2 1.2.3企业网络系统设计方案应满足如下要求3 1.2.4企业网络对网络设备的要求3 1.3总体设计原则3 1.4设计依据和规范4 其次章综合布线5 2.1综合布线系统的概述5 2.2综合布线系统的特点5 2.3综合布线系统的结构6 2.3.1工作区子系统6 2.3.2水平干线子系统7 2.3.3垂直干线子系统8 2.3.4设备间子系统8 2.3.5管理子系统9 2.3.6建筑群子系统9 2.4系统总体设计9 2.5系统结构设计描述10 第三章网络设计方案12 3.1网络技术选型12 3.1.1以太网技术12 3.1.2 ATM技术12 3.1.3 FDDI 技术12 3.2拓扑图12 3.3 IP地址安排及VLAN划分13 3.4交换机及路由器的配置14 3.5网络平安设计14 3.5.1物理平安分析14 3.5.2网络结构的平安分析15 3.5.3系统的平安分析15 3.5.4应用系统的平安分析15 3.5.5网络平安措施15 第四章网络设备选型16 4.1服务器选型16 4.2网络设备选型17 4.2.1路由器17 4.2.2交换机19 第五章工程实施方案23 5.1信息点分布23 5.2主要设备清单23 5.3施工支配23 参考文献25 后记26 绪论随着计算机技术的迅猛发展,特殊是随着网络技术的出现标记着信息时代已经来临。

企业网络组建中VLAN的设计与实现

的成 员 组 才 能 收 到 , 不 会传 输 到 其 它 VL 而 AN 中 去 , 就 这

很 好 地 控 制 了广 播 风 暴 。在 企 业 网络 组 建 中 , 过 合 理 的 通 VI AN设 计 规 划 , 方 面 可 以 限 制 广 播 域 , 大 限 度 地 防 一 最 止 广 播 风 暴 的发 生 , 省 网 络 带 宽 ; 时 还 可 以 提 高 网 络 节 同

表1网段和vlan设计参数vlan网段ip地址范围网关地址联网部门与设备vlan1619216816019216816125419216816254服务器组防火墙无线ap无线终端机vlan1719216817019216817125419216817254业务开票验收复核与储存运输vlan1819216818019216818125419216818254企业领导行政办公vlan1919216819019216819125419216819254财务出纳与结算vlan2019216820019216820125419216820254商品采购与销售表2交换机端口分配和接口参数port范围接口类型vlan接口说明110accessvlan161115accessvlan171630accessvlan183135accessvlan193640accessvlan20接入层访问端口按表1方案连接网络设备各职能部门的工作站计算机网络共享打印机无线接入点ap等4146暂未使用设置端口禁用shutdown47mirror镜像端口用于snifferomnipeek等进行网络协议分析48trunk中继端口用于vlan交换机扩展

处 理 能 力 , 通 过 VI 并 间路 由、 AN VLAN 间互 访 策 略 , 全 面 增 强 企 业 网络 的安 全 性 。

企业局域网组建(二)2024

企业局域网组建(二)引言:随着企业的规模不断扩大,构建一个高效、安全的局域网对企业来说变得尤为重要。

在之前的文档中,我们已经介绍了企业局域网组建的基本概念和必备条件。

在本文档中,我们将继续深入,向您介绍企业局域网组建的具体步骤和注意事项。

以下是本文档的内容概述:正文:一、设定网络拓扑结构1. 定义企业网络的规模和范围2. 规划主干网络和分支网络的布局3. 设计网络层次结构和域划分4. 考虑各分支机构和外部站点的连接方式5. 确定适当的网络设备和技术二、配置网络设备1. 配置路由器和交换机的基本设置2. 设置 VLAN、VTP 和 STP3. 配置网络接口和子接口4. 启用安全特性,如访问控制列表(ACL)和端口安全5. 配置动态路由协议和冗余功能三、建立网络服务1. 构建域名系统(DNS)2. 配置动态主机配置协议(DHCP)服务器3. 设置网络时间协议(NTP)服务器4. 部署网络监控和管理系统5. 建立远程访问和虚拟专用网络(VPN)服务四、实施安全策略1. 设计网络安全策略和访问控制策略2. 配置防火墙和入侵检测系统(IDS)3. 加密网络通信,如VPN和SSL4. 建立用户认证和访问控制机制5. 做好安全漏洞扫描和漏洞修复工作五、测试和优化网络性能1. 进行网络连通性测试和带宽测试2. 监测网络流量和性能,调整配置和参数3. 优化网络设备的性能和可靠性4. 定期进行网络安全扫描和漏洞修复5. 建立网络故障恢复和备份机制总结:本文档详细介绍了企业局域网组建的关键步骤和注意事项。

从设定网络拓扑结构、配置网络设备、建立网络服务、实施安全策略到测试和优化网络性能等多个方面,为企业局域网组建提供了指导和参考。

通过遵循本文档的指南,企业可以构建一个高效、安全的局域网,提升企业的网络业务运作能力和信息安全保障水平。

VLAN论文结构和划分论文

VLAN论文结构和划分论文摘要:虚拟局域网技术(vlan—virtual local area network)在高校网络建设中得到广泛应用,在应用与管理方面起到了积极作用。

本文重点对vlan技术的概念和应用等方面进行了分析和研究。

关键词:vlan;结构和划分;vlan应用vlan technology application in the university campus networkduan wenjun(civil aviation flight college ofchina,guanghan618300,china)abstract:vlan technology in university network construction widely used,in the management and applications has played an active role.the paper to vlan technology concepts and applications analysis and research.keywords:vlan;structure and dividing;vlan application一、概述虚拟局域网是近几年发展起来的一种基于交换机和路由器的网络技术。

vlan技术的兴起主要是为了解决交换机和局域网互联时产生的广播风暴无法限制的难题(但是不可能彻底解决)。

它的主要特点就是将一个物理网络设备(lan)划分为若干逻辑网段,每个逻辑网段构成一个虚拟工作组或单元,在虚拟工作组或单元之间进行数据和信息交换。

由于vlan网络的特殊拓扑结构和目前技术的限制,要想实现vlan 功能,必须使用三层(或以上)交换机。

二、vlan的划分和优点根据不同的网络模型互联原则并从技术角度出发,我们将vlan划分为基于端口的vlan、基于mac地址的vlan和基于路由的vlan三种方式;从灵活性出发,又可以分为静态vlan和动态vlan。

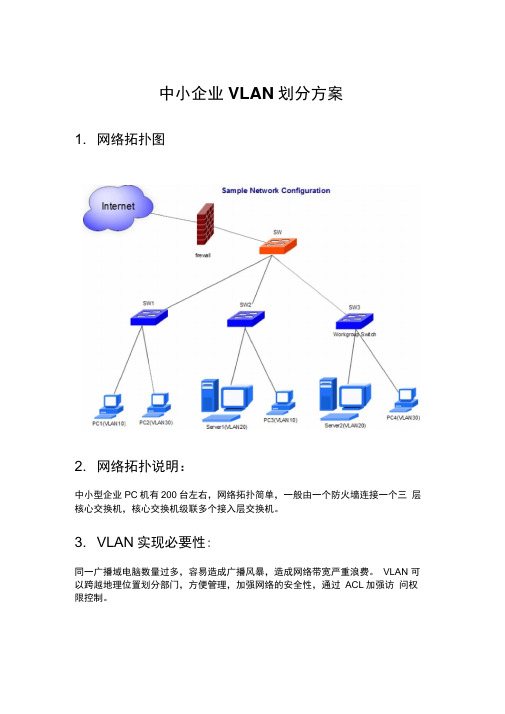

中小企业VLAN划分方案

中小企业VLAN划分方案1. 网络拓扑图2. 网络拓扑说明:中小型企业PC机有200台左右,网络拓扑简单,一般由一个防火墙连接一个三层核心交换机,核心交换机级联多个接入层交换机。

3. VLAN实现必要性:同一广播域电脑数量过多,容易造成广播风暴,造成网络带宽严重浪费。

VLAN 可以跨越地理位置划分部门,方便管理,加强网络的安全性,通过ACL加强访问权限控制。

4. 难点:由于企业网中不存在路由器,不能通过单臂路由实现VLAN 间的互访5. 解决方案:通过配置VLAN虚拟接口和静态路由实现VLAN间的互访和与in ternet的连接. VLAN1 的IP 段为192.16840,VLAN10 的IP 段为192.168.1.0,VLAN20 的IP 段为192.168.2.0,为服务器组。

VLAN30 的IP 段为192.168.3.06. 详细配置1. 防火墙配置:firewallinterface FastEthernet0/0ip address 192.168.4.2 255.255.255.0no shutdown // 配置路由器与核心交换接口f0/0 ip route 192.168.0.0 255.255.0.0 192.168.4.1//为访问内部网络设置静态路由2. 核心交换机配置:SWin terface range fastEther net 0/0-24switchport mode trunkswitchport trunk encapsulation dot1qswitchport trunk allowed vlan all //将核心交换的所有端口设置为trunk access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255access-list 101 permit ip any anyip routing interface Vlan1ip address 192.168.4.1255.255.255.0 !interface Vlan10ip address 192.168.1.1255.255.255.0ip access-group 101 in//新建访问控制列表101//开启路由功能//新建虚拟vlan1 端口,设置IP//新建虚拟vlan10 端口,设置IP //阻止VLAN10 和VLAN20 的互访in terface Via n20ip address 192.16821 255.255.255.0in terface Vla n30ip address 192.168.3.1 255.255.255.0 ip route 0.0.0.0 0.0.0.0 192.168.4.2//新建虚拟vlan20端口,设置IP 〃新建虚拟vlan30端口,设置IP〃设置默认路由,以便访问in ternet3. 接入层交换机:SW1In terface fastEthernet 0/0in terface range fastEther net 0/0-24switchport mode trunkswitchport trunk en capsulati on dot1qswitchport trunk allowed vlan allIn terface fastEther net 0/1 switchport modeaccess switchport mode access vla n 10//将与核心交换相邻端口设置为trunk//根据端口划分vlan。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

鄂州大学毕业设计(论文)课题名称:企业网组建与VLAN划分配置系部名称计算机系专业班级计算机及应用技术指导教师XXXXX学生姓名XXXXXX完成时间:2007年4月9日至2007年5月18日初稿时间:2007年5月10日定稿时间:2007年5月18日答辩时间:2007年6月1日鄂州大学毕业设计(论文)任务书课题名称:企业网组建与VLAN规划配置完成期限:2007年4月9日至2007年5月18日系部名称计算机系专业班级04级一班指导教师xxxxx职称学生姓名xxxxxx学号2004030150系部毕业设计(论文)工作领导小组组长签名注:1.本任务书一式两份,一份系留存,一份发给学生,任务完成后注意存档;2.除注明亲笔填写及签名外,其余各项均要求打印,打印字体、字号、排版须严格按照《鄂州大学毕业设计(论文)规范要求》执行。

一、课题名称及研究的任务内容课题名称:企业网组建与VLAN划分配置研究的任务:作为毕业设计这一最后环节是学生完成本专业基础课程、专业课程及实践课程的一次综合性的练习与实践,是检验学生综合运用所学知识解决实际问题的能力,是以本专业知识参加社会工作前的一次模拟训练。

通过这次毕业设计,能更深刻地对网络基础理论和计算机基本知识的理解,提高运用网络解决实际问题的能力,掌握普通网络设计的基本方法和过程。

二、具体要求做该设计将要求我们掌握局域网的组建。

具体包括地理信息点的收集分析,现在有设备对组建网络的评估,需求分析,设备的购买,线路的铺设,网络安全工作等;还有给交换机设置不同部门的VLAN。

在VLAN的配置部分会详细叙述配置及列出操作代码。

论文主要在自己收集资料和在导师的指导下完成,为了整个设计的顺利完成将采用理论与实操结合,主要在图书馆和网络实验室制作加以自己PC的模拟。

三、毕业设计(论文)所需资料1、李刚等. 《最新网络组建、布线和调试实务》北京:电子工业出版社,2005.12、肖帅领、窦西河等. 《网络工程与实施》北京:希望电子出版社,2006.53、潘爱民译. 《计算机网络》北京:清华大学出版社 2004年8月4、史创明、王磊等. 《计算机网络原理与实践》北京:清华大学出版社. 2006.95、顾巧论. 《计算机网络安全》北京:清华大学出版社. 2004.96、刘荫铭,李金海等. 《计算机安全概论》北京:清华大学出版社. 2000四、毕业设计(论文)进度完成期限:2007年4月9日——2007年5月18日预期进展:2007年4月9号——2007年4月18号:选题及收集资料2007年4月18号——2007年4月22号:毕业论文研究课题;撰写开题报告书与任务书2007年4月25号——2007年5月10号:撰写论文初稿2007年5月12号——2007年5月18日:论文修改及定稿五、审核意见鄂州大学毕业设计(论文) 开题报告系部计算机系专业计算机及应用技术指导教师xxxxxx学生xxxxxx学号20040301xx2007年4月20日摘要企业网组建与VLAN划分配置摘要:信息化高速发展的今天,企业局域网的建设已经成为提升企业核心竞争力的关键因素。

近年来企业都在建立自身的信息网络,目前我国企业尤其是中小企业网络建设正在如火如荼地开展着,但随着网络规模不断扩大,冲突不断产生,管理难度日益加大。

如何合理的规划与配置使更有效地提高网络管理的灵活性,提高网络效率和网络安全性。

关键词:企业网;网络协议;服务器;防火墙; IP; VLAN;冲突;三层交换技术SUMMARYThe enterprise net forms and VLAN partition deploys Summary:For the development of today information high speed, theenterprise local area network constructions have already became the key of the promotion enterprise core competitive ability. In recent years all of the enterprises were establishing own information network, at present our country enterprise in particular mid-and small-scale enterprise network construction like a raging fire is developing, but unceasingly expanded along with the network scale, the conflict produces consistently, the difficulty of management enlarge day by day. How to design and fix reasonable and enhance the network management of the flexibility effectively, enhance the network's efficiency and security.Keyword:Enterprise network;Internet protocol;Server;Fire prevention wall;IP;VLAN conflict;Swapper of three layers目录引言 (1)1.计算机网络 (1)2. 网络设计概述 (2)2.1 网络设计目标 (2)2.2 网络实现的效果 (2)2.3 网络设计原则 (2)2.4 网络设计需求分析 (3)3. 网络总设计 (4)3.1 网络拓扑结构与总规划 (4)3.1.1网络拓扑结构 (4)3.1.2网络总规划 (5)3.2 企业主干网组网技术 (5)3.2.1 ETHERNET技术 (5)3.2.2百兆以态网技术 (5)3.2.3千兆以态网技术 (6)3.3 资源子网规划设计 (6)3.3.1 服务器 (6)3.3.2 网络运行环境 (7)4. 网络中的硬件设备 (7)5. 综合布线 (8)5.1 布线标准 (9)5.2 合理布线六大规则 (9)6. 测试网络连通性 (10)6.1 Ping命令 (10)6.2 ipconfig命令 (10)6.3 net view命令 (11)6.4 winipcfg命令 (11)7. VLAN划分与配置 (11)7.1 什么是三层交换技术 (11)7.2 VLAN定义 (12)7.3 VLAN的划分方法 (13)7.3.1基于端口划分VLAN (13)7.3.2 基于MAC地址划分VLAN (14)7.3.3 基于网络层协议划分VLAN (14)7.3.4 根据IP组播划分VLAN (14)7.3.5 按策略划分VLAN (15)7.3.6 按用户定义、非用户授权划分VLAN (15)7.4 VLAN的优越性 (15)7.4.1 增加了网络连接的灵活性 (15)7.4.2 控制网络上的广播 (15)7.4.3 增加网络的安全性 (15)7.5 VLAN的配置实例 (16)8. 网络安全 (19)8.1 关于网络安全 (19)8.2 网络提供的安全服务 (20)8.3 网络安全风险分析 (20)8.4 网络安全措施 (21)9. 后记 (22)参考文献 (21)引言当今社会已经进入一个网络快速发展的信息社会,信息技术的不断发展,给人们的生活、工作、学习带来了以往社会都无法比拟的便利,人们越来越离不开以计算机网络为中心的信息时代。

局域网是一般中小企业最常用的,同时又是结构最简单的计算机网络。

组建局域网后,可以实现:局域网内资源的共享;Internet 共享;可以提高工作效率;实现远程办公,联网视屏会议。

随着现代企业中跨部门跨职能开发团队出现得越来越多,企业内部对于灵活、动态地组建LAN网段的要求也越来越多,客观上要求LAN本身的结构可以实现动态组建、调整和管理。

这时,虚拟局域网(Virtual LAN)技术就适时地出现了。

VLAN技术允许网络管理者将一个物理的LAN逻辑地划分成不同的广播域(或称虚拟LAN,即VLAN),每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。

1.计算机网络计算机网络是“现代通信技术与计算机技术相结合的产物,是指将地理位置不同且功能相对独立的多个计算机系统,通过通信线路相互连在一起,再由专门的网络操作系统进行管理,以实现资源共享的系统。

”①当不同地理位置的计算机组成网络时,必须通过通信线路将它们互连起来。

通信线路由通信介质和通信控制设备组成。

但是,单纯依靠计算机之间的物理连接是远远不够的,为了在这些功能相对独立的计算机之间实现有效的资源共享,还必须提供具备网络软、硬件资源管理功能的系统软件,这种系统软件就是网络操作系统。

组建计算机网络的根本目的是为了实现资源的共享。

这里的资源包括计算机网络中的硬件资源,如磁盘空间、打印机、绘图仪等,也包括软件资源,如程序、数据等。

一般来说,计算机网络应具有以下几个特点:1、开放式的网络体系结构:使不同软硬件环境、不同网络协议的网可以互连,真正达到资源共享,数据通信和分布处理的目标。

2、向高性能发展:追求高速、高可靠和高安全性,采用多媒体技术,提供文本、声音图像等综合性服务。

3、计算机网络的智能化:多方面提高网络的性能和综合的服务,并更加合理地进行网络各种业务的管理,真正以分布和开放的形式向用户提供服务。

2.网络设计概述企业网是利用现代网络技术、多媒体技术及Internet技术等为基础建立起来的计算机网络,一方面联合企业内部子网和分散于企业个处的计算机,另一方面作为沟通企业内外部网络桥梁,为企业的生产、管理、办公、信息交流和通讯等提供综合的网络应用环境。

2.1. 网络设计目标企业的网络建设,是企业信息化建设的基础,企业网建成以后应能满足企业现代化生产及管理的需要。

利用信息技术,提高企业的生产效率,使企业的决策建立在及时、准确、可靠的信息基础之上,以便更好的提高企业的利润。

2.2 网络实现的效果1. 实现局域网内的高速传输,传输速率将达到10 Mb/s -1000 Mb/s。

2. 软件资源共享。

如程序、数据文件、办公自动化、数据的统一存储等3. 硬件资源共享。

如打印机、扫描仪、刻录机等,有效的降低了成本。

4. 文件传输。

在不需要交换软盘的情况下在各电脑之间进行文件的拷贝。

5. 通过因特网互发电子邮件及传真,实现与主管部门及客户间的业务技术交流及文件的上报、传送。