第五章 后门

公司后门管理制度

第一章总则第一条为了加强公司后门管理,确保公司财产安全,保障员工人身安全,维护公司正常生产经营秩序,特制定本制度。

第二条本制度适用于公司所有员工及外来人员。

第三条公司后门管理遵循“安全第一、预防为主、责任到人”的原则。

第二章后门管理职责第四条公司行政部负责公司后门的管理工作,具体职责如下:1. 制定和实施后门管理制度;2. 指导和监督各部门执行后门管理制度;3. 定期对后门设施进行检查和维护;4. 负责处理后门管理过程中的突发事件;5. 对违反后门管理制度的行为进行查处。

第五条各部门应积极配合行政部做好后门管理工作,具体职责如下:1. 严格遵守后门管理制度,确保本部门人员遵守;2. 发现后门安全隐患,及时报告行政部;3. 对违反后门管理制度的行为进行制止和纠正;4. 定期对所辖区域的后门设施进行检查和维护。

第三章后门使用规定第六条后门仅限于公司员工及外来人员使用,禁止无关人员进入。

第七条员工进入后门时,必须出示有效证件,接受门卫的询问和检查。

第八条外来人员进入后门,需提前向行政部申请,经批准后方可进入。

第九条进入后门的人员应遵守以下规定:1. 不得携带危险品、违禁品进入;2. 不得在通道内大声喧哗、追逐打闹;3. 不得随意触摸、损坏后门设施;4. 不得擅自将后门钥匙外借或复制;5. 不得利用后门进行非法活动。

第四章后门设施管理第十条后门设施包括门禁系统、监控设备、报警系统等,由行政部负责管理和维护。

第十一条后门设施出现故障,应及时报修,确保设施正常运行。

第十二条后门设施损坏,由责任人负责赔偿。

第五章违反规定的处理第十三条违反本制度规定,造成公司财产损失或员工人身伤害的,依法追究责任。

第十四条违反本制度规定,情节轻微的,给予批评教育;情节严重的,给予纪律处分。

第十五条对故意破坏、盗窃后门设施的人员,依法予以处理。

第六章附则第十六条本制度由公司行政部负责解释。

第十七条本制度自发布之日起施行。

第五章采购项目技术、服务及其他商务要求

第五章采购项目技术、服务及其他商务要求(二)服务要求(1)售后服务期内,提供7*24小时热线咨询和技术支持,如遇产品故障,需4小时内响应,电话沟通不能解决故障的,需2日内到达现场提供技术支持服务。

(2)软硬件产品均须至少提供三年的质保和维保的服务;服务期内,乙方按甲方需求提供的服务包括但不限于漏洞补丁修复、版本升级、日常故障解决、软件产品bug修复、存储介质不回收等。

(3)软件类产品提供永久使用授权。

(4)质保期满,投标人需提供1年的技术支持服务。

(5)投标人需为本项目配备售后服务人员,所配备人员应具有处理产品故障的能力。

(6)投标人需至少为本项目配备1名电工作业人员,人员需具有有效的电工特种作业操作证(投标文件中提供电工证书复印件)。

(三)成果要求(1)项目软、硬件产品及随机配套资料,如硬件合格证、软件技术白皮书等。

(2)项目建设完成后,乙方须提供项目竣工报告。

二、履约期限与进度安排(一)履约期限本合同履约期限:合同签订之日起12个月内完成交货、安装调试并交付验收。

任务完成以乙方向甲方提交正式成果为准,正式成果需于阶段性任务到期后1个月内提交。

(二)进度安排(1)第一阶段:合同签订之日起2个月内完成:供配电系统建设实施,具备验收条件。

(2)第二阶段:自签订合同之日起3个月内完成:微模块系统、微模块行级列间空调、动环监控系统、机房防静电地板更换四部分子项的实施,具备整体试运行条件。

(3)第三阶段:自签订合同之日起8个月内完成:存量精密空调外机迁移和验证。

(三)交付地点及方式1.交付地点:四川省绵阳市绵山路64号采购人指定地点。

2.交付方式:按照进度要求交付相关软硬件产品。

三、验收标准及方式(一)验收时间及方式按照项目进度,乙方按阶段提供符合验收要求的交付后,甲方组织阶段性验收。

(二)验收标准根据合同标的要求进行验收,乙方需出具满足甲方验收要求的交付物,文档需内容真实、完整、规范、加盖单位公章,产品需满足标的要求且运行正常,甲方对交付物进行审查,全部满足要求后认为验收合格。

后门开发流程

后门开发流程后门开发流程后门开发是指在计算机系统、软件或移动设备中未公开的通道,是一种黑客或安全专家使用的技术手段。

在某些情况下,后门开发可以被用来解决一些特殊问题,例如帮助忘记密码的用户重置密码。

但在绝大部分情况下,后门开发是为了入侵他人系统,或偷取用户数据等非法用途。

本文将介绍后门开发的流程。

1. 收集目标系统信息首先,需要对目标系统进行分析并收集尽可能多的信息,该信息包括操作系统版本、安全服务、网络拓扑、用户权限、进程等等信息。

目的是为后续开发实现更精准的攻击服务。

此步骤可通过手工扫描和自动化工具来完成。

2. 选定攻击类别和方式根据收集到的目标系统信息,选择最适合该目标系统的攻击类别和方式,根据目标系统的特性,选择最适合的攻击方式。

最常见的攻击方式是利用系统漏洞,但随着网络安全技术的不断进步,现在的系统漏洞越来越难以利用。

因此,在开发后门时,除了漏洞外,还可以利用特殊的文件格式、强制加密或其它强行入侵的方式,来实现后门攻击。

3. 确定后门方式最常见的后门方式是添加钩子、替换关键函数、修改系统配置文件和添加特殊流量加密点等。

在确定后门方式时,需要结合目标系统的架构、协议和语言特性,选用最适合该系统的方式。

需要注意的是,任何已知的后门方式在新系统上实现时都需要重新检验。

4. 开发后门程序一旦确定后门方式,就要开始编写后门程序。

从应用场景考虑,后门程序必须具备足够的灵活性和可配置性。

同时,要在程序编写中运用一些高级技术,例如反射、加密、混淆和遮蔽等,以避开用户和安全软件的检测。

5. 测试和安装后门在实际应用中,需要经过严格的测试程序,确保后门程序可以正常运行且不会影响原系统的功能。

测试完后,将后门程序安装到目标系统,这通常要依靠一个针对该系统的漏洞。

如果目标系统有一个防火墙或加密软件,需要在后门开发过程中考虑这些功能的规避问题。

总之,后门开发是一项十分复杂的技术,在进行此类操作时需万分谨慎。

每个步骤都需要专业的技术框架和工具,同时也需要有一定的伦理和责任心。

因果推断后门准则

因果推断后门准则

摘要:

1.因果推断的定义和重要性

2.后门准则的含义及其在因果推断中的作用

3.后门准则的实际应用案例

4.后门准则的局限性和未来发展

正文:

1.因果推断的定义和重要性

因果推断,是指根据事物之间的相关性,判断其中一个事物是否对另一个事物产生因果影响的推理过程。

在科学研究、社会分析和政策制定等领域,因果推断都有着重要的应用价值。

然而,由于观察数据的局限性,正确的因果推断并不容易实现。

2.后门准则的含义及其在因果推断中的作用

后门准则,又称为后门逻辑,是一种用于解决因果推断问题的逻辑准则。

它的基本思想是:如果某个变量的变化导致了另一个变量的变化,那么在这两个变量之间就存在因果关系。

后门准则在因果推断中的作用主要体现在以下几个方面:

(1)帮助研究者识别变量之间的因果关系,从而为科学研究提供理论支持。

(2)为政策制定者提供依据,以便制定更加有效的政策。

(3)在社会现象分析中,有助于找出问题的根本原因,从而提出有效的解决方案。

3.后门准则的实际应用案例

后门准则在实际应用中有很多案例,例如:

(1)在医学研究中,通过观察药物治疗前后患者的病情变化,可以运用后门准则判断该药物是否对病情有改善作用。

(2)在教育政策制定中,可以通过对比不同教育方式的学生成绩,判断哪种教育方式更有利于学生的学习。

4.后门准则的局限性和未来发展

尽管后门准则在因果推断中有着广泛的应用,但它也存在一定的局限性。

例如,它不能解释多因一果或多因多果的情况,也不能处理潜在的混杂变量。

巫师加强版攻略-第五章、尾声

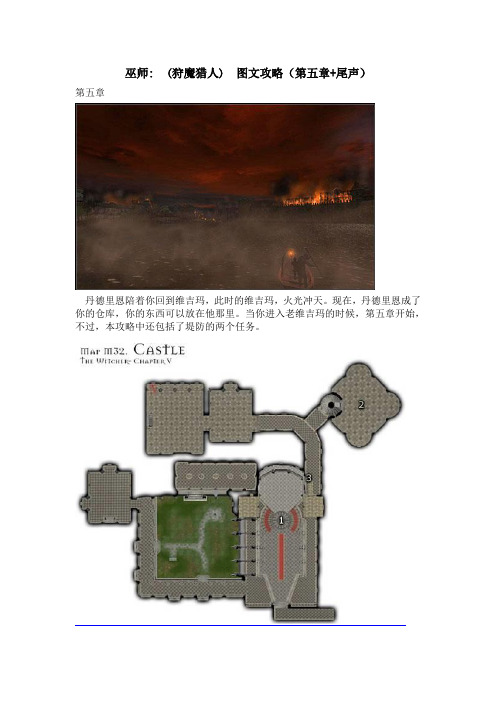

巫师: (狩魔猎人) 图文攻略(第五章+尾声)第五章丹德里恩陪着你回到维吉玛,此时的维吉玛,火光冲天。

现在,丹德里恩成了你的仓库,你的东西可以放在他那里。

当你进入老维吉玛的时候,第五章开始,不过,本攻略中还包括了堤防的两个任务。

图32 城堡点本图看大图可以在城堡内瞑想——和秦伯蓝对话就行了1. 王座室2. 国王弗尔泰斯特3. 秦伯蓝的岗哨图33 老维吉玛点本图看大图秦伯蓝在岗哨等你,和他对话后就到了老维吉玛。

街道上,时有战斗,不必多多恋战,敌人会不停冒出来的1. 起始点2. 走下楼梯的时候,卓尔坦会和你对话3. 战士4. 防栅5. 医院(任务5.109 Hope Burns Bright第4阶段进入。

柜子里有关于吸血妖鸟的书)(如果你支持松鼠党,从广场进入,如果中立,从后门进入)6. 告示板:刺食尸鬼合约、血蛭怪合约、吸血女妖合约、蝠翼脑魔合约、妖灵合约7. 松鼠党藏匿处,柜子里有关于吸血妖鸟的书8. 房屋9. 第一群难民10. 小屋。

里面有个患病的女人。

给她吃的东西,她会告诉你刺食尸鬼的信息。

衣柜里有书《对抗非人种族》11. 骑士团岗哨12. 小屋13. 铸炉14. 房屋15. 小屋。

患病的男人,给他5奥伦得到蝠翼魔的信息16. 卡尔克斯坦的研究室。

箱子里有书《阿佐尔的背叛》。

任务5.110 吸血妖鸟殿下第9阶段,你杀了变种人之后,他才会在这里出现。

向他询问吸血妖鸟的线索。

卡尔克斯坦在的时候,可以在这里瞑想。

17.难民18. 通往堤防的大门19. 小屋,碗柜里有书《战后时期》20. 战士——数目无限,不必和他们打,随着任务进程,数目会慢慢减少21. 塔楼22. 刺食尸鬼和血棘尸魔23.路障残余。

任务5.109 希望在燃烧(Hope Burns Bright)第5阶段来此处24. 更多的路障残余25. 通往沼泽墓地的大门26. 小屋27. 路障,用法印破坏28. 塔楼 Zahin Schmartz住在这里。

企业大门入口规章制度范本

第一章总则第一条为加强企业大门入口管理,确保企业安全、有序、高效地运营,维护企业形象,根据国家相关法律法规,结合企业实际情况,特制定本规章制度。

第二条本规章制度适用于企业所有大门入口,包括正门、侧门、后门等。

第三条企业大门入口管理应遵循安全第一、预防为主、综合治理的原则。

第二章门卫职责第四条门卫是企业大门入口的第一道防线,负责维护企业大门入口的安全和秩序。

第五条门卫应严格遵守以下职责:1. 24小时坚守岗位,认真履行职责,确保大门入口的安全;2. 严格执行访客登记制度,对进入企业的人员进行身份核实,确保来访人员符合企业规定;3. 对携带的物品进行安全检查,防止危险物品进入企业;4. 对可疑人员进行严密监控,防止不良分子进入企业;5. 维护大门入口的清洁卫生,保持环境整洁;6. 及时报告突发事件,协助相关部门进行处理。

第三章访客管理第六条企业实行访客登记制度,访客需遵守以下规定:1. 凡进入企业的人员,必须主动出示身份证件,向门卫登记;2. 门卫需认真核实访客身份,确认来访目的,登记访客姓名、单位、联系方式等信息;3. 对携带的物品进行安全检查,必要时进行开箱检查;4. 访客需在门卫的引导下进入企业,未经允许不得擅自进入内部区域;5. 访客离开企业时,需向门卫办理离场手续。

第七条特殊情况下的访客管理:1. 企业内部人员接待访客,需提前向门卫报备;2. 对于携带重要物品或资料的访客,门卫需进行严格审查,确保安全;3. 对访客进行引导时,门卫需保持礼貌,热情服务。

第四章内部人员管理第八条企业内部人员出入大门入口应遵守以下规定:1. 持有效证件出入,不得将证件借给他人使用;2. 上下班时间出入大门入口,需主动接受门卫的询问;3. 不得在门卫面前吸烟、饮酒,保持良好的形象;4. 遇有特殊情况,需向门卫说明原因,并办理相关手续。

第五章奖惩第九条对认真履行职责、表现突出的门卫,企业给予表彰和奖励。

第十条对违反本规章制度的门卫和访客,企业将根据情节轻重给予批评教育、罚款、扣分、禁止进入企业等处罚。

最常见网络攻击详细分析PPT课件

.

25

二、预攻击探测

➢端口扫描工具

图: NetScan.Tools

26

二、预攻击探测

图:WinScan

.

27

二、预攻击探测

图:SuperScan

.

28

二、预攻击探测

图:Nmap

.

29

二、预攻击探测

图: X-scan

.

30

二、预攻击探测

3.操作系统的识别

操作系统辨识的动机 ✓许多漏洞是系统相关的,而且往往与相应的版本对应 ✓从操作系统或者应用系统的具体实现中发掘出来的攻击手段 都需要辨识系统 ✓操作系统的信息还可以与其他信息结合起来,比如漏洞库, 或者社会诈骗(社会工程,social engineering)

第五章 常见的网络攻击与防范

➢网络攻击步骤 ➢预攻击探测 ➢漏洞扫描(综合扫描) ➢木马攻击 ➢拒绝服务攻击 ➢欺骗攻击 ➢蠕虫病毒攻击 ➢其他攻击

.

1

一、网络攻击步骤

➢网络安全威胁国家基础设施

控制

广播

通讯

因特网

信息对抗的威胁在增加 电力 交通

医疗

工业 金融

.

2

一、网络攻击步骤

➢网络中存在的安全威胁

➢删除文件 ➢修改文件 ➢产生安全后门 ➢Crash Computer ➢DoS ➢机密信息窃取

防火墙,入侵监测,防病毒, 漏洞扫描,安全意识等

典型攻击步骤图解

.

5

一、网络攻击步骤

➢攻击手法 vs. 入侵者技术

高

半开隐蔽扫描 攻击手法与工具

IP欺骗

拒绝服务

嗅探

DDOS 攻击

消除痕迹

www 攻击 自动探测扫描

巫师加强版——狩魔猎人图文攻略第五章尾声(一)

巫师加强版——(狩魔猎⼈) 图⽂攻略第五章+尾声(⼀) 第五章 丹德⾥恩陪着你回到维吉玛,此时的维吉玛,⽕光冲天。

现在,丹德⾥恩成了你的仓库,你的东西可以放在他那⾥。

当你进⼊⽼维吉玛的时候,第五章开始,不过,本攻略中还包括了堤防的两个任务。

图32城堡点本图看⼤图 可以在城堡内瞑想——和秦伯蓝对话就⾏了 1.王座室 2.国王弗尔泰斯特 3.秦伯蓝的岗哨 图33⽼维吉玛点本图看⼤图 秦伯蓝在岗哨等你,和他对话后就到了⽼维吉玛。

街道上,时有战⽃,不必多多恋战,敌⼈会不停冒出来的 1.起始点 2.⾛下楼梯的时候,卓尔坦会和你对话 3.战⼠ 4.防栅5.医院(任务5.109H o p e B u r n s B r i g h t第4阶段进⼊。

柜⼦⾥有关于吸⾎妖鸟的书)(如果你⽀持松⿏党,从⼴场进⼊,如果中⽴,从后门进⼊)6.告⽰板:刺⾷⼫⿁合约、⾎蛭怪合约、吸⾎⼥妖合约、蝠翼脑魔合约、妖灵合约 7.松⿏党藏匿处,柜⼦⾥有关于吸⾎妖鸟的书 8.房屋 9.第⼀群难民 10.⼩屋。

⾥⾯有个患病的⼥⼈。

给她吃的东西,她会告诉你刺⾷⼫⿁的信息。

⾐柜⾥有书《对抗⾮⼈种族》 11.骑⼠团岗哨 12.⼩屋 13.铸炉 14.房屋 15.⼩屋。

患病的男⼈,给他5奥伦得到蝠翼魔的信息 16.卡尔克斯坦的研究室。

箱⼦⾥有书《阿佐尔的背叛》。

任务5.110吸⾎妖鸟殿下第9阶段,你杀了变种⼈之后,他才会在这⾥出现。

向他询问吸⾎妖鸟的线索。

卡尔克斯坦在的时候,可以在这⾥瞑想。

17.难民 18.通往堤防的⼤门 19.⼩屋,碗柜⾥有书《战后时期》 20.战⼠——数⽬⽆限,不必和他们打,随着任务进程,数⽬会慢慢减少 21.塔楼 22.刺⾷⼫⿁和⾎棘⼫魔 23.路障残余。

任务5.109希望在燃烧(H o p e B u r n s B r i g h t)第5阶段来此处 24.更多的路障残余 25.通往沼泽墓地的⼤门 26.⼩屋 27.路障,⽤法印破坏 28.塔楼Z a h i n S c h m a r t z住在这⾥。

后门攻击的原理

后门攻击的原理后门攻击是指黑客通过在系统中植入后门程序,从而获取系统的控制权,进而窃取敏感信息或者破坏系统的安全性。

后门攻击是一种隐蔽性极强的攻击方式,因为后门程序通常不会被杀毒软件或者防火墙所检测到。

本文将从原理、类型和防范措施三个方面来介绍后门攻击。

一、后门攻击的原理是通过在系统中植入后门程序,从而获取系统的控制权。

后门程序通常是由黑客自己编写的,或者是从互联网上下载的。

黑客通过各种手段将后门程序植入到系统中,例如通过邮件、文件共享、网络钓鱼等方式。

一旦后门程序被植入到系统中,黑客就可以通过远程控制的方式来获取系统的控制权,从而窃取敏感信息或者破坏系统的安全性。

二、后门攻击的类型后门攻击的类型可以分为以下几种:1. 系统后门攻击:黑客通过在系统中植入后门程序,从而获取系统的控制权。

这种攻击方式通常是通过漏洞来实现的,例如操作系统或者应用程序的漏洞。

2. 应用程序后门攻击:黑客通过在应用程序中植入后门程序,从而获取应用程序的控制权。

这种攻击方式通常是通过应用程序的漏洞来实现的。

3. 网络后门攻击:黑客通过在网络中植入后门程序,从而获取网络的控制权。

这种攻击方式通常是通过网络设备的漏洞来实现的。

4. 物理后门攻击:黑客通过在硬件设备中植入后门程序,从而获取硬件设备的控制权。

这种攻击方式通常是通过硬件设备的漏洞来实现的。

三、后门攻击的防范措施为了防范后门攻击,我们可以采取以下几种措施:1. 安装杀毒软件和防火墙:杀毒软件和防火墙可以有效地防止后门程序的植入和传播。

2. 及时更新系统和应用程序:及时更新系统和应用程序可以修复漏洞,从而防止黑客利用漏洞进行后门攻击。

3. 加强网络安全管理:加强网络安全管理可以有效地防止黑客通过网络设备进行后门攻击。

4. 加强物理安全管理:加强物理安全管理可以有效地防止黑客通过硬件设备进行后门攻击。

总之,后门攻击是一种非常危险的攻击方式,因为它具有隐蔽性和破坏性。

为了保护系统的安全性,我们必须采取有效的防范措施,加强系统的安全管理。

八年级物理第五章电流和电路知识点总结

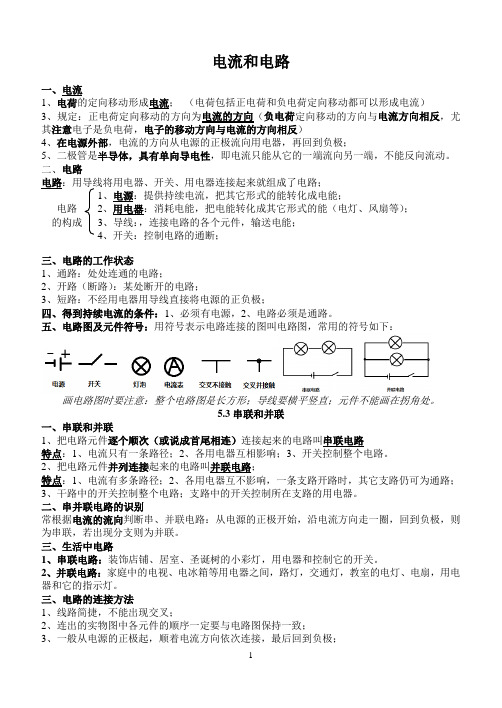

电流和电路一、电流1、电荷的定向移动形成电流;(电荷包括正电荷和负电荷定向移动都可以形成电流)3、规定:正电荷定向移动的方向为电流的方向(负电荷定向移动的方向与电流方向相反,尤其注意电子是负电荷,电子的移动方向与电流的方向相反)4、在电源外部,电流的方向从电源的正极流向用电器,再回到负极;5、二极管是半导体,具有单向导电性,即电流只能从它的一端流向另一端,不能反向流动。

二、电路电路:用导线将用电器、开关、用电器连接起来就组成了电路;1、电源:提供持续电流,把其它形式的能转化成电能;电路2、用电器:消耗电能,把电能转化成其它形式的能(电灯、风扇等);的构成3、导线:,连接电路的各个元件,输送电能;4、开关:控制电路的通断;三、电路的工作状态1、通路:处处连通的电路;2、开路(断路):某处断开的电路;3、短路:不经用电器用导线直接将电源的正负极;四、得到持续电流的条件:1、必须有电源,2、电路必须是通路。

五、电路图及元件符号:用符号表示电路连接的图叫电路图,常用的符号如下:画电路图时要注意:整个电路图是长方形;导线要横平竖直;元件不能画在拐角处。

5.3串联和并联一、串联和并联1、把电路元件逐个顺次(或说成首尾相连)连接起来的电路叫串联电路特点:1、电流只有一条路径;2、各用电器互相影响;3、开关控制整个电路。

2、把电路元件并列连接起来的电路叫并联电路;特点:1、电流有多条路径;2、各用电器互不影响,一条支路开路时,其它支路仍可为通路;3、干路中的开关控制整个电路;支路中的开关控制所在支路的用电器。

二、串并联电路的识别常根据电流的流向判断串、并联电路:从电源的正极开始,沿电流方向走一圈,回到负极,则为串联,若出现分支则为并联。

三、生活中电路1、串联电路:装饰店铺、居室、圣诞树的小彩灯,用电器和控制它的开关。

2、并联电路:家庭中的电视、电冰箱等用电器之间,路灯,交通灯,教室的电灯、电扇,用电器和它的指示灯。

第五章-上市ppt课件(全)

第一节 两地上市和第二上市

一、两地上市

(二)两地上市的模式 我国企业的两地上市主要以在大陆和香港上市为主,因此下面主要介 绍A + H模式。 1.“A + H 同时” 模式 为了配合股权分置改革,证监会自 2005 年 6 月起暂停了A 股、 B 股的首发和再融资发行。 2.“先 A 后 H” 模式 2004 年 12 月 9 日,某通讯集团在香港上市,开启了先 A后 H 发行 模式的先河。

第一节 两地上市和第二上市

一、两地上市

(三)两地上市的利弊 1.两地上市的优点 对于上市公司的有利之处: (1)每一个国际性证券交易所都拥有自己的投资者群体 (2)对其产品营销起到良好的推动效果。 (3)降低首次公开发行的风险。 (4)使股价有更好的市场表现。 (5)为公司的国际化管理创造条件,有利于公司提高经营管理水平。

第二节 分拆上市和整体上市

二、整体上市

(二)整体上市的模式 1.换股IPO模式

换股IPO模式是指集团公司与所属上市公司公众股东以一定比例换股 ,吸收合并所属上市公司,同时发行新股。 2.换股并购模式

换股并购模式即将同一实际控制人的各上市公司通过换股的方式进 行吸收合并,完成公司的整体上市 3.定向增发收购模式

第一节 两地上市和第二上市

二、第二上市

(二)第二上市的模式 1.筹资的第二上市和不筹资的第二上市 根据第二上市实施中是否含有再筹资内容,可将其分为筹资的第二上 市和不筹资的第二上市。 2.独立流通的第二上市和相互流通的第二上市 我国现有境外上市公司所采用的主要为不筹资和相互流通的第二上市

第一节 两地上市和第二上市

第二节 分拆上市和整体上市

一、分拆上市

(三)分拆上市的作用 1.拓展融资渠道 促使企业融资格局多元化,满足那些发展前景广阔的高科技子公司的 持续融资需求,增强自我发展后劲,并为风险投资提供有效的退出通 道。 2.提高公司经营业绩 分拆上市后,公司经营业绩有可能大幅度的增长。 3.消除企业盲目扩张所带来的负效应 目前上市公司普遍存在着扩张的内在冲动,无论是规模性扩张还是多 元化经营扩张。。

网络基础第五章习题

第五章一.选择题1、在网络的各个结点上,为了顺利实现OSI模型中同一层次的功能,必须共同遵守的规则,叫做( A )。

A.协议B.TCP/IPC.InternetD.以太网2、网上“黑客”是指 ( D )的人。

A.总在晚上上网B.匿名上网C.不花钱上网D.在网上私闯他人计算机系统3、制定OSI参考模型的是( D )。

ITTB.ARPAC.NSFD.ISO4、( D )是一种保护计算机网络网络安全的技术性措施,是一个用以控制进/出两个方向通信的门槛。

A.身份验证B.访问控制C.加密区D.防火墙控制5、“特洛伊木马”指的是( C )。

A.一种网络游戏B.一个网络小说C.一种新型的计算机网络病毒D.一种包含有为完成特殊任务而而编制的计算机程序6、影响计算机网络的因素很多,面临的最大威胁的是( B )。

A.人为的无意失误B.人为的恶意攻击C.网络软件的漏洞和“后门”D.以上答案都不对7、Internet采用的主要通信协议是( A )。

A.TCP/IPB.CSMA/CDC.Token RingD.FTP8、在Outlook Express中收到的邮件在邮件列表中会带有一个回形针图标,则表明该邮件( C )。

A.已经被人偷阅览室B.包含有未知的病毒C.包含有附件D.以上说法都不对9、下面IP地址的合法的是( B )。

A.61.11.68B.128.168.119.102C.202.256.15.32D.294,125,13,110、顶级域名gov代表( C )。

A.教育机构B.商业组织C.政府部门D.国家代码11、一个电子邮件从中国往美国大约( A )内可以到达。

A.几分钟B.几天C.几星期D.几个月12、浏览器的收藏夹中存放的是( C )。

A.用户收藏的网页的全部内容B.用户收藏的网页的部分内容C.用户收藏的是网页的链接D.用户可以收藏网页的内容及网页的链接13.在下列任务中,哪些是网络操作系统的基本任务?(D )①屏蔽本地资源与网络资源之间的差异②为用户提供基本的网络服务功能③管理网络系统的共享资源④提供网络系统的安全服务A)①②B)①③C)①②③D)①②③④14.对于不同的网络操作系统提供功能的描述,下列哪种说法是错误的?(A )A)Windows NT server有良好的文件和打印能力,有优秀的目录服务B)Windows NT server有良好的文件和打印能力,没有优秀的目录服务C)NetWare有良好的文件和打印能力,有优秀的目录服务D)NetWare有良好的文件和打印能力,没有优秀的目录服务15.下列哪项不是网络操作系统提供的服务?(D)A)文件服务B)打印服务C)通信服务D)办公自动化服务16.如果sam.exe文件存储在一个名为.on的ftp服务器上,那么下载该文件使用的URL为(B)。

uvm寄存器模型的backdoor用法

uvm寄存器模型的backdoor用法UVM(Universal Verification Methodology)是一种基于SystemVerilog的验证方法学,用于验证硬件设计的正确性。

UVM提供了一种寄存器模型,用于验证和控制设计中的寄存器。

在UVM寄存器模型中,Backdoor(后门)用于直接对寄存器进行访问和修改,绕过了寄存器模型的事务层接口。

本文将介绍UVM寄存器模型中Backdoor的用法。

一、什么是BackdoorBackdoor是一种在UVM寄存器模型中执行直接寄存器访问的机制。

通过使用Backdoor,可以绕过寄存器模型的事务层接口(Transaction Level Interface,简称TLI),直接对寄存器进行读取和写入操作。

这些操作可以在验证环境中用于测试特定的寄存器功能或对寄存器进行非常规的访问。

二、Backdoor的使用场景1. 测试寄存器功能:在验证过程中,我们可能需要测试特定寄存器的功能是否正确。

通过使用Backdoor,我们可以直接读取和写入寄存器的值,验证其行为是否符合预期。

2. 访问未公开的寄存器:有时,在设计中可能存在未公开的寄存器,即使在寄存器模型中也无法通过TLI进行访问。

使用Backdoor,我们可以绕过这种限制,直接对未公开寄存器进行读写操作。

3. 模拟错误情况:通过使用Backdoor,我们可以模拟寄存器访问的错误情况,例如写入无效的数据或模拟寄存器故障。

这样可以测试设计的容错性和异常处理能力。

三、Backdoor的实现方法在UVM中,使用以下步骤实现Backdoor操作:1. 获取寄存器模型的指针:首先,我们需要获取到要进行Backdoor 操作的寄存器模型的指针。

可以通过寄存器模型的名字或路径从UVM 寄存器层次结构中获取指针。

2. 执行读取操作:一旦获取到寄存器模型的指针,我们可以使用`read()`方法直接读取寄存器的值。

这样可以绕过寄存器模型的读取事务。

后门攻击的原理与基本防范

后门攻击的原理与基本防范随着互联网的快速发展,网络安全问题也越来越凸显。

黑客们利用各种手段进行攻击,其中后门攻击是一种常见且危险的攻击方式。

本文将介绍后门攻击的原理以及一些基本防范措施。

后门攻击是指黑客通过在系统中植入后门程序,从而获得对系统的控制权限。

后门程序可以在系统运行时或者系统启动时被执行,而且通常被隐藏得非常深,使得系统管理员难以发现。

通过后门攻击,黑客可以获取系统的敏感信息、篡改系统配置、操控系统行为等,从而对系统进行恶意操作。

后门攻击的原理主要有以下几个方面:1. 操作系统漏洞:黑客利用操作系统中的漏洞,通过植入恶意代码来实现后门攻击。

操作系统的漏洞可能存在于系统内核、驱动程序、服务等各个层面,黑客利用这些漏洞可以获得系统的控制权限。

2. 应用程序漏洞:除了操作系统漏洞,黑客还可以通过应用程序漏洞实施后门攻击。

应用程序漏洞可能存在于网站、数据库、邮件服务器等各种应用程序中,黑客可以通过这些漏洞来执行恶意代码,并植入后门程序。

3. 物理设备攻击:黑客可以通过物理设备攻击来实施后门攻击。

例如,黑客可以在服务器上插入恶意硬件,通过这些硬件来获取系统的控制权限。

针对后门攻击,我们可以采取以下一些基本防范措施:1. 及时更新系统和应用程序:及时更新操作系统和应用程序是防范后门攻击的基本措施之一。

厂商会不断修复系统和应用程序中的漏洞,并发布安全补丁,及时更新系统和应用程序可以有效减少被攻击的风险。

2. 强化系统安全配置:加强系统的安全配置可以大大降低后门攻击的风险。

例如,禁用不必要的服务、限制远程访问、设置复杂的密码等都是加强系统安全配置的有效措施。

3. 安装防火墙和入侵检测系统:防火墙和入侵检测系统可以帮助我们监控和阻止潜在的后门攻击。

防火墙可以过滤恶意流量,入侵检测系统可以检测并阻止恶意行为。

4. 加强物理设备安全:物理设备的安全也是防范后门攻击的重要方面。

例如,加密硬盘、限制物理访问、定期检查服务器等都是加强物理设备安全的有效手段。

《钢铁是怎样炼成的》第一部第五章

《钢铁是怎样炼成的》第一部第五章展开全文《钢铁是怎样炼成的》第一部第五章红军步步紧逼,不断向大头目佩特留拉的部队发动进攻。

戈卢勃团被调上了前线。

城里只留下少量后方警卫部队和警备司令部。

人们又走动起来。

犹太居民利用这暂时的平静,掩埋了被杀的亲人。

犹太居民区的那些小屋里又出现了生机。

寂静的夜晚,隐隐约约可以听到枪炮声。

战斗就在不远的地方进行。

铁路工人都离开了车站,到四乡去找活干。

中学关门了。

城里宣布了戒严。

这是一个黑沉沉的、阴郁的夜。

乌云犹如远方大火腾起的团团浓烟,在昏暗的天空缓慢浮动,移近一座佛塔,便用浓重的烟雾把它遮掩起来。

佛塔变得模糊了,仿佛抹上了一层污泥,而逼近的乌云仍在不断给它着色,越着越深。

昏黄的月亮发出微微颤抖的光,也沉没在乌云之中,如同掉进了黑色的染缸。

在这样的时刻,即使你把眼睛睁得滴溜圆,也难以穿越这重重夜幕。

于是人们只好像瞎子走路,张开手去摸,伸出脚去探,而且随时都有跌进壕沟、摔得头破血流的危险。

在这样的时刻,一个人鬼迷心窍迈出家门,到大街上去乱跑,头破血流的事还少得了吗?更何况又是在一九一九年四月这样的岁月,脑袋或者身上让子弹钻个把窟窿,嘴里让铁枪托敲落几颗牙齿,本来就是稀松平常的事。

小市民都知道,这种时候得坐在家里,最好也别点灯。

灯可是个惹祸的货色。

这不,有人不是不请自到,奔灯光去了?真是,硬是自个儿给自个儿找麻烦。

屋里黑洞洞的,最保险。

要是有人耐不得寂寞,非要出门,那就让他去好了。

确实有那么一些人,没个老实的时候。

那好,悉听尊便,见鬼去吧。

这跟小市民有什么相干?小市民自己才不出去乱跑呢。

放心好了,绝不会出去的。

可就是在这样一个深夜,却有一个人匆匆地在街上行走。

他双脚不时陷进泥里,遇到特别难走的地方,嘴里骂骂咧咧地吐出几句脏话。

他走到柯察金家的小屋前,小心翼翼地敲了敲窗框。

没有人应声。

他又敲了敲,比第一次更响些,也更坚决些。

保尔正在做梦。

他梦见一个似人非人的怪物用机枪对着他,他想逃,可是又无处可逃。

什么是后门——精选推荐

说起“后门”,熟悉计算机的⽤户⼀定都听说过。

早期的电脑⿊客,在成功获得远程系统的控制权后,希望能有⼀种技术使得他们在任意的时间都可以再次进⼊远程系统,于是后门程序就出现了。

后门是指那些绕过安全性控制⽽获取对程序或系统访问权的程序⽅法。

在软件的开发阶段,程序员常常会在软件内创建后门程序以便可以修改程序设计中的缺陷。

但是,如果这些后门被其他⼈知道,或是在发布软件之前没有删除后门程序,那么它就存在安全隐患,容易被⿊客当成漏洞进⾏攻击。

传统意义上的后门程序往往只是能够让⿊客获得⼀个SHELL,通过这个SHELL进⽽进⾏⼀些远程控制操作。

后门程序跟我们通常所说的“⽊马”有联系也有区别。

联系在于,都是隐藏在⽤户系统中向外发送信息,⽽且本⾝具有⼀定权限,以便远程机器对本机的控制;区别在于,⽊马是⼀个⾮常完整的⼯具集合,⽽后门则体积较⼩且功能都很单⼀,所以⽊马提供的功能远远超过后门程序。

全球⿊客⽶特尼克在15岁的时候,闯⼊了“北美空中防务指挥系统”的计算机主机内,他和另外⼀些朋友翻遍了美国指向前苏联及其盟国的所有核弹头的数据资料,然后⼜悄⽆声息地溜了出来,这就是⿊客历利⽤“后门”进⾏⼊侵的⼀次经典之作。

在破解密码的过程中,⽶特尼克⼀开始就碰到了极为棘⼿的问题,毕竟事关整个北美的战略安全,这套系统的密码设置⾮常复杂,但经过不断的努⼒,在两个⽉时间⾥升级他的跟踪解码程序后,终于找到了北美空中防务指挥部的“后门”。

这正是整套系统的薄弱环节,也是软件的设计者留下来以⽅便⾃⼰进⼊系统的地⽅。

这样,⽶特尼克就顺顺当当、⼤摇⼤摆地进⼊了这个系统。

简单防御⽅法 后门的防范相对于⽊马来说,更加的困难,因为系统本⾝就包括远程桌⾯、远程协助这些可以进⾏远程维护的后门,所以对⽤户来讲更加的困难。

(⼀)⾸先对使⽤的操作系统以及软件要有充分的了解,确定它们之中是否存在后门。

如果存在的话就需要及时关闭,以免这些后门被⿊客所利⽤,⽐如系统的远程桌⾯、远程协助等。

公司后门管理制度

公司后门管理制度第一章总则为了加强公司管理,规范后门使用,营造安全、有序的工作环境,制定本管理制度。

本制度适用于公司内所有人员,在公司内部的后门使用、管理过程中必须遵守本制度规定。

第二章后门的定义后门是指公司内部用于出入的非正常通道,一般不对外开放,仅供内部人员使用的通道。

第三章后门管理的基本原则1. 安全原则:后门管理必须以确保公司安全为首要原则,任何违反安全原则的行为都是不允许的。

2. 严格管理原则:后门必须严格管理,只有经过授权的人员方可使用,未经授权不得私自开启或使用后门。

3. 制度规范原则:后门使用必须符合公司的相关制度规定,未经公司批准不得擅自使用后门。

第四章后门管理的权限1. 后门管理权限由公司安全管理部门负责统一管理,只有经过安全管理部门授权的人员方可管理后门。

2. 后门管理权限必须定期进行审核和更新,确保只有符合条件的人员才能管理后门。

第五章后门的使用和开启1. 只有经过公司安全管理部门授权的人员方可使用后门,使用后门时需要刷卡或输入密码进行验证。

2. 未经授权的人员不得擅自开启或使用后门,否则将追究相应的责任。

3. 使用后门时,必须按照公司相关规定的程序进行操作,不能随意开启或关闭后门。

第六章后门管理的考核和监督1. 公司安全管理部门对后门管理进行定期考核和监督,确保后门管理制度的执行情况。

2. 对于违反后门管理制度的人员,将按照公司相关规定给予相应的处罚,并记录其违规行为。

第七章后门管理制度的保密和宣传1. 公司对后门管理制度进行保密,严禁泄露相关信息,确保公司安全管理的顺利进行。

2. 公司定期对后门管理制度进行宣传,提高员工对后门管理制度的认识和理解。

第八章管理制度的完善和改进1. 公司对后门管理制度进行定期评估和改进,及时调整和完善管理制度。

2. 公司对后门管理制度的执行情况进行定期检查,发现问题及时解决。

第九章附则1. 本管理制度自发布之日起正式实施,公司所有人员必须遵守本制度规定。

公司后门管理制度

公司后门管理制度第一章总则第一条为规范公司后门管理,制定本制度,维护公司信息安全,促进公司良好发展。

第二条本制度适用于公司员工及相关合作单位,公司员工包括全职员工、临时员工、外聘专家等。

第三条公司后门是指未经正规程序获取的后门,包括但不限于黑客攻击、内部人员滥用权限等。

第四条公司后门管理应遵循科学合理、公开公平、有据可循的原则。

第五条公司后门管理应符合国家法律法规、部门规章和公司章程等规定。

第六条公司应加强对员工的后门管理教育和培训,提高他们的安全意识和技能。

第七条公司应加大对后门管理的技术投入,采取有效的技术手段加强后门的监控和封堵。

第八条公司应建立健全的应急处理机制,及时、有效地应对后门事件。

第九条公司应加强对外单位的合作管理,要求对方单位严格遵守公司的后门管理制度。

第十条公司应建立后门管理工作的考核制度,激励员工参与后门管理,提高管理水平。

第二章后门的识别和监控第十一条公司应加强对网络设备、服务器、数据库等关键设备的后门识别和监控,及时发现后门。

第十二条公司应配备专门的后门监控系统,实现对后门的实时监控和记录。

第十三条公司应加强对员工的权限管理,确保员工只能访问其必要的系统和数据。

第十四条公司应建立后门监控台账,记录每一次监控结果,并定期进行审计。

第十五条公司应建立后门清除制度,对发现的后门及时清除,并进行调查处理。

第十六条公司应加强对外单位的合作管理,要求对方单位严格遵守公司的后门管理制度。

第三章后门事件的处理第十七条一旦发现后门,员工应立即向公司报告,不得隐瞒、掩盖或私自处理。

第十八条公司应立即组织专业人员对后门事件进行调查和处理,追踪事件的起因和影响。

第十九条公司应及时向有关部门报告后门事件,并协助有关部门进行调查。

第二十条公司应及时通知受影响的人员,并提供必要的帮助和保障。

第二十一条公司应根据后门事件的严重程度,采取相应的应急措施,尽快恢复正常运营。

第四章责任追究第二十二条公司应建立健全的后门责任追究制度,发生后门事件的,追究相关人员的责任。

后门检测方法及流程

后门检测方法及流程下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor. I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!1. 确定检测目标:明确需要检测的系统、网络或应用程序。

2. 收集信息:收集与目标相关的信息,包括系统架构、软件版本、网络拓扑等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第五章后门

后门的拆卸与安装

1、拆下前门框饰

2、拆下后门框饰板

3、拆下B柱饰板

4、松开车门线束连接插头

5、松开车门限度器固定螺栓

6、托住车门松开绞链的四颗固定螺栓。

安装时,步骤与拆卸相反。

门上固定螺栓的拧紧力矩为56N·m。

车门绞链的更换

1、松开车门限度器的螺栓

2、托住车门松开绞链的固定螺栓,并取出上下绞链;

后门的调整

沿前、后方向和垂直方向调整前门

1 用螺丝刀拆出前门框饰板

2 用螺丝刀拆出后门框饰板

3 用螺丝刀拆出中间立柱饰板。

4 折出前座椅安全带收缩器螺栓

5 用扳手拧松车身侧螺栓,以调整车门。

沿左、右方向和垂直方向调整车门

拧松车门侧铰链螺栓,调整车门。

分解后车门

门内饰板

拆卸与安装

1、松开玻璃升降器开关固定螺栓;

2、撬起开关;

3、撬开内拉锁上的饰盖;

4、松下两颗固定螺栓;

5、撬开门内扶手上的饰盖;

6、松开两颗固定螺栓;

7、松开门内护板下面的两颗固定螺栓;

8、往车内方向拉起装饰板并用螺丝刀

撬出;

9、脱开内拉手上的内开拉线取出

饰板。

安装时,步骤与拆卸时相反。

拆卸、安装时均应采取措施防止弄脏清洗时的工作区。

这些工作中保持清洁是非常重要的。

装配要求:门护板与门内板之间配合间隙应均匀,固定螺钉扭矩为3±0.5N·m.前、后风挡玻璃保证擦洗宽度为15~17mm;保证底漆宽度为13~15mm;胶的宽度为7~9mm,高度为9~15mm,装配后无任何渗胶、流淌外液等现象;玻璃上、下间隙和左、右间隙均匀一致,以保证与周边胶条配合良好;玻璃密封良好,淋雨试验无任何渗漏等。

拆卸扬声器总成

松开四颗固定螺栓取出音响喇叭

车门密封条

拆卸与安装

用手拉密封条的同时,用来扣拆卸工

具拆下全部夹扣取出密封条

安装时各拐角处应安装到位,不能出现褶皱。

密封条与车身配合应有一定的夹紧力,不应轻易脱落。

拆卸内把手

松开内把手上的五颗固定螺栓取出内

把手

拆卸桃木板

松开桃木板上的八颗固定螺栓取出

桃木板

后门玻璃及泥槽

拆卸与安装

1、松开玻璃托架上的两颗固定螺栓取出玻璃;

2、拉出玻璃泥槽;

安装时步骤与拆卸相反。

装配要求:密封条各拐角处应安装到位,不允许出现褶皱。

门洞密封条接口应放在门洞下中间位置。

密封条硬度应适当,不因温度的变化而变化较大。

装配后的胶条表面应无任何缺陷,如锤击印痕、变形、翘曲等。

后门槛压板总成压板的一端与A柱或B柱下护板接触处搭配良好;压板应安装到位,无松动等现象;安装后地毯无外露等现象;

玻璃升降器及电机总成

拆卸与安装

1、拆下玻璃

2、拆下总成上的七颗固定螺母;

3、拆下饰板固定支架;

4、松开电机线插并取出玻璃升降器总成;

5、注意对滑块加油及检查调整是否存在毛刺。

安装时步骤与拆卸相反。

装配要求:固定螺栓或螺母,扭矩为M=7±1 N·m;安装且调整完之后,需要保证玻璃能平稳、顺利的上升和下降,不允许玻璃有晃动、振颤、冲击等现象;电动要求:上升/下降时间为3±1s。

车门外拉手及锁芯

拆卸与安装

1、松开连接杆;

2、松开两颗固定螺栓;

3、取出外拉手;

安装时步骤与拆卸相反。

车门锁及电机

拆卸与安装

1、松开连接杆;

2、松开门锁上的三颗固定螺栓;

3、取出门锁并脱开线插;

安装时步骤与拆卸相反。

45

玻璃外压条

拆卸与安装

1、松开螺栓;

2、拆下玻璃内饰板、玻璃导管和三角玻璃;

3、用夹扣专用工具向里顶开夹扣往上

取出压条。

安装时步骤与拆卸相反。

拆卸B 护盖

移开密封条,松开四颗固定螺栓取出护

盖

46

三角玻璃

拆卸与安装

1、拆卸升降玻璃;

2、拆卸玻璃泥槽;

3、松开玻璃导轨的两颗固定螺栓;

4、朝前拉动三角玻璃即可取出三角

玻璃及密封条。

安装时步骤拆卸相反。

47

车门限度器

拆卸与安装

1、拆卸限度器与B 柱连接螺栓;

2、松开限度器与车门的两颗固定螺栓;

3、从车门内腔内取出限度器形码

安装时步骤与拆卸相反。

装配要求:螺栓扭紧扭矩为7.2±0.7N ·m ;固定在门柱为25±3、固定在门上为9±1。

限度器工作应灵活、可靠,无任何卡磕、咬死等现象。

限度器拉杆与滑块之间应有润滑脂。