Linux 系统主机安全加固

如何进行Linux系统安全加固

如何进行Linux系统安全加固Linux系统是业界广泛使用的一种操作系统,但是由于其开放源代码的特性,也使得其安全性面临一定的挑战。

为了保护服务器和应用程序的安全,对Linux系统进行安全加固是至关重要的。

本文将介绍如何进行Linux系统的安全加固,以保护系统免受潜在的威胁。

一、更新系统和软件第一步,在进行任何安全加固之前,确保您的Linux系统和软件都是最新的版本。

及时更新系统和软件补丁是保持系统安全的基本要求。

二、限制用户权限1. 禁止root用户登录:root用户是Linux系统的超级管理员,拥有最高权限。

为了防止黑客直接攻击root账号,应禁止root用户登录,并使用普通用户登录系统进行操作。

2. 限制用户权限:给予用户最小的权限,仅赋予其完成工作所需的权限,避免非必要的系统访问权限。

三、配置防火墙配置防火墙可以阻止不明访问和恶意攻击,增强系统安全性。

1. 启用iptables:iptables是Linux系统的防火墙工具,使用它可以配置规则来过滤和管理网络通信。

通过配置iptables,可以限制对系统的访问,仅允许必要的端口和协议。

2. 限制网络访问:通过防火墙,限制外部网络对服务器的访问。

例如,可以只开放HTTP和SSH端口,并禁止其他不必要的端口。

四、加密通信为了保护敏感数据的机密性,对Linux系统中的通信进行加密是必要的。

1. 使用SSH协议:SSH(Secure Shell)是一种加密通信协议,可以安全地远程登录和执行命令。

使用SSH协议代替传统的明文传输协议,如Telnet,可以保护用户的登录凭证免受攻击。

2. HTTPS配置:对于运行Web服务器的系统,配置HTTPS协议可以加密网站与用户之间的通信,确保数据的机密性和完整性。

五、强化密码策略强密码是保护系统安全的一个重要环节。

通过实施强密码策略,可以降低系统遭受密码攻击的风险。

1. 密码复杂度要求:要求用户设置复杂的密码,包含大小写字母、数字和特殊字符,并定期更换密码。

Linux操作系统安全性分析与加固

Linux操作系统安全性分析与加固作为一款开源操作系统,Linux在全球范围内得到了广泛的应用。

然而,随着互联网的普及和信息技术的发展,Linux操作系统也面临着越来越多的安全威胁。

为了保护系统及其中的数据安全,我们需要对Linux操作系统进行安全性分析,并采取相应的加固措施。

首先,我们需要对Linux操作系统的安全性进行全面的分析。

Linux作为开源系统,其安全性一直备受各方关注。

与其他操作系统相比,Linux在内核层面具有更高的安全性,但仍然存在一些潜在的安全漏洞。

常见的安全问题包括操作系统和软件的漏洞、不正确的权限管理、网络攻击、恶意软件以及内部威胁等。

在进行安全性分析时,我们需要注意以下几个关键点。

首先,对于Linux操作系统及其中的软件进行安全漏洞扫描,及时修复发现的漏洞。

其次,加强对系统的权限管理,确保只有授权用户才能访问敏感数据和系统资源。

此外,我们还需要设置有效的防火墙和入侵检测系统来防止未经授权的网络访问和攻击。

同时,定期进行系统安全审计和日志分析,及时发现异常行为和攻击迹象。

针对Linux操作系统的安全漏洞,我们可以采取一系列加固措施。

首先,及时更新操作系统和软件的安全补丁。

开源社区和厂商经常会发布新的补丁来修复已知的漏洞,我们需要及时更新以提高系统的安全性。

其次,采用强密码策略来保护用户账户的安全。

强密码应包含大小写字母、数字和特殊字符,并定期更换密码以防止猜测和破解。

另外,限制系统登录尝试次数,防止暴力破解攻击。

此外,我们还可以使用访问控制和权限管理来加固Linux操作系统。

通过设置合理的用户组和权限,我们可以限制用户对文件和目录的访问权限,以保护敏感数据。

同时,避免使用具有高权限的用户账户进行常规操作,以降低系统被攻击或滥用权限的风险。

此外,使用防火墙和网络隔离技术来限制不必要的网络访问,以防止恶意流量和攻击。

针对网络安全方面的威胁,我们可以加强Linux操作系统的网络安全保护。

Linux安全加固

一,登录bannar设置要求内容:修改系统banner,避免泄漏操作系统名称,版本号,主机名称等,并且给出登陆告警信息操作步骤:在缺省情况下,当你登录到linux 系统,它会告诉你该linux 发行版的名称、版本、内核版本、服务器的名称。

应该尽可能的隐藏系统信息。

首先编辑―/etc/rc.d/rc.local‖文件,在下面显示的这些行前加一个―#‖,把输出信息的命令注释掉。

# This will overwrite /etc/issue at every boot. So, make any changes you want to make to /etc/issue here or you will lose them when you reboot#echo ―‖ > /etc/issue#echo ―$R‖ >> /etc/issue#echo ―Kernel $(uname -r) on $a $(uname -m)‖ >> /etc/issue#cp -f /etc/issue /etc/#echo >> /etc/issue其次删除‖/etc‖目录下的 和issue 文件:# mv /etc/issue /etc/issue.bak# mv /etc/ /etc/.bak二,账号设置要求内容:1,应删除或锁定与设备运行、维护等工作无关的账号操作步骤:锁定或者删除用户userdel -r 用户(删除用户)锁定用户(如下)修改/etc/shadow 文件,用户名后加*LK*将/etc/passwd 文件中的shell 域设置成/bin/falsepasswd -l 用户(只有具备超级用户权限的使用者方可使用,)需要锁定的用户:listen,gdm,webservd,nobody,nobody4、noaccess。

2,使用PAM禁止任何人su为root操作步骤:编辑su文件(vim /etc/pam.d/su),在开头添加下面两行:auth sufficient /lib/security/pam_rootok.soauth required /lib/security/pam_wheel.so group=wheel如上两行命令说明只有wheel组的成员可以使用su 命令成为root 用户。

linux安全加固总结

Linux系统的安全加固是一个持续的过程,涉及到多个层面的安全配置和管理。

以下是对Linux系统安全加固的一些关键点的总结:1. 用户与权限管理:禁止root直接登录:通过修改文件禁用root账户远程SSH登录,推荐使用普通用户登录后再通过sudo提权。

设置强密码策略:使用PAM模块如pam_cracklib或pam_passwdqc来实施严格的密码复杂度要求,并设置定期更改密码的策略。

用户口令锁定策略:设定连续登录失败次数限制,超过次数锁定账号,可通过等配置文件实现。

2. 服务和端口管理:关闭不必要的服务和端口:通过systemctl或service命令停止并禁用不需要的服务,如ftp、telnet等不安全的服务,同时在防火墙(iptables或firewalld)中仅开放必要的网络端口。

3. SSH安全加固:使用密钥对验证替代密码验证:启用公钥认证,禁用密码登录以提高安全性。

修改SSH默认端口:将SSH服务监听的端口从22更改为其他非标准端口,增加攻击者猜测难度。

限制SSH访问源地址:通过防火墙规则只允许特定IP或者子网段访问SSH 服务。

4. 文件系统和权限控制:调整umask值:确保新创建的文件和目录具有合理的默认权限,比如将umask设置为027,保证新增内容不会过于开放。

定期检查重要文件权限:例如确保等敏感文件只有特定权限。

5. 日志记录和审计:开启详细的日志记录:调整syslog或rsyslog配置,确保系统和应用程序日志详细且完整。

审计系统:启用auditd进行系统级审计,追踪重要的系统调用和事件。

6. 软件更新与补丁管理:及时更新系统和应用软件:保持操作系统内核及所有安装软件包的最新状态,降低因已知漏洞导致的风险。

7. 备份和恢复策略:制定数据备份计划:定期对重要数据进行备份,确保在发生安全事件后能够快速恢复。

8. 资源和时间限制:设置超时登录:通过TMOUT环境变量限制shell会话空闲时间,防止未授权长时间连接。

Linux系统的系统安全加固和防护措施

Linux系统的系统安全加固和防护措施随着信息技术的飞速发展,网络安全问题日益凸显。

作为一种开放源代码操作系统,Linux系统广泛应用于互联网服务器等重要领域,其系统安全加固和防护措施显得尤为重要。

本文将重点探讨Linux系统的系统安全加固和防护措施。

一、操作系统的安全加固1. 更新操作系统和软件版本:经常检查并更新操作系统和软件的最新版本,以获取最新的安全补丁和功能更新。

同时,及时删除不再使用的软件和插件,减少潜在的漏洞。

2. 强化账户和密码策略:对超级用户(root)账户和其他普通账户设定复杂的密码,并定期更换密码。

此外,禁止使用弱密码和常见密码,提高系统的安全性。

3. 配置文件权限设置:限制普通用户对系统核心配置文件的访问权限,避免恶意代码或攻击者利用改动配置文件来破坏系统稳定性。

4. 禁用不必要的服务和端口:检查系统中运行的服务和开放的端口,禁用不必要的服务和端口,减少系统的攻击面。

5. 安装防火墙:配置和启动防火墙,限制进出系统的网络流量,防止外部攻击和恶意流量的入侵。

二、访问控制和权限管理1. 用户权限管理:为每个用户分配合适的权限,限制其对系统资源和敏感文件的访问。

使用sudo(superuser do)命令,授予合适的特权给普通用户,降低系统被滥用的风险。

2. 使用访问控制列表(ACL):通过使用ACL实现对文件和目录的详细权限控制,限制除所有者和管理员外的其他用户对文件的访问与修改。

3. 文件加密:通过使用加密文件系统或单独对敏感文件进行加密,保护数据的机密性,即使系统受到攻击,攻击者也无法窃取敏感信息。

三、日志和监控1. 日志管理:配置系统日志以记录关键事件和错误信息。

定期检查系统日志,及时发现异常和潜在威胁,并采取相应措施进行应对。

2. 实施入侵检测系统(IDS)和入侵防御系统(IPS):部署IDS和IPS来监控系统的网络流量和行为,及时识别并阻止潜在的攻击。

3. 安全审计:进行定期的系统安全审计,发现系统中的安全漏洞和风险,及时加以修复和改进。

针对SUSE操作系统的主机进行安全加固

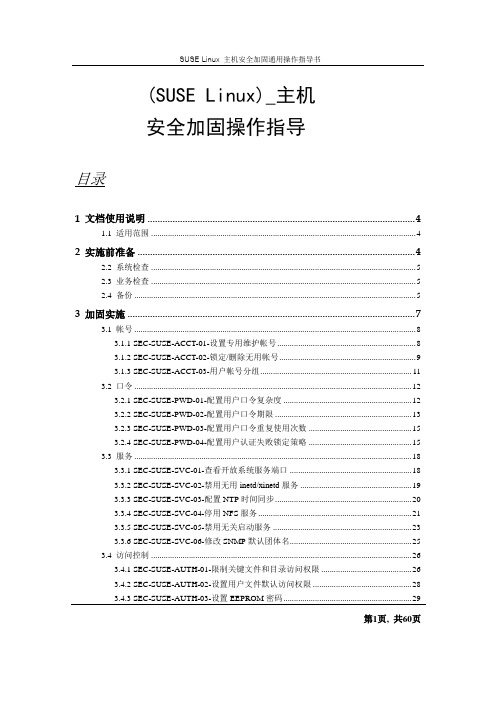

(SUSE Linux)_主机安全加固操作指导目录1 文档使用说明 (4)1.1 适用范围 (4)2 实施前准备 (4)2.2 系统检查 (5)2.3 业务检查 (5)2.4 备份 (5)3 加固实施 (7)3.1 帐号 (8)3.1.1 SEC-SUSE-ACCT-01-设置专用维护帐号 (8)3.1.2 SEC-SUSE-ACCT-02-锁定/删除无用帐号 (9)3.1.3 SEC-SUSE-ACCT-03-用户帐号分组 (11)3.2 口令 (12)3.2.1 SEC-SUSE-PWD-01-配置用户口令复杂度 (12)3.2.2 SEC-SUSE-PWD-02-配置用户口令期限 (13)3.2.3 SEC-SUSE-PWD-03-配置用户口令重复使用次数 (15)3.2.4 SEC-SUSE-PWD-04-配置用户认证失败锁定策略 (15)3.3 服务 (18)3.3.1 SEC-SUSE-SVC-01-查看开放系统服务端口 (18)3.3.2 SEC-SUSE-SVC-02-禁用无用inetd/xinetd服务 (19)3.3.3 SEC-SUSE-SVC-03-配置NTP时间同步 (20)3.3.4 SEC-SUSE-SVC-04-停用NFS服务 (21)3.3.5 SEC-SUSE-SVC-05-禁用无关启动服务 (23)3.3.6 SEC-SUSE-SVC-06-修改SNMP默认团体名 (25)3.4 访问控制 (26)3.4.1 SEC-SUSE-AUTH-01-限制关键文件和目录访问权限 (26)3.4.2 SEC-SUSE-AUTH-02-设置用户文件默认访问权限 (28)3.4.3 SEC-SUSE-AUTH-03-设置EEPROM密码 (29)第1页, 共60页3.4.4 SEC-SUSE-AUTH-04-使用SSH代替TELNET远程登陆 (29)3.4.5 SEC-SUSE-AUTH-05-限制ROOT远程登录 (30)3.4.6 SEC-SUSE-AUTH-06-限制用户FTP登录 (32)3.4.7 SEC-SUSE-AUTH-07-限制FTP用户登录后能访问的目录 (33)3.4.8 SEC-SUSE-AUTH-08-设置终端超时退出时间 (34)3.4.9 SEC-SUSE-AUTH-09-设置图形界面超时退出时间 (35)3.4.10 SEC-SUSE-AUTH-10-限制允许登录到设备的IP地址范围 (36)3.4.11 SEC-SUSE-AUTH-11-设置FTP用户登录后对文件、目录的存取权限 (37)3.4.12 SEC-SUSE-AUTH-12-取消所有文件“系统文件”属性 (39)3.4.13 SEC-SUSE-AUTH-13-禁止ctrl+alt+del (40)3.5 日志审计 (41)3.5.1 SEC-SUSE-LOG-01-记录用户登录信息 (41)3.5.2 SEC-SUSE-LOG-02-开启系统记帐功能 (42)3.5.3 SEC-SUSE-LOG-03-记录系统安全事件 (43)3.5.4 SEC-SUSE-LOG-04-日志集中存放 (45)3.5.5 SEC-SUSE-LOG-05-记录用户SU命令操作 (46)3.5.6 SEC-SUSE-LOG-06-系统服务日志 (47)3.6 登陆显示 (48)3.6.1 SEC-SUSE-BANNER-01-设置登录成功后警告Banner (48)3.6.2 SEC-SUSE-BANNER-02-设置ssh警告Banner (49)3.6.3 SEC-SUSE-BANNER-03-更改telnet警告Banner (50)3.6.4 SEC-SUSE-BANNER-04-更改ftp警告Banner (51)3.7 IP协议 (52)3.7.1 SEC-SUSE-IP-01-禁止ICMP重定向 (52)3.7.2 SEC-SUSE-IP-02-关闭网络数据包转发 (53)3.8 内核参数 (54)3.8.1 SEC-SUSE-KERNEL-01-防止堆栈缓冲溢出 (54)3.9 补丁/软件 (55)3.9.1 SEC-SUSE-SW-01-安装OS补丁 (55)4 实施后验证 (55)4.1 系统检查 (56)4.2 启动双机和业务 (56)4.3 业务检查 (56)5 风险回退 (56)5.1 故障信息收集: (57)5.2 系统恢复: (59)第2页, 共60页第3页, 共60页1 文档使用说明1.1 适用范围1.适用OS版本:SLES 9,SLES 10SLES:SUSE Linux Enterprise Edition2.适用人员:一线维护工程师和安全专业服务工程师。

linux 安全加固

linux 安全加固Linux 安全加固。

Linux作为一种开源操作系统,因其稳定性和安全性而备受青睐。

然而,任何系统都存在安全漏洞,因此对Linux系统进行安全加固是非常必要的。

本文将介绍一些常见的Linux安全加固措施,帮助您加强对Linux系统的安全防护。

首先,我们需要注意的是及时更新系统。

Linux系统的安全漏洞会不断被发现并修复,因此及时更新系统是保持系统安全的重要步骤。

您可以使用系统自带的包管理工具,如yum或apt-get,定期更新系统软件包。

其次,加强密码策略也是很重要的。

强密码可以有效防止密码破解,建议设置密码长度不少于8位,包含大小写字母、数字和特殊字符。

另外,定期更改密码也是必要的,可以通过设置密码过期时间来强制用户定期更改密码。

另外,限制用户权限也是一种有效的安全加固措施。

Linux系统中,用户的权限分为超级用户(root)和普通用户。

为了减少系统受到攻击的风险,我们应该尽量避免使用超级用户权限,只有在必要时才使用。

普通用户应该被限制其对系统的访问权限,只有在必要时才给予特定权限。

此外,防火墙的配置也是非常重要的。

Linux系统自带了防火墙工具iptables,可以通过配置iptables来限制网络流量,防止恶意攻击。

您可以根据实际情况,设置相应的规则来限制不必要的网络访问。

最后,定期备份数据也是非常重要的。

无论我们采取了多少安全措施,系统都不可能百分之百安全。

因此,定期备份数据可以帮助我们在系统遭受攻击或者发生其他意外情况时,尽快恢复数据,减少损失。

总之,对Linux系统进行安全加固是非常必要的。

通过及时更新系统、加强密码策略、限制用户权限、配置防火墙和定期备份数据等措施,可以有效提高系统的安全性,减少系统受到攻击的风险。

希望本文介绍的安全加固措施能帮助您更好地保护Linux系统的安全。

Linux系统安全加固与漏洞修复

Linux系统安全加固与漏洞修复Linux系统作为一种开源的操作系统,广泛应用于服务器、嵌入式设备等领域。

然而,由于其开放的特性,也使其容易受到恶意攻击和漏洞威胁。

为确保系统的安全性,加固和修复Linux系统的漏洞显得尤为重要。

本文将探讨Linux系统安全加固的方法和漏洞修复的技术。

1. 安全加固1.1 确保系统更新定期更新系统软件是确保系统安全的基础措施之一。

通过及时安装操作系统和应用程序的安全补丁,可以修复已知漏洞,增强系统的抵御能力。

同时,可以使用自动更新工具,如yum和apt等,保持系统软件持续更新。

1.2 配置强密码策略设置强密码策略是确保系统登录安全的重要步骤。

通过设置密码最小长度、复杂度要求、密码失效周期等,可以防止密码被猜测或暴力破解。

同时,禁用空密码和默认账户密码,限制密码尝试次数,并及时更改默认账户的密码,以增加攻击者的难度。

1.3 管理用户权限正确管理用户权限是防止未授权访问和滥用系统权限的关键。

应使用最小权限原则,仅为用户分配其所需的最低权限级别,避免过度授权。

定期审计用户权限,及时撤销或调整权限,以减少潜在的安全风险。

1.4 使用防火墙配置和使用防火墙是保护系统免受未经授权访问的有效方法。

防火墙可以限制网络流量,并监控和过滤恶意流量。

通过配置入站和出站规则,限制指定端口和协议的访问,可以降低系统面临的攻击风险。

2. 漏洞修复2.1 漏洞扫描与评估使用漏洞扫描工具,如Nessus、OpenVAS等,可以识别系统中存在的漏洞。

扫描结果将包括漏洞的描述、影响等级和修复建议。

通过对漏洞进行评估,可以确定修复的优先级和方案。

2.2 及时应用安全补丁根据漏洞扫描结果,及时查找并应用相应的安全补丁是修复漏洞的重要步骤。

各个Linux发行版都提供了更新的补丁程序,可以通过操作系统的更新管理工具进行下载和安装。

此外,还可以通过使用CentOS、Debian等常见发行版的安全公告来获取最新的漏洞修复信息。

Linux下的系统安全加固方法

Linux下的系统安全加固方法在当今信息化时代,计算机系统的安全性显得尤为重要。

而Linux作为一种开源操作系统,其灵活性和可配置性为我们提供了强大的安全加固工具和功能。

本文将介绍一些常见的Linux下的系统安全加固方法,帮助读者加强系统的安全性。

1. 更新和升级系统保持操作系统及相关软件的最新版本是确保系统安全的第一步。

定期更新和升级系统可以及时修复系统漏洞和安全隐患,并获得最新的安全补丁和功能特性。

常用的命令包括“yum update”或“apt-get upgrade”等。

2. 安装防火墙防火墙是Linux系统保护网络安全的重要工具。

可以通过配置iptables或firewalld等工具来实现防火墙的功能。

合理配置防火墙规则可以限制网络访问、过滤恶意流量,并对可信来源进行安全访问控制。

3. 用户管理与访问控制合理的用户管理和访问控制是系统安全的核心。

建议进行以下措施:3.1. 删除不必要的用户账号清理掉无用的或未授权的用户账号,减少系统受到攻击的风险。

3.2. 强化密码策略设置密码的复杂性要求,要求用户定期更换密码,并禁止使用弱密码。

3.3. 禁止root远程登录禁止root账号通过远程方式登录,减少系统远程攻击的风险。

3.4. 使用sudo限制命令权限尽量使用sudo命令来执行特权操作,限制用户对系统的直接访问。

4. 加密通信加密通信是保障系统安全的重要环节。

可以通过配置SSL/TLS证书来加密网络通信,确保数据在传输过程中的安全性。

同时,禁止使用明文传输的协议和服务,如Telnet和FTP等。

5. 安全审计和监控通过安全审计和监控可以实时监测系统的安全状态,发现潜在的威胁和异常行为。

常见的安全审计工具有AIDE和OSSEC等,可以实时监控文件和系统的变化,并发出警报。

6. 定期备份和恢复定期备份系统和关键数据是防范数据丢失和系统崩溃的有效方法。

备份数据应存储在安全的位置,并进行定期验证和测试。

Linux系统安全加固脚本使用Python编写的Linux系统安全加固脚本

Linux系统安全加固脚本使用Python编写的Linux系统安全加固脚本Linux系统是一种开放源代码的操作系统,广泛应用于服务器和个人计算机领域。

然而,随着网络攻击日益复杂和频繁,保护Linux系统的安全性变得尤为重要。

为此,许多安全专家和系统管理员利用Python编写了一些强大的脚本,用于加固Linux系统的安全性。

本文将介绍一款基于Python的Linux系统安全加固脚本的使用方法和相关知识。

一、什么是Linux系统安全加固脚本?Linux系统安全加固脚本是一种自动化工具,它基于Python语言,通过执行一系列指令和配置更改,来提高Linux系统的安全性。

这些脚本可以帮助系统管理员自动化完成一些常见的安全加固操作,减少手动配置的繁琐和出错的可能性。

二、为什么使用Python编写Linux系统安全加固脚本?Python是一种简单易学、功能强大的编程语言,已广泛应用于各个领域。

其语法简洁、代码可读性高,适合编写系统管理和安全相关的脚本。

此外,Python还具备良好的跨平台性,可以轻松运行在多种操作系统上,包括Linux。

三、Linux系统安全加固脚本的功能和特点1. 检查系统补丁和更新:脚本可以自动检查系统中的补丁和更新,并提供相应的操作选项,以确保系统始终运行在最新的稳定版本上。

2. 配置防火墙:脚本可以帮助管理员设置和配置Linux系统的防火墙规则,限制网络访问,并防止不明身份的用户入侵系统。

3. 检测恶意程序:脚本可以扫描系统中的文件和进程,检测潜在的恶意程序和病毒,并提供相应的清除和修复操作。

4. 增强用户访问控制:脚本可以加强对用户访问的控制,通过设置强密码策略、限制登录尝试次数等方式来提高系统的安全性。

5. 监控系统日志:脚本可以自动监控系统日志文件,及时报告异常事件和安全风险,以便管理员及时采取措施应对。

四、如何使用Linux系统安全加固脚本?使用Linux系统安全加固脚本非常简单,只需要按照以下步骤进行操作:1. 下载脚本文件:从可信的源或开源社区下载Linux系统安全加固脚本的源代码文件。

Linux系统安全加固脚本使用Shell脚本增强系统安全性

Linux系统安全加固脚本使用Shell脚本增强系统安全性使用Shell脚本对Linux系统进行安全加固是提高系统安全性的一种常见方法。

本文将介绍如何使用Shell脚本来增强Linux系统的安全性。

一、背景介绍随着互联网的发展,Linux系统已经成为最受欢迎和广泛使用的操作系统之一。

然而,由于系统本身的复杂性和开源特性,Linux系统也面临着各种安全威胁。

为了应对这些威胁,我们需要采取措施来加固我们的Linux系统,保护系统和数据的安全。

二、什么是Shell脚本Shell脚本是一种编程语言,用于自动化执行一系列命令。

在Linux系统中,我们可以使用Shell脚本来自动化执行一些常见的系统操作,如文件管理、进程管理等。

而当我们使用Shell脚本来增强系统安全性时,我们可以编写一些特定的脚本来检查和修复系统中的安全漏洞。

三、Shell脚本的优势使用Shell脚本进行系统安全加固具有以下几个优势:1. 自动化执行:Shell脚本可以自动执行一系列命令,无需手动干预,减少了人为错误的可能性。

2. 可扩展性:Shell脚本可以根据实际需求编写,可以灵活地增加或修改脚本内容,满足不同环境下的安全需求。

3. 可重复性:Shell脚本可以重复运行,当系统发生变化或者需要对多台机器进行安全加固时,可以方便地重复使用脚本。

四、常见的Shell脚本安全加固措施下面将介绍几个常见的Shell脚本安全加固措施,以提高Linux系统的安全性。

1. 强化密码策略:编写脚本来检查和修改系统中的密码策略,并设置密码复杂度要求、过期期限等。

2. 禁用不必要的服务:编写脚本来禁用不必要的网络服务,减少系统的攻击面。

3. 定期更新系统和软件:编写脚本来检查和更新系统中的软件包,以修复已知的安全漏洞。

4. 加强访问控制:编写脚本来检查和修改系统中的文件和目录权限,确保只有授权用户可以访问敏感数据。

五、具体实施步骤以下是使用Shell脚本进行Linux系统安全加固的具体步骤:1. 编写Shell脚本:根据实际需求,编写Shell脚本来实现安全加固措施。

运维安全加固方案

运维安全加固方案2安全加固内容安全加固是参考国内国际权威的系统安全配置标准,并结合用户信息系统实际情况,在用户允许的前提下,对重要服务器的操作系统和应用服务进行适度安全配置加固和系统安全优化,包括打补丁、停止不必要的服务、升级或更换程序、修改配置及权限等,包括操作系统安全加固和优化、应用软件安全加固和优化、网络设备安全加固和优化,加固服务内容包括基线加固、漏洞修复和安全设备调优。

2.1 基线加固2.1.1 主机加固针对目前使用的操作系统,如Windows、Linux、AIX等进行加固。

Windows设备安全加固内容:账号、口令、授权、日志配置操作、日志保护配置、共享文件夹及访问权限、Windows服务、防病毒管理、自动播放、屏幕保护、远程登录控制、补丁管理、IP协议安全配置操作、时间同步服务。

Linux操作系统安全加固内容:账号、口令、文件权限、IP协议安全、日志审计、关闭不必要的服务、资源控制。

AIX操作系统安全加固内容:账号、口令、授权、日志配置、IP协议安全、路由协议安全、补丁管理、内核调整、服务进程和启动、AIX可被利用的漏洞。

2.1.2数据库加固针对不同数据库类型的数据库如Oracle、SQL Server MysQL等进行加固,加固服务的内容包括:身份鉴别、访问控制、安全审计、资源控制等安全项加固。

加固方法包括:对数据库安全策略、服务等进行安全加固;加强对敏感存储过程的管理,尤其是能执行操作系统命令的存储过程。

Oracle 数据库安全加固内容:账号、口令、授权、日志审计、远程操作连接。

Linux版MySQL数据库安全加固内容:认证授权(以非root用户启动MySQL、口令策略、共享帐号、最小权限、IP地址限制、删除无关帐号)、日志审计、安全文件权限配置、连接数限制。

Windows 版MySQL 安全加固内容:认证授权(以普通用户权限运行MySQL、口令策略、共享帐号、最小权限、IP地址限制、删除无关帐号)、日志审计、安全文件权限配置、连接数限制。

Linux系统的网络安全加固和漏洞修复

Linux系统的网络安全加固和漏洞修复随着互联网的普及和应用,网络安全问题日益突出。

作为一种开源的操作系统,Linux在网络安全方面有着丰富的经验和技术,可以通过一系列措施来加固系统的网络安全,及时修复漏洞,保障系统的稳定和安全。

本文将介绍Linux系统的网络安全加固和漏洞修复方法。

一、强化系统权限配置Linux系统默认情况下,普通用户的权限较低,但管理员账户的权限往往较高。

为了加固系统的网络安全,可以通过以下方式进行权限配置的强化。

1. 限制root用户的远程登录权限:编辑sshd配置文件,将PermitRootLogin设为no,即禁止root用户通过远程登录来增加系统的安全性。

2. 管理员账户权限的分配:合理分配管理员账户的权限,避免滥用管理员账户获取的高权限对系统造成损害。

二、及时更新系统补丁漏洞是系统被攻击的最大威胁之一,黑客熟悉Linux的源代码和漏洞,因此及时更新系统补丁非常重要。

1. 定期更新系统软件包:使用包管理器,如apt-get或yum,定期更新系统软件包。

这些软件包包含着系统的重要组件和补丁,及时更新可以修复已知的漏洞。

2. 定期更新内核:Linux内核是操作系统的核心,更新内核可以修复一些系统核心的漏洞,并提供更好的性能和功能。

三、安装并配置防火墙防火墙是网络安全的第一道防线,可以通过限制网络流量和过滤不合法的请求来保护系统。

1. 安装iptables防火墙:iptables是Linux系统中常用的防火墙软件,可以通过编写规则来限制不同的网络流量。

2. 配置iptables规则:根据实际需求和风险评估,合理编写iptables规则,只允许必要的网络连接,防范潜在的攻击。

四、使用安全加密协议数据的安全传输对于保障系统的网络安全非常重要,可以通过使用安全加密协议来确保数据的机密性和完整性。

1. 使用SSH协议替代Telnet:SSH协议通过加密传输来确保通信的安全性,远程登录时应该使用SSH而不是明文传输的Telnet。

Linux系统安全加固与漏洞修复

Linux系统安全加固与漏洞修复Linux系统的安全性一直受到广泛关注,因为它是许多企业和个人使用的首选操作系统。

然而,就像其他任何操作系统一样,Linux也不是完全免疫于漏洞和安全威胁。

为了确保Linux系统的安全性,安全加固与漏洞修复显得非常重要。

本文将介绍一些有效的方法来加固及修复Linux系统中的安全漏洞。

1. 定期进行系统补丁更新系统管理员应定期进行操作系统的补丁更新,以修复已知漏洞和安全问题。

Linux发行版的维护团队会定期发布更新,这些更新包含了修复漏洞和提升系统安全性的补丁。

通过及时应用这些补丁,可以最大程度地减少系统受到已知漏洞的风险。

2. 配置防火墙Linux系统默认配备了强大的防火墙工具,如iptables和firewalld。

管理员可以根据需要配置防火墙规则,限制特定端口的访问和网络连接。

定期检查防火墙规则,禁用不必要的服务和端口,以减少系统面临的潜在攻击面。

3. 安装安全性工具安全性工具是加固和修复Linux系统安全漏洞的关键。

例如,Linux 系统管理员可以安装像OpenVAS或Nessus这样的漏洞扫描工具,以帮助检测系统中存在的漏洞。

此外,工具如Tripwire或AIDE可以用于文件完整性检查,以发现系统文件是否被篡改。

4. 加强用户认证和访问控制在Linux系统中,通过加强用户认证和访问控制措施,可以减少潜在的安全威胁。

管理员应强烈建议用户使用强密码,并定期更改密码。

另外,实施多因素身份验证,如RSA密钥对,可以提供更高的用户认证安全性。

5. 审计和监控系统实施系统的审计和监控可以帮助监测潜在的安全威胁并及时采取行动。

管理员可以使用日志分析工具,如Logwatch或Splunk,来监测系统日志,以便及时识别和响应安全事件。

此外,实施入侵检测系统(IDS)和入侵防御系统(IPS)可以监测和阻止潜在的入侵行为。

6. 强化网络安全措施除了保护操作系统和主机的安全外,管理员还应强化网络安全措施。

如何进行Linux系统安全加固

如何进行Linux系统安全加固Linux系统作为一种开源操作系统,广泛应用于服务器和个人计算机领域。

然而,随着网络攻击日益增多和复杂化,保护Linux系统的安全性变得尤为重要。

本文将探讨如何进行Linux系统的安全加固,以确保系统的稳定性和可靠性。

一、更新和升级软件定期更新和升级软件是保持Linux系统安全的关键措施之一。

开发者经常会发布软件的安全补丁和更新版本,以修复已知的漏洞和弱点。

因此,及时更新操作系统、应用程序和驱动程序,是防范潜在攻击的重要步骤。

二、配置强密码策略强密码是防止未经授权访问的重要防线。

通过配置强密码策略,可以增加密码的复杂性,并减少被猜测或破解的可能性。

建议使用包含大小写字母、数字和特殊字符的复杂密码,并定期更换密码,以提高系统的安全性。

三、限制用户权限合理分配用户权限是确保系统安全的重要措施。

为每个用户分配适当的权限,避免给予过高的权限,以减少潜在的风险。

同时,定期审查和更新用户权限,以确保权限的合理性和安全性。

四、配置防火墙防火墙是保护Linux系统免受网络攻击的关键组件。

通过配置防火墙规则,可以限制网络流量,并阻止未经授权的访问。

建议使用iptables或其他防火墙工具,根据实际需求和网络环境,配置适当的规则,以提高系统的安全性。

五、加密文件系统加密文件系统可以保护存储在Linux系统中的敏感数据。

通过使用加密工具,如LUKS或eCryptfs,可以对文件系统进行加密,并设置访问密码。

这样,在系统被盗或未经授权访问时,敏感数据仍然得到保护。

六、监控系统日志监控系统日志是发现潜在安全问题和异常行为的重要手段。

定期审查系统日志,包括登录记录、网络连接和授权请求,以及其他系统活动。

通过监控系统日志,可以及时发现并应对潜在的安全威胁。

七、禁用不必要的服务禁用不必要的服务是减少系统攻击面的有效方法。

在Linux系统中,经常会存在一些默认启用的服务,但实际上并不需要。

建议审查并禁用不必要的服务,以减少系统的漏洞和弱点。

Linux系统安全加固脚本

Linux系统安全加固脚本Linux系统的安全性一直是用户关注的重点,为了保护系统免受潜在的威胁,加固脚本成为一种常用的措施。

本文将介绍一种高效的Linux系统安全加固脚本,旨在帮助用户提升系统的安全性。

以下是脚本的主要内容:一、用户管理1. 修改默认管理员账户名:默认管理员账户是攻击者的主要目标之一,为了降低风险,应将默认账户名修改为较为复杂的名称。

2. 删除不必要的用户账户:只保留必要的用户账户,删除所有不活跃或不需要的账户。

3. 设置强密码策略:使用复杂的密码并定期更改密码。

二、文件权限1. 设置权限最小化原则:仅为需要访问的用户和进程授予最少权限,禁止其他用户的访问权限。

2. 定期审计文件权限:定期检查文件和目录的权限,并修复异常权限设置。

3. 禁止SUID或SGID权限的文件和脚本:这些权限可能导致系统被滥用或被攻击。

三、网络安全1. 安装防火墙:配置防火墙以限制网络流量,并仅允许经过验证的连接。

2. 关闭不必要的网络服务:只保留必需的网络服务,并关闭所有未使用的服务。

3. 加密网络通信:使用安全的加密协议(如SSH)来保护远程通信的机密性。

四、更新和漏洞修复1. 定期更新操作系统和软件包:应定期更新操作系统和安装的软件包,以修复已知漏洞并提高系统的稳定性。

2. 自动化安全补丁管理:使用脚本自动检测和安装最新的安全补丁。

五、日志和监控1. 启用安全日志记录:配置系统以记录安全事件和登录尝试,以便及时检测和响应潜在的入侵。

2. 安装和配置入侵检测系统(IDS):使用IDS实时监测系统是否受到入侵尝试,并及时发送警报。

六、备份和恢复1. 定期备份系统关键文件:定期备份系统关键文件和配置,以便在系统损坏或数据丢失时进行恢复。

2. 测试备份恢复:定期测试备份文件的完整性,并确保在需要时能够正确恢复系统。

综上所述,本文介绍了一种Linux系统安全加固脚本,通过用户管理、文件权限、网络安全、更新和漏洞修复、日志和监控、备份和恢复等方面的措施,提高系统的安全性。

Linu系统安全加固手册

L i n u系统安全加固手册文档编制序号:[KKIDT-LLE0828-LLETD298-POI08]密级:商业秘密LINUX评估加固手册安氏领信科技发展有限公司二〇二〇年十月目录1、系统补丁的安装RedHat使用RPM包实现系统安装的管理,系统没有单独补丁包(Patch)。

如果出现新的漏洞,则发布一个新的RPM包,版本号(Version)不变,Release做相应的调整。

因此检查RH Linux的补丁安装情况只能列出所有安装的软件,和RH网站上发布的升级软件对照,检查其中的变化。

通过访问官方站点下载最新系统补丁,RedHat公司补丁地址如下:rpm -qa 查看系统当前安装的rpm包rpm -ivh package1安装RPM包rpm -Uvh package1升级RPM包rpm -Fvh package1升级RPM包(如果原先没有安装,则不安装)2、帐户、口令策略的加固2.1、删除或禁用系统无用的用户询问系统管理员,确认其需要使用的帐户如果下面的用户及其所在的组经过确认不需要,可以删除。

lp, sync, shutdown, halt, news, uucp, operator, games, gopher 修改一些系统帐号的shell变量,例如uucp,ftp和news等,还有一些仅仅需要FTP功能的帐号,检查并取消/bin/bash或者/bin/sh等Shell变量。

可以在/etc/passwd中将它们的shell变量设为/bin/false或者/dev/null等。

也可以通过passwd groupdel 来锁定用户、删除组。

passwd -l user1锁定user1用户passwd -u user1解锁user1用户groupdel lp 删除lp组。

2.2、口令策略的设置RedHat Linux总体口令策略的设定分两处进行,第一部分是在/etc/文件中定义,其中有四项相关内容:PASS_MAX_DAYS 密码最长时效(天)PASS_MIN_DAYS 密码最短时效(天)PASS_MIN_LEN 最短密码长度PASS_WARN_AGE 密码过期前PASS_WARN_AGE天警告用户编辑/etc/文件,设定:PASS_MAX_DAYS=90PASS_MIN_DAYS=0PASS_MIN_LEN=8PASS_WARN_AGE=30另外可以在/etc/system-auth文件中的cracklib项中定义口令强度:difokminlendcreditucreditlcreditocredit使用vi编辑/etc/system-auth文件,设置cracklib的属性#%# This file is auto-generated.# User changes will be destroyed the next time authconfig is run.auth required /lib/security/auth sufficient /lib/security/ likeauth nullokauth required /lib/security/account required /lib/security/account required /lib/security/password required /lib/security/ retry=3 type= difok=4 minlen=12 dcredit=1 ucredit=2 lcredit=2 ocredit=1password sufficient /lib/security/ nullok use_authtok md5 shadowpassword required /lib/security/session required /lib/security/session required /lib/security/2.3、系统是否允许root远程登录RedHat在文件/etc/securetty中定义root用户可以登录的端口;默认其中只包含vc/1-11和tty1-11,即root用户只能从本地登录。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux主机安全加固V1.0hk有限公司二零一五年二月一、修改密码策略1、cp /etc/login.defs /etc/login.defs.bak2、vi /etc/login.defsPASS_MAX_DAYS 90 (用户的密码不过期最多的天数)PASS_MIN_DAYS 0 (密码修改之间最小的天数)PASS_MIN_LEN 8 (密码最小长度)PASS_WARN_AGE 7 (口令失效前多少天开始通知用户更改密码)按要求修改这几个密码选项,修改完之后保存(:wq!)退出即可。

二、查看系统是否已设定了正确UMASK值(022)1、用命令umask查看umask值是否是 022,如果不是用下面命令进行修改:cp/etc/profile/etc/profile.bakvi/etc/profile找到umask 022,修改这个数值即可。

三、锁定系统中不必要的系统用户和组1、cp /etc/passwd /etc/passwd.bakcp /etc/shadow /etc/shadow.bak锁定下列用户2、for i in admlp sync news uucp games ftp rpcrpcusernfsnobodymailnullgdm dousermod -L $idone3、检查是否锁定成功more /etc/shadow 如:lp:!*:15980:0:99999:7:::lp帐户后面有!号为已锁定。

4、禁用无关的组:备份:cp /etc/group /etc/group.bak5、编辑:vi /etc/group在组前面加#进行注释参考下面#lp:x:7:daemon,lp#uucp:x:14:uucp#games:x:20:#ftp:x:50:#rpc:x:32:#rpcuser:x:29:#nfsnobody:x:65534:#mailnull:x:47:#gdm:x:42:6、禁止root用户远程登录cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bakvi /etc/ssh/sshd_config文件,将其中的PermitRootLogin改成no,然后重新启动ssh服务/etc/init.d/sshd restart四、linux中预防SYN flood1、备份cp /etc/sysctl.conf /etc/sysctl.conf.bak2、编辑vi /etc/sysctl.conf3、添加net.ipv4.tcp_syncookies = 14、保存退出5、/sbin/sysctl -p 命令使变更生效五、ARP捆绑IP1、确认网关IP 和 mac 地址是正确的2.查看arp -a3. echo '27.152.190.199 b8:88:e3:fa:b9:8f' > /etc/ethers4.捆绑arp -f5、对比例子:(请参考系统运行的实际情况)捆绑前root@web1 etc]# arp -a? (27.152.190.199) at b8:88:e3:fa:b9:8f [ether] on em1捆绑后? (27.152.190.199) at b8:88:e3:fa:b9:8f [ether] PERM on em16、设置开机捆绑MAC备份开机自启动服务文件cp /etc/rc.d/rc.local /etc/rc.d/rc.local.bak编辑vi /etc/rc.d/rc.local添加arp–f六、停止无用服务注意:需要根据系统的实际情况和询问管理员哪些服务跟业务无关方可停用。

fori in autofschargenchargen-udpgpm ip6tables isdn kudzu xinetdnfsnfslockpcmciarhnsd dochkconfig --level 2345 $i offservice $i stopdone启动审计服务fori in audit dochkconfig --level 2345 $i onservice $i startdone七、系统禁用X-Window系统1、编辑:cp /etc/inittab /etc/inittab.bak vi/etc/inittabid:5:initdefault:将数值5改为3即可。

八、残留信息保护(使.bash_history值保存30个命令,用户退出是自动删除.bash_history文件)1、备份:cp /etc/profile /etc/profile.bak2、编辑vi /etc/profileHISTFILESIZE=30 (如果没有请自行添加)修改保存值为30HISTSIZE=30修改保存值为303、退出后自动删除个用户的“.bash_history”文件备份:cp /etc/skel/ .bash_logout /etc/skel/ .bash_logout.bak编辑:vi /etc/skel/ .bash_logout在后面添加rm -f $HOME/.bash_historymore /etc/sysctl.conf九、查看/tmp和/var/tmp目录具有粘滞位1、查看,例如:ls -al / | greptmpdrwxrwxrwt 7 root2、修改:c hmod +t/tmpchmod +t/var/tmp十、加固TCP/IP协议栈1、系统当前状态more /etc/sysctl.conf检查/etc/sysctl.conf是否存在以下内容:net.ipv4.tcp_max_syn_backlog = 4096net.ipv4.conf.all.rp_filter = 1net.ipv4.conf.all.accept_source_route = 0net.ipv4.conf.all.accept_redirects = 0net.ipv4.conf.all.secure_redirects = 0net.ipv4.conf.default.rp_filter = 1net.ipv4.conf.default.accept_source_route = 0net.ipv4.conf.default.accept_redirects = 0net.ipv4.conf.default.secure_redirects = 02、Vi /etc/sysctl.conf文件添加或修改下列值。

net.ipv4.tcp_max_syn_backlog = 4096net.ipv4.conf.all.rp_filter = 1net.ipv4.conf.all.accept_source_route = 0net.ipv4.conf.all.accept_redirects = 0net.ipv4.conf.all.secure_redirects = 0net.ipv4.conf.default.rp_filter = 1net.ipv4.conf.default.accept_source_route = 0net.ipv4.conf.default.accept_redirects = 0net.ipv4.conf.default.secure_redirects = 0chownroot:root/etc/sysctl.confchmod 0600/etc/sysctl.confsysctl –p/etc/sysctl.conf注意:修改前请备份/etc/sysctl.conf文件,如果对上面参数不清楚的请找相关资料了解。

这些参数应依据实际业务的需要来微调,具体请咨询厂商与业务开发商。

十一、系统重要文件访问权限是否为644或600一般检查/etc/passwd、/etc/shadow文件默认配置如下(可参照此):# ls -al /etc/passwd /etc/shadow 修改方法:chmod 644/etc/shadowChmod 600 /etc/passwd十二、系统是否启用安全审计用命令查看chkconfig --list | grep auditd例如:[root@linux ~]# chkconfig --list | grep auditdauditd 0:off1:off2:on3:off4:on5:off6:offroot@linux ~]# service auditd status auditd isstopped[root@linux ~]# service auditd restart Startingauditd: [OK][root@linux ~]# service auditd status auditd (pid 32217) is running... chkconfig --list | grep auditdauditd 0:off1:off2:on3:on4:on5:on6:off十三、安全审计启用计策略,一般对系统的登陆、退出、创建/删除目录、修改密码、添加组、计划任务,添加完策略后需重启这个服务:serviceauditd restart范例:more /etc/audit/audit.rules# Enable auditing -e 1## login configuration and information-w /etc/login.defs -p wa -k CFG_login.defs -w/etc/securetty -p wa -k CFG_securetty -w/var/log/faillog -p wa -k LOG_faillog -w/var/log/lastlog -p wa -k LOG_lastlog -w/var/log/tallylog -p wa -k LOG_tallylog## directory operations#-a entry,always -S mkdir -S mkdirat -S rmdir## cron configuration & scheduled jobs-w /etc/cron.allow -p wa -k CFG_cron.allow -w /etc/cron.deny -p wa -k CFG_cron.deny -w/etc/cron.d/ -p wa -k CFG_cron.d-w /etc/cron.daily/ -p wa -k CFG_cron.daily -w/etc/cron.hourly/ -p wa -k CFG_cron.hourly-w /etc/cron.monthly/ -p wa -k CFG_cron.monthly -w/etc/cron.weekly/ -p wa -k CFG_cron.weekly -w/etc/crontab -p wa -k CFG_crontab-w /var/spool/cron/root -k CFG_crontab_root## user, group, password databases -w /etc/group -p wa -k CFG_group -w/etc/passwd -p wa -k CFG_passwd -w/etc/gshadow -k CFG_gshadow-w /etc/shadow -k CFG_shadow-w /etc/security/opasswd -k CFG_opasswd# ----- File System audit rules -----# Add a watch on "passwd" with the arbitrary filterkey "fk_passwd" that# generates records for "reads, writes, executes, and appends" on "passwd" -w/etc/passwd -k fk_passwd -p rwxa# Add a watch "shadow" with a NULL filterkey that has permissions# filtering turned off-w /etc/shadow警告:如果在运行守护进程时添加规则/etc/audit/audit.rules,则一定要以根用户身份用service auditd restart 命令启用修改。