CCNA学习与实验指南6

附录1 用单台计算机虚拟一个局域网

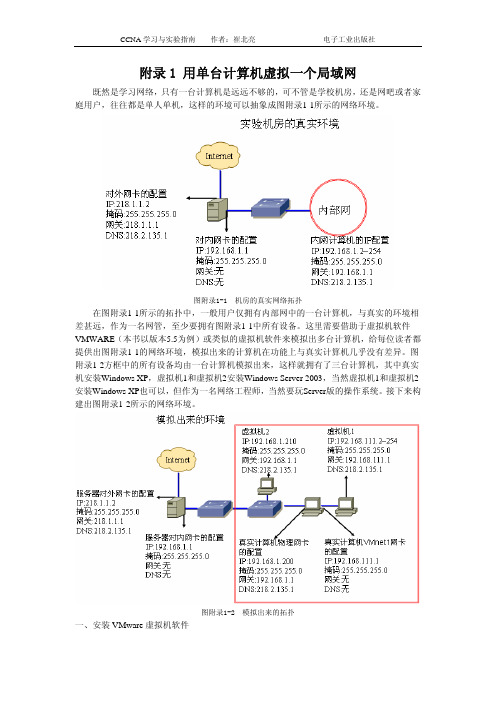

附录1 用单台计算机虚拟一个局域网 既然是学习网络,只有一台计算机是远远不够的,可不管是学校机房,还是网吧或者家庭用户,往往都是单人单机,这样的环境可以抽象成图附录1-1所示的网络环境。

图附录1-1 机房的真实网络拓扑在图附录1-1所示的拓扑中,一般用户仅拥有内部网中的一台计算机,与真实的环境相差甚远,作为一名网管,至少要拥有图附录1-1中所有设备。

这里需要借助于虚拟机软件VMWARE(本书以版本5.5为例)或类似的虚拟机软件来模拟出多台计算机,给每位读者都提供出图附录1-1的网络环境,模拟出来的计算机在功能上与真实计算机几乎没有差异。

图附录1-2方框中的所有设备均由一台计算机模拟出来,这样就拥有了三台计算机,其中真实机安装Windows XP,虚拟机1和虚拟机2安装Windows Server 2003,当然虚拟机1和虚拟机2安装Windows XP也可以,但作为一名网络工程师,当然要玩Server版的操作系统。

接下来构建出图附录1-2所示的网络环境。

图附录1-2 模拟出来的拓扑一、安装VMware虚拟机软件为了能愉快的完成本书中的大部分实验,计算机的配置越高越好,推荐最低配置为:CPU 1500MHz,最好是3000MHZ以上,双核的更好。

内存512M,最好是1GB,2GB更好。

空闲硬盘空间6GB双击“软件\ VMware-workstation\ VMware-workstation-5.5.1-19175.exe”文件,开始安装,安装过程比较简单,在此不作介绍。

安装完成后真实计算机的网络连接如图附录1-3所示,多出两块网卡,简称为VMnet1和VMnet8,本书涉及的所有实验中都使用不到VMnet8,建议把该网卡直接禁用。

图附录1-3 VMware安装完成后的网络连接二、虚拟机的基本设置1. 虚拟机的初始设置运行VMware软件,单击“File”→“New”→“New Virtual Machine”,如图附录1-4所示。

整理CCNA实验手册

一、实验目的学习使用ACL(访问控制列表)来控制网络访问。

二、实验设备路由器三台,pc两台,连线若干三、实验内容1、按上图连接好网络,设置好主机名。

2、设置主机IP:A:f0:192.168.1.1/24,s0:200.1.1.1/30B: s0:200.1.2.1/30;s1:200.1.1.2/30C:s1:200.1.2.2/30;f0:192.168.2.1/24Ftp server:192.168.1.2/24 gateway:192.168.1.1/24Web server:192.168.2.2/24 gateway:192.168.2.1/24咨询电话:咨询:实验目的:熟悉RIP协议的配置方法,和使用CISCO发现协议访问其他路由器。

实验要求:熟练配置RIP协议,掌握RIP v1和RIPv2的区别与特点。

实验设备:三台CISCO1721路由器,两台PC,交叉双绞线两根,Serial连线两根。

实验步骤:1、设置三台路由器的主机名为A,B,C。

将pc1与A的以太网口相连,pc2与C的以太网口相连。

将A的S0口与B的S1口相连,将B的S0口与C的S1口相连。

咨询电话:咨询:Pc1 Pc21、按上图将pc、交换机和路由器连接好。

2、在特权模式下设置子网掩码的格式,用term ip netmask-format命令。

命令格式为:router#term ip bitcount | decimal | hexadecimal3、为pc和路由器设置IP。

Pc1---192.168.1.1/24,网关为:192.168.1.2,A:f0---192.168.1.2/24,S0---192.168.3.1/24。

B:S1---192.168.3.2/24,S0---192.168.4.1/24。

C:S1---192.168.4.2/24,f0---192.168.2.2/24。

Pc2---192.168.2.1/24,网关为192.168.2.2。

思科网络实验室,CCNA实验指南第2章 路由器基本配置

2.1路由器和IOS概述

2.1.1路由器的硬件组成 CPU RAM FLASH NVRAM ROM 管理端口 网络端口

2.1路由器和IOS概述

2.1路由器和IOS概述

2.1.2 IOS概述 路由器有自己的操作系统,Cisco路由器采用 的操作系统软件称为Internetwork Operating System(IOS),它用来管理路由器的硬件和 软件资源。

2.5 CDP的配置

实验目的: CDP的配置 如何使用CDP协议发现网络拓扑 实验拓扑 S1 f0/0

f0/1

R1

R1

s0/0/0

f0/2

s0/0/0 R2 f0/0 Nhomakorabea

实验目的 1 路由器的密码恢复步骤 2 路由器的IOS恢复步骤 实验拓扑

COM1 PC f0/16 S1 console R1 f0/1 f0/0 172.16.0.1/24

172.16.0.100/24

2.4 密码恢复和IOS的恢复

1在路由器上配置密码 2路由器密码恢复 3恢复IOS

2.2 CLI的使用与IOS基本命令

实验目的: 1路由器CLI的各种模式 2路由器CLI各种编辑命令 3路由器密码的配置 4路由器的IOS基本命令 5查看路由器的有关信息 实验拓扑 R1 s0/0/0

f0/0 172.16.12.1/24

R2 s0/0/0 f0/0

172.16.12.2/24

2.3 配置文件的管理和IOS的管理

实验目的 1TFTP服务器的使用; 2如何备份路由器的配置文件 3如何备份路由器的IOS 4如何恢复配置文件 5如何进行IOS升级 实验拓扑

VOLCANO 实验手册v1.0

西安.威克诺CCNA and CCNP实验手册v1.0Derek Liu2010-10-1网址:电话:400—715—8369E-mail:liupeng@ 此文档内容献给所有喜爱Cisco的人,有任何问题可以使用邮件和我交流,文档主要是CCNA和CCNP实验此版本目前只包含基础实验、静态路由实验以及RIP实验,实验手册会不断的进行更新,请关注最新版本(目前版本为V1.0)!目录实验手册 (3)基础实验 (3)一、制作平行线和交叉线: (3)二、路由器的基本配置: (4)三、连通性实验: (5)路由实验 (9)实验物理拓扑: (9)一、静态路由: (9)实验一:简单静态路由 (9)实验二:静态汇总路由 (12)实验三:静态缺省路由 (13)实验四:浮动路由 (14)实验五:负载均衡 (16)实验六:递归表查询 (18)二、动态路由: (20)1、Routing information Protocol (RIPv1 and RIPv2) (20)实验一:基本的RIP配置 (20)实验二:RIPv1不连续子网 (22)实验三:RIPv2、认证、被动接口 (24)实验四:RIPv2单播更新 (26)实验五:RIPv2水平分割 (28)实验六:Offset-list (31)实验七:RIP手动汇总 (33)实验八:RIP缺省路由 (35)实验手册基础实验一、制作平行线和交叉线:①平行线制作方法:平行线的制作线序,一头是568B 另一头也是568B(请看下图)从左向右数,橙白橙绿白蓝蓝白绿棕白棕。

②交叉线制作方法:交叉线的制作线序,一头是568A 另一头是568B(请看下图)二、路由器的基本配置:路由器模式详解:路由器基本命令详解:Router>enable //进入特权模式Router#disable //退出特权模式Router#configgure terminal //进入全局配置模式Router(config)#enable password [ 密码] //配置用户模式到特权模式的明文密码Router(config)#enable secret [ 密码] //配置用户模式到特权模式的密文密码Router(config)#service password-encryption //将路由器中所有明文的密码转为加密形式显示Router(config)#hostname [ 名字] //修改设备名称Router(config)#no ip domain-lookup //关闭命令域名解析Router(config)#banner motd $ [ text ] $ //修改login提示信息Router(config)#line console 0 //进入console 口配置模式Router(config-line)#password [ 密码] //配置使用console口管理设备的密码Router(config-line)#login //允许登陆,可以说将刚刚配置的密码生效。

na实验手册

CCNA实验手册Openlab西安分公司时代教育潘熙实验一:设备登陆及基础配置实验要求:使用console线登录路由器或交换机并进行基础配置实验目的:了解如何使用console 线登陆路由器或交换机及基础配置1.1设备的登陆方式一共有两种:.使用console线和超级终端或secureCRT登陆设备;部分电脑可能不存在com口,可以使用DB-9转USB接口进行转换.通过网络远程登陆设备,常使用telnet或ssh2,但默认情况下设备远程并未被开启,可手工开启同时设备需可以进行网络通信;1.2 当console线连接后,使用超级终端或secureCRT登录.计算机开始菜单----程序--------附件------通讯------超级终端.配置超级终端1)配置区号(随便配置) 2)点击确定3)选择主机上的com口,台式机一般仅存在com1口;使用USB转接口时,插入不同USB接口时对应com口编号可能为其他数值,需选择正确的接口4)点击还原为默认,使用默认参数,确定后登陆5)设备正在启动.使用secureCRT通过console口登陆配置CRT1)开启CRT选择在标签中连接2)在弹出窗口选择新建会话 3)在弹出窗口中选择serial4)在弹出窗口中选择正确的com接口编号,配置比特波为默认的96005)会话名称用于用户标记该会话 6)使用创建的会话连接1.3设备基础配置在初登设备时,由于设备没有可加载的startup-config或者寄存器值为不加载startup-config,设备会询问管理员是否进入初始化配置模式;初始化配置模式类似于问答模式,由设备提出问题管理员进行选择回答来对设备进行部分配置;但这种方法我们极少使用,因为直接手动配置来的更方便和直接,故选择NO.开启进行基础配置:Router> 用户模式Router>enable 键入授权Router# 特权模式Router#config terminal 键入配置终端Enter configuration commands, one per line. End with CNTL/Z.Router(config)# 全局配置模式Router(config)#line console 0 进入console口Router(config-line)# 线路配置模式(其他模式的一种)Router(config-line)#logging synchronous 日志同步Router(config-line)#exec-timeout 0 0 超时计时器为0分0秒,即为永不超时,也可以使用 no exec-timeout 来关闭该计时器;但切记使用关闭命令时一定要将服务单词打、输齐,否则可能错误的关闭其他服务Router(config-line)#exitRouter(config)#no ip domain-lookup 关闭域名解析Router(config)#hostname R3 修改默认主机名为R3R3(config)#.基础配置--加密部分配置用户模式进入特权模式的密码R3(config)#enable ?password Assign the privileged level passwordsecret Assign the privileged level secretR3(config)#enable password ciscoR3(config)#enable secret cisco123注:选择password时在running-config中看到密码为明文;选择secret时在running-config中看到密码为密文;两种均使用时,secret密码生效可通过service password-encryption 命令开启密码加密服务,让running中所有以password开头的密码均变成简单的密文;.配置console口密码:R3(config)#R3(config)#line console 0R3(config-line)#password ciscoR3(config-line)#login注:此时由于使用password命令,所以在running-config中和enable密码一样;一定要配置login,可以理解为确认使用该密码来登录推荐做法:R3(config)#username ccna privilege 15 secret cisco 定义用户名为ccna权限15级(超级管理员)密码为running-config中密文的ciscoR3(config)#line console 0R3(config-line)#login local 要求console口使用本地用户数据来验证登录当输入login local后先前配置的login被覆盖.保存配置R3#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]R3#或者使用写入R3#writeBuilding configuration...[OK]R3#实验二交换机简单端口安全配置实验要求:1、交换机开启端口安全服务,pc1和pc2所在位置更换主机后交换机逻辑关闭接口;2、Pc3和pc4所在位置更换主机后交换不关闭接口但数据包将不会被转发实验目的:了解交换机简单端口工作原理、配置2.1 sw1 配置sw1(config)#interface range fastEthernet 0/1 -2sw1(config-if-range)# 同时对交换机快速以太网1、2口进行配置sw1(config-if-range)#switchport mode access 要求接口模式为接入sw1(config-if-range)#switchport port-security 开启交换机接口端口安全服务配置交换端口安全服务接口绑定的mac地址获取方法:1)可以手工输入,注意输入格式为3个16位点隔开2)也可让交换机将通过该接口数据的源mac地址自动粘连绑定sw1(config-if-range)#switchport port-security mac-address ?H.H.H 48 bit mac addresssticky Configure dynamic secure addresses as stickysw1(config-if-range)#switchport port-security mac-address sticky配置接口最多绑定地址数量,不同交换机最大数量不同sw1(config-if-range)#switchport port-security maximum ?<1-132> Maximum addressessw1(config-if-range)#switchport port-security maximum 1注:当以上条件配置完成后,如果有未被绑定的源mac地址出现在该接口时,交换机将会逻辑关闭该接口。

CCNA(640-802)学习与实验指南(附CD-ROM光盘1张) [平装]

![CCNA(640-802)学习与实验指南(附CD-ROM光盘1张) [平装]](https://img.taocdn.com/s3/m/480ab5135f0e7cd184253625.png)

编辑推荐

《CCNA(640-802)学习与实验指南》通过理论讲解,视频演示,真题解析和大量的动手实验,目的是培养出真正的CCNA。全书紧贴640-802考试大纲,全面而系统地分析和介绍了CCNA考试中涵盖的各个知识点。对每个知识点在考试中的重要程度均有标注,每章最后还有近期CCNA真题的解析。全书共分22章,内容涉及三大方面,局域网部分:网络互联基础知识和网络参考模型,思科路由器和交换机介绍,静态和动态路由协议(包括RIP、EIGRP、OSPF)原理及配置,VLAN和VLAN间路由的实现,CDP、VTP和STP协议的使用,无线网络互联和IPv6等;广域网部分:广域网接入技术,PPP和帧中继的使用,DHCP和NAT等;网络安全部分:网络安全介绍,访问控制列表的使用和安全远程办公的实现等。

《CCNA(640-802)学习与实验指南》呈现给读者的不仅仅是一本教材,还提供了一个综合的网络实验环境。帮助读者仅通过一台电脑,便可以亲自动手完成《CCNA(640-802)学习与实验指南》涉及的所有路由器和交换机的实验配置及测试。配套光盘提供1300多分钟作者本人的中文授课视频和故障排除场景。借助当今两款最强大的模拟器,构造出逼真的环境,通过近百个实验,使您成为一名真正的CCNA。

《CCNA(640-802)学习与实验指南》特别适用于那些渴望取得CCNA认证的读者,取得认证的同时,真正具备CCNA的能力;同时也可以作为高校计算机网络技术的教材,弥补实验设备的不足,改善现有学历教育,并能应用于实践的网络爱好者,难得一见的实验指导用书。

CCNA学习参考文档

CCNA学习参考文档CCNA learning reference documentCCNA学习参考文档前言:个人简历是求职者给招聘单位发的一份简要介绍,包括个人的基本信息、过往实习工作经验以及求职目标对应聘工作的简要理解,在编写简历时,要强调工作目标和重点,语言精简,避免可能会使你被淘汰的不相关信息。

写出一份出色的个人简历不光是对找工作很有用处,更是让陌生人对本人第一步了解和拉进关系的线。

本文档根据个人简历内容要求和特点展开说明,具有实践指导意义,便于学习和使用,本文下载后内容可随意调整修改及打印。

我是中专学历,马上面临找工作。

看看现在社会的竞争这么激烈,连大学生的就业都已经很不容易了,何况我们,竞争更激烈呀。

我记得毕业时我的计算机老师建议我们学习一些有用的实际技术,所以我打算学习并拿下it方面的认证。

给同要学习cisco的人一个建议:如果你想考ccna,但又担心过不了,学不会,可以先去培训。

培训为我提供了良好的学习和实践的机会,也是我吸取传统教材以外的知识的开端虽然我一开始能做的只是很基本、很普通的工作,但我从中得到了难得的实践机会。

培训所提供的是对于计算机网络知识的初步认知和知识点的推广。

由于思科公司在网络界的领先地位,使得培训不只是一个知识和技能的集中学习过程,同时也能为个人创造更多的发展机会。

选择教材对考试的成功非常的重要,如果你参加培训,可能就不是什么问题,只要选推荐的cisco student guide就可以了。

cisco的教材是最好的最权威的。

考试的内容大纲以cisco为准。

书一定要细看,不可有侥幸心理。

概念要清晰,“万变不离其宗”!题再怪,也不会偏离原理。

学习过程要注意方法,更重要的是需要毅力,如果有相关的工作经验,学起来可能轻松一点,否则的话,你需要付出更多的劳动。

cisco网页上提供的相关信息都要看,不可抱侥幸心理,总的看来,cisco的考试考题比较灵活,虽然有一部分是死的东西,但比例不大,考的方式主要是要你从它列出的几十个命令中挑选出符合条件的命令。

CCIE必看书籍

Ciscopress Field Manual Router Configuration

Security:

中文书:

CCIE安全认证考试指南

管理cisco网络安全

CSVPN认证考试指南

CiscoPress Internetworking Technologies Handbook - Fourth Edition

CiscoPress Troubleshooting IP Routing Protocols

CiscoPress IS-IS Network Design Solutions

Cisco IOS Configuration Fundamentals Configuration Guide

Cisco IOS Interface Configuration Guide

Cisco IOS IP Configuration Guide-->IP Addressing and Services

CiscoPress 802.11 Wireless LAN Fundamentals

CiscoPress Deploying License-Free Wireless Wide-Area Networks

CiscoPress Wireless Networks First-Step

ciscopress CSE Official Study guide

IP路由协议疑难解析

远程访问疑难解析 6

Cisco IPv6网络实现技术

IS-IS网络设计解决方案

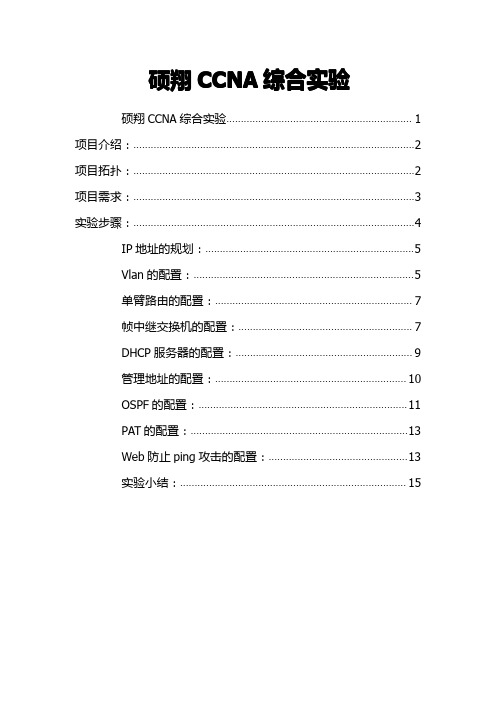

NA实验6-综合实验

硕翔CCNA综合实验硕翔CCNA综合实验 (1)项目介绍: (2)项目拓扑: (2)项目需求: (3)实验步骤: (4)IP地址的规划: (5)Vlan的配置: (5)单臂路由的配置: (7)帧中继交换机的配置: (7)DHCP服务器的配置: (9)管理地址的配置: (10)OSPF的配置: (11)PAT的配置: (13)Web防止ping攻击的配置: (13)实验小结: (15)项目介绍:总部及分支结构组网模式,内联网部署OSPF协议;总部外网使用双线路备份,主用为10M光纤,FR为备份,分支使用2M的FR连接至ISP,总部使用cisco2621模拟汇聚网关,接入为cisco2950,具体设备分布详见拓扑。

项目拓扑:项目需求:1)每小队使用1组机架,两台2950进行拓扑搭建,具体的连接方式见拓扑。

具体设备型号根据分配情况而定。

2)自行规划IP地址。

要求公司内部网络使用私有IP地址。

公网使用公有IP地址。

写出地址规划方案。

3)总部内网划分为3个vlan,10/20/30,core-2621作为内网网关,实现vlan 间的路由。

4)SRV-R1作为DHCP服务器为所有vlan的客户端提供地址分配服务。

5)为两台2950配置管理地址并提供VTY管理能力,密码为sovand,管理vlan 为vlan10。

6)Core-2621和coreR6-2541分别作为总部及分支机构的核心网关,连接内联网和外联网,内联网部分使用OSPF协议进行互联,FR部分划入区域0,总部网段划入区域1,分支机构划入区域2,要求PC-R4能远程管理SRV-R1,并与PC-R2和PC-R3进行互相访问。

7)ISP部分配置FR,使用模拟帧中继交换机,用户端PVC见拓扑,要求网络类型为点到点。

8)各核心网关配置PAT,实现全网互联,要求总部默认流量走10M的SDH线路,总部与分支机构之间的数据流量走帧中继线路。

同样的分支机构实现相应的需求。

CCNA 实验手册

CCNA实验手册Version 3.0By @红茶三杯 敏捷的网络工程师之路修订记录文档说明目录1实验准备 (4)1.1通过Console接口登录设备 (4)1.2Cisco IOS基础 (10)1.3GNS模拟器 (13)2路由篇 (21)2.1路由器基础配置 (21)2.2静态路由 (27)2.3RIPv2 (33)2.4EIGRP (40)2.5OSPF单区域 (45)2.6OSPF多区域 (49)3交换篇 (54)3.1二层交换基础 (54)3.2使用以太网子接口实现VLAN之间的互访 (57)3.3二层交换机的管理VLAN (60)3.4使用SVI实现VLAN间的互访 (67)4安全篇 (70)4.1标准ACL (70)4.2扩展ACL (72)4.3NAT (75)4.4DHCP (81)4.5综合实验1 (83)4.6综合实验2 (86)5广域网篇 (90)5.1PPP(PAP认证) (90)5.2PPP(CHAP单向认证) (92)5.3PPP(CHAP双向认证) (94)5.4帧中继基础实验 (95)5.5帧中继Hub&Spoke模型基础实验 (98)5.6帧中继P2P子接口实验 (102)6综合实验 (105)6.1综合实验1 (105)6.2综合实验2 (116)1 实验准备1.1 通过Console接口登录设备图1-1 数据网络在网络工程领域,数据网络(Data Network),如图1-1所示,指的是由各种网络设备(例如路由器、交换机、防火墙、负载均衡器)、终端及服务器等搭建而成的一张网。

数据网络的基本功能是使得网络上不同节点之间能够相互通信,从而使得各种业务系统能够在网络上正常运行。

当然这些设备是需要经过我们的配置及部署之后才能够发挥作用,数通工程师(在许多场合也被称为网络工程师)根据实际的需求,对网络进行规划、设计,并最终将设备调试妥当,把网络搭建起来。

通常对于设备的调试,大多是基于命令行的。

CCIE BOOKs

CCIE实验指南卷1 (CCIE PRACTICAL STUDIES VOLUME1 )

路由TCP/IP卷1、2 (ROUTING TCP/IP VOLUME 1、2)

CISCO交换机配置手册

2本今年用不到的书,是考CCIE SECURITY的书,是新出的,第一版,为了明年考第2个CCIE准备

CCIE SECURITY 认证考试指南 (CCIE SECURITY EXAM CERTIFICATION GUIDE)

网络安全原理与实践 (Network Security Principles and practices)

思科网络技术学院3-4期 (CISCO NETWORKING ACADEMY PROGRAM:SECOND-YEAR COMPANION GUIDE SECOND EDITION)

CCNP BSCI认证考试指南 (CCNP BSCI EXAM CERTIFICATION GUIDE)

总共16本,价值大概2K

其他:

Cisco Documentation CD

亚威英文CCNA-CCIE资料(ICND、BSCI、BCMSN、BCRAN、CIT、3550、ATM、VOIP)

没买到的书(但有电子版的)

INTERNET 路由结构 (INTERNET ROUTING STRUCTURE)

CCIE考试用书

中文(CHINESE) 英文(ENGLISH)

思科网络技术学院1-2期 (CISCO NETWORKING ACADEMY PROGRAM:FIRST-YEAR COMPANION GUIDE SECOND EDITION)

IP路由协议疑难解析 (TROUBLESHOOTING IP ROUTING PROTOCOLS)

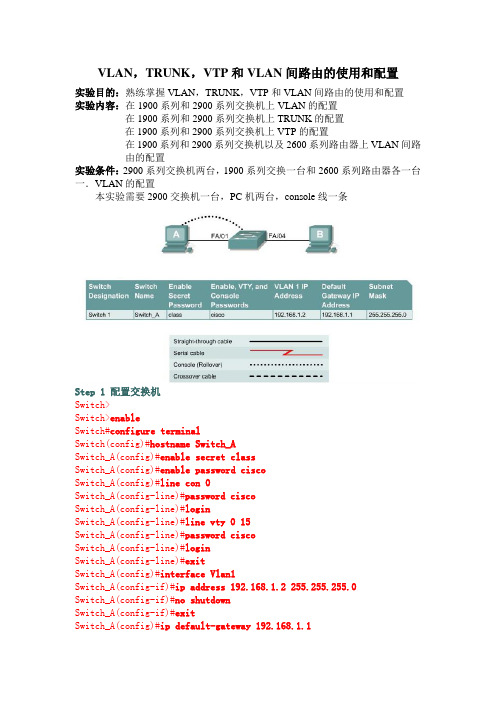

CCNA全部重要实验步骤

VLAN,TRUNK,VTP和VLAN间路由的使用和配置实验目的:熟练掌握VLAN,TRUNK,VTP和VLAN间路由的使用和配置实验内容:在1900系列和2900系列交换机上VLAN的配置在1900系列和2900系列交换机上TRUNK的配置在1900系列和2900系列交换机上VTP的配置在1900系列和2900系列交换机以及2600系列路由器上VLAN间路由的配置实验条件:2900系列交换机两台,1900系列交换一台和2600系列路由器各一台一.VLAN的配置本实验需要2900交换机一台,PC机两台,console线一条Step 1 配置交换机Switch>Switch>enableSwitch#configure terminalSwitch(config)#hostname Switch_ASwitch_A(config)#enable secret classSwitch_A(config)#enable password ciscoSwitch_A(config)#line con 0Switch_A(config-line)#password ciscoSwitch_A(config-line)#loginSwitch_A(config-line)#line vty 0 15Switch_A(config-line)#password ciscoSwitch_A(config-line)#loginSwitch_A(config-line)#exitSwitch_A(config)#interface Vlan1Switch_A(config-if)#ip address 192.168.1.2 255.255.255.0Switch_A(config-if)#no shutdownSwitch_A(config-if)#exitSwitch_A(config)#ip default-gateway 192.168.1.1Switch_A(config)#endStep 2 为PC配置正确的IP地址,子网掩码和缺省网关Step 3 检测连通性由switch ping两台PC机,检测连通性Step 4 显示VLAN的接口信息2900:Switch_A#show vlan1900:Switch_A#show vlan-membershipStep 5 创建,命名VLAN2900:Switch_A#vlan databaseSwitch_A(vlan)#vlan 2 name VLAN2Switch_A(vlan)#vlan 3 name VLAN3Switch_A(vlan)#exit1900:Switch_A#configure terminalSwitch_A(config)#vlan 2 name VLAN2Switch_A(config)#vlan 3 name VLAN3Step 6 安排4,5,6端口到VLAN 22900:Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/4 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 2 Switch_A(config-if)#interface fastethernet 0/5 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 2 Switch_A(config-if)#interface fastethernet 0/6 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 2 Switch_A(config-if)#end1900:Switch_A#configure terminalSwitch_A(config)#interface Ethernet 0/4Switch_A(config-if)#vlan static 2Switch_A(config-if)#interface Ethernet 0/5 Switch_A(config-if)#vlan static 2Switch_A(config-if)#interface Ethernet 0/6 Switch_A(config-if)#vlan static 2Switch_A(config)#endStep 7 显示VLAN的接口信息2900:Switch_A#show vlan1900:Switch_A#show vlan-membershipStep 8 安排7,8,9端口到VLAN 3Switch_A#configure terminalSwitch_A(config-if)#interface fastethernet 0/7 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 3 Switch_A(config-if)#interface fastethernet 0/8 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 3 Switch_A(config-if)#interface fastethernet 0/9 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 3 Switch_A(config-if)#endStep 9 显示VLAN的接口信息2900:Switch_A#show vlan1900:Switch_A#show vlan-membershipStep 10 测试VLANsStep 11 解除VLAN与端口的绑定2900:Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/4 Switch_A(config-if)#no switchport access vlan 2 1900:Switch_A#configure terminalSwitch_A(config)#interface Ethernet 0/4Switch_A(config-if)#no vlan-membership 2Switch_A(config-if)#endStep 12 显示VLAN的接口信息2900:Switch_A#show vlan1900:Switch_A#show vlan-membershipStep 13 删除VLAN2900:Switch_A#vlan databaseSwitch_A(vlan)#no vlan 3Deleting VLAN 3Switch_A(vlan)#exit1900:Switch_A#configure terminalSwitch_A(config)#interface ethernet 0/7 Switch_A(config-if)#no vlan 3Switch_A(config-if)#exitStep 14 显示VLAN的接口信息2900:Switch_A#show vlan1900:Switch_A#show vlan-membership二.VLAN的TRUNK配置本实验需要2900交换机两台,PC机两台,console线一条(一)ISLStep 1 配置交换机的基本参数参考上面的实验Step 2 为PC配置正确的IP地址,子网掩码和缺省网关Step 3 检测连通性由switch ping两台PC机,检测连通性Step 4 显示VLAN的接口信息Switch_A#show vlanStep 5 在Switch_A上创建,命名VLANSwitch_A#vlan databaseSwitch_A(vlan)#vlan 10 name AccountingSwitch_A(vlan)#vlan 20 name MarketingSwitch_A(vlan)#vlan 30 name EngineeringSwitch_A(vlan)#exitStep 6 安排4,5,6端口到VLAN 10Switch_A(config)#interface fastethernet 0/4Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#interface fastethernet 0/5Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#interface fastethernet 0/6Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#endStep 7 安排端口7,8,9到VLAN 20Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/7Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#interface fastethernet 0/8Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#interface fastethernet 0/9Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#endStep 8 安排端口10,11,12到VLAN 30Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/10Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 30Switch_A(config-if)#interface fastethernet 0/11Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 30Switch_A(config-if)#interface fastethernet 0/12Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 30Switch_A(config-if)#endStep 9 在Switch_B上创建,命名VLAN重复5-8步,在Switch_B创建,命名VLANStep 10 显示VLAN的接口信息Switch_A#show vlanStep 11 测试VLANsStep 12 创建ISL trunkSwitch_A(config)#interface fastethernet 0/1Switch_A(config-if)#switchport mode trunkSwitch_A(config-if)#switchport trunk encapsulation isl Switch_A(config-if)#endSwitch_B(config)#interface fastethernet 0/1Switch_B(config-if)#switchport mode trunkSwitch_B(config-if)#switchport trunk encapsulation isl Switch_B(config-if)#endStep 13 测试ISL trunk(二)dot1qStep 1 配置交换机的基本参数参考上面的实验Step 2 为PC配置正确的IP地址,子网掩码和缺省网关Step 3 检测连通性由switch ping两台PC机,检测连通性Step 4 显示VLAN的接口信息Switch_A#show vlanStep 5 在Switch_A上创建,命名VLANSwitch_A#vlan databaseSwitch_A(vlan)#vlan 10 name AccountingSwitch_A(vlan)#vlan 20 name MarketingSwitch_A(vlan)#vlan 30 name EngineeringSwitch_A(vlan)#exitStep 6 安排4,5,6端口到VLAN 10Switch_A(config)#interface fastethernet 0/4 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 10 Switch_A(config-if)#interface fastethernet 0/5 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 10 Switch_A(config-if)#interface fastethernet 0/6 Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#endStep 7 安排端口7,8,9到VLAN 20Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/7Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#interface fastethernet 0/8Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#interface fastethernet 0/9Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#endStep 8 安排端口10,11,12到VLAN 30Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/10Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 30Switch_A(config-if)#interface fastethernet 0/11Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 30Switch_A(config-if)#interface fastethernet 0/12Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 30Switch_A(config-if)#endStep 9 在Switch_B上创建,命名VLAN重复5-8步,在Switch_B创建,命名VLANStep 10 显示VLAN的接口信息Switch_A#show vlanStep 11 测试VLANsStep 12 创建dot1q trunkSwitch_A(config)#interface fastethernet 0/1Switch_A(config-if)#switchport mode trunkSwitch_A(config-if)#switchport trunk encapsulation dot1q Switch_A(config-if)#endSwitch_B(config)#interface fastethernet 0/1Switch_B(config-if)#switchport mode trunkSwitch_B(config-if)#switchport trunk encapsulation dot1q Switch_B(config-if)#endStep 13 测试dot1q trunk三.VLAN的VTP配置本实验需要2900交换机两台,PC机两台,console线一条Step 1 配置交换机参考上面的实验Step 2 为PC配置正确的IP地址,子网掩码和缺省网关Step 3 测试连接性由switch ping两台PC机,检测连通性Step 4 显示VLAN接口信息Switch_A#show vlanStep 5 配置VTP服务器端Switch_A#vlan databaseSwitch_A(vlan)#vtp serverSwitch_A(vlan)#vtp domain group1Switch_A(vlan)#exitStep 6 创建,命名VLANsSwitch_A#vlan databaseSwitch_A(vlan)#vlan 10 name AccountingSwitch_A(vlan)#vlan 20 name MarketingSwitch_A(vlan)#vlan 30 name EngineeringSwitch_A(vlan)#exitStep 7 安排端口4,5,6到VLAN 10Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/4Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#interface fastethernet 0/5Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#interface fastethernet 0/6Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#endStep 8 安排端口7,8,9到VLAN 20Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/7Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#interface fastethernet 0/8Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#interface fastethernet 0/9Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#endStep 9 安排端口10,11,12到VLAN 30Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/10Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 30Switch_A(config-if)#interface fastethernet 0/11Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 30Switch_A(config-if)#interface fastethernet 0/12Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 30Switch_A(config-if)#endStep 10 显示VLAN接口信息Switch_A#show vlanStep 11 配置VTP客户端Enter the following commands to configure Switch_B to be a VTP client: Switch_B#vlan databaseSwitch_B(vlan)#vtp clientSwitch_B(vlan)#vtp domain group1Switch_B(vlan)#exitStep 12 创建trunkSwitch_A(config)#interface fastethernet 0/1Switch_A(config-if)#switchport mode trunkSwitch_A(config-if)#endSwitch_B(config)#interface fastethernet 0/1Switch_B(config-if)#switchport mode trunkSwitch_B(config-if)#end2900:Note that it is necessary to specify the encapsulation on a 2924XL, since it supports 802.1Qand ISL.Switch_A(config)#interface fastethernet0/1Switch_A(config-if)#switchport mode trunkSwitch_A(config-if)#switchport trunk encapsulation dot1qSwitch_A(config-if)#endSwitch_B(config)#interface fastethernet0/1Switch_B(config-if)#switchport mode trunkSwitch_B(config-if)#switchport trunk encapsulation dot1qSwitch_B(config-if)#endStep 13 测试trunkshow interface fastethernet 0/1 switchportStep 14 显示VLAN接口信息Switch_B#show vlanStep 15 安排端口4,5,6到VLAN 10Switch_B#configure terminalSwitch_B(config)#interface fastethernet 0/4Switch_B(config-if)#switchport mode accessSwitch_B(config-if)#switchport access vlan 10Switch_B(config-if)#interface fastethernet 0/5Switch_B(config-if)#switchport mode accessSwitch_B(config-if)#switchport access vlan 10Switch_B(config-if)#interface fastethernet 0/6Switch_B(config-if)#switchport mode accessSwitch_B(config-if)#switchport access vlan 10Switch_B(config-if)#endStep 16 Assign ports to VLAN 20Switch_B#configure terminalSwitch_B(config)#interface fastethernet 0/7Switch_B(config-if)#switchport mode accessSwitch_B(config-if)#switchport access vlan 20Switch_B(config-if)#interface fastethernet 0/8Switch_B(config-if)#switchport mode accessSwitch_B(config-if)#switchport access vlan 20Switch_B(config-if)#interface fastethernet 0/9Switch_B(config-if)#switchport mode accessSwitch_B(config-if)#switchport access vlan 20Switch_B(config-if)#endStep 17 Assign ports to VLAN 30Switch_B#configure terminalSwitch_B(config)#interface fastethernet 0/10Switch_B(config-if)#switchport mode accessSwitch_B(config-if)#switchport access vlan 30 Switch_B(config-if)#interface fastethernet 0/11 Switch_B(config-if)#switchport mode access Switch_B(config-if)#switchport access vlan 30 Switch_B(config-if)#interface fastethernet 0/12 Switch_B(config-if)#switchport mode access Switch_B(config-if)#switchport access vlan 30 Switch_B(config-if)#endStep 18 显示VLAN接口信息Switch_A#show vlan四.VLAN间路由的配置本实验需要2621路由器一台,2900交换机一台,PC机两台,console线一条Step 1 配置交换机参考上面的实验Step 2 配置连接到交换机上的主机a. 连接到port 0/5上的PC:IP address 192.168.5.2Subnet mask 255.255.255.0Default gateway 192.168.5.1b. 连接到port 0/9上的PC:IP address 192.168.7.2Subnet mask 255.255.255.0Default gateway 192.168.7.1Step 3 测试连通性Step 4 创建,命名两个VLANs2900:Switch_A#vlan databaseSwitch_A(vlan)#vlan 10 name SalesSwitch_A(vlan)#vlan 20 name SupportSwitch_A(vlan)#exit1900:Switch_A#config terminalSwitch_A(config)#vlan 10 name SalesSwitch_A(config)#vlan 20 name SupportSwitch_A(config)#exitStep 5 安排端口5,6,7,8到VLAN 102900:Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/5 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 10 Switch_A(config-if)#interface fastethernet 0/6 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 10 Switch_A(config-if)#interface fastethernet 0/7 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 10 Switch_A(config-if)#interface fastethernet 0/8 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 10 Switch_A(config-if)#end1900:Switch_A#configure terminalSwitch_A(config)#interface ethernet 0/5Switch_A(config-if)vlan static 10Switch_A(config-if)#interface ethernet 0/6 Switch_A(config-if)vlan static 10Switch_A(config-if)#interface ethernet 0/7 Switch_A(config-if)vlan static 10Switch_A(config-if)#interface ethernet 0/8 Switch_A(config-if)vlan static 10Switch_A(config-if)#endStep 6 安排端口910,11,12到VLAN 202900:Switch_A#configure terminalSwitch_A(config)#interface fastethernet 0/9 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 20 Switch_A(config-if)#interface fastethernet 0/10 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 20 Switch_A(config-if)#interface fastethernet 0/11 Switch_A(config-if)#switchport mode acce ss Switch_A(config-if)#switchport access vlan 20 Switch_A(config-if)#interface fastethernet0/12 Switch_A(config-if)#switchport mode access Switch_A(config-if)#switchport access vlan 20 Switch_A(config-if)#end1900:Switch_A#configure terminalSwitch_A(config)#interface ethernet 0/9Switch_A(config-if)vlan static 20Switch_A(config-if)#interface ethernet 0/10Switch_A(config-if)vlan static 20Switch_A(config-if)#interface ethernet 0/11Switch_A(config-if)vlan static 20Switch_A(config-if)#interface ethernet 0/12Switch_A(config-if)vlan static 20Switch_A(config-if)#endStep 7 显示VLAN接口信息Switch_A#show vlanStep 8 创建trunk2900:Switch_A(config)#interface fastethernet0/1Switch_A(config-if)#switchport mode trunkSwitch_A(config-if)#switchport trunk encapsulation dot1qSwitch_A(config-if)#end1900: Note the 1900 switch will only support ISL trunking, not dot1q. Switch_A#configure terminalSwitch_A(config)#interface fastethernet0/26Switch_A(config-if)#trunk onStep 9 配置路由器a. Configure the router with the following data. Note that in order to Router_A(config)#interface fastethernet 0/0Router_A(config-if)#no shutdownRouter_A(config-if)#interface fastethernet 0/0.1Router_A(config-subif)#encapsulation dot1q 1Router_A(config-subif)#ip address 192.168.1.1 255.255.255.0Router_A(config-if)#interface fastethernet 0/0.2Router_A(config-subif)#encapsulation dot1q 10Router_A(config-subif)#ip address 192.168.5.1 255.255.255.0Router_A(config-if)#interface fastethernet 0/0.3Router_A(config-subif)#encapsulation dot1q 20Router_A(config-subif)#ip address 192.168.7.1 255.255.255.0Router_A(config-subif)#endStep 10 保存路由器的配置文件Step 11 显示路由器的路由表Step 12 测试VLANS 和the trunkSwitch>enableSwitch#configure terminalSwitch(config)#hostname Switch_ASwitch_A(config)#enable secret classSwitch_A(config)#line con 0Switch_A(config-line)#password ciscoSwitch_A(config-line)#loginSwitch_A(config-line)#line vty 0 15Switch_A(config-line)#password ciscoSwitch_A(config-line)#loginSwitch_A(config-line)#exitSwitch_A(config)#interface Vlan1Switch_A(config-if)#ip address 192.168.1.2 255.255.255.0 Switch_A(config-if)#no shutdownSwitch_A(config-if)#exitSwitch_A(config)#ip default-gateway 192.168.1.1Switch_A(config)#endSwitch_A#vlan databSwitch_A#vlan databaseSwitch_A(vlan)#vlan 10 name Sal esVLAN 10 added:Name: SalesSwitch_A(vlan)#vlan 20 name SupportVLAN 20 added:Name: SupportSwitch_A(vlan)#exitAPPLY completed.Exiting....Switch_A#configure terminalSwitch_A(config)#interface fastethernet0/5Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#interface fastethernet0/6Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#interface fastethernet0/7Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#interface fastethernet0/8Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 10Switch_A(config-if)#endSwitch_A#configure terminalSwitch_A(config)#interface fastethernet0/9Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#interface fastethernet0/10Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#interface fastethernet0/11Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#interface fastethernet0/12Switch_A(config-if)#switchport mode accessSwitch_A(config-if)#switchport access vlan 20Switch_A(config-if)#endSwitch_A#show vlanVLAN Name Status Ports---- --------------------------- ---------------------------------------1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4,Fa0/13, Fa0/14, Fa0/15, Fa0/16,Fa0/17, Fa0/18, Fa0/19, Fa0/20,Fa0/21, Fa0/22, Fa0/23, Fa0/2410 Sales active Fa0/5, Fa0/6, Fa0/7, Fa0/820 Support active Fa0/9, Fa0/10, Fa0/11, Fa0/121002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default activeVLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2 ---- ----- ------ ----- ------ ------ -------- ---- -------- ------ ------ 1 enet 100001 1500 - - - - - 0 010 enet 100010 1500 - - - - - 0 020 enet 100020 1500 - - - - - 0 01002 fddi 101002 1500 - - - - - 0 01003 tr 101003 1500 - - - - - 0 01004 fdnet 101004 1500 - - - ieee - 0 01005 trnet 101005 1500 - - - ibm - 0 0Switch_A#configure terminalSwitch_A(config)#interface fastethernet0/1Switch_A(config-if)#switchport mode trunkSwitch_A(config-if)#endRouter>enableRouter#configure terminalRouter(config)#hostname Router_ARouter_A(config)#enable secret classRouter_A(config)#line con 0Router_A(config-line)#password ciscoRouter_A(config-line)#loginRouter_A(config-line)#line vty 0 4Router_A(config-line)#password ciscoRouter_A(config-line)#loginRouter_A(config-line)#exitRouter_A(config)#interface fastethernet 0/0Router_A(config-if)#no shutdownRouter_A(config-if)#interface fastethernet 0/0.1Router_A(config-subif)#encapsulation dot1q 1Router_A(config-subif)#ip address 192.168.1.1 255.255.255.0Router_A(config-subif)#interface fastethernet 0/0.2Router_A(config-subif)#encapsulation dot1q 10Router_A(config-subif)#ip address 192.168.5.1 255.255.255.0Router_A(config-subif)#interface fastethernet 0/0.3Router_A(config-subif)#encapsulation dot1q 20Router_A(config-subif)#ip address 192.168.7.1 255.255.255.0Router_A(config-subif)#endRouter_A#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.5.0/24 is directly connected, FastEthernet0/0.2C 192.168.7.0/24 is directly connected, FastEthernet0/0.3C 192.168.1.0/24 is directly connected, FastEthernet0/0.1Router_A#C:\>ping 192.168.5.2Pinging 192.168.5.2 with 32 bytes of data:Reply from 192.168.5.2: bytes=32 time<10ms TTL=127Reply from 192.168.5.2: bytes=32 time<10ms TTL=127Reply from 192.168.5.2: bytes=32 time<10ms TTL=127Reply from 192.168.5.2: bytes=32 time<10ms TTL=127Ping statistics for 192.168.5.2:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0msC:\>ping 192.168.1.2Pinging 192.168.1.2 with 32 bytes of data:Reply from 192.168.1.2: bytes=32 time<10ms TTL=254Reply from 192.168.1.2: bytes=32 time=40ms TTL=254Reply from 192.168.1.2: bytes=32 time=20ms TTL=254Reply from 192.168.1.2: bytes=32 time<10ms TTL=254Ping statistics for 192.168.1.2:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 40ms, Average = 15msACL,NAT和DHCP的使用和配置实验目的:熟练掌握ACL,NA T和DHCP的原理以及在CISCO IOS上对它们进行配置的方法实验内容:ACL的配置NA T的配置DHCP的配置实验条件:2600系列路由器两台,2900交换机一台,PC两台一.ACL的配置(一)标准ACLStep 1 在路由器上配置主机名和密码Step 2 配置以太网段上的PCa. PC 1IP address 192.168.14.2Subnet mask 255.255.255.0Default gateway 192.168.14.1b. PC 2IP address 192.168.14.3Subnet mask 255.255.255.0Default gateway 192.168.14.1Step 3 保存配置GAD#copy running-config startup-configStep 4 通过ping命令测试两台PC到缺省网关的连接性Step 5 阻止PC访问路由器的以太口GAD(config)#access-list 1 deny 192.168.14.0 0.0.0.255 GAD(config)#access-list 1 permit anyStep 6 从路由器ping两台PCStep 7 把ACL应用到接口上GAD(config-if)#ip access-group 1 inStep 8 从两台PC ping路由器Step 9 创建新的ACLaccess-list 2 permit 192.168.14.1 0.0.0.254Step 10 把ACL应用的接口上ip access-group 2 inStep 11 从两台PC ping路由器GAD#show running-configversion 12.0service timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname GAD!ip subnet-zero!ip audit notify logip audit po max-events 100!interface FastEthernet0/0ip address 192.168.14.1 255.255.255.0ip access-group 2 inno ip directed-broadcast!interface Serial0/0no ip addressno ip directed-broadcastno ip mroute-cacheshutdownno fair-queue!interface Serial0/1no ip addressno ip directed-broadcastshutdown!ip classlessno ip http server!access-list 1 deny 192.168.14.0 0.0.0.255 access-list 1 permit anyaccess-list 2 permit 192.168.14.1 0.0.0.254 !line con 0transport input noneline aux 0line vty 0 4!end(二)扩展ACLStep 1 配置路由器GAD的主机名和密码Step 2 配置以太网段上的PCa. PC 1IP address 192.168.14.2Subnet mask 255.255.255.0Default gateway 192.168.14.1b. PC 2IP address 192.168.14.3Subnet mask 255.255.255.0Default gateway 192.168.14.1Step 3 保存配置GAD#copy running-config startup-configStep 4 通过ping命令测试两台PC到缺省网关的连接性Step 5 用Web浏览器连接路由器Step 6 防止通过以太网接入80端口GAD(config)#access-list 101 deny tcp 192.168.14.0 0.0.0.255 any eq 80 GAD(config)#access-list 101 permit ip any anyStep 7 应用ACL到接口GAD(config-if)#ip access-group 101 inStep 8 从PC Ping路由器Step 9 用Web浏览器连接路由器Step 10 从PC接入路由器GAD#show running-configBuilding configuration...Current configuration:!version 12.0service timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname GAD!!memory-size iomem 10ip subnet-zerono ip domain-lookup!ip audit notify logip audit po max-events 100!process-max-time 200!interface FastEthernet0/0ip address 192.168.14.1 255.255.255.0ip access-group 101 inno ip directed-broadcast!interface Serial0/0ip address 192.168.2.1 255.255.255.0no ip directed-broadcast!interface Serial0/1no ip addressno ip directed-broadcastshutdown!ip classlessip http server!access-list 101 deny tcp 192.168.14.0 0.0.0.255 any eq www access-list 101 permit ip any any!line con 0password ciscologintransport input noneline aux 0line vty 0 4password ciscologin!no scheduler allocateend(三)命名ACLStep 1 配置路由器的主机名和密码Step 2 配置以太网段上的PCa. PC 1IP address 192.168.14.2Subnet mask 255.255.255.0Default gateway 192.168.14.1b. PC 2IP address 192.168.14.3Subnet mask 255.255.255.0Default gateway 192.168.14.1Step 3 保存配置GAD#copy running-config startup-configStep 4 通过ping命令测试两台PC到缺省网关的连接性Step 5 阻止主机访问以太口GAD(config)#ip access-list standard no_access GAD(config-std-nacl)#deny 192.168.14.0 0.0.0.255 GAD(config-std-nacl)#permit anyStep 6 从PC Ping路由器Step 7 应用ACL到接口上GAD(config-if)#ip access-group no_access inStep 8 从PC Ping路由器GAD#show running-configBuilding configuration...Current configuration : 638 bytes!version 12.2!hostname GAD!enable secret 5 $1$rzr7$l9H/aXmOyxeCAiPAUoGLq.!ip subnet-zero!interface FastEthernet0/0ip address 192.168.14.1 255.255.255.0ip access-group no_access in!interface Serial0/0no ip addressshutdownno fair-queue!interface Serial0/1no ip addressshutdown!ip classlessno ip http server!!ip access-list standard no_accessdeny 192.168.14.0 0.0.0.255permit any!line con 0password ciscologinline aux 0password ciscologinline vty 0 4password ciscologin!endGAD#show ip access-listsStandard IP access list no_accessdeny 192.168.14.0, wildcard bits 0.0.0.255 (18 matches) permit any一.NA T的配置(一)静态和动态NA TStep 1 配置路由器346 - 489 CCNA 4: WAN Technologies v 3.1 - Lab 1.1.4c Copyright 粕2003, Cisco Systems, Inc.ISPRouter#configure terminalRouter(config)#hostname ISPISP(config)#enable password ciscoISP(config)#enable secret classISP(config)#line console 0ISP(config-line)#password ciscoISP(config-line)#loginISP(config-line)#exitISP(config)#line vty 0 4ISP(config-line)#password ciscoISP(config-line)#loginISP(config-line)#exitISP(config)#interface loopback 0ISP(config-if)#ip address 172.16.1.1 255.255.255.255ISP(config-if)#exitISP(config)#interface serial 0ISP(config-if)#ip address 200.2.2.17 255.255.255.252ISP(config-if)#clock rate 64000ISP(config)#ip route 199.99.9.32 255.255.255.224 200.2.2.18 ISP(config)#endISP#copy running-config startup-configGatewayRouter#configure terminalRouter(config)#hostname GatewayGateway(config)#enable password ciscoGateway(config)#enable secret classGateway(config)#line console 0Gateway(config-line)#password ciscoGateway(config-line)#loginGateway(config-line)#exitGateway(config)#line vty 0 4Gateway(config-line)#password ciscoGateway(config-line)#loginGateway(config-line)#exitGateway(config)#interface fastethernet 0Gateway(config-if)#ip address 10.10.10.1 255.255.255.0 Gateway(config-if)#no shutdownGateway(config-if)#exitGateway(config)#interface serial 0Gateway(config-if)#ip address 200.2.2.18 255.255.255.252 Gateway(config-if)#no shutdownGateway(config)#ip route 0.0.0.0 0.0.0.0 200.2.2.17。

CCNA教程精品PPT课件

• Network layer: packet

• Data-link layer: Frame

• Physical layer: bit

封装与解封装

• 封装 ( encapsulate/encapsulation): 数据要通过网络进行传输,要从高层一 层一层的向下传送,如果一个主机要传 送数据到别的主机,先把数据装到一个 特殊协议报头中,这个过程叫-----封装

• 分层的优点: • 1.促进标准化工作,允许各个供应商进行开发. • 2.各层间相互独立,把网络操作分成低复杂性单

元. • 3.灵活性好,某一层变化不会影响到别层,设计

者可专心设计和开发模块功能. • 4.各层间通过一个接口在相邻层上下通信

应用层 (高)

ቤተ መጻሕፍቲ ባይዱ

OSI 模式 概述

应用层 表示层 会话层

12

• 封装分为:切片和加控制信息 • 解封装:上述的逆向过程

EIA/TIA-232 V.35 18

数据流层的作用

例子

• 将比特组合成字节进而组合成帧

数据链路层

• 用MAC地址访问介质 • 错误发现但不能纠正

物理层

• 设备间接收或发送比特流 • 说明电压、线速和线缆等

802.3 / 802.2 HDLC

EIA/TIA-232 V.35 19

数据流层的作用

例子

CISCO教程

概述

CISCO认证体系介绍

课程摘要

第 1单元

第 2单元

第 3单元

网络基础 OSI

TCP/IP IOS IP

VLSM CIDR ACL

路由协议 RIP IGRP

EIGRP OSPF

交换网络

VLAN VTP TRUNK STP

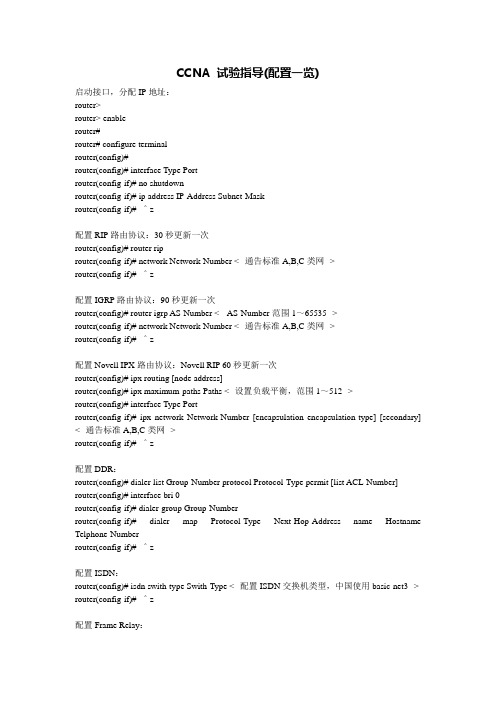

CCNA 试验指导(配置一览)

CCNA 试验指导(配置一览)启动接口,分配IP地址:router>router> enablerouter#router# configure terminalrouter(config)#router(config)# interface Type Portrouter(config-if)# no shutdownrouter(config-if)# ip address IP-Address Subnet-Maskrouter(config-if)# ^z配置RIP路由协议:30秒更新一次router(config)# router riprouter(config-if)# network Network-Number <--通告标准A,B,C类网-->router(config-if)# ^z配置IGRP路由协议:90秒更新一次router(config)# router igrp AS-Number <-- AS-Number范围1~65535-->router(config-if)# network Network-Number <--通告标准A,B,C类网-->router(config-if)# ^z配置Novell IPX路由协议:Novell RIP 60秒更新一次router(config)# ipx routing [node address]router(config)# ipx maximum-paths Paths <--设置负载平衡,范围1~512-->router(config)# interface Type Portrouter(config-if)# ipx network Network-Number [encapsulation encapsulation-type] [secondary] <--通告标准A,B,C类网-->router(config-if)# ^z配置DDR:router(config)# dialer-list Group-Number protocol Protocol-Type permit [list ACL-Number] router(config)# interface bri 0router(config-if)# dialer-group Group-Numberrouter(config-if)# dialer map Protocol-Type Next-Hop-Address name Hostname Telphone-Numberrouter(config-if)# ^z配置ISDN:router(config)# isdn swith-type Swith-Type <--配置ISDN交换机类型,中国使用basic-net3--> router(config-if)# ^z配置Frame Relay:router(config-if)# encapsulation frame-relay [cisco | ietf ]router(config-if)# frame-relay lmi-type [ansi | cisco | q933a ]router(config-if)# bandwidth kilobitsrouter(config-if)# frame-relay invers-arp [ Protocol ] [dlci ]<--配置静态Invers ARP表:router(config)# frame-relay Protocol Protocol-Address DLCI [ Broadcast ] [ ietf | cisco ] [ payload-compress | packet-by-packet ]--><--设置Keepalive间隔:router(config-if)# keepalive Number--><--为本地接口指定DLCI:router(config-if)# frame-lelay local-dlci Number--><--子接口配置:router(config-if)# interface Type Port.Subininterface-Number [ multipoint | point-to-point ]router(config-subif)# ip unnumbered Interfacerouter(config-subif)# frame-lelay local-dlci Number-->router(config-if)# ^z配置标准ACL:router(config)# access-list Access-List-Number [ permit | deny ] source [ source-mask ] <-- Access-List-Number 范围:1~99标准ACL;100~199扩展ACL;800~899标准IPX ACL;900~999扩展IPX ACL;1000~1099 IPX SAP ACL;600~699Apple Talk ACL-->router(config)# interface Type Portrouter(config-if)# ip access-group Access-List-Number [ in | out ]router(config-if)# ^z配置扩展ACL:router(config)# access-list Access-List-Number [ permit | deny ] [ Protocol | Protocol-Number ] source source-wildcard [ Source-Port ] destination destination-wildcard [ Destination-Port ] [ established ]router(config)# interface Type Portrouter(config-if)# ip access-group Access-List-Number [ in | out ]router(config-if)# ^z配置命名ACL:router(config)# ip access-list [ standard | extended ] ACL-Namerouter(config [ std- | ext- ] nacl)# [ permit | deny ] [ IP-Access-List-Test-Conditions ]router(config [ std- | ext- ] nacl)# no [ permit | deny ] [ IP-Access-List-Test-Conditions ]router(config [ std- | ext- ] nacl)# ^zrouter(config)# interface Type Portrouter(config-if)# ip access-group [ACL-Name | 1~199 ] [ in | out ]router(config-if)# ^z配置DCE时钟:router# show controllers Type Port <--确定DCE接口-->router(confin-if)# clock rate 64000 <--进入DCE接口设置时钟速率-->router(config-if)# ^z配置PPP协议:router(config)# username Name password Set-Password-Here <--验证方建立数据库--> router(config)# interface Type Portrouter(config-if)# encapsulation ppp <--启动PPP协议-->router(config-if)# ppp outhentication [ chap | chap pap | pap chap | pap ] <--选择PPP认证--> router(config-if)# ppp pap sent-username Name password Password <--发送验证信息--> router(config-if)# ^zPAP单向认证配置实例:验证方:router-server(config)# username Client password 12345 <--验证方建立数据库-->router-server(config)# interface serial 0router-server(config-if)# encapsulation ppprouter-server(config-if)# ppp authentication pap <--选择使用PAP实现PPP认证-->router-server(config-if)# ^z被验证方:router-client(config-if)# encapsulation ppprouter-client(config-if)# ppp pap sent-username Client password 12345 <--发送验证信息--> router-client(config-if)# ^zPAP双向认证配置实例:路由器A:routerA(config)# username B password 12345routerA(config)# interface serial 0routerA(config-if)# encapsulation ppprouterA(config-if)# ppp authentication paprouterA(config-if)# ppp pap sent-username A password 54321routerA(config-if)# ^z路由器B:routerB(config)# username A password 54321routerB(config)# interface serial 1routerB(config-if)# encapsulation ppprouterB(config-if)# ppp authentication paprouterB(config-if)# ppp pap sent-username B password 12345routerB(config-if)# ^zCHAP单向认证配置实例:验证方:router-server(config)# username router-client password 12345router-server(config)# interface serial 0router-server(config-if)# encapsulation ppprouter-server(config-if)# ppp authentication chaprouter-server(config-if)# ^z被验证方:router-client(config-if)# encapsulation ppprouter-client(config-if)# ppp authentication chaprouter-client(config-if)# ppp chap hostname router-clientrouter-client(config-if)# ppp chap password 12345router-client(config-if)# ^zCHAP双向认证配置实例:路由器A:routerA(config)# username routerB password 12345routerA(config)# interface serial 0routerA(config-if)# encapsulation ppprouterA(config-if)# ppp authentication chaprouterA(config-if)# ppp chap hostname routerArouterA(config-if)# ppp chap password 54321routerA(config-if)# ^z路由器B:routerB(config)# username routerA password 54321routerB(config)# interface serial 1routerB(config-if)# encapsulation ppprouterB(config-if)# ppp authentication chaprouterB(config-if)# ppp chap hostname routerBrouterB(config-if)# ppp chap password 12345routerB(config-if)# ^zTelnet使用:routerA# terminal monitor <--可以传回在远端主机执行Debug命令的结果-->routerA# telnet IP-Address [ Router-Name ] <--Telnet到指定的地址或名字的主机--> routerB# [ exit | logout ] <--退出Telnet-->routerB# + +<6>再按<--挂起Telnet-->routerA# show sessions <--显示当前所有Telnet的信息,包括Connect-Number --> routerA# Connect-Number <--返回指定的Telnet连接-->routerA# disconnect IP-Address [ Router-Name ] <--断开指定地址或名字的主机的连接--> routerA# show user <--显示Telnet到本机的连接信息-->routerA# clear line [ 0 | 1 | 2 | 3 | 4 ] <--断开指定Telnet到本机的连接-->禁止任何Telnet到本机:router(config)# line vty 0 4router(config-line)# access-class ACL-Numberrouter(config)# ^z设置主机名:router(config)# hostname Set-Hostnamerouter(config)# ^zrouter(config)# ^z设置用户模式密码:router(config)# line console 0router(config-line)# loginrouter(config-line)# password Set-Passwordrouter(config-line)# ^z设置Telnet密码:router(config)# line vty 0 4router(config-line)# loginrouter(config-line)# password Set-Passwordrouter(config-line)# ^z设置特权模式密码:router(config)# enable password Set-Password <--不加密的密码,明码-->router(config)# enable secret Set-Password <--经过加密的密码-->router(config)# ^z给所有密码加密:router(config)# service password-ancryption Set-Password-Hererouter(config)# no service password-ancryption <--取消加密-->router(config)# ^z设置登录Banner:router(config)# banner motd 分隔符Set-Banner-Information-Here 分隔符<--前后分隔符一定要一致-->设置接口的描述信息:router(config-if)# description Set-Port-Information-Hererouter(config)# ^zCDP的控制:router(config-if)# cdp enable <--在指定端口启用CDP,缺省-->router(config-if)# no cdp enable <--在指定端口关闭CDP-->router(config)# cdp run <--使所有端口启用CDP-->router(config)# no cdp run <--使所有端口关闭CDP-->Ping的使用:router# ping IP-Addressrouter# ping <--扩展Ping命令-->Protocol [ip]:[ Protocol-Type ] <--选择协议类型-->Target IP address:IP-Address <--输入测试地址-->Repeat count [5]:<--选择发送的ICMP包数量-->Datagram size [100]:<--选择每个包的大小-->Timeout in seconds [2]:<--设置每个包的超时时间-->Extended commands [n]:y <--使用扩展Ping命令-->Sweep range of sizes [n]:Tracke的使用:r outer# trace IP-Address [ Host-Name ]为Cisco 4000路由器指定媒体类型:router(config-if)# media-type 10baset <--使AUI(默认)失效,改为使用RJ-45-->router(config-if)# ^z更改路由器启动顺序:router(config)# boot system flash IOS-FileNamerouter(config)# boot system tftp IOS-FileName TFTP-IP-Addressrouter(config)# boot system romrouter(config)# ^z修改寄存器数值:router(config)# config-register V alue <--Cisco出厂默认V alue=0x2102,V alue范围:0x2100(进入ROM监视器),0x2101(使系统从ROM启动),0x2102~0x210F(使系统从NVRAM 启动)。

思科CCNA认证网络工程师学习指南

思科CCNA认证网络工程师学习指南一、书籍简介《思科CCNA认证详解与实验指南(200-120)》以描述思科CA/CCDA的认证知识为重点,以思科公司最新发布的考试大纲为前提,全面涵盖了认证领域的相关内容,其中包括网络基础知识、网络设备的工作原理、网络协议的工作原理、思科路由器与交换机的基本配置、路由技术、交换技术、远程接入技术、思科IOS特性、思科网络设备的硬件组成与IOS镜像管理、IPv6技术、认证试题分析等。

《思科CCNA认证详解与实验指南(200-120)》突破了传统的写作方式,采用“浅入深出、取证原理、演示应用”的原则体现整本书的逻辑,并配置开发了相关的教学资源,开发的教学录像与本书的知识点成“一对一”的关系,可以说是将思科CA的教学课堂放到了书上,为CA的学员节省了上千元的培训费。

另外,考虑到读者在学习CA认证时,没有实验设备的问题,本书提供了一套“网络仿真学”方案,为CA学员解决因为实验设备不足造成的实验限制和实验困难。

在本书的最后一个章节中,将CA认证的技术知识与实际的网络工程岗位集成,引导学员如何使用CA认证的知识去解决实际的故障,彻底告别了“Paper”的认证方式。

《思科CCNA认证详解与实验指南(200-120)》的写作方法就是读者的学习方法,本书的实验方法就是读者的工作岗位,本书对网络原理技术的取证方法就是将理论的瞬间变成永恒的经典!二、书籍信息出版社:电子工业出版社ISBN:版次:1开本:16开出版时间:2022-07-01页数:736正文语种:中文三、书籍目录第1章简介思科CCNA认证的体系结构1.1 简介思科的认证体系等级CCNA/CCNP/CCIE1.2 关于思科认证体系的考试过程1.3 关于思科认证体系结构的学习方式1.4 CCNA与面向实战工作的关联和认证者的行业后续发展建议 1.5 建立一个必需的学习原则:没被取证的理论就不是真理1.6 没有专业的网络实验室的解决方案1.7 用正确的心态来完成认证的学习、感受分享、寄语本章小结第2章计算机网络基础2.1 理解计算机网络2.1.1 计算机网络的分类2.1.2 理解计算机网络服务结构2.1.3 理解计算机网络拓扑2.1.4 理解IEEE 802的各个标准2.1.5 理解以太网的介质访问协议(CSMA/CD)2.1.6 CCNA认证中CSMA/CD试题分析(见随书光盘)2.2 理解计算机的MAC地址2.2.1 理解MAC地址的构成2.2.2 理解MAC地址的I/G位2.2.3 CCNA认证中MAC部分试题分析(见随书光盘)2.3 理解IP地址的作用与意义2.3.1 IP地址的定义与分类2.3.2 理解子网掩码与IP子网的划分2.3.3 计算一个IP子网内的主机数2.3.4 理解默认网关2.3.5 理解可变长子网掩码(VLSM)与无类域间的路由(CIDR)2.3.6 演示:区分网络ID、主机ID、子网掩码与网关2.3.7 演示:VLSM的基本应用与特性2.3.8 实战:IP地址规划的经典案例2.3.9 深入分析IP通信过程中的两组特殊地址2.3.10 CCNA认证中IP地址规划与设计部分试题分析(见随书光盘) 2.4 理解计算机网络的体系结构2.4.1 理解OSI开放式七层模型2.4.2 联动分析:OSI七层模型传输数据的过程2.4.3 演示:取证OSI七层模型传输数据的原理过程2.4.4 CCNA认证中OSI七层模型的试题分析(随书光盘)本章小结第3章理解网络设备工作原理3.1 中继器工作原理3.2 集线器工作原理3.3 网桥工作原理3.4 二层交换机工作原理3.4.1 通过区别集线器、二层交换机理解冲突域3.4.2 CCNA认证中网桥与二层交换机的试题分析(见随书光盘)3.5 路由器工作原理3.5.1 理解路由器工作原理必须扩展到数据链路层的问题3.5.2 CCNA认证中路由器的试题分析(见随书光盘)3.6 三层交换机工作原理本章小结第4章详解并取证网络协议的工作原理4.1 理解数据链路层协议4.1.1 理解ARP的工作原理4.1.2 关于RARP(Reverse Address Resolution Protocol)4.1.3 理解免费ARP4.1.4 演示:取证ARP协议的工作过程4.1.5 演示:取证计算机和思科路由器上的免费ARP工作过程 4.1.6 CCNA认证中ARP协议的试题分析(见随书光盘)4.2 理解网络层部分协议4.2.1 理解IP报文的结构4.2.2 演示:取证IP报文的结构4.2.3 理解ICMP协议的工作原理4.2.4 演示:取证ICMP报文的结构4.2.5 CCNA认证中ICMP协议的试题分析(见随书光盘)4.3 理解传输层部分协议4.3.1 理解TCP/IP协议的工作原理4.3.2 演示:取证TCP/IP协议的三次握手过程4.3.3 CCNA认证中TCP协议的试题分析(见随书光盘)4.3.4 理解UDP协议的工作原理4.3.5 演示:取证UDP报文的结构4.3.6 CCNA认证中UDP协议的试题分析(见随书光盘)4.4 理解应用层协议4.4.1 理解HTTP协议4.4.2 理解FTP协议4.4.3 理解FTP的主动模式4.4.4 理解FTP的被动模式4.4.5 关于FTP两种模式引发防火墙与ACL过滤时故障4.4.6 CCNA认证中FTP协议的试题分析(见随书光盘)4.4.7 简述应用层的其他协议POP3、SMTP4.5 关于知名协议端口号本章小结第5章入门思科的网络设备5.1 简介思科的数据通信产品5.1.1 认识思科路由器5.1.2 认识思科交换机5.1.3 认识思科设备上的模块及编号原则5.2 理解如何配置思科网络设备5.2.1 简介思科网络设备的配置方法5.2.2 演示:通过控制线配置与管理思科网络设备5.3 完成思科设备上的基本配置5.3.1 理解思科网络设备的配置模式5.3.2 演示:配置时间、重命名思科网络设备、接口IP地址、查看运行状态5.3.3 演示:保存、备份与删除设备配置5.3.4 演示:设置enable用户的密码5.3.5 关于配置指令缩写与帮助提示功能5.4 CCNA认证中路由器入门配置的试题分析(见随书光盘)本章小结第6章理解并实施路由技术6.1 路由技术的理论知识6.1.1 路由技术的概念6.1.2 路由技术的分类6.1.3 演示:在思科路由器上配置静态路由6.1.4 演示:在思科路由器上配置默认路由6.1.5 关于配置静态路由和默认路由的注意事项6.1.6 CCNA认证中静态路由的试题分析(见随书光盘)6.2 理解并配置动态路由协议RIP6.2.1 理解RIP路由更新报文的结构6.2.2 理解并取证:动态路由协议RIP的工作原理6.2.3 概述RIP两个版本的区别6.2.4 理解 RIPv1使用广播更新路由和RIPv2使用组播更新路由的区别 6.2.5 理解为什么RIPv2支持VLSM,而RIPv1不支持6.2.6 理解关于RIP的路由度量值6.2.7 演示:动态路由协议RIPv1的配置6.2.8 演示:动态路由协议RIPv2的配置6.2.9 理解RIPv1对连续的VLSM子网支持的一个特殊实例6.2.10 演示:RIP的路由归纳与默认路由公告6.2.11 演示:RIP的等价负载均衡6.2.12 理解并配置:RIP的安全认证过程6.2.13 理解关于动态路由协议产生的环路与收敛问题6.2.14 什么是路由环路与收敛时间6.2.15 关于水平分割、计数到无穷大、触发更新6.2.16 理解和配置RIP的定时器6.2.17 CCNA认证中动态路由协议RIP的试题分析(见随书光盘)6.3 理解基于链路状态的动态路由协议OSPF6.3.1 链路状态路由与矢量路由的区别6.3.2 从人类生活的角度类比并理解RIP与OSPF的区别6.3.3 理解并取证:动态路由协议OSPF的工作原理6.3.4 当OSPF工作在不同的网络类型时是不是所有网络都必须选举DR 6.3.5 关于OSPF路由器中链路状态特性的取证6.3.6 理解OSPF的度量值6.3.7 为什么链路状态路由协议收敛较快6.3.8 演示:动态路由协议OSPF的配置6.3.9 演示:取证在以太网上OSPF的DR与BDR选举原理6.3.10 演示:OSPF自动公告默认路由6.3.11 理解并取证:OSPF协议的安全认证过程6.3.12 CCNA认证中动态路由协议OSPF的试题分析(见随书光盘)6.4 理解动态路由协议EIGRP6.4.1 关于EIGRP的特性6.4.2 理解EIGRP的功能组件6.4.3 理解EIGRP的消息类型6.4.4 理解并取证:动态路由协议EIGRP的工作原理6.4.5 理解并取证:EIGRP的邻居表、拓扑表、路由表6.4.6 理解:弥散更新算法(DUAL)6.4.7 演示:动态路由协议EIGRP的配置6.4.8 理解关于EIGRP的路由度量值6.4.9 演示:基于EIGRP的非等价负载均衡6.4.10 演示:EIGRP的路由归纳与默认路由公告6.4.11 理解并配置:EIGRP的安全认证过程6.4.12 CCNA认证中EIGRP部分试题分析(见随书光盘) 6.5 理解路由协议的管理特性6.5.1 理解路由协议的本地管理距离6.5.2 演示:使用本地管理距离完成动态路由协议的管理 6.5.3 理解浮动路由的基本原理6.5.4 演示:浮动路由的配置6.5.5 CCNA认证中管理距离部分试题分析(见随书光盘) 6.5.6 理解简单的路由再发布6.5.7 演示:静态路由、RIP、OSPF、EIGRP的路由再发布 6.5.8 理解并配置:被动接口(Passive-interface)本章小结第7章理解并实施交换技术7.1 理解园区交换技术的基本知识7.1.1 理解园区交换网络的模型7.1.2 理解园区交换网络的连接介质7.1.3 交换机接口的双工模式与协商过程7.1.4 关于网络连接中的直通线、交叉线、反转线7.1.5 CCNA部分双工、线缆介质类型试题分析(见随书光盘)7.1.6 理解园区交换网络的流量规划原则7.1.7 理解堆叠交换机与常规交换机的区别7.2 理解虚拟局域网(VLAN)7.2.1 理解传统局域网规划的局限性7.2.2 理解虚拟局域网(VLAN)7.2.3 理解:VLAN的通信原理、VLAN干道、VLAN的标记与VTP协议7.2.4 VTP干道协议及其工作模式7.2.5 理解VTP裁剪模式(VTP Pruning)7.2.6 理解并取证:802.1Q、ISL、VTP的报文结构7.2.7 理解802.1Q的Native VLAN(本地VLAN)7.2.8 理解:静态VLAN与动态VLAN7.2.9 演示:虚拟局域网(VLAN)的基本配置(VLAN划分、Trunk、VTP) 7.2.10 CCNA认证中VLAN、VTP、Trunk试题分析(见随书光盘)7.3 理解园区交换网络的生成树(STP)技术7.3.1 理解生成树(STP)技术的工作原理7.3.2 演示:人工如何干预STP计算的默认状态7.3.3 演示:两台交换机成环后的STP计算原则7.3.4 演示并取证:BPDU报文结构7.3.5 理解:生成树收敛过程中的端口状态7.3.6 理解:CST(公共生成树)7.3.7 理解:PVST(基于每个VLAN的生成树)7.3.8 理解:PVST+(基于每个VLAN的增强型生成树)7.3.9 理解:RSTP(快速生成树)7.3.10 理解:MST(多生成树)7.3.11 CCNA认证中生成树(STP)试题分析(见随书光盘)7.4 理解VLAN间的路由7.4.1 实现VLAN间路由的基本架构7.4.2 演示:使用外部路由器架构完成VLAN间的单臂路由7.4.3 演示:配置三层交换机完成VLAN间的路由7.4.4 演示:配置三层交换机的物理接口完成路由7.4.5 CCNA认证中VLAN间路由试题分析(见随书光盘)本章小结第8章理解并实施远程接入技术8.1 简述思科远程接入的方案8.1.1 概述电路交换网络(PSTN/ISDN)8.1.2 概述分组交换网络―帧中继与某.258.1.3 概述分组交换网络―ATM8.1.4 概述租用线路―专线8.1.5 概述数字用户线路(DSL)8.1.6 概述虚拟专用网(VPN)8.1.7 CCNA认证中远程接入方案试题分析(见随书光盘)8.2 思科设备上点对点专线的配置8.2.1 理解DTE和DCE8.2.2 CCNA中DTE和DCE试题分析(见随书光盘)8.2.3 理解广域网上数据的封装形式8.2.4 最初的SLIP协议8.2.5 理解PPP协议的组件8.2.6 理解并取证:PPP协议中LCP的工作原理8.2.7 理解并取证:PPP协议中NCP的工作原理8.2.8 演示:思科路由器上PPP链路的配置8.2.9 理解与配置:HDLC(High-Level Data Link Control)8.2.10 CCNA认证中点对点接入(PPP、HDLC)的试题分析(见随书光盘) 8.3 理解PPP的安全认证8.3.1 理解并取证:PPP的PAP认证的工作原理8.3.2 演示:PPP的PAP认证配置8.3.3 理解并取证:PPP的CHAP认证的工作原理8.3.4 演示:PPP的CHAP认证配置8.3.5 关于CCNA认证中PPP安全的试题分析(见随书光盘)8.4 思科设备上帧中继(Frame-Relay)网络的配置8.4.1 理解并取证:帧中继的工作原理8.4.2 演示:思科设备基于物理接口帧中继(Frame-Relay)的配置8.4.3 演示:思科设备子接口类型帧中继的配置8.4.4 理解帧中继的逆向解析功能(Frame-Relay Inverse-ARP)8.4.5 演示:区别帧中继动态解析与静态映射的差异8.4.6 关于CCNA认证中帧中继(Frame-Relay)的试题分析(见随书光盘) 8.5 解决路由协议运行在帧中继远程接入环境中的常见问题8.5.1 演示:关于RIP运行在半网状帧中继环境中的水平分割管理方案8.5.2 演示:关于EIGRP运行在半网状帧中继环境中的水平分割管理方案 8.5.3 理解OSPF运行在NBMA中的各种解决方案的配置8.5.4 演示:在半网状的NBMA中静态指定OSPF邻居,中心路由器永远为DR的方案8.5.5 演示:在半网状的NBMA中使用ip ospf network point-to-multipoint的方案8.5.6 演示:在全网状的NBMA中使用ip ospf network broadcast的方案 8.5.7 总结:OSPF部署到NBMA网络的建议思想与注意事项8.6 思科设备上DSL网络的配置8.6.1 理解DSL的基本分类8.6.2 以ADSL为例理解DSL网络的物理架构8.6.3 关于在ADSL网络中使用PPPoE协议8.6.4 理解并取证PPPoE的工作原理8.6.5 演示:PPPoE服务端、拨号计算机、拨号路由器的配置8.7 思科设备上VPN的配置8.7.1 理解:VPN的类型与VPN设备8.7.2 简述VPN协议PPTP、L2TP、IPSec8.7.3 理解:VPN网络的数据机密性、完整性、认证、密钥交换 8.7.4 初识IPSec协议8.7.5 IPSec的AH(认证头部)与ESP(封装安全性载荷)8.7.6 关于IPSec的安全关联8.7.7 理解IKE (Internet Key E某change)的作用8.7.8 简述IPSec的工作过程8.7.9 演示:基于思科IOS路由器场对场的IPSec-VPN的配置8.7.10 关于CCNA认证中VPN的试题分析(见随书光盘)本章小结第9章实施网络管理与应用功能9.1 配置思科IOS的管理功能特性9.1.1 理解并取证:Telnet远程管理协议的工作原理9.1.2 演示:思科路由器的Telnet远程管理9.1.3 理解并取证:SSH远程管理协议的工作原理9.1.4 演示:思科路由器SSH的远程管理9.1.5 演示:思科交换机的Telnet与SSH管理9.1.6 演示:使用SDM软件管理思科路由器9.1.7 关于CCNA认证中Telnet/SSH试题分析(见随书光盘)9.2 配置思科设备上的应用功能特性9.2.1 理解并取证:DHCP的.工作原理9.2.2 演示:思科路由器上DHCP服务的配置9.2.3 理解自动专用寻址地址(APIPA)9.2.4 关于DHCP服务器的冲突检测9.2.5 演示:思科路由器上DHCP帮助地址的配置9.2.6 理解:思科DHCP如何将多个地址池分配给不同接口的子网 9.2.7 理解并取证:理解思科的邻居发现协议(CDP)9.2.8 演示:思科网络设备上CDP的配置9.2.9 理解并配置:建立主机名与DNS名称解析9.2.10 关于 CCNA认证中DHCP、CDP、DNS的试题分析(见随书光盘) 9.3 配置思科设备的网络地址翻译(NAT)功能9.3.1 理解并取证:网络地址翻译(NAT)――静态NAT的工作原理9.3.2 理解并取证:网络地址翻译(NAT)――动态NAT的工作原理9.3.3 理解并取证:网络地址翻译(NAT)――PAT的工作原理9.3.4 理解NAT的地址类型9.3.5 演示:NAT-PAT代理内部网络访问Internet9.3.6 演示:动态NAT完成网络地址翻译9.3.7 演示:使用静态NAT配置内部网络服务器提供对外服务能力9.3.8 演示:外部全局地址与外部局部地址的使用案例9.3.9 关于CCNA认证中NAT的试题分析(见随书光盘)9.3.10 理解并实施简单网络管理协议(SNMP)9.3.11 理解并实施思科的NetFlow功能9.4 思科的高可用性服务9.4.1 理解并实施HSRP9.4.2 理解并实施VRRP9.4.3 理解并实施GLBP本章小结第10章实施网络安全10.1 简述网络安全的概念10.1.1 认识常见的网络威胁10.1.2 理解网络安全区域10.1.3 理解思科的IOS防火墙10.1.4 理解基于思科IOS的IDS/IPS10.1.5 关于CCNA认证中网络安全概念的试题分析(见随书光盘)10.2 配置思科设备上的访问控制功能10.2.1 理解基础的访问控制列表(ACL)10.2.2 演示:标准ACL的配置10.2.3 演示:扩展ACL的配置10.2.4 关于ACL的其他书写形式与应用注意事项10.2.5 演示:命名ACL的配置10.3 配置思科设备上的高级访问控制功能10.3.1 演示:带时间ACL的配置10.3.2 演示:动态ACL的配置10.3.3 演示:自反ACL的配置10.3.4 演示:基于上下文的访问控制(IOS防火墙的配置) 10.3.5 关于CCNA认证中ACL的试题分析(见随书光盘)10.4 配置设备访问的安全10.4.1 演示:限制VTY(Telnet)的访问10.4.2 演示:限制Console线的访问10.4.3 演示:设置密码长度限制、密码加强10.4.4 演示:交换机端口安全的配置10.4.5 关于CCNA认证中设备访问的试题分析(见随书光盘) 10.5 配置思科的日志系统10.5.1 演示:配置控制台日志并保存到Buffered区域10.5.2 演示:配置日志发送到VTY虚拟终端10.5.3 演示:配置日志发送到Syslog日志服务器本章小结第11章理解思科网络设备的硬件构造与IOS镜像管理11.1 理解思科路由器的硬件组成11.1.1 认识路由器的中央处理器(CPU)11.1.2 认识路由器的主存储器――内存11.1.3 认识路由器的ROM11.1.4 认识路由器的启动Flash11.1.5 认识路由器的Flash存储器11.1.6 认识路由器的非易失性内存(NVRAM)11.1.7 关于思科路由器的寄存器11.1.8 关于思科路由器的启动过程11.2 配置思科IOS镜像管理11.2.1 演示:为思科2500/2600系列的路由器升级IOS镜像11.2.2 演示:为思科2950系列的交换机升级IOS镜像11.2.3 演示:思科路由器到路由器的IOS镜像管理11.2.4 演示:配置思科设备的启动顺序11.3 理解并区别思科不同版本的IOS11.4 忘记密码后恢复思科设备密码的方案11.5 关于CCNA认证中硬件组成与IOS镜像管理的试题分析(见随书光盘)本章小结第12章理解下一代IP地址――IPv612.1 初识下一代IP地址12.1.1 理解并取证:IPv6与IPv4在报文结构上的区别12.1.2 关于IPv6的扩展首部与数据分片的问题12.1.3 演示:一个最简单的IPv6实验12.1.4 演示:使用协议分析器取证IPv6的报文结构12.1.5 理解IPv6的地址表达形式12.1.6 理解IPv6的地址分类12.1.7 演示:在Windows不同版本操作系统的计算机上安装IPv6协议与基本配置12.1.8 演示:关于在思科路由器上IPv6本地链路地址的配置12.1.9 演示:IPv6本地站点地址的配置12.1.10 演示:IPv6全球单播地址的配置12.2 IPv6的组播地址12.2.1 理解IPv6的组播地址12.2.2 理解请求节点的组播地址12.2.3 理解IPv6的组播地址与MAC地址的映射关系12.2.4 演示:取证分析IPv6组播地址的构成原理12.2.5 演示:取证分析IPv6组播地址与MAC地址的映射关系12.3 理解IPv6的通信过程12.3.1 理解IPv6通信过程中ICMPv6的重要作用12.3.2 理解IPv6主机使用ICMPv6替代IPv4环境中的ARP协议12.3.3 演示:取证IPv6主机使用ICMPv6的邻居请求与邻居公告消息原理 12.3.4 理解ICMPv6前缀请求与前缀公告消息12.3.5 演示:取证ICMPv6前缀请求与前缀公告消息原理12.4 关于IPv6的路由协议12.4.1 理解并配置:IPv6的静态路由与默认路由12.4.2 理解并配置:IPv6的RIPng12.4.3 理解并配置:IPv6的OSPFv312.5 概述IPv4过渡到IPv6的方案12.5.1 简述使用双协议栈过渡方案12.5.2 简述使用IPv4兼容地址12.5.3 简述使用IPv6to4隧道技术的过渡方案12.5.4 简述使用NAT-PT将IPv4过渡到IPv6的方案12.5.5 简述使用Teredo技术的过渡方案12.5.6 简述使用ISATAP 技术的过渡方案12.5.7 简述使用GRE技术的过渡方案12.6 关于CCNA认证中IPv6的试题分析(见随书光盘)本章小结第13章思科CCNA故障与实战项目测试13.1 故障排除13.1.1 演示:网络掩码长度引发的次优路径故障分析与排除13.1.2 演示:RIP路由更新的故障分析与排除13.1.3 演示:OSPF的邻居关系故障分析与排除13.1.4 演示:EIGRP非等价负载均衡的故障分析与排除 13.1.5 关于交换机网络通信故障排除13.2 将CCNA的知识应用到综合实战项目中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

6.5 路由查找

详见书本

CPU

6.3 VLSM和CIDR

6.3.1 VLSM

某单位申请到了一个C类的网络地址199.1.1.0/24,该单位共有5个部门,5个部 门的计算机数量分布如图所示,该如何划分子网掩码呢?

CPU

CPU

ip subnet-zero

6.3.2 CIDR

使用CIDR表示IP地址段:202.119.240.0~202.119.255.255

6.4 RIPv2

6.4.1 RIPv1的局限性 1.RIPv1不支持不连续的子网

2.RIPv1不支持VLSM

6.4.2 RIPv2的增强特性

在路由更新中,携带有子网掩码的路由选择信息,因此RIPv2支持 VLSM和CIDR。 提供身份验证功能,支持明文和MD5验证。 在路由更新信息中包含下一跳路由器的IP地址。 使用外部路由标记(external route tags),路由重发布时,外部路由标 记很有用,路由重发布属于CCNP部分的知识点。 使用组播更新取代版本1的广播更新,路由更新的效率更高。 可以关闭自动汇总,并支持手工汇总。

不支持

低 简单 距离矢量 不可关闭 不支持 不支持

支持

低 简单 距闭 不支持 不支持

支持

中 中 高级距离矢 量 可关闭 支持 支持 触发式组播 更新

支持

高 复杂 链路状态 没有自动汇 总 支持 支持 触发式组播 更新

周期性广播 周期性组播 周期性广 更新 更新 播更新

第6章 RIP

6.1 RIP概述

6.1.1 RIP主要特征 RIP协议的默认管理距离是 120,处于UDP协议的上 层, RIP 所接收的路由信息都封装在 UDP 协议的数据报中, RIP使用UDP 520端口发送和接收路由信息,先更新本地的路 由表,然后再通知其他路由器。 (1)使用Hop count(跳计数)作为路径选择的度量值 (2)最大跳数15 (3)周期性的广播或多点传送整个路由表

6.1.2 RIP拓扑变化

CPU

动态路由的学习过程

CPU

6.1.3 RIP定时器

(1)路由更新定时器 (2)路由失效定时器 (3)抑制定时器(holddown time) (4)路由刷新定时器

CPU

6.2 RIP配置

包括:一般配置、查看路由表、负载均衡、查看路 由协议、水平分割、触发更新、单播更新、默认 路由、浮动静态路由 等,具体参考书本

6.4.3 RIPv2的配置

见演示 详细请参考书本

6.4.4 常见路由协议的比较

RIPv1 收敛速度 网络规模 VLSM 慢 小 不支持 慢 小 支持 RIPv2 慢 小 不支持 IGRP EIGRP 很快 大 支持 快 很大 支持 OSPF

CIDR

资源占用 配置和维 护 类型 自动汇总 手工汇总 路由验证 更新方式