CA服务器配置原理与图解过程

实验5-1 CA 证书的安装

实验 5-1 CA证书的安装、申请及在Web中的应用1、实验目的通过观察和动手实验,使学生更深入理解PKI公钥基础设施中数字证书的作用,以win2003 server CA中心为例,学会客户端如何从独立CA中心申请数字证书,CA中心如何签发证书。

2、实验原理2.1 PKI基础PKI (Pubic Key Infrastructure)是一个用公钥密码学技术来实施和提供安全服务的安全基础设施,它是创建、管理、存储、分布和作废证书的一系列软件、硬件、人员、策略和过程的集合。

PKI基于数字证书基础之上,使用户在虚拟的网络环境下能够验证相互之间的身份,并提供敏感信息传输的机密性、完整性和不可否认性,为电子商务交易的安全提供了基本保障。

一个典型的PKI系统应包括如下组件:(1)安全策略安全策略建立和定义了组织或企业信息安全方面的指导方针,同时也定义了密码系统使用的处理方法和原则。

(2)证书操作阐述CPS(Certificate Practice Statement)一些PKI系统往往由商业证书发放机构(CCA)或者可信的第三方来对外提供服务,所以需要提供CPS给其使用者参考,以供其了解详细的运作机理。

CPS是一些操作过程的详细文档,一般包括CA是如何建立和运作的,证书是如何发行、接收和废除的,密钥是如何产生、注册和认证的等内容。

(3)证书认证机构CA(Certificate Authority)CA系统是PKI的核心部分,因为它管理公钥的整个生命周期。

CA的作用主要包括如下几个方面:发放证书,用数字签名绑定用户或系统的识别号和公钥。

规定证书的有效期。

通过发布证书废除列表(CRL)确保必要时可以废除证书。

(4)注册机构RA(Registration Authority)RA是CA的组成部分,是用户向CA申请服务的注册机构,它负责接收用户的证书申请,审核用户的身份,并为用户向CA提出证书请求,最后将申请的证书发放给用户。

ca证书和服务器证书区别

ca证书和服务器证书区别ca证书和服务器证书区别一般的CA证书,可以直接在WINDOWS上生成。

通过点对点原理,实现数据的传输加密和身份核实功能。

CA服务器证书,是必须安装在服务器中,由服务器的软硬件信息生成的CSR文件,通过在微软和全球webTrust证书联盟的备份和核实后,生成的CA证书。

网站能在IE浏览器上直接显示“安全锁”,和显示证书信息。

高级的版本能在浏览器地址栏变绿色,是目前全球最有效果的身份核实、信息加密工具。

CA证书的生成简单免费,而CA服务器证书成本较高,一般在5000-20000元/年,所以需要此服务的企业或机构以金融类行业为首。

如果企业需要CA服务器证书来杜绝钓鱼网站的侵害,可以选择安信保认证标识,它集成了服务器证书服务。

是目前看到最便宜的了,比较适合企业使用。

天威诚信服务器证书安装配置过程中服务器证书中级CA证书如何获取?证书文件就是从收到的证书邮件里,按照顺序,把-----BEGIN CERTIFICATE-----开头到-----END CERTIFICATE------结尾的代码,复制到一个txt文本里,注意这些头尾的信息都要包含。

常见的是2段或者3段。

保存为server.pem即可。

私钥文件为产生CSR同时产生的密钥文件,录入是以文本格式打开,复制私钥编码。

证书文件就是从收到的证书邮件里,按照顺序服务器证书和SSL证书是否一样?本质上是一样的,只是不同的名字。

只是前者是从技术角度命名,后者是从用途角度命名的,都是为网站的机密数据提供加密传输功能,从而确保机密信息的机密性、完整性和不可否认性。

对于网上电子商务来讲,用户在向网站提交机密信息之前,如果不能信任网站,那再高强度的加密也是没有用的,因为加密只是一种技术保护措施。

百度上搜一下天威诚信数字认证中心网址,你自己看吧,上面有很多详细资料的。

很不错服务器证书哪里申请?服务器证书推荐?CA颁发机构申请每个申请都是非常昂贵的我们自己颁发的证书是不被信任的,这就是为什么有的网站会出现证书不可信任服务器证书和SSL证书是同一种证书么?可以到天威诚信的网站上了解一下哦,有很多白皮书。

PKI配置与应用实验

此时可以看到正确页面

2、填写相关信息并提交后点击“安装证书”

三、 将根证书和证书链添加到客户端:

1、登陆 CA(CA 的 IP 地址/certsrv),选择“下载一个 CA 证书,证书链或 CRL”,然 后在页面中选择“下载 CA 证书”,将证书保存在 D 盘,然后选择“CA 证书链”,将证书 链保存在 D 盘。

2、在“运行”中输入 mmc,在“文件”中点击“添加/删除管理单元”,在相应的对话框 中 点 击 “ 添 加 ”, 选 择 “ 证 书 ” 管 理 插 件 , 并 选 择 “ 计 算 机 帐 户 ” 和 “ 本 地 计 算 机 ” 项 。

4, 然后再右击“中级证书颁发机构”下的“证书”项,导入保存在 D 盘上的 CA 证书链 (certnew.p7b),导入完成后同样要检查证书是否已在此区域存在。

3. 登陆。此时再以 http://127.0.0.1 的形式访问站点时,网页提示“必须通过安全频道 查看”,如下图所示。

以 https:/127.0.0.1/的形式登录后,弹出系统提示窗口,如下图,点击确定继续。 接下来弹出窗口显示目前用户所拥有的有效的客户端验证证书,如下图所示, 选择相应证书,点击确定继续。

2.9 在 SSL Web Site 属性窗口中,点击 Web 站点属性页,在 SSL 端口中填写 443。至此整个安装配置过程到此结束,你已经建立配置了一个 SSL 加密站点,用 户在登录该站点时必须出示客户端验证证书。

windows2021中CA服务器配置方法与步骤

windows2021中CA服务器配置方法与步骤windows2021中ca服务器的安装与配置ca是认证中心的意思:如果你要访问这个网站,你必须通过认证之后,才有资格访问这个网站,平常是不能访问这个网站的,这个网站的安全性能提高很多。

第一部分:加装步骤一、安装证书服装器用一个证书的服务器去颁授证书,然后再采用这个证书。

ca的公用名称:windows2021a二、要在配置的网站上申请证书(草稿)找出我们布局的网站的名称:myweb,右击“属性”-“目录安全性”-“服务器证书”,回去提出申请一个证书。

“新建一个证书”,在国家时“必须挑选cn中国“,下面省市:江苏省,邳州市,最后必须分解成一个申请的文件,一般文件名叫:certreg.txt这样一个文件。

相当于一个申请书。

三、正式宣布向证书机构回去提出申请一个证书(正式宣布提出申请)local本地host是主机:localhost本地主机/certsrv这个cert这证书serversrv服务器certsrv:证书服务器。

1、提出申请一个证书2高级证书提出申请3、选择一个base64这个证书4、把刚才分解成的申请书文件:certrreg.txt文件中的内容全部导入到网页中留存的提出申请侧边中。

5。

提交之后才正式申请开始,等着颁发证书。

四、颁授证书到“证书颁发机构”-选择\挂起的申请“,找到这个申请之后,右击”任务“颁发”这就相当于颁发一个正常的证书了。

2、查阅挂上的证书提出申请的状态,如果存有一个,就浏览这个证书:用base64这个类型的证书,把这个证书留存起至c:\\certnew.cer这样一个崭新证书。

六、使用这个证书来完成ca服务器的配置。

右击“这个网站的名字myweb\选“属性”“目录安全性”中“服务器证书”“处理一个新的证书”,把刚才下载到c:\\certnew.cer这样一个证书用上就可以了。

七、采用ssl(安全地下通道)功能去出访网页方法是:右击“myweb\这个网站,选择“属性”“目录安全性”在“安全通信中的编辑”中,选择“要求安全通道”和”要求客户端的证书“。

CA整合方案及功能优化

充分利旧。地市分前端的复用、加扰、 CA 系统以及终端机顶盒均继续使用,达 到了充分利旧的效果。 (4) 产品配置灵活。 全省统一 CA 系统别分与各地市分前端同 密,能够灵活配置各地市直播节目的产 品策略, 既能统一、 又可满足个性化需求。 (5)授权效率高。可以实现全省用户的 授权信息分地市下发,授权数据量小、 下发效率高。 缺点:(1)系统规模大。全省统一 CA 系统与各地市分前端同密,加扰节目 数量成倍增加,需要大量的加密机以及 ECM 服务,系统规模较大。(2)网络要 求较高。全省统一 CA 系统通过专线网与 地市分前端加扰器同密连接,需要良好 的网络质量,以保证加扰控制字在每个 周期均能即时更新。(3)故障排查较复 杂。同密较单密发生加扰问题的概率高, 排除故障需要省级和地市两方人员协同 处理。 方案三:不进行全省统一 CA 系统建 设,仅在 BOSS 侧对各地市分前端 CA 系 统对接,实现用户管理。 优点:既无前端系统的改造,又无 终端机顶盒的升级,成本低。 缺点:无法实现终端统一。由于没 有全省统一 CA 系统作为统一标准,全省 机顶盒仍使用地市原有 CA 库,无法实现

THE NETWORK

网络

摘 要:对比三种省级数字电视 CA 系统整合方案的建设思路及其成本、实现难度等特点,综合考虑成本较低、难度较小、 整合程度较彻底的方案。介绍实现提高全省用户授权管理效率的优化方案以及在单向网络环境下实现即时付费、便民通知等功能 的思路。 关键词:CA 整合;功能优化;应用

1 系统建设方案 1.1 建设目标 按照公司统一规划、统一建设、统 一管理、统一运营的发展战略要求,建 设全省统一 CA 系统,在不影响现有存量 机顶盒正常使用的前提下,充分利旧、 逐步淘汰,发展全省统一版本机顶盒。 1.2 整合方案 国内省级广电运营商整合普遍采取 以下三种方案: 方案一:建设一套省级直播信源前 端,与全省统一 CA 系统做单密加扰,通 过专线网发送至地市分前端;地市分前 端 接 收 加 扰 流, 仅 做 QAM 调 制。BOSS 系统与全省统一 CA 系统对接。 优点:(1)整合彻底。绝对意义上 的省级 CA 网络整合, 全省使用统一信源、 统一 CA 库,能够实现快速推广全省统一 版本机顶盒。(2)业务运营管理简单。 全省直播节目产品配置、控制策略等集 中到省级网络统一管理,效率高,有利 于全省业务统一调整。(3)便于维护。 加扰核心部分均集中在省级网络,易于 监控、故障排查效率高,系统规模小、 加扰节目数量少、故障发生率较低。 缺点:(1)终端升级成本巨大。取 消地市分前端原有的 CA 系统,采用全省 统一 CA 系统,导致终端机顶盒需要全部 替换到省级 CA 库。而机顶盒软硬件种类 繁杂,性能不一,需要针对每款机顶盒 进行升级测试、大网升级,还需机顶盒 厂商提供技术支持,人工成本巨大,操 252

CA证书颁发机构(中心)安装图文详解

CA证书颁发机构(中心)安装图文详解如果你需要在组织里发布exchange,或者需要给IIS配置SSL的访问方式,则需要部署CA,关于CA的应用,后续会有几篇文章来专门叙述,本文仅仅介绍CA证书颁发机构的安装,这也是SSL应用的基础工作。

阅读本文,你将了解到以下内容◆什么是CA及CA的作用◆安装CA的准备条件◆如何CA安装◆何为根证书在安装CA前,我们需要了解什么是CA。

字面上理解,CA即Certificate Authority ,也就是证书授权中心,对于这6个字,如何理解?来帮大家逐字分析一下:中心:可以得知首先它是一个集中化的管理某种东西的一个系统或者说是一个平台授权:可以理解为,如果需要得到某种东西、或者实现某些目的需要通过这个中心进行认证,获得许可以后才可以继续操作。

证书:证书的最大作用就是通过某种东西来证明某种东西的合法性和存在性。

总结一下,为了实现证明及安全的目的,我们建立了一套系统或者平台,它可以用来证明某些事物的合法性和真实存在性,并且为此提供足够强的保护,从而来抵御外界的攻击。

这就是证书认证系统或者证书授权中心。

概念似乎很抽象,不过后面会讲到更多的应用,当你理解这些应用后,再回过头来看这段话就会觉得很好理解。

我们开始吧,首先介绍一下CA安装的基础环境。

基础环境:1、服务器版本操作系统,2000ser或2003 ser ,2008 ser等2、安装CA前,请先安装好IIS。

一、安装CA1、首先打开添加与删除程序,找到添加与删除组件,找到证书服务当我们选中证书服务的时候,系统会弹出一个提示大致意思是由于安装CA后会将计算机名绑定到CA是并会存储在活动目录中,所以装完CA后无法修改计算机名称,我们这里点击YES,这里有4种CA类型可供选择。

有2大类,企业根CA和独立根CA,各自又有一个从属的CA。

从属CA是为上级CA授权给下级CA机构来颁发证书准备的,就范围和功能性而言,企业CA较独立CA更广,更强大。

WindowsCA_证书服务器配置

WindowsCA_证书服务器配置Windows CA证书服务器配置指南一、引言Windows CA(Certificate Authority)是一种权威的证书颁发机构,负责为组织内部或互联网上的计算机、用户或设备颁发数字证书。

数字证书是一种用于验证实体身份的电子文档,可用于确保通信的安全性和完整性。

本文将详细介绍Windows CA证书服务器的配置方法,帮助您完成证书颁发的整个流程。

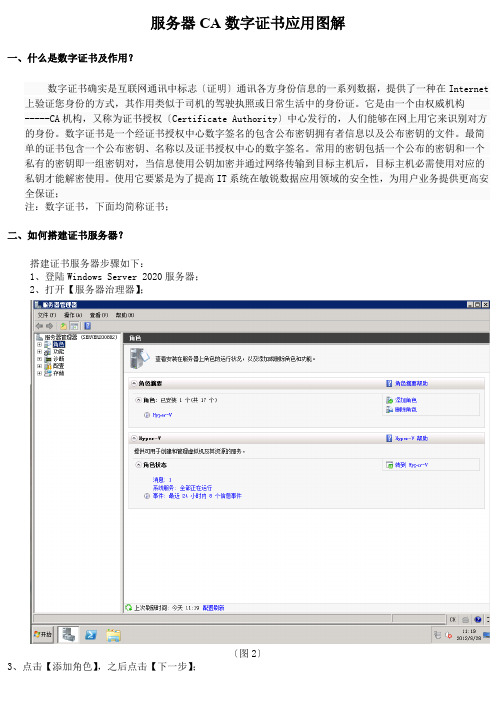

二、配置步骤1、安装证书服务在Windows服务器上安装证书服务,可以打开“服务器管理器”,然后从“角色”页面选择“添加角色”。

在“角色”对话框中,选择“证书”,然后按照向导完成安装。

2、创建根CA在安装完证书服务后,需要创建一个根CA。

在“服务器管理器”中,打开“证书”并选择“根CA”。

在“根CA”对话框中,输入CA的名称和其他相关信息,然后按照向导完成创建。

3、配置颁发机构策略在创建完根CA后,需要配置颁发机构策略。

在“服务器管理器”中,打开“证书”并选择“颁发机构”。

在“颁发机构”对话框中,选择“策略”选项卡,然后根据需要进行配置。

例如,可以设置证书的有效期、设置证书的主题和其他相关信息等。

4、配置申请策略在配置完颁发机构策略后,需要配置申请策略。

在“服务器管理器”中,打开“证书”并选择“颁发机构”。

在“颁发机构”对话框中,选择“申请”选项卡,然后根据需要进行配置。

例如,可以设置申请者的身份验证方法和证书模板等。

5、接受申请当有用户或设备需要申请数字证书时,需要在证书服务器上接受申请。

在“服务器管理器”中,打开“证书”并选择“颁发机构”。

在“颁发机构”对话框中,选择“申请队列”选项卡,然后双击需要处理的申请。

在“处理申请”对话框中,选择处理方式(例如自动批准或手动批准),然后按照向导完成处理。

6、颁发证书在处理完申请后,需要颁发数字证书。

在“服务器管理器”中,打开“证书”并选择“颁发机构”。

在“颁发机构”对话框中,选择“已颁发的证书”选项卡,然后双击需要颁发的证书。

CA证书和TLS介绍

CA证书和TLS介绍数字签名⽤⾃⼰的私钥给数据加密就叫数字签名公钥传输威胁在A和B的通信中,C可以把⾃⼰的公钥发给A,让A把C的公钥当成B的公钥,这样的话.B拿到加密数据反⽽⽆法解密,⽽C却可以解密出数据.从⽽实现C截获AB之间的数据所以在两者的通信中必须要对公钥的来源进⾏确认A和B如果想安全交换公钥,就必须通过CA(证书颁发机构) 证书的通信过程 A和B⾸先都内置了CA的公钥根CA的证书是⾃⼰给⾃⼰签名的(⾃签名)CA和证书PKI: Public Key Infrastructure签证机构:CA(Certificate Authority)注册机构:RA证书吊销列表:CRL证书存取库: X.509:定义了证书的结构以及认证协议标准版本号序列号签名算法颁发者有效期限主体名称主体公钥 CRL分发点扩展信息发⾏者签名SSLSSL(Secure Socket Layer)和TLS(Transport Layer Security )本⾝是⼀个东西实现功能: 机密性认证完整性重放保护(正确同样的数据不能重复发送)两阶段协议,分为握⼿阶段和应⽤阶段握⼿阶段(协商阶段):客户端和服务器端认证对⽅⾝份(依赖于PKI体系,利⽤数字证书进⾏⾝份认证),并协商通信中使⽤的安全参数、密码套件以及主密钥.后续通信使⽤的所有密钥都是通过MasterSecret⽣成。

应⽤阶段:在握⼿阶段完成后进⼊,在应⽤阶段通信双⽅使⽤握⼿阶段协商好的密钥进⾏安全通信taobao 证书 https的通信过程taobao 证书内容包含 SCA(Ptaobao) CA密钥加密签名过的taobao公钥 + CA证书描述+过期时间+证书其它信息 taobao⽹站把证书发给客户端客户端由于信任CA并且拿到了CA的公钥,就可以解密SCA(Ptaobao) 获得taobao的公钥 Ptaobao客户端(浏览器)会在本地⽣成⼀个对称密钥(key)⽤taobao的公钥加密发送给taobao Ptaobao(key) sendto taobaotaobao通过⾃⼰的私钥解密得到客户端发送过来的key Staobao(Ptaobao(key)) = key 这样在客户端和服务端都存在相同的对称密钥key客户端和服务端就可以通过key(data)对⼤量的⽹页数据进⾏对称加密,实现通信双⽅的安全通信OpenSSL 开源实现证书申请和颁发base64编码是6bit编码包含字符a-z,A-Z,/,+ 总共64个符号⽣成私钥openssl genrsa -out /PATH/TO/PRIVATEKEY.FILE NUM_BITS (umask 077; openssl genrsa –out test.key –des 2048) -des表⽰对密钥对称称加密openssl rsa -in test.key –out test2.key 将加密key解密从私钥中提取出公钥openssl rsa -in PRIVATEKEYFILE –pubout –out PUBLICKEYFILE openssl rsa –in test.key –pubout –out test.key.pub实验:向CA申请证书建⽴Root CA1. 创建CA重要的配置⽂件openssl的配置⽂件:/etc/pki/tls/f2. 默认CA的⼯作⽬录在 /etc/pki/CA1 [root@centos7 ~]# cd /etc/pki/CA2 #创建CA服务器的私钥3 [root@centos7 CA]# (umask 077;openssl genrsa -out private/cakey.pem 4096)4 Generating RSA private key, 4096 bit long modulus5 ...................................................++6 ..............................................................................................................................................................................................................................................................................................++7 e is 65537 (0x10001)8 [root@centos7 CA]# ls private9 cakey.pem1011 #根CA给⾃⼰的私钥签名证书12 [root@centos7 CA]# openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days 365013 You are about to be asked to enter information that will be incorporated14 into your certificate request.15 What you are about to enter is what is called a Distinguished Name or a DN.16 There are quite a few fields but you can leave some blank17 For some fields there will be a default value,18 If you enter '.', the field will be left blank.19 -----20 Country Name (2 letter code) [XX]:CN21 State or Province Name (full name) []:beijing22 Locality Name (eg, city) [Default City]:beijing23 Organization Name (eg, company) [Default Company Ltd]:mage24 Organizational Unit Name (eg, section) []:M3025 Common Name (eg, your name or your server's hostname) []:26 Email Address []:27 #以可读的⽂本格式显⽰证书内容28 [root@centos7 CA]# openssl x509 -in cacert.pem -noout -text29 Certificate:30 Data:31 Version: 3 (0x2)32 Serial Number:33 f9:72:0f:e1:6c:80:e3:aa34 Signature Algorithm: sha256WithRSAEncryption35 Issuer: C=CN, ST=beijing, L=beijing, O=mage, OU=M30, CN=36 Validity37 Not Before: May 1908:58:142018 GMT38 Not After : May 1608:58:142028 GMT39 Subject: C=CN, ST=beijing, L=beijing, O=mage, OU=M30, CN=40 Subject Public Key Info:41 Public Key Algorithm: rsaEncryption42 Public-Key: (4096 bit)43 Modulus:4400:e4:70:ef:fe:9a:43:87:41:ca:05:3d:a6:98:df:4589:19:64:ac:fb:24:04:42:be:bc:87:7a:e9:b5:be:46 9d:21:40:cf:c7:08:a1:ab:8e:03:92:29:e9:50:ed:47dd:8d:06:3c:5f:fa:23:9f:96:04:76:b9:be:56:43:4858:f8:43:db:24:cf:79:87:be:cc:bd:c0:af:41:04:49 d4:e1:6b:78:fb:b1:74:8e:25:93:22:9e:f1:22:98:5097:7e:dd:dc:af:45:97:93:16:93:8a:89:5c:b0:00:5162:a5:2f:72:ec:54:aa:3a:ec:0b:24:72:34:4a:c0:5270:ab:02:d8:36:53:93:d1:cc:98:43:a9:a8:f2:3b:53 b7:fb:be:44:64:9d:c6:bb:7d:16:b5:39:d1:1f:6d:54 e2:89:c7:9f:b7:e6:10:87:37:01:41:25:af:61:b5:55 7c:93:3c:bd:75:cb:46:ff:0e:e2:58:92:aa:25:2b:5606:b1:25:27:e5:7d:76:02:d8:c5:63:db:d0:e6:ab:57 ef:ce:69:37:7e:eb:b1:f3:59:05:e1:bf:47:b7:d1:58 4c:59:45:c9:d6:f0:35:dd:95:b0:c2:69:5b:7e:83:59 3e:64:8e:66:28:ba:06:f4:99:30:00:4d:76:72:a3:6016:d7:7e:f1:9e:9d:fe:15:88:d0:b8:e4:8f:cd:56:61 c3:89:5c:cf:40:a5:2b:9d:38:56:e2:30:09:85:22:62 b2:f6:58:20:c2:c0:65:b9:0e:61:f0:b3:a2:94:ea:6357:72:77:90:26:7d:90:11:98:18:52:ab:dc:a1:78:6468:0d:f0:d8:6b:01:c5:5d:e5:ca:a5:36:68:81:ba:65 ca:4c:b9:98:fd:f4:54:e3:eb:7f:3d:30:50:34:a6:66 5e:38:1c:82:93:9b:91:76:34:ab:df:e8:95:dd:2e:67 d0:c6:98:c5:77:a6:67:13:aa:96:3f:7c:70:7e:54:6850:77:cc:5c:d0:70:34:93:90:4a:83:25:d8:1e:1d:69 6c:17:3c:84:20:df:ee:78:28:e7:63:7f:d5:44:9c:70 c3:cb:ec:78:a7:2f:05:dc:e7:e9:20:32:34:38:66:71 fc:1f:54:79:64:bc:92:e9:59:c5:bf:35:4c:aa:1f:7293:7a:e7:8c:29:b2:58:03:bf:4f:19:36:da:2f:bd:7300:e0:0e:cd:32:09:0b:c7:1d:6c:12:19:b4:fa:4c:74 a2:b0:24:be:d3:1e:47:55:17:c3:14:ce:cd:af:01:75 ca:d8:48:44:12:40:99:f2:9f:87:1e:ea:2f:cb:0f:76 a7:0d:b7:99:d5:e1:3b:68:50:00:80:6f:59:7c:19:7796:72:51:bb:9d:6b:02:01:c1:7b:88:d9:20:57:64:78 1f:86:9579 Exponent: 65537 (0x10001)80 X509v3 extensions:81 X509v3 Subject Key Identifier:82 C6:80:BB:D0:7D:12:F4:EF:1A:69:CD:92:D3:F7:E1:3D:8A:27:CD:7683 X509v3 Authority Key Identifier:84 keyid:C6:80:BB:D0:7D:12:F4:EF:1A:69:CD:92:D3:F7:E1:3D:8A:27:CD:76 8586 X509v3 Basic Constraints:87 CA:TRUE88 Signature Algorithm: sha256WithRSAEncryption89 a0:df:1a:b4:22:69:a7:8f:92:8b:c0:67:91:66:df:5f:0f:47:90 2d:2e:6a:fd:d7:21:48:29:46:e7:7e:9b:6a:46:32:04:39:c2:91 fb:06:2e:eb:d2:f5:25:16:f7:03:f9:d1:e5:d1:d8:1d:96:8e:9222:fc:37:d7:22:97:36:4c:2c:f2:8f:09:24:5b:61:a2:29:13:9348:21:c9:db:1e:1e:24:18:d0:02:2f:ff:35:fd:21:4c:b6:af:9436:33:8a:d0:2f:22:75:f4:89:8b:99:4f:32:69:55:35:13:35:9500:d4:f3:82:44:5f:25:a8:82:1c:51:01:31:e2:7b:c0:72:0a:96 5d:a8:a8:37:30:a7:64:e5:2b:86:e4:92:57:59:ae:0b:a9:7b:97 fa:be:64:be:7a:d4:f1:6a:1d:9e:07:d4:79:7d:9c:d9:c5:98:98 ec:fc:d0:0d:55:45:41:81:c9:5a:d1:0e:ba:f1:14:c1:43:ea:9926:62:a3:c2:8f:fe:54:fe:03:9d:8c:ca:96:48:66:9f:83:88:100 c3:e7:d8:6b:e9:43:34:3c:77:b6:2f:97:54:65:39:74:09:a5:101 a3:c6:d1:aa:52:7b:d3:91:44:32:ee:1a:45:40:ff:1e:46:b9:10247:06:68:6e:91:a6:88:77:4a:df:07:bd:81:ae:6e:a0:2d:67:10339:15:b6:9b:28:e3:0a:34:bf:0d:f0:01:af:8a:f2:2b:8b:3f:10412:a7:8b:cf:c4:eb:c5:bc:58:58:10:6a:84:85:26:01:39:9a:105 fa:aa:1a:dc:83:46:61:1b:12:90:ad:5a:d7:67:78:68:a9:8c:10672:71:f0:64:b7:bf:08:85:9b:71:4a:3f:00:94:43:a7:73:3b:107 c3:95:da:07:1f:8b:ca:f4:d7:a4:af:34:95:42:a5:e0:46:e8:10818:22:29:c4:b7:b0:a0:9a:7b:e8:e5:b1:11:67:07:f3:7d:bd:109 f7:2f:5f:65:5e:32:5d:0c:65:a1:70:ad:50:6c:02:5c:a5:e6:110 0c:41:c9:26:9d:95:c4:1b:df:26:a2:43:4f:b6:e0:98:6f:ba:111 cb:83:e6:1c:00:ba:d6:48:cc:a4:2e:8d:cc:6c:f4:9d:5a:ee:11262:0e:57:e2:2e:1f:8c:6c:cd:a3:2d:63:4b:0f:6b:11:bd:18:11347:23:0b:b7:7c:fc:d5:45:01:6e:72:a0:7c:43:29:6b:ef:dd:11433:d1:39:2a:14:cd:c3:2e:91:4f:78:3d:e2:08:a5:dd:bd:00:115 aa:18:19:48:03:3a:a1:9d:1c:e7:c3:87:51:a4:42:7a:fd:7f:11690:40:c6:bb:ba:8e:22:be:63:5a:10:bb:a4:fd:ef:21:4f:d1:11784:a9:fb:2e:61:cc:b0:76118119 [root@centos7 CA]# openssl x509 -in cacert.pem -noout -issuer120 issuer= /C=CN/ST=beijing/L=beijing/O=mage/OU=M30/CN=创建CA服务器⽤户或者服务器申请证书1.⽣成私钥⽂件[root@yxh6 data]# (umask 077;openssl genrsa -out app.key 1024)Generating RSA private key, 1024 bit long modulus ..............................++++++.....................++++++e is 65537 (0x10001)[root@yxh6 data]# lsapp.key2.利⽤私钥⽂件⽣成申请⽂件[root@yxh6 data]# openssl req -new -key app.key -out app.csrYou are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN.There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [XX]:CNState or Province Name (full name) []:beijingLocality Name (eg, city) [Default City]:beijingOrganization Name (eg, company) [Default Company Ltd]:mageOrganizational Unit Name (eg, section) []:M30Common Name (eg, your name or your server's hostname) []:Email Address []:Please enter the following 'extra' attributesto be sent with your certificate requestA challenge password []:An optional company name []:[root@yxh6 data]# lsapp.csr app.key3.将申请⽂件发送给CAscp app.csr 192.168.33.130:/etc/pki/CA4.CA颁发证书回到CA服务器执⾏颁发证书touch index.txtecho 0F > serial[root@centos7 CA]# openssl ca -in app.csr -out certs/app.crt -days 100Using configuration from /etc/pki/tls/fCheck that the request matches the signatureSignature okCertificate Details:Serial Number: 15 (0xf)ValidityNot Before: May 1909:35:372018 GMTNot After : Aug 2709:35:372018 GMTSubject:countryName = CNstateOrProvinceName = beijingorganizationName = mageorganizationalUnitName = M30commonName = X509v3 extensions:X509v3 Basic Constraints:CA:FALSENetscape Comment:OpenSSL Generated CertificateX509v3 Subject Key Identifier:71:DC:D4:AE:8A:5A:16:A4:13:62:D7:3A:C9:C7:DD:A7:9C:95:B0:4FX509v3 Authority Key Identifier:keyid:C6:80:BB:D0:7D:12:F4:EF:1A:69:CD:92:D3:F7:E1:3D:8A:27:CD:76Certificate is to be certified until Aug 2709:35:372018 GMT (100 days)Sign the certificate? [y/n]:y1 out of 1 certificate requests certified, commit? [y/n]yWrite out database with 1 new entriesData Base Updated[root@centos7 certs]# lsapp.crt5.证书发送客户端scp app.csr 192.168.33.129:/data客户端可以拿着这个证书在应⽤程序中使⽤CA签发证书(客户端)windows下查看⽣成的证书信息和安装证书可以把证书cacert.pem下载到windows中进⾏可视化查看证书信息需要.pem(cacert.pem)后缀名改成windows能识别的.cer(cacert.cer)或者.crt 点击安装证书可以把此证书安装到可信任的证书路径中证书管理查看证书中的信息:openssl x509 -in /PATH/FROM/CERT_FILE -noout -text|issuer|subject|serial|datesopenssl ca -status SERIAL 查看指定编号的证书状态吊销证书在客户端获取要吊销的证书的serialopenssl x509 -in /PATH/FROM/CERT_FILE -noout -serial -subject在CA上,根据客户提交的serial与subject信息,对⽐检验是否与index.txt⽂件中的信息⼀致,吊销证书:openssl ca -revoke /etc/pki/CA/newcerts/SERIAL.pem指定第⼀个吊销证书的编号,注意:第⼀次更新证书吊销列表前,才需要执⾏ echo 01 > /etc/pki/CA/crlnumber更新证书吊销列表 openssl ca -gencrl -out /etc/pki/CA/crl.pem查看crl⽂件: openssl crl -in /etc/pki/CA/crl.pem -noout -textSSH安全服务ssh: secure shell, protocol, 22/tcp, 安全的远程登录两种⽅式的⽤户登录认证:1.基于password1.客户端向服务端发送SSH请求2.服务端收到请求,发送公钥给客户端3.客户端输⼊⽤户名和密码通过公钥加密回传给服务端4.服务端通过私钥解密得到⽤户名和密码和本地的⽤户名密码进⾏验证匹配2.基于key1.⾸先在客户端⽣成⼀对密钥对2.客户端将公钥拷贝给服务端并重命名为 authorized_keys3.客户端向服务端发送⼀个连接请求,信息包括ip,⽤户名4.服务端得到客户端消息后,会到authorized_keys查找是否有对应信息并且随机⽣成⼀个字符串5.服务端把随机⽣成的字符串⽤客户端公钥加密发送给客户端6.客户端接收到加密字符串后⽤⾃⼰的私钥对字符串进⾏解密,并且把解密后的字符串发送给服务端7.服务端会把接收到的字符串和原来⾃⼰⽣成的随机字符串进⾏验证匹配ssh客户端:1.客户端配置⽂件 /etc/ssh/ssh_config ssh服务端的配置⽂件 /etc/ssh/sshd_configssh客户端会在第⼀次连接的时候把远程主机的公钥下载到本机,如果需要冒充其它已经连接过的主机,需要把对⽅的私钥拷贝到本地来实现基于ssh key的认证实现指定⽤户⽆密码连接,默认是root⽤户在ssh-copy-id命令中指定特定的⽤户名就会把公钥⽂件拷贝到指定⽤户的家⽬录下ssh-copy-id yxh@192.168.33.1301.在客户端⽣成密钥对[root@yxh6 data]# ssh-keygen -t rsaGenerating public/private rsa key pair.Enter file in which to save the key (/root/.ssh/id_rsa):Enter passphrase (empty for no passphrase):Enter same passphrase again:Your identification has been saved in /root/.ssh/id_rsa.Your public key has been saved in /root/.ssh/id_rsa.pub.The key fingerprint is:84:69:ce:6b:19:1d:09:c4:94:66:06:2e:76:57:8b:0b root@yxh6.localdomainThe key's randomart image is:+--[ RSA 2048]----+| .=+.. || . ** o || o E+* = || . o * + . || = S || + || + || . || |+-----------------+[root@yxh6 data]# cd /root/.ssh[root@yxh6 .ssh]# lsid_rsa id_rsa.pub known_hosts2.把公钥复制到服务端主机[root@yxh6 .ssh]# ssh-copy-id192.168.33.130root@192.168.33.130's password:Now try logging into the machine, with "ssh '192.168.33.130'", and check in:.ssh/authorized_keysto make sure we haven't added extra keys that you weren't expecting.3.直接连接远程主机[root@yxh6 .ssh]# ssh192.168.33.130Last login: Sat May 1917:31:502018 from 192.168.33.1this is etc/motd,welcome....[root@centos7 ~]#View Code多台主机之间实现相互key认证登录1.在⼀台主机A上⽣成⼀对密钥对所有主机使⽤同⼀密钥2.ssh-copy-id A3.scp -rp /root/.ssh B:/root4.scp -rp /root/.ssh C:/rootssh key认证脚本⾃动化expect匹配输出规则:#Are you sure you want to continue connecting (yes/no)? #root@192.168.33.129's password:1⽣成ip列表⽂件2 [root@centos7 .ssh]# cat ip.txt3192.168.33.1294192.168.33.13056 #!/bin/bash7 rpm -q expect &> /dev/null || yum install -y expect8ssh-keygen -P "" -f "/root/.ssh/id_rsa"9 password=root10while read ipaddr;do11echo $ipaddr12 expect <<EOF13 spawn ssh-copy-id $ipaddr14 expect {15"yes/no" { send "yes\n";exp_continue } 16"password:" { send "$password\n" }17 }18 expect eof19 EOF20done < ip.txt2122给脚本⽂件设置执⾏权限23chmod +x ssh_key.sh2425执⾏脚本26 ./ssh_key.shView Code。

CA认证解决方案-CA-Server+网关

CA认证安全解决方案吉大正元信息技术股份有限公司目录1方案背景 (3)2需求分析 (3)3系统框架设计 (5)4系统逻辑设计 (6)5产品介绍 (7)5.1CA认证系统 (7)5.1.1系统构架 (7)5.1.2系统功能 (7)5.1.3系统流程 (9)5.2身份认证网关 (9)5.2.1系统架构 (9)5.2.2系统功能 (10)5.2.3系统流程 (11)6网络拓扑设计 (12)7产品配置清单 (13)1方案背景随着信息化建设的推进,信息化的水平也有了长足的提高,信息化已经成为政府、企业提高工作效率,降低运营成本、提升客户体验、增加客户粘度,提升自身形象的重要手段。

信息化是架构在网络环境世界来展开,网络固有的虚拟性、开放性给业务的开展带来巨大潜在风险,如何解决虚拟身份的真实有效,敏感信息在网络传输的安全保密且不被攻击者非法篡改,如何防止网络操作日后不被抵赖?同时,随着信息系统的不断增加,信任危机、信息孤岛、用户体验、应用统一整合越发成为信息化发展的瓶颈。

因此,安全和可信、融合和统一逐渐成为目前信息化建设的大势所趋,上述问题逐渐给信息化建设管理者提出了新的挑战。

此外,国家安全管理部门发布了《信息安全等级保护管理办法》,提出了“计算机信息系统实行安全等级保护”的要求,等级保护技术标准规范中也明确对信息系统的身份鉴别、数据机密性、数据完整性以及抗抵赖提出明确的安全要求。

鉴于上述政府、企业自身的安全建设需要以及政府安全管理部门的要求,本方案提出一套基于PKI密码技术的CA认证体系建设方案和基于数字证书的安全应用支撑解决方案,全面解决上述信息安全问题。

2需求分析目前,“用户名+口令”的认证方式普遍存在各个信息系统,基于用户名口令的认证方式是一种弱认证方式,由于其具有容易被猜测、字典攻击、非法拦截、责任认定无法到人等系列弱点,已经无法满足信息系统的安全需要,因此,需要建立一套CA 认证系统,来完成数字证书的申请、审核、发放等生命周期管理,为最终用户提供唯一、安全、可信的网络身份标识。

服务器CA数字证书应用图解

服务器CA数字证书应用图解一、什么是数字证书及作用?数字证书确实是互联网通讯中标志〔证明〕通讯各方身份信息的一系列数据,提供了一种在Internet 上验证您身份的方式,其作用类似于司机的驾驶执照或日常生活中的身份证。

它是由一个由权威机构-----CA机构,又称为证书授权〔Certificate Authority〕中心发行的,人们能够在网上用它来识别对方的身份。

数字证书是一个经证书授权中心数字签名的包含公布密钥拥有者信息以及公布密钥的文件。

最简单的证书包含一个公布密钥、名称以及证书授权中心的数字签名。

常用的密钥包括一个公布的密钥和一个私有的密钥即一组密钥对,当信息使用公钥加密并通过网络传输到目标主机后,目标主机必需使用对应的私钥才能解密使用。

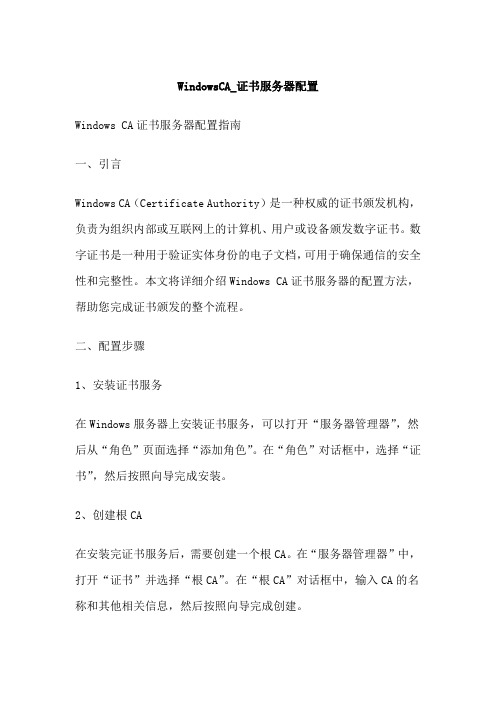

使用它要紧是为了提高IT系统在敏锐数据应用领域的安全性,为用户业务提供更高安全保证;注:数字证书,下面均简称证书;二、如何搭建证书服务器?搭建证书服务器步骤如下:1、登陆Windows Server 2020服务器;2、打开【服务器治理器】;〔图2〕3、点击【添加角色】,之后点击【下一步】;〔图3〕4、找到【Active Directory证书服务】勾选此选项,之后点击【下一步】;〔图4〕5、进入证书服务简介界面,点击【下一步】;〔图5〕6、将证书颁发机构、证书颁发机构WEB注册勾选上,然后点击【下一步】;〔图6〕7、勾选【独立】选项,点击【下一步】;〔由于不在域治理中创建,直截了当默认为:〝独立〞〕(图7)8、首次创建,勾选【根CA】,之后点击【下一步】;〔图8〕9、首次创建勾选【新建私钥】,之后点击【下一步】;〔图9〕10、默认,连续点击【下一步】;〔图10〕11、默认,连续点击【下一步】;〔图11〕12、默认,连续点击【下一步】;〔图12〕13、默认,连续点击【下一步】;〔图13〕14、点击【安装】;〔图14〕15、点击【关闭】,证书服务器安装完成;〔图15〕Windows Server 2020上使用IIS如何配置WEB服务器上证书应用〔SSL应用〕?此应用用于提高WEB站点的安全访问级别;配置后应用站点可实现安全的服务器至客户端的信道访问;此信道将拥有基于SSL证书加密的安全通道,保证双方通信数据的完整性,使客户端至服务器端的访问更加安全;注:以证书服务器创建的WEB站点为例如,搭建WEB服务器端SSL证书应用步骤如下:1、打开IIS,WEB服务器,找到【服务器证书】并选中;〔图1〕2、点击【服务器证书】,找到【创建证书申请】项;〔图2〕3、单击【创建证书申请】,打开【创建证书申请】后,填写相关文本框,填写中需要注意的是:〝通用名称〞必需填写本机IP或域名,其它项那么能够自行填写;注:下面的192.168.1.203为例如机IP地址,实际IP地址需依照每人主机IP自行填写;填写完后,单击【下一步】;〔图3〕4、默认,点击【下一步】;〔图4〕5、选择并填写需要生成文件的储存路径与文件名, 此文件后期将会被使用;〔储存位置、文件名能够自行设定〕,之后点击【完成】,此配置完成,子界面会关闭;〔图5〕6、接下来,点击IE〔扫瞄器〕,访问: ://192.168.1.203/certsrv/;注:此处的192.168.1.203为例如机IP地址,实际IP地址需依照每人主机IP自行填写;〔图6-1〕现在会显现证书服务页面;此网站假如点击【申请证书】,进入下一界面点击【高级证书申请】,进入下一界面点击【创建并向此CA提交一个申请】,进入下一界面,现在会弹出一个提示窗口:〝为了完成证书注册,必须将该CA的网站配置为使用 S身份验证〞;也确实是必须将网站配置为 S的网站,才能正常访问当前网页及功能;〔图6-2〕在进行后继内容前,相关术语名词说明:S〔全称:Hypertext Transfer Protocol over Secure Socket Layer〕,是以安全为目标的通道,简单讲是的安全版。

CVM标准版功能原理

11

CPU和内存信息

单台虚拟机CPU个数不得超过主机CPU个数 CPU调度优先级和I/O优先级:物理资源紧缺时优先级高的 虚拟机将优先得到调度

虚拟机启动状态才真正占用内存

为保证主机正常运行,建议预留1/3空闲内存资源

12

选择网络类型

网络策略模板配置虚拟机网卡的ACL策略、VLAN信息以及 出入方向流量限制(存放路径:/etc/libvirt/qemu/profile)

13

创建磁盘文件

磁盘类型包含IDE、SCSI、USB、Virtio硬盘,建议使用IDE 或Virtio硬盘。Virtio半虚拟化硬盘可以提高磁盘I/O性能 Windows操作系统默认不集成Virtio硬盘驱动,需单独安装 驱动(Virtio硬盘和Virtio网卡加载相同的驱动) 块设备和文件两种方式提供磁盘设备

CVM标准版功能原理

日期:2013年3月21日 杭州华三通信技术有限公司 版权所有,未经授权不得使用与传播

引入

CAS软件安装完成后,下一步是进行计算、网络、 存储资源的部署,本胶片从这三个角度对其原理及配

置进行说明

H3C CAS云计算管理平台从E0104版本开始区分标 准版和企业版。标准版在企业版软件的基础上裁剪了 DRS和EVB特性

VM VM VM VM

VNET0

VNET1

VNET2

VNET3

vSwitch0

eth0

vSwitch1

eth1

邻接物理交换机

21

虚拟交换机工作流程

外部报文走向:

上联口收到报文,vSwitch查看MAC地址表 查到MAC地址项,从相应端口转发 没有相应MAC地址项,广播

linux系统中ca-certificates 详解

linux系统中ca-certificates 详解在Linux操作系统中,CACertificates(Certificate Authority Certificates)是指用于验证数字证书真实性和有效性的根证书和中间证书集合。

CA证书是专门由可信任的权威机构(Certificate Authority)签发的数字证书,被广泛应用在安全通信领域,如SSL/TLS协议的实施和数字签名验证等。

本文将详细介绍CACertificates在Linux系统中的作用、安装、配置和使用方法,以及常见问题的解决方案。

一、CACertificates的作用和意义CACertificates在Linux系统中扮演着重要的角色,主要有以下几个作用和意义:1. 身份验证:CACertificates通过验证数字证书的签发机构(CA)的可信度,确保通信双方的身份真实且有效。

这在互联网上进行网站访问、电子邮件发送和接收以及在线交易等安全通信场景中至关重要。

2. 数据传输安全:CACertificates可确保传输信道的安全性,通过SSL/TLS协议对数据进行加密和解密,防止敏感信息在网络传输过程中被黑客窃取、篡改或劫持。

3. 数字签名验证:CACertificates可以验证数字签名的真实性,确保接收方得到的数据在传输过程中没有被篡改,同时也能确定数据的签署者身份。

4. CA信任链建立:CACertificates通过建立可信的链式结构,将根证书和中间证书与服务器证书进行关联,形成信任链,确保证书的完整性和可信度。

二、CACertificates的安装和配置方法1. 安装CACertificates软件包:在大多数的Linux发行版中,CACertificates是作为一个独立的软件包进行发布的,可以使用包管理器进行安装。

例如,在Debian/Ubuntu系统中,可以通过以下命令安装CACertificates:sudo apt-get updatesudo apt-get install ca-certificates2. 更新CACertificates:由于CA证书往往有一定的有效期限制,为了及时获取最新的CA证书,我们需要定期更新CACertificates。

ca认证公钥的过程

ca认证公钥的过程在进行CA认证过程中,公钥的生成和管理是非常重要的一步。

本文将详细介绍CA认证公钥的生成和管理过程。

一、公钥生成公钥是CA认证的重要组成部分,它用于加密和解密信息。

公钥采用非对称加密算法,其中包括RSA、DSA等算法。

1. 密钥生成CA机构首先生成一对密钥,包括公钥和私钥。

私钥是用于对信息进行签名,只有CA机构持有;公钥则用于对信息进行加密,并对外进行公开。

2. 公钥注册CA机构将生成的公钥注册到CA证书中心,并进行证书申请。

在注册过程中,需要提交一些相关信息,如机构名称、联系方式等。

同时,还需要提供证书申请者的身份验证材料。

二、公钥认证公钥认证是指将用户提交的公钥进行验证、签名并颁发证书的过程。

在这个过程中,主要包括以下几个步骤。

1. 公钥验证CA证书中心对用户提交的公钥进行验证,确保公钥的有效性。

这一步骤是为了防止用户提交错误或不合法的公钥。

2. 身份验证CA证书中心对证书申请者的身份进行验证,以确保其真实性和合法性。

这可以通过一些身份验证材料来完成,如身份证、营业执照等。

3. 公钥签名一旦用户的公钥和身份验证通过,CA证书中心会使用私钥对用户的公钥进行签名。

签名的过程是将用户的公钥哈希后,再用私钥进行加密,生成数字签名。

这样,其他用户就可以通过CA证书中心的公钥对数字签名进行解密,验证公钥的真实性。

4. 证书颁发最后,CA证书中心将签名后的公钥和其他相关信息一起打包成证书,然后将证书颁发给用户。

用户在接收到证书后,就可以安全地使用该公钥进行加密和解密操作。

三、公钥的管理和更新公钥的管理和更新是保证CA认证安全性和可靠性的重要环节。

在CA认证过程中,需要对公钥进行定期更新和管理。

1. 公钥撤销如果某个公钥存在泄露、过期或其他安全问题,CA证书中心可以撤销该公钥的使用。

一旦撤销,用户将无法使用该公钥进行加密和解密操作。

2. 公钥更新随着时间的推移,公钥的使用期限可能会过期。

因此,CA证书中心需要定期对公钥进行更新和替换,确保所有证书都是有效的。

CA (载波聚合)开通配置指导书

核心网要求核心网SIM卡放号需满足CA测试要求,两载波CA需要保证下行AMBR大于300Mbit/s,上行AMBR大于100Mbit/s;并且取消SIM卡的总流量限制,因为CA测试流量很大,若对测试卡进行流量限制,则很容易出现欠费停机的情况终端要求由于CA功能属于LTE-A内容,因此终端需要支持3GPP Rel-10协议的CA功能。

CA配置方法目前根据站点的主辅小区在RRU上的配置情况,CA可分为两种常见的组网场景:-主辅小区配置在不同RRU上,进行频段内CA或频段间CA,如图0-1所示;-主辅小区配置在同一RRU上,进行频段内非连续CA或频段内连续CA,如图0-2所示。

图0-1 主辅小区配置在不同RRU上图0-2 主辅小区配置在同一RRU上下面将分别说明这两种场景下的CA配置方法。

主辅小区配置在不同RRU上根据站点的主辅小区所在基带处理板的情况,可进一步分为两种下行CA配置场景:-板内下行CA:进行CA的两个小区建立在站内同一块基带处理板上。

-跨板/板间下行CA:进行CA的两个小区分别建立在站内不同的基带处理板上。

假设基站已配置了两个小区:Cell 0和Cell 1,频段分别为Band 3和Band 7,下行频点分别为1815Mhz和2630Mhz,带宽均为20M,且这两个小区配置在不同的RRU上;现要对这两个小区进行下行载波聚合。

下面将以此为例来说明两小区下行CA的配置方法。

配置CA小区的频点与带宽根据网络规划,参考《FDD LTE V3.20 eNodeB初始配置指导书》正确配置要进行下行CA的两个小区的频点与带宽(如图0-3所示),并确保在进行CA开通前这两个小区的业务测试正常。

图0-3 配置CA小区的频点与带宽配置两小区的邻接关系目的配置要进行CA的两个小区的邻接关系。

过程1. 点击[无线参数→LTE FDD→邻接关系配置→E-UTRAN邻接关系],双击打开[E-UTRAN邻接关系-列表]配置界面,如图0-4所示。

自建CA认证系统实用方案

自建CA认证系统实用方案一、CA认证系统建设的背景1.1 网络身份认证风险如何认证互联网业务中对方的身份,是制约信息产业发展的瓶颈,身份认证问题亟待解决:(图一)身份认证是第一道防线纵使是固若金汤的保险库,非法分子一旦掌握了打开大门的钥匙,保险重地将会变成了窃贼的后院。

业务系统即使被防火墙、入侵监测、防病毒等边界系统保护,一旦入侵者冒充合法身份进入,系统安全荡然无存。

基于用户名/口令的认证方式是最常用的一种技术,也是现在财务系统使用的认证方式,无论是数据网中的系统管理、业务管理、办公自动化系统还是远程登录,都是基于用户名和口令的方式认证。

基于用户名/口令的认证方式存在严重的安全问题,是攻击者最容易攻击的目标:1) 单因素的认证,安全性仅依赖于口令,口令一旦泄露,用户即可被冒充。

2) 为记忆方便,是用户往往选择简单、容易被猜测的口令,如:与用户名相同的口令、生日、单词等。

这往往成为安全系统最薄弱的突破口。

3) 口令一般是经过加密后存放在口令文件中,如果口令文件被窃取,那么就可以进行离线的字典式攻击。

这也是黑客最常用的手段之一。

最近屡屡爆出的口令泄密事件,如CSDN、天涯、新浪微博、省进出境管理都是身份认证方式选择不当引起的。

而弱认证带来的经济损失更是触目惊心,郝金龙利用计算机入侵某银行计算机网络,修改账户信息,大肆窃取现金。

黑客利用钓鱼获取网银用户账号密码以及动态密码,乐清市女士网银被窃200万元。

1.2 信息泄露风险传输在客户端与Web服务器之间的敏感、信息和交易数据,如资金调拨、资金往来、个人账户信息等,这些数据都是的数据,一旦被竞争对手或者非法分子获得,将会给企业财务系统带来致命威胁。

互联网的开放特性使得任何跨机房传输的信息可能被截取,被非法用户加以利用,给用户和企业造成损失。

目前使用最多的一些互联网抓包工具如sniffer,具备初级计算机应用水平就能操作自如。

莱钢的泄密事件给企业、国家带来的了巨大损失,在全国围掀起了一场风暴。

建立独立从属CA证书服务器并申请根CA的证书

CA的申请 2.2 CA的申请

CA的申请 2.2 CA的申请

CA的申请 2.2 CA的申请

CA的申请 2.2 CA的申请

CA的申请 2.2 CA的申请

�

当系统提示时将智能卡插入计算机上的智能卡读取器中并单击确定然后在系统提示时输入智能卡的个人识别码pin

CA证书服务应用实例 CA证书服务应用实例

实例:建立独立从属CA证书服务器并申请根 实例:建立独立从属CA证书服务器并申请根 CA CA的证书 CA的证书

通过windows"控制面板" →"添加删除程序 " →"添加 删除 控制面板" " 添加删除程序" " 添加/删除 通过 控制面板 windows组件"和IE浏览器完成操作: 组件" 浏览器完成操作: 组件 浏览器完成操作 一,建立独立从属CA证书服务器 建立独立从属CA证书服务器 CA 1. 2. 3. 4. 建立独立从属CA证书服务器; 独 立 从 属 CA 证 书 的 名 称 为 " ISEC-STANDALONEsubCA" ; "证书数据库"和"证书数据库日志"的保存目录采 用默认路径; CA证书申请采用"将申请保存到一个文件",文件名 称采用默认;

实例:建立独立从属CA证书服务器并申请根 实例:建立独立从属CA证书服务器并申请根 CA CA的证书 CA的证书

二,从属CA服务器向根CA服务器10.0.0.18申请证书 从属CA服务器向根CA服务器10.0.0.18申请证书 CA服务器向根CA服务器10.0.0.18 1. 2. 3. 4. 通过WEB浏览器申请一个证书; 要求使用base64编码的文件提交证书申请; 证书模板:从属证书颁发机构; 申请完成证书后,用DER编码下载证书链

Windows CA 证书服务器配置

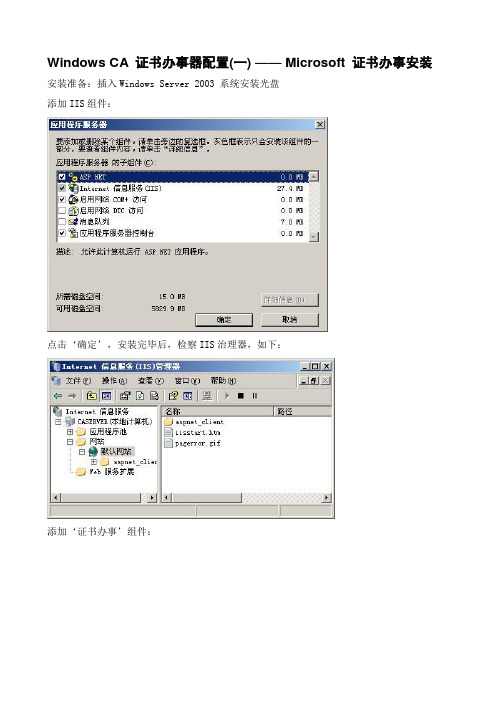

Windows CA 证书办事器配置(一) —— Microsoft 证书办事安装安装准备:插入Windows Server 2003 系统安装光盘添加IIS组件:点击‘确定’,安装完毕后,检察IIS治理器,如下:添加‘证书办事’组件:如果您的呆板没有安装运动目录,在勾选以上‘证书办事’时,将弹出如下窗口:由于我们将要安装的是独立CA,所以不需要安装运动目录,点击‘是’,窗口跳向如下:默认情况下,‘用自界说设置生成密钥对和CA证书’没有勾选,我们勾选之后点击‘下一步’可以进行密钥算法的选择:Microsoft 证书办事的默认CSP为:Microsoft Strong Cryptographic Provider,默认散列算法:SHA-1,密钥长度:2048——您可以凭据需要做相应的选择,这里我们使用默认。

点击‘下一步’:填写CA的公用名称(以AAAAA为例),其他信息(如邮件、单位、部分等)可在‘可辨别名称后缀’中添加,有效期限默认为5年(可凭据需要作相应窜改,此处默认)。

点击‘下一步’:点击‘下一步’进入组件的安装,安装历程中可能弹出如下窗口:单击‘是’,继承安装,可能再弹出如下窗口:由于安装证书办事的时候系统会自动在IIS中(这也是为什么必须先安装IIS的原因)添加证书申请办事,该办事系统用ASP写就,所以必须为IIS启用ASP功效,点击‘是’继承安装:‘完成’证书办事的安装。

开始》》》治理东西》》》证书发表机构,打开如下窗口:我们已经为办事器乐成配置完公用名为AAAAA的独立根CA,Web办事器和客户端可以通过访问该办事器的IIS证书申请办事申请相关证书。

此时该办事器(CA)的IIS下多出以下几项:我们可以通过在浏览器中输入以下网址进行数字证书的申请:http://hostname/certsrv或http://hostip/certsrv申请界面如下:Windows CA 证书办事器配置(二) ——申请数字证书在IE地点栏中输入证书办事系统的地点,进入办事主页:点击‘申请一个证书’进入申请页面:如果证书用作客户端身份认证,则可点击‘Web浏览器证书’或‘高级证书申请’,一般用户申请‘Web浏览器证书’即可,‘高级证书申请’里有更多选项,也就有许多专业术语,高级用户也可点击进入进行申请。

【精品文档】CA系统组成有哪些

【专业知识】CA系统组成有哪些【学员问题】CA系统组成有哪些?【解答】通信自动化系统是智能大厦的中枢神经,它集成了电话、计算机、监控报警、闭路电视监视、网络管理等系统的综合信息网。

智能大厦通信自动化系统的主要内容是:综合BA.CA.OA.MA.FA的通信需要,统一考虑通信网络的设计与施工。

选择计算机网络的拓扑结构,对大厦进行综合布线。

对通信自动化系统的计算机网络提出的要求有:标准化和规范化:选择符合工业标准或事实工业标准的网络通讯协议、操作系统、网管平台、系统软件、网络通信介质、网络布线、联接件及布线所用的材料、器件、器材。

布线施工过程中也必须遵守国际上通用的网络工程规范及国家建筑、电气工程实施标准。

采用标准化、规范化设计,系统才具有开放性,才能保证用户能在系统上进行有效的开发,并为以后的发展提供一个良好的环境。

先进性与成熟性:为了确保整个通信网络系统和楼宇管理系统结构的技术先进性、可靠性,选择合理的、实用的、便于扩展与升级的网络拓扑结构和技术先进、有信誉保证、并得到广大用户认可的可靠厂家的产品。

安全性和可靠性:楼宇自动化管理、通信网络和办公自动化是一个复杂的综合系统,需要在软、硬件两个方面采取措施,以保证整个系统安全可靠地运行。

首先要保证作为基础的结构化综合布线系统的安全与可靠。

从结构化综合布线系统方案设计到材料与器材的选择,以及工程实施各个阶段都必须考虑到影响整个系统安全、可靠性的各种因素。

结构化综合布线施工完成后,必须按照标准严格进行有关参数的测试。

软件方面则按照系统类型、数据类型加密、设置权限等手段实现系统的安全性可管理性和可维护性:楼宇自动化管理、计算机网络和办公自动化是一个比较复杂的系统。

在设计组建时,必须采用先进的、标准的、用户界面良好的管理软件,合理的设备布局,做到走线规范、标记清楚、文档齐全,以便提供对整个系统的可管理性和可维护性。

灵活性和可扩充性:为了保证用户的已有投资及用户不断增长的业务需求,整个系统必须具有灵活的结构,并留有合理的扩充余地,以便用户根据需要进行适当的变动与扩充。

CA数字签名认证系统 技术方案

数字签名认证系统由客户端浏览器签名控件、签名认证服务器、基于WEB的签名验证管理系统组成。

2。4。1 数字签名认证的原理及流程

数字签名认证的原理

数字签名基于非对称加密算法和单向散列算法(Hash函数),其原理如下:

用户A对要发送的信息用Hash函数进行摘要,并用自己的私钥加密该摘要;

(1) 建设CA系统或采用第三方CA,为****用户申请数字证书;

(2) 在现有*****系统中加入对数据的签名功能,存储数据签名并提供对签名的认证功能;

1.3 需求分析

为了解决网上用户的身份证明问题,需要为用户颁发数字证书。数字证书由CA中心签发,目前在实际应用中主要存在两种类型的CA:

(1) 独立的第三方CA

(2) 用CA根证书验证用户证书的签名完整性;

(3) 检查用户证书是否有效(当前时间在证书的有效期内为有效);

(4) 检查用户证书是否作废 (OCSP方式或证书撤销列表CRL方式);

(5) 验证用户证书结构中的证书用途;

(6) 用用户证书验证原始数据的签名完整性。

如果上述各项均验证通过,则接受该数据;只要有一项未通过,则验证失败.

为用户和管理员提供WEB管理界面,完成用户证书申请信息的提交、查询、审核;已生成的数字证书的下载和制作(存储到指定介质);证书状态的查询和管理(证书更新、证书作废);私钥密码的修改等功能。

证书数据库

存储用户信息、证书信息以及二者的关联信息,保存用户的所有历史证书数据,以备校验历史签名数据。

注册授权服务器(RA)

2。4。2 客户端浏览器签名控件

客户端浏览器签名控件采用ActiveX控件形式(如下图所示),在第一次使用系统时自动下载安装。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

CA(证书颁发机构)配置概述图解过程

一.CA(证书颁发机构)配置概述

由于现在安全问题日益严重,为了保证数据传输的性,交易者双方身份的确定性等问题,我们需要采用一种安全机制来实现这些功能,在这里我们来探讨以下PKI体系中的“证书”,也就是如何来构建一个CA的环境来保证安全性。

CA(证书颁发机构)主要负责证书的颁发、管理以及归档和吊销,我们可以把证书认为是我们开车需要使用的驾驶执照。

证书包含了拥有证书者的、地址、电子、公钥、证书有效期、发放证书的CA、CA的数字签名等信息。

证书主要有三大功能:加密、签名、身份验证。

这里不在具体阐述加密相关知识,这里主要讨论如何来实现CA的环境。

CA的架构是一种层次结构的部署模式,分为“根CA”和“从属CA”:“根CA”位于此架构中的最上层,一般它是被用来发放证书给其他的CA(从属CA)。

在windows系统中,我们可以构建4种CA:企业根CA和企业从属CA(这两种CA只能在域环境中);独立根CA 和独立从属CA。

安装CA:通过控制面板--添加删除程序--添加删除windows组件--证书服务,在安装过程中选择安装的CA类型,再这里我们选择独立根CA,输入CA名称以及设置有效期限,完成向导即可。

(在这里注意:安装证书服务前先安装IIS)申请证书:CA服务装好以后就可以直接申请证书了,申请证书有两种方法:通过MMC控制台(此方法只适用于企业根CA和企业从属CA)和通过WEB浏览器。

在这里我们只能选择WEB浏览器的方式,找到一台客户端计算机,在IE浏览器中输入[url]ca[/url]服务器的IP地址或者计算机名/certsrv 即可。

然后选择申请新证书,选择证书的类型,输入正确的信息,即可获得证书。

使用证书:我们可以自己架设一个最简单的POP3服务器,来实现服务。

现在假设lily 要向lucy发送一封加密和签名电子,在lily这边的outlook中选择工具----,选择lily的,再单击属性--安全,选择证书就可以了。

在lucy处做同样的操作。

二.证书服务器图解过程试验拓扑:

试验容以及拓扑说明:

试验容:独立根CA服务器与独立从属CA服务器搭建以及客户端证书申请

试验拓扑说明:图中server1担任独立根CA服务器,server2担任独立从属CA服务器,另外三台客户机,分别为client1、client2和client3.

试验配置过程:

第一步:构建独立根CA服务器,我需要先安装IIS(证书服务安装过程中会在IIS的默认中写入虚拟目录,如果没有IIS的话,无法通过web浏览器的方式申请证书),然后再安装证书服务,配置过程如下:

安装完成后,如图:

证书服务的安装过程:

安装完成后,客户端即可申请证书,由于是独立根CA,而且我们不是域环境,所以我们只能通过web浏览器申请证书:CA服务器的ip地址或者计算机名/certsrv,如图:

再由CA服务器的管理员手工颁发证书,打开证书服务器server1,选择管理工具---证书颁发机构,颁发证书:

可以通过Internet选项的“容”或者MMC证书管理单元进行查看。