思科防火墙抓包流程介绍

sngrep 抓包用法

sngrep 抓包用法sngrep是一款功能强大的抓包工具,可以用来分析和监控SIP(Session Initiation Protocol)通信。

它提供了丰富的过滤、搜索和统计功能,可以方便地跟踪和排查SIP通信中的问题。

本文将逐步介绍sngrep的使用方法,以帮助读者充分利用这个工具。

第一步:安装sngrep首先,我们需要在设备上安装sngrep。

sngrep可以在Linux、macOS和Windows系统上运行。

在Linux系统上,可以通过包管理器安装sngrep,如使用apt或yum命令。

在macOS上,可以使用Homebrew来安装sngrep。

在Windows上,可以从sngrep的官方网站下载可执行文件,并按照提示进行安装。

第二步:启动sngrep安装完成后,我们可以通过在终端或命令提示符下执行sngrep命令来启动sngrep。

默认情况下,sngrep会监听所有网络接口上的SIP通信。

可以通过参数来指定要监听的网络接口,例如:sngrep -i eth0这个命令将只监听eth0网卡上的SIP通信。

第三步:过滤和搜索sngrep的一个重要功能是过滤和搜索。

我们可以使用过滤条件来只抓取我们感兴趣的SIP通信。

例如,以下命令将只抓取目标IP地址为192.168.1.10的SIP通信:sngrep "host 192.168.1.10"下面是一些常用的过滤条件:- host: 过滤指定的IP地址或主机名- port: 过滤指定的端口号- direction: 过滤指定的SIP通信方向(inbound/outbound)- method: 过滤指定的SIP方法(INVITE/REGISTER/等)除了过滤条件,sngrep还提供了搜索功能,可以在抓包数据中查找指定的关键字。

例如,以下命令将搜索包含关键字"error"的SIP通信:sngrep "error"搜索结果将会以不同颜色标记出来,方便用户快速定位问题。

路由器问题抓包测试方法

路由器问题抓包测试方法一、背景介绍在网络通信中,路由器经常充当数据的转发和交换设备,在实际使用过程中可能会遇到各种问题。

为了定位并解决这些问题,抓包测试是一种常用的方法。

本文档将详细介绍路由器问题抓包测试的步骤和技巧。

二、抓包测试准备1·硬件准备首先,准备一台计算机作为测试设备,确保计算机的网卡与路由器之间通过网线连接。

2·抓包工具安装在测试设备上安装合适的抓包工具,如Wireshark、tcpdump等。

确保抓包工具的版本是最新的,并按照文档进行正确的安装和配置。

三、抓包测试步骤1·设置抓包过滤器在抓包工具中,设置适当的过滤器以便只捕获与路由器相关的数据包。

例如,设置过滤器为路由器IP地质或特定端口号。

2·启动抓包在抓包工具中,启动抓包功能,开始捕获网络数据包。

3·复现问题在现有问题的环境中,执行相关操作以复现问题。

例如,连接特定设备、执行特定操作等。

4·停止抓包在问题复现过程中,停止抓包以便获取完整的网络数据包。

5·保存抓包文件将捕获到的网络数据包保存为文件,以备分析和解决问题。

四、抓包分析1·打开抓包文件使用抓包工具打开保存的抓包文件。

2·高亮关键信息根据问题的表现和关键信息,使用抓包工具标记或高亮相关数据包。

例如,查找关键协议、源/目的IP地质、端口等。

3·过滤并统计数据包利用抓包工具的过滤功能,筛选出特定类型的数据包,并进行统计分析。

例如,统计丢包率、延迟时间、重传次数等。

4·定位问题源通过分析数据包,找出可能导致问题的原因,并确定问题发生的具体位置。

例如,查找网络延迟、错误协议实现、不合理的配置等。

五、问题解决根据抓包分析的结果,针对具体的问题进行解决。

可能的解决方法包括调整路由器配置、升级路由器固件、更换路由器硬件等。

六、附件本文档附带的文件包括:1·路由器问题抓包测试样例文件sample·pcap七、法律名词及注释本文涉及的法律名词及注释包括:1·抓包:在计算机网络中,抓包是指捕获和记录网络数据包的过程。

抓包工具的使用流程

抓包工具的使用流程什么是抓包工具抓包工具是一种网络分析工具,用于捕获和分析网络数据包。

通过抓包工具,用户可以查看和分析网络流量,从而帮助用户诊断和解决网络问题。

抓包工具的分类抓包工具按照使用方式和操作系统的不同可以分为以下几类: - 命令行工具:如Tcpdump、Tshark等,适用于Linux和Unix系统,可以通过命令行参数指定抓包的参数和过滤规则。

- 图形界面工具:如Wireshark、Fiddler等,适用于Windows、MacOS和Linux系统,提供用户友好的图形界面,方便用户进行抓包操作。

- 代理工具:如Burp Suite、Charles等,适用于Web应用程序的抓包,可以拦截和修改HTTP和HTTPS请求。

- 多协议支持工具:如Snort、Suricata等,适用于多种协议的抓包和分析,可以用于网络入侵检测和入侵防御等领域。

抓包工具的使用流程使用抓包工具进行网络分析一般包括以下几个步骤:步骤一:安装抓包工具根据操作系统的不同,选择对应的抓包工具,并进行下载和安装。

可以从官方网站或软件源进行安装,也可以选择独立安装包进行安装。

步骤二:打开抓包工具打开已安装的抓包工具,对于图形界面工具,可以直接在桌面或启动菜单中找到并点击打开。

对于命令行工具,可以通过终端或命令行界面来打开。

步骤三:设置抓包过滤规则抓包工具通常提供过滤规则功能,用户可以根据需要设置过滤规则,以便只捕获需要的网络数据包。

过滤规则通常包括协议类型、源IP地址、目的IP地址、端口号等参数。

步骤四:开始抓包在设置好过滤规则后,可以开始抓包操作。

对于图形界面工具,可以点击。

电脑技术 解析思科IOS防火墙命令 电脑资料

电脑技术解析思科IOS防火墙命令电脑资料

注意,本文将展示设置思科IOS防火墙的根本步骤,文中局部内容属于IOS防火墙特性集局部,

enable

进入特权用户模式

config t

进入全局配置模式

从内部DHCP地址池中排除前10个IP地址

ip dhcp pool Internal-DHCP

创立一个称为“Internal DHCP”的DHCP池

import all

将外部的DHCP设置从ISP导入到“Internal DHCP”池中

定义这个DHCP池运行的网络

为“Internal DHCP”池设置默认网关

ip inspect name cbac tcp

检查向外发出的数据通信,以便于准许对内的响应TCP通信

ip inspect name cbac udp

检查向外发出的数据通信,以便于准许对内的响应UDP通信

小贴士:汉网天下欢送大家投稿

模板,内容仅供参考。

思科防火墙使用及功能配置

I/O

RAM

安全的特定处理进程

• 新的线速包处理进程 • 被优化的每个进程模块 • 为安全进程和性能优化的应用和硬件

PC硬件系统

应用

操作系统

CPU

In I/O Out

RAM

VPN Co-Processor

Bus

通用的处理进程

• 数据必须通过几个非优化的接口 • 每个 “API”都会引入安全风险、解释和厂商独立

ip address 192.168.0.2, subnet mask 255.255.255.0

MTU 1500 bytes, BW 1000000 Kbit half duplex

1184342 packets input, 1222298001 bytes, 0 no buffer

received 26 broadcasts, 27 runts, 0 giants

e1 .1 172.16.0.0/24

10.0.0.0/24

telnet 命令

– 指定可以telnet连接到控制台的主机地址

pixfirewall(config)#

telnet ip_address [netmask] [if_name]

pixfirewall(config)#

pixfirewall(config)# show who

pixfirewall> enable password: pixfirewall# configure terminal pixfirewall(config)# pixfirewall(config)# exit pixfirewall#

enable password 和 passwd 命令

– 设置进入特权模式的访问密码. pixfirewall# enable password password

有CLI和ASDM配置示例的ASA数据包捕获

单击 Next。

6. 此窗口表示在ASA必须配置的访问列表,以便所需的信息包捕获,并且显示将捕获的数据包种 类(IP信息包在本例中捕获)。单击 Next。

7. 点击开始为了开始数据包捕获,如显示此处:

8. 数据包捕获开始,请尝试ping从网络内部的外部网络,以便流在来源和目的地IP地址之间的数 据包由ASA捕获缓冲区捕获。

9. 单击获得捕获缓冲区为了显示由ASA捕获缓冲区捕获的数据包。

10. 获取数据包在入口和出口流量的此窗口显示。点击保存捕获为了保存捕获信息。

11. 从保存捕获窗口,请选择捕获缓冲区将保存的需要的格式。可以是 ASCII 或 PCAP。单击格 式名称旁边的单选按钮。然后,根据需要单击 Save ingress capture 或 Save egress capture。PCAP文件可以用捕获分析器打开,例如Wireshark,并且它是首选方法。

2. 将打开捕获向导。单击 Next。

3. 在新窗口,请提供使用为了捕获入口流量的参数。选择入口接口的里面并且提供来源和与他们 的子网掩码一起将捕获的,数据包的目的地IP地址,在提供的各自空间。并且,请选择ASA将 捕获的数据包类型(IP是选择的数据包类型此处),如显示:

单击 Next。

4. 选择出口接口的外部并且与他们的子网掩码一起提供来源和目的地IP地址,在提供的各自空间 。如果网络地址转换(NAT)在防火墙执行,请考虑到此。

ASA# capture capout interface outside match ip 192.168.10.10 255.255.255.255 203.0.113.3 255.255.255.255

计算机网络如何抓包

计算机网络如何抓包计算机网络如何抓包计算机网络如何抓包?以下就是计算机网络如何抓包等等的介绍,希望对您有所帮助。

计算机网络里抓包就是将网络传输发送与接收的数据包进行截获、重发、编辑、转存等操作,也用来检查网络安全等等。

以Sniffer软件为例说明:数据在网络上是以很小的称为帧(Frame)的单位传输的,帧由几部分组成,不同的部分执行不同的功能。

帧通过特定的称为网络驱动程序的软件进行成型,然后通过网卡发送到网线上,通过网线到达它们的目的机器,在目的机器的一端执行相反的过程。

接收端机器的以太网卡逮住到这些帧,并告诉操作系统帧已到达,然后对其进行存储。

就是在这个传输和接收的过程中,嗅探器会带来安全方面的问题。

每一个在局域网(LAN)上的工作站都有其硬件地址,这些地址惟一地表示了网络上的机器(这一点与Internet地址系统比较相似)。

当用户发送一个数据包时,如果为广播包,则可达到局域网中的所有机器,如果为单播包,则只能到达处于同一碰撞域中的机器。

在一般状况下,网络上所有的机器都可以"听'到通过的流量,但对不属于自己的数据包则不予响应(换句话说,工作站A不会逮住属于工作站B的数据,而是简单地忽略这些数据)。

如果某个工作站的网络接口处于混杂模式(关于混杂模式的概念会在后面解释),那么它就可以逮住网络上所有的数据包和帧。

〔电脑〕是怎么抓包的抓包,就是通过软件,检测网卡所流通的数据。

数据并不是像水一样不停的传输的,而是分成一个包一个包的,每个数据包都有包头,包头内记录着发送方的ip 端口接受方的ip 端口以及数据包所使用的协议等等。

包头之后,才是我们要传输的数据,分析软件就会将数据包由10组成的二进制流翻译为我们可以看懂的东西。

像sniffer这种强大的软件,可以直接将图片都显示出来。

网管必备,在他检测下,他所在网络内的网络活动都可以被检测到。

但是随着保密意识的增加,很多网络活动都加密了。

几个月前的百度知道登陆是不用加密,如果用检测软件检测你的电脑,抓包,就有可能抓到你的账号密码,现在不能了,已经加密了!如何查看抓包数据关于标准的Http返回,如果标明了Content-Encoding:Gzip的返回,在wireshark中能够直接查看原文。

抓包操作流程

抓包操作流程抓包操作流程是网络分析和网络故障排查中必不可少的一环,在网络管理员、网络安全专业人员、开发人员等领域具有广泛的应用。

本文将从以下三个方面介绍抓包操作流程——第一、准备工作1.1、安装抓包软件:需要安装类似Wireshark、tcpdump、Fiddler等抓包软件,这些软件都是开源、免费的。

1.2、了解所监控的网络环境,包括网络拓扑、网络设备的配置等信息,这可以帮助我们更好的分析和理解网络流量。

1.3、根据需要,配置好抓包软件的过滤器,过滤掉那些不需要的数据包,提高流量质量。

第二、开始抓包2.1、启动抓包软件,并开始进行抓包操作。

一般情况下,我们都需要知道所关注的设备或IP地址,以及设备或IP地址与其他设备或IP地址之间的通信流程。

为了实现这一目标,我们可以通过设置过滤器,只抓取满足条件的数据包,如以下三个过滤器:tcp.port == 80:仅抓取TCP协议下端口为80的数据包,一般情况下它是用来传输HTTP协议的数据。

ip.src == 10.0.0.1:仅抓取来源IP地址为10.0.0.1的数据包,通过这个过滤器可以查看该IP地址与其他设备之间的通信流程。

2.2、停止抓包并保存数据。

在已经完成了必要的抓包操作后,我们需要停止抓包,并将抓取下来的数据保存到本地,以便我们后期的分析和处理。

第三、数据分析3.1、打开抓包软件中已经保存的数据文件,进入数据分析模式。

3.2、清晰地展示数据包的详细信息,如协议、源地址、目的地址、源端口、目标端口、数据长度等信息,以便我们在学习分析时进行参考。

3.3、跟踪数据包的传输流程,在网络环境中分析数据的各种代表性事件,如连接、请求、回复、响应等事件,以便我们更好地理解和分析故障原因。

3.4、综合分析,利用各种分析工具对数据进行统计和分析,以便我们更好地分析数据的其他特征,如分析三次握手流程、分析传输性能等等。

3.5、通过分析得到的数据,我们可以更好地了解网络端到端性能,以便监控和诊断网络故障。

思科防火墙模块原理及操作要点分析

思科防火墙模块原理及操作要点分析内容1.FWSM简介2.基本概念3.典型部署模式分析4.路由配置5.配置NAT6.冗余保护7.抵御网络攻击8.配置网络管理9.典型案例分析FWSM简介IntranetInternet KeepOutsiders outIDC 安全的要求•保护敏感的核心数据•保护关键商业应用•防止来自外部或其它区域的安全威胁IDC 安全解决方案•FWSM/PIX/ASA•CSA 智能的软件安全代理保护关键服务器, 工作站及桌面系统•IDS Sensors, IDSM 提供入侵分析, 检测与保护•VPN 提供数据中心之间的安全数据传送通道•AAA 服务器与ACS 提供网络访问的身份鉴别与授权, 审计•CSM, MARS 提供集中的统一的网络安全管理Secure systems approachwithin and between data centers策略和管理(NAT, ACL, Protocol Inspection, SNMP, Syslog, DHCP)§每个虚拟防火墙支持多个DMZ及业务的QoS等级划分§基于每个虚拟防火墙的资源分配与限制§支持20, 50, 100和250 虚拟防火墙的license§安全增值业务, 托管的安全服务Dept/Cust2Dept/Cust1Dept/Cust3Dept/Cust N FWSM FWSM FWSM FWSMDept/Cust2Dept/Cust1Dept/Cust3Dept/Cust NFWSM在现有网络中的快速部署, 不改变任何IP 地址提供高性能的'秘密的'L2-L7 安全服务, 提供网络层的安全控制与攻击保护FWSM10.30.1.0/24MSFCTransparent FirewallFWSMSAME Subnet10.30.1.0/24RouterSingle or Multiple contexts mode supportedInsideOutside L3DMZIn2In1DMZOutL3DMZ2DMZ1L2InsideOutside L2650065006500FWSM FWSM基本配置验证FWSM模块的安装Router> show module[mod-num|all]The following is sample output from the show module command:Router> show moduleMod Ports Card Type Model Serial No.---------------------------------------------------------------------------1 2 Catalyst 6000 supervisor 2 (Active) WS-X6K-SUP2-2GE SAD0444099Y2 48 48port 10/100 mb RJ-45 ethernet WS-X6248-RJ-45 SAD034756193 2 Intrusion Detection System WS-X6381-IDS SAD04250KV54 6 Firewall Module WS-SVC-FWM-1 SAD062302U4FWSM模块与交换机之间为一个内部的6Gbps的EtherChannel, 每个NP 3Gbps, 实现基于数据流的负载均衡, 避免某个NP负载过重.重启FWSM模块§Router# hw-module module mod_num reset[cf:n] [mem-test-full]§Router# hw-mod module 9 resetProceed with reload of module? [confirm] y% reset issued for module 9Router#00:26:55:%SNMP-5-MODULETRAP:Module 9 [Down] Trap 00:26:55:SP:The PC in slot 8 is shutting down. Please wait ...为FWSM分配VLAN§最多可以为FWSM创建16个Vlan Group–可以将所有与FWSM相关的VLAN都划分到一个Vlan Group–可以创建Inside Group及Outside Group–可以为每个用户创建一个Vlan Group–每个Vlan Group中的Vlan数量没有限制§为Vlan Group分配VlanRouter(config)# firewall vlan-group firewall_group vlan_range 例如5,7-10,13,45-100§为FWSM分配Vlan GroupRouter(config)# firewall module module_number vlan-group firewall_group配置案例: 为FWSM分配Vlan§Router(config)# firewall vlan-group 50 55-57 Router(config)# firewall vlan-group 51 70-85 Router(config)# firewall vlan-group 52 100Router(config)# firewall module 5 vlan-group 50,52 Router(config)# firewall module 8 vlan-group 51,52§Router# show firewall vlan-groupGroup vlans-----------50 55-5751 70-8552 100§Router# show firewall moduleModule Vlan-groups550,528 51,52注意: MSFC上的Vlan与FWSM上的Vlan§避免Vlan绕过FWSM模块!虚拟防火墙时的Vlan划分Router(config)# firewall multiple-vlan-interfaces登录到FWSM§Router# session slot number processor 1§fwsm passwd: cisco(缺省密码)fwsm>fwsm> enablePassword: (缺省为空)fwsm#fwsm# configure terminalfwsm(config)#§退出登录fwsm# exitLogoff[Connection to 127.0.0.31 closed by foreign host] Router#FWSM基本操作命令§fwsm# write memory§fwsm(config)# copy startup-config running-config §fwsm# reload§fwsm(config)# clear configure all§fwsm(config)# copy startup-config running-config§fwsm# show running-config§fwsm# show startup-config§fwsm(config)# write erase工作模式: 3层路由模式工作模式: 2层透明模式工作模式: 2层透明模式§每个bridge group需要一个管理IP§每个bridge group只有inside接口与outside端口§FWSM上不存在缺省网关§需要针对layer 3的流量配置ACL§在layer 2上可以配置基于EtherType的ACL§不支持NAT, 不支持动态路由协议配置FWSM的工作模式§fwsm(config)# firewall transparent§fwsm(config)# no firewall transparent安全等级Security LevelFWSM接口配置(3层路由模式)§fwsm(config)# interface vlan number§fwsm(config-if)#nameif name§fwsm(config-if)#security-level number§fwsm(config-if)#ip address ip_address[mask] [standby ip_address]fwsm(config)# interface vlan101fwsm(config-if)# nameif insidefwsm(config-if)# security-level 100fwsm(config-if)# ip address 10.1.1.1 255.255.255.0standby 10.1.1.2FWSM接口配置(2层透明模式)配置2层透明模式的接口§fwsm(config)# interface {vlan number | mapped_name} §fwsm(config-if)# bridge-group number§fwsm(config-if)#nameif name§fwsm(config-if)#security-level number配置2层透明模式的管理IP§fwsm(config)# interface bvi bridge_group_number§fwsm(config-if)# ip address ip_address[mask] [standby ip_address]配置案例: FWSM接口配置(2层透明模式)fwsm(config)# interface vlan300fwsm(config-if)# nameif insidefwsm(config-if)# security-level 100fwsm(config-if)# bridge-group 1fwsm(config-if)# interface vlan301fwsm(config-if)# nameif outsidefwsm(config-if)# security-level 0fwsm(config-if)# bridge-group 1fwsm(config-if)# interface bvi1fwsm(config-if)# ip address 10.1.3.1 255.255.255.0 standby 10.1.3.2允许相同security level接口之间的通信§fwsm(config)# same-security-traffic permit inter-interface其它基本配置§fwsm(config)# {passwd| password} password §fwsm(config)# enable password password§fwsm(config)# hostname name§fwsm(config)# domain-name name进入软件维护界面§hw-module module mod_num reset cf:1§session slot mod_num processor 1§Login:root§Password: cisco(缺省口令)典型工作模式ClientLoopback 51192.168.5.51192.168.2.1192.168.2.100Attacker VictimFast3/3MSFC.100路由配置配置静态路由及缺省路由§fwsm(config)# route if_name dest_ip mask gateway_ip[distance]§每个端口支持3条等价路由fwsm(config)# route outside 10.10.10.0 255.255.255.0 192.168.1.1fwsm(config)# route outside 10.10.10.0 255.255.255.0 192.168.1.2fwsm(config)# route outside 10.10.10.0 255.255.255.0 192.168.1.3§fwsm(config)# route if_name0.0.0.0 0.0.0.0gateway_ip[distance] §用0 0可以替代0.0.0.0 0.0.0.0fwsm(config)# route outside 0 0 192.168.2.1fwsm(config)# route outside 0 0 192.168.2.2fwsm(config)# route outside 0 0 192.168.2.3配置OSPF§fwsm(config)# router ospf process_id§fwsm(config-router)# network ip_address mask area area_id§fwsm(config)#route-map name{permit| deny} [sequence_number] §fwsm(config-router)#redistribute {ospf process_id[match{internal|external1|external2}] | static|connect} [metric metric-value] [metric-type{type-1|type-2}] [tag tag_value] [subnets] [route-map map_name]§配置OSPF的端口参数, 配置OSPF NSSA, default-information§fwsm# show ospf[process-id [area-id]]fwsm# show ospf border-routersfwsm# show ospf[process-id[area-id]] databasefwsm# show ospf flood-list if-namefwsm# show ospf interface [if_name]fwsm# show ospf neighbor [if-name] [neighbor-id] [detail]§fwsm(config)# clear ospf pid{process| redistribution| counters [neighbor[neighbor-interface] [neighbor-id]]}§通常, 在FWSM上配置静态/缺省路由, 动态路由可由MSFC完成, 可以减少FWSM CPU的负载配置RIP§fwsm(config)# rip if_name{default| passive} [version{1| 2[authentication{text|md5}key key_id]}]§fwsm(config)# rip inside default version2authentication md5scorpius1 fwsm(config)# rip inside passive version2authentication md5scorpius1 fwsm(config)# rip outside passive version2authentication md5scorpius1非对称路由§非对称路由: 出去的数据流回来时没有进入同一个接口§如果出去的数据流回到不同的FWSM上, layer 2 header 被重写, 数据流被重定向到原先出去的FWSM上. 适用于Active/Active§如果出去的数据流回到同一个FWSM的不同接口, layer 2 header被重写, 数据流被允许通过。

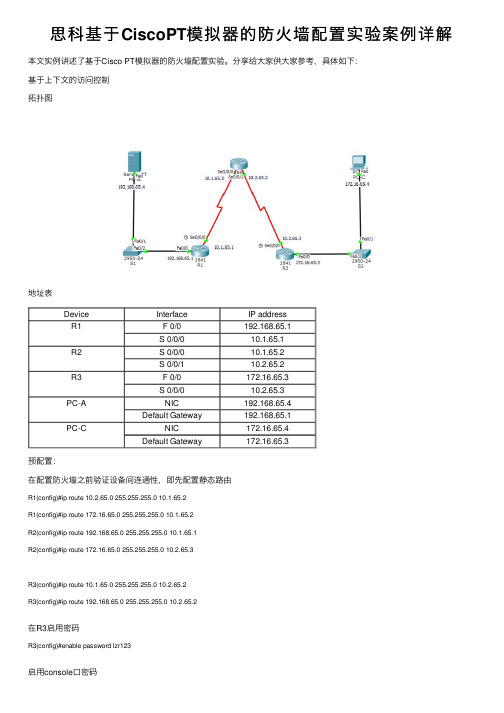

思科基于CiscoPT模拟器的防火墙配置实验案例详解

思科基于CiscoPT模拟器的防⽕墙配置实验案例详解本⽂实例讲述了基于Cisco PT模拟器的防⽕墙配置实验。

分享给⼤家供⼤家参考,具体如下:基于上下⽂的访问控制拓扑图地址表Device Interface IP addressR1 F 0/0192.168.65.1S 0/0/010.1.65.1R2S 0/0/010.1.65.2S 0/0/110.2.65.2R3 F 0/0172.16.65.3S 0/0/010.2.65.3PC-A NIC192.168.65.4Default Gateway192.168.65.1PC-C NIC172.16.65.4Default Gateway172.16.65.3预配置:在配置防⽕墙之前验证设备间连通性,即先配置静态路由R1(config)#ip route 10.2.65.0 255.255.255.0 10.1.65.2R1(config)#ip route 172.16.65.0 255.255.255.0 10.1.65.2R2(config)#ip route 192.168.65.0 255.255.255.0 10.1.65.1R2(config)#ip route 172.16.65.0 255.255.255.0 10.2.65.3R3(config)#ip route 10.1.65.0 255.255.255.0 10.2.65.2R3(config)#ip route 192.168.65.0 255.255.255.0 10.2.65.2在R3启⽤密码R3(config)#enable password lzr123启⽤console⼝密码R3(config)#line console 0R3(config-line)#password lzr123启⽤vty⾏接⼊密码R3(config)#line vty 0 4R3(config-line)#password lzr123把S1、S2所有交换机接⼝都在Vlan1(S2配置相同)S1(config)#int f 0/1S1(config-if)# switchport access vlan 1S1(config-if)# switchport trunk allowed vlan 1S1(config)#int f 0/2S1(config-if)# switchport access vlan 1S1(config-if)# switchport trunk allowed vlan 1预配置完成验证:在PC-C的命令提⽰符中ping PC-A服务器在PC-C命令提⽰符中telnet路由R2的s0/0/1接⼝:地址时10.2.65.2.退出telnet阶段在PC-C开⼀个⽹页浏览器登⼊PC-A来展⽰⽹页。

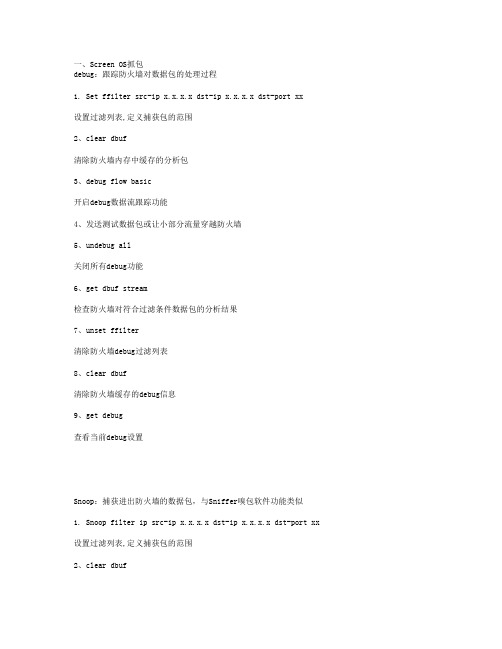

juniper抓包

一、Screen OS抓包debug:跟踪防火墙对数据包的处理过程1. Set ffilter src-ip x.x.x.x dst-ip x.x.x.x dst-port xx设置过滤列表,定义捕获包的范围2、clear dbuf清除防火墙内存中缓存的分析包3、debug flow basic开启debug数据流跟踪功能4、发送测试数据包或让小部分流量穿越防火墙5、undebug all关闭所有debug功能6、get dbuf stream检查防火墙对符合过滤条件数据包的分析结果7、unset ffilter清除防火墙debug过滤列表8、clear dbuf清除防火墙缓存的debug信息9、get debug查看当前debug设置Snoop:捕获进出防火墙的数据包,与Sniffer嗅包软件功能类似1. Snoop filter ip src-ip x.x.x.x dst-ip x.x.x.x dst-port xx 设置过滤列表,定义捕获包的范围2、clear dbuf清除防火墙内存中缓存的分析包3、snoop开启snoop功能捕获数据包4、发送测试数据包或让小部分流量穿越防火墙5、snoop off停止snoop6、get db stream检查防火墙对符合过滤条件数据包的分析结果7、snoop filter delete清除防火墙snoop过滤列表8、clear dbuf清除防火墙缓存的debug信息9、snoop info查看snoop设置二、SRX 抓包debug:跟踪防火墙对数据包的处理过程SRX对应ScreenOS debug flow basic跟踪报文处理路径的命令:set security flow traceoptions flag basic-datapath 开启SRX基本报文处理Debugset security flow traceoptions file filename.log 将输出信息记录到指定文件中set security flow traceoptions file filename.log size <file-size> 设置该文件大小,缺省128kset security flow traceoptions packet-filter filter1 destination-prefix 5.5.5.2 设置报文跟踪过滤器run file show filename.log 查看该Log输出信息捕获进出防火墙的数据包开启抓包功能参数设置edit forwarding-optionsset packet-capture maximum-capture-size 500 //Specify in bytes the maximum size of each packet to capture in each file—for example, 500. The range is between 68 and 1500, and the default is 68 bytes.set packet-capture file filename pcap-file //Specify the target filename for the packet capture file—for example, pcap-file. For each physical interface, the interface name is automatically suffixed to the filename—for example, pcap-file.fe-0.0.1.set packet-capture file files 100 // Specify the maximum number of files to capture—for example, 100. The range is between 2 and 10,000, and the default is 10 files. In the Files box, type 100set packet-capture file size 1024 // Specify the maximum size of each file in bytes—forexample, 1024. The range is between 1,024 and 104,857,600, and the default is 512,000 bytes. In the Size box, type 1024.set packet-capture file world-readable // Specify if all users have permission to read the packet capture files.Configuring Packet Capture on an Interfaceedit interfaces fe-0/0/1set unit 0 family inet sampling input outputConfiguring a Firewall Filter for Packet Captureedit firewallset firewall filter dest-all term dest-term from destination-address 192.168.1.1/32set firewall filter dest-all term dest-term then sample acceptset interfaces fe-0/0/1 unit 0 family inet filter output dest-allDisabling Packet Captureedit forwarding-optionsset packet-capture disable。

抓包的操作流程

抓包的操作流程

抓包是网络分析的重要工具之一,可以用来查看网络传输过程中的数据包信息。

下面是抓包的操作流程:

1. 准备工作:安装抓包工具,例如Wireshark,在打开抓包工具前,最好关闭其他网络应用程序,以免干扰抓包。

2. 选择网卡:在抓包工具中选择要抓包的网卡,如果有多个网卡,需要选择正确的网卡。

3. 过滤数据包:通过设置过滤器,只捕捉需要的数据包,避免捕捉到无用的数据包,从而节省空间和分析时间。

4. 开始抓包:点击“开始抓包”按钮,等待一段时间,让抓包工具收集足够多的数据包。

5. 分析数据包:在抓包过程中,可以实时查看抓到的数据包,也可以保存数据包以便后续分析。

分析数据包时,需要了解协议格式和具体的网络应用程序。

6. 结束抓包:在分析完数据包后,可以停止抓包。

如果抓包过程中产生了大量数据包,需要及时清理数据包,以免影响系统性能。

7. 总结分析结果:分析数据包后,需要总结分析结果,得出结论,并根据需要采取相应的措施,从而改善网络性能和安全。

- 1 -。

抓包工具的使用

抓包工具的使用抓包工具是网络安全领域中常用的一种工具,用于捕获和分析网络数据包。

它可以帮助我们了解网络通信过程中的细节,识别潜在的安全问题,以及优化网络性能。

本文将介绍抓包工具的基本原理和使用方法,以及一些常见的抓包工具。

一、抓包工具的基本原理抓包工具通过在网络接口上监听数据流量,捕获经过网络的所有数据包。

它可以拦截传输层(如TCP、UDP)和网络层(如IP)的数据包,并将其解析成可读的格式,以便进一步分析。

抓包工具可以在本地计算机上运行,也可以在网络上的特定位置(如网关、路由器)上运行。

二、抓包工具的使用方法1. 安装抓包工具:根据操作系统的不同,选择合适的抓包工具进行安装。

常见的抓包工具有Wireshark、Fiddler、tcpdump等。

2. 选择抓包接口:打开抓包工具后,选择要监听的网络接口。

一般情况下,选择默认接口即可,但如果有多个网络接口,可以根据需要进行选择。

3. 开始抓包:点击开始/启动按钮,开始抓包。

抓包工具会开始监听网络流量,并将捕获的数据包显示在界面上。

4. 分析数据包:抓包工具会将捕获的数据包按照时间顺序显示在界面上。

可以点击每个数据包,查看其详细信息,包括源IP地址、目标IP地址、协议类型、数据内容等。

可以根据需要对数据包进行过滤和排序,以便更好地分析和理解。

5. 导出数据包:在分析完数据包后,可以将其导出到文件中,以便后续分析或共享给其他人。

三、常见的抓包工具1. Wireshark:Wireshark是一款功能强大的开源抓包工具,支持多种操作系统,包括Windows、Linux、macOS等。

它具有直观的界面和丰富的功能,可以捕获和分析各种协议的数据包,如TCP、UDP、HTTP等。

2. Fiddler:Fiddler是一款针对Web开发和调试的抓包工具,它可以捕获浏览器和服务器之间的所有HTTP和HTTPS通信。

Fiddler 具有可扩展的架构,可以通过插件来增加额外的功能。

Cisco交换机-span抓包

SPAN知识点一、交换机SPAN(执行抓包工作)半双工状态,同一个板卡只允许一个SPAN接口,不允许跨背板。

(config)#Monitor session 1 source interface gi 0/1SPAN监控会话复制所有穿越端口Gi0/1的数据包(config)#Monitor session 1 destination interface gi 0/3指定端口Gi0/3作为这些数据包副本的目的端口二、交换机RSPAN配置SW1(config)#Vlan 20SW1(config-vlan)#name SPANSW1(config-vlan)#remote-span 让VLAN正确地承载RSPAN流量SW1(config)#monitor session 1 source interface gi 0/1SW1(config)#monitor session 1 destination remote vlan 20 reflector-port gi 0/3session-num两台交换不能相同,一个为1,一个为2 SW2(config)#vlan 20SW2(config-vlan)#name SPANSW2(config-vlan)#remote-spanSW2(config)#monitor session 2 source remote vlan 20SW2(config)#monitor session 2 destination interface fa 5/2三、验证命令Show monitor附:2900和3500系列交换机的SPAN(global)interface dest-interface(interface)port monitor [src-interface | vlan src-vlan] 注:目的端口和源端口要在同一个VLAN中。

具体抓包步骤与分析方法

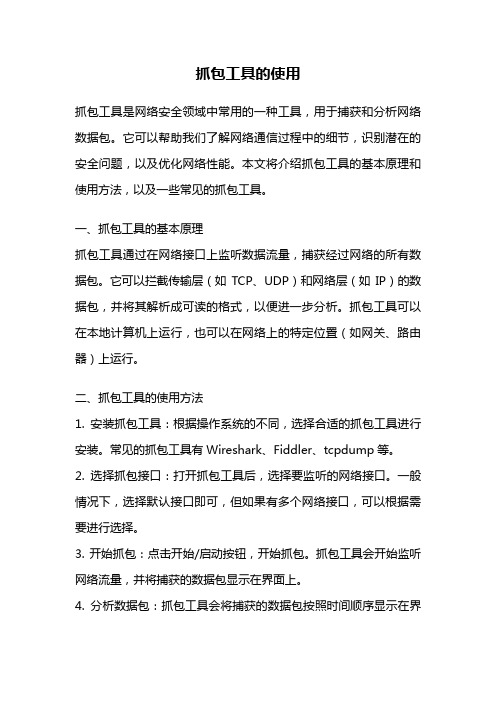

具体抓包步骤一、首先打开wireshark进入主界面二、点选Capture Options 快捷键Ctrl+K 进入捕捉过滤器界面三、设置捕捉过滤器抓包方式为Capture packets in pcap-ng format混乱抓包,(CaptureFilter具体过滤命令见wireshark详解,)四、点选Start开始进行抓包具体捕捉过滤设置如下:Wireshark抓包开始运行后,我们就可以打开我们需要抓包分析的应用了(在这之前,如果对端口号与IP不熟悉的用户,可以先打开路由web管理界面的内网监控瞧一下正在运行的连接,并记录下来)五、ikuai路由内网监控连接状态介绍如图所示,在系统状态下的内网流量监控里的某个IP下的终端连接详情里,我们可以瞧到某个IP下这台机器目前正在运行的一些网络连接的详细信息。

在这里我们着重讲下连接状态的定义1、已连接正在连接的数据流2、等待等待转发或连接的数据流3、-- 或无状态无交互性连接,例如UDP连接4、未定义未经路由向外网进行转发或者传输的数据连接。

例如内网数据通信六、具体针对某个软件进行抓包分析的步骤与过程1.具体步骤完成了上述操作后,我们运行需要抓包分析的软件(我们已迅雷为例)之后我们需要再次查瞧终端连接详情在这时我们可以瞧到,相对于运行迅雷以前的终端连接详情里,我们这里多出了一些链接,这些链接就就是我们需要在wireshark里需要过滤分析的迅雷的数据连接了。

在这个例子里我们可以瞧到,在协议名称里,迅雷的协议已经成功识别,但就是,在我们真实操作中,需要抓包分析的绝大多数软件的协议,在这里会被识别为:未知协议或错误为其她一些应用的协议,比如明明开启的就是迅雷下载,但就是协议里被识别为某个游戏,在这时,我们就需要根据抓包前记录的终端连接详情对比运行软件之后的进行对比,出现未知协议或错误协议名称的进程就是否属于我们需要分析的软件进程。

(在这里我们建议对协议的端口号或IP不熟悉的用户,在抓包分析师,关闭所有需要网络连接的程序,已便于判断)如果确定就是我们需要抓包的软件的进程的话,我们就可以在wireshark进行过滤分析了。

抓包工具的使用

抓包工具的使用

抓包工具是通过监视网络流量并分析传输的数据包来帮助诊断和调试网络问题的工具。

以下是使用抓包工具的基本步骤:

1. 安装抓包工具:选择并安装一款常用的抓包工具,如Wireshark、Fiddler、Charles等。

这些工具在不同的操作系统中有不同的版本。

2. 打开抓包工具:运行抓包工具并打开主界面。

3. 选择要监视的网络接口:在抓包工具的设置中选择要监视的网络接口,通常是网络适配器或无线网络接口。

如果你不确定要选择哪个接口,可以选择默认值。

4. 开始抓包:点击开始或类似的按钮开始抓取网络流量。

抓包工具将会开始监视并记录传输的数据包。

5. 过滤和分析数据包:根据需要可以对捕获到的数据包进行过滤和分析。

过滤可以基于协议、IP地址、端口等进行。

分析可以帮助你理解和诊断网络通信中的问题。

6. 停止抓包:当你捕获到足够的数据包或完成了你的目标后,点击停止或类似的按钮停止抓包。

7. 导出和保存数据包:抓包工具通常提供导出和保存数据包的选项,你可以将抓取到的数据保存到文件中,方便后续分析和共享。

8. 分析数据包:使用一些网络分析工具,如Wireshark的过滤

器和解码功能,来深入分析数据包的内容和结构。

这将有助于解决网络问题以及优化网络性能。

值得注意的是,抓包工具涉及到监视网络流量,因此在使用前你可能需要相应的权限或特殊设置。

同时,抓包工具也会产生大量的网络数据,因此在使用过程中应该注意存储空间的使用。

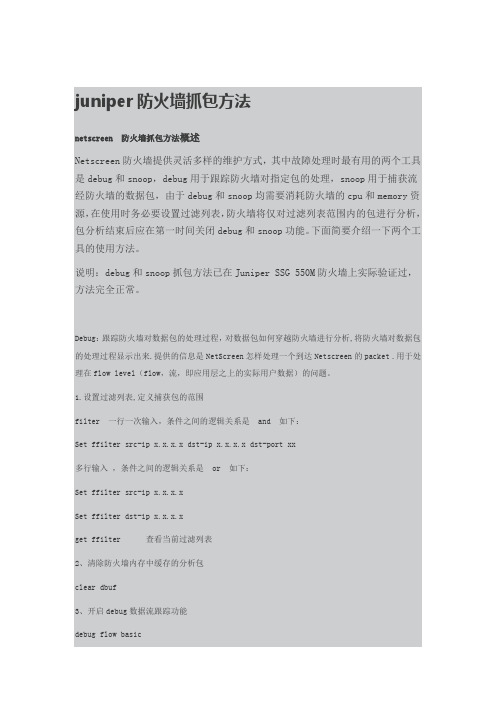

juniper防火墙抓包方法

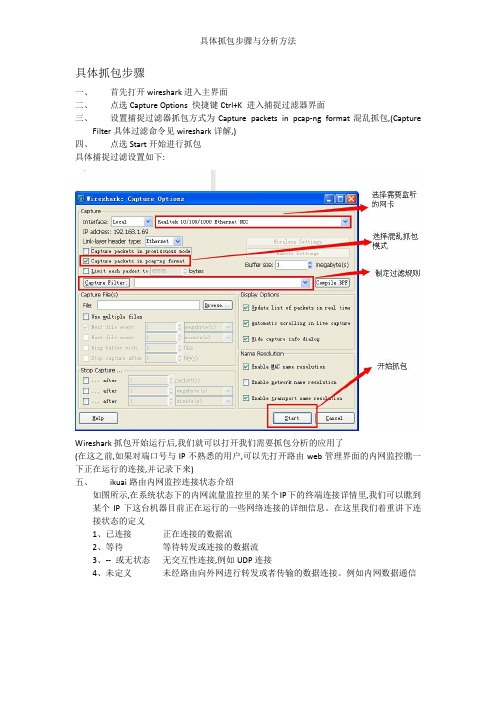

juniper防火墙抓包方法netscreen 防火墙抓包方法概述Netscreen防火墙提供灵活多样的维护方式,其中故障处理时最有用的两个工具是debug和snoop,debug用于跟踪防火墙对指定包的处理,snoop用于捕获流经防火墙的数据包,由于debug和snoop均需要消耗防火墙的cpu和memory资源,在使用时务必要设置过滤列表,防火墙将仅对过滤列表范围内的包进行分析,包分析结束后应在第一时间关闭debug和snoop功能。

下面简要介绍一下两个工具的使用方法。

说明:debug和snoop抓包方法已在Juniper SSG 550M防火墙上实际验证过,方法完全正常。

Debug:跟踪防火墙对数据包的处理过程,对数据包如何穿越防火墙进行分析,将防火墙对数据包的处理过程显示出来.提供的信息是NetScreen怎样处理一个到达Netscreen的packet .用于处理在flow level(flow,流,即应用层之上的实际用户数据)的问题。

1.设置过滤列表,定义捕获包的范围filter 一行一次输入,条件之间的逻辑关系是 and 如下:Set ffilter src-ip x.x.x.x dst-ip x.x.x.x dst-port xx多行输入,条件之间的逻辑关系是 or 如下:Set ffilter src-ip x.x.x.xSet ffilter dst-ip x.x.x.xget ffilter 查看当前过滤列表2、清除防火墙内存中缓存的分析包clear dbuf3、开启debug数据流跟踪功能debug flow basic4、发送测试数据包或让小部分流量穿越防火墙5、关闭所有debug功能undebug all6、检查防火墙对符合过滤条件数据包的分析结果get dbuf streamget dbuf stream > tftp ip filename 将debug信息输入到tftp服务器7、清除防火墙debug过滤列表unset ffilter8、清除防火墙缓存的debug信息clear dbuf9、查看当前debug设置get debugSnoop抓包:clear db 清除缓存snoop filter ip src-ip 192.168.1.20 设置抓包的条件为源IP192.168.1.20 snoop filter ip dst-ip 192.168.1.20 设置抓包的条件为源IP192.168.1.20 snoop 开启抓包,并选择y,确认在笔记本(192.168.1.20)上ping 192.168.1.254 10-20个包在笔记本(192.168.1.20)上ping 192.168.1.252 10-20个包snoop offget db stream 查看抓包内容笔记本放外侧,用笔记本访问需要下载的资源。

思科防火墙抓包流程介绍

1. 时间同步:1.1在PIX525同步:clock timezone GMT 8ntp server 172.16.1.11.2在ASA5520同步:clock timezone GMT 8ntp server 172.16.1.12. 关闭一些配置:2.1 sql inspect/fixup在ASA5520上:config tpolicy-map global_policyclass inspection_default no inspect sqlnet在PIX525 上:Config tno fixup protocol sqlnet 1521测试现有的业务迁移oralce数据库服务器到重要服务器区域2.2 tcp nora norandomseq1.首先关闭第一个防火墙的tcp数据包序列号随机编序,tcp数据包序列号随机编序默认是打开的,流量经2个防火墙时2次随机编序会使链接出问题(在PIX525上做)nat (inside) 2 172.16.1.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.3.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.6.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.8.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.98.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.99.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.100.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.150.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.200.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.201.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.203.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.205.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.206.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.208.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.209.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.210.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.211.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.212.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.213.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.215.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.216.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.218.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.219.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.220.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.221.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.20.0.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.20.32.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.20.64.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.20.65.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.20.66.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.20.68.0 255.255.255.0 0 0 norandomseqstatic (dmz,outside) *.*.158.179 *.*.158.179 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.178 *.*.158.178 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.185 *.*.158.185 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.186 *.*.158.186 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.187 *.*.158.187 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.188 *.*.158.188 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.189 *.*.158.189 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.190 *.*.158.190 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) gdftcvpn gdftcvpn netmask 255.255.255.255 0 0 norandomseqstatic (dmz,outside) gdftcfundapp01 gdftcfundapp01 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) gdftcfundapp02 gdftcfundapp02 netmask 255.255.255.255 00 norandomseqstatic (inside,dmz) oracle01 oracle01 netmask 255.255.255.255 0 0 norandomseq static (inside,dmz) oracle02 oracle02 netmask 255.255.255.255 0 0 norandomseq static (inside,dmz) p520a p520a netmask 255.255.255.255 0 0 norandomseq static (inside,dmz) p520b p520b netmask 255.255.255.255 0 0 norandomseq以下内容需要回复才能看到2. 第二个asa没有用地址转换,看看地址转换功能是否已经关闭。

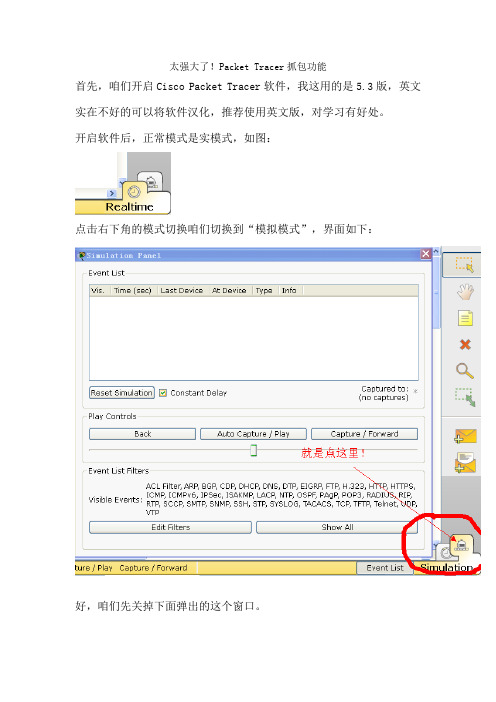

Packet Tracer抓包功能

太强大了!Packet Tracer抓包功能

首先,咱们开启Cisco Packet Tracer软件,我这用的是5.3版,英文实在不好的可以将软件汉化,推荐使用英文版,对学习有好处。

开启软件后,正常模式是实模式,如图:

点击右下角的模式切换咱们切换到“模拟模式”,界面如下:

好,咱们先关掉下面弹出的这个窗口。

下面,我们简单的构建一个拓扑图,做一些简单的配置,比如IP地址,路由协议等。

我的拓扑图如下:

所有PC的IP均从DHCP Server获得。

好!现在点下面这个工具:

比如,我们要从PC-1 Ping一下DHCP Server,点上面的工具后,只需在源和目标PC上点一下即可。

接着我们手动控制包的发送过程(也可自动),请看图:

OK!

上图是选择源和目的PC后源PC上自动弹出的包,咱们点一下这个包,能看到什么呢?请看下图:

大家看到了吗?一二三层的信息我们都看到了。

我们点上方的

我们的学习相当有益,底层的东西搞懂很难得,而这是个好东西。

真的。

还可以抓到其他很多的包:

功能非常强大,强烈推荐新手及想提高的朋友们看!

我这里就不多说了,自已动手体验吧,如果能把这些包都弄懂了,那你非常不错了!

本文出自“yyjcwxf” 博客,请务必保留此出处

/950271/355778。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1. 时间同步:1.1在PIX525同步:clock timezone GMT 8ntp server 172.16.1.11.2在ASA5520同步:clock timezone GMT 8ntp server 172.16.1.12. 关闭一些配置:2.1 sql inspect/fixup在ASA5520上:config tpolicy-map global_policyclass inspection_default no inspect sqlnet在PIX525 上:Config tno fixup protocol sqlnet 1521测试现有的业务迁移oralce数据库服务器到重要服务器区域2.2 tcp nora norandomseq1.首先关闭第一个防火墙的tcp数据包序列号随机编序,tcp数据包序列号随机编序默认是打开的,流量经2个防火墙时2次随机编序会使链接出问题(在PIX525上做)nat (inside) 2 172.16.1.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.3.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.6.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.8.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.98.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.99.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.100.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.150.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.200.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.201.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.203.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.205.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.206.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.16.208.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.209.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.210.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.211.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.212.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.213.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.215.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.216.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.218.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.219.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.220.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.16.221.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.20.0.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.20.32.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.20.64.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.20.65.0 255.255.255.0 0 0 norandomseq nat (inside) 2 172.20.66.0 255.255.255.0 0 0 norandomseqnat (inside) 2 172.20.68.0 255.255.255.0 0 0 norandomseqstatic (dmz,outside) *.*.158.179 *.*.158.179 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.178 *.*.158.178 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.185 *.*.158.185 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.186 *.*.158.186 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.187 *.*.158.187 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.188 *.*.158.188 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.189 *.*.158.189 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) *.*.158.190 *.*.158.190 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) gdftcvpn gdftcvpn netmask 255.255.255.255 0 0 norandomseqstatic (dmz,outside) gdftcfundapp01 gdftcfundapp01 netmask 255.255.255.255 00 norandomseqstatic (dmz,outside) gdftcfundapp02 gdftcfundapp02 netmask 255.255.255.255 00 norandomseqstatic (inside,dmz) oracle01 oracle01 netmask 255.255.255.255 0 0 norandomseq static (inside,dmz) oracle02 oracle02 netmask 255.255.255.255 0 0 norandomseq static (inside,dmz) p520a p520a netmask 255.255.255.255 0 0 norandomseq static (inside,dmz) p520b p520b netmask 255.255.255.255 0 0 norandomseq以下内容需要回复才能看到2. 第二个asa没有用地址转换,看看地址转换功能是否已经关闭。

这条命令是不显示在配置里的(no nat-control)2.3 out of order (在ASA5520上操作)access-list CONNS permit ip any host 10.1.1.1class-map connsmatch access-list CONNSpolicy-map connsclass connsset connection random-sequence-number disableservice-policy conns interface outsideaccess-list OOB-nets permit ip host *.*.158.181 host 172.16.99.1tcp-map OOO-Bufferqueue-limit 6class-map tcp-optionsmatch access-list OOB-netspolicy-map global_policyclass tcp-optionsset connection advanced-options OOO-Bufferservice-policy global_policy global3. 抓包(连续3次写操作全过程)3.1在PIX的inside,dmz接口a)Logging onLogging host 172.16.200.100Clear connClear xlateb)access-list tac_capture permit ip host *.*.158.181 host 172.16.99.1access-list tac_capture permit ip host 172.16.99.1 host *.*.158.181caprure tac_capture access-list tac_capture 10000000capture tac_capture intreface dmz interface insidecapture tac_capture access-list tac_capture interface inside interface dmz c)show captureshow syslogshow connshow xlateshow localhostshow asp dropshow service-policyshow routeshow capture tac_captureshow localhost 172.16.99.1show localhost *.*.158.181d)copy /pcap capture:tac_capture_inside tftp:172.17.200.100/tac_capture_inside.pcapcopy/pcap capture:tac_capture_dmz tftp:172.16.200.100/tac_capture_dmz.pcape)clear capture tac_captureno capture tac_captureno capture tac_capture intreface dmz interface insideno capture tac_capture access-list tac_capture3.2在ASA5520的inside,outside接口a)logging onlogging timestamplogging trap informationlogging host inside 172.16.99.100Clear connClear xlateb)access-list tac_capture permit ip host *.*.158.181 host172.16.99.1access-list tac_capture permit ip host 172.16.99.1 host *.*.158.181capture tac_capture_inside access-list tac_capture interface insidecapture tac_capture_outside access-list tac_capture interface outsidecaprure tac_capture access-list tac_capture 10000000c)show captureshow syslogshow connshow xlateshow localhostshow asp dropshow service-policyshow routeshow capture tac_captureshow localhost 172.16.99.1show localhost *.*.158.181d)copy/pcap capture:tac_capture_inside tftp:172.17.99.100/tac_capture_inside.pcap copy /pcap capture:tac_capture_outsidetftp:172.16.99.100/tac_capture_outside.pcape)clear capture tac_captureno capture tac_captureno capture tac_capture intreface dmz interface insideno capture tac_capture access-list tac_capture4. 在weblogic网卡所接的交换机做spanSw-DMZ交换机(f 0/2,接一台PC在安装etherPeek NX软件和Vinancy网络分析系统)configure terminalmonitor session 1 source interface fastethernet 0/24monitor session 1 destination interface fastethernet 0/25. 在oracle数据库网卡所接的交换机做spanSw-3560G48交换机(G 0/2,接一台PC在安装etherPeek NX软件和Vinancy网络分析系统)configure terminalmonitor session 1 source interface G 0/3monitor session 1 destination interface G 0/2。