无线局域网控制器Web认证配置举例

无线局域网控制器上的VLAN配置示例

controller-catos> (enable) set trunk 2/1 on dot1q Port(s) 2/1 trunk mode set to on. Port(s) 2/1 trunk type set to dot1q. ! !clearing out/pruning unwanted vlans ! controller-catos> (enable) clear trunk 2/1 21-24,26-30,31-34,36-39,41-44,46-49,51-54, 56-99,101-999 !--- This command should be on one line. Removing Vlan(s) 21-24,26-34,36-39,41-44,46-49,51-54,56-99,101-999 from allowed list. Port 2/1 allowed vlans modified to 1,5,15,20,25,35,40,45,50,55,100,1000-1005,1025-4094.

Port ---1 1 N/A N/A 1

Vlan Id -------untagged untagged N/A N/A 15

IP Address --------------192.168.5.215 192.168.5.15 100.100.100.100 1.1.1.1 192.168.15.10

无线局域网控制器上的 VLAN 配置示例

内容

前言 前提条件

需求 使用的组件 惯例 WLC 上的动态接口 配置 Catalyst 交换机配置 WLAN 控制器 VLAN 配置 验证 Catalyst 交换机验证 WLAN 控制器 VLAN 验证 故障排除 故障排除步骤 相关信息

酒店WIFI设计+WEB认证方案

酒店WIFI设计+WEB认证方案成本低廉的宾馆无线Wifi网络覆盖+Web认证方案不久前在北戴河为某宾馆做的无线覆盖方案。

效果不错,而且成本非常低廉。

设备仅使用5台TP-LINK无线路由器。

特此分享。

本方案主要特点说明如下:1. 关于空间:宾馆为典型砖混3层楼结构,长约50米。

每层中间是过道,两边是客房。

2. 设备:- TP-LINK TL-WR741N无线路由器5台。

- 其中1楼2台,2楼1台,3楼2台。

2楼的为中心路由器,其他路由器与它用WDS方式作星状连接。

- 2楼的中心路由器WAN口直接接入互联网。

- 宾馆提供PC机一台,与2楼的中心路由器LAN直接有线连接。

3. 无线认证:- 采用Wiwiz做Web认证。

宾馆的PC机作为认证网关服务器,安装Wiwiz虚拟机。

- 虚拟机共设置两个虚拟机网卡,一个设置为NAT,另一个为桥接(Bridged)。

- 为宾馆设置的热点是收费热点。

客人或员工以外使用可使用支付宝或Paypal在线付费后使用。

- 宾馆方面预先通过Wiwiz批量设置电子招待券,客人入住时随房卡一同发放电子招待券。

- 客人或员工都可凭电子招待券认证上网。

方案示意图如下:最新补充:本方案所用路由器并不像专业AP有那样大的覆盖范围与带机量,但是对于这样的普通宾馆覆盖是足够用的。

一共只有几十个房间,平均每个路由器最只带十几个房间就可以解决问题。

Wiwiz虚拟机不仅实现上网认证,而且充当网关,很大程度上减轻了中心路由器的负荷。

毕竟PC机的处理能力比任何路由器都高。

本案完成于去年年底,成本非常低廉,目前运行稳定。

简单地讲,打蚊子无需高射炮,苍蝇拍就可以,而且还很好用。

附录:AP设备分类及组网方式无线接入点(AP,Access Point)也称无线网桥、无线网关,称为“瘦”AP。

此无线设备的传输机制相当于有线网络中的集线器,在无线局域网中不停地接收和传送数据;任何一台装有无线网卡的PC均可通过AP来分享有线局域网络甚至广域网络的资源。

Web认证使用LDAP无线局域网控制器(WLCs)配置示例

Web认证使用LDAP无线局域网控制器(WLCs)配置示例文件编号:108008目录简介先决条件需求使用的组件公约Web认证过程配置网络图配置配置LDAP服务器配置LDAP服务器WLC的配置Web认证的WLAN验证疑难解答相关信息简介本文档介绍了如何设置Web认证的无线局域网控制器(WLC)。

这文件还介绍了如何配置作为一种轻型目录访问协议(LDAP)服务器后端数据库的Web身份验证,以检索用户凭据,验证用户。

先决条件需求您尝试这种配置之前,确保你满足这些要求:•知识和思科轻型接入点的配置(LAPS)WLCs•知识轻量级接入点协议(LWAPP)•如何设置和配置LDAP,Active Directory和域控制器的知识使用的组件在这个文件中的信息是基于这些软件和硬件版本:•思科4400 WLC的运行固件版本5.1•思科1232系列的LAP•思科802.11a/b/g无线客户端适配器,运行固件版本4.2•微软Windows2003服务器执行LDAP服务器中的作用在这个文件中的信息是从在一个特定的实验室环境的设备。

所有的在这个文件中使用的设备,开始与清零(默认)配置。

如果您的网络生活,确保您了解所有命令的潜在影响。

公约关于文件惯例的更多信息,请参阅Cisco技术提示惯例。

Web认证过程Web身份验证是第3层安全功能,使控制器禁止IP流量(除DHCP相关的数据包从一个特定的客户端,直到该客户端)已经正确地提供了一个有效的用户名和密码。

当您使用网络身份验证来验证客户端,你必须定义一个用户名和密码为每一个客户。

然后,当客户端尝试加入无线局域网,用户必须输入用户名和密码登录页面提示时。

当启用了Web认证(在第3层安全),用户有时会收到一个网页浏览器安全警报的第一次,他们试图访问一个网址用户点击后是继续执行,或如果theclient浏览器不显示安全警报,网络认证系统的客户端重定向到登录页面默认登录页包含一个Cisco徽标和思科特定的文字。

无线WiFI控制模块连接集控软件WEB界面配置说明

无线WiFI控制模块连接集控软件WEB界面配置说明注:该说明仅针对无线WIFI控制模块如何连接我们公司的《智能网络控制模块集控软件Ver1.3.5》,实现同一界面多模块集中管理控制。

一、软件设置首先安装我们提供的《智能网络控制模块集控软件Ver1.3.5》软件安装包,该安装包支持WIN XP、WIN7、WIN8、WIN10操作系统(包括32位和64位)。

软件安装成功后,运行桌面的"智能网络控制模块集中管理系统Ver 1.35"快捷图标即可启动软件,登录用户名为:管理员密码缺省为:123。

软件启动成功后进入主界面,如下图:1、添加安装区域首先增加安装区域,软件支持多个区域定义,区域可以定义为楼层,车间,房间等位置标识,以便用户选择区分。

在左侧树形【设备列表】中右键单击,弹出【增加安装区域】菜单,如下图:点击【增加安装区域】菜单后弹出【安装区域维护】窗口,如下图:编号:长度为3位数字,添加时最好按照1-999顺序编写;名称:定义安装区域的名称,如楼层号,房间号等位置;坐标:暂时未用,可以不填以上信息输入完毕,单击【保存】按钮,软件自动保存,如果需要继续增加安装区域,则只要修改【编号】和【名称】进行保存即可。

安装区域建立完毕,可以点击【退出】按钮,关闭当前窗口。

此时再双击左侧树形【设备列表】则可以展开显示刚才输入的安装区域信息。

如下图:如果要删除或者修改安装区域的相关信息,可以选择安装区域信息,单击鼠标右键,在弹出的菜单中选择相应的功能。

如下图:2、添加、修改控制模块安装区域信息建立完毕,此时才可以添加网络控制模块信息。

添加方式:选择要添加的安装区域下的安装区域,单击鼠标右键,弹出菜单中选择【增加控制模块】,如上图。

点击【增加控制模块】菜单后,弹出【控制模块信息维护】窗口,如下图:序号:该编号为3位数字长度,支持1-999顺序号,不能重复;设备名称:可以定义为安装点的设备名称;设备编码:该长度为5位数字,该编码比较重要,要和网络控制模块中的【设备ID】相对应,如软件中设备编码为00001 ,则网络控制模块中的【设备ID】输入数字1即可。

WLAN V2R3 Web 网管工具使用介绍

WLAN WEB网管介绍

Web网管客户端是华为公司推出的为了方便用户对S6605、S6005 、胖AP设备的维护和配置的管理系统。用户通过登录Web网管客 户端,可以在图形界面下非常直观地维护和配置设备。 Web网管客户端提供设备概览、配置向导、设备管理、射频管理 (胖AP)、WLAN业务、IP业务、QoS、安全管理、接口管理、 终端管理、系统管理功能。

数据转发模式:隧道转发

Name:huawei-2 SSID:huawei-2 WLAN 虚接口:WLAN-ESS1 数据转发模式:隧道转发

AP管理VLAN

AP业务VLAN

VLAN 800

AP1:VLAN 101 AP2:VLAN 102

AP域

AP1:101

AP2:102

AP管理IP地址池 AP管理网关 AP1用户上网公网地址池 AP1用户上网公网网关 AP2用户上网公网地址池 AP2用户上网公网网关 DHCP Server 172.18.1.2-----172.18.1.254/24 172.18.1.1/24 (AC 上) 172.16.1.2-----172.16.1.254/24 172.16.1.1/24(AC 上) 172.17.1.2-----172.17.1.254/24 172.17.1.1/24(AC 上) AC作为AP和用户的DHCP服务器

Huawei Confidential

19

4、 AP上线配置向导:略。

5、 WLAN配置向导:

创建WLAN-ESS接口时,配置强制域和允许域,认证方式为内置Portal认证, 见图36。其他步骤略。

HUAWEI TECHNOLOGIES CO., LTD.

Huawei Confidential

无线控制器通过认证服务器动态授权无线终端接入VLAN典型配置举例

⽆线控制器通过认证服务器动态授权⽆线终端接⼊VLAN 典型配置举例1 简介本⽂档介绍了⽆线控制器通过认证服务器动态授权⽆线终端接⼊VLAN典型配置案例。

2 配置前提本⽂档不严格与具体软、硬件版本对应,如果使⽤过程中与产品实际情况有差异,请参考相关产品⼿册,或以设备实际情况为准。

本⽂档中的配置均是在实验室环境下进⾏的配置和验证,配置前设备的所有参数均采⽤出⼚时的缺省配置。

如果您已经对设备进⾏了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本⽂档假设您已了解802.1X特性。

3 配置举例3.1 组⽹需求如图1所⽰,在⽆线⽹络环境中部署了RADIUS服务器,现要求使⽤RADIUS服务器对⽆线客户端进⾏802.1X认证,并对认证通过的客户端下发授权VLAN 300。

图1 授权VLAN下发典型配置组⽹图3.2 配置注意事项开启⽆线侧的端⼝安全功能时,请确保该端⼝的802.1X功能或MAC 地址认证功能处于关闭状态。

关闭在线⽤户握⼿功能,以避免不⽀持在线握⼿功能的客户端被强制下线。

# 关闭802.1X的组播触发功能,以节省⽆线的通信带宽。

RADIUS服务器授权下发的VLAN必须是AC设备上已经配置的VLAN,否则802.1X⽆法认证成功。

配置AP的序列号时请确保该序列号与AP唯⼀对应,AP的序列号可以通过AP设备背⾯的标签获取。

3.3 配置步骤3.3.1 AC的配置(1)配置AC的接⼝# 创建VLAN 100及其对应的VLAN接⼝,并为该接⼝配置IP地址。

AC将使⽤该接⼝的IP地址与AP建⽴LWAPP隧道。

system-view[AC] vlan 100[AC-vlan100] quit[AC] interface vlan-interface 100[AC-Vlan-interface100] ip address 125.100.1.4 24[AC-Vlan-interface100] quit# 创建VLAN 200作为WLAN-ESS接⼝的缺省VLAN。

无线局域网控制器Web认证配置举例

无线局域网控制器Web认证配置举例文档编号: 69340介绍前提要求使用的设备惯例Web方式认证在控制器上配置Web方式认证创建一个VLAN接口添加WLAN实例在WLC上配置DHCP及DNS重启WLCWeb认证下两种认证用户的方式在你的Windows计算机上配置使用Web认证客户端配置客户端登录内部Web认证配置的核对及排障核对ACS配置核对内部Web认证配置ACS排障内部Web认证排障在WLAN上没有配置认证服务器时Web认证依然向外部认证服务器发送认证请求微软IE因为缓存重定向到Web认证登录页面定制Web认证页面原则定制Web认证成功或者Web认证登录页面在WLC上定制Web认证成功或者Web认证登录页面在WCS上定制Web认证成功或者Web认证登录页面在WLAN上分配登录,登录失败,登出页面基于802.1x认证的有条件的Web重定向相关信息介绍本文介绍了如何配置思科4400系列无线局域网控制器(WLC)支持web方式的客户端认证。

前提要求本文需要你已经掌握4400WLC的初始化配置。

使用的设备本文的内容是基于以下的硬件平台与软件版本的:y4400系列无线局域网控制器,软件版本为5.0.148.0y思科4.2版本的ACS软件,安装在微软Windows2003服务器上y思科Aironet 1230系列轻型无线接入点y思科Aironet802.11 a/b/g CardBus无线网卡,软件版本为3.6本文的内容是基于特殊的实验室环境而产生的。

所有设备都是从默认配置开始配置的。

如果你的网络正在运行中,请确保理解这些配置可能对你的网络造成的潜在影响。

惯例对更多文档惯例的信息,请参见思科技术提示惯例。

Web方式认证Web方式认证是一个三层的安全特性,在无线客户端输入正确的用户名口令之前,控制器不接受该用户的IP数据(除了DHCP相关的数据包)。

Web认证可以通过WLC本地认证,也可以通过RADIUS服务器。

Web认证使用LDAP无线局域网控制器(WLCs)配置示例

Web认证使用LDAP无线局域网控制器(WLCs)配置示例文件编号:108008目录简介先决条件需求使用的组件公约Web认证过程配置网络图配置配置LDAP服务器配置LDAP服务器WLC的配置Web认证的WLAN验证疑难解答相关信息简介本文档介绍了如何设置Web认证的无线局域网控制器(WLC)。

这文件还介绍了如何配置作为一种轻型目录访问协议(LDAP)服务器后端数据库的Web身份验证,以检索用户凭据,验证用户。

先决条件需求您尝试这种配置之前,确保你满足这些要求:•知识和思科轻型接入点的配置(LAPS)WLCs•知识轻量级接入点协议(LWAPP)•如何设置和配置LDAP,Active Directory和域控制器的知识使用的组件在这个文件中的信息是基于这些软件和硬件版本:•思科4400 WLC的运行固件版本5.1•思科1232系列的LAP•思科802.11a/b/g无线客户端适配器,运行固件版本4.2•微软Windows2003服务器执行LDAP服务器中的作用在这个文件中的信息是从在一个特定的实验室环境的设备。

所有的在这个文件中使用的设备,开始与清零(默认)配置。

如果您的网络生活,确保您了解所有命令的潜在影响。

公约关于文件惯例的更多信息,请参阅Cisco技术提示惯例。

Web认证过程Web身份验证是第3层安全功能,使控制器禁止IP流量(除DHCP相关的数据包从一个特定的客户端,直到该客户端)已经正确地提供了一个有效的用户名和密码。

当您使用网络身份验证来验证客户端,你必须定义一个用户名和密码为每一个客户。

然后,当客户端尝试加入无线局域网,用户必须输入用户名和密码登录页面提示时。

当启用了Web认证(在第3层安全),用户有时会收到一个网页浏览器安全警报的第一次,他们试图访问一个网址用户点击后是继续执行,或如果theclient浏览器不显示安全警报,网络认证系统的客户端重定向到登录页面默认登录页包含一个Cisco徽标和思科特定的文字。

无线局域网应用技术-智能无线网络的安全认证服务部署

L3 SW

SVI 99:192.168.99.254 ——AP管理地址网关

SVI 100:192.168.100.254/24——L2SW管理地址网关

SVI 10:192.168.10.254 ——无线用户网关

SVI 4000:192.168.1.1/24——与AC互联地址

AP 、SW和用 户的网 关均放 置于L3SW 上

项目背景

为解决这个问题,该公司要求对当前无线网络进行接入认证的升级改造,把原 有的密码认证升级为实名认证接入,即每位员工都有唯一的账号与密码,并且 账号与员工个人属于一一对应的关系,这样可以避免员工将自己的账号密码泄 露出去,同时又增加了网络安全性及满足公安部关于实名认证的要求。

为确保该项目实施的可靠性,本项目已经在信息部内部做了测试,接下来第一 期拟将办公楼的研发部、销售部启用WEB实名认证,做小范围测试。

192.168.1.1/24 192.168.100.1/24

DHCP DHCP

用途 与L3SW地址

CAPWAP 无线用户网关

DHCP分配 AP管理地址网关

DHCP分配 L2SW设备管理网关

与AC互联地址 L2SW管理地址

AP管理地址 AP管理地址

项目规划设计

5、 VAP规划

VAP vap

6、AP组规划

接口 vlan4000 looback0

VLAN 10

VLAN 99

vlan100 vlan4000 vlan100 VLAN 99 VLAN 99

IP地址 192.168.1.2/24

1.1.1.1/32 192.168.10.254/24 192.168.10.1-253 192.168.99.254/24 192.168.99.1-253 192.168.100.254/24

无线控制器上的Web认证

无线控制器上的Web认证介绍 (2)先决条件 (2)要求 (2)使用的组件 (2)WEB认证过程 (2)W EB认证作为一项安全功能特性 (2)W EB认证如何工作 (3)如何配置内部(本地)WEB认证使用无线控制器内部认证页面 (3)如何配置自定义本地认证页面的W EB认证 (3)覆盖全局配置 (4)重定向问题 (4)如何配置外部(本地)WEB认证使用外部认证页面 (5)WEB认证直通 (5)有条件的WEB重定向 (6)初始页面的WEB重定向 (6)MAC地址过滤失败后进行WEB认证 (6)集中WEB认证(CENTRAL WEB AUTHENTICATION - CWA) (7)WEB认证的外部用户认证(RADIUS) (7)如何设置有线访客的WLAN (8)登录页面的证书 (10)上传W EB认证证书到无线控制器 (10)证书颁发机构和无线控制器上的其它证书 (10)如何使证书匹配URL (11)解决证书问题 (11)如何检查 (11)要检查的内容 (12)SSL输出 (12)其他情况的疑难解答 (13)HTTP代理服务器以及它是如何工作的 (15)基于HTTP的W EB认证(不是HTTPS) (15)介绍本文档介绍了在无线控制器(WLC)上进行Web认证的过程。

先决条件要求思科建议您拥有配置无线控制器的基本知识。

使用的组件本文件中的信息适用于所有类型的无线控制器硬件。

本文档中的资料是从一个特定实验室环境中的设备上生成的。

本文档中使用的所有设备以缺省(默认)配置开始配置。

如果您的网络是正在使用的生产系统,请确保您了解所有命令带来的潜在影响。

Web认证过程Web认证作为一项安全功能特性Web认证是第3层的安全特性。

它能够为任何运行浏览器的客户端站点提供用户友好的安全性。

它也可以和任何预共享密钥(PSK)安全机制(第2层安全策略)相结合。

虽然Web 认证和PSK的组合会显着降低用户友好度,并且不常使用,但它在加密用户流量方面仍然具有优势。

无线控制器PSK认证典型配置举例(V7)

H3C无线控制器PSK认证典型配置举例(V7)Copyright © 2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

1 简介本文档介绍无线用户使用PSK 模式作为身份认证与密钥管理模式,同时使用MAC 地址认证作为WLAN 用户接入认证模式的典型配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解AAA 、MAC 地址认证、WLAN 用户接入认证和WLAN 用户安全特性。

3 配置举例3.1 组网需求如图1所示,集中式转发架构下,AP 和Client 通过DHCP server 获取IP 地址,设备管理员希望对Client 进行MAC 地址和PSK 认证,以控制其对网络资源的访问,具体要求如下: •配置VLAN 200为Client 的接入VLAN ,Client 通过VLAN 200上线并在RADIUS server 上进行MAC 地址认证。

• 配置Client 和AP 之间的数据报文采用PSK 认证密钥管理模式来确保用户数据的传输安全。

图1 MAC 认证+PSK 认证典型配置举例组网图3.2 配置注意事项•配置AC 上的MAC 地址认证用户名格式为的无线客户端的MAC 地址,RADIUS 服务器上添加的接入用户的用户名和密码需要与AC 上的MAC 地址认证用户名格式保持一致。

•配置AP 的序列号时请确保该序列号与AP 唯一对应,AP 的序列号可以通过AP 设备背面的标签获取。

h3c 无线ac管理+ap管理web配置【范本模板】

公司的无线设备越来越多,超过了150个,原有的2个AP已不堪重负,看来又得当一当网管了,向领导审批,采购设备,抽休息时间把无线网络进行了改造,并加入了Portal 认证,方便来宾用户,记录下整个安装配置流程。

在网络的前期规划中,使用了三层交换机,将地址分段,并开启DHCP,192.168.0.1 为路由器,192.168.1。

0/24 段分配给内部服务器使用, 192。

168。

2。

0/24 分配给工作组,192.168。

3.0/24 分配给无线设备使用,扩容升级直接将原有192。

168.3.0/24 段的2台AP拿掉,接入WX3010E无线控制器,再将7个AP设备挂在无线控制器下,如图所示。

改造后将使用3个SSID,分别是Office-WIFI (办公使用)Office—WIFI—5G (办公5G频段)Office-Guest (无密码提供给来宾使用,需要Portal 认证,放置公司自定义宣传页)在网上能查阅到很多H3C网络设备的配置,都是基于控制台命令配置的,但对于我这非网管职业的人来说重新学习一套系统的配置成本太高,用的少也容易忘记,于是尝试摸索通过WEB配置,没想到2小时不到就搞定了,后面的Portal 认证则多花费了一点时间。

WX3010E 无线控制器内部包含了一个交换面板和无线控制器两个模块,无线控制器WEB网管默认IP为192.168.0。

100 交换面板WEB网管默认IP为192。

168。

0.101 用户名密码均为admin , 因需求只需要实现无线覆盖,直接使用二层模式即可,不用配置交换面板.配置无线控制器IP,将WX3010E的1端口连接PC,设置PC网卡IP 192.168.0.2 子网 255。

255。

255.0 给控制器上电,等待10分钟左右,启动完成后登陆WEB 网管192.168.0。

100,(推荐使用Chrome 浏览器,在使用IE11和Firefox 中总遇到一些页面兼容性问题),选择快速配置,注意在3/9 步骤配置设备IP地址,其它的配置可以在后面进行,完成后设备IP会立即生效,PC的IP先不用修改,接着去配置AP。

无线控制器使用RADIUS服务器进行外部Web认证

在本文档中,我们假设思科 Secure ACS 服务器已经安装在了一台机器上并运行。欲了解更多 信息,参考思科 Secure ACS 4.2 配置指南获取如何设置思科 Secure ACS 的信息。

配置思科 Secure ACS 的用户信息

执行下列步骤配置思科 Secure ACS 的用户: 1. 从思科 Secure ACS 的 GUI 选择 User Setup,输入用户名,单击添加/编辑。在这个例子中, 用户是 user1。

外部 Web 认证

Web 认证是一个 3 层的安全功能,使无线控制器不允许转发一个特定的客户端的 IP 流量 (DHCP 和 DNS 相关的数据包除外),直到该客户端已正确地提供了一个有效的用户名和密

码。这是一个简单的验证方法,对于客户端无需安装请求或实用工具。了解完整的外部 Web 身份验证过程的信息,请阅读无线控制器配置举例中的外部 Web 认证过程章节。 在本文档中,我们将看到一个使用外部 RADIUS 服务器进行外部 Web 认证的配置范例。

无线控制器使用 RADIUS 服务器进行外部 Web 认证

简介 ..................................................................................................................... 2 先决条件 .............................................................................................................. 2

网络拓扑图

本文使用的网络设置:

H3C 无线控制器WEB方式实现综合配置

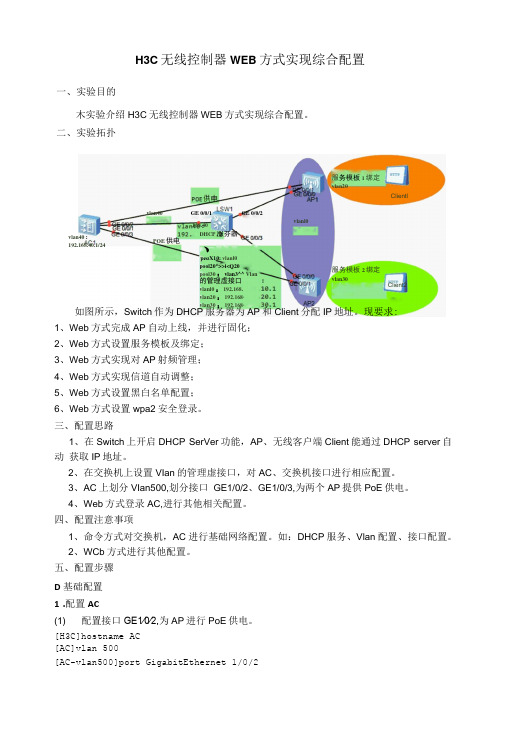

H3C 无线控制器WEB 方式实现综合配置一、实验目的木实验介绍H3C 无线控制器WEB 方式实现综合配置。

二、实验拓扑服务模板1绑定vlan2θvlan40 GE 0/0/1 GE 0/0/2vlanl0如图所示,Switch 作为DHCP 服务器为AP 和Client 分配IP 地址。

现要求:1、Web 方式完成AP 自动上线,并进行固化;2、Web 方式设置服务模板及绑定;3、Web 方式实现对AP 射频管理;4、Web 方式实现信道自动调整;5、Web 方式设置黑白名单配置;6、Web 方式设置wpa2安全登录。

三、配置思路1、在Switch 上开启DHCP SerVer 功能,AP 、无线客户端Client 能通过DHCP server 自动 获取IP 地址。

2、在交换机上设置VIan 的管理虚接口,对AC 、交换机接口进行相应配置。

3、AC 上划分VIan500,划分接口 GE1/0/2、GE1/0/3,为两个AP 提供PoE 供电。

4、Web 方式登录AC,进行其他相关配置。

四、配置注意事项1、命令方式对交换机,AC 进行基础网络配置。

如:DHCP 服务、Vlan 配置、接口配置。

2、WCb 方式进行其他配置。

五、配置步骤D 基础配置1 .配置AC(1) 配置接口GE1∕0∕2,为AP 进行PoE 供电。

[H3C]hostname AC[AC]vlan 500[AC-vlan500]port GigabitEthernet 1/0/2Clientlvlan40 : 192.168.40.1/24 POE 供电 DHCP 服芬器 、 ,peαX10: vlanlθ pool20*>>i<Q20 pool30 : vlan3^^ Vlan 的管理虚接口 vlanl0 : 192.168. vlan20 : 192.168∙vlan30 : 192.168∙ 服务模板2绑定 vlan30 Clιent2 168.40[AC-vlan500]quit[AC]interface GigabitEthernet 1/0/2 [AC-GigabitEthernetl/0/2]poe enable ⑵配置AC 的接口# 创建VLAN IOO 及其对应的VLAN 接口,并为该接口配置IP 地址。

[B58新特性]H3C WX系列无线安全WAPI-标准证书方式的典型配置举例

![[B58新特性]H3C WX系列无线安全WAPI-标准证书方式的典型配置举例](https://img.taocdn.com/s3/m/f5e7ab4733687e21af45a9ad.png)

H3C WX 系列无线安全WAPI-标准证书方式的典型配置举例 关键词:wapi ,certificate ,standard摘 要:本文介绍了用H3C 公司WX 系列采用中国自主知识产权无线安全架构WAPI 配置的一种方式。

缩略语: 缩略语英文全名 中文解释WLANWireless LAN 无线局域网 WAPI WLAN Authentication and PrivacyInfrastructure 无线局域网鉴别与保密基础结构H3C目 录1 特性简介...............................................................................................................................................1-11.1 特性介绍.....................................................................................................................................1-11.2 特性优点.....................................................................................................................................1-1 2 应用场合...............................................................................................................................................2-1 3 注意事项...............................................................................................................................................3-1 4 配置举例...............................................................................................................................................4-24.1 组网需求.....................................................................................................................................4-24.2 配置思路.....................................................................................................................................4-24.3 使用版本.....................................................................................................................................4-24.4 配置步骤.....................................................................................................................................4-34.5 注意事项...................................................................................................................................4-11 5 相关资料.............................................................................................................................................5-135.1 相关协议和标准.........................................................................................................................5-135.2 其它相关资料............................................................................................................................5-14H3C1 特性简介1.1 特性介绍WAPI 是无线局域网鉴别和保密基础结构的英文术语WLAN Authentication and Privacy Infrastructure 的首字母缩写。

h3c无线控制器配置

H3C WX5002 系列无线控制器 Web 网管用户手册 WLAN

第 1 章 WLAN 配置

图1-2 Single BSS

所有的客户端处于同一个逻辑管理接口—Extended Service Se(t ESS,扩展服务集) 下。这些客户端之间可以互相进行通信,也能访问 Internet 中的主机。同一 BSS 下 的客户端之间的通信是通过 AP 或 AC 来完成的。 (2) Multiple ESS 这种拓扑结构描述了多逻辑管理接口(ESS)存在时的应用,当一个客户端加入AP 时,它可以加入其中一个能够加入的ESS,Multiple ESS组网如 图 1-3所示:

H3C WX5002 系列无线控制器 Web 网管用户手册 WLAN

目录

目录

第 1 章 WLAN配置 ..................................................................................................................1-1 1.1 概述.................................................................................................................................... 1-1 1.1.1 WLAN的工作机制 .................................................................................................... 1-1 1.1.2 WLAN组网............................................................................................................... 1-2 1.1.3 WLAN的协议标准 .................................................................................................... 1-4 1.1.4 WLAN的基本配置项 ................................................................................................ 1-4 1.2 配置WLAN ......................................................................................................................... 1-5 1.2.1 配置概述 .................................................................................................................. 1-5 1.2.2 设置Country Code ................................................................................................... 1-7 1.2.3 配置WLAN-ESS接口 ............................................................................................... 1-8 1.2.4 配置Radio Policy ..................................................................................................... 1-8 1.2.5 创建服务模板........................................................................................................... 1-9 1.2.6 设置服务模板......................................................................................................... 1-10 1.2.7 创建AP模板 ........................................................................................................... 1-10 1.2.8 设置AP参数 ........................................................................................................... 1-10 1.2.9 设置 Radio............................................................................................................. 1-11 1.2.10 设置RadioST ....................................................................................................... 1-11 1.2.11 管理AP&Client..................................................................................................... 1-12 1.2.12 获取系统当前AP&Client的详细信息 .................................................................... 1-13 1.3 WLAN典型配置举例 ......................................................................................................... 1-14 1.3.1 Single BSS组网 ..................................................................................................... 1-14 1.3.2 Multiple ESS组网................................................................................................... 1-16 1.3.3 WLAN Based on VLAN组网 .................................................................................. 1-19 1.4 注意事项........................................................................................................................... 1-22

WIFI十二种web认证方式及简单配置

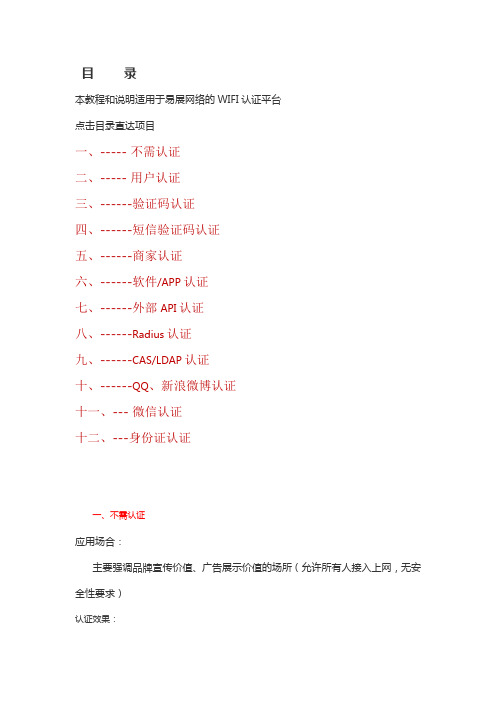

目录本教程和说明适用于易展网络的WIFI认证平台点击目录直达项目一、-----不需认证二、-----用户认证三、------验证码认证四、------短信验证码认证五、------商家认证六、------软件/APP认证七、------外部API认证八、------Radius认证九、------CAS/LDAP认证十、------QQ、新浪微博认证十一、---微信认证十二、---身份证认证一、不需认证应用场合:主要强调品牌宣传价值、广告展示价值的场所(允许所有人接入上网,无安全性要求)认证效果:1)用户无密码连接WIFI热点,强制打开web认证页面,浏览页面内容;2)10秒后自动登录或点击指定广告3)方可登录上网。

配置方式:在web认证配置页面,选择“不需认证”方式,并设计好认证页面信息即可。

示意图:二、用户认证应用场合:对安全性要求较高的场所,自建一套用户的账号库。

适用于企业、网站、收费网络等场合。

认证效果:1)用户无密码连接WIFI热点,强制打开web认证页面,浏览页面内容;2)输入正确的用户名和密码;3)登录上网。

配置方式:在web认证配置页面,选择“用户认证”方式,并设计好认证页面信息。

再到用户管理页面,创建或导入用户名密码即可。

示意图:三、验证码认证应用场合:对安全性要求较高的场所,同时希望用户更方便地登录网络(只需要输入一段字母或数字即可)。

适用于餐饮店、咖啡厅等人员流动频繁的场合。

认证效果:1)用户无密码连接WIFI热点,强制打开web认证页面,浏览页面内容;2)输入正确的验证码/执行券;3)登录上网。

配置方式:在web认证配置页面,选择“验证码认证”方式,并设计好认证页面信息。

再到用户管理页面,创建或导入验证码即可。

示意图:四、短信验证码认证应用场合:对安全性要求较高的场所,政策上要求对上网的人员进行实名制,同时收集用户手机号码,进行二次营销。

适用于银行、企业、网站、商场、餐饮店等场合。

(WEP)和网桥配置示例

在Aironet访问接入点的Wired Equivalent Privacy (WEP)和网桥配置示例目录简介先决条件要求使用的组件规则配置在Aironet访问接入点的WEP运行VxWorks操作系统的Aironet访问接入点VxWorks设置Aironet运行Cisco IOS软件的AP配置Aironet网桥VxWorks设置配置客户端适配器设置WEP密钥启用 WEP配置工作组网桥设置相关信息简介本文提供方法配置在Cisco Aironet无线局域网(WLAN)组件的有线等效保密(WEP)。

注意: 参考章节6的静态Web密钥部分-配置WLAN关于在无线局域网控制器(WLCs)的WEP配置的更多信息。

WEP是加密算法被建立到802.11 (wi-fi)标准。

WEP加密以40-使用Ron's代码4 (RC4)流密码或104-bit密钥和24位初始化矢量(iv)。

当标准指定, WEP以40位使用RC4算法或104-bit密钥和24位IV. RC4是对称算法,因为使用同一密钥加密和数据的解密。

当WEP被启用时,每个“station”有一个关键字。

关键字被用于在数据的发射前通过广播频道加扰数据。

如果站点收到没有用appropriate键加扰的数据包,数据包丢弃和从未传送到主机。

WEP可以主要用于家庭办公室或不要求非常强有力的安全保障的小型办公室。

Aironet WEP实施在硬件里。

所以,当您使用WEP,最小的性能影响发生。

注意: 有与WEP的一些已知问题,做它不是强加密方法。

这些问题包括:有维护一把共享WEP密钥的很多管理开销。

qWEP有问题和根据共享密钥的所有系统一样。

所有机密给对一个人变得公共一段时间以后。

qIV植入的WEP算法在明文发送。

qWEP校验和是线性和可预测的。

q临时密钥完整性协议(TKIP)创建解决这些WEP问题。

类似于WEP, TKIP使用RC4加密。

然而,TKIP通过添加测量提高WEP例如每个信息包密钥哈希算法, Message Integrity Check (MIC)和广播密钥交替针对WEP已知弱点。

H3C WA系列 WPA2-PSK典型配置举例

H3C WA系列 WPA2-PSK典型配置举例关键词:WPA2,PSK摘要:随着无线网络应用的广泛普及,越来越多无线用户出现,使得无线安全问题凸显出来,PSK认证可以实现利用共享密钥的方式对无线用户进行控制,对无线数据机密进行保护。

缩略语:目录1 特性简介2 应用场合3 配置举例3.1 组网需求3.2 配置思路3.3 使用版本3.4 配置AP RSN加密3.5 验证结果4 相关资料4.1 相关协议和标准4.2 其它相关资料1 特性简介802.11协议提供的无线安全性能可以很好地抵御一般性网络攻击,但是仍有少数黑客能够入侵无线网络,从而无法充分保护包含敏感数据的网络。

为了更好的防止未授权用户接入网络,需要实施一种性能高于802.11的高级安全机制。

为了克服以上问题,将WLAN安全特性合入Comware系统来增强系统的安全性和健壮性,该特性通过检查WLAN-MAC的方式提供802.11客户端的安全接入。

2 应用场合当使用明文传输数据时,由于无线的开发性,其他无线用户能够窃听到所传输的数据,这对用户的数据安全提出了挑战。

通过对数据进行加密,能够有效的防止信息泄漏。

目前WLAN数据加密有WEP、TKIP、CCMP等方式。

TKIP、CCMP相对于WEP来说,要安全的多。

WA系列AP上,无论WPA网络还是WAP2网络,都支持TKIP和CCMP两种加密方式或者混合加密。

3 配置举例3.1 组网需求本配置举例中的AP使用的是WA2200无线局域网接入点。

本典型举例通过在AP的WLAN-BSS 2端口上启用WPA2加密和PSK认证来达到对接入点Client1数据进行保护的目的。

图3-1 AP PSK认证组网图3.2 配置思路配置WPA2加密,需要配置以下内容:●创建启用PSK认证的无线口;●创建启用RSN加密的服务模版;●在射频口把服务模板和无线口绑定。

3.3 使用版本[AP]display versionH3C Comware Platform SoftwareComware Software, Version 5.20, 0001Copyright (c) 2004-2007 Hangzhou H3C Tech. Co., Ltd. All rights reserved. WA2200 uptime is 0 week, 0 day, 16 hours, 48 minutesCPU type: AMCC PowerPC 266MHz64M bytes SDRAM Memory8M bytes Flash MemoryPcb Version: Ver.ABasic BootROM Version: 1.04Extend BootROM Version: 1.04[SLOT 1]CON (Hardware)Ver.A, (Driver)1.0 [SLOT 1]RADIO1/0/1 (Hardware)Ver.A, (Driver)1.0 [SLOT 1]RADIO1/0/1 (Hardware)Ver.A, (Driver)1.0 [SLOT 1]ETH1/0/1 (Hardware)Ver.A, (Driver)1.0 [SLOT 1]ETH1/0/2 (Hardware)Ver.A, (Driver)1.03.4 配置AP RSN加密1. 配置文件<AP>display current-configuration#version 5.00, 0001#sysname AP#domain default enable system#port-security enable#vlan 1#radius scheme systemprimary authentication 127.0.0.1 primary accounting 127.0.0.1key authentication h3ckey accounting h3caccounting-on enabledomain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#wlan service-template 2 cryptossid h3c-wpa2-pskauthentication-method open-system cipher-suite ccmpsecurity-ie rsnservice-template enable#interface NULL0#interface Vlan-interface1ip address 192.168.1.50 255.255.255.0 #interface Ethernet1/0/1#interface Ethernet1/0/2#interface WLAN-BSS2port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase 12345678 #interface WLAN-Radio1/0/1#interface WLAN-Radio1/0/2service-template 2 interface wlan-bss 2#ip route-static 0.0.0.0 0.0.0.0 192.168.1.1#user-interface con 0user-interface vty 0 4#return2. 配置步骤在RSN接入端(AP)配置RSN(1)启用port-security[AP]port-security enable(2)配置无线接口,认证方式为PSK[AP]interface WLAN-BSS2# 配置无线端口WLAN-BSS2的端口安全模式为psk。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

无线局域网控制器Web认证配置举例文档编号: 69340介绍前提要求使用的设备惯例Web方式认证在控制器上配置Web方式认证创建一个VLAN接口添加WLAN实例在WLC上配置DHCP及DNS重启WLCWeb认证下两种认证用户的方式在你的Windows计算机上配置使用Web认证客户端配置客户端登录内部Web认证配置的核对及排障核对ACS配置核对内部Web认证配置ACS排障内部Web认证排障在WLAN上没有配置认证服务器时Web认证依然向外部认证服务器发送认证请求微软IE因为缓存重定向到Web认证登录页面定制Web认证页面原则定制Web认证成功或者Web认证登录页面在WLC上定制Web认证成功或者Web认证登录页面在WCS上定制Web认证成功或者Web认证登录页面在WLAN上分配登录,登录失败,登出页面基于802.1x认证的有条件的Web重定向相关信息介绍本文介绍了如何配置思科4400系列无线局域网控制器(WLC)支持web方式的客户端认证。

前提要求本文需要你已经掌握4400WLC的初始化配置。

使用的设备本文的内容是基于以下的硬件平台与软件版本的:y4400系列无线局域网控制器,软件版本为5.0.148.0y思科4.2版本的ACS软件,安装在微软Windows2003服务器上y思科Aironet 1230系列轻型无线接入点y思科Aironet802.11 a/b/g CardBus无线网卡,软件版本为3.6本文的内容是基于特殊的实验室环境而产生的。

所有设备都是从默认配置开始配置的。

如果你的网络正在运行中,请确保理解这些配置可能对你的网络造成的潜在影响。

惯例对更多文档惯例的信息,请参见思科技术提示惯例。

Web方式认证Web方式认证是一个三层的安全特性,在无线客户端输入正确的用户名口令之前,控制器不接受该用户的IP数据(除了DHCP相关的数据包)。

Web认证可以通过WLC本地认证,也可以通过RADIUS服务器。

通常在部署访客网络时,使用Web方式认证。

典型的部署模式包括“热点”区域,例如T−Mobile或者星巴克。

Web方式认证提供了不需要802.1x认证请求方或者客户端工具的简单的认证方式。

记住Web方式认证不提供数据加密。

Web认证通常被用在“热点”或者仅考虑连接性的园区环境。

本文中创建了一个新的VLAN接口和一个新的用作Web认证的WLAN。

这个VLAN接口被分配到这个WLAN上,因此接入这个WLAN的用户是在一个独立的子网。

在那些你不希望用独立子网的场合,你可以把WLAN关联到Management 接口。

本文中控制器的Web 认证配置包含了新建一个VLAN接口的过程。

在控制器上配置Web方式认证下文介绍了如何在控制器上配置Web方式的认证。

本文使用以下IP地址:y无线局域网控制器的IP地址是10.77.244.204。

y ACS服务器的地址是10.77.244.196。

创建一个VLAN接口完成以下步骤:1.在控制器的主页上,选择最上方的Controller菜单,选择左边的Interfaces栏,点击窗口右上方的New。

图1的窗口出现了。

本例中接口名字是vlan90,VLAN号是90:图12.点击Apply,创建该VLAN接口。

一个新的窗口出现,需要你填入相关信息。

3.本文采用以下参数:y IP Address:10.10.10.2y Netmask:255.255.255.0 (24 bits)y Gateway:10.10.10.1y Port Number:2y Primary DHCP Server:10.77.244.204注意: 这个参数应该填写DHCP服务器地址。

在本例中WLC的管理地址被用来当作DHCP服务器的地址,因为在WLC启用的DHCP功能。

y Secondary DHCP Server:0 .0.0.0注意: 本文不使用dier1DHCP服务器,所以使用0.0.0.0。

如果你有第二台DHCP 服务器,需要在这里填写地址。

y ACL Name:None图 2 显示了这些配置:图24.点击Apply ,保存配置。

添加WLAN实例现在一个VLAN接口已经配置好,你需要提供一个WLAN/SSID来支持Web认证的用户。

通过以下方式,创建一个新的WLAN/SSID:1.打开WLC页面,点击最上方WLAN菜单,点击右上方的New。

会弹出类似图3的画面。

将类型选为WLAN。

为这个WLAN SSID选择一个名字。

本例中Profile 和WLAN都是Guest。

图 32.点击Apply。

出现一个新的WLAN > Edit窗口,如图4所示。

图43.钩选WLAN的状态栏,激活该WLAN。

在接口栏,选择先前创建的VLAN接口。

在本例中,接口的名字是vlan90。

注意: 其他参数不做修改,都是初始设置。

4.点击Security栏。

出现图5。

图5通过以下步骤,完成Web认证配置:a)点击Layer 2栏,选择None。

注意: 当某个WLAN的二层安全策略使用802.1x or WPA/WPA2时,你的三层安全策略不可以配置成web passthrough。

关于控制器上二层和三层安全策略的兼容问题,参见Wireless LAN Controller Layer 2 Layer 3 Security Compatibility Matrix一文。

b)点击Layer 3 栏。

如图5所示,钩选Web Policy框,选择Authentication 选项c)点击Apply,保存配置。

d)这个时候你回到了WLAN概要页面。

确认你的Web认证选项在SSID Guest下已经配置。

在WLC上配置DHCP及DNS完成以下步骤:1.点击菜单页面上方的Controller 。

2.点击菜单左面的Internal DHCP Server。

3.点击New,创建一个DHCP池。

4.键入你需要分配给客户端的DHCP地址池。

如图6所示。

图65.点击Apply.6.出现DHCP Scope > Edit窗口.7.键入地址池的起始及终止地址。

在本例中,DHCP地址池是从10.10.10.3到10.10.10.10。

8.键入默认网关的地址,是10.10.10.1。

9.键入DNS域名和DNS服务器的地址。

确认Status是激活的。

图7给了一个例子:图710.点击Apply。

重启WLC由于不能在系统工作的时候完成一个或者更多的WLAN上的改变,你需要重启WLC。

修改需要在启动前或者启动中完成。

完成以下步骤来重启WLC:1.在控制器的主界面上,选择菜单最上方的Commands。

2.在新的窗口下,选择左边菜单上的Reboot。

如果在你的配置中有未保存的部分,你需要保存配置然后重启。

3.点击Save and Reboot,保存配置然后重启设备。

4.通过console连接监控设备的重启过程。

当WLC启动完毕,你可以创建你的Web认证用户了。

Web认证下两种认证用户的方式当你使用Web认证的时候,有两种认证用户的方式。

本地认证允许你使用WLC的用户去认证。

你也可以使用RADIUS服务器认证用户。

配置WLC的本地认证,完成以下步骤:本地认证用户名和密码存放在控制器的本地数据库。

用户通过WLC的这个数据库来认证。

以下步骤描述了如何在WLC上创建用户名和密码:1.在菜单上方点击Security ,进入WLC的安全配置窗口。

2.在左边AAA菜单里,选择Local Net Users图8给出了例子。

图 83.点击右上方的New,创建一个新的用户。

会出现一个新的窗口,需要你填写用户名和密码。

4.填入用户名和密码,确认密码。

本例中创建的用户是webuser1。

5.核对你的用户是否分配到正确的WLAN上。

该动作确保这个用户只能在特定的WLAN认证使用。

本例中,WLAN Profile是,Guest,该WLAN用作Web方式的认证。

6.如果你需要,添加一个描述。

本例中使用Web Auth。

7.点击Apply,保存用户配置。

图 9 给出了例子:图9RADIUS服务器的Web认证本文使用安装在Windows2003服务器上的ACS作为RADIUS服务器。

你可以使用你网络中部属的可用的RADIUS服务器。

注意: ACS可以在Windows NT或者Windows 2000服务器上安装。

关于在思科网站下载ACS,通过Software Center (Downloads) − Cisco Secure Software (限注册用户使用) 。

你需要一个思科网站的帐号去下载软件。

当Web认证是通过RADIUS服务器的时候,第一个认证的询问是发给WLC本地的。

如果WLC没有回答,第二个询问发到RADIUS服务器。

ACS建立部分介绍了如何配置ACS。

你需要有DNS和RADIUS服务器。

ACS建立下文将告诉你如何建立一个ACS作为RADIUS服务器。

在你的服务器上建立ACS,然后通过以下步骤来创建认证用户:1.当ACS问你是否需要打开ACS页面来配置的时候,点击yes。

注意: 在你安装完ACS后,在你的桌面会有一个快捷图标。

2.在左边菜单里,点击User Setup。

这个动作把你带到了用户建立的页面,如图10所示。

图 103.键入你想用来Web认证的用户,点击Add/Edit。

在用户建立之后,会出现另一个窗口,如图11所示。

图 114.确认最上方的Account Disabled框没有钩选,如图11所示。

5.在Password Authentication选项里,选择ACS Internal Database。

6.输入2次密码。

7.点击Click Submit。

在思科WLC上输入RADIUS服务器信息Enter完成以下步骤:1.在上方的菜单中点击Security。

2.在左边菜单里点击Radius Authentication。

3.点击New,键入ACS/RADIUS服务器的地址。

本例中,ACS的地址是10.77.244.196。

4.键入Radius服务器的共享密钥。

确保密钥和在Radius服务器上为WLC配置的密钥一致。

5.Port number保持默认,1812。

6.确保Server Status选项是Enabled。

7.钩选Network User Enable 框,这样Radius服务器就用来认证无线网络的用户了。

8.点击Apply。

图 12给了一个例子:图 12图 13 显示了一个配置好的RADIUS 服务器。

确保Network User框是钩选的,Admin Status 是Enabled。

图 13配置WLAN上的RADIUS服务器到目前,RADIUS服务器已经在WLC配置好了,你需要在WLAN上使用这个RADIUS服务器作Web认证。