pvlan与vlan的区别及详解

Cisco PVLAN 详解 不错 完整详细

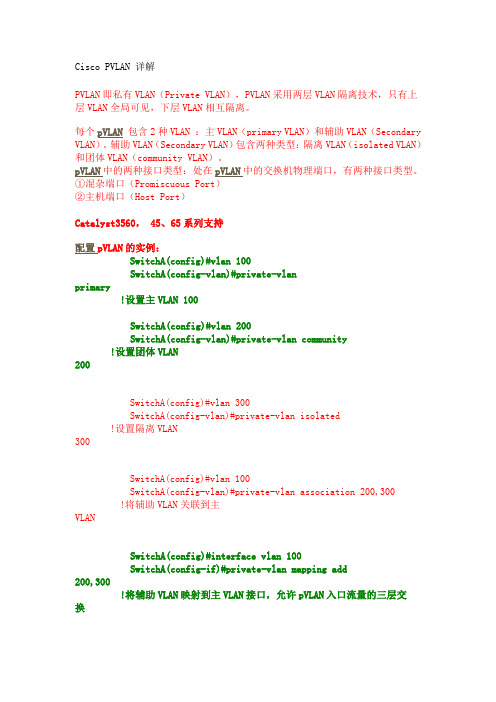

Cisco PVLAN 详解PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

每个pVLAN包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN(Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)Catalyst3560, 45、65系列支持配置pVLAN的实例:SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlanprimary!设置主VLAN 100SwitchA(config)#vlan 200SwitchA(config-vlan)#private-vlan community!设置团体VLAN 200SwitchA(config)#vlan 300SwitchA(config-vlan)#private-vlan isolated!设置隔离VLAN 300SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlan association 200,300!将辅助VLAN关联到主VLANSwitchA(config)#interface vlan 100SwitchA(config-if)#private-vlan mapping add200,300!将辅助VLAN映射到主VLAN接口,允许pVLAN入口流量的三层交换SwitchA(config)# interface fastethernet 0/2SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 200!2号口划入团体VLAN 200SwitchA(config)# interface fastethernet 0/3SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 300!3号口划入隔离VLAN 300SwitchA(config)# interface fastethernet 0/1SwitchA(config-if)#switchport mode private-vlan promiscuousSwitchA(config-if)#switchport private-vlan mapping 100 add200-300!1号口杂合模式关于端口隔离Switch(config)# interface gigabitethernet1/0/2Switch(config-if)# switchport protectedPVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。

华为交换机的PVLAN配置使用

华为3COM交换机PVLAN配置使用PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

如果将交换机或IP DSLAM设备的每个端口化为一个(下层)VLAN,则实现了所有端口的隔离。

pVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。

尽管各设备处于不同的pVLAN中,它们可以使用相同的IP子网。

每个pVLAN 包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN (Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)其中“混杂端口”是隶属于“Primary VLAN”的;“主机端口”是隶属于“Secondary VLAN”的。

因为“Secondary VLAN”是具有两种属性的,那么,处于“Secondary VLAN”当中的“主机端口”依“Secondary VLAN”属性的不同而不同,也就是说“主机端口”会继承“Secondary VLAN”的属性。

那么由此可知,“主机端口”也分为两类——“isolated端口”和“community端口”。

处于pVLAN中交换机上的一个物理端口要么是“混杂端口”要么是“isolated”端口,要么就是“community”端口。

pVLAN通信范围:primary VLAN:可以和所有他所关联的isolated VLAN,community VLAN 通信。

community VLAN:可以同那些处于相同community VLAN内的community port通信,也可以与pVLAN中的promiscuous端口通信。

图文并茂VLAN详解,让你看一遍就理解VLAN

图文并茂VLAN详解,让你看一遍就理解VLAN2018-05-11 19:44:10一、为什么需要VLAN1.1、什么是VLAN?VLAN(Virtual LAN),翻译成中文是“虚拟局域网”。

LAN可以是由少数几台家用计算机构成的网络,也可以是数以百计的计算机构成的企业网络。

VLAN所指的LAN特指使用路由器分割的网络——也就是广播域。

在此让我们先复习一下广播域的概念。

广播域,指的是广播帧(目标MAC地址全部为1)所能传递到的范围,亦即能够直接通信的范围。

严格地说,并不仅仅是广播帧,多播帧(Multicast Frame)和目标不明的单播帧(Unknown Unicast Frame)也能在同一个广播域中畅行无阻。

本来,二层交换机只能构建单一的广播域,不过使用VLAN功能后,它能够将网络分割成多个广播域。

1.2、未分割广播域时将会发生什么?那么,为什么需要分割广播域呢?那是因为,如果仅有一个广播域,有可能会影响到网络整体的传输性能。

具体原因,请参看附图加深理解。

图中,是一个由5台二层交换机(交换机1~5)连接了大量客户机构成的网络。

假设这时,计算机A需要与计算机B通信。

在基于以太网的通信中,必须在数据帧中指定目标MAC地址才能正常通信,因此计算机A必须先广播“ARP请求(ARP Request)信息”,来尝试获取计算机B的MAC地址。

交换机1收到广播帧(ARP请求)后,会将它转发给除接收端口外的其他所有端口,也就是Flooding了。

接着,交换机2收到广播帧后也会Flooding。

交换机3、4、5也还会Flooding。

最终ARP请求会被转发到同一网络中的所有客户机上。

请大家注意一下,这个ARP请求原本是为了获得计算机B的MA C地址而发出的。

也就是说:只要计算机B能收到就万事大吉了。

可是事实上,数据帧却传遍整个网络,导致所有的计算机都收到了它。

如此一来,一方面广播信息消耗了网络整体的带宽,另一方面,收到广播信息的计算机还要消耗一部分CPU时间来对它进行处理。

VLAN与PVLAN技术

isolate-user-vlan简介 简介

isolate-user-vlan是华为公司系列交换机的一个特性,通过该 特性可实现网络中VLAN资源的节约。isolate-user-vlan采用二层 VLAN结构,在一台交换机上设置isolate-user-vlan和Secondary vlan两类VLAN。一个isolate-user-vlan和多个Secondary vlan对应, isolate-user-vlan包含所对应的所有Secondary vlan中包含的端口 和上行端口,这样对上层交换机来说,只须识别下层交换机中的 isolate-user-vlan , 而 不 必 关 心 isolate-user-vlan 中 包 含 的 Secondary vlan,简化了网络配置,节省了VLAN资源。同时,用 户可以采用isolate-user-vlan实现二层报文的隔离,即为每个用户 分配一个Secondary VLAN,每个Secondary vlan中只包含该用户 连接的端口和上行端口;如果希望实现用户之间二层报文的互通, 只要将这些用户连接的端口划入同一个Secondary VLAN中即可。

广播域

未划分广播域的网络中的ARP请求:

为什么要使用VLAN 为什么要使用

一、控制网络的广播风暴 属于不同VLAN的端口之间不能访问 二、提高网络安全性 三、便于管理 四、降低了联网成本

有关PVLAN的知识

PVLAN 简介及配置PVLAN 简介:PVLAN(Primary vlan)是华为公司系列以太网交换机的一个新特性,它的功能是在小区接入中,通过将用户划入不同的VLAN,实现用户之间二层报文的隔离。

PVLAN 采用二层VLAN的结构,在一台以太网交换机上存在Primary vlan和Secondary vlan。

一个Primary vlan和多个Secondary vlan对应,Primary vlan包含所对应的所有Secondary vlaN中包含的端口和上行端口,这样对上层交换机来说,只须识别下层交换机中的Primary vlan,而不必关心Primary vlan中包含的Secondary vlaN,简化了配置,节省了VLAN资源。

用户可以采用PVLAN实现二层报文的隔离,为每个用户分配一个Secondary VLAN,每个vlan中只包含该用户连接的端口和上行端口;如果希望实现用户之间二层报文的互通,可以将用户连接的端口划入同一个Secondary VLAN中。

PVLAN主要配置任务如下:配置Primary vlan配置Secondary VLAN设置Primary VLAN和Secondary VLAN间的映射关系以上任务都是必选的,一旦启用PVLAN就必须配置。

配置Primary VLAN可以使用下面的命令为一个以太网交换机创建一个Primary vlan,并且向此Primary vlan 中添加端口。

请在全局配置模式下进行创建VLAN的配置,在VLAN配置模式下进行设置VLAN类型为Primary vlan及给该VLAN添加端口的配置。

创建VLAN:vlan vlan-id设置VLAN类型为Primary VLAN:pvlan-type primary向Primary VLAN中添加端口:switchport interface-list一台以太网交换机可以有多个Primary vlan,可以为每个Primary vlan指定多个端口。

pvlan和super vlan

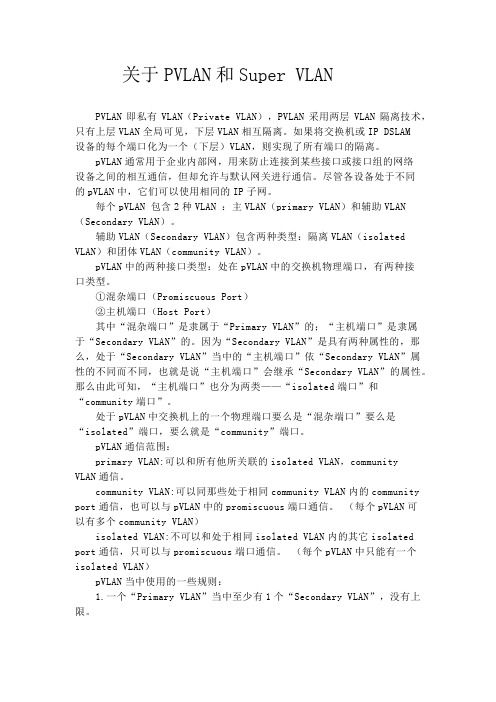

关于PVLAN和Super VLANPVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

如果将交换机或IP DSLAM设备的每个端口化为一个(下层)VLAN,则实现了所有端口的隔离。

pVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。

尽管各设备处于不同的pVLAN中,它们可以使用相同的IP子网。

每个pVLAN 包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN (Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)其中“混杂端口”是隶属于“Primary VLAN”的;“主机端口”是隶属于“Secondary VLAN”的。

因为“Secondary VLAN”是具有两种属性的,那么,处于“Secondary VLAN”当中的“主机端口”依“Secondary VLAN”属性的不同而不同,也就是说“主机端口”会继承“Secondary VLAN”的属性。

那么由此可知,“主机端口”也分为两类——“isolated端口”和“community端口”。

处于pVLAN中交换机上的一个物理端口要么是“混杂端口”要么是“isolated”端口,要么就是“community”端口。

pVLAN通信范围:primary VLAN:可以和所有他所关联的isolated VLAN,community VLAN通信。

community VLAN:可以同那些处于相同community VLAN内的community port通信,也可以与pVLAN中的promiscuous端口通信。

PVLAN对比VLAN的优势及配置实例

PVLAN对比VLAN的优势及配置实例龙光国际收集整理 08月09日 09:39 访问次数--------------------------------------------------------------------------------交换机是网络的核心设备之一,其技术发展非常迅速,从10Mbit/s以太网、100Mbit/s快速以太网,进而发展到吉比特和10吉比特以太网。

交换机在通信领域和企业中的应用向纵深发展,网络管理人员对掌握专用虚拟局域网PVLAN技术的需求也越来越迫切。

本文通过实践经验对这方面的应用进行总结。

VLAN的局限性随着网络的迅速发展,用户对于网络数据通信的安全性提出了更高的要求,诸如防范黑客攻击、控制病毒传播等,都要求保证网络用户通信的相对安全性;传统的解决方法是给每个客户分配一个VLAN和相关的IP子网,通过使用VLAN,每个客户被从第2层隔离开,可以防止任何恶意的行为和Ethernet的信息探听。

然而,这种分配每个客户单一VLAN和IP子网的模型造成了巨大的可扩展方面的局限。

这些局限主要有下述几方面。

(1)VLAN的限制:交换机固有的VLAN数目的限制;(2)复杂的STP:对于每个VLAN,每个相关的Spanning Tree的拓扑都需要管理;(3)IP地址的紧缺:IP子网的划分势必造成一些IP地址的浪费;(4)路由的限制:每个子网都需要相应的默认网关的配置。

PVLAN技术现在有了一种新的VLAN机制,所有服务器在同一个子网中,但服务器只能与自己的默认网关通信。

这一新的VLAN特性就是专用VLAN(Private VLAN)。

在Private VLAN的概念中,交换机端口有三种类型:Isolated port,Community port, Promisc-uous port;它们分别对应不同的VLAN类型:Isolated port属于Isolated PVLAN,Community port属于Community PVLAN,而代表一个Private VLAN 整体的是Primary VLAN,前面两类VLAN需要和它绑定在一起,同时它还包括Promiscuous port.在Isolated PVLAN中,Isolated port只能和Promiscuous port通信,彼此不能交换流量;在Community PVLAN中,Community port不仅可以和Promiscuous port通信,而且彼此也可以交换流量。

SVLAN,CVLAN,PVLAN VPI VCI概念和区别

交换局端的ADSL Modem产品大多具有多路复用功能(DSLAM:DSL Access Multiplexer)。各条ADSL线路传来的信号在DSLAM中进行复用,通过高速接口向主干网的路由器等设备转发,这种配置可节省路由器的端口,布线也得到简化。目前已有将数条ADSL线路集束成一条10BASE-T的产品和将交换机架上全部数据综合成155 Mbit/s ATM端口的产品。

从业务应用看:ATM-DSLAM应用PVC实现隧道机制、安全机制和带宽承诺机制,QoS的性能也较好,适合开放VPN业务。而IP-DSLAM的PVC由于在局端设备终结,IP在数据安全性及带宽控制方面又有先天的不足,且QoS性能较差,所以更适合访问型的Internet业务。

从用户认证看:ATM-DSLAM的认证是通过将PVC终结在ATM宽带接入服务器(BAS)上实现的。而IP-DSLAM的PVC的映射将VLAN标识符(ID)送给IP-BAS来对用户进行认证(也就是说如果没有VLAN ID送给上层的BAS,就无法对用户进行认证)。因此必须要求IP-DSLAM支持VLAN的数较多,以在PVC和VLAN ID上进行一对一的映射和唯一利用VLAN ID来表示用户。

VPI和VCI是ATM传输的名词,ATM把一条物理电路划分为几个虚拟的逻辑通路,称为VPI;然后在每一个VPI中再划分虚拟的信道(Channel),称为VCI。

一、宽带ADSL和运营商网的连接

1997年6月阿尔卡特、微软等公司联合发表了ADSL系统规范,给出了利用ADSL设备设计ATM网络的基本方法。图中显示出了ATM终端利用ADSL线路建立永久虚电路(PVC)的实例。通常对各个ATM终端独立地设定VPI(虚路径标识符)和VCI(虚通道标识符),ATM终端设定VCI,VPI作为DSLAM识别各ATM终端(ADSL线路)的标志。

PVLAN和supervlan区别

物理的,都是要加入实际的端口才能激活的。

PVLAN采用两层VLAN隔离技术,只有上层vlan全局可见,下层vlan相互隔离。

supervlan又称为vlan聚合,其原理是一个supervlan包含多个subvlan,每个

subvlan是一个广播域,不同subvlan之间二层相互隔离。supervlan可以配置三

层接口,subvlan不能配置三层接口。

二层隔离端口间的三层互通。

supervlan是节省ip地址的。可以让不同vlan的网关使用同一个ip。而这个ip就是

supervlan的ip,这是逻辑上的vlan,它是不需要把商品加到这个vlan里的,下面的不

同的vlan都可以看做是它的子vlan,这些子vlan是物理的,要加端口才能激活

要有一个子vlan是激活的,那么supervlan就是激活的。

当subvlan内的用户需要进行三层通信时,将使用supervlan三层接口的ip地址作为

网关地址,这样多个subvlan共用一个ip网段,从而节省了地址资源。

同时,为了实现不同subvlan间的三层互通及subvlan与其他网络的互通,需要利用

arp代理功能,通过arp代理可以进行arp请求和响应报文的转发与处理,从而实现了

交换机pvlan

Ntp server +ip地址设置时间同步Switchport host 命令能将端口设置为主机设备,启用该特性,表示对指定端口启用生成树portfast和禁用EtherChannel特性。

删除特定编号的vlan#no vlan vlan-idVlan的两种创建方法:全局:config#vlan vlan-id#name数据库配置:#vlan database#vlan vlan-id name ......模拟器需要在数据库模式下创建Cisco交换机最多支持4096个vlan,0 和4095仅限系统使用,用户不能查看和使用;1是默认vlan,不能删除;2-1001 用于以太网的vlan ,可删除,创建,使用;1002-1005 用于FDDI和令牌环cisco默认vlan。

不能删除。

Pvlan:能够为相同vlan中不同端口提供隔离的vlan。

Pvlan 包括两种vlan:主vlan:由多个辅助vlan构成,且辅助vlan属于主vlan的相同子网。

辅助vlan:主vlan的子代,并且映射到一个主vlan,每台设备都连接到辅助pvlan。

Pvlan定义使用混杂端口,它能与主vlan的全部设备通信,每个混杂端口可以映射到多个辅助vlan,混杂端口通常是路由器端口,备份服务器或vlan接口。

辅助vlan包括:团体vlan:属于团体vlan的端口,不仅能与相同团体vlan中的其他端口通信,而且还能够与pvlan的混杂端口进行通信,但不能与其他团体的端口通信。

隔离vlan:端口只能与混杂端口通信。

隔离端口不能与相同隔离vlan的其他端口通信。

每个pvlan只能有一个隔离vlan。

6500和4500系列能支持所有pvlan特性,(除了4500目前不支持团体vlan)。

低端交换机(2950,3550/3560/系列)只支持隔离端口特性。

这些交换机的端口也称为受保护端口,受保护端口特性仅本地有效,不同交换机的两个受保护端口之间不存在隔离。

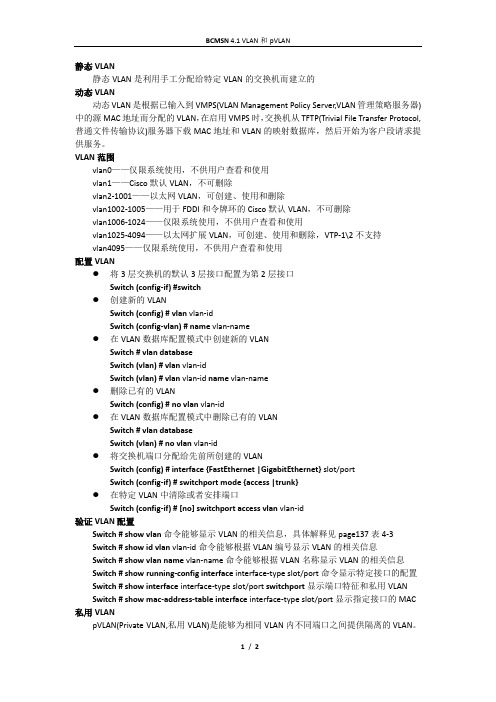

4.1 VLAN和pVLAN

静态VLAN静态VLAN是利用手工分配给特定VLAN的交换机而建立的动态VLAN动态VLAN是根据已输入到VMPS(VLAN Management Policy Server,VLAN管理策略服务器)中的源MAC地址而分配的VLAN,在启用VMPS时,交换机从TFTP(Trivial File Transfer Protocol,普通文件传输协议)服务器下载MAC地址和VLAN的映射数据库,然后开始为客户段请求提供服务。

VLAN范围vlan0——仅限系统使用,不供用户查看和使用vlan1——Cisco默认VLAN,不可删除vlan2-1001——以太网VLAN,可创建、使用和删除vlan1002-1005——用于FDDI和令牌环的Cisco默认VLAN,不可删除vlan1006-1024——仅限系统使用,不供用户查看和使用vlan1025-4094——以太网扩展VLAN,可创建、使用和删除,VTP-1\2不支持vlan4095——仅限系统使用,不供用户查看和使用配置VLAN●将3层交换机的默认3层接口配置为第2层接口Switch (config-if) #switch●创建新的VLANSwitch (config) # vlan vlan-idSwitch (config-vlan) # name vlan-name●在VLAN数据库配置模式中创建新的VLANSwitch # vlan databaseSwitch (vlan) # vlan vlan-idSwitch (vlan) # vlan vlan-id name vlan-name●删除已有的VLANSwitch (config) # no vlan vlan-id●在VLAN数据库配置模式中删除已有的VLANSwitch # vlan databaseSwitch (vlan) # no vlan vlan-id●将交换机端口分配给先前所创建的VLANSwitch (config) # interface {FastEthernet |GigabitEthernet} slot/portSwitch (config-if) # switchport mode {access |trunk}●在特定VLAN中清除或者安排端口Switch (config-if) # [no] switchport access vlan vlan-id验证VLAN配置Switch # show vlan命令能够显示VLAN的相关信息,具体解释见page137表4-3Switch # show id vlan vlan-id命令能够根据VLAN编号显示VLAN的相关信息Switch # show vlan name vlan-name命令能够根据VLAN名称显示VLAN的相关信息Switch # show running-config interface interface-type slot/port命令显示特定接口的配置Switch # show interface interface-type slot/port switchport显示端口特征和私用VLAN Switch # show mac-address-table interface interface-type slot/port显示指定接口的MAC 私用VLANpVLAN(Private VLAN,私用VLAN)是能够为相同VLAN内不同端口之间提供隔离的VLAN。

二层交换技术介绍

onu

数据(100)

IPTV(200)

语音(300)

VLAN配置举例

该例中要进行4中业务vlan的包括管理业务,数据 业务,语音业务,IPTV业务.其中管理vlan使用 包含上联口29:1,vid为9。数据业务vlan包含上 联口29:2以及所有onu的1号端口,vid为1- 100,IPTV业务包含上联口29:3以及所有onu 的2号端口,vid为200。语音业务包含上联口 29:4以及所有onu的pots口,vid为300。具体 配置步骤如下:

相关协议标准及实现方法

协议讨论的范围与一致性要求 VLAN实现框架 帧标记格式 VLAN桥的操作规则及VLAN桥的管理

协议讨论的范围

802.1Q协议讨论支持VLAN结构的MAC桥的一般实现和操作方法、增强 的MAC服务 增强性内部子层服务E-ISS VLAN桥中提供的帧中继 帧中VLAN控制信息插入、删除、修改等管理规则 自动配置VLAN拓扑信息的需求 遵从该协议标准的设备须满足的要求

一致性要求(一)

兼容802.3协议标准对MAC桥的要求 对帧进行过滤和中继转发 在每个端口上至少支持一种可接收帧类型 在每个支持无标记和优先级标记帧的端口上必须有一个 PVID、能够至少配置一个VLAN、能够通过管理层配置 PVID的值、通过管理层配置静态滤波器的条目 支持从中继帧中插入、去除、修改标签头的功能

VLAN桥的操作规则——入口规则

VID为null VLAN ID FFF VID 入口使能被置位且不在VLAN集合中时拒绝 未被Discard的帧提交发送

VLAN、SVLAN、PVLAN、CVLAN的区别

VLAN、SVLAN、PVLAN、CVLAN的区别2009-08-05 08:27 A.M.VLAN、SVLAN、PVLAN、CVLAN的区别VLAN:一个VLAN就是一个广播域,用一个标签来表示.(802.1q 标准定义,在以太网ethernetII/802.3的SA后加面增加4字节用来给这个以太网帧打标签和优先级值)PVLAN:private vlan,VLAN的一种应用,是完全从实际应用角度而言的,用以实现一个VLAN内的用户之间有些能通信,有些不能通信,但这个VLAN里的所有用户都能通过同一个端口出去或者访问服务器这样一个实际需求包含primary VLAN,isolated VLAN和communicate VLAN,其中isloate VLAN和communicate VLAN绑定在primary VLAN上,isolated PVLAN内的用户之间互相隔离,但可以和primary vlan内的Promiscuous port通信, communicate PVLAN内的用户之间可以互相通信,也能与primary vlan内的Promiscuous port通信.SVLAN和CVLAN: Service provider VLAN和customer VLAN,由802.1ad定义, QinQ,在一个VLAN里再增一层标签,成为双标签的VLAN,外层的就是SVLAN,内层的就是CVLAN你提出的最后一个问题:"这三者SVLAN、PVLAN、CVLAN之间是否可以配合使用"当一个交换机启用double tagging mode也即802.1q tunneling的时候,用户数据包自身携带VID的就是CVLAN,进入交换机后,会被再打上一层标签SVLAN,成为一个双标签的数据,如果用户是ungtagged的数据包,交换机可以打上两层标签,内层打上端口的PVID成为CVLAN,外层打上SPVLAN.还可以是直接接把PVID作为SPVLAN,成为单标签数据.交换机处理时可以根据内层标签也可以根据外层标签,交换机不同可以有不同的实现方式.SVLAN和CVLAN是孪生兄弟,相对的概念,就是配合使用的,PVLAN是802.1q的应用方式,而VLAN和SLVAN能共存在,所以这三者完全可以配合使用。

网络名词术语解释

AR接入路由器BR汇聚路由器CR核心路由器SR业务路由器PE\CE\P是MPLS VPN里的概念AR\BR\CR\SR都可以做PE\CE\P设备一般CR/BR是不会做PE设备的,只做P设备。

AR作为PE设备。

除非网络未完全建设开,CR/BR在做P设备时兼做PE设备。

SR为业务路由器,一般做PE设备VLAN:一个VLAN就是一个广播域,用一个标签来表示.(802.1q 标准定义,在以太网ethernetII/802.3的SA后加面增加4字节用来给这个以太网帧打标签和优先级值)PVLAN:private vlan,VLAN的一种应用,是完全从实际应用角度而言的,用以实现一个VLAN内的用户之间有些能通信,有些不能通信,但这个VLAN里的所有用户都能通过同一个端口出去或者访问服务器这样一个实际需求包含primary VLAN,isolated VLAN和communicate VLAN,其中isloate VLAN和communicate VLAN 绑定在primary VLAN上,isolated PVLAN内的用户之间互相隔离,但可以和primary vlan内的Promiscuous port通信, communicate PVLAN内的用户之间可以互相通信,也能与primary vlan内的Promiscuous port通信.SVLAN和CVLAN: Service provider VLAN和customer VLAN,由802.1ad定义, QinQ,在一个VLAN里再增一层标签,成为双标签的VLAN,外层的就是SVLAN,内层的就是CVLAN当一个交换机启用double tagging mode也即802.1q tunneling的时候,用户数据包自身携带VID的就是CVLAN,进入交换机后,会被再打上一层标签SVLAN,成为一个双标签的数据,如果用户是ungtagged的数据包,交换机可以打上两层标签,内层打上端口的PVID成为CVLAN,外层打上SPVLAN.还可以是直接接把PVID 作为SPVLAN,成为单标签数据.交换机处理时可以根据内层标签也可以根据外层标签,交换机不同可以有不同的实现方式.SVLAN和CVLAN是孪生兄弟,相对的概念,就是配合使用的,PVLAN是802.1q的应用方式,而VLAN和SLVAN能共存在,所以这三者完全可以配合使用。

pvlan技术详细解析

pvlan技术详细解析PVLAN即私有VLAN,PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

在上图中R2的IP地址是192.168.20.1,R1的IP地址为192.168.20.2,R3的IP地址为192.168.20.3要配置PVLAN,首先需要把R0的vtp模式设置成透明模式R0(config)#vtp mode TransparentR0(config-vlan)#vlan 20R0(config-vlan)#private-vlan primary (把该vlan设置成主vlan) R0(config-vlan)#private-vlan association 10,30 (将第二层辅助vlan关联到主vlan中)R0(config-vlan)#vlan 10R0(config-vlan)#private-vlan isolated (将该vlan设置成隔离模式,这个模式的主机间不能互相通信)R0(config-vlan)#vlan 30R0(config-vlan)#private-vlan community (将该vlan设置成团队模式,这个模式的主机间可以互相通信)R0(config-vlan)#int f0/2R0(config-if)#switchport private-vlan host-association 20 30 (对于接入端口,将隔离或者团队vlan关联到PVLAN中)R0(config-if)#switchport mode private-vlan host (将接入端口设置为主机端口)R0(config-if)#int f0/3R0(config-if)#switchport private-vlan host-association 20 30 R0(config-if)#switchport mode private-vlan hostR0(config-if)#int f0/1R0(config-if)#switchport private-vlan mapping 20 10,30 (将辅助vlan映射到主vlan的第三层vlan接口上,进而允许PVLAN入口流量的第三层交换)R0(config-if)#switchport mode private-vlan promiscuous (将该端口设置为混杂端口)通过以上设置,R2和R3之间可以互相通信,但是R2和R3可以和R1进行通信下面把R2和R3都归到隔离模式的辅助vlan中R0(config-if)#int range f0/2,f0/3R0(config-if-range)#switchport private-vlan host-association 20 10R0(config-if-range)#switchport mode private-vlan host做以上动作后R2和R3之间将不能互相通信,但是R2和R3可以和R1互相通信下面把R2归到团队模式的辅助vlan中R0(config-if)#int f0/2R0(config-if)#switchport private-vlan host-association 20 30 R0(config-if)#switchport mode private-vlan host做以上动作后R2和R3依旧不能互相通信,但是R2和R3可以和R1互相通信说明团队模式的辅助vlan之间的主机可以互相通信,隔离模式的辅助vlan之间不能互相通信。

LAN、WAN、WLAN、VLAN的区别详解

LAN、WAN、WLAN、VLAN的区别详解局域⽹(Local Area Network,LAN)是指在某⼀区域内由多台计算机互联成的计算机组。

⼀般是⽅圆⼏千⽶以内。

局域⽹可以实现⽂件管理、应⽤软件共享、打印机共享、⼯作组内的⽇程安排、电⼦邮件和传真通信服务等功能。

局域⽹是封闭型的,可以由办公室内的两台计算机组成,也可以由⼀个公司内的上千台计算机组成。

⼴域⽹ (Wide Area Network,WAN)是⼀种跨越⼤的、地域性的计算机⽹络的集合。

通常跨越省、市,甚⾄⼀个国家。

⼴域⽹包括⼤⼤⼩⼩不同的⼦⽹,⼦⽹可以是局域⽹,也可以是⼩型的⼴域⽹。

局域⽹和⼴域⽹的区别局域⽹是在某⼀区域内的,⽽⼴域⽹要跨越较⼤的地域,那么如何来界定这个区域呢?例如,⼀家⼤型公司的总公司位于北京,⽽分公司遍布全国各地,如果该公司将所有的分公司都通过⽹络联接在⼀起,那么⼀个分公司就是⼀个局域⽹,⽽整个总公司⽹络就是⼀个⼴域⽹。

那路由器的WAN ⼝和LAN ⼝⼜有什么区别?现在的宽带路由器实际上是路由+ 交换机的⼀体结构,我们可以把它当成是两台设备。

WAN:接外部 IP 地址⽤,通常指的是出⼝,转发来⾃内部 LAN 接⼝的 IP 数据包。

LAN:接内部 IP 地址⽤,LAN 内部是交换机。

我们可以不连接 WAN ⼝,把路由器当做普通交换机来使⽤。

⽆线局域⽹(Wireless LAN, WLAN)WLAN 利⽤电磁波在空⽓中发送和接受数据,⽽⽆需线缆介质。

WLAN 的数据传输速率现在已经能够达到 11Mbps,传输距离可远⾄ 20km 以上。

作为传统布线⽹络的⼀种替代⽅案或延伸,⽆线局域⽹把个⼈从办公桌边解放了出来,使他们可以随时随地获取信息,提⾼了员⼯的办公效率。

WLAN 使⽤ ISM (Industrial、Scientific、Medical) ⽆线电⼴播频段通信。

WLAN 的 802.11a 标准使⽤ 5 GHz 频段,⽀持的最⼤速度为 54 Mbps,⽽ 802.11b 和 802.11g 标准使⽤ 2.4 GHz 频段,分别⽀持最⼤ 11 Mbps 和 54 Mbps 的速度。

Pvlan的详解

Pvlan的详解之前对pVLAN没有怎么在意,后来看3560文档才弄明白,其实3560文档当中对于pVLAN概念的讲解非常清晰,但在文档中引用了很多“概念”,容易让人混淆,一开始让人头疼。

我认为从“域”的概念出发从整体上了解pVLAN是比较容易解释的,还有在我的总结中我提出“Secondary VLAN 具有属性”这个观点纯属我个人观点,因为我觉得这样容易对看似相近的概念进行区分。

3560文档中有关pVLAN讲解是系统而且形象的,建议大家一定要看。

pVLAN基本概念:1.规则VLAN域一个常规的VLAN实际上就可以看作是一个规则的VLAN域。

比如VLAN100,我们可以将它看作是一个“域”,这个“域”的编号,或者说名字是“VLAN100”。

2.子域、Primary VLAN、Secondary VLANpVLAN就是把一个规则的VLAN域划分为一个或多个子域。

当把一个规则的VLAN域划分子域后,原来的“规则VLAN域”现在就叫做“Primary Vlan”,这个“Primary VLAN”编号,或者说名字就是原来“规则VLAN域”的名字。

划分出来的子域我们把它叫做“Secondary VLAN”,这个VLAN是有两种属性。

3.“Secondary VLAN”的属性、“Isolated VLAN”、“Community VLAN”“Secondary VLAN”有两种属性:一种是“isolated”,我们把它叫做“Isolated VLAN”;另一种是“community”,我们把它叫做“Community VLAN”。

一个“Secondary VLAN”必须、且只能被赋予其中某一种属性。

这两种属性的“Secondary VLAN”都有一些规则,下面我们会讲到。

4.pVLAN中的两种接口类型处在pVLAN中的交换机物理端口,有两种接口类型:①混杂端口(Promiscuous Port)②主机端口(Host Port)其中“混杂端口”是隶属于“Primary VLAN”的;“主机端口”是隶属于“Secondary VLAN”的。

VLAN(Pvlan)技术与配置

根据网络层定义划分VLAN

交换机 还可以根据使 用的协议(如果 网络中存在多 协议的话)或网 络层地址(如 TCP/IP中的子 网段地址)来确 定网络成员 (VLAN)的划分。

网络技术应用网

根据IP划分VLAN

根据网络层定义划分VLAN

优点: (1) 可以按传输协议划分网段,控制广播,提高性能; (2) 用户可以在网络内部自由移动而不用重新配置自己的 工作站; (3) 可以减少由于协议转换而造成的网络延迟。 缺点: (1) 交换机必须能读懂数据包的第三层信息,分析其协议 类型; (2) 基于网络层的虚拟网需要分析各种协议的地址格式并 进行相应的转换,影响交换机的速度; (3) 初始配置的工作量太大。

网络技术应用网

3、基于网络层划分VLAN

根据每个主机的网络层地址等信息来 划分,要求交换机能识别网络层报文。

优点:用户物理位置的改变,不需要 重新配置所属的VLAN。 缺点:效率相对低,因为检查每个数 据包的网络层地址需要消耗处理时间。

网络技术应用网

网络技术应用网

根据MAC地址划分VLAN

可以说是基于OSI RM的第二层——数据链路层。 优点: 1.突破地域限制,实现移动办公; 2.每个用户可以属于多个VLAN,增加了网络逻 辑划分的灵活性。 缺点: 1.初始配置的工作量太大(收集用户MAC地址及 进行配置非常繁琐); 2.用户更换网卡后需要修改配置。

▲ 实例——校园网

网络中心核心交换机SW0

1000Base-LX

子网1

1000Base-LX

子网2

信息楼交换机SW1

教学楼交换机SWm

行政楼交换机SWn

PC

PC

PC PC

子网3

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

pvlan与vlan的区别虚拟局域网(VLAN)是驻地网必须具备的特性之一。

目前普遍应用的802.1q,主要是针对企业应用设置的,起到网段隔离和多址联播的作用。

如果用在驻地网上,便可能破坏多址联播特性,引起网络运行效率的降低。

例如10个用户同时点播一个视频节目,视频服务器要响应10次请求,在网络骨干层要传输10次,造成大量的带宽消耗。

如果用户数目多到一定程度,整个网络便有可能瘫痪。

思科的PVLAN技术有效解决了这一问题,在一组端口发出请求时,骨干层只传输一次,再分到每个端口,因此大大提高了网络的运行效率。

IDC环境是一个典型的多客户的服务器群结构,每个托管客户从一个公共的数据中心中的一系列服务器上提供Web服务。

这样,属于不同客户的服务器之间的安全就显得至关重要。

一个保证托管客户之间安全的通用方法就是给每个客户分配一个VLAN和相关的IP子网。

通过使用VLAN,每个客户被从第2层隔离开,可以防止任何恶意的行为和Ethernet的信息探听。

然而,这种分配每个客户单一VLAN和IP子网的模型造成了巨大的扩展方面的局限。

这些局限主要有以下几方面:• VLAN的限制:LAN交换机固有的VLAN数目的限制• 复杂的STP:对于每个VLAN,一个相关的Spanning-tree的拓扑都需要管理• IP地址的紧缺:IP子网的划分势必造成一些地址的浪费• 路由的限制:如果使用HSRP,每个子网都需相应的缺省网关的配置在一个IDC中,流量的流向几乎都是在服务器与客户之间,而服务器间的横向的通信几乎没有。

Cisco在IP地址管理方案中引入了一种新的VLAN机制,服务器同在一个子网中,但服务器只能与自己的缺省网关通信。

这一新的VLAN特性就是专用VLAN (private VLAN,pVLAN)。

这种特性是Cisco公司的专有技术,但特别适用于IDC。

专用VLAN是第2层的机制,在同一个2层域中有两类不同安全级别的访问端口。

与服务器连接的端口称作专用端口(private port),一个专用端口限定在第2层,它只能发送流量到混杂端口,也只能检测从混杂端口来的流量。

混杂端口(promiscuous port)没有专用端口的限定,它与路由器或第3层交换机接口相连。

简单地说,在一个专用VLAN内,专用端口收到的流量只能发往混杂端口,混杂端口收到的流量可以发往所有端口(混杂端口和专用端口)。

下图示出了同一专用VLAN中两类端口的关系。

专用VLAN的应用在多客户的数据中心是非常有效的,因为IDC的网络中,服务器只需与自己的缺省网关连接,一个专用VLAN不需要多个VLAN和IP子网就提供了这样的安全连接。

在这一模型中,所有的服务器都接入专用VLAN,从而实现了所有服务器与缺省网关的连接,而与专用VLAN内的其他服务器没有任何访问。

目前,Cisco的Catalyst Switch 6000/6500系列交换机支持专用VLAN.补充(VLAN概述)VLAN(Virtual Local Area Network)即虚拟局域网,是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的新兴技术。

IEEE于1999年颁布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN技术允许网络管理者将一个物理的LAN逻辑地划分成不同的广播域(或称虚拟LAN,即VLAN),每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN 有着相同的属性。

但由于它是逻辑地而不是物理地划分,所以同一个VLAN内的各个工作站无须被放置在同一个物理空间里,即这些工作站不一定属于同一个物理LAN网段。

一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。

VLAN是为解决以太网的广播问题和安全性而提出的一种协议,它在以太网帧的基础上增加了VLAN头,用VLAN ID把用户划分为更小的工作组,限制不同工作组间的用户二层互访,每个工作组就是一个虚拟局域网。

虚拟局域网的好处是可以限制广播范围,并能够形成虚拟工作组,动态管理网络。

VLAN在交换机上的实现方法,可以大致划分为4类:1、基于端口划分的VLAN这种划分VLAN的方法是根据以太网交换机的端口来划分,比如Quidway S3526的1~4端口为VLAN 10,5~17为VLAN 20,18~24为VLAN 30,当然,这些属于同一VLAN的端口可以不连续,如何配置,由管理员决定,如果有多个交换机,例如,可以指定交换机1 的1~6端口和交换机2 的1~4端口为同一VLAN,即同一VLAN可以跨越数个以太网交换机,根据端口划分是目前定义VLAN的最广泛的方法,IEEE 802.1Q规定了依据以太网交换机的端口来划分VLAN的国际标准。

这种划分的方法的优点是定义VLAN成员时非常简单,只要将所有的端口都指定义一下就可以了。

它的缺点是如果VLAN A的用户离开了原来的端口,到了一个新的交换机的某个端口,那么就必须重新定义。

2、基于MAC地址划分VLAN这种划分VLAN的方法是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置他属于哪个组。

这种划分VLAN的方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时,VLAN不用重新配置,所以,可以认为这种根据MAC地址的划分方法是基于用户的VLAN,这种方法的缺点是初始化时,所有的用户都必须进行配置,如果有几百个甚至上千个用户的话,配置是非常累的。

而且这种划分的方法也导致了交换机执行效率的降低,因为在每一个交换机的端口都可能存在很多个VLAN组的成员,这样就无法限制广播包了。

另外,对于使用笔记本电脑的用户来说,他们的网卡可能经常更换,这样,VLAN就必须不停的配置。

3、基于网络层划分VLAN这种划分VLAN的方法是根据每个主机的网络层地址或协议类型(如果支持多协议)划分的,虽然这种划分方法是根据网络地址,比如IP地址,但它不是路由,与网络层的路由毫无关系。

它虽然查看每个数据包的IP地址,但由于不是路由,所以,没有RIP,OSPF等路由协议,而是根据生成树算法进行桥交换,这种方法的优点是用户的物理位置改变了,不需要重新配置所属的VLAN,而且可以根据协议类型来划分VLAN,这对网络管理者来说很重要,还有,这种方法不需要附加的帧标签来识别VLAN,这样可以减少网络的通信量。

这种方法的缺点是效率低,因为检查每一个数据包的网络层地址是需要消耗处理时间的(相对于前面两种方法),一般的交换机芯片都可以自动检查网络上数据包的以太网祯头,但要让芯片能检查IP帧头,需要更高的技术,同时也更费时。

当然,这与各个厂商的实现方法有关。

4、根据IP组播划分VLANIP 组播实际上也是一种VLAN的定义,即认为一个组播组就是一个VLAN,这种划分的方法将VLAN扩大到了广域网,因此这种方法具有更大的灵活性,而且也很容易通过路由器进行扩展,当然这种方法不适合局域网,主要是效率不高。

鉴于当前业界VLAN发展的趋势,考虑到各种VLAN划分方式的优缺点,为了最大程度上地满足用户在具体使用过程中需求,减轻用户在VLAN的具体使用和维护中的工作量,Quidway S系列交换机采用根据端口来划分VLAN的方法。

补充虚拟网间的信息传递交换机必须有一种方式来了解VLAN的成员关系,即哪一个工作站属于哪一个虚拟网。

否则,虚拟网就只能局限在单交换机的应用环境里了。

一般来说,基于数据链路层的虚拟网(即按端口和MAC地址划分的VLAN),其成员是以直接的形式与其它成员联系的。

而基于IP的虚拟网成员之间是利用IP地址以间接的方式相互联系的。

绝大多数利用网络层划分虚拟网的网络产品,其工作方式均属于后一种。

现在,抛开ATM主干网不谈,已经有三种方式被用来实现VLAN之间的通讯:列表支持方式(TableMaintenance);帧标签方式(FrameTagging);TDM(Time-DivisionMultiplexing,时分复用)方式。

下面简要介绍这三种Vlan之间的通讯方式1) 交换机列表支持方式这种方式是按如下步骤工作的:当工作站第一次在网络上广播其存在时,交换机就在自己内置的地址列表中将工作站的MAC地址或交换机的端口号与所属虚拟网一一对应起来。

并不断的向其它交换机广播。

如果工作站的虚拟网成员身分改变了,交换机中的地址列表将由网络管理员在控制台上手动修改。

随着网络规模的扩充,大量用来升级交换机地址列表的广播信息将导致主干网路上的拥塞。

因此,这种方式并不太普及。

2) 帧标签方式在这种形式下,每个数据包都在包头位置上插入了一个标签以显示该数据帧属于哪个虚拟网。

不同厂家的标签长度是不一样的。

有时,一个数据包加上标签后的长度甚至超过了网络设备所能处理的极限。

另一个问题是,由于标签的存在,网络负载加重了。

3) TDM方式TDM在虚拟网上的实现方式与它在广域网上的实现方式非常类似。

在这里,每个虚拟网都将拥有自己的网络通路。

这样,在一定程度上避免了前两者方式中所遇到的问题。

但另一方面,属于某一个虚拟网的时间片断只能被该虚拟网的成员使用。

所以,仍然有很多带宽被浪费了。

现在,非常流行的ATM网络也允许内部的两个交换机之间交换虚拟网信息。

与上述三种方式都不同的是,ATM使用一种被称作LANE(LANEmula-tion,局域网仿真)的技术来实现这项功能。

虚拟网的标准从上述内容看来,虚拟网的定义方式以及交换机的通讯方式是多种多样的。

每个厂家都有自己独特的虚拟网解决方案。

然而,残酷的事实告诉我们,3COM的交换机是不可能与DEC的交换机一起在虚拟网上亲密合作的。

这就意味着,用户在购买硬件设备时不得不从头到尾依赖单一的网络厂商。

(当然,一个例外就是ATM上的VLAN)因此,在最近的一段时间内,VLAN仍然是与厂商紧密相关的技术产物。

迄今为止,业界已经通过了两种VLAN标准。

?802.10VLAN标准在1995年,Cisco公司提倡使用IEEE802.10协议。

在此之前,IEEE802.10曾经在全球范围内作为VLAN安全性的同一规范。

Cisco公司试图采用优化后的802.10帧格式在网络上传输FramTagging模式中所必须的VLAN标签。

然而,大多数802委员会的成员都反对推广802.10。

因为,该协议是基于FrameTagging方式的。

这样将导致不定常的数据帧,使A-SIC字符的传输变得非常困难。

?802.1Q在1996年3月,IEEE802.1Internetworking委员会结束了对VLAN初期标准的修订工作。

新出台的标准进一步完善了VLAN的体系结构,统一了Fram-eTagging方式中不同厂商的标签格式,并制定了VLAN标准在未来一段时间内的发展方向。