spring security简单测试

springsecurity认证流程

springsecurity认证流程

1、用户访问受保护的资源

2、springsecurity会从会话中获取已经登录的信息,如果为空,则进行进行认证

3、springsecurity会根据项目中配置的登录页面,跳转到登陆页面

4、用户在登陆页面输入合法的用户名和密码

5、springsecurity会将用户名和密码提交给配置的认证管理器(AuthenticationManager)

6、认证管理器会调用配置的用户服务(UserDetailsService)根据用户名查询用户信息

7、如果用户不存在,则认证失败,返回登录界面;如果用户存在,则继续

8、用户服务会根据查询到的用户信息,和用户输入的密码,生成一个 Authentication 对象

9、认证管理器会将 Authentication 对象交给配置的密码比较器(PasswordEncoder),进行密码的比较

10、验证通过后,创建一个 SecurityContext 并将 Authentication 对象存储到 SecurityContext 对象中

11、将 SecurityContext 对象存入会话中,并将授权决策管理器AuthorizationManager 存入 SecurityContext 中

12、重定向到用户原始请求的URL。

详解springsecurity之httpSecurity使用示例

详解springsecurity之httpSecurity使⽤⽰例httpSecurity类似于spring security的xml配置⽂件命名空间配置中的<http>元素。

它允许对特定的http请求基于安全考虑进⾏配置。

默认情况下,适⽤于所有的请求,但可以使⽤requestMatcher(RequestMatcher)或者其它相似的⽅法进⾏限制。

使⽤⽰例:最基本的基于表单的配置如下。

该配置将所有的url访问权限设定为⾓⾊名称为"ROLE_USER".同时也定义了内存认证模式:使⽤⽤户名"user"和密码“password”,⾓⾊"ROLE_USER"来认证。

@Configuration@EnableWebSecuritypublic class FormLoginSecurityConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) throws Exception {http.authorizeRequests().antMatchers("/").hasRole("USER").and().formLogin();}@Overrideprotected void configure(AuthenticationManagerBuilder auth) throws Exception {auth.inMemoryAuthentication().withUser("user").password("password").roles("USER");}}配置基于openId的认证⽅式basic⽰例,不使⽤attribute exchange@Configuration@EnableWebSecuritypublic class OpenIDLoginConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) {http.authorizeRequests().antMatchers("/").hasRole("USER").and().openidLogin().permitAll();}@Overrideprotected void configure(AuthenticationManagerBuilder auth) throws Exception {auth.inMemoryAuthentication()// the username must match the OpenID of the user you are// logging in with.withUser("https:///accounts/o8/id?id=lmkCn9xzPdsxVwG7pjYMuDgNNdASFmobNkcRPaWU").password("password").roles("USER");}}下⾯展⽰⼀个更⾼级的⽰例,使⽤attribute exchange@Configuration@EnableWebSecuritypublic class OpenIDLoginConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) {http.authorizeRequests().antMatchers("/").hasRole("USER").and().openidLogin().loginPage("/login").permitAll().authenticationUserDetailsService(new AutoProvisioningUserDetailsService()).attributeExchange("https:///.").attribute("email").type("/contact/email").required(true).and().attribute("firstname").type("/namePerson/first").required(true).and().attribute("lastname").type("/namePerson/last").required(true).and().and().attributeExchange(".").attribute("email").type("/contact/email").required(true).and().attribute("fullname").type("/namePerson").required(true).and().and().attributeExchange(".").attribute("email").type("/contact/email").required(true).and().attribute("fullname").type("/namePerson").required(true);}}public class AutoProvisioningUserDetailsService implementsAuthenticationUserDetailsService<OpenIDAuthenticationToken> {public UserDetails loadUserDetails(OpenIDAuthenticationToken token) throws UsernameNotFoundException {return new User(token.getName(), "NOTUSED", AuthorityUtils.createAuthorityList("ROLE_USER"));}}增加响应安全报⽂头默认情况下当使⽤WebSecuirtyConfigAdapter的默认构造函数时激活。

使用Spring Security进行Java应用安全设计

使用Spring Security进行Java应用安全设计Spring Security是一个功能强大且灵活的身份验证和访问控制框架,可以用于Java应用程序的安全设计。

该框架是基于Spring框架的,提供了一套细粒度的安全控制机制,能够帮助开发人员实现用户认证、角色授权以及防止常见的Web应用程序安全漏洞。

一、认证和授权1.用户认证(User Authentication):Spring Security支持多种用户认证方式,如基于数据库的认证、LDAP认证、内存认证等。

开发人员可以选择合适的认证方式,并灵活扩展以满足应用程序的需求。

2.访问控制(Access Control):Spring Security提供了基于角色的访问控制机制,可以根据用户的角色来限制其访问权限。

开发人员可以通过配置文件或编程方式定义角色和拥有该角色的用户的访问权限,从而实现细粒度的访问控制。

二、常见的安全漏洞防护1.跨站脚本攻击(Cross-Site Scripting,XSS):XSS是一种常见的Web应用安全漏洞,可以通过在页面中插入恶意脚本来攻击用户。

Spring Security可以自动对用户输入进行编码,从而防止XSS攻击。

2.跨站请求伪造(Cross-Site Request Forgery,CSRF):CSRF是一种攻击方式,通过伪造用户的请求来执行恶意操作。

Spring Security可以为每个请求生成唯一的标识符,并要求用户在提交请求时携带该标识符,从而有效防止CSRF攻击。

3.注入攻击(Injection):注入攻击是一种利用应用程序没有正确校验和过滤用户输入的漏洞。

Spring Security提供了多种防止注入攻击的策略,如使用预编译查询、使用ORM框架等。

4.密码安全:Spring Security提供了灵活且安全的密码存储和校验机制。

可以使用强哈希算法、加盐等方式保护用户的密码安全。

5.审计和日志:Spring Security可以记录用户的登录、注销、访问记录等操作,并提供丰富的审计和日志功能。

Spring面试题(超详细,2021收集,答案简短好背)

Spring⾯试题(超详细,2021收集,答案简短好背)1.restcontroller 和controller有什么区别?答:restcontroller=controller+@resposebody2.controller是单例的吗?答:默认是的。

scope可设置成多例,作⽤域:singleton(单例)、prototype(多例)3.过滤器拦截器有什么区别?答:过滤器依赖servlet容器,基于函数回调实现,在容器初始化时调⽤⼀次,⼏乎可以过滤所有资源包括静态⽂件。

拦截器基于web框架⽐如springmvc,基于反射实现运⽤aop,可以多次调⽤,但只能拦截controller,⽆法拦截静态⽂件。

4.spring bean的⽣命周期?答:加载bean定义、bean⼯⼚处理器、实例化、属性赋值、aware接⼝扩展、beanpost前置处理器、初始化、beanpost后置处理器-bean的使⽤销毁5.spring bean的初始化怎么做?答:1.配置init-method @Bean(init-method="xx") 2.实现InitializingBean⽅法afterPropertiesSet,3。

加@PostConstruct 顺序:postConstruct>afterPropertiesSet>init-method6.简单说下IOC和AOP?答:ioc就是权限控制反转,创建对象交给spring容器来做,便于管理。

aop就是⾯向切⾯编程,它通过动态代理为spring对象增加功能。

⽐如增加⽇志切⾯,spirng的事务以及拦截器都是运⽤了aop。

7.spring的动态代理⽤哪种实现?答:spring默认是采⽤jdk的动态代理,如果想要⽤cglib可以通过配置⽂件的⽅式指定。

8.jdk代理和cglib代理有什么区别?答:jdk代理利⽤反射对实现接⼝的类⽣成代理,⽽cglib则利⽤字节码技术⽣成⼀个⼦类。

JavaSpringSecurity常见面试题目

JavaSpringSecurity常见面试题目Java Spring Security常见面试题目1. 什么是Spring Security?Spring Security是一个功能强大且高度可定制的认证和授权框架,用于保护Java应用程序的安全性。

它提供了一套全面的安全性功能,包括身份验证、授权、密码管理、会话管理等,以确保应用程序的数据和资源得到适当的保护。

2. Spring Security的主要特点有哪些?- 身份验证和授权:Spring Security提供了多种身份验证方式,如基于用户名密码的表单验证、基于OpenID的身份验证等,并支持基于角色或权限的访问控制。

- 集成简化:Spring Security能够与Spring框架无缝集成,通过简单的配置即可启用安全性功能。

- 定制化:Spring Security提供了丰富的扩展点和配置选项,可以根据应用程序的需求进行灵活的定制。

- 高度模块化:Spring Security的架构设计具有高度模块化的特点,不同的功能模块可以根据需求进行选用和定制。

- 支持多种应用场景:Spring Security适用于各种应用场景,包括Web应用、RESTful服务、方法级安全等。

3. Spring Security是如何进行身份验证的?Spring Security提供了多种身份验证方式,常见的一种是基于表单的身份验证。

在这种情况下,用户通过输入用户名和密码提交表单进行身份验证,Spring Security会将提交的用户名和密码与事先配置的用户存储库(如数据库)进行比对。

如果用户名和密码匹配,则认为身份验证成功,并生成相应的认证令牌。

4. Spring Security如何进行授权?Spring Security支持基于角色和基于权限的访问控制。

在配置中,可以指定某个URL或某个方法只能被具有特定角色或权限的用户访问。

在运行时,Spring Security会根据当前用户的角色和权限,判断其是否具有访问相应资源的权限。

Spring Security-3.0.1 中文官方文档(翻译版)

Spring Security-3.0.1 中文官方文档(翻译版)这次发布的Spring Security-3.0.1 是一个bug fix 版,主要是对3.0 中存在的一些问题进行修正。

文档中没有添加新功能的介绍,但是将之前拼写错误的一些类名进行了修正,建议开发者以这一版本的文档为参考。

另:Spring Security 从2010-01-01 以后,版本控制从SVN 换成了GIT,我们在翻译文档的时候,主要是根据SVN 的变化来进行文档内容的比对,这次换成GIT 后,感觉缺少了之前那种文本比对工具,如果有对GIT 熟悉的朋友,还请推荐一下文本比对的工具,谢谢。

序言I. 入门1. 介绍1.1. Spring Security 是什么?1.2. 历史1.3. 发行版本号1.4. 获得Spring Security1.4.1. 项目模块1.4.1.1. Core - spring-security-core.jar1.4.1.2. Web - spring-security-web.jar1.4.1.3. Config - spring-security-config.jar1.4.1.4. LDAP - spring-security-ldap.jar1.4.1.5. ACL - spring-security-acl.jar1.4.1.6. CAS - spring-security-cas-client.jar1.4.1.7. OpenID - spring-security-openid.jar1.4.2. 获得源代码2. Security 命名空间配置2.1. 介绍2.1.1. 命名空间的设计2.2. 开始使用安全命名空间配置2.2.1. 配置web.xml2.2.2. 最小<http> 配置2.2.2.1. auto-config 包含了什么?2.2.2.2. 表单和基本登录选项2.2.3. 使用其他认证提供器2.2.3.1. 添加一个密码编码器2.3. 高级web 特性2.3.1. Remember-Me 认证2.3.2. 添加HTTP/HTTPS 信道安全2.3.3. 会话管理2.3.3.1. 检测超时2.3.3.2. 同步会话控制2.3.3.3. 防止Session 固定攻击2.3.4. 对OpenID 的支持2.3.4.1. 属性交换2.3.5. 添加你自己的filter2.3.5.1. 设置自定义AuthenticationEntryPoint2.4. 保护方法2.4.1. <global-method-security> 元素2.4.1.1. 使用protect-pointcut 添加安全切点2.5. 默认的AccessDecisionManager2.5.1. 自定义AccessDecisionManager2.6. 验证管理器和命名空间3. 示例程序3.1. Tutorial 示例3.2. Contacts3.3. LDAP 例子3.4. CAS 例子3.5. Pre-Authentication 例子4. Spring Security 社区4.1. 任务跟踪4.2. 成为参与者4.3. 更多信息II. 结构和实现5. 技术概述5.1. 运行环境5.2. 核心组件5.2.1. SecurityContextHolder, SecurityContext 和Authentication 对象5.2.1.1. 获得当前用户的信息5.2.2. UserDetailsService5.2.3. GrantedAuthority5.2.4. 小结5.3. 验证5.3.1. 什么是Spring Security 的验证呢?5.3.2. 直接设置SecurityContextHolder 的内容5.4. 在web 应用中验证5.4.1. ExceptionTranslationFilter5.4.2. AuthenticationEntryPoint5.4.3. 验证机制5.4.4. 在请求之间保存SecurityContext 。

Spring框架基础与实战练习题参考答案

Spring框架基础与实战练习题参考答案Spring框架作为一个轻量级的开发框架,具有强大的功能和灵活性,已广泛应用于企业级应用程序的开发中。

下面是一些关于Spring框架的基础与实战练习题的参考答案,希望能帮助你更好地理解和掌握Spring框架。

1. 什么是Spring框架?Spring框架是一个开源的Java平台,用于开发企业级应用程序。

它提供了一系列的功能模块和API,用于处理应用程序的不同方面,如依赖注入、AOP(面向切面编程)、事务管理等。

Spring框架使得应用程序的开发更加简单、高效和可测试。

2. Spring框架的核心功能有哪些?Spring框架的核心功能包括:- 依赖注入(Dependency Injection):通过配置文件或注解方式将依赖关系注入到对象中,解耦了各个组件之间的依赖。

- AOP(Aspect-Oriented Programming):通过切面的方式将横切逻辑(如日志、事务管理等)与核心业务逻辑分离开来,提高代码的可维护性和可重用性。

- 面向接口编程:通过接口来定义服务和业务逻辑,提高代码的灵活性和可扩展性。

- 数据访问:提供了对数据库访问的支持,如JDBC、ORM(对象关系映射)等。

- Web开发:提供了对各种Web开发框架的支持,如Spring MVC、Spring Boot等。

3. 请解释一下Spring框架中的依赖注入(DI)是什么意思?依赖注入是Spring框架的核心特性之一。

它指的是将对象之间的依赖关系由框架来处理,而不是由开发人员手动管理。

通过依赖注入,我们可以将对象之间的依赖关系配置到外部的配置文件或通过注解的方式,使得代码更加简洁和可维护。

4. 举例说明Spring框架中的依赖注入(DI)是如何实现的。

例如,我们有一个UserService接口和一个UserDao接口,UserService接口依赖于UserDao接口。

在Spring框架中,我们可以通过以下方式进行依赖注入:首先,在配置文件中定义Bean:```xml<bean id="userDao" class="erDaoImpl" /><bean id="userService" class="erServiceImpl"><property name="userDao" ref="userDao" /></bean>```然后,在UserService的实现类中注入UserDao:```javapublic class UserServiceImpl implements UserService {private UserDao userDao;public void setUserDao(UserDao userDao) {erDao = userDao;}//...}```这样,我们就将UserService依赖的UserDao通过配置文件进行了注入。

spring 笔试题

spring 笔试题开发人员在进行软件开发时,经常会遇到各种各样的问题和挑战。

为了确保软件开发的质量和高效性,公司通常会组织笔试来筛选合适的候选人。

本文将介绍一套关于Spring框架的笔试题,帮助开发人员了解Spring框架的核心概念和应用。

一、选择题1. 在Spring框架中,以下哪个是依赖注入(Dependency Injection)的实现方式?A. Setter注入B. 构造函数注入C. 静态工厂注入D. 实例工厂注入2. Spring框架的优势包括以下哪些?A. 低耦合B. 面向切面编程(AOP)C. 事务管理D. 扩展性好3. 在Spring MVC中,以下哪个是控制器层的核心组件?A. ModelB. ViewC. ControllerD. DispatcherServlet4. Spring框架中的AOP指的是什么?A. 面向切面编程B. 面向对象编程C. 面向过程编程D. 面向接口编程5. Spring Boot是什么?A. 一个开源框架B. 一个应用服务器C. 一个集成开发环境D. 一个快速构建和部署Spring应用的框架二、填空题1. 在Spring框架中,使用@Autowired注解可以实现自动(填写)。

2. 在Spring MVC中,使用@Controller注解标识一个类是(填写)。

3. 在Spring配置文件中,使用<bean>标签来配置(填写)。

4. Spring框架提供了一种灵活的配置方式,可以使用(填写)来配置依赖关系。

三、简答题1. 请简要说明Spring框架中的依赖注入(DI)是什么,并举例说明其优势。

答:依赖注入是指通过外部的方式来注入对象的依赖关系,而不是由类内部自己去创建或查找依赖的实例。

通过依赖注入,可以实现代码的松耦合,提高可测试性和可维护性。

例如,在Spring框架中,可以使用@Autowired注解来自动注入依赖的对象,使得代码更加简洁,降低了类与类之间的耦合度。

SpringSecurity解析(六)——基于JWT的单点登陆(SSO)开发及原理解析

SpringSecurity解析(六)——基于JWT的单点登陆(SSO)开发及原理解析Spring Security 解析(六) —— 基于JWT的单点登陆(SSO)开发及原理解析 在学习Spring Cloud 时,遇到了授权服务oauth 相关内容时,总是⼀知半解,因此决定先把Spring Security 、Spring Security Oauth2 等权限、认证相关的内容、原理及设计学习并整理⼀遍。

本系列⽂章就是在学习的过程中加强印象和理解所撰写的,如有侵权请告知。

项⽬环境:JDK1.8Spring boot 2.xSpring Security 5.x 单点登录(Single Sign On),简称为SSO,是⽬前⽐较流⾏的企业业务整合的解决⽅案之⼀。

SSO的定义是在多个应⽤系统中,⽤户只需要登录⼀次就可以访问所有相互信任的应⽤系统。

单点登陆本质上也是OAuth2的使⽤,所以其开发依赖于授权认证服务,如果不清楚的可以看我的上⼀篇⽂章。

⼀、单点登陆 Demo开发 从单点登陆的定义上来看就知道我们需要新建个应⽤程序,我把它命名为 security-sso-client。

接下的开发就在这个应⽤程序上了。

⼀、Maven 依赖 主要依赖 spring-boot-starter-security、spring-security-oauth2-autoconfigure、spring-security-oauth2 这3个。

其中 spring-security-oauth2-autoconfigure 是Spring Boot 2.X 才有的。

<dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-security</artifactId></dependency><dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-data-redis</artifactId></dependency><!--@EnableOAuth2Sso 引⼊,Spring Boot 2.x 将这个注解移到该依赖包--><dependency><groupId>org.springframework.security.oauth.boot</groupId><artifactId>spring-security-oauth2-autoconfigure</artifactId><exclusions><exclusion><groupId>org.springframework.security.oauth</groupId><artifactId>spring-security-oauth2</artifactId></exclusion></exclusions><version>2.1.7.RELEASE</version></dependency><!-- 不是starter,⼿动配置 --><dependency><groupId>org.springframework.security.oauth</groupId><artifactId>spring-security-oauth2</artifactId><!--请注意下 spring-authorization-oauth2 的版本务必⾼于 2.3.2.RELEASE,这是官⽅的⼀个bug:ng.NoSuchMethodError: org.springframework.data.redis.connection.RedisConnection.set([B[B)V要求必须⼤于2.3.5 版本,官⽅解释:https:///BUG9/spring-security/network/alert/pom.xml/org.springframework.security.oauth:spring-security-oauth2/open--><version>2.3.5.RELEASE</version></dependency>⼆、单点配置 @EnableOAuth2Sso 单点的基础配置引⼊是依赖 @EnableOAuth2Sso 实现的,在Spring Boot 2.x 及以上版本的 @EnableOAuth2Sso 是在 spring-security-oauth2-autoconfigure 依赖⾥的。

Spring Security优略只见

Spring Security优劣之我见拜读了Spring Security相关帖子和Spring Security参考文档。

现将我理解的Spring Security写下来和大家共享。

本文目的是从Spring Security能够提供的功能、以及基本原理角度分析,并不深入到如何编码。

然后反过来,审查我们的软件系统需要哪些权限控制。

进而评审Spring Security 的适用性。

本文力求文字简单,概念也简单。

--------------------------------------------------------------文章大纲:Spring Security 如何控制权限概要与WEB系统的集成控制内容细粒度权限控制我们理想中的权限管理客户对权限管理的需求开发中遇到的难点我们理想的权限管理Spring Security的评价优点缺点--------------------------------------------------------------Spring Security如何控制权限概要Spring使用由Filter组成的Chain,来判断权限。

如下图所示:Spring预定义了很多out-of-boxed filter供开发者直接使用。

每个Filter一般情况下(有些Filter是abstract的),都和配置文件的一个元素(有的情况下可能是属性)对应。

比如:AUTHENTICATION_PROCESSING_FILTER,对应配置文件里面的:http/form-login元素。

如果Spring提供的Filter不能满足系统的权限功能,开发者可以自定义Filter,然后把Filter放在某个Filter Chain的某个位置。

可以替换掉原有Filter Chain的某个Filter,也可以放在某个Filter之前或者之后。

总之,Spring Security采用Filter Chain模式判断权限,Spring提供了一些Filter,也支持开发者自定义Filter。

SpringSecurity面试题集

SpringSecurity面试题集Spring Security面试题集Spring Security是一个功能强大的身份验证和访问控制框架,用于保护Java应用程序的安全性。

在面试中,关于Spring Security的问题经常被问到。

本文将为你提供一些常见的Spring Security面试题,帮助你准备面试并提供详细的回答。

1. 什么是Spring Security?Spring Security是一个基于Spring框架的开放源代码安全性项目。

它提供了一套全面的安全性解决方案,用于构建安全的Java应用程序。

2. Spring Security的核心功能是什么?Spring Security的核心功能包括身份验证(Authentication)和授权(Authorization)。

身份验证用于验证用户的身份,授权用于确定用户是否具有特定资源或操作的访问权限。

3. 请解释Spring Security中的角色和权限的概念。

角色(Role)代表用户在系统中的一组权限集合。

权限(Authority)代表用户对特定资源或操作的具体访问权限。

用户可以拥有一个或多个角色,每个角色可以包含一个或多个权限。

4. Spring Security中的HTTP基本认证是如何工作的?HTTP基本认证通过在HTTP请求的头部中发送Base64编码的用户名和密码来进行身份验证。

服务器收到请求后,会对用户名和密码进行验证,如果验证通过,则允许用户访问受限资源。

5. 什么是CSRF攻击?Spring Security如何防止CSRF攻击?CSRF(Cross-Site Request Forgery)攻击是指攻击者利用用户的身份在用户不知情的情况下执行非法操作。

Spring Security通过生成和验证CSRF令牌来防止CSRF攻击。

令牌会嵌入到表单中或者作为请求头发送,服务器对令牌进行验证以确保请求的合法性。

6. Spring Security默认使用哪种加密算法来存储密码?Spring Security默认使用bcrypt算法来存储密码。

Springsecurity自定义用户认证流程详解

Springsecurity⾃定义⽤户认证流程详解1.⾃定义登录页⾯(1)⾸先在static⽬录下⾯创建login.html 注意:springboot项⽬默认可以访问resources/resources,resources/staic,resources/public⽬录下⾯的静态⽂件<!DOCTYPE html><html lang="en"><head><meta charset="UTF-8"><title>登录页⾯</title></head><body><form action="/auth/login" method="post">⽤户名:<input type="text" name="username"><br/>密 码:<input type="password" name="password"><br/><input type="submit" value="登录"></form></body></html>(2)在spring securiy配置类中做如下配置@Overrideprotected void configure(HttpSecurity http) throws Exception {http.formLogin()// 指定⾃定义登录页⾯.loginPage("/login.html")// 登录url.loginProcessingUrl("/auth/login").and().authorizeRequests()// 添加⼀个url匹配器,如果匹配到login.html,就授权.antMatchers("/login.html").permitAll().anyRequest().authenticated().and()// 关闭spring security默认的防csrf攻击.csrf().disable();}(3)测试略(4)存在的问题<1>作为可以复⽤的登录模块,我们应该提供个性化的登录页⾯,也就是说不能写死只跳转到login.html。

SpringSecurity入门教程通俗易懂超详细【内含案例】

SpringSecurity⼊门教程通俗易懂超详细【内含案例】Spring Security的简单使⽤推荐简介SSM 整合 Security 是⽐较⿇烦的,虽然Security的功能⽐ Shiro 强⼤,相反却没有Shiro的使⽤量多SpringBoot出现后简化了Spring系列的配置⽂件,因此SpringSecurity的使⽤逐渐增加⼀、创建项⽬在 SpringBoot 中直接引⼊ Spring Security 依赖即可创建项⽬的启动类创建 SecurityController 类启动后访问 localhost:8080/hello会⾃动跳到 localhost:8080/login需要登录后才能访问 /hello⼆、⽤户名配置默认情况下⽤户名是 user ,⽽密码会在项⽬启动时控制台打印出⼀串随机字符串,这就是密码.每次启动项⽬,密码都不⼀样对登录的⽤户名/密码进⾏配置,有三种不同的⽅式在 application 配置⽂件中声明在 java 代码配置在内存⾥通过获取数据库第⼀种⽅式 application.yml ⽂件中第⼆种⽅式创建⼀个SecurityConfig配置类,继承 WebSecurityConfigurerAdapter第三种⽅法没有进⾏演⽰,就是在数据库中取出username和password配置到内存中三、忽略拦截在配置类中重写 configure(WebSecurity web) ⽅法,然后直接访问即可pom.xml⽂件<dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-security</artifactId></dependency><!--Web项⽬需引⼊web依赖--><dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-web</artifactId></dependency>启动类⽂件import org.springframework.boot.SpringApplication;import org.springframework.boot.autoconfigure.SpringBootApplication;/*** @author https:///beixuan/*/@SpringBootApplicationpublic class SecurityApplication {public static void main(String[] args) {SpringApplication.run(SecurityApplication.class, args);}}SecurityController ⽂件import org.springframework.web.bind.annotation.RequestMapping;import org.springframework.web.bind.annotation.RestController;/*** @author https:///beixuan/*/@RestControllerpublic class SecurityController {/*** 不⽤登录就可访问* @return*/@RequestMapping("/hi")public String sayHi(){return "Hi bro!";}@RequestMapping("/hello")public String sayHello(){return "Hello bro!";}}application.yml 配置⽂件spring:security:user:name: beixuanpassword: beixuanSecurityConfig Java配置⽂件此⽅法配置⽤户与配置 yml ⽂件效果⼀致import org.springframework.context.annotation.Bean;import org.springframework.context.annotation.Configuration;import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;import org.springframework.security.config.annotation.web.builders.WebSecurity;import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;import org.springframework.security.crypto.password.PasswordEncoder;/*** @author https:///beixuan/*/@Configurationpublic class SecurityConfig extends WebSecurityConfigurerAdapter {@Overridepublic void configure(AuthenticationManagerBuilder auth) throws Exception {//Spring Security5之后官⽅需要密码强制加密,如不想加密可创建⼀个过期的 PasswordEncoder 的实例 NoOpPasswordEncoder,但不安全 BCryptPasswordEncoder bCryptPasswordEncoder = new BCryptPasswordEncoder();String password = bCryptPasswordEncoder.encode("beixuan");//添加⼀个⽤户[beixuan] ⾓⾊为[admin] 密码是[beixuan加密后的密钥]auth.inMemoryAuthentication().withUser("beixuan").roles("admin").password(password);}@BeanPasswordEncoder passwordEncoder(){return new BCryptPasswordEncoder();}}具体的登录配置下⾯代码借鉴于随笔的代码,有兴趣可以看看VerifyCodeFilter ⼀次性验证码,可以查看资料了解其使⽤⽅法,这⾥不再叙述@Configurationpublic class SecurityConfig extends WebSecurityConfigurerAdapter {@AutowiredVerifyCodeFilter verifyCodeFilter;@Overrideprotected void configure(HttpSecurity http) throws Exception {http.addFilterBefore(verifyCodeFilter, UsernamePasswordAuthenticationFilter.class);http.authorizeRequests()//开启登录配置.antMatchers("/hello").hasRole("admin")//表⽰访问 /hello 这个接⼝,需要具备 admin 这个⾓⾊.anyRequest().authenticated()//表⽰剩余的其他接⼝,登录之后就能访问.and().formLogin()//定义登录页⾯,未登录时,访问⼀个需要登录之后才能访问的接⼝,会⾃动跳转到该页⾯.loginPage("/login_p")//登录处理接⼝.loginProcessingUrl("/doLogin")//定义登录时,⽤户名的 key,默认为 username.usernameParameter("uname")//定义登录时,⽤户密码的 key,默认为 password.passwordParameter("passwd")//登录成功的处理器.successHandler(new AuthenticationSuccessHandler() {@Overridepublic void onAuthenticationSuccess(HttpServletRequest req, HttpServletResponse resp, Authentication authentication) throws IOException, ServletException { resp.setContentType("application/json;charset=utf-8");PrintWriter out = resp.getWriter();out.write("success");out.flush();}}).failureHandler(new AuthenticationFailureHandler() {@Overridepublic void onAuthenticationFailure(HttpServletRequest req, HttpServletResponse resp, AuthenticationException exception) throws IOException, ServletException { resp.setContentType("application/json;charset=utf-8");PrintWriter out = resp.getWriter();out.write("fail");out.flush();}}).permitAll()//和表单登录相关的接⼝统统都直接通过.and().logout().logoutUrl("/logout").logoutSuccessHandler(new LogoutSuccessHandler() {@Overridepublic void onLogoutSuccess(HttpServletRequest req, HttpServletResponse resp, Authentication authentication) throws IOException, ServletException { resp.setContentType("application/json;charset=utf-8");PrintWriter out = resp.getWriter();out.write("logout success");out.flush();}}).permitAll().and().httpBasic().and().csrf().disable();}忽略拦截分两步增加访问路径/hi/*** 不⽤登录就可访问* @return*/@RequestMapping("/hi")public String sayHi(){return "Hi bro!";}增加配置代码@Overridepublic void configure(WebSecurity web) throws Exception {web.ignoring().antMatchers("/hi");}即可不⽤登录访问/hi路径END本⽂就先说到这⾥,有问题欢迎留⾔讨论。

热门框架漏洞题目

热门框架漏洞题目针对热门框架的漏洞题目,这里为您提供了一些相关的信息:1. Spring框架漏洞:Spring Security OAuth2远程命令执行漏洞Spring WebFlow远程代码执行漏洞Spring Data Rest远程命令执行漏洞Spring Messaging远程命令执行漏洞Spring Data Commons远程命令执行漏洞Spring Framework中的XML外部实体(XXE)注入Spring Security认证绕过Spring Framework目录遍历漏洞Spring AMQP中的远程代码执行Spring Boot框架SPEL表达式注入漏洞Spring Data JPA SQL盲注Spring Security未经授权的访问Spring Expression Language SPEL表达式注入漏洞2. ThinkPHP框架漏洞:在之前的版本中存在SQL注入漏洞,该漏洞是由于程序在处理order by后的参数时,未正确过滤处理数组的key值所造成。

3. Struts2框架漏洞:S2-053:Struts2在使用Freemarker模板引擎的时候,同时允许解析OGNL表达式,导致用户输入的数据本身不会被OGNL解析,但由于被Freemarker解析一次后变成离开一个表达式,被OGNL解析第二次,导致任意命令执行漏洞。

S2-057:网站配置XML时如果没有设置namespace的值,并且上层动作配置中并没有设置或使用通配符namespace时,可能会导致远程代码执行漏洞的发生。

S2-061:对S2-059的沙盒绕过。

以上信息仅供参考,建议查阅安全领域的专业书籍或咨询安全领域专家以获取更准确全面的信息。

SpringSecurity权限控制

SpringSecurity 权限控制Spring EL 权限表达式Spring Security 允许我们使⽤ Spring EL 表达式,来进⾏⽤户权限的控制,如果对应的表达式结果返回true,则表⽰拥有对应的权限,反之则⽆。

Spring Security 可⽤表达式对象的基类是 SecurityExpressionRoot注意: 表达式以下⾯为准, 黄⾊标注的 is 在使⽤时是要加上的表达式控制URL 权限权限控制操作拥有 sys:user 权限的⽤户,可以访问任意请求⽅式的 /userantMatchers("/user").hasAuthority("sys:user")拥有 sys:role 权限的⽤户,可以访问 get 请求⽅式的 /roleantMatchers(HttpMethod.GET, "/role").hasAuthority("sys:role")如果想同时满⾜多个表达式权限,要使⽤ access ⽅法来指定表达式如:拥有 sys:permission 权限或 ADMIN ⾓⾊,可以访问 get 请求⽅式的 /permission注意:指定⾓⾊标识后,底层会⾃动加上前缀 ROLE_ ,所以在给⽤户授权⾓⾊时需要加上前缀antMatchers(HttpMethod.GET, "/permission").access("hasAuthority('sys:permission') or hasAnyRole('ADMIN')") //⾓⾊会加上前缀 ROLE_,即真实是 ROLE_ADMIN基于注解控制⽅法级权限概述在Spring Security中实现⽅法级的安全性,最常见办法是使⽤特定的注解,将这些注解应⽤到需要保护的⽅法上。

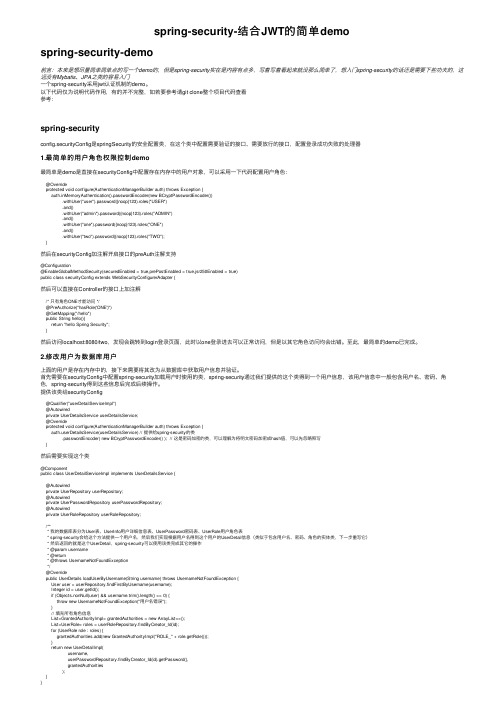

spring-security-结合JWT的简单demo

spring-security-结合JWT的简单demospring-security-demo前⾔:本来是想尽量简单简单点的写⼀个demo的,但是spring-security实在是内容有点多,写着写着看起来就没那么简单了,想⼊门spring-security的话还是需要下些功夫的,这远没有Mybatis、JPA之类的容易⼊门⼀个spring-security采⽤jwt认证机制的demo。

以下代码仅为说明代码作⽤,有的并不完整,如若要参考请git clone整个项⽬代码查看参考:spring-securityconfig.securityConfig是springSecurity的安全配置类,在这个类中配置需要验证的接⼝、需要放⾏的接⼝,配置登录成功失败的处理器1.最简单的⽤户⾓⾊权限控制demo最简单是demo是直接在securityConfig中配置存在内存中的⽤户对象,可以采⽤⼀下代码配置⽤户⾓⾊:@Overrideprotected void configure(AuthenticationManagerBuilder auth) throws Exception {auth.inMemoryAuthentication().passwordEncoder(new BCryptPasswordEncoder()).withUser("user").password({noop}123).roles("USER").and().withUser("admin").password({noop}123).roles("ADMIN").and().withUser("one").password({noop}123).roles("ONE").and().withUser("two").password({noop}123).roles("TWO");}然后在securityConfig加注解开启接⼝的preAuth注解⽀持@Configuration@EnableGlobalMethodSecurity(securedEnabled = true,prePostEnabled = true,jsr250Enabled = true)public class securityConfig extends WebSecurityConfigurerAdapter {然后可以直接在Controller的接⼝上加注解/* 只有⾓⾊ONE才能访问 */@PreAuthorize("hasRole('ONE')")@GetMapping("/hello")public String hello(){return "hello Spring Security";}然后访问localhost:8080/two,发现会跳转到login登录页⾯,此时以one登录进去可以正常访问,但是以其它⾓⾊访问均会出错。

Spring考试试卷(有答案)

Spring考试试卷〔题库〕1.以下关于AOP的说法错误的选项是〔〕。

A.AOP将散落在系统中的“方面〞代码集中实现B.AOP有助于提高系统的可维护性C.AOP已经表现出了将要替代面向对象的趋势D.AOP是一种设计模式,Spring为其提供了一种实现2.在SSH整合时,事务隔离级别是由〔〕实现的。

A.Java应用程序B.HibernateC.数据库系统D.JDBC驱动程序3.以下〔〕不是Spring的依赖注入方式。

【选两项】A.setter注入B.getter注入C.接口注入D.构造注入4.在Spring框架中,面向方面编程〔AOP〕的目标在于〔〕。

A.编写程序时不用关心其依赖组件的实现B.将程序中涉及的公用问题集中解决C.封装JDBC访训数据库的代码,简化数据访训层的得复性代码D.实现画面的“无刷新〞5.关于Spring与Hibernate集成,以下说法错误的选项是〔〕。

A.Spring提供了HibernateDaoSupport类来简化Hibernate的使用B.在Spring配置文件中,可以通过Spring提供的LocalSessionFactoryBean来获得SessionFactory的实例C.通过集成Spring和Hibernate,用Spring管理程序的依赖关系,将SessionFactory 注入到DataSource中D.通过Spring,可以在Biz层代码中无需直接实例化DAO类,而是通过注入得到6.在Spring中,以下关于依赖注入的说法,正确的选项是〔〕。

A.依赖注入的目标是在代码之外管理程序组建间的依赖关系〔组件?组建?〕B.依赖注入即“面向接口〞的编程C.依赖注入是面向对象技术的替代品D.依赖注入的使用会增大程序的规模7.以下关于Spring的说法错误的选项是〔〕。

A.Spring是一个轻量级JAVAEE的框架集合B.Spring是“依赖注入〞模式的实现C.使用Spring可以实现声明事务D.Spring提供了AOP方式的日志系统8.在Spring中,配置Hibernate事务管理器〔HibernateTransactionManager〕时,需要注入的属性名称是〔〕。

自定义 methodsecurityinterceptor

自定义methodsecurityinterceptor在Spring Security中,你可以自定义一个MethodSecurityInterceptor来扩展或改变默认的权限检查行为。

以下是一个简单的例子,展示了如何自定义一个MethodSecurityInterceptor:1.创建自定义的MethodSecurityInterceptor:javaimportorg.springframework.security.access.intercept.MethodSecurityInterceptor;importorg.springframework.security.access.intercept.InterceptorStatusToken;importorg.springframework.security.authentication.TestingAuthenticationToken;importorg.springframework.security.core.context.SecurityContextHolder;import ponent;@Componentpublic class CustomMethodSecurityInterceptor extendsMethodSecurityInterceptor {@Overridepublic Object preInvocationAdvice(JoinPoint joinPoint, ObjectreturnValue, Object interceptorArgs,InterceptorStatusToken statusToken)throws Throwable {// 在这里添加自定义的权限检查逻辑// 例如,你可以检查当前用户的角色或权限,然后决定是否允许访问某个方法。

// 示例:检查当前用户是否具有某个角色。

springsecurity原理

springsecurity原理Spring Security是一个基于Java的用于身份验证和授权的安全框架。

它提供了一系列功能和API,帮助开发者实现系统的安全性。

Spring Security的主要原理可以总结为以下几个方面:1. 过滤器链:Spring Security使用过滤器链来拦截所有的HTTP请求并进行安全验证。

每个请求都会经过多个过滤器,在每个过滤器中执行具体的身份验证和授权逻辑。

2. 用户认证:Spring Security提供了多种用户认证的方式,包括基于数据库、LDAP、内存等的认证方式。

开发者可以选择合适的认证方式来验证用户的身份。

认证成功后,认证信息会被保存在SecurityContext中,方便后续的授权操作。

3. 授权策略:Spring Security定义了授权策略来决定系统中不同角色用户的访问权限。

通过配置角色和权限的关系,可以实现对系统资源的精确控制。

开发者可以使用注解或者配置的方式定义授权策略。

4. 安全配置:Spring Security通过一系列的配置来控制系统的安全性。

开发者可以通过配置文件或者编程的方式定义安全规则,包括URL的保护、登录页面的定制、角色和权限的管理等。

5. 常见攻击防护:Spring Security内置了对常见攻击的防护机制,包括跨站点请求伪造(CSRF)、跨站脚本攻击(XSS)、点击劫持等。

开发者可以很方便地使用Spring Security提供的功能来保护应用程序免受这些攻击。

总之,Spring Security通过过滤器链、用户认证、授权策略、安全配置和攻击防护等机制,实现了对系统的身份认证和访问控制,提供了一种简单而灵活的方式来保护应用程序的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

spring security简单测试先看配置文件

其中

<sec:http pattern="" security="none"></sec:http>

是忽略拦截某些资源的意思,主要是针对静态资源

<sec:intercept-url pattern="/app.jsp" access="ROLE_SERVICE"/>

表示访问app.jsp时,需要ROLE_SERVICE权限

<sec:intercept-url pattern="/**" access="ROLE_ADMIN"/>

表示访问任何资源都需要ROLE_ADMIN权限。

注:/**的配置要放到最后,因为如果放到最前面的话就失去了拦截意义,任何只要有ROLE_ADMIN权限的用户都可以访问任何资源,并不会对app.jsp拦截。

因为在访问app.jsp的时候先经过<sec:intercept-url pattern="/**"

access="ROLE_ADMIN"/>,、/**又表示任何资源,所以只要具有ROLE_ADMIN权限就会放行。

如果放到最后,先经过<sec:intercept-url

pattern="/app.jsp" access="ROLE_SERVICE"/>,这时候访问app.jsp是就会先判断用户是否有ROLE_SERVICE权限,如果有则放行,反之拦截。

权限必须已ROLE_开头,在后面的文章中我们会讲到如何修改权限头和去掉权限头

authentication-manager用来配置用户管理,在这里我们定义了一个admin用户并且具有ROLE_ADMIN权限,也就是说我们访问任何资源都可以但是访问app.jsp时将被拦截

在没有自定义登录页面之前,SpringSecurity会自动生成登录页面,如下图

然后输入admin/admin登录

然后访问app.jsp发现已被spring拦截,说明我们的配置成功了

符:在JSP页面获取当前登录的用户名的方法

首先引入taglib

然后在jsp页面中使用下面的方法就可以获取到用户名了

在此仅仅是为了方便测试所以只说下获取用户名的方法,如何获取用户的其他信息将在后续的章节中讲到本文作者:jaune161。