交换机对VLAN的tag处理

交换机vlan配置(欧迈特)

---------------------------------------------------------------最新资料推荐------------------------------------------------------交换机vlan配置(欧迈特)机交换机 vlan 配置手册首先,认识交换机的命令模式(注:保存数据为 write)超级终端连接交换机回车,进入用户模式 switch 输入 enter,进入管理模式 switch# 输入config,进入全局配置模式 switch#config# 在任何模式下输入sho vlan(提示 show 或 sho 都可以使用)可查看交换 vlan 配置以及端口情况在 switch#config#全局管理模式下,输入 vlan 200 添加编号为 200 的vlan,或输入 no vlan 200 删除编号为 200 的vlan 输入 interface g0/1 进入端口 1 配置模式进入配置端口 5,输入 switchport pvid 200,将端口 5 配置为 vlan200访问端口进入配置端口 1,输入 switchport mode trunk,将端口 1 配置为中继模式(交换机端口支持以下几种模式:访问模式、VLAN 隧道模式和中继模式。

访问模式表示该端口只从属于一个 VLAN,并且只发送和接收无标签的以太网帧;VLAN 隧道模式表示该端口收到的报文无论是否带有vlan tag,都认为其不带 tag,并由交换芯片自动加上该端口的pvid 作为新 tag,从而允许交换机对接入网络中的不同 vlan 划分不敏感,而传递到同一客户在另外一个端口的另一个子网络中,实现透明传输;中继模式表示该端口与其它交换机相连,可以发送和接收带标签的以太网帧。

)若要删除或更改中继端口,删除所添加的 vlan,重新添加1/ 2vlan 及选择端口。

VLAN工作原理详解

VLAN工作原理(VLAN通信原理)详解VLAN工作原理即VLAN通信原理1、vlan基本通信原理为了提高处理效率,交换机内部的数据帧一律都带有VLAN Tag,以统一方式处理。

当一个数据帧进入交换机接口时,如果没有带VLAN Tag,且该接口上配置了PVID(Port Default VLAN ID),那么,该数据帧就会被标记上接口的PVID。

如果数据帧已经带有VLAN Tag,那么,即使接口已经配置了PVID,交换机不会再给数据帧标记VLAN Tag。

由于接口类型不同,交换机对数据帧的处理过程也不同。

下面根据不同的接口类型分别介绍。

由于设备所有的接口都默认加入VLAN1,因此当网络中存在VLAN1的未知单播、组播或者广播报文时,可能会引起广播风暴。

对于不需要加入VLAN1的接口及时退出VLAN1,避免环路。

2、VLAN内跨越交换机通信原理有时属于同一个VLAN的用户主机被连接在不同的交换机上。

当VLAN跨越交换机时,就需要交换机间的接口能够同时识别和发送跨越交换机的VLAN报文。

这时,需要用到Trunk Link技术。

Trunk Link有两个作用:1、中继作用:把VLAN报文透传到互联的交换机。

2、干线作用:一条Trunk Link上可以传输多个VLAN的报文。

图1 Trunk Link通信方式示意图例如在上图1所示的网络中,为了让DeviceA和DeviceB之间的链路既支持VLAN2内的用户通讯又支持VLAN3内的用户通讯,需要配置连接接口同时加入两个VLAN。

即应配置DeviceA的以太网接口Port2和DeviceB的以太网接口Port1同时加入VLAN2和VLAN3。

当用户主机Host A发送数据给用户主机Host B时,数据帧的发送过程如下:数据帧首先到达DeviceA的接口Port4。

接口Port4给数据帧加上Tag,Tag的VID字段填入该接口所属的VLAN的编号2。

DeviceA查询自己的MAC地址表中是否存在目的地址为DeviceB的MAC地址的转发表项。

UNI端口VLAN操作模式

UNI端口VLAN操作模式(H3C)

UNI端口VLAN操作模式包括VLAN透传模式、VLAN标记模式和VLAN Translation模式。

各操作模式的详细介绍如下。

1. VLAN透传模式

VLAN透传模式适用于用户端的家庭网关或者交换机是运营商提供并管理的,家庭网关或交换机产生的VLAN Tag是可以信赖的。

在这种模式下,ONU对接收到上行的以太网帧的处理方式是对以太网帧不作任何处理(无论以太网帧是否带VLAN Tag)透明的向OLT转发;对于下行的以太网帧也是透明转发的方式。

其详细处理方式见表4-3。

2. VLAN标记模式

VLAN标记模式适用于用户端的家庭网关或者交换机打的VLAN Tag是不被信任的。

为了实现运营商对进入到网络中的业务的VLAN进行统一的管理和控制,需要为其加上一个网络层VLAN Tag。

其详细处理方式见表4-3。

3. VLAN Translation模式

在VLAN Translation模式下,ONU将用户自行打上的VLAN Tag(其VID可能不是其独用的,可能在同一个EPON系统内有其它用户使用相同的VID)转换为唯一的网络侧VLAN Tag。

VLAN Translation模式下ONU对数据报文的处理方式如表4-3所示。

交换机端口untaged、taged、trunk、access 的区别

交换机端口untaged、taged、trunk、access 的区别首先,将交换机的类型进行划分,交换机分为低端(SOHO级)和高端(企业级)。

其两者的重要区别就是低端的交换机,每一个物理端口为一个逻辑端口,而高端交换机则是将多个物理端口捆绑成一个逻辑端口再进行的配置的。

cisco网络中,交换机在局域网中最终稳定状态的接口类型主要有四种:access/ trunk/ multi/ dot1q-tunnel。

1、access: 主要用来接入终端设备,如PC机、服务器、打印服务器等。

2、trunk: 主要用在连接其它交换机,以便在线路上承载多个vlan。

3、multi: 在一个线路中承载多个vlan,但不像trunk,它不对承载的数据打标签。

主要用于接入支持多vlan的服务器或者一些网络分析设备。

现在基本不使用此类接口,在cisco的网络设备中,也基本不支持此类接口了。

4、dot1q-tunnel: 用在Q-in-Q隧道配置中。

Cisco网络设备支持动态协商端口的工作状态,这为网络设备的实施提供了一定的方便(但不建议使用动态方式)。

cisco动态协商协议从最初的DISL(Cisco私有协议)发展到DTP(公有协议)。

根据动态协议的实现方式,Cisco网络设备接口主要分为下面几种模式:1、switchport mode access: 强制接口成为access接口,并且可以与对方主动进行协商,诱使对方成为access模式。

2、switchport mode dynamic desirable: 主动与对协商成为Trunk接口的可能性,如果邻居接口模式为Trunk/desirable/auto之一,则接口将变成trunk接口工作。

如果不能形成trunk模式,则工作在access模式。

这种模式是现在交换机的默认模式。

3、switchport mode dynamic auto: 只有邻居交换机主动与自己协商时才会变成Trunk接口,所以它是一种被动模式,当邻居接口为Trunk/desirable之一时,才会成为Trunk。

vlan tag 参数

vlan tag 参数VLAN Tag 参数VLAN(Virtual Local Area Network)是一种虚拟局域网技术,它能够将一个物理局域网划分成多个逻辑上的虚拟局域网。

而VLAN Tag 参数则是在VLAN技术中用来标记和区分不同虚拟局域网的重要参数。

本文将详细介绍VLAN Tag 参数的作用、格式以及配置方法。

VLAN Tag 参数的作用主要是用来识别和区分不同的虚拟局域网。

在以太网帧的头部,有一个称为VLAN Tag的字段,它包含了VLAN的标识信息。

通过VLAN Tag 参数,网络设备可以根据不同的VLAN标识将数据包传送到相应的虚拟局域网中,实现网络的分割和隔离。

VLAN Tag 参数的格式通常由四个字节组成,其中包括了VLAN的标识、优先级和类型。

其中,VLAN的标识占用了12个比特,可以表示的VLAN数量最多为4096个。

优先级字段占用了3个比特,用来标记数据包的优先级,以便网络设备进行流量控制和调度。

类型字段占用了1个比特,用来区分不同类型的VLAN,如用户VLAN和管理VLAN等。

配置VLAN Tag 参数需要在网络设备上进行相应的设置。

首先,需要确定VLAN的标识和类型。

然后,在交换机或路由器上进行相应的配置。

在Cisco设备上,可以通过命令行界面(CLI)或网络管理软件进行配置。

例如,使用命令"switchport mode trunk"可以将交换机端口设置为Trunk模式,允许传送带有VLAN Tag 的数据包。

而使用命令"switchport access vlan 10"则可以将交换机端口设置为Access模式,并将数据包传送到VLAN 10中。

配置VLAN Tag 参数时,还需要注意一些细节。

首先,不同厂商的设备可能对VLAN Tag 参数的支持和配置方式有所不同,因此需要根据具体设备的文档进行配置。

其次,VLAN Tag 参数的设置应该保持一致,以确保在整个网络中的设备都能正常识别和处理VLAN标识。

关于报文在VLAN中tagged和untagged的处理

关于报文在VLAN 中tagged 和untagged 的处理拟制 Prepared by 王兆萍 Date 日期 2006-04 评审人 Reviewed byDate 日期 批准 Approved byDate 日期华为三康技术有限公司 Huawei-3Com Technologies Co., Ltd.版权所有 侵权必究 All rights reserved修订记录Revision Record目录1 数据传输路径图 (5)2 配置的几种情况 (5)2.1 没有配置pvid的情况(hybrid接口tagged/untagged) (5)2.2 将SW1的0/0/2接口的pvid配置为10的情况 (6)2.3 将SW2的1/0/1接口的pvid配置为10的情况 (7)前言在进行S6500鉴定测试时,有一个测试点:trunk口与hybrid互通性测试。

在进行这个测试时,我的组网环境将自己搞得晕头转向,对报文的tagged和untagged转发不清楚,经过huanglu大师的指点终于搞明白了,现在这里以ping包在Access、hybrid、trunk口的转发过程为例,具体解释一下报文在VLAN中tagged和untagged的处理,仅供大家遇到同样问题时参考!1数据传输路径图图1数据传输路径图如图所示:SW1中0/0/1和0/0/2两个接口属于VLAN10,VLAN10的ip地址为22.1.1.2。

其余接口属于VLAN1,VLAN1的ip地址为11.1.1.2。

0/0/1为Access口;0/0/2为trunk口,该trunk口允许所有VLAN通过。

SW2中的1/0/1接口属于VLAN10,VLAN10的ip地址为22.1.1.6。

其余接口属于VLAN1,VLAN1的ip地址为11.1.1.6。

1/0/1为hybrid口,允许所有VLAN通过。

PC机的ip地址为22.1.1.217,通过从PC ping SW2,来说明数据包的tagged和untagged 过程。

VLAN应用介绍

TAG VLAN

1) TPID:用来表示本数据帧是带有VLAN Tag的数据。该字段长度为 16bit。协议规定的缺省取值为0x8100。 2) Priority:用来表示数据包的传输优先级。 3) CFI:以太网交换机中,CFI总被设置为0。由于兼容特性,CFI常用于 以太网类网络和令牌环类网络之间,如果在以太网端口接收的帧CFI设置 为1,表示该帧不进行转发,这是因为以太网端口是一个无标签端口。 4) VLAN ID:用来标识该报文所属VLAN的编号。该字段长度为12bit, 取值范围为0~4095。由于0和4095通常不使用,所以VLAN ID的取值范 围一般为1~4094。VLAN ID简称VID。 1.确定端口链路类型(定于端口的入口/出口规则) 2.确定每个端口的缺省VLAN ID(PVID) 3.数据到达端口/离开端口时按以上俩个原则去处理数据

VLAN优点

4.性能提高 将第二层平面网络划分为多个逻辑工作组(广播域)可以减少网 络上不必要的流量并提高性能。 5.提高IT员工效率 VLAN为网络管理带来了方便,因为有相似网络需求的用户将共享 同一个VLAN。 6.简化项目管理或应用管理 VLAN 将用户和网络设备聚合到一起,以支持商业需求或地域上 的需求。通过职能划分,项目管理或特殊应用的处理都变得十分方便, 例如可以轻松管理教师的电子教学开发平台。此外,也很容易确定升 级网络服务的影响范围。 7. 增加了网络连接的灵活性。 借助VLAN技术,能将不同地点、不同网络、不同用户组合在一起, 形成一个虚拟的网络环境,就像使用本地LAN一样方便、灵活、有效。 VLAN可以降低移动或变更工作站地理位置的管 理费用,特别是一些 业务情况有经常性变动的公司使用了VLAN后,这部分管理费用大大降 低。

MAC VLAN

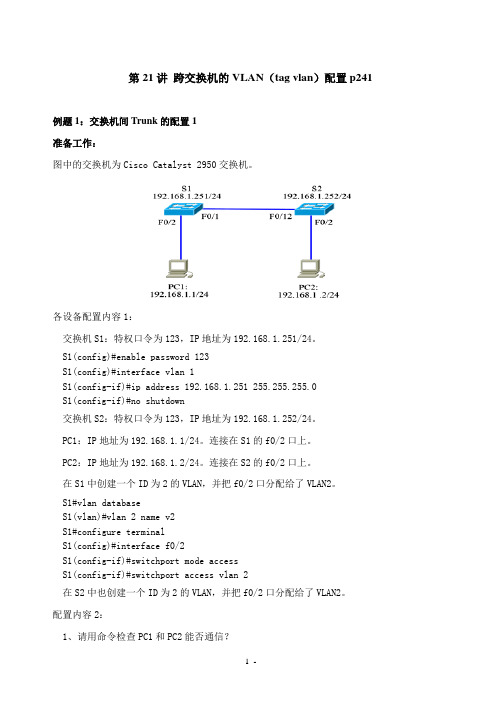

配置跨交换机的VLAN(tag vlan)

第21讲跨交换机的VLAN(tag vlan)配置p241例题1:交换机间Trunk的配置1准备工作:图中的交换机为Cisco Catalyst 2950交换机。

各设备配置内容1:交换机S1:特权口令为123,IP地址为192.168.1.251/24。

S1(config)#enable password 123S1(config)#interface vlan 1S1(config-if)#ip address 192.168.1.251 255.255.255.0S1(config-if)#no shutdown交换机S2:特权口令为123,IP地址为192.168.1.252/24。

PC1:IP地址为192.168.1.1/24。

连接在S1的f0/2口上。

PC2:IP地址为192.168.1.2/24。

连接在S2的f0/2口上。

在S1中创建一个ID为2的VLAN,并把f0/2口分配给了VLAN2。

S1#vlan databaseS1(vlan)#vlan 2 name v2S1#configure terminalS1(config)#interface f0/2S1(config-if)#switchport mode accessS1(config-if)#switchport access vlan 2在S2中也创建一个ID为2的VLAN,并把f0/2口分配给了VLAN2。

配置内容2:1、请用命令检查PC1和PC2能否通信?2、把两台交换机间的连接配置成Trunk连接,再检查PC1和PC2能否通信?S2(config)#interface f0/1S2(config-if)#switchport mode trunkS2(config)#interface f0/12S2(config-if)#switchport mode trunk实例2、交换机间Trunk的配置2:部门之间不能通讯,部门内部可以通讯参考配置:1.创建vlansw1#vlan database 进入vlan数据库sw1(vlan)#vlan 2 name jishu 创建名为:技术的vlan sw1(vlan)#vlan 3 name caiwu 创建名为:财务的vlan sw2#vlan database 进入vlan数据库sw2(vlan)#vlan 2 name jishu 创建名为:技术的vlan sw2(vlan)#vlan 4 name renshi 创建名为:人事的vlan 注:同一vlan的vlan-id应该一致,vlan名可以不一致。

交换机端口的tag与untag

交换机端口的tag与untag一般来说,交换机的端口可以以tag的方式属于多个VLAN,但只能以untag的方式属于一个VLAN。

untag的方式属于的那个VLAN,称做端口的本征VLAN。

而以tag方式加入的那些VLAN,就是端口的关联VLAN了。

当一个端口收到一个不带802.1Q标记的以太网帧时,它会在该数据帧中插入该端口的本征vlan(default VID)的Tag标记值,并会在本征Vlan关联的端口根据FDB表转发。

如果根据FDB表查得的端口以tagged模式属于Vlan,交换机会保留以太网帧中的802.1Q标记并从该端口转发出去,如果是untag的,则去掉802.1Q标记并从该端口转发出去;当一个端口收到一个带802.1Q的以太网帧时,它会比较该以太网帧中的VLAN ID和所有本端口所关联VLAN的Tag标记值:A,如果有匹配的,就往该VLAN ID所标示的VLAN中转发,出端口处理方式同上B,如果都不匹配,则丢弃该数据注:FDB表,即MAC地址转发表,记录着各端口及下面端口各MAC地址的对应关系。

--------------------------------------------- 以太网端口有三种链路类型:Access、Hybrid和Trunk。

Access类型的端口只能属于1个VLAN,一般用于连接计算机的端口;Trunk类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口;Hybrid 类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。

Hybrid端口和Trunk端口的不同之处在于Hybrid端口可以允许多个VLAN的报文发送时不打标签,而Trunk端口只允许缺省VLAN的报文发送时不打标签。

Access端口只属于1个VLAN,所以它的缺省VLAN就是它所在的VLAN,不用设置;Hybrid端口和Trunk端口属于多个VLAN,所以需要设置缺省VLAN ID。

端口tagged和untagged详解资料讲解

端口t a g g e d和u n t a g g e d详解情况列举 Switch收发 Switch对标记的处理 remarkAccess (接收) Tagged = PVID 不接收注:部分高端产品可能接收。

Access (接收) Tagged =/ PVID 不接收注:部分高端产品可能接收。

Access (接收) Untagged 接收增加tag=PVID 从PCAccess (发送) Tagged = PVID 转发删除tagAccess (发送) Tagged =/ PVID 不转发不处理Access (发送) Untagged 无此情况无此情况无此情况Trunk (接收) Tagged = PVID 接收不修改tagTrunk (接收) Tagged =/ PVID 接收不修改tagTrunk (接收) Untagged 接收增加tag=PVIDTrunk (发送) Tagged = PVID If Passing then 转发删除tagTrunk (发送) Tagged =/ PVID If Passing then 转发不修改tagTrunk (发送) Untagged 无此情况无此情况无此情况(注)Hybrid (接收) Tagged = PVID 接收不修改tag 对端是trunkHybrid (接收) Tagged =/ PVID 接收不修改tag 对端是trunkHybrid (接收) Untagged 接收增加tag=PVID 类TrunkHybrid (发送) Tagged = PVID Tag 和 untag 中列出的vlan可以passing 看Tag项和untag项Hybrid (发送) Tagged =/ PVID Tag 和 untag 中列出的vlan可以passing 看Tag项和untag项Hybrid (发送) Untagged 无此情况无此情况无此情况(注)我来解释一下收报文:Acess端口1、收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID,并进行交换转发,如果有则直接丢弃(缺省)发报文:Acess端口: 1、将报文的VLAN信息剥离,直接发送出去收报文:trunk端口: 1、收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID,并进行交换转发,如果有判断该trunk端口是否允许该 VLAN的数据进入:如果可以则转发,否则丢弃发报文:trunk端口: 1、比较端口的PVID和将要发送报文的VLAN信息,如果两者相等则剥离VLAN信息,再发送,如果不相等则直接发送收报文:hybrid端口: 1、收到一个报文2、判断是否有VLAN信息:如果没有则打上端口的PVID,并进行交换转发,如果有则判断该hybrid端口是否允许该VLAN的数据进入:如果可以则转发,否则丢弃发报文:hybrid端口:1、判断该VLAN在本端口的属性(disp interface 即可看到该端口对哪些VLAN是untag,哪些VLAN是tag)2、如果是untag则剥离VLAN信息,再发送,如果是tag则直接发送先呈请一下上面的几个帖子的术语:Tag为IEEE802.1Q协议定义的VLAN的标记在数据帧中的标示;ACCESS端口,TRUNK端口是厂家对某一种端口的叫法,并非IEEE802.1Q协议的标准定义;这个数据交换的过程比较复杂,如果想解释的话,首先要了解一下几个IEEE802.1Q协议的定理;1、下面是定义的各种端口类型对各种数据帧的处理方法;2、所谓的Untagged Port和tagged Port不是讲述物理端口的状态,而是讲诉物理端口所拥有的某一个VID的状态,所以一个物理端口可以在某一个VID上是Untagged Port,在另一个VID上是tagged Port;3、一个物理端口只能拥有一个PVID,当一个物理端口拥有了一个PVID的时候,必定会拥有和PVID的TAG等同的VID,而且在这个VID上,这个物理端口必定是Untagged Port;4、PVID的作用只是在交换机从外部接受到Untagged 数据帧的时候给数据帧添加TAG标记用的,在交换机内部转发数据的时候PVID不起任何作用;5、拥有和TAG标记一致的VID的物理端口,不论是否在这个VID上是Untagged Port或者tagged Port,都可以接受来自交换机内部的标记了这个TAG标记的tagged 数据帧;6、拥有和TAG标记一致的VID的物理端口,只有在这个VID上是tagged Port,才可以接受来自交换机外部的标记了这个TAG标记的tagged 数据帧;以下是神州数码对命令的定义(各个厂家对命令的定义可能不一定一致,但是都必须遵循上面的定理):1、Trunk端口就是在一个物理端口上增加这个交换机所有VLAN的VID标示,并且除了和这个物理端口PVID标示一致的VID标示为Untagged Port外,在其他的VID上都是Tagged Port;2、Access端口就是指拥有一个和PVID标记相同的VID的物理端口,在这个VID上,遵循定理一定为untagged Port;在了解了以上的基础理论之后,我们在来看一下楼主的问题:一个数据包从PC机发出经过ACCESS端口->TRUNK端口->TRunk->ACCESS->PC数据包发生了怎么样的变化?我们先把上述的描述变换为IEEE802.1Q的标准描述:一个数据包从PC机发出经过(Untagged 数据帧)ACCESS端口(PVID定义为100,VID=100=Untagged Port)->TRUNK端口(PVID定义为1〈出厂配置,没有更改〉,VID=1=Untagged Port,VID=100=tagged Port)->另一个交换机的TRunk端口(PVID定义为1〈出厂配置,没有更改〉,VID=1=Untagged Port,VID=100=tagged Port)->另一个交换机的ACCESS端口(PVID定义为100,VID=100=Untagged Port)->PC数据包发生了怎么样的变化?(Untagged 数据帧)首先假设两台交换机刚刚开机(MAC地址表为空)从PC机发出的数据帧进入交换机的ACCESS端口以后,会按照这个端口的PVID打100的Tag标记,根据交换机的转发原理,交换机会把这个数据帧转发给VID=100的所有端口(除了进口以外),这个过程叫做VLAN Flood;参照上面的定理1;由于Trunk端口拥有VID=100,所以才可接受这个标记Tag为100的tagged数据帧;参照上面的定理5;由于Trunk端口在VID=100上为tagged Port,所以在发送数据帧出交换机的时候,不改变Tagged数据帧的结构;参照上面的定理1;到了另一个交换机的Trunk端口的时候,由于Trunk端口拥有VID=100,所以才可接受这个标记Tag为100的tagged数据帧;参照上面的定理6;另一个交换机的Trunk端口,接收到标记tag为100的tagged数据帧,并不作任何的更改;参照上面的定理1;另一个交换机收到到标记tag为100的tagged数据帧,根据交换机的转发原理,交换机会把这个数据帧转发给VID=100的所有端口(除了进口以外);参照交换机交换原理(受到一个未知目的MAC数据帧);这样另一个交换机的ACCESS端口就可以收到标记tag为100的tagged数据帧;参照上面的定理5;另一个交换机的ACCESS端口在发出标记tag为100的tagged数据帧的时候,会去掉TAG标记,转发untagged数据帧给PC;参照上面的定理1;这样PC机就收到了这个数据;============================================================= ========其实就是cisco中的trunk和access的区别端口接收数据时:如果端口是tagged方式,当数据包本身不包含VLAN的话,输入的数据包就加上该缺省vlan;如果数据包本身已经包含了VLAN,那么就不再添加。

华为交换机标签处理详解

交换机vlan标签处理详解交换机对数据帧打标签主要的目的是为了区分不同的vlan数据帧,并且根据tag信息进行定向转发。

交换机根据标签处理时为了便于理解可以分步骤的去分析和学习。

可以将数据经过交换机的过程分为进入接口--->内部交换--->离开出口,三个过程理解。

又因接口的类型不同所以处理的方式也不同。

接口类型主要有access口trunk接口和混杂接口。

一、数据包进入交换机:1.access接口:只允许不带tag的数据帧进入交换机,并且打上vlan号对应对tag标记。

2.trunk接口:带标签的数据帧,如果该接口允许对应的标签(allow pass 对应vlan的标签)可以进入。

不带标签,打上pvid对应的vlan标签进入交换机3.hybrid接口:带标签的数据帧,允许tag及untag对应的数据帧携标签进入不带标签数据帧,打上该接口对应的pvid对应的标签二、交换机内部交换通过上一个过程可以理解为在交换机内部都是有标签的数据帧,所以交换的时候主要依靠的是vlan表及mac地址表。

但是有个前提,就是进入的数据帧对应的标签在本地的vlan表中不存在时,则丢掉该数据帧。

分为下面三种情况:1.收到的数据帧的目的mac为交换机本身,去掉帧及tag信息直接交给上层直接处理2.收到的帧是单播帧,根据tag查对应的mac表项,根据表项转发到对应的接口。

3.收到的数据帧如果是广播或者未知单播帧,根据vlan表转发到所有的tag及untag接口。

三、数据帧离开接口上一步只是交换机将数据帧转发到了对应的接口而并没有离开交换机,本过程主要是讲述数据帧离开接口时的判断是否携带标签的过程。

在分析的过程中,我们始终都认为在交换机内部的所有数据帧都是有标签的,那么在理解本过程时就相对容易了。

只要根据vlan表中的tag及untag判断即可,即tag就带标签离开,untag就去掉标签离开。

根据接口类型的不同所有tag及untagged也不同。

三层交换机08-添加或修改报文的VLAN Tag典型配置举例

H3C S5130-EI 添加或修改报文的VLAN Tag 配置举例目录1 简介···························································································································· 1-12 配置前提······················································································································ 2-23 QinQ配置举例··············································································································· 3-23.1 组网需求···················································································································3-23.2 配置思路···················································································································3-33.3 使用版本···················································································································3-33.4 配置注意事项·············································································································3-33.5 配置步骤···················································································································3-33.5.1 PE A的配置 ······································································································3-33.5.2 PE B的配置 ······································································································3-43.5.3 运营商网络设备的配置························································································3-43.6 验证配置···················································································································3-53.7 配置文件···················································································································3-54 1:2 VLAN映射配置举例··································································································· 4-64.1 组网需求···················································································································4-64.2 配置思路···················································································································4-74.3 使用版本···················································································································4-84.4 配置注意事项·············································································································4-84.5 配置步骤···················································································································4-84.5.1 PE A的配置 ······································································································4-84.5.2 PE B的配置 ······································································································4-94.5.3 公共网络设备的配置························································································· 4-114.6 验证配置················································································································· 4-114.7 配置文件················································································································· 4-115 使用QoS策略添加外层VLAN Tag并修改外层VLAN Tag的802.1p优先级配置举例······················5-135.1 组网需求················································································································· 5-135.2 配置思路················································································································· 5-155.3 使用版本················································································································· 5-155.4 配置注意事项··········································································································· 5-165.5 配置步骤················································································································· 5-165.5.1 Provider A的配置····························································································· 5-165.5.2 Provider B的配置····························································································· 5-195.5.3 运营商网络设备的配置······················································································ 5-215.6 验证配置················································································································· 5-215.7 配置文件················································································································· 5-226 1:1 和N:1 VLAN映射配置举例 ·························································································6-266.1 组网需求················································································································· 6-266.2 使用版本················································································································· 6-276.3 配置步骤················································································································· 6-276.3.1 Switch A的配置 ······························································································· 6-276.3.2 Switch B的配置 ······························································································· 6-286.3.3 Switch C的配置 ······························································································· 6-286.3.4 Switch D的配置 ······························································································· 6-306.4 验证配置················································································································· 6-306.5 配置文件················································································································· 6-317 2:2 VLAN映射配置举例··································································································7-347.1 组网需求················································································································· 7-347.2 使用版本················································································································· 7-357.3 配置注意事项··········································································································· 7-357.4 配置步骤················································································································· 7-357.4.1 Switch A的配置 ······························································································· 7-357.4.2 Switch B的配置 ······························································································· 7-367.4.3 Switch C的配置 ······························································································· 7-367.4.4 Switch D的配置 ······························································································· 7-377.5 验证配置················································································································· 7-377.6 配置文件················································································································· 7-378 使用QoS重标记功能修改报文内层VLAN Tag配置举例 ·························································8-398.1 组网需求················································································································· 8-398.2 配置思路················································································································· 8-398.3 使用版本················································································································· 8-408.4 配置步骤················································································································· 8-408.4.1 PE A的配置 ···································································································· 8-408.4.2 PE B的配置 ···································································································· 8-428.4.3 运营商网络设备的配置······················································································ 8-448.5 验证配置················································································································· 8-448.6 配置文件················································································································· 8-459 相关资料·····················································································································9-48。

access模式和trunk模式的工作原理

access模式和trunk模式的工作原理在网络中,Ethernet交换机扮演着非常重要的角色。

然而,作为网络管理员或者IT参谋,你需要使用不同的交换机端口模式以适应网络环境。

这两种模式是access模式和trunk模式。

本文将详细介绍access模式和trunk模式的工作原理。

1. Access 模式Access模式是指交换机上用来连接终端设备(如计算机,服务器,打印机等)的端口模式。

在access模式下,一条物理链路只能传递一种VLAN的数据帧。

当一个数据帧从access端口进入交换机时,交换机会将该数据帧的VLAN标签删除,并将其转发到与该VLAN相关联的其他端口(即其他access端口或者一个trunk端口)或者一个未标记VLAN的端口(即一个未配置到任何VLAN的端口)。

Access模式时,一个端口只能被配置到一个VLAN上,也就是说,当一个物理端口配置到一个VLAN时,该端口可以在其所属的VLAN内进行通信,但无法直接和其他VLAN内的主机进行通信,因为该端口发送出去的数据帧都是未标记的,其他VLAN的交换机无法识别。

可以通过以下步骤将端口配置为access模式:- 进入交换机配置模式- 进入要配置的端口- 配置端口为access端口- 配置同一个VLAN ID2. Trunk 模式Trunk模式是指连接交换机之间的物理链路上的端口模式。

Trunk 端口能够同时传输多个VLAN的数据帧,每一帧的头部有一个VLAN Tag,用于区分不同的VLAN。

当数据流从一个trunk端口进入交换机时,交换机会首先检查数据帧的VLAN Tag。

如果该交换机已经在其VLAN数据库中知道该VLAN ID,数据帧将被转发到该VLAN上所有其他端口(不包括源端口)。

如果交换机没有在数据库中找到该VLAN ID,它会向所有其他交换机广播一个VLAN请求,以获得关于这个VLAN的信息。

可以通过以下步骤将端口配置为trunk模式:- 进入交换机配置模式- 进入要配置的端口- 配置端口为trunk端口- 配置trunk支持的VLAN(即允许通过trunk端口传输的VLAN ID)3. 工作原理Access模式和trunk模式的工作原理不同。

dot1q原理

dot1q原理dot1q原理什么是dot1q?dot1q(也称为IEEE )是一种用于虚拟局域网(VLAN)的协议。

它允许将数据包标记为属于不同的VLAN,从而实现VLAN的划分和隔离。

dot1q的工作原理1.VLAN的标记方式dot1q使用4个字节的标记,将该标记添加到每个以太网数据帧的头部,用于标识该数据帧所属的VLAN。

标记字段被插入到以太网数据帧的VLAN Tag字段中。

2.VLAN标记的位置标记字段直接插入到以太网数据帧的帧类型字段和帧数据字段之间。

3.VLAN标记格式dot1q标记由12位的优先级(PCP)字段、3位的CFI (Canonical Format Identifier)字段和16位的VLAN ID字段组成。

4.VLAN IDVLAN ID字段用于标识VLAN的唯一编号,范围从1到4094。

其中,VLAN 1是默认的无标记VLAN。

5.优先级PCP字段用于指定数据帧的优先级,范围从0到7,其中0为最低优先级,7为最高优先级。

6.CFICFI字段用于指示数据帧是否遵循的存储和转发规则。

CFI为0表示数据帧遵循规则,CFI为1表示数据帧不遵循规则。

7.数据帧直通和数据帧过滤dot1q使用VLAN ID来实现数据帧的直通和过滤。

当交换机接收到一个数据帧时,它会根据数据帧的VLAN ID决定将数据帧传递给哪个VLAN。

如果交换机配置了过滤,它会根据数据帧的VLAN ID决定是否将数据帧传递给特定的VLAN,以实现VLAN间的隔离。

8.dot1q标记与扩展VLANdot1q标记可被用于扩展VLAN,使得一个物理局域网中可以同时存在多个VLAN,从而更好地满足网络划分和隔离的需求。

dot1q的应用场景1.分割局域网dot1q可以将一个物理局域网分割成多个逻辑的VLAN,使得不同的局域网用户之间的数据包不能相互访问。

2.隔离敏感数据dot1q可以将敏感数据所在的设备和用户放入独立的VLAN中,实现敏感数据的隔离,提高网络的安全性。

交换机VLAN的配置教程

交换机VLAN的配置教程有关VLAN的技术标准IEEE 802.1Q早在1999年6月份就由IEEE 委员正式颁布实施了,而且最早的VLNA技术早在1996年Cisco(思科)公司就提出了。

随着几年来的发展,VLAN技术得到广泛的支持,在大大小小的企业网络中广泛应用,成为当前最为热门的一种以太局域网技术。

接下来是小编为大家收集的交换机VLAN的配置教程,希望能帮到大家。

交换机VLAN的配置教程一、VLAN基础VLAN(Virtual Local Area Network)的中文名为"虚拟局域网",注意不是""(虚拟专用网)。

VLAN是一种将局域网设备从逻辑上划分(注意,不是从物理上划分)成一个个网段,从而实现虚拟工作组的新兴数据交换技术。

这一新兴技术主要应用于交换机和路由器中,但主流应用还是在交换机之中。

但又不是所有交换机都具有此功能,只有VLAN协议的第三层以上交换机才具有此功能,这一点可以查看相应交换机的说明书即可得知。

IEEE于1999年颁布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。

由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物理范围中,即这些工作站可以在不同物理LAN网段。

由VLAN的特点可知,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。

交换技术的发展,也加快了新的交换技术(VLAN)的应用速度。

通过将企业网络划分为虚拟网络VLAN网段,可以强化网络管理和网络安全,控制不必要的数据广播。

在共享网络中,一个物理的网段就是一个广播域。

交换机对VLAN的tag处理

交换机对VLAN的tag处理交换机对VLAN的tag处理所有能感知VLAN的交换机,报文在交换机内部转发过程中都是带Tag的。

在交给交换芯片处理之前,或者交换芯片交给端口时会根据端口的设置添加或去掉Tag。

如果没有进行配置,默认所有的端口都处于Access模式,并且以Untag属于VLAN 1的。

一般来说,对端口来说与VLAN相关的有三个属性,PVID、Tag Vlan、Untag Vlan。

PVID有且只有一个,Tag Vlan和Untag Vlan可能有一个,多个,也可以没有,但两个至少其中一个有一个。

PVID的作用是:如果此端口收到一个Untag的报文,则交换机会根据PVID的值给此报文打上等于PVID的Tag,然后交给交换芯片处理;如果交换芯片要将一个报文从此端口发送,发现此报文的Tag值与PVID相同,则会将Tag去掉,然后从此端口发送出去。

Tag Vlan和Untag Vlan主要是用于报文发送的处理,如果交换芯片要将报文从此端口发送,发现报文的Tag在此端口的Tag Vlan中,且不等于PVID,则此报文将以Tag 的形式发送出去,如果在Untag Vlan中,则以Untag形式发出去。

如果报文的Tag既不在Tag Vlan中,也不在Untag Vlan中,则只有一种可能,交换芯片出毛病了:)。

这就是交换机处理Vlan Tag的基本原则了。

可以如图所示,即Tag 处理只在交换芯片的进、出时刻。

这里做了简化,假设一个报文从Port1入,从Port2出,期间可能经过的环节如上所示的1-5。

报文的Tag处理主要在1、5环节1:如果报文的是Untag的,则报文被加上Port1的PVID的tag,然后送给2层转发引擎L2。

如果报文的Tag不是Port1所属的VLAN,则报文丢弃。

环节5:如果报文此时的Tag等于Port2的PVID,则报文去Tag,变为Untag的,如果报文的Tag在端口的Untag列表里,报文去掉Tag,变为Untag。

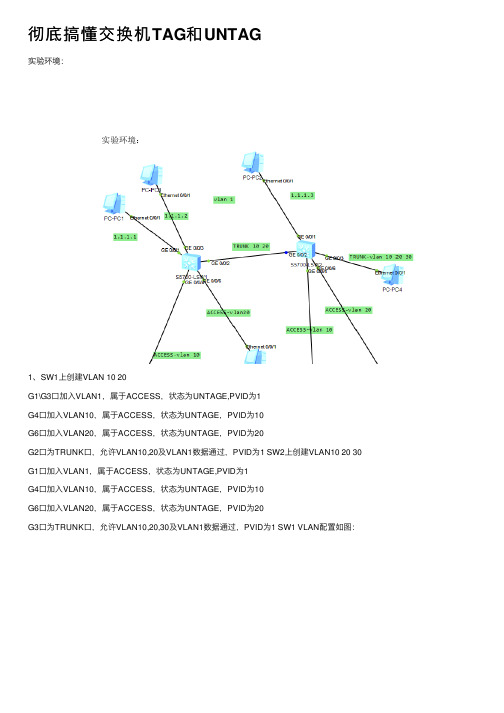

彻底搞懂交换机TAG和UNTAG

彻底搞懂交换机TAG和UNTAG实验环境:1、SW1上创建VLAN 10 20G1\G3⼝加⼊VLAN1,属于ACCESS,状态为UNTAGE,PVID为1G4⼝加⼊VLAN10,属于ACCESS,状态为UNTAGE,PVID为10G6⼝加⼊VLAN20,属于ACCESS,状态为UNTAGE,PVID为20G2⼝为TRUNK⼝,允许VLAN10,20及VLAN1数据通过,PVID为1 SW2上创建VLAN10 20 30 G1⼝加⼊VLAN1,属于ACCESS,状态为UNTAGE,PVID为1G4⼝加⼊VLAN10,属于ACCESS,状态为UNTAGE,PVID为10G6⼝加⼊VLAN20,属于ACCESS,状态为UNTAGE,PVID为20G3⼝为TRUNK⼝,允许VLAN10,20,30及VLAN1数据通过,PVID为1 SW1 VLAN配置如图:SW2VLAN配置如图实验1:在SW1上为G2配置⼀个没有的PVID看效果?失败实验2:SW1不变,在SW2上将G2⼝PVID由1改为20,在SW2的G2⼝抓包看效果?1.1.1.1⽆法PING通1.1.1.3,SW2上G2⼝抓包情况如上2图数据转发过程说明:当1.1.1.1数据包从SW1的G1⼝发出时,交换机发现是未打VLAN标签的数据,此时会为数据包打上VLAN1标签。

交换机检查与VLAN1关联的端⼝有G2/G3⼝,将会在2个⼝进⾏防洪,如下图:当SW1 G2⼝收到数据包时,拿数据包中的PVID 【VLAN1ID号】与⾃⼰的PVID相⽐较,发现相同,此时商品在VLAN1中的状态是UNTAGE,所以将剥离VLANID后进⾏转发,如下图:当数据包到达SW G2⼝,也就是G2⼝收到数据后,发现是未带标签的数据包,此时将对数据包打上PVID 20,也就是将数据转发⾄VLAN20中,SW2查询后发现与VLAN20关联端⼝有UT:G2 G6 G7 TG:G3,如下图:所以此时SW2会将此数据包在G2 G6 G7【UT】⼝去标签后转发,如下图:在G3【TG】⼝含标签转发,如下图:在G3⼝抓包,看数据包是否被打上PVID为20并转发到VLAN20关联【TAG】的G3⼝?是,如上图。

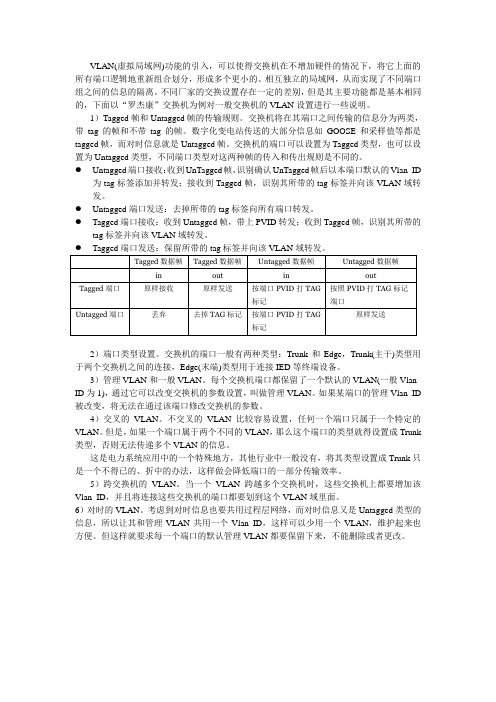

tag帧与untagged帧传输规则

VLAN(虚拟局域网)功能的引入,可以使得交换机在不增加硬件的情况下,将它上面的所有端口逻辑地重新组合划分,形成多个更小的、相互独立的局域网,从而实现了不同端口组之间的信息的隔离。

不同厂家的交换设置存在一定的差别,但是其主要功能都是基本相同的,下面以“罗杰康”交换机为例对一般交换机的VLAN设置进行一些说明。

1)Tagged帧和Untagged帧的传输规则。

交换机将在其端口之间传输的信息分为两类,带tag的帧和不带tag的帧。

数字化变电站传送的大部分信息如GOOSE和采样值等都是tagged帧,而对时信息就是Untagged帧。

交换机的端口可以设置为Tagged类型,也可以设置为Untagged类型,不同端口类型对这两种帧的传入和传出规则是不同的。

●Untagged端口接收:收到UnTagged帧,识别确认UnTagged帧后以本端口默认的Vlan_ID为tag标签添加并转发;接收到Tagged帧,识别其所带的tag标签并向该VLAN域转发。

●Untagged端口发送:去掉所带的tag标签向所有端口转发。

●Tagged端口接收:收到Untagged帧,带上PVID转发;收到Tagged帧,识别其所带的tag标签并向该VLAN域转发。

●Tagged端口发送:保留所带的tag标签并向该VLAN域转发。

Tagged数据帧Tagged数据帧Untagged数据帧Untagged数据帧in out in outTagged端口原样接收原样发送按端口PVID打TAG标记按照PVID打TAG标记端口Untagged端口丢弃去掉TAG标记按端口PVID打TAG标记原样发送2)端口类型设置。

交换机的端口一般有两种类型:Trunk和Edge,Trunk(主干)类型用于两个交换机之间的连接,Edge(末端)类型用于连接IED等终端设备。

3)管理VLAN和一般VLAN。

每个交换机端口都保留了一个默认的VLAN(一般Vlan_ ID为1),通过它可以改变交换机的参数设置,叫做管理VLAN。

请简述交换机收到一份不带vlan tag的帧时 access接口和trunk接口的处理方式。

请简述交换机收到一份不带vlan tag的帧时 access接口和

trunk接口的处理方式。

当交换机收到一份不带VLAN标签的帧时,它会根据接口的

设置方式来进行处理。

对于Access接口:

1. 交换机会检查该接口所属的VLAN以及与之关联的端口上

的VLAN配置。

2. 如果帧的目的MAC地址与该接口所属的VLAN中的MAC

地址匹配,则交换机会将该帧转发到这个接口上。

3. 如果帧的目的MAC地址与该接口所属的VLAN中的MAC

地址不匹配,则交换机会将该帧丢弃。

对于Trunk接口:

1. 交换机会检查帧中的VLAN标签。

如果帧不带VLAN标签,交换机将假定该帧属于原生VLAN(native VLAN)。

2. 交换机会检查该接口上的VLAN配置,判断是否允许通过

该接口的原生VLAN或帧中指定的VLAN。

3. 如果帧属于允许通过的VLAN,则交换机会将该帧转发到

对应的接口上。

4. 如果帧不属于允许通过的VLAN,则交换机会将该帧丢弃。

需要注意的是,Trunk接口的原生VLAN配置需要与连接的设

备一致,否则可能会导致通信问题。

此外,交换机的配置也可以限制Trunk接口只接受带有VLAN标签的帧,这样可以提

高网络的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

如果是Access,端口只能属于特定VLAN,只能有一个Untag的VLAN,且其等于PVID,没有Tag的VLAN。因此Access端口只能接收Untag的报文或所属的VLAN,即等于PVID的VLAN。出去的报文都是Untag的。

实际使用Multi端口,组网会出问题的,限制也比较多,这一两句也说不清,不过按上述转发规则,自己可以考虑一些有问题的应用。

一般来说,如果交换机有一个端口已经起了Trunk,则不能再启动Multi了。

可以再简要分析几种转发情况。

如果报文从Port1入,如果报文是Untag的,或者报文的Tag是Port1所属的VLAN,则报文是合法的。如果报文的MAC地址不等于端口的VLAN的MAC地址,则进行二层转发。如果L2引擎查找到目的MAC的表项,则按端口转发,否则在VLAN内广播。

如果报文的MAC地址等于端口的VLAN的MAC地址,且此VLAN的三层接口是UP的,则会进行三层转发。报文通过环节3到三层转发引擎,如果三层转发引擎匹配到了目的IP,则硬件直接转发,从环节5出,此时Tag已经变成出接口VLAN的Tag,然后在按照端口转发原则进行转发。因此,三层报文如果从Trunk端口出,可能是Tag的,也可能是Untag的,如果是Untag的,那肯定是报文出接口的PVID所对应的VLAN。

这里还有一个细节是交换机如何对协议报文的处理,最频繁的应该是ARP的请求报文,其余还有一些路由协议或其他协议报文。ARP报文的目的MAC是广播的,不等于VLAN的目的MAC,因此会将此报文在VLAN内广播,对所有VLAN来说,CPU也是其的一个端口。因此CPU是可以收到其他主机或网络设备对其IP的ARP请求,正确处理之后,其他主机或网络设备以后就可以使用此MAC进行三层通信了。

所有能感知VLAN的交换机,报文在交换机内部转发过程中都是带Tag的。在交给交换芯片处理之前,或者交换芯片交给端口时会根据端口的设置添加或去掉Tag。

如果没有进行配置,默认所有的端口都处于Access模式,并且以Untag属于VLAN 1的。一般来说,对端口来说与VLAN相关的有三个属性,PVID、Tag Vlan、Untag Vlan。PVID有且只有一个,Tag Vlan和Untag Vlan可能有一个,多个,也可以没有,但两个至少其中一个有一个。PVID的作用是:如果此端口收到一个Untag的报文,则交换机会根据PVID的值给此报文打上等于PVID的Tag,然后交给交换芯片处理;如果交换芯片要将一个报文从此端口发送,发现此报文的Tag值与PVID相同,则会将Tag去掉,然后从此端口发送出去。Tag Vlan和Untag Vlan主要是用于报文发送的处理,如果交换芯片要将报文从此端口发送,发现报文的Tag在此端口的Tag Vlan中,且不等于PVID,则此报文将以Tag的形式发送出去,如果在Untag Vlan中,则以Untag形式发出去。如果报文的Tag既不在Tag Vlan中,也不在Untag Vlan中,则只有一种可能,交换芯片出毛病了:)。这就是交换机处理Vlan Tag的基本原则了。可以如图所示,即Tag处理只在交换芯片的进、出时刻。

这里做了简化,假设一个报文从Port1入,从Port2出,期间可能经过的环节如上所示的1-5。

报文的Tag处理主要在1、5

环节1:如果报文的是Untag的,则报文被加上Port1的PVID的tag,然后送给2层转发引擎L2。如果报文的Tag不是Port1所属的VLAN,则报文丢弃。

环节5:如果报文此时的Tag等于Port2的PVID,则报文去Tag,变为Untag的,如果报文的Tag在端口的Untag列表里,报文去掉Tag,变为Untag。如果报文的Tag不是Port2的PVID,但在端口的Tag列表里,报文Tag不变。

如果是Trunk端口,端口只能有一个g的VLAN,且其等于PVID,有多个Tag的VLAN。端口可以接收在所有允许的VLAN和Untag的报文,如果是Untag的报文,则在PVID所在的VLAN转发。报文发送时,按上述规则转发,即可能是Tag的,也可能是Untag的。

Multi端口是一种特殊的端口,任何VLAN可能属于此端口的Untag的,也可以属于Tag的。PVID可能等于Tag VLAN中的一个,也可能属于Untag VLAN中的一个。因此这里就有矛盾的是,如果PVID是Tag VLAN中的一个,转发时仍按PVID来处理,也就是上述的规则,先进行报文的Tag与PVID的比较,只要相等就给Untag。