思科FWSM多个虚拟防火墙部署总结v1-by gridguo

思科防火墙设备配置实验报告

思科防火墙设备配置实验报告内蒙古电子信息职业技术学院课程实训实训题目:计算机网络设备配置实训报告专业:计算机网络技术班级:计网092姓名:高旭坤学号:092022004目录第一章实训概述 (3)第二章实训环境及拓扑结构 (3)2.1硬件环境 (3)2.2软件环境 (3)2.3拓扑结构 (4)第三章实训要求 (6)3.1网络组件与规划 (6)3.1.1网络拓扑连接与IP规划 (6)3.2项目实施 (7)3.2.1总公司网络实施 (7)3.2.2沈阳办事处网络配置 (9)3.2.3广州办事处网络配置 (9)3.2.4重庆分公司网络配置 (9)第四章任务分配及具体内容 (10)4.1防火墙FW-1的配置 (10)4.1.1FW-1IP地址的配置 (10)4.1.2FW-1安全功能 (11)4.1.3FW-1路由功能 (12)4.2防火墙FW-2的配置 (13)4.2.1FW-2IP地址的配置 (13)4.2.3FW-2路由功能 (15)第五章总结 (16)第一章实训概述1、贯彻坚强实践环节和理论联系实际的教学原则,增加学生对专业知识了解的深度及广度,培养学生运用所学知识和技能独立完成复杂网络设备配置的能力。

2、通过实训,开阔学生眼界和知识面,获得计算机网络设备安装和维护的感性认识。

与此同时安排适量的讲课或讲座,促进理论同实践的结合,为面向就业的网络专业学生打下坚实基础。

3、实习中使学生了解专业、热爱专业,激发学习热情,提高专业适应能力,进一步提升网络专业学生网络设备的配置管理能为和网络故障的处理能力。

4、通过对专业、行业、社会的了解,认识今后的就业岗位和就业形式,使学生明确学习方向,努力探索学习与就业的结合点,而发挥学习的主观能动性。

第二章实训环境及拓扑结构2.1硬件环境2.2软件环境Microsoft Office2003硬盘1 2.3拓扑结构如图2-3所示:计算机网络设备配置实训报告5第三章实训要求3.1网络组件与规划3.1.1网络拓扑连接与IP规划根据下表和网络拓扑图,将所有连接起来。

CiscoFWSM模块简明配置实例详解

Cisco FWSM 模块简明配置实例实验环境:IOS版本:12.2i防火墙模块操作系统版本:3.1防火墙模块模式:路由模式和透明模式网络拓扑图:我们把vlan 7 和vlan 9 分别作为内部和外部接口,而vlan 8作为DMZ接口。

我们通过vlan 5 与交换机连接步骤1.把VLAN划分到防火墙模块中7609(config)#firewall vlan-group 1 7-9 /*把vlan7-9划分到vlan-group 1中7609(config)#firewall module 3 vlan-group /*把 vlan-group 1 划分到 module 3中(即防火墙模块,有可能有2块)步骤2.把SVI口划分到交换机中,如果相应的vlan需要路由的话,如果不需要路由则不需要.7609(config)#inter vlan7609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*这样就可以以把vlan 7的流量路由到其他VLAN中了。

步骤3.登陆到防火墙模块7609#session slot 3 processor 1 /* 3代表防火墙模块步骤4.选择单context或者多context模式FWSW(config)#mode single /* 这里我选择单context模式,不管单模式还是多模式,配置文件都需要指定,但是后面的配置实例在单模式下是不需要指定的。

步骤5.配置context/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论步骤6.在context模式和系统模式下切换/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论FWSW配置路由模式时:步骤7.配置路由或者透明模式FWSW(config)#no firewall transparent /* 默认就是路由模式,所以在这里不需要修改/步骤8.在路由模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#ip addr 10.1.3.1 255.255.255.0FWSW(config-if)#nameif insideFWSW(config-if)#security-levelFWSW(config)#inter vlan 8FWSW(config-if)#ip addr 192.168.1.1 255.255.255.0FWSW(config-if)#nameif DMZFWSW(config-if)#security-level 50FWSW(config)#inter vlan 9FWSW(config-if)#ip addr 202.95.15.26 255.255.255.252FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0步骤9.配置路由FWSW(config)#route 0 0 202.95.15.25FWSW(config)#route 10.1.1.0 10.1.3.2FWSW(config)#route 10.1.2.0 10.1.3.2步骤10.配置NAT#FWSW(config)#access-list to_internet permit ip 10.1.1.0 255.255.255.0 any FWSW(config)#access-list to_internet permit ip 10.1.2.0 255.255.255.0 any FWSW(config)#nat (inside) 1 access-list to_internetFWSW(config)#global (outside) 1 interface0FWSW(config)#static (inside,outside) tcp 202.95.15.26 80 192.168.1.2 80access-list webserver permit tcp any 202.95.15.26 80access-group webserver in interface outside交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.07609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*把SVI划到MSFC中,这样就可以就可以路由VLAN之间的流量了7609(config)#ip route 0.0.0.0 0.0.0.0 10.1.3.1FWSW配置透明模式时:步骤7.配置路由或者透明模式FWSW(config)#firewall transparent步骤8.在透明模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif insideFWSW(config-if)#security-level 100FWSW(config)#inter bvi 10FWSW(config)#inter vlan 9FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0FWSW(config)#inter bvi 10 /*前面定义的组FWSW(config-if)#ip addr 202.15.25.2 255.255.255.0 /*管理IP地址注意:在定义group的IP地址时候不要把子网划分少于3个IP地址,因为默认防火墙会过滤这个第一个和最后一个IP地址的.步骤9.配置路由/*假设对端ip地址是202.15.25.1 group ip为202.15.25.2 MSFC对应IP202.15.25.3 FWSW(config)#route 0 0 202.95.15.1/*一般不需要访问外部网络FWSW(config)#route 10.1.1.0 202.95.15.3 FWSW(config)#route 10.1.2.0 202.95.15.3 步骤10.放行相应的流量交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.023IR7609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 202.95.15.3 255.255.255.07609(config)#ip route 0.0.0.0 0.0.0.0 202.95.15.1gabby网友的FWSM配置注意点以及心得:1、FWSM与pix和ASA不同,默认FWSM不允许ping虚拟防火墙的任何端口,若想让ping,需要必须在端口上打开(icmp permit any inside/outside);PS:本人吃过大亏,升级OS时死活ping不同FTP SERVER,搞了好久才发现FWSM有这特性,汗!!!2、FWSM与pix和ASA的另一个不同是:默认FWSM不允许从安全级别高的端口到安全级别底网络的访问,除非用acl明确允许(从安全级别高到安全级别底方向的访问也需要写acl并应用到高安全级别端口上明确允许,才能访问);而pix和asa默认是允许许从安全级别高的端口到安全级别底网络的访问,并不需要写acl应用到高安全级别端口明确允许;注意!!!在same-security permit打开的情况下,ASA默认允许同一安全等级访问,而不需要ACL放行3,7.0和FWSM,ACL可以写OUT方向了,6.3不可以4.7.0和FWSM允许同一安全等级的接口之间互相访问,可以通过same-security-traffic permit inter-interface解决.6.3不可以5,FWSM默认只支持两个security context(不包括 admin context)。

解析思科数据中心虚拟化技术和部署

解析思科数据中心虚拟化技术和部署改进之前的数据中心物理上存在几个不同的网络系统,如局域网架构、SAN网络架构、高层的计算网络架构、管理控制网络架构,各个网络上采用的技术不同,如局域网主要采用以太网技术,SAN网络主要采用Fiber Channel技术。

而在思科的下一代统一交换架构数据中心中,数据中心的服务器资源、存储资源、网络服务等都通过统一的交换架构连接在一起,数据中心只有一个物理网络架构,可以实现动态的资源调配,提升效率和简化操作。

统一交换架构下数据中心的虚拟化如下图。

统一交换架构下数据中心虚拟化简化了数据中心的管理和运维,实现了真正的任意IT资源之间的灵活连接,实现了统一的I/O,在统一的I/O上可以实现最新的万兆网、无丢失(FCoE)、低延时的数据中心以太网技术。

统一交换架构下数据中心虚拟化为未来的进一步的虚拟化和基于云计算的数据中心提供了平台。

数据中心虚拟化架构包括数据中心前端虚拟化、服务器虚拟化、数据中心后端虚拟化。

如下图。

思科设计数据中心时采用分层、分区的设计方式,层次设计包括核心层、汇聚层、接入层,接入层的不同功能的服务器位于不同的区域,服务器经过每个区域的汇聚层连接到核心层。

数据中心前端虚拟化是指对服务器网络接口之前的数据中心基于以太网的网络架构的虚拟化。

服务器虚拟化指在一台物理服务器上为多个应用需求实现多个虚拟机,并且实现区域内资源的动态调配、迁移,服务器虚拟化技术的实现需要网络的支持配合。

数据中心后端虚拟化指通过虚拟化技术将服务器和存储资源更好的调配使用起来。

下面按数据中心层次化设计中的核心层、汇聚层、接入层依次介绍思科在前端虚拟化上的最新的一些技术实现。

思科数据中心核心层虚拟化技术。

思科为数据中心级和园区骨干网级网络提供了Nexus交换机网络技术和Nexus系列产品。

Nexus系列产品中采用了VDC(Virtual Device Content)技术,可以将一台物理交换机逻辑上模拟成多台虚拟交换机,如下图模拟出的两个虚拟交换机VDC1和VDC2。

Cisco FWSM多虚拟防火墙在校园网络中的应用

O 2 ̄ I T ̄ 2L YI O MA I N N

21 0 2年

第1 9期

Cs WS 多虚拟防火墙在校园网络中的应用 io cF M

李 婷 ( 安财经 学院统 计学 院 陕西 西 西安 7 06 ) 1 0 1

0 引 言

1 F M 技 术特 点 WS

11 AS . A算法 F M采用 了著 名的思科 PX系列 防火 墙 的过 滤算法一 自适应 WS I 安全算 法( S ) 它可以提供面向连接 的全状 态防火墙功能。A A根 AA . S 据源地址和 目的地址 , 随机 的 T P序列号 、 口号 , C 端 以及其他 T P标 C 志. 为一个会话流创建一个连接表条 目 F M可 以通过对这些连接 WS 表条 目实施安全策略 . 控制所 有输入 和输 出的流量。由于 A A对每一 S 个包 的检查不仅根据规则表 . 更考虑 了数据包是否符合会话所处 的状 态。因而提供 了更完整的对传输层 的控制能力 。 图 1 12 F M虚拟防火墙技术 . WS F M是一个 5 G p WS . b s的防火墙 ,可 以支持 多达 1 0 , 0个并 5 , 00 0 0 3 F M 主 要 策 略 配置 WS 发连接、0 , 0 p 和 3 p s 安全特性方 面, 10 0 cs M p 。 0 大多数 T PI C/ P堆叠使用 的 IN不够 随机 .使 攻击者 有可能 劫持连 接 .WS 的初始 队列号 31 初始化 C S O7 0 S F M . IC 6 4路 由器 (S 随机生成技术 . IN) 减少连接劫持的机会 : 监控 T P连接 , C 包括监控 , / 定义两个防火墙组 I P地址 、 源和 目的端 1 、 3 队列号 、 标志等 ; 具备修 复功能的复杂协议状 R ue- 6 4 eni) rw 1 lpeva —ne ae otr7 0 (of f e M t l ln itr cs gi mu i — f 态化 过滤 .WS F M可 以为需 要开启 多个 连接 的协 议动 态开 放端 口。 R ue- 6 4 cni) rw lmoue4va —ru ,, otr7 0 (of f e a d l l gop 1 gi l n 2 F M 支持 的协 议包括 : PR CR H,.2 V ,Q * E , eBo, WS ,P ,S H3 3 2S L N TI N t i P s Rotr7 0 (of ) rw lva -ru O3 ue- 6 4 eni f e a ln gop l1 . gi l O RT P, I XDMCP S i n , S S P, , k n y DNS S , MT VDOLie I P, v, RC, CUS e , c o ot e Me Mi r s f R ue- 6 4 cni) rw lva —ru 04 otr7 0 (of f e a ln gop22 . gi l O N t o ,el u i T _ ; es wR a do和 Fr 数据包 过滤 , h A P 最多 8 K访问列表项 : 0 单播 , 义 v n 0 2 ,04 / 定 l l .0 3 ,O a R F检查 .WS P F M可 以根据数据包 的路 由表格验证其源 I 地址 . P: 如果 R ue- 64 cni)va 0 2 .O 4 otr7 0 (of # ln1 .0 3 .0 g 它出现在错误 的接 口上 . 即将其丢弃 . 从而 防止 了利用源 I P电子欺骗 , 义 v n 0I 址 为 12182 42 / 定 l l a P地 9 .6 .5 . 的攻击行为 ; 行数据包的虚拟重 组 . 执 防御 分段攻击 ( R C 8 8 如 F 15 攻 R ue- 6 4 cni)it aeva 0 otr7 0 (of #ne c l 1 g f r n 击) 系统 日 : 志报告 ,WS F M可 以记录与访 问列表项相 匹配 的流量 的信 R ue- 6 4 cni) eeit nC RN T otr7 0 (of 州 sr i E E g po 息。 R ue- 6 4 cni)i d rs 12182 422 52 52 52 2 otr7 0 (of #pa des 9 .6 .5 . 5 .5 .5 .5 g F M 的配置 比较灵 活 . WS 有许多可 以选 择的配置方案 支持路 由 , / 定义 v n 0I l 2 a P地址为 12182 46 9 .6 .5 . 模式和透明模式 路 由模 式下可 以运行 P sieR P lv as Iv/2和 O P v S F动 R u e- 6 4 c ni) i t fc ln2 o tr 7 0 ( o f # ne a eva 0 g r 态路 由协议 ; 2个 F M模块可 以配 置 Sa flalvr WS tt uF i e 结构 .不需要 e 0 R ue- 64 cni)d sr t nC A otr7 0 (of # eci i H g po Lcne F M有虚拟防火墙技术 , ies ;WS 通过 配置( errvC net. Seui o t )一个 t x R ue- 64 cni) pa des12182 422 52 52 52 2 otr7 0 (of # d rs 9 . .5 . 5 . .5 .5 gi 6 5 F M模块可 以虚拟成多个相互独立 的防火墙 ( er i o t t WS Sc ry n x) u t C e 使 32 F M 设 置 . wS 用, 一个 F M可 以配置成 2个 S c i otx. Lcne支持下 . WS emryC net在 ies t Rotr7 0# es nso 4piesr1, ue- 6 4 ssi t r so , o l e 登录防火墙配置模 式 最多可以配置 10个 S e rvC net 本文 主要讨论 的就 是 F M 0 er i otx u t WS , / 虚拟 电信线路防火墙 . 定义配置文件 虚拟 两 个 防火 墙 的 应 用 F M(of a m n cnet H F M WS cni d i—o t A— WS # xC

思科ASA防火墙精华配置总结

思科ASA防火墙精华配置总结思科防火墙PIX ASA 配置总结一(基础):下面是我工作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

一:6个基本命令:nameif、interface、ip address 、nat、global、route。

二:基本配置步骤:step1: 命名接口名字nameif ethernet0 outside security0nameif ethernet1 inside security100nameif ethernet2 dmz security50**7版本的配置是先进入接口再命名。

step2:配置接口速率interface ethernet0 10full autointerface ethernet1 10full autointerface ethernet2 10fullstep3:配置接口地址ip address outside 218.106.185.82ip address inside 192.168.100.1 255.255.255.0ip address dmz 192.168.200.1 255.255.255.0step4:地址转换(必须)* 安全高的区域访问安全低的区域(即内部到外部)需NAT 和global;nat(inside) 1 192.168.1.1 255.255.255.0global(outside) 1 222.240.254.193 255.255.255.248***nat (inside) 0 192.168.1.1 255.255.255.255 表示192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映像到公网地址(外网访问内网)则需要static和conduit或者acl.static (inside, outside) 222.240.254.194 192.168.1.240static (inside, outside) 222.240.254.194 192.168.1.240 10000 10后面的10000为限制连接数,10为限制的半开连接数。

思科6509交换机FWSM防火墙模块配置资料_大全

性能5 Gb 1.7 Gb

VLAN标签有无

路由动态静态

故障恢复使用许可不需要需要

VPN功能无有

IDS签名无有

最大接口数100 10

输入控制列表(ACL)支持1280002M

Q. FWSM的性能如何?

A.总性能约为5Gbps。FWSM可以每秒支持一百万个并发连接,并且每秒可以建立超过10万个连接。

Q. FWSM主要具有哪些特性?

A. FWSM的主要特性包括:

·高性能,OC-48或者5 Gbps吞吐量,全双工防火墙功能

·具有整个X 6.0软件功能集和PIX 6.2的下列特性:

o命令授权

o对象组合

o ILS/NetMeeting修正

o URL过滤改进

·3Mpps吞吐量

·支持100个VLAN

·一百万个并发连接

Q. FWSM所能支持的最低的软件版本是多少?

A.最低的IOS软件版本是12.1(13)E,而综合CatOS的最低版本是7.5(1)。

Q. FWSM支持交换矩阵吗?

A.是的,FWSM支持交换矩阵。它具有一条与总线的连接和一条与交换矩阵的连接。

Q. FWSM是否利用热备份路由协议(HSRP)实现冗余?

Q. FWSM用什么机制检测流量?

A. FWSM使用与Cisco PIX防火墙相同的检测算法:自适应安全算法(ASA)。ASA是一种状态检测引擎,可以检测流量的完整性。ASA可以使用源和目的地的地址和端口、TCP序列号,以及其他TCP标志,散列IP报头信息。散列的作用相当于指纹,即创建一个独特的代码,表明建立输入或者输出连接的客户端的身份。

传统防火墙往往会成为网络上的瓶颈,因此性能是用户相当关心的问题。通过此次测试(请见表中数据),我们可以看到出众的性能是FWSM与Catalyst 6500紧密集成所带来的结果,交换机的优异性能表现在启动防火墙后同样得到了良好的体现。

Cisco FWSM多虚拟防火墙在校园网络中的应用

Cisco FWSM多虚拟防火墙在校园网络中的应用

李婷

【期刊名称】《科技信息》

【年(卷),期】2012(000)019

【摘要】为保障校园网络的安全,需要部署一个性能高的防火墙设备.考虑到原有的核心交换机是Cisco6509,所以我们引进了Cisco的7604路由器加FWSM防火墙模块,这样既能有效抵抗攻击及非法访问,保护内部网络安全,又升级了出口设备.本文主要论述这一部署的实现过程.

【总页数】2页(P123-124)

【作者】李婷

【作者单位】西安财经学院统计学院陕西西安710061

【正文语种】中文

【相关文献】

1.Cisco虚拟防火墙和子接口的应用 [J],

2.浅谈防火墙技术及其在校园网络中的应用 [J], 唐军广

3.网络地址转换NAT技术及在CISCO PIX 防火墙中应用 [J], 陈兰兰

4.浅谈防火墙技术及其在校园网络中的应用 [J], 唐军广

5.FWSM防火墙在校园网络安全中的应用设计 [J], 杜秀娟;金志刚;黄科军

因版权原因,仅展示原文概要,查看原文内容请购买。

思科防火墙个人总结

防火墙硬件防火墙,是网络间的墙,防止非法侵入,过滤信息等,从结构上讲,简单的说是一种PC式的电脑主机加上闪存和防火墙操作系统。

所有从外部到内部或内部到外部的通信都必须经过它;只有有内部访问策略授权的通信才能被允许通过;系统本身具有很强的高可靠性;防火墙技术:包过滤技术(访问控制列表);状态检测我第一次亲手配置的是防火墙Cisco firewall pix 525.下面是一般用到的最基本配置1.建立用户、设置密码跟Cisco IOS路由器基本一样。

2.激活以太端口、命名端口与安全级别、配置以太网端口IP地址及静态路由,配置telnetPIX525(config)#interface ethernet0PIX525(config-if)#nameif outsidePIX525(config-if)#security-level 0PIX525(config-if)#ip address 221.12.59.243 255.255.255.128PIX525(config-if)#no shutPIX525(config)#ip address outside 221.12.59.243 255.255.255.128PIX525(config)#route outside 0.0.0.0 0.0.0.0 221.12.59.241 1PIX525(config)#telnet 172.18.32.0 255.255.224.0 insideXG-PIX-525# show nameifnameif ethernet0 outside security0nameif ethernet1 inside security100nameif gb-ethernet0 dmz security20nameif gb-ethernet1 inside1 security80XG-PIX-525# show routeoutside 0.0.0.0 0.0.0.0 221.12.59.241 1 OTHER staticinside1 172.16.0.0 255.240.0.0 172.18.254.134 1 OTHER staticinside1 172.18.254.132 255.255.255.252 172.18.254.133 1 CONNECT static dmz 192.168.254.0 255.255.255.0 192.168.254.1 1 CONNECT static outside 221.12.59.240 255.255.255.248 221.12.59.243 1 CONNECT static XG-PIX-525# show ipSystem IP Addresses:ip address outside 221.12.59.243 255.255.255.248no ip address insideip address dmz 192.168.254.1 255.255.255.0ip address inside1 172.18.254.133 255.255.255.252Current IP Addresses:ip address outside 221.12.59.243 255.255.255.248no ip address insideip address dmz 192.168.254.1 255.255.255.0ip address inside1 172.18.254.133 255.255.255.252XG-PIX-525# show telnet192.168.254.0 255.255.255.0 dmz172.18.240.0 255.255.240.0 inside1172.18.32.0 255.255.224.0 inside12.访问列表此功能与cisco IOS基本上是相似的,有permit和deny两个功能,网络协议一般有IP、TCP、UDP、ICMP、SSH等等,如:PIX525(config)#access-list 110 permit icmp any anyPIX525(config)#access-list 110 permit tcp any host 221.12.59.244 eq www PIX525(config)#access-list 110 permit tcp any host 221.12.59.243 eq ssh PIX525(config)#access-list 110 permit tcp any host 221.12.59.244 eq ftp PIX525(config)#access-group 100 in interface outside3.global指定公网地址范围:定义地址池Global(if_name) nat_id ip_address-ip-address [netmark global_mask](if_name):表示外网接口名称,一般为outside。

思科防火墙模块原理及操作要点分析

思科防火墙模块原理及操作要点分析内容1.FWSM简介2.基本概念3.典型部署模式分析4.路由配置5.配置NAT6.冗余保护7.抵御网络攻击8.配置网络管理9.典型案例分析FWSM简介IntranetInternet KeepOutsiders outIDC 安全的要求•保护敏感的核心数据•保护关键商业应用•防止来自外部或其它区域的安全威胁IDC 安全解决方案•FWSM/PIX/ASA•CSA 智能的软件安全代理保护关键服务器, 工作站及桌面系统•IDS Sensors, IDSM 提供入侵分析, 检测与保护•VPN 提供数据中心之间的安全数据传送通道•AAA 服务器与ACS 提供网络访问的身份鉴别与授权, 审计•CSM, MARS 提供集中的统一的网络安全管理Secure systems approachwithin and between data centers策略和管理(NAT, ACL, Protocol Inspection, SNMP, Syslog, DHCP)§每个虚拟防火墙支持多个DMZ及业务的QoS等级划分§基于每个虚拟防火墙的资源分配与限制§支持20, 50, 100和250 虚拟防火墙的license§安全增值业务, 托管的安全服务Dept/Cust2Dept/Cust1Dept/Cust3Dept/Cust N FWSM FWSM FWSM FWSMDept/Cust2Dept/Cust1Dept/Cust3Dept/Cust NFWSM在现有网络中的快速部署, 不改变任何IP 地址提供高性能的'秘密的'L2-L7 安全服务, 提供网络层的安全控制与攻击保护FWSM10.30.1.0/24MSFCTransparent FirewallFWSMSAME Subnet10.30.1.0/24RouterSingle or Multiple contexts mode supportedInsideOutside L3DMZIn2In1DMZOutL3DMZ2DMZ1L2InsideOutside L2650065006500FWSM FWSM基本配置验证FWSM模块的安装Router> show module[mod-num|all]The following is sample output from the show module command:Router> show moduleMod Ports Card Type Model Serial No.---------------------------------------------------------------------------1 2 Catalyst 6000 supervisor 2 (Active) WS-X6K-SUP2-2GE SAD0444099Y2 48 48port 10/100 mb RJ-45 ethernet WS-X6248-RJ-45 SAD034756193 2 Intrusion Detection System WS-X6381-IDS SAD04250KV54 6 Firewall Module WS-SVC-FWM-1 SAD062302U4FWSM模块与交换机之间为一个内部的6Gbps的EtherChannel, 每个NP 3Gbps, 实现基于数据流的负载均衡, 避免某个NP负载过重.重启FWSM模块§Router# hw-module module mod_num reset[cf:n] [mem-test-full]§Router# hw-mod module 9 resetProceed with reload of module? [confirm] y% reset issued for module 9Router#00:26:55:%SNMP-5-MODULETRAP:Module 9 [Down] Trap 00:26:55:SP:The PC in slot 8 is shutting down. Please wait ...为FWSM分配VLAN§最多可以为FWSM创建16个Vlan Group–可以将所有与FWSM相关的VLAN都划分到一个Vlan Group–可以创建Inside Group及Outside Group–可以为每个用户创建一个Vlan Group–每个Vlan Group中的Vlan数量没有限制§为Vlan Group分配VlanRouter(config)# firewall vlan-group firewall_group vlan_range 例如5,7-10,13,45-100§为FWSM分配Vlan GroupRouter(config)# firewall module module_number vlan-group firewall_group配置案例: 为FWSM分配Vlan§Router(config)# firewall vlan-group 50 55-57 Router(config)# firewall vlan-group 51 70-85 Router(config)# firewall vlan-group 52 100Router(config)# firewall module 5 vlan-group 50,52 Router(config)# firewall module 8 vlan-group 51,52§Router# show firewall vlan-groupGroup vlans-----------50 55-5751 70-8552 100§Router# show firewall moduleModule Vlan-groups550,528 51,52注意: MSFC上的Vlan与FWSM上的Vlan§避免Vlan绕过FWSM模块!虚拟防火墙时的Vlan划分Router(config)# firewall multiple-vlan-interfaces登录到FWSM§Router# session slot number processor 1§fwsm passwd: cisco(缺省密码)fwsm>fwsm> enablePassword: (缺省为空)fwsm#fwsm# configure terminalfwsm(config)#§退出登录fwsm# exitLogoff[Connection to 127.0.0.31 closed by foreign host] Router#FWSM基本操作命令§fwsm# write memory§fwsm(config)# copy startup-config running-config §fwsm# reload§fwsm(config)# clear configure all§fwsm(config)# copy startup-config running-config§fwsm# show running-config§fwsm# show startup-config§fwsm(config)# write erase工作模式: 3层路由模式工作模式: 2层透明模式工作模式: 2层透明模式§每个bridge group需要一个管理IP§每个bridge group只有inside接口与outside端口§FWSM上不存在缺省网关§需要针对layer 3的流量配置ACL§在layer 2上可以配置基于EtherType的ACL§不支持NAT, 不支持动态路由协议配置FWSM的工作模式§fwsm(config)# firewall transparent§fwsm(config)# no firewall transparent安全等级Security LevelFWSM接口配置(3层路由模式)§fwsm(config)# interface vlan number§fwsm(config-if)#nameif name§fwsm(config-if)#security-level number§fwsm(config-if)#ip address ip_address[mask] [standby ip_address]fwsm(config)# interface vlan101fwsm(config-if)# nameif insidefwsm(config-if)# security-level 100fwsm(config-if)# ip address 10.1.1.1 255.255.255.0standby 10.1.1.2FWSM接口配置(2层透明模式)配置2层透明模式的接口§fwsm(config)# interface {vlan number | mapped_name} §fwsm(config-if)# bridge-group number§fwsm(config-if)#nameif name§fwsm(config-if)#security-level number配置2层透明模式的管理IP§fwsm(config)# interface bvi bridge_group_number§fwsm(config-if)# ip address ip_address[mask] [standby ip_address]配置案例: FWSM接口配置(2层透明模式)fwsm(config)# interface vlan300fwsm(config-if)# nameif insidefwsm(config-if)# security-level 100fwsm(config-if)# bridge-group 1fwsm(config-if)# interface vlan301fwsm(config-if)# nameif outsidefwsm(config-if)# security-level 0fwsm(config-if)# bridge-group 1fwsm(config-if)# interface bvi1fwsm(config-if)# ip address 10.1.3.1 255.255.255.0 standby 10.1.3.2允许相同security level接口之间的通信§fwsm(config)# same-security-traffic permit inter-interface其它基本配置§fwsm(config)# {passwd| password} password §fwsm(config)# enable password password§fwsm(config)# hostname name§fwsm(config)# domain-name name进入软件维护界面§hw-module module mod_num reset cf:1§session slot mod_num processor 1§Login:root§Password: cisco(缺省口令)典型工作模式ClientLoopback 51192.168.5.51192.168.2.1192.168.2.100Attacker VictimFast3/3MSFC.100路由配置配置静态路由及缺省路由§fwsm(config)# route if_name dest_ip mask gateway_ip[distance]§每个端口支持3条等价路由fwsm(config)# route outside 10.10.10.0 255.255.255.0 192.168.1.1fwsm(config)# route outside 10.10.10.0 255.255.255.0 192.168.1.2fwsm(config)# route outside 10.10.10.0 255.255.255.0 192.168.1.3§fwsm(config)# route if_name0.0.0.0 0.0.0.0gateway_ip[distance] §用0 0可以替代0.0.0.0 0.0.0.0fwsm(config)# route outside 0 0 192.168.2.1fwsm(config)# route outside 0 0 192.168.2.2fwsm(config)# route outside 0 0 192.168.2.3配置OSPF§fwsm(config)# router ospf process_id§fwsm(config-router)# network ip_address mask area area_id§fwsm(config)#route-map name{permit| deny} [sequence_number] §fwsm(config-router)#redistribute {ospf process_id[match{internal|external1|external2}] | static|connect} [metric metric-value] [metric-type{type-1|type-2}] [tag tag_value] [subnets] [route-map map_name]§配置OSPF的端口参数, 配置OSPF NSSA, default-information§fwsm# show ospf[process-id [area-id]]fwsm# show ospf border-routersfwsm# show ospf[process-id[area-id]] databasefwsm# show ospf flood-list if-namefwsm# show ospf interface [if_name]fwsm# show ospf neighbor [if-name] [neighbor-id] [detail]§fwsm(config)# clear ospf pid{process| redistribution| counters [neighbor[neighbor-interface] [neighbor-id]]}§通常, 在FWSM上配置静态/缺省路由, 动态路由可由MSFC完成, 可以减少FWSM CPU的负载配置RIP§fwsm(config)# rip if_name{default| passive} [version{1| 2[authentication{text|md5}key key_id]}]§fwsm(config)# rip inside default version2authentication md5scorpius1 fwsm(config)# rip inside passive version2authentication md5scorpius1 fwsm(config)# rip outside passive version2authentication md5scorpius1非对称路由§非对称路由: 出去的数据流回来时没有进入同一个接口§如果出去的数据流回到不同的FWSM上, layer 2 header 被重写, 数据流被重定向到原先出去的FWSM上. 适用于Active/Active§如果出去的数据流回到同一个FWSM的不同接口, layer 2 header被重写, 数据流被允许通过。

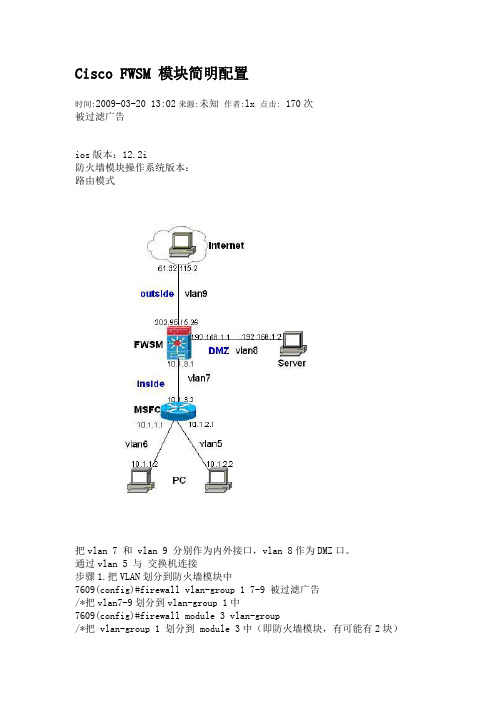

Cisco FWSM 模块简明配置

Cisco FWSM 模块简明配置时间:2009-03-20 13:02来源:未知作者:lx 点击:170次被过滤广告ios版本:12.2i防火墙模块操作系统版本:路由模式把vlan 7 和 vlan 9 分别作为内外接口,vlan 8作为DMZ口。

通过vlan 5 与交换机连接步骤1.把VLAN划分到防火墙模块中7609(config)#firewall vlan-group 1 7-9 被过滤广告/*把vlan7-9划分到vlan-group 1中7609(config)#firewall module 3 vlan-group/*把 vlan-group 1 划分到 module 3中(即防火墙模块,有可能有2块)步骤2.把SVI口划分到交换机中,如果相应的vlan需要路由的话,如果不需要路由则不需要.7609(config)#inter vlan7609(config-if)#ip addr 10.1.3.2 255.255.255.0/*这样就可以以把vlan 7的流量路由到其他VLAN中了。

步骤3.登陆到防火墙模块7609#session slot 3 processor 1/* 3代表防火墙模块步骤4.选择单context或者多context模式FWSW(config)#mode single/* 这里我选择单context模式,多context模式后叙。

配置文档开始收,不管单模式还是多模式,配置文件都需要指定,但是后面的配置实例在单模式下是不需要指定的,明天去验证步骤5.配置context/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论步骤6.在context模式和系统模式下切换/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论步骤7.配置路由或者透明模式FWSW(config)#no firewall transparent/* 默认就是路由模式,所以在这里不需要修改/步骤8.在路由模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#ip addr 10.1.3.1 255.255.255.0FWSW(config-if)#nameif insideFWSW(config-if)#security-levelFWSW(config)#inter vlan 8FWSW(config-if)#ip addr 192.168.1.1 255.255.255.0FWSW(config-if)#nameif DMZFWSW(config-if)#security-level 50FWSW(config)#inter vlan 9FWSW(config-if)#ip addr 202.95.15.26 255.255.255.252FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0步骤9.配置路由FWSW(config)#route 0 0 202.95.15.25FWSW(config)#route 10.1.1.0 10.1.3.2FWSW(config)#route 10.1.2.0 10.1.3.2步骤10.配置NAT#FWSW(config)#access-list to_internet permit ip 10.1.1.0 255.255.255.0 anyFWSW(config)#access-list to_internet permit ip 10.1.2.0 255.255.255.0 anyFWSW(config)#nat (inside) 1 access-list to_internetFWSW(config)#global (outside) 1 interface0FWSW(config)#static (inside,outside) tcp 202.95.15.26 80 192.168.1.2 80 access-list webserver permit tcp any 202.95.15.26 80access-group webserver in interface outside交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.07609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 10.1.3.2 255.255.255.0/*把SVI划到MSFC中,这样就可以就可以路由VLAN之间的流量了7609(config)#ip route 0.0.0.0 0.0.0.0 10.1.3.1桥接模式步骤7.配置路由或者透明模式FWSW(config)#firewall transparent步骤8.在透明模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif insideFWSW(config-if)#security-level 100FWSW(config)#inter bvi 10FWSW(config)#inter vlan 9FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0FWSW(config)#inter bvi 10/*前面定义的组FWSW(config-if)#ip addr 202.15.25.2 255.255.255.0/*管理IP地址在定义group的IP地址时候不要把子网划分少于3个IP地址,因为默认防火墙会过滤这个第一个和最后一个IP地址的.步骤9.配置路由/*假设对端ip地址是202.15.25.1 group ip为202.15.25.2 MSFC对应IP202.15.25.3FWSW(config)#route 0 0 202.95.15.1/*一般不需要访问外部网络FWSW(config)#route 10.1.1.0 202.95.15.3 FWSW(config)#route 10.1.2.0 202.95.15.3 步骤10.放行相应的流量交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.023IR7609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 202.95.15.3 255.255.255.07609(config)#ip route 0.0.0.0 0.0.0.0 202.95.15.1。

网络安全中的虚拟专网与防火墙部署案例分析

网络安全中的虚拟专网与防火墙部署案例分析虚拟专网(Virtual Private Network, VPN)和防火墙是现代网络安全体系中的两个重要组成部分。

它们可以协同工作,提供安全可靠的网络连接和保护方案。

本文将通过一个案例分析,探讨虚拟专网和防火墙在网络安全中的应用和部署。

案例背景:某公司分布在多个地区的办公室需要建立起安全可靠的网络连接,以便实现远程办公、文件共享和数据传输。

同时,为了保护公司内部网络免受来自外部的恶意攻击和未经授权的访问,公司还需要配置一套可靠的防火墙。

1. 虚拟专网的部署虚拟专网是一种通过公共网络(例如互联网)进行加密的安全通信通道。

它可以创建一个安全的隧道,在不安全的公共网络上传输数据,从而实现远程办公和数据传输的安全性。

在这个案例中,公司可以选择IPsec(Internet Protocol security)协议来建立虚拟专网连接。

IPsec是一种常用的VPN协议,可以提供加密和身份验证等安全特性。

首先,公司需要配置一套IPsec VPN服务器,以便办公室内的计算机和远程工作人员可以连接到该服务器进行通信。

服务器应该部署在一个受控制的环境中,并且只允许经过身份验证的用户访问。

其次,公司需要配置VPN客户端软件,并将其安装在所有需要连接到VPN的计算机上。

客户端软件应该支持IPsec协议,并能够与服务器建立安全的连接。

最后,为了提高虚拟专网的安全性,公司可以使用双因素身份验证(例如使用用户名/密码组合和令牌)和访问控制列表等措施来保护VPN连接。

2. 防火墙的部署防火墙是一种网络安全设备,用于监控和控制网络流量,以保护内部网络免受来自外部网络的攻击和未经授权的访问。

在这个案例中,公司可以选择部署一套有状态防火墙来保护其内部网络。

有状态防火墙可以检查传入和传出的网络流量,并根据预先定义的安全策略对流量进行处理。

首先,公司需要定义一套安全策略,以规定哪些流量允许进入和离开内部网络。

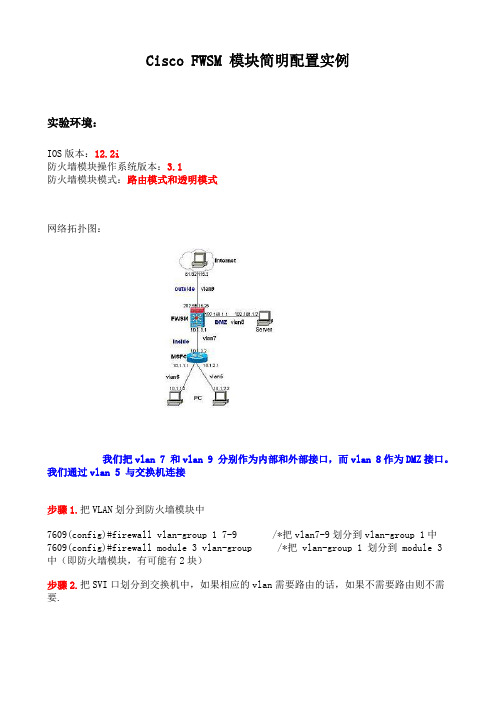

CiscoFWSM模块简明配置实例详解

Cisco FWSM 模块简明配置实例实验环境:IOS版本:12.2i防火墙模块操作系统版本:3.1防火墙模块模式:路由模式和透明模式网络拓扑图:我们把vlan 7 和vlan 9 分别作为内部和外部接口,而vlan 8作为DMZ接口。

我们通过vlan 5 与交换机连接步骤1.把VLAN划分到防火墙模块中7609(config)#firewall vlan-group 1 7-9 /*把vlan7-9划分到vlan-group 1中7609(config)#firewall module 3 vlan-group /*把 vlan-group 1 划分到 module 3中(即防火墙模块,有可能有2块)步骤2.把SVI口划分到交换机中,如果相应的vlan需要路由的话,如果不需要路由则不需要.7609(config)#inter vlan7609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*这样就可以以把vlan 7的流量路由到其他VLAN中了。

步骤3.登陆到防火墙模块7609#session slot 3 processor 1 /* 3代表防火墙模块步骤4.选择单context或者多context模式FWSW(config)#mode single /* 这里我选择单context模式,不管单模式还是多模式,配置文件都需要指定,但是后面的配置实例在单模式下是不需要指定的。

步骤5.配置context/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论步骤6.在context模式和系统模式下切换/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论FWSW配置路由模式时:步骤7.配置路由或者透明模式FWSW(config)#no firewall transparent /* 默认就是路由模式,所以在这里不需要修改/步骤8.在路由模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#ip addr 10.1.3.1 255.255.255.0FWSW(config-if)#nameif insideFWSW(config-if)#security-levelFWSW(config)#inter vlan 8FWSW(config-if)#ip addr 192.168.1.1 255.255.255.0FWSW(config-if)#nameif DMZFWSW(config-if)#security-level 50FWSW(config)#inter vlan 9FWSW(config-if)#ip addr 202.95.15.26 255.255.255.252FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0步骤9.配置路由FWSW(config)#route 0 0 202.95.15.25FWSW(config)#route 10.1.1.0 10.1.3.2FWSW(config)#route 10.1.2.0 10.1.3.2步骤10.配置NAT#FWSW(config)#access-list to_internet permit ip 10.1.1.0 255.255.255.0 any FWSW(config)#access-list to_internet permit ip 10.1.2.0 255.255.255.0 any FWSW(config)#nat (inside) 1 access-list to_internetFWSW(config)#global (outside) 1 interface0FWSW(config)#static (inside,outside) tcp 202.95.15.26 80 192.168.1.2 80access-list webserver permit tcp any 202.95.15.26 80access-group webserver in interface outside交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.07609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*把SVI划到MSFC中,这样就可以就可以路由VLAN之间的流量了7609(config)#ip route 0.0.0.0 0.0.0.0 10.1.3.1FWSW配置透明模式时:步骤7.配置路由或者透明模式FWSW(config)#firewall transparent步骤8.在透明模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif insideFWSW(config-if)#security-level 100FWSW(config)#inter bvi 10FWSW(config)#inter vlan 9FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0FWSW(config)#inter bvi 10 /*前面定义的组FWSW(config-if)#ip addr 202.15.25.2 255.255.255.0 /*管理IP地址注意:在定义group的IP地址时候不要把子网划分少于3个IP地址,因为默认防火墙会过滤这个第一个和最后一个IP地址的.步骤9.配置路由/*假设对端ip地址是202.15.25.1 group ip为202.15.25.2 MSFC对应IP202.15.25.3 FWSW(config)#route 0 0 202.95.15.1/*一般不需要访问外部网络FWSW(config)#route 10.1.1.0 202.95.15.3 FWSW(config)#route 10.1.2.0 202.95.15.3 步骤10.放行相应的流量交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.023IR7609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 202.95.15.3 255.255.255.07609(config)#ip route 0.0.0.0 0.0.0.0 202.95.15.1gabby网友的FWSM配置注意点以及心得:1、FWSM与pix和ASA不同,默认FWSM不允许ping虚拟防火墙的任何端口,若想让ping,需要必须在端口上打开(icmp permit any inside/outside);PS:本人吃过大亏,升级OS时死活ping不同FTP SERVER,搞了好久才发现FWSM有这特性,汗!!!2、FWSM与pix和ASA的另一个不同是:默认FWSM不允许从安全级别高的端口到安全级别底网络的访问,除非用acl明确允许(从安全级别高到安全级别底方向的访问也需要写acl并应用到高安全级别端口上明确允许,才能访问);而pix和asa默认是允许许从安全级别高的端口到安全级别底网络的访问,并不需要写acl应用到高安全级别端口明确允许;注意!!!在same-security permit打开的情况下,ASA默认允许同一安全等级访问,而不需要ACL放行3,7.0和FWSM,ACL可以写OUT方向了,6.3不可以4.7.0和FWSM允许同一安全等级的接口之间互相访问,可以通过same-security-traffic permit inter-interface解决.6.3不可以5,FWSM默认只支持两个security context(不包括 admin context)。

[考试]思科路由器防火墙配置命令

![[考试]思科路由器防火墙配置命令](https://img.taocdn.com/s3/m/61b101cb0722192e4436f696.png)

[考试]思科路由器防火墙配置命令思科路由器防火墙配置命令路由器防火墙配置命令阅读选项:文字黑色红色白色灰色绿色蓝色青色黄色背景白色粉红灰色绿色蓝色黑色青色棕色字号 9 pt10 pt12 pt14 pt16 pt18 pt24pt30 pt字型正常加粗自动滚屏[左键停止]一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny }source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] } 【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

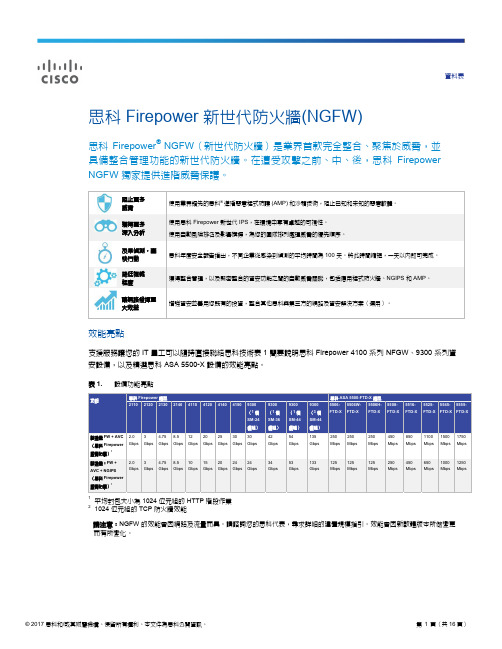

思科Firepower新世代防火牆(NGFW)产品说明书

資料表思科 Firepower 新世代防火牆(NGFW)思科 Firepower ® NGFW (新世代防火牆)是業界首款完全整合、聚焦於威脅,並具備整合管理功能的新世代防火牆。

在遭受攻擊之前、中、後,思科 Firepower NGFW 獨家提供進階威脅保護。

阻止更多威脅 使用業界領先的思科® 進階惡意程式防護 (AMP) 和沙箱技術,阻止已知和未知的惡意軟體。

獲得更多深入分析 使用思科 Firepower 新世代 IPS ,在環境中享有卓越的可視性。

使用自動風險排名及影響旗標,為您的團隊排列處理威脅的優先順序。

及早偵測,盡快行動 思科年度安全報告指出,不同企業從感染到偵測的平均時間為 100 天。

將此時間縮短,一天以內即可完成。

降低複雜 程度 獲得整合管理,以及緊密整合的資安功能之間的自動威脅關聯,包括應用程式防火牆、NGIPS 和 AMP 。

讓網路發揮更大效益增強資安並善用您既有的投資,整合其他思科與第三方的網路及資安解決方案(選用)。

效能亮點支援服務讓您的 IT 員工可以隨時直接聯絡思科技術表 1 簡要說明思科 Firepower 4100 系列 NFGW 、9300 系列資安設備,以及精選思科 ASA 5500-X 設備的效能亮點。

表 1.設備功能亮點功能思科 Firepower 機型 思科 ASA 5500-FTD-X 機型211021202130214041104120414041509300(1 個 SM-24 模組)9300(1 個 SM-36 模組) 9300(1 個 SM-44 模組) 9300(3 個 SM-44 模組) 5506- FTD-X5506W- FTD-X5506H- FTD-X5508- FTD-X5516- FTD-X5525- FTD-X5545- FTD-X5555- FTD-X輸送量 FW + AVC (思科 Firepower 威脅防禦) 2.0 Gbps 3 Gbps 4.75 Gbps 8.5 Gbps 12 Gbps 20 Gbps25 Gbps30 Gbps30 Gbps42 Gbps54 Gbps135 Gbps250 Mbps250 Mbps250 Mbps450 Mbps850 Mbps1100 Mbps1500Mbps1750 Mbps輸送量︰FW + AVC + NGIPS (思科 Firepower 威脅防禦) 2.0 Gbps 3 Gbps 4.75 Gbps 8.5 Gbps 10 Gbps 15 Gbps20 Gbps24 Gbps24 Gbps34 Gbps53 Gbps133 Gbps125 Mbps125 Mbps125 Mbps250 Mbps450 Mbps650 Mbps1000Mbps1250 Mbps1 平均封包大小為 1024 位元組的 HTTP 階段作業 21024 位元組的 TCP 防火牆效能請注意:NGFW 的效能會因網路及流量而異。

虚拟网络中的防火墙配置与管理(六)

虚拟网络中的防火墙配置与管理随着云计算和虚拟化技术的快速发展,虚拟网络技术成为了企业信息化建设和网络安全保障的重要手段。

在虚拟网络中,防火墙的配置与管理显得愈发重要,既要确保网络安全,又要提高网络性能。

本文将从虚拟网络防火墙的配置和管理两个方面进行探讨,帮助读者更好地了解虚拟网络防火墙。

一、虚拟网络防火墙的配置1. 安全策略的制定在虚拟网络中,安全策略的制定是防火墙配置的基础。

企业需要分析网络中的不同安全需求,并根据实际情况设置相应的安全规则。

例如,可以制定访问控制规则来限制网络流量进出虚拟网络,或者设定应用程序规则来阻止恶意软件的传播。

此外,还应考虑安全威胁防御、入侵检测和网络监控等方面的安全策略。

2. 虚拟网络拓扑的规划虚拟网络拓扑的规划是虚拟网络防火墙配置的关键。

企业需要对虚拟网络的结构进行合理规划,根据网络功能和业务需求划分不同的虚拟网络区域。

同时,应根据网络流量和数据传输的特点,合理布置防火墙设备和相关配置。

通过合理的网络拓扑规划,可以提高流量分发效率,并增强网络的安全性。

3. 虚拟机安全与防护虚拟机的安全与防护是虚拟网络防火墙配置的核心内容之一。

每台虚拟机都应该具备独立的防火墙配置,并与虚拟网络的防火墙设备进行配合。

例如,可以通过虚拟机安全组的配置来限制虚拟机之间的通信,或者通过虚拟机防火墙的配置来过滤进出虚拟机的数据流量。

这样可以保证每台虚拟机的安全性,有效防止潜在的网络攻击。

二、虚拟网络防火墙的管理1. 定期审计与漏洞修补虚拟网络防火墙的管理需要定期进行审计与漏洞修补。

企业应关注虚拟网络中的安全漏洞和威胁,及时修补系统的漏洞,更新防火墙的配置。

同时,定期审计虚拟网络的安全性,评估安全策略的有效性,并对可能的安全威胁进行分析和预测,以及时采取相应的安全防护措施。

2. 强化访问控制与身份认证虚拟网络防火墙的管理还需要强化访问控制和身份认证。

企业可以通过访问控制列表(ACL)的配置来限制网络流量,仅允许授权用户访问内部资源。

思科防火墙设置

思科防火墙设置增加一台服务器具体要求。

新增一台服务器地址:10.165.127.15/255.255.255.128。

需要nat转换成公网地址16.152.91.223 映射出去,并对外开通这台服务器的80端口。

在对外pix525上面增加如下: access-list acl_out permit tcp any host16.52.91.223 eq www //开放外网对新服务器 80端口static (inside,outside) 16.152.91.223 10.165.127.15 netmask255.255.255.255 0 0 ////外高桥新服务器地址转换16.152.91.223可是为什么转换后,不能访问16.52.91.223的网页,但确可以ping通16.52.91.223,但是访问10.165.127.15的主页是正常的??具体配置如下: pix-525> enable Password: ***** pix-525# sh run : Saved :PIX Version 6.3(5)interface ethernet0 100full interface ethernet1 100fullnameif ethernet0 outside security0 nameif ethernet1 inside security100enable password FVHQD7n.FuCW78fS level 7 encrypted enable password2KFQnbNIdI.2KYOU encrypted passwd 2KFQnbNIdI.2KYOU encrypted hostname wgqpix-525fixup protocol dns maximum-length 512 fixup protocol ftp 21fixup protocol h323 h225 1720 fixup protocol h323 ras 1718-1719 fixup protocol http 80 fixup protocol rsh 514 fixup protocol rtsp 554 fixup protocol sip 5060 fixup protocol sip udp 5060 fixup protocol skinny 2000 fixup protocol smtp 25 fixup protocol sqlnet 1521 fixup protocol tftp 69 namesaccess-list acl_out permit tcp any host 16.152.91.221 eq www access-list acl_out permit icmp any anyaccess-list acl_out permit tcp any host 16.152.91.220 eq https access-list acl_out permit tcp any host 16.152.91.223 eq wwwaccess-list outbound permit icmp any any access-list outbound permit ip any any pager lines 24 mtu outside 1500 mtu inside 1500ip address outside 16.152.91.222 255.255.255.128 ip address inside10.165.127.254 255.255.255.252 ip audit info action alarm ip audit attackaction alarm no failoverfailover timeout 0:00:00 failover poll 15no failover ip address outside no failover ip address inside no pdm history enable arp timeout 14400static (inside,outside) 16.152.91.221 10.165.127.11 netmask255.255.255.255 0 0 static (inside,outside) 16.152.91.220 10.165.127.23 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.22310.165.127.15 netmask 255.255.255.255 0 0 access-group acl_out in interface outside access-group outbound in interface inside route outside 0.0.0.00.0.0.0 16.152.91.129 1route inside 10.165.0.0 255.255.0.0 10.165.127.253 1 timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h2251:00:00 timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout sip-disconnect 0:02:00 sip-invite 0:03:00 timeout uauth 0:05:00 absoluteaaa-server TACACS+ protocol tacacs+aaa-server TACACS+ max-failed-attempts 3 aaa-server TACACS+ deadtime 10 aaa-server RADIUS protocol radiusaaa-server RADIUS max-failed-attempts 3 aaa-server RADIUS deadtime 10 aaa-server LOCAL protocol local http server enableno snmp-server location no snmp-server contactsnmp-server community public no snmp-server enable traps floodguard enabletelnet 10.165.6.225 255.255.255.255 inside telnet 10.165.127.12255.255.255.255 inside telnet 10.165.127.250 255.255.255.255 insidetelnet 10.165.6.15 255.255.255.255 inside telnet 10.165.6.16255.255.255.255 inside telnet timeout 5 ssh timeout 5 console timeout 0username admin password iuQeTKNaNbruxBKd encrypted privilege 2 terminal width 80Cryptochecksum:b2e1195d144f48f01fe66606cd31d0f2 : endwgqpix-525#最佳答案 ( 回答者: xintao800 ) PIX防火墙提供4种管理访问模式:2非特权模式。

思科防火墙使用及功能配置

PIX 防火墙基本命令

– enable, enable password, passwd – write erase, write memory, write

I/O

RAM

安全的特定处理进程

• 新的线速包处理进程 • 被优化的每个进程模块 • 为安全进程和性能优化的应用和硬件

PC硬件系统

应用

操作系统

CPU

In I/O Out

RAM

VPN Co-Processor

Bus

通用的处理进程

• 数据必须通过几个非优化的接口 • 每个 “API”都会引入安全风险、解释和厂商独立

pixfirewall#

passwd password – passwd 设置telnet访问控制台口令

write 命令

• The following are the write commands:

– write net:将存储当前配置的文件写入到TFTP 服务器上

– write erase:清除Flash中的配置 – write floppy:将配置文件写入软盘 – write memory:将配置文件写入到Flash – write terminal:显示存储在Flash中的配置信息

ping [if_name] ip_address

• ping

pixfirewall(config)# ping 10.0.0.3 10.0.0.3 response received -- 0Ms 10.0.0.3 response received -- 0Ms 10.0.0.3 response received -- 0Ms

要想配置思科的防火墙得先了解这些命令:

要想配置思科的防火墙得先了解这些命令:要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmarkglobal_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

思科FWSM的多个虚拟防火墙实际部署总结文档V1.0Author:gridguoMail:gridguo@2007年2月目 录1 总体规划 (3)1.1 网络拓扑结构 (3)1.2 网络规划 (3)2 相关配置 (4)2.1 FWSM初始配置 (4)2.1.1显示FWSM模块的状态 (4)2.1.2登录到FWSM (5)2.1.3 Lisence激活 (5)2.1.4模式切换 (6)2.2 7609相关配置 (6)2.2.1创建VLAN (7)2.2.2将VLAN添加到FWSM (9)2.3 FWSM基本配置 (9)2.3.1创建context (9)2.3.2配置context (10)2.4 FWSM高级配置 (12)2.4.1作portchannel后的VFW配置 (12)2.4.2附一份详细的context配置 (15)2.4.3 FWSM资源分配 (18)3 总结 (20)1总体规划1.1网络拓扑结构某一大型网络,下属10多个单位,数据中心位于总部,总接入用户超过5万个。

网络核心采用一台Cisco7609路由器(内置FW及IDSM模块,FW购20个Lisence)连接下属单位,服务器区采用H3C 8512交换机,通过端口捆绑方式接入7609。

网络出口采用NE40路由器接入因特网,NE40与7609也是采用端口捆绑方式连接,这三台设备启用OSPF路由协议,在Area 0中。

要求:与下属单位间、服务器区、网络出口间部署虚拟防火墙,采用透明模式。

1.2网络规划VFW名称 outside inside 互连网段 7609 IP VFW 管理IP 下属单位IP admin 112 12 172.16.0.0/29 172.16.0.1 172.16.0.2 172.16.0.3 ne40 10 110 172.16.0.16/29 172.16.0.17 172.16.0.18 172.16.0.19 contexta 181 81 172.16.0.32/29 172.16.0.33 172.16.0.34 172.16.0.35 contextb 182 82 172.16.0.48/29 172.16.0.49 172.16.0.50 172.16.0.51contextc 183 83 172.16.0.64/29 172.16.0.65 172.16.0.66 172.16.0.67 contextd 184 84 172.16.0.80/29 172.16.0.81 172.16.0.82 172.16.0.83 contexte 185 85 172.16.0.96/29 172.16.0.97 172.16.0.98 172.16.0.99 contextf 186 86 172.16.0.112/29172.16.0.113172.16.0.114 172.16.0.115 contextg 187 87 172.16.0.128/29172.16.0.129172.16.0.116 172.16.0.131 contexth 188 88 172.16.0.144/29172.16.0.145172.16.0.146 172.16.0.147 contexti 189 89 172.16.0.160/29172.16.0.161172.16.0.162 172.16.0.163 contextj 190 90 172.16.0.176/29172.16.0.177172.16.0.178 172.16.0.1792相关配置2.1FWSM初始配置2.1.1显示FWSM模块的状态cisco7609#sh moduleMod Ports Card Type Model Serial No.--- ----- -------------------------------------- ------------------ -----------1 24 CEF720 24 port 1000mb SFP WS-X6724-SFP SAL10360***3 6 Firewall Module WS-SVC-FWM-1 SAD1045***4 8 Intrusion Detection System WS-SVC-IDSM-2 SAD1036****5 2 Supervisor Engine 720 (Active) WS-SUP720-3B SAL1034****6 2 Supervisor Engine 720 (Hot) WS-SUP720-3B SAL1035****9 48 48-port 10/100/1000 RJ45 EtherModule WS-X6148A-GE-TX SAL103****Mod MAC addresses Hw Fw Sw Status--- ---------------------------------- ------ ------------ ------------ -------1 0019.069d.c8f4 to 0019.069d.c90b 2.4 12.2(14r)S5 12.2(18)SXF7 Ok3 0019.aacc.4940 to 0019.aacc.4947 4.0 7.2(1) 3.1(3) Ok4 0018.ba41.2402 to 0018.ba41.2409 6.2 7.2(1) 5.0(2) Ok5 0017.9441.aec8 to 0017.9441.aecb 5.2 8.4(2) 12.2(18)SXF7 Ok6 0014.a982.493c to 0014.a982.493f 5.2 8.4(2) 12.2(18)SXF7 Ok9 0019.5610.8210 to 0019.5610.823f 1.5 8.4(1) 8.5(0.46)RFW OkMod Sub-Module Model Serial Hw Status---- --------------------------- ------------------ ----------- ------- -------1 Distributed Forwarding Card WS-F6700-DFC3B SAL10360*** 4.4 Ok4 IDS 2 accelerator board WS-SVC-IDSUPG ADBG626*** 2.5 Ok5 Policy Feature Card 3 WS-F6K-PFC3B SAL1035Z*** 2.3 Ok5 MSFC3 Daughterboard WS-SUP720 SAL1035*** 2.5 Ok6 Policy Feature Card 3 WS-F6K-PFC3B SAL1035ZQ*** 2.3 Ok6 MSFC3 Daughterboard WS-SUP720 SAL1035ZM*** 2.5 OkMod Online Diag Status---- -------------------1 Pass3 Pass4 Pass5 Pass6 Pass9 Passcisco7609#2.1.2登录到FWSMcisco7609#session slot 3 p 1The default escape character is Ctrl-^, then x.You can also type 'exit' at the remote prompt to end the sessionTrying 127.0.0.31 ... OpenUser Access VerificationPassword:Type help or '?' for a list of available commands.FWSM> enPassword: *************FWSM#2.1.3 Lisence激活license实际上是一个激活码,要获取一个激活码,你需要产品授权密钥,然后到思科网站去注册,通常KEY会发送到你的邮箱中。

!访问思科网站/go/license!通过你的Product Authorization Key申请!使用activation-key命令激活hostname(config)# activation-key 0xe02888da 0x4ba7bed6 0xf1c123ae 0xffd8624e !完成激活后,可以用show version查看一下,如:FWSM# sh verFWSM Firewall Version 3.1(3) <system>Device Manager Version 5.0(1)FCompiled on Thu 06-Jul-06 12:44 by daleckiFWSM up 19 days 1 hourHardware: WS-SVC-FWM-1, 1024 MB RAM, CPU Pentium III 1000 MHzFlash STI Flash 7.2.0 @ 0xc321, 20MB0: Int: Not licensed : irq 51: Int: Not licensed : irq 72: Int: Not licensed : irq 11Licensed features for this platform:Maximum Interfaces : 1000Inside Hosts : UnlimitedFailover : Active/ActiveVPN-DES : EnabledVPN-3DES-AES : EnabledCut-through Proxy : EnabledGuards : EnabledURL Filtering : EnabledSecurity Contexts : 20GTP/GPRS : DisabledVPN Peers : UnlimitedSerial Number: SAD10*********Running Activation Key: 0x1b45f8b5 0x0d9733b0 XXXXXXX XXXXXXXXConfiguration has not been modified since last system restart.FWSM#2.1.4模式切换FWSM有2种context工作模式:一种为single context mode即为一个物理FWSM;另一种为Multiple Context Mode即将FWSM虚拟成多个FW,可通过show mode命令查看。