AAA及radius配置步骤

AAA 及RADIUS 协议配置

AAA 及RADIUS 协议配置一、aaa 及radius 协议简介1. aaa 的功能aaa 是authentication(认证)、authorization(授权)和accounting(计费)的简称。

它提供对用户进行认证、授权和计费三种安全功能。

具体如下:a、认证(authentication):认证用户是否可以获得访问权,确定哪些用户可以访问网络。

b、授权(authorization):授权用户可以使用哪些服务。

c、计费(accounting):记录用户使用网络资源的情况。

aaa 一般采用客户/服务器结构,客户端运行于被管理的资源侧,服务器上则集中存放用户信息。

这种结构既具有良好的可扩展性,又便于用户信息的集中管理。

计费网关主要使用aaa 中的认证功能对终端用户进行认证管理。

2. radius 协议(1) radius 简介radius 是remote authentication dial-in user service(远程认证拨号用户服务)的简称,最初由livingston enterprise 公司开发,作为一种分布式的客户机/服务器系统,能提供aaa 功能。

radiu s 技术可以保护网络不受未授权访问的干扰,常被用在既要求较高安全性、又要求维持远程用户访问的各种网络环境中(如用来管理使用串口和调制解调器的大量分散拨号用户)。

radius 服务包括三个组成部分:a、协议:rfc2865、2866 协议基于udp/ip 层定义了radius 帧格式及消息传输机制,并定义了1812 作为认证端口,1813 作为计费端口。

b、服务器:radius 服务器运行在中心计算机或工作站上,包含了相关的用户认证和网络服务访问信息。

c、客户端:位于拨号访问服务器nas(network access server)侧,可以遍布整个网络。

radius 基于客户/服务器模型,nas(如路由器)作为radius 客户端,负责传输用户信息到指定的r adius 服务器,然后根据从服务器返回的信息进行相应处理(如接入/挂断用户)。

华为交换机AAA配置管理

AAA配置与管理一、根底1、AAA是指:authentication〔认证〕、authorization〔授权〕、accounting〔计费〕的简称,是网络平安的一种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius〔远程拨号认证系统〕效劳或hwtacacs〔华为终端访问控制系统〕效劳器完成认证/授权;AAA是基于用户进展认证、授权、计费的,而NAC案是基于接入设备接口进展认证的。

在实际应用中,可以使用AAA的一种或两种效劳。

2、AAA根本架构:C/S构造,AAA客户端〔也叫NAS-网络接入效劳器〕是使能了aaa功能的网络设备〔可以是一台或多台、不一定是接入设备〕3、AAA基于域的用户管理:通过域来进展AAA用户管理,每个域下可以应用不同的认证、授权、计费以及radius或hwtacacs效劳器模板,相当于对用户进展分类管理缺省情况下,设备存在配置名为default〔全局缺省普通域〕和default_admin〔全局缺省管理域〕,均不能删除,只能修改,都属于本地认证;default为接入用户的缺省域,default_admin为管理员账号域〔如、ssh、telnet、terminal、ftp用户〕的缺省域。

用户所属域是由域分隔符后的字符串来决定的,域分隔符可以是、|、%等符号,如userhuawei.就表示属于huawei 域,如果用户名不带,就属于系统缺省default域。

自定义域可以被配置为全局缺省普通域或全局缺省管理域,但域下配置的授权信息较AAA效劳器的授权信息优先级低,通常是两者配置的授权信息一致。

4、radius协议Radius通过认证授权来提供接入效劳、通过计费来收集、记录用户对网络资源的使用。

定义UDP 1812、1813作为认证〔授权〕、计费端口Radius效劳器维护三个数据库:Users:存储用户信息〔用户名、口令、使用的协议、IP地址等〕Clients:存储radius客户端信息〔接入设备的共享密钥、IP地址〕Dictionary:存储radius协议中的属性和属性值含义Radius客户端与radius效劳器之间通过共享密钥来对传输数据加密,但共享密钥不通过网络来传输。

AAARadius安装手册

AAARaiuds 宽带管理系统前言本文档主要是为了让用户能够全面的认识和了解本产品,通过文档用户可以了解到产品从安装到使用的相关方法和支持功能。

一、系统安装1.系统简介服务器以UNIX 64位为平台研发,采用了当今最为稳定的系统架构,以保证系统在使用过程中的稳定和高效。

以国际标准的RADIUS协议为基础,能够兼容市面上大多数的PPPoE,VPN,802.1x产品的认证和计费功能。

使终端用户接入互联网能够得到合法的接入认证,保障了互联网资源的合理使用以及网络安全。

产品广泛使用于小区宽带,酒店,学校,政府企事业单位等,得到了市场的广泛认可。

1,认证,授权,计帐(AAA)2,WEB管理,WEB自助界面管理3,支持多网关用户集中化管理4,支持工单管理,财务管理5,支持双机热备,双机负载6,支持市面大多数网关的认证,授权,记帐。

如:华为,RouteOS,WayOS,海蜘蛛...、12.硬件要求2.1.实体机配置要求:(详细参照Centos6.4硬件列表)2.1.1.主板英特尔平台服务器版,只要稳定;其他平台均可。

(根据官方提供的硬件配置参数)2.2.CPU英特尔平台,双核或者多核均可;其他平台均可。

(根据官方提供的硬件配置参数)2.3.内存2G或者2G以上。

(根据支持用户数来决定)。

2.4.网卡英特尔千兆网卡2张或者2张以上,百兆也可以,最好是相同型号;普通的千兆和百兆网卡也可以,稳定性相对性不高。

(根据用户数来决定)2.5.硬盘40G以上。

测试使用8G或者以上CF卡和电子盘均可。

(根据用户数来决定)注意:硬盘最好是用没有数据的硬盘或者存储空间,因为安装了本系统后里面的数据会给全部删除,且不能恢复。

22.2.虚拟机要求:无条件的也可以使用虚拟机安装本系统进行测试!虚拟机版本要求6.5或者以上。

3.系统安装3.1工具准备1、CD光盘2、PC电脑一台3、网线一条4、USB光驱3.2.刻录光盘将ISO按照引导光盘的刻录方式刻录ISO文件到CD-R(RW)光盘上。

H3C配置AAA、RADIUS和TACACS+

AAA包含三种功能:认证、授权、计费

常用RADIUS协议和TACACS+协议 使用远程服务器,或交换机设备本身作本地认证

服务器

4

AAA支持的服务

AAA通过对服务器的详细配置,对多种 服务提供安全保证

支持FTP、TELNET、PPP、端口接入

验证动作包含核对用户名、密码、证书 授权表现为下发用户权限、访问目录、 用户级别等 计费表现为记录用户上网流量、时长等

22

TACACS+维护命令

操作 查看所有或指定 HWTACACS方案配置信 息或统计信息 显示缓存的没有得到响应 的停止计费请求报文 清除TACACS协议的统计 信息 清除缓存中没有得到响应 的停止计费请求报文 命令 display hwtacacs [ hwtacacsscheme-name [ statistics ] ] display stop-accounting-buffer hwtacacs-scheme hwtacacsscheme-name reset hwtacacs statistics { accounting | all | authentication | authorization } reset stop stop-accounting-buffer accounting buffer hwtacacs-scheme hwtacacsscheme-name

(6)用户访问资源 (7)计费结束请求包 (8)计费结束请求响应包 (9)通知访问结束

10

RADIUS属性

Attribute字段携带认证、授权、计费信 息 采用(Type y ,Length g ,Value)三元组 格式 常用属性

AAA及多台Radius冗余设置

3.1 AAA及多台Radius冗余设置全局设置AAA认证和授权、Radius、启用802.1x,通过telnet命令行登录到交换机上,进入特权模式,配置交换机对RADIUS服务器的支持;运行configure terminal进入到全局配置模式,运行以下命令!!启用AAAaaa new-model!!创建缺省的登录认证方法列表,采用line password认证。

aaa authentication login default line none!!创建EoU认证方法列表, group radius表示使用Radius服务进行认证!!如果不做EoU认证,不需要下面这条命令aaa authentication eou default group radius!!!! Local method用于所有AAA服务器都Down之后,采用AAA down Policy所需aaa authorization network default group radius local!!指定radius服务器IP地址和安全字,可以配置多个做备份!!test01为网络设备发送给Radius的测试用“用户名”,可以更改!!idle-time 3表示网络设备隔多长时间给Radius发送一次Test01radius-server host 192.168.0.1 auth-port 1812 acct-port 1813 test username test01 idle-time 3 key radiuskeyradius-server host 192.168.1.205 auth-port 1812 acct-port 1813 test username test01 idle-time 3 key radiuskey!!将dead的Radius的优先级降低,缺省情况下不调整优先级别!!当已经发现第一个Radius dead时,如果有认证请求,直接将认证包发给第二个radius-server retry method reorder!!指定网络交换机向radius服务器的认证包的重传次数,缺省值为3!! 减少该值有可以更快地切换到下一台Radius服务器来做认证radius-server retransmit 3!!指定认证包的超时,缺省为5秒radius-server timeout 3!!交换机发给Radius时,把终端的IP包含在数据包中radius-server attribute 8 include-in-access-reqradius-server vsa send authentication!!AAA dead detection设置!!time 5指5秒内Radius不响应算作无应答,tries 3指连续3次request没有应答!!配置dead-criteria之前,必须配置radius-server deadtime命令!! The tries parameter should be the same as the number of retransmission attempts radius-server dead-criteria time 5 tries 3!!设置deadtime为3分钟,3分钟后网络设备会再次尝试radius-server deadtime 3这样就启动了交换机上对RADIUS服务器的支持;3.2交换机/路由器上EOU设置及AAA down配置Cisco 3750G交换机上配置基于EoU的NAC-L2-IP!!创建EoU认证方法列表, group radius表示使用Radius服务进行认证aaa authentication eou default group radius!! Local method用于所有AAA服务器都Down之后,采用AAA down Policy所需aaa authorization network default group radius local!!创建ip准入控制名称(NAC-L2-IP是名称,可以自己任意指定),Event之后为可选!!down_polciy指定在AAA Server全部Down的情况下,如何控制终端的访问ip admission name NAC-L2-IP eapoudp event timeout aaa policy identity down_policy!!AAA down policy所需identity policy down_policyaccess-group down_acl!!AAA server down时,允许终端访问的资源ip access-list extended down_aclpermit ip any any!!启动网络设备的设备追踪功能ip device tracking!!配置一些EoU的参数!!允许网络设备将无代理的设备的信息发送到Radius服务器进行认证(根据IP、Mac地址)eou allow clientless!!设置重传的超时和次数。

AAA认证实验

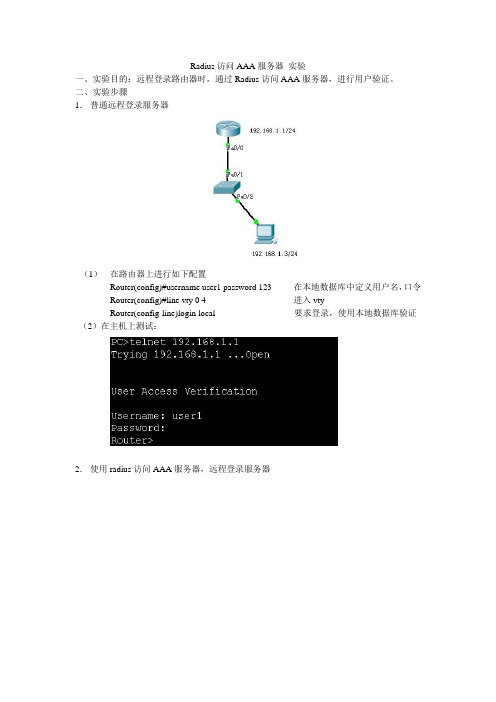

Radius访问AAA服务器实验

一、实验目的:远程登录路由器时,通过Radius访问AAA服务器,进行用户验证。

二、实验步骤

1.普通远程登录服务器

(1)在路由器上进行如下配置

Router(config)#username user1 password 123 在本地数据库中定义用户名,口令

Router(config)#line vty 0 4 进入vty

Router(config-line)login local 要求登录,使用本地数据库验证(2)在主机上测试:

2.使用radius访问AAA服务器,远程登录服务器

(1)radius服务器设置

(2)路由器的配置

Router(config)#aaa new-model 采用AAA认证Router(config)#aaa authentication login default group radius enable 使用Radius服务器认证login

Router(config)#radius-server host 192.168.1.2 指定radius服务器Router(config)#radius-server key abc 设置和radius服务器的共享密钥

Router(config)#line vty 0 4

Router(config-line)#no login local

Router(config-line)#login default

(3)主机Telnet到路由器,输入在Radius服务器上设置的用户名和密码。

AAA认证及RADIUS服务实现远程登录和控制台登录

R1#ping 192.168.9.171

Sending 5, 100-byte ICMP Echoes to 192.168.9.171, timeout is 2 seconds:

< press Ctrl+C to break >

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max =1/1/1ms

R1#

(2)配置路由器R1的AAA认证。

R1#config t

R1(config)#usernamezhugepassword0

R1(config)#aaa new-model

R1(config)#aaa authen login man01 group radius local

R1(config)#radius-server host 192.168.9.254

R1(config)#int fa 0/1

R1(config-if-FastEthernet 0/1)#ip add 202.110.118.1 255.255.255.252

R1(config-if-FastEthernet 0/1)#no shut

R1(config-if-FastEthernet 0/1)#end

二、实验步骤

1.按照如图所示的拓扑结构连接网络设备。

2.利用WinRadius软件实现RADIUS服务器部署。(该步骤在IP地址为:192.168.9.254的服务器中进行)具体步骤如下:

(1)

(2)把WinRadius解压到一个目录中。

②PC2登录情况

③console端口控制台登录情况

华为交换机AAA配置与管理

AAA配置与管理一、基础1、AAA是指:authentication(认证)、authorization(授权)、accounting(计费)的简称,是网络安全的一种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs (华为终端访问控制系统)服务器完成认证/授权;AAA是基于用户进行认证、授权、计费的,而NAC方案是基于接入设备接口进行认证的。

在实际应用中,可以使用AAA的一种或两种服务。

2、AAA基本架构:C/S结构,AAA客户端(也叫NAS-网络接入服务器)是使能了aaa功能的网络设备(可以是一台或多台、不一定是接入设备)3、AAA基于域的用户管理:通过域来进行AAA用户管理,每个域下可以应用不同的认证、授权、计费以及radius或hwtacacs服务器模板,相当于对用户进行分类管理缺省情况下,设备存在配置名为default(全局缺省普通域)和default_admin(全局缺省管理域),均不能删除,只能修改,都属于本地认证;default为接入用户的缺省域,default_admin为管理员账号域(如http、ssh、telnet、terminal、ftp用户)的缺省域。

用户所属域是由域分隔符后的字符串来决定的,域分隔符可以是@、|、%等符号,如***************就表示属于huawei域,如果用户名不带@,就属于系统缺省default域。

自定义域可以被配置为全局缺省普通域或全局缺省管理域,但域下配置的授权信息较AAA服务器的授权信息优先级低,通常是两者配置的授权信息一致。

4、radius协议Radius通过认证授权来提供接入服务、通过计费来收集、记录用户对网络资源的使用。

定义UDP 1812、1813作为认证(授权)、计费端口Radius服务器维护三个数据库:Users:存储用户信息(用户名、口令、使用的协议、IP地址等)Clients:存储radius客户端信息(接入设备的共享密钥、IP地址)Dictionary:存储radius协议中的属性和属性值含义Radius客户端与radius服务器之间通过共享密钥来对传输数据加密,但共享密钥不通过网络来传输。

CISCO交换机AAA配置

【必要命令】

全局模式

switch(config)# aaa new-model

注:启用AAA认证

switch(config)# aaa authentication dot1x default group radius local

注:启用AAA通过RADIUS服务器做认证

注:设置交换机端口故障关闭时间,过后关闭的端口自动打开

注:生成树的端口快速转发,更加快速从DHCP获取IP地址

端口错误检测

switch(config)# errdisable recovery cause all

注:防止交换机端口因异常被关闭,恢复其正常状态

switch(config)# errdisable recovery interval 30

注:开启全局DHCP SNOOPYING功能

switch(config)# ip dhcp snooping vlan 2

注:指定DHCP SNOOPYING范围

switch(config)# interface g0/1

注:进入接口(配置级联端口和连接DHCP服务器的端口为信任端口)

switch(config-if)# ip dhcp snooping trust

注:动态绑定DHCP-SNOOPING表项,过滤掉其它数据(无port-security则只绑定ip,有port-security则是绑定ip+mac)

相关命令

show ip dhcp snooping binding

STP生成树

Switch(config-if)# spanning-tree portfast

aaa认证原理实验总结

aaa认证原理实验总结aaa 认证原理实验旨在帮助学生理解认证技术的基本工作原理,以及如何在实践中应用这些技术来保护网络和系统的安全性。

在本次实验中,我们将通过模拟实验环境来演示 aaa 认证的原理和实践应用。

AAA 认证 (Authentication, Authorization, and Accounting) 是一种通用的认证授权机制,用于确定用户的身份,授权用户执行特定操作的权利,并记录用户的活动。

在模拟实验中,我们将使用 radius 认证服务器来验证用户的身份,并使用ldap 服务器来授权用户访问特定的资源。

此外,我们还将使用计费服务器来记录用户的活动,并计算用户的认证计费。

以下是模拟实验的步骤:1. 配置 radius 认证服务器:在 radius 认证服务器上安装 radius 客户端和服务器软件,并配置 radius 服务器的配置文件。

确保 radius 服务器能够正常工作,并能够向客户端提供正确的认证服务。

2. 配置 ldap 服务器:在 ldap 服务器上安装 ldap 客户端和服务器软件,并配置 ldap 服务器的配置文件。

确保 ldap 服务器能够正常工作,并能够向用户提供正确的认证服务。

3. 配置计费服务器:在计费服务器上安装计费软件,并配置计费服务器的配置文件。

确保计费服务器能够正常工作,并能够记录用户的活动,并计算用户的认证计费。

4. 配置客户端:在客户端上安装 radius 客户端软件,并配置 radius 客户端的配置文件。

确保客户端能够向 radius 认证服务器发送正确的认证请求,并能够从 radius 认证服务器接收正确的认证响应。

5. 实验操作:在实验环境中,我们可以使用 radius 客户端向 radius 认证服务器发送认证请求,并使用 ldap 服务器向计费服务器发送认证请求。

如果认证请求被成功接受,客户端将能够访问特定的资源。

如果认证请求被拒绝,客户端将无法访问特定的资源。

M000 0007 中低端路由器AAA及Radius配置(中文版V1.1)定稿

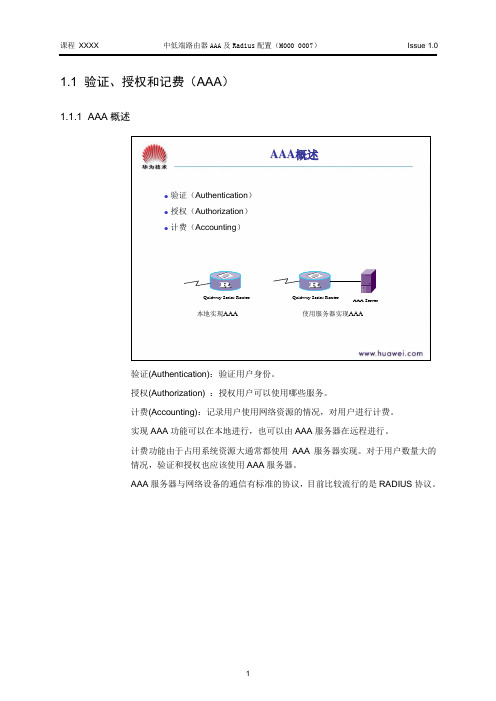

1.1 验证、授权和记费(AAA)1.1.1 AAA概述AAA概述l验证(Authentication)l授权(Authorization)l计费(Accounting)Quidway Series Router Quidway Series RouterAAA Server本地实现AAA使用服务器实现AAA验证(Authentication):验证用户身份。

授权(Authorization) :授权用户可以使用哪些服务。

计费(Accounting):记录用户使用网络资源的情况,对用户进行计费。

实现AAA功能可以在本地进行,也可以由AAA服务器在远程进行。

计费功能由于占用系统资源大通常都使用AAA服务器实现。

对于用户数量大的情况,验证和授权也应该使用AAA服务器。

AAA服务器与网络设备的通信有标准的协议,目前比较流行的是RADIUS协议。

1.1.2 提供AAA 支持的服务 提供AAA 支持的服务Quidway Series RouterQuidway Series Router Quidway Series RouterEXEC 远程设备FTP Client PPPPPP :PPP 的PAP 、CHAP 验证的用户。

EXEC :指通过telnet 登陆到路由器,以及通过各种方式(如console 口,aux 口等)进入到路由器进行配置的操作。

FTP :通过ftp 登陆到路由器的用户。

1.1.3 验证与授权验证与授权验证授权用户名、口令验证PPP的CHAP验证主叫号码认证服务类型回呼号码隧道属性1、验证用户名、口令验证:包括PPP的PAP验证、PPP的CHAP验证、EXEC用户验证、FTP用户验证。

拨号的PPP用户可以进行主叫号码验证。

2、授权服务类型授权:对一个用户授权提供的服务。

可以是PPP、EXEC、FTP中的一种或几种。

回呼号码:对PPP回呼用户可以设定回呼号码。

隧道属性:配置L2TP的隧道属性。

华为AAA和RADIUS配置

华为设备AAA和RADIUS配置一、AAA概述AAA是Authentication,Authorization and Accounting(认证、授权和计费)的简称,它提供了一个用来对认证、授权和计费这三种安全功能进行配置的一致性框架,实际上是对网络安全的一种管理。

这里的网络安全主要是指访问控制,包括:l 哪些用户可以访问网络服务器;l 具有访问权的用户可以得到哪些服务;l 如何对正在使用网络资源的用户进行计费;针对以上问题,AAA必须提供下列服务:l 认证:验证用户是否可获得访问权。

l 授权:授权用户可使用哪些服务。

l 计费:记录用户使用网络资源的情况。

AAA一般采用客户/服务器结构:客户端运行于被管理的资源侧,服务器上集中存放用户信息。

因此,AAA框架具有良好的可扩展性,并且容易实现用户信息的集中管理。

RADIUS协议概述如前所述,AAA是一种管理框架,因此,它可以用多种协议来实现。

在实践中,人们最常使用RADIUS协议来实现AAA。

1. 什么是RADIUSRADIUS是Remote Authentication Dial-In User Service(远程认证拨号用户服务)的简称,它是一种分布式的、客户机/服务器结构的信息交互协议,能保护网络不受未授权访问的干扰,常被应用在既要求较高安全性、又要求维持远程用户访问的各种网络环境中(例如,它常被应用来管理使用串口和调制解调器的大量分散拨号用户)。

RADIUS系统是 NAS(Network Access Server)系统的重要辅助部分。

当RADIUS系统启动后,如果用户想要通过与NAS(PSTN环境下的拨号接入服务器或以太网环境下带接入功能的以太网交换机)建立连接从而获得访问其它网络的权利或取得使用某些网络资源的权利时,NAS,也就是RADIUS客户端将把用户的认证、授权和计费请求传递给RADIUS服务器。

RADIUS 服务器上有一个用户数据库,其中包含了所有的用户认证和网络服务访问信息。

第四十章 AAA和RADIUS

RADIUS服务器

用户名密码

AAA:认证、授权、计费

依托RADIUS等协议完成认证、授权和计费 提供多域满足ISP应用 提供服务器的备份方案 应用于接入认证,管理授权等多领域

4

目录

AAA架构 AAA的配置 RADIUS认证原理 RADIUS配置 AAA&RADIUS应用举例

RADIUS概述

采用客户端/服务器架构

采用UDP传输,认证端口1812、计费端 口1813 支持客户端的密钥认证

支持多种认证方式(PAP/CHAP) 扩展支持EAP 灵活多样的TLV属性对,易扩展

10

RADIUS交互流程

HostA RADIUS Client RADIUS Server

RADIUS的配置任务

创建RADIUS的方案

配置方案的主认证、计费服务器

配置方案的从认证、计费服务器

配置NAS-IP

配置共享密钥

配置用户名格式

配置定时器即报文重传 配置服务器类型

16

RADIUS配置

创建RADIUS方案

radius scheme radius-scheme-name

AAA和RADIUS

构建H3C高性能园区网络 1.0

引入

用户准入控制成为网络安全的首要任务 用户行为审计和控制已经引起了管理员的重视

合理高效的安全架构在网络中的应用势在必行

成熟的AAA架构和RADIUS成为网络部署的首选

课程目标

学习完本课程,您应该能够:

描述AAA的架构 描述RADIUS协议的认证流程 列举RADIUS协议的主要属性

华为思科设备RADIUS配置教程

华为思科设备RADIUS配置教程1.RADIUS配置RADIUS客户端配置:思科设备例子:交换机和路由器的配置:aaa new-modelaaa authentication login auth group radius local //配置登陆认证的优先级radius-server host 139.123.252.245 auth-port 1812 acct-port 1813//配置RADIUS服务器IP地址和端口。

radius-server host 139.123.252.244 auth-port 1812 acct-port 1813radius-server retransmit 3radius-server key ZDBF%51 //配置密码line vty 0 4login authentication auth防火墙PIX的配置:aaa-server radius-authport 1812aaa-server radius-acctport 1813aaa-server TACACS+ protocol tacacs+aaa-server RADIUS protocol radiusaaa-server rsa_radius protocol radiusaaa-server auth protocol radiusaaa-server auth (inside) host 192.168.41.226 ZDBF%51 timeout 10aaa-server LOCAL protocol tacacs+aaa-server radius protocol radiusaaa authentication telnet console auth华为设备例子:VRP3.X版本的配置:radius scheme authprimary authentication 192.168.41.226 1812 //配置主用服务器IP地址和端口primary accounting 192.168.41.226 1813 secondary authentication 192.168.41.227 1812 //配置备用服务器IP地址和端口secondary accounting 192.168.41.227 1813 key authentication ZDBF%51 //配置密码key accounting ZDBF%51user-name-format without-domaindomain authscheme radius-scheme auth localaccounting optionaldomain default enable authuser-interface vty 0 4authentication-mode schemeVRP5.X版本的配置:radius scheme authprimary authentication 192.168.41.226 1812 //配置主用服务器IP地址和端口primary accounting 192.168.41.226 1813 secondary authentication 192.168.41.227 1812 //配置备用服务器IP地址和端口secondary accounting 192.168.41.227 1813 key authentication ZDBF%51 //配置密码key accounting ZDBF%51domain authauthentication default radius-scheme auth local //配置AAA 中的认验模式authorization default radius-scheme auth local //配置AAA中的授权模式accounting optionaldomain default enable authuser-interface vty 0 4authentication-mode scheme华为E100、E200和E500的配置:radius-server template authradius-server shared-key ZDBF%51radius-server authentication 192.168.41.226 1812radius-server authentication 192.168.41.227 1812 secondary radius-server accounting 192.168.41.226 1813radius-server accounting 192.168.41.227 1813 secondaryaaalocal-user huawei password cipher N`C55QK<`=/Q=^Q`MAF4<1!!authentication-scheme defaultauthentication-mode radius local#authorization-scheme default#accounting-scheme default#domain defaultradius-server authNETSCREEN设备例子:set auth-server "Local" id 0set auth-server "Local" server-name "Local"set auth-server "radius" id 1set auth-server "radius" server-name "192.168.41.226" set auth-server "radius" backup1 "192.168.41.227"set auth-server "radius" account-type authset auth-server "radius" radius port 1812set auth-server "radius" radius secret "ZDBF%51"set auth default auth server "radius"set admin auth server "radius"set admin privilege read-write。

H3C-RADIUS配置

目录1 AAA配置1.1 AAA简介1.2 RADIUS协议简介1.2.1 客户端/服务器模式1.2.2 安全和认证机制1.2.3 RADIUS的基本消息交互流程1.2.4 RADIUS报文结构1.2.5 RADIUS扩展属性1.3 HWTACACS协议简介1.3.1 HWTACACS协议与RADIUS协议的区别1.3.2 HWTACACS的基本消息交互流程1.4 协议规范1.5 AAA配置任务简介1.6 配置AAA1.6.1 配置准备1.6.2 创建ISP域1.6.3 配置ISP域的属性1.6.4 配置ISP域的AAA认证方案1.6.5 配置ISP域的AAA授权方案1.6.6 配置ISP域的AAA计费方案1.6.7 配置本地用户的属性1.6.8 配置用户组的属性1.6.9 配置强制切断用户连接1.6.10 AAA显示与维护1.7 配置RADIUS1.7.1 创建RADIUS方案1.7.2 配置RADIUS认证/授权服务器1.7.3 配置RADIUS计费服务器及相关参数1.7.4 配置RADIUS报文的共享密钥1.7.5 配置RADIUS报文的超时重传次数最大值1.7.6 配置支持的RADIUS服务器的类型1.7.7 配置RADIUS服务器的状态1.7.8 配置发送给RADIUS服务器的数据相关属性1.7.9 配置RADIUS服务器的定时器1.7.10 配置RADIUS服务器的安全策略服务器1.7.11 使能RADIUS客户端的监听端口1.7.12 RADIUS显示和维护1.8 配置HWTACACS1.8.1 创建HWTACACS方案1.8.2 配置HWTACACS认证服务器1.8.3 配置HWTACACS授权服务器1.8.4 配置HWTACACS计费服务器1.8.5 配置HWTACACS报文的共享密钥1.8.6 配置发送给HWTACACS服务器的数据相关属性1.8.7 配置HWTACACS服务器的定时器1.8.8 HWTACACS显示和维护1.9 AAA典型配置举例1.9.1 Telnet/SSH用户通过RADIUS服务器认证、授权、计费的应用配置1.9.2 FTP/Telnet用户本地认证、授权、计费配置1.9.3 PPP用户通过HWTACACS服务器认证、授权、计费的应用配置1.10 AAA常见配置错误举例1.10.1 RADIUS认证/授权失败1.10.2 RADIUS报文传送失败1.10.3 RADIUS计费功能异常1.10.4 HWTACACS常见配置错误举例1 AAA配置1.1 AAA简介AAA是Authentication、Authorization、Accounting(认证、授权、计费)的简称,是网络安全的一种管理机制,提供了认证、授权、计费三种安全功能。

Juniper交换机AAA认证

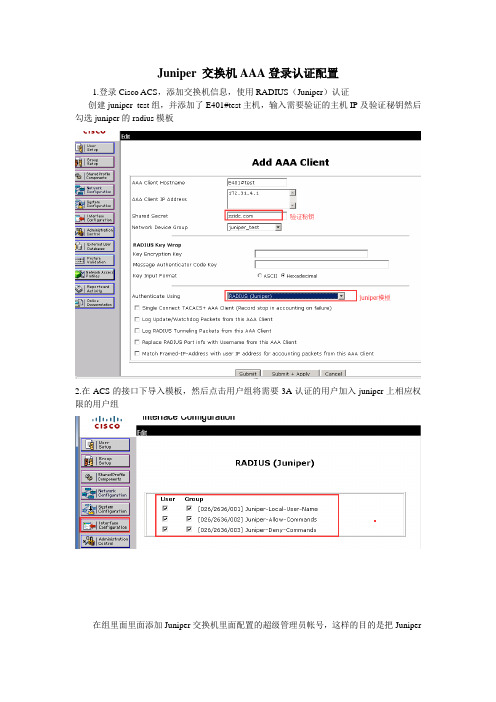

Juniper 交换机AAA登录认证配置1.登录Cisco ACS,添加交换机信息,使用RADIUS(Juniper)认证创建juniper_test组,并添加了E401#test主机,输入需要验证的主机IP及验证秘钥然后勾选juniper的radius模板2.在ACS的接口下导入模板,然后点击用户组将需要3A认证的用户加入juniper上相应权限的用户组在组里面里面添加Juniper交换机里面配置的超级管理员帐号,这样的目的是把Juniper交换机上具有超级管理员权限的gainet这个用户的权限关联到Group 0这个组中,那么这个组中的用户(关联的域用户以及本地添加进去的本地用户)都具有超管的权限。

如果希望某个组(如Group 2)具有只读的权限,那么进入这个组的Edit Settings,在Juniper-Local-User-Name里面添加Juniper里面的只读用户read即可。

3.Juniper AAA Radius配置:set system authentication-order radiusset system radius-server 203.171.224.86 secret ""set system radius-server 203.171.224.86 timeout 5set system radius-server 203.171.224.86 source-address 172.31.4.1set system authentication-order password这条命令如果不删除,在AAA服务器正常通信情况下也能使用本地帐号登录;如果删除,在AAA服务器不能通信的情况下才能使用本地帐号登录。

4.登录验证Juniper交换机TACACS+配置1.Juniper交换机上tacacs+配置如下:set groups global system authentication-order tacplusset groups global system tacplus-server 203.171.224.86 secret ""set groups global system tacplus-server 203.171.224.86 timeout 5set groups global system tacplus-server 203.171.224.86 source-address 172.31.4.1set groups global system login user remote uid 2002set groups global system login user remote class super-userset apply-groups global不需要set system authentication-order 这条命令,因为set groups global已经指定了认证类型如果在AAA服务器不能通信的情况下才能使用本地帐号登录则添加如下命令:set groups global system authentication-order password或者set system authentication-order password2.ACS设置按照平时开机柜配置即可3.验证根据日志提示可得知用户有配置等权限。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

AAA(认证、授权、计费)配置步骤:

1.创建域:domain +name

2.配置认证方案:authentication +?(可以同时配置radius-scheme(或TACACS+)和local

认证方案,但是如果是local或none为第一方案,则不能采用其他认证方案)

3.配置授权方案:authorization+?(后面参数与认证一样)

4.配置计费方案:accounting+?(后面参数与上面一直)

Accounting optional 计费可选

Domain default enable +name 配置默认域(系统默认为system)

Radius配置

配置radius方案:radius scheme +name

配置主备认证服务器和计费服务器:

Primary authentication / accounting +ip

Secondary authentication / accounting +ip

配置nas-ip

Nas-ip +ip

或radius nas-ip +ip

在不配置时,系统以发送报文的出接口地址为nas-ip,在存在多个出接口的请款下建议配置nas-ip。

配置认证计费密钥

Key authentication | accounting +密码

配置用户名格式(默认带域名的)

User-name-format(with-domain | without-domain)

配置服务器类型(默认为standard)

Server-type standard|extended 标准的即不带私有属性

NAS可以理解为向服务器发起认证的设备,如百度移信的胖ap里的配置,nas-ip就配置成ap的管理地址

记得修改默认域。