ASA NAT实验

配置 PIX ASA FWSM之二:NAT

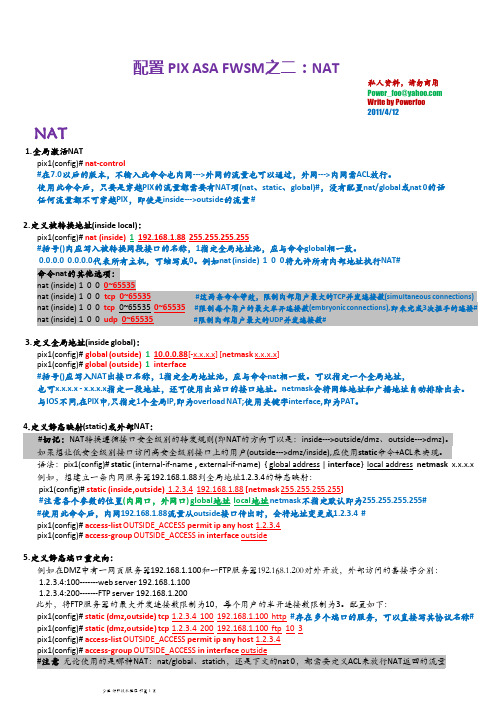

配置PIX ASA FWSM之二:NAT私人资料,请勿商用Power_foo@Write by Powerfoo2011/4/12NAT1.全局激活NATpix1(config)#nat-control#在7.0以后的版本,不输入此命令也内网--->外网的流量也可以通过,外网--->内网需ACL放行。

使用此命令后,只要是穿越PIX的流量都需要有NAT项(nat、static、global)#,没有配置nat/global或nat 0的话任何流量都不可穿越PIX,即使是inside--->outside的流量#2.定义被转换地址(inside local):pix1(config)# nat (inside) 1 192.168.1.88 255.255.255.255#括号()内应写入被转换网段接口的名称,1指定全局地址池,应与命令global相一致。

0.0.0.0 0.0.0.0代表所有主机,可缩写成0。

例如nat (inside) 1 0 0将允许所有内部地址执行NAT#命令nat的其他选项:nat (inside) 1 0 0 0~65535nat (inside) 1 0 0tcp 0~65535 #这两条命令等效,限制内部用户最大的TCP并发连接数(simultaneous connections) nat (inside) 1 0 0 tcp 0~65535 0~65535 #限制每个用户的最大半开连接数(embryonic connections),即未完成3次握手的连接# nat (inside) 1 0 0 udp0~65535 #限制内部用户最大的UDP并发连接数# 3.定义全局地址(inside global):pix1(config)#global (outside) 110.0.0.88[-x.x.x.x] [netmask x.x.x.x]pix1(config)#global (outside) 1 interface#括号()应写入NAT出接口名称,1指定全局地址池,应与命令nat相一致。

CiscoASA防火墙nat配置示例

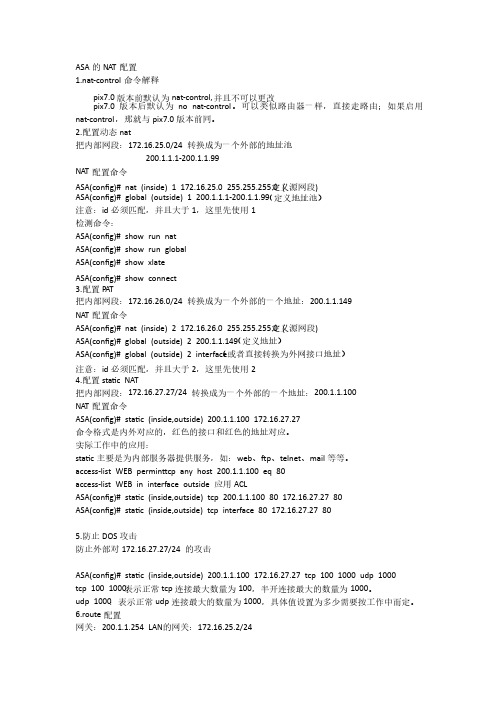

ASA的NA T配置配置1.nat-control命令解释命令解释pix7.0版本前默认为nat-control,并且不可以更改并且不可以更改nat-control。

可以类似路由器一样,直接走路由;如果启用no nat-controlpix7.0版本后默认为no nat-control,那就与pix7.0版本前同。

版本前同。

2.配置动态nat 把内部网段:172.16.25.0/24 转换成为一个外部的地址池转换成为一个外部的地址池200.1.1.1-200.1.1.99 NA T配置命令配置命令ASA(config)# nat (inside) 1 172.16.25.0 255.255.255.0 (定义源网段) ASA(config)# global (outside) 1 200.1.1.1-200.1.1.99 (定义地址池)(定义地址池)注意:id必须匹配,并且大于1,这里先使用1 检测命令:检测命令:ASA(config)# show run nat ASA(config)# show run global ASA(config)# show xlate ASA(config)# show connect 3.配置P A T 把内部网段:172.16.26.0/24 转换成为一个外部的一个地址:200.1.1.149 NA T配置命令配置命令ASA(config)# nat (inside) 2 172.16.26.0 255.255.255.0 (定义源网段) ASA(config)# global (outside) 2 200.1.1.149 (定义地址)(定义地址)ASA(config)# global (outside) 2 interface(或者直接转换为外网接口地址)(或者直接转换为外网接口地址)注意:id必须匹配,并且大于2,这里先使用2 4.配置sta c NAT 把内部网段:172.16.27.27/24 转换成为一个外部的一个地址:200.1.1.100 NA T配置命令配置命令ASA(config)# sta c (inside,outside) 200.1.1.100 172.16.27.27 命令格式是内外对应的,红色的接口和红色的地址对应。

ASA-NAT配置指南

ASA配置指南,~、文档属性 文档历史; 序号 版本号修订日期 修订人 修订内容 1.郑鑫 文档初定 2. ·3.4.<)(, 属性 内容标题 思科ASA 防火墙配置指南文档传播范围发布日期目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)《(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)四、NAT配置举例 (16)"(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)六、failover (65)(一)配置failover (65)%(二)配置A/A (76)一、文档说明<本文档主要介绍思科ASA防火墙在版本之前与版本之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在以后,但有很多老的设备都在以前,所以本文档通过使用ASA 与这两个版本来介绍。

请读者打开文档中的显示批注功能,文档中有部分批注内容。

)二、基础配置(一)查看系统信息hostnat (inside,outside) staticobject networkhostnat (outside,inside) staticaccess-list inbound extended permit ip host host access-group inbound in interface outside@新命令的outbound和inbound流量动作是一样的:(inside,outside)针对outbound流量是源的转换,针对inbound流量是目的的转换(outside,inside)针对outbound流量是转换目的,针对inbound的是转换源。

思科ASA系列防火墙NAT解析

思科ASA系列防火墙NAT解析网络地址转换(NAT, Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

防火墙都运行NAT,主要原因是:公网地址不够使用;隐藏内部IP 地址,增加安全性;允许外网主机访问DMZ。

动态NAT和PAT在图1中,内部主机访问外网和DMZ时,都需要转换源地址,配置方法如下:FW(config)# nat (inside) 1 10.0.1.0 255.255.255.0指定需要转换的源地址。

其NAT ID为1。

用于匹配global命令中的NAT ID。

FW(config)# global (outside) 1 61.136.150.10-61.136.150.20指定用于替代源地址的地址池。

其NAT ID为“1”,表明内口NAT ID为1的地址将被替换为地址池中的地址。

该方式即为动态NAT。

FW(config)# global (dmz) 1 10.0.2.20指定用于替代源地址的唯一地址。

其NAT ID为“1”,表明内口NAT ID为1的地址都将被替换为同一地址(10.0.2.20)。

该方式即为动态PAT。

收到来自内网的IP包后,防火墙首先根据路由表确定应将包发往哪个接口,然后执行地址转换。

静态NAT在图1中,为使外部用户可访问DMZ中的服务器,除适当应用ACL外,还需将服务器的IP地址(10.0.2.1)映射(静态转换)为公网地址(如61.136.151.1),静态转换命令如下:FW (config)# static (dmz,outside) 61.136.151.1 10.0.2.1 netmask255.255.255.255本例中子网掩码为255.255.255.255,表示只转换一个IP地址。

若参数形如“10.0.2.0 61.136.151.0 netmask 255.255.255.0”,则表示要完成一个子网到另一个子网的静态转换。

ASA基本配置与实验环境搭建

扩展ACL:asa802(config)#access-list acl-name extended {permit | deny} protocol src-ip-add src-mask dst-ip-add dst-mask [operator port]

NETSCREEN防火墙:通过对外网端口MIP和访问策略(set policy)来实现外网对内网及DMZ专项服务的访问限制。

ASA防火墙: 通过静态映射(static

(inside,outside))和策略(access-list)来实现外网对内网及DMZ专项服务的访问限制。

3、

内网地址转换

Telnet或SSH密码:

asa802(config)#passwd cisco

ASA接口名字和安全级别

asa802(config-if)#nameif inside(不起名,ping不通)

asa802(config-if)#security-level 100(取值0—100 ,值越大,安全级越高)

5、

路由的实现

PIX防火墙:通过route outside 、route inside来实现内外网的访问路由。

NETSCREEN防火墙:通过set route来实现内外网的访问路由。

ASA防火墙:通过route outside 、route inside来实现内外网的访问路由。

6、

管理地址的定义

定义一个全局地址池:

asa802(config)#global (outside) 1 200.1.1.100-200.0.0.110

NAT

NATNAT(Network address translation)网络地址翻译。

在以下一些场景需要使用:1、节省地址(私有IP转公有IP,避免私有IP冲突)2、使相同地址之间互访(总公司和分公司之间)3、外网访问内网的时候保证安全性4、更换ISP时不需要重新编址5、使用单个IP支持负载均衡NAT与代理服务器区别:NAT优点:透明、简单缺点:很多技术不适用NAT(数字签名、组播、动态路由、DNS域的迁移、BOOTP、TALK、NTALK、SNMP、NETFLOW)不支持TCP协议分段。

代理服务器优点:利于管理、杀毒、缓存加速、翻墙。

缺点:使用困难、成本、首次访问很可能延迟很长。

1、NAT的几种地址Inside local 网关内部设备的私有地址Inside global 网关连接外部的公网地址Outside local 外网的主机地址Outside global连接网关公网地址的地址发数据包的流程:①源包的源IP和目的IP分别为[inside local outside global]②发送到网关,先查路由表,如果有路由条目去往此目的IP,并且需要NAT,那么就去做NAT的翻译③按照NAT转换。

源IP和目的IP[inside global outside global]。

然后通过ISP传导目的地。

④如果目的地回包的话,源IP和目的IP是[outside global inside global]发回网关。

⑤收到包的时候先查看是否有NAT的翻译表项。

然后把inside global 翻译成insidelocal。

则源IP目的IP就是[outside global inside local]⑥再查网关是否有此路由。

如果有则需要发到目的地。

Cisco的路由器,出去的时候先查路由表,后查NAT。

回来的时候先转换,再查路由表。

ASA的NAT和路由器的NAT正好相反。

2、静态NAT(一对一转换)在转换的过程中,inside local inside global只能有一个。

实验四 cisco思科asa 模拟器 从内网访问DMZ服务器

实验四 ASA模拟器从内网访问DMZ区服务器配置(ASA模拟器)注意:本实验配置为用模拟器来实现,用来练习防火墙命令的使用,实现的功能和“实验四asa 5505 从内网访问DMZ服务器(真实防火墙)”相同,为了降低操作难度,我们只对ASA防火墙模拟器进行配置,完整的实验请参照“实验四asa 5505 从内网访问DMZ服务器(真实防火墙)”。

一、实验目标在这个实验中朋友你将要完成下列任务:1.用nameif命令给接口命名2.用ip address命令给接口分配IP3.用duplex配置接口的工作模式----双工(半双工)4.配置内部转化地址池(nat)外部转换地址globla二、实验拓扑三、实验过程1. ASA 模拟器基本配置:ciscoasa>ciscoasa> enablePassword:ciscoasa#ciscoasa# configure terminalciscoasa(config)# interface e0/2 *进入e0/2接口的配置模式ciscoasa(config-if)# nameif dmz *把e0/2接口的名称配置为dmzINFO: Security level for "dmz" set to 0 by default.ciscoasa(config-if)# security-level 50 *配置dmz 安全级别为50ciscoasa(config-if)# ip address 11.0.0.1 255.0.0.0 *给e0/2接口配置IP地址ciscoasa(config-if)# duplex auto *设置e0/2接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/2接口ciscoasa(config-if)# exit *退出e0/2接口的配置模式ciscoasa(config)#ciscoasa(config)# interface e0/0 *进入e0/0接口的配置模式ciscoasa(config-if)# nameif inside *把e0/0接口的名称配置为insideINFO: Security level for "inside" set to 100 by default.*安全级别取值范围为1~100,数字越大安全级别越高,在默认情况下,inside安全级别为100。

CiscoASA修订NAT基本配置

一、网络拓扑二、实验环境ASA防火墙eth0接口定义为outside区,Security-Level:0,接RouterF0/0;ASA防火墙eth1接口定义为insdie区,Security-Level:100,接Switch的上联口;ASA防火墙Eth2接口定义为DMZ 区,Security-Level:60,接MailServer;三、实验目的Server能够ping通Router的F0/0;outside能够访问insdie区的WebServer的http端口80和dmz区的MailServer的pop3端口110、smtp端口25.四、详细配置步骤1、端口配置CiscoASAconfiginterfaceethernet0CiscoASAconfignameifousideCiscoASAconfig-ifsecurity-level0CiscoASAconfig-ifipaddressCiscoASAconfig-ifnoshutCiscoASAconfiginterfaceethernet1CiscoASAconfignameifinsideCiscoASAconfig-ifsecurity-level100CiscoASAconfig-ifipaddressCiscoASAconfig-ifnoshutCiscoASAconfiginterfaceethernet2CiscoASAconfignameifdmzCiscoASAconfig-ifsecurity-level50CiscoASAconfig-ifCiscoASAconfig-ifnoshut2、路由配置CiscoASAconfigrouteoutside1默认路由CiscoASAconfigrouteinside1外网访问内网服务器的路由3、定义高安全接口区域需要进行地址转换的IP范围CiscoASAconfignatinside100CiscoASAconfignatdmz1004、定义低安全接口区域用于高安全接口区域进行IP转换的地址范围CiscoASAconfigglobaloutside1interfaceCiscoASAconfigglobaldmz1interface5、定义静态IP映射也称一对一映射CiscoASAconfigstaticinside,outsidetcpnetmaskCiscoASAconfigstaticdmz,outsidetcppop3pop3netmask2:110CiscoASAconfigstaticdmz,outsidetcpsmtpsmtpnetmask6、定义access-listCiscoASAconfigaccess-list101extendedpermitipanyanyCiscoASAconfigaccess-list101extendedpermiticmpanyanyCiscoASAconfigaccess-list102extendedpermittcpanyhosteqCiscoASAconfigaccess-list102extendedpermiticmpanyanyCiscoASAconfigaccess-list103extendedpermittcpanyhosteqpop3CiscoASAconfigaccess-list103extendedpermittcpanyhosteqsmtp7、在接口上应用access-listCiscoASAconfigaccess-group101ininterfaceoutsideCiscoASAconfigaccess-group102ininterfaceinsideCiscoASAconfigaccess-group103ininterfacedmz五、实验总结1、当流量从高权限区域流向低权限区域时1、只要路由配通了,无须配置nat/global,也无须配置access-list,就可以直接telnet低权限区域主机;2、只要路由配通了,同时配置了access-list,无须配置nat/global,就可以直接ping通低权限区域主机;3、只要路由配通了,同时配置了nat/global/access-list,此时telnet/ping均会执行地址转换2、当流量从低权限区域流向高权限区域时1、即使路由已经配通了,也不能成功访问;2、路由已经配通了,同时必须正确配置了staticIP地址映射及access-list,才能成功访问;3、调通路由是基础,同时只跟static/access-list有关,而跟nat/global毫无关系;。

ASA网络地址转换配置排除故障

如果NAT规则指定内部的服务器被转换为外部接口,接口的定货在NAT规则的“nat (里面,从外部 )…”;如果ASA的外部的一个客户端起动与服务器的一个新连接在里面, untranslate_hit计数器增加 。

再次,如果看到您新的NAT规则没有translate_hits或untranslate_hits,该意味着或者数据流不到达 ASA,或许或者有一更加高优先级在NAT表里的一个不同的规则匹配数据流。

Translate_hits :匹配在向前方向的NAT规则新连接的数量。

“向前方向”意味着连接通过ASA被建立了朝在NAT规则指定的接口的方向。如果NAT规则指定内部 的服务器被转换为外部接口,接口的定货在NAT规则的“nat (里面,从外部)…”;如果该服务器起动与 一台主机的一个新连接在外部, translate_hit计数器增加。

在下面的示例中的,进入内部接口和被注定到在互联网的一台主机产生的示例TCP信息包。信息包 跟踪程序工具表示,信息包匹配一个动态NAT规则和被转换为172.16.123.4的外部IP地址:

ASA# packet-tracer input inside tcp 10.10.10.123 12345 209.165.200.123 80

...(output omitted)...

Phase: 2 Type: NAT Subtype: Result: ALLOW Config: object network 10.10.10.0-net nat (inside,outside) dynamic interface Additional Information: Dynamic translate 10.10.10.123/12345 to 172.16.123.4/12345

教程:ASA防火墙技术:配置PAT

印象网络--工作室群号:300309792实验名称: ASA防火墙应用技术:配置PAT 实验人:lun0yellow(ylxl) 实验目的: (重点 :静态、动态PAT,远程SSH)实验拓扑:实验环境: Windows 7(64)+GNs3+VM虚拟机实验器材: GNS3+VM虚拟机实验步骤://配置IPS的接口,注意,IPS接口不要配置指向内网(局域网)的静态路由。

ISP(config)#int f0/0ISP(config-if)#ip add 202.106.20.1 255.255.255.248ISP(config-if)#no shISP(config-if)#int fISP(config-if)#int f0/1ISP(config-if)#ip add 150.149.30.1 255.255.255.0ISP(config-if)#no shISP(config-if)#exitISP(config)#enable secret isp //特权模式密码ISP(config)#line vty 0 4ISP(config-line)#password isp //telnet密码ISP(config-line)#loginISP(config-line)#do wr阶段一:配置ASA1防火墙的接口名称和地址ciscoasa# conf tciscoasa(config)# hostname ASA1ASA1(config)# int e0/0ASA1(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.ASA1(config-if)# ip add 192.168.1.1 255.255.255.0ASA1(config-if)# no shASA1(config-if)# int e0/1ASA1(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.ASA1(config-if)# ip add 202.106.20.2 255.255.255.248ASA1(config-if)# no shASA1(config-if)# int e0/2ASA1(config-if)# nameif dmzINFO: Security level for "dmz" set to 0 by default.ASA1(config-if)# sec 50ASA1(config-if)# ip add 192.168.2.1 255.255.255.0ASA1(config-if)# no sh阶段二:为边界防火墙配置到外网的默认路由ASA1(config-if)# exitASA1(config)# route outside 0 0 202.106.20.1阶段三:配置NAT//启用NAT控制,NAT规则是必须的,如果不匹配任何NAT规则,则流量不允许通过ASA1(config)# nat-controlASA1(config)# nat (inside) 1 192.168.1.0 255.255.255.0//配置动态PAT,提供内网接入互联网。

ASA-NAT配置指南

ASA配置指南●文档属性●文档历史目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)四、NAT配置举例 (16)(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)六、failover (65)(一)配置failover (65)(二)配置A/A (76)一、文档说明本文档主要介绍思科ASA防火墙在版本8.2之前与版本8.3之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在8.3以后,但有很多老的设备都在8.2以前,所以本文档通过使用ASA 8.0与8.4这两个版本来介绍。

请读者打开文档中的显示批注功能,文档中有部分批注内容。

二、基础配置(一)查看系统信息//ASA Software 8.4//ASA Software 8.0(二)版本区别简介两个版本除了在技术NAT和ACL配置方式有所不同外,其他技术配置方式都相同。

NAT:两个版本的NAT配置的动作和效果都是相同的,但配置方式都不通,详细见NAT 配置举例。

ACL:8.2之前的版本在放行inbound流量时放行的是映射的虚IP,而8.3以后的新版本放行inbound流量时是内网的真实IP,详细见配置举例。

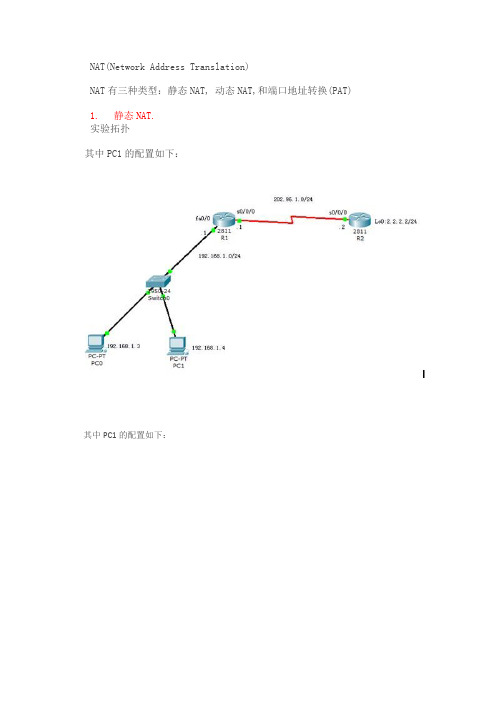

NAT配置实验

NAT(Network Address Translation)NAT有三种类型:静态NAT, 动态NAT,和端口地址转换(PAT)1.静态NAT.实验拓扑其中PC1的配置如下:其中PC1的配置如下:最关键的:配置路由器R1:R1(config)#ip nat inside source static 192.168.1.3 202.96.1.3 R1(config)#ip nat inside source static 192.168.1.4 202.96.1.4 //配置静态NAT映射R1(config)#inR1(config)#interface fR1(config)#interface fastEthernet 0/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#no shR1(config-if)#ip natR1(config-if)#ip nat inR1(config-if)#ip nat inside//配置NAT内部接口,进口R1(config-if)#inR1(config-if)#inter s0/0/0R1(config-if)ip address 202.96.1.1 255.255.255.0 R1(config-if)clock rate 64000R1(config-if)no shR1(config-if)#ip naR1(config-if)#ip nat ouR1(config-if)#ip nat outside//配置NAT外部接口,出口R1(config-if)#routR1(config-if)#routeR1(config-if)#exit//配置路由ripR1(config)#rouR1(config)#router riR1(config)#router ripR1(config-router)#version 2R1(config-router)#no autoR1(config-router)#no auto-summaryR1(config-router)#netwR1(config-router)#network 202.96.1.0R1(config-router)#配置路由器R2:R2(config)#inter s0/0/0R2(config-if)#ip address 202.96.1.2 255.255.255.0 R2(config-if)#no shR2(config-if)#inter lp 0R2(config-if)#ip address 2.2.2.2 255.255.255.0 R2(config-if)#exitR2(config)#router ripR2(config)#version 2R2(config)#no auto-summaryR2(config)#network 202.96.1.0R2(config)#network 2.0.0.0NAT调试:在路由器R1上开启debug ip nat然后在PC1上ping 2.2.2.2可以看到调试信息:R1#debug ip naR1#debug ip natIP NAT debugging is onR1#NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]R1#可以很清楚看到NAT转换的过程,私有地址192.168.1.4转换成公网地址202.96.1.4 然后再访问2.2.2.2Show ip nat translationR1#sh ip nat traR1#sh ip nat translationsPro Inside global Inside local Outside local Outside global--- 202.96.1.3 192.168.1.3 --- ------ 202.96.1.4 192.168.1.4 --- ---R1#2.动态NAT只需要改变R1的配置即可:R1(config)#R1(config)#ip natR1(config)#ip nat poR1(config)#ip nat pool natR1(config)#ip nat pool NR1(config)#ip nat pool NAR1(config)#ip nat pool natR1(config)#ip nat pool nat 202.96.1.3 202.96.1.100 netR1(config)#ip nat pool nat 202.96.1.3 202.96.1.100 netmask 255.255.255.0R1(config)#ip nat insR1(config)#ip nat inside souR1(config)#ip nat inside source list 1 poR1(config)#ip nat inside source list 1 pool natipnat_add_dynamic_cfg: id 1, flag 5, range 0poolstart 202.96.1.3 poolend 202.96.1.100id 1, flags 0, domain 0, lookup 0, aclnum 1 ,aclname 1 , mapname idb 0R1(config)#accR1(config)#access-list 1 perR1(config)#access-list 1 permit 192.168.1.0 0.0.0.255R1(config)#intR1(config)#interface faR1(config)#interface fastEthernet 0/0R1(config-if)#ip nat insR1(config-if)#ip nat insideR1(config-if)#interface s0/0/0R1(config-if)#ip nat ouR1(config-if)#ip nat outsideR1(config-if)#简单调试:R1#debug ip natIP NAT debugging is onR1#NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]NAT: s=192.168.1.4->202.96.1.4, d=2.2.2.2[0]NAT*: s=2.2.2.2, d=202.96.1.4->192.168.1.4[0]R1#sh ip nat traR1#sh ip nat translationsPro Inside global Inside local Outside local Outside global--- 202.96.1.3 192.168.1.3 --- --- --- 202.96.1.4 192.168.1.4 --- ---R1#sh ip nat staR1#sh ip nat statisticsTotal translations: 2 (2 static, 0 dynamic, 0 extended)Outside Interfaces: Serial0/0/0Inside Interfaces: FastEthernet0/0Hits: 32 Misses: 22Expired translations: 0Dynamic mappings:-- Inside Sourceaccess-list 1 pool nat refCount 0pool nat: netmask 255.255.255.0start 202.96.1.3 end 202.96.1.100。

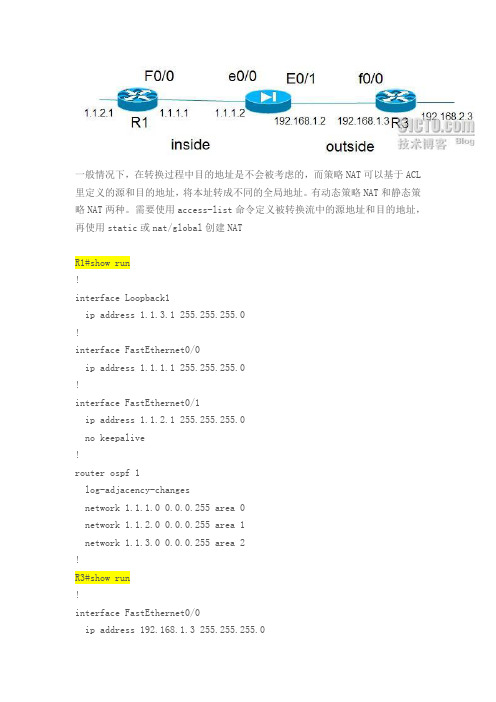

ASA中的策略NAT

一般情况下,在转换过程中目的地址是不会被考虑的,而策略NAT可以基于ACL 里定义的源和目的地址,将本址转成不同的全局地址。

有动态策略NAT和静态策略NAT两种。

需要使用access-list命令定义被转换流中的源地址和目的地址,再使用static或nat/global创建NATR1#show run!interface Loopback1ip address 1.1.3.1 255.255.255.0!interface FastEthernet0/0ip address 1.1.1.1 255.255.255.0!interface FastEthernet0/1ip address 1.1.2.1 255.255.255.0no keepalive!router ospf 1log-adjacency-changesnetwork 1.1.1.0 0.0.0.255 area 0network 1.1.2.0 0.0.0.255 area 1network 1.1.3.0 0.0.0.255 area 2!R3#show run!interface FastEthernet0/0ip address 192.168.1.3 255.255.255.0duplex autospeed auto!interface FastEthernet0/1ip address 192.168.2.3 255.255.255.0duplex autospeed autono keepalive!ip route 0.0.0.0 0.0.0.0 192.168.1.2!ciscoasa(config)# show run!interface Ethernet0/0nameif insidesecurity-level 100ip address 1.1.1.2 255.255.255.0!interface Ethernet0/1nameif outsidesecurity-level 0ip address 192.168.1.2 255.255.255.0access-list aclin extended permit icmp any anyaccess-group aclin in interface outside!(下面使用策略NAT,包括静态和动态)access-list policy-dynamic extended permit ip 1.1.2.0 255.255.255.0 192.168.1.0 255.255.255.0access-list policy-dynamic extended permit ip 1.1.1.0 255.255.255.0 192.168.1.0 255.255.255.0access-list policy-static extended permit ip host 1.1.3.1 192.168.2.0 255.255.255.0nat (inside) 1 access-list policy-dynamicglobal (outside) 1 192.168.0.1-192.168.0.14 netmask 255.255.255.240 static (inside,outside) 192.168.0.18 access-list policy-static!router ospf 1network 1.1.1.0 255.255.255.0 area 0log-adj-changesdefault-information originate!route outside 0.0.0.0 0.0.0.0 192.168.1.3 1使用下面工具进行测试:show xlate 可以查看转换槽的内容clear xlate 可以消除转换槽的内容show conn 可以查看所有处于活跃的边接动态策略NAT测试:ciscoasa(config)# show xlate1 in use, 3 most usedGlobal 192.168.0.18 Local 1.1.3.1(可以看到已经为源1.1.3.1创建了转换)在R1上使用扩展ping,源为1.1.2.1 目的为192.168.1.3使用debug icmp trace可以看到:ICMP echo request from inside:1.1.2.1 to outside:192.168.1.3 ID=17 seq=3 len=72ICMP echo request translating inside:1.1.2.1 to outside:192.168.0.1 ICMP echo reply from outside:192.168.1.3 to inside:192.168.0.1 ID=17 seq=3 len=72ICMP echo reply untranslating outside:192.168.0.1 to inside:1.1.2.1 在R1上使用扩展ping,源为1.1.1.1 目的为192.168.1.3使用debug icmp trace可以看到:ICMP echo request from inside:1.1.1.1 to outside:192.168.1.3 ID=18 seq=3 len=72ICMP echo request translating inside:1.1.1.1 to outside:192.168.0.2 ICMP echo reply from outside:192.168.1.3 to inside:192.168.0.2 ID=18 seq=3 len=72ICMP echo reply untranslating outside:192.168.0.2 to inside:1.1.1.1 配置成功静态策略NAT测试:在R1上使用扩展ping,源为1.1.2.1 目的为192.168.2.3使用debug icmp trace可以看到:ICMP echo request from inside:1.1.3.1 to outside:192.168.2.3 ID=19 seq=3 len=72ICMP echo request translating inside:1.1.3.1 to outside:192.168.0.18 ICMP echo reply from outside:192.168.2.3 to inside:192.168.0.18 ID=19 seq=3 len=72ICMP echo reply untranslating outside:192.168.0.18 to inside:1.1.3.1 OK!。

利用ASA的Twice NAT解决内网无法访问映射后的公网地址

一.概述:默认情况下,不管是Inside还是DMZ区映射到Outside区的地址或服务,Inside和DMZ区都无法通过映射后地址来访问内部服务器。

ASA8.3版本之后有一种新的NAT叫Twice-NAT,它可以在一个NAT语句中既匹配源地址,又匹配目标地址,并且可以对源地址、目标地址,端口号,三个参数中一~三个参数的转换。

二.基本思路:A.Inside区映射到Outside区①Outside区访问Inside区映射后的地址没有问题②Inside区访问Inside区映射后的地址,通过Twice NAT做源地址和目标地址转换---将源地址转换为Inside接口地址,目标地址转换为Inside设备实际地址---如果不做源地址,因为访问的数据流来回路径不同,无法建立会话③DMZ区访问Inside区映射后的地址,通过Twice NAT做目标地址转换---将目标地址转换为Inside设备的实际地址---因为两边都是实际地址,因此需要Inside和DMZ互相有对方的路由---也可以同时做源地址转换,将源地址转换为Iniside接口地址,为了便于审计,不建议这样做B.DMZ区映射到Outside区①Outside区访问DMZ区映射后的地址没有问题②Inside区访问DMZ区映射后的地址,通过Twice NAT做目标地址转换---将目标地址转换为DMZ区设备的实际地址---因为两边都是实际地址,因此需要Inside和DMZ互相有对方的路由---也可以同时做源地址转换,将源地址转换为DMZ接口地址,为了便于审计,不建议这样做---实际用模拟器测试,却发现不做源地址转换,经常报 -- bad sequence number的错误---想不来为什么会报序列号错误,即使用MPF设置set connection random-sequence-number disable,也只是缓解,还是会偶尔出现,觉得可能是模拟器的缘故③DMZ区访问DMZ区映射后的地址,通过Twice NAT做源地址和目标地址转换---将源地址转换为DMZ接口地址,目标地址转换为DMZ区设备实际地址---如果不做源地址,因为访问的数据流来回路径不同,无法建立会话三.测试拓扑:R1-----SW--(Inside)----ASA---(Outside)----R4| || |R2 R3(DMZ)四.测试需求:A.将R2的TCP23端口映射到ASA的Outside接口的23端口上----要求R1~R4都能通访问ASA的Outside接口的23端口访问到R2的23端口B.将R3的TCP23端口映射到ASA的Outside接口的2323端口上----要求R1~R4都能通访问ASA的Outside接口的2323端口访问到R3的23端口五.基本配置:A.R1:interface FastEthernet0/0ip address 10.1.1.1 255.255.255.0no shutip route 0.0.0.0 0.0.0.0 10.1.1.10B.R2interface FastEthernet0/0ip address 10.1.1.2 255.255.255.0no shutip route 0.0.0.0 0.0.0.0 10.1.1.10linevty 0 4password ciscologinC.ASA:interface GigabitEthernet0nameif Insidesecurity-level 100ip address 10.1.1.10 255.255.255.0no shutinterface GigabitEthernet1nameif DMZsecurity-level 50ip address 192.168.1.10 255.255.255.0no shutinterface GigabitEthernet2nameif Outsidesecurity-level 0ip address 202.100.1.10 255.255.255.0no shutD.R3:interface FastEthernet0/0ip address 192.168.1.3 255.255.255.0no shutip route 0.0.0.0 0.0.0.0 192.168.1.10linevty 0 4password ciscologinE.R4:interface FastEthernet0/0ip address 202.100.1.4 255.255.255.0no shut五.ASA的NAT及策略配置:A.动态PAT允许Inside和DMZ区能访问公网object network Inside-NETsubnet 10.1.1.0 255.255.255.0nat (Inside,Outside) dynamic interfaceobject network DMZ-NETsubnet 192.168.1.0 255.255.255.0nat (DMZ,Outside) dynamic interfaceB.静态PAT将R2和R3映射出去:object network Inside-R2host 10.1.1.2nat (Inside,Outside) static interface service tcp 23 23object network DMZ-R3host 192.168.1.3nat (DMZ,Outside) static interface service tcp 23 2323C.防火墙策略:①开启icmp审查:policy-mapglobal_policyclass inspection_defaultinspect icmp②Outside口放行策略:access-list OUTSIDE extended permit tcp any object Inside-R2 eq telnet access-list OUTSIDE extended permit tcp any object DMZ-R3 eq telnetaccess-group OUTSIDE in interface Outside③DMZ口放行策略:access-list DMZ extended permit tcp any object Inside-R2 eq telnetaccess-list DMZ extended permit icmp any anyaccess-list DMZ extended deny ip any object Inside-NETaccess-list DMZ extended permit ip any anyaccess-group DMZ in interface DMZ---备注:这里只是测试,实际除非必要,尽量不要放行DMZ到Inside的访问,要放行也需要针对主机放行D.测试:①Inside区和DMZ区能访问公网:R1#PING 202.100.1.4Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.100.1.4, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 4/80/168 msR2#ping 202.100.1.4Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.100.1.4, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 24/67/156 msR3#ping 202.100.1.4Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.100.1.4, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 20/120/204 ms②被映射后的端口只能被Outside区访问:R4#TELNET 202.100.1.10 23Trying 202.100.1.10 ... OpenUser Access VerificationPassword:R2>show usersLine User Host(s) Idle Location0 con 0 idle 00:55:06* 66 vty 0 idle 00:00:00 202.100.1.4 Interface User Mode Idle Peer Address R2>R4#TELNET 202.100.1.10 2323Trying 202.100.1.10, 2323 ... OpenUser Access VerificationPassword:R3>show usersLine User Host(s) Idle Location0 con 0 idle 00:51:12* 66 vty 0 idle 00:00:00 202.100.1.4 Interface User Mode Idle Peer AddressR3>R1#telnet 202.100.1.10Trying 202.100.1.10 ...% Connection timed out; remote host not responding六.ASA的Twice NAT配置:A.使得Inside区访问Inside区映射后的地址时,既做源地址转换,又做目标地址转换①配置对象:object network Public-R2host 202.100.1.10object service tcp23service tcp destination eq telnet②配置twice-NAT:nat (Inside,Inside) source static any interface destination static Public-R2 Inside-R2 service tcp23 tcp23③允许相同接口的访问:same-security-traffic permit intra-interface---因为访问时,既从Inside口进,又从Inside出,所以需要这条④测试:R1#telnet 202.100.1.10Trying 202.100.1.10 ... OpenUser Access VerificationPassword:R2>show usersLine User Host(s) Idle Location0 con 0 idle 01:07:35* 66 vty 0 idle 00:00:0010.1.1.10 Interface User Mode Idle Peer Address R2>R2#telnet 202.100.1.10Trying 202.100.1.10 ... OpenUser Access VerificationPassword:R2>show usersLine User Host(s) Idle Location0 con 0 202.100.1.10 00:00:00* 66 vty 0 idle 00:00:0010.1.1.10 Interface User Mode Idle Peer AddressB.使得Inside区访问DMZ区映射后的地址时,只做目标地址转换①配置对象:object network Public-R3host 202.100.1.10object network DMZ-R3host 192.168.1.3object service tcp2323service tcp destination eq 2323②配置twice-NAT:nat (Inside,DMZ) source static any any destination static Public-R3 DMZ-R3 service tcp2323 tcp23③测试:R1#telnet 202.100.1.10 2323Trying 202.100.1.10, 2323 ...% Connection timed out; remote host not respondingR3#debug iptcp packet port 23TCP Packet debugging is on for port number 23R3#*Mar 1 13:18:25.648: tcp0: I LISTEN 10.1.1.1:17155 192.168.1.3:23 seq 1568429504OPTS 4 SYN WIN 4128*Mar 1 13:18:25.652: tcp0: O SYNRCVD 10.1.1.1:17155 192.168.1.3:23 seq 1603796811OPTS 4 ACK 1568429505 SYN WIN 4128*Mar 1 13:18:25.656: tcp0: I SYNRCVD 10.1.1.1:17155 192.168.1.3:23 seq 4193850862OPTS 4 SYN WIN 4128*Mar 1 13:18:25.660: tcp0: O SYNRCVD 10.1.1.1:17155 192.168.1.3:23 seq 1603796811ACK 1568429505 WIN 4128*Mar 1 13:18:25.660: TCP0: bad seg from 10.1.1.1 -- bad sequence number: port 23 seq 4193850862 ack 0 rcvnxt 1568429505 rcvwnd 4128 len 0④解决方法:---修改NAT,做源地址转换nat (Inside,DMZ) source static any interface destination static Public-R3 DMZ-R3 service tcp2323 tcp23⑤再次测试:R1#telnet 202.100.1.10 2323Trying 202.100.1.10, 2323 ... OpenUser Access VerificationPassword:R3>show usersLine User Host(s) Idle Location0 con 0 idle 00:02:15* 66 vty 0 idle 00:00:00 192.168.1.10Interface User Mode Idle Peer AddressR3>R2#telnet 202.100.1.10 2323Trying 202.100.1.10, 2323 ... OpenUser Access VerificationPassword:R3>show usersLine User Host(s) Idle Location0 con 0 idle 00:03:1366 vty 0 idle 00:00:58 192.168.1.10* 67 vty 1 idle 00:00:00 192.168.1.10 Interface User Mode Idle Peer AddressR3>C.使得DMZ区访问Inside区映射后的地址时,只做目标地址转换①配置对象:---前面已经定义②配置twice-NAT:nat (DMZ,Inside) source static any any destination static Public-R2 Inside-R2 service tcp23 tcp23③测试:R3#telnet 202.100.1.10Trying 202.100.1.10 ... OpenUser Access VerificationPassword:R2>show usersLine User Host(s) Idle Location0 con 0 202.100.1.10 00:02:49* 66 vty 0 idle 00:00:00192.168.1.3 Interface User Mode Idle Peer AddressR2>D.使得DMZ区访问DMZ区映射后的地址时,既做源地址转换,又做目标地址转换①配置对象:---前面已经定义②配置twice-NAT:nat (DMZ,DMZ) source static any interface destination static Public-R3 DMZ-R3 service tcp2323 tcp23③允许相同接口的访问:---前面已经配置:same-security-traffic permit intra-interface④测试:R3#telnet 202.100.1.10 2323Trying 202.100.1.10, 2323 ... OpenUser Access VerificationPassword:R3>show usersLine User Host(s) Idle Location0 con 0 202.100.1.10 00:00:0066 vty 0 idle 00:07:01 192.168.1.1067 vty 1 idle 00:06:02 192.168.1.10 * 68 vty 2 idle 00:00:00 192.168.1.10Interface User Mode Idle Peer AddressR3>。

ASA上面配置NAT规则

配置NAT规则需求描述:要求启用NAT口控制,然后配置NAT规则实现R1到R2的访问。

R1和DMZ的互访。

实现R3到DMZ的访问。

一,根据试验区、要求搭建拓扑。

注:根据实验要求搭建网络拓扑,各接口信息和IP划分如图。

二,配置基本网络参数,实现网络的联通(内网和外网各自联通)。

注:R1配置IP和网关(出网)。

注:配置IP和网关(出网)。

注:配置IP。

注:配置ip和虚拟名称以及安全级别。

注:内网互通,外网互通。

三,配置动态NAT,实现R1访问R3.注:添加ICMP的有类状态化信息。

配置动态NAT,将192.168.2.0网段的IP 转换为202.1.1.10-202.1.1.15网段的公网IP。

注:在配置动态NAT之前,内网不能访问外网。

配置动态NAT之后可以出网。

(这里已经开启了nat控制。

)四,配置NAT豁免,实现R1和DMZ互访。

注:配置nat豁免,定义ACL,放行dmz到inside的流量,即dmz可以访问R1。

注:因为开启了nat控制,所以R1到dmz的访问被禁止,当豁免了R1到dmz的流量,R1到dmz的访问正常。

注:因为dmz到inside的访问被ASA禁止。

(安全级别不能从低到高)所以即使豁免了R1到dmz的流量,dmz依然不能访问R1。

当使用ACL允许了dmz到R1的流量之后,访问正常。

五,配置静态NAT实现R2访问DMZ。

注:配置静态NAT,实现dmz到外网IP地址的转换。

配置ACL,放行R2到ASA的流量。

(这里的放行的流量为dmz转换之后的公网的IP。

)注:R2可以访问dmz。

(这个时候R2和dmz是可以互访的。

)六,查看ASA的NAT配置。

注:nat转换表。

注:ACL信息。

注:nat和global信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一.实验拓扑

地址规划:

R1:(outside)

Loopback 0 :1.1.1.1/32

Fa0/0: 202.100.10.2/24 (outside)

R2(DMZ)

Loopback 0: 2.2.2.2/32

Fa0/0: 172.16.1.2/24

R3(inside)

Loopback0: 3.3.3.3/32

Fa0/0: 192.168.1.2/24

ASA1:

E0: 202.100.10.1/24

E1: 172.16.1.1/24

E2: 192.168.1.1/24

二实验目的

检测防火墙inside,outside,dmz区域的安全级别。

三实验过程

1.配置防火墙基本配置(接口ip,三个接口的路由)

测试内容:分别从R1,R2,R3ping对端防火墙的IP地址测试结果:都能ping通。

R1#ping 202.100.10.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 202.100.10.1, timeout is 2 seconds:

!!!!!

R2#ping 172.16.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:

!!!!!

R3#ping 192.168.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:

!!!!!

2.不同区域之间ping 测试

R3ping R1的1.1.1.1不通

R3#ping 1.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

R3#

但是通过R1的debug信息显示,R1收到了R3过来的ping包,而且也进行了回应。

R1#

*Mar 1 01:50:27.615: IP: tableid=0, s=192.168.1.2 (FastEthernet0/0), d=1.1.1.1 (Loopback0), routed via RIB

*Mar 1 01:50:27.619: IP: s=192.168.1.2 (FastEthernet0/0), d=1.1.1.1, len 100, rcvd 4

*Mar 1 01:50:27.619: ICMP type=8, code=0

*Mar 1 01:50:27.623: IP: tableid=0, s=1.1.1.1 (local), d=192.168.1.2 (FastEthernet0/0), routed via FIB

*Mar 1 01:50:27.623: IP: s=1.1.1.1 (local), d=192.168.1.2 (FastEthernet0/0), len 100, sending *Mar 1 01:50:27.627: ICMP type=0, code=0

*Mar 1 01:50:29.623: IP: tableid=0, s=192.168.1.2 (FastEthernet0/0), d=1.1.1.1 (Loopback0), routed via RIB

*Mar 1 01:50:29.627: IP: s=192.168.1.2 (FastEthernet0/0), d=1.1.1.1, len 100, rcvd 4

*Mar 1 01:50:29.627: ICMP type=8, code=0

但是为什么ping测试不成功呢?从防火墙的日志进行分析:防火墙drop掉了从R1进来的回包。

ASA#

ASA# %ASA-7-609001: Built local-host inside:192.168.1.2

%ASA-7-609001: Built local-host outside:1.1.1.1

%ASA-6-302020: Built outbound ICMP connection for faddr 1.1.1.1/0 gaddr 192.168.1.2/45 laddr 192.168.1.2/45

ICMP echo request from inside:192.168.1.2 to outside:1.1.1.1 ID=45 seq=0 len=72

%ASA-3-106014: Deny inbound icmp src outside:1.1.1.1 dst inside:192.168.1.2 (type 0, code 0) ICMP echo request from inside:192.168.1.2 to outside:1.1.1.1 ID=45 seq=1 len=72

同样三台路由器之间,任意两台路由器之间互ping都不能成功,防火墙都会拒绝包,R3pingR2时防火墙显示:

%ASA-3-106014: Deny inbound icmp src outside:202.100.10.2 dst dmz:2.2.2.2 (type 8, code 0) Inside 安全级别为100,dmz为50,outside为0

从高级别向低级别ping,低级别设备能收到包,但是回包时被防火墙拒绝。

尝试修改了端口的安全级别

Inside和dmz都为100,互ping不成功,对端都收不到对方的ping包。

Dmz和outside都为0,互ping不成功,对端都收不到对方的ping包。

结论:默认情况下,高级别向低级别访问正常,低级别向高级别访问失败。

同级别之间访问失败。

2添加策略后,按照步骤1同样ping测试。

access-list 101 extended permit icmp any any

将该策略应用在outside接口in方向

access-group 101 in interface outside

R3和R2 ping R1的1.1.1.1成功:

R3和R2之间互ping失败。

将acl 101应用到dmz接口in方向,R2和R3之间互ping正常。

当将acl 101应用到dmz接口out方向,R2和R3之间互ping失败。

现在安全级别的理解应该很清晰了。

二.NA T实验

1.静态NAT

防火墙上添加静态NA T配置

static (inside,outside) 192.168.10.1 192.168.1.2 netmask 255.255.255.255

然后从R3pingR1的1.1.1.1成功,

R1的debug信息显示如下:

R1#

*Mar 1 02:29:08.579: IP: tableid=0, s=192.168.10.1 (FastEthernet0/0), d=1.1.1.1 (Loopback0), routed via RIB

*Mar 1 02:29:08.583: IP: s=192.168.10.1 (FastEthernet0/0), d=1.1.1.1, len 100, rcvd 4

*Mar 1 02:29:08.583: ICMP type=8, code=0

*Mar 1 02:29:08.587: IP: tableid=0, s=1.1.1.1 (local), d=192.168.10.1 (FastEthernet0/0), routed via FIB

*Mar 1 02:29:08.587: IP: s=1.1.1.1 (local), d=192.168.10.1 (FastEthernet0/0), len 100, sending

*Mar 1 02:29:08.591: ICMP type=0, code=0

*Mar 1 02:29:08.691: IP: tableid=0, s=192.168.10.1 (FastEthernet0/0), d=1.1.1.1 (Loopback0), routed via RIB

防火墙查看NA T转换:

ASA(config)# sh nat

NAT policies on Interface inside:

match ip inside host 192.168.1.2 outside any

static translation to 192.168.10.1

translate_hits = 2, untranslate_hits = 2

ASA(config)# %ASA-7-111009: User 'enable_15' exe

ASA(config)# sh xlate

1 in use, 3 most used

Global 192.168.10.1 Local 192.168.1.2

表示NAT成功。

从nat的配置可以看出global地址可以任意,但是如果到下一个网段,需要考虑转换后的地址是否有路由。

本地地址需要考虑源地址,如果和源地址不一致不能匹配。