中职组“网络空间安全赛项”竞赛题-A

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

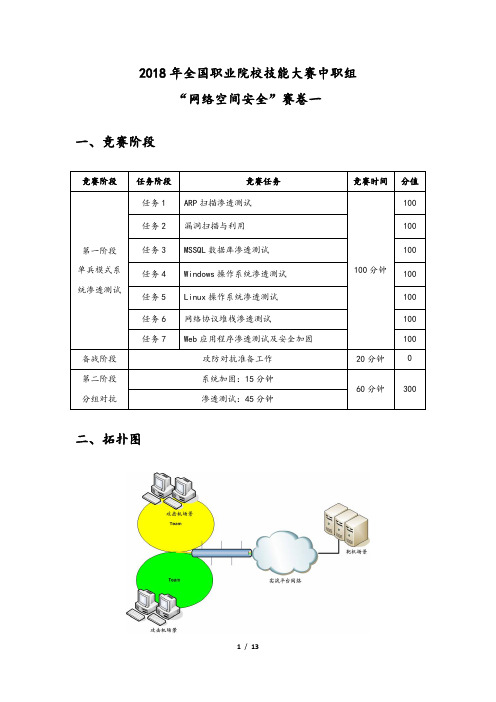

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

2020年全国职业院校技能大赛改革试点赛(中职组)网络安全试题(一)

2022年全国职业院校技能大赛改革试点赛〔中职组〕网络平安竞赛试题〔一〕〔总分100分〕赛题说明一、竞赛工程简介“网络平安〞竞赛共分A. 根底设施设置与平安加固;B. 网络平安事件响应、数字取证调查和应用平安;C. CTF夺旗-攻击;D. CTF 夺旗-防御等四个模块。

根据比赛实际情况,竞赛赛场实际使用赛题参数、表述及环境可能有适当修改,具体情况以实际比赛发放赛题为准。

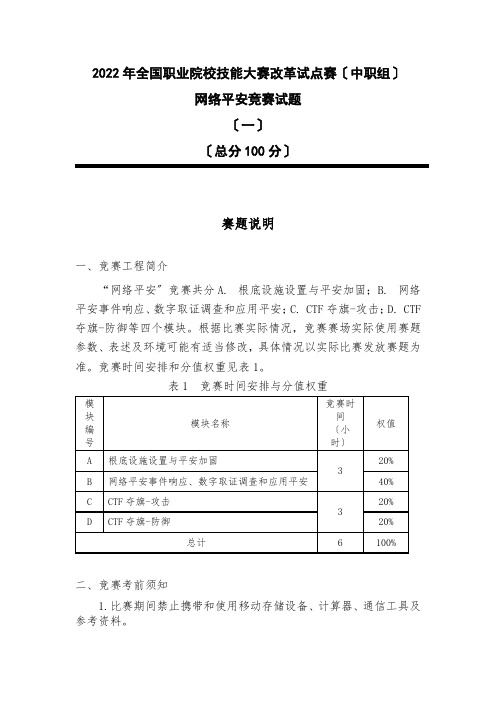

竞赛时间安排和分值权重见表1。

表1 竞赛时间安排与分值权重二、竞赛考前须知1.比赛期间禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.在进行任何操作之前,请阅读每个局部的所有任务。

各任务之间可能存在一定关联。

4.操作过程中需要及时按照答题要求保存相关结果。

比赛结束后,所有设备保持运行状态,评判以最后提交的成果为最终依据。

5.比赛完成后,比赛设备、软件和赛题请保存在座位上,禁止将比赛所用的所有物品〔包括试卷等〕带离赛场。

6.禁止在提交资料上填写与竞赛无关的标记,如违反规定,可视为0分。

竞赛内容模块A 根底设施设置与平安加固〔本模块20分〕一、工程和任务描述:假定你是某企业的网络平安工程师,对于企业的效劳器系统,根据任务要求确保各效劳正常运行,并通过综合运用登录和密码策略、数据库平安策略、流量完整性保护策略、事件监控策略、防火墙策略等多种平安策略来提升效劳器系统的网络平安防御能力。

本模块要求对具体任务的操作截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以赛位号作为文件名.二、效劳器环境说明IDS:入侵检测系统效劳器(Snort),操作系统为LinuxLOG:日志效劳器(Splunk),操作系统为LinuxWeb:IIS效劳器,操作系统为WindowsData:数据库效劳器(Mysql),操作系统为Linux三、具体任务〔每个任务以电子答题卡为准〕A-1任务一登录平安加固请对效劳器Log、Web、Data 按要求进行相应的设置,提高效劳器的平安性。

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷十

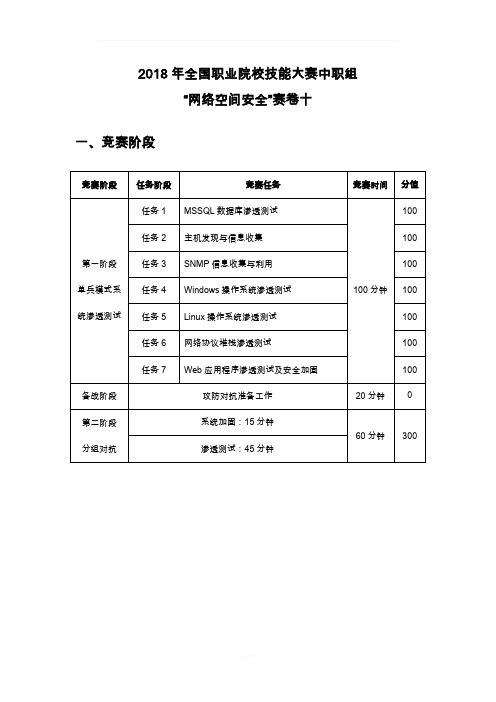

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷十一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. MSSQL数据库渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.在本地PC渗透测试平台BT5中使用zenmap工具扫描服务器场景server2003所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的1433、3306、80端口。

并将该操作使用的命令中必须要使用的字符串作为FLAG提交;(10分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行系统服务及版本扫描渗透测试,并将该操作显示结果中数据库服务对应的服务端口信息作为FLAG提交;(10分)3.在本地PC渗透测试平台BT5中使用MSF中模块对其爆破,使用search 命令,并将扫描弱口令模块的名称作为FLAG提交;(10分)4.在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);(10分)5.在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;(10分)6.在msf模块中指定密码字典,字典路径为/root/2.txt爆破获取密码并将得到的密码作为FLAG提交;(14分)7.在msf模块中切换新的渗透模块,对服务器场景server2003进行数据库服务扩展存储过程进行利用,将调用该模块的命令作为FLAG提交;(14分)8.在上一题的基础上,使用第6题获取到的密码并进行提权,同时使用show options命令查看需要的配置,并配置CMD参数来查看系统用户,将配置的命令作为FLAG提交;(14分)9.在利用msf模块获取系统权限并查看目标系统的异常(黑客)用户,并将该用户作为FLAG提交。

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷三

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷三一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1.ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交。

中职组网络空间安全大赛样题

中职组⽹络空间安全⼤赛样题⽹络空间安全⼤赛赛项规程⼀、赛项名称赛项名称:⽹络空间安全中职学⽣组⼆、竞赛内容重点考核参赛选⼿⽹络系统安全策略部署、信息保护、⽹络安全运维管理的综合实践能⼒,具体包括:1.参赛选⼿能够在赛项提供的服务器上配置各种协议和服务,实现⽹络系统的运⾏,并根据⽹络业务需求配置各种安全策略,以满⾜应⽤需求。

2.参赛选⼿能够根据⼤赛提供的赛项要求,实施⽹络空间安全防护操作。

3.参赛选⼿能够根据⽹络实际运⾏中⾯临的安全威胁,确定安全策略并部署实施,防范并制⽌⽹络恶意⼊侵和攻击⾏为。

4. 参赛选⼿通过分组混合对抗的形式,能够实时防护⾃⼰服务器,抵御外界的攻击,同时能够对⽬标进⾏渗透和攻击。

5.竞赛总时长为3个⼩时,各竞赛阶段安排如下:序号内容模块具体内容说明第⼀阶段单兵模式系统渗透测试密码学和VPN密码学、IPSec VPN、IKE:PreSharedKey(预共享密钥认证)、IKE:PKI(公钥架构认证)、SSL VPN等。

操作系统渗透测试及加固Windows操作系统渗透测试及加固、Linux操作系统渗透测试及加固等。

Web应⽤渗透测试及加固SQL Injection(SQL注⼊)漏洞渗透测试及加固、Command Injection(命令注⼊)漏洞渗透测试及加固、File Upload(⽂件上传)漏洞渗透测试及加固、DirectoryTraversing(⽬录穿越)漏洞渗透测试及加固、XSS(Cross Site Script)漏洞渗透测试及加固、CSRF(Cross Site RequestForgeries)漏洞渗透测试及加固、SessionHijacking(会话劫持)漏洞渗透测试及加固⽹络安全数据分析能够利⽤⽇志收集和分析⼯具对⽹络流量收集监控,维护⽹络安全。

常⽤渗透扫描⼯具使⽤与脚本语⾔应⽤能够利⽤如Nmap、Nessus、metasploit等常⽤渗透扫描⼯具进⾏信息收集及系统渗透;熟悉shell,Python等脚本语⾔的应⽤。

2019年全国职业院校技能大赛中职组“网络空间安全”赛卷四

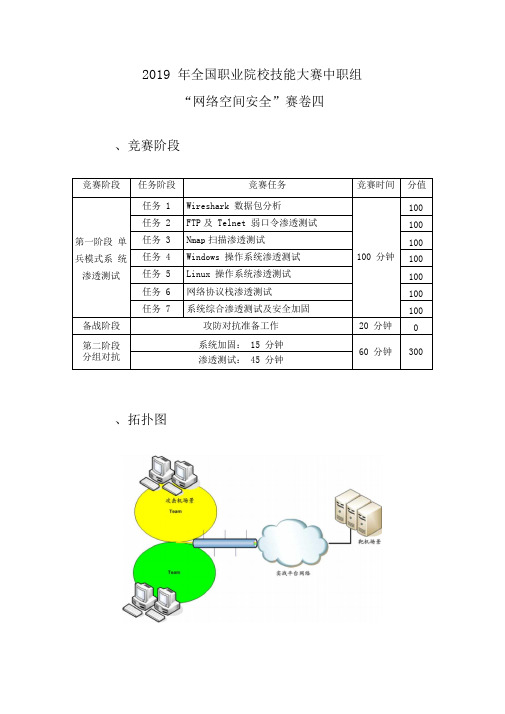

2019 年全国职业院校技能大赛中职组“网络空间安全”赛卷四、竞赛阶段、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit (用户名:root ;密码:123456), 安装工具集:Backtrack5, 安装开发环境:Python3;虚拟机2:Kali1.0 (用户名:root ;密码:toor );虚拟机3:Kali2.0 (用户名:root ;密码:toor );虚拟机4:WindowsXP(用户名:administrator ;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700 分)任务 1. Wireshark 数据包分析( 100 分)任务环境说明:服务器场景:PYsystem20191服务器场景操作系统:Windows(版本不详)1.使用Wireshark 查看并分析PYsystem20191桌面下的capture2.pcap 数据包文件,通过分析数据包capture2.pcap ,找到黑客攻击Web服务器的数据包,并将黑客使用的IP 地址作为Flag 值(例如:192.168.10.1 )提交;(9 分)2.使用Wireshark 查看并分析PYsystem20191桌面下的capture2.pcap 数据包文件,通过设置过滤规则,要求只显示三次握手协议过程中的RST包以及实施攻击的源IP 地址,将该过滤规则作为Flag 值(存在两个过滤规则时,使用and 连接,提交的答案中不包含空格,例如tcp.ack and ip.dst == 172.16.1.1 则Flag 为tcp.ackandip.dst==172.16.1.1 )提交;(17 分)3.继续分析数据包capture2.pcap ,找到黑客扫描Web服务器的数据包,将Web服务器没有被防火墙过滤掉的开放端口号作为Flag 值(若有多个端口,提交时按照端口号数字的大小排序并用英文逗号分隔,例如:77,88,99,166,1888 )提交;(15 分)4.继续分析数据包capture2.pcap ,找到黑客攻击Web服务器的数据包,将Web服务器Nginx 服务的版本号作为Flag 值提交;(15 分)5.继续分析数据包capture2.pcap ,找到黑客攻击Web服务器的数据包,将该服务器网站数据库的库名作为Flag 值提交;(13 分)6.继续分析数据包capture2.pcap ,找出黑客成功登录网站后台管理页面所使用的用户名和密码,将使用的用户名和密码作为Flag 值(用户名与密码之间以英文逗号分隔,例如:root,toor )提交;(13 分)7.继续分析数据包capture2.pcap ,找出黑客开始使用sqlmap 发起sql 注入攻击的时间,将发起sql 注入攻击的时间作为Flag 值(例如:16:35:14 )提交;(9 分)8.继续分析数据包capture2.pcap ,找出黑客结束使用sqlmap 的时间,将结束使用sqlmap的时间作为Flag 值(例如:16:35:14 )提交。

全国职业院校技能大赛中职组“网络空间安全”赛卷

2019年全国职业院校技能大赛中职组“网络空间安全”赛卷八一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:123456),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali1.0(用户名:root;密码:toor);虚拟机3:Kali2.0(用户名:root;密码:toor);虚拟机4:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. Wireshark数据包分析(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1.使用Wireshark查看并分析PYsystem20191桌面下的capture4.pcap 数据包文件,找出黑客获取到的可成功登录目标服务器FTP的账号密码,并将黑客获取到的账号密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;(9分)2.继续分析数据包capture4.pcap,找出黑客使用获取到的账号密码登录FTP的时间,并将黑客登录FTP的时间作为Flag值(例如:14:22:08)提交;(13分)3.继续分析数据包capture4.pcap,找出黑客连接FTP服务器时获取到的FTP服务版本号,并将获取到的FTP服务版本号作为Flag值提交;(15分)4.继续分析数据包capture4.pcap,找出黑客成功登录FTP服务器后执行的第一条命令,并将执行的命令作为Flag值提交;(11分)5.继续分析数据包capture4.pcap,找出黑客成功登录FTP服务器后下载的关键文件,并将下载的文件名称作为Flag值提交;(13分)6.继续分析数据包capture4.pcap,找出黑客暴力破解目标服务器Telnet服务并成功获取到的用户名与密码,并将获取到的用户名与密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;(9分)7.继续分析数据包capture4.pcap,找出黑客在服务器网站根目录下添加的文件,并将该文件的文件名称作为Flag值提交;(13分)8.继续分析数据包capture4.pcap,找出黑客在服务器系统中添加的用户,并将添加的用户名与密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交。

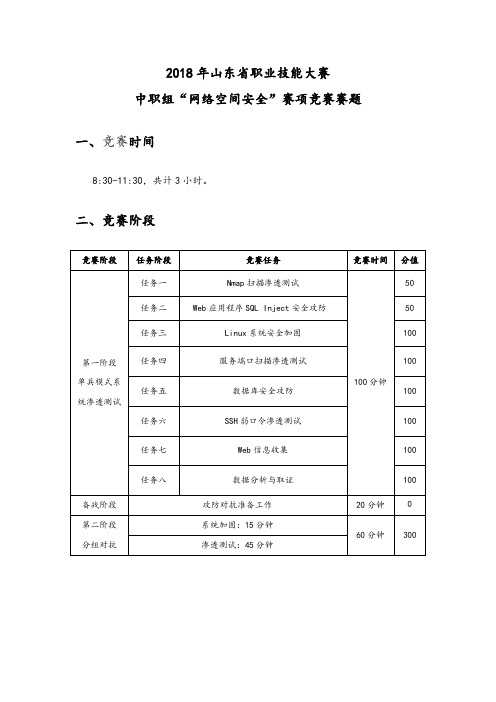

2018年山东省职业技能大赛中职组网络空间安全赛项竞赛赛

2018年山东省职业技能大赛中职组“网络空间安全”赛项竞赛赛题一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书任务一、 Nmap扫描渗透测试任务环境说明:✓服务器场景:Linux✓服务器场景操作系统:Linux(版本不详)✓渗透机场景:Kali✓渗透机用户名:root,密码:toor提示:使用nmap进行脆弱性漏洞扫描应使用命令nmap-p3306--script=mysql-brute.nse【ip】,则脚本名称为mysql-brute.nse1.在本地PC渗透测试平台Kali中使用nmap工具查看本地路由与接口,并将该操作使用的全部命令作为FLAG提交;2.通过本地PC中渗透测试平台Kali对服务器场景Linux进行VNC服务扫描渗透测试,并将使用的脚本名称作为FLAG提交(例mysql-brute.nse);3.通过本地PC中渗透测试平台Kali对服务器场景Linux进行VNC服务扫描渗透测试,并将该操作显示结果中VNC版本号作为FLAG提交;4.在本地PC渗透测试平台Kali中使用nmap发送空的UDP数据对类DNS 服务avahi进行拒绝服务攻击,并将使用的脚本名称作为FLAG提交(例mysql-brute.nse);5.通过本地PC中渗透测试平台Kali对服务器场景Linux进行模糊测试,来发送异常的包到靶机服务器,探测出隐藏在服务器中的漏洞,并将使用的脚本名称作为FLAG提交(例mysql-brute.nse);6.在本地PC渗透测试平台Kali中使用zenmap工具扫描服务器场景可能存在远程任意代码执行漏洞,并将使用的脚本名称的字符串作为FLAG提交; (例mysql-brute.nse);7.在本地PC渗透测试平台Kali中使用zenmap工具扫描服务器场景可能存在远程任意代码执行漏洞(提示:检测路径为/cgi-bin/bin,需添加--script-args uri=/cgi-bin/bin参数),并将该操作显示结果中漏洞编号和发布时间作为FLAG提交(漏洞编号和发布时间的字符串之间以分号隔开)。

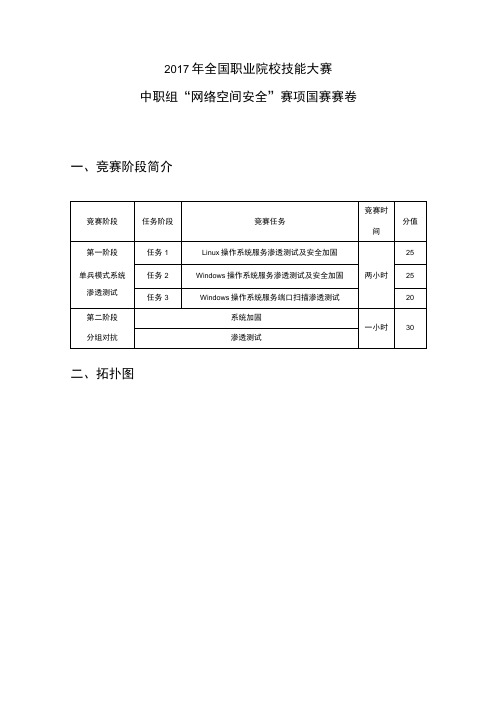

网络空间安全国赛试题A

2017年全国职业院校技能大赛中职组“网络空间安全”赛项国赛赛卷一、竞赛阶段简介二、拓扑图渗透测试实战平台网络混战靶机场景三、竞赛任务书(一)第一阶段任务书请使用谷歌浏览器登录服务器,根据《赛场参数表》提供的用户名密码登录,登录后点击“闯关关卡”,左侧有本阶段的三个任务列表。

点击右侧的“网络靶机”,进入虚机完成任务,找到FLAG值,填入空框内,点击“提交任务”按钮。

提示:FLAG中包含的字符是英文字符,注意英文字符大小写区分。

虚拟机1:UbuntuLinux32bit(用户名:root;密码:toor);虚拟机1安装工具集:Backtrack5;虚拟机1安装开发环境:Python;虚拟机2:WindowsXP(用户名:administrator;密码:123456)。

任务1.Linux 操作系统服务渗透测试及安全加固任务环境说明:✓服务器场景:(用户名:root;密码:123456)✓服务器场景操作系统:✓服务器场景操作系统安装服务:HTTP✓服务器场景操作系统安装服务:FTP✓服务器场景操作系统安装服务:SSH✓服务器场景操作系统安装开发环境:GCC✓服务器场景操作系统安装开发环境:Python1•在服务器场景上通过Linux命令行开启HTTP服务,并将开启该服务命令字符串作为Flag值提交;2.通过PC2中渗透测试平台对服务器场景进行操作系统扫描渗透测试(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;3.通过PC2中渗透测试平台对服务器场景进行操作系统扫描渗透测试(使用工具NMAP,使用必须要使用的参数),并将该操作显示结果“OSDetails:”之后的字符串作为Flag提交;4.通过PC2中渗透测试平台对服务器场景进行系统服务及版本号扫描渗透测试(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag 提交;5.通过PC2中渗透测试平台对服务器场景进行系统服务及版本号扫描渗透测试(使用工具NMAP,使用必须要使用的参数),并将该操作显示结果的HTTP服务版本信息字符串作为Flag提交;6•在服务器场景上通过Linux命令行关闭HTTP服务,并将关闭该服务命令字符串作为Flag值提交;7.再次通过PC2中渗透测试平台对服务器场景进行系统服务及版本号扫描渗透测试(使用工具NMAP,使用必须要使用的参数),并将该操作显示结果的第2项服务的PORT信息字符串作为Flag提交。

国家网络安全知识竞赛题库附参考答案(综合卷)

国家网络安全知识竞赛题库附参考答案(综合卷)一、选择题(每题10分,共50分)1. 以下哪项属于国家网络空间安全战略的核心理念?A. 网络安全和信息化是一体两翼B. 坚持共同安全、合作安全、综合安全、全面安全C. 网络空间命运共同体D. 维护国家网络空间主权和国家安全、发展利益答案:D2. 我国《中华人民共和国网络安全法》自____起施行。

A. 2016年11月7日B. 2017年6月1日C. 2018年1月1日D. 2019年1月1日答案:B3. 以下哪项不属于网络安全事件的类型?A. 网络攻击B. 信息泄露C. 系统故障D. 网络谣言答案:D4. 以下哪种行为可能构成网络安全犯罪?A. 非法侵入他人计算机系统B. 传播计算机病毒C. 网络购物时泄露个人信息D. 发表网络文章批评政府答案:A、B5. 以下哪种措施不属于我国加强网络安全防护的措施?A. 建立网络安全审查制度B. 加强网络信息内容管理C. 发展网络安全产业D. 放宽对国外互联网企业的市场准入答案:D二、填空题(每题10分,共50分)1. 我国网络空间安全战略提出,要构建_____、_____、_____、_____的网络空间安全体系。

答案:预防为主、依法防范、安全可控、开放合作2. 我国《中华人民共和国网络安全法》规定,网络运营者应当采取技术措施和其他必要措施,确保网络安全,防止_____。

答案:网络安全事件的发生3. 以下哪项不属于我国《中华人民共和国网络安全法》规定的内容?A. 网络安全监督管理B. 网络安全保护义务C. 网络安全审查制度D. 网络产品和服务的安全性能答案:D4. 以下哪种行为可能构成网络侵权?A. 非法侵入他人计算机系统B. 传播计算机病毒C. 未经许可获取他人个人信息D. 发表网络文章批评政府答案:C5. 以下哪种措施不属于我国加强网络信息内容管理的措施?A. 加强网络信息内容监管B. 加强网络信息内容 filteringC. 加强网络信息内容审核D. 放宽对国外互联网企业的市场准入答案:D三、简答题(每题20分,共40分)1. 请简述我国网络空间安全战略的基本目标。

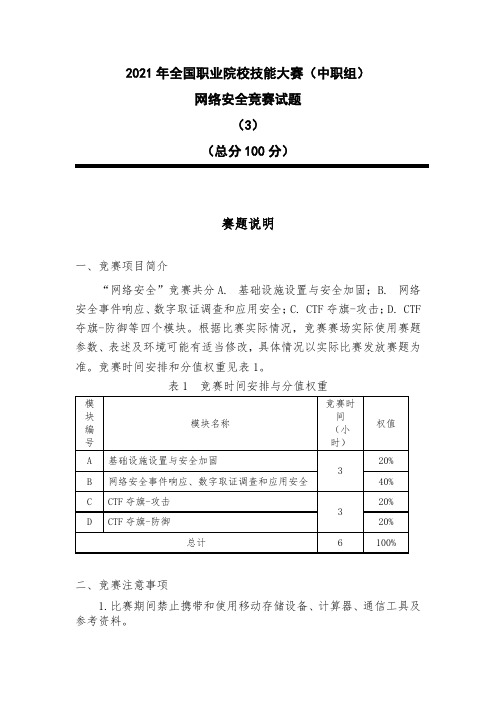

2021年技能大赛:网络安全试题(3)

2021年全国职业院校技能大赛(中职组)网络安全竞赛试题(3)(总分100分)赛题说明一、竞赛项目简介“网络安全”竞赛共分A. 基础设施设置与安全加固;B. 网络安全事件响应、数字取证调查和应用安全;C. CTF夺旗-攻击;D. CTF 夺旗-防御等四个模块。

根据比赛实际情况,竞赛赛场实际使用赛题参数、表述及环境可能有适当修改,具体情况以实际比赛发放赛题为准。

竞赛时间安排和分值权重见表1。

表1 竞赛时间安排与分值权重二、竞赛注意事项1.比赛期间禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.在进行任何操作之前,请阅读每个部分的所有任务。

各任务之间可能存在一定关联。

4.操作过程中需要及时按照答题要求保存相关结果。

比赛结束后,所有设备保持运行状态,评判以最后提交的成果为最终依据。

5.比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷等)带离赛场。

6.禁止在提交资料上填写与竞赛无关的标记,如违反规定,可视为0分。

竞赛内容模块A 基础设施设置与安全加固(本模块20分)一、项目和任务描述:假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录和密码策略、数据库安全策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。

本模块要求对具体任务的操作截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以赛位号作为文件名.二、服务器环境说明Windows 用户名:administrator,密码:123456Linux 用户名:root,密码:123456三、具体任务(每个任务得分以电子答题卡为准)A-1任务一登录安全加固(Windows, Linux)请对服务器Windows、Linux按要求进行相应的设置,提高服务器的安全性。

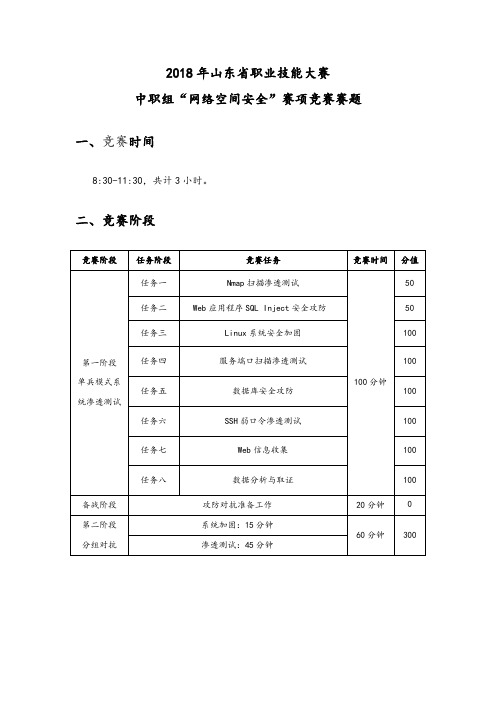

2018山东网络空间安全赛题

2018年山东省职业技能大赛中职组“网络空间安全”赛项竞赛赛题一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书任务一、 Nmap扫描渗透测试任务环境说明:✓服务器场景:Linux✓服务器场景操作系统:Linux(版本不详)✓渗透机场景:Kali✓渗透机用户名:root,密码:toor提示:使用nmap进行脆弱性漏洞扫描应使用命令nmap-p3306--script=mysql-brute.nse【ip】,则脚本名称为mysql-brute.nse1.在本地PC渗透测试平台Kali中使用nmap工具查看本地路由与接口,并将该操作使用的全部命令作为FLAG提交;2.通过本地PC中渗透测试平台Kali对服务器场景Linux进行VNC服务扫描渗透测试,并将使用的脚本名称作为FLAG提交(例mysql-brute.nse);3.通过本地PC中渗透测试平台Kali对服务器场景Linux进行VNC服务扫描渗透测试,并将该操作显示结果中VNC版本号作为FLAG提交;4.在本地PC渗透测试平台Kali中使用nmap发送空的UDP数据对类DNS 服务avahi进行拒绝服务攻击,并将使用的脚本名称作为FLAG提交(例mysql-brute.nse);5.通过本地PC中渗透测试平台Kali对服务器场景Linux进行模糊测试,来发送异常的包到靶机服务器,探测出隐藏在服务器中的漏洞,并将使用的脚本名称作为FLAG提交(例mysql-brute.nse);6.在本地PC渗透测试平台Kali中使用zenmap工具扫描服务器场景可能存在远程任意代码执行漏洞,并将使用的脚本名称的字符串作为FLAG提交; (例mysql-brute.nse);7.在本地PC渗透测试平台Kali中使用zenmap工具扫描服务器场景可能存在远程任意代码执行漏洞(提示:检测路径为/cgi-bin/bin,需添加--script-args uri=/cgi-bin/bin参数),并将该操作显示结果中漏洞编号和发布时间作为FLAG提交(漏洞编号和发布时间的字符串之间以分号隔开)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2019年山东省职业院校技能大赛

中职组“网络空间安全”赛项竞赛题-A卷一、竞赛时间

8:30-11:30,共计3小时。

二、竞赛阶段

三、竞赛任务书内容(一)拓扑图

(二)第一阶段任务书(700分)

任务一:暴力破解

任务环境说明:

✓服务器场景名称:sql008

✓服务器场景操作系统:Microsoft Windows2008 Server

✓服务器场景用户名:administrator;密码:未知

1.使用渗透机场景kali中工具扫描服务器场景,将iis的版本号作为flag提交;

2.使用渗透机场景windows7访问服务器场景,并下载某文件夹下的web目录下的

username.txt和wxl_pass_burp.txt,并将username.txt中的用户数量作为flag提

交;

3.使用渗透机场景windows7访问服务器中的暴力破解首页,并将首页的flag提交;

4.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入

基于表单的暴力破解进行账号密码的爆破,将爆破后返回的flag提交;

5.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入

验证码绕过(on server)进行账号密码的爆破,将爆破后返回的flag提交;

6.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入

验证码绕过(on client)进行账号密码的爆破,将爆破后返回的flag提交;

任务二:Linux操作系统渗透测试

任务环境说明:

✓服务器场景:Linux2020

✓服务器场景操作系统:Linux(版本不详)

1.通过本地PC中渗透测试平台Kali

2.0对服务器场景Linux2020进行系统服务及版本

扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag

值提交;

2.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行渗透测试,将该

场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;

3.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行渗透测试,将该

场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;。