IPv4_IPv6过渡技术下基于CIDF的入侵检测系统研究

IPv4到IPv6的过渡技术研究与实现

3、隧道技术(Tun):隧道技术是通过将IPv6数据包封装在IPv4数据包中, 以便在IPv4网络上进行传输。Tun技术的优点是可以实现对现有IPv4网络的逐步 升级,但是它也可能会增加网络延迟和复杂性。

四、实现方法

在实现IPv4到IPv6过渡的过程中,我们需要采取以下步骤: 1、配置双协议栈:为网络设备和应用程序配置同时支持IPv4和IPv6协议。

2、软件要求:在设备上安装支持IPv6的操作系统和相关软件。此外,需要 安装6to4隧道软件,以便将IPv6数据包封装在IPv4数据包中。

3、配置和管理:对路由器或其他网络设备进行配置,以确保它们可以处理 IPv6数据包。此外,需要定期检查和维护网络设备以确保其正常运行。

四、6to4的安全性如何?

6to4技术本身并不是特别安全,因为它允许在IPv4网络中传输任意IPv6数据 包。因此,可能会存在一些安全风险,例如数据包被篡改或窃听等。但是,可以 通过以下措施来提高6to4网络的安全性:

1、使用加密技术:使用SSL或TLS等加密技术来对传输的数据包进行加密, 以保护数据的安全性。

2、部署防火墙:在网络的入口和出口处部署防火墙,以过滤掉恶意数据包 或其他潜在威胁。

参考内容

实现IPv4向IPv6过渡的隧道技术: 6to4

随着互联网的快速发展,IPv4空间已经逐渐耗尽,因此IPv6的使用变得越来 越重要。然而,由于许多网络设备和应用程序仍仅支持IPv4,因此需要一种机制 来在IPv4网络中部署IPv6。6to4是一种隧道技术,可以帮助实现IPv4向IPv6的 过渡。本次演示将介绍6to4技术的原理、优点、部署、安全性、性能和管理方面 的内容。

IPv4到IPv6的过渡技术研究与 实现

目录

01 IPv4到IPv6过渡技 术研究与实现

IPv4IPv6网络攻击溯源系统的研究与实现开题报告

IPv4IPv6网络攻击溯源系统的研究与实现开题报告1. 研究背景和研究意义随着互联网的发展,网络攻击事件频发。

对于网络安全人员而言,及时准确地获取攻击来源非常重要。

IPv4地址池已经所剩无几,IPv6地址池被广泛采用,而且IPv6对于网络攻击可以提供更好的防御能力。

因此,建立一个IPv4IPv6网络攻击溯源系统,将有助于对网络攻击事件的追踪和防范。

2. 研究内容和研究方法本研究的主要内容为设计并实现一个IPv4IPv6网络攻击溯源系统,研究其原理和应用。

具体研究内容如下:(1)收集网络流量数据并进行数据挖掘,提取攻击数据。

(2)对IPv4和IPv6地址进行逆向基站定位,确定攻击源地址的物理位置。

(3)开发Web界面使用户可以通过系统查询和分析网络攻击记录。

研究方法包括数据采集、数据挖掘、逆向基站定位技术和Web开发技术。

3. 研究进度和计划本研究已完成IPv4IPv6网络攻击溯源系统的需求分析和设计,并初步实现了攻击数据的收集和基站定位。

下一步计划是进一步完善系统的功能,包括Web界面开发和攻击数据的分析展示等。

预计在6个月内完成研究并进行系统测试和优化。

4. 研究难点和解决方案难点主要包括:(1)数据挖掘和突发事情的应对能力(2)IPv6地址的逆向基站定位解决方案:(1)采用机器学习和数据可视化等方法增强数据挖掘和事情应对能力(2)利用IPv6地址的路由信息进行逆向基站定位5. 研究成果和应用前景本研究的成果是一个功能完备的IPv4IPv6网络攻击溯源系统。

该系统可以及时准确地追踪网络攻击事件来源,并有助于网络安全人员制定针对性的应对措施。

特别是在IPv6时代,该系统的应用前景将更加广阔。

IPv6网络入侵检测与防御技术研究

IPv6网络入侵检测与防御技术研究随着互联网的快速发展和普及,IPv6(Internet Protocol version 6)作为下一代互联网协议已经成为未来网络的主流。

然而,随之而来的问题是对IPv6网络的入侵威胁日益增多,因此需要研究并实施有效的入侵检测与防御技术。

本文将重点探讨IPv6网络入侵检测与防御技术的研究现状和未来发展方向。

一、IPv6网络入侵检测技术的研究现状1. 传统的入侵检测技术在IPv6网络中的应用传统的入侵检测技术,如基于特征的入侵检测系统(IDS)和行为模式分析(BMA),在IPv6网络中的应用存在一些问题。

IPv6网络拥有更大的地址空间、更复杂的报文结构和更丰富的扩展头部选项,使得现有的入侵检测技术难以适应IPv6网络环境。

2. 基于机器学习的入侵检测技术研究基于机器学习的入侵检测技术日益成为IPv6网络入侵检测的研究热点。

通过收集大量的网络数据流量和入侵样本,利用机器学习算法提取有效的特征,并建立模型进行入侵检测。

这种方法能够自动学习并适应IPv6网络中的新型入侵行为,具有较高的检测准确率和更好的实时性。

二、IPv6网络入侵防御技术的研究现状1. IPv6网络防火墙技术的研究IPv6网络防火墙技术是IPv6网络入侵防御的重要手段之一。

目前,研究人员提出了各种基于IPv6的防火墙解决方案,如基于域间安全策略(DSP)的防火墙、基于安全策略的防火墙和基于应用层网关(ALG)的防火墙等。

这些技术能够对IPv6网络中的入侵进行实时检测和封堵,保护网络的安全性。

2. IPv6网络入侵防御技术的研究进展针对IPv6网络中各种入侵威胁,研究人员提出了多种入侵防御技术。

例如,基于流量过滤的入侵防御技术,通过对IPv6数据流量进行实时监测和过滤,防止入侵行为的发生。

此外,基于网络安全情报的入侵防御技术能够实时获取和应用相关的安全情报信息,帮助提前预防和响应入侵威胁。

三、IPv6网络入侵检测与防御技术的未来发展方向1. 强化入侵检测技术的研究未来的研究应更加关注IPv6网络中新型入侵行为的检测和防范。

基于MPLS的IPv4-IPv6过渡技术研究

cmp t ie a v na e a b muh ihr. o e iv d a t g c n e t c hg e

Ke wor y ds: MP LS: LS P MP MP V N: —BGP: o e 6 4 v r

I 引 置 由于 现 有 大 量 I 4应 用 将 在 一 定 时 期 内仍 然 广 泛 Pv 使 用 ,因此纯 I 6骨干 网需要 向边 界 网络提 供 I 4协 Pv Pv

MP S, o i d L c mbn wih h pee t s u to o IP,hs a e dsu sd ta s in tc nlg f r 『v 一 IV6 e t te rs n i a in f S t i t p p r i se rn io eh oo y o P 4 P whc c n e p rd d,O ta t e c t i h a b u g a e S h t h

M PLS ( 协议 标签 交换 ) 是一 种将 I 多 P引入 ATM

或 帧 中继 等 通信 网络上 ,利 用标 签 引 导数 据 高 速 、高 效

边缘 ,网络 核 心 作 为 标 签转 发 。 即边 缘 的路 由 ,核 心 的 交换 … 。

MP S用 短而 定长 的标 签来 封 装网络 层分 组 。MP S L L

议接 入 。 目前 ,实现 从 I v P 4到 I v P 6的技术 具有 多样性 , 如双 栈 技 术 、隧道 技 术 和协 议 转 换 ,在 这 些协 议 的基 础

Ab ta t Wih te e eome t o Iv a d h cn tuto o p r Iv nt r moe n moe rq i met sr c : t h d v lp n f P 6 n t e o srcin f ue P 6 e wok, r a d r e ur n whc geea e f r e i h nr td om Iv P4

基于IPv6的入侵检测系统研究与设计

服务质量 ( o ) Q S 保证 问题 : 当网络过 载或者拥塞时 , o Q S能确保重要业务 量不受延迟或者丢弃 , 从而保证 网络的高效运行 , I 但 P 的 QS o 保证主要依赖协议头 中的服务类型 , 其功能有限 。互联网要求提供有效 的Q S o 机制 , 保证实时数据的传输 质量 。

1 v 下的 网络 安 全 问题 .I 6 3P

Байду номын сангаас

Iv 协议相对于 Iv 在安全方面做了很 大的改进 , Iv P6 P4 在 P4网络 中常见的一些例如 网络侦察 、 M 攻击 、 1 P C 首部 ( 报头 ) 攻击 、 冒 假 地址 、 片攻击 等攻击方式在 Iv 碎 P 6网络 中无法实施 。但是 Iv 同样存在各种安全问题 , P6 因此 Iv 的可靠性是否如最初所设想 的那 P6 样, 也有待时间的考验

1 P6 议 . Iv 协 2

Iv 协议具有巨大的地址空间 , P6 地址位数从 Iv 的3 位扩充到了 18 , P4 2 2 位 从数字上来说 , v 所拥有 的地址容量是 Iv 的约 8 I6 P P4 × 12 倍 , 0 8 达到 2 2 个 。这不但解决了网络地址空间匮乏的问题 , 18 同时也为除电脑外的设备连入互联 网在数量限制 上扫清 了障碍 。

h t : w w.n sn t r t / w d z .e . l p/ c T l 8 — 51 5 9 9 3 6 0 6 e: 6 5 6 0 6 5 9 9 4 + —

基 于 Iv P 6的入侵 检 测 系统研 究与设 计

李 ,芳 林王

( 开封大学 软件职业技术学院, 河南 开封 4 5 0 ) 7 0 0

Iv 实质上并不会 比Iv 更加安全 ,P 6 P6 P4 Iv 从根本 上说知识改变 了I 地址 的协议包 , P 并不 能解决 现在 Iv P4中的安 全问题 , 但是 Iv 强制使用 的IS c P6 P e 协议 , 以采用 Iv 安全性会更加简便 和一致 。Iv 协议 目前本身仍处于实践 当中, 所 P6 P6 很少 专门针对 Iv 的网 P6

基于IPV6协议的网络入侵检测研究

2 ・ 2

I。 n m。 的安全 t 定 了一套用于 保护 I P通信的 I 安全(Pe ) P I c 协议 。 S

ISc 议 集 主 要 由 3个 基 本 部 分 组 成 : H Pe 协 A

协 议 ( uhni t n H a e Po c 1 , A tet a o ed r rt o) 即分 组头 认 ci o

证协议 , I 为 P数据包提供信息源的身份认证 , 以及

数 据完 整性 的检测 , 具有抗 重播 功 能 。E P协议 还 S ( nasltgScr al dPo c1 , E cpuai euePy a rt o) 即封 装 安 n o o

全有效净荷协议 , I 为 P层提供加密保证以及数据 源的身 份认证 。IE协议 (n re K yE cag K I e t e xhne tn Po c1 , tnt r oo I e e 密钥交换 协议。为通信 用户双 t ) nr 方提供身份认证方法。采用 的密钥 、 数据加密方式

包捕 获 协议 分析 扫描检测

实现方法 , 设计并实现包捕获模块 , 协议解码模块 , 扫描检测模 块系统。

关键词

中图分类号 T 3 30 P 9 .8

1 引言

入侵 检 测 系统 作 为一 种 积极 主动 的安 全 防护 工具 , 提供 了对 内部 攻 击 、 部 攻击 和误 操 作 的实 外 时 防护 , 计算机 网络和 系统受 到危 害之前 进行 报 在 警 、 截和 响 应 。它具 有 以下作 用 : 过 检测 和 记 拦 通 录 网络 中的安全 违 规 行 为 , 罚 网络 犯 罪 , 惩 防止 网 络 入侵事 件 的发生 ; 检测其 他安 全措 施未 能阻止 的 攻击 或安 全违 规行 为 ; 检测 黑 客在攻 击前 的探测 行 为, 预先给 管理 员 发 出警 报 ; 告 计 算机 系统 或 网 报 络 中存在 的安全 威 胁 ; 供 有关 攻 击 的信 息 , 助 提 帮 管理 员诊 断 网络 中存 在 的安全 弱点 , 利于其 进行 修 补; 在大 型 、 杂 的计 算 机 网络 中布 置 入侵 检 测 系 复 统 , 以显 著提 高 网络安全 管理 的质 量 。 可

基于协议分析的IPv4/IPv6双栈入侵检测系统的实现

10 3

福 建 电

脑

20 0 7年第 1 期 1

基于协议分析 的 Iv/ v P4I 6双栈入侵检测 系统 的实现 P

刘 漳 辉

(福 州 大 学 网络 与信 息 中心 福 建 福 州 3 00 ) 502

【 要】 摘 :分析 Iv P 6的数据 结构, 设计 了一种新的基 于协议 分析 的 Iv/ v P4I 6双栈入侵检 测 系统 。 P 【 键词 】 关 :协 议分析技 术 ; v/ v I 4I 6双栈 ; p P 入侵检测 系统

层解码。

2 、 测 引擎 (h eet nie )检 T eD tc E gn1 入 侵 检 测 系 统将 入 侵 行 为 的特 征 码 归 结 为 协 议 的 不 同 字 段 的 特 征 值 , 测 引 擎 检 测 流经 本 网络 的数 据 。 过 对 数 据 和 该 特 检 通

随 着 计 算 机 技 术 和 网 络 技 术 的 不 断 发展 .互 联 网 的 开 放 性 为 信 息 的共 享 和 交 互 提 供 了极 大 的 便 利 .但 同 时也 对 信 息 的 安 全 性 提 出 了严 峻 的挑 战 。 侵 检 测 (nrs nD tco ) 为 一 种 入 It i eet n 作 uo i 主动的信息安全保障措施 .有效地弥补 了传统安全 防护技术 的 缺 陷 。Iv 下 一代 的互 联 网协 议 .它 最 终 将 取 代 目前 使 用 的 P 6是 Iv P 4成 为互 联 网 的 主要 网络 层 协 议 [ 当 然 这 将是 一 个 漫长 的过 1 1 。 程 . 在 将 来 的很 长 一 段 时 间 里 . 是 一 种 Iv/ v 而 将 p4I 6并 存 的 格 p 局 。Iv P 6虽 然 在 数 据 安 全 性 上 因 为 引 入 Isc 得 到 大 大 加 强 . Pe 而 但 是 由于 设 计 阶 段 的 固 有 缺 陷 和 实 现 部 署 阶 段 的 漏 洞 、后 门等 原 因 ,仍 然 无 法 避 免 网 络 安 全 漏 洞 所 造 成 的 黑 客 入 侵 威 胁 : 同 时 .由于 Iv P4的 数 据格 式 和 Iv P 6的数 据 格 式 有 着 较 大 的 差 别 , 已有 的 Iv P4入侵 检测 系统 将 无 法 直 接 应 用 于 Iv P 6网 络 。 因此 . 研 究 I、仃 v 双 栈 入 侵 检 测 技 术 具 有 非 常 重 要 的 理 论 意 义 Pr P 6的 4 和实践意义。

基于协议分析的IPv4_IPv6双栈入侵检测系统的实现

2007年第11期福建电脑基于协议分析的IPv4/IPv6双栈入侵检测系统的实现刘漳辉(福州大学网络与信息中心福建福州350002)【摘要】:分析IPv6的数据结构,设计了一种新的基于协议分析的IPv4/IPv6双栈入侵检测系统。

【关键词】:协议分析技术;Ipv4/IPv6双栈;入侵检测系统随着计算机技术和网络技术的不断发展,互联网的开放性为信息的共享和交互提供了极大的便利,但同时也对信息的安全性提出了严峻的挑战。

入侵检测(IntrusionDetection)作为一种主动的信息安全保障措施,有效地弥补了传统安全防护技术的缺陷。

IPv6是下一代的互联网协议,它最终将取代目前使用的IPv4成为互联网的主要网络层协议[1]。

当然这将是一个漫长的过程,而在将来的很长一段时间里,将是一种Ipv4/Ipv6并存的格局。

IPv6虽然在数据安全性上因为引入IPsec而得到大大加强,但是由于设计阶段的固有缺陷和实现部署阶段的漏洞、后门等原因,仍然无法避免网络安全漏洞所造成的黑客入侵威胁;同时,由于IPv4的数据格式和IPv6的数据格式有着较大的差别,已有的IPv4入侵检测系统将无法直接应用于IPv6网络。

因此,研究IPv4/IPv6的双栈入侵检测技术具有非常重要的理论意义和实践意义。

1.协议分析技术在入侵检测系统[2]中,检测引擎是其核心,它决定着检测方法,对检测系统的检测速度和检测质量都有着决定性的影响。

目前最流行的检测技术主要是:特征模式匹配技术[5]和协议分析技术[4][6]。

特征模式匹配技术是从网络数据包的包头开始和攻击特征字符串逐一比较直到数据包结尾,从中寻找和判断是否有存在可能的攻击,该技术由于计算量巨大、检测精确性低和正确性差而被采用得越来越少。

协议分析技术是在特征模式匹配技术基础之上发展起来的一种新的入侵检测技术。

协议分析从网络通信协议特有的规则性出发,不必进行字节的逐个比较,而是直接找到待分析字节的位置,将待分析字节取出,进行分析,因而它克服了基于特征模式匹配的入侵检测系统本身所固有的一些缺陷,从而这种新一代的基于协议分析的入侵检测分析技术逐步成为了当前入侵检测研究的热点。

一种基于IPv4/IPv6网络入侵检测系统的框架设计

一种基于IPv4/IPv6网络入侵检测系统的框架设计【摘要】本文描述了当前的网络安全现状,展望了互联网向IPv6版本过渡的发展趋势并分析了它的特点和缺陷。

通过对比传统的IPv4和IPv6网络入侵检测技术的特点,列举了IPv4向IPv6过渡的技术方法并加以分析,最后给出了一种适应于当前IPv4/IPv6环境的入侵检测系统的框架。

【关键词】网络安全;入侵检测;IPv6;入侵检测系统框架Abstract:In this paper,the current status of network security is discussed,followed by analysis of the trend of Internet transition from IPv4 to IPv6 version and its characteristics and defect.Based on comparing the characteristics of network intrusion detection technology for traditional IPv4 and IPv6,this paper cites and analyzes the methods transition technology from IPv4 to IPv6.Finally,an appropriate framework of intrusion detection system for current IPv4/IPv6 environment is proposed.Key words:network security;intrusion detection;IPv6;Intrusion Detection System Framework1.引言随着互联网的快速发展,网络上的恶意攻击行为日益增多,形形色色的病毒、木马、蠕虫层出不穷,对网络信息安全构成了巨大威胁.为了应对越来越严重的网络安全问题,对网络流进行实时分析和检测就显得极为必要。

IPv4IPv6过渡技术及其在医院信息系统中的应用研究的开题报告

IPv4IPv6过渡技术及其在医院信息系统中的应用研

究的开题报告

一、研究背景

随着互联网的普及和移动互联网的发展,人们对网络的依赖程度越

来越高,各种信息系统也得以迅速发展。

然而,由于IPv4地址资源的枯

竭以及IPv6的广泛推广,现在IPv4和IPv6并存的情况下已成为现实。

同时,进行IPv4和IPv6之间的兼容和过渡技术也成为亟待解决的问题,同时也对医院信息系统的建设提出了挑战。

二、研究目的

本研究的目的是探讨IPv4和IPv6之间的兼容和过渡技术,以及其

在医院信息系统中的应用。

具体来说,研究内容包括IPv4和IPv6的特点、IPv4和IPv6之间的兼容和过渡技术的原理和方式、医院信息系统中IPv4和IPv6的应用情况及其存在的问题和挑战。

三、研究方法

本研究采取文献综述和实验研究相结合的方式。

首先,通过查阅相

关资料,了解IPv4和IPv6的特点,以及IPv4和IPv6之间的兼容和过渡技术的原理和方式。

其次,针对医院信息系统中IPv4和IPv6的应用情况,开展实验研究,探讨其存在的问题和挑战,进而提出改进策略。

四、预期结果

本研究预期结果包括:1、对IPv4和IPv6之间的兼容和过渡技术有更深入的理解,并提出更具实际意义的解决方法;2、对医院信息系统中IPv4和IPv6的应用情况有更全面的了解,发现存在的问题和挑战,并提出改进策略;3、为医院信息系统IPv4和IPv6的过渡提供参考和指导。

基于IPv6的入侵检测系统研究的开题报告

基于IPv6的入侵检测系统研究的开题报告题目:基于IPv6的入侵检测系统研究一、研究背景随着互联网的快速发展,网络安全问题越来越受到重视。

入侵检测系统作为一种重要的安全防护手段,已成为保护网络安全的重要一环。

IPv6作为下一代互联网协议,不再限制于32位的地址长度,地址数量也大大增加,给网络安全带来了新的挑战。

传统的IPv4基础下的入侵检测系统已经不能满足IPv6网络安全需求,对于IPv6的入侵检测系统的研究具有重要意义。

二、研究目的本研究旨在设计和实现一种基于IPv6的入侵检测系统,解决IPv6网络安全方面的问题,提高网络安全技术水平,满足新时代的网络安全需求。

三、研究内容(1)IPv6入侵检测系统的概述,分析IPv6网络环境下的安全风险和安全威胁,制定相应的安全策略。

(2)IPv6网络流量分析和数据挖掘方法的研究。

(3)基于开源软件Snort + IPv6的入侵检测系统的构建,并对其进行优化。

(4)对IPv6入侵检测系统进行实验和评估,验证系统效果并对其进行改进。

四、研究方法和技术路线(1)文献研究法:查阅国内外相关学术期刊、会议论文、专著、技术报告等文献,对IPv6网络安全和入侵检测系统等方面进行深入了解。

(2)实验研究法:通过实验设计和实现IPv6入侵检测系统,对系统进行评估和改进,提高系统性能和检测精度。

(3)系统分析法:分析网络信息系统的技术架构、协议特点、威胁模式和安全需求等,为设计和构建系统提供理论支持和技术保障。

技术路线如下:(1) IPV6入侵检测系统的整体设计和流程设计。

(2)数据获取和处理:对IPv6数据传输的数据包进行捕获、分析和处理。

(3)基于规则和模式匹配的检测方法:通过制定检测规则和设计检测模式对数据包进行检测和识别。

(4)基于数据挖掘的检测方法:通过分析网络流量数据应用数据挖掘技术对异常数据进行识别。

(5)入侵检测系统的测试和评估:通过实验对入侵检测系统的性能和准确度进行测试和评估。

IPv6环境下网络入侵检测关键技术的研究和实现的开题报告

IPv6环境下网络入侵检测关键技术的研究和实现的开题报告标题:IPv6环境下网络入侵检测关键技术的研究和实现一、研究背景和意义随着网络技术的不断发展和普及,人们日益依赖于互联网与网络设备,网络安全问题也变得越来越严峻。

IPv6作为下一代互联网协议,目前已经在各大运营商和企业中得到广泛应用,但同时也给网络安全带来了新的挑战。

网络入侵是一种潜在的网络安全威胁,特别针对IPv6环境下的网络入侵检测技术的研究尤为重要。

IPv6协议在网络层、传输和应用层都发生了改变,因此在IPv6环境下的网络入侵检测需要重点考虑IPv6协议的特点,在此基础上进行研究和开发相应的网络入侵检测系统。

本研究将探讨IPv6环境下网络入侵检测的关键技术,尝试提出新的解决方案,为IPv6网络安全提供支持和保障。

二、研究内容和技术路线1. IPv6协议下的网络入侵检测关键技术研究(1) IPv6协议的特点及其对网络入侵检测的影响分析(2) IPv6协议下的攻击类型及其对应的检测方法(3) 基于数据包特征的IPv6网络入侵检测算法研究2. 基于深度学习的IPv6网络入侵检测系统设计与实现(1) 建立IPv6网络入侵检测数据集(2) 设计并实现基于深度学习的IPv6网络入侵检测系统(3) 对系统进行性能测试和实验验证3. 基于云安全架构的IPv6网络入侵检测系统部署(1) 针对IPv6网络特点设计相应的云安全架构(2) 测试云安全架构的可靠性和性能(3) 通过部署IPv6网络入侵检测系统保障网络安全三、预期成果1. IPv6协议下的网络入侵检测关键技术研究报告2. 基于深度学习的IPv6网络入侵检测系统原型3. 压力测试和性能分析报告4. 基于云安全架构的IPv6网络入侵检测系统部署方案,以及部署实践成果。

以上项目将作为研究成果,为IPv6网络入侵检测提供一系列的研究思路、技术支撑和指导借鉴价值,推进IPv6技术的应用和网络安全的发展。

四、研究计划和进度安排1. 第一年:研究IPv6协议下的网络入侵检测关键技术,完成技术分析和方案设计。

IPv6网络中的入侵检测系统研究与实现的开题报告

IPv6网络中的入侵检测系统研究与实现的开题报告一、研究背景及意义随着互联网的迅速发展,IPv4地址已经逐渐耗尽,而IPv6协议是解决IPv4短缺的最终方案。

IPv6地址空间比IPv4宽得多,可以满足更多的网络连接需求。

然而,IPv6网络也存在安全问题,例如由于地址空间大,地址扫描变得更加容易,暴力破解和拒绝服务攻击也更加容易实现。

因此,在IPv6网络中建立入侵检测系统(IDS)是十分必要的。

入侵检测系统是一种安全机制,它通过监测网络流量来寻找入侵行为。

IDS可以分为基于主机和基于网络两种类型。

基于网络的IDS可以直接监测网络流量并识别潜在的攻击行为,它通常比基于主机的IDS更早发现威胁。

二、研究内容本研究将研究和实现IPv6网络中的入侵检测系统。

具体内容如下:1. 研究IPv6网络入侵检测的相关技术和方法,包括网络流量分析、特征提取、威胁识别等。

2. 设计并实现IPv6网络的入侵检测系统。

系统应具有良好的稳定性和可扩展性,能对各种类型的攻击进行准确识别和响应。

3. 使用真实IPv6网络流量对系统进行测试和评估,验证其性能和准确性。

三、研究计划本研究计划为期一年,具体进度如下:第一季度(2021.5-2021.8):研究IPv6网络入侵检测技术和方法;设计并规划系统架构。

第二季度(2021.9-2021.12):实现IPv6网络入侵检测系统;进行初步的实验和测试。

第三季度(2022.1-2022.4):使用真实IPv6网络流量进行系统测试和评估,并对系统进行性能优化。

第四季度(2022.5-2022.8):撰写论文并进行答辩。

四、研究预期结果经过本研究,预计可以实现一个基于网络的IPv6入侵检测系统,它可以有效地监测网络流量和识别潜在的攻击。

系统应具有良好的稳定性和可扩展性,并能在真实IPv6网络环境中进行测试和评估。

IPv6的过渡方案及协同入侵检测研究的开题报告

IPv6的过渡方案及协同入侵检测研究的开题报告开题报告一、选题背景及研究意义随着互联网的不断发展,IPv4地址资源已经接近枯竭,IPv6协议成为了新一代互联网协议。

然而,由于IPv6协议与IPv4协议不兼容,同时IPv6的部署也遇到了一系列问题,因此IPv6过渡方案的研究成为了当前互联网领域的热点之一。

此外,由于网络安全问题日益严重,协同入侵检测技术也得到了广泛关注。

本研究旨在研究IPv6的过渡方案及协同入侵检测技术,具体研究内容包括IPv6的过渡机制、IPv6与IPv4网络的互联、协同入侵检测方法等。

通过研究IPv6过渡方案及协同入侵检测技术,可以为IPv6的部署提供技术支持,同时也可以保障互联网的安全。

二、研究内容和研究方法(一)研究内容本研究的主要内容包括:1. IPv6的过渡机制分析IPv6过渡方案的现状和存在的问题,比较各种IPv6过渡方案的优缺点,确定适合不同场景的IPv6过渡方案。

2. IPv6与IPv4网络的互联研究IPv6与IPv4之间的互联机制,探讨IPv6与IPv4之间的兼容性问题。

3. 协同入侵检测方法研究协同入侵检测方法的现状和存在的问题,探讨协同入侵检测方法的发展趋势,比较各种协同入侵检测方法的优缺点。

4. 实验验证在实验室中搭建实验环境,验证IPv6过渡方案的性能和可行性,评估协同入侵检测方法的效果和性能。

(二)研究方法本研究采用文献研究、实验验证等多种研究方法,具体包括:1. 文献研究通过对国内外相关研究成果和文献的收集和分析,深入研究IPv6的过渡方案和协同入侵检测技术。

2. 实验验证在实验室中建立IPv6网络环境和IPv4网络环境,搭建不同的IPv6过渡方案,对比不同方案的性能和可行性;使用协同入侵检测方法,验证其效果和性能。

三、研究进度安排1月:选题、查阅相关文献资料,制定研究计划;2月:完成IPv6过渡方案的研究与分析;3月:完成IPv6与IPv4网络的互联研究;4月:完成协同入侵检测方法的研究与分析;5月:建立实验环境,开始实验验证;6月:分析实验结果,总结研究成果,撰写论文,准备答辩。

IPv4向IPv6过渡期关键网络设备测试与分析的开题报告

IPv4向IPv6过渡期关键网络设备测试与分析的开题报告一、选题意义随着IPv4地址的逐渐枯竭,IPv6技术正逐渐成为新一代互联网技术的主流,但是由于IPv6与IPv4不兼容,IPv6的普及和过渡需要一个漫长的过程,所以在这个过渡期中,IPv4和IPv6网络将长期共存,IPv4和IPv6的互通性将成为一个关键问题。

本课题旨在通过关键网络设备的测试与分析,探究IPv4向IPv6过渡期关键网络设备的互通性问题,并提出相应的解决方案,从而促进IPv6技术的普及和应用。

二、论文主要内容本论文将分为以下几个部分:1.背景介绍:介绍IPv4向IPv6过渡期的背景和IPv6技术的优势。

2.问题分析:分析IPv4向IPv6过渡期面临的问题,重点分析IPv4和IPv6网络之间的互通性问题。

3.关键网络设备测试:对IPv4向IPv6过渡期关键网络设备进行测试,包括路由器、交换机、防火墙等。

4.测试结果分析:根据测试结果,分析关键网络设备的IPv4和IPv6互通性问题,提出解决方案。

5.实验验证:通过实验验证,验证解决方案的有效性和可行性。

6.总结与展望:总结本论文的成果和意义,并展望IPv6技术在未来的发展前景。

三、研究方法本论文主要采用实验研究的方法,通过对关键网络设备进行测试,收集数据,并进行分析和比对,以便得出结论。

测试方法将采用网络仿真软件,对IPv4和IPv6网络进行模拟测试,并对测试结果进行分析和比对。

四、论文目标和预期成果本论文的主要目标是通过对IPv4向IPv6过渡期关键网络设备的测试与分析,探究IPv4和IPv6网络之间的互通性问题,并提出相应的解决方案。

预期成果如下:1.深入分析IPv4向IPv6过渡期面临的互通性问题。

2.通过关键网络设备测试,分析IPv4和IPv6网络之间的互通性问题。

3.提出相应的解决方案,以解决IPv4和IPv6网络之间的互通性问题。

4.通过实验验证,验证解决方案的有效性和可行性。

IPv6校园网入侵检测系统的研究与实现的开题报告

IPv6校园网入侵检测系统的研究与实现的开题报告一、选题背景及意义随着网络技术的不断发展,校园网络规模日益扩大,带宽和硬件设备也得到了很大程度的提升,但同时也带来了新的安全威胁和挑战。

为了保障校园网络的安全性和稳定性,需要开发一种可靠的网络入侵检测系统。

IPv6作为新一代互联网协议,为网络提供了更加丰富、更加灵活的地址空间,但其复杂性和新颖性也导致了许多安全问题的出现。

因此,研究IPv6校园网入侵检测系统,在提高校园网络安全性的同时,也能推动IPv6技术的应用和发展,具有重要的科研价值和实际意义。

二、研究内容和思路本文将从以下三个方面展开研究:(1)基于场景仿真的系统设计和实现设计并实现IPv6校园网入侵检测系统的模拟环境,模拟实际场景下的攻击并分析检测效果,优化检测算法和系统性能。

(2)开发基于数据挖掘的入侵检测技术考虑到传统的入侵检测技术在IPv6网络中存在很大的局限性,因此本研究将重点开发利用数据挖掘技术进行检测的方法。

根据IPv6网络的特点,利用数据挖掘技术分析IPv6网络数据包,提取其中的特征,并通过机器学习算法进行分类和识别。

(3)优化系统算法和提高检测效率基于数据挖掘技术进行入侵检测虽然能提高检测准确率和实现实时检测,但也会增加系统算法复杂度和消耗资源。

因此,本研究还将针对性地优化系统算法和提高检测效率,以保证系统的可用性和稳定性。

三、预期目标和成果本研究的主要目标为开发一种基于场景仿真和数据挖掘技术的IPv6校园网入侵检测系统,并针对性地优化系统算法和提高检测效率,取得如下成果:(1)实现IPv6校园网入侵检测系统的模拟环境和基础算法设计;(2)开发利用数据挖掘技术进行检测的方法,并进行算法实验和评估;(3)针对性地优化系统算法和提高检测效率,并进行系统实验和评估;(4)获得一种在真实场景中检测IPv6校园网入侵的可靠、高效的技术方案。

四、研究计划和进度安排本研究的进度安排如下:第一年1.1-1.6 研究文献,了解相关技术和理论,并确定研究内容和目标;1.7-3.3 搭建系统环境和开发数据获取、处理、分析的工具;3.4-6.30 开发基于数据挖掘的入侵检测技术,并完成算法实验和评估。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第36卷增刊12011年10月广西大学学报:自然科学版Journal of Guangxi University :Nat Sci Ed Vol.36Sup.1Oct.2011收稿日期:2011-08-29;修订日期:2011-10-02通讯联系人:任宏晖(1988-),男,山西交城人,硕士研究生;E-mail :rhh1988@mail.dlut.edu.cn 。

文章编号:1001-7445(2011)增1-0190-05IPv4-IPv6过渡技术下基于CIDF 的入侵检测系统研究任宏晖,李英壮,李先毅(大连理工大学网络与信息化中心,辽宁大连116024)摘要:随着互联网下一代协议IPv6的应用越来越广泛,IPv4和IPv6之间的过渡技术将被大量使用,这势必会对网络安全提出新的挑战。

传统的入侵检测系统主要检测对象是IPv4协议下的数据,针对过渡时期隧道技术中所存在的安全隐患,提出了一个实际可行的基于CIDF 框架的入侵检测系统的设计方案。

通过先期对网络中数据包的高速捕获,从中识别出隧道数据包,并采用协议分析对其各层协议进行层层解析,分析各个协议的包头和数据部分。

然后结合改进的特征模式匹配的检测方法对数据包进行检测,该方法将一定时间间隔内匹配次数较多的入侵模式导入到一个优先匹配表中进行先行匹配,这样会大大提高匹配的效率。

小型局域网内的实验表明,该系统不仅可以对隧道数据包中的安全威胁做出检测,且检测效率相对改进匹配策略之前有较大的提高。

关键词:IPv6;过渡技术;网络安全;入侵检测中图分类号:TP393文献标识码:AAn intrusion detection system forIPv 4-IPv 6transition technology based on CIDF frame REN Hong-hui ,LI Ying-zhuang ,LI Xian-yi(Network and Information Center ,Dalian University of Technology ,Dalian 116024,China )Abstract :With the increasing application of the next generation internet protocol IPv6,the transition technology between IPv4and IPv6will be used widely.This will inevitably become a new challenge to the network security.The objects of traditional intrusion detection system are packets in IPv4pro-tocol.For the hidden security trouble of the tunnel technology ,this paper proposes a practical de-sign of intrusion detection system based on CIDF frame.Through the high speed capturing of packetsin advance ,tunnel packets with them can be identified.The protocol analysis is applied to identified protocol header and data part at each protocol from every layers.Then the tunnel packets are detec-ted with the improved matching patterns.This method puts those patterns whose match numbers in a given time interval are greater than others to a match table ,so as the match efficiency can be in-creased greatly.Actual experiments in a LAN show that this system can not only detect the security threats of tunnel packets ,but also increase the detection efficiency ,as compared with the mothod used before.Key words :IPv6;transition technology ;network security ;intrusion detection增刊1任宏晖等:IPv4-IPv6过渡技术下基于CIDF 的入侵检测系统研究1引言1.1IPv6IPv6是IETF 设计的用于替代现行版本IP 协议(IPv4)的下一代IP 协议[1]。

2004年中国第一个下一代互联网示范工程核心网CERNET2正式开通,这是世界上规模最大的纯IPv6网。

现在已经有越来越多的高校接入了IPv6协议。

2011年2月初,全球互联网数字分配机构宣布,全球IPv4地址池已经耗尽。

这意味着IPv4向IPv6的过渡已经迫在眉睫。

2011年6月8日,国际互联网协会联合Google 、Face-book 、Yahoo 首次进行全球级别的IPv6测试,并取名为“世界IPv6日”[2]。

IPv6只能在发展中不断完善,IPv4向IPv6的过渡也不可能在一夜之间完成,过渡需要时间和成本。

所以在未来很长的一段时间内互联网都会处在IPv4和IPv6共存的复杂环境下。

针对IPv4-IPv6过渡技术的安全研究,对于保障IPv4向IPv6过渡阶段的网络安全有着重要的意义[3]。

1.2IDS 和CIDF 简介作为一种重要的网络安全设备,入侵检测系统(IDS )在IPv6环境下依然具有积极的作用。

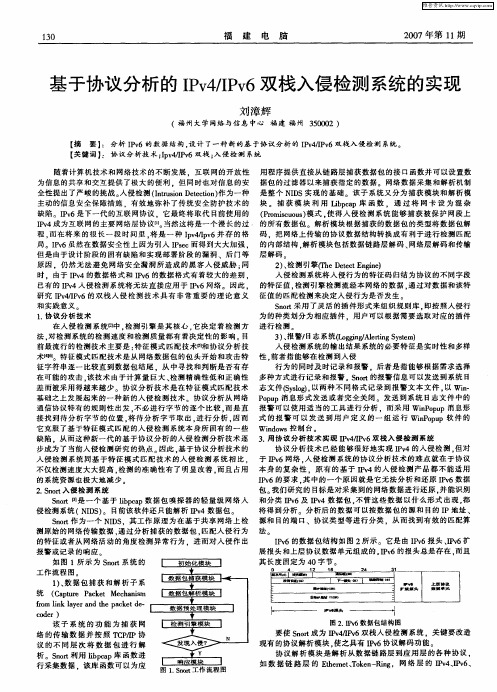

它是依照一定的安全策略,通过软硬件,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性[4]。

图1CIDF 组成架构图Fig.1CIDF structure diagram 按照入侵检测的手段、IDS 的入侵检测模型可分为基于网络和基于主机两种[5]。

基于网络模型,通过连接在网络上的炸点捕获网上的包,并分析其是否具有已知的攻击模式,以判断是否为入侵者。

当该模型发现某些可疑的现象时也一样会产生告警,并向一个中心管理站点发出“告警”信号。

基于主机模型是通过分析系统的审计数据来发现可疑的活动,如内存和文件的变化等。

其输入数据主要来源于系统的审计日志,一般只能检测该主机上发生的入侵。

通用入侵检测框架CIDF 阐述了一个通用入侵检测系统的通用模型,它定义了一个组件集合,这些集合一起定义了入侵检测系统[6]。

它的组成图如图1所示。

2IPv4-IPv6过渡技术及安全隐患2.1双栈双栈协议技术(Dual Stack )是指单个结点同时支持IPv6和IPv4两种协议栈。

这种方式对IPv4和IPv6提供了完全的兼容,但是对IP 地址耗尽的问题却没有任何的帮助。

由于需要双路由基础设施,这种方式反而增加了网络的复杂度。

IPv4/IPv6混合网络中的HTTP 、DNS 等网络服务将以不同的协议方式同时存在,这将有可能使得双栈主机用户错误的相信并访问本不可信的服务,从而导致一定的安全威胁。

2.2隧道隧道技术(Tunnel )使得IPv6数据包能穿透IPv4网络,从外部来看像是在IPv4网络中开通了一条通路用于IPv6数据报传输[7]。

它将IPv6报文作为载荷承载于IPv4协议之上实现IPv6孤岛之间的互联,其典型技术包括GRE /手工隧道、6-4兼容隧道、6over4、6to4、ISATAP 、Teredo 等。

隧道机制的引入会给网络安全带来更多复杂的问题,也会出现更多的安全隐患。

如容易躲避入口过滤检测,对隧道接口的攻击。

自动隧道的终端节点必须允许对任意主机发送来的任一隧道报文进行解包操作,因而十分容易受到流量诸如攻击的影响。

使用IPv6over IPv4隧道连接孤立IPv6网络,可能带来Dos 、反射Dos 、服务窃取等安全问题[8]。

191广西大学学报:自然科学版第36卷2.3NAT-PT 翻译技术翻译技术(NAT-PT )是指利用转换网关在IPv4和IPv6网络之间转换IP 地址,同时根据协议的不同对分组做相应的语义的翻译,就能使纯IPv4和纯IPv6站点之间透明通信。

在翻译技术中,网络主机需要借助兼容网络地址前缀获取和DNS-ALG 等异构网络寻址机制来实现对信宿端节点的定址,而这些寻址机制本身并不具备防篡改及身份鉴别的功能,因此其工作过程对于伪造、修改报文攻击非常敏感。

另外源地址哄骗攻击也是协议转换方式所面临的主要安全威胁之一。

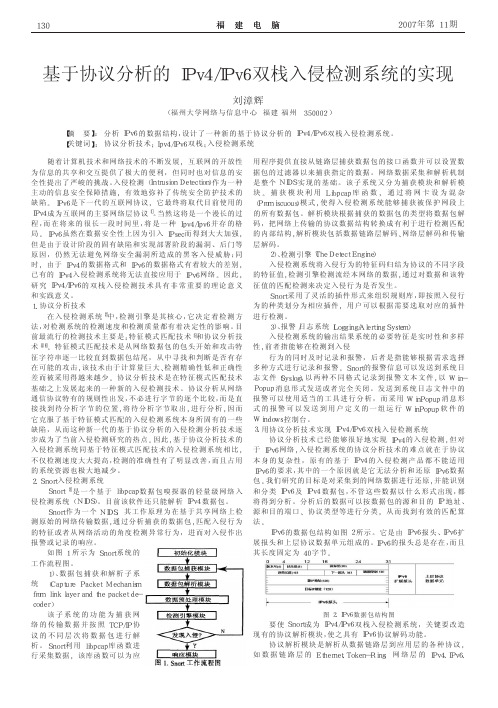

3入侵防御系统设计在CIDF 框架的基础上设计了一个针对隧道过渡技术的入侵检测系统。

系统主要由数据捕获模块、协议解析模块、检测模块、响应模块、事件数据库记录模块组成。

系统结构如图2所示。

图2入侵检测系统结构图Fig.2Intrusion detection system structure diagram3.1数据捕获模块数据捕获模块是入侵检测系统的基础,该模块根据一定的规则从网络环境中捕获数据包。

随着网络和通信技术的发展,系统的数据捕获能力必须要适应高速网络的需求。

我们在Libpcap 函数库的基础上,同时使用NAPI 技术和零拷贝技术来改进数据捕获能力。

Libpcap 是Unix /Linux 平台下的网络数据包捕获函数,提供了系统独立的用户级别网络数据包捕获接口。

但在高速网络下这种捕包技术的丢包率将会很高,其原因有两点:①捕包过程中CPU 一直处于中断接收状态,无法及时处理数据包;②从网络设备到内存空间再到用户空间的两次拷贝将会占用大量系统资源。

NAPI 技术是一种中断机制和轮询机制的混合体,它首先采用中断唤醒数据接收的服务程序,然后轮询方式接受数据,减少了CPU 中断触发次数,有效改善了捕包性能[9]。

零拷贝技术则采用DMA 数据传输技术和内存区域映射技术,将系统内核中存储数据包的内存区域映射到用户空间,捕获进程直接对这块内存进行访问。

这样系统处理数据包的效率将大大增强。

3.2协议分析模块协议分析是新一代IDS 探测攻击手法的主要技术,本模块能够对所采集的数据包进行并发协议分析,结合端口号和设置规则判断上层协议,还原为不同协议(IP 、ICMP 、TCP 、UDP )。