第13章 Dynamic ARP Inspection配置

基于Dynamic ARP Inspection的静态MAC-IP绑定——一种ARP欺骗避免解决方案

A So l ut i o n t o Av o i d ARP S po o in f g

X U Z h i — y o n g , WU Z i — y o u , C A I C o n g , HU P e n g , Q U AN P e n g , DE N G Ra n , HU P e n g

( 1 . S h i y a n T o b a c c o C o m p a n y o f H u b e i , S h i y a n 42 0 0 0 , C h i n a ; 2 . Y u n x i C o u n t y T o b a c c o M o n o p o l y A d m i n i s t r a t i o n , S h i y a n 4 4 2 6 0 0 , C h i n a )

s u i t s s h o w t h a t t h i s me t h o d c a n a c c u r a t e l y p r o v i d e o b j e c t i v e m o n i t o i r n g d a t a .

关 键词 : D A I ; MA C; I P ; A R P欺骗

中图分 类 号 : T P 3 9 3 . 0 8

文献标 识 码 : A

文章 编号 : 1 0 0 0—8 8 2 9 ( 2 0 1 3 ) 1 0— 0 0 9 3— AC- I P Bi ndi ng Ba s e d o n Dy n a mi c ARP I ns pe c t i o n

基于D y n a mi c A R P I n s p e c t i o n的静 态 MA C — I P绑 定 — — 一 种 A R P欺骗 避免 解 决方案

动态ARP检测原理及应用

动态ARP检测原理及应用在一个局域网中,网络平安能够通过量种方式来实现,而采取DHCP snooping(DHCP防护)及DAI检测(ARP防护)这种技术,爱惜接入互换机的每一个端口,能够让网络加倍平安,加倍稳固,尽可能的减小中毒范围,不因病毒或木马致使全网的瘫痪。

下面将详细的对这种技术的原理和应用做出说明。

一、相关原理及作用1、DHCP snooping原理DHCP Snooping技术是DHCP平安特性,通过成立和保护DHCP Snooping绑定表过滤不可信任的DHCP信息,这些信息是指来自不信任区域的DHCP信息。

DHCP Snooping绑定表包括不信任区域的用户MAC地址、IP地址、租用期、VLAN-ID 接口等信息。

当互换机开启了 DHCP-Snooping后,会对DHCP报文进行“侦听”,并能够从接收到的DHCP Request或DHCP Ack报文中提取并记录IP 地址和MAC地址信息。

另外,DHCP-Snooping许诺将某个物理端口设置为信任端口或不信任端口。

信任端口能够正常接收并转发DHCP Offer报文,而不信任端口会将接收到的DHCP Offer报文抛弃。

如此,能够完成互换机对冒充DHCP Server的屏蔽作用,确保客户端从合法的DHCP Server获取IP地址。

二、DHCP snooping作用DHCP snooping的要紧作用确实是隔间私接的DHCP server,避免网络因多个DHCPserver而产生震荡。

DHCP snooping与互换机DAI技术的配合,避免ARP病毒的传播。

成立并保护一张DHCP snooping的“绑定表”,这张表能够通过dhcp ack包中的ip和mac地址生成的,也能够通过手工指定。

它是后续DAI(Dynamic ARP Inspection)和IP Source Guard 基础。

这两种类似的技术,是通过这张表来判定ip或mac地址是不是合法,来限制用户连接到网络的。

ARP 防护解决方案总结

ARP 防护解决方案总结一、思科解决方案(接入层为思科三层交换机)1.1技术介绍1.1.1 DHCP SNOOPING采用DHCP管理的常见问题采用DHCP server可以自动为用户设置网络IP地址、掩码、网关、DNS、WI NS等网络参数,简化了用户网络设置,提高了管理效率。

但在DHCP管理使用上也存在着一些另网管人员比较问题,常见的有:1. DHCP server 的冒充。

2. DHCP server的DOS攻击。

3. 有些用户随便指定地址,造成网络地址冲突。

4. 由于DHCP 的运作机制,通常服务器和客户端没有认证机制,如果网络上存在多台DHCP服务器将会给网络照成混乱。

5. 由于不小心配置了DHCP服务器引起的网络混乱也非常常见。

黑客利用类似Goobler的工具可以发出大量带有不同源MAC地址的DHCP请求,直到DHCP服务器对应网段的所有地址被占用,此类攻击既可以造成DOS的破坏,也可和DHCP服务器欺诈结合将流量重指到意图进行流量截取的恶意节点。

DHCP服务器欺诈可能是故意的,也可能是无意启动DHCP服务器功能,恶意用户发放错误的IP地址、DNS服务器信息或默认网关信息,以此来实现流量的截取。

一个“不可靠”的DHCP服务器通常被用来与攻击者协作,对网络实施“中间人”M ITM(Man-In-The-Middle)攻击。

中间人攻击是一种攻击者利用正常的协议处理行为来更改两个终端之间的正常通信数据流而形成的一种攻击技术。

首先一个黑客会广播许多含有欺骗性MAC地址的DHCP请求(动态主机配置请求),从而耗尽合法DHCP服务器上的地址空间,一旦其空间地址被耗尽,这个“不可靠”的DHCP服务器就开始向“用户”的DHCP请求进行应答了,这些应答信息中将包括DNS服务器和一个默认网关的信息,这些信息就被用来实施一个MITM中间人攻击。

黑客也可以利用冒充的DHCP服务器,为用户分配一个经过修改的DNS Server,在用户毫无察觉的情况下被引导在预先配置好的假金融网站或电子商务网站,骗取用户帐户和密码,这种攻击是非常恶劣的。

思科 Dynamic ARP Inspection(DAI)

思科 Dynamic ARP Inspection(DAI)。

防范方法思科 Dynamic ARP Inspection (DAI)在交换机上提供IP地址和MAC地址的绑定, 并动态建立绑定关系。

DAI 以 DHCP Snooping绑定表为基础,对于没有使用DHCP的服务器个别机器可以采用静态添加ARP access-list实现。

DAI配置针对VLAN,对于同一VLAN内的接口可以开启DAI也可以关闭。

通过DAI可以控制某个端口的ARP请求报文数量。

通过这些技术可以防范“中间人”攻击。

配置示例IOS 全局命令:ip dhcp snooping vlan 100,200no ip dhcp snooping information optionip dhcp snoopingip arp inspection vlan 100,200 /* 定义对哪些 VLAN 进行 ARP 报文检测ip arp inspection log-buffer entries 1024ip arp inspection log-buffer logs 1024 interval 10IOS 接口命令:ip dhcp snooping trustip arp inspection trust /* 定义哪些接口是信任接口,通常是网络设备接口, TRUNK 接口等ip arp inspection limit rate 15 (pps) /* 定义接口每秒 ARP 报文数量对于没有使用 DHCP 设备可以采用下面办法:arp access-list static-arppermit ip host 10.66.227.5 mac host 0009.6b88.d387ip arp inspection filter static-arp vlan 201配置DAI后的效果:在配置 DAI技术的接口上,用户端不能采用指定地址地址将接入网络。

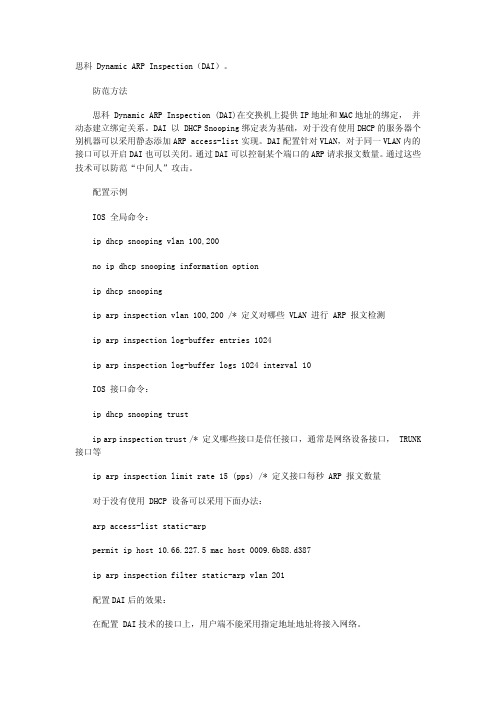

华为配置静态ARP

配置静态ARP示例图1 配置静态ARP组网图静态ARP简介静态ARP表项是指网络管理员手工建立IP地址和MAC地址之间固定的映射关系。

正常情况下网络中设备可以通过ARP协议进行ARP表项的动态学习,生成的动态ARP表项可以被老化,可以被更新。

但是当网络中存在ARP攻击时,设备中动态ARP表项可能会被更新成错误的ARP表项,或者被老化,造成合法用户通信异常。

静态ARP表项不会被老化,也不会被动态ARP表项覆盖,可以保证网络通信的安全性。

静态ARP表项可以限制本端设备和指定IP地址的对端设备通信时只使用指定的MAC地址,此时攻击报文无法修改本端设备的ARP表中IP地址和MAC地址的映射关系,从而保护了本端设备和对端设备间的正常通信。

一般在网关设备上配置静态ARP表项。

对于以下场景,用户可以配置静态ARP表项。

•对于网络中的重要设备,如服务器等,可以在交换机上配置静态ARP表项。

这样可以避免交换机上重要设备IP地址对应的ARP表项被ARP攻击报文错误更新,从而保证用户与重要设备之间正常通信。

•当网络中用户设备的MAC地址为组播MAC地址时,可以在交换机上配置静态ARP表项。

缺省情况下,设备收到源MAC地址为组播MAC地址的ARP报文时不会进行ARP学习。

•当希望禁止某个IP地址访问设备时,可以在交换机上配置静态ARP表项,将该IP地址与一个不存在的MAC地址进行绑定。

配置注意事项•设备上配置的静态ARP表项数目不能大于设备静态ARP表项规格,可以执行命令display arp statistics all查看设备上已有的ARP表项数目。

•本举例适用于S系列交换机所有产品的所有版本。

如需了解交换机软件配套详细信息,请点击Info-Finder,在选择产品系列或产品型号后,在“硬件中心”进行查询。

S5731-L和S5731S-L属于远端模块,不支持Web管理、YANG和命令行,仅支持通过中心交换机对其下发配置,相关操作请参见《S300, S500, S2700,S5700, S6700 V200R021C10 配置指南-设备管理》中的“极简架构配置(小行星方案)”。

18-ARP命令

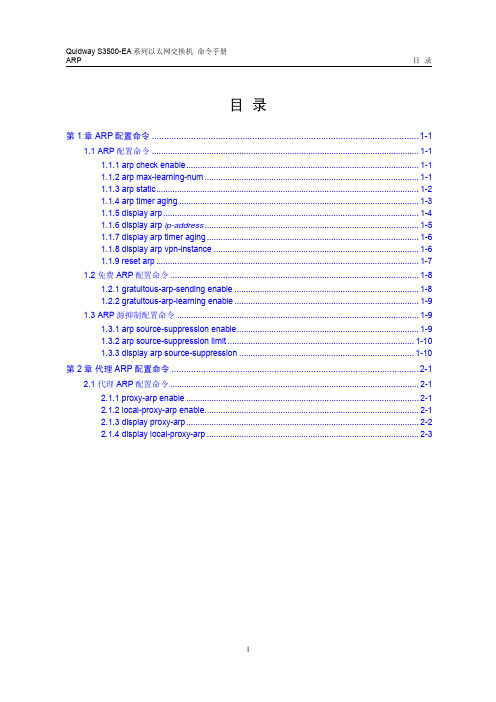

ARP 目录目录第1章 ARP配置命令.............................................................................................................1-11.1 ARP配置命令....................................................................................................................1-11.1.1 arp check enable.....................................................................................................1-11.1.2 arp max-learning-num.............................................................................................1-11.1.3 arp static..................................................................................................................1-21.1.4 arp timer aging........................................................................................................1-31.1.5 display arp...............................................................................................................1-41.1.6 display arp ip-address.............................................................................................1-51.1.7 display arp timer aging............................................................................................1-61.1.8 display arp vpn-instance.........................................................................................1-61.1.9 reset arp..................................................................................................................1-71.2 免费ARP配置命令............................................................................................................1-81.2.1 gratuitous-arp-sending enable................................................................................1-81.2.2 gratuitous-arp-learning enable................................................................................1-91.3 ARP源抑制配置命令.........................................................................................................1-91.3.1 arp source-suppression enable...............................................................................1-91.3.2 arp source-suppression limit.................................................................................1-101.3.3 display arp source-suppression............................................................................1-10第2章代理ARP配置命令.....................................................................................................2-12.1 代理ARP配置命令............................................................................................................2-12.1.1 proxy-arp enable.....................................................................................................2-12.1.2 local-proxy-arp enable.............................................................................................2-12.1.3 display proxy-arp.....................................................................................................2-22.1.4 display local-proxy-arp............................................................................................2-3第1章 ARP配置命令1.1 ARP配置命令1.1.1 arp check enable【命令】arp check enableundo arp check enable【视图】系统视图【参数】无【描述】arp check enable命令用来使能ARP表项的检查功能,若设备接收到的ARP报文中的源MAC地址为组播MAC,则不进行动态ARP表项的学习;且设备上不能配置MAC地址为组播MAC的静态ARP表项,否则会有错误提示。

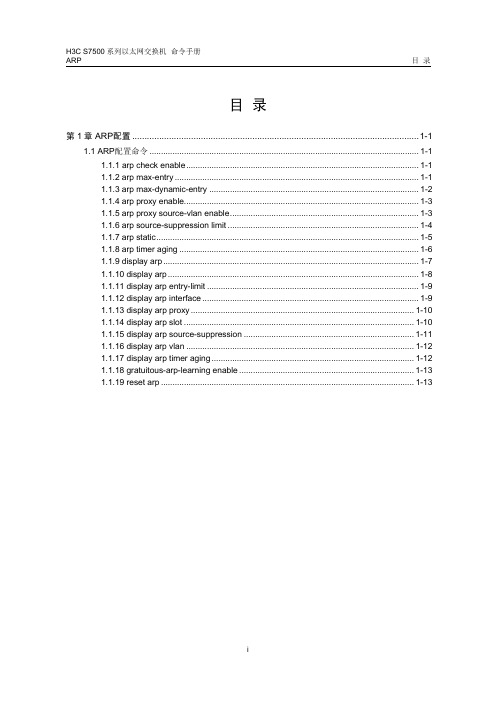

H3C配置命令22-arp命令

【举例】 # 开启 VLAN 2 接口的 ARP 代理。

<H3C>system-view System View: return to User View with Ctrl+Z. [H3C]interface Vlan-interface 2 [H3C-Vlan-interface2] arp proxy enable

【举例】 # 设置以太网端口 GE 3/0/1 的 ARP 动态学习数量限制为 6000。

<H3C> system-view System View: return to User View with Ctrl+Z. [H3C] interface GigabitEthernet 3/0/1 [H3C GigabitEthernet3/0/1] arp max-dynamic-entry 6000

【举例】 # 设置 ARP 总数量限制为 4096。

<H3C> system-view System View: return to User View with Ctrl+Z. [H3C] arp max-entry 4096

1.1.3 arp max-dynamic-entry

【命令】 arp max-dynamic-entry number undo arp max-dynamic-entry number

1-2

H3C S7500 系列以太网交换机 命令手册 ARP

1.1.4 arp proxy enable

第 1 章 ARP 配置

【命令】 arp proxy enable undo arp proxy enable

【视图】 VLAN 接口视图

【参数】 无

基于Dynamic ARP Inspection的静态MAC-IP绑定——一种ARP欺骗避免解决方案

基于Dynamic ARP Inspection的静态MAC-IP绑定——

一种ARP欺骗避免解决方案

徐智勇;吴自友;蔡聪;胡鹏;全鹏;邓冉;胡鹏

【期刊名称】《测控技术》

【年(卷),期】2013(032)010

【摘要】介绍了ARP协议和ARP欺骗原理,简要分析当前常见的ARP欺骗安全技术,详细介绍了基于Dynamic ARP Inspection的静态MAC-IP绑定方法,给出步骤和配置过程,并给出应用实施结果.实施结果表明该方法能够非常精确地得到客观监测数据.

【总页数】5页(P93-97)

【作者】徐智勇;吴自友;蔡聪;胡鹏;全鹏;邓冉;胡鹏

【作者单位】湖北省烟草公司十堰市公司,湖北十堰442000;湖北省烟草公司十堰市公司,湖北十堰442000;郧西县烟草专卖局,湖北十堰442600;湖北省烟草公司十堰市公司,湖北十堰442000;湖北省烟草公司十堰市公司,湖北十堰442000;湖北省烟草公司十堰市公司,湖北十堰442000;郧西县烟草专卖局,湖北十堰442600【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.使用双绑定技术解决校园网内的arp欺骗 [J], 雷建峰

2.局域网内ARP欺骗的防御与MAC地址绑定的分析 [J], 杨宏伟

3.“静态ARP”和“DAI”两种方法解决园区网“ARP欺骗” [J], 王艳歌

4.一种交换式网络内的ARP欺骗的解决方案 [J], 沈继锋;刘同明

5.通过抑制广播ARP防范ARP欺骗的一种方法 [J], 庞龙;董宇峰

因版权原因,仅展示原文概要,查看原文内容请购买。

交换机安全-配置交换机DAI

交换机安全-实施DHCP Snooping和IP ARP inspection功能了解了解DHCP Snooping1. DHCP Snooping功能概述DHCP都非常熟悉了,对于DHCP客户端而言,初始过程中都是通过发送广播的DHCP discovery消息寻找DHCP服务器,然而这时候如果内网中存在私设的DHCP服务器,那么就会对网络造成影响,例如客户端通过私设的DHCP服务器拿到一个非法的地址,最终导致PC无法上网。

2. DHCP Snooping技术特性3. DHCP Snooping基本特征DHCP Snooping将交换机分为Trust和Untrust两种安全级别端口DHCP Snooping仅接收并处理来自Trust接口的DHCP报文信息DHCP Snooping仅对目标VLAN起作用,其他Vlan无影响DHCP Snooping维护一张基本绑定数据库(binding database)保存针对Untrust接口的MAC地址、IP地址(DHCP分配的)、租期、绑定类型、VLAN号、接口编号DHCP Snooping为DAI的防ARP欺骗提供基本条件4. DHCP Snooping保护目的防止局域网内非法私立DHCP服务器分发IP地址,影响网络5. DHCP Snooping实施原则:条件具备的情况下,全网实施效果最好DHCP Snooping实施后,对整个VLAN 生效,默认端口为非信任端口,因此建议反向实施,即先部署DHCP Snooping,再修改接入交换机的上行接口为信任接口。

6. DHCP Snooping实施范围条件具备的情况下,全网接入交换机均需实施DHCP Snooping保护7.DHCP Snooping实施条件交换机IOS 须支持DHCP Snooping特性了解IP ARP inspection(DAI)1.DAI保护概述:(本文所述DAI保护指DAI及DHCP snooping的集成使用)与DHCP snooping一样,DAI(Dynamic ARP inspection)也是Cisco CISF(Catalyst Integrated Security Features)安全特性中的一项安全防护技术,主要用于防止MAC地址欺骗。

华为交换机 01-02 ARP配置

缺省情况下,动态ARP表项的老化探测次数为3次。 步骤5 执行命令arp detect-mode unicast,配置接口以单播方式发送ARP老化探测报文。

静态ARP表项不会被老化, 不会被动态ARP表项覆盖, 只能通过手工配置和维护。

说明 静态ARP可以提高网络通信的 安全性,但是如果有大量的表 项,将增加配置和维护的成 本。

应用场景

动态ARP表项由ARP协议通 过ARP报文自动生成和维 护。

对于网络中重要设备,如服 务器等,可以在设备上将与 其通信的成员的IP地址和 MAC地址映射关系配置为静 态ARP表项。这种静态映射 关系不会被伪造的ARP报文 动态改写,从而避免服务器 等设备受到网络攻击。

说明

配置静态ARP表项虽然可以保护ARP表不被改写,但是配置工作量大,不适用于主机IP地址可能 发生更改的网络环境,建议在比较小的网络里使用。

操作步骤

步骤1 执行命令system-view,进入系统视图。

文档版本 07 (2020-04-15)

版权所有 © 华为技术有限公司

12

S2700, S3700 系列以太网交换机 配置指南-IP 业务

2 ARP 配置

2 ARP 配置

关于本章

ARP(Address Resolution Protocol)是一种地址解析协议。通过ARP协议,建立IP地 址与MAC地址之间的映射,实现以太网数据帧在物理网络中的传送。

2.1 ARP概述 ARP提供了一种将IP地址解析为MAC地址的解析机制,是以太网通信的基础。

动态ARP检测原理及应用

动态ARP检测原理及应用在一个局域网中,网络安全可以通过多种方式来实现,而采取DHCP snooping(DHCP防护)及DAI检测(ARP防护)这种技术,保护接入交换机的每个端口,可以让网络更加安全,更加稳定,尽可能的减小中毒范围,不因病毒或木马导致全网的瘫痪。

下面将详细的对这种技术的原理和应用做出解释。

一、相关原理及作用1、DHCP snooping原理DHCP Snooping技术是DHCP安全特性,通过建立和维护DHCP Snooping绑定表过滤不可信任的DHCP信息,这些信息是指来自不信任区域的DHCP信息。

DHCP Snooping绑定表包含不信任区域的用户MAC地址、IP地址、租用期、VLAN-ID 接口等信息。

当交换机开启了 DHCP-Snooping后,会对DHCP报文进行“侦听”,并可以从接收到的DHCP Request或DHCP Ack报文中提取并记录IP 地址和MAC地址信息。

另外,DHCP-Snooping允许将某个物理端口设置为信任端口或不信任端口。

信任端口可以正常接收并转发DHCP Offer报文,而不信任端口会将接收到的DHCP Offer报文丢弃。

这样,可以完成交换机对假冒DHCP Server的屏蔽作用,确保客户端从合法的DHCP Server获取IP地址。

2、DHCP snooping作用DHCP snooping的主要作用就是隔绝私接的DHCP server,防止网络因多个DHCPserver而产生震荡。

DHCP snooping与交换机DAI技术的配合,防止ARP病毒的传播。

建立并维护一张DHCP snooping的“绑定表”,这张表可以通过dhcpack包中的ip和mac地址生成的,也可以通过手工指定。

它是后续DAI(Dynamic ARP Inspection)和IP Source Guard 基础。

这两种类似的技术,是通过这张表来判定ip或者mac地址是否合法,来限制用户连接到网络的。

博达交换机ARP欺骗和攻击的防范

博达交换机ARP欺骗和攻击的防范1、概述1.1 ARP攻击日益严重近来,ARP欺骗和攻击问题日渐突出,尤其是在校园网这种大型网络。

严重者甚至造成大面积网络不能正常访问外网,学校和类似学校的大型网络是深受其害。

根据ARP欺骗和攻击的特点,本文给出了有效的防ARP欺骗和攻击解决方案。

要解决ARP欺骗和攻击问题,首先必须了解ARP欺骗和攻击的类型和原理,以便于更好的防范和避免ARP欺骗和攻击的带来的危害。

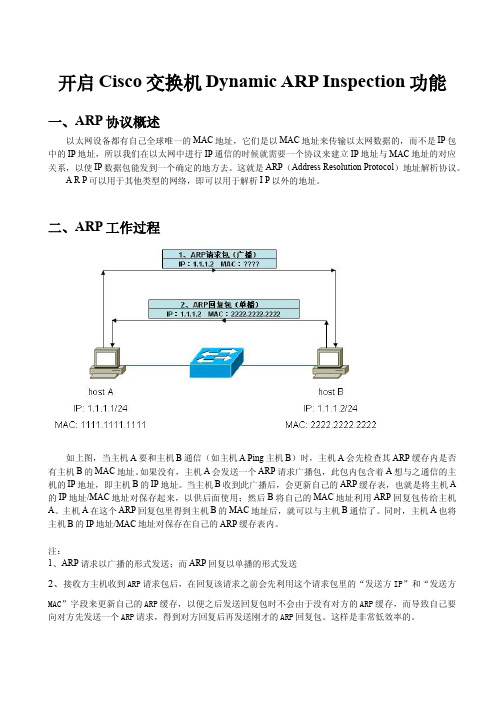

1.2 ARP协议的工作原理ARP协议是用来提供一台主机通过广播一个ARP请求来获取相同网段中另外一台主机或者网关的MAC的协议。

以相同网段中的两台主机A、B来举例,其ARP协议运行的主要交互机制如下:1、如果A需要向B发起通信,A首先会在自己的ARP缓存表项中查看有无B 的ARP表项。

如果没有,则进行下面的步骤:2、A在局域网上广播一个ARP请求,查询B的IP地址所对应的MAC地址;3、本局域网上的所有主机都会收到该ARP请求;4、所有收到ARP请求的主机都学习到了A所对应的ARP表项;如果B收到该请求,则发送一个ARP应答给A,告知A自己的MAC地址,其他主机收到A的ARP请求后,发现其目的IP地址不是自己,则会丢弃,但会保存主机A的ARP信息,以便后续通信;5、主机A收到B的ARP应答后,会在自己的ARP缓存中写入主机B的ARP表项.如上所述,利用ARP协议,可以实现相同网段内的主机之间正常通信或者通过网关与外网进行通信。

但由于ARP协议是基于网络中的所有主机或者网关都为可信任的前提制定。

导致在ARP协议中没有认证的机制,从而导致针对ARP协议的欺骗攻击非常容易。

1.3 ARP欺骗和攻击的类型目前ARP欺骗和攻击中有如下三种类型。

我们根据影响范围和出现频率分别介绍如下:1.3.1 网关冒充ARP病毒通过发送错误的网关MAC对应关系给其他受害者,导致其他终端用户不能正常访问网关。

这种攻击形式在校园网中非常常见。

DHCP Snooping,IPSG,DAI 配置实例

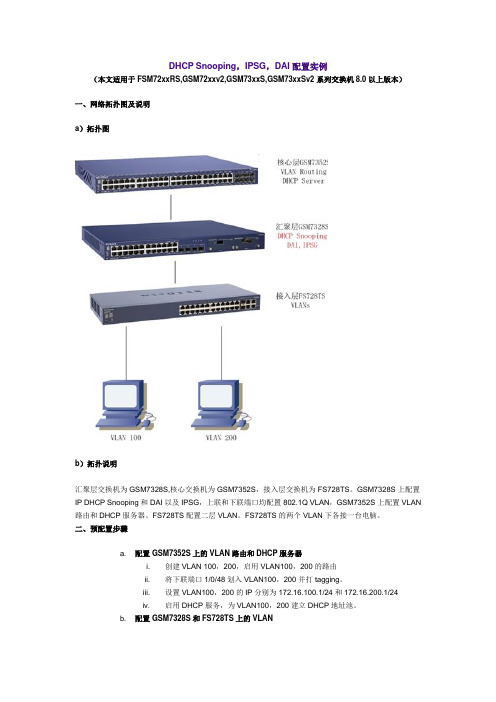

DHCP Snooping,IPSG,DAI 配置实例(本文适用于FSM72xxRS,GSM72xxv2,GSM73xxS,GSM73xxSv2系列交换机8.0以上版本)一、网络拓扑图及说明a)拓扑图b)拓扑说明汇聚层交换机为GSM7328S,核心交换机为GSM7352S,接入层交换机为FS728TS。

GSM7328S上配置IP DHCP Snooping和DAI以及IPSG,上联和下联端口均配置802.1Q VLAN,GSM7352S上配置VLAN 路由和DHCP服务器。

FS728TS配置二层VLAN。

FS728TS的两个VLAN下各接一台电脑。

二、预配置步骤a. 配置GSM7352S上的VLAN路由和DHCP服务器i. 创建VLAN 100,200,启用VLAN100,200的路由ii. 将下联端口1/0/48划入VLAN100,200并打tagging。

iii. 设置VLAN100,200的IP分别为172.16.100.1/24和172.16.200.1/24iv. 启用DHCP服务,为VLAN100,200建立DHCP地址池。

b. 配置GSM7328S和FS728TS上的VLANi. 创建VLAN 100,200将GSM7328S上联口1/0/24,下联口1/0/2划入VLAN100,200并打tagging。

ii. FS728TS上创建VLAN 100,200,将上联口1/g2划入VLAN100,200并打tagging,将下联的端口1/e1和1/e2划入100,1/e3和1/e4划入VLAN200,修改1/e1和1/e2的PVID为100,1/e3和1/e4的PVID为200。

三、DHCP Snooping配置步骤a)启用DHCP Snooping功能i. 从Security/Control/DHCP Snooping/GlobalConfiguration页面,将DHCP SnoopingMode改为Enable, 并添加VLAN 100,VLAN200的DHCP Snooping Mode为Enable。

迈普交换机产品线MPSE培训教材

11

2.1.2 核心交换机 核心交换机SM8900交换 性能指标 交换---性能指标 交换

SM8900-4机箱 SM8900-8机箱 SM8900-16机箱

性能指标

交换容量1.6Tbps 交换容量1.6Tbps 包转发率953Mpps 包转发率953Mpps 4个业务插槽 2个主控插槽 2个交换插槽

2006

2008

全千兆万兆上行三层交换机

2009Metຫໍສະໝຸດ oMetro-E交换机 中国自主产权最高性能 电信级交换机MyPower 电信级交换机MyPower SM8900

5

迈普交换机产品线全貌

电信MPLS交换机 MyPower S3900 万兆汇聚交换机 MyPower S6800 核心汇聚交换机 MyPower S6800-A 骨干路由交换机 MyPower SM8900

注:10GE端口价格比OC192c端口价格低的多,仅仅是OC192c端口价格的20%左右,并 且10GE端口的价格还在下降,每年的降幅在20-30%左右.因此10GE可以节省建网成本.

中低端交换机智能安全功能增强:ARP防御,ACL控制,Metro-E技术 等. 万兆以太网技术已经进入成熟应用阶段,100G即将来领

S6800-4/8所有接口模块特点: Swap按钮(热插拔)和Reset按钮(重启) 业务模块有mini-USB接口的console(辅 助调试)

18

2.2 中高端交换机优势分析

五大特性

高性能 绿色环保

高稳定性

电信级高端交换架构

易管理 电信级

19

2.2.1 高性能:先进的系统架构 高性能:

先进的系统架构 基于100G平台的设计:采用性能更高,可扩展性更好的无 阻塞交换架构,充分满足数据中心,大型广域网核心应用 及未来发展需求. 超大交换容量,单台设备最大交换容量为6.4T 交换网板和控制引擎硬件相互独立,提高设备的可靠性的 同时也为后续带宽的持续升级提供便利. 超高端口密度,单槽位最大支持32个万兆端口,满足数据 中心高密度万兆应用的需求. 每槽位带宽为单向200G,双向400G,可平滑支持40GE, 100GE下一代以太网接口.

开启Cisco交换机DAI功能

长度(Byte) 6 6 2

填充值 ff-ff-ff-ff-ff-ff-ff aa-aa-aa-aa-aa-aa

0x0806

接下来是 ARP 帧,请求报文的操作类型是 1,发送方的 MAC 以及 IP 填入自己的 aa-aa-aa-aa-aa-aa 和 192.168.1.10,然后这里的接收方 IP 填入要查询的那个 IP 地址,就是 192.168.1.20,而接收方 MAC 填入 任意值就行(一般填 0),不起作用。如下表:

字段 接收方 MAC 发送方 MAC 以太网帧类型

(数据链路层)物理帧头

长度(Byte) 6

6

默认值

备注 广播为 FF-FF-FF-FF-FF-FF

2

0x0806

表示后面数据的协议类型;

0x0806 表示 ARP

接下来是 ARP 帧的格式。

ARP 帧

字段 硬件类型 上层协议类型 硬件地址长度 协议地址长度 操作类型 发送方 MAC 发送方 IP 接收方 MAC 接受方 IP 填充数据

2、接收方主机收到 ARP 请求包后,在回复该请求之前会先利用这个请求包里的“发送方 IP”和“发送方

MAC”字段来更新自己的 ARP 缓存,以便之后发送回复包时不会由于没有对方的 ARP 缓存,而导致自己要 向对方先发送一个 ARP 请求,得到对方回复后再发送刚才的 ARP 回复包。这样是非常低效率的。

2、查看 Cisco 设备里的 ARP 缓存表 Switch#show arp Protocol Address Age (min) Hardware Addr Type Interface Internet 192.168.10.2 55 001b.53fc.2541 ARPA Vlan10 Internet 192.168.10.1 - 001a.6d4b.9cc1 ARPA Vlan10

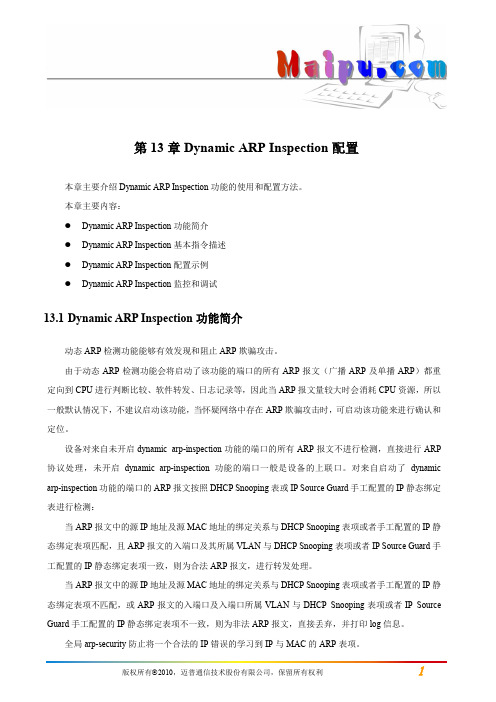

第13章 Dynamic ARP Inspection配置

第13章Dynamic ARP Inspection配置本章主要介绍Dynamic ARP Inspection功能的使用和配置方法。

本章主要内容:●Dynamic ARP Inspection功能简介●Dynamic ARP Inspection基本指令描述●Dynamic ARP Inspection配置示例●Dynamic ARP Inspection监控和调试13.1Dynamic ARP Inspection功能简介动态ARP检测功能能够有效发现和阻止ARP欺骗攻击。

由于动态ARP检测功能会将启动了该功能的端口的所有ARP报文(广播ARP及单播ARP)都重定向到CPU进行判断比较、软件转发、日志记录等,因此当ARP报文量较大时会消耗CPU资源,所以一般默认情况下,不建议启动该功能,当怀疑网络中存在ARP欺骗攻击时,可启动该功能来进行确认和定位。

设备对来自未开启dynamic arp-inspection功能的端口的所有ARP报文不进行检测,直接进行ARP 协议处理,未开启dynamic arp-inspection功能的端口一般是设备的上联口。

对来自启动了dynamic arp-inspection功能的端口的ARP报文按照DHCP Snooping表或IP Source Guard手工配置的IP静态绑定表进行检测:当ARP报文中的源IP地址及源MAC地址的绑定关系与DHCP Snooping表项或者手工配置的IP静态绑定表项匹配,且ARP报文的入端口及其所属VLAN与DHCP Snooping表项或者IP Source Guard手工配置的IP静态绑定表项一致,则为合法ARP报文,进行转发处理。

当ARP报文中的源IP地址及源MAC地址的绑定关系与DHCP Snooping表项或者手工配置的IP静态绑定表项不匹配,或ARP报文的入端口及入端口所属VLAN与DHCP Snooping表项或者IP Source Guard手工配置的IP静态绑定表项不一致,则为非法ARP报文,直接丢弃,并打印log信息。

华为交换机防ARP攻击配置手册

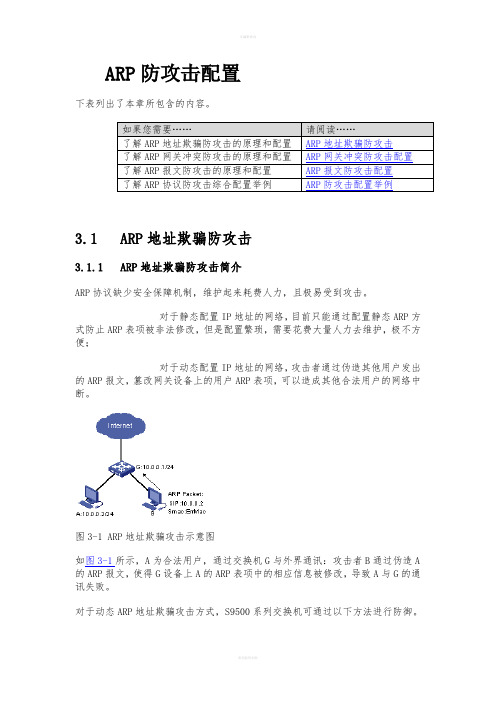

ARP防攻击配置下表列出了本章所包含的内容。

如果您需要……请阅读……了解ARP地址欺骗防攻击的原理和配置ARP地址欺骗防攻击了解ARP网关冲突防攻击的原理和配置ARP网关冲突防攻击配置了解ARP报文防攻击的原理和配置ARP报文防攻击配置了解ARP协议防攻击综合配置举例ARP防攻击配置举例3.1 ARP地址欺骗防攻击3.1.1 ARP地址欺骗防攻击简介ARP协议缺少安全保障机制,维护起来耗费人力,且极易受到攻击。

对于静态配置IP地址的网络,目前只能通过配置静态ARP方式防止ARP表项被非法修改,但是配置繁琐,需要花费大量人力去维护,极不方便;对于动态配置IP地址的网络,攻击者通过伪造其他用户发出的ARP报文,篡改网关设备上的用户ARP表项,可以造成其他合法用户的网络中断。

图3-1 ARP地址欺骗攻击示意图如图3-1所示,A为合法用户,通过交换机G与外界通讯:攻击者B通过伪造A 的ARP报文,使得G设备上A的ARP表项中的相应信息被修改,导致A与G的通讯失败。

对于动态ARP地址欺骗攻击方式,S9500系列交换机可通过以下方法进行防御。

1. 固定MAC地址对于动态ARP的配置方式,交换机第一次学习到ARP表项之后就不再允许通过ARP学习对MAC地址进行修改,直到此ARP表项老化之后才允许此ARP表项更新MAC地址,以此来确保合法用户的ARP表项不被修改。

固定MAC有两种方式:Fixed-mac和Fixed-all。

Fixed-mac方式;不允许通过ARP学习对MAC地址进行修改,但允许对VLAN和端口信息进行修改。

这种方式适用于静态配置IP地址,但网络存在冗余链路的情况。

当链路切换时,ARP表项中的端口信息可以快速改变。

Fixed-all方式;对动态ARP和已解析的短静态ARP、MAC、VLAN和端口信息均不允许修改。

这种方式适用于静态配置IP地址、网络没有冗余链路、同一IP地址用户不会从不同端口接入交换机的情况。

用DHCP防止局域网内私自IP地址

用DHCP防止局域网内私自IP地址应用实例我校1#学生公寓,PC拥有数量大约1000台。

采用DHCP分配IP地址,拥有4个C类地址,实际可用地址数约1000个。

由于楼内经常存在私开的DHCP服务器,导致大量主机无法分配到合法IP地址;另外,由于有相当数量的主机指定IP地址,因此造成了与DHCP分配的IP地址冲突。

以上两方面,均造成了该公寓楼大量主机无法正常访问网络。

经过一段时间的分析、实验,我们决定对该公寓楼部署DHCP Snooping和Dynamic ARP Ins pection两项技术,以保证网络的正常运行。

该公寓网络设备使用情况如下,接入层为××台 2950交换机上联至堆叠的4台 3750,再通过光纤上联至汇聚层的 3750交换机。

同时汇聚层的 3750交换机还兼做DHCP服务器。

部署过程首先按如下过程配置DHCP Snooping1 configure terminal2 ip dhcp snooping 在全局模式下启用DH CP Snooping3 ip dhcp snooping vlan 103 在VLAN 10 3中启用DHCP Snooping4 ip dhcp snooping information option Enable the switch to insert and remove D HCP relay information(option-82 field) in forwarded DHCP request messages to the D HCP server. The default is enabled.5 interface GigabitEthernet1/0/28,进入交换机的第28口6 ip dhcp snooping trust 将第28口设置为受信任端口7 ip dhcp snooping limit rate 500 设置每秒钟处理DHCP数据包上限9 end 退出完成配置后,可用如下命令观察DHCP Snoo ping运行状况:show ip dhcp snooping得到如下信息:Switch DHCP snooping is enabledDHCP snooping is configured on follow ing VLANs:103Insertion of option 82 is enabledVerification of hwaddr field is enabl edInterface Trusted Rate limit (pps)------------------------ ------- ----------------GigabitEthernet1/0/22 yes unlimitedGigabitEthernet1/0/24 yes unlimitedGigabitEthernet1/0/27 yes unlimitedGigabitEthernet1/0/28 no 500show ip dhcp snooping binding,得到如下信息:MacAddress IpAddress Lease(sec) Type VLAN Interface------------------ --------------- -----------00:11:09:11:51:16 210.77.5.201 3209 d hcp-snooping 103 GigabitEth ernet1/0/2800:50:8D:63:5A:05 210.77.6.134 2466 d hcp-snooping 103 GigabitEthernet1/0/2800:E0:4C:A17:80 210.77.4.26 3070 dhcp -snooping 103 GigabitEthernet1/0/2800:0F:EA:A8:BC:22 210.77.5.198 1887 d hcp-snooping 103 GigabitEthernet1/0/2810:E0:8C:50:805 210.77.5.95 3034 dhcp -snooping 103 GigabitEthernet1/0/2800:03:0D:0E:9A:A5 210.77.6.230 3144 d hcp-snooping 103 GigabitEthernet1/0/2800:50:8D:6C:08:9F 210.77.4.17 3012 dh cp-snooping 103 GigabitEthernet1/0/2800:E0:50:00:0B:54 210.77.6.18 3109 dh cp-snooping 103 GigabitEthernet1/0/2800:0F:EA:13:40:54 210.77.7.7 2631 dhc p-snooping 103 GigabitEthernet1/0/2800:E0:4C:45:21:E9 210.77.7.77 2687 dh cp-snooping 103 GigabitEthernet1/0/28接下来配置Dynamic ARP Inspection1 show cdp neighbors 检查交换机之间的连接情况Capability Codes: R - Router, T - Tra ns Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - R epeater, P - PhoneDevice ID Local Intrfce Holdtme Capab ility Platform Port IDap Gig 1/0/23 149 T AIR-AP1230Fas 0hall-3750 Gig 1/0/27 135 S I WS-C3750 -2Gig 1/0/11#west-3750 Gig 1/0/28 173 S I WS-C37 50G-Gig 1/0/252 configure terminal 进入全局配置模式3 ip arp inspection vlan 103 在VLAN 10 3上启用Dynamic ARP Inspection4 interface GigabitEthernet1/0/28 进入第28端口5 ip arp inspection trust 将端口设置为受信任端口The switch does not check ARP packets that it receives from the other switch o n the trusted interface. It simply forwar ds the packets.6 end配置完成后可以用如下命令观察Dynamic A RP Inspection的运行情况show arp access-list [acl-name] Displ ays detailed information about ARP ACLs.show ip arp inspection interfaces [in terface-id] Displays the trust state and the rate limit of ARP packets for the spe cified interface or all interfaces.Interface Trust State Rate (pps) Burs t Interval--------------- ----------- ---------- --------------Gi1/0/21 Untrusted 15 1Gi1/0/22 Trusted None N/AGi1/0/23 Untrusted 15 1Gi1/0/24 Trusted None N/AGi1/0/25 Untrusted 15 1Gi1/0/26 Untrusted 15 1Gi1/0/27 Trusted None N/AGi1/0/28 Untrusted None N/Ashow ip arp inspection vlan vlan-rang e, Displays the configuration and the ope rating state of dynamic ARP inspection fo r all VLANs configured on the switch, for a specified VLAN, or for a range of VLAN s.yql-2#-3750#sh ip arp inspection vlan 103Source Mac Validation : DisabledDestination Mac Validation : DisabledIP Address Validation : DisabledVlan Configuration Operation ACL Matc h Static ACL---- ------------- --------- --------- ----------103 Enabled ActiveVlan ACL Logging DHCP Logging---- ----------- ------------103 Deny Deny注意事项:DHCP Snoopingl 在配置DHCP Snooping以前,必须确认该设备作为DHCP服务器。

配置动态ARP检测

配置动态ARP检测动态ARP检测DAI(Dynamic ARP Inspection)功能主要用于防御中间人攻击的场景,避免设备上合法用户的ARP表项被攻击者发送的伪造ARP报文错误更新。

DAI功能是基于绑定表(DHCP动态和静态绑定表)对ARP报文进行匹配检查。

设备收到ARP报文时,将ARP报文对应的源IP地址、源MAC地址、接口、VLAN信息和绑定表的信息进行比较(比较的内容用户可以根据需要进行配置,例如可以只将ARP报文中的源IP地址和VLAN信息与绑定表的信息进行比较):•如果信息匹配,说明发送该ARP 报文的用户是合法用户,允许此用户的ARP报文通过。

•否则就认为是攻击,丢弃该ARP报文。

# 设备上配置DHCP Snooping功能,并在设备与用户侧相连的接口上使能DAI功能。

<HUAWEI> system-view[HUAWEI] dhcp enable[HUAWEI] dhcp snooping enable ipv4[HUAWEI] interface gigabitethernet 1/0/1[HUAWEI-GigabitEthernet1/0/1] dhcp snooping enable //设备与用户侧相连的接口使能DHCP Snooping功能。

[HUAWEI-GigabitEthernet1/0/1] quit[HUAWEI] interface gigabitethernet 1/0/2[HUAWEI-GigabitEthernet1/0/2] dhcp snooping trusted //设备与DHCP Server侧相连的接口配置为信任接口。

如果DHCP Snooping功能部署在DHCP中继设备上,可以不配置信任接口。

[HUAWEI-GigabitEthernet1/0/2] quit[HUAWEI] user-bind static ip-address 10.10.10.1 vlan 100 //对于静态配置IP地址的用户,在设备上配置静态绑定表。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第13章Dynamic ARP Inspection配置本章主要介绍Dynamic ARP Inspection功能的使用和配置方法。

本章主要内容:●Dynamic ARP Inspection功能简介●Dynamic ARP Inspection基本指令描述●Dynamic ARP Inspection配置示例●Dynamic ARP Inspection监控和调试13.1Dynamic ARP Inspection功能简介动态ARP检测功能能够有效发现和阻止ARP欺骗攻击。

由于动态ARP检测功能会将启动了该功能的端口的所有ARP报文(广播ARP及单播ARP)都重定向到CPU进行判断比较、软件转发、日志记录等,因此当ARP报文量较大时会消耗CPU资源,所以一般默认情况下,不建议启动该功能,当怀疑网络中存在ARP欺骗和流量攻击时,可启动该功能来进行确认和定位。

设备对来自未开启dynamic arp-inspection功能的端口的所有ARP报文不进行检测,直接进行ARP 协议处理,未开启dynamic arp-inspection功能的端口一般是设备的上联口。

对来自启动了dynamic arp-inspection功能的端口的ARP报文按照DHCP Snooping表或IP Source Guard手工配置的IP静态绑定表进行检测:当ARP报文中的源IP地址及源MAC地址的绑定关系与DHCP Snooping表项或者手工配置的IP静态绑定表项匹配,且ARP报文的入端口及其所属VLAN与DHCP Snooping表项或者IP Source Guard手工配置的IP静态绑定表项一致,则为合法ARP报文,进行转发处理。

当ARP报文中的源IP地址及源MAC地址的绑定关系与DHCP Snooping表项或者手工配置的IP静态绑定表项不匹配,或ARP报文的入端口及入端口所属VLAN与DHCP Snooping表项或者IP Source Guard手工配置的IP静态绑定表项不一致,则为非法ARP报文,直接丢弃,并打印log信息。

全局arp-security防止将一个合法的IP错误的学习到IP与MAC的ARP表项。

全局arp-security在开启的情况下,会对设备接收到的ARP报文与ip source guard中配置的全局IP/MAC绑定表项进行匹配处理,当上送设备的ARP报文源IP与ip source guard中配置的全局IP/MAC绑定表项指定的IP匹配但源MAC不匹配时,该ARP报文将丢弃,使设备不会建立错误的ARP表项,只有源IP/源MAC都与ip source guard中配置的全局IP/MAC绑定表项匹配时,设备才能建立该表项,当源IP与ip source guard中配置的全局IP/MAC绑定表项所指定的IP不匹配时也可以建立ARP表项。

主机保护功能主要用于接入层交换机中,保护终端设备上对应于被保护主机的ARP信息。

该功能的使用方式是:系统全局配置一系列被保护主机的IP地址,这里的主机通常对应于网络中的网关设备、重要的服务器等,并将该配置应用到交换机连接这些主机的端口上。

该功能达到的目的是:只有从应用了配置的端口上接收到源IP字段为被保护主机IP的ARP报文才能被芯片转发或上交控制平面,从其他任何端口接收到的ARP报文,如果报文源IP字段与配置的被保护主机IP地址相同,则既不转发也不上交控制CPU,直接丢弃,从而实现被保护主机对应的ARP报文可信性。

注:dynamic arp-inspection功能不能与端口安全功能共同开启。

13.2Dynamic ARP Inspection基本指令描述注:命令描述前带“*”符号的表示该命令有配置实例详细说明。

注意:同时打开arp-inspection下所有trap开关后,详细的每条trap告警配置不会在配置中显示⏹ip arp inspection rate-limit配置端口上ARP报文的速率限制数量,当速率超过该限制时会有告警,如果连续20秒ARP报文速率都超过该限制,则会关闭该端口,是否自动恢复由端口管理的配置决定。

ip arp inspection rate-limit num【缺省情况】15pps注:config模式下的命令errdisable recovery cause dai,可以自动恢复被dynamic ip arp inspection关闭的端口。

⏹ip arp inspection log-level配置日志记录级别,在配置为9的时候会只记录到日志,不在conlse口上打印。

ip arp inspection log-level <0-11>【缺省情况】6注意:0 系统紧急消息.1 告警.2 危急.3 错误.4 警告.5 重要信息通知.6 消息.7 调试信息.8 行信息.9 信息定向到FLASH, 不会从串口打印.10 消息只会从串口打印.11 消息只会发送到LOG服务器.⏹ip arp inspection log-buffer配置日志缓存的大小,即日志中可以缓存的日志个数ip arp inspection log-buffer<0-1024>【缺省情况】32⏹ip arp inspection log-interval配置日志输出间隔,即多久输出一次日志。

ip arp inspection log-interval <0-86400>【缺省情况】20s⏹arp-security开启全局arp-security。

arp-security注意:该功能是与ip source guard的全局IP/MAC配合使用的,单独开启没有任何意义。

⏹host-guard group配置主机保护组。

host-guard group <hostGName>【缺省情况】无任何主机保护组no host-guard group <hostGName>命令用来删除整个主机保护组注意:名字必须为有效的字符串,不能以数字打头。

⏹permit host配置需要保护的主机IP.。

permit host <ipAddress>【缺省情况】无任何主机保护条目no permit host <ipAddress>命令用来删除该主机条目。

注意:每个组类最大条目数为128条。

⏹host-guard binding应用一个主机保护组到一个端口上host-guard binding <hostGName>【缺省情况】无任何主机保护组被应用到端口no host-guard binding < hostGName >命令用来删除该主机保护组在端口上的应用。

13.2.1应用实例Switch A (DHCP Snooping)Switch B (DHCP Relay)DHCP ServerDHCP Clientport 0/10port 0/20图13-1 Dynamic ARP Inspection配置举例图解:该环境是DHCP环境下的应用,如果不是DHCP环境,即switch上没有启动DHCP Snooping功能的话,则需要配置IP Source Guard静态绑定表,否则开启Dynamic ARP Inspection功能的所有端口的ARP报文都会被过滤掉。

Dynamic ARP Inspection功能使用DHCP Snooping功能生成的动态绑定表对ARP 报文进行过滤和日志记录。

动态ARP检测配置:命令描述switch#configure terminal 进入全局配置模式switch(config)#interface gigabitethernet 0/10 进入端口配置模式switch(config-if-gigabitethernet0/10)#ip arp inspection 启动端口上的动态ARP 检测功能switch(config-if-gigabitethernet0/10)#ip arp inspection rate-limit 22端口ARP 速率限制上限为22ppsswitch(config-if-gigabitethernet0/10)#exit 退出端口配置模式 switch(config)#ip arp inspection log-buffer 64 配置日志缓存大小为64个 switch(config)#ip arp inspection log-level 5 配置日志输出级别为5 switch(config)#ip arp inspection log-interval 30 配置日志输出间隔为30s主机保护应用实例图:Switch Aport 0/10主机B/IP1.1.1.1主机A/IP2.2.2.2图13-2 主机保护配置举例对上图主机A 的IP 地址为2.2.2.2,为了保证主机A 的ARP 报文只能从端口0/20进来,从其他端口进来的ARP 如果IP 地址为主机A 的IP 地址就认为是非法的ARP 报文,主机B 的IP 地址为1.1.1.1,为了保证主机B 的ARP 报文只能从端口0/10进来,从其他端口进来的ARP 如果IP 地址为主机B 的IP 地址就认为是非法的ARP 报文。

应用Host-Guard 能起到上述要求的效果,具体配置见下:命令描述switch#configure terminal进入全局配置模式switch(config)#host-guard group hostGA配置一个名字为hostGA 的保护组,进入host-guard 配置模式switch(config-hostg-group)#permit host 2.2.2.2 配置保护主机IP为2.2.2.2的条目switch(config-hostg-group)#exit 退出host-guard组配置模式switch(config)#host-guard group hostGB 配置一个名字为hostGB的保护组,进入host-guard配置模式switch(config-hostg-group)#permit host 1.1.1.1 配置保护主机IP 为1.1.1.1的条目switch(config-hostg-group)#exit 退出host-guard组配置模式switch(config)#interface gigabitethernet 0/20 进入端口配置模式switch(config-if-gigabitethernet0/20)#host-guard binding把主机保护组hostGA应用到端口0/20 hostGAswitch(config)#interface gigabitethernet 0/10 进入端口配置模式switch(config-if-gigabitethernet0/10)#host-guard binding把主机保护组hostGB应用到端口0/10 hostGB13.2.2监控和调试13.2.2.1监控命令13.2.2.2监控命令实例switch# show ip arp inspection显示结果描述与分析Dynamic ARP Inspection information:Dynamic ARP Inspection log buffer size: 64 日志缓存大小为64条Dynamic ARP Inspection log Interval: 30 日志输出间隔为30秒Dynamic ARP Inspection log Level: 7 日志输出级别为7Dynamic ARP Inspection interface information :-------------------------------------------interface status rate-limit(pps) gi0/1 enable 22gi0/2 enable 15gi0/3 enable 15gi0/4 enable 15gi0/5 enable 22------------------------------------------- 端口配置信息表:主要是显示各个端口上是否开启了动态ARP检测以及其配置的速率限制门限值。