EncryptedPrivateKeyInfo

JAVA中的加密私钥:java.security.InvalidKeyException

本文由我司收集整编,推荐下载,如有疑问,请与我司联系JAVA 中的加密私钥:java.security.InvalidKeyException JAVA 中的加密私钥:java.security.InvalidKeyException[英]Encrypted Private keyin JAVA: java.security.InvalidKeyException Hi I am trying to read Encrypted Private key in JAVA. The Key is being used is PKCS# 8 with Encryption Algo as PBE with SHA-1 and 2 key DESede.嗨,我正在尝试阅读JAVA 中的加密私钥。

正在使用的密钥是PKCS#8,加密Algo是带有SHA-1 和2 密钥DESede 的PBE。

The code as given below:代码如下:EncryptedPrivateKeyInfo encryptPKInfo = new EncryptedPrivateKeyInfo(“RSA”,readFileBytes(filename));Cipher cipher = Cipher.getInstance(encryptPKInfo.getAlgName());PBEKeySpec pbeKeySpec = new PBEKeySpec(“pwd”.toCharArray());SecretKeyFactory secFac = SecretKeyFactory.getInstance(“PBEWithSHA1AndDESede”);Key pbeKey = secFac.generateSecret(pbeKeySpec);AlgorithmParameters algParams=encryptPKInfo.getAlgParameters();cipher.init(Cipher.DECRYPT_MODE,pbeKey,algParams);KeySpec pkcs8KeySpec = encryptPKInfo.getKeySpec(cipher);KeyFactory kf = KeyFactory.getInstance(“RSA”);return kf.generatePrivate(pkcs8KeySpec); And i am facing the below mentioned error:我面对下面提到的错误:Exception in thread “main”java.security.InvalidKeyException: No installed provider supports this key: com.sun.crypto.provider.PBEKeyat javax.crypto.Cipher.chooseProvider(Cipher.java:888)atjavax.crypto.Cipher.init(Cipher.java:1507)at javax.crypto.Cipher.init(Cipher.java:1438)at com.abc.utils.CertificateUtil.readEncryptedPrivateKey(CertificateUtil.java:62)at。

openssl_private_encrypt方法

openssl_private_encrypt方法摘要:1.openssl_private_encrypt方法简介2.参数说明3.示例代码及解析4.安全性与注意事项5.总结正文:**openssl_private_encrypt方法简介**openssl_private_encrypt是PHP中用于加密数据的一种方法,它使用OpenSSL库对数据进行加密。

此方法通常用于保护敏感信息,确保数据在传输过程中的安全性。

它是一个对称加密算法,需要一个私钥来进行加密和解密。

**参数说明**openssl_private_encrypt方法的主要参数如下:- $key:私钥,用于加密和解密数据。

私钥必须是一个加密过的密钥,通常由openssl_pkey_new方法生成。

- $data:需要加密的数据。

- $iv:初始化向量(IV),用于提高加密和解密的速度。

IV长度应与加密算法和密钥长度匹配。

- $options:可选参数,用于设置加密和解密的配置。

例如,OPENSSL_RAW_DATA模式表示使用原始数据模式进行加密。

**示例代码及解析**以下是一个使用openssl_private_encrypt方法的示例:```php<?php// 生成一个加密私钥$private_key = openssl_pkey_new(["private_key_bits" => 4096,"private_key_type" => OPENSSL_KEYTYPE_RSA, ]);// 要加密的数据$data = "这是一段敏感信息";// 使用私钥加密数据$encrypted_data = openssl_private_encrypt($data, $private_key, "12345678");// 输出加密后的数据echo "加密后的数据:".bin2hex($encrypted_data)."";// 解密数据$decrypted_data = openssl_private_decrypt($encrypted_data, $private_key, "12345678");// 输出解密后的数据echo "解密后的数据:".$decrypted_data."";>```在这个示例中,我们首先生成一个RSA私钥,然后使用openssl_private_encrypt方法对数据进行加密。

encrypt加密解密用法

encrypt加密解密用法encrypt加密解密用法什么是encrypt加密解密encrypt加密解密是一种数据安全处理的方式,通过对数据进行加密,将其转换为不可读的格式,以保护数据的安全性。

而解密则是将加密后的数据还原为原始的可读格式。

常见的加密算法•对称加密算法:使用相同的密钥进行加密和解密,速度快,常见的有AES、DES、3DES等。

•非对称加密算法:使用不同的密钥进行加密和解密,安全性高,常见的有RSA、Elgamal等。

•哈希算法:只能加密,不能解密,将数据转换为固定长度的哈希值,常见的有MD5、SHA-1、SHA-256等。

使用encrypt进行数据加密1.选择合适的加密算法。

–对于安全性要求不高的场景,可以选择对称加密算法,如AES。

–对于安全性要求较高的场景,可以选择非对称加密算法,如RSA。

–如果只需要验证数据完整性,可以选择哈希算法。

2.生成密钥。

–对称加密需要生成一个密钥,用于加密和解密。

–非对称加密需要生成一对密钥,包括公钥和私钥,用于加密和解密。

–哈希算法不需要密钥。

3.加密数据。

–将原始数据和密钥输入加密算法,得到加密后的数据。

4.存储或传输加密后的数据。

–加密后的数据可以存储在数据库、文件系统或传输给其他系统。

–需要注意加密后的数据的安全性,避免被未授权的人获取。

使用encrypt进行数据解密1.获取密钥。

–对称加密需要获取加密时使用的密钥。

–非对称加密需要获取私钥,用于解密。

–哈希算法不需要密钥。

2.解密数据。

–将加密后的数据和密钥输入解密算法,得到原始数据。

3.对解密后的数据进行处理。

–解密后的数据可以进行进一步的操作,如存储到数据库或进行业务逻辑处理。

encrypt加密解密的应用场景•数据保护:在存储或传输敏感数据时,使用encrypt加密可以保护数据的安全,防止数据被窃取或篡改。

•身份验证:在用户登录系统时,使用encrypt加密可以保护用户的密码等敏感信息,防止被恶意获取。

encrypt加密解密用法

Encrypt加密解密用法1. 什么是加密解密?加密是指将一段明文(原始数据)通过某种算法转换为密文(加密数据),使得只有掌握密钥的人才能解密还原为明文。

解密是指将密文通过相同的算法和密钥还原为明文。

加密解密是信息安全领域中非常重要的技术手段之一。

在现代社会中,随着信息传输和存储的广泛应用,加密解密技术被广泛应用于保护个人隐私、保密通信、数据安全等方面。

2. 加密解密的应用领域加密解密技术在各个领域都有广泛的应用,包括但不限于以下几个方面:2.1 网络通信安全在网络通信中,为了保护数据的机密性和完整性,常常需要使用加密解密技术。

例如,通过使用加密算法对敏感数据进行加密,可以防止黑客窃取数据或者篡改数据。

另外,还有一些常见的网络通信安全协议,如SSL/TLS,它们使用了加密解密技术来保证通信的安全性。

2.2 数据存储安全在数据存储方面,加密解密技术也发挥着重要作用。

通过对存储在硬盘或数据库中的数据进行加密,可以防止未经授权的访问者获取敏感信息。

2.3 身份验证加密解密技术还可以用于身份验证。

例如,在用户登录时,可以通过加密用户输入的密码,将其与存储在数据库中的加密密码进行比对,从而验证用户的身份。

2.4 数字版权保护数字版权保护也是加密解密技术的一个重要应用领域。

通过对数字内容进行加密,可以防止未经授权的复制和传播,保护版权所有者的权益。

3. 加密解密的常见算法加密解密的算法有很多种,每种算法都有其优缺点和适用场景。

下面介绍几种常见的加密解密算法:3.1 对称加密算法对称加密算法又称为共享密钥加密算法,它使用相同的密钥进行加密和解密。

常见的对称加密算法有DES、AES等。

对称加密算法的优点是加密解密速度快,适用于大量数据的加密解密。

但是,由于密钥需要共享,因此在密钥的分发和管理上存在一定的安全性问题。

3.2 非对称加密算法非对称加密算法又称为公钥加密算法,它使用一对密钥,即公钥和私钥。

公钥用于加密,私钥用于解密。

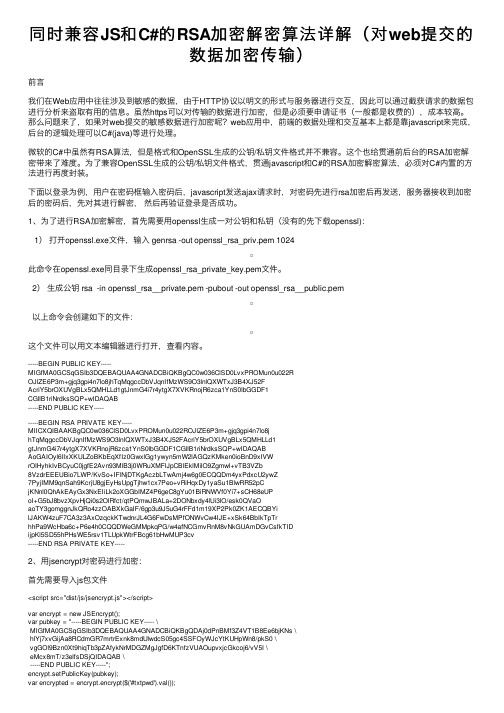

同时兼容JS和C#的RSA加密解密算法详解(对web提交的数据加密传输)

同时兼容JS和C#的RSA加密解密算法详解(对web提交的数据加密传输)前⾔我们在Web应⽤中往往涉及到敏感的数据,由于HTTP协议以明⽂的形式与服务器进⾏交互,因此可以通过截获请求的数据包进⾏分析来盗取有⽤的信息。

虽然https可以对传输的数据进⾏加密,但是必须要申请证书(⼀般都是收费的),成本较⾼。

那么问题来了,如果对web提交的敏感数据进⾏加密呢?web应⽤中,前端的数据处理和交互基本上都是靠javascript来完成,后台的逻辑处理可以C#(java)等进⾏处理。

微软的C#中虽然有RSA算法,但是格式和OpenSSL⽣成的公钥/私钥⽂件格式并不兼容。

这个也给贯通前后台的RSA加密解密带来了难度。

为了兼容OpenSSL⽣成的公钥/私钥⽂件格式,贯通javascript和C#的RSA加密解密算法,必须对C#内置的⽅法进⾏再度封装。

下⾯以登录为例,⽤户在密码框输⼊密码后,javascript发送ajax请求时,对密码先进⾏rsa加密后再发送,服务器接收到加密后的密码后,先对其进⾏解密,然后再验证登录是否成功。

1、为了进⾏RSA加密解密,⾸先需要⽤openssl⽣成⼀对公钥和私钥(没有的先下载openssl):1)打开openssl.exe⽂件,输⼊ genrsa -out openssl_rsa_priv.pem 1024此命令在openssl.exe同⽬录下⽣成openssl_rsa_private_key.pem⽂件。

2)⽣成公钥 rsa -in openssl_rsa__private.pem -pubout -out openssl_rsa__public.pem以上命令会创建如下的⽂件:这个⽂件可以⽤⽂本编辑器进⾏打开,查看内容。

-----BEGIN PUBLIC KEY-----MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC0w036ClSD0LvxPROMun0u022ROJlZE6P3m+gjq3gpi4n7lo8jhTqMqgccDbVJqnIfMzWS9O3lnlQXWTxJ3B4XJ52FAcriY5brOXUVgBLx5QMHLLd1gtJnmG4i7r4ytgX7XVKRnojR6zca1YnS0lbGGDF1CGllB1riNrdksSQP+wIDAQAB-----END PUBLIC KEY----------BEGIN RSA PRIVATE KEY-----MIICXQIBAAKBgQC0w036ClSD0LvxPROMun0u022ROJlZE6P3m+gjq3gpi4n7lo8jhTqMqgccDbVJqnIfMzWS9O3lnlQXWTxJ3B4XJ52FAcriY5brOXUVgBLx5QMHLLd1gtJnmG4i7r4ytgX7XVKRnojR6zca1YnS0lbGGDF1CGllB1riNrdksSQP+wIDAQABAoGAIOyl6lIxXKULZoBKbEqXfIz0GwxlGg1ywyn5mW2lAGQzKMken0ioBnD9xIVWrOlHyhkIvBCyuC0jgfE2Avn93MlB3j0WRuXMFlJpCBlEklMilO9Zgmwl+vTB3VZb8VzdrEEEUBio7LWP/KvSo+IFlNjDTKgAczbLTwAmj4w6g0ECQQDm4yxPdxcU2ywZ7PyjIMM9qnSah9KcrjU8gjEyHsUpgTjhw1cx7Peo+vRiHqxDy1yaSu1BlwRR52pCjKNnl0QhAkEAyGx3NxEIiLk2oXGGbIMZ4P6geC8gYu01BiRNWVf0Yi7+sCH68eUPoI+G5bJ8bvzXpvHjQi0s2OlRfct/qtPQmwJBALa+2DONbxdy4lUi3lO/esk0QVaOaoTY3gomggnJkQRo4zzOABXkGaIF/6gp3u9J5uG4rFFd1m19XP2Pk0ZK1AECQBYilJAKW4zuF7CA3z3AxOzqckKTwdnrJL4G6FwDsMPfONWvCw4IJE+xSk64BbIkTpTrhhPa9WcHba6c+P6e4h0CQQDWeGMMpkqPG/w4afNCGmvRnM8vNkGUAmDGvCsfkTIDijpKl5SD55hPHsWE5rsv1TLUpkWtrFBcg61bHwMUP3cv-----END RSA PRIVATE KEY-----2、⽤jsencrypt对密码进⾏加密:⾸先需要导⼊js包⽂件<script src="dist/js/jsencrypt.js"></script>var encrypt = new JSEncrypt();var pubkey = "-----BEGIN PUBLIC KEY----- \MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDAj0dPnBMf3Z4VT1B8Ee6bjKNs \hlYj7xvGijAa8RCdmGR7mrtrExnk8mdUlwdcS05gc4SSFOyWJcYtKUHpWn8/pkS0 \vgGOl9Bzn0Xt9hiqTb3pZAfykNrMDGZMgJgfD6KTnfzVUAOupvxjcGkcoj6/vV5I \eMcx8mT/z3elfsDSjQIDAQAB \-----END PUBLIC KEY-----";encrypt.setPublicKey(pubkey);var encrypted = encrypt.encrypt($('#txtpwd').val());//console.log(encrypted);$.ajax({type: "POST",url: "http://localhost:24830/services/rsa_pem.ashx",data: { "pwd": encrypted },dataType: "Json",error: function (xhr, status, error) {// alert(error);$("#txtInfo").text(' 请求服务器失败!');$(that).text('登录');$(that).attr('disabled', false);},success: function (json) {if (uid == "admin" && json.data=="000") {window.location.href = "index.html";}else {$("#txtInfo").text(' ⽤户名或者密码错误!');$(that).text('登录');$(that).attr('disabled', false);}}});3、后台⽤C#进⾏解密using System;using System.Collections.Generic;using System.IO;using System.Linq;using System.Security.Cryptography;using System.Text;using System.Threading.Tasks;namespace CMCloud.SaaS{public class RSACryptoService{private RSACryptoServiceProvider _privateKeyRsaProvider;private RSACryptoServiceProvider _publicKeyRsaProvider;/// <summary>/// RSA解密/// </summary>/// <param name="cipherText"></param>/// <returns></returns>public string Decrypt(string cipherText){if (_privateKeyRsaProvider == null){throw new Exception("_privateKeyRsaProvider is null");}return Decrypt2(cipherText);}/// <summary>/// RSA加密/// </summary>/// <param name="text"></param>/// <returns></returns>public string Encrypt(string text){if (_publicKeyRsaProvider == null){throw new Exception("_publicKeyRsaProvider is null");}return Encrypt2(text);//return Convert.ToBase64String(_publicKeyRsaProvider.Encrypt(Encoding.UTF8.GetBytes(text), false)); }private string Encrypt2(string text){Byte[] PlaintextData = Encoding.UTF8.GetBytes(text);int MaxBlockSize = _publicKeyRsaProvider.KeySize / 8 - 11;//加密块最⼤长度限制if (PlaintextData.Length <= MaxBlockSize){return Convert.ToBase64String(_publicKeyRsaProvider.Encrypt(PlaintextData, false));}else{using (MemoryStream PlaiStream = new MemoryStream(PlaintextData))using (MemoryStream CrypStream = new MemoryStream()){Byte[] Buffer = new Byte[MaxBlockSize];int BlockSize = PlaiStream.Read(Buffer, 0, MaxBlockSize);while (BlockSize > 0){Byte[] ToEncrypt = new Byte[BlockSize];Array.Copy(Buffer, 0, ToEncrypt, 0, BlockSize);Byte[] Cryptograph = _publicKeyRsaProvider.Encrypt(ToEncrypt, false);CrypStream.Write(Cryptograph, 0, Cryptograph.Length);BlockSize = PlaiStream.Read(Buffer, 0, MaxBlockSize);}return Convert.ToBase64String(CrypStream.ToArray(), Base64FormattingOptions.None);}}}private string Decrypt2(string ciphertext){Byte[] CiphertextData = Convert.FromBase64String(ciphertext);int MaxBlockSize = _privateKeyRsaProvider.KeySize / 8; //解密块最⼤长度限制if (CiphertextData.Length <= MaxBlockSize)return System.Text.Encoding.UTF8.GetString(_privateKeyRsaProvider.Decrypt(CiphertextData, false)); using (MemoryStream CrypStream = new MemoryStream(CiphertextData))using (MemoryStream PlaiStream = new MemoryStream()){Byte[] Buffer = new Byte[MaxBlockSize];int BlockSize = CrypStream.Read(Buffer, 0, MaxBlockSize);while (BlockSize > 0){Byte[] ToDecrypt = new Byte[BlockSize];Array.Copy(Buffer, 0, ToDecrypt, 0, BlockSize);Byte[] Plaintext = _privateKeyRsaProvider.Decrypt(ToDecrypt, false);PlaiStream.Write(Plaintext, 0, Plaintext.Length);BlockSize = CrypStream.Read(Buffer, 0, MaxBlockSize);}return System.Text.Encoding.UTF8.GetString(PlaiStream.ToArray());}}public RSACryptoService(string privateKey, string publicKey = null){if (!string.IsNullOrEmpty(privateKey)){_privateKeyRsaProvider = CreateRsaProviderFromPrivateKey(privateKey);}if (!string.IsNullOrEmpty(publicKey)){_publicKeyRsaProvider = CreateRsaProviderFromPublicKey(publicKey);}}private RSACryptoServiceProvider CreateRsaProviderFromPrivateKey(string privateKey) {var privateKeyBits = System.Convert.FromBase64String(privateKey);var RSA = new RSACryptoServiceProvider();var RSAparams = new RSAParameters();using (BinaryReader binr = new BinaryReader(new MemoryStream(privateKeyBits))){byte bt = 0;ushort twobytes = 0;twobytes = binr.ReadUInt16();if (twobytes == 0x8130)binr.ReadByte();else if (twobytes == 0x8230)binr.ReadInt16();elsethrow new Exception("Unexpected value read binr.ReadUInt16()");twobytes = binr.ReadUInt16();if (twobytes != 0x0102)throw new Exception("Unexpected version");bt = binr.ReadByte();if (bt != 0x00)throw new Exception("Unexpected value read binr.ReadByte()");RSAparams.Modulus = binr.ReadBytes(GetIntegerSize(binr));RSAparams.Exponent = binr.ReadBytes(GetIntegerSize(binr));RSAparams.D = binr.ReadBytes(GetIntegerSize(binr));RSAparams.P = binr.ReadBytes(GetIntegerSize(binr));RSAparams.Q = binr.ReadBytes(GetIntegerSize(binr));RSAparams.DP = binr.ReadBytes(GetIntegerSize(binr));RSAparams.DQ = binr.ReadBytes(GetIntegerSize(binr));RSAparams.InverseQ = binr.ReadBytes(GetIntegerSize(binr));}RSA.ImportParameters(RSAparams);return RSA;}private int GetIntegerSize(BinaryReader binr){byte bt = 0;byte lowbyte = 0x00;byte highbyte = 0x00;int count = 0;bt = binr.ReadByte();if (bt != 0x02)return 0;bt = binr.ReadByte();if (bt == 0x81)count = binr.ReadByte();elseif (bt == 0x82){highbyte = binr.ReadByte();lowbyte = binr.ReadByte();byte[] modint = { lowbyte, highbyte, 0x00, 0x00 };count = BitConverter.ToInt32(modint, 0);}else{count = bt;}while (binr.ReadByte() == 0x00){count -= 1;}binr.BaseStream.Seek(-1, SeekOrigin.Current);return count;}private RSACryptoServiceProvider CreateRsaProviderFromPublicKey(string publicKeyString){// encoded OID sequence for PKCS #1 rsaEncryption szOID_RSA_RSA = "1.2.840.113549.1.1.1"byte[] SeqOID = { 0x30, 0x0D, 0x06, 0x09, 0x2A, 0x86, 0x48, 0x86, 0xF7, 0x0D, 0x01, 0x01, 0x01, 0x05, 0x00 }; byte[] x509key;byte[] seq = new byte[15];int x509size;x509key = Convert.FromBase64String(publicKeyString);x509size = x509key.Length;// --------- Set up stream to read the asn.1 encoded SubjectPublicKeyInfo blob ------using (MemoryStream mem = new MemoryStream(x509key)){using (BinaryReader binr = new BinaryReader(mem)) //wrap Memory Stream with BinaryReader for easy reading {byte bt = 0;ushort twobytes = 0;twobytes = binr.ReadUInt16();if (twobytes == 0x8130) //data read as little endian order (actual data order for Sequence is 30 81)binr.ReadByte(); //advance 1 byteelse if (twobytes == 0x8230)binr.ReadInt16(); //advance 2 byteselsereturn null;seq = binr.ReadBytes(15); //read the Sequence OIDif (!CompareBytearrays(seq, SeqOID)) //make sure Sequence for OID is correctreturn null;twobytes = binr.ReadUInt16();if (twobytes == 0x8103) //data read as little endian order (actual data order for Bit String is 03 81)binr.ReadByte(); //advance 1 byteelse if (twobytes == 0x8203)binr.ReadInt16(); //advance 2 byteselsereturn null;bt = binr.ReadByte();if (bt != 0x00) //expect null byte nextreturn null;twobytes = binr.ReadUInt16();if (twobytes == 0x8130) //data read as little endian order (actual data order for Sequence is 30 81)binr.ReadByte(); //advance 1 byteelse if (twobytes == 0x8230)binr.ReadInt16(); //advance 2 byteselsereturn null;twobytes = binr.ReadUInt16();byte lowbyte = 0x00;byte highbyte = 0x00;if (twobytes == 0x8102) //data read as little endian order (actual data order for Integer is 02 81)lowbyte = binr.ReadByte(); // read next bytes which is bytes in moduluselse if (twobytes == 0x8202){highbyte = binr.ReadByte(); //advance 2 byteslowbyte = binr.ReadByte();}elsereturn null;byte[] modint = { lowbyte, highbyte, 0x00, 0x00 }; //reverse byte order since asn.1 key uses big endian orderint modsize = BitConverter.ToInt32(modint, 0);int firstbyte = binr.PeekChar();if (firstbyte == 0x00){ //if first byte (highest order) of modulus is zero, don't include itbinr.ReadByte(); //skip this null bytemodsize -= 1; //reduce modulus buffer size by 1}byte[] modulus = binr.ReadBytes(modsize); //read the modulus bytesif (binr.ReadByte() != 0x02) //expect an Integer for the exponent datareturn null;int expbytes = (int)binr.ReadByte(); // should only need one byte for actual exponent data (for all useful values)byte[] exponent = binr.ReadBytes(expbytes);// ------- create RSACryptoServiceProvider instance and initialize with public key -----RSACryptoServiceProvider RSA = new RSACryptoServiceProvider();RSAParameters RSAKeyInfo = new RSAParameters();RSAKeyInfo.Modulus = modulus;RSAKeyInfo.Exponent = exponent;RSA.ImportParameters(RSAKeyInfo);return RSA;}}}private bool CompareBytearrays(byte[] a, byte[] b){if (a.Length != b.Length)return false;int i = 0;foreach (byte c in a){if (c != b[i])return false;i++;}return true;}}}虽然将公钥暴露在js⽂件中,但是如果需要解密得到明⽂,必须需要私钥(这个存储在后台,不容易获取)。

pkcs8

PKCS #8: Private-Key Information Syntax StandardAn RSA Laboratories Technical NoteVersion 1.2Revised November 1, 1993Supersedes June 3, 1991 version, which was also published as NIST/OSI Implementors' Workshop document SEC-SIG-91-23. PKCS documents are available by electronic mail to<pkcs@>.Copyright (C) 1991-1993 RSA Laboratories, a division of RSA Data Security, Inc. License to copy this document is granted provided that it is identified as "RSA Data Security, Inc. Public-Key Cryptography Standards (PKCS)" in all material mentioning or referencing this document.003-903023-120-000-0001. ScopeThis standard describes a syntax for private-key information. Private-key information includes a private key for some public-key algorithm and a set of attributes. The standard also describes a syntax for encrypted private keys.A password-based encryption algorithm (e.g., one of those described in PKCS #5) could be used to encrypt the private- key information.The intention of including a set of attributes is to provide a simple way for a user to establish trust in information such as a distinguished name or a top-level certification authority's public key. While such trust could also be established with a digital signature, encryption with a secret key known only to the user is just as effective and possibly easier to implement. A non-exhaustive list of attributes is given in PKCS #9.2. ReferencesPKCS #1 RSA Laboratories. PKCS #1: RSA EncryptionStandard. Version 1.5, November 1993.PKCS #5 RSA Laboratories. PKCS #5: Password-BasedEncryption Standard. Version 1.5, November 1993. PKCS #9 RSA Laboratories. PKCS #9: Selected AttributeTypes. Version 1.1, November 1993.X.208 CCITT. Recommendation X.208: Specification ofAbstract Syntax Notation One (ASN.1). 1988.X.209 CCITT. Recommendation X.209: Specification ofBasic Encoding Rules for Abstract Syntax Notation One (ASN.1). 1988.X.501 CCITT. Recommendation X.501: The Directory--Models. 1988.X.509 CCITT. Recommendation X.509: The Directory--Authentication Framework. 1988.3. DefinitionsFor the purposes of this standard, the following definitions apply.AlgorithmIdentifier: A type that identifies an algorithm (by object identifier) and any associated parameters. This type is defined in X.509.ASN.1: Abstract Syntax Notation One, as defined in X.208.Attribute: A type that contains an attribute type (specified by object identifier) and one or more attribute values. This type is defined in X.501.BER: Basic Encoding Rules, as defined in X.209.4. Symbols and abbreviationsNo symbols or abbreviations are defined in this standard. 5. General overviewThe next two sections specify private-key information syntax and encrypted private-key information syntax.This standard exports two types: PrivateKeyInfo (Section 6) and EncryptedPrivateKeyInfo (Section 7).6. Private-key information syntaxThis section gives the syntax for private-key information.Private-key information shall have ASN.1 type PrivateKeyInfo:PrivateKeyInfo ::= SEQUENCE {version Version,privateKeyAlgorithm PrivateKeyAlgorithmIdentifier,privateKey PrivateKey,attributes [0] IMPLICIT Attributes OPTIONAL }Version ::= INTEGERPrivateKeyAlgorithmIdentifier ::= AlgorithmIdentifier PrivateKey ::= OCTET STRINGAttributes ::= SET OF AttributeThe fields of type PrivateKeyInfo have the following meanings:o version is the syntax version number, forcompatibility with future revisions of thisstandard. It shall be 0 for this version of thestandard.o privateKeyAlgorithm identifies the private-keyalgorithm. One example of a private-key algorithm is PKCS #1's rsaEncryption.o privateKey is an octet string whose contents are the value of the private key. The interpretation of the contents is defined in the registration of the private-key algorithm. For an RSA private key, for example, the contents are a BER encoding of a value of type RSAPrivateKey.o attributes is a set of attributes. These are the extended information that is encrypted along with the private-key information.7. Encrypted private-key information syntaxThis section gives the syntax for encrypted private-key information.Encrypted private-key information shall have ASN.1 type EncryptedPrivateKeyInfo:EncryptedPrivateKeyInfo ::= SEQUENCE {encryptionAlgorithm EncryptionAlgorithmIdentifier,encryptedData EncryptedData }EncryptionAlgorithmIdentifier ::= AlgorithmIdentifierEncryptedData ::= OCTET STRINGThe fields of type EncryptedPrivateKeyInfo have thefollowing meanings:o encryptionAlgorithm identifies the algorithm under which the private-key information is encrypted.Two examples are PKCS #5's pbeWithMD2AndDES-CBCand pbeWithMD5AndDES-CBC.o encryptedData is the result of encrypting theprivate-key information.The encryption process involves the following two steps:1. The private-key information is BER encoded,yielding an octet string.2. The result of step 1 is encrypted with the secret key to give an octet string, the result of theencryption process.Revision historyVersion 1.0Version 1.0 was distributed to participants in RSA Data Security, Inc.'s Public-Key Cryptography Standards meetings in February and March 1991.Version 1.1Version 1.1 is part of the June 3, 1991 initial public release of PKCS. Version 1.1 was published as NIST/OSI Implementors' Workshop document SEC-SIG-91-23.Version 1.2Version 1.2 incorporates several editorial changes, including updates to the references and the addition of a revision history.Author's addressRSA Laboratories (415) 595-7703100 Marine Parkway (415) 595-4126 (fax) Redwood City, CA 94065 USA pkcs-editor@。

JAVA中的加密私钥:java.security.InvalidKeyException

JAVA中的加密私钥:java.security.InvalidKeyException本文由我司收集整编,推荐下载,如有疑问,请与我司联系JAVA 中的加密私钥:java.security.InvalidKeyException JAVA 中的加密私钥:java.security.InvalidKeyException[英]Encrypted Private key in JAVA: java.security.InvalidKeyException Hi I am trying to read Encrypted Private key in JAVA. The Key is being used is PKCS# 8 with Encryption Algo as PBE with SHA-1 and 2 key DESede.嗨,我正在尝试阅读JAVA 中的加密私钥。

正在使用的密钥是PKCS#8,加密Algo是带有SHA-1 和2 密钥DESede 的PBE。

The code as given below:代码如下:EncryptedPrivateKeyInfo encryptPKInfo = new EncryptedPrivateKeyInfo(“RSA”,readFileBytes(filename));Ciphe r cipher = Cipher.getInstance(encryptPKInfo.getAlgName());PBEKeySpec pbeKeySpec = new PBEKeySpec(“pwd”.toCharArray());SecretKeyFactory secFac = SecretKeyFactory.getInstance(“PBEWithSHA1AndDESede”);Ke y pbeKey = secFac.generateSecret(pbeKeySpec);AlgorithmParameters algParams=encryptPKInfo.getAlgParameters();cipher.init(Cipher.DECRYP T_MODE,pbeKey,algParams);KeySpec pkcs8KeySpec = encryptPKInfo.getKeySpec(cipher);KeyFactory kf = KeyFactory.getInstance(“RSA”);returnkf.generatePrivate(pkcs8KeySpec); And i am facing the below mentioned error:我面对下面提到的错误:Exception in thread “main”java.security.InvalidKeyException: No instal led provider supports this key: com.sun.crypto.provider.PBEKeyat javax.crypto.Cipher.chooseProvider(Cipher.java:888)at javax.crypto.Cipher.init(Cipher.java:1507)atjavax.crypto.Cipher.init(Cipher.java:1438)atcom.abc.utils.CertificateUtil.readEncryptedPrivateKey(Certificate Util.java:62)at。

cn_pkcs_8v1.2

组织:PKI论坛()PKCS/PKIX中文翻译计划论坛E-mail:pki@译者:timper (timper@)版权:本中文翻译文档版权归PKI论坛的注册用户所共有。

可以用于非商业用途自由转载,但必须保留本文档的翻译及版权信息。

如用于商业目的,所得利润需用于PKI论坛的发展。

更改记录PKCS#8 私钥信息语法格式(PKCS#8: Private-Key Information Syntax Standard)RSA 实验室技术摘记修订版1.2-1993年11月1日*1.范围本文描述一种私钥信息的语法。

私钥信息包含一个对应于某个公钥算法的私钥和一个属性集。

本文还描述一种加密密钥的语法。

基于口令的加密算法(例如在PKCS#5中描述的某一种算法)可以用来加密私钥信息。

包含属性集的目的是通过属性信息为用户提供一个快捷的方式确立信任,如辨识名(DN)或顶级证书权威机构(CA)的公钥等信息。

尽管这样的信任可通过数字签名确立,但使用只有用户知道的密钥加密过程同样高效并易于实现。

详细的属性列表在PKCS#9中描述。

2.参考文献PKCS #1 RSA Laboratories. PKCS #1: RSA Encryption Standard.V ersion 1.5, November 1993.*替代1991年6月的版本,同时也作为NIST/OSI执行工作组的文档SEC-SIG-91-23发布。

PKCS文档可通过电子邮件发送到<pkcs@>获取。

版权说明:Copyright 1991–1993 RSA Laboratories, a division of RSA Data Security, Inc. License to copy this document is granted provided that it is identified as "RSA Data Security, Inc. Public-Key Cryptography Standards (PKCS)" in all material mentioning or referencing this document.003-903023-120-000-000PKCS#5 RSA Laboratories. PKCS #5: Password-Based Encryption Standard.V ersion 1.5, November 1993.PKCS #9 RSA Laboratories. PKCS #9: Selected Attribute Types. V ersion 1.1, November 1993. X.208 CCITT. Recommendation X.208: Specification of Abstract Syntax Notation One (ASN.1). 1988.X.209 CCITT. Recommendation X.209: Specification of Basic Encoding Rules for Abstract Syntax Notation One (ASN.1). 1988.X.501 CCITT. Recommendation X.501: The Directory–Models. 1988.X.509 CCITT. Recommendation X.509: The Directory–Authentication Framework. 1988.3.定义出于标准格式的目的,本文应用了下列定义。

java subjectpublickeyinfo类代码示例

Java SubjectPublicKeyInfo类代码技术报告

随着Java编程语言的普及,越来越多的开发者开始使用Java进行各种应用开发。

在Java中,SubjectPublicKeyInfo类是用于处理公钥信息的一个类,它提供了一种方便的方式来解析和生成X.509标准下的公钥信息。

SubjectPublicKeyInfo类位于Java的java.security.cert包中,它提供了用于解析和生成SubjectPublicKeyInfo对象的工具。

SubjectPublicKeyInfo对象包含了公钥的所有相关信息,如公钥的类型、算法名称、编码格式等。

使用SubjectPublicKeyInfo类,我们可以方便地解析公钥信息,并将其转换为可操作的对象。

例如,我们可以使用SubjectPublicKeyInfo类的getEncoded()方法获取公钥的编码格式,并使用相应的解码方法将其转换为可操作的对象。

下面是一个简单的示例代码,演示如何使用SubjectPublicKeyInfo类解析公钥信息:

在这个示例中,我们首先将一个Base64编码的公钥信息字符串解码为字节数组,然后使用CertificateFactory 类创建一个SubjectPublicKeyInfo 对象。

接着,我们可以获取公钥的类型、算法名称和编码格式等信息,并将其输出到控制台上。

asp.netRSA密钥之C#格式与Java格式转换(PEM格式)

RSA密钥之C#格式与Java格式转换(PEM格式)也可以使⽤:BouncyCastle.Crypto.dll设计上应该是服务端⽣成公私钥,然后转换为适合客户端格式的PEM密钥,返回给客户端(android,IOS等等)//商户私钥(Java格式),公钥已上传private static string PrivateKey ="MIIEvgIBADANBgkqhkiG9w0BAQEFAASCBKgwggSkAgEAAoIBAQDETH1ziFZ70KCIqTjZvzWs/MIjrcbFptR748voH8fXDsuG2XHU+ds4f8tbuqgp4d4pW7bgwtyJOOYTuRHxh2QsNKvVpg4EZmAWB /// <summary>/// ⽣成请求时通过证书的签名/// </summary>/// <param name="sPara">请求的参数数组</param>/// <returns>签名结果</returns>public static string BuildRequestKuaiQianSignOline(Dictionary<string, string> sPara){//把数组所有元素,按照“参数=参数值”的模式⽤“&”字符拼接成字符串string signMsg = CreateLinkStringOline(sPara);byte[] bytes = System.Text.Encoding.UTF8.GetBytes(signMsg);var privateKey = RSAPrivateKeyJava2DotNet(PrivateKey);RSACryptoServiceProvider rsa = new RSACryptoServiceProvider();rsa.FromXmlString(privateKey);RSAPKCS1SignatureFormatter f = new RSAPKCS1SignatureFormatter(rsa);byte[] result;f.SetHashAlgorithm("SHA1");SHA1CryptoServiceProvider sha = new SHA1CryptoServiceProvider();result = puteHash(bytes);string resignMsg = System.Convert.ToBase64String(f.CreateSignature(result)).ToString();return resignMsg;}/// <summary>/// RSA私钥格式转换,java->.net/// </summary>/// <param name="privateKey">java⽣成的RSA私钥</param>/// <returns></returns>public static string RSAPrivateKeyJava2DotNet(string privateKey){RsaPrivateCrtKeyParameters privateKeyParam = (RsaPrivateCrtKeyParameters)PrivateKeyFactory.CreateKey(Convert.FromBase64String(privateKey));return string.Format("<RSAKeyValue><Modulus>{0}</Modulus><Exponent>{1}</Exponent><P>{2}</P><Q>{3}</Q><DP>{4}</DP><DQ>{5}</DQ><InverseQ>{6}</InverseQ><D>{7}</D></RSAKeyValue>",Convert.ToBase64String(privateKeyParam.Modulus.ToByteArrayUnsigned()),Convert.ToBase64String(privateKeyParam.PublicExponent.ToByteArrayUnsigned()),Convert.ToBase64String(privateKeyParam.P.ToByteArrayUnsigned()),Convert.ToBase64String(privateKeyParam.Q.ToByteArrayUnsigned()),Convert.ToBase64String(privateKeyParam.DP.ToByteArrayUnsigned()),Convert.ToBase64String(privateKeyParam.DQ.ToByteArrayUnsigned()),Convert.ToBase64String(privateKeyParam.QInv.ToByteArrayUnsigned()),Convert.ToBase64String(privateKeyParam.Exponent.ToByteArrayUnsigned()));}/// <summary>/// RSA私钥格式转换,.net->java/// </summary>/// <param name="privateKey">.net⽣成的私钥</param>/// <returns></returns>public static string RSAPrivateKeyDotNet2Java(string privateKey){XmlDocument doc = new XmlDocument();doc.LoadXml(privateKey);BigInteger m = new BigInteger(1, Convert.FromBase64String(doc.DocumentElement.GetElementsByTagName("Modulus")[0].InnerText));BigInteger exp = new BigInteger(1, Convert.FromBase64String(doc.DocumentElement.GetElementsByTagName("Exponent")[0].InnerText));BigInteger d = new BigInteger(1, Convert.FromBase64String(doc.DocumentElement.GetElementsByTagName("D")[0].InnerText));BigInteger p = new BigInteger(1, Convert.FromBase64String(doc.DocumentElement.GetElementsByTagName("P")[0].InnerText));BigInteger q = new BigInteger(1, Convert.FromBase64String(doc.DocumentElement.GetElementsByTagName("Q")[0].InnerText));BigInteger dp = new BigInteger(1, Convert.FromBase64String(doc.DocumentElement.GetElementsByTagName("DP")[0].InnerText));BigInteger dq = new BigInteger(1, Convert.FromBase64String(doc.DocumentElement.GetElementsByTagName("DQ")[0].InnerText));BigInteger qinv = new BigInteger(1, Convert.FromBase64String(doc.DocumentElement.GetElementsByTagName("InverseQ")[0].InnerText));RsaPrivateCrtKeyParameters privateKeyParam = new RsaPrivateCrtKeyParameters(m, exp, d, p, q, dp, dq, qinv);PrivateKeyInfo privateKeyInfo = PrivateKeyInfoFactory.CreatePrivateKeyInfo(privateKeyParam);byte[] serializedPrivateBytes = privateKeyInfo.ToAsn1Object().GetEncoded();return Convert.ToBase64String(serializedPrivateBytes);}/// <summary>/// RSA公钥格式转换,java->.net/// </summary>/// <param name="publicKey">java⽣成的公钥</param>/// <returns></returns>public static string RSAPublicKeyJava2DotNet(string publicKey){RsaKeyParameters publicKeyParam = (RsaKeyParameters)PublicKeyFactory.CreateKey(Convert.FromBase64String(publicKey));return string.Format("<RSAKeyValue><Modulus>{0}</Modulus><Exponent>{1}</Exponent></RSAKeyValue>",Convert.ToBase64String(publicKeyParam.Modulus.ToByteArrayUnsigned()),Convert.ToBase64String(publicKeyParam.Exponent.ToByteArrayUnsigned()));}/// <summary>/// RSA公钥格式转换,.net->java/// </summary>/// <param name="publicKey">.net⽣成的公钥</param>/// <returns></returns>public static string RSAPublicKeyDotNet2Java(string publicKey){XmlDocument doc = new XmlDocument();doc.LoadXml(publicKey);BigInteger m = new BigInteger(1, Convert.FromBase64String(doc.DocumentElement.GetElementsByTagName("Modulus")[0].InnerText)); BigInteger p = new BigInteger(1, Convert.FromBase64String(doc.DocumentElement.GetElementsByTagName("Exponent")[0].InnerText)); RsaKeyParameters pub = new RsaKeyParameters(false, m, p);SubjectPublicKeyInfo publicKeyInfo = SubjectPublicKeyInfoFactory.CreateSubjectPublicKeyInfo(pub);byte[] serializedPublicBytes = publicKeyInfo.ToAsn1Object().GetDerEncoded();return Convert.ToBase64String(serializedPublicBytes);}/// <summary>/// 把数组所有元素,按照“参数=参数值”的模式⽤“&”字符拼接成字符串/// </summary>/// <param name="sArray">需要拼接的数组</param>/// <returns>拼接完成以后的字符串</returns>public static string CreateLinkStringOline(Dictionary<string, string> dicArray){var vDic = (from objDic in dicArray orderby objDic.Key ascending select objDic); //按各字符的ASCII码从⼩到⼤排序StringBuilder prestr = new StringBuilder();foreach (KeyValuePair<string, string> temp in vDic){prestr.Append(temp.Key + "=" + temp.Value + "&");}//去掉最後⼀個&字符int nLen = prestr.Length;prestr.Remove(nLen - 1, 1);return prestr.ToString();}。

C#RSA非对称加密、解密及格式转换

C#RSA⾮对称加密、解密及格式转换前⾔本⽂主要介绍如何使⽤.Net⾃带API结合BouncyCastle类库实现RSA加密和解密,密钥⽣成和密钥格式转换。

⼀、RSA介绍RSA加密算法是1977年由Ron Rivest、Adi Shamirh和Len Adleman在(美国⿇省理⼯学院)开发的。

RSA取名来⾃开发他们三者的名字。

RSA加密算法是⼀种⾮对称加密算法,简单来说,就是加密时使⽤⼀个钥匙,解密时使⽤另⼀个钥匙。

因为加密的钥匙是公开的,所⼜称公钥,解密的钥匙是不公开的,所以称为私钥。

RSA是被研究得最⼴泛的公钥算法,从提出到现在已近⼆⼗年,经历了各种攻击的考验,逐渐为⼈们接受,普遍认为是⽬前最优秀的公钥⽅案之⼀。

RSA的缺点主要有:产⽣密钥很⿇烦,受到素数产⽣技术的限制,因⽽难以做到⼀次⼀密。

分组长度太⼤,为保证安全性,n⾄少也要600bits以上,使运算代价很⾼,尤其是速度较慢,较对称密码算法慢⼏个数量级;且随着⼤数分解技术的发展,这个长度还在增加,不利于数据格式的标准化。

⽬前,SET(Secure Electronic Transaction)协议中要求CA采⽤2048bits长的密钥,其他实体使⽤1024bits的密钥。

RSA密钥长度随着保密级别提⾼,增加很快。

下表列出了对同⼀安全级别所对应的密钥长度。

保密级别对称密钥长度(bit)RSA密钥长度(bit)ECC密钥长度(bit)保密年限808010241602010112112204822420301281283072256204019219276803842080256256153605122120RSA的算法在这⾥就不赘述了,可以看看下⾯这张图有利于理解。

⼆、C#代码实现2.1 ⽣成公钥/私钥struct RSASecretKey{public RSASecretKey(string privateKey, string publicKey){PrivateKey = privateKey;PublicKey = publicKey;}public string PublicKey { get; set; }public string PrivateKey { get; set; }public override string ToString(){return string.Format("PrivateKey: {0}\r\nPublicKey: {1}", PrivateKey, PublicKey);}}/// <summary>/// ⽣成`RSA`密钥/// </summary>/// <param name="keySize">密钥的⼤⼩,从384位到16384位,每8位递增 </param>/// <returns></returns>RSASecretKey GenerateRSASecretKey(int keySize){RSASecretKey rsaKey = new RSASecretKey();using (RSACryptoServiceProvider rsa = new RSACryptoServiceProvider(keySize)){rsaKey.PrivateKey = rsa.ToXmlString(true);rsaKey.PublicKey = rsa.ToXmlString(false);}return rsaKey;}2.2 公钥加密/私钥解密string RSAEncrypt(string xmlPublicKey, string content){string encryptedContent = string.Empty;using (RSACryptoServiceProvider rsa = new RSACryptoServiceProvider()){rsa.FromXmlString(xmlPublicKey);byte[] encryptedData = rsa.Encrypt(Encoding.Default.GetBytes(content), false);encryptedContent = Convert.ToBase64String(encryptedData);}return encryptedContent;}string RSADecrypt(string xmlPrivateKey, string content){string decryptedContent = string.Empty;using (RSACryptoServiceProvider rsa = new RSACryptoServiceProvider()){rsa.FromXmlString(xmlPrivateKey);byte[] decryptedData = rsa.Decrypt(Convert.FromBase64String(content), false);decryptedContent = Encoding.GetEncoding("gb2312").GetString(decryptedData);}return decryptedContent;}2.3 密钥格式转换C#中RSA公钥和私钥的格式都是XML的,⽽在其他语⾔如java中,⽣成的RSA密钥就是普通的Base64字符串,所以需要将C# xml格式的密钥转换成普通的Base64字符串,同时也要实现Base64密钥字符串⽣成C# xml格式的密钥。

资源文件中encryptedkey文件解析

在解析资源文件中的encryptedkey文件时,首先需要了解该文件的格式和加密方法。

例如,若encryptedkey是 Core中用于存储密钥的文件,它可能以XML表示形式静态存储,并且密钥作为密钥存储库中的顶级对象存在。

此外,如果文件是使用RSA私钥加密的,那么在解密过程中,它会从密钥容器中检索先前生成的RSA私钥,并使用此密钥来解密存储在<EncryptedData>元素的<EncryptedKey>元素中的会话密钥。

对于如何生成此类encryptedkey文件,可以参考以下步骤:新建一个名为encryptKey.js 的文件,然后在.env文件中配置相应的参数,通过控制台执行生成.encryptedKey.json文件。

encrypted单词用法

encrypted单词用法加密是一种保护数据安全的重要手段,而 encrypted 就是“加密”的意思。

下面我们来了解一下 encrypted 的常见用法。

1. as an adjective: encrypted 作为形容词使用,表示“加密的”。

例如:The encrypted message cannot be deciphered without the correct key.(没有正确的密钥,无法解密这条加密信息。

)2. as a verb: encrypted 作为动词使用,表示“加密”。

例如:The sensitive data is encrypted to ensure its safety.(敏感数据被加密以保证安全。

)3. encryption algorithm: 加密算法。

例如:The encryption algorithm used in this system is very secure.(这个系统使用的加密算法非常安全。

)4. decryption: 解密。

例如:The decryption process may take some time, depending on the level of encryption.(解密过程可能需要一些时间,取决于加密的级别。

)5. encrypted file: 加密文件。

例如:The encrypted files can only be accessed with the correct password.(只有输入正确的密码才能访问加密文件。

)6. encryption key: 加密密钥。

例如:The encryption key must be kept secret to ensure the safety of the encrypted data.(为了保证加密数据的安全,加密密钥必须保密。

)7. data encryption standard (DES): 数据加密标准。

OpenSSL 中文手册

OpenSSL 中文手册之一OpenSSL 简介-证书2011-05-13 11:52 44人阅读评论(0) 收藏举报证书就是数字化的文件,里面有一个实体(网站,个人等)的公共密钥和其他的属性,如名称等。

该公共密钥只属于某一个特定的实体,它的作用是防止一个实体假装成另外一个实体。

证书用来保证不对称加密算法的合理性。

想想吧,如果没有证书记录,那么假设某俩人A 与B的通话过程如下:这里假设A的publickey是K1,privatekey是K2,B的publickey是K3,privatekey是K4 xxxxxx(kn)表示用kn加密过的一段文字xxxxxxA-----〉hello(plaintext)-------------〉BA〈---------hello(plaintext)〈---------BA〈---------Bspublickey〈------------BA---------〉spublickey(K1)--------〉B......如果C想假装成B,那么步骤就和上面一样。

A-----〉hello(plaintext)-------------〉CA〈---------hello(plaintext)〈---------C注意下一步,因为A没有怀疑C的身份,所以他理所当然的接受了C的publickey,并且使用这个key来继续下面的通信。

A〈---------Cspublickey〈------------CA---------〉Aspublickey(K1)--------〉C......这样的情况下A是没有办法发觉C是假的。

如果A在通话过程中要求取得B的证书,并且验证证书里面记录的名字,如果名字和B的名字不符合,就可以发现对方不是B.验证B的名字通过再从证书里面提取B的公用密钥,继续通信过程。

那么,如果证书是假的怎么办?或者证书被修改过了怎么办?慢慢看下来吧。

证书最简单的形式就是只包含有证书拥有者的名字和公用密钥。

pyencrypt用法

pyencrypt用法PyEncrypt 是一个Python模块,用于加密和解密数据。

以下是PyEncrypt的基本用法:1. 安装PyEncrypt:通过pip install pyencrypt命令安装PyEncrypt模块。

2. 导入PyEncrypt模块:在Python脚本中,使用import pyencrypt导入PyEncrypt模块。

3. 生成密钥对:使用generate_keypair()函数生成公钥和私钥对。

例如:```from pyencrypt import generate_keypairpublic_key, private_key = generate_keypair()```4. 加密数据:使用encrypt_string()函数对数据进行加密。

例如:```from pyencrypt import encrypt_stringmessage = "Hello, World!"encrypted_message = encrypt_string(message, public_key)```5. 解密数据:使用decrypt_string()函数对加密数据进行解密。

例如:```from pyencrypt import decrypt_stringdecrypted_message = decrypt_string(encrypted_message, private_key)```注意事项:- 在使用PyEncrypt加密和解密数据之前,需要先生成公钥和私钥对。

- 加密数据使用公钥,解密数据使用私钥。

- 加密和解密的数据必须为字符串类型。

以上是PyEncrypt的基本用法。

根据具体需求,你还可以使用其他函数和方法进行更复杂的操作,例如对文件进行加密和解密。

具体用法可以参考PyEncrypt的官方文档或源代码。

gmssl 函数 -回复

gmssl 函数-回复gmssl函数是一个用于加密和解密数据的开源库,它提供了许多功能丰富且强大的加密算法和密钥管理工具。

本文将一步一步地讲解如何使用gmssl函数进行数据加密和解密,并介绍一些常见的加密算法。

第一步:安装gmssl函数库要使用gmssl函数,首先需要在计算机上安装gmssl函数库。

可以通过以下步骤完成安装:1. 登录gmssl官方网站(2. 解压下载的函数包,并将其安装到计算机的系统目录中。

3. 设置计算机的环境变量,使其能够正确地识别gmssl函数库。

第二步:生成密钥对在使用gmssl函数进行数据加密和解密之前,需要生成一对密钥(公钥和私钥)。

密钥的生成通常涉及以下步骤:1. 打开终端或命令提示符,并导航到gmssl函数库的安装目录。

2. 运行以下命令以生成私钥文件:gmssl genpkey -algorithm RSA -out private.key这将生成一个RSA算法的私钥文件,并将其保存为private.key。

3. 运行以下命令以从私钥文件生成公钥文件:gmssl pkey -in private.key -pubout -out public.key这将从private.key文件中提取公钥,并将其保存为public.key。

第三步:数据加密一旦生成了密钥对,就可以使用公钥对数据进行加密。

以下是使用gmssl 函数进行数据加密的步骤:1. 打开终端或命令提示符,并导航到gmssl函数库的安装目录。

2. 运行以下命令以使用公钥对数据进行加密:gmssl pkeyutl -encrypt -in plaintext.txt -out encrypted.bin -pubin -inkey public.key 这将从plaintext.txt文件中读取明文数据,并使用public.key中提取的公钥对其进行加密。

加密后的数据将保存为encrypted.bin。

第四步:数据解密一旦数据被加密,就可以使用私钥对其进行解密。

encrypt 函数

encrypt 函数encrypt函数是一种加密函数,用于对敏感数据进行加密,保证数据安全性。

在计算机信息安全领域中,加密是一项重要的技术,它通过将明文转换成密文,使得未授权的人无法读取和理解其中的信息。

encrypt函数就是一种常用的加密方法,下面我们来详细探讨一下。

encrypt函数的原理是将明文通过一定的算法转换为密文,使得密文只能通过相应的解密算法才能被还原成明文。

在实际应用中,encrypt函数通常需要指定加密算法和密钥,以确保加密的安全性。

encrypt函数的应用非常广泛,特别是在网络通信和数据库存储中。

在网络通信中,encrypt函数可以用来加密用户的密码、会话数据等敏感信息,以防止黑客攻击和窃取。

而在数据库存储中,encrypt 函数可以用来加密用户的个人信息、银行账户信息等重要数据,以确保数据库的安全性。

常见的encrypt函数包括DES、3DES、AES等。

其中,DES是一种对称加密算法,它使用相同的密钥进行加密和解密。

3DES是DES的加强版本,通过多次DES加密来增强安全性。

而AES是一种更加高级的加密算法,它可以使用不同长度的密钥进行加密,具有更高的安全性和更快的加密速度。

使用encrypt函数进行加密需要注意以下几点:1.选择合适的加密算法和密钥长度,并确保密钥的安全性。

2.在加密过程中,要注意数据的完整性和一致性,确保加密后的数据能够正确还原。

3.加密后的数据应该进行签名或认证,以确保数据的来源和完整性,防止数据被篡改或伪造。

4.对于需要频繁访问和修改的数据,可以采用动态加密的方法,即在访问和修改时进行加密和解密,以提高效率和安全性。

encrypt函数是一种非常重要的加密方法,可以有效保护敏感数据的安全性。

在实际应用中,我们需要根据具体的情况选择合适的加密算法和密钥长度,并结合签名和认证等技术,确保加密后的数据具有完整性、一致性和安全性。

python encrypt函数的定义和调用

python encrypt函数的定义和调用

在Python中,encrypt函数的定义和调用可以根据具体的加密

算法和需求进行设计。

以下是一个简单的示例:

```python

def encrypt(message, key):

encrypted_message = ""

for char in message:

encrypted_char = chr(ord(char) + key) # 对每个字符进行加

密操作

encrypted_message += encrypted_char

return encrypted_message

# 调用encrypt函数

plaintext = "Hello, World!"

shift_key = 3

ciphertext = encrypt(plaintext, shift_key)

print(ciphertext) # 输出加密后的字符串

```

在上述示例中,encrypt函数接收两个参数:message表示要加

密的信息,key表示加密密钥。

函数使用凯撒密码的思想,将

每个字符按照key的值进行向后移位操作,得到加密后的字符。

调用encrypt函数时,传入要加密的明文信息和加密密钥,将

返回加密后的密文信息。

之后,可以根据需求选择打印或者对密文进行进一步处理。

encryptbykey函数

《加密函数 encryptbykey 的深入探讨》在计算机科学和信息安全领域中,加密函数一直是一个非常重要的话题。

在本文中,我们将深入探讨加密函数encryptbykey,了解其原理、用途以及安全性等方面。

1. 加密函数的基本概念加密函数是一种用来对数据进行加密的函数,其目的是将原始数据转换成经过处理的密文,以保障数据的安全性和隐私性。

在实际应用中,加密函数通常会使用一个密钥来处理数据,使得只有持有正确密钥的人才能解密并获取原始数据。

2. encryptbykey 函数的原理和用途encryptbykey 是一种常见的加密函数,它主要用于将数据使用指定密钥进行加密。

通过调用 encryptbykey 函数,我们可以将敏感数据进行加密处理,以免被未授权的人员获取。

encryptbykey 函数也可以用于保护数据的传输安全,确保数据在传输过程中不被窃取或篡改。

3. encryptbykey 函数的安全性在使用 encryptbykey 函数时,我们需要注意其安全性问题。

密钥的安全性非常重要,必须保证密钥只有授权人员才能获取,以免被泄露导致数据被解密。

加密算法的选择也会影响到函数的安全性,应该选择具有较高安全性的加密算法来保障数据的安全。

4. 加密函数的发展趋势和应用场景随着信息安全需求的不断提高,加密函数的发展也愈发重要。

在现代信息技术领域中,加密函数已经被广泛应用于网络安全、数据库安全、云存储安全等各个方面。

而随着量子计算和人工智能等技术的发展,加密函数的应用场景也将不断扩展和深化。

总结回顾通过本文的探讨,我们对加密函数encryptbykey 有了更深入的了解。

我们了解了其基本概念、原理和用途,以及安全性等方面。

我们也对加密函数的发展趋势和应用场景有了一定的认识。

在未来的信息安全工作中,我们应该更加重视加密函数的使用和安全性,以保障数据和信息的安全。

个人观点和理解作为信息安全领域的从业者,我深知加密函数在数据安全中的重要性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

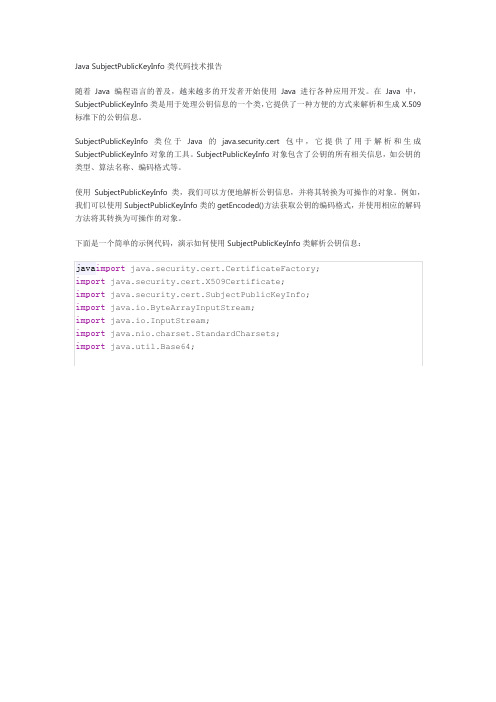

EncryptedPrivateKeyInfo (Java 2 Platform SE 5.0)

function windowTitle()

{

parent.document.title="EncryptedPrivateKeyInfo (Java 2 Platform SE 5.0)";

}

详细信息: 字段 | 构造方法 | 方法

javax.crypto

类 EncryptedPrivateKeyInfo

ng.Object

javax.crypto.EncryptedPrivateKeyInfo

public class EncryptedPrivateKeyInfoextends Object

PKCS8EncodedKeySpec

getKeySpec(Key decryptKey)

将密封的 PKCS8EncodedKeySpec 对象从加密的数据中抽取出来并将其返回。

public EncryptedPrivateKeyInfo(byte[] encoded)

throws IOException

从其 ASN.1 编码构造(即解析)EncryptedPrivateKeyInfo。

参数:encoded - 此对象的 ASN.1 编码。该数组的内容被复制,以免后续修改。

抛出:

NullPointerException - 如果 algParams 或 encryptedData 为 null。

IllegalArgumentException - 如果 encryptedData 为空,即长度为 0。

NoSuchAlgorithmException - 如果的指定的 algParams 参数的指定 algName 不受支持。

PKCS8EncodedKeySpec

getKeySpec(Key decryptKey,

Provider provider)

将密封的 PKCS8EncodedKeySpec 对象从加密的数据中抽取出来并将其返回。

从以下版本开始:

1.4

另请参见:PKCS8EncodedKeySpec

构造方法摘要

EncryptedPrivateKeyInfo(AlgorithmParameters algParams,

byte[] encryptedData)

方法摘要

String

getAlgName()

返回加密算法。

AlgorithmParameters

getAlgParameters()

返回加密算法使用的算法参数。

方法详细信息

getAlgName

public String getAlgName()

返回加密算法。

注:如果有这样的映射可用,则返回标准名称而不是指定的名称。有关标准 Cipher 算法名称的信息,请参见 Java Cryptography Extension Reference Guide 中的附录 A。

根据加密算法参数和加密数据构造 EncryptedPrivateKeyInfo。

参数:algParams - 供加密算法使用的算法参数。algParams.getEncoded() 应返回 EncryptedPrivateKeyInfo 类型的 AlgorithmIdentifer 部分的 parameters 字段的 ASN.1 编码字节。encryptedData - 加密数据。encrypedData 的内容被复制,以免构造此对象时的后续修改。

抛出:

NullPointerException - 如果 encoded 为 null。

IOException - 如果在解析 ASN.1 编码过程中出现错误。

EncryptedPrivateKeyInfo

public EncryptedPrivateKeyInfo(String algName,

抛出:

NullPointerException - 如果 algName 或 encryptedData 为 null。

IllegalArgumentException - 如果 encryptedData 为空,即长度为 0。

NoSuchAlgorithmException - 如果指定的 algName 不受支持。

从类 ng.Object 继承的方法

clone, equals, finalize, getClass, hashCode, notify, notifyAll, toString, wait, wait, wait

构造方法详细信息

EncryptedPrivateKeyInfo

上一个类

下一个类

框架

无框架

!--

if(window==top) {

document.writeln('所有类');

}

//--

所有类

摘要: 嵌套 | 字段 | 构造方法 | 方法

PKCS8EncodedKeySpec

getKeySpec(Key decryptKey,

String providerName)

将密封的 PKCS8EncodedKeySpec 对象从加密的数据中抽取出来并将其返回。

EncryptedPrivateKeyInfo(String algName,

byte[] encryptedData)

根据加密算法名称和加密数据构造 EncryptedPrivateKeyInfo。

PKCS8EncodedKeySpec

getKeySpec(Cipher cipher)

将密封的 PKCS8EncodedKeySpec 对象从加密的数据中抽取出来并将其返回。

返回:加密算法名称。

getAlgParameters

public AlgorithmParameters getAlgParameters()

返回加密算法使用的算法参数。

返回:算法参数。

getEncryptedData

public byte[] getEncryptedData()

返回加密的数据。

返回:加密的数据。每次调用此方法都返回一个新的数组。

encryptedData OCTET STRING }

AlgorithmIdentifier ::= SEQUENCE {

algorithm OBJECT IDENTIFIER,

parameters ANY DEFINED BY algorithm OPTIONAL }

byte[];nbsp; 返回此对象的 ASN.1 编码。

byte[]

getEncryptedData()

返回加密的数据。

注:此构造方法将用 null 充当算法参数的值。如果加密算法所带的参数不为 null,则应换一种构造方法使用,例如,EncryptedPrivateKeyInfo(AlgorithmParameters, byte[])。